微软笔试题

笔试题及答案微软

笔试题及答案微软1. 问题:请解释什么是递归,并给出一个递归函数的例子。

答案:递归是一种编程技术,它允许一个函数调用自身来解决问题。

递归函数通常有两个主要部分:基本情况和递归情况。

基本情况是递归结束的条件,而递归情况是函数调用自身的地方。

示例代码:```pythondef factorial(n):if n == 0: # 基本情况return 1else: # 递归情况return n * factorial(n - 1)```2. 问题:在C#中,如何实现单例模式?答案:单例模式确保一个类只有一个实例,并提供一个全局访问点。

在C#中,可以通过私有构造函数和静态实例来实现。

示例代码:```csharppublic class Singleton{private static Singleton instance;private Singleton() { } // 私有构造函数public static Singleton GetInstance(){if (instance == null){instance = new Singleton();}return instance;}}```3. 问题:解释什么是闭包,并给出一个JavaScript中的闭包示例。

答案:闭包是一个函数和其周围的状态(词法环境)的组合。

闭包允许函数访问定义在其外部作用域的变量。

示例代码:```javascriptfunction createCounter() {let count = 0;return function() {count += 1;return count;};}const counter = createCounter();console.log(counter()); // 输出:1console.log(counter()); // 输出:2```4. 问题:在Java中,如何实现观察者模式?答案:观察者模式是一种设计模式,允许对象在状态变化时通知其他依赖对象。

【参考文档】微软中英文笔试题目-范文word版 (2页)

【参考文档】微软中英文笔试题目-范文word版本文部分内容来自网络整理,本司不为其真实性负责,如有异议或侵权请及时联系,本司将立即删除!== 本文为word格式,下载后可方便编辑和修改! ==微软中英文笔试题目微软笔试题目整体来说不太常规,要求你的思想足够灵活。

1.微软笔试题:不使用称重机器如何测量喷气式飞机的重量?2.为什么下水道的出入孔是圆的而不是方的?3.微软笔试题:你打开旅馆的热水龙头,热水立即流出来,这是为什么?4.钟表的指针每天要重叠多少次?5.微软笔试题:你有8个弹子。

其中一个有“瑕疵”,即它比其它的弹子重。

如果给你一个天平,你怎样才能在经过两次测量后挑出哪个弹子有“瑕疵”?6.你有两个桶,容量分别为3升和5升,同时还有大量的水。

你怎么才能准确量出4升的水?7.微软笔试题:在你的一个小桶里装有三种颜色的软糖,分别是红色、绿色和蓝色。

闭上双眼,把手伸进桶里,取出两块同样颜色的软糖。

如果要确保取出两块相同颜色的软糖,这时你必须从桶里取出多少块软糖?8.4 个人必须在晚上穿过一座吊桥。

许多铺桥的板子不见了,而吊桥每次只能承受两个人的重量,超过两个人,桥就会垮掉。

4个人必须用一个手电筒给自己照路。

否则,他们肯定会一脚踏空,掉下去摔死。

只有一个手电筒。

4个人各以不同的速度过桥。

亚当可以在一分钟内穿过;拉里用两分钟完成这一任务;艾德格用时5分钟,而速度最慢的鲍诺用时最长,大约10分钟。

这座桥只能支撑17分钟,17分钟过后就将坍塌。

如此一来,四人怎样才能全部从桥上过去?9.微软笔试题:h(n)=-a*h(n-1)+b*δ(n)a.求h(n)的z变换b.问该系统是否为稳定系统c.写出FIR数字滤波器的差分方程。

微软等IT名企经典笔试100题(答案另外上传)

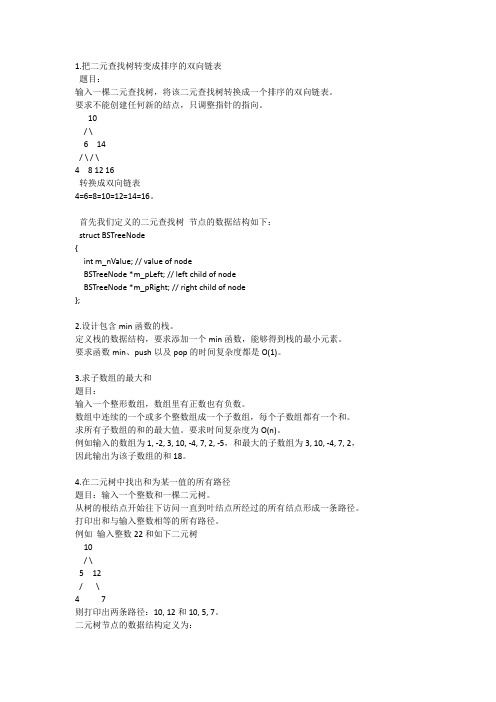

1.把二元查找树转变成排序的双向链表题目:输入一棵二元查找树,将该二元查找树转换成一个排序的双向链表。

要求不能创建任何新的结点,只调整指针的指向。

10/ \6 14/ \ / \4 8 12 16转换成双向链表4=6=8=10=12=14=16。

首先我们定义的二元查找树节点的数据结构如下:struct BSTreeNode{int m_nValue; // value of nodeBSTreeNode *m_pLeft; // left child of nodeBSTreeNode *m_pRight; // right child of node};2.设计包含min函数的栈。

定义栈的数据结构,要求添加一个min函数,能够得到栈的最小元素。

要求函数min、push以及pop的时间复杂度都是O(1)。

3.求子数组的最大和题目:输入一个整形数组,数组里有正数也有负数。

数组中连续的一个或多个整数组成一个子数组,每个子数组都有一个和。

求所有子数组的和的最大值。

要求时间复杂度为O(n)。

例如输入的数组为1, -2, 3, 10, -4, 7, 2, -5,和最大的子数组为3, 10, -4, 7, 2,因此输出为该子数组的和18。

4.在二元树中找出和为某一值的所有路径题目:输入一个整数和一棵二元树。

从树的根结点开始往下访问一直到叶结点所经过的所有结点形成一条路径。

打印出和与输入整数相等的所有路径。

例如输入整数22和如下二元树10/ \5 12/ \4 7则打印出两条路径:10, 12和10, 5, 7。

二元树节点的数据结构定义为:struct BinaryTreeNode // a node in the binary tree{int m_nValue; // value of nodeBinaryTreeNode *m_pLeft; // left child of nodeBinaryTreeNode *m_pRight; // right child of node};5.查找最小的k个元素题目:输入n个整数,输出其中最小的k个。

微软认证考试练习题及答案

微软认证考试练习题及答案

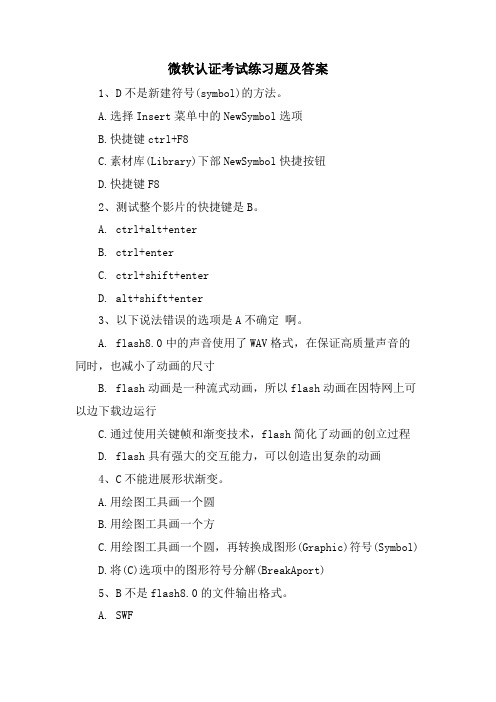

1、D不是新建符号(symbol)的方法。

A.选择Insert菜单中的NewSymbol选项

B.快捷键ctrl+F8

C.素材库(Library)下部NewSymbol快捷按钮

D.快捷键F8

2、测试整个影片的快捷键是B。

A. ctrl+alt+enter

B. ctrl+enter

C. ctrl+shift+enter

D. alt+shift+enter

3、以下说法错误的选项是A不确定啊。

A. flash8.0中的声音使用了WAV格式,在保证高质量声音的

同时,也减小了动画的尺寸

B. flash动画是一种流式动画,所以flash动画在因特网上可以边下载边运行

C.通过使用关键帧和渐变技术,flash简化了动画的创立过程

D. flash具有强大的交互能力,可以创造出复杂的动画

4、C不能进展形状渐变。

A.用绘图工具画一个圆

B.用绘图工具画一个方

C.用绘图工具画一个圆,再转换成图形(Graphic)符号(Symbol)

D.将(C)选项中的图形符号分解(BreakAport)

5、B不是flash8.0的文件输出格式。

A. SWF

B.GIF

C.EXE

D.MPG。

2023年微软招聘笔试试题及答案

2023年微软招聘笔试试题及答案第一题题目:请解释什么是云计算?答案:云计算是一种通过网络提供计算资源和服务的模式。

它允许用户通过互联网访问虚拟化的计算资源,如计算能力、存储空间和软件应用。

这些资源可以根据需要进行动态分配和管理,为用户提供灵活、可扩展和可靠的计算环境。

第二题题目:请简述微软Azure的主要产品和服务。

答案:微软Azure是一种云计算平台,它提供一系列的产品和服务,包括:1. 虚拟机:Azure提供可扩展的虚拟机实例,用户可以根据需要创建和管理虚拟机来运行各种应用程序和服务。

2. 存储:Azure提供持久性存储服务,包括Blob存储、文件存储和表格存储,可以用于存储和访问各种数据。

3. 数据库:Azure提供多种数据库服务,包括SQL数据库、Cosmos DB和Azure数据库服务,适用于不同类型的数据存储和管理需求。

4. 人工智能:Azure提供人工智能服务,如计算机视觉、语音识别和自然语言处理,使开发人员能够构建智能应用程序和系统。

5. 网络:Azure提供虚拟网络服务,包括虚拟网络、子网和网络安全组,用户可以在Azure中创建可扩展的网络架构。

6. 安全和合规性:Azure提供安全和合规性服务,包括身份验证、访问控制、数据加密和合规性认证,以帮助用户确保数据的安全性和合规性。

第三题题目:请解释什么是软件开发生命周期(SDLC)?答案:软件开发生命周期(SDLC)是指软件开发过程中的一系列阶段和活动。

这些阶段包括需求分析、系统设计、编码、测试、部署和维护。

SDLC旨在确保软件开发过程的组织性、可控性和可重复性,以确保交付高质量的软件产品。

第四题题目:请解释什么是敏捷开发(Agile Development)?答案:敏捷开发是一种软件开发方法论,强调在开发过程中的灵活性、协作和快速迭代。

敏捷开发通过将开发过程分解为多个短期迭代周期(一般为2到4周),每个周期中完成一部分功能,以满足客户需求。

微软笔试题目附答案

微软笔试题目附答案微软笔试题目(附答案) 1.烧一根不均匀的绳子,从头烧到尾总共需要 1 个小时,问如何用烧绳子的方法来确定半小时的时间呢?2.10 个海盗抢到了100 颗宝石,每一颗都一样大小且价值连城。

他们决定这么分:(1)抽签决定自己的号码(1~10);(2)首先,由1 号提出分配方案,然后大家表决,当且仅当超过半数的人同意时,按照他的方案进行分配,否则将被扔进大海喂鲨鱼;(3)如果1 号死后,再由2 号提出分配方案,然后剩下的4 个人进行表决,当且仅当超过半数的人同意时,按照他的方案进行分配,否则将被扔入大海喂鲨鱼;(4)依此类推??条件:每个海盗都是很聪明的人,都能很理智地做出判断,从而做出选择。

问题:第一个海盗提出怎样的分配方案才能使自己的收益最大化?3.为什么下水道的盖子是圆的?4.中国有多少辆汽车?5.你让工人为你工作7 天,回报是一根金条,这根金条平分成相连的7 段,你必须在每天结束的时候给他们一段金条。

如果只允许你两次把金条弄断,你如何给你的工人付费?6.有一辆火车以每小时15 公里的速度离开北京直奔广州,同时另一辆火车以每小时20 公里的速度从广州开往北京。

如果有一只鸟,以30 公里每小时的速度和两辆火车同时启动,从北京出发,碰到另一辆车后就向相反的方向返回去飞,就这样依次在两辆火车之间来回地飞,直到两辆火车相遇。

请问,这只鸟共飞行了多长的距离?7.你有两个罐子以及50 个红色弹球和50 个蓝色弹球,随机选出一个罐子,随机选出一个弹球放入罐子,怎样给出红色弹球最大的选中机会?在你的计划里,得到红球的几率是多少?8.想像你站在镜子前,请问,为什么镜子中的影像可以左右颠倒,却不能上下颠倒呢?9.如果你有无穷多的水,一个3 公升的提捅,一个5 公升的提捅,两只提捅形状上下都不均匀,问你如何才能准确称出4 公升的水?10.你有一桶果冻,其中有黄色、绿色、红色三种,闭上眼睛抓取同种颜色的两个。

微软认证经典考试试题及答案

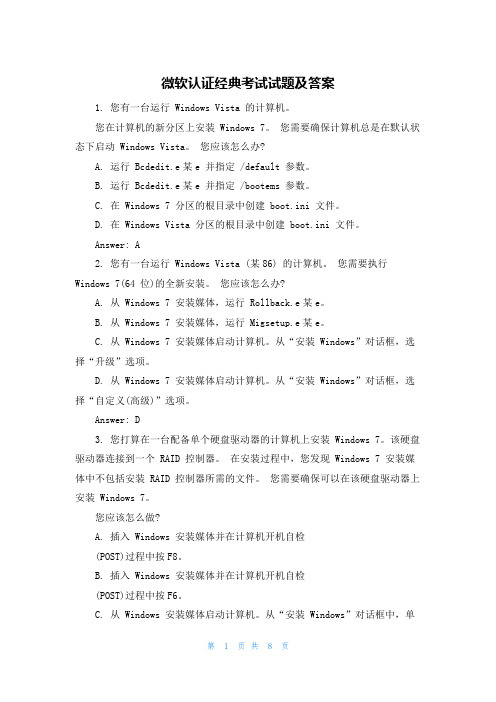

微软认证经典考试试题及答案1. 您有一台运行 Windows Vista 的计算机。

您在计算机的新分区上安装 Windows 7。

您需要确保计算机总是在默认状态下启动 Windows Vista。

您应该怎么办?A. 运行 Bcdedit.e某e 并指定 /default 参数。

B. 运行 Bcdedit.e某e 并指定 /bootems 参数。

C. 在 Windows 7 分区的根目录中创建 boot.ini 文件。

D. 在 Windows Vista 分区的根目录中创建 boot.ini 文件。

Answer: A2. 您有一台运行 Windows Vista (某86) 的计算机。

您需要执行Windows 7(64 位)的全新安装。

您应该怎么办?A. 从 Windows 7 安装媒体,运行 Rollback.e某e。

B. 从 Windows 7 安装媒体,运行 Migsetup.e某e。

C. 从 Windows 7 安装媒体启动计算机。

从“安装Windows”对话框,选择“升级”选项。

D. 从 Windows 7 安装媒体启动计算机。

从“安装Windows”对话框,选择“自定义(高级)”选项。

Answer: D3. 您打算在一台配备单个硬盘驱动器的计算机上安装 Windows 7。

该硬盘驱动器连接到一个 RAID 控制器。

在安装过程中,您发现 Windows 7 安装媒体中不包括安装 RAID 控制器所需的文件。

您需要确保可以在该硬盘驱动器上安装 Windows 7。

您应该怎么做?A. 插入 Windows 安装媒体并在计算机开机自检(POST)过程中按F8。

B. 插入 Windows 安装媒体并在计算机开机自检(POST)过程中按F6。

C. 从 Windows 安装媒体启动计算机。

从“安装Windows”对话框中,单击“加载驱动程序”。

D. 从 Windows 安装媒体启动计算机。

从“安装Windows”对话框中,单击“驱动器选项 (高级)”。

微软校园招聘笔试笔经超完整版

目录Part1笔试题目 (1)笔试题一 (1)微软实习生招聘 (3)5.1史上最全的笔面题(含答案) (4)2011-5-28 微软笔试 (7)Microsoft实习生面试时的笔试(英文) (8)Test for Basic Computer Science Knowledge (12)微软的应试题完整版(附答案) (16)笔试题(网络大汇总) (25)Part2笔试经验 (55)微软笔试的一点回忆 (55)微软 2010 年 5 月笔试小谈 (55)微软 2010 年 4 月笔试内容 (56)给参加微软笔试的同学们一些建议 (57)微软软件开发笔试归来 (58)微软笔试应对经验 (59)Part1笔试题目笔试题一1写出下列算法的时间复杂度。

(1)冒泡排序;(2)选择排序;(3)插入排序;(4)快速排序;(5)堆排序;(6)归并排序;2写出下列程序在X86上的运行结果。

struct mybitfields{unsigned short a : 4;unsigned short b : 5;unsigned short c : 7;}testvoid main(void){int i;test.a=2;test.b=3;test.c=0;i=*((short *)&test);printf("%d\n",i);}3写出下列程序的运行结果。

unsigned int i=3;cout<<i * -1;4写出下列程序所有可能的运行结果。

int a;int b;int c;void F1(){b=a*2;a=b;}void F2(){c=a+1;a=c;}main(){a=5;//Start F1,F2 in parallelF1(); F2();printf("a=%d\n",a);}5考察了一个CharPrev()函数的作用。

6对 16 Bits colors的处理,要求:(1)Byte转换为RGB时,保留高5、6bits;(2)RGB转换为Byte时,第2、3位置零。

大学生毕业面试微软C语言笔试题

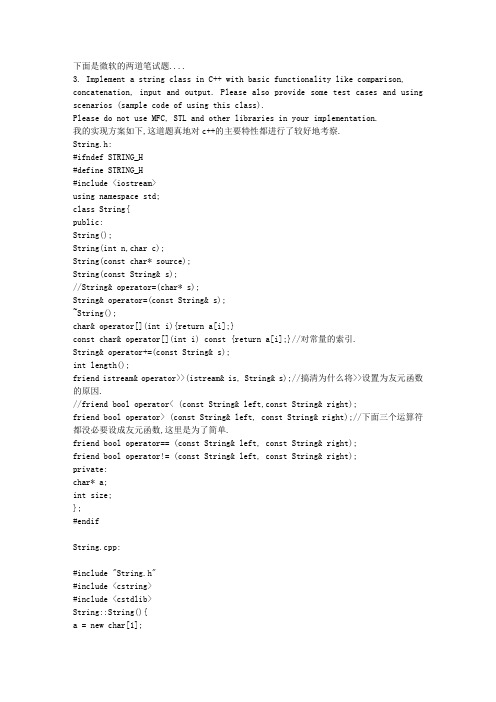

下面是微软的两道笔试题....3. Implement a string class in C++ with basic functionality like comparison, concatenation, input and output. Please also provide some test cases and using scenarios (sample code of using this class).Please do not use MFC, STL and other libraries in your implementation.我的实现方案如下,这道题真地对c++的主要特性都进行了较好地考察.String.h:#ifndef STRING_H#define STRING_H#include <iostream>using namespace std;class String{public:String();String(int n,char c);String(const char* source);String(const String& s);//String& operator=(char* s);String& operator=(const String& s);~String();char& operator[](int i){return a[i];}const char& operator[](int i) const {return a[i];}//对常量的索引.String& operator+=(const String& s);int length();friend istream& operator>>(istream& is, String& s);//搞清为什么将>>设置为友元函数的原因.//friend bool operator< (const String& left,const String& right);friend bool operator> (const String& left, const String& right);//下面三个运算符都没必要设成友元函数,这里是为了简单.friend bool operator== (const String& left, const String& right);friend bool operator!= (const String& left, const String& right);private:char* a;int size;};#endifString.cpp:#include "String.h"#include <cstring>#include <cstdlib>String::String(){a = new char[1];a[0] = '\0';size = 0;}String::String(int n,char c){a = new char[n + 1];memset(a,c,n);a[n] = '\0';size = n;}String::String(const char* source){if(source == NULL){a = new char[1];a[0] = '\0';size = 0;}else{ size = strlen(source);a = new char[size + 1];strcpy(a,source);}}String::String(const String& s){size = strlen(s.a);//可以访问私有变量.a = new char[size + 1];//if(a == NULL)strcpy(a,s.a);}String& String::operator=(const String& s){ if(this == &s)return *this;else{delete[] a;size = strlen(s.a);a = new char[size + 1];strcpy(a,s.a);return *this;}}String::~String(){delete[] a;//}String& String::operator+=(const String& s){int j = strlen(a);int size = j + strlen(s.a);char* tmp = new char[size+1];strcpy(tmp,a);strcpy(tmp+j,s.a);delete[] a;a = tmp;return *this;}int String::length(){return strlen(a);}main.cpp:#include <iostream>#include "String.h"using namespace std;bool operator==(const String& left, const String& right) {int a = strcmp(left.a,right.a);if(a == 0)return true;elsereturn false;}bool operator!=(const String& left, const String& right) {return !(left == right);}ostream& operator<<(ostream& os,String& s){int length = s.length();for(int i = 0;i < length;i++)//os << s.a[i];这么不行,私有变量.os << s[i];return os;}String operator+(const String& a,const String& b){ String temp;temp = a;temp += b;return temp;}bool operator<(const String& left,const String& right){ int j = 0;while((left[j] != '\0') && (right[j] != '\0')){if(left[j] < right[j])return true;else{if(left[j] == right[j]){j++;continue;}elsereturn false;}}if((left[j] == '\0') && (right[j] != '\0'))return true;elsereturn false;}bool operator>(const String& left, const String& right) { int a = strcmp(left.a,right.a);if(a > 0)return true;elsereturn false;}istream& operator>>(istream& is, String& s){delete[] s.a;s.a = new char[20];int m = 20;char c;int i = 0;while (is.get(c) && isspace(c));if (is) {do {s.a[i] = c;i++;/*if(i >= 20){cout << "Input too much characters!" << endl;exit(-1);}*/if(i == m - 1 ){s.a[i] = '\0';char* b = new char[m];strcpy(b,s.a);m = m * 2;s.a = new char[m];strcpy(s.a,b);delete[] b;}}while (is.get(c) && !isspace(c)); //如果读到空白,将其放回.if (is)is.unget();}s.size = i;s.a[i] = '\0';return is;}int main(){String a = "abcd";String b = "www";//String c(6,b);这么写不对. String c(6,'l');String d;String e = a;//abcdString f;cin >> f;//需要输入...String g;g = a + b;//abcdwwwif(a < b)cout << "a < b" << endl;elsecout << "a >= b" << endl;if(e == a)cout << "e == a" << endl;elsecout << "e != a" << endl;b += a;cout << a << endl;cout << b << endl;cout << c << endl;cout << d << endl;cout << e << endl;cout << f << endl;cout << g << endl;cout << g[0] << endl;return 0;}4. Implement a single-direction linked list sorting algorithm.Please first define the data structure of linked list and then implement the sorting algorithm.5.编写一个函数,返回两个字符串的最大公串!例如,“adbccadebbca”和“edabccadece”,返回“ccade”。

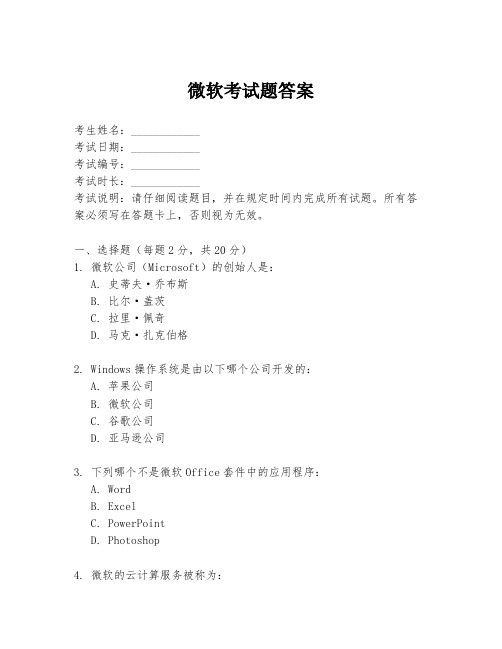

微软考试题答案

微软考试题答案考生姓名:____________考试日期:____________考试编号:____________考试时长:____________考试说明:请仔细阅读题目,并在规定时间内完成所有试题。

所有答案必须写在答题卡上,否则视为无效。

一、选择题(每题2分,共20分)1. 微软公司(Microsoft)的创始人是:A. 史蒂夫·乔布斯B. 比尔·盖茨C. 拉里·佩奇D. 马克·扎克伯格2. Windows操作系统是由以下哪个公司开发的:A. 苹果公司B. 微软公司C. 谷歌公司D. 亚马逊公司3. 下列哪个不是微软Office套件中的应用程序:A. WordB. ExcelC. PowerPointD. Photoshop4. 微软的云计算服务被称为:A. Google CloudB. AzureC. AWSD. iCloud5. 微软最新推出的操作系统是:A. Windows 7B. Windows 8C. Windows 10D. Windows 116. 微软的搜索引擎是:A. GoogleB. BingC. YahooD. Baidu7. 微软的Xbox游戏机是用于:A. 办公软件B. 视频编辑C. 游戏娱乐D. 网络安全8. 微软的Skype是一款:A. 浏览器B. 邮件客户端C. 即时通讯软件D. 图像编辑软件9. 微软的Visual Studio是一个:A. 操作系统B. 浏览器C. 开发环境D. 数据库管理系统10. 下列哪个是微软的编程语言:A. JavaB. C#C. PythonD. Ruby二、填空题(每空2分,共20分)11. 微软公司的总部设在美国的__________州。

12. Windows操作系统的默认文件浏览器是__________。

13. 微软的Office套件中,用于制作幻灯片的软件是__________。

14. 微软的云计算服务Azure支持__________操作系统。

微软题库(最终中文版)

1、你建立一个DiliveryList项目,他需要把一个文件写入文件服务器,但是无法进入文件服务器而导致操作失败。

你要配置SQL代理服务器,使代理服务器能读或写入文件服务器,你应该使用哪个账户类型登陆?答案:C 域账户2、(备份与恢复)一个数据库DB1,很少的记录操作被执行,根据公司要求,你必须确定使该数据库在特定的时间点能恢复,怎么做?答案:B 核查全文恢复模型在数据库中被应用3、升级7.0的数据库到SQL服务器实例,根据公司要求,你必须确保可疑页能被检测到,你该怎么办?答案:B PAGE_VERIFY(页码核实)数据库选项应该设置为校验和4、(恢复)你配置SQL服务器实例在启动的时候使用死锁(the -T1222 and -T1204)追踪标记,你必须确保你的失败恢复计划运行使用追踪标记的备份,怎么做?答案:C 你必须备份SQL服务注册表5、用户自定义储存程序的名字都包含前缀usp_,之外,确保不含此前缀的储存程序不能创建,怎么做?答案:B 创建一个策略,这个策略以按条件评估的储存程序的名字为目标6、有一个网络信息服务应用,该应用要匿名进入分析服务器(SSAS)实例,你要确保这个应用能进入SSAS,怎么做?答案:A安全/需要客服认证服务配置被设置为缺省值(false)7、对一个新的应用,SQL 2008 实例不得不安装在一个存在的服务器上,该服务器包括缺省的SQL 2005实例,第三方能进入这两个数据库,用尽可能少的数据库管理,而且不能改变已存在的应用环境来实现?答案:D 安装SQL2008 作为一个命名服务,使新的应用使用新的服务8、创建文件流数据,两个要求:1、文件数据流(FILESTREAM)能被I/O流文件使用,远程客户端能进入文件数据流,确保文件流正常运行,应该配置那个服务?答案:C 配置SQL服务9、现在你控制两个运行在同一个电脑上的实例,SQL 08和05,在SQL 2008中有一个DB1数据库,他用全文索引,包含“root”的几个记录填充到DB1,一个空的记录集当全文索引检查到“root”被返回,你必须确保该查询返回包含有root的记录,怎么做?答案:B 重建全文索引10、(策略)你必须确保所有的SQL实例被连续的设置为命名惯例、安全设置、强迫索引、和数据碎片的避免,怎么做?答案D 在资料库管理中建立一个策略11、(分区表)有一个Dwork数据库,在这数据库中有一个Orderthings的表,这个表在OrderId专栏分区,第一分区包含大于10000的整数,第二个包含0到100000的整数,你不得不加一个新的分区,这个分区包含大于200000的整数,怎么做?答案:D 用拆分改变现有的分区功能12、(死锁,trace)有一个名为在实例Dworks数据库,你从用户的一个报告:DB1有死锁问题。

微软笔试面试逻辑题

【1】假设有一个池塘,里面有无穷多的水。

现有2个空水壶,容积分别为5升和6升。

问题是如何只用这2个水壶从池塘里取得3升的水。

【2】周雯的妈妈是豫林水泥厂的化验员。

一天,周雯来到化验室做作业。

做完后想出去玩。

"等等,妈妈还要考你一个题目,"她接着说,"你看这6只做化验用的玻璃杯,前面3只盛满了水,后面3只是空的。

你能只移动1只玻璃杯,就便盛满水的杯子和空杯子间隔起来吗?" 爱动脑筋的周雯,是学校里有名的"小机灵",她只想了一会儿就做到了。

请你想想看,"小机灵"是怎样做的?【3】三个小伙子同时爱上了一个姑娘,为了决定他们谁能娶这个姑娘,他们决定用手枪进行一次决斗。

小李的命中率是30%,小黄比他好些,命中率是50%,最出色的枪手是小林,他从不失误,命中率是100%。

由于这个显而易见的事实,为公平起见,他们决定按这样的顺序:小李先开枪,小黄第二,小林最后。

然后这样循环,直到他们只剩下一个人。

那么这三个人中谁活下来的机会最大呢?他们都应该采取什么样的策略?【4】一间囚房里关押着两个犯人。

每天监狱都会为这间囚房提供一罐汤,让这两个犯人自己来分。

起初,这两个人经常会发生争执,因为他们总是有人认为对方的汤比自己的多。

后来他们找到了一个两全其美的办法:一个人分汤,让另一个人先选。

于是争端就这么解决了。

可是,现在这间囚房里又加进来一个新犯人,现在是三个人来分汤。

必须寻找一个新的方法来维持他们之间的和平。

该怎么办呢?按:心理问题,不是逻辑问题【5】在一张长方形的桌面上放了n个一样大小的圆形硬币。

这些硬币中可能有一些不完全在桌面内,也可能有一些彼此重叠;当再多放一个硬币而它的圆心在桌面内时,新放的硬币便必定与原先某些硬币重叠。

请证明整个桌面可以用4n个硬币完全覆盖【6】一个球、一把长度大约是球的直径2/3长度的直尺.你怎样测出球的半径?方法很多,看看谁的比较巧妙【7】五个大小相同的一元人民币硬币。

微软、百度、联想等名企C笔试题

微软、百度、联想等名企C笔试题微软、百度、联想等名企C++笔试题你了解吗?掌握这些笔试题对你很重要!下面就由小编为大家介绍一下微软、百度、联想等名企C++笔试题的文章,欢迎阅读。

微软十五道笔试题篇11、有一个整数数组,请求出两两之差绝对值最小的值,记住,只要得出最小值即可,不需要求出是哪两个数。

2、写一个函数,检查字符是否是整数,如果是,返回其整数值。

(或者:怎样只用4行代码编写出一个从字符串到长整形的函数?)3、给出一个函数来输出一个字符串的所有排列。

4、请编写实现malloc内存分配函数功能一样的代码。

给出一个函数来复制两个字符串A和B。

字符串A的后几个字节和字符串B的前几个字节重叠。

5、怎样编写一个程序,把一个有序整数数组放到二叉树中?6、怎样从顶部开始逐层打印二叉树结点数据?请编程。

7、怎样把一个链表掉个顺序(也就是反序,注意链表的边界条件并考虑空链表)?8、请编写能直接实现int atoi(const char * pstr)函数功能的代码。

9、编程实现两个正整数的除法编程实现两个正整数的除法,当然不能用除法操作符。

// return x/y.int div(const int x, const int y){....}10、在排序数组中,找出给定数字的出现次数比如 [1, 2, 2, 2, 3] 中2的出现次数是3次。

11、平面上N个点,每两个点都确定一条直线,求出斜率最大的那条直线所通过的两个点(斜率不存在的情况不考虑)。

时间效率越高越好。

12、一个整数数列,元素取值可能是0~65535中的任意一个数,相同数值不会重复出现。

0是例外,可以反复出现。

请设计一个算法,当你从该数列中随意选取5个数值,判断这5个数值是否连续相邻。

注意:- 5个数值允许是乱序的。

比如: 8 7 5 0 6- 0可以通配任意数值。

比如:8 7 5 0 6 中的0可以通配成9或者4- 0可以多次出现。

- 复杂度如果是O(n2)则不得分。

微软经典面试笔试题

微软经典面试笔试题(最新版)编制人:__________________审核人:__________________审批人:__________________编制单位:__________________编制时间:____年____月____日序言下载提示:该文档是本编精心编制而成的,希望大家下载后,能够帮助大家解决实际问题。

文档下载后可定制修改,请根据实际需要进行调整和使用,谢谢!Download tips: This document is carefully compiled by this editor.I hope that after you download it, it can help you solve practical problems. The document can be customized and modified after downloading, please adjust and use it according to actual needs, thank you!正文内容微软经典面试笔试题:想进微软公司?首先要过了笔试面试这关,微软笔试题有哪些?整理以往毕业生实习参加面试时备考的笔试题,就来一起看看吧!【面试】微软笔试题1、正确标注水果篮有三个水果篮。

其中一个里面只有苹果,一个里面只有橘子,另外一个既有苹果又有橘子。

每个水果篮上都有标签,但标签都是错的。

如何检查某个水果篮中的一个水果,然后正确标注每个水果篮?从标注成既有苹果也有橘子的水果篮中选取一个进行检查。

如果是橘子,则此篮中只有橘子;标有橘子的水果篮中只有苹果;标有苹果的水果篮中既有苹果也有橘子。

如果是苹果,则此篮中只有苹果;标有苹果的水果篮中只有橘子;标有橘子的水果篮中既有苹果也有橘子。

微软笔试题2、不利用浮点运算,画一个圆考虑到圆的对称性,我们只需考虑第一象限即可。

等价于找到一条连接点(0,r)到点(r,0)的一条曲线,曲线上的点距圆心(0,0)的距离最接近 r。

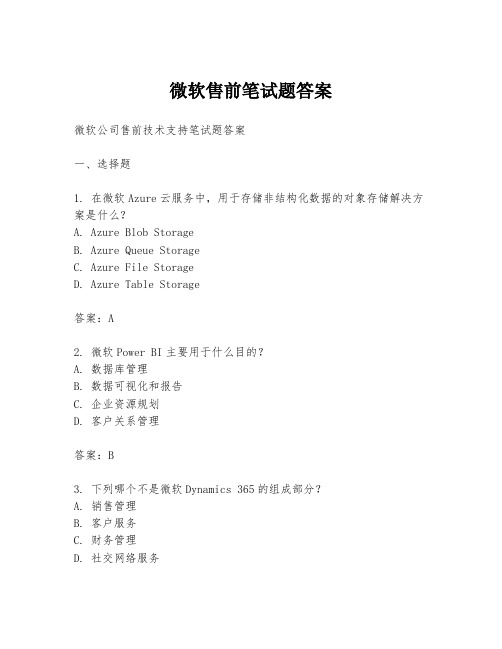

微软售前笔试题答案

微软售前笔试题答案微软公司售前技术支持笔试题答案一、选择题1. 在微软Azure云服务中,用于存储非结构化数据的对象存储解决方案是什么?A. Azure Blob StorageB. Azure Queue StorageC. Azure File StorageD. Azure Table Storage答案:A2. 微软Power BI主要用于什么目的?A. 数据库管理B. 数据可视化和报告C. 企业资源规划D. 客户关系管理答案:B3. 下列哪个不是微软Dynamics 365的组成部分?A. 销售管理B. 客户服务C. 财务管理D. 社交网络服务答案:D4. 在微软的操作系统中,哪个特性允许用户在同一时间使用多个桌面?A. 虚拟桌面B. 动态锁定C. 多任务视图D. 快速启动答案:A5. 微软Teams是一个什么类型的应用程序?A. 项目管理B. 协作平台C. 数据分析D. 网络安全答案:B二、填空题1. 微软的云计算平台称为________,它提供了一系列的服务,包括计算、分析、存储和网络。

答案:Azure2. 在微软的Windows操作系统中,用于保护用户隐私和提高安全性的特性之一是________。

答案:Windows Hello3. 微软的人工智能助手名为________,它可以帮助用户执行各种任务,如设置提醒、回答问题等。

答案:Cortana4. 微软的数据库服务器产品名为________,它支持多种数据库引擎,如关系型数据库和文档数据库。

答案:SQL Server5. 微软的云存储服务________允许用户在不同设备间同步文件和文档。

答案:OneDrive三、简答题1. 描述微软Azure云服务中的虚拟机功能及其用途。

答:Azure虚拟机是一种云计算服务,它允许用户在Azure云平台上创建和管理虚拟化的服务器环境。

用户可以选择各种操作系统和应用程序,根据需要配置资源,并快速部署应用程序和服务。

微软笔试题目

微软笔试Question 1. (单选)以下关于MAC的说法中错误的是1. MAC地址在每次启动后都会改变2. MAC地址一共有48比特,它们从出厂时就被固化在网卡中3. MAC地址也称做物理地址,或通常所说的计算机的硬件地址微软笔试Question 2. (单选)交换机不具有下面哪项功能1. 交换机不具有下面哪项功能2. 回路避免3. 路由转发4. 地址学习微软笔试Question 3. (单选)以下不属于私有地址的网段是(4)1. 10.0.0.0/82. 172.16.0.0/123. 192.168.0.0/164. 224.0.0.0/8微软笔试Question 4. (单选)下面哪种网络设备用来隔绝广播1. 集线器2. 交换机3. 路由器微软笔试Question 5. (单选)汉诺塔(Hanoi)问题中令h(n)为从A移动n个金片到C上所用的次数,则递归方程为1. h(n)=2hn-12. h(n) = 2h(n-1)+13. h(n)=2^n-n*h-14. h(n)=2h*n-1微软笔试Question 6. (单选)启发式搜索一般是何种算法的改进1. 深度优先搜索2. 广度优先搜索3. 动态规划4. 贪婪法微软笔试Question 7. (单选)假设一棵二叉树的后序遍历序列为DGJHEBIFCA ,中序遍历序列为DBGEHJACIF ,则其前序遍历序列为( ) 。

1. ABCDEFGHIJ2. ABDEGHJCFI3. ABDEGHJFIC4. ABDEGJHCFI微软笔试Question 8. (单选)散列函数有一个共同性质,即函数值应按()取其值域的每一个值;1. 最大概率2. 最小概率3. 同等概率4. 平均概率微软笔试Question 9. (单选)下面描述中正确的为:1. 线性表的逻辑顺序与物理顺序总是一致的。

2. 线性表的顺序存储表示优于链式存储表示。

3. 线性表若采用链式存储表示时所有结点之间的存储单元地址可连续可不连续。

微软中国笔试题目Interview Quiz

Interview QuizWindows Section1.Which of the following disks contains partitions?A.BasicB.DynamicC.PrimaryD.Logical2.Which of the following are advantages of the NTFS file system over FAT32 and FAT? Eachcorrect answer represents a part of the solution. Choose two.A.Support for Encrypting File System (EFS).B.Support for dual-booting.C.Support for audio files.D.Support for file and folder level permissions.3. Which of the following is the difference between local and network applications?A. A local application is loaded in a local computer and accessed from a remote computer, whereas a network application is loaded in a local computer and accessed only by the local computer.B. A network application is loaded in a local computer and accessed from a remote computer, whereas a local application is loaded in a local computer and accessed only by the local computer.C. A network application is loaded in a remote computer, whereas a local application is loaded in a local computer.D. A network application is loaded in a local computer, whereas a local application is loaded in an administrative computer.4.In Windows 7, what is the difference between a library and a folder?A. A folder is a container for storing libraries; a library provides a single view of multiple foldersand their contents.B. A Library is a container for storing files; a folder provides a single view of multiple folders andtheir contents.C.There is no difference between a library and a folder.D. A folder is a container for storing files; a library provides a single view of multiple folders andtheir contents.5.Which of the following are the advantages of the group policy? Each correct answerrepresents a complete solution. Choose all that apply.A.It is very secure because only the administrator is authorized to make changes.B.It provides streamlined deployment because installation is fully automated withoutinteraction.C.Its domain, site, and organizational unit settings reflect all associated users and computers.D.It is possible to change the policy settings by removing the old one and rewriting thechanges.6.Which interface is mainly used for high-speed communications and isochronous real-timedata transfer?A.eSATABC.IEEE 1394D.iSCSI7.Which of the following devices is used to explain the characteristic of a computer bus, ordevice specification, which facilitates the discovery of a hardware component in a system, with no need of physical device configuration?work PrinterB.Plug and PlayC.Local PrinterD.Plug and display8.Which of the following are the advantages of the Print to file option? Each correct answerrepresents a complete solution. Choose all that apply.A. A document can be sent to a commercial printer.B. A document can be printed later.C. A document can be sent to any printer.D. A document can be sent to someone who has the same printer.9.All servers in your environment run Windows Server 2003. You plan to require the use of asmart card for remote access. You need to choose an authentication protocol. Which protocol should you use?A.PAPB.EAP-TLSC.MS-CHAPD.MS-CHAP v210.Your company has an Active Directory directory service domain. All servers on your network run Windows Server 2003. All client computers run Windows XP Professional.You disable the LAN Manager network authentication protocol and LM hash support. You need to ensure that LM hashes are completely removed from Active Directory.What should you do?A. Log off all users from the client computers.B. Force a password change for all domain users.C. Run the gpupdate /force command on the client computers.D. Disable the Store password using reversible encryption setting.11.Your company has a single Active Directory directory service domain. All servers in yourenvironment run Windows Server 2003. Client computers run Windows XP. Your network has multiple subnets. You configure a server to run the Microsoft Baseline Security Analyzer (MBSA). You plan to create a Windows Firewall exception policy to allow remote scanning of security updates on all client computers. You need to specify the ports that the policy must allow to open. Which ports should you specify?A.TCP ports 80, 135, and 443B.TCP ports 80, 443, and 8530C.TCP ports 135, 139, and 445D.TCP ports 139, 389, and 3248Security Section1. Which of the following contains a tree of domain names?A. Domain name spaceB. Domain name formulationC. Domain Name SystemD. Authoritative name server2.Which of the following protects against unauthorized access to confidential information viaencryption and works at the network layer?A.FirewallB.NATC.IPSecD.MAC address3.Which of the following states that a user should never be given more privileges than arerequired to carry out a task?A.Security through obscurityB.Segregation of dutiesC.Principle of least privilegeD.Role-based security4.Which of the following are the major components of the IPsec protocol? Each correct answerrepresents a complete solution. Choose all that apply.A.Encapsulating Security Payload (ESP)B.Authentication Header (AH)C.Internet Encryption Key (IEK)D.Internet Key Exchange (IKE)5.The stronger password is a critical element in the security plan. Which of the following arethe characteristics used to make up a strong password?A.It contains more than seven hundred characters and does not contain the user name, realname, or any name that can be guessed by the attacker easily.B.It contains more than seven characters and does not contain the user name, real name, oranyname that can be guessed by the attacker easily.C.It contains the user name, real name, or any name that can be remembered easily and doesnot contain more than seven characters.D.It contains more than seven characters and the user name, real name, or any name.6.Which of the following are types of password policies of Windows 7? Each correct answerrepresents a complete solution. Choose all that apply.A.Store Password Using Reversible EncryptionB.Minimum Password Lengther Name LengthD.Password Must Meet Complexity Requirements7.Which of the following is defined as a digitally signed statement used to authenticate and tosecure information on open networks?A.KerberosB.Public certificateC.Single sign-on (SSO)D.SEAL8.Which of the following ports is used by the IMAP4 protocol?A.443B.53C.143D.1109.Which of the following is the process of keeping track of a user's activity while accessingnetwork resources?A.AuthenticationB.AuditingC.SpoofingD.Biometrics10.Which of the following can be implemented to ensure that the computers are using latestsecurity updates?A.HardeningB.Windows Software Update ServicesC.Microsoft Baseline Security AnalyzerD.Domain Name System11.Which of the following protocols is used to secure workstation and computer authenticationacross the network?A.TCP/IPwork Directory Access ProtocolC.KerberosD.Lightweight Directory Access Protocol12.Which of the following types of Network Address Translation (NAT) uses a pool of public IPaddresses?A.Static NATB.Port Address Translation (PAT)C.Dynamic NATD.Cache NAT13.Which of the following MMC snap-in consoles is used to administer the replication ofdirectory data among all sites in an Active Directory Domain Services (AD DS) forest?A.Active Directory Domains and TrustsB.Active Directory Administrative CenterC.Group Policy Management ConsoleD.Active Directory Sites and Services14.Which of the following is a central, secure database in which Windows stores all hardwareconfiguration information, software configuration information, and system security policies?A.RegistryB.Program files folderC.DLL fileD.Configuration file15.Which of the following statements about Network Address Translation (NAT) are true? Eachcorrect answer represents a complete solution. Choose two.A.It allows the computers in a private network to share a global, ISP assigned address toconnect to the Internet.B.It provides added security by using Internet access to deny or permit certain traffic from theBastion Host.C.It allows external network clients access to internal services.D.It reduces the need for globally unique IP addresses.16.Which of the following is a networking protocol that provides centralized Authentication,Authorization, and Accounting management for computers to connect and use a network service?A.PEAPB.RADIUSC.KerberosD.MS-CHAP v217.Which of the following functions are performed by a firewall? Each correct answerrepresents a complete solution. Choose all that apply.A. It blocks unwanted traffic.B. It hides vulnerable computers that are exposed to the Internet.C. It enhances security through various methods, including packet filtering, circuit-level filtering, and application filtering.D. It logs traffic to and from the private network.18.Which of the following root keys stores information about registered applications?A.HKEY_USERSB.HKEY_CLASSES_ROOTC.HKEY_CURRENT_CONFIGD.HKEY_CURRENT_USER19.Which of the following is a collection or list of user accounts or computer accounts?A.GroupB.Active DirectoryC.DomainD.Public folder20.Which of the following is a set of rules that control the working environment of useraccounts and computer accounts?A. Mandatory Access ControlB. Access control listC. Group PolicyD. Intrusion detection systemNetwork Section1. Which VPN technology is the most common and the easiest to set up?A. PPTPB. L2TP with IPSecC. SSTPD. CHAP2. What port does L2TP use?A. 501B. 1723C. 1701D. 4433.Which type of firewall blocks packets based on rules that are based on IP addresses or ports?A.packet filteringB.stateful packet inspectionC.NAT filteringD.Application-level gateway4.What acts as a middleman that translates between internal and external addresses and thatcaches previously accessed web pages so that it can provide those more quickly in the future?A.NAT serverB.stateful packet inspectorC.proxy serverD.NIDS5.What type of firewall works on the Session layer that creates a connection and allowspackets to flow between the two hosts without further checking?A.proxy serverB.application firewallC.NAT filteringD.circuit-level gateway6.What type of configuration creates a DMZ between two firewalls?A.Gateway NetworkB.Perimeter NetworkC.DMZD.RADIAUS Server7.X.25 and Frame Relay are examples of what type of WAN technology?A.circuit switchingB.connection switchingC.packet switchingwork switching8.What model is used to describe how data communication occurs between hosts?A.server-centric modelB.workgroup modelC.peer-to-peer modelD.OSI reference model9.Which layer in the OSI model do MAC addresses and switches use?A.PhysicalB.Data LinkworkD.Transport10.Which layer of the OSI model includes VLANs?A.PhysicalB.Data LinkworkD.Transport11.Which is the most secure encryption used in wireless networks?A.WEPB.WPAC.WPA2D.802.1x12.What type of address is 169.254.32.23?A. APIPAB. multicast addressC. anycast addressD. broadcast address13.You have a computer that cannot connect to a server. When you look at the IP configuration,the host has an address of 169.32.54.2. What is the problem?A.The host cannot find a DHCP server.B.The host is set to multicast.C.The host is currently broadcasting.D.The host cannot find a domain controller.14.You are a network administrator for your company. The company has a main office and onebranch office. The network consists of a single Active Directory domain. All servers run Windows Server 2003. The company needs to connect the main office network and the branch office network by using Routing and Remote Access servers at each office. The networks will be connected by a VPN connection over the Internet.The company's written security policy includes the following requirements for VPN connections over the Internet. All data must be encrypted with end-to-end encryption. VPN connection authentication must be at the computer level. Credential information must not be transmitted over the Internet as part of the authentication process.You need to configure security for VPN connection between the main office and the branch office. You need to comply with the written security policy.What should you do?e an L2TP connection with MS-CHAP v2 authentication.e a PPTP connection with EAP-TLS authentication.e an L2TP connection with EAP-TLS authentication.e a PPTP connection with MS-CHAP v2 authentication.Reading SectionKernel Mode vs. User ModeTo protect user applications from accessing and/or modifying critical operating system data,Windows uses two processor access modes (even if the processor on which Windows is running supports more than two): user mode and kernel mode. User application code runs in user mode, whereas operating system code (such as system services and device drivers) runs in kernel mode. Kernel mode refers to a mode of execution in a processor that grants access to all system memory and all CPU instructions. By providing the operating system software with a higher privilege level than the application software has, the processor provides a necessary foundation for operating system designers to ensure that a misbehaving application can’t disrupt the stability of the system as a whole.---------------------------------------Note The architectures of the x86 and x64 processors define four privilege levels (or rings) to protect system code and data from being overwritten either inadvertently or maliciously by code of lesser privilege. Windows uses privilege level 0 (or ring 0) for kernel mode and privilege level 3 (or ring 3) for user mode. The reason Windows uses only two levels is that some hardware architectures that were supported in the past (such as Compaq Alpha and Silicon Graphics MIPS) implemented only two privilege levels.---------------------------------------Although each Windows process has its own private memory space, the kernel-mode operating system and device driver code share a single virtual address space. Each page in virtual memory is tagged to indicate what access mode the processor must be in to read and/or write the page. Pages in system space can be accessed only from kernel mode, whereas all pages in the user address space are accessible from user mode. Read-only pages (such as those that contain static data) are not writable from any mode. Additionally, on processors that support no-execute memory protection, Windows marks pages containing data as nonexecutable, thus preventing inadvertent or malicious code execution in data areas.32-bit Windows doesn’t pr ovide any protection to private read/write system memory being used by components running in kernel mode. In other words, once in kernel mode, operating system and device driver code has complete access to system space memory and can bypass Windows security to access objects. Because the bulk of the Windows operating system code runs in kernel mode, it is vital that components that run in kernel mode be carefully designed and tested to ensure that they don’t violate system security or cause system instability.This lack of protection also emphasizes the need to take care when loading a third-party device driver, because once in kernel mode the software has complete access to all operating system data. This weakness was one of the reasons behind the driver-signing mechanism introduced in Windows, which warns (and, if configured as such, blocks) the user if an attempt is made to add an unsigned Plug and Play driver.On 64-bit versions of Windows, the Kernel Mode Code Signing (KMCS) policy dictates that any 64-bit device drivers (not just Plug and Play) must be signed with a cryptographic key assigned by one of the major code certification authorities. The user cannot explicitly force the installation of an unsigned driver, even as an administrator, but, as a one-time exception, this restriction can be disabled manually at boot time by pressing F8 and choosing the advanced boot option Disable Driver Signature Enforcement. This causes a watermark on the desktop wallpaper and certain digital rights management (DRM) features to be disabled.In system architecture, user applications switch from user mode to kernel mode when theymake a system service call. For example, a Windows ReadFile function eventually needs to call the internal Windows routine that actually handles reading data from a file. That routine, because it accesses internal system data structures, must run in kernel mode. The transition from user mode to kernel mode is accomplished by the use of a special processor instruction that causes the processor to switch to kernel mode and enter the system service dispatching code in the kernel which calls the appropriate internal function in Ntoskrnl.exe or Win32k.sys. Before returning control to the user thread, the processor mode is switched back to user mode. In this way, the operating system protects itself and its data from perusal and modification by user processes.---------------------------------------Note A transition from user mode to kernel mode (and back) does not affect thread scheduling per se—a mode transition is not a context switch.---------------------------------------Thus, it’s normal for a user thread to spend part of its time executing in user mode and part in kernel mode. In fact, because the bulk of the graphics and windowing system also runs in kernel mode, graphics-intensive applications spend more of their time in kernel mode than in user mode. An easy way to test this is to run a graphics-intensive application such as Microsoft Paint or Microsoft Chess Titans and watch the time split between user mode and kernel mode using one of the performance counters. More advanced applications can use newer technologies such as Direct2D and compositing, which perform bulk computations in user mode and send only the raw surface data to the kernel, reducing the time spent transitioning between user and kernel modes.Question: Please explain Kernel Mode and User Mode with your language. (Write the answer with Chinese)。

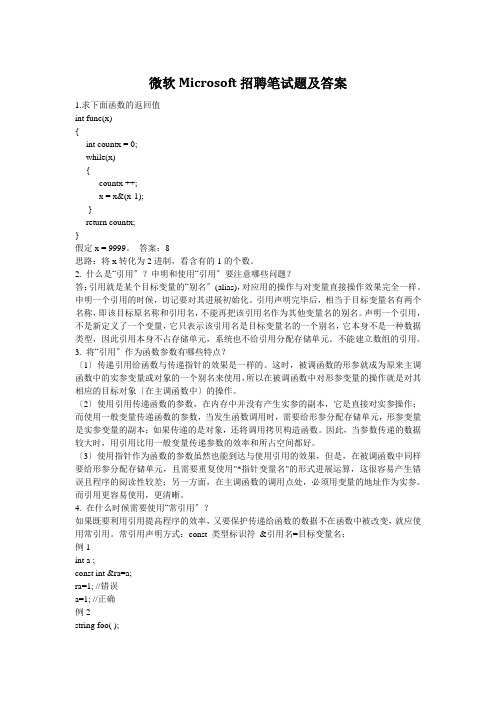

微软Microsoft招聘笔试题及答案

微软Microsoft招聘笔试题及答案1.求下面函数的返回值int func(x){int countx = 0;while(x){countx ++;x = x&(x-1);}return countx;}假定x = 9999。

答案:8思路:将x转化为2进制,看含有的1的个数。

2. 什么是“引用〞?申明和使用“引用〞要注意哪些问题?答:引用就是某个目标变量的“别名〞(alias),对应用的操作与对变量直接操作效果完全一样。

申明一个引用的时候,切记要对其进展初始化。

引用声明完毕后,相当于目标变量名有两个名称,即该目标原名称和引用名,不能再把该引用名作为其他变量名的别名。

声明一个引用,不是新定义了一个变量,它只表示该引用名是目标变量名的一个别名,它本身不是一种数据类型,因此引用本身不占存储单元,系统也不给引用分配存储单元。

不能建立数组的引用。

3. 将“引用〞作为函数参数有哪些特点?〔1〕传递引用给函数与传递指针的效果是一样的。

这时,被调函数的形参就成为原来主调函数中的实参变量或对象的一个别名来使用,所以在被调函数中对形参变量的操作就是对其相应的目标对象〔在主调函数中〕的操作。

〔2〕使用引用传递函数的参数,在内存中并没有产生实参的副本,它是直接对实参操作;而使用一般变量传递函数的参数,当发生函数调用时,需要给形参分配存储单元,形参变量是实参变量的副本;如果传递的是对象,还将调用拷贝构造函数。

因此,当参数传递的数据较大时,用引用比用一般变量传递参数的效率和所占空间都好。

〔3〕使用指针作为函数的参数虽然也能到达与使用引用的效果,但是,在被调函数中同样要给形参分配存储单元,且需要重复使用"*指针变量名"的形式进展运算,这很容易产生错误且程序的阅读性较差;另一方面,在主调函数的调用点处,必须用变量的地址作为实参。

而引用更容易使用,更清晰。

4. 在什么时候需要使用“常引用〞?如果既要利用引用提高程序的效率,又要保护传递给函数的数据不在函数中被改变,就应使用常引用。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

微软在IT界依然是数一数二的企业了,不少人的梦想都是进入微软公司。

那么在这之前的面试以及笔试就需要进行一下准备了。

那么这里就来看看小编为大家总结的微软笔试题吧。

微软笔试题:写程序找出二叉树的深度一个树的深度等于max(左子树深度,右子树深度)+1。

可以使用递归实现。

假设节点为定义为1.struct Node {2.Node* left;3.Node* right;4.};5.int GetDepth(Node* root) {6.if (NULL == root) {7.return 0;8.}9.int left_depth = GetDepth(root->left);10.int right_depth = GetDepth(root->right);11.return left_depth > right_depth ? left_depth + 1 : right_depth + 1;12.}微软笔试题:利用天平砝码,三次将140克的盐分成50、90克两份?有一个天平,2克和7克砝码各一个。

如何利用天平砝码在三次内将140克盐分成50,90克两份。

第一种方法:第一次:先称 7+2克盐 (相当于有三个法码2,7,9)第二次:称2+7+9=18克盐 (相当于有2,7,9,18四个法码)第三次:称7+18=x+2,得出x是23,23+9+18=50克盐.剩下就是90克了.第二种方法:1.先把140克盐分为两份,每份70克2.在把70克分为两份,每份35克3.然后把两个砝码放在天平两边,把35克面粉分成两份也放在两边(15+7=20+2)现在有四堆面粉70,35,15,20,分别组合得到70+20=9035+15=50微软笔试题:地球上有多少个满足这样条件的点站在地球上的某一点,向南走一公里,然后向东走一公里,最后向北走一公里,回到了原点。

地球上有多少个满足这样条件的点?北极点满足这个条件。

距离南极点很近的一个圈上也满足这个条件。

在这个圆圈上,向南走一公里,然后向东走一公里恰好绕南极点一圈,向北走一公里回到原点。

所以地球上总共有无数点满足这个条件。

或者首先,在地球表面上,南北走向是沿着经度方向,东西是沿着纬度方向。

如果你一直往北走就会达到北极点,往南走就到了南极点。

因此,向南走一公里,然后向东走一公里,最后向北走一公里,回到了原点,一种情况就是,出发点是在北极点,这样向南走一公里,然后向东走任意几公里,最后向北走一公里,最后都会回到北极点;其次,可以这么认为如果从A点向南走一公里到达B点,那么若向东走一公里能回到B,那么最后向北走一公里,就能回到了原点A。

这样就可以先找出在南北极点附近找出绕一周只有1公里的圈,那么这个圈落在南极附近时,只要往北推1公里,此时该圈上的点都能满足;若这个圈落在北极附近时,能不能往北推1公里我就不分析了。

反正在南极附近能找到任意多个点就能回到这个问题了 微软笔试题:正确标注水果篮有三个水果篮。

其中一个里面只有苹果,一个里面只有橘子,另外一个既有苹果又有橘子。

每个水果篮上都有标签,但标签都是错的。

如何检查某个水果篮中的一个水果,然后正确标注每个水果篮?从标注成既有苹果也有橘子的水果篮中选取一个进行检查。

如果是橘子,则此篮中只有橘子;标有橘子的水果篮中只有苹果;标有苹果的水果篮中既有苹果也有橘子。

如果是苹果,则此篮中只有苹果;标有苹果的水果篮中只有橘子;标有橘子的水果篮中既有苹果也有橘子。

微软笔试题:不利用浮点运算,画一个圆不利用浮点运算,在屏幕上画一个圆 (x**2 + y**2 = r**2,其中 r 为正整数)。

考虑到圆的对称性,我们只需考虑第一象限即可。

等价于找到一条连接点(0,r)到点(r,0)的一条曲线,曲线上的点距圆心(0,0)的距离最接近 r。

我们可以从点(0,r)开始,搜索右(1,r),下(0,r‐1),右下(1,r‐1)三个点到圆心的距离,选择距圆心距离最接近 r 的点作为下一个点。

反复进行这种运算,直至到达点(r,0)。

由于不能利用浮点运算,所以距离的比较只能在距离平方的基础上进行。

也就是比较 x**2 + y**2 和 r**2之间的差值。

微软笔试题:将一个句子按单词反序将一个句子按单词反序。

比如 “hi baidu com mianshiti”,反序后变为 “mianshiti com baidu hi”。

可以分两步走:第一步按找字母反序,“hi baidu com mianshiti” 变为 “itihsnaim moc udiab ih”。

第二部将每个单词中的字母反序,“itihsnaim moc udiab ih” 变成 “mianshiti com baidu hi”。

这个方法可以在原字符串上进行,只需要几个整数变量来保持指针即可,空间复杂度低。

微软笔试题:计算n bit的整数中有多少bit 为1设此整数为x。

方法1:让此整数除以2,如果余数为1,说明最后一位是1,统计值加1。

将除得的结果进行上面运算,直到结果为0。

方法2:考虑除法复杂度有些高,可以使用移位操作代替除法。

将 x 和 1 进行按位与操作(x&1),如果结果为1,说明最后一位是1,统计值加1。

将x 向右一位(x >> 1),重复上面过程,直到移位后结果为0。

方法3:如果需要统计很多数字,并且内存足够大,可以考虑将每个数对应的bit为1的数量记录下来,这样每次计算只是一次查找操作。

1.int n = 0;while (x)2.{3.x x = x & (x - 1);4.n++;5.}6.return n;微软笔试题:快速求取一个整数的7倍乘法相对比较慢,所以快速的方法就是将这个乘法转换成加减法和移位操作。

可以将此整数先左移三位(×8)然后再减去原值:X << 3 ‐ X。

微软笔试题:判断一个数是不是2的n次幂设要判断的数是无符号整数X。

首先判断X是否为0,如果为0则不是2的n次幂,返回。

X和X‐1进行按位与操作,如果结果是0,则说明这个数是2的n次幂;如果结果非0,则说明这个数不是2 的n次幂。

证明:如果是2的n次幂,则此数用二进制表示时只有一位是1,其它都是0。

减1后,此位变成0,后面的位变成1,所以按位与后结果是0。

如果不是2的n次幂,则此数用二进制表示时有多位是1。

减1后,只有最后一个1变成0,前面的 1还是1,所以按位与后结果不是0。

微软笔试题:三只蚂蚁不相撞的概率是多少在三角形的三个顶点上各有一只蚂蚁,它们向另一个顶点运动,目标随机(可能为另外两个顶点的任意一个)。

问三只蚂蚁不相撞的概率是多少?如果蚂蚁顺时针爬行记为0,逆时针爬行记为1。

那么三只蚂蚁的状态可能为000,001,...,110,111中的任意一个,且为每种状态的概率相等。

在这8种状态中,只有000和111可以避免相撞,所以蚂蚁不相撞的概率是1/4。

微软笔试题:判断数组中是否包含重复数字给定一个长度为N的数组,其中每个元素的取值范围都是1到N。

判断数组中是否有重复的数字。

(原数组不必保留)给定一个长度为N的数组,其中每个元素的取值范围都是1到N。

判断数组中是否有重复的数字。

(原数组不必保留)微软笔试题:如何将蛋糕切成相等的两份一块长方形的蛋糕,其中有一个小长方形的空洞(角度任意)。

使用一把直刀,如何一刀将蛋糕切成相等的两份?通过长方形中心的的任意直线都能将长方形等分,所以连接两个长方形的中心点的直线可以等分这个蛋糕。

一个没有排序的链表,比如list={a,l,x,b,e,f,f,e,a,g,h,b,m},请去掉重复项,并保留原顺序,以上链表去掉重复项后为newlist={a,l,x,b,e,f,g,h,m},请写出一个高效算法(时间比空间更重要)。

建立一个hash_map,key为链表中已经遍历的节点内容,开始时为空。

从头开始遍历链表中的节点:‐ 如果节点内容已经在hash_map中存在,则删除此节点,继续向后遍历;‐ 如果节点内容不在hash_map中,则保留此节点,将节点内容添加到hash_map中,继续向后遍历。

微软笔试题:小明一家5口如何过桥?小明一家过一座桥,过桥时是黑夜,所以必须有灯。

现在小明过桥要1秒,小明的弟弟要3秒,小明的爸爸要6秒,小明的妈妈要8秒,小明的爷爷要12秒。

每次此桥最多可过两人,而过桥的速度依过桥最慢者而定,而且灯在点燃后30秒就会熄灭。

问:小明一家如何过桥?小明与弟弟过去,小明回来,用4s;妈妈与爷爷过去,弟弟回来,用15s;小明与弟弟过去,小明回来,用4s;小明与爸爸过去,用6s;总共用29s。

题目的关键是让速度差不多的一起走,免得过于拖累较快的一个人。

微软笔试题:编一个程序求质数的和编一个程序求质数的和,例如F(7) = 2+3+5+7+11+13+17=58。

方法1:对于从2开始的递增整数n进行如下操作:用 [2,n‐1] 中的数依次去除n,如果余数为0,则说明n不是质数;如果所有余数都不是0,则说明n是质数,对其进行加和。

空间复杂度为O(1),时间复杂度为O(n^2),其中n为需要找到的最大质数值(例子对应的值为17)。

方法2:可以维护一个质数序列,这样当需要判断一个数是否是质数时,只需判断是否能被比自己小的质数整除即可。

对于从2开始的递增整数n进行如下操作:用 [2,n‐1] 中的质数(2,3,5,7,开始时此序列为空)依次去除n,如果余数为0,则说明n不是质数;如果所有余数都不是0,则说明n是质数,将此质数加入质数序列,并对其进行加和。

空间复杂度为O(m),时间复杂度为O(mn),其中m为质数的个数(例子对应的值为7),n为需要找到的最大质数值(例子对应的值为17)。

方法3:也可以不用除法,而用加法。

申请一个足够大的空间,每个bit对应一个整数,开始将所有的bit都初始化为0。

对于已知的质数(开始时只有2),将此质数所有的倍数对应的bit都改为1,那么最小的值为0的bit对应的数就是一个质数。

对新获得的质数的倍数也进行标注。

对这样获得的质数序列累加就可以获得质数和。

空间复杂度为O(n),时间负责度为O(n),其中n为需要找到的最大质数值(例子对应的值为17)。