SSM防火墙基本图文教程

防火墙配置教程

防火墙配置教程一、什么是防火墙防火墙(Firewall)是网络安全中的一种重要设备或软件,它可以在计算机网络中起到保护系统安全的作用。

防火墙通过控制网络通信行为,限制和监控网络流量,防止未授权的访问和攻击的发生。

防火墙可以根据特定规则过滤网络传输的数据包,使得只有经过授权的数据才能进入受保护的网络系统。

二、为什么需要配置防火墙在互联网时代,网络安全问题成为各个组织和个人亟需解决的重要问题。

恶意攻击、病毒传播、黑客入侵等网络威胁不时发生,严重威胁着信息系统的安全。

配置防火墙是有效保护网络安全、保护信息系统免受攻击的重要手段。

通过正确配置防火墙,可以限制外部对内部网络的访问,提高系统的安全性。

三、防火墙配置的基本原则1. 遵循最小特权原则:防火墙的配置应该尽可能减少暴露给外部网络的服务和端口数量,只开放必要的服务和端口。

2. 定期更新规则:网络威胁和攻击方式不断变化,防火墙配置需要经常更新和优化,及时响应新的威胁。

3. 多层次防御:配置多个层次的防火墙,内外网分别配置不同的策略;同时使用不同的技术手段,如过滤规则、入侵检测等。

4. 灵活性和可扩展性:防火墙配置需要考虑未来系统的扩展和变化,能够适应新的安全需求。

四、防火墙配置步骤1. 确定安全策略:根据实际需求确定不同网络安全策略的配置,例如允许哪些服务访问,限制哪些IP访问等。

2. 了解网络环境:了解整个网络的拓扑结构,确定防火墙的位置和部署方式。

3. 选择防火墙设备:根据实际需求和网络规模,选择合适的防火墙设备,如硬件防火墙或软件防火墙。

4. 进行基本设置:配置防火墙的基本设置,包括网络接口、系统时间、管理员账号等。

5. 配置访问控制:根据安全策略,配置访问控制列表(ACL),限制网络流量的进出。

6. 设置安全策略:根据实际需求,设置安全策略,包括允许的服务、禁止的服务、端口开放等。

7. 配置虚拟专用网(VPN):如果需要远程连接或者跨地点互连,可以配置VPN,确保通信的安全性。

网御神州-防火墙快速管理入门

三、WEB管理

三、WEB管理

三、WEB管理

三、WEB管理

三、WEB管理

三、WEB管理

3.3 设备的管理

管理方式 IP地址的管理属性 管理主机 管理员账号 管理员证书 集中管理 配置存储、导入导出

三、WEB管理

5种管理方式中,通常使用WEB、SSH、超级终端管理三种方式 种管理方式中,通常使用WEB、SSH、 WEB

管理主机要求:具有以太网卡、USB接口和光驱,管理主机IE要求为5.0以上。

三、WEB管理

3.1 USB—KEY 认证方式

安装认证驱动程序 进入光盘\\Ikey Driver\目录,双击运行INSTDRV程序,选 择“开始安装”,随后出现安装成功的提示,选择“退出” 切记:安装驱动前不要插入usb电子钥匙。驱动安装完成后 ,再插入电子钥匙,会提示发现新硬件,表示驱动安装成功。

三、WEB管理

3.2证书认证的准备工作:

直接运行随即光盘中//admin cert/文件夹里的 firewalladmin.p12,安装密码:123456,其他默认即可

三、WEB管理

要通过任意一种认证后,打开IE浏览器,输入 https://10.50.10.45:8889 ,然后回车即可 输入帐号:admin,密码:firewall,这样就可以管理防火墙了

三、WEB管理

IP地址的管理属性 IP地址的管理属性

三、WEB管理

管理主机的维护

三、WEB管理

管理员帐户维护(仅admin帐号具有此权限)

允许多个管理员同时管理

管理员访问策略

三、WEB管理

配置管理

FAQ

WEB管理方式主要有三:

1、管理主机的检查(IP地址) 2、管理员身份的检查(证书或电子钥匙) 3、帐户口令检查

网神SecGate3600防火墙快速指南

3

2.1 温度/湿度要求 ...................................................................................................

3

2.2 洁净度要求 . .........................................................................................................

2

1.安全使用注意事项 .....................................................................................................

2

2.检查安装场所 ............................................................................................................

10

5.认证管理员身份 .......................................................................................................

4

4.加电启动 ....................................................................................................................

5

四、通过 CONSOLE 口的命令行方式进行管理 ...................................................................

网御防火墙管理系统使用手册

2.5.1 控制台的安装要求.........................................................................................15 2.5.2 第一个控制台的安装过程.............................................................................15 2.5.3 其它控制台安装.............................................................................................16 2.5.4 控制台的修复.................................................................................................16 2.5.5 控制台卸载.....................................................................................................16 2.5.6 控制台的重新安装.........................................................................................16

2.3 数据库的安装和卸载...............................................................................8

防火墙操作手册

防火墙操作手册防火墙操作手册提供了防火墙的基本配置和管理指南,以帮助用户保护网络安全和防止未经授权的访问。

以下是一些通用的防火墙操作手册步骤:1. 了解防火墙基础知识:防火墙是在计算机网络中起到保护网络安全的关键设备。

在进行防火墙的操作和配置之前,首先需要了解防火墙的基础概念、类型和工作原理。

2. 确定安全策略:为了保护网络安全,需要制定合适的安全策略。

安全策略定义了哪些网络流量是允许的,哪些是被阻止的。

这些策略可以基于端口、IP地址、协议等进行配置,并且应该针对网络中的不同角色(例如内部和外部网络)进行细分。

3. 发现并关闭未使用的端口:未使用的端口是网络攻击的潜在入口,应该通过关闭或屏蔽这些端口来减少风险。

4. 配置访问控制列表(ACL):ACL是一组定义哪些网络流量被允许或被阻止的规则。

可以根据需要创建ACL,并将其应用到特定的网络接口上。

5. 设置入站和出站规则:入站规则用于控制从外部网络进入内部网络的网络流量,而出站规则用于控制从内部网络进入外部网络的流量。

确保只有经过授权的流量能够通过防火墙。

6. 定期更新防火墙规则:随着网络的变化,防火墙规则也需要进行定期更新和优化。

监控网络流量,并相应地更新防火墙规则,同时也要定期审查并关闭不再需要的规则。

7. 进行日志和监控:启用防火墙的日志和监控功能,可以记录和监控网络流量,以便及时检测和应对潜在的网络攻击和安全事件。

8. 进行实时更新和维护:及时更新防火墙的软件和固件版本,以确保兼容性和安全性。

定期进行安全审核和漏洞扫描,以发现和修复潜在的安全漏洞。

以上是一般的防火墙操作手册步骤,具体的操作细节可能根据不同的防火墙品牌和型号有所不同。

因此,在实际进行防火墙操作之前,还应参考相应的产品手册和文档进行详细了解和指导。

防火墙工作原理

H3C SecPath U200-CS-AC 设备类型: 企业级防火墙 网络端口: 1个配置口(CON);5GE;1个mini插槽,可通过该 插槽扩展网络接口;外置一个CF扩展槽(选配) 入侵检测: Dos,DDoS 管理: 支持标准网管 SNMPv3,并且兼容SNMP v2c、 SNMP v1,支持NTP时间同步,支持Web方式进行远程配置 管理,支持SNMP/TR-069网管协议,支持H3C SecCenter安 全管理中心进行设备管理 VPN支持: 支持 安全标准: FCC,CE 控制端口: console 其他性能: 防火墙、VPN可同时扩展卡巴

Cisco ASA 5540

企业用户使用,可以做VPN网关 同时提供280,000 个连接 提供 400-Mbps 吞吐量 支持的接口 4个10/100/1000以太网口 1个 10/100 以太网口 支持 100个 VLANs 最多50个虚拟防火墙 支持 failover Active/standby Active/active 支持 VPNs Site to site (5,000 peers) Remote access WebVPN 支持 AIP-SSM-20 (可选)

防火墙的工作模式

防火墙分为三种模式:路由模式、透明模式、混合模 式 路由模式 防火墙工作在路由模式下,此时所有接口都配置IP 地 址,各接口所在的安全区域是三层区域,不同三层区 域相关的接口连接的外部用户属于不同的子网。当报 文在三层区域的接口间进行转发时,根据报文的IP 地 址来查找路由表,此时 防火墙表现为一个路由器。但 是, 防火墙与路由器存在不同, 防火墙中IP 报文还需 要送到上层进行相关过滤等处理,通过检查会话表或 ACL 规则以确定是否允许该报文通过。此外,还要完 成其它防攻击检查。路由模式的防火墙支持ACL 规则 检查、ASPF 状态过滤、防攻击检查、流量监控等功能。

SSM防火墙基本图文教

SSM教程一、写在前面1、跟流氓软件说再见2、不会中了莫名其妙的病毒3、不会不知不觉被装上木马或者广告软件4、调试程序及更多(高级用户)5、了解Windows系统,了解程序调度以及行为(高级)6、学习或者DEBUG流氓软件(高级)教程读者:包括但不限于普通用户,只知道上QQ或看新闻,深受流氓软件困扰,三五天装一次系统的。

教程目的:了解System Safety Monitor(SSM)这个软件,学会使用,保护自己的机器。

教程目标:安装,以及简单的设置使用。

可以肯定的,如果装了SSM,流氓软件基本没有机会可以进入你的机器。

二、绪言在360()做版主的时候,经常遇到这们的疑问:为什么我的机器会被偷偷地装上流氓软件?为什么我的机器中了毒,为什么防火墙不管用,为什么杀毒软件也视而不见?几天就要重装一次机器。

身边的朋友也是,好笪颐且丫涯茏暗娜吧狭耍裁椿够嵊胁《尽⒘髅ト砑谖颐堑幕魃贤低翟诵校砍Q缘溃撼T诤颖咦撸挠胁皇磕训勒娴拿挥惺裁窗旆ǎ炕卮鹗牵旱比挥械摹U饩褪俏颐墙裉煲≈亟樯艿腟SM(System Safety Monitor)。

三、原理以及和杀毒软件、防火墙的区别我们知道,在操作系统的环境下,任何一个程序都是各种代码的集合体,启动的时候,向操作系统申请资源,然后做各种不同的动作。

所有的软件都要这样,只是细节上有点差别。

病毒和木马也是一样的道理,不管如何,它需要运行,需要安装,需要执行。

比如我们安装一个软件的时候,一些下载站点或者共享软件作者在安装程序里偷偷捆绑上其它软件(目前大多数流氓软件是通过这个途径传播的),或者我们上网的时候,通过浏览器或者操作系统的漏洞,偷偷下载一些软件,然后执行,结果就中招了。

假定我们能知道所有Windows系统的运行程序的过程以及观察进程的各种动作,不就可以断绝一切非法操作了?Windows对大多数用户来说,还是一个黑匣了,一个神秘的东西,除了一些专业人员,很少有人知道那些进程,那些软件是什么意思。

连接防火墙的配置方法

连接防火墙的配置方法

防火墙的连接配置主要分为三个步骤,分别为Telnet连接、Web管理和SSH管理。

以下是这三个步骤的详细说明:

1. Telnet连接:在防火墙的GigabitEthernet0/0/0接口下进行配置。

2. Web管理:首先,在防火墙上使用命令开启服务,然后在浏览器中输入相应的网址,进入到Web页面。

点击详细信息,转到此页面。

第一栏选择语言,输入用户名与密码,即可进入防火墙Web页面。

3. SSH管理:具体步骤可能因防火墙型号和设置不同而有所差异,一般步骤是在防火墙上使用命令开启服务。

以上是防火墙的三种连接方式,具体操作可能因设备型号和设置不同而有所差异,建议参考具体设备的操作手册或咨询专业技术人员。

防火墙教程

防火墙教程防火墙是计算机网络的重要组成部分,它用于保护网络免受未经授权的访问和恶意攻击。

在本教程中,我们将介绍防火墙的基本概念、原理和常见的配置。

1. 什么是防火墙?防火墙是一种位于计算机网络与外部网络之间的安全设备,用于监控和控制网络流量。

它可以过滤进出网络的数据包,并基于预设的安全策略来允许或拒绝特定的网络连接。

2. 防火墙的原理防火墙主要基于以下原理工作:- 包过滤:根据网络数据包的源地址、目标地址、端口号等信息来决定是否允许通过。

- 状态检测:监控网络连接的状态,识别并拦截不正常的连接尝试。

- 应用层网关:分析应用层协议的数据包,比如HTTP、FTP 等,以实施更精确的访问控制。

- 代理服务器:将网络请求重定向到专门的代理服务器,处理并过滤所有传入和传出的数据。

3. 防火墙的作用防火墙有以下作用:- 防止未经授权的访问:通过禁止非法请求或外部网络对内部网络的访问,确保网络安全。

- 阻止恶意攻击:根据特定规则或模式阻挡来自恶意攻击者的攻击。

- 数据过滤和检查:通过策略设置,过滤和检查所有通过防火墙的数据,以保护网络免受威胁。

- 日志记录和审计:记录所有通过防火墙的网络活动,以便监控和审计。

4. 防火墙的类型主要的防火墙类型包括:- 包过滤防火墙(Packet Filtering Firewall):根据源地址、目标地址、端口号等信息对数据包进行过滤。

- 应用层网关(Application Layer Gateway):在网络数据包的应用层协议中进行过滤和检查,提供更高级别的安全控制。

- 状态检测防火墙(Stateful Inspection Firewall):基于网络连接的状态进行流量过滤和检查。

- 代理服务器防火墙(Proxy Server Firewall):作为客户端和服务器之间的中介,对网络请求进行过滤和检查。

5. 防火墙的配置配置防火墙需要以下步骤:- 确定安全策略:根据实际需求和网络环境,制定适当的安全策略,如允许或禁止特定端口的访问。

《防火墙讲解》PPT课件

则来实现的,为了实现更强的过滤功能,必 须设置非常复杂的包过滤准则。大幅度降低 了数据包的过滤速度。 由于包过滤技术是工作在OSI模型的网络层 和传输层,对于高层的协议,都无法实现有 效的过滤

14

包过滤技术的缺点

包过滤技术一般只能实现基于主机和端口的

32

IDS的任务

监视、分析用户及系统活动

系统的构造和弱点的审计

识别已知进攻的活动模式并向相关人士报警

异常行为模式的统计分析 评估重要系统和数据文件的完整性 操作系统的审计跟踪管理,并识别用户违反安全

策略的行为

33

IDS的类型

基于主机的IDS

基于网络的IDS

34

基于主机的IDS(HIDS)的优点

16

代理技术

17

与包过滤技术不同,代理服务技 术工作在OSI模型中的应用层,而不 是前者的网络层

18

19

代理技术的优点

使用代理技术,可以实现基于用户级的身份

认证和访问控制。 由于代理服务器工作于客户机和真实的服务 器之间,可以完全控制两者之间的对话,从 而提供非常详细的日志功能。 在代理服务技术中,可以使用第三方的身份 认证系统和日志记录系统。从而提供这两方 面更为完善的功能

5

防火墙的分类

包过滤防火墙(Checkpoint和PIX为代表) 代理防火墙(NAI公司的防火墙为代表)

6

包过滤技术

7

8

9

10

11

பைடு நூலகம் 12

包过滤技术的优点

在网络中需要时时通信时,可以使用这种

方法。 对用户来说是完全透明的 可以通过普通的路由器实现

Hillstone山石网科数据中心防火墙安装手册_4.0R5

防火墙使用方法及配置技巧

防火墙使用方法及配置技巧随着互联网的快速发展,网络安全问题也日益突出。

为了保护个人和组织的网络安全,防火墙成为了一种必备的网络安全设备。

本文将介绍防火墙的使用方法及配置技巧,帮助读者更好地保护自己的网络安全。

一、什么是防火墙防火墙是一种位于网络边界的设备,通过筛选和控制网络流量,防止未经授权的访问和恶意攻击。

它可以监控网络数据包的进出,根据预设的规则来决定是否允许通过。

防火墙可以分为软件防火墙和硬件防火墙两种类型,根据实际需求选择合适的防火墙设备。

二、防火墙的使用方法1. 确定网络安全策略在使用防火墙之前,首先需要确定网络安全策略。

网络安全策略包括允许和禁止的规则,可以根据实际需求进行配置。

例如,可以设置只允许特定IP地址或特定端口的访问,禁止某些危险的网络服务等。

2. 定期更新防火墙规则网络环境不断变化,新的安全威胁不断涌现。

因此,定期更新防火墙规则是非常重要的。

可以通过订阅安全厂商的更新服务,及时获取最新的安全规则和威胁情报,保持防火墙的有效性。

3. 监控和审计网络流量防火墙不仅可以阻止未经授权的访问,还可以监控和审计网络流量。

通过分析网络流量日志,可以及时发现异常行为和潜在的安全威胁。

因此,定期检查和分析防火墙日志是保障网络安全的重要手段。

三、防火墙的配置技巧1. 确保防火墙固件的安全性防火墙固件是防火墙的核心部分,也是最容易受到攻击的部分。

因此,确保防火墙固件的安全性至关重要。

可以定期更新防火墙固件,及时修复已知的漏洞。

此外,还可以配置防火墙的访问控制列表,限制对防火墙的管理访问。

2. 合理设置防火墙规则防火墙规则的设置需要根据实际需求进行合理配置。

首先,应该将最常用的服务和应用程序放在最前面,以提高访问速度。

其次,可以通过设置源IP地址和目标IP地址的访问限制,进一步加强网络安全。

此外,还可以使用网络地址转换(NAT)技术,隐藏内部网络的真实IP地址。

3. 配置虚拟专用网络(VPN)虚拟专用网络(VPN)可以在公共网络上建立一个安全的通信通道,用于远程访问和数据传输。

华为防火墙操作手册-入门

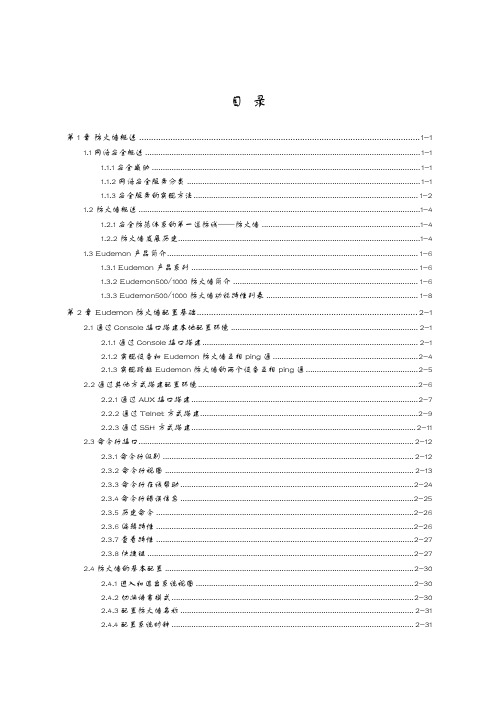

目录第1章防火墙概述 ..................................................................................................................... 1-11.1 网络安全概述 ............................................................................................................................. 1-11.1.1 安全威胁 .......................................................................................................................... 1-11.1.2 网络安全服务分类 .......................................................................................................... 1-11.1.3 安全服务的实现方法...................................................................................................... 1-21.2 防火墙概述 ................................................................................................................................1-41.2.1 安全防范体系的第一道防线——防火墙 ........................................................................1-41.2.2 防火墙发展历史..............................................................................................................1-41.3 Eudemon产品简介.................................................................................................................. 1-61.3.1 Eudemon产品系列 ....................................................................................................... 1-61.3.2 Eudemon500/1000防火墙简介 .................................................................................... 1-61.3.3 Eudemon500/1000防火墙功能特性列表 ..................................................................... 1-8第2章 Eudemon防火墙配置基础............................................................................................ 2-12.1 通过Console接口搭建本地配置环境 ..................................................................................... 2-12.1.1 通过Console接口搭建.................................................................................................. 2-12.1.2 实现设备和Eudemon防火墙互相ping通 .................................................................. 2-42.1.3 实现跨越Eudemon防火墙的两个设备互相ping通 ................................................... 2-52.2 通过其他方式搭建配置环境.................................................................................................... 2-62.2.1 通过AUX接口搭建....................................................................................................... 2-72.2.2 通过Telnet方式搭建................................................................................................... 2-92.2.3 通过SSH方式搭建...................................................................................................... 2-112.3 命令行接口............................................................................................................................. 2-122.3.1 命令行级别 .................................................................................................................. 2-122.3.2 命令行视图 ................................................................................................................. 2-132.3.3 命令行在线帮助 .......................................................................................................... 2-242.3.4 命令行错误信息 .......................................................................................................... 2-252.3.5 历史命令 ..................................................................................................................... 2-262.3.6 编辑特性 ..................................................................................................................... 2-262.3.7 查看特性 ..................................................................................................................... 2-272.3.8 快捷键 ......................................................................................................................... 2-272.4 防火墙的基本配置 ................................................................................................................. 2-302.4.1 进入和退出系统视图 ................................................................................................... 2-302.4.2 切换语言模式.............................................................................................................. 2-302.4.3 配置防火墙名称 .......................................................................................................... 2-312.4.4 配置系统时钟 .............................................................................................................. 2-312.4.5 配置命令级别.............................................................................................................. 2-312.4.6 查看系统状态信息 ...................................................................................................... 2-322.5 用户管理 ................................................................................................................................ 2-332.5.1 用户管理概述............................................................................................................... 2-332.5.2 用户管理的配置.......................................................................................................... 2-342.5.3 用户登录相关信息的配置........................................................................................... 2-372.5.4 典型配置举例.............................................................................................................. 2-382.6 用户界面(User-interface) .............................................................................................. 2-382.6.1 用户界面简介 .............................................................................................................. 2-382.6.2 进入用户界面视图 ...................................................................................................... 2-402.6.3 配置异步接口属性 ...................................................................................................... 2-412.6.4 配置终端属性.............................................................................................................. 2-422.6.5 配置Modem属性 ....................................................................................................... 2-442.6.6 配置重定向功能 .......................................................................................................... 2-442.6.7 配置VTY类型用户界面的呼入呼出限制 .................................................................. 2-462.6.8 用户界面的显示和调试............................................................................................... 2-462.7 终端服务 ................................................................................................................................ 2-472.7.1 Console接口终端服务 ................................................................................................ 2-472.7.2 AUX接口终端服务 ..................................................................................................... 2-472.7.3 Telnet终端服务 ......................................................................................................... 2-482.7.4 SSH终端服务.............................................................................................................. 2-51第3章 Eudemon防火墙工作模式............................................................................................ 3-13.1 防火墙工作模式简介 ................................................................................................................ 3-13.1.1 工作模式介绍 ................................................................................................................. 3-13.1.2 路由模式工作过程......................................................................................................... 3-33.1.3 透明模式工作过程......................................................................................................... 3-33.1.4 混合模式工作过程 ......................................................................................................... 3-83.2 防火墙路由模式配置 ............................................................................................................... 3-83.2.1 配置防火墙工作在路由模式.......................................................................................... 3-83.2.2 配置路由模式其它参数................................................................................................. 3-83.3 防火墙透明模式配置 ............................................................................................................... 3-83.3.1 配置防火墙工作在透明模式.......................................................................................... 3-93.3.2 配置地址表项................................................................................................................ 3-93.3.3 配置对未知MAC地址的IP报文的处理方式............................................................... 3-93.3.4 配置MAC地址转发表的老化时间............................................................................... 3-103.4 防火墙混合模式配置............................................................................................................... 3-113.4.1 配置防火墙工作在混合模式......................................................................................... 3-113.4.2 配置混合模式其它参数................................................................................................ 3-113.5 防火墙工作模式的切换........................................................................................................... 3-113.6 防火墙工作模式的查看和调试 ............................................................................................... 3-11 3.7 防火墙工作模式典型配置举例 .............................................................................................. 3-123.7.1 处理未知MAC地址的IP报文 .................................................................................... 3-123.7.2 透明防火墙连接多个局域网 ....................................................................................... 3-13第1章防火墙概述1.1 网络安全概述随着Internet的迅速发展,越来越多的企业借助网络服务来加速自身的发展,此时,如何在一个开放的网络应用环境中守卫自身的机密数据、资源及声誉已越来越为人们所关注。

网络安全中的防火墙技术使用教程

网络安全中的防火墙技术使用教程在如今数字化时代,网络安全成为了企业和个人必须关注的重要问题。

以防火墙技术为代表的网络安全技术起到了至关重要的作用,它可以保护网络免受黑客和恶意软件的攻击。

本文旨在介绍防火墙技术的基本原理和使用教程,帮助读者了解和使用防火墙来提升网络安全。

一、防火墙的基本原理防火墙是一种位于网络与外界之间的网络安全设备,它通过设置访问控制规则和检查网络流量来筛选和阻断潜在的威胁。

防火墙的基本原理包括以下几个方面:1. 包过滤(Packet Filtering):防火墙根据源IP地址、目的IP 地址、端口号等信息对网络数据包进行过滤,只允许符合规则的数据通过,从而阻止那些不符合规则的数据。

2. 应用代理(Application Proxy):防火墙可以作为客户端和服务器之间的中介,对网络请求和响应进行检查和修改。

它可以拦截、审查和过滤进出网络的应用层数据,以确保数据的安全性。

3. 状态检测(Stateful Inspection):防火墙可以跟踪网络连接的状态,包括TCP连接的建立、终止和数据传输等过程。

通过检查连接状态,防火墙可以更好地识别和防范攻击。

二、防火墙的基本配置在使用防火墙前,我们需要了解一些基本配置。

下面是防火墙的基本配置步骤:1. 确定网络架构和需求:在配置防火墙之前,我们需要明确网络的结构、隔离需求和安全策略。

只有在了解网络环境和需求的基础上,才能更好地配置防火墙。

2. 安全策略设计:根据网络需求,我们需要制定一条或多条安全策略。

安全策略规定了网络中允许通过防火墙的数据流和禁止通过的数据流,从而保证网络的安全性。

3. 防火墙设备选型:根据需求和预算,我们需要选择合适的防火墙设备。

市面上有多种类型的防火墙选择,包括硬件防火墙和软件防火墙。

4. 基本配置:在选型后,我们需要根据设备的说明书或厂商提供的文档进行基本配置。

基本配置包括网络接口的配置、管理员登陆账号设置、设备名称等。

防火墙体系结构PPT课件

基于路由器的防火墙

防火墙的发展历程

• 在路由器中通过ACL规则来实现对数据包的控制; • 过滤判断依据:地址、端口号、协议号等特征

防火墙工具套

• 软件防火墙的初级形式,具有审计和告警功能 • 对数据包的访问控制过滤通过专门的软件实现 • 与第一代防火墙相比,安全性提高了,价格降低了

基于通用操作 系统的防火墙

Page ▪ 20

双宿主机体系结构

▪ 实现功能: ▪ 接受用户登陆 ▪ 提供代理服务 ▪ 为了安全性应注意的几点: ▪ 禁止网络层的路由功能 ▪ 增设专门用作配置的网络接口 ▪ 尽量减少不必要的服务

Page ▪ 21

一个堡垒主机和一个非军事区

Internet

外部路由器

Page ▪ 22

堡垒主机

两个堡垒主机和两个非军事区

屏蔽子网体系结构

Page ▪ 17

▪ 周边网络:也称”停火区“或”非军事区“DMZ,使用两个包过滤路由器和 一个堡垒主机构成。

▪ 内部路由器执行大部分的过滤工作 ▪ 外部路由器主要保护周边网络上主机的安全,将数据包路由到堡垒主机,

还可以防止部分ip欺骗。

Page ▪ 18

屏蔽子网体系结构

▪ 被屏蔽子网 (Screened Subnet):

▪ 一般应用在安全要求不太高的小型网络中

Page ▪ 5

屏蔽主机体系结构

实现网络层和应用层安全

防火墙第一道防线,连接 内网和外网; 堡垒主机第二道防线, 过滤服务

Page ▪ 6

屏蔽主机体系结构

▪ 被屏蔽主机(Screened Host Gateway):

– 通常在路由器上设立ACL过滤规则,并通过堡垒主机进行数据转发,来确保内部网络的安全。 – 弱点:如果攻击者进入屏蔽主机内,内网中的主机就会受到很大威胁;这与双宿主主机受攻击

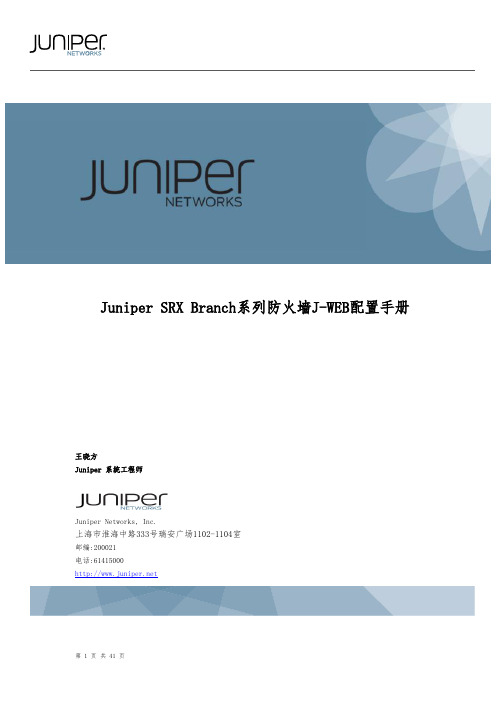

Juniper SRX Branch系列防火墙J-WEB配置手册

一、J-WEB管理系统简介 (3)1.1SRX系列防火墙J-WEB界面使用注意事项 (3)二、SRX防火墙J-WEB操作应用场景一 (4)2.1固定公网IP地址上网应用场景拓扑及需求说明 (4)2.1.1应用场景一拓扑图 (4)2.1.2拓扑图介绍及需求说明 (4)2.1.3应用场景一需求分解与配置思路说明 (5)2.2初始化安装 (5)2.2.1设备登陆 (5)2.2.2系统基线配置指引 (5)2.3应用场景一生产配置实施步骤介绍 (7)2.3.1WEB界面登录到防火墙 (7)2.3.2配置接口IP地址 (8)2.3.3配置安全区域 (9)2.3.4配置路由协议 (11)2.3.5配置NAT地址转换 (11)2.3.6配置安全策略 (14)2.3.7应用场景一验证测试结果 (15)2.3.8应用场景一测试配置CLI(生产配置) (16)三、SRX防火墙J-WEB操作应用场景二 (18)3.1PPPOE拨号上网应用场景拓扑及需求说明 (18)3.1.1应用场景二拓扑图 (18)3.1.2拓扑介绍及需求说明 (18)3.1.3应用场景二需求分解与配置思路说明 (18)3.2初始化安装 (19)3.2.1设备登陆 (19)3.2.2系统基线配置指引 (19)3.3应用场景二生产配置实施步骤介绍 (20)3.3.1配置PPPOE拨号 (20)3.3.2配置DHCP服务器 (29)3.3.3配置目标地址转换 (30)3.3.4配置源地址转换 (32)3.3.5配置安全策略 (32)3.3.6应用场景二验证测试结果 (33)四、SRX防火墙J-WEB操作应用场景三 (34)4.1远程动态VPN应用场景拓扑及需求说明 (34)4.1.1应用场景三拓扑图 (34)4.1.2拓扑介绍及需求说明 (34)4.1.3应用场景三需求分解与配置思路说明 (35)4.2初始化安装 (35)4.2.1设备登陆 (35)4.2.2系统基线配置指引 (35)4.3应用场景三生产配置实施步骤介绍 (36)4.3.1动态VPN配置思路及过程介绍和验证 (36)Juniper SRX Branch系列防火墙J-WEB配置手册说明SRX系列防火墙是Juniper公司基于JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

明御安全网关快速配置手册

防火墙配置一:SNAT 配置

一、网络拓扑

二、需求描述 配置防火墙使内网 192.168.1.0/24 网段可以访问 internet 三、配置步骤 第一步:配置接口首先通过防火墙默认 eth0 接口地址 192.168.1.1 登录到防火 墙界面进行接口的配置,通过 Webui 登录防火墙界面如下:

防火墙配置二:DNAT 配置

一、网络拓扑

192.168.10.2/24 二、需求描述 1、使用外网口 IP 为内网 FTPServer 及 WEBServerA 做端口映射,并允许外网用户访 问该 Server 的 FTP 和 WEB 服务,其中 Web 服务对外映射的端口为 TCP8000。 2、允许内网用户通过域名访问 WEBServerA(即通过合法 IP 访问) 。 3、使用合法 IP218.240.143.220 为 WebServerB 做 IP 映射,允许内外网用户对该 Server 的 Web 访问。 三、配置步骤 要求一:外网口 IP 为内网 FTPServer 及 WEBServerA 做端口映射并允许外网用户访问 该 Server 的 FTP 和 WEB 服务,其中 Web 服务对外映射的端口为 TCP8000。 第一步:配置准备工作

第五步:配置目的 NAT 创建静态 NAT 条目,在新建处选择 IP 映射

第六步:放行安全策略 1、放行 untrust 区域到 dmz 区域的安全策略,使外网可以访问 dmz 区域服务器

防火墙配置二十八:Web 外发信息控制 .................................................................................................. 89 防火墙配置二十九:配置管理及恢复出厂 ............................................................................................. 92

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

SSM教程一、写在前面请花15分钟来学习一下,你可以收获的:1、跟流氓软件说再见2、不会中了莫名其妙的病毒3、不会不知不觉被装上木马或者广告软件4、调试程序及更多(高级用户)5、了解Windows系统,了解程序调度以及行为(高级)6、学习或者DEBUG流氓软件(高级)教程读者:包括但不限于普通用户,只知道上QQ或看新闻,深受流氓软件困扰,三五天装一次系统的。

教程目的:了解System Safety Monitor(SSM)这个软件,学会使用,保护自己的机器。

教程目标:安装,以及简单的设置使用。

可以肯定的,如果装了SSM,流氓软件基本没有机会可以进入你的机器。

二、绪言在360()做版主的时候,经常遇到这们的疑问:为什么我的机器会被偷偷地装上流氓软件?为什么我的机器中了毒,为什么防火墙不管用,为什么杀毒软件也视而不见?几天就要重装一次机器。

身边的朋友也是,好笪颐且丫涯茏暗娜吧狭耍裁椿够嵊胁《尽⒘髅ト砑谖颐堑幕魃贤低翟诵校砍Q缘溃撼T诤颖咦撸挠胁皇磕训勒娴拿挥惺裁窗旆ǎ炕卮鹗牵旱比挥械摹U饩褪俏颐墙裉煲≈亟樯艿腟SM(System Safety Monitor)。

三、原理以及和杀毒软件、防火墙的区别我们知道,在操作系统的环境下,任何一个程序都是各种代码的集合体,启动的时候,向操作系统申请资源,然后做各种不同的动作。

所有的软件都要这样,只是细节上有点差别。

病毒和木马也是一样的道理,不管如何,它需要运行,需要安装,需要执行。

比如我们安装一个软件的时候,一些下载站点或者共享软件作者在安装程序里偷偷捆绑上其它软件(目前大多数流氓软件是通过这个途径传播的),或者我们上网的时候,通过浏览器或者操作系统的漏洞,偷偷下载一些软件,然后执行,结果就中招了。

假定我们能知道所有Windows系统的运行程序的过程以及观察进程的各种动作,不就可以断绝一切非法操作了?Windows对大多数用户来说,还是一个黑匣了,一个神秘的东西,除了一些专业人员,很少有人知道那些进程,那些软件是什么意思。

那么对于普通用户,就一点办法没有了吗?答案就是:SSM。

System Safety Monitor简称SSM,是专门针对有害程序及间谍程序等的Windows防护软件范畴,却并非反病毒软件,它并不提供针对特定有害程序的查找及移除特性,也不提供系统遭有害程序破坏后的恢复特性,而是真正的“防患于未然”!我们平常所用的防火墙如天网,Windows自带的防火墙,它可监控网络流量并选择性地阻止某些程序对网络资源的存取,而SSM可调整程序性能并控制它们对本地资源的存取,在这层意义上我们可将SSM称为系统防火墙。

而我们最依赖的杀毒软件如瑞星,金山,卡巴斯基,它们的原理基本都是不停地升级特征码,然后根据这个特征码来判断文件是否是病毒,所以理论上来说,杀毒软件是跟着病毒跑,永远需要不停地升级,可能也正因为这个原因,各大升毒软件厂商最希望看到这种现象,可以慢慢坐着收钱。

来来看看SSM能做什么:它是一款对系统进行全方位监测的防火墙工具,它不同于传统意义上的防火墙,是针对操作系统内部的存取管理,因此与任何网络/病毒防火墙都是不相冲突的。

该软件获得了WebAttack的五星编辑推荐奖,十分优秀!更能得可贵的是,这么好的软件,它竟然是免费的,并且支持包括中文在内的多国语言!(从2.0开始分为免费和收费两个版本,基本没有区别)功能特性1.控制机器上哪些程序是允许执行的,当待运行程序被修改时,会报警提示;2.针对合法的程序建立规则,不会每次提示;3.通过CRC32或者MD5等校验所有可执行文件的变动,再也不怕系统文件被非法修改而不知;4.控制“DLL注入”以及键盘记录机对特定系统函数的调用;5.控制驱动程序的安装(包括非传统方式的驱动型漏洞-Rootkits);6.控制诸如存取"\Device\PhysicalMemory"对象这类底层活动;7.阻止未经认可的代码注入,从而使任何程序都无法插入到合法的程序中以进行有害的活动;8.控制哪些程序允许启动其它程序、哪些程序不允许被其它程序启动,如:您可以控制您的浏览器不被除Explorer.EXE以外的任何非可信程序启动;9.在双模式中任选其一,用户模式或管理员模式:管理员模式可设定首选项并加以密码保护防止被更改,而用户模式不能更改任何设定;10.监控安装新程序时注册表重要分支键的更改,受保护的注册表分支键被尝试更改时将阻止或报警;11.管理自启动项目、当前进程等,另外提供了服务保护模块,用以监视已安装的系统服务,当新的服务被添加时,会报警提示;12.实时监视 "启动菜单"、"启动INI文件分支",以及IE设定等(包括BHO-所谓的浏览器辅助对象,一般都是广告程序、间谍程序等垃圾);13.通过标题黑名单过滤器阻止打开指定的窗口或者网页;14.支持外挂任一调试器、反病毒软件等,且该软件的扩展功能均采用外挂插件形式实现,因此极易得到丰富的扩充;15.本身作为服务加载,通过配置、修改可以实现隐秘的进程反杀能力。

三、下载及安装软件小档案安装:它的安装跟所有的Windows 软件一样,几乎没有什么好说的,一路NEXT便可,如果是正式版的,最后一个对话框要你填入License,不用理,直接点结束便可,然后重启一下系统。

重启机器之后,从开始菜单中找到,打开这个System Safety Monitor,然后便开始激动人心的系统安全之旅,这个是绿色软件联盟绿化过的软件,所以上面的动作可以省略....四、软件使用软件运行之后,会出一个漂亮的绿色的LOGO闪屏:然后就缩小到窗口的最右下角,双击打开:1、更改界面语言默认语言界面是英文,为了习惯也为了便于理解,我们先要把界面改为简体中文的:很简单的操作,现在看着,是不是舒服和熟悉一点了?2、为当前所有运行的程序添加可信任的规则Windows在启动之后,会有很多后台的服务进程启动,我们要为这些进程添加规则,相当于是信任这些程序,以后就不会再询问了。

当然,这时的前题是你的机器本身没有中招,没有可疑的程序已经运行了,这个时候,可以把一些不必要的程序都先关了:切换“进程监控器”,然后在进程处点右键,从弹出的菜单中选择“信任所有运行中的进程”便可。

点完之后,我们可以换到‘规则“的选项中,看一下SSM自动建立的规则。

对于一般用户来说,这个自动建议的规则已经可以适用绝大部分情况了。

至于进程的高级控制部分,我们以后会专门描述。

3、设置系统日志SSM提供了强大的日志功能,几乎进程做的绝大部分动作都可以记下来,下面切换到“选项”——“日志”:要选中”启用”,以及“程序启动”,“设置全局挂钩”,“加载驱动”,“模块”,“显示程序日志窗口”等,如果比较熟悉这些,可以根据需要,自己选择。

4、开始启用SSM控制上面的操作完了之后,已经为当前运行的程序添加了规则,但SSM实际上还没有工作,我们要把它启用。

切换到“规则”窗口点击那个下拉的小三角箭头,然后选择“启动所有规则”,再点一下那个“应用设定”,关闭窗口便可,基本设置就完了,应该还是挺简单的吧?下面我们来看看具体的效果。

四、系统测试1、启动未知的进程如果这个时候,运行一个未知的程序,就会弹出一个窗口,可以显示程序的各种参数,然后让用户确认,比如现在我们打开IE浏览器(假定刚才上面第2步的时候没有为IE设置规则,当然你可以任意选择一个刚才没有运行的程序):解释一下几个含义:父进程:是谁启动了这个进程,这里是Exploere.exe,也就是资源管理器。

有时我们看到突然弹出一个广告窗口,就可以通过这个办法来观察是哪个进程弹的广告,然后再想办法清除。

子级进程:当前要启动的程序,即要执行的程序。

允许:只允许这一次运行,下一次还会继续提示。

阻止:只阻止这一次运行,下一次还会继续提示。

创建此规则的永久性规则:针对上面的这个允许或者阻止操作,比如这个IE,我们不可能每次都去点允许,那个太烦了。

选择之个之后,就会自动增加一个规则,以后就照这个规则来处理,不会每次提问。

技术信息:执行进程ID,以及进程的路径,参数等。

这样你可以知道哪个程序要运行,然后决定它是否是合法的,有用的。

2、拦截移动硬盘U盘的Autorun病毒现在用移动硬盘或者U盘的越来越多,也很普遍,但是经常我们不知不觉就在传染着病毒,它主要利用了Windows 提供的根目录下的autorun.inf这个文件的特性,它就是指定了一个可执行的命令,因为是自动运行,隐蔽性很强。

一般因为是熟人拿过来或者是同事同学之类的,根本防不胜防(天知道这个时候,那些杀毒软件在干嘛,大部分时候都查不到的)。

下面就做这一个测试,把有毒的U盘挺入,马上跳出来一个提示:父进程rundll32.exe是一个Windows的合法程序,但是每多病毒都是通过它加载的,强烈建议不要为它设定永久性允许规则!它要运行一个H:\setup.pif这个进程,一看就是一个可疑的,点“阻止”,中止它的运行。

再打开U盘,显示一下隐藏文件,果然有一个autorun.inf文件和setup.pif 文件,经检查,就是一个隐藏的病毒。

3、恶意篡改主页在我的BLOG中,针对飘雪/飞雪/MY123之类专门修改IE浏览器首页的,相信大家也记忆深刻,恨之入骨。

当然,SSM也提供了对所有注册表敏感键值的保护,下面我们做一个测试,比如现在中了一个BHO的插件,因为没有单独的进程,它是利用IE来修改首页的,马上SSM就拦截了:这个时候,我们就可以点阻止,来拒绝对这个注册表健值的更改,成功地保护了系统首页。

4、恶意捆绑软件测试常常最头疼的,就是网上下载的软件,被捆绑了许多恶意插件,用的时候,一不小心就是中上了,无论你再小心都不行,象卖拐中的那句:防不甚防啊!我现在装所有的软件的时候,都会把SSM 打开,除非是一些绝对信任的。

做这一个测试,是有风险的,直接在自己机器上装病毒(有时想找这类软件,还不容易,晕):这个程序运行的时候,首先释放到temp目录下,然后写自启动,让机器下次自动启动:接下来运行另外一个流氓软件安装:接下来再运行一个安装:接下来。

一共点了七八次,其实根本就是一个病毒软件包,捆绑了七八个恶意软件,如果没有SSM,那后果就是很惨.....看到光标不停地闪,机器就得非常慢,然后广告窗口接二离三地弹出来——相信这个遭遇很多人都遇到过。

五、其它SSM的上述强大功能为木马流氓软件防范乃至整个系统的全面监控提供了绝佳的解决方案,使用上来说,稍微难了一点,但是对于普通用户,也是可以使用的。

如果不知道进程,软件什么的,提供的一个原则就是:看那个软件位于TEMP目录下,或者突然运行了,就点“阻止”。