S7-200cn 4级密码解密教程(4级替换系统块的方法)

Q系例PLC解密步骤 密码表txt优秀文档

Q系例PLC解密步骤密码表txt优秀文档(可以直接使用,可编辑实用优质文档,欢迎下载)解密步骤解压出来后。

点安装安装时候输入49940安装完以后,电脑关机重开重开电脑后桌面有这个图标打开点Setting 然后这里设置为2000然后这个USB 打钩(注意这里只选择三菱MITSUBISHI这个驱动)其他USB全部不要选择点Device然后点这个按钮,,出现这个后 点RUN , 然后点最小化再点这个按钮点 RUN再点 小化再点 CAPTURE再点下面这个RUN然后就打开PLC编程软件设置通讯为USB然后点读,,到这一步,,出现需要密码,,点确定然后在回到解密软件到最下面那里看数据再点确定先选择MAIN 找到这个位置找到这串数字 就是91 93 95 99 04 07 0080 FF FFFFFFFFFFFF其中91 93 95 99 就是密文对应下面表 翻译成密码 密码就是1359找到这个位置,,很多个FFFFF 的,然后前后有 04 07 00 80 再往前4个就是密码91939599 对照下面的密码表就是1359 注意,有些PLC 这里是不会 出现04 07 00 80 的 而是FFFFFFF 前面就直接是密码了, 如果看不懂就拍图片给我看..密码对照表0=901=912=923=934=945=956-967=978=989-99A=a1 a=c1B=a2 b=c2C=a3 c=c3D=a4 d=c4E=a5 e=c5F =a6 f=c6G=a7 g=c7H=a8 h=c8I =a9 i=c9J =aa j=caK=ab k=cbL -ac l=ccM =ad m=cdN =ae n=ceO =af 0=cfP =b0 p=d0Q =b1 q=d1R = b2 r=d2S =b3 s=d3T =b4 t=d4U =b5 u-d5V =b6 v=d6 W =b7 w=d7 X =b8 x=d8 Y =b9 y=d9 Z -ba z=da JKKL一、题目:基于PLC电子密码锁设计二、内容与要求:1。

西门子解密方法

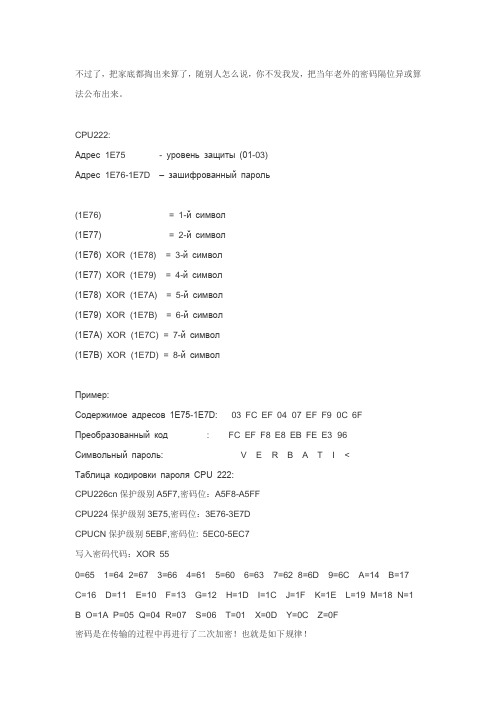

不过了,把家底都掏出来算了,随别人怎么说,你不发我发,把当年老外的密码隔位异或算法公布出来。

CPU222:Адрес 1E75 - уровень защиты (01-03)Адрес 1E76-1E7D –зашифрованный пароль(1E76) = 1-й символ(1Е77) = 2-й символ(1Е76) XOR (1E78) = 3-й символ(1Е77) XOR (1E79) = 4-й символ(1Е78) XOR (1E7A) = 5-й символ(1Е79) XOR (1E7B) = 6-й символ(1Е7A) XOR (1E7C) = 7-й символ(1Е7B) XOR (1E7D) = 8-й символПример:Содержимое адресов 1Е75-1Е7D:03 FC EF 04 07 EF F9 0C 6FПреобразованный код : FC EF F8 E8 EB FE E3 96Символьный пароль: V E R B A T I <Таблица кодировки пароля CPU 222:CPU226cn保护级别A5F7,密码位:A5F8-A5FFCPU224保护级别3E75,密码位:3E76-3E7DCPUCN保护级别5EBF,密码位: 5EC0-5EC7写入密码代码:XOR 550=65 1=64 2=67 3=66 4=61 5=60 6=63 7=62 8=6D 9=6C A=14 B=17 C=16 D=11 E=10 F=13 G=12 H=1D I=1C J=1F K=1E L=19 M=18 N=1 B O=1A P=05 Q=04 R=07 S=06 T=01 X=0D Y=0C Z=0F密码是在传输的过程中再进行了二次加密!也就是如下规律!第一位=第一位XOR AA第二位=第二位XOR AA第三位=(第一位XOR 第三位)XOR AA第四位=(第二位XOR 第四位)XOR AA第五位=(第三位XOR 第五位)XOR AA第六位=(第四位XOR 第六位)XOR AA第七位=(第五位XOR 第七位)XOR AA第八位=(第六位XOR 第八位)XOR AA只要一个校验码错那就上载上来的程序是空白的!СимволКодsp 8A! 8B“ 88# 89$ 8E% 8F& 8C‘ 8D( 82) 83* 80+ 81, 86- 87. 84/ 850 9A1 9B2 983 994 9E5 9F6 9C7 9D8 929 93 : 90 ; 91 < 96 = 97 > 94 ? 95 @ EAA EBB E8C E9D EEE EFF ECG EDH E2I E3 J E0 K E1 L E6 M E7 N E4 O E5P FA Q FB R F8 S F9 T FE U FF V FC W FD X F2 Y F3 Z F0 [ F1 \ F6 ] F7 ^ F4 _ F5 ` CAa CBb C8c C9d CEe CFf CCg CDh C2i C3 j C0 k C1 l C6m C7 n C4 o C5 p DA q DB r D8 s D9 t DE u DF v DC w DD x D2 y D3 z D0 { D1 | D6 } D7 ~ D4 D5 А 6A Б 6B В 68 Г 69 Д 6E Е 6F Ж 6C З 6D И 62 Й 63К 60 Л 61 М 66 Н 67 О 64 П 65 Р 7A С 7B Т 78 У 79 Ф 7E Х 7F Ц 7C Ч 7D Ш 72 Щ 73 Ъ 70 Ы 71 Ь 76 Э 77 Ю 74 Я 75 а 4A б 4B в 48 г 49 д 4E е 4F ж 4Cз 4D и 42 й 43 к 40 л 41 м 46 н 47 о 44 п 45 р 5A с 5B т 58 у 59 ф 5E х 5F ц 5C ч 5D ш 52 щ 53 ъ 50 ы 51 ь 56 э 57 ю 54 я 55 Ё 02 № 13 ѐ 12Private Sub Command1_Click()Command1.Enabled = FalseDim a(0 To 5) As ByteDim b(0 To 32) As ByteDim c As Integerc = Val(Mid(Combo1.Text, 4, 1))If MSComm1.PortOpen = True ThenMSComm1.PortOpen = FalseEnd IfmPort = (c)If Combo2.Text = "9600" ThenMSComm1.Settings = "9600,e,8,1"End IfIf Combo2.Text = "19200" ThenMSComm1.Settings = "19200,e,8,1"End IfMSComm1.PortOpen = TrueMSComm1.InputMode = comInputModeBinary '指定输入为二进制模式Text1.Text = ""b(0) = &H68b(1) = &H1Bb(2) = &H1Bb(3) = &H68b(4) = Val(Text2.Text)b(5) = &H0b(6) = &H7Cb(7) = &H32b(8) = &H1b(9) = &H0b(10) = &H0b(11) = &H0b(12) = &H0b(13) = &H0b(14) = &HEb(15) = &H0b(16) = &H0b(17) = &H4b(18) = &H1b(19) = &H12b(20) = &HAb(21) = &H10b(22) = &H2b(23) = &H0b(24) = &H14b(25) = &H0b(26) = &H0b(27) = &H3b(28) = &H0b(29) = &H0b(30) = &H0b(31) = &H7 + b(4)b(32) = &H16a(0) = &H10a(1) = Val(Text2.Text)a(2) = &H0a(3) = &H5Ca(4) = (a(1) + a(2) + a(3)) Mod 256 a(5) = &H16MSComm1.Output = bSleep 50If MSComm1.InBufferCount > 0 ThenDim d As VariantDim e() As Byted = MSComm1.Inpute = dMSComm1.Output = aTimer3.Enabled = TrueElseText1.Text = "连接错误!" + Chr(13) + Chr(10) + "请检查硬件连接或进行地址搜索!" Command1.Enabled = TrueEnd IfEnd Sub。

S7-200CN解密

ቤተ መጻሕፍቲ ባይዱ

其实现在PPI协议根本就没有人能够实现cn解密,现在基本可以确定PPI协议所能破解的西门子S7-200PLC的范围:02.01版以下的包括02.00版,通过本软件就可以轻松破解,02.01版以上的,包括02.01版,只有拆机解密,迄今为止还没有更好的版法!

我也是在研究希望能够实现PPI协议解密,但是一直失败。网上所有标榜自己可以直读解密的都是还不如拆机解密安全的解密法。其实我一直不愿公布的,不过看在坛里确实有几个好学的解密发烧友,我也不忍心让他们走弯路啊!能关注我这个帖子的人我想也不是一般的菜鸟,我就告诉大家吧:“单片机直接挂plc的24c芯片”,这就是所谓的直读,还有的是i2c bus直接连接24c的,有的说是通过通讯口连接,我认为不不太可能,通过plc的存储卡和外置电池接口,直接读的24c,还是芯片解密。修改系统保护级别后修改一下校验码,我想校验码的算法很少有人知道吧!

这就是所谓的cn直读解密,其实还是拆机解密的延续。。。。。。

还有另外一种方法或真的可以实现直读解密,就是通过CP5611卡,用profibus协议来读密码存储区数据,还有一个方法就是通过EM277通讯模块来实现读取cpu系统区数据的,来达到解密的目的。不过这两种东西好贵,我没有,有器材的朋友可以测试一下,这是唯一的希望。

S7-200PLC中忘记密码的处理

S7-200PLC中忘记密码的处理

杨培保

【期刊名称】《设备管理与维修》

【年(卷),期】2002(000)007

【摘要】@@ 在S7-200 PLC中,创建密码的作用是限制用户与PLC联机时对某些特定的CPU功能的使用及存储器的存取.实现对应用程序的密码保护,是使用STEP7-Micro/WIN集成编程控制软件来创建及修改的.它分为三个保护等级,其中等级1为缺省保护等级,不需要密码,亦没有任何限制.表1即列出了各种功能的保护级别和保护情况.

【总页数】1页(P9)

【作者】杨培保

【作者单位】东冠豪高新技术股份有限公司,广东湛江市,524022

【正文语种】中文

【中图分类】TP3

【相关文献】

1.S7-200PLC在再生水处理中的应用 [J], 林敏;崔远慧;金风莲

2.SIEMENS S7-200PLC在水处理系统中的运用 [J], 张杰

3.S7-200PLC在垃圾场CMF膜污水处理系统中的应用 [J], 王晓东;谢阅;刘书平

4.西门子S7-200PLC在制糖业CASS工艺污水处理系统中的应用 [J], 叶远坚;周丽琴

5.S7-200PLC在油田污水处理厂压滤机中的应用 [J], 王春光

因版权原因,仅展示原文概要,查看原文内容请购买。

最新版西门子S7-200解密软件,可以破解掉02版本PLC

最新版西门子S7-200解密软件,可以破解掉02版本PLC,今开放下载!开发背景:着重为西门子S7-200CN解密而设计!虽然还是未能实现PPI直读CN,但是以屡败屡战而自勉,结合现在CN解密特征做了更新,可以探测CN解密时需要的一些相关数据,比如我们要获得plc的版本号、加密等级、地址、通讯速率等,无需使用其他工具,只用这一个软件就可以轻松搞定了!带有地址搜索功能,支持多站解密,使用中有什么问题请及时反馈給我,以便更正。

控件问题:对于菜鸟级的解密网友,还有说软件缺少Mscomm32.ocx控件的,打开软件时有下面的提示你到本论坛的首页帖子看看吧,这里/read-gktid-2124.html解密范围:我一直以为PPI协议解密只可以破解掉02版以下型号,其实不然。

前几天有一个河南的网友给我QQ联系说谢谢,我的PLC已经破解了,我说你截图给我看一下,就是下面的图片。

我很吃惊,怎么可能呢,竟然是02.00版本的。

一直以为02版是破解不了的。

后来又重新做了几次实验确实能够解密,或许这也只是特例,或者是仿西门子的,也有人反映02版的解密不了,但是我这里没有CN的其他型号,大家测试一下把测试的解过发送上来,也好让大家看看到底能破解到什么级别!那么现在基本可以确定PPI协议所能破解的西门子S7-200PLC的范围:02.00版以下的,包括部分02.00版本,通过本软件就可以轻松破解,02.00版以上的,包括02.00版和所有的200CN型号,只有拆机解密,迄今为止还没有更好的办法!关于版本号,你通过本软件就可以探测到。

不过最近出现不少山寨版的仿西门子的plc,虽然标注是200CN,但是你看一下如果根本都没有4级加密功能,用本软件也是可以解的,因为只是盗版了西门子老版本的系统,新的CN的版本并未破解。

使用方法:本软件是通过电脑的串口,利用西门子公司尚未公开的PPI协议来解密的。

你解密时只需通过您电脑的COM口,用PPI电缆正常连接plc就可以了。

变频器破解密码锁定教程

变频器破解密码锁定教程变频器的超级密码一些变频器用户,怕设置好的参数值被误改,影响正常生产的运行,往往设置权限性密码,使不知道密码的操作人员或检修人员,修改参数值时为变频器拒绝,给检修工作带来严重的不便。

(1)可通过参数设置解除参数修改的锁定状态。

变频器一般具有参数更改保护功能,如伟创AC60系列变频器(见表8-1),其参数值E-63,当将其参数值修改为1或2时,控制参数被锁定,不能被修改。

但此种保护状态可以被解除,将E-63参数值恢复为0后,便解除了参数修改的锁定状态。

表8-1伟创AC60系列变频器E-63的参数内容E-63参数更改保护0:所有参数可更改0middot;7613FH1:仅键盘数字设定可更改2:所有参数禁止更改(2)修改参数需要输入密码(见表8-2)。

变频器使用用户,可设定保护密码,若解码输入数值与密码不对应,则控制参数不能修改。

检修中遇到这种情况,解决的办法如下。

表8-2台达VFD-E系列变频器与保护密码相关的参数00.0700.08控制板软体版本参数保护解码输入唯读(依出厂版本显示)0-99990-2:记录密码错误次数#.##000.09参数保护密码设定0~99990:未设定密码锁或00.08密码输入成功1:参数已被锁定01)从原操作人员那里问知原设定密码,调出00.08参数项,输入密码值,进行解码,便于重新设置相关控制参数,进行检修。

2)咨询厂家技术人员,获得超级密码,不再理会原设置密码,输入超级密码后,直接解除参数保护状态。

3)以原有设置的控制方式进行检修。

这是一种将错就错,利用原来的控制方式进行检修的方法。

见下述故障实例。

现场维修一台VFD-E型15kW的变频器,中达VFD-E 型变频器控制端子图如图8-21所示,因面板损坏,更换操作面板后,竟然无法操作运行了一;一;控制参数不能修改。

该机参数00.08和00.09分别为保护密码输入和保护密码设定,且00.09参数赋值为1时,表明参数已被锁定,需从参数00.08中输入正确密码,待参数00.09中的值变为0后,所有的参数才允许被操作。

S7 200解密细说

S7 200解密细说1、西门子S7-200的PLC密码共分三个层次,我们最为关心的就是系统密码,因为它直接影响到程序的上载,也是我们所要破解的关键一层密码。

其次就是POU密码,对于西门子的项目你虽然已经破解了系统密码,也上载了程序,但是每个POU都显示一把小锁,你并打不开程序,直接影响我们对项目的编辑。

再一个就是项目密码,是程序员做完项目后为保密而在编程软件的“文件”下的“设置密码”下而生成的。

然而下载后并没有这个密码,所以这层密码并不是我们所要考虑的问题,如果网友有需要的话,可以来信索取。

2、首先连接好与PLC的编程电缆,如果您还没有编程电缆,那么你就自己开发一根吧!看下面的解密软件图,是不用注册的完全授权版本,您只需下载解压后便可使用。

设置好S7200的波特率默认为9600kbps,点击《解密》按钮,密码便出现了!3、解子程序(pou密码)是需要替换STEP 7-MicroWIN 的datamanagers200.dll文件,这样在《查看》菜单的《属性》里面的《保护》不用输入密码就可以打开子程序;请看破解流程图......4、关于破解补丁的安装替换方法:如果您所使用的编程软件是V4.0.3.08 SP3版的。

把(datamanagers200.dll)拷贝到"C:\Program Files\Siemens\STEP 7-MicroWIN V4.0\bin\文件夹下覆盖原文件就可以了。

解子程序是需要STEP 7-MicroWIN V4.0.3.08 SP3版的或SP4版、SP5版本,低版本或别的版本不行。

各自的版本需要各自的破解补丁,彼此不通用。

各版本的破解补丁随解密软件一并下载,解压按说明安装即可。

关于三种版本的破解补丁已经与解密软件一同打包,您可以在此5、关于PLC版本为02(cn)的系统密码破解说法:点击这里你先看一下西门子公司的说法!新版本的plc新增加了第4级保护,就是禁止读取和写入,无论你是否已知密码。

plc程序加密解密方法详解 - plc

plc程序加密解密方法详解 - plc大家都知道,很多品牌plc的程序都可以通过软件解密,那么一旦解密后程序就非常透明的显示在了别人的眼中,而将设备卖给别人又将PLC程序整个锁死的话又不切实际,甲方会无法维护;而保密和维权更是中国市场经久不衰的话题,其实德国的工程师从来不会给自己的程序整体加密,而是使用其他方式,既不影响发生故障时的诊断,又可以保护自己的核心机密。

今天给大家介绍一下这些方式,供大家参考。

一、使用西门子安全PLC或者博途的KNOWHOW功能西门子安全PLC作为西门子主打安全功能的一款产品,它的性能毋庸置疑,而且安全PLC的程序块加密后无法破解;可以很好的保护核心。

而博途PLC作为西门子的最新产品,其版权保护也是它的主要功能之一,KNOWHOW功能是软硬件双重加密,不加密的块可以正常监控,没有密码的话甚至无法下载到其他PLC;因此使用博途的KNOWHOW功能既可以将程序交给甲方方便维护,又可以保护自己的核心程序不被窃取。

二、采用高级语言编写部分重要的工艺程序西门子除了最基础的LAD梯形图编程,FBD功能块编程和STL语句表编程还有很多其他的方式,比如说PCS7的CFC,SFC; 除此之外还有SCL,S7-GRAPH等等。

对于这些语言,一般的工控人员很难全部精通,因此仿制难度大大提升,因此非常关键的工艺程序可以由这些语言编写,也可以很好的保护自己的核心。

1.编程方式的采用a)采用模块化的程序结构,采用符号名,参数化来编写子程序块b)尽量采用背景数据块和多重背景的数据传递方式c)多采用间接寻址的编程方式d)复杂系统的控制程序尤其是一些带有顺序控制或配方控制的程序,可以考虑采用数据编程的方式,即通过数据的变化来改变系统的控制逻辑或控制顺序。

用户应该尽量采用以上几种高级层次的编程方式,这样编出来的程序中嵌入系统的保护加密程序,才不容易被发现而仿制。

2.主动保护方法a)利用系统的时钟b)利用程序卡或者CPU的ID号和序列号c)利用EEPROM的反写入功能,及一些需要设置的内存保持功能d)利用系统提供的累时器功能e)在用户程序的数据块中设置密码f)软件上设置逻辑陷阱g)可以反向利用自己在编程时犯的错误3.被动保护方法a)在内存容量利用许可的条件下,不要删除被认为是无用的程序b)在数据块里留下开发者的标识,以便于将来遭到侵权时可以取证4.应用反窃取技术的注意事项a)在用户程序中嵌入保护程序要显得自然一些,不能很突兀的加出一段程序来,代码要尽量精简,变量符号名应与被嵌入程序段的变量保持一致b)往往一种保护加密手段是不够的,应该多种方法并用,并且这些保护程序一旦激活后对系统造成的后果也应该尽量不同,造成所谓的“地雷效应”,从而增加程序被窃取的难度,时间与成本,短时间内让抄袭者束手无策,c)保护好程序的原代码,如果需要交付程序的,在不影响用户对设备维护的前提下,应对交付的程序做适当的技术处理,如删除部分符号名,采用上载的程序或数据块d)做好严格的测试,以避免保护程序的不完善引起的误动作而带来的不必要的麻烦,同时也能降低售后服务的的费用。

西门子博途功能块的加密和清除方法详解

西门子博途功能块的加密和清除方法详解

目前博途的CPU或者功能块的加密都是无法破解的。

必须知道密码才能清楚加密。

密码不能忘!那又如何实现功能块的加密和清楚呢?

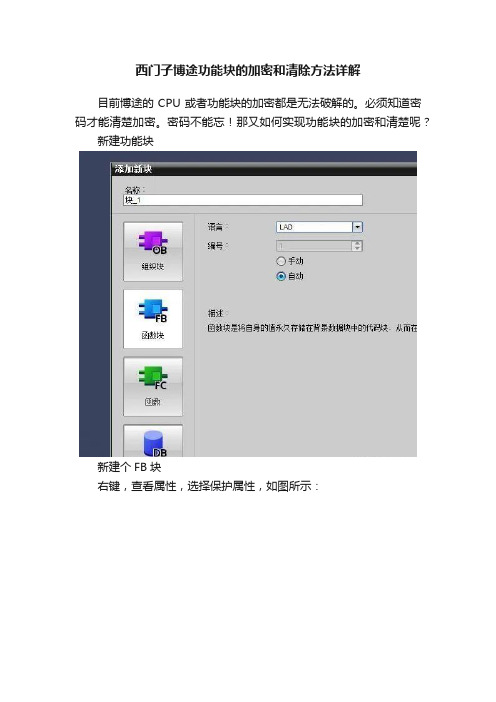

新建功能块

新建个FB块

右键,查看属性,选择保护属性,如图所示:

选择保护属性

点选保护按钮,在弹出的窗口输入新密码111和确认密码111,点击确定

新建密码

此时块已加密

FB块的状态已变为加密

双击加密的FB块

弹出输入密码提示框

此时,再点击FB属性,查看保护属性,发现保护按钮不可被选中,这是为什么呢

无法点击,清除密码

原来是我们把加密的FB块打开了,所以不可以更改保护属性了。

关闭被保护的FB块

再次查看保护属性,保护可以点选。

按图上文字操作,密码取消成功

启程自动化培训中国领先的自动化培训服务提供商

•培训项目:PLC 系统集成+机器人+机器视觉

•搞自动化培训我们是认真的!。

plc程序怎样加密解密

plc程序怎样加密解密 众所周知,很多品牌的plc程序都是可以通过软件解密的,所以⼀旦解密,程序就会透明地显⽰在别⼈的眼前,把设备卖给别⼈,把整个PLC程序锁死,是不切实际的,会让甲⽅⽆法维护。

保密和维权是中国市场经久不衰的话题。

事实上,德国⼯程师从来不把⾃⼰的程序作为⼀个整体进⾏加密,⽽是使⽤其他⽅法,这不仅可以影响故障的诊断,还可以保护⾃⼰的核⼼机密。

今天,我将向您介绍这些⽅法,供您参考。

⼀、使⽤西门⼦安全PLC或博拓KNOWHOW功能 西门⼦安全PLC作为西门⼦专注于安全功能的产品,其性能⽏庸置疑,安全PLC的程序块加密后⽆法破解。

可以很好的保护核⼼。

作为西门⼦的最新产品,薄涂PLC的版权保护也是其主要功能之⼀。

KNOWHOW功能是软件和硬件的双重加密。

未加密的区块可以正常监控,没有密码甚⾄⽆法下载到其他PLCs。

因此,使⽤薄涂的KNOWHOW功能,不仅可以将程序交给甲⽅⽅便维护,还可以保护您的核⼼程序不被窃取。

第⼆,⽤⾼级语⾔编写⼀些重要的流程程序。

除了最基本的LAD梯形图编程、FBD功能块编程和STL语句表编程之外,西门⼦还有很多其他的⽅式,⽐如PCS7的CFC和SFC此外,还有SCL、S7-GRAPH等。

对于这些语⾔,⼀般⼯控⼈员很难全部掌握,所以模仿难度⼤⼤提⾼,所以⾮常关键的⼯艺程序可以⽤这些语⾔编写,也可以很好的保护⾃⼰的核⼼。

1.编程⽅法的采⽤ a)使⽤模块化程序结构、符号名称和参数化来编写⼦程序块 b)尽量采⽤后台数据块和多后台的数据传输⽅式。

c)⼤多数编程⽅法都是间接寻址。

d)对于复杂系统的控制程序,特别是⼀些带有顺序控制或公式控制的程序,可以考虑数据编程,即通过数据变化来改变系统的控制逻辑或控制顺序。

⽤户应尽量采⽤上述先进的编程⽅法,使嵌⼊编程程序中的系统保护加密程序不易被发现和复制。

2.主动保护⽅法 a)使⽤系统时钟 b)使⽤程序卡或中央处理器的标识号和序列号 c)使⽤EEPROM的反向写功能和⼀些需要设置的内存保留功能d)使⽤系统提供的定时器功能。

西门子S7-200电子密码锁(原创)

山东理工大学电气13级溯流光设计任务PLC设计一个四位密码锁,实现对重要场所的安全门控。

1、控制要求1)输入密码正确时,执行开门信号。

2)密码输入错误三次以上时,报警,密码输入正确后,取消报警。

3)重设密码。

2、密码锁面板图如下3、灯从左到右依次为:输入密码指示灯,有输入时指示灯,重设密码指示灯密码正确指示灯,密码错误指示灯,报警指示灯原理:正确密码地址MW2 MW4 MW6 MW8正在输入的密码地址MW20 MW22 MW24 MW26重设密码预存地址MW12 MW14 MW16 MW18仿真:程序操作流程:1.开锁程序默认初始密码为0 1 2 3,(网络一1248代表的是十六位进制数)A按下输入键(输入密码指示灯亮)B依次按下0123C按下确定键(输出密码指示灯亮)D 按下复位键,以备下一次开锁2.重设前提:在开锁成功的基础上,即密码正确指示灯亮的基础上A按下重设键(重设密码指示灯亮)B 依次按下重新设定的密码C 按下确定键(密码重设成功)D 按下复位键,以备下一次开锁3.复位A在开锁或重设密码成功后按下复位键,以备下一次开锁。

B在一直输入密码错误的情况下,如密码为0123,错误输入为013 ,可以按下复位键恢复程序,重新按下输入键之后输入密码。

4.报警在连续三次输入密码错误的情况下,报警灯亮,在下一次输入密码正确后取消。

5.有输入时指示灯按下数字键的指示灯闪烁I/O分配表’LED6‘Q0.5 报警灯‘SB14’I1.3 确定按键‘SB12’I1.1 复位按键‘SB13’I1.2 输入按键‘SB11’I1.0 重设密码按键‘SB10’I1.5 按键9’SB9‘ I1.4 按键8‘SB8’ I0.7 按键7‘SB7’ I0.6 按键6‘SB6’ I0.5 按键5‘SB5’ I0.4 按键4‘SB4’ I0.3 按键3‘SB3’ I0.2 按键2‘SB2’ I0.1 按键1‘SB1’ I0.0 按键0‘LED1’Q0.0 输入密码灯‘LED2’Q0.1 有输入灯‘LED3’Q0.2 重设密码灯‘LED4’Q1.3 密码正确灯‘LED5’Q1.4 密码错误灯梯形图程序。

S7-200如何清除设置的密码

S7-200如何清除设置的密码1、如何清除设置的密码?如果你不知道CPU的密码,你必须清除CPU 内存,才能重新下装程序。

执行清除CPU指令并不会改变CPU原有的网络地址、波特率和实时时钟;如果有外插程序存储卡,其内容也不会改变。

清除密码后,CPU中原有的程序将不存在。

要清除密码,可按如下3种方法操作:1)在Micro/WIN中选择菜单“PLC>Clear”选择所有三种块并按"OK"确认。

2)另外一种方法是通过程序“wipeout.exe”来恢复CPU的缺省设置。

这个程序可在STEP7-Micro/WIN安装光盘中找到。

3)另外,还可以在CPU上插入一个含有未加密程序的外插存储卡,上电后此程序会自动装入CPU并且覆盖原有的带密码的程序。

然后CPU可以自由访问。

2、执行程序“wipeout.exe”不仅删除用户程序,而且会将CPU恢复成缺省设置,即网络地址:2,波特率:9.6K。

注意:wipeout.exe软件不能与USB/PPI电缆配合使用。

西门子提供一个wipeout.exe程序可以删除程序以及密码还有恢复出厂通讯波特率,可以从西门子网上下载:1、你可以输入“clearplc”就可以下载2、你可以清除密码后再下载,方法如下:1、如何清除设置的密码?如果你不知道CPU的密码,你必须清除CPU 内存,才能重新下装程序。

执行清除CPU指令并不会改变CPU原有的网络地址、波特率和实时时钟;如果有外插程序存储卡,其内容也不会改变。

清除密码后,CPU中原有的程序将不存在。

要清除密码,可按如下3种方法操作:1)在Micro/WIN中选择菜单“PLC>Clear”选择所有三种块并按"OK"确认。

2)另外一种方法是通过程序“wipeout.exe”来恢复CPU的缺省设置。

这个程序可在STEP7-Micro/WIN安装光盘中找到。

3)另外,还可以在CPU上插入一个含有未加密程序的外插存储卡,上电后此程序会自动装入CPU并且覆盖原有的带密码的程序。

怎样破译s7

怎样破译s7

在工控机上看不到运行的程序想上传提示需要密码怎么解决?

最佳答案

1)如果想要看硬件配置可能有问题,即使有密码,也可以在线,直接打开功能块看程序,但不能编辑修改.

2)现在新的cpu一般都有张mmc卡,所有程序文件及培植文件都在mmc卡里,这个网络上有处理办法,可以去搜下.

3)建议直接向设备厂家索要,或采购时谈断

4)最好是搞明白工艺,能编,(通过外围图纸和操作,熟悉后也就明白工艺了)比看别人的程序估计慢不了多少.没有源程序升级不了.。

S111111111111111111111111111111111111111111111111111111110

S7

我们做维护的,有一S7-200程序上传不了,上传时显示PLC受保护。

没有程序,维护很被动。

求其解决之道最佳答案

200的密码有好几种,限制上传的密码是在200界面左侧,点击“系统块---密码”进行设置的密码;密码共分为四级,不知道你的PLC设置的是哪一级,第四级是有密码都不能设置的,第三级有密码还可以上传!具体各级权限可以点击相应级别进行查看;要保留源程序目前只要密码才可以上载。

要是设的是第四级密码,那根本就没法上载,只有下载了。

用PLC里面有个清楚指令,可以清空plc程序,但还是无法上载!建议加几个群或是在论坛上找找高手!。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

经过几天实验,终于把200cn4级破解,同行一直保密,我今天就公布详细破解方法,大家互相学习

S7-200CN(新版PLC)4级解密是CN解密的关键技术,我们先看看西门子官方说法:

破解S7-200CN 02.01版(新版PLC)解密分3级解密与4级解密:3级密码破解比较简单,芯片读取完数据后保存为BIN文件后,你就可以直接用"S7-200拆机解密软件"就可以显示密码了。

S7-200CN拆机解三级四级密论坛上已经有公开的了,我的博文和QQ日记上也有教程,不过其四级解密方法是采用已知密码低加密等级的系统块置换方法,实在有点麻烦,并且会丢失原系统块的数据。于是才让我想要找校验码计算方法,因为没有PLC的原因,才拖了一段时间,不过在我拿到S7200CN PLC一天半的时间就搞定了算法,有的人可是花了3年还没算出来,其实算法也不算很复杂,只要有足够的S7-200CN拆机读芯的BIN,相信你也能找出规律来的,我就是先采样了55个BIN,然后才找出规律。规律找到了,编个软件来算就容易了。

新版本的S7-200cn 02.01版plc新增加了第4级保护,就是禁止读取和写入,无论你是否已知密码,都无法上传PLC中的程序。破解这种加密的PLC确实有一定的难度。我们破解4级密码思路是:大家都知道西门子的程序都是分为程序块、数据块和系统块的,密码就是在系统块里的,在BIN文件里是分别保存的,但是4级的你读取了密码也不能上载程序,所以要把4级修改成3级或更低级,但是如果你只修改密码保护级别,又牵扯到一个关于块的校验码的问题,校验错误同样不能上载程序或上载来是空白程序,并且PLC故障灯报错。

用校验码算法就简单的多,用我上一篇文章介绍的方法读出BIN,改一下等级为3级,算一下校验码,改一下校验码,写回芯片,就大功告成了,如里你连读芯工具不懂的在哪些买、不明白怎么操作,不明白BIN怎么修改、内存怎么备份、参数怎么推导,可以找我,我有详细的教程,校验码计算也可以找我,我帮你算,包你成为S7200CN解密的专家。QQ121667231 13682291256

2 安装运行"Hex Workshop"软件,打开4级的BIN文件,把密码等级(226cn为a5f7,224cn为5ebf)04级改为03级保存,然后用"S7-200拆机解密软件"读出bin文件密码。

你就可以直接运行此套软件包里的"S7-200拆机解密软件"直接就可以显示密码了。

原来4级改3级BiN文件输入24C芯片,装回需要解密的PLC,PLC的内存,程序,数据块没变,只是系统块变了,只要上载程序就把原来的内存,程序,数据块上载来了,如果不能和其他触摸屏通迅,就修改系统块里的设置,让他通迅上...你们多试试。

你要是研究的多了就会发现块里的每一个地方都代表一个系统设置,最开始是块 的大小。接下来是作者和编辑时间记录,然后是掉电保持设置数据,再其次通讯波特率。站号。都在块里面,虽然不能修改校验码,但是只要有原文件是完全可以还原的

如果没有同型号的PLC,则只能在要解4级密的PLC上动作了,这时要先备份要解4级密的PLC内存数据,因为如果没有备份就可能丢失内存停电保留的数据,然后用读芯工具读要解4级密的PLC的BIN,内存备份和B清空PLC所有数据包括程序块数据块和系统块。写一个系统块参数为默认参数,程序为空或任意程序无所谓,传入PLC,用读芯工具读出BIN,从这个BIN里找到系统块相应位置,按照论坛上公布的方法置换系统块,把置换好的BIN写入PLC里,这时可以读出程序了,但系统块为默认的,还需恢复系统块,通过要解密的PLC的BIN推导出来的系统块参数,进行修改,修改后再把备份的内存数据进行还原。这时4级解密才算完美成功。如果你解密多了,每一型号的BIN都有了,就省了清空PLC这步骤了。

编程器我用FY-2005K,现在升级到FY-2009A了,24c芯片引脚焊细铜丝放编程器读的,plc上烙下24c芯片后的地方也焊了8根细铜丝,这样24芯片就很好搭焊试机,成功后再把24芯片焊回板上。焊时注意静电,漏电,芯片方向。

我先说说CPU222cn的相关位置:密码等级1E8D,密码位置1E8E-1E95,校验码位置1F3C、1F3D.

224cn密码区:5ec0到5ec7.

226cn密码区:a5f8到a5ff.

224密码区:3e76到3e7d.

226密码区:a690到a697.

222密码区:1e76到1e7d .

有一种比较笨的方法是让PLC来算校验码的,这种方法的前提要搞清楚BIN中的系统块的每一个数据对应于系统块每一个参数意义,用已知密码的低加密等级(1-3级)的同型号的系统块置换4级加密的系统块,如果另有一个同样型号的PLC,则可以在这个空的PLC上先设定系统块参数使之与要解4级密的PLC的系统块的参数一模一样(参数通过要解密的PLC的BIN推导出来的),但等级设成低加密等级,密码设成已知的,或干脆不设密码,传入PLC,这时用读芯工具读出这个已知的PLC的BIN,就能得到参数一模一样的低加密等级的系统块和校验码了。

描述:替换的系统区图片:

描述:密码等级和密码区

图片:

3 向同型号plc编几步程序,加相同密码的3级加密,烙下24c芯片读出bin文件,这就得到了同型号的CPU,相同密码的3级加密的bin文件。

4 我们用已知同型号的CPU,相同密码的3级加密的整个系统块来替换末知的整个4级加密系统块,程序块、数据块不动。 系统块在BIN文件中的位置:(226cn系统块为a55a到a71f,224cn系统块为5e22到5fcf),用"Hex Workshop'打开你刚才所保存的4级的BIN文件,再打开先前得到的已知同型号的CPU,相同密码的3级加密的bin文件,举例226CN。看图,你拖动鼠标选择a55a到a71f之间的数据,然后在选择区域右单击鼠标,在随后弹出的选择框中点击"复制",然后点击激活你要破解的4级BIN文件,找到相同的地址,就是开始位置的a55a数据到a71f的数据,记住替换只能是相同cpu同版本替换,并且所有块的起始位置都是从a55a开始的,这是规律。你现在可以在4级密码文件选中的数据文件上单击,在弹出的选择框中选择"粘贴", 你可以点击保存,原有的4级系统块就被替换成3级系统块,重新写入24C芯片, 再用热风枪焊接,安装、上电,这时PLC如果没有报错误的话就可以上载程序了,4级加密成功破解。

在拆机解密之前,请先用西门子4.0以上的编程软件"STEP 7-MicroWIN"读取一下PLC,第一确定PLC的加密等级,第二确定PLC的通讯波特率与PLC地址。

方法:1 烙下需破解的plc24c芯片读出4级加密的bin文件保存。