交换机端口安全portsecurity超级详解

思科交换机安全端口配置

令,或者你可以手动的shut再no shut端口。这个是端口安全违规的默认动作。

默认的端口安全配置:

以下是端口安全在接口下的配置-

特性:port-sercurity 默认设置:关闭的。

特性:最大安全mac地址数目 默认设置:1

特性:违规模式 默认配置:shutdown,这端口在最大安全mac地址数量达到的时候会shutdown,并发

足够数量的mac地址,来降下最大数值之后才会不丢弃。

?restrict:

一个**数据和并引起"安全违规"计数器的增加的端口安全违规动作。

?shutdown:

一个导致接口马上shutdown,并且发送SNMP陷阱的端口安全违规动作。当一个安全端口处在error-

disable状态,你要恢复正常必须得 敲入全局下的errdisable recovery cause psecure-violation 命

switch(config-if)#end

switch#show port-sec add

Secure Mac Address Table

------------------------------------------------------------

Vlan Mac Address Type Ports

switch(config-if)#end

switch#show port-sec int f0/12

Security Enabled:Yes, Port Status:SecureUp

Violation Mode:Shutdown

Max. Addrs:5, Current Addrs:0, Configure Addrs:0

宽带接入之交换机端口安全介绍

降低管理成本: 端口安全优化可 以简化网络管理, 降低管理成本。

满足合规要求: 端口安全优化可 以帮助企业满足 相关法规和标准 的要求,降低法 律风险。

端口安全优化的方法

01 端口安全策略:设置端口安全策 略,限制端口访问权限

02 端口访问控制:设置端口访问控 制,限制特定端口的访问

03 端口加密:使用加密技术,提高 端口数据的安全性

监控端口状态:实时 监控交换机端口的状 态,发现异常情况及

时处理

配置安全参数:设置 端口允许的最大MAC 地址数量、安全动作、

安全时间等参数

定期更新安全策略: 根据网络环境的变化, 定期更新端口安全策

略,确保网络安全

绑定MAC地址:将交 换机端口与特定的

MAC地址进行绑定, 防止非法设备接入

端口安全配置参数

端口安全模式:包括安全模 式和非安全模式,安全模式 可以限制端口的最大连接数, 非安全模式则没有限制。

端口安全动作:包括关闭端 口、限制连接数和限制流量 等,可以根据需要选择合适 的动作。

端口安全年龄:设置端口安 全年龄可以限制端口的最大 连接时间,超过设定时间后, 连接将被断开。

端口安全协议:可以设置端 口安全协议,如TCP、UDP 等,以限制端口的连接类型。

宽带接入之交换 机端口安全介绍

目录

01. 交换机端口安全概述 02. 交换机端口安全配置 03. 交换机端口安全策略 04. 交换机端口安全优化

1

交换机端口安全 概述

交换机端口安全的重要性

01

02

03

04

保护网络免受未 经授权的访问防止恶意软件和 病毒的传播

保障数据传输的 安全性和完整性

提高网络性能和 稳定性

H3C交换机端口安全模式配置

H3C交换机端口安全模式配置H3C交换机端口安全模式配置用户网络访问控制是我们在进行网络管理和网络设备配置时经常要用到一项网络技术应用。

其实在用户的网络访问控制方面,最直接、最简单的方法就是配置基于端口的安全模式,不仅Cisco交换机如此,H3C交换机也有类似的功能,而且看起来功能更加强大。

下面跟yjbys 店铺一起来学习一下H3C以太网交换机端口安全模式配置方法!在H3C以太网交换机上可配置的端口安全模式总体来说是可分为两大类:控制MAC地址学习类和认证类。

控制MAC地址学习类无需对接入用户进行认证,但是可以允许或者禁止自动学习指定用户MAC 地址,也就是允许或者禁止把对应MAC地址添加到本地交换机的MAC地址表中,通过这种方法就可以实现用户网络访问的控制。

认证类则是利用MAC地址认证或IEEE 802.1X认证机制,或者同时结合这两种认证来实现对接入用户的网络访问控制。

配置了安全模式的H3C以太网交换机端口,在收到用户发送数据报文后,首先在本地MAC地址表中查找对应用户的MAC地址。

如果该报文的源MAC地址已经在本地交换机中的MAC地址表中则直接转发该报文,否则根据端口所在安全模式进行相应的处理,并在发现非法报文后触发端口执行相应的安全防护特性。

在H3C以太网交换机中可配置的端口安全模式及各自的工作原理如下。

1. autoLearn模式与secure模式在autoLearn(自动学习)端口安全模式下,可通过手工配置,或动态学习MAC地址,此时得到的MAC地址称为Secure MAC(安全MAC地址)。

在这种模式下,只有源MAC为Secure MAC的报文才能通过该端口;但在端口下的Secure MAC地址表项数超过端口允许学习的最大安全MAC地址数后,该端口也不会再添加新的Secure MAC,并且端口会自动转变为Secure模式。

如果直接将端口安全模式设置为Secure模式,则将立即禁止端口学习新的MAC地址,只有源MAC地址是原来已在交换机上静态配置,或者已动态学习到的MAC地址的报文才能通过该端口转发。

思科交换机端口安全(Port-Security)

思科交换机端口安全(Port-Security)Cisco Catalyst交换机端口安全(Port-Security)1、Cisco29系列交换机可以做基于2层的端口安全,即mac地址与端口进行绑定。

2、Cisco3550以上交换机均可做基于2层和3层的端口安全,即mac 地址与端口绑定以及mac地址与ip地址绑定。

3、以cisco3550交换机为例做mac地址与端口绑定的可以实现两种应用:a、设定一端口只接受第一次连接该端口的计算机mac地址,当该端口第一次获得某计算机mac地址后,其他计算机接入到此端口所发送的数据包则认为非法,做丢弃处理。

b、设定一端口只接受某一特定计算机mac地址,其他计算机均无法接入到此端口。

4、破解方法:网上前辈所讲的破解方法有很多,主要是通过更改新接入计算机网卡的mac地址来实现,但本人认为,此方法实际应用中基本没有什么作用,原因很简单,如果不是网管,其他一般人员平时根本不可能去注意合法计算机的mac地址,一般情况也无法进入合法计算机去获得mac地址,除非其本身就是该局域网的用户。

5、实现方法:针对第3条的两种应用,分别不同的实现方法a、接受第一次接入该端口计算机的mac地址:Switch#config terminalSwitch(config)#inte**ce inte**ce-id 进入需要配置的端口Switch(config-if)#switchport mode access 设置为交换模式Switch(config-if)#switchport port-security 打开端口安全模式Switch(config-if)#switchport port-security violation {protect |restrict | shutdown }//针对非法接入计算机,端口处理模式{丢弃数据包,不发警告| 丢弃数据包,在console发警告| 关闭端口为err-disable状态,除非管理员手工激活,否则该端口失效。

端口安全

7.粘滞

switchport portsecutiry mac-address sticky,指定接口将学习到的MAC地址存储到running-config,如果保存配置,会将配置存储到startup-config.

端口安全用来缓解MAC地址泛洪的攻击

MAC地址泛洪:一个攻击者或者攻击设备,使用无效的源MAC地址,不断泛洪。使得交换机的CAM被充满,无法存储合法的MAC地址与端口的对应关系。导致所有的正常流量,原本应该是单播转发的变成了泛洪。攻击者能攻取到相关数据

端口安全:用来限制接口可以学习到的MAC地址,发送SNMP的Trap消息。

3.最大MAC地址

switchport portsecurity ,超过该数量,即按违约的策略处理。

4.手工指定MAC地址

switchport portsecurity mac-address 0001.0001.0001 ,配置0001.0001.0001作为一个静态允许的MAC地址

switchport portsecurity violation restrict ,违约的后果是将非法的MAC地址的数据包丢弃,允许正常流量,发送SNMP的告警信息

switchport portsecurity violation protect ,违约的后果是将非法MAC地址的数据包丢弃,不会产生告警信息

switchport portsecurity aging static,指定静态配置的MAC地址,在经过aging time以后,会超时,且手工指定的MAC地址配置会自动删除

配置了该命令以后,show port-security interface f0/1,会显示:

securestatic address aging:enable 表明,静态的MAC地址也会超时。

“端口安全”功能详解

“端口安全”功能详解“端口安全”功能详解我们经常听说“端口安全”功能是如何强大,应用如何灵活,但我们很少人系统地对“端口安全”功能有一个比较系统的了解。

CiscoIOS交换机中的端口安全(Portsecurity)功能可以使你限制在端口上使用的MAC地址(称之为“安全MAC地址”),或者MAC 地址范围,或者最大安全地址数,以实现阻止未授权MAC地址的用户访问,当然它的应用方式很灵活。

本篇仅介绍其基本简介,详细的介绍参见《Cisco/H3C交换机高级醘与管理技术手册》一书。

【说明】以下内容摘自笔者编著的,新市的《Cisco/H3C交换机高级配置与管理技术手册》一书。

其姊妹篇《Cisco/H3C交换机配置与管理完全手册》(第二版)(目前当当网和卓越网上最低为震撼的63折)实际时间仅用了三个多月就已实现重印,感谢各位的大力支持!!15.3.1端口安全功能简介CiscoIOS交换机的端口安全功能允许你通过配置静态安全MAC 地址实现仅允许固定设备连接,也允许你在一个端口上配置一个最大的安全MAC地址数,仅允许在此数之前识别到的设备连接在该端口上。

当超过了所设置的最大安全端口数,将触发一个安全违例事件,在端口上配置的一个基于违例行为模式的违例行为将被执行。

如果你在某个端口上配置的最大安全MAC地址数为1,则设备上的该安全端口仅允许与固定设备连接。

如果一个安全MAC地址在一个端口上进行了安全绑定,则这个MAC地址不能进入该端口加入的VLAN以外的任何其他端口,否则包将在硬件层被悄悄地丢弃。

1.端口安全功能支持的安全MAC地址类型CiscoIOS交换机端口安全功能支持以下几种安全MAC地址类型:l动态或者学习类型:动态安全MAC地址是在接收到连接在安全端口上主机发来的包时学习到的。

在用户的MAC地址不固定时(如网络用户使用的经常移动的便携式电脑,如笔记本电脑),你可以使用此种类型。

l静态或配置类型:静态安全MAC地址是用户通过CLI或者SNMP配置的MAC地址。

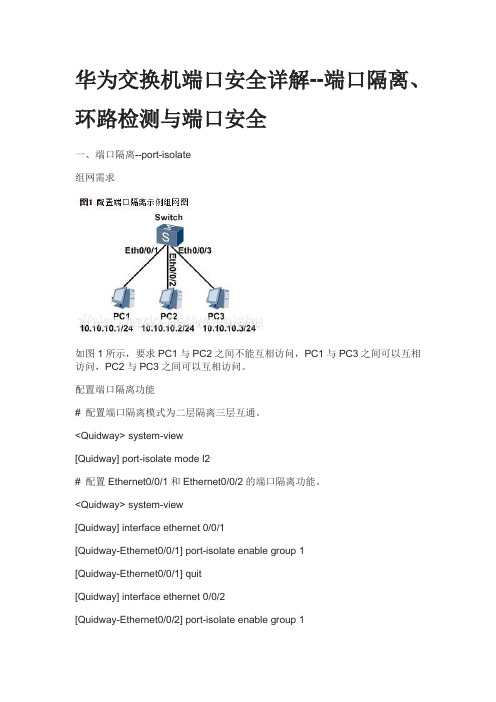

华为交换机端口安全详解--端口隔离、环路检测与端口安全

华为交换机端口安全详解--端口隔离、环路检测与端口安全一、端口隔离--port-isolate组网需求如图1所示,要求PC1与PC2之间不能互相访问,PC1与PC3之间可以互相访问,PC2与PC3之间可以互相访问。

配置端口隔离功能# 配置端口隔离模式为二层隔离三层互通。

<Quidway> system-view[Quidway] port-isolate mode l2# 配置Ethernet0/0/1和Ethernet0/0/2的端口隔离功能。

<Quidway> system-view[Quidway] interface ethernet 0/0/1[Quidway-Ethernet0/0/1] port-isolate enable group 1[Quidway-Ethernet0/0/1] quit[Quidway] interface ethernet 0/0/2[Quidway-Ethernet0/0/2] port-isolate enable group 1[Quidway-Ethernet0/0/2] quitethernet 0/0/3 无需加入端口隔离组,处于隔离组的各个端口间不能通信查看当前配置disp cur#sysname Quidway#interface Ethernet0/0/1port-isolate enable group 1#interface Ethernet0/0/2port-isolate enable group 1#interface Ethernet0/0/3#return验证配置结果:PC1和PC2不能互相ping通,PC1和PC3可以互相ping通,PC2和PC3可以互相ping通。

实现了需求。

二、端口防环--port-security适用与华为交换机,防止下级环路,自动shutdown下级有环路的端口。

<Huawei>system view#loopback-detect enable 全局模式下,启用环路检测功能# interface GigabitEthernet0/0/1loopback-detect action shutdown 如果下级有环路,shutdown本端口# interface GigabitEthernet0/0/2loopback-detect action shutdown# interface GigabitEthernet0/0/3loopback-detect action shutdown#……那如何检测与识别环路并定位呢?详见这个:https:///view/1599b6a22cc58bd63086bd5d.html三、端口安全--port-security在网络中MAC地址是设备中不变的物理地址,控制MAC地址接入就控制了交换机的端口接入,所以端口安全也是对MAC的的安全。

新版交换机端口保护.pdf

新版交换机端口保护.pdf你可以使用端口安全特性来约束进入一个端口的访问,基于识别站点的mac地址的方法。

当你绑定了mac 地址给一个端口,这个口不会转发限制以外的mac地址为源的包。

如果你限制安全mac地址的数目为1,并且把这个唯一的源地址绑定了,那么连接在这个接口的主机将独自占有这个端口的全部带宽。

如果一个端口已经达到了配置的最大数量的安全mac地址,当这个时候又有另一个mac地址要通过这个端口连接的时候就发生了安全违规,(security violation).同样地,如果一个站点配置了mac地址安全的或者是从一个安全端口试图连接到另一个安全端口,就打上了违规标志了。

理解端口安全:当你给一个端口配置了最大安全mac地址数量,安全地址是以一下方式包括在一个地址表中的:·你可以配置所有的mac地址使用 switchport port-security mac-address ,这个接口命令。

·你也可以允许动态配置安全mac地址,使用已连接的设备的mac 地址。

·你可以配置一个地址的数目且允许保持动态配置。

注意:如果这个端口shutdown了,所有的动态学的mac地址都会被移除。

一旦达到配置的最大的mac地址的数量,地址们就会被存在一个地址表中。

设置最大mac地址数量为1,并且配置连接到设备的地址确保这个设备独占这个端口的带宽。

当以下情况发生时就是一个安全违规:·最大安全数目mac地址表外的一个mac地址试图访问这个端口。

·一个mac地址被配置为其他的接口的安全mac地址的站点试图访问这个端口。

你可以配置接口的三种违规模式,这三种模式基于违规发生后的动作:·protect-当mac地址的数量达到了这个端口所最大允许的数量,带有未知的源地址的包就会被丢弃,直到删除了足够数量的mac地址,来降下最大数值之后才会不丢弃。

·restrict-一个限制数据和并引起"安全违规"计数器的增加的端口安全违规动作。

Port_Security

禁止端口学习 MAC 地址,只有源 MAC 为端口已经学习到的 Security MAC、已配置的静态 MAC 的报文,才能通过该端口

在左侧列出的模 式下,当设备发 现非法报文后, 将触发 NTK 特 性和 Intrusion Protection 特性

表14配置端口允许接入的最大mac地址数操作命令说明进入系统视图systemview进入以太网端口视图interfaceinterfacetypeinterfacenumberportsecuritymaxmaccountcountvalue必选缺省情况下最大mac地址数不受限制123配置端口安全模式表15配置端口安全模式操作命令说明进入系统视图systemviewportsecurityouiouivalueindexindexvalue可选在端口安全模式为userloginwithoui时端口除了可以允许一个8021x的接入用户通过认证之外还可以允许一个指定oui值的源mac地址的用户通过认证进入以太网端口视图interfaceinterfacetypeinterfacenumber15操作命令说明配置端口的安全模式portsecurityportmodeautolearnmacanduserloginsecuremacauthenticationmacelseuserloginsecuremacelseuserloginsecureextsecureuserlogin必选缺省情况下端口处于norestriction模式此时该端口处于无限制状态根据实际需要用户可以配置不同的安全模式当用户配置端口安全模式为autolearn时首先需要使用portsecuritymaxmaccount命令设置端口允许接入的最大mac地址数

交换机端口安全配置

交换机端口安全配置注意事项

交换机端口安全功能只能在ACCESS接口进行配置

交换机最大连接数限制取值范围是1接数限制默认的处理方式是protect。

演讲完毕,感谢观看

单击此处添加正文,文字是您思想的提炼,为了演示发布的良好效果,请言简意赅地阐述您的观点。

汇报人姓名

S2126(1台)、直连线(1条)、PC(1台)

交换机端口安全配置

添加标题

添加标题

添加标题

贰

壹

叁

技术原理

交换机端口安全配置

配置了交换机的端口安全功能后,当实际应用超出配置的要求,将产生一个安全违例,产生安全违例的处理方式有3种: Protect 当安全地址个数满后,安全端口将丢弃未知名地址的包 Restrict 当违例产生时,将发送一个Trap通知。 Shutdown 当违例产生时,将关闭端口并发送一个Trap通知。 当端口因违例而被关闭后,在全局配置模式下使用命令errdisable recovery来将接口从错误状态恢复过来。

销售工作通用科技风格模板

单击添加副标题

实验二:交换机端口安全功能配置

实验目的

交换机端口安全功能配置

理解什么是交换机的端口安全性; 掌握交换机的端口安全功能,控制用户的安全接入。

交换机端口安全配置

你是一个公司的网络管理员,公司要求对网络进行严格控制。为了防止公司内部用户的IP地址冲突,防止公司内部的网络攻击和破坏行为。为每一位员工分配了固定的IP地址,并且限制只允许公司员工主机可以使用网络,不得随意连接其他主机。例如:某员工分配的IP地址是,主机MAC地址是00-06-1B-DE-13-B4。该主机连接在1台2126G上。

交换机端口安全配置

【实验内容】

Cisco交换机端口安全

VLAN隔离

定期审计和监控

将不同的用户或部门划分到不同的VLAN, 实现逻辑隔离,降低安全风险。

对交换机端口安全策略进行定期审计和监 控,确保安全策略的有效性和合规性。

05

Cisco交换机端口安全故障排除

故障排除概述

故障排除流程

故障排除应遵循一定的流程,包括识别问题、收集信息、分析问 题、制定解决方案和实施解决方案等步骤。

网络管理软件

使用网络管理软件可以帮助管理 员监控网络设备的状态和性能, 及时发现和解决故障。

系统日志

通过分析交换机和网络设备的系 统日志,可以发现潜在的问题和 故障原因。

06

总结与展望

总结

01

02

03

04

05

Cisco交换机端口 端口隔离 安…

端口绑定

访问控制列表 (ACL)

802.1X认证

随着网络技术的不断发展 ,Cisco交换机作为网络核 心设备,其端口安全技术 也得到了广泛应用。这些 技术旨在保护网络免受未 经授权的访问和潜在的安 全威胁。

的风险。

防止IP地址冲突

通

简化管理

通过集中管理和控制网络设备的访问, 可以简化网络管理流程,减少手动配 置的工作量。

提高性能

端口安全可以减少不必要的网络流量 和广播风暴,提高网络性能和稳定性。

03

Cisco交换机端口安全配置

配置步骤

进入交换机的命令行界面。

端口安全通过监控连接到交换机 的设备MAC地址(物理地址)

来实现。

当设备连接到交换机端口时,交 换机将学习并记录该设备的 MAC地址。

之后,交换机将根据MAC地址 表来允许或拒绝网络流量。只有 与MAC地址表中的地址匹配的

cisco端口安全配置详解

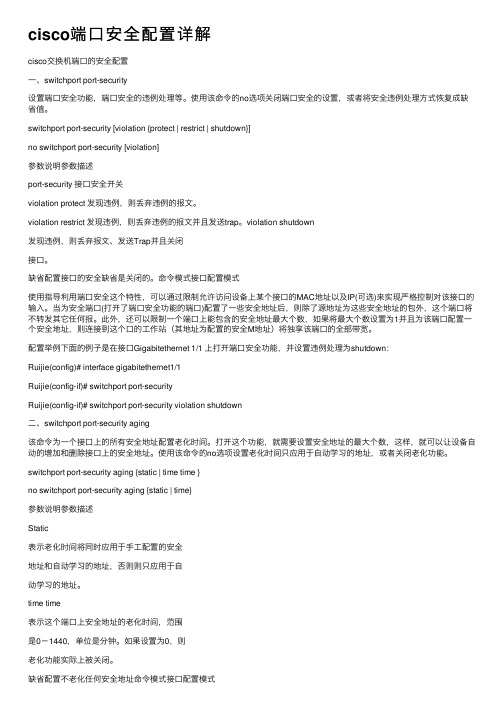

cisco端⼝安全配置详解cisco交换机端⼝的安全配置⼀、switchport port-security设置端⼝安全功能,端⼝安全的违例处理等。

使⽤该命令的no选项关闭端⼝安全的设置,或者将安全违例处理⽅式恢复成缺省值。

switchport port-security [violation {protect | restrict | shutdown}]no switchport port-security [violation]参数说明参数描述port-security 接⼝安全开关violation protect 发现违例,则丢弃违例的报⽂。

violation restrict 发现违例,则丢弃违例的报⽂并且发送trap。

violation shutdown发现违例,则丢弃报⽂、发送Trap并且关闭接⼝。

缺省配置接⼝的安全缺省是关闭的。

命令模式接⼝配置模式使⽤指导利⽤端⼝安全这个特性,可以通过限制允许访问设备上某个接⼝的MAC地址以及IP(可选)来实现严格控制对该接⼝的输⼊。

当为安全端⼝(打开了端⼝安全功能的端⼝)配置了⼀些安全地址后,则除了源地址为这些安全地址的包外,这个端⼝将不转发其它任何报。

此外,还可以限制⼀个端⼝上能包含的安全地址最⼤个数,如果将最⼤个数设置为1并且为该端⼝配置⼀个安全地址,则连接到这个⼝的⼯作站(其地址为配置的安全M地址)将独享该端⼝的全部带宽。

配置举例下⾯的例⼦是在接⼝Gigabitethernet 1/1 上打开端⼝安全功能,并设置违例处理为shutdown:Ruijie(config)# interface gigabitethernet1/1Ruijie(config-if)# switchport port-securityRuijie(config-if)# switchport port-security violation shutdown⼆、switchport port-security aging该命令为⼀个接⼝上的所有安全地址配置⽼化时间。

H3C交换机端口安全模式原理是什么

H3C交换机端口安全模式原理是什么交换机的主要功能包括物理编址、网络拓扑结构、错误校验、帧序列以及流控。

交换机还具备了一些新的功能,如对VLAN(虚假局域网)的支持、对链路汇聚的支持,甚至有的还拥有防火墙的功能。

其中配置基于端口的安全模式经常会用到,也很重要,不但Cisco交换机这样,H3C交换机也有近似的功能,而且看起来功能更加富强。

在H3C以太网交换机中可配置的端口安全模式及各自的工作原理以下。

模式与secure模式在autoLearn(自动学习)端口安全模式下,可经过手工配置,或动向学习MAC地址,此时获取的MAC地址称为SecureMAC(安全MAC地址)。

在这种模式下,只有源MAC为SecureMAC的报文才能经过该端口;但在端口下的SecureMAC地址表项数高出端口允许学习的最大安全MAC地址数后,该端口也不会再增加新的SecureMAC,而且端口会自动转变为Secure模式。

若是直接将端口安全模式设置为Secure模式,则将马上禁止端口学习新的MAC地址,只有源MAC地址是原来已在交换机上静态配置,也许已动向学习到的MAC地址的报文才能经过该端口转发。

2.单一认证模式采用单一认证方式的端口安全模式又包括以下几种:1luserlogin :对接入用户采用基于端口的认证,仅赞同经过认证的用户接入。

luserLoginSecure:对接入用户采用基于用户MAC地址的认证(也就是CiscoIOS交换机中所说的MAB)。

仅接收源MAC地址为交换机的MAC地址的数据包,但也仅赞同认证成功的用户数据报文经过。

此模式下,端口最多只赞同接入一个经过认证的用户(即单主机模式)。

luserLoginSecureExt :与userLoginSecure 近似,但端口下的认证用户可以有多个(即多主机模式)。

luserLoginWithOUI :与userLoginSecure 近似,端口最多只赞同一个认证用户,但该用户的数据包中还必定包括一个赞同的OUI(组织唯一标志符)。

思科交换机端口安全(Port-Security)配置方法详解

思科交换机端口安全(Port-Security)配置方法详解思科交换机端口安全(Port-Security)Cisco Catalyst交换机端口安全(Port-Security)1、Cisco29系列交换机可以做基于2层的端口安全,即mac地址与端口进行绑定。

2、Cisco3550以上交换机均可做基于2层和3层的端口安全,即mac地址与端口绑定以及mac地址与ip地址绑定。

3、以cisco3550交换机为例做mac地址与端口绑定的可以实现两种应用:a、设定一端口只接受第一次连接该端口的计算机mac地址,当该端口第一次获得某计算机mac地址后,其他计算机接入到此端口所发送的数据包则认为非法,做丢弃处理。

b、设定一端口只接受某一特定计算机mac地址,其他计算机均无法接入到此端口。

4、破解方法:网上前辈所讲的破解方法有很多,主要是通过更改新接入计算机网卡的mac地址来实现,但本人认为,此方法实际应用中基本没有什么作用,原因很简单,如果不是网管,其他一般人员平时根本不可能去注意合法计算机的mac地址,一般情况也无法进入合法计算机去获得mac地址,除非其本身就是该局域网的用户。

5、实现方法:针对第3条的两种应用,分别不同的实现方法a、接受第一次接入该端口计算机的mac地址:Switch#config terminalSwitch(config)#inte**ce inte**ce-id 进入需要配置的端口Switch(config-if)#switchport mode access 设置为交换模式Switch(config-if)#switchport port-security 打开端口安全模式Switch(config-if)#switchport port-security violation {protect | restrict | shutdown }//针对非法接入计算机,端口处理模式{丢弃数据包,不发警告| 丢弃数据包,在console发警告 | 关闭端口为err-disable状态,除非管理员手工激活,否则该端口失效。

H3CNE交换机端口安全配置(802.1x 端口隔离 端口绑定) 交换机-端口绑定与端口安全

H3C端口绑定与端口安全端口安全:1.启用端口安全功能[H3C]port-security enable2.配置端口允许接入的最大MAC地址数[H3C-Ethernet1/0/3]port-security max-mac-count count-value缺省情况下,最大数不受限制为03.配置端口安全模式[H3C-Ethernet1/0/3]port-security port-mode { autolearn |noRestriction… }4.手动添加Secure MAC地址表项[H3C-Ethernet1/0/3] mac-address security mac-address vlan vlan-id5.配置Intrusion Protection(Intrusion Protection被触发后,设置交换机采取的动作)[H3C-Ethernet1/0/3]port-security intrusion-mode { blockmac | disableport | disableport -temporarily }验证命令:display port-security [ interface interface-list ] 显示端口安全配置的相关信息display mac-address security [ interface interface-type interface-number ] [ vlan vlan-id ]显示Secure MAC地址的配置信息端口+IP+MAC绑定方法一:[H3C]am user-bind mac-addr B888-E37B-CE2C ip-addr 192.168.1.106 interface Ethernet 1/0/3方法二:[H3C-Ethernet1/0/3] am user-bind mac-addr B888-E37B-CE2C ip-addr 192.168.1.106验证命令:[H3C]display am user-bind 显示端口绑定的配置信息端口+IP绑定[H3C-Ethernet1/0/3] am user-bind ip-addr 192.168.1.106注:交换机只要接收一个3层表项,交换机使用动态ARP产生一条arp条目。

交换机端口安全PPT教案

给管理主机。

第8页/共17页

相关知识---端口安全配置

例如:设置端口安全违例处理方式为shutdown Switchport port-security violation shutdown 例如:设置端口安全违例处理方式为Protect Switchport port-security violation Protect

第9页/共17页

相关知识---端口安全配置

⑤显示系统中的所有安全地址 show port-security address

第10页/共17页

相关知识---端口安全配置

⑥显示的是安全端口的统计信息

第11页/共17页

配置实例

MAC:1111.1111.1111 PC1

f0/1 SA

在交换机SA的F0/1端口上配置端口 安全,要求最大安全数为1,并只 允许PC1接入,设置违例方式为 shutdown。

PC1 PC2

第3页/共17页

相关知识---端口安全配置

(1)配置步骤 ①进入接口模式 ②设置接口为ACCESS(默认,可省略) ③开启端口安全功能 ④设置安全地址或最大数量 ⑤设置违例方式

第4页/共17页

相关知识---端口安全配置

(2)配置命令 ①开启端口安全功能 Switchport port-security

交换机端口安全

会计学

1

相关知识--- 端口安全概述

端口安全(Port Security)是一种对网络接入进行 控制的安全机制,是对已有的802.1X(二层协议)认证 和MAC地址认证的扩充。 (1)端口安全作用

●防止非授权设备访问连接网络; ●控制接口合法接入设备数量; ●对非法的MAC地址和不符合接入数量的设备可以

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

交换机端口安全Port-Security超级详解交换安全交换机端口安全Port-Security超级详解一、Port-Security概述在部署园区网的时候,对于交换机,我们往往有如下几种特殊的需求:限制交换机每个端口下接入主机的数量MAC地址数量限定交换机端口下所连接的主机根据IP或MAC地址进行过滤当出现违例时间的时候能够检测到,并可采取惩罚措施上述需求,可通过交换机的Port-Security功能来实现:二、理解Port-Security安全地址:secure MAC address在接口上激活Port-Security后,该接口就具有了一定的安全功能,例如能够限制接口所连接的的最大MAC数量,从而限制接入的主机用户;或者限定接口所连接的特定MAC,从而实现接入用户的限制;那么要执行过滤或者限制动作,就需要有依据,这个依据就是安全地址– secure MAC address;安全地址表项可以通过让使用端口动态学习到的MACSecureDynamic,或者是手工在接口下进行配置SecureConfigured,以及sticy MAC addressSecureSticky 三种方式进行配置;当我们将接口允许的MAC地址数量设置为1并且为接口设置一个安全地址,那么这个接口将只为该MAC所属的PC服务,也就是源为该MAC的数据帧能够进入该接口;2.当以下情况发生时,激活惩罚violation:当一个激活了Port-Security的接口上,MAC地址数量已经达到了配置的最大安全地址数量,并且又收到了一个新的数据帧,而这个数据帧的源MAC并不在这些安全地址中,那么启动惩罚措施当在一个Port-Security接口上配置了某个安全地址,而这个安全地址的MAC又企图在同VLAN的另一个Port-Security接口上接入时,启动惩罚措施当设置了Port-Security接口的最大允许MAC的数量后,接口关联的安全地址表项可以通过如下方式获取:在接口下使用switchport port-security mac-address 来配置静态安全地址表项使用接口动态学习到的MAC来构成安全地址表项一部分静态配置,一部分动态学习当接口出现up/down,则所有动态学习的MAC安全地址表项将清空;而静态配置的安全地址表项依然保留;与Sticky MAC地址上面我们说了,通过接口动态学习的MAC地址构成的安全地址表项,在接口出现up/down后,将会丢失这些通过动态学习到的MAC构成的安全地址表项,但是所有的接口都用switchport port-security mac-address手工来配置,工作量又太大;因此这个sticky mac 地址,可以让我们将这些动态学习到的MAC变成“粘滞状态”,可以简单的理解为,我先动态的学,学到之后我再将你粘起来,形成一条”静态“ 实际上是SecureSticky的表项;在up/down现象出现后仍能保存;而在使用wr后,这些sticky安全地址将被写入start-up config,即使设备重启也不会被丢失;三、默认的Port-Security配置Port-Security 默认关闭默认最大允许的安全MAC地址数量 1惩罚模式 shutdown进入err-disable状态,同时发送一个SNMP trap四、Port-Security的部署注意事项配置步骤a 在接口上激活Port-SecurityPort-Security开启后,相关参数都有默认配置,需关注b 配置每个接口的安全地址Secure MAC Address可通过交换机动态学习、手工配置、以及stciky等方式创建安全地址c 配置Port-Security惩罚机制默认为shutdown,可选的还有protect、restrictd 可选配置安全地址老化时间2.关于被惩罚后进入err-disable的恢复:如果一个psec端口由于被惩罚进入了err-disable,可以使用如下方法来恢复接口的状态:使用全局配置命令:err-disable recovery psecure-violation手工将特定的端口shutdown再noshutdown3.清除接口上动态学习到的安全地址表项使用clear port-security dynamic命令,将清除所有port-security接口上通过动态学习到的安全地址表项使用clear port-security sticky 命令,将清除所有sticky安全地址表项使用clear port-security configured命令,将清除所有手工配置的安全地址表项使用clear port-security all命令,将清除所有安全地址表项使用show port-security address来查看每个port-security接口下的安全地址表项4.关于sticky安全地址Sticky安全地址,是允许我们将Port-Security接口通过动态学习到的MAC地址变成“粘滞”的安全地址,从而不会由于接口的up/down丢失;然而如果我们希望在设备重启之后,这个sticky的安全地址表项仍然存在,那么就需要wr一下;将配置写入start-up config 文件;Sticky安全地址也是一个简化我们管理员操作的一个很好的工具,毕竟现在不用再一条条的手工去绑了;支持private vlan支持 tunnel接口不支持SPAN的目的接口不支持etherchannel的port-channel接口9.在CISCO IOS 33SXH 以及后续的版本,我们可以将port-security及部署在同一个接口上;而在此之前的软件版本:如果你试图在一个port-security接口上激活则会报错,并且功能无法开启如果你试图在一个接口上激活port-security则也会报错,并且port-security特性无法开启支持nonegotiating trunk 接口Port-Security 支持在如下配置的trunk上激活switchportswitchport trunk encapsulationswitchport mode truknswitchport nonegotiateIf you reconfigure a secure access port as a trunk, port security converts all the sticky and static secure addresses on that port that were dynamicallylearned in the access VLAN to sticky or static secure addresses on the native VLAN of the trunk. Port security removes all secure addresses on the voice VLAN of the access port.If you reconfigure a secure trunk as an access port, port security converts all sticky and static addresses learned on the native VLAN to addresses learned on the access VLAN of the access port. Port security removes all addresses learned on VLANs other than the native VLAN.links和Port-Security互不兼容五、Port-security的配置1.激活Port-Security在access接口上Switchconfig interface fast0/1Switchconfig-if switchportSwitchconfig-if switchport mode accessSwitchconfig-if switchport access vlan 10Switchconfig-if switchport port-security接口的Port-Security特性一旦激活后,默认的最大安全地址个数为1,也就是说,在不进行手工配置安全地址的情况下,这个接口将使用其动态学习到的MAC作为安全地址,并且,这个接口相当于被该MAC所属的设备独占;而且默认的violation是shutdownSW1show port-security interface f0/1Port Security : EnabledPort Status : Secure-up 接口目前的状态是up的Violation Mode : Shutdown 违例后的惩罚措施,默认为shutdownAging Time : 0 minsAging Type : AbsoluteSecureStatic Address Aging : DisabledMaximum MAC Addresses : 1 最大安全地址个数,默认为1Total MAC Addresses : 0Configured MAC Addresses : 0 手工静态配置的安全MAC地址,这里没配Sticky MAC Addresses : 0 sticky的安全地址,这里没有Last Source Address:Vlan : 最近的一个安全地址+vlanSecurity Violation Count : 0 该接口历史上出现过的违例次数这个时候,如果另一台PC接入到这个端口上,那么该port-security接口将会收到一个新的、非安全地址表项中的MAC地址的数据帧,于是触发的违例动作,给接口将被err-disable掉;同时产生一个snmp trap消息,另外,接口下,Security Violation Count将会加12.激活Port-Security在trunk接口上3. Port-Security violation惩罚措施默认的violation是shutdown;如果是protect,那么惩罚就会温柔些,对于非法的数据帧例如数据帧的源MAC不在安全地址表项中的、且安全地址已经达到最大数,这些非法数据将仅仅被丢弃,合法数据照常转发,同时不会触发一个syslog消息,另外接口下的“Security Violation Count”也不会加1;而如果是restrict,那么非法数据被丢弃,同时触发一个syslog消息,再者,Security Violation Count加1,合法的数据照常转发;4. 配置Port Security Rate Limiter注意,在6509交换机,truncated switching模式下不支持该功能在交换机接口上开启Port-Security是会耗费资源的,Port-Security会检测每一个进入接口的数据帧,以判断流量是否合法,或者是否存在违例行为;当一个安全接口设置的violation为shutdown的时候,该接口在违例后触发惩罚机制,进入err-diasble状态,这样可以有效的方式有效的防止交换机由于处理违例事件导致交换机的CPU利用率过高;然而protect和restict的惩罚措施,则不会将端口关闭,端口依然可用,那么这就可能导致在违例事件发生的情况下交换机的CPU利用率飙高例如大量的非法数据涌入;因此当使用protect和restrict这两种违例惩罚措施事,可以通过Port-Secuirty rate limiter来防止CPU飙高;Switchconfig mls rate-limite layer2 port-security rate_in_pps burst_size关于rate_in_pps参数:范围是10- 1000000没有默认值值设置的越低,对CPU的保护程度就越高,这个值对惩罚措施发生前、后都生效,当然这个值也不能设置的过低,至少要保障合法流量被处理吧;一般低于1000就差不多;关于burst-size参数:范围是1-255默认是10,这个默认值一般就够用了;5. 配置Port-Security 最大允许的安全地址数量最大安全地址数量,不同的软件平台允许的上限值有所不同,但是默认都是1;在trunk口上,前面说了,也是可以激活port-security的,而在trunk口上配置最大安全地址数量,可以基于接口配置对所有VLAN生效,也可以基于VLAN进行配置;如下:switchport port-security maximum 1switchport port-security maximum 1 vlan 10,20,30 可以关联多个VLAN6. 在port-security接口上手工配置安全地址上述配置中,最大安全地址数设置为3,然后使用手工配置了一个安全地址,那么剩下2个,交换机可以通过动态学习的方式来构建安全地址;在trunk接口上手工配置安全地址,可关联vlan关键字;如果在trunk接口上手工配置安全地址,没有关联vlan关键字,那么该安全地址将被关联到trunk的native vlan上7. 在port-security接口上使用sticky MAC地址我们知道,构成安全地址表项的方式有好几种,其中一种是使用switchport port-security mac 来手工配置,但是这种方式耗时耗力,更需要去PC上抄MAC,工作成本比较高;而另一种构成安全地址的方式是让交换机使用动态学习到的MAC,然而这些安全地址在接口一旦up/down后,将丢失,更别说重启设备了;因此可以使用sticky mac的方式,这种方式激活后,交换机将动态学习到的MAC“粘起来”,具体的动作很简单,就是在动态学习到MAC例如一个后,如果我激活了sticiky MAC address,则在接口下自动产生一条命令:interface FastEthernet0/1switchport access vlan 10switchport mode accessswitchport port-securityswitchport port-security mac-address stickyswitchport port-security mac-address sticky 自动产生这样形成的安全地址表项是SecureSticky的,即使在接口翻动,也不会丢失;在者如果wr保存配置,命令写入,那么设备即使重启,安全地址也不会丢失;当在接口上激活了port-security mac-address sticky,那么:该接口上所有通过动态学习到的MAC,将被转成sticky mac address从而形成安全地址接口上的静态手工配置的安全地址不会被转成sticky mac address通过voice vlan动态学习到的安全地址不会被转成sticky mac address命令配置后,新学习到的MAC地址,也是sticky的当此时又敲入no port-secuirty mac-address sticiky ,则所有的sticky安全地址条目都变成动态的安全地址条目SecureDynamic8. 配置安全地址老化时间配置的命令比较简单:Switchconfig-if switchport port-security aging type {absolute | inactivity}配置老化时间的类型,如果选择absolute,也就是绝对时间,需要搭配aging time命令设定老化时间的具体值,命令一旦敲下去后,所有的通过动态学习的MAC构建的安全地址表项将开始以aging time倒计时;如果是inactivity关键字,则只在该动态安全地址表项不活跃的时候譬如主机离线了或者挂掉了才开始倒计时;Switchconfig-if switchport port-security aging time设定老化时间Switchconfig-if switchport port-security aging static使用前面两条命令,老化时间是不会影响那些使用静态手工配置的安全地址表项的,当然sticky表项也不会受影响,这些表项都是永不老化的,但是如果搭配上上面这条命令,则手工配置的安全地址表项也受限于老化时间了;不过对于sticky表项,则始终不会激活aging time,它是不会老化的;示例1:将安全地址老化时间设置为50min;针对动态学习到的MAC构成的安全地址有效50min是一个绝对时间,配置完成后开始倒计时,无论该MAC是否依然活跃,都始终进行倒计时示例2:针对动态学习到的MAC构成的安全地址有效,如果该MAC在50min内一直处于失效状态例如主机离线了,那么该安全地址在aging time超时后被清除示例3:注意,上述两种配置方式,对手工配置switchport port-security mac-address 的安全地址无效;也就是采用上述方法配置的静态安全地址表项永不超时;如果增加switchport port-security aging static命令,则手工静态配置的安全地址也的aging time也开始计时注意,对于sticky mac address,安全地址的老化时间无效。