CCNA 第二学期 第九章答案.

CCNA第一学期各章习题及答案.doc

诶了我累了目录第二章网络通信P2-8第三章应用层功能及协议P9-14 第四章 OSI 传输层 P15-20第五章 OSI 网络层 P21-27第六章网络编址-IPv4 P28-34第七章数据链路层P35-40第八章 OSI 物理层 P41-45第九章以太网P46-51第十章网络规划和布线P52-61 第十一章配置和测试网络P62-70 第一学期末考试P71-91文档末尾返回目录第二章网络通信001 TCP/IP 网络接入层有何作用路径确定和数据包交换数据表示、编码和控制可靠性、流量控制和错误检测详细规定构成物理链路的组件及其接入方法将数据段划分为数据包2下列哪些陈述正确指出了中间设备在网络中的作用(选择三项)确定数据传输路径发起数据通信重新定时和重新传输数据信号发送数据流管理数据流数据流最后的终止点003 下列哪三项陈述是对局域网(LAN) 最准确的描述(选择三项)LAN 通常位于一个地域内。

此类网络由由一个组织管理。

LAN 中的不同网段之间一般通过租用连接的方式连接。

此类网络的安全和访问控制由服务提供商控制。

LAN 为同一个组织内的用户提供网络服务和应用程序访问。

此类网络的每个终端通常都连接到电信服务提供商(TSP)。

004 什么是PDU传输期间的帧损坏在目的设备上重组的数据因通信丢失而重新传输的数据包特定层的封装005 OSI 模型哪两层的功能与TCP/IP 模型的网络接入层相同(选择两项)网络层传输层物理层数据链路层会话层6请参见图示。

所示网络属于哪一类型WANMANLANWLAN7以下哪种特征正确代表了网络中的终端设备管理数据流发送数据流重新定时和重新传输数据信号确定数据传输路径008 第 4 层端口指定的主要作用是什么标识本地介质中的设备标识源设备和目的设备之间的跳数向中间设备标识通过该网络的最佳路径标识正在通信的源终端设备和目的终端设备标识终端设备内正在通信的进程或服务9请参见图示。

CCNA第二学期练习答案chapter9

1On a router running EIGRP, what database would maintain a list of feasible successors?routing tableneighbor tabletopology tableadjacency table2Refer to the exhibit. This is the debug output from 2 directly connected EIGRP routers. They forming an adjacency. What is the cause?one router is a non-cisco routerthey have different autonomous-system numbersthey are using difference sequence numbersthey are sending incorrect hello types3Refer to the exhibit. Which command will advertise the 192.168.1.64/30 network but not the 192.168.1.32 network on router A?network 192.168.1.0network 192.168.1.0 255.255.255.0network 192.168.1.64 0.0.0.3network 192.168.1.64 0.0.0.7network 192.168.1.64 0.0.0.2554 What two actions will the EIGRP DUAL FSM take if a link to a network goes down? (Chooseput the route into passive modequery neighbors for a new routesearch routing table for a feasible successorrun the SPF algorithm to find a new successorsearch topology table for a feasible successor5Refer to the exhibit. What is indicated by the P at the beginning of the topology entry?the route is in a stable statethe route is a preferred routeDUAL is searching for a better route to this destinationthe exit interface is in passive mode and EIGRP advertisements are blocked6 In which of the following tables does the EIGRP DUAL algorithm store the primary route to adestination? (Choose two.)routingtopologyneighborpathshortest path7 What information is maintained in the EIGRP topology database for a destination route? (Chthree.)the routing protocolthe feasible distance of the routethe highest cost of the routethe SRTT value for the routethe route cost as advertised by the neighboring routerthe physical address of the gateway interface8 Which of the following statements describes the bounded updates used by EIGRP?Bounded updates are sent to all routers within an autonomous system.Partial updates are sent only to routers that need the information.The updates are sent to all routers in the routing table.Updates are bounded by the routers in the topology table.9 Which of the following types of routes will be denoted by EX in EIGRP routing table entries?two.)routes learned from other routing protocolsroutes learned from any non-adjacent EIGRP routersany route with a hop count metric higher than 224EIGRP routes that originate in different autonomous systemsall passive routes in the routing table10Host 192.168.1.66 in the network illustrated is unable to ping host 192.168.1.130. How must configured to enable connectivity between the two hosts? (Choose two.)R1(config-router)# network 192.168.1.128R1(config-router)# auto-summaryR1(config-router)# no auto-summaryR2(config-router)# no auto-summaryR2(config-router)# auto-summaryR2(config-router)# network 192.168.1.6411 Which two statements describe characteristics of EIGRP? (Choose two.)EIGRP is a distance vector routing protocol.EIGRP supports classless routing and VLSM.EIGRP is classified as a link-state routing protocol.EIGRP uses TCP for reliable delivery of EIGRP update packets.With EIGRP, loop-free paths are achieved through the use of hold-down timers.EIGRP sends a periodic update every 30 minutes.12Refer to the exhibit. Based on the output of show ip eigrp neighbors, what are two possible with adjacencies between Router1 and Router2? (Choose two.)The routers are configured with different EIGRP process IDs.Automatic summarization was disabled.The hello timer for R1 was altered.The serial interfaces for both routers are in different networks.No feasible successors were found.13Refer to the exhibit. In the topology table, what do the numbers 3011840 and 3128695 repre the route metric that is applied to those EIGRP routes for this routerthe trustworthiness of the routing information sourcethe composite of the hop count and bandwidth to that destination networkthe total metric for that network as advertised by the EIGRP neighbor14Refer to the exhibit. EIGRP is the only routing protocol enabled on this network. No static rou configured on this router. What can be concluded about network 198.18.1.0/24 from the exh output?A route to network 198.18.1.0/24 is not listed in the routing table.Packets that are destined for 198.18.1.0/24 will be forwarded to 198.18.10.6.EIGRP will perform equal cost load balancing across two paths when forwarding packets 198.18.1.0/24.The router with interface 172.16.3.2 is a successor for network 198.18.1.0/24.15Refer to the exhibit. All interfaces have been configured with the bandwidths that are shown exhibit. Assuming that all routers are using a default configuration of EIGRP as their routing what path will packets take from the 172.16.1.0/16 network to the 192.168.200.0/24 network A,B,EA,C,EA,D,EPackets will load balance across the A,B,E and A,C,E paths.Packets will load balance across the A,B,E and A,D,E paths.Packets will load balance across the A,C,E and A,D,E paths.16 By default, which two metrics are used by EIGRP to determine the best path between netwoMTUloaddelaybandwidthreliability17 Which term defines a collection of networks under the administrative control of a single entitypresents a common routing policy to the Internet?autonomous systemcontiguous networksprocess IDBGPv18Refer to the exhibit. The company is using EIGRP with an autonomous system number of 10 between hosts on networks that are connected to router A and those that are connected to ro successful. However, users on the 192.168.3.0 network are unable to reach users on the 19 network. What is the most likely cause of this problem?IP classless is enabled and is causing the packet to drop.The command network 192.168.1.32 was not issued on router C.The routers are not configured in the same EIGRP routing domain.Automatic summarization of the networks is causing the subnetted routes to be dropped.19 In the command router eigrp 20, what is the purpose of the number 20?specifies the administrative distance for all EIGRP routesidentifies the autonomous system number this EIGRP process will advertisedetermines what metric is added to all advertised routesindicates the number of addresses in the EIGRP routing domain20 The show ip eigrp topology command output on a router displays a successor route and asuccessor route to network 192.168.1.0/24. In order to reduce processor utilization, what doe do when the primary route to this network fails?The router sends query packets to all EIGRP neighbors for a better route to network192.168.1.0/24.The DUAL FSM immediately recomputes the algorithm to calculate the next backup rout Packets that are destined for network 192.168.1.0/24 are sent out the default gateway in The backup route to network 192.168.1.0/24 is installed in the routing table.。

CCNA认证基础课程-课后作业.习题答案

CCNA认证基础-习题分析讲义第一部分第一章1. Convert the binary number 10111010 into its hexadecimal equivalent. Select thecorrect answer from the list below. (3)1) 852) 903) BA4) A15) B36) 1C2. Convert the Hexadecimal number A2 into its Base 10 equivalent. Select thecorrect answer from the list below. (4)1) 1562) 1583) 1604) 1625) 1646) 1663. Which binary number is a representation of the decimal number 248? (3)1) 111010002) 111101003) 111110004) 111110104. Which of the following will test the internal loopback of a node? (3)1) ping 10.10.10.12) ping 192.168.1.13) ping 127.0.0.14) ping 223.223.223.2235) ping 255.255.255.2555. What can be verified by successfully pinging the reserved loopback address ona host? (2)1) Connectivity exists between two hosts on the LAN.2) The TCP/IP stack of the local host is configured correctly.3) A connection exists between a host and the default gateway.4) The route a packet takes from the local host to a remote host is valid.6. Which of the following commands could be used on a Windows-basedcomputer to view the current IP configuration of the system? (Choose two.) (3,4)1) configip2) ifconfig3) ipconfig4) winipcfg5) Winipconfig7.Refer to the exhibit. What must be configured on Host B to allow it to communicate withthe Host C? (Choose three.) (2,4,6)1)the MAC address of RTA router interface connected to Switch 12) a unique host IP address3)the IP address of Switch 14)the default gateway address5)the MAC address of Host C6)the subnet mask for the LAN8. What are important characteristics to consider when purchasing a networkinterface card? (Choose two.) (2,3)1) security used on the network2) media used on the network3) system bus used on the computer4) software installed on the network5) diagnostic tools installed on the network第二章1. Select the necessary information that is required to compute the estimated timeit would take to transfer data from one location to another. (Choose two.) (1,5)1) file size2) data format3) network in use4) type of medium5) bandwidth of the link2. Using the data transfer calculation T=S/BW, how long would it take a 4MB file tobe sent over a 1.5Mbps connection? (2)1) 52.2 seconds2) 21.3 seconds3) 6.4 seconds4) 2 seconds5) 0.075 seconds6) 0.0375 seconds3. What are features of the TCP/IP Transport layer? (Choose two.) (3,5)1) path determination2) handles representation, encoding and dialog control3) uses TCP and UDP protocols4) packet switching5) reliability, flow control and error correction4. Which of the following is the Layer 4 PDU? (4)1) bit2) frame3) packet4) Segment5. What is important to remember about the data link layer of the OSI model whenconsidering Peer to Peer communication? (Choose three.) (3,4,5)1) It links data to the transport layer.2) It encapsulates frames into packets.3) It provides a service to the network layer.4) It encapsulates the network layer information into a frame.5) Its header contains a physical address which is required to complete the datalink functions.6) It encodes the data link frame into a pattern of 1s and 0s (bits) for transmissionon the medium.6. Which statement describes a star topology? (2)1) Each host in the network is connected to a backbone cable that is terminated atboth ends.2) Each host is connected to a hub or switch, either of which acts as a central pointfor all network connections.3) Each host is directly connected to two other hosts to form a long chain of hosts.4) Each host has a connection to all other hosts in the network.7. Which statements describe the logical token-passing topology? (Choose two.)(2)1) Network usage is on a first come, first serve basis.2) Computers are allowed to transmit data only when they possess a token.3) Data from a host is received by all other hosts. Electronic tokens are passedsequentially to each other.4) Token passing networks have problems with high collision rates.8. Which technologies are considered to be LAN technologies? (Choose two.) (2,5)1) DSL2) Token Ring3) Frame Relay4) ISDN5) Ethernet9.Refer to the exhibit. Host A wants to send a message to host B. Place the following stepsin the correct order so that the message can be sent. (4)A - add network layer addressesB - transmit bitsC - create application dataD - add data link layer addresses1) B, A, D, C2) D, A, C, B3) A, D, A, B4) C, A, D, B5) C, D, A, B6) C, B, A, D10.After an uns u ccessful ping to the local router, the technician decides to investigate therouter. The technician observes that the lights and fan on the router are not operational.In which layer of the OSI model is the problem most likely occurring? (4)1) transport2) network3) data link4) physical11. Refer t o the exhibit. What is the order of the TCP/IP Protocol Data Units as datais moved as indicated through the OSI model? (3)1) data, segments, frames, packets, bits2) data, packets, segments, frames, bits3) data, segments, packets, frames, bits4) data, packets, frames, segments, bits第三章1. Which combinations of charges will be repelled by electric force? (Choose two.)(4,6)1) neutral and neutral2) neutral and positive3) neutral and negative4) positive and positive5) positive and negative6) negative and negative2. Which of the following are considered the best media for use in data networkcommunications? (Choose three.) (2,3,6)1) glass2) fibers3) copper4) gold5) plastic6) silicon7) Silver3. Which of the following wireless standards increased transmission capabilitiesto 11 Mbps? (2)1) 802.11a2) 802.11b3) 802.11c4) 802.11d4. What is attenuation? (3)1) opposition to the flow of current2) measurement of electrical signals relative to time3) degradation of a signal as it travels along the medium4) amount or volume of traffic that is flowing on the medium5. Which cable specifications are indicated by 10BASE-T? (3)1) 10 Mbps transmission speed, baseband signal, 500 meter cable length, coaxialcable2) 10 Mbps transmission speed, broadband signal, 100 meter cable length, coaxialcable3) 10 Mbps transmission speed, baseband signal, 100 meter cable length,twisted-pair cable4) 10 Gbps transmission speed, broadband signal, 500 meter cable length,twisted-pair cable6. For which Ethernet installations would fiber optic rather than Cat5 UTP be abetter media choice? (Choose two.) (2,4)1) a 3 meter connection between two 10BASE-T hubs2) an environment with many potential sources of EMI and RFI3) a peer to peer connection between two NICs with RJ45 connectors4) an installation between two buildings that are located 500 meters apart5) a single building installation where installation costs are the major concern7. Refer to the exhibit. Which type of UTP cable should be used to connect Host Ato Switch1? (4)1) rollover2) console3) crossover4) straight-through8. Refer to the exhibit. Which type of Category 5 cable is used to make an Ethernetconnection between Host A and Host B? (3)1) coax cable2) rollover cable3) crossover cable4) straight-through cable第四章1. During cable testing, which of the following are used to calculate theinformation carrying capacity of a data cable? (Choose two.) (2,5)1) bit speed2) attenuation3) wire map4) saturation limit5) analog bandwidth2. What type of wiring problem is depicted in this sample of a cable tester? (3)1) a fault2) a short3) an open4) a split a good map3. In a new network installation, the network administrator has decided to use amedium that is not affected by electrical noise. Which cable type will best meet this standard? (5)1) coaxial2) screened twisted pair3) shielded twisted pair4) unshielded twisted pair5) fiber optic4. How does network cable length affect attenuation? (3)1) Category 5 cable that is run in metal conduit has the highest attenuation in theshortest distance.2) Shorter cable lengths have greater signal attenuation.3) Longer cable lengths have greater signal attenuation.4) The length of the cable has no effect on signal attenuation.第五章1. The highest capacity Ethernet technologies should be implemented in whichareas of a network? (Choose three.) (3,4,5)1) between workstation and backbone switch2) between individual workstations3) between backbone switches4) between enterprise server and switch5) on aggregate access links2. What device must be used between an AUI port of a networking device and themedia to which it is being connected? (3)1) a transducer2) a transmitter3) a transceiver4) a transponder5) a port replicator3. An ISDN Basic Rate Interface (BRI) is composed of how many signalingchannels? (1)1) 12) 23) 34) 44. Which layer of the OSI model covers physical media? (1)1) Layer 12) Layer 23) Layer 34) Layer 45) Layer 56) Layer 65. What type of network cable is used between a terminal and a console port? (3)1) cross-over2) straight-through3) rollover4) patch cable6. What is the recommended maximum number of workstations configured on apeer-to-peer network? (3)1) 252) 153) 104) 55) 27. Which of the following increases the potential for a collision to occur? (4)1) the use of an active hub instead of an intelligent hub2) the use of an intelligent hub instead of an active hub3) a reduction in the number of devices attached to the hub4) an increase in the number of devices attached to the hub8. What is the maximum length of a media segment used for 100BASE-TX? (1)1) 100 meters2) 185 meters3) 400 meters4) 500 meters9. Which cable diagram displays the end to end pinout for a crossover cable usedwith Cisco devices? (3)1) Cable A2) Cable B3) Cable C4) Cable D第六章1. What does the "10" in 10Base2 indicate about this version of Ethernet? (2)1) The version uses Base10 numbering within the frames.2) The version operates at a transmission rate of 10 Mbps.3) Frames can travel 10 meters unrepeated.4) The maximum frame length is 10 octets.2. How is a MAC address represented? (4)1) four groups of eight binary digits separated by a decimal point2) four Base10 digits separated by a decimal point3) six hexadecimal digits4) twelve hexadecimal digits5) twenty-four Base10 digits3. Which of the following statements are correct about CSMA/CD? (Choose three.)(1,3,6)1) It is a media access method used in LANs.2) It is a media access method used in FDDI WANs.3) When a device needs to transmit, it checks to see if the media is available.4) A device sends data without checking media availability because all deviceshave equal access.5) Multiple devices can successfully transmit simultaneously.6) Only one device can successfully transmit at a time.4. Which devices shown in the graphic must have a MAC address? (5)1) only PC2) only router3) PC and router4) PC, hub, and router5) PC, printer, and router第七章1. Which of the following items are common to all 100BASE technologies?(Choose three.) (1,4,5)1) frame format2) media3) connectors4) timing5) multi-part encoding2. Which of the following does 1000BASE-T use to accomplish gigabit speeds onCat 5e cable? (4)1) the use of four conductors in full-duplex mode2) the use of two multiplexed pairs of wires, simultaneously3) the use of three pairs of wires for data and the fourth for stabilization andforward error correction4) the use of all four pairs of wires in full-duplex mode, simultaneously3. For which of the following is Ethernet considered the standard? (Choose three.)(1,4,5)1) inter-building connection2) mid-length voice3) video conferencing4) vertical wiring5) horizontal wiring6) diagonal wiring4. To make sure timing limitations are not violated when implementing a 10 MbpsEthernet network involving hubs or repeaters, a technician should adhere to which rule? (4)1) the 4-5-3 rule2) the 6-4-2 rule3) the 3-4-5 rule4) the 5-4-3 rule5. What is the maximum distance that 10BASE-T will transmit data before signalattenuation affects the data delivery? (1)1) 100 meters2) 185 meters3) 300 meters4) 500 meters6. When using Category 5 UTP cable, which RJ-45 pin pairs are used to exchangedata between hosts on an Ethernet network? (2)1) 1 and 2; 4 and 52) 1 and 2; 3 and 63) 3 and 6; 7 and 84) 4 and 5; 7 and 8第八章1. John has been hired as the network administrator of a local company and hasdecided to add more hubs to the company's existing network. Which of the following has been caused by John's inexperience? (1)1) collision domain extended2) an increased number of collision domains3) increased network performance4) increased bandwidth5) extended bandwidth2. "CompA" is trying to locate a new computer named "CompB" on the network.Which of the following does "CompA" broadcast to find the MAC address of "CompB"? (2)1) MAC request2) ARP request3) ping4) Telnet5) proxy ARP3. Which of the following is a term associated with replacing hubs with switchesto increase the number of collision domains? (3)1) encapsulation2) latency3) segmentation4) layered model5) broadcast domain6) Extended4. The accumulation of traffic from which of the following can cause a networkcondition called broadcast radiation? (Choose three.) (3,5,6)1) anonymous FTP servers2) telnet sessions3) video over IP applications4) NAS services5) ARP requests6) RIP updates5. Which of the following describes the use of Spanning Tree Protocol (STP)? (4)1) resolve routing loops2) eliminate Split Horizon errors3) limit collisions4) resolve switching loops6. Which term describes the delay in time that occurs when a frame leaves itssource device and reaches its destination? (4)1) collision2) backoff3) attenuation4) latency5) broadcast7. Based on the graphic above, which of the following occurs as each host systemcomes on line in the topology? (2)1) The switch sends its MAC address to each host.2) The switch adds MAC address to the bridge table as each host sends a frame.3) Each host exchanges MAC addresses with each other.4) The switch listens for data traffic to block since the switch lacks an IP address. 8. Which devices segment collision domains? (Choose two.) (2,3)1) transceiver2) router3) switch4) hub5) media9. Which protocol is used to eliminate switching loops? (3)1) Transmission Control Protocol2) Routing Information Protocol3) Spanning Tree Protocol4) Interior Gateway Routing Protocol5) Internetworking Protocol10. Refer to the exhibit. A network associate needs to establish an Ethernetconnection between Host A and Host B. However, the distance between the two hosts is further than the cabling standards allow. Which two devices that operate at the physical layer of the OSI can be used to allow Host A and Host B to communicate? (2,5)1) switch2) hub3) bridge4) router5) repeater第九章1. Which term describes an ARP response by a router on behalf of a requestinghost? (3)1) ARP2) RARP3) Proxy ARP4) Proxy RARP2. Which protocol functions at the internet layer of the TCP/IP protocol suite? (4)1) File Transfer Protocol (FTP)2) Trivial File Transfer Protocol (TFTP)3) Transmission Control Protocol (TCP)4) Internet Protocol (IP)5) User Datagram Protocol (UDP)6) Simple Mail Transport Protocol (SMTP)3. Which of these workstation installation and setup tasks are concerned withnetwork access layer functions? (Choose two.) (2,4)1) configuring the e-mail client2) installing NIC drivers3) configuring IP network settings4) connecting the network cable5) using FTP to download application software updates4. Which part of an IP address identifies a specific device on a network? (4)1) first two octets2) third and fourth octets3) network portion4) host portion5) only the fourth octet5. Which of the following are features of the Internet Protocol (IP)? (Choose two.)(1,3)1) It is the most widely implemented global addressing scheme.2) It allows two hosts to share a single address on a local area network.3) It is a hierarchical addressing scheme allowing addresses to be grouped.4) It is only locally significant, used primarily on local area networks.6. Which of the following are useable Class A IP addresses with a default subnetmask? (Choose three.) (2,3,5)1) 127.0.39.12) 111.9.28.303) 123.1.2.1324) 128.50.38.25) 105.1.34.16) 0.23.92.37. Which application layer protocols use UDP at the transport layer? (Choose two.)(2,4)1) FTP2) SNMP3) Telnet4) DHCP5) SMTP第十章1. Which OSI layer encapsulates data into packets? (3)1) session2) transport3) network4) data link2. Which OSI layer defines the functions of a router? (3)1) physical2) data link3) network4) transport5) session3. Which of the following are Cisco proprietary routing protocols? (Choose two.)(2,6)1) RIPv22) IGRP3) OSPF4) BGP5) RIPv16) EIGRP4. A company with a Class B license needs to have a minimum of 1,000 subnetswith each subnet capable of accommodating 50 hosts. Which mask below is the appropriate one? (4)1) 255.255.0.02) 255.255.240.03) 255.255.255.04) 255.255.255.1925) 255.255.255.2245. A small company has a class C network license and needs to create five usablesubnets, each subnet capable of accommodating at least 20 hosts. Which of the following is the appropriate subnet mask? (3)1) 255.255.255.02) 255.255.255.1923) 255.255.255.2244) 255.255.255.2406. When a network administrator applies the subnet mask 255.255.255.248 to aClass A address, for any given subnet, how many IP addresses are available to be assigned to devices? (6)1) 10222) 5103) 2544) 1265) 306) 67. Host A is assigned the IP address 10.18.97.55 /21. How many more networkdevices can be assigned to this subnetwork if Host A is the only one that has an IP address assigned so far? (4)1) 2542) 5093) 10214) 20455) 40946) 81908.Refe r to the exhibit. The network administrator wants to create a subnet for thepoint-to-point connection between the two routers. Which subnetwork mask would provide enough addresses for the point-to-point link with the least number of wasted addresses?1) 255.255.255.1922) 255.255.255.2243) 255.255.255.2404) 255.255.255.2485) 255.255.255.2529. What is the correct number of usable subnetworks and hosts for the IP networkaddress 192.168.35.0 subnetted with a /28 mask?1) 6 networks / 64 hosts2) 14 networks / 32 hosts3) 14 networks / 14 hosts4) 30 networks / 64 hosts10. Which subnet masks would be valid for a subnetted Class B address? (Choosetwo.) (5,6)1) 255.0.0.02) 255.254.0.03) 255.224.0.04) 255.255.0.05) 255.255.252.06) 255.255.255.19211. Refer to the exhibit. How will the Fohi router dynamically learn routes to the192.168.16.16/28, 192.168.16.32/28, and 192.168.16.48/28 subnetworks? (3)1) with a static route2) with a routed protocol3) with a routing protocol4) with a directly connected route12. How many broadcast domains are shown in the diagram? (1)1) three2) four3) five4) six5) seven6) eight13. How many collision domains are shown in the diagram? (5)1) three2) four3) five4) six5) seven6) eight14. A router interface has been assigned an IP address of 172.16.192.166 with amask of 255.255.255.248. To which subnet does the IP address belong?1) 172.16.0.02) 172.16.192.03) 172.16.192.1284) 172.16.192.1605) 172.16.192.1686) 172.16.192.17615. Refer to the exhibit. Host A is sending data to Host B. Once R2 determines thatdata from Host A must be forwarded to R1 to reach Host B, which layer of the OSI model will R2 use to address and build the frames destined for R1?1) physical2) data link3) network4) transport5) session6) presentation16. Which type of address is 192.168.170.112/28?1) host address2) subnetwork address3) broadcast address4) multicast address17. Which type of address is 223.168.17.167/29?1) host address2) multicast address3) broadcast address4) subnetwork address18. Which combination of network id and subnet mask correctly identifies all IPaddresses from 172.16.128.0 through 172.16.159.255?1) 172.16.128.0 255.255.255.2242) 172.16.128.0 255.255.0.03) 172.16.128.0 255.255.192.04) 172.16.128.0 255.255.224.05) 172.16.128.0 255.255.255.19219. Refer to the exhibit. The internetwork in the exhibit has been assigned the IPaddress 172.20.0.0. What would be the appropriate subnet mask to maximize the number of networks available for future growth?1) 255.255.224.02) 255.255.240.03) 255.255.248.04) 255.255.252.05) 255.255.254.06) 255.255.255.0第十一章1. If a network administrator needed to download files from a remote server, whichprotocols could the administrator use to remotely access those files? (Choose two.) (3,5)1) NFS2) ASCII3) TFTP4) IMAP5) FTP6) UDP2. What is established during a connection-oriented file transfer betweencomputers? (Choose two.) (2,5)1) a temporary connection to establish authentication of hosts2) a connection used for ASCII or binary mode data transfer3) a connection used to provide the tunnel through which file headers aretransported4) a command connection which allows the transfer of multiple commands directlyto the remote server system5) a control connection between the client and server3. Which of the following protocols are used for e-mail transfer between clientsand servers? (Choose three.) (3,4,5)1) TFTP2) SNMP3) POP34) SMTP5) IMAP46) postoffice4. Which type of institution does the domain suffix .org represent? (4)1) government2) education3) network4) non-profit5. Which of the following services is used to translate a web address into an IPaddress? (1)1) DNS2) WINS3) DHCP4) Telnet6. Which part of the URL http://www.awsb.ca/teacher gives the name of thedomain? (4)1) www2) http://3) /teacher4) awsb.ca7. Which protocols are TCP/IP application layer protocols? (Choose two.) (2,4)1) UDP2) FTP3) IP4) SMTP5) TCP8. What are three characteristics of the TCP protocol? (Choose three.) (3,4,6)1) has less overhead than UDP2) is used for IP error messages3) forces the retransmission undelivered packets4) creates a virtual session between end-user applications5) carries the IP address of destination host in the TCP header6) is responsible for breaking messages into segments and reassembling9. Two peer hosts are exchanging data using TFTP. During the current session, adatagram fails to arrive at the destination. Which statement is true regarding the retransmission of the datagram? (2)1) Datagram retransmission requires user authentication.2) Datagram retransmission is controlled by the application.3) Datagram retransmission relies on the acknowledgements at transport layer.4) Datagram retransmission occurs when the retransmission timer expires in thesource host.案例学习1. 子网计算练习:Answer2. 子网号及广播地址计算练习Answer3. 子网规划练习:已知:给定一个C类地址201.16.5.0/24。

CCNA第二学期答案

.请参见图示。

对于发往的数据包,R2 会采取什么操作?它会丢弃数据包。

2.请参见图示。

R1 会使用哪一总结地址来向R2 通告其网络?3.请参见图示。

尽管R2 已配置正确,但主机A 还是无法访问Internet。

可以在R1 上配置哪两条可让主机 A 访问Internet 的静态路由?(选择两项。

ip route Fa0/1ip route4.请参见图示。

网络管理员已按图示配置了R1,并且所有接口都运作正常。

但从R1 ping 时失败。

造成此问题的原因可能是什么?默认路由配置有误。

5.请参见图示。

所有接口都已编址,并且运行正常。

网络管理员在主机A 上运行了tracert 命令。

得到这种输出的原因可能是什么?(选择两项。

)R2 的路由表中缺少的条目。

R1 的路由表中缺少的条目。

6.请参见图示。

从主机A 到主机B 的ping 成功,但从主机A ping 在Internet 上正常运行的主机却失败了。

此问题的原因是什么?未在这两台路由器上配置路由协议。

7.网络管理员使用RIP 路由协议在一个自治系统内实施路由。

下列哪两项是该协议的特征?(选择两项。

使用贝尔曼-福特算法确定最佳路径。

定期将完整的路由表发送给所有连接的设备。

8.请参见图示。

两台路由器无法建立相邻关系。

此问题的原因可能是什么?这两台路由器上的hello 间隔和dead 间隔不同9.在两台路由器能够使用OSPF 形成邻居邻接关系之前必须完成哪两项任务?(选择两项。

)路由器必须在网络类型方面达成一致。

路由器必须使用相同的dead 时间间隔。

10.下列关于链路状态路由协议的陈述,哪两项是正确的?(选择两项。

)运行链路状态协议的路由器可以建立完整的网络拓扑使用最短路径优先算法。

11.请参见图示。

下列关于Router1 路由表的陈述,哪三项是正确的?(选择三项。

)EIGRP 路由的AD 已经手动更改为默认值以外的其它值。

Router1 正同时运行着EIGRP 和OSPF 路由过程尚未配置任何默认路由。

清华-第9章习题答案

清华-第9章习题答案第9章练习题9.1什么是IPQoS?参考答案:IPQoS是指当IP数据报流经一个或多个网络时,其所表现的性能属性,诸如业务有效性、延迟、抖动、吞吐量、包丢失率等9.2综合服务IntServ由哪几个部分组成?有保证的服务和受控负载的服务有何区别?参考答案:IntServ的四个组成部分:(1)资源预留协议RSVP,也就是信令协议,(2)接纳控制(admiioncontrol)程序,(3)分类程序(claifier),(4)调度程序(cheduler)。

Int-Serv定义了两种新的业务模型:保证型(Guaranteed)业务和控制型载荷(Controlled-Load)。

(1)保证型业务严格界定端到端数据报延迟,并具有不丢包的保证;虽不能控制固定延迟,但能保证排队延迟的大小,网络使用加权公平排队,用于需要严格QoS保证的应用;(2)控制型载荷利用统计复用的方法控制载荷,用于比前者具更大灵活性的应用,可假设网络包传输的差错率近似于下层传输媒质的基本包差错率;包平均传输延迟~网络绝对延迟(光传输延迟+路由器转发延迟)。

3)尽力服务:不提供任何类型的服务保证。

9.3试述资源预留协议RSVP的工作原理。

参考答案:(1)发送方应该向接收方发送一个RSVP信息。

RSVP信息同其他IP包一样通过各个路由器到达目的站点;接收端接收到发送端发送的路径信息之后,由接收端逆向发起资源预留的过程;资源预留信息沿着原来信息包相反的方向对沿途的路由器逐个进行资源预留。

(2)Int-Serv还有一个目前很难解决的问题,那就是资源预留和路由协议之间的矛盾。

从路由协议角度来看它是一条好的路径;可从资源预留来看,路由器没有足够的资源可以预留,不能为应用数据流建立起一条路径,因此这一进程只能停留在这里,等待上层超时拆除这个应用进程,再重新建立路径。

(3)资源预留协议还要求沿途的每个路由器为每一个数据流都维持一个“软状态(Per-flowofttate)”。

ccna章节与期末答案

第一章:正确答案:2.4.5•解析:由于不需要使用网络设备和专用服务器,对等网络易于创建,复杂性更低,且成本更少。

而且对等网络也没有集中管理。

这种网络安全性更低,不可扩展,而且那些同时充当客户端和服务器的设备可能性能更差正确答案:1解析:正确答案: 3.5解析:选择网络介质的条件包括:所选介质可以成功传送信号的距离、要安装所选介质的环境、必须传输的数据量和速度以及介质和安装的成本。

正确答案:3和4解析:终端设备上的应用程序可以生成数据,更改数据内容并且负责启动封装过程。

正确答案:1和4解析:终端设备会发出通过网络传输的数据。

中间设备会在链路发生故障时通过备用路径传输数据,并且会过滤数据传输以增强安全性。

网络介质提供网络消息的传输通道。

正确答案:4解析:外联网是公司外部的人或企业合作伙伴访问数据的网络区域。

内部网只描述通常仅供内部人员访问的网络区域。

当设备连接到有线网络时,有线LAN 会受BYOD(自带设备)影响。

使用大学无线LAN 的设备多为平板电脑和智能手机。

大学生主要使用无线WAN 来访问他们的手机运营商网络。

.正确答案:2解析:由于通过Internet 可以联系在线供应商,所以家庭用户通过Internet 进行网上购物。

内联网基本上是仅供内部使用的局域网。

外联网是外部合作伙伴访问组织内部特定资源的网络。

家庭用户并不一定使用LAN 来访问Internet。

例如,PC 可以通过调制解调器直接连接到ISP。

正确答案:1解析:内部网这个术语用于表示一个组织的私有局域网和广域网连接。

内部网的设计旨在仅允许该组织的成员、员工或其他获得授权的人员进行访问。

正确答案:2和4解析:电缆和DSL 均能实现高带宽、始终联网,并提供到主机计算机或LAN 的以太网连接。

10正确答案:2和3解析:移动电话连接需要使用移动电话网络。

卫星连接通常用于家庭或企业外部不便使用物理布线的位置。

11正确答案:2解析:当对网络资源的请求超出了可用容量时,网络就会变得拥堵。

ccna第二学期练习答案中文

ERouting Chapter 1 - CCNA Exploration: 路由协议和概念(版本4.0)1口令可用于限制对Cisco IOS 所有或部分内容的访问。

请选择可以用口令保护的模式和接口。

(选择三项。

)VTY 接口控制台接口特权执行模式2路由器从相连的以太网接口收到消息后,会更改哪项报头地址,再将消息从另一个接口发送出去?第 2 层源地址和目的地址3请参见图示。

网络管理员已经为路由器连接到直连网络的接口配置了如图所示的IP 地址。

从路由器ping 相连网络上的主机口之间相互ping 都会遭到失败。

此问题最可能的原因是什么?必须使用no shutdown命令启用接口。

4请参见图示。

主机 A ping 主机B。

当R4 收到对以太网接口的ping 时,哪两块报头信息包括在内?(选择两项。

)目的IP 地址:192.168.10.134目的MAC 地址:9999.DADC.12345网络管理员刚把新配置输入Router1。

要将配置更改保存到NVRAM,应该执行哪一条命令?Router1# copy running-config startup-config6您需要配置图中所示的串行连接,必须在Sydney 路由器上发出以下哪条配置命令才能与Melbourne 站点建立连接?(选Sydney(config-if)# ip address 201.100.53.2 255.255.255.0Sydney(config-if)# no shutdownSydney(config-if)# clock rate 560007请参见图示。

从路由器的运行配置输出可得出什么结论?显示的命令决定了路由器的当前运行情况。

8请参见图示。

在主机 2 连接到LAN 上的交换机后,主机2 无法与主机 1 通信。

导致此问题的原因是什么?主机 1 和主机2 位于不同的网络中。

9输入以下命令的作用是什么?R1(config)# line vty 0 4R1(config-line)# password check123R1(config-line)# login设置通过Telnet 连接该路由器时使用的口令10以下哪一项正确描述了路由器启动时的顺序?加载bootstrap、加载IOS、应用配置11加载配置文件时的默认顺序是怎样的?NVRAM、TFTP、CONSOLE12请参见图示。

2023年CCNA考试真题答案分析

2023年CCNA考试真题答案分析作为全球性的IT认证考试之一,CCNA(Cisco Certified Network Associate)考试一直以来都备受关注。

2023年CCNA考试的真题是许多考生关注的焦点。

下面将对2023年CCNA考试的真题答案进行分析,旨在帮助考生更好地了解考试的内容和要求。

一、第一题:在OSPF协议中,下面哪个区域是Stub区域?答案:区域0(Area 0)分析:OSPF(Open Shortest Path First)是一种广泛使用的内部网关协议(IGP)。

在OSPF中,区域被用于划分网络,Stub区域是指一个没有外部路由进入的区域。

在OSPF中,区域0通常被称为Backbone区域,是所有其他区域的集线器。

因此,区域0是Stub区域。

二、第二题:在TCP/IP协议栈中,下面哪个协议负责将IP地址转换为MAC地址?答案:ARP(Address Resolution Protocol)分析:ARP是一种用于将IP地址转换为MAC地址的协议,它工作在TCP/IP协议栈的网络层和数据链路层之间。

当一个主机需要发送数据包到目标主机时,它首先会查询ARP缓存表,如果找不到目标主机的MAC地址,则会发送ARP请求广播,请求目标主机回应其MAC地址。

三、第三题:在VLAN中,下面哪个协议用于实现不同VLAN之间的通信?答案:路由协议或三层交换机分析:VLAN(Virtual Local Area Network)是一种实现逻辑隔离的技术,可以将物理上的网络划分为多个逻辑上的网络。

不同VLAN之间的通信需要通过路由器或三层交换机来实现。

路由器可以实现不同VLAN之间的互联,而三层交换机具备路由功能,可以在交换机内部实现不同VLAN之间的通信。

四、第四题:以下哪种网络攻击会使用大量的伪造的IP数据包来淹没目标网络?答案:DDoS(Distributed Denial of Service)分析:DDoS是一种分布式拒绝服务攻击,攻击者会利用多个主机发送大量的伪造IP数据包到目标网络,造成网络堵塞、服务不可用等问题。

思科CCNA第一学期第9章答案

将二进制数字10111010 转换为等值的十六进制数字。

请从下面选择正确的答案。

8590BAA1B31C以下哪些选项描述的是帧间隙?(选择两项)任何站点在发送另一帧前必须等待的最短时间间隔,以比特时间为测量单位任何站点在发送另一帧前必须等待的最长时间间隔,以比特时间为测量单位插入帧中的96 位负载填充位,用于使其达到合法的帧大小帧之间传输的96 位帧填充位,用于实现正确同步可以让速度较慢的站点处理帧并准备下一帧的时间站点在发送另一帧前不得超过的最长时间间隔,否则将视其为无法到达采用CSMA/CD 的网络中发生冲突时,需要传输数据的主机在回退时间到期后做何反应?主机恢复传输前侦听模式。

造成冲突的主机优先发送数据。

造成冲突的主机重新传输最后16 个帧。

主机延长其延迟时间以便快速传输。

发生以太网冲突之后调用回退算法时,哪种设备优先传输数据?涉入冲突的设备中MAC 地址最小的设备涉入冲突的设备中IP 地址最小的设备冲突域中回退计时器首先过期的任何设备同时开始传输的设备以下哪项是CSMA/CD 访问方法的缺点?冲突会降低网络性能。

比非确定性协议复杂。

确定性介质访问协议会减慢网络速度。

CSMA/CD LAN 技术只能以低于其它LAN 技术的速度提供。

请参见图示。

交换机和工作站已针对全双工操作进行了管理配置。

下列哪项陈述准确反映了此链路的运行?此链路不会发生冲突。

每次只有一台设备能够传输。

交换机将优先传输数据。

如果发生过多冲突,设备将默认恢复半双工操作。

以太网网段中的主机发生冲突时,为何要在尝试传输帧之前随机延迟?随机延迟旨在确保无冲突链路。

每台设备的随机延迟值由制造商指定。

网络设备厂商之间无法就标准的延迟值达成一致。

随机延迟有助于防止站点在传输期间再次发生冲突。

在图示中,当主机 B 希望向主机 C 传输帧时,主机 A 向主机 D 发送1 KB 以太网帧的过程已完成了50%。

主机B 必须执行什么操作?主机 B 可以立即传输,因为它连接到自己的电缆部分中。

思科CCNA考试答案(全)

CCNA思科考试答案(全)第 1 章考试1一家拥有10 名员工的小型公司使用单个LAN 在计算机之间共享信息。

哪种类型连接适合此公司?由当地电话服务提供商提供的拨号连接能够使公司方便且安全地连接员工的虚拟专用网络通过当地服务提供商建立的私有专用线路通过当地服务提供商提供的宽带服务(如DSL)答案:4解析:对于这种小型办公室,比较适合通过被称为数字用户线路(DSL) 的常见宽带服务实现Internet 连接,这种服务由当地的电话服务提供商提供。

由于员工人数很少,带宽的问题并不突出。

如果公司较大,在远程站点有分支机构,则专用线路会更加适合。

如果公司员工需要通过Internet 与公司联系,则采用虚拟专用网。

2哪种网络情况需要使用WAN?员工工作站需要获取动态分配的IP 地址。

员工在出差时需要通过VPN 连接到公司电子邮件服务器。

分支机构的员工需要与同一园区网络上的另一座建筑物内的公司总部共享文件。

员工需要访问托管在其建筑物内DMZ 中的公司Web 服务器上的网页。

答案:2解析:当出差的员工需要通过WAN 连接到公司电子邮件服务器时,VPN 将通过WAN 连接在员工笔记本电脑与公司网络之间创建一个安全隧道。

通过DHCP 获取动态IP 地址是LAN 通信的功能。

在企业园区的不同建筑物之间共享文件可通过LAN 基础设施来实现。

DMZ 是企业LAN 基础设施内一个受保护的网络。

3以下哪项描述了WAN 的特征?WAN 和LAN 在同一地理范围内运行,但有串行链路。

WAN 网络归运营商所有。

所有串行链路均被视为WAN 连接。

WAN 可提供到园区主干网的终端用户网络连接。

答案:2解析:WAN 可用于将企业LAN 互连到远程分支机构站点LAN 和远程工作人员站点。

WAN 归运营商所有。

虽然WAN 连接一般通过串行接口实现,但并不是所有串行链路均连接至WAN。

LAN(而非WAN)可在组织中提供终端用户网络连接。

4电路交换WAN 技术的两个常见类型是什么?(请选择两项。

最新CCNA第一学期第九章答案资料

最新CCNA第一学期第九章答案路由器用于路由不同网络之间的流量。

广播流量不能通过路由器,因此将包含在流量对应的源子网中。

192.168.1.32/27 子网在192.168.1.33 - 192.168.1.62 范围内有30 个有效的主机地址可以分配给主机。

最后一个地址192.168.1.63 是该特定网络的广播地址,不能分配给主机。

掩码255.255.252.0 等同于前缀/22。

前缀/22 为网络部分提供22 位,为主机部分保留10 位。

主机部分的10 位可提供1022 个可用的IP 地址(210 - 2 = 1022)。

4、网络管理员正在对网络进行变长子网划分。

最小子网的掩码是255.255.255.248。

该子网可提供多少个主机地址?请参见图示。

一家公司对其网络使用地址块128.107.0.0/16。

哪个子网掩码能够提供最大数量的大小相等的子网,同时为图中的每个子网提供足够的主机?拓扑中最大的子网有100 台主机,因此子网掩码必须至少有7 个主机位(27-2=126)。

255.255.255.0 有8 个主机位,但是这不符合提供最大子网数量的要求。

请参见图示。

网络管理员为LBMISS 的LAN 分配了地址范围192.168.10.0。

该地址范围已使用/29 前缀进行子网划分。

为了满足新建筑物的要求,技术人员决定使用第五个子网配置新网络(子网0 是第一个子网)。

根据公司策略,路由器接口始终分配第一个可用主机地址,而工作组服务器分配最后一个可用主机地址。

工作组服务器的属性中应输入哪组配置才能连接到Internet?直接连接到路由器接口的每个网络都需要有自己的子网。

公式2n(其中n 是借用的位数)用于计算借用了特定位数后的可用子网数量。

8、一家公司拥有网络地址192.168.1.64,子网掩码为255.255.255.192。

该公司想创建分别包含10 台主机和18 台主机的两个子网。

下列哪两个网络可以满足要求?(请选择两项。

ccna第二学期练习答案

c c n a第二学期练习答案(总45页)--本页仅作为文档封面,使用时请直接删除即可----内页可以根据需求调整合适字体及大小--ERouting Chapter 1 - CCNA Exploration: 路由协议和概念(版本1口令可用于限制对 Cisco IOS 所有或部分内容的访问。

请选择可以用口令保护的模式和接口。

(选择三项。

)VTY 接口控制台接口特权执行模式2路由器从相连的以太网接口收到消息后,会更改哪项报头地址,再将消息从另一个接口发送出去第 2 层源地址和目的地址3请参见图示。

网络管理员已经为路由器连接到直连网络的接口配置了如图所示的 IP 地址。

从路由器 ping 相连网络路由器接口之间相互 ping 都会遭到失败。

此问题最可能的原因是什么必须使用no shutdown命令启用接口。

4请参见图示。

主机 A ping 主机 B。

当 R 网接口的 ping 时,哪两块报头信息包括在内(选择两项。

)目的 IP 地址:目的 MAC 地址:5网络管理员刚把新配置输入 Router1。

要将配置更改保存到 NVRAM,应该执行哪一条命令Router1# copy running-config startup-config6您需要配置图中所示的串行连接,必须在 Sydney 路由下哪条配置命令才能与 Melbourne 站点建立连接(选择三项)Sydney(config-if)# ip addressSydney(config-if)# no shutdownSydney(config-if)# clock rate 560007请参见图示。

从路由器的运行配置输出可得出什么结论显示的命令决定了路由器的当前运行情况。

8请参见图示。

在主机 2 连接到 LAN 上的交换机后,主主机 1 通信。

导致此问题的原因是什么主机 1 和主机 2 位于不同的网络中。

9输入以下命令的作用是什么?R1(config)# line vty 0 4R1(config-line)# password check123R1(config-line)# login设置通过 Telnet 连接该路由器时使用的口令10以下哪一项正确描述了路由器启动时的顺序加载 bootstrap、加载 IOS、应用配置11加载配置文件时的默认顺序是怎样的NVRAM、TFTP、CONSOLE12请参见图示。

ccna2答案第九章

ERouting Chapter 9 - CCNA Exploration: 路由协议和概念(版本4.0)1 窗体顶端在如图所示的网络中,主机192.168.1.66 无法ping 通主机192.168.1.130。

必须如何配置EIGRP 才能让这通?(选择两项。

)R1(config-router)# network 192.168.1.128R1(config-router)# auto-summaryR1(config-router)# no auto-summaryR2(config-router)# no auto-summaryR2(config-router)# auto-summaryR2(config-router)# network 192.168.1.642 窗体顶端EIGRP DUAL 算法在下列哪些表中存储到目的地的主路由?(选择两项。

)路由拓扑邻居路径最短路径哪两项陈述描述了EIGRP 的特性?(选择两项。

)EIGRP 是一种距离矢量路由协议。

EIGRP 支持无类路由和VLSM。

EIGRP 属于链路状态路由协议。

EIGRP 使用TCP 进行可靠的EIGRP 更新数据包传输。

EIGRP 使用抑制计时器来消除路径环路。

EIGRP 每30 分钟发送一次定期更新。

4 窗体顶端请参见图示。

根据show ip eigrp neighbors 的输出,Router1 和Router2 之间的邻接关系可能存在哪两个问两项。

)路由器上配置的EIGRP 进程ID 不同。

禁用了自动总结。

更改了R1 的hello 计时器。

两台路由器的串行接口位于不同的网络中。

未找到可行后继路由。

窗体底端请参见图示。

这是 2 个直连EIGRP 路由器的调试输出。

这两台路由器并未建立邻接关系。

原因是什么?其中一台路由器是非cisco 路由器它们的自治系统编号不同它们使用不同的序列号它们发送的hello 类型不正确窗体底端6 窗体顶端在运行EIGRP 的路由器上,什么数据库将维护可行后继路由的列表?路由表邻居表拓扑表邻接表窗体底端7 窗体顶端请参见图示。

CCNA第二学期考试答案

以下是针对您未获得满分的试题给出的反馈。

某些交互式试题可能不显示您的答案。

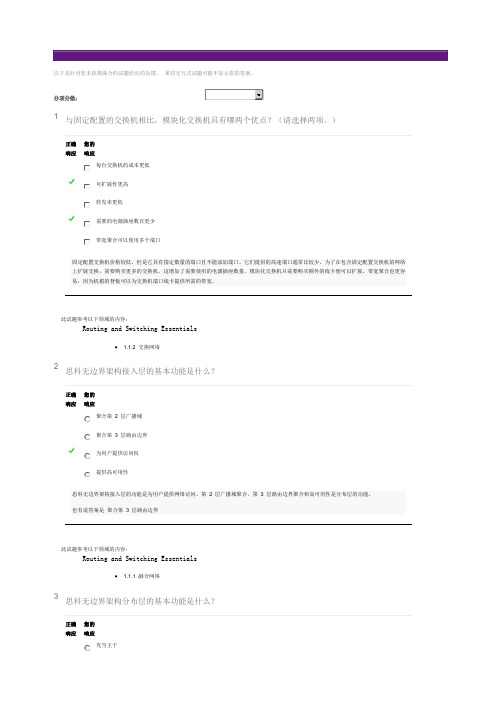

分项分数:1与固定配置的交换机相比,模块化交换机具有哪两个优点?(请选择两项。

)正确响应您的响应每台交换机的成本更低可扩展性更高转发率更低需要的电源插座数目更少带宽聚合可以使用多个端口固定配置交换机价格较低,但是它具有指定数量的端口且不能添加端口。

它们提供的高速端口通常比较少。

为了在包含固定配置交换机的网络上扩展交换,需要购买更多的交换机。

这增加了需要使用的电源插座数量。

模块化交换机只需要购买额外的线卡便可以扩展。

带宽聚合也更容易,因为机箱的背板可以为交换机端口线卡提供所需的带宽。

此试题参考以下领域的内容:Routing and Switching Essentials• 1.1.2 交换网络2思科无边界架构接入层的基本功能是什么?正确响应您的响应聚合第 2 层广播域聚合第 3 层路由边界为用户提供访问权提供高可用性思科无边界架构接入层的功能是为用户提供网络访问。

第 2 层广播域聚合、第 3 层路由边界聚合和高可用性是分布层的功能。

也有说答案是聚合第 3 层路由边界此试题参考以下领域的内容:Routing and Switching Essentials• 1.1.1 融合网络3思科无边界架构分布层的基本功能是什么?正确响应您的响应充当主干聚合所有园区块聚合第 3 层路由边界为用户提供访问权思科无边界架构的分布层的一项基本功能是在不同的VLAN 之间路由。

充当主干和聚合园区块是核心层的功能。

为用户提供访问是接入层的功能。

此试题参考以下领域的内容:Routing and Switching Essentials• 1.1.1 融合网络4若将大端口密度、容错和低价作为重要指标,应使用哪个交换机外形因素?正确响应您的响应固定配置交换机模块化交换机可配备机架的1U 交换机可堆叠式交换机堆叠式交换机可以使用特殊电缆实现互联,从而在交换机之间提供高带宽的吞吐量,并像单个大型交换机一样运行。

CCNA第二学期第九章答案.

1 哪两项功能描述了访问控制列表的用途?(请选择两项。

)正确响应您的响应ACL 可以根据路由器上的始发 MAC 地址来允许或拒绝流量。

ACL 可以控制主机能够访问网络中的哪些区域。

ACL 可以帮助路由器确定到目的地的最佳路径。

标准 ACL 可限制对特定应用程序和端口的访问。

ACL 提供基本的网络安全性。

2 访问控制列表在企业网络中的可能用途是下列哪两项?(选择两项。

)正确响应您的响应控制路由器接口的物理状态控制调试输出允许通过路由器过滤第 2 层流量降低路由器上的处理负载控制虚拟终端对路由器的访问3 哪两个特征是标准 ACL 和扩展 ACL 共有的特征?(请选择两项。

)正确响应您的响应两者都可以通过使用描述性名称或号码创建。

两类ACL 都可以根据协议类型进行过滤。

两者都包含隐式 deny 作为最终 ACE。

两者都可以通过端口号允许或拒绝特定服务。

两者都可为特定目的主机 IP 地址过滤数据包。

4 下列哪项描述了标准 IPv4 ACL 的特点?正确响应您的响应创建它们时可以使用数字,但不可以使用名称。

它们是在接口配置模式下配置的。

可以根据源 IP 地址和源端口对过滤流量进行配置。

它们仅根据源 IP 地址过滤流量。

5 网络管理员需要配置标准 ACL,使得只有 IP 地址为 192.168.15.23 的管理员工作站能够访问主要路由器的虚拟终端。

哪两个配置命令可以完成该任务?(请选择两项。

)正确响应您的响应Router1(config)# access-list 10 permit 192.168.15.23 255.255.255.255Router1(config)# access-list 10 permit 192.168.15.23 0.0.0.0Router1(config)# access-list 10 permit 192.168.15.23 255.255.255.0Router1(config)# access-list 10 permit host 192.168.15.23 Router1(config)# access-list 10 permit 192.168.15.23 0.0.0.2556 哪一个 IPv4 地址范围包含由 172.16.2.0 指定的、与 ACL 过滤器匹配的、通配符掩码为 0.0.1.255 的所有 IP 地址?正确响应您的响应172.16.2.1 到 172.16.3.254172.16.2.1 到 172.16.255.255172.16.2.0 到 172.16.3.255172.16.2.0 到 172.16.2.2557 如果路由器有两个接口,并且路由 IPv4 和 IPv6 的流量,那么可以在其中创建并应用多少个 ACL?正确响应您的响应12616488 通常认为下列哪三项是安置 ACL 的最佳做法?(请选择三项。

计算机网络(第二版)课后习题答案第九章

计算机网络参考答案第九章(高教第二版冯博琴)1. 应用层协议对传输层协议选择的主要考虑因素是哪些?数据丢失、带宽需求、实时性2. 列出五个常用的因特网应用项目以及相关协议。

万维网:HTTP电子邮件:SMTP, POP, IMAP文件传输:FTP远程终端登录:TELNET域名服务:DNS3. 在两个主机的通信会话中,那个主机是服务器,哪个是客户端?答案:在两个主机的通信会话中,首先发起会话的一方为客户端,处于“倾听”状态的为服务器。

但是,通信会话成功的先决条件是服务器必须首先处于开机或“倾听”状态。

4. 一个运行在某台主机中的通信进程,需要那些信息来确定运行在另一台主机中的进程?答案:一个运行在某台主机中的通信进程,需要对方主机的IP地址、对方的端口号或服务访问点(SAP)来确定运行在该主机中的对等通信进程。

5. 列出常见的网络应用的用户代理程序。

答:万维网:IE, FIREFOX电子邮件:OE, FOXMAIL文件传输:IE, cuteFTP远程终端登录:telnet, IE多媒体视频:realplay6. 为什么HTTP、FTP、SMTP、POP和IMAP需要TCP的支持而不是UDP的?答:因为上述协议都是基于“文件”的网络应用,对数据丢失十分敏感,要求数据的完整和可靠、但对带宽需求、实时性的要求并不高,所以,TCP协议可以满足这样的要求。

7. 为什么大部分FTP服务器需要限制同时连接的客户端数量?答:实际上,所有的网络服务器都会对同时可接入的客户数量进行限制,其原因也十分简单,任何网上的服务资源都是有限的,但是这种情况,尤以FTP服务器表现的最为突出。

首先,因为FTP是一种十分普及的网络应用,使用客户众多;其次它是“面向连接”的应用,服务器需要保留登录用户的状态和根据用户权限控制用户对文件的访问,对于每一个FTP连接,一般需要两个通道进行才能进行有效的文件传输。

由于以上原因,FTP对服务器资源的占用是比较多的。

CCNA第二学期官方章节考试题之《距离矢量路由协议》(附答案)46doc

数据包在路由器的两个环回接口之间来回传递

从目的地返回的路径与出发路径不同而形成

数据包在一系列路由器间不断传输却始终无法到达其真正的目的地的情况路由从一种路由协议到另一种路由协议的分布

2

用于在发送到其它路由器的更新中将路由标记为不可达

防止定期更新消息错误地恢复已经不可用的路由

防止从收到更新的接口通告同一网络

限制数据包在被丢弃之前在网络中传输的时间或跳数

通过设置最大跳数来为每一距离矢量路由协议定义最大度量值

4以

路由环路

不一致的流量转发

除非系统收敛,否则不会转发任何流量

路由表条目不一致

路由表更新被发送到错误的目的地

6运

立即将其加入路由表中

调整新路由的度量以显示增加的路由距离

将该路由从其传入接口以外的所有其它接口通告出去

发送

8下

它会在更新从路由器接口送出时缓冲更新,以此防止路由更新同步。

它会从下一次路由更新间隔中减去随机时间段(大小为指定间隔时间的

它会使路由器跳过每一个其它计划更新时间,以此防止路由更新同步。

它会强制路由器在发送自身更新之前侦听链路上的其它更新是何时发送的,以此防止路由更新同步10

13以15水

17R

19哪

抑制计时器将等候

如果在

更新计时器将请求有关从路由器Hello。

思科网院第二学期第九章答案

NAT 的主要目的是什么?•正确响应您的响应••节省IPv4 地址•增强网络性能•提高网络安全•允许对等文件共享开发NAT 以节省IPv4 地址。

一个附带优势是NAT 通过隐藏内部网络编址方案而增加了小等级的安全性。

然而,使用NAT 也有一些缺点。

它不允许真正的对等通信,并且会增加外部链接的延迟时间。

此试题参考以下领域的内容:Routing and Switching Essentials•9.1.1 NAT 的特性2 已启用PAT 的路由器使用哪种方法将传入数据包发送到正确的内部主机?2已启用PAT 的路由器使用哪种方法将传入数据包发送到正确的内部主机?•正确响应您的响应••它在传入数据包上使用源TCP 或UDP 端口号和目的IP 地址的组合。

•它在传入数据包上使用目的TCP 或UDP 端口号。

•它在传入数据包上使用源IP 地址。

它在传入数据包上使用源TCP 或UDP 端口号。

•已启用PAT 的路由器维护由内部本地IP 地址和TCP/UDP 端口号到外部本地地址和TCP/UDP 端口号映射组成的表。

当流量从公共网络返回路由器时,路由器会将目的端口与PAT 映射表进行比较,确定将流量发送到哪台内部主机。

此试题参考以下领域的内容:Routing and Switching Essentials•9.1.2 NAT 的类型3 技术人员必须配置边缘路由器,才能将每个会话的不同TCP 端口号用于互联网上的服务器。

应实现哪种类型的网络地址转换(NAT)?3技术人员必须配置边缘路由器,才能将每个会话的不同TCP 端口号用于互联网上的服务器。

应实现哪种类型的网络地址转换(NAT)?•正确响应您的响应••在本地地址和全局地址之间实现多对一地址映射•在本地地址和全局地址之间实现一对多地址映射•在本地地址和全局地址之间实现多对多地址映射•在本地地址和全局地址之间实现一对一地址映射端口地址转换也称为NAT 过载。

PAT 使用端口作为附加参数来实现乘数效应,从而可以将10 个内部全局地址中的任何一个最多重复使用65,536 次。

最新CCNA认证试题及答案「中文版」

最新CCNA认证试题及答案「中文版」1、对于这样一个地址,192.168.19.255/20,下列说法正确的是: ( )(A) 这是一个广播地址(B) 这是一个网络地址(C) 这是一个私有地址(D) 地址在192.168.19.0网段上(E) 地址在192.168.16.0网段上(F) 这是一个公有地址答案:CE注:IP地址中关键是看她的主机位,将子网掩码划为二进制,1对应上面的地址是网络位,0对应的地址是主机位192.168.19.255/20划为二进制为:11000000.10101000.00010011.1111111111111111.11111111.11110000.00000000主机位变成全0表示这个IP的网络地址主机槐涑扇?表示这个IP的广播地址RFC1918文件规定了保留作为局域网使用的私有地址:10.0.0.0 - 10.255.255.255 (10/8 prefix)172.16.0.0 - 172.31.255.255 (172.16/12 prefix)192.168.0.0 - 192.168.255.255 (192.168/16 prefix)2、目前,我国应用最为广泛的LAN标准是基于()的以太网标准.(A) IEEE 802.1(B) IEEE 802.2(C) IEEE 802.3(D) IEEE 802.5答案:C参考知识点:现有标准:IEEE 802.1 局域网协议高层IEEE 802.2 逻辑链路控制IEEE 802.3 以太网IEEE 802.4 令牌总线IEEE 802.5 令牌环IEEE 802.8 FDDIIEEE 802.11 无线局域网记住IEEE802.1-------IEEE802.5的定义以太网是一种计算机局域网组网技术。

IEEE制定的IEEE 802.3标准给出了以太网的技术标准。

它规定了包括物理层的连线、电信号和介质访问层协议的内容。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1 哪两项功能描述了访问控制列表的用途?(请选择两项。

)正确响应您的响应ACL 可以根据路由器上的始发 MAC 地址来允许或拒绝流量。

ACL 可以控制主机能够访问网络中的哪些区域。

ACL 可以帮助路由器确定到目的地的最佳路径。

标准 ACL 可限制对特定应用程序和端口的访问。

ACL 提供基本的网络安全性。

2 访问控制列表在企业网络中的可能用途是下列哪两项?(选择两项。

)正确响应您的响应控制路由器接口的物理状态控制调试输出允许通过路由器过滤第 2 层流量降低路由器上的处理负载控制虚拟终端对路由器的访问3 哪两个特征是标准 ACL 和扩展 ACL 共有的特征?(请选择两项。

)正确响应您的响应两者都可以通过使用描述性名称或号码创建。

两类ACL 都可以根据协议类型进行过滤。

两者都包含隐式 deny 作为最终 ACE。

两者都可以通过端口号允许或拒绝特定服务。

两者都可为特定目的主机 IP 地址过滤数据包。

4下列哪项描述了标准 IPv4 ACL 的特点?正确响应您的响应创建它们时可以使用数字,但不可以使用名称。

它们是在接口配置模式下配置的。

可以根据源 IP 地址和源端口对过滤流量进行配置。

它们仅根据源 IP 地址过滤流量。

5网络管理员需要配置标准 ACL,使得只有 IP 地址为 192.168.15.23 的管理员工作站能够访问主要路由器的虚拟终端。

哪两个配置命令可以完成该任务?(请选择两项。

)正确响应您的响应Router1(config)# access-list 10 permit 192.168.15.23 255.255.255.255Router1(config)# access-list 10 permit 192.168.15.23 0.0.0.0Router1(config)# access-list 10 permit 192.168.15.23 255.255.255.0Router1(config)# access-list 10 permit host 192.168.15.23Router1(config)# access-list 10 permit 192.168.15.23 0.0.0.2556哪一个 IPv4 地址范围包含由 172.16.2.0 指定的、与 ACL 过滤器匹配的、通配符掩码为 0.0.1.255 的所有 IP 地址?正确响应您的响应172.16.2.1 到 172.16.3.254172.16.2.1 到172.16.255.255172.16.2.0 到 172.16.3.255172.16.2.0 到 172.16.2.2557如果路由器有两个接口,并且路由 IPv4 和 IPv6 的流量,那么可以在其中创建并应用多少个 ACL?正确响应您的响应12616488 通常认为下列哪三项是安置 ACL 的最佳做法?(请选择三项。

)正确响应您的响应将扩展 ACL 安置在靠近流量的源 IP 地址的位置。

将标准 ACL 安置在靠近流量源 IP 地址的位置。

将扩展 ACL 安置在靠近流量目的 IP 地址的位置。

在不需要的流量通过低带宽链路之前,将其过滤掉。

将标准 ACL 安置在靠近流量的目的 IP 地址的位置。

对于每个安置在接口的入站 ACL,应该有一个与之匹配的出站 ACL。

9请参见图示。

路由器拥有现有 ACL,允许来自 172.16.0.0 网络的所有流量。

管理员尝试向 ACL 添加新 ACE,该 ACL 拒绝主机172.16.0.1 的数据包并接收图中所示的错误消息。

管理员可以采取哪项措施来阻止主机 172.16.0.1 的数据包,同时仍允许 172.16.0.0 网络中其他所有流量?正确响应您的响应手动添加序列号为 5 的新 deny ACE。

创建拒绝主机的第二个访问列表并将其应用到同一个接口。

手动添加序列号为 15 的新 deny ACE。

向 access-list 1 添加 deny any any ACE。

10 管理员已在 R1 上配置一个访问列表,允许从主机 172.16.1.100 进行 SSH 管理访问。

下列哪条命令可以正确地应用 ACL?正确响应您的响应R1(config-line)# access-class 1 outR1(config-if)# ip access-group 1 outR1(config-if)# ip access-group 1 inR1(config-line)# access-class 1 in11请参见图示。

IP 地址为 10.0.70.23/25 的网络管理员需要有访问公司 FTP 服务器 (10.0.54.5/28) 的权限。

FTP 服务器也是一个允许 10.x.x.x 地址内各网络上所有内部员工访问的 Web 服务器。

不允许其他任何流量进入此服务器。

应使用哪个扩展 ACL 过滤此流量?如何应用此 ACL?(请选择两项。

)正确响应您的响应R1(config)# interface gi0/0R1(config-if)# ip access-group 105 outaccess-list 105 permit ip host 10.0.70.23 host 10.0.54.5access-list 105 permit tcp any host 10.0.54.5 eq wwwaccess-list 105 permit ip any anyaccess-list 105 permit tcp host 10.0.54.5 any eq wwwaccess-list 105 permit tcp host 10.0.70.23 host 10.0.54.5 eq 20 access-list 105 permit tcp host 10.0.70.23 host 10.0.54.5 eq 21R2(config)# interface gi0/0R2(config-if)# ip access-group 105 inR1(config)# interface s0/0/0R1(config-if)# ip access-group 105 outaccess-list 105 permit tcp host 10.0.70.23 host 10.0.54.5 eq 20access-list 105 permit tcp host 10.0.70.23 host 10.0.54.5 eq 21access-list 105 permit tcp 10.0.0.0 0.255.255.255 host 10.0.54.5 eq www access-list 105 deny ip any host 10.0.54.5access-list 105 permit ip any any12 假设以下访问控制列表,允许将来自特定主机的 IP 电话配置文件传输到 TFTP 服务器:R1(config)# access-list 105 permit udp host 10.0.70.23 host 10.0.54.5 range 1024 5000R1(config)# access-list 105 deny ip any anyR1(config)# interface gi0/0R1(config-if)# ip access-group 105 out哪种方法可以允许网络管理员修改 ACL 并包含来自任意源 IP 地址的 FTP 传输?正确响应您的响应R1(config)# interface gi0/0R1(config-if)# no ip access-group 105 outR1(config)# no access-list 105R1(config)# access-list 105 permit udp host 10.0.70.23 host 10.0.54.5 range 1024 5000 R1(config)# access-list 105 permit tcp any host 10.0.54.5 eq 20R1(config)# access-list 105 permit tcp any host 10.0.54.5 eq 21R1(config)# access-list 105 deny ip any anyR1(config)# interface gi0/0R1(config-if)# ip access-group 105 outR1(config)# access-list 105 permit udp host 10.0.70.23 host 10.0.54.5 range 1024 5000 R1(config)# access-list 105 permit tcp any host 10.0.54.5 eq 20R1(config)# access-list 105 permit tcp any host 10.0.54.5 eq 21R1(config)# access-list 105 deny ip any anyR1(config)# interface gi0/0R1(config-if)# no ip access-group 105 outR1(config)# access-list 105 permit tcp any host 10.0.54.5 eq 20R1(config)# access-list 105 permit tcp any host 10.0.54.5 eq 21R1(config)# interface gi0/0R1(config-if)# ip access-group 105 outR1(config)# access-list 105 permit tcp any host 10.0.54.5 eq 20 R1(config)# access-list 105 permit tcp any host 10.0.54.5 eq 2113 下列哪项描述了入站 ACL 和出站 ACL 运作时存在的差异?正确响应您的响应在网络接口处,可以配置多个入站 ACL,但只可以配置一个出站 ACL。

入站 ACL 既可以在路由器中使用又可以在交换机中使用,但出站 ACL 只能在路由器中使用。

与出站 ALC 相比,入站 ACL 可用于过滤具有多个标准的数据包。

入站 ACL 要在路由数据包之前进行处理,而出站 ACL 在路由数据包完成之后处理。

14 与 IPv4 ACL 相比,哪项功能是 IPv6 ACL 独有的?正确响应您的响应使用通配符掩码使用命名 ACL 条目隐式允许邻居发现数据包隐式 deny any any ACEIPv6 和 IPv4 ACL 之间的一个主要区别就是所有 IPv6 ACL 末尾都有两个隐式 permit ACE。