端口扫描报告

安全扫描报告范文

安全扫描报告范文一、报告背景本次安全扫描是为了评估公司的网络安全状况,以及发现潜在的安全风险和漏洞。

扫描涵盖了公司的网络架构、主机设备、应用程序和数据库等相关系统。

二、扫描方法为了全面评估公司的网络安全状况,本次扫描采用了多种扫描方法。

其中包括:主机扫描、端口扫描、漏洞扫描和Web应用程序扫描等。

1.主机扫描:通过对公司内部网络中的主机设备进行扫描,检测潜在的安全漏洞和配置问题。

2.端口扫描:通过对主机设备的开放端口进行扫描,发现可能存在的安全隐患和服务漏洞。

3.漏洞扫描:通过利用已知的漏洞库对系统进行扫描,以发现系统中可能存在的漏洞和未修复的安全问题。

4. Web应用程序扫描:通过对公司的网站和Web应用程序进行扫描,发现可能存在的Web漏洞和安全配置问题。

三、扫描结果分析1.主机扫描结果:主机扫描显示了公司内部网络中存在一些潜在的安全风险和配置问题。

其中包括未更新的操作系统、未安装补丁、弱密码、未启用防火墙等。

建议立即修复这些问题,以提高网络的安全性。

2.端口扫描结果:端口扫描显示了主机设备中存在一些开放的端口和服务漏洞。

其中包括未关闭的远程桌面端口、未加密的FTP服务、未受限制的SSH访问等。

建议限制这些服务的访问权限,并加强对开放端口的监控和防护。

3.漏洞扫描结果:漏洞扫描显示了系统中存在一些已知的漏洞和安全问题。

其中包括未修复的操作系统漏洞、未更新的应用程序、弱密码策略等。

建议及时修补这些漏洞,并对系统进行定期的漏洞扫描和更新。

4. Web应用程序扫描结果:Web应用程序扫描显示了公司网站和Web应用程序中存在一些潜在的Web漏洞和安全漏洞。

其中包括跨站脚本攻击、SQL注入漏洞、弱会话管理等。

建议对这些漏洞进行修复,并加强Web应用程序的安全配置和开发规范。

四、安全风险评估和建议根据以上的扫描结果,我们对公司的安全风险进行了评估,并提供了相应的建议。

1.风险评估:公司的网络安全状况存在一定的风险,主要体现在操作系统和应用程序的漏洞、弱密码、开放端口和Web漏洞等方面。

端口扫描实验实验报告

网络攻防对抗实验报告实验名称:端口扫描实验(实验三)指导教师:专业班级:姓名:学号:_____电子邮件: ___ 实验地点:实验日期:实验成绩:____________________一、实验目的通过练习使用网络端口扫描器,了解目标主机开放的端口和服务程序,从而获得系统的有用信息,发现网络系统的安全漏洞。

在实验中,我们将在Windows操作系统下使用端口扫描工具Xscan,Nmap和流光Fluxay5.0进行网络端口综合扫描实验,并给出安全性评估报告,加深对各种网络和系统漏洞的理解。

同时,通过系统漏洞的入侵练习增强网络安全防护意识。

二、实验原理TCP/IP协议在网络层是无连接的,而“端口”,就已经到了传输层。

端口便是计算机与外部通信的途径。

一个端口就是一个潜在的通信通道,也就是一个入侵通道。

对目标计算机进行端口扫描,能得到许多有用的信息。

进行扫描的方法很多,可以是手工进行扫描,也可以用端口扫描软件进行。

在手工进行扫描时,需要熟悉各种命令,对命令执行后的输析出进行分,效率较低。

用扫描软件进行扫描时,许多扫描器软件都有分析数据的功能。

通过端口扫描,可以得到许多有用的信息,从而发现系统的安全漏洞。

扫描工具根据作用的环境不同可分为:网络漏洞扫描工具和主机漏洞扫描工具。

前者指通过网络检测远程目标网络和主机系统所存在漏洞的扫描工具。

后者指在本机运行的检测本地系统安全漏洞的扫描工具。

三、实验内容和步骤Xscan的应用1.Xscan的使用X-scan v3.3 采用多线程方式对指定IP 地址段进行扫描,扫描内容包括:SNMP 信息,CGI 漏洞,IIS 漏洞,RPC 漏洞,SSL 漏洞,SQL-SERVER、SMTP-SERVER、弱口令用户等。

扫描结果保存在/log/目录中。

其主界面为下图所示。

2.开始扫描(1)配置扫描参数,先点击扫描参数,在下面红框内输入你要扫描主机的ip 地址(或是一个范围),本说明中我们设置为靶机服务器的IP 地址, 192.168.20.245(2)选择需要扫描的项目,点击扫描模块可以选择扫描的项目(3)开始扫描,该扫描过程会比较长,请大家耐心等待,并思考各种漏洞的含义。

实验五 端口扫描器实验报告(付代码)

实验5:端口扫描器的设计与实现姓名:学号:专业年级:(一)实验目的和内容:目的:加深对TCP的理解,学习端口扫描技术和原理,熟悉socket编程。

内容:实现一个扫描器,使用TCP connect进行端口扫描,并对扫描结果进行记录。

(二)课程设计要求:Windows或Linux环境下,程序在单机上运行;使用端口扫描器对一台主机进行扫描,并显示出结果;编程语言不限;提供友好的用户界面。

(三)端口扫描技术:“端口”是专门为计算机通信而设计的,它不是硬件,不同于计算机中的“插槽”,可以说是个“软插槽”。

“端口”是由计算机的通信协议TCP/IP协议定义的。

其中规定,用IP地址和端口作为套接字,它代表TCP连接的一个连接端,一般称为Socket。

具体来说,就是用[IP:端口]来定位一台主机中的进程。

计算机就像一座大楼,这个大楼有好多入口(端口),进到不同的入口中就可以找到不同的公司(进程)。

端口与进程是一一对应的,入侵者通过扫描端口,便可以判断出目标计算机有哪些通信进程正在等待连接。

(四)扫描端口的目的:端口扫描是入侵者搜集信息的几种常用手法之一,也正是这一过程最容易使入侵者暴露自己的身份和意图。

•判断目标主机上开放了哪些服务;•判断目标主机的操作系统。

如果入侵者掌握了目标主机开放了哪些服务,运行何种操作系统,他们就能够使用相应的手段实现入侵。

(五)端口的分类:端口是一个16 bit的地址,用端口号进行标识不同的作用。

端口一般分为两类。

•熟知端口号(公认端口号):由因特网指派名字和号码公司ICANN负责分配给一些常用的应用层程序固定使用的熟知端口,其数值一般为0~1023。

•一般端口号:用来随时分配给请求通信的客户进程。

(六)扫描原理的基础知识:TCP/IP模型四层结构TCP与UDP协议TCP报文结构TCP连接和释放过程(七)TCP/IP模型四层结构:(八)TCP与UDP协议:Internet的网络通信大多是建立在这两个协议之上的,各个主机遵循着TCP/IP协议封装数据包进行通信。

Nmap实验报告

本文档如对你有帮助,请帮忙下载支持!网络扫描软件Nmap的应用在网络攻击时,攻击者往往会使用网络和端口扫描软件对目标主机进行扫描,发现漏洞,为后续攻击做准备。

本实验使用网络扫描软件Nmap对北邮官网1.隐藏扫描(Stealth Scanning)-sS为TCP同步扫描,原理是源主机发送一个TCP同步包(SYN),然后等待目的主机的回应。

如果对方返回SYN|ACK包,就表示该目标端口打开。

Wireshark抓包可以看出在扫描过程中,源主机(10.8.70.224)向目标主机(10.3.9.254)最可能打开的1000个端口发送了TCP同步包,其中只有80端口和3306端口返回了SYN|ACK包,说明目标主机开放了这两个端口。

从Nmap扫描结果可以看出80端口提供的是http服务,3306提供的是mysql服务。

2.端口扫描(port scanning)-sT扫描是调用系统函数connect()用来打开一个链接,所以耗时要比-sS要多。

RTTVAR(往返延时变量)很大,应该网络拥塞引起的。

从wireshark抓包看出源主机与目的主机之间建立了完全的TCP链接,探测到端口开放后立即发送RST 断开链接。

3.UDP扫描(UDP Scanning)UDP扫描是向目标主机的每个端口发送一个0字节的UDP包,如果收到端口不可到达的ICMP消息,端口就是关闭的。

如wireshark抓包所示源主机向目标机的1031端口发送了一个0字节的UDP包。

端口1031收到了ICMP消息,说明端口是关闭的。

端口123开启的是ntp服务。

值得注意的是,此时发送的并不是0字节的UDP 包,而是内容为ntp的总长为224bit的UDP包。

4.Ping扫描(Ping Sweeping)对源主机所在网段(,Nmap是通过发送ARP包来询问IP地址上的主机是否活动的,如果收到ARP回复包,那么说明该主机在线。

如wireshark抓包所示源主机广播所扫描网段的ARP请求,没有回复的主机均视为没有在线。

实验总结报告

实验总结报告实验总结报告「篇一」一、实验目的通过练习使用网络端口扫描器,可以了解目标主机开放的端口和服务程序,从而获取系统的有用信息,发现网络系统的安全漏洞。

在实验中,我们将在Windows 操作系统下使用Superscan进行网络端口扫描实验,通过端口扫描实验,可以增强学生在网络安全方面的防护意识。

利用综合扫描软件“流光”扫描系统的漏洞并给出安全性评估报告。

二、实验原理(一).端口扫描的原理一个开放的网络端口就是一条与计算机进行通信的信道,对网络端口的扫描可以得到目标计算机开放的服务程序、运行的系统版本信息,从而为下一步的入侵做好准备。

对网络端口的扫描可以通过执行手工命令实现,但效率较低;也可以通过扫描工具实现,效率较高。

扫描工具是对目标主机的安全性弱点进行扫描检测的软件。

它一般具有数据分析功能,通过对端口的扫描分析,可以发现目标主机开放的端口和所提供的服务以及相应服务软件版本和这些服务及软件的安全漏洞,从而能及时了解目标主机存在的安全隐患。

1.端口的基础知识端口是TCP协议中所定义的,TCP协议通过套接字(socket)建立起两台计算机之间的网络连接。

TCP/UDP的端口号在0~65535范围之内,其中1024以下的端口保留给常用的网络服务。

例如,21端口为FTP服务,23端口为TELNET服务,25端口为SMTP服务,80端口为HTTP服务,110端口为POP3服务等。

2.扫描的原理扫描的方式有多种,为了理解扫描原理,需要对TCP协议简要介绍一下。

一个TCP头的数据包格式如图2-1所示。

它包括6个标志位,其中:图2-1 TCP数据包格式扫描往往是入侵的前奏,所以如何有效的屏蔽计算机的端口,保护自身计算机的安全,成为计算机管理人员首要考虑的问题。

为了防止对计算机网络端口的扫描,我们可以采用端口扫描监测工具来监测对端口的扫描,防止端口信息外露。

常用的端口扫描监测工具包括ProtectX、PortSentry等。

端口扫描与安全审计实验报告参考模板

端口扫描与安全审计实验报告1. 局域网主机发现列表扫描:nmap -sL 192.168.19.12. 扫描目标主机端口连续扫描目标主机端口:nmap –r 101.7.130.1853. 服务和版本检测目标主机服务和版本检测:nmap –sV 101.7.130.1314. 操作系统检测目标主机操作系统检测:nmap -O 101.7.130.1315. 端口扫描组合应用A,nmap -v -A B,nmap -v -sP 192.168.0.0/16 10.0.0.0/8实验地点指导教师网络入侵跟踪与分析实验报告根据实验结果的小组分类发现:一共生成20个目标IP地址2)扫描多个端口还是一个端口?如果扫描一个端口,是那一个RPC调用端口?Filter: ip.src == 128.153.22.191 and tcp.dstport == 135因此扫描一个端口。

3)分别计算第二组与第一组扫描、第三组与第二组扫描之间的间隔时间,扫描间隔时间有规律吗?第二组与第一组扫描间隔时间:678.770ms第三组与第二组扫描间隔时间:528.105ms即:扫描间隔时间有规律。

4)共发送了多少个试探攻击分组?Filter: ip.src == 128.153.22.191 有2006个Filter: ip.src == 128.153.22.191 and tcp.dstport == 135或tcp.flags.syn==1有2002个Filter: ip.src == 128.153.22.191 and tcp.dstport != 135有4个不是攻击分组即:共发送了2006个试探攻击分组;其中有2002个135端口,有4个不是135端口。

5)有试探攻击分组攻击成功吗?如攻击成功,请给出感染主机的IP地址。

如没有攻击成功的实例,说明为什么没有攻击成功?答:无攻击成功。

因为:Filter:tcp.flags.syn==1&&tcp.flags.ack==1实验结果:,表示被攻击主机无正确响应。

网络扫描实验报告

网络扫描实验报告班级:10网工三班学生姓名:谢昊天学号:1215134046实验目的和要求:1、掌握网络扫描技术原理;2、熟悉各种常用服务监听端口号;3、掌握典型的网络扫描工具;实验内容与分析设计:1、系统用户扫描使用工具软件:GetNTUser,该工具可以在Winnt4以及Win2000操作系统上使用。

(1)扫描出NT主机上存在的用户名。

(2)自动猜测空密码和与用户名相同的密码。

(3)可以使用指定密码字典猜测密码。

(4)可以使用指定字符来穷举猜测密码。

2、开放端口扫描使用工具软件PortScan扫描对方计算机开放了哪些端口。

3、共享目录扫描通过工具软件Shed来扫描对方主机,得到对方计算机提供了哪些目录共享。

4、漏洞扫描使用工具软件X-Scan-v2.3扫描:(1)远程操作系统类型及版本(2)标准端口状态及端口Banner信息(3)SNMP信息,CGI漏洞,IIS漏洞,RPC漏洞,SSL漏洞(4)SQL-SERVER、FTP-SERVER、SMTP-SERVER、POP3-SERVERNT-SERVER弱口令用户,NT服务器NETBIOS信息注册表信息等。

实验步骤与调试过程:1.安装虚拟机,因为本实验需要虚拟机内装载的系统为windows sever 2000时系统网络才能使GetNTuser软件检测到。

2.设置密码字典,设置完密码字典以后,将会用密码字典里的每一个密码对目标用户进行测试,如果用户的密码在密码字典中就可以得到该密码。

其中就有虚拟机中的用户Administoator,user id为500 ,password为空。

3.开放端口扫描使用工具软件PortScan扫描对方计算机开放了那些端口。

对192.168.174.129的计算机进行端口扫描,在“scan”文本框中输入ip地址,单击按钮start开始扫描。

4.打开软件shed,输入起始ip和终止ip,输入192.168.174.129,192.168.174.129,单击“开始”按纽,从而对方的共享目录。

网络端口扫描实验报告

一、实验目的1. 理解网络端口扫描的基本原理和作用。

2. 掌握常用的网络端口扫描工具,如Xscan、Nmap和流光等。

3. 学习如何进行网络端口扫描,并对扫描结果进行分析。

4. 了解网络端口扫描在网络安全中的应用。

二、实验环境1. 操作系统:Windows 102. 网络端口扫描工具:Xscan、Nmap、流光3. 实验网络:实验室内部局域网三、实验步骤1. 安装网络端口扫描工具(1)下载并安装Xscan、Nmap和流光等网络端口扫描工具。

(2)确保实验网络连接正常,打开扫描工具。

2. 使用Xscan进行端口扫描(1)在Xscan中输入目标IP地址或域名。

(2)选择扫描方式,如全端口扫描、快速扫描等。

(3)点击“开始扫描”按钮,等待扫描完成。

(4)查看扫描结果,了解目标主机开放的端口和服务。

3. 使用Nmap进行端口扫描(1)在Nmap中输入目标IP地址或域名。

(2)选择扫描选项,如-sT(全端口扫描)、-sS(半开放扫描)等。

(3)运行命令:nmap -sT 目标IP地址或域名。

(4)查看扫描结果,了解目标主机开放的端口和服务。

4. 使用流光进行端口扫描(1)在流光中输入目标IP地址或域名。

(2)选择扫描模式,如快速扫描、全端口扫描等。

(3)点击“开始扫描”按钮,等待扫描完成。

(4)查看扫描结果,了解目标主机开放的端口和服务。

5. 分析扫描结果(1)对比三种扫描工具的扫描结果,了解不同扫描工具的特点。

(2)分析目标主机开放的端口和服务,了解其可能存在的安全风险。

四、实验结果与分析1. Xscan扫描结果通过Xscan扫描,发现目标主机开放了80(HTTP)、21(FTP)、22(SSH)等端口。

2. Nmap扫描结果通过Nmap扫描,发现目标主机开放了80(HTTP)、21(FTP)、22(SSH)等端口,并获取了更详细的信息,如操作系统类型、服务版本等。

3. 流光扫描结果通过流光扫描,发现目标主机开放了80(HTTP)、21(FTP)、22(SSH)等端口,并提供了端口对应的程序信息。

portscan实验报告

::WSACleanup(); return; } }

~CInitSock() {

::WSACleanup(); } };

实验环境:windows,C语言

实验内容:用C语言编写一个在linux下扫描局域网内主机的程序。要求可以显示局域

网内的主机名列表,IP地址列表,并可以显示哪些主机开放了哪些端口。

实验代码:

////////////////////////////////////////////////////////// //PortScan.cpp

//获得主机信息 void GetLocalDate( void );

//线程函数 DWORD WINAPI psProc(

LPVOID lpParameter );

// thread data

////////////////////////////////////////////////////////// //全局变量

};

//端口开放数量 int g_nOpenPorts;

////////////////////////////////////////////////////////// //类

//载入和释放Winsock2库的类 class CInitSock { public:

CInitSock( BYTE minorVer = 2, BYTE majorVer = 2) {

这种不能算是新方法,只是其它技术的变化。它并不是直接发送 TCP 探测数据包,是 将数据包分成两个较小的 IP 段。这样就将一个 TCP 头分成好几个数据包,从而过滤器就很 难探测到。但必须小心。一些程序在处理这些小数据包时会有些麻烦。

端口实验报告

一、实验目的1. 了解端口扫描的基本概念和原理。

2. 掌握常用端口扫描工具的使用方法。

3. 学会分析端口扫描结果,识别潜在的安全风险。

二、实验环境1. 实验主机:Windows 10操作系统2. 实验工具:Nmap、Xscan、Nessus等端口扫描工具3. 实验对象:互联网上的目标主机三、实验内容1. 端口扫描概述2. 使用Nmap进行端口扫描3. 使用Xscan进行端口扫描4. 使用Nessus进行端口扫描5. 分析端口扫描结果四、实验步骤1. 端口扫描概述端口扫描是指通过网络发送特定数据包,检测目标主机上开放的服务端口的过程。

通过端口扫描,我们可以了解目标主机上运行的服务,从而评估其安全风险。

2. 使用Nmap进行端口扫描(1)安装Nmap:从官方网站下载Nmap安装包,按照提示进行安装。

(2)运行Nmap:在命令行中输入“nmap 目标IP”进行扫描。

(3)查看扫描结果:Nmap会生成一个文本文件,其中包含了扫描结果。

3. 使用Xscan进行端口扫描(1)安装Xscan:从官方网站下载Xscan安装包,按照提示进行安装。

(2)运行Xscan:在Xscan界面输入目标IP,点击“开始扫描”按钮。

(3)查看扫描结果:Xscan会生成一个HTML文件,其中包含了扫描结果。

4. 使用Nessus进行端口扫描(1)安装Nessus:从Tenable官方网站下载Nessus安装包,按照提示进行安装。

(2)运行Nessus:在Nessus界面输入目标IP,选择扫描模板,点击“开始扫描”按钮。

(3)查看扫描结果:Nessus会生成一个报告,其中包含了扫描结果。

5. 分析端口扫描结果(1)识别开放端口:根据扫描结果,找出目标主机上开放的端口。

(2)分析服务类型:根据开放端口,确定目标主机上运行的服务类型。

(3)评估安全风险:根据服务类型,评估目标主机的安全风险。

五、实验结果与分析1. 使用Nmap扫描目标主机,发现其开放了80、443、22、21等端口。

系统安全漏洞扫描报告

系统安全漏洞扫描报告一、引言本报告旨在对系统的安全性进行评估和分析,主要针对系统中存在的潜在漏洞进行扫描和检测。

通过本次扫描,我们能够及时了解系统可能存在的安全威胁和风险,并提出相应的解决方案,以确保系统的安全性和可靠性。

二、扫描结果概览经过全面的漏洞扫描,我们发现了以下主要问题:1. 弱密码和默认密码扫描结果显示,系统中存在使用弱密码和默认密码的情况,这对系统的安全性构成了潜在威胁。

为了避免被轻易攻破,我们建议对所有用户的密码进行强化,设置复杂性要求,并定期更换密码,从而提升系统的安全性。

2. 未及时更新的软件补丁在扫描中,我们还发现系统中存在一些未及时更新的软件补丁,这些补丁包含了已知的漏洞修复。

未及时安装这些补丁将使系统容易受到攻击。

因此,我们建议定期检查并安装最新的软件补丁,以保证系统的安全性。

3. 开放的端口和服务扫描结果还显示了一些未必要开放的端口和服务,这可能会让入侵者找到系统的漏洞并进行攻击。

我们建议对系统进行必要的端口和服务筛选,只开放必需的端口和服务,以减少系统受到攻击的风险。

4. 未授权的访问权限部分用户在系统中拥有不必要的高级权限,这可能导致未授权的访问和操作。

为了保证系统的安全性,我们建议对用户的权限进行细致的管理,只赋予其必要的权限,并及时删除不再需要的账户。

5. 数据库安全性系统中使用的数据库存在一些潜在的安全风险,如未加密的数据、未授权的访问、没有审计机制等。

我们建议对数据库进行加密,限制访问权限,并设置审计机制,以保证数据的安全性和完整性。

三、解决方案基于以上发现的问题,我们提出以下解决方案,以提升系统的安全性和可靠性:1. 密码策略加强建议系统管理员对所有用户的密码策略进行加强,要求密码长度和复杂性,推荐用户定期更换密码,并禁止使用弱密码和默认密码。

2. 定期更新软件补丁及时安装最新的软件补丁,以修复已知的漏洞,加强系统的安全性。

可以建立自动更新机制,并定期进行漏洞扫描和补丁检测,以确保系统始终处于最新和安全的状态。

网络端口排查报告模板

网络端口排查报告模板1. 背景在新开发的服务器应用中,发现了一些比较奇怪的问题,例如有时候会出现无法连接、连接超时等错误。

为了提高服务器应用的稳定性和可靠性,我们决定对网络端口进行排查。

2. 排查步骤在排查网络端口问题之前,我们首先进行了以下工作:•配置了防火墙•更新了操作系统及应用的安全补丁接着,我们进行了以下网络端口排查步骤:2.1 检查监听端口情况通过运行以下命令,我们可以查看当前服务器上已经开启的端口号:$ netstat -an | grep LISTEN我们发现有些端口是我们已经知道的,而有些端口则让我们感到困惑。

针对每个新的端口号,我们进行了进一步的排查。

2.2 发现可疑端口在检查监听端口情况后,我们注意到了许多未知的端口,如以下所示:5000/tcp open upnp5432/tcp open postgresql这些端口号引起了我们的注意,因为我们之前并没有开启这些服务,所以它们可能是恶意软件后门的入口2.3 关闭端口为了安全起见,我们决定关闭这些不必要的端口,通过以下命令,我们成功的关闭了这些端口:$ sudo firewall-cmd --zone=public --remove-port=5000/tcp --permanent $ sudo firewall-cmd --zone=public --remove-port=5432/tcp --permanent $ sudo firewall-cmd --reload2.4 更新防火墙设置为了进一步的防止任何潜在的攻击,我们更新了防火墙设置,对所有进入到服务器的连接进行了限制。

我们只允许那些我们在防火墙中定义的合法端口连接。

3. 结论在进行过以上排查步骤后,我们成功的从服务器上移除了多个潜在的恶意端口,并且更新了防火墙设置,从而提高了服务器应用的可靠性和安全性。

如果你发现了任何类似的问题,我们建议你按照我们的排查步骤进行排查。

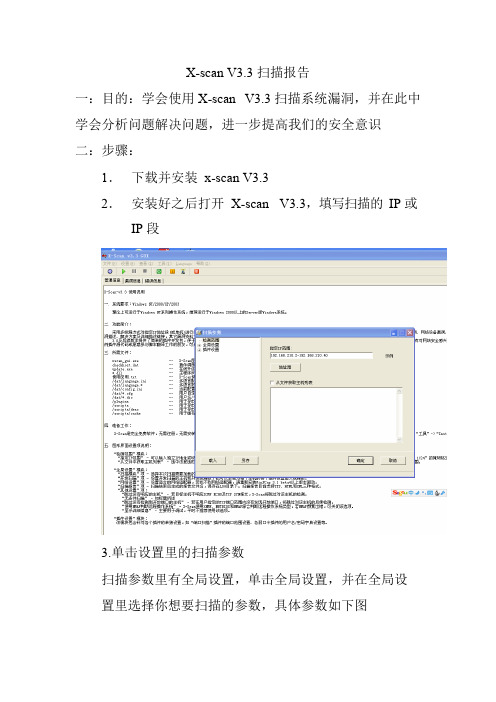

X-scan扫描报告

X-scan V3.3 扫描报告一:目的:学会使用X-scan V3.3 扫描系统漏洞,并在此中学会分析问题解决问题,进一步提高我们的安全意识二:步骤:1.2.下载并安装x-scan V3.3安装好之后打开X-scan V3.3,填写扫描的IP 或IP 段3.单击设置里的扫描参数扫描参数里有全局设置,单击全局设置,并在全局设置里选择你想要扫描的参数,具体参数如下图4.设置完毕之后,确定,单击工具栏的绿色三角形开始扫描;扫描的情况如下图5.扫描完成之后查看扫描报告,扫描报告如下X-Scan 检测报告------------------扫描时间2010-4-28 14:12:05 - 2010-4-28 14:16:07 检测结果-存活主机: 10-漏洞数量: 0-警告数量: 0-提示数量: 52主机列表192.168.210.2 (发现安全提示)192.168.210.4 (发现安全提示)192.168.210.14 (发现安全提示)192.168.210.11 (发现安全提示)192.168.210.17 (发现安全提示)192.168.210.3 (发现安全提示)192.168.210.10 (发现安全提示)192.168.210.21 (发现安全提示)192.168.210.6 (发现安全提示)192.168.210.5 (发现安全提示)详细资料+ 192.168.210.2 :. 开放端口列表:o netbios-ssn (139/tcp) (发现安全提示)o http (80/tcp) (发现安全提示)o epmap (135/tcp) (发现安全提示)o netbios-ns (137/udp) (发现安全提示)o ntp (123/udp) (发现安全提示). 端口"netbios-ssn (139/tcp)"发现安全提示:"netbios-ssn"服务可能运行于该端口.BANNER 信息:83NESSUS_ID : 10330. 端口"netbios-ssn (139/tcp)"发现安全提示:远程主机开放了445 端口,没有开放139 端口。

nmap实验报告

nmap实验报告

《nmap实验报告》

在网络安全领域,nmap是一个非常重要的工具,它可以帮助管理员和安全专

家快速而准确地扫描网络,并发现其中的漏洞和安全隐患。

本实验报告将介绍nmap的基本用法,并通过实际实验来展示其在网络安全中的重要作用。

首先,我们需要了解nmap的基本功能和用法。

nmap可以用来扫描目标主机

的开放端口、识别目标主机的操作系统类型、检测目标主机的服务和应用程序

版本,以及进行漏洞扫描等。

这些功能使得nmap成为网络安全领域中不可或

缺的工具之一。

接下来,我们进行了一系列实验来验证nmap的功能和效果。

首先,我们使用nmap对一个虚拟网络中的主机进行了端口扫描,结果显示了目标主机的开放

端口和运行的服务。

然后,我们利用nmap进行了操作系统类型识别,成功地

获取了目标主机的操作系统信息。

接着,我们进行了服务和应用程序版本的探测,发现了目标主机上运行的具体服务和版本号。

最后,我们使用nmap进行

了漏洞扫描,成功地发现了目标主机上存在的一些已知漏洞。

通过这些实验,我们可以清楚地看到nmap在网络安全中的重要作用。

它可以

帮助管理员和安全专家快速地了解网络中的情况,及时发现并修复安全隐患,

从而保障网络的安全性。

总之,nmap是一个功能强大、使用方便的网络安全工具,它在网络扫描、漏

洞发现和安全评估等方面发挥着重要作用。

通过本实验报告的介绍和实验验证,相信读者对nmap的重要性和实际应用有了更深入的了解,也希望读者能够在

实际工作中充分利用nmap这一工具,提升网络安全防护能力。

端口扫描实验报告

综合实验报告( 2010 -- 2011 年度第二学期)名称:网络综合实验题目:端口扫描程序院系:信息工程系班级:学号:学生姓名:指导教师:鲁斌李莉王晓霞张铭泉设计周数: 2 周成绩:日期:2011年7月1日一、综合实验的目的与要求1.任务:设计并实现一个端口扫描程序,检测某个IP或某段IP的计算机的端口工作情况。

2.目的:加深对课堂讲授知识的理解,熟练掌握基本的网络编程技术和方法,建立网络编程整体概念,使得学生初步具有研究、设计、编制和调试网络程序的能力。

3.要求:熟悉有关定义、概念和实现算法,设计出程序流程框图和数据结构,编写出完整的源程序,基本功能完善,方便易用,操作无误。

4.学生要求人数:1人。

二、综合实验正文1.端口扫描器功能简介:服务器上所开放的端口就是潜在的通信通道,也就是一个入侵通道。

对目标计算机进行端口扫描,能得到许多有用的信息,进行端口扫描的方法很多,可以是手工进行扫描、也可以用端口扫描软件进行。

扫描器通过选用远程TCP/IP不同的端口的服务,并记录目标给予的回答,通过这种方法可以搜集到很多关于目标主机的各种有用的信息,例如远程系统是否支持匿名登陆、是否存在可写的FTP目录、是否开放TELNET 服务和HTTPD服务等。

2.实验所用的端口扫描技术:端口扫描技术有TCP connect()扫描、TCP SYN扫描、TCP FIN 扫描、IP段扫描等等。

本次实验所用的技术是TCP connect()扫描,这是最基本的TCP 扫描,操作系统提供的connect()系统调用可以用来与每一个感兴趣的目标计算机的端口进行连接。

如果端口处于侦听状态,那么connect()就能成功。

否则,这个端口是不能用的,即没有提供服务。

这个技术的一个最大的优点是,你不需要任何权限。

系统中的任何用户都有权利使用这个调用。

3.实验具体实现方案:编写一个端口扫描程序,能够显示某个IP或某段IP的计算机的某一个或某些端口是否正在工作。

网络报告实验二端口扫描实验superscan

运城学院实验报告专业:网络工程专业系(班):计算机科学与技术系1404班姓名:课程名称:网络安全实用技术实验项目:网络端口扫描实验superscan实验类型:设计型指导老师:杨战武实验地点:网络实验室(2506)时间:2017年 5月10日一、实验目的熟悉并掌握端口扫描工具——Superscan的使用,利用端口扫描工具Superscan对局域网中的机器实施端口扫描,获取网络中各台计算机的端口开放情况,由此来判断网络中的计算机的基本安全情况。

二、实验原理[端口扫描原理]1.端口扫描向目标主机的TCP/IP服务端口发送探测数据包,并记录目标主机的响应。

通过分析响应来判断服务端口是打开还是关闭,就可以得知端口提供的服务或信息。

2.端口扫描主要有经典的扫描器(全连接)、SYN(半连接)扫描器、秘密扫描等。

3.全连接扫描:扫描主机通过TCP/IP协议的三次握手与目标主机的指定端口建立一次完整的连接。

建立连接成功则响应扫描主机的SYN/ACK连接请求,这一响应表明目标端口处于监听(打开)的状态。

如果目标端口处于关闭状态,则目标主机会向扫描主机发送RST的响应。

4.半连接(SYN)扫描:若端口扫描没有完成一个完整的TCP连接,在扫描主机和目标主机的一指定端口建立连接时候只完成了前两次握手,在第三步时,扫描主机中断了本次连接,使连接没有完全建立起来,这样的端口扫描称为半连接扫描,也称为间接扫描。

5.TCP FIN(秘密)扫描:扫描方法的思想是关闭的端口会用适当的RST来回复FIN数据包。

另一方面,打开的端口会忽略对FIN数据包的回复。

[综合扫描和安全评估技术工作原理]6.获得主机系统在网络服务、版本信息、Web应用等相关信息,然后采用模拟攻击的方法,对目标主机系统进行攻击性的安全漏洞扫描,如果模拟攻击成功,则视为漏洞存在。

最后根据检测结果向系统管理员提供周密可靠的安全性分析报告。

[常见的TCP端口如下]:服务名称端口号说明FTP 21 文件传输服务TELNET 23 远程登录服务HTTP 80 网页浏览服务POP3 110 邮件服务SMTP 25 简单邮件传输服务SOCKS 1080 代理服务[常见的UDP端口如下]服务名称端口号说明RPC 111 远程调用SNMP 161 简单网络管理TFTP 69 简单文件传输DNS 53 域名解析服务[常见端口的关闭方法]:1、关闭7.9等端口:关闭Simple TCP/IP Service,支持以下TCP/IP 服务:Character Generator, Daytime, Discard, Echo, 以及 Quote of the Day。

实验六 端口扫描实验

实验六端口扫描实验

1 实验类型

验证型实验

2实验目的

●了解端口扫描的基本概念和工作原理;

3背景知识

●端口扫描原理

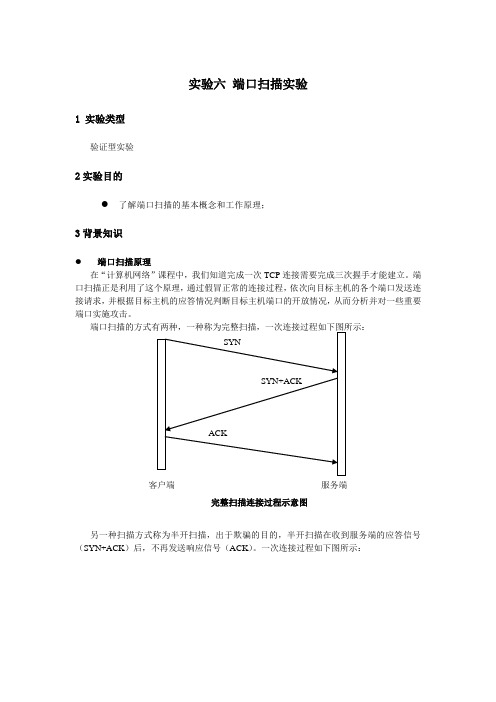

在“计算机网络”课程中,我们知道完成一次TCP连接需要完成三次握手才能建立。

端口扫描正是利用了这个原理,通过假冒正常的连接过程,依次向目标主机的各个端口发送连接请求,并根据目标主机的应答情况判断目标主机端口的开放情况,从而分析并对一些重要端口实施攻击。

客户端服务端

完整扫描连接过程示意图

另一种扫描方式称为半开扫描,出于欺骗的目的,半开扫描在收到服务端的应答信号(SYN+ACK)后,不再发送响应信号(ACK)。

一次连接过程如下图所示:

客户端服务端

半开扫描连接过程示意图

4 实验内容

1、编写一个利用全连接的端口扫描程序,能显示目标主机的端口开放情况。

要求能在命令行输入要扫描的目标主机和端口范围。

比如:scan *.*.*.* nnnn-mmmm。

5 实验思考

1、阐述全连接扫描的原理。

2、你的程序是否考虑了扫描效率?如没有考虑你准备如何改进?。

实验二 网络端口扫描

实验二网络端口扫描一、实验目的通过练习使用网络端口扫描器,了解目标主机开放的端口和服务程序,从而获得系统有用的信息,发现网络系统的安全漏洞。

本实验将在Windows操作系统下使用Superscan工具进行网络端口扫描实验,在Linux操作系统下将使用综合性扫描工具Nessus进行扫描练习(暂不进行)。

通过端口扫描实验,可以增强学生在网络安全方面的防护意识。

二、实验原理在Internet安全领域,扫描器是最有效的破解工具之一,扫描器是一种自动检测远程或本地主机安全性弱点的程序。

通过使用扫描器,可以发现远程服务器是否存活、它对外开放的各种TCP端口的分配及提供的服务、它所使用的软件版本(如OS和其它Software的版本)以及所存在可能被利用的系统漏洞。

根据这些信息,可以让使用它的用户了解到远程主机所存在的安全问题。

1、扫描的类型(1)地址扫描地址扫描是最简单、最常见的一种扫描方式。

可以通过Ping来判断某一主机是否在线。

也可以通过一些工具来获得某一网络中所有在线主机的地址。

但由于现在很多的路由器与防火墙对ICMP请求进行拦截,因此这种方式也不一定很可靠。

(2)端口扫描互联网上通信的双方不仅需要知道对方的地址,还需要知道通信程序的端口号。

目前使用的IPv4协议支持16位的端号,端口号可使用的范围为0~65535,其中0~1023为熟知端口,被指定给特定的服务使用,由IANA(Internet Assigned Numbers Authority,互联网数字分配机构)管理;1024~49151为注册端口,这些端口由IANA记录并追踪;49152~65535端口叫做动态端口或专门端口,提供给专用应用程序。

在进行入侵攻击之前,首先要了解目标系统的是什么OS,是否有保护措施,运行什么服务和服务的版本,存在漏洞等,而要判断服务的方法就通过端口扫描,这是因为常用的服务是使用标准的端口,因此只要知道了端口号,就能知道目标主机上运行着什么服务,然后才能针对这些服务进行攻击。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

m_cPortTo); DDX_Control(pDX, IDC_EDIT_SINGLE_PORT_FROM, m_cPortFrom); DDX_Control(pDX, IDC_EDIT_SINGLE_PORT, m_cSinglePort); //}}AFX_DATA_MAP

2. 对现有端口扫描工具程序的理解

该程序是有 C++编写的。C++是一种使用非常广泛的计算机编程语言。C++是一种静态 数据类型检查的、支持多重编程范式的通用程序设计语言。它支持过程化程序设计、数据抽 象、面向对象程序设计、制作图标等等泛型程序设计等多种程序设计风格。

该程序能够扫描主机 IP 的某一个端口,或者是扫描该主机 IP 某一范围内的端口。并且 提供多次扫描功能。如果要扫描的端口很多,在扫描过程中可以暂停扫描。扫描结果在界面 的下方显示。主要显示内容有 IP 地址、端口号、端口状态、连接次数及备注。

主界面

本机 ip 地址为 169.254.103.168

用端口扫描工具扫描 135 端口,135 端口处于打开状态

扫描处于某一范围内的端口号,比如 80—90,任务进展将在界面下方显示, 并且提示当前扫描哪一个端口及尝试扫描次数。

最终的扫描结果可以通过 txt 文本导出

3. 核心代码

#ifdef _DEBUG #define new DEBUG_NEW

//////////////////////////////////////////////////// ///////////////////////// // CPortScanView diagnostics

#ifdef _DEBUG void CPortScanView::AssertValid() const

杭州电子科技大学软件学院 网络工程试验报告 端口扫描报告 09109146 王子龙

1. 端口及端口扫描技术简介 ...............................................................................................2 2. 对现有端口扫描工具程序的理解 ...................................................................................2

}

void CPortScanView::DoDataExchange(CDataExchange*

pDX) {

CFormView::DoDataExchange(pDX); //{{AFX_DATA_MAP(CPortScanView) DDX_Control(pDX, IDC_PROGRESS,

// CPortScanView message handlers

HBRUSH CPortScanView::OnCtlColor(CDC* pDC, CWnd* pWnd, UINT nCtlColor) {

HBRUSH hbr = CFormView::OnCtlColor(pDC, pWnd, nCtlColor);

IMPLEMENT_DYNCREATE(CPortScanView, CFormView)

BEGIN_MESSAGE_MAP(CPortScanView, CFormView)

//{{AFX_MSG_MAP(CPortScanView) ON_WM_CTLCOLOR()

ON_WM_SHOWWINDOW() ON_BN_CLICKED(IDC_RADIO_SINGLE,

1. 端口及端口扫描技术简介

根据提供服务类型的不同,端口分为两种,一种是 TCP 端口,一种是 UDP 端口。计算 机之间相互通信的时候,分为两种方式:一种是发送信息以后,可以确认信息是否到达,也 就是有应答的方式,这种方式大多采用 TCP 协议;一种是发送以后就不管了,不去确认信息 是否到达,这种方式大多采用 UDP 协议。对应这两种协议的服务提供的端口,也就分为 TCP 端口和 UDP 端口。

主界面 ...................................................................................................................................3 3. 核心代码 ...........................................................................................................................6 4. 个人总结 .........................................................................................................................13

一台拥有 IP 地址的主机可以提供许多服务,比如 Web 服务、FTP 服务、SMTP 服务等, 这些服务完全可以通过 1 个 IP 地址来实现。主机不只是靠 IP 地址来区分网络服务,因为 IP 地址与网络服务的关系是一对多的关系。实际上是通过“IP 地址+端口号”来区分不同的服 务的。 一个端口就是一个潜在的通信通道,也就是一个入侵通道。对目标计算机进行端口扫描, 能得到许多有用的信息。进行扫描的方法很多,可以是手工进行扫描,也可以用端口扫描软 件进行。 在手工进行扫描时,需要熟悉各种命令。对命令执行后的输出进行分析。用扫描软件进 行扫描时,许多扫描器软件都有分析数据的功能。 通过端口扫描,可以得到许多有用的信息,从而发现系统的安全漏洞。

CPortScanView::CPortScanView() : CFormView(CPortScanView::IDD)

{

//{{AFX_DATA_INIT(CPortScanView) //}}AFX_DATA_INIT

// TODO: add construction code here m_pBrush = new CBrush; ASSERT(m_pBrush);

m_cProgress); DDX_Control(pDX, IDC_EDIT_ATTEMPTS,

m_cAttempts); DDX_Control(pDX, IDC_BUTTON_STOP,

m_cBtnStop); DDX_Control(pDX, IDC_LIST_RESULT,

m_cResult); DDX_Control(pDX, IDC_BUTTON_SCAN,

(DATA*)m_pStatusList->GetNext(p); m_pStatusList->RemoveAt(temp); if (pNode) delete pNode; } //Then remove it from heap: delete m_pStatusList; }

if (m_pBrush) delete m_pBrush;

void CPortScanView::OnInitialUpdate() {

CFormView::OnInitialUpdate(); GetParentFrame()->RecalcLayout();

ResizeParentToFit(FALSE); ResizeParentToFit(); ShowHeaders();

OnRadioSingle) ON_BN_CLICKED(IDC_RADIO_RANGE,

OnRadioRange) ON_BN_CLICKED(IDC_BUTTON_SCAN,

OnButtonScan) ON_BN_CLICKED(IDC_BUTTON_STOP,

OnButtonStop) ON_COMMAND(ID_FILE_SAVE, OnFileSave)

//}}AFX_MSG_MAP END_MESSAGE_MAP()

//////////////////////////////////////////////////// /////////////////////////

// CPortScanView construction/destruction

//m_clrBk = RGB(0x00,0x00,0x77); m_clrText = RGB(0xff,0xff,0x00); //m_pBrush->CreateSolidBrush(m_clrBk); m_pColumns = new CStringList;

ASSERT(m_pColumns); m_bSinglePort = TRUE; m_nMaxAttempts = 1; //default value, This value has been set on the window m_pStatusList = new CPtrList; ASSERT(m_pStatusList);

CheckRadioButton(IDC_RADIO_SINGLE,IDC_RA DIO_RANGE,IDC_RADIO_SINGLE); m_cSinglePort.EnableWindow(); m_cPortFrom.EnableWindow(FALSE); m_cPortTo.EnableWindow(FALSE); m_parent = (CMainFrame*)GetParent(); ASSERT(m_parent); // m_cBtnStop.EnableWindow(FALSE); m_cAttempts.SetWindowText(_T("1")); }