Cisco_ACL配置

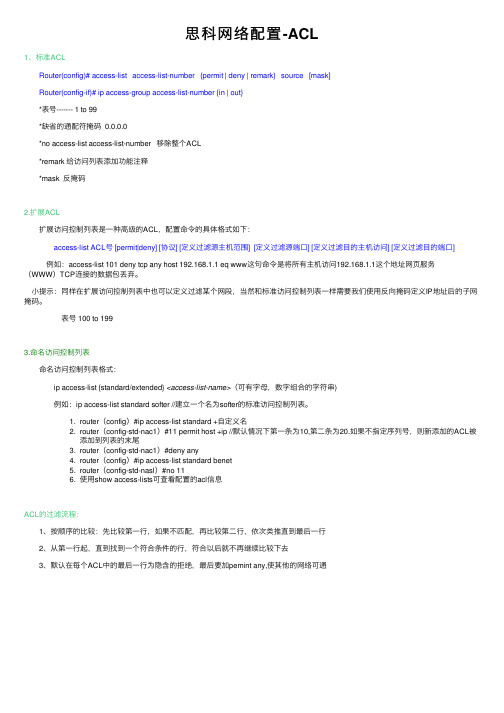

思科网络配置-ACL

思科⽹络配置-ACL1、标准ACL Router(config)# access-list access-list-number {permit | deny | remark} source [mask] Router(config-if)# ip access-group access-list-number {in | out} *表号------- 1 to 99 *缺省的通配符掩码 0.0.0.0 *no access-list access-list-number 移除整个ACL *remark 给访问列表添加功能注释 *mask 反掩码2.扩展ACL 扩展访问控制列表是⼀种⾼级的ACL,配置命令的具体格式如下: access-list ACL号 [permit|deny] [协议] [定义过滤源主机范围] [定义过滤源端⼝] [定义过滤⽬的主机访问] [定义过滤⽬的端⼝] 例如:access-list 101 deny tcp any host 192.168.1.1 eq www这句命令是将所有主机访问192.168.1.1这个地址⽹页服务(WWW)TCP连接的数据包丢弃。

⼩提⽰:同样在扩展访问控制列表中也可以定义过滤某个⽹段,当然和标准访问控制列表⼀样需要我们使⽤反向掩码定义IP地址后的⼦⽹掩码。

表号 100 to 199 3.命名访问控制列表 命名访问控制列表格式: ip access-list {standard/extended} <access-list-name>(可有字母,数字组合的字符串) 例如:ip access-list standard softer //建⽴⼀个名为softer的标准访问控制列表。

1. router(config)#ip access-list standard +⾃定义名2. router(config-std-nac1)#11 permit host +ip //默认情况下第⼀条为10,第⼆条为20.如果不指定序列号,则新添加的ACL被添加到列表的末尾3. router(config-std-nac1)#deny any4. router(config)#ip access-list standard benet5. router(config-std-nasl)#no 116. 使⽤show access-lists可查看配置的acl信息ACL的过滤流程: 1、按顺序的⽐较:先⽐较第⼀⾏,如果不匹配,再⽐较第⼆⾏,依次类推直到最后⼀⾏ 2、从第⼀⾏起,直到找到⼀个符合条件的⾏,符合以后就不再继续⽐较下去 3、默认在每个ACL中的最后⼀⾏为隐含的拒绝,最后要加pemint any,使其他的⽹络可通。

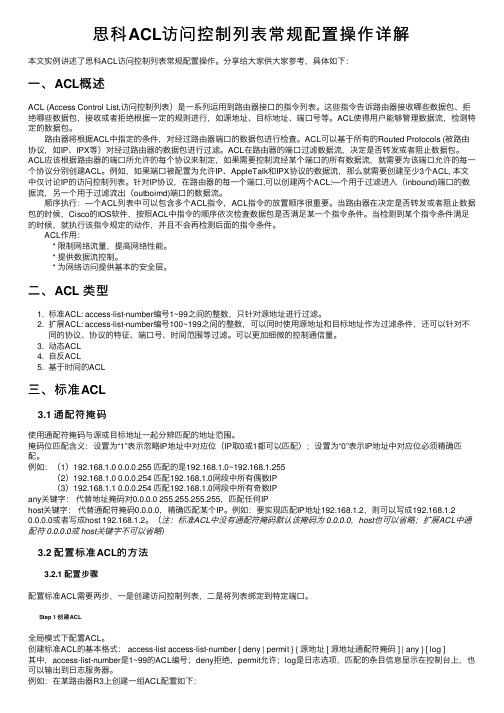

思科ACL访问控制列表常规配置操作详解

思科ACL访问控制列表常规配置操作详解本⽂实例讲述了思科ACL访问控制列表常规配置操作。

分享给⼤家供⼤家参考,具体如下:⼀、ACL概述ACL (Access Control List,访问控制列表)是⼀系列运⽤到路由器接⼝的指令列表。

这些指令告诉路由器接收哪些数据包、拒绝哪些数据包,接收或者拒绝根据⼀定的规则进⾏,如源地址、⽬标地址、端⼝号等。

ACL使得⽤户能够管理数据流,检测特定的数据包。

路由器将根据ACL中指定的条件,对经过路由器端⼝的数据包进⾏检査。

ACL可以基于所有的Routed Protocols (被路由协议,如IP、IPX等)对经过路由器的数据包进⾏过滤。

ACL在路由器的端⼝过滤数据流,决定是否转发或者阻⽌数据包。

ACL应该根据路由器的端⼝所允许的每个协议来制定,如果需要控制流经某个端⼝的所有数据流,就需要为该端⼝允许的每⼀个协议分别创建ACL。

例如,如果端⼝被配置为允许IP、AppleTalk和IPX协议的数据流,那么就需要创建⾄少3个ACL, 本⽂中仅讨论IP的访问控制列表。

针对IP协议,在路由器的每⼀个端⼝,可以创建两个ACL:—个⽤于过滤进⼊(inbound)端⼝的数据流,另⼀个⽤于过滤流出(outboimd)端⼝的数据流。

顺序执⾏:—个ACL列表中可以包含多个ACL指令,ACL指令的放置顺序很重要。

当路由器在决定是否转发或者阻⽌数据包的时候,Cisco的IOS软件,按照ACL中指令的顺序依次检査数据包是否满⾜某⼀个指令条件。

当检测到某个指令条件满⾜的时候,就执⾏该指令规定的动作,并且不会再检测后⾯的指令条件。

ACL作⽤: * 限制⽹络流量,提⾼⽹络性能。

* 提供数据流控制。

* 为⽹络访问提供基本的安全层。

⼆、ACL 类型1. 标准ACL: access-list-number编号1~99之间的整数,只针对源地址进⾏过滤。

2. 扩展ACL: access-list-number编号100~199之间的整数,可以同时使⽤源地址和⽬标地址作为过滤条件,还可以针对不同的协议、协议的特征、端⼝号、时间范围等过滤。

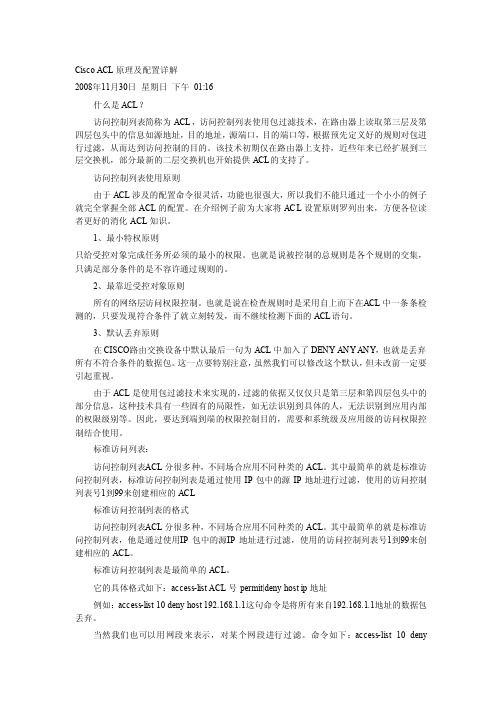

CiscoACL原理及配置详解

Cisco ACL原理及配置详解2008年11月30日星期日下午01:16什么是ACL?访问控制列表简称为ACL,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机也开始提供ACL的支持了。

访问控制列表使用原则由于ACL涉及的配置命令很灵活,功能也很强大,所以我们不能只通过一个小小的例子就完全掌握全部AC L的配置。

在介绍例子前为大家将ACL设置原则罗列出来,方便各位读者更好的消化AC L知识。

1、最小特权原则只给受控对象完成任务所必须的最小的权限。

也就是说被控制的总规则是各个规则的交集,只满足部分条件的是不容许通过规则的。

2、最靠近受控对象原则所有的网络层访问权限控制。

也就是说在检查规则时是采用自上而下在A CL中一条条检测的,只要发现符合条件了就立刻转发,而不继续检测下面的ACL语句。

3、默认丢弃原则在CISCO路由交换设备中默认最后一句为ACL中加入了DENY ANY ANY,也就是丢弃所有不符合条件的数据包。

这一点要特别注意,虽然我们可以修改这个默认,但未改前一定要引起重视。

由于ACL是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等。

因此,要达到端到端的权限控制目的,需要和系统级及应用级的访问权限控制结合使用。

标准访问列表:访问控制列表A CL分很多种,不同场合应用不同种类的AC L。

其中最简单的就是标准访问控制列表,标准访问控制列表是通过使用IP包中的源IP地址进行过滤,使用的访问控制列表号1到99来创建相应的ACL标准访问控制列表的格式访问控制列表A CL分很多种,不同场合应用不同种类的AC L。

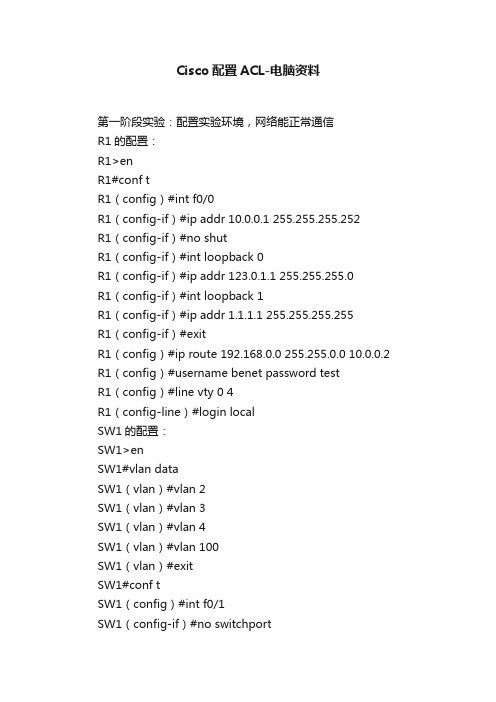

Cisco配置ACL-电脑资料

Cisco配置ACL-电脑资料第一阶段实验:配置实验环境,网络能正常通信R1的配置:R1>enR1#conf tR1(config)#int f0/0R1(config-if)#ip addr 10.0.0.1 255.255.255.252R1(config-if)#no shutR1(config-if)#int loopback 0R1(config-if)#ip addr 123.0.1.1 255.255.255.0R1(config-if)#int loopback 1R1(config-if)#ip addr 1.1.1.1 255.255.255.255R1(config-if)#exitR1(config)#ip route 192.168.0.0 255.255.0.0 10.0.0.2 R1(config)#username benet password testR1(config)#line vty 0 4R1(config-line)#login localSW1的配置:SW1>enSW1#vlan dataSW1(vlan)#vlan 2SW1(vlan)#vlan 3SW1(vlan)#vlan 4SW1(vlan)#vlan 100SW1(vlan)#exitSW1#conf tSW1(config)#int f0/1SW1(config-if)#no switchportSW1(config-if)#ip addr 10.0.0.2 255.255.255.252SW1(config-if)#no shutSW1(config-if)#exitSW1(config)#ip route 0.0.0.0 0.0.0.0 10.0.0.1SW1(config)#int range f0/14 - 15SW1(config-if-range)#switchport trunk encapsulation dot1qSW1(config-if-range)#switchport mode trunkSW1(config-if-range)#no shutSW1(config-if-range)#exitSW1(config)#int vlan 2SW1(config-if)#ip addr 192.168.2.1 255.255.255.0SW1(config-if)#no shutSW1(config-if)#int vlan 3SW1(config-if)#ip addr 192.168.3.1 255.255.255.0SW1(config-if)#no shutSW1(config-if)#int vlan 4SW1(config-if)#ip addr 192.168.4.1 255.255.255.0SW1(config-if)#no shutSW1(config-if)#int vlan 100SW1(config-if)#ip addr 192.168.100.1 255.255.255.0SW1(config-if)#no shutSW1(config-if)#exitSW1(config)#ip routingSW1(config)#int vlan 1SW1(config-if)#ip addr 192.168.0.1 255.255.255.0SW1(config-if)#no shutSW1(config-if)#exitSW1(config)#username benet password testSW1(config)#line vty 0 4SW2的配置:SW2>enSW2#vlan dataSW2(vlan)#vlan 2SW2(vlan)#vlan 3SW2(vlan)#vlan 4SW2(vlan)#exitSW2#conf tSW2(config)#int f0/15SW2(config-if)#switchport mode trunkSW2(config-if)#no shutSW2(config-if)#exitSW2(config)#int f0/1SW2(config-if)#switchport mode accessSW2(config-if)#switchport access vlan 2SW2(config-if)#no shutSW2(config-if)#int f0/2SW2(config-if)#switchport mode accessSW2(config-if)#switchport access vlan 3SW2(config-if)#no shutSW2(config-if)#int f0/3SW2(config-if)#switchport mode accessSW2(config-if)#switchport access vlan 4SW2(config-if)#no shutSW2(config-if)#int vlan 1SW2(config-if)#ip addr 192.168.0.2 255.255.255.0 SW2(config-if)#no shutSW2(config-if)#exitSW2(config)#ip default-gateway 192.168.0.1SW2(config)#username benet password test SW2(config)#line vty 0 4SW2(config-line)#login localSW3的配置:SW3>enSW3#vlan dataSW3(vlan)#vlan 100SW3(vlan)#exitSW3#conf tSW3(config)#int f0/15SW3(config-if)#switchport mode trunkSW3(config-if)#no shutSW3(config-if)#int f0/1SW3(config-if)#switchport mode accessSW3(config-if)#switchport access vlan 100SW3(config-if)#no shutSW3(config-if)#int vlan 1SW3(config-if)#ip addr 192.168.0.3 255.255.255.0 SW3(config-if)#no shutSW3(config-if)#exitSW3(config)#ip default-gateway 192.168.0.1 SW3(config)#no ip routingSW3(config)#username benet password test SW3(config)#line vty 0 4SW3(config-line)#login local网络管理区主机PC1(这里用路由器模拟)R5>enR5#conf tR5(config)#int f0/0R5(config-if)#ip addr 192.168.2.2 255.255.255.0R5(config-if)#no shutR5(config-if)#exitR5(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.1财务部主机PC2配置IP:IP地址:192.168.3.2 网关:192.168.3.1信息安全员主机PC3配置IP:IP地址:192.168.4.2 网关:192.168.4.1服务器主机配置IP:IP地址:192.168.100.2 网关:192.168.100.1第一阶段实验验证测试:所有部门之间的主机均能互相通信并能访问服务器和外网(测试方法:用PING命令)在所有主机上均能远程管理路由器和所有交换机,,电脑资料《Cisco 配置ACL》(https://www.)。

cisco路由器配置ACL详解

cisco路由器配置ACL详解如果有人说路由交换设备主要就是路由和交换的功能,仅仅在路由交换数据包时应用的话他一定是个门外汉。

如果仅仅为了交换数据包我们使用普通的HUB就能胜任,如果只是使用路由功能我们完全可以选择一台WINDOWS服务器来做远程路由访问配置。

实际上路由器和交换机还有一个用途,那就是网络管理,学会通过硬件设备来方便有效的管理网络是每个网络管理员必须掌握的技能。

今天我们就为大家简单介绍访问控制列表在CISCO路由交换上的配置方法与命令。

什么是ACL?访问控制列表简称为ACL,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机也开始提供ACL的支持了。

访问控制列表使用原则由于ACL涉及的配置命令很灵活,功能也很强大,所以我们不能只通过一个小小的例子就完全掌握全部ACL的配置。

在介绍例子前为大家将ACL设置原则罗列出来,方便各位读者更好的消化ACL知识。

1、最小特权原则只给受控对象完成任务所必须的最小的权限。

也就是说被控制的总规则是各个规则的交集,只满足部分条件的是不容许通过规则的。

2、最靠近受控对象原则所有的网络层访问权限控制。

也就是说在检查规则时是采用自上而下在ACL中一条条检测的,只要发现符合条件了就立刻转发,而不继续检测下面的ACL语句。

3、默认丢弃原则在CISCO路由交换设备中默认最后一句为ACL中加入了DENY ANY ANY,也就是丢弃所有不符合条件的数据包。

这一点要特别注意,虽然我们可以修改这个默认,但未改前一定要引起重视。

由于ACL是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等。

思科CISCO Acl访问控制详解

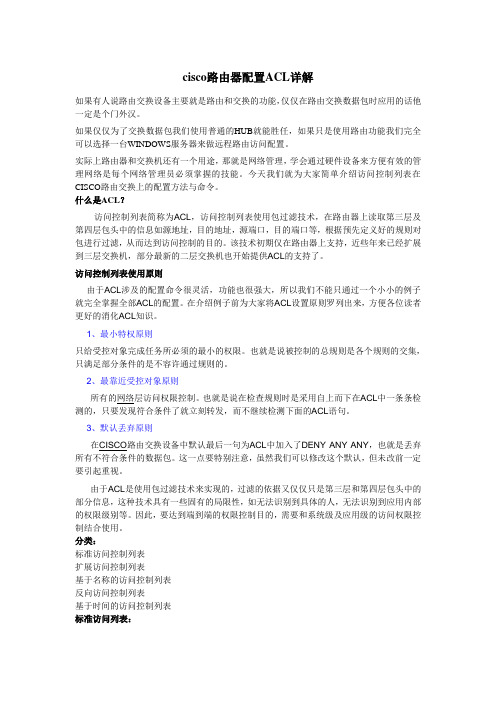

访问控制列表ACLACL简介ACL(Access Control List)是一个常用的用于流量匹配的工具,ACL通过对数据包中的源IP、目标IP、协议、源端口、目标端口这5元素进行匹配,然后对匹配的数据执行相应的策略(转发、丢弃、NAT 转换、限速)1.对访问网络的流量进行过滤,实现网络的安全访问;2. 网络地址转换(NAT);3. QOS服务质量;4. 策略路由。

策略:要求1.1和1.2可以访问财务部(1.1和1.2 是销售部经理),其他不允许访问财务。

一、标准ACL:匹配条件较少,只能通过源IP地址和时间段进行流量匹配,在一些需要进行简单匹配的环境中使用。

R(config)# access-list 编号策略源地址编号:标准ACL范围1--- 99策略:permit允许 | deny 拒绝源地址:要严格检查的地址( IP+通配符掩码)通配符掩码--- 是用来限定特定的地址范围(反掩码)用0 表示严格匹配用1 表示不检查例:主机 172.16.1.1 通配符掩码 0.0.0.0 32位都要检查主网 172.16.0.0/16 通配符掩码0.0.255.255 检查16位子网 172.16.1.0/24 通配符掩码0.0.0.255 24位要检查任意的 0.0.0.0 通配符掩码255.255.255.255不检查主机 ---- host 172.16.1.1 任意 ---- any练习:192.168.1.64/28子网掩码:255.255.255.240子网号: 192.168.1.64/28 (剩余4个主机位,网络号是16的倍数)广播地址: 192.168.1.79 (下一个网络号-1)通配符掩码 0.0.0.15 (比较前28位)通配符掩码 = 255.255.255.255 - 子网掩码也称为反掩码将ACL与接口关联:R(config-if)#ip access-group 编号 {in|out}{in|out} 表明在哪个方向上的数据进行控制策略:要求1.1和1.2可以访问财务部(1.1和1.2 是销售部经理),其他不允许访问财务部。

cisco访问控制列表acl所有配置命令详解

cisco访问控制列表acl所有配置命令详解Cisco 路由ACL(访问控制列表)的配置标准ACL Router(config)#access-list 1-99 permit/deny 192.168.1.1(源IP)0.0.0.255(反码)Router(config)#interface f0/0 Router(config-if)#ip access-group 1-99 out/in 扩展ACL Router(config)#access-list 100-199 permit/deny tcp (协议类型)192.168.1.1(源IP) 0.标准ACLRouter(config)#access-list 1-99 permit/deny 192.168.1.1(源IP) 0.0.0.255(反码)Router(config)#interface f0/0Router(config-if)#ip access-group 1-99 out/in扩展ACLRouter(config)#access-list 100-199 permit/deny tcp(协议类型) 192.168.1.1(源IP) 0.0.0.255(源IP反码) 172.16.0.1(目标IP) 0.0.255.255(目标IP反码) eq ftp/23 端口号Router(config)#interface f0/0Router(config-if)#ip access-group 100-199 out/in基于时间的ACL设定路由器的时间:#clock set {hh:mm:ss} {data} {month} {year}Router(config)#time-range wangxin (定义时间名称)以下有两种:1.absouluterRouter(config-time-range)#absouluter指定绝对时间范围start hh:mm end hh:mm Day(日) MONTH(月份) YEAR(年份)end hh:mm end hh:mm Day(日) MONTH(月份) YEAR(年份)如果省略start及其后面的时间,则表示与之相联系的permit或deny语句立即生效,并一直作用到end处的时间为止。

cisco路由器配置ACL详解

cisco路由器配置ACL详解ACL(Access Control List)是一种在Cisco路由器上配置的安全控制功能,用于控制网络流量的进出。

通过使用ACL,管理员可以根据特定的源地质、目标地质、端口号等条件来限制网络流量的传输。

本文将详细介绍如何在Cisco路由器上配置ACL。

第一章:ACL概述1.1 什么是ACL1.2 ACL的作用和用途1.3 ACL的优点和限制第二章:ACL配置方法2.1 基于标准访问列表(Standard Access List)的配置步骤2.2 基于扩展访问列表(Extended Access List)的配置步骤2.3 应用ACL到接口的配置步骤第三章:标准访问列表(Standard Access List)3.1 标准访问列表的介绍3.2 标准访问列表的配置示例3.3 标准访问列表的注意事项第四章:扩展访问列表(Extended Access List) 4.1 扩展访问列表的介绍4.2 扩展访问列表的配置示例4.3 扩展访问列表的注意事项第五章:应用ACL到接口5.1 应用ACL到入站(Inbound)接口的配置步骤 5.2 应用ACL到出站(Outbound)接口的配置步骤 5.3 应用ACL到VLAN接口的配置步骤第六章:法律名词及注释6.1 法律名词1的定义及注释6.2 法律名词2的定义及注释6.3 法律名词3的定义及注释附件:1、示例配置文件12、示例配置文件2请注意:文档中描述的配置选项和命令可能因不同的cisco路由器型号和软件版本而有所不同,具体的配置步骤应根据您的路由器型号和软件版本进行调整。

本文档涉及附件:(请根据实际情况列出涉及的附件)本文所涉及的法律名词及注释:(请根据实际情况列出相关法律名词及其注释)。

CiscoPacketTracer实验4:CISCOACL简单配置

CiscoPacketTracer实验4:CISCOACL简单配置实验4:CISCO ACL 简单配置一、实验目的1、了解ACL 配置方法;2、练习在已有网络上配置ACL 协议二、实验环境packet tracer 5.0三、ACL 介绍ACL(Access Control List,访问控制列表),简单说就是包过滤,根据数据包的报头中的ip 地址、协议端口号等信息进行过滤。

利用ACL 可以实现安全控制。

编号:1-99 or 1300-1999(standard IP),100-199 or 2000-2699(Extended IP)。

ACL并不复杂,但在实际应用中的,要想恰当地应用ACL,必需要制定合理的策略。

四、实验步骤:一、配置实例拓扑图配置DNS SERVER:配置HTTP SERVER:二、配置三个路由器:以Router0 为例,其它两个路由器相似:Router>Router>enable /进入特权配置模式Router#config t /进入全局配置模式Enter configuration commands, one per line. End with CNTL/Z. Router(config)#hostname yangyu-R0 /修改路由器名称yangyu-R0(config)#enable password yangyu /设置特权密码yangyu-R0(config)#LINE VTY 0 4yangyu-R0(config-line)#password yangyu /设置登陆密码yangyu-R0(config-line)#loginyangyu-R0(config-line)#endyangyu-R0#config tEnter configuration commands, one per line. End with CNTL/Z. yangyu-R0(config)#int fa 0/0 /配置FA0/0 端口yangyu-R0(config-if)#ip add 192.168.2.1 255.255.255.0yangyu-R0(config-if)#no shut /启用该端口yangyu-R0(config-if)#int s 1/0 /配置serial1/0 端口yangyu-R0(config-if)#ip add 172.17.1.1 255.255.255.0yangyu-R0(config-if)# clock rate 64000 /配置串行链路时钟yangyu-R0(config-if)#no shutyangyu-R0(config-if)#exityangyu-R0(config)#interface Serial1/1yangyu-R0(config-if)#ip address 172.16.1.1 255.255.255.0 yangyu-R0(config-if)#clock rate 64000yangyu-R0(config-if)#no shutdownyangyu-R0(config-if)#exyangyu-R0(config)#router eigrp 24 /启用EIGRP 协议,区域号为24 yangyu-R0(config-router)#network 192.168.2.0 /发布邻接网络yangyu-R0(config-router)#network 172.16.0.0yangyu-R0(config-router)#network 172.17.0.0yangyu-R0(config-router)#auto-summary /启用自动汇总yangyu-R0(config-router)#exR1,R2 的配置信息:R1:yangyu-R1#show ruyangyu-R1#show running-configBuilding configuration...Current configuration : 738 bytes!version 12.4no service password-encryption!hostname yangyu-R1!!enable password yangyu!!!!ip ssh version 1!!interface FastEthernet0/0ip address 192.168.3.1 255.255.255.0duplex autospeed auto!interface FastEthernet0/1no ip addressduplex autospeed autoshutdown!interface Serial1/0ip address 172.17.1.2 255.255.255.0 !interface Serial1/1ip address 172.18.1.1 255.255.255.0 clock rate 64000 !interface Serial1/2no ip addressshutdown!interface Serial1/3no ip addressshutdown!interface Vlan1no ip addressshutdown!router eigrp 24network 192.168.3.0network 172.17.0.0network 172.18.0.0auto-summary!ip classless!!!!!line con 0line vty 0 4password yangyulogin!!EndR2:yangyu-R2#show runn Building configuration... Current configuration : 720 bytes !version 12.4no service password-encryption !hostname yangyu-R2!!enable password yangyu!!!!ip ssh version 1!!interface FastEthernet0/0ip address 192.168.1.1 255.255.255.0 duplex auto speed auto!interface FastEthernet0/1no ip addressduplex autospeed autoshutdown!interface Serial1/0ip address 172.18.1.2 255.255.255.0 !interface Serial1/1ip address 172.16.1.2 255.255.255.0 !interface Serial1/2no ip addressshutdown!interface Serial1/3no ip addressshutdown!interface Vlan1no ip addressshutdown!router eigrp 24network 192.168.1.0network 172.16.0.0network 172.18.0.0auto-summary!ip classless!!!!!line con 0line vty 0 4password yangyulogin!!end三、配置简单的ACL1、配置ACL 限制远程登录(telnet)到路由器的主机yangyu-R0#config tEnter configuration commands, one per line. End with CNTL/Z.yangyu-R0(config)#access-list 1 permit host 192.168.2.2 /路由器yangyu-R0只允许192.168.2.2 远程登录(telnet)yangyu-R0(config)#line vty 0 4yangyu-R0(config-line)#access-class 1 inyangyu-R0(config-line)#其它两个路由器也可依照上文配置。

cisco路由器配置ACL详解

cisco路由器配置ACL详解什么是ACL?访问控制列表简称为ACL,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机也开始提供ACL的支持了。

访问控制列表使用原则由于ACL涉及的配置命令很灵活,功能也很强大,所以我们不能只通过一个小小的例子就完全掌握全部AC L的配置。

在介绍例子前为大家将ACL设置原则罗列出来,方便各位读者更好的消化AC L知识。

1、最小特权原则只给受控对象完成任务所必须的最小的权限。

也就是说被控制的总规则是各个规则的交集,只满足部分条件的是不容许通过规则的。

2、最靠近受控对象原则所有的网络层访问权限控制。

也就是说在检查规则时是采用自上而下在A C L中一条条检测的,只要发现符合条件了就立刻转发,而不继续检测下面的ACL语句。

3、默认丢弃原则在CISCO路由交换设备中默认最后一句为ACL中加入了DENY ANY ANY,也就是丢弃所有不符合条件的数据包。

这一点要特别注意,虽然我们可以修改这个默认,但未改前一定要引起重视。

由于ACL是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等。

因此,要达到端到端的权限控制目的,需要和系统级及应用级的访问权限控制结合使用。

分类:标准访问控制列表扩展访问控制列表基于名称的访问控制列表反向访问控制列表基于时间的访问控制列表标准访问列表:访问控制列表A C L分很多种,不同场合应用不同种类的AC L。

Cisco_奇偶ACL配置

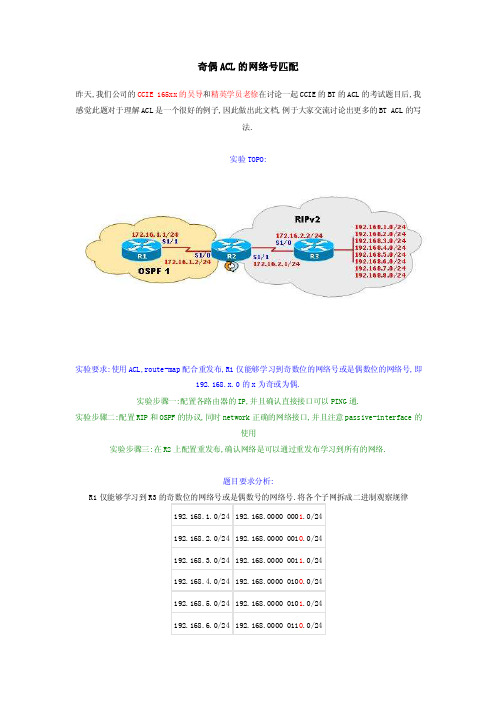

奇偶ACL的网络号匹配昨天,我们公司的CCIE 165xx的吴导和精英学员老徐在讨论一起CCIE的BT的ACL的考试题目后,我感觉此题对于理解ACL是一个很好的例子,因此做出此文档,例于大家交流讨论出更多的BT ACL的写法.实验TOPO:实验要求:使用ACL,route-map配合重发布,R1仅能够学习到奇数位的网络号或是偶数位的网络号,即192.168.x.0的x为奇或为偶.实验步骤一:配置各路由器的IP,并且确认直接接口可以PING通.实验步骤二:配置RIP和OSPF的协议,同时network正确的网络接口,并且注意passive-interface的使用实验步骤三:在R2上配置重发布,确认网络是可以通过重发布学习到所有的网络.题目要求分析:R1仅能够学习到R3可以发现,只要是192.168.x.0/24的x为偶数,则第24位为0,如果为奇,则第24位为1,因此根据此规律和ACL的0为完全匹配1为忽略匹配规则,可以写出如下两个acl,针对第24位进行匹配.用于偶数位的网络号:access-list 1 permit 192.168.0.0 0.0.254.0192.168.0000 0000.0000.000.1111 1110.0用于奇数位的网络号:access-list 2 permit 192.168.1.0 0.0.254.0192.168.0000 0001.0000.000.1111 1110.0实验实践一:在R2上配置,测试偶数位的匹配:access-list 1 permit 192.168.0.0 0.0.254.0!route-map parity-acl permit 10match ip address 1!router ospf 1redistribute rip subnets route-map parity-acl在R1上查看路由表,发现只有偶数位的网络号:O E2 192.168.8.0/24 [110/20] via 172.16.1.2, 00:00:38, Serial1/1O E2 192.168.4.0/24 [110/20] via 172.16.1.2, 00:00:38, Serial1/1O E2 192.168.6.0/24 [110/20] via 172.16.1.2, 00:00:38, Serial1/1O E2 192.168.2.0/24 [110/20] via 172.16.1.2, 00:00:38, Serial1/1实验实践二:no掉刚才配置的acl和route-map,在R2上配置,测试奇数位的匹配access-list 2 permit 192.168.1.0 0.0.254.0!route-map parity-acl permit 10match ip address 2!router ospf 1redistribute rip subnets route-map parity-acl在R1上查看路由表,发现只有奇数位的网络号:O E2 192.168.5.0/24 [110/20] via 172.16.1.2, 00:00:27, Serial1/1O E2 192.168.7.0/24 [110/20] via 172.16.1.2, 00:00:27, Serial1/1O E2 192.168.1.0/24 [110/20] via 172.16.1.2, 00:00:27, Serial1/1O E2 192.168.3.0/24 [110/20] via 172.16.1.2, 00:00:27, Serial1/1实验总结:ACL的使用,主要是考察个人的二进制和逻辑运算,因此建议工大学员,能够在基本功上多下点功夫.附件acl.JPG(18.65 KB)2006-12-22 10:17sdm 连接 dynamips 教程(原创)不想用教程这个词太大太不谦虚但是这样可能便于大家搜索和查询请大家见谅ccna 新教程中有sdm的内容所以不管sdm好不好用我们都要去练练手练之前当然是搭好环境。

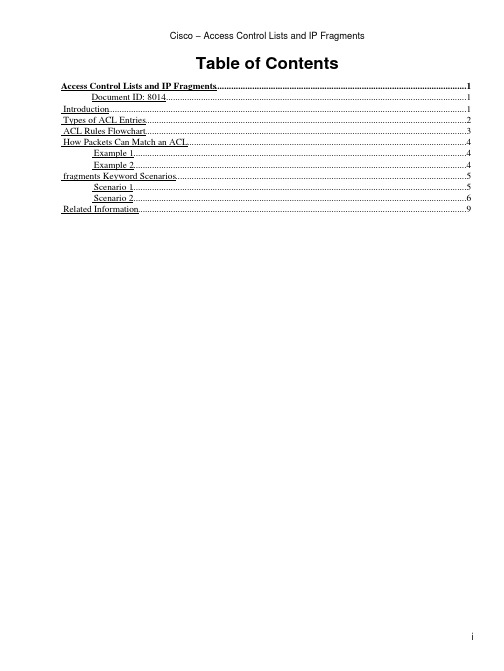

CISCO官方配置手册ACL

Cisco − Access Control Lists and IP FragmentsTable of ContentsAccess Control Lists and IP Fragments (1)Document ID: 8014 (1)Introduction (1)Types of ACL Entries (2)ACL Rules Flowchart (3)How Packets Can Match an ACL (4)Example 1 (4)Example 2 (4)fragments Keyword Scenarios (5)Scenario 1 (5)Scenario 2 (6)Related Information (9)Access Control Lists and IP FragmentsDocument ID: 8014IntroductionTypes of ACL EntriesACL Rules FlowchartHow Packets Can Match an ACLExample 1Example 2fragments Keyword ScenariosScenario 1Scenario 2Related InformationIntroductionThis White Paper explains the different kinds of Access Control List (ACL) entries and what happens when different kinds of packets encounter these various entries. ACLs are used to block IP packets from being forwarded by a router.RFC 1858 covers security considerations for IP fragment filtering and highlights two attacks on hosts that involve IP fragments of TCP packets, the Tiny Fragment Attack and the Overlapping Fragment Attack. Blocking these attacks is desirable because they can compromise a host, or tie up all of its internal resources.RFC 1858 also describes two methods of defending against these attacks, the direct and the indirect. In the direct method, initial fragments that are smaller than a minimum length are discarded. The indirect method involves discarding the second fragment of a fragment set, if it starts 8 bytes into the original IP datagram. Please see RFC 1858 for more details.Traditionally, packet filters like ACLs are applied to the non−fragments and the initial fragment of an IP packet because they contain both Layer 3 and 4 information that the ACLs can match against for a permit or deny decision. Non−initial fragments are traditionally allowed through the ACL because they can be blocked based on Layer 3 information in the packets; however, because these packets do not contain Layer 4 information, they do not match the Layer 4 information in the ACL entry, if it exists. Allowing the non−initial fragments of an IP datagram through is acceptable because the host receiving the fragments is not able to reassemble the original IP datagram without the initial fragment.Firewalls can also be used to block packets by maintaining a table of packet fragments indexed by source and destination IP address, protocol, and IP ID. Both the Cisco PIX Firewall and the Cisco IOS® Firewall can filter all the fragments of a particular flow by maintaining this table of information, but it is too expensive to do this on a router for basic ACL functionality. A firewall's primary job is to block packets, and its secondary role is to route packets; a router's primary job is to route packets, and its secondary role is to block them. Two changes were made in Cisco IOS Software Releases 12.1(2) and 12.0(11) to address some security issues surrounding TCP fragments. The indirect method, as described in RFC 1858 , was implemented as part of the standard TCP/IP input packet sanity checking. Changes were also made to ACL functionality with respect to non−initial fragments.Types of ACL EntriesThere are six different types of ACL lines, and each has a consequence if a packet does or does not match. In the following list, FO = 0 indicates a non−fragment or an initial fragment in a TCP flow, FO > 0 indicates that the packet is a non−initial fragment, L3 means Layer 3, and L4 means Layer 4.Note: When there is both Layer 3 and Layer 4 information in the ACL line and the fragments keyword is present, the ACL action is conservative for both permit and deny actions. The actions are conservative because you do not want to accidentally deny a fragmented portion of a flow because the fragments do not contain sufficient information to match all of the filter attributes. In the deny case, instead of denying anon−initial fragment, the next ACL entry is processed. In the permit case, it is assumed that the Layer 4 information in the packet, if available, matches the Layer 4 information in the ACL line.Permit ACL line with L3 information onlyIf a packet's L3 information matches the L3 information in the ACL line, it is permitted.1.2.If a packet's L3 information does not match the L3 information in the ACL line, the next ACL entry is processed.Deny ACL line with L3 information onlyIf a packet's L3 information matches the L3 information in the ACL line, it is denied.1.2.If a packet's L3 information does not match the L3 information in the ACL line, the next ACL entry is processed.Permit ACL line with L3 information only, and the fragments keyword is presentIf a packet's L3 information matches the L3 information in the ACL line, the packet's fragment offset is checked.a.If a packet's FO > 0, the packet is permitted.b.If a packet's FO = 0 , the next ACL entry is processed.Deny ACL line with L3 information only, and the fragments keyword is presentIf a packet's L3 information does match the L3 information in the ACL line, the packet's fragment offset is checked.If a packet's FO > 0, the packet is denied.a.b.If a packet's FO = 0, the next ACL line is processed.Permit ACL line with L3 and L4 information1.If a packet's L3 and L4 information matches the ACL line and FO = 0, the packet is permitted.2.If a packet's L3 information matches the ACL line and FO > 0, the packet is permitted.Deny ACL line with L3 and L4 information1.If a packet's L3 and L4 information matches the ACL entry and FO = 0, the packet is denied.2.If a packet's L3 information matches the ACL line and FO > 0, the next ACL entry is processed.ACL Rules FlowchartThe following flowchart illustrates the ACL rules when non−fragments, initial fragments, and non−initial fragments are checked against the ACL.Note: The non−initial fragments themselves contain only Layer 3, never Layer 4 information, although the ACL may contain both Layer 3 and Layer 4 information.How Packets Can Match an ACLExample 1The following five possible scenarios involve different types of packets encountering ACL 100. Please refer to the table and flow chart as you follow what happens in each situation. The IP address of the web server is 171.16.23.1.access−list 100 permit tcp any host 171.16.23.1 eq 80access−list 100 deny ip any anyThe packet is an initial fragment or a non−fragment destined for the server on port 80:The first line of the ACL contains both Layer 3 and Layer 4 information, which matches the Layer 3 and Layer 4 information in the packet, so the packet is permitted.The packet is an initial fragment or a non−fragment destined for the server on port 21:1.The first line of the ACL contains both Layer 3 and Layer 4 information, but the Layer 4 information in the ACL does not match the packet, so the next ACL line is processed.2.The second line of the ACL denies all packets, so the packet is denied.The packet is a non−initial fragment to the server in a port 80 flow:The first line of the ACL contains Layer 3 and Layer 4 information, the Layer 3 information in the ACL matches the packet, and the ACL action is to permit, so the packet is permitted.The packet is a non−initial fragment to the server in a port 21 flow:The first line of the ACL contains both Layer 3 and Layer 4 information. The Layer 3 information in the ACL matches the packet, there is no Layer 4 information in the packet, and the ACL action is to permit, so the packet is permitted.The packet is an initial fragment, non−fragment or non−initial fragment to another host on the server subnet:1.The first line of the ACL contains Layer 3 information that does not match the Layer 3 information in the packet (the destination address), so the next ACL line is processed.2.The second line of the ACL denies all packets, so the packet is denied.Example 2The following same five possible scenarios involve different types of packets encountering ACL 101. Again, please refer to the table and flow chart as you follow what happens in each situation. The IP address of the web server is 171.16.23.1.access−list 101 deny ip any host 171.16.23.1 fragmentsaccess−list 101 permit tcp any host 171.16.23.1 eq 80access−list 101 deny ip any anyThe packet is an initial fragment or non−fragment destined for the server on port 80:The first line of the ACL contains Layer 3 information which matches the Layer 3 information in the1.packet. The ACL action is to deny, but because the fragments keyword is present, the next ACLentry is processed.2.The second line of the ACL contains Layer 3 and Layer 4 information, which matches the packet, so the packet is permitted.The packet is an initial fragment or non−fragment destined for the server on port 21:1.The first line of the ACL contains Layer 3 information, which matches the packet, but the ACL entry also has the fragments keyword, which doesn't match the packet because FO = 0, so the next ACLentry is processed.The second line of the ACL contains Layer 3 and Layer 4 information. In this case, the Layer 42.information does not match, so the next ACL entry is processed.3.The third line of the ACL denies all packets, so the packet is deniedThe packet is a non−initial fragment to the server in a port 80 flow:The first line of the ACL contains Layer 3 information which matches the Layer 3 information in the packet. Remember that even though this is part of a port 80 flow, there is no Layer 4 information in the non−initial fragment. The packet is denied because the Layer 3 information matches.The packet is a non−initial fragment to the server in a port 21 flow:The first line of the ACL contains Layer 3 information only, and it matches the packet, so the packet is denied.The packet is an initial fragment, non−fragment or non−initial fragment to another host on the server subnet:1.The first line of the ACL contains Layer 3 information only, and it does not match the packet, so the next ACL line is processed.2.The second line of the ACL contains Layer 3 and Layer 4 information. The Layer 4 information in the packet does not match that of the ACL, so the next ACL line is processed.3.The third line of the ACL denies this packetfragments Keyword ScenariosScenario 1Router B connects to a web server, and the network administrator does not want to allow any fragments to reach the server. This scenario shows what happens if the network administrator implements ACL 100 versus ACL 101. The ACL is applied inbound on the routers Serial0 (s0) interface and should allow onlynon−fragmented packets to reach the web server. See the ACL Rules Flowchart and the How Packets Can Match an ACL sections as you follow the scenario.Consequences of Using the fragments KeywordThe following is ACL 100:access−list 100 permit tcp any host 171.16.23.1 eq 80access−list 100 deny ip any anyThe first line of the ACL 100 allows only HTTP to the server, but it also permits non−initial fragments to any TCP port on the server. It permits these packets because non−initial fragments do not contain Layer 4 information, and the ACL logic assumes that if the Layer 3 information matches, then the Layer 4 information would also match, if it was available. The second line is implicit and denies all other traffic.It is important to note that, as of Cisco IOS Software Releases 12.1(2) and 12.0(11), the new ACL code drops fragments that do not match any other line in the ACL. Earlier releases allow non−initial fragments through if they do not match any other line of the ACL.The following is ACL 101:access−list 101 deny ip any host 171.16.23.1 fragmentsaccess−list 101 permit tcp any host 171.16.23.1 eq 80access−list 101 deny ip any anyACL 101 does not allow non−initial fragments through to the server because of the first line. A non−initial fragment to the server is denied when it encounters the first ACL line because the Layer 3 information in the packet matches the Layer 3 information in the ACL line.Initial or non−fragments to port 80 on the server also match the first line of the ACL for Layer 3 information, but because the fragments keyword is present, the next ACL entry (the second line) is processed. The second line of the ACL permits the initial or non−fragments because they match the ACL line for Layer 3 and Layer 4 information.Non−initial fragments destined to the TCP ports of other hosts on the 171.16.23.0 network are blocked by this ACL. The Layer 3 information in these packets does not match the Layer 3 information in the first ACL line, so the next ACL line is processed. The Layer 3 information in these packets does not match the Layer 3 information in the second ACL line either, so the third ACL line is processed. The third line is implicit and denies all traffic.The network administrator in this scenario decides to implement ACL 101 because it permits onlynon−fragmented HTTP flows to the server.Scenario 2A customer has Internet connectivity at two different sites, and there is also a backdoor connection between the two sites. The network administrator's policy is to allow Group A in Site 1 to access the HTTP server atSite 2. The routers at both sites are using private addresses (RFC 1918 ) and Network Address Translation (NAT) to translate packets that are routed through the Internet.The network administrator at Site 1 is policy−routing the private addresses assigned to Group A, so that they use the backdoor through Router A's Serial0 (s0) when accessing the HTTP server at Site 2. The router at Site 2 has a static route to 172.16.10.0, so that return traffic to Group A is also routed through the backdoor. All other traffic is processed by NAT and routed through the Internet. The network administrator in this scenario has to decide which application or flow is going to work if the packets are fragmented. It is not possible to make both the HTTP and File Transfer Protocol (FTP) flows work at the same time because one or the other breaks.See the ACL Rules Flowchart and the How Packets Can Match an ACL sections as you follow the scenario. Explanation of the Network Administrator's OptionsIn the following example, the route map called FOO on Router A sends packets that match ACL 100 across to Router B through s0. All packets that do not match are processed by NAT and take the default route through the Internet.Note: If a packet falls off the bottom of the ACL, or is denied by it, then it is not policy−routed.The following is a partial configuration of Router A, showing that a policy route−map called FOO is applied to interface e0, where the traffic from Group A enters the router:hostname Router_Aint e0ip policy route−map FOOroute−map FOO permit 10match ip address 100set ip next−hop 10.1.1.2access−list 100 permit tcp 172.16.10.0 0.0.0.255 host 192.168.10.1 eq 80access−list 100 deny ip any anyACL 100 allows policy routing on both initial, non−fragments and non−initial fragments of HTTP flows to the server. Initial and non−fragments of HTTP flows to the server are permitted by the ACL and policy routed because they match the Layer 3 and Layer 4 information in the first ACL line. Non−initial fragments are permitted by the ACL and policy routed because the Layer 3 information in the packet also matches the firstACL line; the ACL logic assumes that the Layer 4 information in the packet would also match if it was available.Note: ACL 100 breaks other types of fragmented TCP flows between Group A and the server because the initial and non−initial fragments get to the server through different paths; the initial fragments are processed by NAT and routed through the Internet, but the non−initial fragments of the same flow are policy routed.A fragmented FTP flow helps illustrate the problem in this scenario. The initial fragments of an FTP flow match the Layer 3 information, but not the Layer 4 information, of the first ACL line, and they are subsequently denied by the second line. These packets are processed by NAT and routed through the Internet. The non−initial fragments of an FTP flow match the Layer 3 information in the first ACL line, and the ACL logic assumes a positive match on Layer 4 information. These packets are policy routed, and the host reassembling these packets does not recognize the initial fragments as part of the same flow as thepolicy−routed non−initial fragments because NAT has changed the source address of the initial fragments. ACL 100 in the configuration below fixes the FTP problem. The first line of ACL 100 denies both initial and non−initial FTP fragments from Group A to the server.hostname Router_Aint e0ip policy route−map FOOroute−map FOO permit 10match ip address 100set ip next−hop 10.1.1.2access−list 100 deny tcp 172.16.10.0 0.0.0.255 host 192.168.10.1 fragmentsaccess−list 100 permit tcp 172.16.10.0 0.0.0.255 host 192.168.10.1 eq 80access−list 100 deny ip any anyInitial fragments match on the Layer 3 information in the first ACL line, but the presence of the fragments keyword causes the next ACL line to be processed. The initial fragment does not match the second ACL line for Layer 4 information, and so the next implicit line of the ACL is processed, which denies the packet.Non−initial fragments match the Layer 3 information in the first line of the ACL, so they are denied. Both initial and non−initial fragments are processed by NAT and routed through the Internet, so the server has no problem with reassembly.Fixing FTP flows breaks fragmented HTTP flows because the initial HTTP fragments are now policy routed, but the non−initial fragments are processed by NAT and routed through the Internet.When an initial fragment of an HTTP flow from Group A to the server encounters the first line of the ACL, it matches on the Layer 3 information in the ACL, but because of the fragments keyword, the next line of the ACL is processed. The second line of the ACL permits and policy routes the packet to the server.When non−initial HTTP fragments destined from Group A to the server encounters the first line of the ACL, the Layer 3 information in the packet matches the ACL line and the packet is denied. These packets are processed by NAT and traverse the Internet to get to the server.The first ACL in this scenario allows fragmented HTTP flows and breaks fragmented FTP flows. The second ACL allows fragmented FTP flows and breaks fragmented HTTP flows. The TCP flows break in each case because the initial and non−initial fragments take different paths to the server. Reassembly is not possible because NAT has changed the source address of the non−initial fragments.It is not possible to construct an ACL that allows both kinds of fragmented flows to the server, so the network administrator has to choose which flow he wants to work.Related InformationConfiguring Access Control Lists••IP Routing Support PageTechnical Support − Cisco Systems•All contents are Copyright © 1992−2005 Cisco Systems, Inc. All rights reserved. Important Notices and Privacy Statement. Updated: Aug 02, 2005Document ID: 8014。

详解cisco访问控制列表ACL

一:访问控制列表概述·访问控制列表(ACL)是应用在路由器接口的指令列表。

这些指令列表用来告诉路由器哪些数据包可以通过,哪些数据包需要拒绝。

·工作原理:它读取第三及第四层包头中的信息,如源地址、目的地址、源端口、目的端口等。

根据预先设定好的规则对包进行过滤,从而达到访问控制的目的。

·实际应用:阻止某个网段访问服务器。

阻止A网段访问B网段,但B网段可以访问A网段。

禁止某些端口进入网络,可达到安全性。

二:标准ACL·标准访问控制列表只检查被路由器路由的数据包的源地址。

若使用标准访问控制列表禁用某网段,则该网段下所有主机以及所有协议都被禁止。

如禁止了A网段,则A网段下所有的主机都不能访问服务器,而B网段下的主机却可以。

用1----99之间数字作为表号一般用于局域网,所以最好把标准ACL应用在离目的地址最近的地方。

·标准ACL的配置:router(config)#access-list表号 deny(禁止)网段/IP地址反掩码**** ****禁止某各网段或某个IProuter(config)#access-list表号 permit(允许) any注:默认情况下所有的网络被设置为禁止,所以应该放行其他的网段。

router(config)#interface 接口 ******进入想要应用此ACL 的接口(因为访问控制列表只能应用在接口模式下)router(config-if)#ip access-group表号 out/in ***** 设置在此接口下为OUT或为IN其中router(config)#access-list 10 deny 192.168.0.10.0.0.0=router(config)#access-list 10 deny host192.168.0.1router(config)#access-list 10 deny 0.0.0.0 255.255.255.255 =router(config)#access-list 10 deny anyrouter#show access-lists ******查看访问控制列表。

cisco ACL配置

ACL随着大规模开放式网络的开发,网络面临的威胁也就越来越多。

网络安全问题成为网络管理员最为头疼的问题。

一方面,为了业务的发展,必须允许对网络资源的开发访问,另一方面,又必须确保数据和资源的尽可能安全。

网络安全采用的技术很多,而通过访问控制列表(ACL)可以对数据流进行过滤,是实现基本的网络安全手段之一。

ACL使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址、目的地址、源端口、目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

ACL分很多种,不同场合应用不同种类的ACL,包括:标准ACL;扩展ACL;命名ACL。

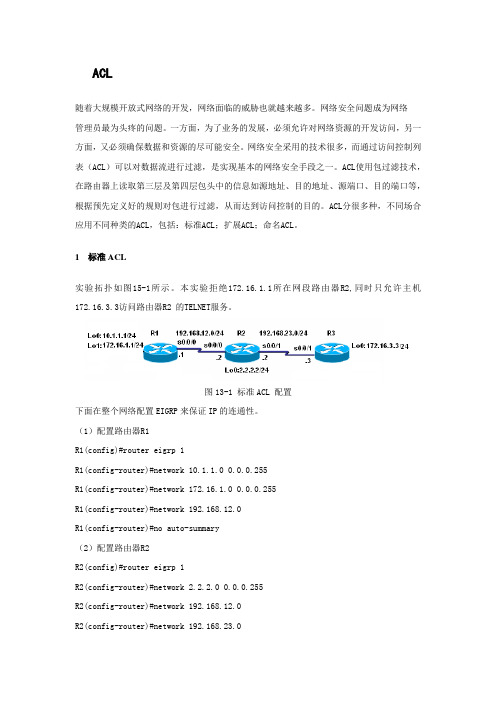

1 标准ACL实验拓扑如图15-1所示。

本实验拒绝172.16.1.1所在网段路由器R2,同时只允许主机172.16.3.3访问路由器R2 的TELNET服务。

图13-1 标准ACL 配置下面在整个网络配置EIGRP来保证IP的连通性。

(1)配置路由器R1R1(config)#router eigrp 1R1(config-router)#network 10.1.1.0 0.0.0.255R1(config-router)#network 172.16.1.0 0.0.0.255R1(config-router)#network 192.168.12.0R1(config-router)#no auto-summary(2)配置路由器R2R2(config)#router eigrp 1R2(config-router)#network 2.2.2.0 0.0.0.255R2(config-router)#network 192.168.12.0R2(config-router)#network 192.168.23.0R2(config-router)#no auto-summary(3)配置路由器R3R3(config)#router eigrp 1R3(config-router)#network 172.16.3.0 0.0.0.255R3(config-router)#network 192.168.23.0R3(config-router)#no auto-summary(4)测试整个网络的连通性R1# ping 172.16.3.3 source lo0R1# ping 2.2.2.2 source 172.16.1.1R3# ping 10.1.1.1 source 172.16.3.3R3# ping 172.16.1.1 source 172.16.3.3此时,网络应该达到全联通的状态。

cisco ACL配置详解

cisco ACL配置详解ACL(Access Control List,访问控制列表)技术从来都是一把双刃剑,网络应用与互联网的普及在大幅提高企业的生产经营效率的同时,也带来了诸如数据的安全性,员工利用互联网做与工作不相干事等负面影响。

如何将一个网络有效的管理起来,尽可能的降低网络所带来的负面影响就成了摆在网络管理员面前的一个重要课题。

A公司的某位可怜的网管目前就面临了一堆这样的问题。

A公司建设了一个企业网,并通过一台路由器接入到互联网。

在网络核心使用一台基于IOS的多层交换机,所有的二层交换机也为可管理的基于IOS的交换机,在公司内部使用了VLAN技术,按照功能的不同分为了6个VLAN。

分别是网络设备与网管(VLAN1,10.1.1.0/24)、内部服务器(VLAN2)、Internet连接(VLAN3)、财务部(VLAN4)、市场部(VLAN5)、研发部门(VLAN6),出口路由器上Fa0/0接公司内部网,通过s0/0连接到Internet。

每个网段的三层设备(也就是客户机上的缺省网关)地址都从高位向下分配,所有的其它节点地址均从低位向上分配。

该网络的拓朴如下图所示:自从网络建成后麻烦就一直没断过,一会儿有人试图登录网络设备要捣乱;一会儿领导又在抱怨说互联网开通后,员工成天就知道泡网;一会儿财务的人又说研发部门的员工看了不该看的数据。

这些抱怨都找这位可怜的网管,搞得他头都大了。

那有什么办法能够解决这些问题呢?答案就是使用网络层的访问限制控制技术――访问控制列表(下文简称ACL)。

那么,什么是ACL呢?ACL是种什么样的技术,它能做什么,又存在一些什么样的局限性呢?ACL的基本原理、功能与局限性网络中常说的ACL是Cisco IOS所提供的一种访问控制技术,初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机如2950之类也开始提供ACL的支持。

只不过支持的特性不是那么完善而已。

ciscoACL策略配置和查看

ciscoACL策略配置和查看⾸选查看设备有哪些关于ACL的配置,可以使⽤以下命令:44-SW4#show running-config | section accessip access-group 100 inaccess-list 100 permit eigrp any anyaccess-list 100 deny icmp any any查看acl的具体情况,包括acl类型、acl序号、条⽬、条⽬序号、match数量等等44-SW4#show ip access-listsExtended IP access list 10010 permit eigrp any any (24 matches)20 deny icmp any any插⼊acl条⽬,如在条⽬10和20之间插⼊序号为15的条⽬,如下所⽰:44-SW4#configure terminal44-SW4(config)#ip access-list extended 10044-SW4(config-ext-nacl)#15 permit icmp any any44-SW4(config-ext-nacl)#end44-SW4#show ip access-lists 100Extended IP access list 10010 permit eigrp any any (60 matches)15 permit icmp any any20 deny icmp any any删除序号为15的条⽬,如下所⽰:44-SW4#configure terminal44-SW4(config)#ip access-list extended 10044-SW4(config-ext-nacl)#no 1544-SW4(config-ext-nacl)#end44-SW4#show ip access-lists 100Extended IP access list 10010 permit eigrp any any (140 matches)20 deny icmp any any以下为错误的删除⽅式,将导致整个acl被删除:44-SW4#configure terminal44-SW4(config)#no access-list 100 permit icmp any any 44-SW4(config)#end44-SW4#show ip access-lists 10044-SW4#。

cisco路由器配置ACL详解详解

cisco路由器配置ACL详解如果有人说路由交换设备主要就是路由和交换的功能,仅仅在路由交换数据包时应用的话他一定是个门外汉。

如果仅仅为了交换数据包我们使用普通的HUB就能胜任,如果只是使用路由功能我们完全可以选择一台WINDOWS服务器来做远程路由访问配置。

实际上路由器和交换机还有一个用途,那就是网络管理,学会通过硬件设备来方便有效的管理网络是每个网络管理员必须掌握的技能。

今天我们就为大家简单介绍访问控制列表在CISCO路由交换设备上的配置方法与命令。

什么是ACL?访问控制列表简称为ACL,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机也开始提供ACL的支持了。

访问控制列表使用原则由于ACL涉及的配置命令很灵活,功能也很强大,所以我们不能只通过一个小小的例子就完全掌握全部ACL的配置。

在介绍例子前为大家将ACL设置原则罗列出来,方便各位读者更好的消化ACL知识。

1、最小特权原则只给受控对象完成任务所必须的最小的权限。

也就是说被控制的总规则是各个规则的交集,只满足部分条件的是不容许通过规则的。

2、最靠近受控对象原则所有的网络层访问权限控制。

也就是说在检查规则时是采用自上而下在ACL 中一条条检测的,只要发现符合条件了就立刻转发,而不继续检测下面的ACL 语句。

3、默认丢弃原则在CISCO路由交换设备中默认最后一句为ACL中加入了DENY ANY ANY,也就是丢弃所有不符合条件的数据包。

这一点要特别注意,虽然我们可以修改这个默认,但未改前一定要引起重视。

由于ACL是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等。

cisco路由器配置ACL详解

cisco路由器配置ACL详解Cisco 路由器配置 ACL 详解在网络世界中,Cisco 路由器就像是交通警察,而访问控制列表(ACL)则是它手中的规则手册,用于决定哪些流量可以通过,哪些需要被阻止。

理解和正确配置 ACL 对于网络管理员来说至关重要,它不仅可以保障网络的安全,还能优化网络性能。

接下来,让我们深入了解一下 Cisco 路由器配置 ACL 的方方面面。

首先,我们要明白 ACL 到底是什么。

简单来说,ACL 是一系列规则的集合,这些规则基于数据包的源地址、目的地址、源端口、目的端口以及协议类型等信息来决定是否允许数据包通过路由器。

Cisco 路由器支持多种类型的 ACL,常见的有标准 ACL 和扩展ACL。

标准 ACL 基于源 IP 地址进行过滤,它的编号范围是 1 99 和1300 1999。

扩展 ACL 则更加精细,可以基于源地址、目的地址、源端口、目的端口以及协议类型进行过滤,其编号范围是 100 199 和2000 2699。

在配置 ACL 之前,我们需要明确配置的目的。

是要阻止特定网络的访问?还是限制某些端口的使用?或者是只允许特定主机的流量通过?明确了目标,才能制定出有效的规则。

当我们开始配置 ACL 时,第一步是创建 ACL。

以配置标准 ACL 为例,我们可以使用以下命令:```Router(config)accesslist 10 deny 19216810 000255```上述命令中,“accesslist 10”表示创建编号为 10 的 ACL,“deny”表示拒绝,“19216810 000255”是要拒绝的源地址范围,表示 19216810 到1921681255 这个网段的流量。

如果要允许某个网段的流量通过,可以使用“permit”命令,例如:```Router(config)accesslist 10 permit 19216820 000255```创建好 ACL 后,还需要将其应用到接口上才能生效。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1 / 9ACL的使用ACL的处理过程:1、语句排序一旦某条语句匹配,后续语句不再处理。

2、隐含拒绝如果所有语句执行完毕没有匹配条目默认丢弃数据包要点:ACL能执行两个操作:允许或拒绝。

语句自上而下执行。

一旦发现匹配,后续语句就不再进行处理---因此先后顺序很重要。

如果没有找到匹配,ACL末尾不可见的隐含拒绝语句将丢弃分组。

一个ACL应该至少有一条permit语句;否则所有流量都会丢弃,因为每个ACL末尾都有隐藏的隐含拒绝语句。

如果在语句结尾增加deny any的话可以看到拒绝记录Cisco ACL有两种类型一种是标准另一种是扩展,使用方式习惯不同也有两种方式一种是编号方式,另一种是命名方式。

示例:编号方式标准的ACL使用 1 ~ 99 以及1300~1999之间的数字作为表号,扩展的ACL使用100 ~ 199以及2000~2699之间的数字作为表号一、标准(标准ACL可以阻止来自某一网络的所有通信流量,或者允许来自某一特定网络的所有通信流量,或者拒绝某一协议簇(比如IP)的所有通信流量。

)允许172.17.31.222通过,其他主机禁止Cisco-3750(config)#access-list 1(策略编号)(1-99、1300-1999)permit host 172.17.31.222禁止172.17.31.222通过,其他主机允许Cisco-3750(config)#access-list 1 deny host 172.17.31.222Cisco-3750(config)#access-list 1 permit any允许172.17.31.0/24通过,其他主机禁止Cisco-3750(config)#access-list 1 permit 172.17.31.0 0.0.0.254(反码255.255.255.255减去子网掩码,如172.17.31.0/24的255.255.255.255—255.255.255.0=0.0.0.255)禁止172.17.31.0/24通过,其他主机允许Cisco-3750(config)#access-list 1 deny 172.17.31.0 0.0.0.254Cisco-3750(config)#access-list 1 permit any二、扩展(扩展ACL比标准ACL提供了更广泛的控制范围。

例如,网络管理员如果希望做到“允许外来的Web通信流量通过,拒绝外来的FTP和Telnet等通信流量”,那么,他可以使用扩展ACL来达到目的,标准ACL不能控制这么精确。

)允许172.17.31.222访问任何主机80端口,其他主机禁止Cisco-3750(config)#access-list 100 permit tcp host 172.17.31.222(源)any(目标)eq www 允许所有主机访问172.17.31.222主机telnet(23)端口其他禁止Cisco-3750(config)#access-list 100(100-199、2000-2699)permit tcp any host 172.17.31.222 eq远程配置业务与方案承接 【价格实惠 帮您解决工作上的问题】/UL4GXf2 / 923接口应用(入方向)(所有ACL 只有应用到接口上才能起作用) Cisco-3750(config)#int g1/0/1Cisco-3750(config-if)#ip access-group 1 in (出方向out )命名方式 一、标准建立标准ACL 命名为test 、允许172.17.31.222通过,禁止172.17.31.223通过,其他主机禁止Cisco-3750(config)#ip access-list standard test Cisco-3750(config-std-nacl)#permit host 172.17.31.222 Cisco-3750(config-std-nacl)#deny host 172.17.31.223建立标准ACL 命名为test 、禁止172.17.31.223通过,允许其他所有主机。

Cisco-3750(config)#ip access-list standard test Cisco-3750(config-std-nacl)#deny host 172.17.31.223 Cisco-3750(config-std-nacl)#permit any二、扩展建立扩展ACL 命名为test1,允许172.17.31.222访问所有主机80端口,其他所有主机禁止 Cisco-3750(config)#ip access-list extended test1Cisco-3750(config-ext-nacl)#permit tcp host 172.17.31.222 any eq www建立扩展ACL 命名为test1,禁止所有主机访问172.17.31.222主机telnet (23)端口,但允许访问其他端口Cisco-3750(config)#ip access-list extended test1Cisco-3750(config-ext-nacl)#deny tcp any host 172.17.31.222 eq 23 Cisco-3750(config-ext-nacl)#permit tcp any any接口应用(入方向)(所有ACL 只有应用到接口上才能起作用) Cisco-3750(config)#int g1/0/1Cisco-3750(config-if)#ip access-group test in (出方向out )接口应用原则标准ACL ,的应用靠近目标地址 扩展ACL ,的应用靠近源地址网上资料:Cisco ACL 原理及配置详解什么是ACL?访问控制列表简称为ACL ,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包h t t p ://i t e m .t ao b a o.c o m /i t e m .h t m ?s p m =a 1z 10.5.w 4002-7938853340.14.W ES j K l &i d =20002611403技术博客 /1914756383/ QQ邮件订阅 /KUCqX23 / 9进行过滤,从而达到访问控制的目的。

该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机也开始提供ACL 的支持了。

访问控制列表使用原则由于ACL 涉及的配置命令很灵活,功能也很强大,所以我们不能只通过一个小小的例子就完全掌握全部ACL 的配置。

在介绍例子前为大家将ACL 设置原则罗列出来,方便各位读者更好的消化ACL 知识。

1、最小特权原则只给受控对象完成任务所必须的最小的权限。

也就是说被控制的总规则是各个规则的交集,只满足部分条件的是不容许通过规则的。

2、最靠近受控对象原则所有的网络层访问权限控制。

也就是说在检查规则时是采用自上而下在ACL 中一条条检测的,只要发现符合条件了就立刻转发,而不继续检测下面的ACL 语句。

3、默认丢弃原则在CISCO 路由交换设备中默认最后一句为ACL 中加入了DENY ANY ANY ,也就是丢弃所有不符合条件的数据包。

这一点要特别注意,虽然我们可以修改这个默认,但未改前一定要引起重视。

由于ACL 是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等。

因此,要达到端到端的权限控制目的,需要和系统级及应用级的访问权限控制结合使用。

标准访问列表:访问控制列表ACL 分很多种,不同场合应用不同种类的ACL 。

其中最简单的就是标准访问控制列表,标准访问控制列表是通过使用IP 包中的源IP 地址进行过滤,使用的访问控制列表号1到99来创建相应的ACL 标准访问控制列表的格式访问控制列表ACL 分很多种,不同场合应用不同种类的ACL 。

其中最简单的就是标准访问控制列表,他是通过使用IP 包中的源IP 地址进行过滤,使用的访问控制列表号1到99来创建相应的ACL 。

标准访问控制列表是最简单的ACL 。

它的具体格式如下:access-list ACL 号 permit|deny host ip 地址例如:access-list 10 deny host 192.168.1.1这句命令是将所有来自192.168.1.1地址的数据包丢弃。

当然我们也可以用网段来表示,对某个网段进行过滤。

命令如下:access-list 10 deny 192.168.1.0 0.0.0.255通过上面的配置将来自192.168.1.0/24的所有计算机数据包进行过滤丢弃。

为什么后头的子网掩码表示的是0.0.0.255呢?这是因为CISCO 规定在ACL 中用反向掩玛表示子网掩码,反向掩码为0.0.0.255的代表他的子网掩码为255.255.255.0。

小提示:对于标准访问控制列表来说,默认的命令是HOST ,也就是说access-list 10 deny 192.168.1.1表示的是拒绝192.168.1.1这台主机数据包通讯,可以省去我们输入host 命令。

标准访问控制列表实例一远程配置业务与方案承接 【价格实惠 帮您解决工作上的问题】 /UL4GXf4 / 9我们采用如图所示的网络结构。

路由器连接了二个网段,分别为172.16.4.0/24,172.16.3.0/24。

在172.16.4.0/24网段中有一台服务器提供WWW 服务,IP 地址为172.16.4.13。

实例1:禁止172.16.4.0/24网段中除172.16.4.13这台计算机访问172.16.3.0/24的计算机。

172.16.4.13可以正常访问172.16.3.0/24。

路由器配置命令access-list 1 permit host 172.16.4.13 设置ACL ,容许172.16.4.13的数据包通过。

access-list 1 deny any 设置ACL ,阻止其他一切IP 地址进行通讯传输。

int e 1 进入E1端口。

ip access-group 1 in 将ACL 1宣告。

经过设置后E1端口就只容许来自172.16.4.13这个IP 地址的数据包传输出去了。

来自其他IP 地址的数据包都无法通过E1传输。