AIX 用户组和目录文件权限及安全(有修改)

AIX用户和组管理

AIX用户和组管理了解IBM? AIX? 中与用户和组相关的配置文件,以及用来帮助管理用户和组的命令行工具。

先了解文件,然后了解命令在学习AIX 中用来创建、修改和维护用户和组的命令之前,一定要了解在幕后发生的情况。

例如,应该了解相关文件及其作用。

下面是影响用户本身的一些文件:AIX 中的命令请记住,本文讨论的命令和方法应该可以在配置文件中有本地用户和组的AIX 系统上使用。

如果系统处理来自远程源(例如 Network Information System,即 NIS)的用户和组,那么不应该使用 chuser 和 chgroup 等命令。

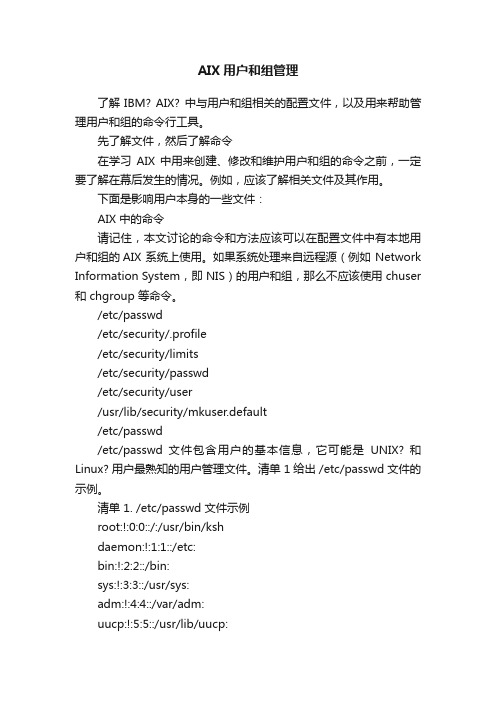

/etc/passwd/etc/security/.profile/etc/security/limits/etc/security/passwd/etc/security/user/usr/lib/security/mkuser.default/etc/passwd/etc/passwd 文件包含用户的基本信息,它可能是UNIX? 和Linux? 用户最熟知的用户管理文件。

清单 1 给出 /etc/passwd 文件的示例。

清单 1. /etc/passwd 文件示例root:!:0:0::/:/usr/bin/kshdaemon:!:1:1::/etc:bin:!:2:2::/bin:sys:!:3:3::/usr/sys:adm:!:4:4::/var/adm:uucp:!:5:5::/usr/lib/uucp:guest:!:100:100::/home/guest:nobody:!:4294967294:4294967294::/:lpd:!:9:4294967294::/:lp:*:11:11::/var/spool/lp:/bin/falseinvscout:*:6:12::/var/adm/invscout:/usr/bin/kshsnapp:*:200:13:snapp login user:/usr/sbin/snapp:/usr/sbin/snappdipsec:*:201:1::/etc/ipsec:/usr/bin/kshnuucp:*:7:5:uucp loginuser:/var/spool/uucppublic:/usr/sbin/uucp/uucicopconsole:*:8:0::/var/adm/pconsole:/usr/bin/kshesaadmin:*:10:0::/var/esa:/usr/bin/kshsshd:*:206:201::/var/empty:/usr/bin/kshatc:!:8000:400:Adam Cormany,Sr UNIX Admin:/home/atc:/bin/kshamdc:!:8001:401:AMDC:/home/amdc:/bin/kshpac:!:8002:400:PAC,Jr UNIX Admin:/home/pac:/bin/kshatc2:!:8003:402:ATCv2:/home/atc2:/bin/ksh可以看到这个文件使用冒号 (:) 作为分隔符,每个条目按以下格式包含 7 个字段(为了便于阅读,在分隔符前后添加了空格):Username : Password Flag : UID : GID : GECOS : Home : Shell/Command下面逐一解释这些字段:Username。

AIX许可权限

x--- 指执行文件的能力。

3. 当产生文件或目录时,如何决定性权限?

用户id(uid)用来设置文件所有者。主组用来设置用户组(除非创建文件的目录有Sgid位设置)。

"umask "可设置初始权限。在命令行中键入"umask "命令,查看当前设置 ,如要修改" umask"设置,输入umask号码,如:

正文 1.如何查看许可权限

执行命令" Is -l file_name " 或" Is -ld directory-name" 会显示不同的数据, 左侧的一个 有10个字符的字串:

—rwxrwxrwx

该字符串可分解为3个许可权限集:

—rwx rwx rwx

| | |其他用户许可 。

系统首先检查你是否是所有者;如果是,你会得到所有者的许可权限 ,即使这个许可比 “用户群”或“其他人”许可权限集严格。

然后系统会检查你是否将该组列为主组或组集的一部分。如果是,你会得到组许可,尽管这些 许可限制比“其他人”许可权限集更严格。

如果你既不是所有者也不是组集的一部分,你会得到“其他人”的许可。

7.文件系统和目录安装点权限

文件系统安装在目录安装点上。安装点和文件系统都有权限。安装点的权限由文件系统创建时所采用的umask设置来决定。

虽然已安装文件系统的权限优先于安装点的权限,但安装点必须尽可能限制每个人的搜索权限(也就是111)来避免不可预测的结果。记住,安装文件系统后,不能看到安装点上的权限。在检查或改变安装点权限之前,必须卸载(umount )文件系统。

AIX用户及组管理

AIX用户及组管理1.用户的安全任务快捷管理# smit securityUsersGroupspasswordsLogin ControlsRoles2.安全相关记录文件/etc/motd 公告文件,登录显示/etc/passwd 存放用户名和ID/etc/security/passwd 存放AIX用户和密码/etc/security/user 存放用户的扩展信息/etc/group 存放组名和组ID/etc/security/group 存放组的扩展信息/usr/lib/security/mkuser.default 存放新创建用户默认属性的默认值文件/etc/security/login.cfg 存放控制用户登录系统和身份验证配置的文件/etc/security/environ 存放用户进入系统后的工作环境的配置文件/etc/security/limits 限制用户使用系统资源的文件/etc/security/lastlog 记录上次登录系统的情况3.系统内建帐户user: root, daemon, bin, sys, adm, uucp, guest, nobody, lpd group: system, staff, bin, security, sys, adm, mail, corn, audit, printq, shutdown4.组和用户的分类组:用户级的组系统管理组系统预定义组用户:root用户管理型用户和组普通型用户和组5.用户和组IDroot 0内建用户 1-200新建用户 ID 〉2006.账号管理创建用户#smit user#mkuser allen 创建新用户allen#mkuser allen [-a] 创建新管理型用户#passwd 创建allen口令为#mkuser su=FALSE allen 禁用su切换权限#smitty mkuser 快捷建用户显示和修改$pg /etc/passwd 通过文件查看所有用户信息属性$lsuser ALL 查看所有用户属性信息$lsuser -f allen 分节显示allen的信息#chuser admin=TRUE allen 改allen用户为管理型用户#chuser login=FALSE allen 禁止用户allen登录系统#chuser shell=/usr/bin/csh/allen#chuser "admin=TRUE" "pgrp=security" allen 同时修改多个属性7.更改用户shell临时更改Shell:$tty 获得当前终端号$ps -t tty0 先是当前终端运行的程序$csh 运行c Shell%...... c Shell模式%eixt 退出c Shell$永久更改:#chsh 交互式#chsh allen /usr/bin/csh 直接执行更改8删除用户#rmuser allen 删除allen用户而不删除密码及身份验证#rmuser -p allen 删除allen用户同时删除密码及身份验证信息#rm -r /home/allen 删除完用户信息删除用户初始机器中目录及文件#smit rmuser9.锁定用户#chuser account_locked=TRUE allen#chuser account_locked=FALSE allen#smit lockuser10组的管理#smit group 快捷方式#mkgroup informix 创建组informix#mkgroup informix -a 创建管理型组 informix#lsgroup ALL#lsgroup -f informix#lsgroup -c informix#chgroup users=informix,allen informix 将用户allen添加到组informix#rmgroup informix 删除组#smit rmgroup11口令管理$id 查看自己的ID$passwd 更改自己的口令#passwd peter 更改peter的口令#passwd -s 修改登录Shell#smit passwd#smit passwdattrs 修改密码属性12.用户登录管理#cd /var/adm#more sulog#who wtmp#last -8#last -peter#last -tty0#who#who am I。

AIX操作系统安全配置规范

AIX安全配置程序1 账号认证编号:安全要求-设备-通用-配置-1编号:安全要求-设备-通用-配置-22密码策略编号:安全要求-设备-通用-配置-3编号:安全要求-设备-通用-配置-4编号:安全要求-设备-通用-配置-5编号:安全要求-设备-通用-配置-63审核授权策略编号:安全要求-设备-通用-配置-7(1)设置全局审核事件配置/etc/security/audit/config文件,审核特权帐号和应用管理员帐号登录、注销,用户帐号增删,密码修改,执行任务更改,组更改,文件属主、模式更改,TCP连接等事件。

classes:custom = USER_Login,USER_Logout,USER_SU,PASSWORD_Change,USER_Create,USER_Change,USER_Remove,USER_Chpass,GROUP_Create,GROUP_Change,GROUP_Remove,CRON_J obAdd,CRON_JobRemove,TCPIP_config,TCPIP_host_id,TCPIP_connect,TCPIP_access,TCPIP_route,USER _Reboot,USER_SetGroups,INSTALLP_Inst,INSTALLP_Exec,FS_Rmdir,FS_Chroot,PORT_Locked,PORT_ Change,PROC_kill,PROC_Reboot,FS_Mount,FS_Umount,PROC_Settimer,PROC_Adjtime(2)审核系统安全文件修改配置/etc/security/audit/objects文件,审核如下系统安全相关文件的修改。

/etc/security/environ:w = "S_ENVIRON_WRITE"/etc/security/group:w = "S_GROUP_WRITE"/etc/security/limits:w = "S_LIMITS_WRITE"/etc/security/login.cfg:w = "S_LOGIN_WRITE"/etc/security/passwd:r = "S_PASSWD_READ"w = "S_PASSWD_WRITE"/etc/security/user:w = "S_USER_WRITE"/etc/security/audit/config:w = "AUD_CONFIG_WR"编号:安全要求-设备-通用-配置-8编号:安全要求-设备-AIX-配置-94日志配置策略本部分对AIX操作系统设备的日志功能提出要求,主要考察设备所具备的日志功能,确保发生安全事件后,设备日志能提供充足的信息进行安全事件定位。

AIX操作系统安全配置要求及操作指南

AIX操作系统安全配置要求及操作指南

一、AIX操作系统安全配置要求

1.分级访问控制:要实施分级访问控制机制,明确管理者和普通用户

的访问等级,并分配不同的权限,使不同的用户层次由不同的权限控制。

2. 加强密码的安全策略:要加强密码的安全策略,包括定期更改密码,禁止使用过于简单的密码,不要在没有严格安全限制的情况下使用

root 权限。

3. 运行级别:禁止用户以root 身份登录系统,只有当用户需要以root 身份执行一些操作时,才能以root 身份登录,否则以普通用户身

份登录。

4.防火墙:根据网络的具体情况,采用专用防火墙或者网络模式的防

火墙,控制和限制外部计算机的访问权限。

5. 禁止外部访问:禁止外部访问系统,如FTP,telnet,外部的terminal访问等,除非有必要。

启用SSL/TLS 加密 socket 服务,防止

攻击者窃取数据。

6.定期备份:定期对重要的数据进行备份,以便在发生意外时及时进

行恢复。

7.实施流量监测:实施流量监测,实时检测系统中的网络流量和活动,以便及时捕获非法活动。

AIX系统安全配置手册

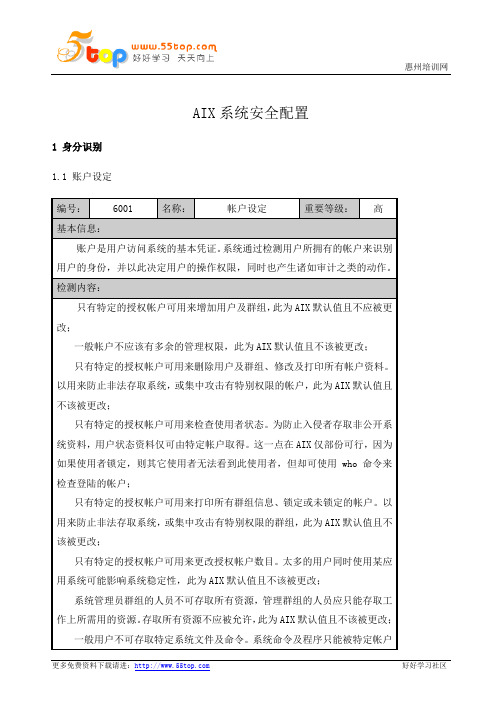

AIX系统安全配置1 身分识别1.1 账户设定1.2 推荐用户属性6.1.3用户帐户控制6.1.4登录用户标识1.5 使用访问控制表增强用户安全性1.6 停用无用的账户(Unnecessary Accounts)2 身分验证2.1 设定BIOS通行码2.2 设定账户密码2.3 使用 /etc/passwd 文件2.4 使用 /etc/passwd 文件和网络环境2.5 隐藏用户名和密码2.6 设置推荐的密码选项2.7 扩展密码限制3 访问控制3.1 保护使用者环境设定(User Configurations)3.2 使用 Noshell设置登录控制3.4 更改登录屏幕的欢迎消息3.5 更改公共桌面环境的登录屏幕3.6 设置系统缺省登录参数3.7 保护无人照管终端3.8 强制自动注销3.9 限制Root只可从控制台存取3.10 保护SUID 程序3.11 限制性的Restricted Shell3.12 检查World Writable Files3.13 使用 TCP Wrappers 限制存取4 数据保护4.1 完整性检测(Integrity Checking)4.2 使用MD5 Checksum 检查一致性5 安全事件记录5.1 加强系统日志5.2 系统错误日志工具(Systems Error Log)5.3 检查Cron 文件5.4 清除文件及目录6 网络服务设定1 防止IP 转送及主机欺骗(Host Spoofing)2 设定闲置(Inactive)的Time-out值3 关闭不必要的服务3.1 系统起动命令集(Startup-Script)3.2 /etc/inittab3.3 /etc/inetd.conf3.4 /etc/rc.nfs3.5 /etc/rc.tcpip3.6 停用TFTP3.7 停用Finger3.8 停用'r' 相关的命令服务3.9 执行securetcpip4 X-windows4.1 除去 /etc/rc.dt 文件4.2 阻止远程 X 服务器的未经授权的监视4.3 禁用和启用访问控制4.4 禁用运行 xhost 命令的用户许可权5 SNMP 服务6 Sendmail 的配置设定7 安装 SSH Secure Shell7.1 OpenSSH 编译的配置。

aix常用命令

aix常用命令AIX常用命令一、介绍AIX(Advanced Interactive eXecutive)是IBM公司开发的一种UNIX操作系统。

它具有稳定性高、可靠性强的特点,被广泛应用于企业级服务器和大型计算机系统中。

本文将介绍AIX常用命令,帮助读者更好地了解和使用AIX系统。

二、文件和目录操作命令1. ls命令:用于列出指定目录下的文件和子目录。

可以使用-l参数以长格式显示文件详细信息,也可以使用-a参数显示所有文件(包括隐藏文件)。

2. cd命令:用于切换当前工作目录。

可以使用绝对路径或相对路径进行切换。

3. pwd命令:用于显示当前工作目录的路径。

4. mkdir命令:用于创建新的目录。

可以使用-p参数创建多级目录。

5. rmdir命令:用于删除空的目录。

6. cp命令:用于复制文件或目录。

可以使用-r参数递归复制整个目录。

7. mv命令:用于移动文件或目录,也可以用于对文件或目录重命名。

8. rm命令:用于删除文件或目录。

可以使用-r参数递归删除整个目录。

三、文件内容查看和编辑命令1. cat命令:用于查看文件的内容。

可以一次显示整个文件,也可以使用-n参数显示行号。

2. more命令:用于分页显示文件的内容。

可以使用空格键向下翻页,使用q键退出查看。

3. less命令:与more命令类似,但可以向上翻页和搜索内容。

4. head命令:用于显示文件的前几行,默认显示前10行。

5. tail命令:用于显示文件的后几行,默认显示最后10行。

6. vi命令:用于编辑文件。

可以进行插入、删除、修改等操作。

四、进程管理命令1. ps命令:用于查看当前系统的进程信息。

可以使用aux参数显示所有进程的详细信息。

2. top命令:实时显示系统的进程状态和资源占用情况。

可以使用q键退出。

3. kill命令:用于终止指定的进程。

可以使用进程ID或进程名称进行终止。

4. bg命令:将一个在后台暂停的进程变为继续执行。

aix系统中查看并编辑文件的指令

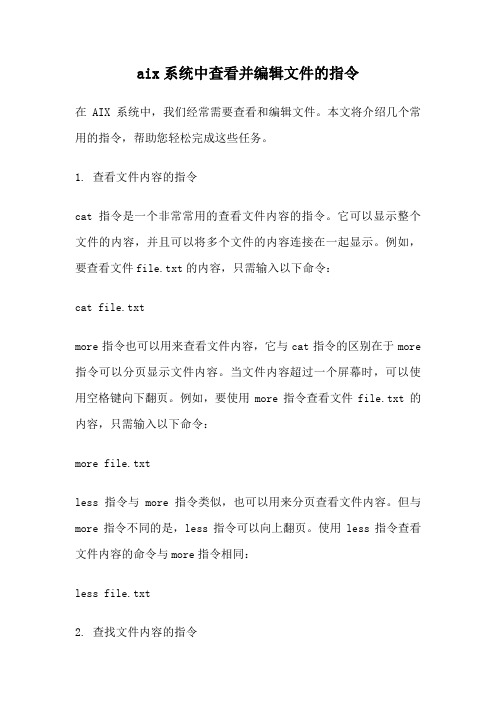

aix系统中查看并编辑文件的指令在AIX系统中,我们经常需要查看和编辑文件。

本文将介绍几个常用的指令,帮助您轻松完成这些任务。

1. 查看文件内容的指令cat指令是一个非常常用的查看文件内容的指令。

它可以显示整个文件的内容,并且可以将多个文件的内容连接在一起显示。

例如,要查看文件file.txt的内容,只需输入以下命令:cat file.txtmore指令也可以用来查看文件内容,它与cat指令的区别在于more 指令可以分页显示文件内容。

当文件内容超过一个屏幕时,可以使用空格键向下翻页。

例如,要使用more指令查看文件file.txt的内容,只需输入以下命令:more file.txtless指令与more指令类似,也可以用来分页查看文件内容。

但与more指令不同的是,less指令可以向上翻页。

使用less指令查看文件内容的命令与more指令相同:less file.txt2. 查找文件内容的指令grep指令是一个非常强大的查找文件内容的工具。

它可以根据指定的模式在文件中搜索匹配的内容,并将匹配的行显示出来。

例如,要在文件file.txt中查找包含关键词"hello"的行,只需输入以下命令:grep "hello" file.txt3. 编辑文件的指令vi是AIX系统中内置的文本编辑器,也是最常用的编辑文件的指令之一。

使用vi指令可以打开一个文件,并对其进行编辑。

例如,要编辑文件file.txt,只需输入以下命令:vi file.txt在vi编辑器中,可以使用i键进入插入模式,开始编辑文件。

在插入模式下,可以输入、删除和修改文本。

编辑完毕后,按下Esc键回到命令模式,然后输入:wq保存文件并退出vi编辑器。

除了vi指令,AIX系统还提供了其他一些编辑文件的指令,如ed 和sed。

这些指令在编辑文件时具有不同的特点和用法,可以根据实际情况选择使用。

4. 修改文件权限的指令chmod指令用于修改文件或目录的权限。

AIX-用户组和目录文件权限及安全(有修改)

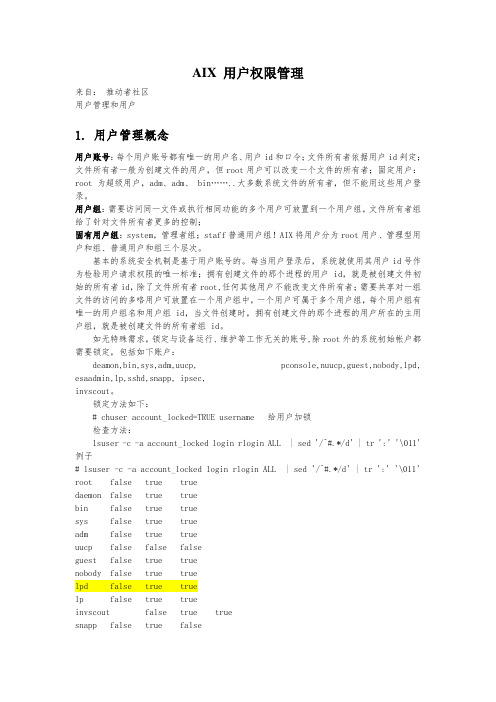

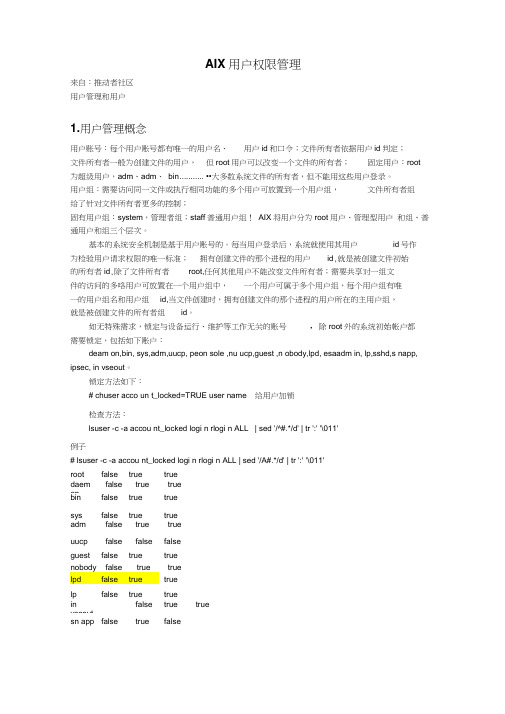

AIX 用户权限管理来自:推动者社区用户管理和用户1. 用户管理概念用户账号:每个用户账号都有唯一的用户名、用户id和口令;文件所有者依据用户id判定;文件所有者一般为创建文件的用户,但root用户可以改变一个文件的所有者;固定用户:root为超级用户,adm、adm、bin……..大多数系统文件的所有者,但不能用这些用户登录。

用户组:需要访问同一文件或执行相同功能的多个用户可放置到一个用户组,文件所有者组给了针对文件所有者更多的控制;固有用户组:system,管理者组;staff普通用户组!AIX将用户分为root用户、管理型用户和组、普通用户和组三个层次。

基本的系统安全机制是基于用户账号的。

每当用户登录后,系统就使用其用户id号作为检验用户请求权限的唯一标准;拥有创建文件的那个进程的用户id,就是被创建文件初始的所有者id,除了文件所有者root,任何其他用户不能改变文件所有者;需要共享对一组文件的访问的多咯用户可放置在一个用户组中,一个用户可属于多个用户组,每个用户组有唯一的用户组名和用户组id,当文件创建时,拥有创建文件的那个进程的用户所在的主用户组,就是被创建文件的所有者组 id。

如无特殊需求,锁定与设备运行、维护等工作无关的账号,除root外的系统初始帐户都需要锁定,包括如下账户:deamon,bin,sys,adm,uucp, pconsole,nuucp,guest,nobody,lpd, esaadmin,lp,sshd,snapp, ipsec,invscout。

锁定方法如下:# chuser account_locked=TRUE username 给用户加锁检查方法:lsuser -c -a account_locked login rlogin ALL | sed '/^#.*/d' | tr ':' '\011'例子# lsuser -c -a account_locked login rlogin ALL | sed '/^#.*/d' | tr ':' '\011' root false true truedaemon false true truebin false true truesys false true trueadm false true trueuucp false false falseguest false true truenobody false true truelpd false true truelp false true trueinvscout false true truesnapp false true falseipsec false true truenuucp false true truepconsole false false trueesaadmin false false falsesshd true false falsenrpadm false true trueoranrp false true truesapadm false true true禁用lpd用户# chuser account_locked=true lpd查看# lsuser -c -a account_locked login rlogin ALL | sed '/^#.*/d' | tr ':' '\011' root false true truedaemon false true truebin false true truesys false true trueadm false true trueuucp false false falseguest false true truenobody false true truelpd true true truelp false true trueinvscout false true truesnapp false true falseipsec false true truenuucp false true truepconsole false false trueesaadmin false false falsesshd true false false# pwdadm -q sapadmsapadm:lastupdate = 1453417902flags = ADMCHG2. 用户组一个用户组包含一个或多个用户,每个用户都必须属于至少一个用户组,一个用户可属于多咯用户组,可以使用groups 或setgroups命令查看用户所属的组;建立用户组以便组织并区分用户,是系统管理的重要组成部分,它与系统安全策略密切相关;组管理员拥有增加、删除组中用户和组管理员的权限,有三种类型的用户组:自建用户组,根据用户情况和安全策略建立的用户组;系统管理员组,system,这个组的成员可以执行一些系统管理任务;系统定义的组:有若干个系统定义的固有用户组,某些只是为系统所有,不应当随意为其添加用户,例如,bin,sys等等;所有非系统管理员组成员的用户属于staff组;security组成员可以执行部分安全安全性管理的任务。

AIX用户组和目录文件权限及安全(有修改)

AIX用户权限管理来自:推动者社区用户管理和用户1.用户管理概念用户账号:每个用户账号都有唯一的用户名、用户id和口令;文件所有者依据用户id判定;文件所有者一般为创建文件的用户,但root用户可以改变一个文件的所有者;固定用户:root 为超级用户,adm、adm、bin ........... ••大多数系统文件的所有者,但不能用这些用户登录。

用户组:需要访问同一文件或执行相同功能的多个用户可放置到一个用户组,文件所有者组给了针对文件所有者更多的控制;固有用户组:system,管理者组;staff普通用户组!AIX将用户分为root用户、管理型用户和组、普通用户和组三个层次。

基本的系统安全机制是基于用户账号的。

每当用户登录后,系统就使用其用户id号作为检验用户请求权限的唯一标准;拥有创建文件的那个进程的用户id,就是被创建文件初始的所有者id,除了文件所有者root,任何其他用户不能改变文件所有者;需要共享对一组文件的访问的多咯用户可放置在一个用户组中,一个用户可属于多个用户组,每个用户组有唯一的用户组名和用户组id,当文件创建时,拥有创建文件的那个进程的用户所在的主用户组,就是被创建文件的所有者组id。

如无特殊需求,锁定与设备运行、维护等工作无关的账号,除root外的系统初始帐户都需要锁定,包括如下账户:deam on,bin, sys,adm,uucp, peon sole ,nu ucp,guest ,n obody,lpd, esaadm in, lp,sshd,s napp, ipsec, in vseout。

锁定方法如下:# chuser acco un t_locked=TRUE user name 给用户加锁检查方法:lsuser -c -a accou nt_locked logi n rlogi n ALL | sed '/A#.*/d' | tr ':' '\011'例子# lsuser -c -a accou nt_locked logi n rlogi n ALL | sed '/A#.*/d' | tr ':' '\011'root false true truedaem on false true truebin false true truesys false true trueadm false true trueuucp false false falseguest false true truenobody false true truelpd false true truelp false true trueinvscoutfalse true true sn app false true falseipsec false true true nu ucp false true truepeon sole false false trueesaadm in false false falsesshd true false falsen rpadm false true trueoranrp false true truesapadm false true true禁用Ipd用户# chuser acco un t_locked=true Ipd查看# Isuser -c -a accou nt_locked logi n rlogi n ALL | sed '/A#.*/d' | tr ':' '\011root false true truedaem on false true truebin false true truesys false true trueadm false true trueuucp false false falseguest false true truenobody false true truelpd true true truelp false true trueinfalse true truevscoutsn app false true falseipsec false true truenu ucp false true truepeon sole false false trueesaadm in false false falsesshd true false false要样改这个文件Jft好使用系统命令,在以后的AIK版本中町能不支持其他的修改方法. 用门夔修改门L_L的密码就用passwd命令,作为security组的用八修改其他用户的密码时, 就便用pwdadm命令,超级用户root修改ft他用户密码眩,就用passwd命令°这个文件也只能由root用户僅接读写.该丈件的权W ^j/etc/passwd文件权限不一致°# pwdadm -q sapadmsapadm:lastupdate = 1453417902flags = ADMCHG2.用户组一个用户组包含一个或多个用户,每个用户都必须属于至少一个用户组,一个用户可属于多咯用户组,可以使用groups或setgroups命令查看用户所属的组;建立用户组以便组织并区分用户,是系统管理的重要组成部分,它与系统安全策略密切相关;组管理员拥有增加、删除组中用户和组管理员的权限,有三种类型的用户组:自建用户组,根据用户情况和安全策略建立的用户组;系统管理员组,system,这个组的成员可以执行一些系统管理任务;系统定义的组:有若干个系统定义的固有用户组,某些只是为系统所有,不应当随意为其添加用户,例如,bin,sys等等;所有非系统管理员组成员的用户属于staff组;security组成员可以执行部分安全安全性管理的任务。

AIX安全配置规范资料

AIX 操作系统安全配置规范2011年3月第1章概述1.1适用范围适用于中国电信使用AIX操作系统的设备。

本规范明确了安全配置的基本要求,可作为编制设备入网测试、安全验收、安全检查规范等文档的参考。

由于版本不同,配置操作有所不同,本规范以AIX 5.X为例,给出参考配置操作。

第2章安全配置要求2.1账号编号:1要求内容应按照不同的用户分配不同的账号。

操作指南1、参考配置操作为用户创建账号:#useradd username #创建账号#passwd username #设置密码修改权限:#chmod 750 directory #其中750为设置的权限,可根据实际情况设置相应的权限,directory是要更改权限的目录)使用该命令为不同的用户分配不同的账号,设置不同的口令及权限信息等。

2、补充操作说明检测方法1、判定条件能够登录成功并且可以进行常用操作;2、检测操作使用不同的账号进行登录并进行一些常用操作;3、补充说明编号:2要求内容应删除或锁定与设备运行、维护等工作无关的账号。

操作指南1、参考配置操作删除用户:#userdel username;锁定用户:1)修改/etc/shadow文件,用户名后加*LK*2)将/etc/passwd文件中的shell域设置成/bin/false3)#passwd -l username只有具备超级用户权限的使用者方可使用,#passwd -l username锁定用户,用#passwd –d username解锁后原有密码失效,登录需输入新密码,修改/etc/shadow能保留原有密码。

2、补充操作说明需要锁定的用户:listen,gdm,webservd,nobody,nobody4、noaccess。

检测方法1、判定条件被删除或锁定的账号无法登录成功;2、检测操作使用删除或锁定的与工作无关的账号登录系统;3、补充说明需要锁定的用户:listen,gdm,webservd,nobody,nobody4、noaccess。

aix用户创建文件的默认权限

主题:本人X用户创建文件的默认权限在本人X操作系统中,用户创建文件时的默认权限是一个十分重要的话题。

正确设置默认权限可以确保系统安全和文件管理的便利性。

本文将对本人X用户创建文件的默认权限进行深入讨论,并提供一些建议。

一、本人X操作系统简介本人X是IBM公司开发的一款Unix操作系统。

它被广泛应用于服务器领域,特别是企业级计算环境。

本人X拥有强大的安全和文件权限管理功能,用户可以通过设置默认权限来确保文件的安全性。

二、文件权限的含义在本人X系统中,文件权限由三部分组成,分别是所有者权限、裙组权限和其他用户权限。

每一部分都包含了读(r)、写(w)和执行(x)三种权限。

这些权限可以用数字或符号来表示,比如r表示读权限,w 表示写权限,x表示执行权限。

三、本人X系统中文件的默认权限当用户在本人X系统中创建新文件时,默认权限会自动赋予。

这些默认权限可以通过系统管理员进行设置,以满足特定的安全需求和文件管理目标。

默认权限的设置是一个复杂而且值得深思熟虑的工作,可以根据不同的情况来进行调整。

通常情况下,默认权限会根据用户、裙组和其他用户分别设置,以确保系统的安全性和文件的合理管理。

四、本人X默认权限的设置方法在本人X系统中,可以通过使用命令行或图形界面来设置默认权限。

命令行的设置方式是比较灵活和高效的,系统管理员可以根据需要进行个性化的设置。

而图形界面则提供了直观和友好的操作方式,适合于初学者和非专业人员使用。

举例来说,使用命令行可以通过chmod命令来设置默认权限,比如:```chmod 755 testfile```这个命令将testfile文件的默认权限设置为所有者具有读、写、执行权限,裙组和其他用户具有读、执行权限。

使用图形界面可以通过文件属性对话框来设置默认权限,只需要点击几下鼠标即可完成。

五、如何设置合理的默认权限设置合理的默认权限是一个需要技巧和经验的工作。

系统管理员需要了解不同用户对文件的访问需求,比如读、写、执行等权限。

AIX操作系统主要命令介绍

Unix(AIX)常用命令[语法]:ls [-RadCxmlnogrtucpFbqisf1] [目录或文件......][说明]:ls 命令列出指定目录下的文件,缺省目录为当前目录./,缺省输出顺序为纵向按字符顺序排列。

-R 递归地列出每个子目录的内容-a 列出所有文件,包括第一个字符为“.”的隐藏文件-d 若后面参数是目录,则只列出目录名而不列出目录内容,常与-l选项连用以显示目录状态。

-C 输出时多列显示-x 横向按字符顺序排列-m 输出按流式格式横向排列,文件名之间用逗号(,)分隔-l 长列表输出,显示文件详细信息,每行一个文件,从左至右依次是:文件存取模式链接数文件主文件组文件字节数上次修改时间其中文件存取模式用10个字母表示,从左至右的意义如下:第一个字母表示文件种类,可以是以下几种情况:d 为目录文件l 为链接b 为块文件c 为字符型文件p 为命名管道(FIFO)- 为普通文件后面9个字母分别表示文件主、同组用户、其他用户对文件的权力,用r表示可读,w 表示可写,x 表示可执行。

如果是设备文件,则在文件字节数处显示:主设备从设备。

-n 与-l选项相同,只是文件主用数字(即UID)显示,文件组用数字(即GID)表示-o 与-l选项相同,只是不显示文件组-g 与-l选项相同,只是不显示文件主-r 逆序排列-t 按时间顺序排列而非按名字-u 显示时间时使用上次访问时间而非上次修改时间-c 显示时间时使用上次修改i节点时间而非上次修改时间-p 若所列文件是目录文件,则在其后显示斜杠(/)-F 在目录文件后加’/’,在可执行文件后加’*’-b 文件名中若有非打印字符,则用八进制显示该字符-q 文件名中的打印字符用’?’表示-i 显示节点号-s 显示文件长度时使用块长度而非字节长度-f 将后面的参数解释为目录并列出其中的每一项-1 每行仅列一项[例子]:ls 列出当前目录下的文件ls -al /bin 以长列表的形式列出目录/bin 下的所有文件,包括隐藏文件1.2 pwd[语法]: pwd[说明]:本命令用于显示当前的工作目录[例子]:pwd 显示出当前的工作目录1.3 cd[语法]: cd [目录][说明]:本命令用于改变当前的工作目录,无参数时使用环境变量$HOME 作为其参数,$HOME 一般为注册时进入的路径。

28_SGISLOP_SA380AIX等级保护测评作业指导书[四级]

![28_SGISLOP_SA380AIX等级保护测评作业指导书[四级]](https://img.taocdn.com/s3/m/500aa5d69b89680203d825c0.png)

控制编号:SGISL/OP-SA38-10

信息安全等级保护测评作业指导书

AIX主机(三级)

版号:第 2 版

修改次数:第 0 次

生效日期:2010年01月06日

中国电力科学研究院信息安全实验室

修改页

一、身份鉴别

1.用户身份标识和鉴别

2.账号口令强度

3.登录失败处理策略

4.远程管理方式

5.账户分配及用户名唯一性

6.双因子身份鉴别

二、访问控制

1.检查文件访问控制策略

2.数据库系统特权用户权限分离

3.特权用户权限分离

4.默认账户访问权限

5.多余及过期账户

6.基于标记的访问控制

三、安全审计

1.开启日志审核功能

2.日志审计内容

3.审计进程保护

四、剩余信息保护(HPUX系统不适用)

五、入侵防范

1.入侵防范

五、恶意代码防范(AIX系统不适用)

六、资源控制

1.终端登录限制

2.终端操作超时锁定

3.单个用户系统资源使用限制。

AIX-用户组和目录文件权限及安全(有修改)

AIX-用户组和目录文件权限及安全(有修改)AIX 用户权限管理来自:推动者社区用户管理和用户1. 用户管理概念用户账号:每个用户账号都有唯一的用户名、用户id和口令;文件所有者依据用户id判定;文件所有者一般为创建文件的用户,但root用户可以改变一个文件的所有者;固定用户:root为超级用户,adm、adm、bin……..大多数系统文件的所有者,但不能用这些用户登录。

用户组:需要访问同一文件或执行相同功能的多个用户可放置到一个用户组,文件所有者组给了针对文件所有者更多的控制;固有用户组:system,管理者组;staff普通用户组!AIX将用户分为root用户、管理型用户和组、普通用户和组三个层次。

基本的系统安全机制是基于用户账号的。

每当用户登录后,系统就使用其用户id号作为检验用户请求权限的唯一标准;拥有创建文件的那个进程的用户id,就是被创建文件初始的所有者id,除了文件所有者root,任何其他用户不能改变文件所有者;需要共享对一组文件的访问的多咯用户可放置在一个用户组中,一个用户可属于多个用户组,每个用户组有唯一的用户组名和用户组id,当文件创建时,拥有创建文件的那个进程的用户所在的主用户组,就是被创建文件的所有者组id。

如无特殊需求,锁定与设备运行、维护等工作无关的账号,除root 外的系统初始帐户都需要锁定,包括如下账户:deamon,bin,sys,adm,uucp,pconsole,nuucp,guest,nobody,lpd, esaadmin,lp,sshd,snapp, ipsec,invscout。

锁定方法如下:# chuser account_locked=TRUE username 给用户加锁检查方法:lsuser -c -a account_locked login rlogin ALL | sed '/^#.*/d' | tr ':' '\011'例子# lsuser -c -a account_locked login rlogin ALL | sed '/^#.*/d' | tr ':' '\011' root false true truedaemon false true truebin false true truesys false true trueadm false true trueuucp false false falseguest false true truenobody false true truelpd false true truelp false true trueinvscout false true truesnapp false true falseipsec false true truenuucp false true truepconsole false false trueesaadmin false false falsesshd true false falsenrpadm false true trueoranrp false true truesapadm false true true禁用lpd用户# chuser account_locked=true lpd查看# lsuser -c -a account_locked login rlogin ALL | sed '/^#.*/d' | tr ':' '\011' root false true truedaemon false true truebin false true truesys false true trueadm false true trueuucp false false falseguest false true truenobody false true truelpd true true truelp false true trueinvscout false true truesnapp false true falseipsec false true truenuucp false true truepconsole false false trueesaadmin false false falsesshd true false false# pwdadm -q sapadmsapadm:lastupdate = 1453417902flags = ADMCHG2. 用户组一个用户组包含一个或多个用户,每个用户都必须属于至少一个用户组,一个用户可属于多咯用户组,可以使用groups 或setgroups 命令查看用户所属的组;建立用户组以便组织并区分用户,是系统管理的重要组成部分,它与系统安全策略密切相关;组管理员拥有增加、删除组中用户和组管理员的权限,有三种类型的用户组:自建用户组,根据用户情况和安全策略建立的用户组;系统管理员组,system,这个组的成员可以执行一些系统管理任务;系统定义的组:有若干个系统定义的固有用户组,某些只是为系统所有,不应当随意为其添加用户,例如,bin,sys等等;所有非系统管理员组成员的用户属于staff组;security组成员可以执行部分安全安全性管理的任务。

AIX用户管理与安全策略

else

TERM=vt100

fi

export TERM PS1 ENV PATH

20

• 命令提示符

– 3个变量 PS1, PS2 ,PS3 • PS1:主提示符变量 • PS2:副提示符变量 • PS3:root用户提示符变量

• su命令 – su 命令允许切换到root 或者指定用户,从而创建了新的会话 – su 命令带“-” 号表示将用户环境切换到该用户初始登录环境 – su 命令不指定用户时,表示切换到root

– 口令管理: • Histexpire: 指该用户在多少星期内不能重复使用相同的密码, 是一个正整数,0-260 • Minage: 指出再次修改密码之间相距最短的星期数,范围0-52 • Maxage: 密码有效的星期数,指再次修改密码之间相距最长时 间

• Minlen : 密码的最短长度,范围0-8

29

• 合法性检查 (1 of 3) pwdck 验证本机认证信息的合法性 命令格式: pwdck {-n|-p|-t|-p} {ALL | username } 该命令用来验证本机认证信息的合法性,它将检查/etc/passwd 和

/etc/security/passwd 的一致性以及/etc/security/login.cfg 和 /etc/security/user 的一致性

• lsgroup groupname 列表按行显示;

• lsgroup –c groupname 显示的域以冒号分隔

• lsgroup –f groupname 按分节式的格式显示,可以指定列出全部属性或部分属性

11

用户管理

• 创建用户 – # smitty mkuser (# mkuser)

AIX系统安全配置基线

AIX系统安全配置基线AIX是IBM公司推出的一款UNIX操作系统,常用于企业级服务器和工作站。

为了确保系统的安全稳定运行,需要进行合理的安全配置。

下面是关于AIX系统安全配置的基线建议。

1. 硬件和系统环境安全- 定期检查服务器硬件并确保没有损坏或异常- 设置密码保护BIOS和引导设备- 控制机房的物理访问权限- 定期清理服务器内部和外部的灰尘,并确保服务器通风良好2. 用户账户安全- 禁止使用默认账户和密码- 最小化系统管理员账户的数量- 启用密码复杂性策略,要求密码包括大小写字母、数字和特殊字符- 定期审计和删除未使用的账户3. 文件系统和文件权限设置- 使用ACL(访问控制列表)来更细粒度地控制文件和目录的权限- 定期审计系统文件和目录的权限设置- 设置敏感文件和目录的访问监控4. 网络安全- 使用防火墙和网络隔离来保护系统免受外部攻击- 定期更新操作系统和网络设备的补丁- 禁止不必要的网络服务和端口5. 日志和监控- 启用系统日志和监控,并定期审计日志内容- 配置入侵检测系统和安全监控系统- 对系统异常行为进行实时响应和处理6. 使用安全加密通信- 对远程访问和数据传输使用SSL/TLS协议- 配置安全的VPN来保护远程访问综上所述,AIX系统安全配置基线是确保系统安全稳定地运行的关键。

通过合理的安全配置,可以降低系统被攻击的风险,保护企业的重要数据和业务运行。

同时,定期审计和更新安全配置也是必不可少的。

希望以上建议对您进行AIX系统安全配置提供帮助。

AIX操作系统是一种UNIX操作系统,通常用于企业级服务器和工作站。

它提供了一些强大的功能和性能,但是也需要进行严格的安全配置和管理,以确保系统的安全性。

本文将继续讨论AIX系统安全配置的相关内容,并详细阐述如何执行这些配置。

7. 安全更新和漏洞管理- 定期更新操作系统和安装补丁,以修复已知的漏洞和安全问题- 使用安全更新工具来自动化漏洞管理和补丁安装- 及时关注厂商发布的安全公告和漏洞通告,并采取相应的措施8. 加密和认证- 使用安全的加密算法保护数据,如AES、RSA等- 采用双因素认证来增强用户身份验证的安全性- 配置安全的SSH协议以实现加密的远程访问9. 安全审计和合规性- 使用安全审计工具来监控用户的操作行为,并记录系统级事件- 遵循合规性标准,如PCI DSS、ISO 27001等,对系统进行合规性审计- 对系统的安全配置和操作进行定期评估和测试,以确保安全性10. 系统备份和恢复- 建立系统备份和恢复的策略,确保系统可以在遭受攻击或硬件故障时快速恢复- 对备份数据进行加密和保护,以防止数据泄露和篡改- 进行恢复测试,确保备份数据的可靠性和完整性11. 终端安全- 确保终端设备的安全性,包括台式机、笔记本、移动设备等- 对终端设备进行加密和远程锁定- 安装终端安全软件,如防病毒、防恶意软件等,进行实时监控和保护12. 灾难恢复和紧急响应- 制定灾难恢复计划和紧急响应计划,以应对系统遭受自然灾害、攻击或人为错误- 执行定期的灾难恢复演练和紧急响应演练,以验证计划的有效性- 建立紧急响应小组,进行系统事件的及时响应和处置以上是AIX系统安全配置基线的相关内容,从硬件安全到灾难恢复,都需要综合考虑来确保系统的安全性和稳定性。

AIX操作系统详细配置步骤

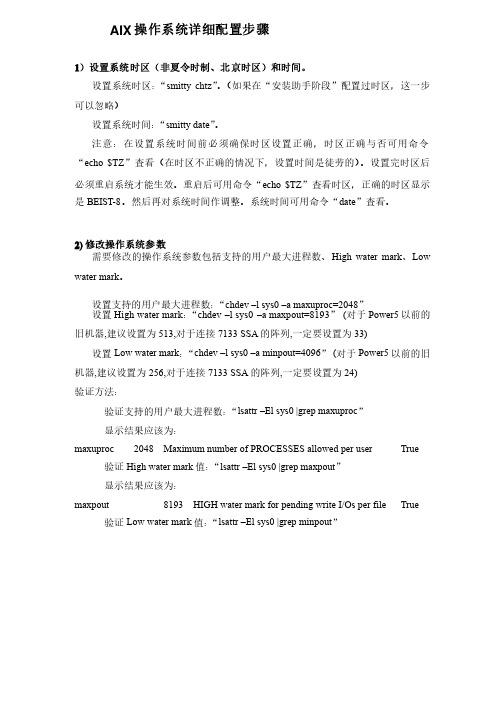

AIX 操作系统详细配置步骤1)设置系统时区(非夏令时制、北京时区)和时间。

设置系统时区:“smitty chtz ”。

(如果在“安装助手阶段”配置过时区,这一步可以忽略)可以忽略)设置系统时间:“smitty date ”。

注意:在设置系统时间前必须确保时区设置正确,时区正确与否可用命令“echo $TZ ”查看(在时区不正确的情况下,设置时间是徒劳的)。

设置完时区后必须重启系统才能生效。

重启后可用命令“echo $TZ ”查看时区,正确的时区显示是BEIST-8。

然后再对系统时间作调整。

系统时间可用命令“date ”查看。

”查看。

2) 修改操作系统参数需要修改的操作系统参数包括支持的用户最大进程数、High water mark 、Low water mark 。

设置支持的用户最大进程数:“chdev chdev ––l sys0 l sys0 ––a maxuproc=2048” 设置High water mark :“chdev chdev ––l sys0 l sys0 ––a maxpout=8193” (对于Power5以前的旧机器,建议设置为513,对于连接7133 SSA 的阵列,一定要设置为33)设置Low water mark :“chdev chdev ––l sys0 l sys0 ––a minpout=4096” (对于Power5以前的旧机器,建议设置为256,对于连接7133 SSA 的阵列,一定要设置为24)验证方法:验证方法:验证支持的用户最大进程数:“lsattr lsattr ––El sys0 |grep maxuproc ” 显示结果应该为:显示结果应该为:maxuproc2048 Maximum number of PROCESSES allowed per user True验证High water mark 值:“lsattr lsattr ––El sys0 |grep maxpout ” 显示结果应该为:显示结果应该为:maxpout8193 HIGH water mark for pending write I/Os per file True 验证Low water mark 值:“lsattr lsattr ––El sys0 |grep minpout ”显示结果应该为:显示结果应该为:minpout4096 LOW water mark for pending write I/Os per file True3) 设置Dump 设备参数dump lv 初始大小调整原则:规定初始大小为内存大小的三分之一。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

AIX 用户权限管理来自:推动者社区用户管理和用户1. 用户管理概念用户账号:每个用户账号都有唯一的用户名、用户id和口令;文件所有者依据用户id判定;文件所有者一般为创建文件的用户,但root用户可以改变一个文件的所有者;固定用户:root 为超级用户,adm、adm、bin……..大多数系统文件的所有者,但不能用这些用户登录。

用户组:需要访问同一文件或执行相同功能的多个用户可放置到一个用户组,文件所有者组给了针对文件所有者更多的控制;固有用户组:system,管理者组;staff普通用户组!AIX将用户分为root用户、管理型用户和组、普通用户和组三个层次。

基本的系统安全机制是基于用户账号的。

每当用户登录后,系统就使用其用户id号作为检验用户请求权限的唯一标准;拥有创建文件的那个进程的用户id,就是被创建文件初始的所有者id,除了文件所有者root,任何其他用户不能改变文件所有者;需要共享对一组文件的访问的多咯用户可放置在一个用户组中,一个用户可属于多个用户组,每个用户组有唯一的用户组名和用户组id,当文件创建时,拥有创建文件的那个进程的用户所在的主用户组,就是被创建文件的所有者组id。

如无特殊需求,锁定与设备运行、维护等工作无关的账号,除root外的系统初始帐户都需要锁定,包括如下账户:deamon,bin,sys,adm,uucp, pconsole,nuucp,guest,nobody,lpd, esaadmin,lp,sshd,snapp, ipsec, invscout。

锁定方法如下:# chuser account_locked=TRUE username 给用户加锁检查方法:lsuser -c -a account_locked login rlogin ALL | sed '/^#.*/d' | tr ':' '\011'例子# lsuser -c -a account_locked login rlogin ALL | sed '/^#.*/d' | tr ':' '\011'root false true truedaemon false true truebin false true truesys false true trueadm false true trueuucp false false falseguest false true truenobody false true truelpd false true truelp false true trueinvscout false true truesnapp false true falseipsec false true truenuucp false true truepconsole false false trueesaadmin false false falsesshd true false falsenrpadm false true trueoranrp false true truesapadm false true true禁用lpd用户# chuser account_locked=true lpd查看# lsuser -c -a account_locked login rlogin ALL | sed '/^#.*/d' | tr ':' '\011' root false true truedaemon false true truebin false true truesys false true trueadm false true trueuucp false false falseguest false true truenobody false true truelpd true true truelp false true trueinvscout false true truesnapp false true falseipsec false true truenuucp false true truepconsole false false trueesaadmin false false falsesshd true false false# pwdadm -q sapadmsapadm:lastupdate = 1453417902flags = ADMCHG2. 用户组一个用户组包含一个或多个用户,每个用户都必须属于至少一个用户组,一个用户可属于多咯用户组,可以使用groups 或setgroups命令查看用户所属的组;建立用户组以便组织并区分用户,是系统管理的重要组成部分,它与系统安全策略密切相关;组管理员拥有增加、删除组中用户和组管理员的权限,有三种类型的用户组:自建用户组,根据用户情况和安全策略建立的用户组;系统管理员组,system,这个组的成员可以执行一些系统管理任务;系统定义的组:有若干个系统定义的固有用户组,某些只是为系统所有,不应当随意为其添加用户,例如,bin,sys等等;所有非系统管理员组成员的用户属于staff组;security组成员可以执行部分安全安全性管理的任务。

3. 用户组层次属于系统管理员组或系统定义组的用户可以执行某些系统管理任务,系统固有组有:system,可对标准的软硬件进行配置和维护工作;printq,可管理打印队列,enable、disable、qadm、qpri等等;security:可进行用户口令和限制管理,mkuser、rmuser等;adm,可进行系统监视工作,性能监视、统计等等;staff,所有新用户的默认组。

为了保护重要的用户和用户组不被security组成员任意修改,aix提供了admin用户和admin组,只有root才能增删改admin用户和admin组,系统中任何用户都可被root设为admin用户,无论其属于哪个组,#cat /etc/security/userUser1:Admin=true4. 控制root访问限制root登录,系统管理员必须按照不公开的时间表定期更改root口令,对不同的系统指定不同的root口令,为每个系统管理员建立一个自己的账号,执行系统管理任务时,首先用自己的账号登录,然后用su命令切换到root用户,这可以为日后清理留下审计记录,root的path环境变量设置不能危机系统安全;root口令要严格保密,只让尽量少的人知道,root用户的path环境变量不仅被以root登录的用户所用,很多系统内部功能都使用它,所以必须保证root用户的path环境变量设置不危及系统安全。

Su 命令Su命令使一个用户切换到另一个用户账号,su会创建一个新的shell进程;如果su命令带上“-“参数(前后都有空格),用户环境也被切换,$cd /tmp$su – root#pwd/Su命令以指定的用户id运行一个子shell,如果不指定用户名参数,su默认root,从root 切换到其他用户不用回答口令,否则系统提示输入要切换的用户的口令,结束一个su会话,可以在命令行中输入exit命令或按ctrl+d键。

5. 安全性记录文件/var/adm/sulog:记录每次su命令的执行,这是个文本文件,是用任何观看文本文件的命令查看;/var/adm/wtmp和/etc/utmp:记录用户的成功登录,使用who命令查看;/etc/security/failedlogin:记录所有不成功的登录尝试,如果用户名不存在记录为unknown项目,使用who命令查看。

6. 文件和目录权限每个文件和目录有3组权限,分别为所有者权限、所有者组权限、和其他用户权限,每个组权限都有三个可设定的许可:r、w、x。

修改方式位和指定文件或目录的扩展访问控制表(ACL):chmod 775 file1修改与文件关联的所有者或组:chown user1 file1 如下# chown –R oracle:oinstall /u01/oracle修改文件或目录的组所有权:chgrp group1 file17. 安全性相关文件,包含用户属性和访问控制的文件/var/adm/sulog 记录每次su命令的执行/var/adm/wtmp 记录用户的成功登录,使用who命令查看/etc/utmp 记录用户的成功登录,使用who命令查看/etc/security/failedlogin 记录所有不成功的登录尝试,使用who命令查看/etc/passwd 文件包含有合法用户列表,包括用户id、主用户组、宿主目录、默认登录shell 等;/etc/group 文件包含合法用户组列表,包括用户组id和成员用户名;/etc/security/passwd 文件含有加密形式的用户口令和口令更新信息;/etc/security/user 文件含有用户属性信息;/etc/security/group 文件含有用户组属性;/etc/security/limits 文件含有对用户的进程资源限制值;/etc/security/environ 文件含有用户的环境变量,不过这个文件很少用到;/etc/security/login.cfg 文件含有对登录程序的配置信息,录入对某个端口的登录限制;/usr/lib/security/mkuser.default新用户的默认设置存放文件8. 用户环境初始化过程登录:/etc/profile:一个shell脚本,控制整个系统的默认环境变量,例如:term、mailmsg等;/etc/enviroment:控制所有进程的基本环境,例如:home、lang、tz、nlspath等;/$HOME/.profile:每个用户自由的环境变量设置文件,位于用户的宿主目录中;安全和用户管理菜单:smit security如果不指定用户id,系统将自动分配一个新的id,admin用户id从7开始,而普通用户从200开始;创建用户过程中,系统运行shell脚本/etc /lib/security/mkuser.sys,它建立用户宿主目录,以及$home/.profile文件,用户刚刚创建时,其账号状态是disable的(即/etc/passwd中相应条目的口令标志是”*”,要激活它,必须为其设置口令,可以通过passwd 命令或smit菜单完成。

完成后就变成”!”创建用户账号,不会象创建用户自动创建宿主目录,删除用户时不会自动删除宿主目录,要手工删除。