LBPM产品介绍白皮书

京东FBP、LBP、SOP、SOPL对比总结【范本模板】

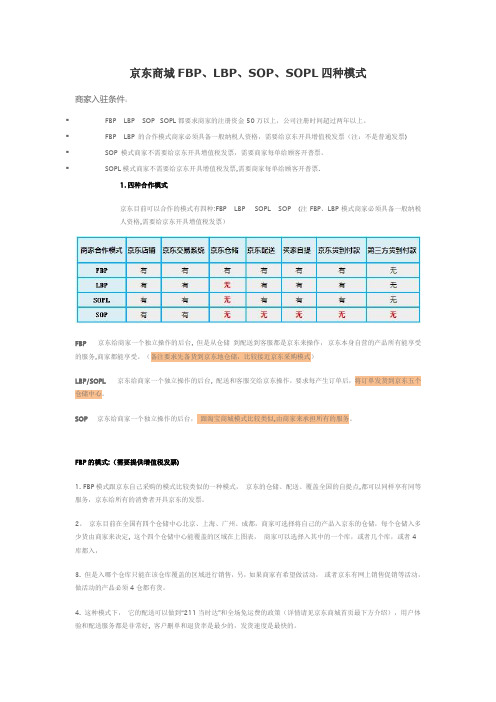

京东商城FBP、LBP、SOP、SOPL四种模式商家入驻条件:▪FBP LBP SOP SOPL都要求商家的注册资金50万以上,公司注册时间超过两年以上。

▪FBP LBP 的合作模式商家必须具备一般纳税人资格,需要给京东开具增值税发票(注:不是普通发票)▪SOP 模式商家不需要给京东开具增值税发票,需要商家每单给顾客开普票。

▪SOPL模式商家不需要给京东开具增值税发票,需要商家每单给顾客开普票.1.四种合作模式京东目前可以合作的模式有四种:FBP LBP SOPL SOP (注FBP、LBP模式商家必须具备一般纳税人资格,需要给京东开具增值税发票)FBP京东给商家一个独立操作的后台, 但是从仓储到配送到客服都是京东来操作,京东本身自营的产品所有能享受的服务,商家都能享受。

(备注要求先备货到京东地仓储,比较接近京东采购模式)LBP/SOPL京东给商家一个独立操作的后台, 配送和客服交给京东操作,要求每产生订单后,将订单发货到京东五个仓储中心。

SOP 京东给商家一个独立操作的后台,跟淘宝商城模式比较类似,由商家来承担所有的服务。

FBP的模式:(需要提供增值税发票)1. FBP模式跟京东自己采购的模式比较类似的一种模式,京东的仓储、配送、覆盖全国的自提点,都可以同样享有同等服务,京东给所有的消费者开具京东的发票。

2。

京东目前在全国有四个仓储中心北京、上海、广州、成都,商家可选择将自己的产品入京东的仓储,每个仓储入多少货由商家来决定, 这个四个仓储中心能覆盖的区域在上图表,商家可以选择入其中的一个库,或者几个库,或者4库都入,3. 但是入哪个仓库只能在该仓库覆盖的区域进行销售,另,如果商家有希望做活动,或者京东有网上销售促销等活动,做活动的产品必须4仓都有货。

4. 这种模式下,它的配送可以做到“211当时达”和全场免运费的政策(详情请见京东商城首页最下方介绍),用户体验和配送服务都是非常好, 客户删单和退货率是最少的,发货速度是最快的。

【VIP专享】LBPM产品介绍白皮书

白皮书文档控制/Document Control 文档属性模板修改记录文档修改记录审阅记录分发目录第一章传统BPM面临的问题和挑战 (3)1.1IT需要支撑业务在频繁的调整和优化 (3)1.2传统BPM严重割裂业务 (3)1.3对于复杂的中国特色企业管理的有效支撑 (3)1.4高可扩展性和高性能的挑战 (4)1.5移动端的挑战 (4)第二章LBPM解决之道 (4)2.1提出非常6+1接口规范来规约业务系统(去业务化解决方案) (4)2.2不干预任何业务以避免割裂业务 (5)2.3长期关注复杂的中国特色企业管理 (5)2.4从底层架构就支持业务流程的高可扩展和高性能 (5)2.5充分支持跨浏览器 (6)第三章为何要使用LBPM? (6)3.1快速应对市场和业务的频繁变化和调整 (6)3.2业界性价比最高的BPM (7)3.3多种手段提升业务系统与LBPM之间高效通讯 (7)3.4完善的监控机制来保障快速跟踪和分析问题 (8)第四章LBPM产品核心架构概述 (9)4.1LBPM流程虚拟机 (10)4.2LBPM流程引擎 (10)4.3LBPM流程应用 (10)4.4LBPM流程扩展服务 (10)4.5LBPM集成引擎 (11)第五章LBPM产品功能概述 (11)5.1流程建模平台 (11)5.1.1对接业务系统全局配置 (12)5.1.2创建流程模板 (12)5.1.3节点绑定业务表单 (13)5.1.4业务字段映射配置 (13)5.1.5节点的事件监听器配置业务逻辑 (14)5.2流程运行平台 (15)第六章LBPM流程分析平台 (16)附录A 非常6+1参考 (17)附录B BPM思想流派参考 (17)第一章传统BPM面临的问题和挑战传统BPM都是一味的强调PDCA(著名的戴明环)方法论,强调如何事前仿真,遵循什么业界标准,迭代演进等等高大上的理论和包装。

实际上,真正把BPM实施好,在企业中发挥预期的效果,几乎没有一例。

虚拟防火墙技术白皮书v[]

![虚拟防火墙技术白皮书v[]](https://img.taocdn.com/s3/m/01a964941a37f111f1855bf7.png)

虚拟防火墙技术白皮书关键词:虚拟防火墙 MPLS VPN摘要:本文介绍了虚拟防火墙技术和其应用背景。

描述了虚拟防火墙的功能特色,并介绍了公司具备虚拟防火墙功能的独立防火墙和防火墙插板产品的组网环境应用。

缩略语清单:目录1概述 (3)1.1新业务模型产生新需求 (3)1.2新业务模型下的防火墙部署 (3)1.2.1传统防火墙的部署缺陷 (3)1.2.2虚拟防火墙应运而生 (4)2虚拟防火墙技术 (5)2.1技术特点 (5)2.2相关术语 (6)2.3设备处理流程 (6)2.3.1根据入接口数据流 (7)2.3.2根据Vlan ID数据流 (7)2.3.3根据目的地址数据流 (8)3典型组网部署方案 (8)3.1虚拟防火墙在行业专网中的应用 (8)3.1.1 MPLS VPN组网的园区中的虚拟防火墙部署一 (9)3.1.2 MPLS VPN组网的园区中的虚拟防火墙部署二 (10)3.1.3虚拟防火墙提供对VPE的安全保护 (10)3.2企业园区网应用 (11)4总结.......................................................................................................................... 12驅踬髏彦浃绥譎饴憂锦。

1 概述1.1 新业务模型产生新需求目前,跨地域的全国性超大企业集团和机构的业务规模和管理复杂度都在急剧的增加,传统的管理运营模式已经不能适应其业务的发展。

企业信息化成为解决目前业务发展的关键,得到了各企业和机构的相当重视。

现今,国内一些超大企业在信息化建设中投入不断增加,部分已经建立了跨地域的企业专网。

有的企业已经达到甚至超过了IT-CMM3的级别,开始向IT-CMM4迈进。

另一方面,随着企业业务规模的不断增大,各业务部门的职能和权责划分也越来越清晰。

各业务部门也初步形成了的相应不同安全级别的安全区域,比如,OA和数据中心等。

LBPM产品介绍白皮书

白皮书文档控制/Document Control 文档属性模板修改记录文档修改记录审阅记录分发目录第一章传统BPM面临的问题和挑战 (3)1.1IT需要支撑业务在频繁的调整和优化 (3)1.2传统BPM严重割裂业务 (3)1.3对于复杂的中国特色企业管理的有效支撑 (3)1.4高可扩展性和高性能的挑战 (4)1.5移动端的挑战 (4)第二章LBPM解决之道 (4)2.1提出非常6+1接口规范来规约业务系统(去业务化解决方案) (4)2.2不干预任何业务以避免割裂业务 (5)2.3长期关注复杂的中国特色企业管理 (5)2.4从底层架构就支持业务流程的高可扩展和高性能 (5)2.5充分支持跨浏览器 (6)第三章为何要使用LBPM? (6)3.1快速应对市场和业务的频繁变化和调整 (6)3.2业界性价比最高的BPM (7)3.3多种手段提升业务系统与LBPM之间高效通讯 (7)3.4完善的监控机制来保障快速跟踪和分析问题 (8)第四章LBPM产品核心架构概述 (9)4.1LBPM流程虚拟机 (10)4.2LBPM流程引擎 (10)4.3LBPM流程应用 (10)4.4LBPM流程扩展服务 (10)4.5LBPM集成引擎 (11)第五章LBPM产品功能概述 (11)5.1流程建模平台 (11)5.1.1对接业务系统全局配置 (12)5.1.2创建流程模板 (12)5.1.3节点绑定业务表单 (13)5.1.4业务字段映射配置 (13)5.1.5节点的事件监听器配置业务逻辑 (14)5.2流程运行平台 (15)第六章LBPM流程分析平台 (16)附录A 非常6+1参考 (17)附录B BPM思想流派参考 (17)第一章传统BPM面临的问题和挑战传统BPM都是一味的强调PDCA(著名的戴明环)方法论,强调如何事前仿真,遵循什么业界标准,迭代演进等等高大上的理论和包装。

实际上,真正把BPM实施好,在企业中发挥预期的效果,几乎没有一例。

蓝凌LBPM解决方案介绍说明书

集成工作量最小,用户体验一致,流程发起和 审批都在BPM中完成。BPM通过接口获取业务 系统的表单数据。可支撑三方系统的移动化审 批。

BPM保存数据量大,表单 业务逻辑的计算需要在 BPM中完成。

业务逻辑简单,流程审批中与异构集成 交互很少的流程。

集成工作量小,用户体验一致。最常用的一种 集成方式。相较第1种方式,需要业务系统推送 表单数据到BPM中。可支撑三方系统的移动化 审批。

支撑

通用构件库

公共业务服务 构件

专项业务服务 构件

开发 手册

规 范 指

引

工 具 环 境

API 样 例

F A Q

简单功能“0”编码

采用web页面拖拽式定义表单 采用web页面拖拽式画流程图 在web页面上排版、定义功能目录树

复杂功能“少”编码

根据数据模型自动生成代码 根据开发规范校验代码错误 大量通用服务组件 大量可复用的代码片段

业务系统集成

主数据管理平台、电子影像平台、电 子签章平台,生产管理系统等

流程驱动

业务流程驱动、跨平台多渠道审批、业务流程审批、端对对端流程打通

流程分析

流程统计、人员效率、组织效率 流程预警

LBPM平台

流程大数据

流程画像,员工画像,智能分析

TIB集成总线

企业服务总线、SOAP、接口注册、接口 管理、接口监控、运行日志

宇通客车集团 流程接入13套系统 每日平均8000在线 每周新增900万日志 在线1800多流程模板 每日新增1900多流程实例 第一年合计25万流程实例 每日新增2500待办 单流程378个节点,鸟巢式流程图 单表单109个字段,集成SAP

核心引擎

集成平台

业务系统集成+业务数据集成 单点登录 消息集成

产品白皮书

产品白皮书

通常认为,《产品白皮书》是作为官方的企业对外发布的一份涵盖产品相关信息的原则性和指导性的文件。

其作用主要有两个。

1)对外:就是基于企业的视角来向外界介绍某个产品的信息,作为产品上市前外界获知产品信息的一种标准说明。

2)对内:就是明确公司内所有业务部门在传递某个产品的信息时所需要统一的口径,避免出现说法不一的情况。

那么,《产品白皮书》该如何撰写呢?

大致说来,《产品白皮书》主要分为三个关键部分:

1)产品介绍:主要就是对产品所要面对的市场,目标客户,技术特点及产品的发展背景进行一个概要的说明。

2)产品特点:主要就是说明这个产品有什么特征,都有哪些功能,这里要记住一点的是,对于这些信息的描述点到即可,没有必要像写PRD那样详尽。

3)产品属性:主要就是说明产品在产品战略图里是什么位置,纵向比较当前这个版本的产品比上一个版本产品有哪些进步,横向比较这个产品和其他类似产品相比又有什么不同,但是要记住,一定要尽量客观,尤其是做横向比较的时候,强就是强,弱就是弱,不要尽往自己脸上贴金,否则最后只会是把事情搞麻烦。

白皮书的内容很简单,几乎都是我们前期做过工作的再次整合,不过有三点需要注意:

1)产品白皮书不是技术类的文档,是属于商业类的文档,因此,千万记住不要太过于技术化,整一大堆技术名词在里面,没几个人会有兴趣看。

2)多用数据(例如市场分析)、列表(例如功能介绍)的形式,不要长篇大论。

3)内容上点到为止即可,在撰写产品白皮书的过程中,千万不要要么内容泛泛,无法全面系统说明,要么内容太深,涉及产品核心信息。

智邦国际ERP系统(生产版)功能简介

功能简介目录1.产品简述 (3)1.1系统简介 (3)1.2产品概述 (4)1.3产品价值 (5)2.核心功能 (6)2.1生产管理 (6)2.2客户管理 (7)2.3微信管理 (7)2.4项目管理 (7)2.5报价管理 (8)2.6销售管理 (8)2.7合同管理 (9)2.8售后管理 (9)2.9产品管理 (10)2.10短信管理 (10)2.11邮件管理 (10)2.12通知管理 (11)2.13二维码管理 (11)2.14采购管理 (12)2.15仓库管理 (12)2.16发货管理 (13)2.17财务管理 (13)2.18人资管理 (14)2.19办公管理 (15)2.20移动应用 (15)3.产品体系 (17)4.应用案例 (18)1.产品简述1.1系统简介智邦国际ERP系统(生产版),是一款面向生产型企业的ERP系统,实现客户、项目、销售、报价、生产、库存、采购、合同、售后、产品、财务、人资、办公等业务全程一体化管理,帮助企业不断优化从商机获取、客户录入、销售跟进、订单生成、生产计划、生产安排、生产跟踪、委外加工、供应链管理到财务核算等整个流程。

该产品支持多组织、多地点、多语言、多仓库管理,通过可视化、自动化、协同化流程,不断提高产品产量和品质,降低经营和管理成本,缩短产品交付或上市周期,无论流程制造、离散制造、自产自销或委外加工型企业,均可通过智邦国际ERP系统(生产版)不断提升管理效率和企业利润。

该产品是ERP系列产品之一。

ERP系列,主要解决企业一体化管理问题,现已形成:ERP (经典版)、ERP(销售版)、ERP(生产版)、ERP(微信版)等多种产品,分别满足综合型、销售型、生产型、电商型等不同企业一体化管理需求。

1.2产品概述【特点】将生产管理、客户关系、库存、财务、OA融合;互联网、局域网皆可使用【功能】包含生产、CRM、项目管理系统、进销存系统的所有功能,在一套系统内解决企业一体化管理问题,数据实时共享,全程监控企业各个环节的运转和协作【软件架构】B/S架构【移动应用】支持Android、iOS等【功能定制】支持【系统对接】支持【升级更新】支持【用户数量】不限【使用期限】终身使用【售后服务】专属客服全程服务,完善的服务监督和控制体系【适用企业】适合在一套系统里管理公司全部业务的生产型企业使用1.3产品价值2.核心功能2.1生产管理【生产基础设置】支持物料清单、产线、设备等导入,引用工序库快速工艺设计,多层划分BOM,设计BOM一键转生产BOM;【生产订单跟踪】实时记录、监控生产过程及关联单据,一键添加、检索、分析、排产、派工、委外、终止、导出、打印、统计等;【生产流程控制】提供订单型、计划型、简易型生产类型,流程自动匹配,满足标准、非标、新品等各种个性化生产需求;【生产委外管理】支持工序委外、整单委外、委外质检,自动调取委外历史价,既能自制转委外,也能委外转自制,一键生成付款;【生产派工管理】实时跟进派工产品、完工期、物料清单、加工次序等,领/补/退/废料、汇报自动流转,多次、批量派工均可;【生产进度掌控】实时/订单/派工/车间/委外看板一应俱全,通过生产工作台一个界面跟进待办、订单、派工、设备、人员等各环节;【生产变更通知】变更成功可触发通知,自动提醒被通知的人员,变更记录实时查看,灵活应对多变客户需求和突发生产需求;【扫码工序汇报】一维码、二维码全部支持,轻轻一扫,派工、工序、工人、质检等已自动录入系统,每道工序进度尽在把控;【生产质检管控】可细化到工序质检,自由设置质检类型、等级,抽检、全检、委外质检均可,还可工艺流程一键新增质检环节,严控品质;【计件计时并行】提供计件工资、计时工资,自动根据工时、数量核算,工资更合理,满足不同场景工资管理需求,对接工资;【成本一键核算】完整记录领料、计件、计时、设备、费用等各成本,一键核算,订单相关产品价格、合同成本、工资等同步更新。

绿盟运维安全管理系统

绿盟运维安全管理系统产品白皮书©2018绿盟科技■版权声明本文中出现的任何文字叙述、文档格式、插图、照片、方法、过程等内容,除另有特别注明,版权均属绿盟科技所有,受到有关产权及版权法保护。

任何个人、机构未经绿盟科技的书面授权许可,不得以任何方式复制或引用本文的任何片断。

目录一. 背景 (1)1.1运维账号混用,粗放式权限管理 (1)1.2审计日志粒度粗,易丢失,难定位 (2)1.3面临法规遵从的压力 (2)1.4运维工作繁重枯燥 (2)1.5虚拟云技术蓬勃发展 (3)二. 产品概述 (3)2.1运维安全管理系统 (3)2.2目标 (3)2.3应用场景 (4)2.3.1 管理员制定运维管理策略 (5)2.3.2 普通运维用户访问目标设备 (6)2.4系统价值 (8)三. 产品介绍 (8)3.1系统功能 (8)3.2系统架构 (9)四. 产品特性 (11)4.1多维度、细粒度的认证与授权体系 (11)4.1.1 灵活的用户认证方式 (11)4.1.2 细粒度的运维访问控制 (11)4.1.3 多维度的运维访问授权 (12)4.2高效率、智能化的资产管理体系 (12)4.2.1 智能化巡检托管设备和设备账号 (13)4.2.2 高效率管理设备和设备账号 (13)4.3提供丰富多样的运维通道 (14)4.3.1 B/S下网页访问 (14)4.3.2 C/S下客户端访问 (14)4.3.3 跨平台无缝管理 (15)4.3.4 强大的应用扩展能力 (15)4.4高保真、易理解、快定位的审计效果 (16)4.4.1 数据库操作图形与命令行级双层审计 (16)4.4.2 基于唯一身份标识的审计 (16)4.4.3 全程运维行为审计 (17)4.4.4 审计信息“零管理” (17)4.4.5 文字搜索定位录像播放 (18)4.5稳定可靠的系统安全性保障 (19)4.5.1 系统安全保障 (19)4.5.2 数据安全保障 (19)4.6快速部署,简单易用 (19)4.6.1 物理旁路,逻辑串联 (19)4.6.2 配置向导功能 (20)五. 客户收益 (21)插图索引图 1.1 用户与运维账号的关系现状 (1)图 2.1 核心思路 (4)图 2.2 运维管理员制定策略 (5)图 2.3 普通用户访问目标设备 (7)图 3.1 系统功能 (9)图 3.2 系统架构 (10)前置机架构示意图 (15)图 4.1 数据库操作图形与命令行级双层审计 (16)图 4.2 文字搜索定位录像播放 (18)图 4.3 产品部署 (20)一. 背景随着信息化的发展,企事业单位IT系统不断发展,网络规模迅速扩大、设备数量激增,建设重点逐步从网络平台建设,转向以深化应用、提升效益为特征的运行维护阶段,IT系统运维与安全管理正逐渐走向融合。

浙江大学 杭州利珀科技有限公司——机器视觉表面缺陷检测

机器视觉检测市场:

大数据市场:

38 亿元

利珀

40 亿元

物联网市场

7000 亿元

公司发展战略

公司发展策略

公司的“一纵一横”发展策略是未来的一个长远规划,“纵”是指目前公司主要产 品线的纵向深入研发,即逐步建立通用逻辑框架、通用算法库及图像化编程。“横”是 指公司的横向发展,公司以现有领域为立足点,横向拓展至更多的细分领域,从而积累 更多行业经验,增强公司的综合竞争力。

像搜索方面,公司提出基于图像搜索技术的“图形化搜索电子商务平台”,敏锐的 把握住互联网技术对传统行业的改造和冲击浪潮,创新的技术手段和商业模式,颠 覆性的解决了行业人工搜索,产品品类多、库存管理困难,下游厂商原料搜寻效率 低下、采购成本高的问题现状。

产品优势:

自主研发的 通用算法库

自动化操作 (减少人工 成本及人为

公司发展方向

本着成为国际一流高科技公司的愿景,利珀未来将向一体化以及物联化发展: 生产线一体化:利珀应“工厂无人化”发展趋势,将检测平台与生产线其它环

节对接,将其与生产线其他功能整合。通过“一体化”的方案,提高产品的技 术壁垒,为客户带来更简易的解决方案。 物联网+大数据发展:顺应传统企业“互联化”“物联化”的趋势,利珀以智能 搜索系统为切入点,致力将检测终端与物联网结合,利用互联网大平台,覆盖 广阔的客户群体,增加用户粘性,并利用大数据资源,掌握行业的核心。现在 利珀的图片搜索技术属于物联网的前端,在掌握了数据资源后,利珀考虑向上 往数据传输的网络层、内容应用层发展。

2.1.1 产品及工作原理介绍.........................................................................................

产品方案技术白皮书模板(含系统架构说明书)

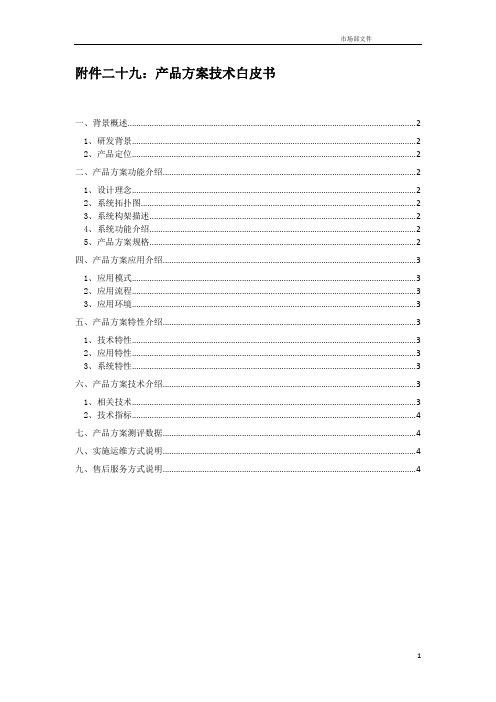

附件二十九:产品方案技术白皮书一、背景概述 (2)1、研发背景 (2)2、产品定位 (2)二、产品方案功能介绍 (2)1、设计理念 (2)2、系统拓扑图 (2)3、系统构架描述 (2)4、系统功能介绍 (2)5、产品方案规格 (2)四、产品方案应用介绍 (3)1、应用模式 (3)2、应用流程 (3)3、应用环境 (3)五、产品方案特性介绍 (3)1、技术特性 (3)2、应用特性 (3)3、系统特性 (3)六、产品方案技术介绍 (3)1、相关技术 (3)2、技术指标 (4)七、产品方案测评数据 (4)八、实施运维方式说明 (4)九、售后服务方式说明 (4)一、背景概述1、研发背景介绍用户需求背景、该产品所在行业信息化建设背景、产品所涉及的相关政策简述等,以说明该产品的研发背景,以及满足的客户需求。

2、产品定位为了满足客户以上需求,该产品具有什么功能,能够解决什么问题。

二、产品方案功能介绍1、设计理念该产品方案的设计思路。

2、系统拓扑图使用统一的图标,制作系统拓扑图。

3、系统构架描述按照系统的构成,分类对系统进行描述。

4、系统功能介绍详细阐述系统的主要功能。

5、产品方案规格产品方案不同的规格介绍,或者对产品方案技术规格的介绍。

四、产品方案应用介绍1、应用模式该产品方案包括的应用模式类型,或者针对不同类型客户的解决方案。

2、应用流程该产品方案的应用流程。

3、应用环境描述该产品所运行的应用环境。

五、产品方案特性介绍1、技术特性主要是性能先进性、功能齐全性、系统兼容性、技术稳定性等。

2、应用特性主要是部署灵活性、可扩展性、管理方便性、易用性等。

3、系统特性对系统的主要特性进行描述,根据产品不同和竞争优势的不同而不同。

六、产品方案技术介绍1、相关技术主要应用技术的介绍,以及该技术的优势。

2、技术指标针对技术参数进行描述。

七、产品方案测评数据产品方案主要测评数据,可以是内部测评数据,也可以是第三方的测评数据。

Plantronics Manager Pro安全与隐私白皮书说明书

SECURITY AND PRIVACY WHITE PAPER Plantronics Manager ProPart 3725-86204-001Version 08November 2023IntroductionThis white paper addresses security and privacy-related information regarding Plantronics Manager Pro.This paper also describes the security features and access controls in HP | Poly’s processing of personally identifiable information or personal data (“personal data”) and customer data in connection with the provisioning and delivery of Manager Pro, and the location and transfers of personal and other customer data. HP | Poly will use such data in a manner consistent with the HP Privacy Statement, and this white paper which may be updated from time to time. This white paper is supplemental to the HP Privacy Statement. The most current version of this white paper will be available on HP | Poly’s website.Manager Pro is an internet-based subscription service (i.e., Software as a Service—SaaS) powered by Amazon Web Services (AWS), which providesthe ability to manage, monitor, and configure avariety of Plantronics and Poly audio devices.It supports managing headsets, configuring policy, viewing policy compliance status, locking settings, managing by user groups (LDAP/manual), IT troubleshooting, and analysis reporting of assets, usage, conversation, and acoustics.Note: Although Manager Pro is powered by AWSand used with Plantronics Hub, the scope of this white paper is limited to Manager Pro. Please see here for more details about Plantronics Hub and for AWS security details see here.Security at HP | PolySecurity is always a critical consideration for a cloud-based service such as Plantronics Manager Pro. HP | Poly’s Information Security Management System (ISMS) has achieved ISO 27001:2013 certification. ISO/IEC 27001 is the most widely accepted international standard for information security best practices. Product security at HP | Poly is managed through the HP | Poly Security Office (PSO), which oversees secure software development standards and guidelines.The HP | Poly Product Security Standards align with NIST Special Publication 800-53, ISO/IEC27001:2013, and OWASP for application security. Guidelines, standards, and policies are implemented to provide our developers industry-approved methods for adhering to the HP | Poly Product Security Standards.Secure Software Development Life CycleHP | Poly follows a secure software development life cycle (S-SDLC) with an emphasis on security throughout the product development process. Every phase of the development process ensures security by establishing security requirements alongside functional requirements as part of initial design. Architecture reviews, code reviews, internal penetration testing, and attack surface analysis are performed to verify the implementation.The S-SDLC implemented by HP | Poly also includes a significant emphasis on risk analysis and vulnerability management. To increase the security posture of HP | Poly products, a defense-in-depth model is systematically incorporated through layered defenses. The principle of least privilege is always followed. Access is disabled or restricted to system services nonessential to standard operation.Standards-based Static Application Security Testing (SAST) and patch management are cornerstones of our S-SDLC.Privacy by DesignHP | Poly implements internal policies and measures based on perceived risks which meet the principlesof data protection by design and data protection by default. Such measures consist of minimizing the processing of personal data, anonymizing personal data as soon as possible, transparently documentingthe functions, and processing of personal data and providing features which enable the data subject to exercise any rights they may have.When developing, designing, selecting, and using applications, services, and products that are based on the processing of personal data or process personal data to fulfill their task, HP | Poly considers the right to data protection with due regard.Security by DesignHP | Poly follows Security by Design principles throughout the product creation and delivery lifecycle which includes considerations for confidentiality, integrity (data and systems), and availability. These extend to all systems that HP | Poly uses – both on-premises and in the cloud as well as to the development, delivery, and support of HP | Poly products, cloud services and managed services.The foundational principles which serve as the basis of HP | Poly’s security practices include:1. Security is required, not optional2. Secure by default, Secure by design3. Defense-in-depth4. Understand and assess vulnerabilities andthreats5. Security testing and validation6. Manage, monitor & maintain security posture7. End-to-end security: full lifecycle protectionSecurity TestingBoth static and dynamic vulnerability scanning as well as penetration testing are regularly performed for production releases and against our internal corporate network by both internal and external test teams.Cloud systems are managed by HP | Poly and are updated as needed. Patches are evaluated and applied in a timely fashion based on perceived risk as indicated by CVSSv3 scores. Change ManagementA formal change management process is followed by all teams at HP | Poly to minimize any impact on the services provided to the customers. All changes implemented for Plantronics Manager Pro go through vigorous quality assurance testing where all functional and security requirements are verified. Once Quality Assurance approves the changes, the changes are pushed to a staging environment for UAT (User Acceptance Testing). Only after final approval from stakeholders, changes are implemented in production. While emergency changes are processed on a much faster timeline, risk is evaluated, and approvals are obtained from stakeholders prior to applying any changes in production.Data ProcessingHP | Poly does not access any customer’s data except as required to enable the features provided by the service. If someone is an individual user and the purchase of the Plantronics Manager Pro has been made by their employer as the customer, all of the privacy information relating to personal data in this white paper is subject to thei r employer’s privacy policies as controller of such personal data. Personal data collected and the purposes for which it is collected are listed in the table below.Purpose of ProcessingIn general, the data collected by Plantronics Manager Pro is directly related to the level of subscription. For example, if you are not subscribed to the Call Quality and Analytics Suite, then the data required to populate these reportswill not be collected.While using Plantronics’ mobile apps, it is requested to collect location information for the purpose of enabling features in the Plantronics Hub for Android/iOS mobile app such as the BackTrack™feature.PLEASE NOTE: The ability to pseudonymize network username, end user display name, computer hostname, and domain was added as ofSECURITY AND PRIVACY WHITE PAPER FOR PLANTRONICS MANAGER PRO Source of Personal Data Categories of PI Processed Business Purpose for Processing Disclosed to the following Service Providers Tenant information• First/last name • Email address• Access events(login/logout)• Authenticate and authorize tenant administrative access to the service • Deliver the service • These events can be monitored by Poly at an individual (customer) level or in aggregate forunderstanding administrative behaviors.AWSPlantronics Hub for Desktop in aPlantronics Manager Pro environment (version 3.9 and higher)• Client instance ID • System ID Poly-assigned identifiers for ensuring a system and an instance of Hub can be associated to a user.AWS • Network username• End user display name • Computer hostname • Computer domainAssociates a unique user to a device and the device to a system.Note: These data elements arepseudonymized by default beginningin version 3.13.• LDAP user attributesincluding LDAP group membership, username,account name, city,company, country, department, department number, division, employee type, office, state, zip code, display name, telephone number, street address, and title LDAP attributes are entirely under the control of the administrator.These LDAP attributes arecompletely optional and are notcollected by default. Your company may choose to enable these attributes in the Plantronics Hub collection criteria. • Plantronics device information including model ID, product ID, serial numberRequired for proper update selection, troubleshooting, and reporting.Plantronics Hub for Desktop in aPlantronics Manager Pro environment (prior to version 3.9)• End user email• Local IP address• Network IP address Versions of Hub prior to 3.9 may send these pieces of data. Plantronics Manager Pro does not keep or store this information.Update to the latest version toensure this data is not sent. AWS • Call IDRequired for Radio Link Quality report (Data sent only withsubscription of Call Quality and Analytics Suite or better).Plantronics Hub for Mobile in a Plantronics Manager Pro environment • Client instance ID Poly-assigned identifiers for ensuring an instance of Hub can be associated to a user AWS • Network username• Mobile device hostname and domainAssociates a unique user to a device and the device to a system.Note: These data elements are pseudonymized by default beginning in version 3.13.• Plantronics deviceinformation: model ID,Required for proper update selection, troubleshooting, and reportingSECURITY AND PRIVACY WHITE PAPER FOR PLANTRONICS MANAGER PROversion 3.13. It is only enabled by default for new tenants. Tenants that were created prior to 3.13 will need to enable the feature manually.Versions of Hub prior to 3.13 do not support this functionality so in that case the pseudonymization is only performed on the server side.How Customer Data is Stored and ProtectedAll customer data is stored within the AWS data centers on which the service is deployed using hardware-based AWS EBS volume encryption with Advanced Encryption Standard (AES-256) for data at rest.Customer data is automatically backed up nightly in digital form. Normal access controls of authorized users and data security policies are followed for all backup data. No physical backup media is used.All identifiable customer data is stored solely within the Plantronics Manager Pro system where the tenant resides. Tenant-specific MySQL data are stored in separate DB schemas. Mongo (NoSQL) documents are stored with tenant-specific IDs.Data center locations are determined based on customer location and may include USA, Ireland, and Australia.Backups of identifiable customer data are stored in the same AWS region as where the tenant is hosted.Pseudonymized data may be stored in an aggregated reporting data warehouse located in a Virtual Private Cloud in an AWS data center in the USA. This pseudonymized data may be used for product improvement and testing purposes. NOTE: The use of third-party apps or APIs should be carefully considered as they may process data in or transfer data to different geographies.For transferring personal data of EU customers to the US, HP | Poly uses an Intragroup Data Transfer Agreement incorporating the EU Standard Contractual Clauses as the transfer mechanism.We use a combination of administrative, physical, and logical security safeguards and continue to work on features to keep your information safe. Customer data may be accessed by HP | Poly as required to support the service and access is limited to only those within the organization with the need to access data in order to support the service.Data PortabilityCertain data can be downloaded. For details, please see the Plantronics Manager Pro User Guide.Data Deletion and RetentionAll information collected from the customer is stored in the database with the tenant information configured as the access control mechanism. After a customer’s subscription terminates or expires, HP | Poly will delete customer data within 30 days of cancellation of services. All encryption keys are destroyed at time of deletion.HP | Poly may retain customer data for as long as needed to provide the customer with any HP | Poly cloud services for which they have subscribed and for product improvement purposes. When a customer makes a request for deletion to ******************, HP | Poly will delete the requested data within 30 days, unless the data is required to be retained to provide the service to customer.Secure DeploymentPlantronics Manager Pro is an internet-based subscription service hosted entirely in AWS. The customer enterprise IT admin and user computersare required to make outbound connections to the Manager Pro tenant instance. All traffic transported between the customer’s computers and Manager Pro is always encrypted. The customer admin is responsible for managing the Manager Pro tenant. The customer’s administrator can access, view,and manage application audit logs for their tenant and run various reports if the reporting features are enabled but is not able to access any tenant data directly as it is stored in AWS using encryption for data at rest. Data can potentially be made visible via third-party partner apps but only if the customer has provided access.From an HP | Poly administrative perspective, administrators are required to use strong password authentication and the HP | Poly Dev Opsteam is required to use multi-factor authentication whenever logging into AWS to manage all deployments of the Manager Pro service. Certificate-based SSH is used to access AWS instances supporting Plantronics Manager. SSH certificates are rotated on a regular basis. Any remote access required by HP | Poly is directly into the AWS instance, not the customer’s internal network.Server Access and Data SecurityPlantronics Manager Pro is hosted on AWS. Only authorized staff members with proper access permissions have access to the production servers.HP | Poly also has implemented technical and physical controls designed to prevent unauthorized access to or disclosure of customer content. In addition, we have systems, procedures, and policies in place to prevent unauthorized access to customer data and content by HP | Poly employees.Cryptographic SecurityWhile processing all Plantronics Manager Pro data, industry-standard HTTPS over TLS 1.2 is used for data encryption in transit and hardware-based AWS EBS volume encryption with Advanced Encryption Standard (AES-256) for data at rest. To protect user passwords, the standard bcrypt algorithm is used to securely hash and salt passwords before being stored in a database.Key ManagementEncryption keys are managed by the AWS Key Management Service (KMS). There is no single super-user key capable of unlocking all data. Each individual region uses separate keys for live and backup data. Customers are not able to host, control, or maintain encryption keys themselves. For more details, please see here.Password ManagementSingle Sign On accounts will follow their own corporate password policies. From an HP | Poly administrative perspective, HP | Poly admin accounts require strong password authentication. Local accounts on Plantronics Manager Pro must be configured manually by the customer IT administrator.AuthenticationPlantronics Manager Pro supports the integration of enterprise authentication providers via SAML 2.0. Once configured, Manager Pro can be accessed by selecting the single sign-on (SSO) button in the Manager Pro login dialog (service provider-initiated) or can be accessed by selecting Manager Pro from your list of identity provider applications (IDP-initiated). Both IDP-initiated SSO via SAML 2.0 and SP-initiated SSO are supported. Supported IDPs that have been tested and confirmed include Ping and ADFS. Other IDPs may work but have not been tested and therefore are not officially supported. Contact your HP | Poly account representative or your Plantronics reseller to request support for a specific IDP.From an HP | Poly administrative perspective, HP | Poly administrators are required to use multi-factor authentication as well as strong passwords. However, two-factor authentication is not required or supported for customer use.Disaster Recovery and Business Continuity Plantronics Manager Pro is architected to provide high reliability, resiliency, and security. We test our backup and restore process at regular intervals.Our infrastructure runs on fault-tolerant systems to protect the service from failures of individual servers or even entire data centers. The HP | Poly operations team tests disaster recovery measures regularly and an on-call team is ready to resolve any incidents in the event of such occurrence. Additionally, HP | Poly administrators manage and maintain the service under the Plantronics Manager Pro Standard Operating Guidelines.Customer data is stored across multiple AWS availability zones within region-specific data centers.When a system outage occurs, we will post notification on the Plantronics Manager Pro System Status page.Security Incident ResponseThe HP | Poly Security Office (PSO) promptly investigates reported anomalies and suspected security breaches on an enterprise-wide level. You may contact the PSO directly at**************************The PSO team works proactively with customers, independent security researchers, consultants, industry organizations, and other suppliers to identify possible security issues with HP | Poly products and networks. HP | Poly security advisories and bulletins can be found on the HP Customer Support website.SubprocessorsHP | Poly uses certain subprocessors to assist in providing our products and services. A subprocessor is a third-party data processor who, on behalf of HP | Poly, processes customer data. Prior to engaging a subprocessor, HP | Poly executes an agreement with the subprocessor that is in accordance with applicable data protection laws. The subprocessor list here identifies HP | Poly’s authorized subprocessors and includes their name, purpose, location, and website. For questions, please contact ******************.Prior to engagement, suppliers that may process data on behalf of HP | Poly must undergo a privacy and security assessment. The assessment process is designed to identify deficiencies in privacy practices or security gaps and make recommendations for reduction of risk. Suppliers that cannot meet the security requirements are disqualified.Additional ResourcesTo learn more about Plantronics Manager Pro, visit our product website.DisclaimerThis white paper is provided for informational purposes only and does not convey any legal rights to any intellectual property in any HP | Poly product. You may copy and use this paper for your internal reference purposes only. HP | POLY MAKES NO WARRANTIES, EXPRESS OR IMPLIED OR STATUTORY AS TO THE INFORMATION IN THIS WHITE PAPER. THIS WHITE PAPER IS PROVIDED “AS IS” AND MAY BE UPDATED BY HP | POLY FROM TIME TO TIME. To review the most current version of this white paper, please visit our website.© 2023 HP, Inc. All rights reserved. Poly and the propeller design are trademarks of HP, Inc. The Bluetooth trademark is owned by Bluetooth SIG, Inc., and any use of the mark by HP, Inc. is under license. All other trademarks are the property of their respective owners.。

公司产品白皮书写作方案计划

公司产品白皮书写作方案计划英文回答:Product White Paper Writing Plan.Introduction.A product white paper is a detailed, informative document that provides in-depth information about a specific product or service. It is typically used to educate potential customers, generate leads, and position the product as a thought leader in its industry.Target Audience.The primary target audience for a product white paper is potential customers who are interested in learning more about the product and its benefits. It can also be useful for existing customers who want to learn more about the product's features and functionality.Objectives.The main objectives of a product white paper are to:Educate potential customers about the product.Generate leads.Position the product as a thought leader.Drive sales.Writing Process.The writing process for a product white paper typically involves the following steps:1. Define the target audience.2. Identify the key objectives.3. Research the topic.4. Develop an outline.5. Write the first draft.6. Edit and revise.7. Finalize the white paper.Content.The content of a product white paper should be informative, persuasive, and engaging. It should include the following sections:Introduction: This section provides an overview of the product and its benefits.Problem statement: This section describes the problem that the product solves.Solution: This section explains how the product solves the problem.Features and benefits: This section provides a detailed overview of the product's features and benefits.Case studies: This section provides real-world examples of how the product has helped customers.Call to action: This section encourages the reader to take the next step, such as contacting the sales team or downloading a free demo.Format.A product white paper should be formatted in a way that is easy to read and understand. It should use clear and concise language, and it should be visually appealing.Distribution.The white paper can be distributed through a variety ofchannels, including email, social media, and the company website. It can also be used as a sales tool or a lead magnet.Conclusion.A well-written product white paper can be a valuable marketing tool. It can help to educate potential customers, generate leads, and position the product as a thought leader in its industry.中文回答:产品白皮书写作计划。

北信源内网安全管理系统用户使用手册

北信源内网安全管理系统用户使用手册北京北信源软件股份有限公司二〇一一年支持信息在北信源内网安全管理系统使用过程中,如您有任何疑问都可以通过访问我公司网站http://www.vrv。

com。

cn或者致电我司客服中心获得帮助和支持!热线支持:400—8188—110客户服务电话:010—62140485/86/87在您使用该产品过程中,如果有好的意见或建议的话也请联系我们的客服中心,感谢您对我公司产品的信任和支持!正文目录第一章概述 (1)特别说明 (1)产品构架 (1)应用构架 (3)第二章北信源内网安全管理系统 (5)策略中心 (5)策略管理中心 (5)网关接入认证配置 (26)阻断违规接入管理 (26)补丁分发 (26)数据查询 (26)本地注册情况统计 (27)本地设备资源统计 (27)本地设备类型统计 (27)USB标签信息查询 (27)设备信息查询 (28)审计数据查询 (29)分发数据查询 (29)非Windows操作系统设备 (30)终端管理 (30)终端管理 (30)行为控制 (30)远程协助 (31)运维监控 (31)报表管理 (32)报警管理 (32)报警数据查询 (33)本地区域报警数据统计 (33)本地报警数据汇总 (33)级联总控 (33)级联注册情况统计 (33)级联设备资源统计 (33)级联设备类型统计 (34)级联管理控制 (34)区域管理器状态查询 (35)区域扫描器状态查询 (35)级联上报数据 (36)级联报警数据 (36)系统维护 (36)系统用户分配与管理 (36)用户设置 (39)数据重整 (39)审计用户 (40)第三章北信源补丁及文件分发管理系统 (42)区域管理器补丁管理设置 (42)补丁下载配置 (42)文件分发策略配置 (43)策略中心 (43)软件分发策略 (46)其他策略 (47)补丁分发 (47)补丁自动下载分发 (48)补丁下载服务器 (48)补丁库分类 (49)补丁下载转发代理 (49)客户端补丁检测(一) (50)客户端补丁检测(二) (52)第四章北信源主机监控审计系统 (53)策略中心 (53)行为管理及审计 (53)涉密检查策略 (55)其他策略 (55)数据查询 (55)第五章北信源移动存储介质使用管理系统 (57)策略中心 (57)可移动存储管理 (57)其他策略 (57)数据查询 (57)第六章北信源网络接入控制管理系统 (59)网关接入配置认证 (59)策略中心 (60)接入认证策略 (60)其他策略 (64)环境准备方法 (64)安装RADIUS (windows IAS) (64)各厂商交换机配置 (83)Cisco2950配置方法 (83)华为3COM 3628配置 (84)锐捷RGS21配置 (87)第七章北信源接入认证网关 (89)网关接入配置认证 (89)策略中心 (90)第八章系统备份及系统升级 (92)系统数据库数据备份及还原 (92)系统组件升级 (92)区域管理器、扫描器模块升级 (92)升级网页管理平台 (93)客户端注册程序升级 (93)检查系统是否升级成功 (93)级联管理模式升级及配置 (93)附录 (95)附录(一)北信源内网安全管理系统名词注释 (95)附录(二)移动存储设备认证工具操作说明 (95)USB标签制作 (95)USB标签制作工具 (97)移动存储审计策略 (109)移动存储审计数据 (110)附录(三)主机保护工具操作说明 (110)附录(四)组态报表管理系统操作说明 (111)模版制定 (111)报表输出 (117)附录(五)报警平台操作说明 (120)设置 (120)日志查询 (123)窗口 (123)更换界面 (124)帮助 (124)附录(六)漫游功能说明 (124)漫游功能介绍 (124)漫游功能配置 (126)附录(七)IIS服务器配置说明 (130)WIN2003—32位IIS配置说明 (130)WIN2003—64位IIS配置说明 (132)WIN2008-64位IIS配置说明 (134)图目录图1—1北信源终端安全管理应用拓扑 (4)图2—1创建新策略 (5)图2—2下发策略 (6)图2—3策略控制 (6)图2-4硬件设备控制 (8)图2-5软件安装监控策略 (10)图2—6进程执行监控策略 (11)图2-7进程保护策略 (12)图2-8协议防火墙策略 (15)图2—9注册表 (16)图2-10IP与MAC绑定策略 (17)图2—11防违规外联策略 (19)图2—12违规提示 (19)图2-13文件备份路径设置 (23)图2—14注册码配置 (25)图2-15阻断违规接入控制设置 (26)图2-16本地注册情况信息 (27)图2—17本地设备资源信息 (27)图2-18本地设备类型统计 (27)图2—19软件变化信息 (29)图2—20注册日志信息 (29)图2-21交换机扫描管理配置 (32)图2—22设备信息统计图表 (33)图2—23级联设备信息 (34)图2—24级联设备系统类型统计 (34)图2-25级联管理控制 (35)图2—26下级级联区域管理器信息 (35)图2-27区域管理器状态信息 (35)图2—28区域扫描器状态信息 (35)图2—29级联上报数据 (36)图2—30系统用户列表 (36)图2-31添加系统用户界面 (37)图2—32用户管理列表 (37)图2-33终端控制权限 (38)图2-34屏幕监控权限 (38)图2—35密码初始化提示框 (39)图2—36密码初始化完成提示框 (39)图2-37修改ADMIN用户密码 (39)图2—38数据重整信息表 (40)图2-39审计用户登录 (40)图3-1区域管理器补丁管理设置 (42)图3—2分发参数设置 (43)图3-3补丁自动分发 (45)图3-4补丁下载服务器界面 (48)图3-5补丁下载服务器设置 (49)图3-6补丁代理传发支持 (50)图3-7补丁下载设置 (50)图3—8登录页面 (51)图3—9工具下载页面 (51)图3-10补丁检测中心 (52)图3—11客户端补丁漏打检测 (52)图6—2重定向配置 (60)图6—3用户添加 (60)图6—4补丁与杀毒软件认证策略 (61)图6—5接入认证策略 (62)图6—6802.1X认证界面 (63)图6-7802.1X认证界面 (63)图6-8安全检查没有通过,802。

产品白皮书模板

产品白皮书XXXXXXXXX有限公司XX事业部北京索为高科系统技术有限公司第 1 页共1 页目录1 引言 (1)2 产品研发背景 (1)2.1 背景1(请自拟合适标题) (1)2.2 背景2(请自拟合适标题) (1)2.3 过渡................................................................................................................ 错误!未定义书签。

2.4 XX产品带来的好处(请自拟合适标题) .................................................. 错误!未定义书签。

3 产品概述 (1)3.1 体系结构 (1)3.2 功能介绍 (1)3.3 系统运行环境 (1)4 产品特点 (1)5 产品应用价值 (1)6 典型应用 (1)7 技术支持 (2)1 引言【按业务方向自拟】2 产品研发背景2.1 背景1【请自拟合适标题】【详述业界现状、痛楚和行业趋势。

】2.2 背景2【请自拟合适标题】2.3 XX产品的产生【请自拟合适标题】【从需求背景引出产品,以精炼的语言给人以产品的第一感觉,说明产品带来的】处】3 产品概述3.1 体系结构3.2 功能介绍【介绍产品主要功能,注意不是逐个介绍模块功能】【注意原理框图和形象界面相结合】3.3 系统运行环境【对于管理系统,需要说明运行环境】4 产品特点【逐条说明产品特点,尤其是竞争产品、相似产品没有的特点。

一定要把独有功能点强调出来。

表达方式可以多样化,文字图片都可以】5 产品应用价值【从用户角度出发,把产品应用的价值说出来】6 典型应用【成功案例介绍,可以包括图片,也可以只包括已有客户列表】7 技术支持【请市场部给出统一文本,把总部和各分支机构的联系方式列出】。

零信任产品功能设计白皮书

零信任产品功能设计白皮书Zero Trust Product Feature Design Whitepaper.Introduction.Zero trust is a security model that requires all users, whether inside or outside the organization's network, to be authenticated and authorized before being granted access to any resources. This is in contrast to traditional security models, which typically grant access to users based ontheir IP address or other network-based factors.Benefits of Zero Trust.Zero trust offers a number of benefits over traditional security models, including:Improved security: Zero trust reduces the risk of unauthorized access to resources by requiring all users to be authenticated and authorized before being granted access.This makes it more difficult for attackers to gain access to sensitive data or systems.Reduced complexity: Zero trust simplifies security by eliminating the need for complex network segmentation and access control lists. This can save time and money, and it can also make it easier to manage security.Increased flexibility: Zero trust is a flexible security model that can be adapted to meet the specific needs of an organization. This makes it ideal for organizations of all sizes and industries.Key Features of a Zero Trust Product.A zero trust product should include the following key features:Strong authentication: Zero trust products should use strong authentication methods, such as multi-factor authentication, to verify the identity of users. This helps to ensure that only authorized users are granted access toresources.Granular authorization: Zero trust products should allow administrators to grant users access to specific resources based on their roles and responsibilities. This helps to reduce the risk of unauthorized access tosensitive data or systems.Continuous monitoring: Zero trust products should continuously monitor user activity for suspicious behavior. This helps to identify and mitigate security threats in a timely manner.Flexible deployment: Zero trust products should be able to be deployed in a variety of environments, including on-premises, cloud, and hybrid environments. This makes it easy for organizations to implement zero trust security without disrupting their existing infrastructure.Conclusion.Zero trust is a powerful security model that can helporganizations to improve their security, reduce their complexity, and increase their flexibility. A zero trust product should include the key features described in this whitepaper in order to be effective.中文回答:零信任产品特性设计白皮书。

《博璞青产品知识》课件

7. 总结

博璞青产品优势再总结

通过本次课件,您可以更好地了解博璞青产品的优 势和方便用户获取博璞青产 品。

《博璞青产品知识》PPT 课件

本PPT课件将为您介绍博璞青产品的知识,包括公司简介、产品优势、规格参 数、外观设计、功能特点、应用场景、案例分析、维护和保养等内容。

1. 介绍博璞青

公司简介

博璞青是一家领先的高科技公司,致力于研发 和生产创新型产品。

产品优势

我们的产品以高质量、可靠性和智能化特性著 称。

5. 博璞青产品维护和保养

1 维护方法

为了保证产品的长期使用效果,我们提供详细的维护方法和注意事项。

2 保养注意事项

在产品保养方面,我们为用户提供专业建议,确保产品保持良好的性能。

6. 问题解答

1 常见问题解答

我们为用户解答了一些常见问题,帮助用户更好地了解和使用我们的产品。

2 其他问题解答

除了常见问题外,我们也会解答用户提出的其他问题,提供全面的支持和解决方案。

2. 博璞青产品特点

规格参数

我们的产品具有多种规格参数, 适应不同需求和场景。

外观设计

独特的外观设计使我们的产品 与众不同,令人印象深刻。

功能特点

我们的产品拥有丰富的功能, 满足用户的各种需求。

3. 博璞青产品应用场景

家庭使用

我们的产品适用于家庭环境, 为用户提供便捷和高效的体验。

商业使用

在商业场所,我们的产品提供 稳定和可靠的性能,满足不同 行业的需求。

工业使用

我们的产品广泛应用于工业领 域,为生产和制造提供强大的 支持。

4. 博璞青产品案例分析

家庭应用案例

我们的产品在家庭中的应用案 例是通过智能家居系统实现自 动化控制,提升生活品质。

摄影器材白皮书

摄影器材白皮书一、介绍摄影器材是拍摄高质量照片和视频的关键工具。

本白皮书旨在全面介绍摄影器材,包括相机、镜头、三脚架等,以帮助摄影爱好者和专业摄影师了解不同类型的器材,选择最适合自己需求的设备。

二、相机1. 单反相机单反相机(Single-Lens Reflex,简称SLR)采用反光镜和像差调节器构成取景系统,可实时观察焦平面上的景象。

它具有调焦准确、画面逼真等优点,适合专业摄影师和摄影爱好者使用。

2. 无反相机无反相机(Mirrorless Camera)取消了传统单反相机中的反光镜,因而体积更小、重量更轻,适合旅行和街拍摄影。

同时,无反相机使用电子取景器,可提供实时预览,方便观察拍摄效果。

3. 便携相机便携相机(Compact Camera)小巧轻便,适合日常生活中的随身携带。

虽然画质和功能可能相对弱一些,但方便易用,适合非专业拍摄。

三、镜头1. 广角镜头广角镜头(Wide-angle Lens)视角范围大,适合拍摄宽广的风景、建筑和人群等场景。

它可以提供较大的景深,使画面更具广度感。

2. 人像镜头人像镜头(Portrait Lens)焦距较长,适合拍摄人物肖像,能够突出主体,模糊背景,营造出艺术感。

3. 定焦镜头定焦镜头(Prime Lens)焦距固定,没有变焦功能。

虽然在构图上相对不灵活,但因为不需要牺牲画质,一般有较高的光学性能。

4. 变焦镜头变焦镜头(Zoom Lens)可根据需要调整焦距,拍摄远近不同的主体。

它的灵活性较强,适合旅行和摄影初学者使用。

四、附件1. 闪光灯闪光灯(Flash)用于补光,在光线不足的情况下提供额外的光源,使拍摄的主体更亮丽。

不同型号的相机和闪光灯有不同的兼容性,需要注意选购合适的配件。

2. 滤镜滤镜(Filter)可通过改变光线传递方式,达到特定的拍摄效果。

例如,可使用偏振镜滤镜增强色彩对比度,ND滤镜降低曝光量等。

五、三脚架三脚架(Tripod)用于稳定相机,避免手持拍摄时的抖动。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

白皮书文档控制/Document Control 文档属性模板修改记录文档修改记录审阅记录分发目录第一章传统BPM面临的问题和挑战 (3)1.1IT需要支撑业务在频繁的调整和优化 (3)1.2传统BPM严重割裂业务 (3)1.3对于复杂的中国特色企业管理的有效支撑 (3)1.4高可扩展性和高性能的挑战 (4)1.5移动端的挑战 (4)第二章LBPM解决之道 (4)2.1提出非常6+1接口规范来规约业务系统(去业务化解决方案) (4)2.2不干预任何业务以避免割裂业务 (5)2.3长期关注复杂的中国特色企业管理 (5)2.4从底层架构就支持业务流程的高可扩展和高性能 (5)2.5充分支持跨浏览器 (6)第三章为何要使用LBPM? (6)3.1快速应对市场和业务的频繁变化和调整 (6)3.2业界性价比最高的BPM (7)3.3多种手段提升业务系统与LBPM之间高效通讯 (7)3.4完善的监控机制来保障快速跟踪和分析问题 (8)第四章LBPM产品核心架构概述 (9)4.1LBPM流程虚拟机 (10)4.2LBPM流程引擎 (10)4.3LBPM流程应用 (10)4.4LBPM流程扩展服务 (10)4.5LBPM集成引擎 (11)第五章LBPM产品功能概述 (11)5.1流程建模平台 (11)5.1.1对接业务系统全局配置 (12)5.1.2创建流程模板 (12)5.1.3节点绑定业务表单 (13)5.1.4业务字段映射配置 (13)5.1.5节点的事件监听器配置业务逻辑 (14)5.2流程运行平台 (15)第六章LBPM流程分析平台 (16)附录A 非常6+1参考 (17)附录B BPM思想流派参考 (17)第一章传统BPM面临的问题和挑战传统BPM都是一味的强调PDCA(著名的戴明环)方法论,强调如何事前仿真,遵循什么业界标准,迭代演进等等高大上的理论和包装。

实际上,真正把BPM实施好,在企业中发挥预期的效果,几乎没有一例。

在当前全民互联网和云时代,企业都面临前所未有的危机和挑战,企业需要不断和快速地调整和优化流程以面对快速变化的市场,快速地响应客户需求。

1.1 IT需要支撑业务在频繁的调整和优化在互联网模式和云时代的冲击下,任何企业都面临大量未知的竞争,如何能快速应对前所未有快速变化的市场。

在现在大数据时代,企业若没有强有力的IT支撑系统,几乎可以是等死的状态。

当前企业需要大量依赖IT支撑时,就必然要求IT支撑系统能快速应对任何业务变化而导致的业务流程过程的变化,否则再好的经营理念和思路都无法得到执行。

1.2 传统BPM严重割裂业务当前企业为了应对快速变化的市场,必然要依赖不同专业的IT供应商提供各自专业的IT支撑。

传统BPM号称有强大的表单引擎,就尝试想把各自专业系统的数据纳入到传统BPM中进行过程管理,但不曾想到破坏了“术业有专攻”的原则,导致传统BPM也去“复制”集成的业务系统的部分业务,从而导致业务数据的整个生命周期被传统BPM严重割裂。

传统BPM又不是纷繁复杂业务的业务专家,结果变得企业管理变得更加混乱。

1.3 对于复杂的中国特色企业管理的有效支撑在企业运转中,存在诸多人为原因导致很多的遗漏和错误,这就要求IT支撑系统能应对各种复杂的临时变更的情形,称其为敏捷管理。

传统的必须严格遵从流程建模的模式就变得捉襟见肘。

比如:合同审批流程,在审批过程中审批人发现合同的一些规约有笔误,应该可以立即驳回到申请人去修改,若此时只是简单的笔误,审批人也可根据实际情况决定是否需要申请人修改后立即返回到当前审批处,从而可以大大减少业务流程过程的环节,提升企业运作效率。

1.4 高可扩展性和高性能的挑战随着企业的敏捷管理越来越深化,系统的扩展能力、性能等平台性综合能力会变得越来越重要。

不同的企业有不同的敏捷管理模式,任何一种BPM都很难穷尽形形色色的管理模式,只有平台型的BPM才能快速和更好的应对之。

在现在的大数据时代,业务数据、用户行为数据等都呈现“大”的趋势。

好的BPM平台必须要天生就要支撑快速膨胀的数据压力,性能不能随之降低。

1.5 移动端的挑战在移动设备的大量普及的当下,移动审批和多终端使用等都变得愈发的普遍。

好的BPM 平台需要支持可视化业务流程能跨浏览器和跨终端。

第二章LBPM解决之道经过超过15 年多的业务流程实践,LBPM(蓝凌业务流程平台)使得完全去业务化的流程服务变成现实。

只有去业务化,才能不割裂业务,做到“术业有专攻”。

专注流程服务,才能把业务流程做得更极致和专业。

只有去业务化,才能应对纷繁复杂的业务,从而更好支撑企业能快速应对业务频繁的调整和优化。

当然,LBPM也完全继承了蓝凌创始以来一直秉承“以客户为中心”的传统,是业界唯一一款能让业务部门直接使用的业务流程平台。

在中国38%的100强企业中长期合作中,更加深谙中国特色的企业管理,此已经融入到蓝凌产品的DNA中。

2.1 提出非常6+1接口规范来规约业务系统(去业务化解决方案)业务流程平台提供的最基本功能是与纷繁复杂的业务系统集成,以此实现端对端的业务流程管理。

要集成业务系统,业务方和流程方都要提供相应的接口,才能实现业务和流程的互联互通。

通常业务方的接口是由业务方提供,此方案会导致业务变化,业务方提供的接口有可能发生改变。

企业的业务快速变化,传统BPM集成模式自然受到极大的挑战,这也是传统BPM失败最根本原因。

LBPM提出非常6+1接口规范,是强制规约需与LBPM集成的所有业务系统必须实现的接口规范,此接口规范与具体技术实现无关、与业务无关。

只需要实现其规约的接口规范,就能与LBPM进行有效的互联互通。

业务快速变化,也只涉及到业务系统的调整和优化,节省了传统BPM需做调整,以及与业务系统重复联调等大量重复的工作。

2.2 不干预任何业务以避免割裂业务LBPM提出的非常6+1接口规范由于与业务无关,从而建立完全与业务无关的流程服务变成可能。

在业务流程的整个生命周期中,都不直接干预任何业务,都是最终交还给业务系统自己来处理自己的业务,以此保障业务整个生命周期都是在业务系统控制范围内。

2.3 长期关注复杂的中国特色企业管理LBPM在严格遵循BPMN2国际标准下,不断丰富和完善功能,以更好的支持复杂的中国特色企业管理。

✧支持矩阵式组织架构管理模式:企业除了标准的组织架构外,也有很多其他形式的组织架构,比如:财务线,行政线,项目线。

LBPM通过角色线可以动态配置和管理任何复合模式的和虚拟的组织架构。

✧支持灵活多变的流程模式:多级驳回(处理后返回驳回点),多级沟通,转办,撤回(下个环节没审批前可反悔),追加意见,驳回出并行分支外等。

✧支持灵活多变的人工分派策略:起草人可设置当前流程所有人工决策分支,通用岗位(自动计算上一级领导等),可设置当前环节的意见是否允许保密隐藏,沟通是否是内部沟通(非沟通人不能参与和查阅相关内容)等。

2.4 从底层架构就支持业务流程的高可扩展和高性能LBPM诞生之初就是为了搭建一个流程相关所有要素都能被拆解和扩展的业务流程平台,即提供一个高可扩展和高可靠的业务流程平台。

✧流程节点可任意扩展:可根据企业的业务需求,扩展一个全新的业务节点来满足个性化的业务需求。

比如:美的集团期望集团总部能部分管控分子公司的流程,又不管控分子公司的整个流程,故提出节点模板概念,由总部维护和管理,分子公司只能使用不能修改,项目团队基于LBPM平台自行扩展一全新类型节点---代理节点,此节点需从集团总部的节点模板库中选择,根据集团总部配置的节点,自动“变成”完全一样的节点,同时不提供修改。

✧流程节点属性可扩展:期望能提供一些细节方面的企业管控需求,就可通过此扩展来迅速满足。

比如:某些环节参与的人太多,期望能根据一些业务特征来自动决策是否要邮件通知还是短信通知,此时就只需要很简单的扩展出通知方式的控制选项以及触发条件。

✧操作可扩展:业务流程过程中有很多不同的操作来驱动流程,可以是人工操作,也可以是后台自动操作,也可以是系统操作等等。

✧操作事件可扩展:扩展的操作可配套提供相应的操作事件,以提供给业务部门任意配置和使用。

比如:驳回操作事件,就是在当前处理人执行驳回操作才会被触发。

✧事件监听器可扩展:期望某个事件执行相应的业务逻辑的扩展,同时也允许可自定义扩展监听器相应的可视化参数配置界面。

比如:当前环节在超过多少天或小时没处理就催办当前处理人,超过多少天或小时就催办当前处理人的上级领导,此配置页面就可以扩展之,提供给业务部门使用和配置。

LBPM从诞生之初就定位为企业业务流程中心平台,必然会面临大量的业务系统与之集成,大量的业务数据在其中流通。

由于业务流程中心地位,必然要支撑私有云部署模式,也要支撑并行计算等高并发,高可用的架构模式。

LBPM天生支持私有云模式,流程服务群里任何一台机器宕机都无影响,在并发量过大时,也允许动态追加服务器来增加并行计算能力。

2.5 充分支持跨浏览器LBPM提供的流程建模是纯浏览器无控件方式,支持业界所有主流浏览器,故可以任何移动端跟踪和监控流程过程。

第三章为何要使用LBPM?3.1 快速应对市场和业务的频繁变化和调整通过去业务化、敏捷管理模型等思想植入到LBPM的架构体系中,使其天生支持业务的频繁变化和调整,让企业能更快速的应对市场变化。

✧通过去业务化,让企业里所有相关业务不会因为某一业务变更发生连锁调整,从而导致灾难性的投入。

✧根据敏捷管理模型,使企业能在流程运行时也能快速敏捷的应对实际情况的变化和调整,而不是需要完整的一个迭代周期后才能调整的窘况。

3.2 业界性价比最高的BPMLBPM彻底的去业务化,使其不会因为业务的不断变化和调整而重复投资。

由LBPM 提供业务系统对接LBPM的接口规范,此接口规范也一定与具体业务无关,故业务系统无需调整业务来适配此规范,遵循此接口规范的代价也是极低。

3.3 多种手段提升业务系统与LBPM之间高效通讯LBPM通过接入方式与接口分离架构,并行计算,生产消费模型等大数据和云相关技术,提供卓越的业务流程处理能力,可以满足各种高并发要求的生产环境。

根据不同的使用场景,配置不同的接入方式。

比如:流程运行时要频繁获取业务数据,此时可配置为DbLink或MQ的接入方式;流程建模配置绑定业务表单时,此时调用频率低,此时可配置为WebService的接入方式。

LBPM私有云架构,使其拥有无限的扩展和高并发的能力。

3.4 完善的监控机制来保障快速跟踪和分析问题LBPM提供完善的监控机制,来监控和跟踪业务方和流程方提供的所有接口调用情况,细节到传递的参数值、是否调用成功、以及执行效率,以此实时跟踪和监控各个业务系统与LBPM通信是否高效,是否存在性能问题等运行时异常复杂的集成问题。