简易Windows防火墙的设计与实现.

防火墙构架设计及实现

防火墙构架设计及实现随着网络技术的飞速发展,网络安全问题日益凸显。

在诸多网络安全问题中,网络攻击便是一道难题。

为了保护网络安全,防火墙作为最常见的保障手段之一,在网络安全的角色中扮演着至关重要的角色。

本文着重探讨如何设计及实现一种有效的防火墙构架。

一、防火墙的定义及作用防火墙是指一项网络安全技术,可以对涉及网络的通信进行监测,从而阻止恶意攻击进入网络系统,或者通知用户以便及时处理。

简单来说,防火墙就是一种网络的监管工具,就像建筑物的墙壁一样,来保护网络免受攻击。

防火墙是网络重要的安全防线,可以有效防止未经授权的用户或系统的入侵和攻击,另一方面也能监视网络内的流量,保护组织机构的信息资源,及时发现和处理威胁事件。

因此,防火墙是保护组织网络环境的一个有效方法。

二、防火墙的构架设计防火墙的构架设计分为两种类型:网络层次架构和应用层次架构。

1. 网络层次架构网络层次架构的防火墙由一组过滤器组成,用于检测和过滤特定端口、协议和IP地址的数据包。

因为它处于网络前端,所以可以有效地减少对主机的负担,但同时也降低了过滤器的处理效率。

2. 应用层次架构应用层次架构防火墙基于特定的应用程序来评估网络流量,在网络层之上运行。

它不仅可以过滤IP地址和端口,而且可以过滤数据包的内容。

由于它运行在前端,所以会对主机增加很大的负担,但是却可以提高过滤器的处理效率。

三、防火墙的实现1. 软件防火墙软件防火墙是一种可以安装在计算机操作系统内部,对网络流量进行过滤的软件应用程序。

最常用的软件防火墙是Microsoft Windows操作系统的防火墙。

它可以允许用户轻松地修改网络安全设置以满足其需求。

2. 硬件防火墙硬件防火墙是一个独立的设备,包含独立的处理器和操作系统来针对网络流量进行过滤和管理。

硬件防火墙通常采用专用或开源芯片进行生产,可以通过Web界面或命令行来访问、配置。

硬件防火墙拥有更高的性能和更高的可靠性。

四、防火墙的最佳实践1. 更新最新防火墙软件补丁和防病毒软件保持防火墙软件最新的补丁和最新的防病毒软件。

毕业论文课程设计防火墙的设计与实现

课程设计报告课程名称计算机网络课题名称1、防火墙技术与实现2、无线WLAN的设计与实现专业计算机科学与技术课程设计任务书一.设计内容:建立为了便于集中认证和管理接入用户,采用AAA(Authentication、Authorization 和Accounting)安全体系。

通过某种一致的办法来配置网络服务,控制用户通过网络接入服务器的访问园区网络,设计内容如下:1.掌握IEEE820.1X和RADIUS等协议的工作原理,了解EAP协议2.掌握HP5308/HP2626交换机的配置、调试方法3.掌握WindowsIAS的配置方法和PAP,CHAP等用户验证方法4.建立一个基于三层交换机的模拟园区网络,用户通过AAA方式接入园区网络问题2:动态路由协议的研究与实现建立基于RIP和OSPF协议的局域网,对RIP和OSPF协议的工作原理进行研究,设计内容如下:1.掌握RIP和OSPF路由协议的工作原理2.掌握HP5308三层交换机和HP7000路由器的配置、调试方法3.掌握RIP和OSPF协议的报文格式,路由更新的过程4.建立基于RIP和OSPF协议的模拟园区网络5.设计实施与测试方案问题3:防火墙技术与实现建立一个园区网络应用防火墙的需求,对具体实施尽心设计并实施,设计内容如下:1.掌握防火墙使用的主要技术:数据包过滤,应用网关和代理服务2.掌握HP7000路由器的配置、调试方法3.掌握访问控制列表ACL,网络地址转换NAT和端口映射等技术4.建立一个基于HP7000路由器的模拟园区网络出口5.设计实施与测试方案问题4:生成树协议的研究与实现建立基于STP协议的局域网,对STP协议的工作原理进行研究,设计内容如下:1.掌握生成树协议的工作原理2.掌握HP5308三层交换机和HP2626交换机的配置、调试方法3.掌握STP/RSTP/MSTP协议的的工作过程4.建立基于STP协议的模拟园区网络5.设计实施与测试方案问题5:无线WLAN的设计与实现建立一个小型的无线局域网,设计内容如下:1.掌握与无线网络有关的IEEE802规范与标准2.掌握无线通信采用的WEP和WPA加密算法3.掌握HP420无线AP的配置方法4.建立基于Windows server和XP的无线局域网络5.设计测试与维护方案二.设计要求:1.在规定时间内完成以上设计内容。

基于Windows构架网络数据包拦截技术的个人防火墙设计与实现

基于Windows构架网络数据包拦截技术的个人防火墙设计与实现文章介绍了一款基于Windows构架采取应用层进行网络数据的拦截的Winsock 2 SPI编程技术,适用于个人的防火墙。

该防火墙具有小巧方便,操作简洁,功能齐备,完全满足个人防火墙要求。

标签:Windows构架;防火墙;网络封包拦截技术引言随着网络技术的迅速发展,网络安全问题日益突出,个人防火墙得到广泛应用。

文章通过介绍防火墙的发展、防火墙种类及Windows构架下个人防火墙技术,提出了基于Windows构架网络数据包拦截的个人防火墙设计。

1 防火墙介绍1.1 防火墙的发展防火墙是实现内外网络的隔离,以保护内网免受外部网络的非法入侵而造成损害。

防火墙发展共经历了四个阶段:第一个阶段:静态包过滤防火墙。

采用包过滤技术,网络访问和数据过滤完全依赖于路由器,且过滤规则完全由路由器提供。

这类防火墙处理快速,但过滤规则简单不能够拦截到较低层的数据,但实现了数据包过滤[1]。

第二个阶段:防火墙用户化,提供给用户可实现数据过滤功能的套件。

相比第一代防火墙,它是工作在电路层的防火墙,仍采用包过滤技术。

用户需要做系统的配置,对用户提出较高的要求[2]。

第三个阶段:应用层防火墙,采用纯软件的方式实现,安全性大有提高。

它提供了很好的操作界面,不需要用户进行复杂的系统配置,因此这类防火墙深受用户喜欢[3]。

第四个阶段:具有安全操作系统的防火墙,防火墙本身就具有自己的操作系统,尽管它的核心技术仍然是数据包过滤技术,但是它采用自适应的代理技术,使防火墙有一定的自我适应能力,在安全性上较前面各阶段的防火墙有了进一层的突破[4]。

防火墙的四个发展阶段从本质上讲就是静态包过滤和动态包过滤两个主要阶段。

1.2 防火墙种类防火墙为实现对内部网络的保护,工作在以太网与内部网之间,通过过滤和阻挡有害的网络数据,进而保护内部网络免损害。

从技术上运用上防火墙可分为包过滤技术、应用代理网关技术及状态检测技术三类[1],下面分别介绍这三类防火墙技术:1.2.1 包过滤技术第一、二代防火墙均采用这种技术,核心在于对数据包的处理分析以及应用程序处理规则的设置。

实验 简易防火墙配置

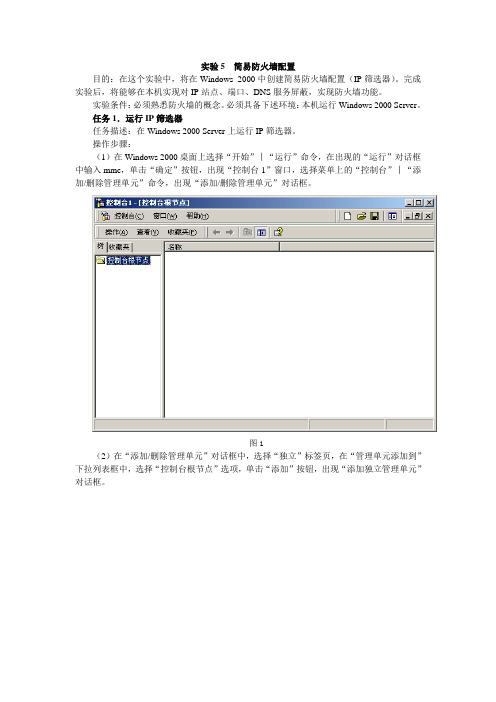

实验5 简易防火墙配置目的:在这个实验中,将在Windows 2000中创建简易防火墙配置(IP筛选器)。

完成实验后,将能够在本机实现对IP站点、端口、DNS服务屏蔽,实现防火墙功能。

实验条件:必须熟悉防火墙的概念。

必须具备下述环境:本机运行Windows 2000 Server。

任务1.运行IP筛选器任务描述:在Windows 2000 Server上运行IP筛选器。

操作步骤:(1)在Windows 2000桌面上选择“开始”︱“运行”命令,在出现的“运行”对话框中输入mmc,单击“确定”按钮,出现“控制台1”窗口,选择菜单上的“控制台”︱“添加/删除管理单元”命令,出现“添加/删除管理单元”对话框。

图1(2)在“添加/删除管理单元”对话框中,选择“独立”标签页,在“管理单元添加到”下拉列表框中,选择“控制台根节点”选项,单击“添加”按钮,出现“添加独立管理单元”对话框。

图2(3)在“添加独立管理单元”对话框中,在“可用的独立管理单元”列表框中,选择“IP安全策略管理”选项,单击“添加”按钮;在出现的“选择计算机”对话框中,单击“本地计算机”单选按钮,单击“完成”按钮。

图3图4(4)返回“添加独立管理单元”对话框,单击“关闭”按钮,返回“添加/删除管理单元”对话框;单击“确定”按钮,返回“控制台1”窗口(见图4),完成“IP安全策略,在本地计算机”的设置。

图5任务2.添加IP筛选器表任务描述:在本级中添加一个能对指定IP(同组的另一台主机的IP)进行筛选的IP筛选器表。

操作步骤:(1)在“控制台1”窗口的“控制台根节点”窗口中,展开刚建立的“IP安全策略,在本地机器”选项,右边框中有3个默认的安全规则;选中左边的“IP安全策略,在本地计算机器”选项并右击,从打开的菜单中选择“管理IP筛选器表和筛选器操作”命令,出现“管理IP筛选器表和筛选器操作”对话框。

图6(2)在出现的“管理IP筛选器表和筛选器操作”对话框中,单击“添加”按钮,出现“IP筛选器列表”对话框。

基于Windows的个人防火墙的设计与实现的开题报告

基于Windows的个人防火墙的设计与实现的开题报告1. 题目背景随着互联网的快速发展,网络攻击也越来越多,人们的网络安全意识越来越高,网络安全问题得到了广泛的关注。

在电脑上,防火墙是一种很重要的安全工具。

它可以监控电脑和网络之间的传输,防止有害信息进入系统,白名单和黑名单的应用控制等。

在Windows操作系统中,防火墙是一个重要的安全组件。

因此,本文将以Windows操作系统为基础,设计并开发一个个人防火墙工具。

2. 研究目的2.1 理论目的(1)了解个人防火墙的基本原理。

(2)掌握Windows操作系统中的网络安全机制。

(3)研究并掌握Windows操作系统中的防火墙技术和实现。

(4)掌握网络安全安装、配置、管理和维护技术。

2.2 实践目的(1)设计并实现一个基于Windows操作系统的个人防火墙工具。

(2)实现基本的入侵检测和防御功能。

(3)对开发的个人防火墙工具进行可靠性测试和性能测试。

3. 研究内容和研究方法3.1 研究内容(1)个人防火墙的基本原理和功能。

(2)Windows操作系统中的网络安全机制。

(3)Windows操作系统中的防火墙技术和实现。

(4)开发一个基于Windows操作系统的个人防火墙工具,并实现基本的入侵检测和防御功能。

(5)测试开发的个人防火墙工具的可靠性和性能。

3.2 研究方法(1)实现研究内容所需要的相关技术。

(2)进行文献资料的查阅与综合分析,了解国内外有关个人防火墙的发展、应用和研究现状。

(3)在Windows操作系统上开发一个个人防火墙工具,并实现基本的入侵检测和防御功能。

(4)测试开发的个人防火墙工具的可靠性和性能,对测试结果进行统计分析。

4. 预期成果(1)完成个人防火墙的相关研究工作,掌握个人防火墙的基本原理和功能,以及Windows操作系统中的网络安全机制和防火墙技术和实现。

(2)设计并实现一个基于Windows操作系统的个人防火墙工具,并实现基本的入侵检测和防御功能。

windows个人防火墙的设计与实现优秀毕业论文 参考文献 可复制黏贴

南开大学学位论文原创性声明

’

本人郑重声明:所呈交的学位论文,是本人在导师指导下进行研究工作所 取得的研究成果。除文中已经注明引用的内容外,本学位论文的研究成果不包 含任何他人创作的、已公开发表或者没有公开发表的作品的内容。对本论文所 涉及的研究工作做出贡献的其他个人和集体,均已在文中以明确方式标明。本 学位论文原创性声明的法律责任由本人承担。

学位论文作者签名:

夔震

201t年5月30日

非公开学位论文标注说明

(本页表中填写内容须打印) 根据南开大学有关规定,非公开学位论文须经指导教师同意、作者本人申 请和相关部门批准方能标注。未经批准的均为公开学位论文,公开学位论文本 说明为空白。

论文题目

申请密级 保密期限 审批表编号

口限制(≤2年)

口秘密(≤10年)

通过该图可以了解windows网络协议栈整体运作关系在微软发布的windowsddk开发工具包中自带一个ndis中间层驱动程序的例子passthru它仅实现了一个中间层过滤驱动的基本框架安装该驱动之后它将截获的网络封包不作任何改动地进行转发由于微软在发布passthru时未对它做出说明和解释本文在详细查阅了大量相关资料的基础上经过认真学习和研究windows驱动开发的技术自行扩展该驱动在ndis中间层驱动添加过滤模块设计并实现核心层的过滤算法对所有截获的封包进行检测成功开发出了本文的windows个人防火墙在内核态拦截封包过滤所采用的内核驱动程序passthruex

3.3.1运行原理………………………………………………16 3.3.2分层服务提供者LSP动态链接库DLL的开发……………………16 3.3.3 Winsock协议目录……………………………………….18 3.3.4分层服务提供者的安装……………………………………19 3.3.5分层服务提供者的移除……………………………………21

简易防火墙设计

简易防火墙一:拓扑图二:配置具体过程在R1上配置扩展防火墙,完成以下5个任务:1.允许网络10.1.1.0/24的所有主机访问Web服务器192.168.1.1002.拒绝网络10.1.1.0/24的所有主机访问FTP服务器192.168.1.1003.拒绝网络10.1.1.0/24的所有主机Telnet路由器R24.拒绝主机10.1.1.100/32 ping路由器R25.允许其它所有数据任务1配置:允许网络10.1.1.0/24的所有主机访问Web服务器192.168.1.100。

(Web服务端口:TCP 80)R1(config)# ip access-list extendedext_aclR1(config-ext-nacl)# permit tcp10.1.1.0 0.0.0.255host 192.168.1.100 eq 80任务2配置:拒绝网络10.1.1.0/24的所有主机访问FTP服务器192.168.1.100。

(FTP服务端口:TCP20和21)R1(config-ext-nacl)# deny tcp 10.1.1.0 0.0.0.255 host 192.168.1.100 eq 20R1(config-ext-nacl)# deny tcp 10.1.1.0 0.0.0.255 host 192.168.1.100 eq 21任务3配置:拒绝网络10.1.1.0/24的所有主机Telnet路由器R2R2有两个端口s0和e0,都需要禁止TCP23号端口连接R1(config-ext-nacl)# deny tcp10.1.1.0 0.0.0.255host12.12.12.2 eq 23R1(config-ext-nacl)# deny tcp10.1.1.0 0.0.0.255host 192.168.1.1 eq 23任务4配置:拒绝主机10.1.1.100/32 ping路由器R2Ping使用ICMP协议,所以“协议”一项写“icmp”!R1(config-ext-nacl)# deny icmphost 10.1.1.100host12.12.12.2R1(config-ext-nacl)# deny icmphost 10.1.1.100host 192.168.1.1任务5配置:R1(config-ext-nacl)# permit ip anyanyR1(config-ext-nacl)# exitR1(config)# interface e0R1(config-if)# ip access-group ext_acl in三:配置清单思科(华为)路由器两台,Pc一台含Windows severe虚拟服务器,。

window7自定义防火墙规则实验报告

window7自定义防火墙规则实验报告如何在Windows 7 中自定义防火墙规则实验报告[引言]防火墙是计算机网络安全的重要组成部分,可以阻止未经授权的网络访问,提高系统安全性。

然而,许多用户对于如何在Windows 7 操作系统中自定义防火墙规则感到困惑。

本实验报告将逐步介绍如何在Windows 7 中创建自定义的防火墙规则。

[第一步:了解防火墙]首先,我们需要了解什么是防火墙。

防火墙是一种网络安全设备,位于计算机网络与外部网络之间,通过过滤数据包来阻止未经授权的访问。

Windows 7 默认的防火墙可以阻止一些常见的网络攻击,但无法满足所有用户的需求。

[第二步:打开防火墙设置]在Windows 7 操作系统中,打开“控制面板”,然后点击“系统和安全”,接着选择“Windows 防火墙”选项。

在防火墙设置窗口中,可以看到当前的防火墙状态和已有的规则。

[第三步:创建新的防火墙规则]要创建新的防火墙规则,点击“高级设置”链接,打开防火墙高级安全性设置窗口。

在左侧的导航栏中,选择“入站规则”或“出站规则”,然后点击“新建规则”。

[第四步:选择规则类型]在新建规则向导中,选择适当的规则类型。

例如,如果我们想要阻止某个特定的程序访问网络,我们可以选择“程序”作为规则类型。

[第五步:指定程序路径]在规则向导的下一步中,指定要阻止或允许访问的程序路径。

可以浏览文件夹,找到程序所在的路径,并将其添加到规则中。

[第六步:选择操作]在规则向导的下一步,选择要执行的操作,即阻止还是允许访问。

可以选择“阻止连接”来阻止程序的网络访问。

[第七步:选择配置文件]在规则向导的下一步,选择要应用规则的配置文件。

可以选择“公用配置文件”、“专用配置文件”或者“域配置文件”。

[第八步:指定规则名称]在规则向导的下一步,指定规则的名称和描述,以便于后续管理和识别规则。

[第九步:完成规则创建]在规则向导的下一步,确认所有设置并完成规则创建。

Windows防火墙设计实验报告

网络安全大型作业(Windows防火墙设计)实验报告班级:08计算机网络姓名:学号:V2008410日期:2011-3-3一、实验目的和要求1、学习Windows下防火墙设计技术2、实现一个简单的Windows下的防火墙软件3、分析simpleFW软件不足之处4、根据要求理解两个SPI程序,并自己进行扩展,增加新的功能二、实验原理1.Windows的Hook技术:Hook分为Hook消息和Hook函数调用Hook函数调用是指截获特定进程或者系统对某个API函数的调用,使得API的执行流程转向特定的代码,后者称为注入代码,注入代码一般保存在注入DLL中。

2.Windows报文截获技术:原始套结字(Raw Socket)和替换系统自带的WINSOCK动态连接库3.Windows SPI原理:Winsock2.0引入的一个功能就是允许开发者可以编写自己的服务提供者接口程序,即SPI程序。

SPI以DLL方式存在,工作在应用层,为上层程序提供结构函数。

4.SimpleFW基本技术:Windows程序设计中几乎所有的动作都是利用消息来触发。

但是消息是和窗口绑定在一起的,一般拥有窗口才能接收消息。

在特殊情况下,线程也可以接收消息在SimpleFW中,当一个程序访问Winsock会弹出对话框,让用户选择是否允许访问。

这个过程通过IP_Moniter.dll发送给UI一个用户自定义消息来实现。

三、实验环境和采用的工具1、操作系统为Windows XP2、编程工具为VC++ 6.0四、简要分析实验原型软件(SimpleFW)的不足1.原型软件不能记录访问规则,每次打开防火墙都需要用户重新设定,这样带来了很大的不便2.原型软件不能灵活的对访问规则进行修改删除,这样一旦制定下来的规则都不能发生变化3.原型软件没有自定义规则的功能,这样对于每一个应用程序第一次访问网络都需要进行询问,这样对用户使用来说比较不方便4.原型软件没有基本的日志功能5.原型软件不能对应用程序进行监控甚至是进行关键字匹配告警,只能进行简单的访问控制6.原型软件只是简单的串行化,不能同时有多个应用程序访问7.原型软件外观比较简陋,需要进一步修饰8、原型软件没有流量监控功能,用户不知流量使用情况9、原型软件缺少清理无用规则的功能10、原型软件缺少修补系统漏洞的功能五、在实验原型软件上新增的功能5.1功能1流量监控5.1.1功能1描述该功能可以实时监控用户当前使用的流量以及到目前为止用户设置时间内所使用的总流量5.1.2功能1实现流程#include "stdafx.h"#include "MFNetTraffic.h"#include "float.h"#ifdef _DEBUG#undef THIS_FILEstatic char THIS_FILE[]=__FILE__;#define new DEBUG_NEW#endif#include "winperf.h"// Construction/DestructionMFNetTraffic::MFNetTraffic(){lasttraffic = 0.0;CurrentInterface = -1;CurrentTrafficType = AllTraffic;GetInterfaces();}MFNetTraffic::~MFNetTraffic(){}PERF_OBJECT_TYPE *FirstObject(PERF_DATA_BLOCK *dataBlock){return (PERF_OBJECT_TYPE *) ((BYTE *)dataBlock + dataBlock->HeaderLength);}PERF_OBJECT_TYPE *NextObject(PERF_OBJECT_TYPE *act){return (PERF_OBJECT_TYPE *) ((BYTE *)act + act->TotalByteLength);}PERF_COUNTER_DEFINITION *FirstCounter(PERF_OBJECT_TYPE *perfObject){return (PERF_COUNTER_DEFINITION *) ((BYTE *) perfObject + perfObject->HeaderLength);}PERF_COUNTER_DEFINITION *NextCounter(PERF_COUNTER_DEFINITION *perfCounter){return (PERF_COUNTER_DEFINITION *) ((BYTE *) perfCounter + perfCounter->ByteLength);}PERF_COUNTER_BLOCK *GetCounterBlock(PERF_INSTANCE_DEFINITION*pInstance){return (PERF_COUNTER_BLOCK *) ((BYTE *)pInstance + pInstance->ByteLength);}PERF_INSTANCE_DEFINITION *FirstInstance (PERF_OBJECT_TYPE *pObject){return (PERF_INSTANCE_DEFINITION *) ((BYTE *) pObject + pObject->DefinitionLength);}PERF_INSTANCE_DEFINITION *NextInstance (PERF_INSTANCE_DEFINITION *pInstance){PERF_COUNTER_BLOCK *pCtrBlk = GetCounterBlock(pInstance);return (PERF_INSTANCE_DEFINITION *) ((BYTE *)pInstance + pInstance->ByteLength + pCtrBlk->ByteLength);}char *WideT oMulti(wchar_t *source, char *dest, int size){WideCharToMultiByte(CP_ACP, 0, source, -1, dest, size, 0, 0);return dest;}/*Window NT/2000: When calling the RegQueryValueEx function with hKey set to the HKEY_PERFORMANCE_DATA handle and a value string of a specified object, the returned data structure sometimes has unrequested objects. Don't be surprised;this is normal behavior. When calling the RegQueryValueEx function, you shouldalways expect to walk the returned data structure to look for the requested object.*///得到接口号为interfaceNumber的接口流量double MFNetTraffic::GetTraffic(int interfaceNumber){try{#define DEFAULT_BUFFER_SIZE 40960LPOSITION pos;CString InterfaceName;pos = Interfaces.FindIndex(interfaceNumber);if(pos==NULL)return 0.0;//得到当前的接口名字InterfaceName = Interfaces.GetAt(pos);//为性能数据缓冲unsigned char *data = new unsigned char [DEFAULT_BUFFER_SIZE];// 从RegQueryValueEx返回的值:本例中忽略改变量DWORD type;// 缓冲的尺寸DWORD size = DEFAULT_BUFFER_SIZE;// RegQueryValueEx返回的值DWORD ret;// 从网络对象(索引是510)查询性能数据/*HKEY_PERFORMANCE_DATA:Windows NT/2000/XP: Registry entries subordinate to this key allow you toaccess performance data. The data is not actually stored in the registry;the registry functions cause the system to collect the data from its source.*//**/while((ret = RegQueryValueEx(HKEY_PERFORMANCE_DATA, "510", NULL, &type, data, &size)) != ERROR_SUCCESS){if(ret == ERROR_MORE_DATA){// 缓冲尺寸太小,增加内存分配size += DEFAULT_BUFFER_SIZE;delete [] data;data = new unsigned char [size];}else{// 未定义的错误return 1;}}//性能数据块PERF_DATA_BLOCK *dataBlockPtr = (PERF_DATA_BLOCK *)data;//枚举链表中第一个对象PERF_OBJECT_TYPE *objectPtr = FirstObject(dataBlockPtr);//遍历链表for(int a=0 ; a<(int)dataBlockPtr->NumObjectTypes ; a++){char nameBuffer[255];// 判断是否是网络对象索引号是510if(objectPtr->ObjectNameTitleIndex == 510){// 偏移变量DWORD processIdOffset = ULONG_MAX;// 找到第一个计数器PERF_COUNTER_DEFINITION *counterPtr = FirstCounter(objectPtr);// 遍历链表for(int b=0 ; b<(int)objectPtr->NumCounters ; b++){// 判断接收的数据类型是否是我们需要的if((int)counterPtr->CounterNameTitleIndex == CurrentTrafficType)processIdOffset = counterPtr->CounterOffset;// 下一个计数器counterPtr = NextCounter(counterPtr);}//数据类型不是我们需要的if(processIdOffset == ULONG_MAX) {delete [] data;return 1;}// 找到第一个实列(instance)PERF_INSTANCE_DEFINITION *instancePtr = FirstInstance(objectPtr);DWORD fullTraffic;DWORD traffic;//遍历整个实列for(b=0 ; b<objectPtr->NumInstances ; b++){wchar_t *namePtr = (wchar_t *) ((BYTE *)instancePtr + instancePtr->NameOffset);// 得到这个实列的PERF_COUNTER_BLOCKPERF_COUNTER_BLOCK *counterBlockPtr = GetCounterBlock(instancePtr);// 现在我们得到了接口的名字char *pName = WideT oMulti(namePtr, nameBuffer, sizeof(nameBuffer));CString iName;iName.Format("%s",pName);POSITION pos = TotalTraffics.FindIndex(b);if(pos!=NULL){fullTraffic = *((DWORD *) ((BYTE *)counterBlockPtr + processIdOffset));TotalTraffics.SetAt(pos,fullTraffic);}// 如果当前的接口就是我们选择的接口if(InterfaceName == iName){traffic = *((DWORD *) ((BYTE *)counterBlockPtr + processIdOffset));double acttraffic = (double)traffic;double trafficdelta;// 判断处理的接口是否是新的if(CurrentInterface != interfaceNumber){lasttraffic = acttraffic;trafficdelta = 0.0;CurrentInterface = interfaceNumber;}else{trafficdelta = acttraffic - lasttraffic;lasttraffic = acttraffic;}delete [] data;return(trafficdelta);}//下一个实列instancePtr = NextInstance(instancePtr);}}// 下一个对象objectPtr = NextObject(objectPtr);}delete [] data;return 0;}catch(...){return 0;}}//枚举安装的接口BOOL MFNetTraffic::GetInterfaces(){try{#define DEFAULT_BUFFER_SIZE 40960LInterfaces.RemoveAll();unsigned char *data = (unsigned char*)malloc(DEFAULT_BUFFER_SIZE);DWORD type;DWORD size = DEFAULT_BUFFER_SIZE;DWORD ret;char s_key[4096];sprintf( s_key , "%d" , 510 );//RegQueryValueEx的固定调用格式while((ret = RegQueryValueEx(HKEY_PERFORMANCE_DATA, s_key, 0, &type, data, &size)) != ERROR_SUCCESS) {while(ret == ERROR_MORE_DATA){size += DEFAULT_BUFFER_SIZE;data = (unsigned char*) realloc(data, size);}if(ret != ERROR_SUCCESS){return FALSE;}}//得到数据块PERF_DATA_BLOCK *dataBlockPtr = (PERF_DATA_BLOCK *)data;//得到第一个对象PERF_OBJECT_TYPE *objectPtr = FirstObject(dataBlockPtr);for(int a=0 ; a<(int)dataBlockPtr->NumObjectTypes ; a++){char nameBuffer[255];if(objectPtr->ObjectNameTitleIndex == 510){DWORD processIdOffset = ULONG_MAX;PERF_COUNTER_DEFINITION *counterPtr = FirstCounter(objectPtr);for(int b=0 ; b<(int)objectPtr->NumCounters ; b++){if(counterPtr->CounterNameTitleIndex == 520)processIdOffset = counterPtr->CounterOffset;counterPtr = NextCounter(counterPtr);}if(processIdOffset == ULONG_MAX) {free(data);return 1;}PERF_INSTANCE_DEFINITION *instancePtr = FirstInstance(objectPtr);for(b=0 ; b<objectPtr->NumInstances ; b++){wchar_t *namePtr = (wchar_t *) ((BYTE *)instancePtr + instancePtr->NameOffset);PERF_COUNTER_BLOCK *counterBlockPtr = GetCounterBlock(instancePtr);char *pName = WideT oMulti(namePtr, nameBuffer, sizeof(nameBuffer));DWORD bandwith = *((DWORD *) ((BYTE *)counterBlockPtr + processIdOffset));DWORD tottraff = 0;Interfaces.AddTail(CString(pName));Bandwidths.AddTail(bandwith);TotalTraffics.AddTail(tottraff); // initial 0, just for creating the listinstancePtr = NextInstance(instancePtr);}}objectPtr = NextObject(objectPtr);}free(data);return TRUE;}catch(...){return FALSE;}}//返回安装的接口数int MFNetTraffic::GetNetworkInterfacesCount(){return Interfaces.GetCount()-1;}//返回接口名称BOOL MFNetTraffic::GetNetworkInterfaceName(CString *InterfaceName, int index) {POSITION pos = Interfaces.FindIndex(index);if(pos==NULL)return FALSE;InterfaceName->Format("%s",Interfaces.GetAt(pos));return TRUE;}//返回接口带宽DWORD MFNetTraffic::GetInterfaceBandwidth(int index){POSITION pos = Bandwidths.FindIndex(index);if(pos==NULL)return 0;elsereturn Bandwidths.GetAt(pos) / 8;}//具体接口接收和发送的数据量DWORD MFNetTraffic::GetInterfaceTotalTraffic(int index){DWORD totaltraffic = 0;POSITION pos;pos= TotalTraffics.FindIndex(index);if(pos!=NULL){totaltraffic = TotalTraffics.GetAt(pos);if(totaltraffic == 0.0){GetTraffic(index);pos= TotalTraffics.FindIndex(index);if(pos!=NULL){totaltraffic = TotalTraffics.GetAt(pos);}}}return(totaltraffic);}void MFNetTraffic::SetTrafficType(int trafficType){CurrentTrafficType = trafficType;}5.1.3功能1测试中遇到问题在测试的过程中遇到的主要问题是源代码运行时出现的错误。

Windows系统防火墙设置教程

Windows系统防火墙设置教程Windows系统自带了一款强大的防火墙工具,能够有效保护计算机免受网络攻击和恶意软件的侵害。

正确设置Windows防火墙可以提高系统的安全性,保护个人隐私和重要数据。

本文将为您详细介绍Windows系统防火墙设置的步骤和方法。

第一步:打开Windows防火墙设置要打开Windows防火墙设置,您可以按下Win + R键,然后在弹出的运行窗口中输入“control firewall.cpl”,点击确定按钮,即可打开Windows防火墙设置的界面。

第二步:配置入站规则入站规则用于管理计算机接受从Internet或其他网络传输到计算机上的数据流量。

可以根据不同的需求配置不同的入站规则。

1. 点击左侧面板的“高级设置”,弹出高级安全窗口。

2. 在高级安全窗口中,点击“入站规则”。

3. 在右侧面板中鼠标右键点击“新建规则”,出现新建入站规则向导。

4. 在向导的第一步中,选择规则类型,通常选择“端口”类型,然后点击下一步。

5. 在向导的第二步中,选择协议类型,一般情况下选择“TCP”或“UDP”,然后点击下一步。

6. 在向导的第三步中,选择端口范围,可以设置具体的端口或者选择“全部端口”,然后点击下一步。

7. 在向导的第四步中,选择操作,一般情况下选择“允许连接”,然后点击下一步。

8. 在向导的第五步中,选择配置文件,建议选择“所有配置文件”,然后点击下一步。

9. 在向导的最后一步中,输入规则名称和描述,然后点击完成按钮。

通过以上步骤,您可以配置入站规则来管理计算机接受的数据流量,保护计算机安全。

第三步:配置出站规则出站规则用于管理计算机从计算机传输至Internet或其他网络的数据流量。

可以根据不同的需求配置不同的出站规则。

1. 在防火墙设置界面的左侧面板中,点击“出站规则”。

2. 在右侧面板中鼠标右键点击“新建规则”,出现新建出站规则向导。

3. 按照入站规则的步骤,根据需求配置出站规则。

windows平台下个人防火墙的设计与实现大学本科毕业论文

windows平台下个人防火墙的设计与实现大学本科毕业论文摘要随着互联网的普及,安全问题越来越受到大家的重视。

一个安全良好的网络环境能很好的保护好人们的计算机不受木马和病毒的侵扰,给人们的财产和隐私提供必要的保护。

个人防火墙作为最早出现和最多使用的网络安全产品,以软件的形式存在于计算机与其所连接的网络之间,对流经计算机的未经授权的网络数据包进行监控和阻止,以起到对系统的保护作用。

因此,开发有效的个人防火墙具重要意义。

本文根据个人防火墙的实际需求,首先分析了目前市场上各类防火墙所采用的不同核心过滤技术,结合其优缺点和实现的难易程度,确定了本课题实现所采用的技术并做出相应的阐述。

其次对本课题实现的功能和核心技术进行了详细的介绍,接着对个人防火墙的相关功能进行了介绍和展示,最后对完成本论文中获得的心得体会和经验进行了系统的总结。

本课题中实现个人防火墙所采用的核心过滤技术为Filter-Hook Driver。

核心过滤驱动的开发采用Visual Studio 2010和Windows下的驱动开发工具WDK进行编码和编译,用户层采用C语言进行编写。

用户界面用MFC实现。

本个人防火墙实现了对网络数据包的过滤,管控规则设置和日志功能。

充分考虑了个人防火墙所需的基本功能,操作方便,界面简单友好。

关键词个人防火墙;数据包过滤;Filter-Hook Driver;网络安全AbstractWith the popularity of the Internet, security issues are attention by more and more people.A secure network environment can protect personal computer from Trojans and viruses, and provide necessary protection to people's property and privacy. Personal firewall as the earliest and the most used Network Security toolkit, it existsas software, between a computer and its network. In order to protect the system, personal firewall monitors and prevents network packets which are flowing through the compute and unauthorized. Therefore, the development of an effective personal firewall has the important meaning.According to the actual needs of personal firewall, this paper first analyzes different core filtering technologies adopted by all kinds of firewall used in the current market, combined with the ease of their implementation and relative merits. This topic determined how to achieve this system and made the corresponding elaboration. Secondly the function and the core technology of this project is introduced in detail, then introduces and displays the related functions of a personal firewall, and finally summarizes the feelings and experiences in completing this paper.In this topic, the core filtering technology in realization of personal firewall is adopted by the Filter-Hook Driver. Filter-Hook Driver using Visual Studio 2010 and WDK to development which is a driver development tool under the Windows, Using C language to write user layer. The user interface use MFC to achieve. This personal firewall achieved those functions: network packet filtering, control rules set and logging. Fully considering the basic functions of a personal firewall, this system is easy to operate and has friendly interfaces.Key wordsPersonal Firewall;Packet filtering; Filter-Hook Driver; Network security目录摘要 .......................................................................................................................... (I)Abstract .............................................................................................................. (II)第一章前言 (1)1.1 课题的开发背景与意义 (1)1.1.1 开发背景 (1)1.1.2 研究意义 (2)1.2 国内外研究现状 (2)1.3 课题研究内容与结构 (4)第二章相关理论简介 (5)2.1 防火墙核心过滤技术 (5)2.1.1 用户态数据包拦截技术 (5)2.1.2 内核态数据包拦截技术 (5)2.1.3 Filter-Hook Driver (6)2.2 TCP\IP网络通信协议 (7)2.2.1 IP网际协议 (8)2.2.2 TCP传输控制协议 (8)2.2.3 UDP用户数据报协议 (8)2.3 内核模式驱动程序开发 (9)第三章开发工具与环境简介 (10)3.1 Microsoft Visual Studio 2010 (10)3.2 C语言简介 (10)3.3 驱动开发工具 (10)3.3.1 WDK内核编程工具 (11)3.3.2 编译驱动程序源文件 (11)3.3.3 安装运行驱动程序 (12)3.4 MFC简介 (12)第四章个人防火墙的总体设计 (13)4.1 防火墙整体结构 (13)4.1.1 用户层 (14)4.1.2 驱动层 (14)4.2 防火墙系统流程图 (14)4.3 防火墙实现的功能 (16)第五章个人防火墙的详细设计与实现 (17)5.1 驱动层Filter-Hook Driver (17)5.1.1 初始化 (17)5.1.2 请求分发 (18)5.2 驱动控制模块的实现 (22)5.2.1 驱动服务安装 (23)5.2.2 打开驱动设备 (24)5.2.3 对驱动设备进行控制 (24)5.3 用户界面 (25)5.4 系统测试 (25)5.4.1 测试环境与工具 (26)5.4.2 功能测试 (26)结论 (29)参考文献 (30)致谢 (31)第一章前言本章主要阐述windows平台下个人防火墙开发的相关背景和课题研究意义,对个人防火墙在国内外的发展现状作简要介绍。

Windows系统防火墙配置方法

Windows系统防火墙配置方法Windows系统防火墙是一种用于保护计算机网络安全的工具,可防止恶意软件和未经授权的访问。

合理配置和使用Windows系统防火墙能够大幅提高计算机网络的安全性。

本文将介绍一些常用的Windows 系统防火墙配置方法,帮助读者提升网络安全。

一、打开Windows系统防火墙配置界面在Windows操作系统中,打开防火墙配置界面的方法有两种:1.通过控制面板打开防火墙配置界面:a.点击“开始”按钮,选择“控制面板”。

b.在控制面板中,搜索并选择“防火墙”。

c.点击“Windows Defender 防火墙”。

2.通过运行命令打开防火墙配置界面:a.按下“Win + R”键,打开运行命令框。

b.在命令框中输入“control firewall.cpl”并回车。

二、开启Windows系统防火墙在防火墙配置界面中,可以选择开启或关闭防火墙。

为了保障计算机网络的安全,建议始终开启防火墙。

在“防火墙状态”选项中,选择“打开(推荐)”即可。

三、配置入站规则入站规则是指控制从外部网络进入计算机的规则。

通过合理配置入站规则,可以阻止未经授权的访问和恶意攻击。

1.在防火墙配置界面中,选择“高级设置”。

2.在左侧菜单中,选择“入站规则”。

3.在右侧窗口中,点击“新建规则”开始创建入站规则。

4.按照向导提示逐步设置入站规则。

可以选择允许或阻止特定的端口、应用程序或IP地址进入计算机。

四、配置出站规则出站规则是指控制从计算机到外部网络的规则。

通过合理配置出站规则,可以控制计算机上的应用程序对外部网络的访问行为。

1.在防火墙配置界面中,选择“高级设置”。

2.在左侧菜单中,选择“出站规则”。

3.在右侧窗口中,点击“新建规则”开始创建出站规则。

4.按照向导提示逐步设置出站规则。

可以选择允许或阻止特定的端口、应用程序或IP地址从计算机出站。

五、配置高级安全设置Windows系统防火墙还提供了一些高级安全设置,可进一步加强网络安全防护。

防火墙设计方案(一)2024

防火墙设计方案(一)引言概述:防火墙是网络安全中重要的技术手段之一,用于保护网络免受恶意攻击和未授权访问。

本文将介绍防火墙的设计方案,主要包括网络拓扑、策略规则、访问控制、日志管理和性能优化等五个方面。

正文:一、网络拓扑1. 定义网络拓扑结构,例如边界防火墙、内部防火墙和DMZ (非信任区域)等的布局。

2. 划分安全域,确定安全区和非安全区,以实现不同安全级别的隔离。

二、策略规则1. 制定入站和出站策略规则,限制访问和通信的范围。

2. 针对不同的服务类型和协议,配置相关策略规则,例如FTP、HTTP和SMTP等。

3. 定时更新策略规则,及时应对新出现的安全威胁。

三、访问控制1. 配置访问控制列表(ACL)以过滤网络流量,限制网络访问。

2. 实施基于身份认证的访问控制措施,例如使用VPN和RADIUS等。

3. 设置访问控制策略,限制对特定资源的访问权限,确保安全性。

四、日志管理1. 配置日志记录,包括入站和出站数据包、安全事件和追踪记录等。

2. 定期检查和分析日志,发现异常行为和安全威胁,及时采取措施。

3. 合规需求管理,确保日志满足法规和合规要求,例如GDPR 和PCI DSS等。

五、性能优化1. 使用硬件加速和优化技术,提高防火墙的性能,并减少对网络带宽的影响。

2. 配置缓存和连接优化,减少连接建立和拆除的开销。

3. 监控和调整防火墙性能,合理规划资源,确保网络的稳定和高效运行。

总结:本文介绍了防火墙设计方案的五个主要方面,包括网络拓扑、策略规则、访问控制、日志管理和性能优化。

通过合理的设计和配置,可以有效地保护网络,减少安全风险,并提高网络的性能和可用性。

然而,随着安全威胁的不断演变和技术的发展,相关方面的设计和实践也需不断更新和改进。

自动化配置Windows防火墙脚本

自动化配置Windows防火墙脚本Windows防火墙是保护计算机网络安全的关键组件之一。

通过防火墙,用户可以限制网络流量,筛选恶意软件和网络攻击,确保系统的安全性。

然而,手动配置Windows防火墙规则可能是一个繁琐而耗时的过程。

为了简化配置过程并节约时间,我们可以使用自动化脚本来完成Windows防火墙的配置。

本文将详细介绍如何编写自动化配置Windows防火墙脚本。

一、准备工作在开始编写自动化配置Windows防火墙脚本之前,我们需要准备以下工作:1. 确保已以管理员身份登录计算机:由于防火墙设置涉及到系统级别的权限,我们需要以管理员身份登录计算机才能进行配置。

2. 选择适合的脚本编程语言:有多种编程语言可以用于编写自动化配置脚本,例如Python、PowerShell等。

根据自己的熟悉程度和需求选择合适的编程语言。

二、编写自动化配置脚本1. 导入所需模块:根据编程语言的要求,在脚本开头导入所需的防火墙配置模块或库文件。

2. 创建防火墙规则:使用相应的命令或函数,在脚本中创建所需的防火墙规则。

这些规则可以包括允许或拒绝特定端口、IP地址、应用程序或协议等。

3. 打开防火墙:在脚本中使用命令或函数打开Windows防火墙,确保规则生效。

4. 保存脚本并执行:将脚本保存为可执行文件,并以管理员身份运行脚本。

根据脚本的语法要求,执行脚本并等待结果。

三、示例脚本下面是一个使用Python编写的自动化配置Windows防火墙脚本的示例:```pythonimport subprocess# 创建防火墙规则def create_firewall_rule(rule):command = f'netsh advfirewall firewall add rule {rule}'subprocess.run(command, shell=True)# 打开防火墙def enable_firewall():subprocess.run('netsh advfirewall set allprofiles state on', shell=True)# 主函数def main():# 创建规则示例rule1 = 'name="Allow Port 80" dir=in action=allow protocol=TCP localport=80'rule2 = 'name="Allow ICMP" dir=in action=allow protocol=ICMP'# 创建防火墙规则create_firewall_rule(rule1)create_firewall_rule(rule2)# 打开防火墙enable_firewall()# 执行主函数main()```以上示例代码展示了一个简单的自动化配置Windows防火墙脚本。

一个实用的防火墙配置范例Windows系统-电脑资料

一个实用的防火墙配置范例Windows系统-电脑资料1. 配置/etc/sysconfig .net work-scripts/ifcfg-eth0 和ifcfg-eth1, 一般地,eth0为防火墙的外部接口网卡,eth1为内部的网卡接口,设置默认网关为连接防火墙的路由器的以太网口地址,若你原先设过默认网关,你也可以在/etc/rc.d/rc.local中手动设置,使得启1. 配置/etc/ work-scripts/ifcfg-eth0 和 ifcfg-eth1,一般地,eth0为防火墙的外部接口网卡,eth1为内部的网卡接口,设置默认网关为连接防火墙的路由器的以太网口地址,若你原先设过默认网关,你也可以在/etc/rc.d/rc.local中手动设置,使得启动后自动执行更改操作,如你的外部接口网卡的永久IP地址为a.b.c.d, 原先设的默认网关为192.168.11.1,。

下面是我的/etc/rc.d/rc.local文件:echo 1 〉 /proc/sys/net/ipv4/ip_forward/sbin/route del default gw 192.168.11.1/sbin/route add default gw a.b.c.d/sbin/modprobe ip_masq_ftp/sbin/modprobe ip_masq_irc/sbin/modprobe ip_masq_raudio/sbin/modprobe ip_masq_vdolive/etc/rc.d/firewall.rules2. 安装系统时,选择尽可能少的包(安装越少的包越安全),完成后,配置/etc/ine td.conf,仅仅启用FTP和Telnet服务,便于内部维护,但同时配置/etc/hosts.allow,/etc/hosts.deny,仅允许从内部网卡的几台指定机器使用telnet/ftp服务,且加ALL:ALL 到/etc/hosts.deny,禁止所有的其它服务。

浅谈Windows的防火墙设计与实现

浅谈Windows的防火墙设计与实现浅谈Windows的防火墙设计与实现0引言防火墙是建立在网络外部环境与计算机系统之间的防护措施,其可以对网络进行访问控制,将非用户允许的网络入侵行为给予阻止和屏蔽。

本文首先对Windows防火墙的功能、种类进行介绍,分析目前较为流行的Windows防火墙方案,并选择其中一种较为理想的方案进行设计,最后完成对系统的主控模块和数据包过滤的实现。

1Windows防火墙概述1.1基本功能介绍Windows防火墙的基本功能概括为其是在计算机网络中对数据流的可信度在Windows操作系统中进行传输控制。

首先,建立起计算机网络安全策略;其次,对网络通信数据进行扫描,将违反网络安全策略的行为给予过滤;然后,防火墙具有通信端口管理功能,对暴露在网络中的计算机危险端口在其不使用的过程中给予关闭,防止黑客对网络用户进行攻击。

1.2防火墙种类防火墙可根据技术发展历程进行划分,划分为包过滤型、代理型和检测型防火墙。

包过滤型防火墙是基于网络层与传输层中的识别和控制数据包发送方及接收方的护地址,并对IP地址进行分析,对来自未知护地址的数据包进行过滤。

包过滤型防火墙配置简单,处理速度快,但是其无法分析应用层协议,无法规避系统漏洞风险,防火墙功能有限。

代理型防火墙是建立在互联网与局域网之间的防护措施,互联网络数据进入局域网络前要经过防火墙的转发,防火墙在应用层进行访问控制,对危险数据包不予以转发。

代理防火墙可以对网络应用层、传输层、网络层的特征进行检测,但其处理速度较慢,无法实现较大规模的网络并发连接。

检测型防火墙是改变传统被动式防护方式,主动检测网络通信书包,在用户访问互联网时,用户端与服务器端相互通信,检测型防火墙针对通信数据包的状态变化判断通信数据包中是否包括危险信息并进行防护。

2系统设计2.1系统功能结构防火墙功能可实现网络数据包的过滤、应用程序的控制、网络日志的记录和根据用户需求设置网络过滤规则。

防火墙的设计和实现

网络安全课程论文题目:防火墙设计和实现学院:天津国土资源和房屋管理职业学院专业:计算机应用技术年级:级*名:***学好:15031102完成时间:6月13日目录第1章引言: ..................................... 错误!未定义书签。

1.1背景.....................................................................................................错误!未定义书签。

1.2研究目标.............................................................................................错误!未定义书签。

1.3防火墙原理.........................................................................................错误!未定义书签。

第2章防火墙概述 .................................. 错误!未定义书签。

2.3防火墙使用技术:.............................................................................错误!未定义书签。

2.3.1包过滤路方法缺点:.............................................................错误!未定义书签。

第3章:防火墙技术设计和实现 ....................... 错误!未定义书签。

3.1防火墙设计.........................................................................................错误!未定义书签。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

简易Windows防火墙的设计与实现

1 引言 1.1 课题背景防火墙是一种隔离技术,是一类防范措施的总称,利用它使得内部网络与Internet或者其他外部网络之间相互隔离,通过限制网络互访来保护内部网络。

防火墙是建立在内部网络与外部网络之间的唯一安全通道,简单的可以只用路由器实现,复杂的可以用主机甚至一个子网来实现,它可以在IP层设置屏障,也可以用应用软件来阻止外来攻击。

通过制定相应的安全规则,可以允许符合条件的数据进入,同时将不符合条件的数据拒之门外,这样就可以阻止非法用户的侵入,保证内部网络的安全。

1.

2 本课题研究意义随着计算机技术和网络技术的发展,计算机网络给人们带来了很多便利,于此同时网络安全的问题也伴随着网络技术的发展而日趋严重。

使用防火墙能很好的提高系统的安全性,减少系统受到网络安全方面的威胁。

本毕业设计选择开发一个Windows下的防火墙,它能够对网络IP 数据包按照用户的设置进行过滤。

通过此防火墙的开发锻炼了学生的实际动手能力对以后的学习和工作能力的培养具有重要意义。

1.

3 本课题研究方法本设计是使用VC++ 6.0的开发环境,运用IP过滤钩子驱动技术设计和实现的。

本次毕业设计应首先分析防火墙的相关功能,结合本次毕业设计的相关要求写出需求分析;其次,综合运用以前所学的相关知识,在设计中以需求分析为基础,写出系统开发计划、实现流程及相关问题的实现方法;同时,在开发设计与实现中,要保存好相关的设计文档。

2 防火墙概述2.1 防火墙的定义防火墙是指设置在不同网络(如可信任的企业内部网和不可信的公共网)或网络安全域之间的一系列部件的组合。

它可通过监测、限制、更改跨越防火墙的数据流,尽可能地对外部屏蔽网络内部的信息、结构和运行状况,以此来实现网络的安全保护。

在逻辑上,防火墙是一个分离器,一个限制器,也是一个分析器,有效地监控了内部网和Internet之间的任何活动,保证了内部网络的安全。

防火墙是设置在被保护网络和外部网络之间的一道屏障,实现网络的安全保护,以防止发生不可预测的、潜在破坏性的侵入。

防火墙本身具有较强的抗攻击能力,它是提供信息安全服务、实现网络和信息安全的基础设施。

2.2 防火墙的基本策略按照美国国家计算机安全协会(NCSA)的建议,制定安全计划必须包括服务访问策略和防火墙设计策略。

服务访问策略应包括控制用户对某些Internet服务的访问。

另外,用户也需要限制访问的方式,如PPP或SLIP。

在建立服务访问政策时,需要注意两个方式: 1、不允许从Internet上访问到用户的网络,但是允许个别用户(设定得到)的网络访问有限Internet站点。

但必须进行地址伪装; 2、允许有限的从Internet上访问到公司网络,如从Internet上只能访问公司的WWW和FTP服务器。

作为防火墙策略,就是定义实现服务访问策略的具体规则。

在实现防火墙策略时,用户可以采用以下两个原则之一: 1、除了允许的事件之外,拒绝其它的任何事件。

2、除了拒绝的事件之外,允许其它的任何事件。

制定的策略是由一条条规则构成的,防火墙的规则可分为三条链:输入链、输出链和转发链。

2.3 包过滤防火墙 2.3.1 数据包数据包是指IP网络消息。

IP标准定义了在网上两台计算机之间发送的消息的结构.结构上,一个包包含了一个信息头和应被传送数据的一段消息体。

Linux中包含的IP防火墙机制3种IP消息类型:ICMP(Internet控制消息协议)、UDP(用户数据报协议)和TCP(传输控制协议)。

所有的IP包头包含了源、目的IP地址、IP协议消息类

型。

包头里根据协议类型还包括了不同的字段。

ICMP数据包包含了一个类型字段,用来标识控制或状态消息类型。

UDP和TCP包包含了源和目的服务端口号。

2.3.2 包过滤防火墙的工作原理采用这种技术的防火墙产品,通过在网络中的适当位置对数据包进行过滤,根据检查数据流中每个数据包的源地址、目的地址、所有的TCP端口号和TCP链路状态等要素,然后依据一组预定义的规则,以允许合乎逻辑的数据包通过防火墙进入到内部网络,而将不合乎逻辑的数据包加以删除。

因为路由器通常分布在有不同安全需求和安全策略的网络的交界处,因此可以通过在路由器上使用包过滤在可能的情况下实现只允许授权网络的数据进入。

在这些路由器上使用包过滤师一种比较经济的在现有路由基础结构上增加防火墙功能的机制。

顾名思义,包过滤在路由过程中对指定包进行过滤(丢弃)。

对过滤的判断通常基于单个包的头部所包含的内容(例如源地址,目的地址,协议,端口等)。

包过滤防火墙通常在操作系统内部实现,并且操作在IP网络和传输协议层。

它在对基于IP包头信息实施过滤后,通过对包的路由作决策来保护系统。

包过滤防火墙由一组接受或禁止规则列表组成。

这些规则明确定义了哪个包将被允许或不允许通过网络接口。

防火墙规则使用在上面描述的包头字段来决定是否允许路由一个包通过,以达到它的目的,或则无声息的将包丢弃掉,或阻止包并向它的发送机器返回一个错误状态。

这些规则是基于特定的网络接口卡和主机IP地址、网络层源和目的IP地址、传输层TCP和UDP服务端口、TCP连接标志、网络层ICMP消息类型及这些包是进入的还是发出的。

包过滤功能是所有的防火墙都具备的一个基本功能,实际上防火墙要完成的功能从根本上来说,就是要按照用户的要求来控制网络所流通的数据包,屏蔽那些无益的连接。