cisco路由器双线接入配置

cisco路由器双线接入配置

cisco路由器双线接入配置双线接入配置示例:1.背景和目标在本文档中,将详细介绍如何配置Cisco路由器实现双线接入。

双线接入是通过连接两个不同的ISP(互联网服务提供商)线路来实现高可靠性和带宽扩展的方法。

以下是配置的目标: - 实现双线接入,增加带宽并提高网络的高可用性。

- 设置适当的路由策略,以便在主线路故障时自动切换到备用线路。

2.设备和拓扑在本示例中,我们将使用以下设备进行配置:- Cisco路由器(模型:)- 两个ISP提供的线路(线路1和线路2)网络拓扑如下:```+-------------+---- ISP 1 -------- Line 1 ----+---------------+----+---------------+---- Cisco -------- 路由器 ----+---------------+----+---------------+---- ISP 2 -------- Line 2 ----+-------------+```3.物理连接进行双线接入配置之前,确保正确连接ISP提供的线路到Cisco路由器的相应接口。

线路1连接到接口GigabitEthernet0/0,线路2连接到接口GigabitEthernet0/1.4.IP 地质分配为了正确配置双线接入,您需要为每个接口分配一个IP地质。

例如:- 接口GigabitEthernet0/0:- IP地质.192.168.1.1- 子网掩码.255.255.255.0- 接口GigabitEthernet0/1:- IP地质.192.168.2.1- 子网掩码.255.255.255.0确保您将IP地质和子网掩码与实际环境相匹配。

5.配置路由器下面是如何配置Cisco路由器实现双线接入的基本步骤:5.1.创建静态路由配置静态路由以指定流量如何流向ISP线路。

使用以下命令创建静态路由:```ip route 0.0.0.0 0.0.0.0 <ISP基础路由器IP地质> global```5.2.配置路由跟踪配置路由跟踪以实现对主线路的连通性监控和故障切换功能。

思科路由器配置教程

引言概述:在现代网络中,路由器是连接计算机网络的关键设备之一。

其中思科路由器是业界认可的品牌,并且广泛应用于企业和家庭网络中。

本文将详细介绍如何配置思科路由器,帮助读者了解和掌握路由器配置的基本知识和技巧。

正文内容:一、连接路由器1.检查硬件连接:确保所有线缆正确插入路由器和计算机的相应端口。

2.配置本地网络:通过计算机的网络设置,将本地IP地质和子网掩码设置为与路由器相同的网段。

二、路由器基本设置1.登录路由器:通过输入默认的IP地质(一般为192.168.1.1或192.168.0.1)在浏览器中访问路由器的登录页面,输入管理员用户名和密码。

2.修改管理员密码:为了增加路由器的安全性,第一次登录时应该修改管理员密码。

3.更新路由器固件:使用最新的路由器固件可以提供更好的性能和安全性。

4.配置时间和日期:确保路由器的时间和日期正确,这对于日志记录和网络安全非常重要。

三、WAN设置1.配置接入类型:根据网络服务提供商的要求,选择正确的接入类型,例如DHCP、静态IP等。

2.配置PPPoE连接:如果使用PPPoE方式拨号上网,需要输入提供商提供的用户名和密码进行配置。

3.配置动态DNS:如果需要使用动态DNS功能,可以在此处输入相应的信息。

四、LAN设置1.设置局域网IP地质:为路由器设置一个唯一的IP地质,在同一网段内没有重复的IP。

2.配置DHCP服务器:启用DHCP服务器功能,为连接到路由器的设备动态分配IP地质。

3.设置无线网络:为无线网络设置SSID和安全密码,并配置其他相关选项,如频段、通道等。

五、高级设置1.配置端口转发:如果需要将外部访问域名映射到内部服务器,可以在此处进行端口转发配置。

2.配置虚拟专用网络(VPN):为用户提供远程访问网络的安全通道。

3.设置防火墙规则:根据网络需求设置适当的防火墙规则来保护网络安全。

4.配置质量服务(QoS):可以通过设置QoS规则提高特定应用程序或设备的网络性能。

cisco路由器双线接入配置

cisco路由器双线接入配置正文:一、背景介绍在企业网络中,为了保证网络的可靠性和带宽的充足性,常常需要使用双线接入配置。

本文档将详细介绍如何对Cisco路由器进行双线接入配置。

二、硬件准备在进行双线接入配置前,请确保已准备好以下硬件设备: 1·Cisco路由器(型号:X)2·两条宽带线路(如:ADSL、光纤等)3·两个以太网接口的适配器三、配置步骤1·连接硬件设备将两条宽带线路分别连接到Cisco路由器的两个以太网接口上,并确保连接正常。

2·进入路由器配置界面通过串口或SSH连接工具登录路由器,进入路由器配置界面。

3·配置IP地质为每个以太网接口配置IP地质,并启用接口。

例如: ```interface Ethernet0/0ip address 192·168·1·1 255·255·255·0no shutdowninterface Ethernet0/1ip address 192·168·2·1 255·255·255·0no shutdown```4·配置静态路由配置静态路由以实现双线的负载均衡和冗余。

例如: ```ip route 0·0·0·0 0·0·0·0 192·168·1·254 ip route 0·0·0·0 0·0·0·0 192·168·2·254```5·配置动态路由协议(可选)如果需要使用动态路由协议,可以根据实际需求配置OSPF、EIGRP等协议。

6·配置负载均衡为了实现双线的负载均衡,可以使用路由器自带的负载均衡功能,如PBR(Policy-Based Routing)等。

cisco asa5200双isp

ASA5520,双ISP接入配置实现功能如下:1,部分网通站点走网通线路,其余走电信实现负载均衡(电信为主)2,任何一条链路断掉,另一条可以继续用3,电信网通口上都启用VPNClient,保证电信,网通客户端都可以顺利拨入jxwsj(config)# show run: Saved:ASA Version 7.0(5)!hostname jxwsjdomain-name enable password fCoWG.vztqKmZjts encryptednamesdns-guard!interface GigabitEthernet0/0description tocncnameif outsidesecurity-level 0ip address 网通IP 255.255.255.248!interface GigabitEthernet0/1nameif insidesecurity-level 100ip address 192.1.5.2 255.255.255.0!interface GigabitEthernet0/2description to cntnameif ctsecurity-level 0ip address 电信IP 255.255.255.248!interface GigabitEthernet0/3nameif govsecurity-level 40ip address 21.36.255.14 255.255.255.0!interface Management0/0nameif managementsecurity-level 100ip address 192.168.1.1 255.255.255.0management-only!passwd nRRwDj.AHmVtB9jY encryptedftp mode passiveaccess-list 110 extended permit ip any anyaccess-list 150 extended permit tcp any any eq wwwaccess-list 150 extended permit tcp any any eq 8080access-list 150 extended permit tcp any any eq lotusnotesaccess-list 150 extended permit icmp any anyaccess-list 150 extended deny ip any anyaccess-list inside_in extended permit ip any anyaccess-list 102 extended permit ip 192.168.0.0 255.255.255.0 192.168.200.0 255.255.255.0 access-list 102 extended permit ip 192.168.1.0 255.255.255.0 192.168.200.0 255.255.255.0 access-list 102 extended permit ip 192.168.3.0 255.255.255.0 192.168.200.0 255.255.255.0 access-list 102 extended permit ip 192.168.4.0 255.255.255.0 192.168.200.0 255.255.255.0 access-list 102 extended permit ip 192.1.5.0 255.255.255.0 192.168.200.0 255.255.255.0 access-list tempdeny extended deny ip host 192.168.3.11 anyaccess-list tempdeny extended deny ip host 192.168.3.12 anyaccess-list tempdeny extended deny ip host 192.168.3.13 anyaccess-list tempdeny extended deny ip host 192.168.3.14 anyaccess-list tempdeny extended permit ip any anyaccess-list 111 extended permit ip any anypager lines 24logging asdm informationalmtu outside 1500mtu inside 1500mtu gov 1500mtu management 1500mtu ct 1500ip local pool vpdn 192.168.200.1-192.168.200.100no failoverasdm image disk0:/asdm505.binno asdm history enablearp inside 192.168.3.14 0016.1727.a178arp inside 192.168.3.13 000a.480b.2295arp inside 192.168.3.12 0030.1b31.a88barp inside 192.168.3.11 000a.480e.24a4arp timeout 14400global (outside) 1 interfaceglobal (gov) 1 interfaceglobal (ct) 1 interfacenat (inside) 0 access-list 102nat (inside) 1 0.0.0.0 0.0.0.0access-group 110 in interface outsideaccess-group tempdeny in interface insideaccess-group 150 in interface govaccess-group 111 in interface ctroute outside 0.0.0.0 0.0.0.0 网通网关254route outside 222.160.0.0 255.224.0.0 网通网关1 route outside 222.162.0.0 255.255.0.0 网通网关1 route outside 222.160.0.0 255.254.0.0 网通网关1 route outside 222.136.0.0 255.248.0.0 网通网关1 route outside 222.132.0.0 255.252.0.0 网通网关1 route outside 222.128.0.0 255.252.0.0 网通网关1 route outside 221.216.0.0 255.248.0.0 网通网关1 route outside 221.213.0.0 255.255.0.0 网通网关1 route outside 221.212.0.0 255.255.0.0 网通网关1 route outside 221.208.0.0 255.252.0.0 网通网关1 route outside 221.207.0.0 255.255.192.0 网通网关1 route outside 221.204.0.0 255.254.0.0 网通网关1 route outside 221.200.0.0 255.252.0.0 网通网关1 route outside 221.199.192.0 255.255.240.0 网通网关1 route outside 221.199.128.0 255.255.192.0 网通网关1 route outside 221.199.32.0 255.255.240.0 网通网关1 route outside 221.199.0.0 255.255.224.0 网通网关1 route outside 221.198.0.0 255.255.0.0 网通网关1 route outside 221.196.0.0 255.254.0.0 网通网关1 route outside 221.192.0.0 255.252.0.0 网通网关1 route outside 221.14.0.0 255.254.0.0 网通网关1 route outside 221.13.128.0 255.255.128.0 网通网关1 route outside 221.13.64.0 255.255.224.0 网通网关1 route outside 221.13.0.0 255.255.192.0 网通网关1 route outside 125.210.0.0 255.255.0.0 网通网关1 route outside 58.100.0.0 255.255.0.0 网通网关1 route outside 219.82.0.0 255.255.0.0 网通网关1 route outside 218.108.0.0 255.255.0.0 网通网关1 route outside 221.12.128.0 255.255.192.0 网通网关1 route outside 221.12.0.0 255.255.128.0 网通网关1 route outside 221.11.128.0 255.255.224.0 网通网关1 route outside 221.11.0.0 255.255.128.0 网通网关1 route outside 221.10.0.0 255.255.0.0 网通网关1 route outside 221.8.0.0 255.254.0.0 网通网关1route outside 221.7.128.0 255.255.128.0 网通网关1 route outside 221.7.64.0 255.255.224.0 网通网关1 route outside 221.7.0.0 255.255.192.0 网通网关1 route outside 221.6.0.0 255.255.0.0 网通网关1route outside 221.4.0.0 255.254.0.0 网通网关1route outside 221.3.128.0 255.255.128.0 网通网关1 route outside 221.0.0.0 255.252.0.0 网通网关1route outside 218.67.128.0 255.255.128.0 网通网关1 route outside 218.60.0.0 255.254.0.0 网通网关1 route outside 218.56.0.0 255.252.0.0 网通网关1 route outside 218.28.0.0 255.254.0.0 网通网关1 route outside 218.26.0.0 255.254.0.0 网通网关1 route outside 218.24.0.0 255.254.0.0 网通网关1 route outside 218.12.0.0 255.255.0.0 网通网关1 route outside 218.11.0.0 255.255.0.0 网通网关1 route outside 218.10.0.0 255.255.0.0 网通网关1 route outside 218.8.0.0 255.254.0.0 网通网关1route outside 218.7.0.0 255.255.0.0 网通网关1route outside 202.111.160.0 255.255.224.0 网通网关1 route outside 202.111.128.0 255.255.224.0 网通网关1 route outside 202.110.192.0 255.255.192.0 网通网关1 route outside 202.110.64.0 255.255.192.0 网通网关1 route outside 202.110.0.0 255.255.192.0 网通网关1 route outside 202.108.0.0 255.255.0.0 网通网关1 route outside 202.107.0.0 255.255.128.0 网通网关1 route outside 202.106.0.0 255.255.0.0 网通网关1 route outside 202.102.224.0 255.255.224.0 网通网关1 route outside 202.102.128.0 255.255.192.0 网通网关1 route outside 202.99.224.0 255.255.224.0 网通网关1 route outside 202.99.192.0 255.255.224.0 网通网关1 route outside 202.99.128.0 255.255.192.0 网通网关1 route outside 202.99.64.0 255.255.192.0 网通网关1 route outside 202.99.0.0 255.255.192.0 网通网关1 route outside 202.98.0.0 255.255.224.0 网通网关1 route outside 202.97.192.0 255.255.192.0 网通网关1 route outside 202.97.160.0 255.255.224.0 网通网关1 route outside 202.97.128.0 255.255.224.0 网通网关1 route outside 202.96.64.0 255.255.224.0 网通网关1 route outside 202.96.0.0 255.255.192.0 网通网关1 route outside 61.189.0.0 255.255.128.0 网通网关1 route outside 61.182.0.0 255.255.0.0 网通网关1 route outside 61.181.0.0 255.255.0.0 网通网关1 route outside 61.180.128.0 255.255.128.0 网通网关1 route outside 61.179.0.0 255.255.0.0 网通网关1 route outside 61.176.0.0 255.255.0.0 网通网关1 route outside 61.168.0.0 255.255.0.0 网通网关1 route outside 61.167.0.0 255.255.0.0 网通网关1 route outside 61.163.0.0 255.255.0.0 网通网关1 route outside 61.162.0.0 255.255.0.0 网通网关1 route outside 61.161.128.0 255.255.128.0 网通网关1route outside 61.159.0.0 255.255.192.0 网通网关1route outside 61.158.128.0 255.255.128.0 网通网关1route outside 61.156.0.0 255.255.0.0 网通网关1route outside 61.148.0.0 255.254.0.0 网通网关1route outside 61.139.128.0 255.255.192.0 网通网关1route outside 61.138.128.0 255.255.192.0 网通网关1route outside 61.138.64.0 255.255.192.0 网通网关1route outside 61.138.0.0 255.255.192.0 网通网关1route outside 61.137.128.0 255.255.128.0 网通网关1route outside 61.136.64.0 255.255.192.0 网通网关1route outside 61.135.0.0 255.255.0.0 网通网关1route outside 61.134.96.0 255.255.224.0 网通网关1route outside 61.133.0.0 255.255.128.0 网通网关1route outside 61.55.0.0 255.255.0.0 网通网关1route outside 61.54.0.0 255.255.0.0 网通网关1route outside 61.52.0.0 255.254.0.0 网通网关1route outside 61.48.0.0 255.252.0.0 网通网关1route outside 60.220.0.0 255.252.0.0 网通网关1route outside 60.216.0.0 255.254.0.0 网通网关1route outside 60.208.0.0 255.248.0.0 网通网关1route outside 60.31.0.0 255.255.0.0 网通网关1route outside 60.24.0.0 255.248.0.0 网通网关1route outside 60.16.0.0 255.248.0.0 网通网关1route outside 60.13.128.0 255.255.128.0 网通网关1route outside 60.13.0.0 255.255.192.0 网通网关1route outside 60.12.0.0 255.255.0.0 网通网关1route outside 60.10.0.0 255.255.0.0 网通网关1route outside 60.8.0.0 255.254.0.0 网通网关1route outside 60.0.0.0 255.248.0.0 网通网关1route inside 192.168.0.0 255.255.255.0 192.1.5.1 1route inside 192.168.3.0 255.255.255.0 192.1.5.1 1route inside 192.168.4.0 255.255.255.0 192.1.5.1 1route inside 192.168.1.0 255.255.255.0 192.1.5.1 1route gov 21.0.0.0 255.0.0.0 21.36.255.1 1route ct 0.0.0.0 0.0.0.0 电信网关1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 timeout mgcp-pat 0:05:00 sip 0:30:00 sip_media 0:02:00timeout uauth 0:05:00 absolutegroup-policy clientgroup internalgroup-policy clientgroup attributesvpn-idle-timeout 20split-tunnel-policy tunnelallwebvpnusername zmkm password B1MJgn6i2mF.NKjz encrypted username owen password G7ZPUlDLDg6W94ag encrypted username cisco password e1OkT/res2LB3io6 encryptedhttp server enablehttp 192.168.0.2 255.255.255.255 insidehttp 192.168.1.0 255.255.255.0 managementno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstart crypto ipsec transform-set aaades esp-3des esp-md5-hmaccrypto ipsec transform-set aaades1 esp-3des esp-md5-hmaccrypto dynamic-map dynomap 10 set transform-set aaadescrypto dynamic-map dynomap1 20 set transform-set aaades1crypto map vpnpeer 20 ipsec-isakmp dynamic dynomapcrypto map vpnpeer interface outsidecrypto map vpnpeer1 30 ipsec-isakmp dynamic dynomap1crypto map vpnpeer1 interface ctisakmp identity addressisakmp enable outsideisakmp enable ctisakmp policy 10 authentication pre-shareisakmp policy 10 encryption 3desisakmp policy 10 hash md5isakmp policy 10 group 2isakmp policy 10 lifetime 86400tunnel-group huhao type ipsec-ratunnel-group huhao general-attributesaddress-pool vpdnauthorization-server-group LOCALdefault-group-policy clientgrouptunnel-group huhao ipsec-attributespre-shared-key *tunnel-group cnt type ipsec-ratunnel-group cnt general-attributesaddress-pool vpdnauthentication-server-group noneauthorization-server-group LOCALdefault-group-policy clientgrouptunnel-group cnt ipsec-attributespre-shared-key *telnet 0.0.0.0 0.0.0.0 insidetelnet timeout 5ssh 0.0.0.0 0.0.0.0 outsidessh 0.0.0.0 0.0.0.0 ctssh timeout 60console timeout 0dhcpd address 192.168.1.2-192.168.1.254 management dhcpd lease 3600dhcpd ping_timeout 50Cryptochecksum:38caa994b55d5b8bf627a1e972ed56ee : end。

单WAN口cisco2811路由器+交换机实现联通+电信双线接入

公司的环境公司引进两条专线,电信,联通。

希望利用一台单WAN口的路由器+一台NETGEATFSM7352S实现双线接入。

首先交换机规划:划分4个VLAN,分别起名为VLAN3 VLAN4 VLAN111(联通)VLAN218(电信)然后将2口划分为VLAN1,3口划分为VLAN4,,其他口分别规划为VLAN111,VLAN218,除了1口。

1口作为TRUNK口。

NETGEAR的VLAN+TRUNK比较复杂,先用CISCO2960替代,稍后介绍NETGEAR交换机的配置。

交换机配置:交换机的配置,应该都会,我就不多说了,按照上述的交换机规划,划分VLAN,将相应的端口加入到VLAN中,做TRUNK就可以了。

在这里强调一下,线的连接,交换机2口连接连接联通的专线,3口交换机连接电信通的专线,1口是和路由器相连接F0/0口连接(LAN口)。

路由器的规划:路由器因为只有单WAN口,所以无法实现双线接入,这里WAN口不用了,只启用LAN 口,同时在LAN口上开启4个子接口,这4个子接口分别是联通的互联地址,电信通的互联地址,联通专线分给的IP地址的网关,电信通分给的IP地址网关,然后再路由器上做策略路由,下面就介绍路由器的配置方法。

interface FastEthernet0/0no ip addressduplex autospeed auto!interface FastEthernet0/0.3description link to LianTong-internetencapsulation dot1Q 3ip address 联通互联地址+子网掩码interface FastEthernet0/0.4description link to DianXinTong-internetencapsulation dot1Q 4ip address 电信通互联地址+子网掩码interface FastEthernet0/0.111description link to vlan111-LianTong-IPencapsulation dot1Q 111ip address 联通的网关+子网掩码ip policy route-map vlan111-outinterface FastEthernet0/0.218description link to vlan218-DianXinTong-IP encapsulation dot1Q 218ip address 电信通的网关+子网掩码ip policy route-map vlan218-out==============================配置策略路由access-list 111 permit ip 这里添加一个联通分给的IP地址0.0.0.31 anyroute-map vlan111-out permit 10match ip address 111set ip next-hop 这里添加一个互联地址的网段(如果互联地址为10.0.0.1 那么添加为10.0.0.*)access-list 218 permit ip * 0.0.0.63 anyroute-map vlan218-out permit 10match ip address 218set ip next-hop *这里和上述一样,只是一个策略路由,对于符合这两条路由的条目分别指定数据的流向。

CISCO路由器接口的配置

CISCO路由器的基本安装维护1 控制口连接先将CISCO2500/1000系列路由器附件中的控制电缆RJ45的一端连接到CISCO的CONSOLE口上,CISO7000/4000系列路由器则将MODEM电缆的DB25的一端接到CISCO 的CONSOLE口上,DB9的一端连接到PC的COM1/2上。

在PC上设置仿真终端程序:比如用WINDOWS中的TERMINAL程序,使用COM1/2,9600BPS,8 DATA BIT,2STOP BIT。

其余使用默认值。

做好控制口连接后,打开路由器的电源开关。

2 初始安装一般建议使用机器安装,这样既美观又便于维护。

!!!注意:路由器必须使用带有有效地的电源。

一般要求使用的电源的零地间的电压<4V,零火/地火的电压就为220V。

地线保护基本上要求上网的设备需有保护地线,这些设备包括主机、工作站、HUB、交换器、路由器及连接路由器的MODEM等。

配置路由器的终端或PC机也必须使用带有有效地的电源。

CISCO的同步串行接口是多用的,通过不同的电缆可引出不同的接口,如RS232、V.35等。

并且CISCO的同步串行接口电缆的电缆是特别预制的。

第一次安装时系统会自动进入DIALOG SETUP。

依次回答路由器名称,加密超级登录密码,超级登录密码,远程登录密码,动态路由协议,各个接口的配置等。

之后回答YES 保存该配置。

然后等2分钟,按回车数下。

出现路由器名称。

打入ENABLE命令,回答超级登录密码。

出现路由器名称#。

打入CONFIG TERMINAL配置路由器:NO SERVICE CONFIGNO IP DOMAIN-LOOKUP(进一步的配置)按CTRL-Z退出,出现路由器名称#。

打入WRITE MEMORY保存配置。

3 一般同步拨号、专线、DDN连接配置IPX routing IPX routingINTERFACE SERIAL 0 INTERFACE SERIAL 0IP ADDRESS 1.1.1.1 255.0.0.0 IP ADDRESS 1.1.1.2.255.0.0.0IPX NETWORK 111 IPXNETWORK 111INTERFACE ETHERNET 0 INTERFACE ETHERNET 0IP ADDRESS 12.1.1.1 255.0.0.0 IPADDRESS 16.1.1.1255.0.0.0IPX NETWORK 123456 IPXNETWORK 987654ROUTER IGRP 1 ROUTERIGRP 1NETWORK 1.0.0.0 NETWORK 1.0.0.0NETWORK 12.0.0.0 NETWORK16.0.0.04 X.25连接配置IP ROUTING IPROUTINGINTERFACE SERIAL 0 INTERFACE SERIAL 0IP ADDRESS 1.1.1.1 255.0.0.0 IP ADDRESS 1.1.1.2255.0.0.0ENCAPSULATION X25 ENCAPSULATION X25X25 ADDRESS 32699 X25 ADDRESS 32688X25 HTC 16 X25 HTC 16X25 IDLE6 X25 IDLE 6X25 map ip 1.1.1. 2 32688 broadcast X25 map ip 1.1.1.132699 broadcastINTERFACE ETHERNET 0 INTERFACE ETHERNET 0IP ADDRESS 12.1.1.1 255.0.0.0 IP ADDRESS 16.1.1.1 255.0.0.0ROUTER IGRP 1 ROUTER IGRP1NETWORK 1.0.0.0 NETWORK 1.0.0.0NETWORK 12.0.0.0 NETWORK 16.0.0.05 一般故障判断首先看MODEM的状态,如果MODEM的DCD不亮,则表示线路连接故障,请先检查线路连接。

Cisco路由器console口的两种连接方法

Cisco路由器console口的两种连接方法配置CISCO(思科)路由器有两种方法,一是通过CISCO路由器的配置端口,利用微机或终端来配置,二是利用网络通过Telnet命令来配置,不过采用第二种方法,要求用户已经正确配置了路由器各接口的IP地址。

第一种方法更具有通用性,通过这种方法对其配置过程进行讲解:第一步:如图1所示,建立本地配置环境,只需将微机(或终端)的串口通过标准RS232电缆与路由器的配置口连接;如果建立远程配置环境,如图2所示,需要在微机串口和路由器配置口上分别挂接Modem。

然后通过电话拨号实现连接。

第二步:准备一台安装了Windows 95/98操作系统的个人电脑;第三步:用随机提供的配置口电缆把PC的串口1和CISCO的Console口相连,然后打开PC和CISCO的电源.第四步:用PC建一个超级终端。

开始→程序→附件→通信→超级终端。

用鼠标双击Hypertrm.exe文件,然后输入要建的超级终端名称并选择一个图标,选择"直接连接到串口1"选项,设置通信端口(设置终端通信参数:通信速率9600bps、8位数据位、1位停止位,无奇偶校验,无流控;(在Windows 3x上使用终端仿真时:终端类型为VT100,二进制传输协议为Xmodem/CRC,如图3)。

鼠标点击确定后,PC终端即正确连到了CISCO路由器上。

连接实例如下:启动超级终端,设定名称为CISCO,再选择一个图标(如图4)->然后选择合适的连接端口,本地配置选择串口,远程配置选择Modem。

(如图5)->选择波特率为9600bps(如图6)->最后把设置的保存在CISCO文件里,下一次直接从超级终端CISCO中启动。

第六步:如果路由器第一次上电,自动执行Setup命令,以交互方式提示用户配置路由器最初启动所必需的参数;否则会显示路由器自检信息,自检结束后提示用户键入回车,直到出现命令行提示符(如图7)。

双线路Cisco路由器配置pppoe拨号上网

公司原有的20M城域网光纤不能满足现在的需求了,公司决定购买中国电信的ADSL 100M光纤线路,所以路由器变成了,双线连接互联,有某些业务需要使用20M线路固定公网IP,公司内部员工默认使用100M光纤上网。

此配置适合两条ADSL线路上网,只需要把固定IP的换成ADSL配置

ip nat inside

exit

#固定IP地址

interface GigabitEthernet0/1

ip address 113.106.x.x 255.255.255.240 secondary

ip address 113.106.x.y 255.255.255.240 secondary

match interface g0/1

exit

#NAT上网(PAT配置)

ip nat inside source route-map LANTo100Nat int dia 1 overload

ip nat inside source route-map LANTo20Nat int g0/1 overload

route-map lantointernetacl permit 10

match ip address lanto100adsl-acl

set ip next-hop verify-availability #因为不是固定IP,所以用这个参数

exit

route-map lantointernetacl permit 20

match ip add adsl100-nat-acl

match interface dia 1

exit

no route-map LANTo20Nat permit 20

cisco双线双路网络路由器怎么设置

cisco双线双路网络路由器怎么设置思科cisco是全球领先且顶尖的通讯厂商,出产的路由器功能也是很出色的,那么你知道cisco双线双路网络路由器怎么设置吗?下面是店铺整理的一些关于cisco双线双路网络路由器怎么设置的相关资料,供你参考。

cisco双线双路网络路由器设置一,路由策略的优势:经常关注我们IT168网络频道的读者都知道之前我们介绍过如何从本地计算机的路由信息入手解决这种双线双路的实际网络问题,然而该方法只限于在单台计算机上操作,如果企业的员工计算机非常多,一台一台机器的设置肯定不太现实,这时我们就可以通过路由策略实现对企业网络路由器设置出口的统筹管理,将出口网络路由器设置合理的路由策略,从而让网络数据包可以根据不同需求转发到不同的线路。

总体说来路由策略各个命令只需要我们在企业连接网络外部出口的网络路由器设置即可,该路由器实际连接的是双线双路,即一个接口连接通往中国网通的网络,一个接口连接抵达中国电信的网络。

cisco双线双路网络路由器设置二,路由策略命令简单讲解:路由策略的意义在于他可以让路由器根据一定的规则选择下一跳路由信息,这样就可以自动的根据接收来的网络数据包的基本信息,判断其应该按照哪个路由表中的信息进行转发了。

通过路由策略我们可以为一台路由器指定多个下一跳转发路由地址。

下面我们来看一段路由策略指令,然后根据其后面的指示信息来了解他的意义。

(1)路由策略基本信息的设置:route-map src80 permit 10//建立一个策略路由,名字为src80,序号为10,规则为容许。

match ip address 151//设置match满足条件,意思是只有满足ip address符合访问控制列表151中规定的才进行后面的set操作,否则直接跳过。

set ip next-hop 10.91.31.254//满足上面条件的话就将这些数据的下一跳路由信息修改为10.91.31.254。

思科 cisco 2811 路由器专线接入配置

专线接入对端路由器Serial0:IP:100.0.40.157?? 子网掩码:255.255.255.252 专线接入对端路由器eth0:IP:172.16.12.113 子网掩码:255.255.255.240 专线接入路由器Serial0:IP:100.0.40.158?? 子网掩码:255.255.255.252 网段说明:100.0.40.156 不可用,网络地址100.0.40.157 -100.0.40.158 #可用100.0.40.159 #不可用,广播地址专线接入路由器eth0(内网入口):IP:172.16.11.113 子网掩码:255.255.255.240172.16.11.112? #不可用,网络地址172.16.11.113? #网关172.16.11.114-172.16.11.126? #可用172.16.11.127 #不可用,广播地址服务器eth0:IP:172.16.11.114 ?子网掩码:255.255.255.240 网关:172.16.11.113 服务器eth1:IP:210.140.165.102 子网掩码:255.255.255.224 网关:210.140.165.126 网段说明:210.140.165.96? #不可用,网络地址210.140.165.126 #网关210.140.165.97-210.140.165.125? #可用IP地址段210.140.165.127 #不可用,广播地址DNS:8.8.8.8?????????? 8.8.4.4一、Cisco 2811路由器配置:在Windows Server 2003下通过console口连接路由器,然后打开超级终端(需要先安装)进行配置enable #进入特权模式config terminal #进入全局配置模式config-register 0x2102 #恢复寄存器的值为0x2102(注意:路由器之前由于忘记密码重置过,如果不修改,则无法保存配置信息)end #退出全局配置模式write? #保存reload #重启路由器enable #进入特权模式sho run #查看接口,找到如下信息(路由器不同,接口名称可能不同)controller E1 0/2/0!controller E1 0/2/1interface FastEthernet0/0?no ip address?shutdown?duplex auto?speed auto!interface FastEthernet0/1config terminal #进入全局配置模式controller E1 0/2/0? #生成接口channel-group 0 unframed #接口下非成帧2Mno shutdown #激活接口interface Serial0/2/0:0? #进入接口配置模式encapsulation hdlc? #配置数据链路层封装hdlcip address 100.0.40.158 255.255.255.252? #配置固定IP(专线IP)no shutdown? #激活接口exit #退出interface FastEthernet0/0? #进入局域网接口配置模式ip address 172.16.11.113 255.255.255.240 #配置IP地址(内网IP)no shutdown #激活端口exit #退出ip route 172.16.12.0 255.255.255.0 10.0.4.157? #配置静态路由信息,(指定网关)enable password cisco? #配置telnet登录,配置特权密码line vty 0 4? #进入终端login? #准许登录password cisco? #配置telnet密码end? #退出全局配置模式write #写入配置信息或者执行copy running-config startup-config命令reload #重启路由器????从服务器172.16.11.114远程登录路由器telnet 172.16.11.113?? #输入密码cisco登录########################################以下命令在特权模式执行enable #进入特权模式show interface? #路由器信息show version #查看路由器版本以及引导信息show running-config? #查看运行设置show startup-config? #查看开机设置show interface type slot/number #查看端口信息show interface FastEthernet0/0? #查看Fa0/0端口信息show interface Serial0/2/0:0show ip route #显示路由信息sh ip int brief?? #端口查看sh diag? #查看模块disable? #退出特权模式exit #退出局部设置状态二、服务器设置:eth0:IP:172.16.11.114 ?子网掩码:255.255.255.240 网关:不填写eth1:IP:210.140.165.102 子网掩码:255.255.255.224 网关:210.140.165.126开始-运行-cmd 输入route add -p 172.16.12.0 mask 255.255.255.0?172.16.11.113 metric 30? #添加静态路由(服务器不能同时设置2个网关)三、测试:从服务器ping 172.16.12.0网段内的机器,能够ping通,则说明配置成功!备注:以上文档中所涉及的公网IP地址,是为了说明问题虚构的,如有雷同,纯属巧合。

思科静态路由配置用路由连接两个网络全解

实验五路由器的基本配置注意事项:主机与路由器连接要用交叉线。

一、实验原理1.1 路由器简介路由器是一个工作在OSI参考模型第三层的网络设备,其主要功能是检查数据包中与网络层相关的信息,然后根据某些规则转发数据包。

路由器的硬件组件包括如下:中央处理单元,随即存储器,闪存,非易失的RAM,只读内存,路由器接口。

路由器的软件同交换机一样,也包括一个引导系统和核心操作系统。

1.2 路由器的配置方式路由器可以通过5种方式来配置:Console终端视图、AUX口远程视图、远程TELNET视图、哑终端视图和FTP下载配置文件视图。

其中通过Console口和远程TELNET配置方式是最常用的两种。

1.3 命令行操作模式用户模式:进入路由器后的第一个模式。

提示符为:Ruijie>特权模式:用户模式的下一级模式,该模式下可以对路由器的配置文件进行管理,查看路由器的配置信息等。

提示符为:Ruijie #全局配置模式:特权模式的下一级模式,可配置路由器的全局性参数(如:名字,登陆信息等);可进入下一级配置模式,对路由器具体的功能进行配置。

提示符为:Ruijie(config)#端口模式:可对路由器的端口进行参数配置。

路由器的fastethernet接口:默认情况下,10M/100M自适应、双工模式自适应;且默认处于关闭状态。

可为端口配置IP地址。

路由器命令行支持获取帮助信息、命令简写等二、实验内容:路由器基本配置三、实验目的:端口的配置。

fastethernet掌握路由器命令行各种操作模式、全局的基本配置和四、实验设备:RG-RSR20路由器、主机、交叉线。

五、实验步骤:步骤1、路由器命令行操作模式的进入:Ruijie>enable ! 进入特权模式Ruijie#Ruijie#configure terminal !进入全局配置模式Ruijie(config)#Ruijie(config)#interface fastethernet 0/1 !进入路由器F1/0的端口模式Ruijie(config-if)#Ruijie(config-if)#exit !退回到上一级操作模式Ruijie(config)#Ruijie(config-if)#end !直接退回到特权模式Ruijie#步骤2、路由器命令行基本功能:帮助信息Ruijie>? !显示当前模式下所有可执行的命令Ruijie#dir ! 显示当前路径的文件或文件夹Ruijie#del config-text ! 删除路由器原有的配置信息步骤3、命令简写:Ruijie#conf ter 的作用同Ruijie#configure terminal步骤4、全局的基本配置:Ruijie(config)# hostname RouterA !配置路由器的设备名称为RouterARouterA (config)#步骤5、端口参数的配置Ruijie(config)#interface fastethernet 0/1 !进入F1/0的端口模式Ruijie(config-if)# ip address 202.201.160.1 255.255.255.0 !为端口配置IP Ruijie(config-if)#no shutdown !开启该端口,使端口转发数据端口速率参数有:10(10Mb/s)、100(100Mb/s)、auto(自适应)(默认)(默认)(自适应)auto、(半双工)half、(全双工)full双工模式有:Ruijie#show running-config ! 查看路由器的配置Ruijie#show interface fastethernet 1/0 !查看路由器端口的配置实验六用路由器连接两个网络【实验名称】用路由器连接两个网络【实验目的】掌握通过路由器实现两个网络的互连【实验设备】RG-RSR20路由器(1台),计算机(2台),交叉线(2条)【实验拓扑】1 用路由器连接两个网络图【实现功能】两个网络的互通【实验步骤】第一步:参照上图,配置PCA和PCB的IP地址、子网掩码和网关。

思科路由器配置教程

思科路由器配置教程思科路由器配置教程1、硬件准备1.1 路由器选购1.2 网线连接1.3 电源连接2、系统登录2.1 打开浏览器2.2 输入默认IP地质2.3 输入用户名和密码2.4 登录路由器管理界面3、基本配置3.1 修改设备名称3.2 设置系统时间3.3 配置DNS服务器3.4 设置路由器登录密码3.5 保存配置4、网络接口配置4.1 查看接口信息4.2 配置IP地质4.3 配置子网掩码4.4 配置默认网关4.5 激活接口4.6 保存配置5、路由配置5.1 静态路由配置5.2 动态路由配置5.3 路由优先级配置5.4 保存配置6、网络服务配置6.1 DHCP服务器配置 6.2 NAT配置6.3 ACL配置6.4 端口转发配置6.5 防火墙配置6.6 保存配置7、无线网络配置7.1 开启无线功能7.2 配置无线网络名称(SSID)7.3 配置无线密码7.4 保存配置8、安全性配置8.1 修改默认管理端口8.2 配置访问控制列表(ACL)8.3 开启SSH服务8.4 配置防火墙规则8.5 保存配置9、附件本文档附带了以下相关附件,供参考使用: - 配置示例文件- 路由器型号手册- 思科路由器常见问题解答集10、法律名词及注释- IP地质:Internet Protocol Address,即互联网协议地质,用于唯一标识网络上的设备。

- DNS服务器:Domn Name System Server,用于将域名解析为对应的IP地质。

- DHCP服务器:Dynamic Host Configuration Protocol Server,用于自动分配IP地质和其他网络配置信息给客户端设备。

- NAT:Network Address Translation,网络地质转换,用于将私有IP地质转换为公共IP地质。

- ACL:Access Control List,访问控制列表,用于控制网络流量的进出规则。

思科路由器设置方法和常见配置命令

思科路由器设置方法和常见配置命令思科路由器设置方法和常见配置命令思科路由器怎么设置,是我们经常遇到的问题,下面店铺准备了关于思科路由器设置方法和常见配置命令,欢迎大家参考学习!一、基本设置方式一般来说,可以用5种方式来设置Cisco思科路由器:1.Console口接终端或运行终端仿真软件的微机;2.AUX口接MODEM,通过电话线与远方的终端或运行终端仿真软件的微机相连;3.通过Ethernet上的TFTP服务器;4.通过Ethernet上的TELNET程序;5.通过Ethernet上的SNMP网管工作站。

但Cisco思科路由器的第一次设置必须通过第一种方式进行,一般用超级终端通过com口进行控制。

此时终端的硬件设置如下: 波特率:9600数据位:8停止位:1奇偶校验: 无二、命令操作Cisco思科路由器所用的操作系统是IOS.共有以下几种状态:1、router>在router>提示符下,Cisco思科路由器处于用户命令状态,这时用户可以看Cisco思科路由器的连接状态,访问其它网络和主机,但不能看到和更改Cisco思科路由器的设置内容。

此时输入?并回车,可以查看到在此状态下可以用的命令。

(IOS允许你在任何时候用这种方式查看在某种状态下可以用的命令)。

在敲入enable并回车后,按照系统提示输入密码,(在新的Cisco思科路由器第一次进行调试的时候不需要输入密码,直接回车即可)进入#提示符,就可以对Cisco思科路由器进行各种操作了。

2、router#Cisco思科路由器进入特权命令状态router#后,不但可以执行所有的用户命令,还可以看到和更改Cisco思科路由器的设置内容。

此时就可以对Cisco思科路由器的名字、密码等进行设置。

3、router(config)#在router#提示符下键入configure terminal,出现提示符router(config)#,此时Cisco思科路由器处于全局设置状态,这时可以设置Cisco思科路由器的全局参数。

图解思科路由器配置教程

cisco路由器配置教程手把手教你配置cisco路由器经过几十年的发展,从最初的只有四个节点的ARPANET发展到现今无处不在的Internet,计算机网络已经深入到了我们生活当中。

随着计算机网络规模的爆炸性增长,作为连接设备的路由器也变得更加重要。

公司在构建网络时,如何对路由器进行合理的配置管理成为网络管理者的重要任务之一。

本专题就为读者从最简单的配置开始为大家介绍如何配置cisco路由器。

很多读者都对路由器的概念非常模糊,其实在很多文献中都提到,路由器就是一种具有多个网络接口的计算机。

这种特殊的计算机内部也有CPU、内存、系统总线、输入输出接口等等和PC相似的硬件,只不过它所提供的功能与普通计算机不同而已。

和普通计算机一样,路由器也需要一个软件操作系统,在cisco 路由器中,这个操作系统叫做互联网络操作系统,这就是我们最常听到的IOS软件了。

下面就请读者跟着我们来一步步的学习最基本的路由器配置方法。

cisco路由器基本配置:√ cisco IOS软件简介:大家其实没必要把路由器想的那么复杂,其实路由器就是一个具有多个端口的计算机,只不过它在网络中起到的作用与一般的PC不同而已。

和普通计算机一样,路由器也需要一个操作系统,cisco把这个操作系统叫作cisco互联网络操作系统,也就是我们知道的IOS,所有cisco路由器的IOS都是一个嵌入式软件体系结构。

cisco IOS软件提供以下网络服务:基本的路由和交换功能。

可靠和安全的访问网络资源。

可扩展的网络结构。

cisco命令行界面(CLI)用一个分等级的结构,这个结构需要在不同的模式下来完成特定的任务。

例如配置一个路由器的接口,用户就必须进入到路由器的接口配置模式下,所有的配置都只会应用到这个接口上。

每一个不同的配置模式都会有特定的命令提示符。

EXEC为IOS软件提供一个命令解释服务,当每一个命令键入后EXEC便会执行该命令。

√第一次配置Cisco路由器:在第一次配置cisco路由器的时候,我们需要从console端口来进行配置。

cisco路由器双线接入配置

cisco路由器双线接入配置双线接入配置流程⒈确认网络需求在配置双线接入之前,需要明确以下网络需求:- 业务需求:确定需要使用两条线路的目的,例如负载均衡、冗余备份等。

- 网络设备:确认使用的Cisco路由器型号,以及对接的ISP提供的连接规格(例如,IP地质分配方式、接口类型等)。

⒉网络拓扑规划根据网络需求进行网络拓扑规划,包括:- IP规划:为路由器接口和连接的设备分配IP地质,确保网络设备之间的通信。

- VLAN规划:如果需要使用VLAN进行网络隔离和管理,需要进行相应的VLAN规划。

⒊连接线路和配置接口根据实际线路连接方式,选择正确的接口类型并进行连接配置:- WAN接口:将两条线路的连接分别接入到路由器的WAN接口上。

- LAN接口:配置路由器的LAN接口,用于连接本地网络设备。

⒋配置路由和负载均衡配置路由表和负载均衡,确保流量可以根据策略分发到不同的线路上:- 静态路由:根据网络拓扑规划,配置静态路由,将不同的子网通过适当的线路转发。

- 动态路由:使用动态路由协议(如OSPF、BGP等)实现线路间的自动路由选择和负载均衡。

⒌配置冗余备份配置冗余备份,确保在某个线路故障时,另一条线路可以顺利接管流量,并实现故障的快速恢复:- HSRP/VRRP:配置HSRP(Hot-Standby Router Protocol)或VRRP(Virtual Router Redundancy Protocol),实现路由器的冗余备份。

- IP SLA:使用IP SLA(Service Level Agreement)监控线路的可用性,并在故障时切换到备用线路。

⒍安全配置对路由器进行必要的安全配置,保护网络免受攻击和入侵:- 访问控制:配置访问控制列表(ACL)限制网络流量,只允许授权的流量通过。

- VPN配置:如果需要进行远程访问或跨网络连接,配置VPN (Virtual Private Network)来加密通信。

思科路由器配置教程

思科路由器配置教程思科路由器是一种常见的网络设备,用于连接多个网络和设备,实现互联网的接入和共享。

想要正确地配置思科路由器,需要清楚了解路由器的基本知识和配置步骤。

下面是思科路由器配置的详细教程,帮助您正确地配置和管理路由器。

第一步,连接路由器。

将路由器的电源适配器插入电源插座,并连接路由器的WAN口(广域网口)与宽带调制解调器的LAN口(局域网口)通过以太网线相连。

然后,使用另一根以太网线将路由器的LAN口与计算机相连。

第二步,登录路由器。

打开您的计算机上的任一网页浏览器,输入路由器的默认管理地址(一般为192.168.1.1)并按下回车键。

系统将要求输入用户名和密码。

根据路由器型号,输入相应的用户名和密码(默认情况下用户名为admin,密码为空或admin)。

第三步,检查和修改路由器的基本配置。

在登录成功后,您将进入路由器的配置页面。

在该页面上,您可以查看和修改路由器的各项基本配置,如无线网络名称(SSID)、无线密码以及管理密码等。

请根据自己的需求进行相应的修改,并将新的配置保存。

第四步,配置互联网连接方式。

根据您的网络服务提供商的要求,选择适当的互联网连接类型。

一般情况下,可以选择DHCP自动获取IP地址。

如果您的网络需要静态IP地址,请选择PPPoE,并输入提供商提供的用户名和密码等相关信息。

第五步,设置路由器的无线网络。

在无线设置页面上,您可以配置无线网络的名称(SSID)、加密方式和密码等。

建议启用WPA2加密方式,并设置足够复杂的无线密码以提高网络安全性。

点击保存按钮,使设置生效。

第六步,配置网络地址转换(NAT)。

在NAT设置页面上,您可以配置路由器的NAT功能,用于将局域网内部的IP地址转换成全球唯一的公网IP地址。

默认情况下,路由器会自动启用NAT功能,一般不需要进行额外的设置。

第七步,配置端口转发(Port Forwarding)。

如果您需要在局域网内访问外部网络中的服务器,可以通过端口转发功能实现。

cisco路由器设置步骤

cisco路由器设置步骤192、168。

1、1路由器设置和登陆192、168。

1、1路由器设置第一步:电脑和原网线之间不直接连接,而是通过另一根网线连接。

第二步:路由器设置网址,地址栏输入“192、168。

1、1”进入到下面这个页面,输入用户名和密码。

第三步:用户名和密码默认都是admin。

输入后进入到“下一步”,如果是宽带上网,选择“ADSL虚拟拨号”,并填写相应的用户名和密码。

第四步:选择“无线参数”-“基本设置”设置如下。

第五步:无线密码的设置,记得一定要填上密码,并记住密,以后就可以无线上网了。

192、168。

1、1登陆方法一:如果用户是通过ie浏览器来输入网址登陆路由器的话,那么可能是跟ie是否设置代理有关系了,如果将ie设置了代理的话,是会出现以上故障的,所有首先我们取消代理设置。

点击“工具-internet选项-连接-局域网设置”,如图所示:方法二:取消了代理之后然后再检查电脑上是否和LA接口(一般有4个接口,在4个借口的其中一个接口)连接号,然后查看路由器是否正常工作,指示灯是不是亮的。

方法三:当然有的用户是通过调制解调器拨号上网的。

如果是这种情况就先将宽带的拨号连接删除掉。

选择“从不进行拨号连接”具体操作步骤:点击ie浏览器工具栏上面的“工具-internet选项”,切换到“连接”按钮,即可操作如下图所示:方法四:再查看用户的本地地址设置的ip地址是否和路由器LAN口的ip属于同一网段,如果不在同一网段的话,可以手工配置一个ip地址。

如果不会设置的就设置为“自动获取ip地址”的设置即可。

依次找到“本地连接”右击选择“属性”,然后双击“internet协议版本4、0”即可设置。

如图所示:方法五:通过上述的操作后,进入路由器设置网址。

现在在尝试在ie浏览器的地址栏上输入192、168。

1、1来进入路由器的设置界面。

如果还是登陆不进去的话,那么可以将路由器重新复位下,恢复的初始状态。

cisco 双线接入负载均衡方案

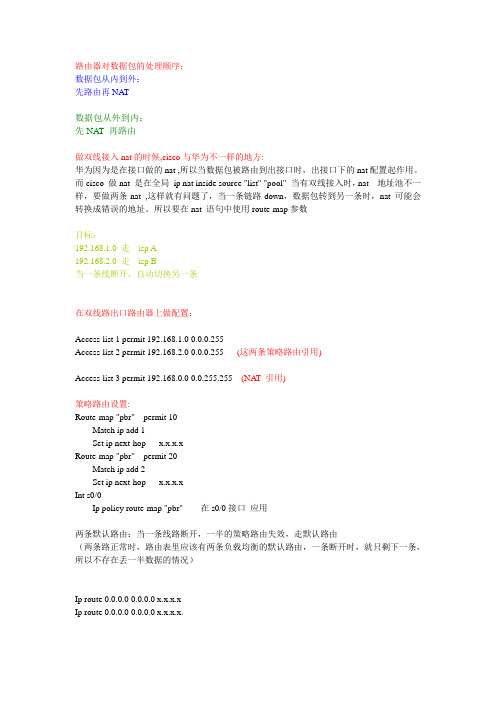

路由器对数据包的处理顺序:数据包从内到外:先路由再NAT数据包从外到内:先NAT 再路由做双线接入nat的时候,cisco与华为不一样的地方:华为因为是在接口做的nat ,所以当数据包被路由到出接口时,出接口下的nat配置起作用。

而cisco 做nat 是在全局ip nat inside source "list" "pool" 当有双线接入时,nat 地址池不一样,要做两条nat ,这样就有问题了,当一条链路down,数据包转到另一条时,nat 可能会转换成错误的地址。

所以要在nat 语句中使用route-map参数目标:192.168.1.0 走isp A192.168.2.0 走isp B当一条线断开,自动切换另一条在双线路出口路由器上做配置:Access-list 1 permit 192.168.1.0 0.0.0.255Access-list 2 permit 192.168.2.0 0.0.0.255 (这两条策略路由引用)Access-list 3 permit 192.168.0.0 0.0.255.255 (NAT 引用)策略路由设置:Route-map "pbr" permit 10Match ip add 1Set ip next-hop x.x.x.xRoute-map "pbr" permit 20Match ip add 2Set ip next-hop x.x.x.xInt s0/0Ip policy route-map "pbr" 在s0/0接口应用两条默认路由:当一条线路断开,一半的策略路由失效,走默认路由(两条路正常时,路由表里应该有两条负载均衡的默认路由,一条断开时,就只剩下一条,所以不存在丢一半数据的情况)Ip route 0.0.0.0 0.0.0.0 x.x.x.xIp route 0.0.0.0 0.0.0.0 x.x.x.x.NA T:Route-map "nat-1" permit 10Match int s0/1 (表示如果源为access-list 3且下一跳为s0/1,匹配)Match ip add 3Route-map "nat-2" permit 20Match int s0/2Match ip add 3 (表示如果源为access-list 3且下一跳为s0/2,匹配)Int s0/0Ip nat insideInt s0/1Ip nat outsiedInt s0/2Ip nat outsideIp nat inside source route-map "nat-1" "pool-1"Ip nat inside source route-map "nat-2 " "pool-2"这样做也是有缺点的: 当一条线路的接口没有down 时,而是isp 那条的数据传输出现问题时,还是无法做达到备份的,现在的情况只是做到连接isp线路的路由器接口down掉时做到备份。

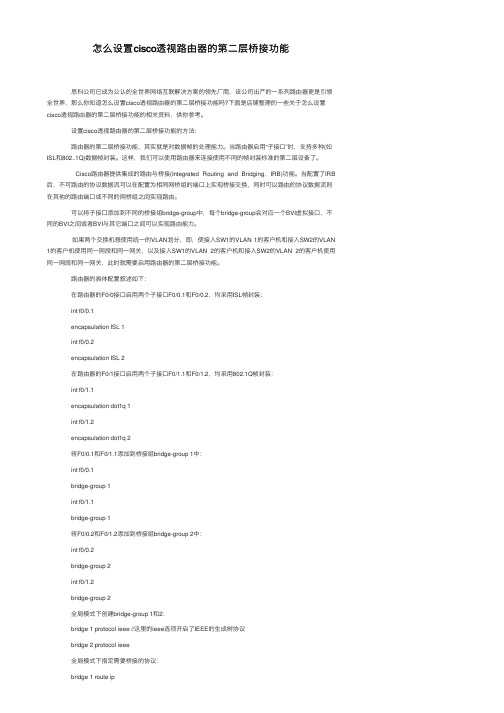

怎么设置cisco透视路由器的第二层桥接功能

怎么设置cisco透视路由器的第⼆层桥接功能 思科公司已成为公认的全世界⽹络互联解决⽅案的领先⼚商,该公司出产的⼀系列路由器更是引领全世界,那么你知道怎么设置cisco透视路由器的第⼆层桥接功能吗?下⾯是店铺整理的⼀些关于怎么设置cisco透视路由器的第⼆层桥接功能的相关资料,供你参考。

设置cisco透视路由器的第⼆层桥接功能的⽅法: 路由器的第⼆层桥接功能,其实就是对数据帧的处理能⼒。

当路由器启⽤“⼦接⼝”时,⽀持多种(如ISL和802..1Q)数据帧封装。

这样,我们可以使⽤路由器来连接使⽤不同的帧封装标准的第⼆层设备了。

Cisco路由器提供集成的路由与桥接(Integrated Routing and Bridging,IRB)功能。

当配置了IRB 后,不可路由的协议数据流可以在配置为相同⽹桥组的端⼝上实现桥接交换,同时可以路由的协议数据流则在其他的路由端⼝或不同的⽹桥组之间实现路由。

可以将⼦接⼝添加到不同的桥接组bridge-group中,每个bridge-group会对应⼀个BVI虚拟接⼝,不同的BVI之间或者BVI与其它端⼝之间可以实现路由能⼒。

如果两个交换机想使⽤统⼀的VLAN划分,即,使接⼊SW1的VLAN 1的客户机和接⼊SW2的VLAN 1的客户机使⽤同⼀⽹段和同⼀⽹关,以及接⼊SW1的VLAN 2的客户机和接⼊SW2的VLAN 2的客户机使⽤同⼀⽹段和同⼀⽹关,此时就需要启⽤路由器的第⼆层桥接功能。

路由器的具体配置叙述如下: 在路由器的F0/0接⼝启⽤两个⼦接⼝F0/0.1和F0/0.2,均采⽤ISL帧封装: int f0/0.1 encapsulation ISL 1 int f0/0.2 encapsulation ISL 2 在路由器的F0/1接⼝启⽤两个⼦接⼝F0/1.1和F0/1.2,均采⽤802.1Q帧封装: int f0/1.1 encapsulation dot1q 1 int f0/1.2 encapsulation dot1q 2 将F0/0.1和F0/1.1添加到桥接组bridge-group 1中: int f0/0.1 bridge-group 1 int f0/1.1 bridge-group 1 将F0/0.2和F0/1.2添加到桥接组bridge-group 2中: int f0/0.2 bridge-group 2 int f0/1.2 bridge-group 2 全局模式下创建bridge-group 1和2: bridge 1 protocol ieee //这⾥的ieee选项开启了IEEE的⽣成树协议 bridge 2 protocol ieee 全局模式下指定需要桥接的协议: bridge 1 route ip bridge 2 route ip 全局模式下开启集成路由和桥接: bridge irb 创建BVI逻辑端⼝并配置IP地址: interface bvi 1 ip add 192.168.1.1 255.255.255.0 interface bvi 2 ip add 192.168.2.1 255.255.255.0 。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

match interface FastEthernet0/3/0

set next-hop ip 218.241.188.193

route-map lsp permit 20

match ip address 1

match interface GigabitEthernet0/1

ip route 58.32.0.0 255.248.0.0 218.241.188.193 注意地方

ip route 58.40.0.0 255.254.0.0 218.241.188.193

ip route 58.42.0.0 255.255.0.0 218.241.188.193

ip route 192.168.1.0 255.255.255.0 192.168.5.1

ip route 192.168.2.0 255.255.255.0 192.168.5.1

ip route 192.168.3.0 255.255.255.0 192.168.5.1

ip route 192.168.4.0 255.255.255.0 192.168.5.1

set next-hop ip 17.74.77.241

speed auto

!

interface GigabitEthernet0/1

ip address 117.74.77.242 255.255.255.252

ip nat outside

ip virtual-reassembly

duplex auto

speed auto

!

interface GigabitEthernet0/0

ip address 192.168.5.2 255.255.255.0

ip nat inside

ip virtual-reassembly

ip policy route-map isp 注意地方 接口应用策略路由

duplex auto

ip route 58.44.0.0 255.252.0.0 218.241.188.193 注意地方

.........把我没有加完的静态电信的路由加完毕就应该可以了

access-list 1 permit any

route-map lsp permit 10 路由映射

interface FastEthernet0/3/0

ip address 218.241.188.194 255.255.255.252

ip nat outside

ip virtual-reassembly

duplex auto

speed auto

ቤተ መጻሕፍቲ ባይዱ!

ip forward-protocol nd

!

!

no ip http server

ip nat inside source route-map lsp interface g0/1 overload 注意地方

ip nat inside source route-map lsp interface f0/3/0 overload 注意地方

ip route 0.0.0.0 0.0.0.0 117.74.77.241 20 注意地方 浮动路由

ip route 0.0.0.0 0.0.0.0 218.241.188.193 默认走电信

ip route 192.16.2.0 255.255.255.0 192.168.5.1