OpenVPN配置文件中文版

openvpn 参数

openvpn 参数OpenVPN是一个开源虚拟私有网络(VPN)实现,它提供了安全、可靠的连接,通过Internet连接主机或网络之间的远程访问。

OpenVPN可以在多种操作系统上运行,并且支持许多认证方法和加密算法。

OpenVPN提供了许多可用的参数,可以通过命令行使用这些参数来配置和自定义OpenVPN的行为。

以下是一些常用的OpenVPN参数的介绍:1. `--config <文件名>`:用于指定OpenVPN的配置文件。

配置文件是一个文本文件,其中包含了OpenVPN的各种设置和选项。

2. `--dev <设备>`:用于指定OpenVPN所使用的网络设备。

默认情况下,OpenVPN使用`tun`设备,但也可以指定其他设备,如`tap`。

3. `--proto <协议>`:用于指定OpenVPN的传输协议。

常见的选项包括`udp`和`tcp`。

默认情况下,OpenVPN使用UDP传输协议。

4. `--remote <服务器地址>`:用于指定OpenVPN服务器的地址。

可以是IP地址或域名。

5. `--port <端口号>`:用于指定OpenVPN服务器的端口号。

默认情况下,OpenVPN使用1194端口。

6. `--auth-user-pass`:用于指定用户名和密码的认证文件。

该文件应该包含用户名和密码,每行一个,用于验证客户端身份。

7. `--ca <证书文件>`:用于指定服务器的根证书文件。

客户端使用该证书来验证服务器的身份。

8. `--cert <证书文件>`和`--key <密钥文件>`:用于指定客户端的证书文件和密钥文件。

客户端使用证书和密钥来验证自己的身份。

9. `--cipher <加密算法>`:用于指定加密算法。

常见的选项包括`AES-256-CBC`和`BF-CBC`。

(完整版)OpenVpn服务端和客户端配置文件详解

OpenVpn服务端和客户端配置文件详解#申明本机使用的IP地址,也可以不说明;local a.b。

c。

d#申明使用的端口,默认1194port 1194#申明使用的协议,默认使用UDP,如果使用HTTP proxy,必须使用TCP协议;proto tcpproto udp#申明使用的设备可选tap和tun,tap是二层设备,支持链路层协议。

#tun是ip层的点对点协议,限制稍微多一些,本人习惯使用TAP设备dev tap;dev tun#OpenVPN使用的ROOT CA,使用build-ca生成的,用于验证客户是证书是否合法ca ca.crt#Server使用的证书文件cert server。

crt#Server使用的证书对应的key,注意文件的权限,防止被盗key server.key # This file should be kept secret#CRL文件的申明,被吊销的证书链,这些证书将无法登录crl—verify vpncrl。

pem#上面提到的生成的Diffie—Hellman文件dh dh1024.pem#这是一条命令的合集,如果你是OpenVPN的老用户,就知道这条命令的来由#这条命令等效于:# mode server #OpenVPN工作在Server模式,可以支持多client同时动态接入# tls—server #使用TLS加密传输,本端为Server,Client端为tls—client## if dev tun: #如果使用tun设备,等效于以下配置# ifconfig 10.8。

0。

1 10.8.0.2 #设置本地tun设备的地址# ifconfig-pool 10.8。

0.4 10。

8。

0.251 #说明OpenVPN使用的地址池(用于分配给客户),分别是起始地址、结束地址# route 10.8。

0.0 255。

255。

255。

0 #增加一条静态路由,省略下一跳地址,下一跳为对端地址,这里是:10.8.0.2# if client—to-client: #如果使用client-to—client这个选项#push “route 10.8。

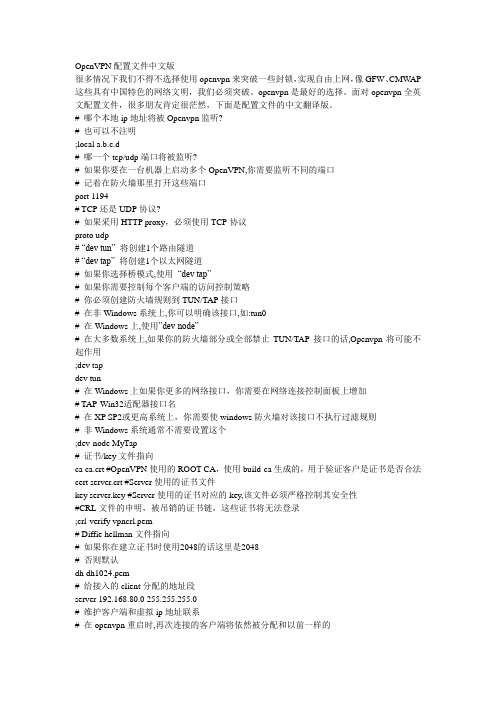

OpenVPN配置文件中文版

OpenVPN配置文件中文版很多情况下我们不得不选择使用openvpn来突破一些封锁,实现自由上网,像GFW、CMWAP 这些具有中国特色的网络文明,我们必须突破。

openvpn是最好的选择。

面对openvpn全英文配置文件,很多朋友肯定很茫然,下面是配置文件的中文翻译版。

# 哪个本地ip地址将被Openvpn监听?# 也可以不注明;local a.b.c.d# 哪一个tcp/udp端口将被监听?# 如果你要在一台机器上启动多个OpenVPN,你需要监听不同的端口# 记着在防火墙那里打开这些端口port 1194# TCP还是UDP协议?# 如果采用HTTP proxy,必须使用TCP协议proto udp# “dev tun” 将创建1个路由隧道# “dev tap” 将创建1个以太网隧道# 如果你选择桥模式,使用“dev tap”# 如果你需要控制每个客户端的访问控制策略# 你必须创建防火墙规则到TUN/TAP接口# 在非Windows系统上,你可以明确该接口,如:tun0# 在Windows上,使用”dev-node”# 在大多数系统上,如果你的防火墙部分或全部禁止TUN/TAP接口的话,Openvpn将可能不起作用;dev tapdev tun# 在Windows上如果你更多的网络接口,你需要在网络连接控制面板上增加# TAP-Win32适配器接口名# 在XP SP2或更高系统上,你需要使windows防火墙对该接口不执行过滤规则# 非Windows系统通常不需要设置这个;dev-node MyTap# 证书/key文件指向ca ca.crt #OpenVPN使用的ROOT CA,使用build-ca生成的,用于验证客户是证书是否合法cert server.crt #Server使用的证书文件key server.key #Server使用的证书对应的key,该文件必须严格控制其安全性#CRL文件的申明,被吊销的证书链,这些证书将无法登录;crl-verify vpncrl.pem# Diffie hellman文件指向# 如果你在建立证书时使用2048的话这里是2048# 否则默认dh dh1024.pem# 给接入的client分配的地址段server 192.168.80.0 255.255.255.0# 维护客户端和虚拟ip地址联系# 在openvpn重启时,再次连接的客户端将依然被分配和以前一样的# ip地址ifconfig-pool-persist ipp.txt# openvpn桥模式用的[我不用桥模式]# 配置服务器桥接模式的前提是必须将俩网卡在操作系统下先建立桥接,之后手动设置ip 地址和子网掩码。

openvpn 参数

openvpn 参数OpenVPN是一个用于创建安全的点到点或站到站连接的开源软件。

它可以在多种操作系统上运行,并且提供了许多参数来配置和自定义连接。

以下是一些常用的OpenVPN参数:1. `–config file`: 指定配置文件的路径。

2. `–remote host [port]`: 指定远程服务器的主机名或IP地址,并可选地指定端口号。

3. `–proto proto`: 指定使用的协议,如`tcp`或`udp`。

4. `–cipher cipher`: 指定使用的加密算法,如`aes-256-cbc`。

5. `–auth alg`: 指定使用的身份验证算法,如`sha256`。

6. `–user username`: 指定连接时使用的用户名。

7. `–password password`: 指定连接时使用的密码。

8. `–cert file`: 指定客户端或服务器证书的路径。

9. `–key file`: 指定客户端或服务器私钥的路径。

10. `–ca file`: 指定CA证书的路径。

11. `–remote-cert-tls server`: 当与服务器进行TLS握手时要求验证服务器的证书。

12. `–tls-auth file`: 指定用于TLS握手的静态预共享密钥文件。

13. `–log file`: 指定日志文件的路径。

14. `–verb level`: 指定日志输出的详细程度。

15. `–daemon`: 将OpenVPN作为后台进程运行。

这只是一些常用的OpenVPN参数,实际上还有很多其他参数可供使用。

建议查阅OpenVPN的官方文档以获取更详细和完整的参数列表和说明。

OPENVPN搭建和配置(全)_精选

1 - 12

Copyright © 2009, Boobooke. All rights reserved.

配置OpenVPN

[root@CentOS 2.0]#source ./vars [root@CentOS 2.0]#./clean-all [root@CentOS 2.0]#./build-ca (2)建立 server key [root@CentOS 2.0]# ./build-key-server server (3)#生成客户端 key [root@CentOS 2.0]#./build-key client1

openvpn安装配置文档

openvpn安装配置文档,使用系统默认账户和KEY以下1-10为使用openvpn设置的用户建立key登路10-15为使用系统自带用户登录设置1,安装lzo // LZO是一种高压缩比和解压速度极快的编码#tar zxvf lzo-2.03.tar.gz#cd lzo-2.03#./configure --prefix=/usr/local/lzo#make && make install2,安装openvpn#tar zxvf openvpn-2.0.9.tar.gz#cd openvpn-2.0.9#./configure --prefix=/usr/local/openvpn--with-lzo-headers=/usr/local/lzo/include --with-lzo-lib=/usr/local/lzo/lib--with-ssl-headers=/usr/include/openssl --with-ssl-lib=/usr/lib#make && make install3,生成证书和key#cd /root/openvpn-2.0.9#vi vars //内容如下export D=`pwd`export KEY_CONFIG=$D/fexport KEY_DIR=$D/keysecho NOTE: when you run ./clean-all, I will be doing a rm -rf on $KEY_DIR export KEY_SIZE=1024export KEY_COUNTRY=CNexport KEY_PROVINCE=BJexport KEY_CITY=BJexport KEY_ORG="OpenVPN-TEST"export KEY_EMAIL=luxinjun@#chmod a+x vars#source ./vars //如果没有执行这个或者没生效,将造成下面紫色字体部分每个变量都要执行#./clean-all //执行这步的时候说我在vars里面的环境变量没有生效,只有又执行了一下下面的部分,如果使用source vars生效了就跳过下面的export变量部分#export D=`pwd`#export KEY_CONFIG=$D/f#export KEY_DIR=$D/keys#export KEY_SIZE=1024#export KEY_COUNTRY=CN#export KEY_PROVINCE=BJ#export KEY_CITY=BJ#export KEY_ORG="OpenVPN-TEST"#export KEY_EMAIL=luxinjun@#./clean-all#./build-ca#./build-key-server server#./build-dh4,创建配置文件#mkdir /usr/local/openvpn/etc#copy openvpn-2.0.9/sample-config-files/server.conf/usr/local/openvpn/etc/#vi /usr/local//openvpn/etc/server.conf //现在配置内容文件如下[root@oracle etc]# cat server.conf | grep -v ^$ | grep -v ^# | sed 's/^;//'local a.b.c.dport 1194proto tcpproto udpdev tapdev tundev-node MyTapca /root/openvpn-2.0.9/easy-rsa/keys/ca.crtcert /root/openvpn-2.0.9/easy-rsa/keys/server.crtkey /root/openvpn-2.0.9/easy-rsa/keys/server.keydh /root/openvpn-2.0.9/easy-rsa/keys/dh1024.pemserver 10.8.0.0 255.255.255.0ifconfig-pool-persist ipp.txtserver-bridge 10.8.0.4 255.255.255.0 10.8.0.50 10.8.0.100push "route 192.168.10.0 255.255.255.0"push "route 192.168.20.0 255.255.255.0"client-config-dir ccdroute 192.168.40.128 255.255.255.248client-config-dir ccdroute 10.9.0.0 255.255.255.252learn-address ./scriptpush "redirect-gateway"push "dhcp-option DNS 202.106.0.20"push "dhcp-option WINS 10.8.0.1"plugin /usr/local/openvpn/openvpn-auth-pam.so openvpnclient-cert-not-requiredusername-as-common-nameduplicate-cnkeepalive 10 120tls-auth ta.key 0 # This file is secretcipher BF-CBC # Blowfish (default)cipher AES-128-CBC # AEScipher DES-EDE3-CBC # Triple-DEScomp-lzomax-clients 100user nobodygroup nobodypersist-keypersist-tunstatus /root/openvpn-2.0.9/easy-rsa/keys/openvpn-status.loglog openvpn.loglog-append openvpn.logverb 3mute 205,将服务器的key文件放到安装目录下面#mkdir /usr/local/openvpn/etc/keys#cd /root/openvpn-2.0.9/easy-rsa/keys#cp ca.crt server.crt server.key dh1024.pem /usr/local/openvpn/etc/keys/6,现在启动看下是否能起来了#/usr/local/openvpn/sbin/openvpn --daemon --config /usr/local/openvpn/etc/server.conf起来后可以看到进程和1194端口已经打开就没问题7,部署客户端用key的方式访问:#cd /root/openvpn-2.0.9/easy-rsa/#./build-key luxinjun //这一步和第三项的建立服务器的key步骤一样build-key-server server配置完luxinjun用户的客户端文件后,将这几个文件下载到本地windows计算机,下载文件有:ca.crt、ca.key、luxinjun.crt、luxinjun.csr、luxinjun.key8,下载客户端配置文件client.conf 在客户端windows机器上重新命名为client.ovpn,文件内容如下:clientdev tunproto udpremote 172.16.142.128 1194resolv-retry infinitenobindpersist-keypersist-tunca "C:\\Program Files\\OpenVPN\\config\\ca.crt"cert "C:\\Program Files\\OpenVPN\\config\\luxinjun.crt"key "C:\\Program Files\\OpenVPN\\config\\luxinjun.key"comp-lzoverb 3#route-method exe //这两项如果在GUI连接过程中日志报错ROUTE: route addition failed.....至少有一个参数不正确,......就加这两项可以解决#route-delay 29,拨号终端客户端安装:安装文件:openvpn-2.0.9-gui-1.0.3-install.exe安装完成后,将刚才下载的那几个文件放入到C:\Program Files\OpenVPN\config目录下在图标openVPN GUI中就可以连接了。

OpenVPN

OpenVPN 绿⾊中⽂版

1 下载最新版本的 NetVPN客户端绿⾊中⽂版,下载地址/soft/NetVPN.rar解压缩在D盘。

2 修改 data/config/ ⽬录下⾯的 passwd.txt 把⾥⾯⽤户名和密码修改成您⾃⼰的。

3 、如果是WIN7 请在上⾯先按右键,选择属性。

出现下图

然后点兼容性

然后点确认就可以,XP 的系统这个设置不⽤做。

4、运⾏NetVPn.exe ,会在右下⾓出现⼀个红⾊的图标,注意360防护开着的话,因为第⼀次要安装虚拟⽹卡,要点继续,如果不想点很多次360的确认,可以临时把360关闭⼀段时间。

在红⾊的图标上按右键,就会出现线路选择。

选择您当前的上⽹和线路,点快速连接,VPN 会⾃动连接上去。

期间360会询问有关添加路由等许可,全部确认允许就可以。

最好连接成功图标会变成绿⾊。

openvpn安装使用(使用证书和密码认证配置)

openvpn安装使用(使用证书和密码认证配置)Centos6.5 安装openvpncreate by ymc023 2014-11-101.安装yum-priorities插件,保证优先级yum install yum-priorities2.安装rpmforgehttp://apt.sw.be/redhat/el6/en/x86_64/rpmforge/RPMS/rpm -ivhhttp://apt.sw.be/redhat/el6/en/x86_64/rpmforge/RPMS/rpmfo rge-release-0.5.3-1.el6.rf.x86_64.rpm选择性安装,64位用64位,32位用686rpm -ivhhttp://apt.sw.be/redhat/el6/en/i386/rpmforge/RPMS/rpmforg e-release-0.5.3-1.el6.rf.i686.rpm或rpmforge-release-0.5.3-1.el7.rf.x86_64.rpm3.安装epel/pub/epel/6/x86_64/rpm -ivh/pub/epel/6/x86_64/epel-releas e-6-8.noarch.rpmrpm -ivh/pub/epel/6/i386/epel-release-6-8.noarch.rpm或/pub/epel/7/x86_64/e/epel-rele ase-7-5.noarch.rpmrpm --import /etc/pki/rpm-gpg/RPM-GPG-KEY-EPEL-6设置 /etc/yum.repos.d/rpmforge.repo,添加顺序指令 priority=N (N 从 1 至 99,1 优先级最高),对[base]、[updates]、[addons]、[extras] 设置 priority=1,示例:以上安装完成rpmforge后,可以从rpmforge中获得openvpn的安装文件yum install openvpn4.把cp -R /usr/share/doc/openvpn-*/easy-rsa /etc/openvpncd /etc/openvpn/easy-rsa/2.0/chmod +x *注:上述复制路径不同版本的具体路径不一样,请自行更改5.然后使用easy-rsa的脚本产生证书,其方法如下:ln -s f f. vars./clean-all./build-ca server./build-key-server server./build-key client./build-dh6.配置server.conf,首先要创建一个配置文件cp -arp/usr/share/doc/openvpn/openvpn-2.3.2/sample/sample-config -files/server.conf /etc/openvpn/或,因具体路径不一样cp -arp/usr/share/doc/openvpn-2.2.2/sample-config-files/server.c onf /etc/openvpnport 1194proto udpdev tunca /etc/openvpn/easy-rsa/2.0/keys/ca.crtcert /etc/openvpn/easy-rsa/2.0/keys/server.crtkey /etc/openvpn/easy-rsa/2.0/keys/server.keydh /etc/openvpn/easy-rsa/2.0/keys/dh1024.pemserver 10.1.1.0 255.255.255.0到http://openvpn.se/download.html 下载gui版的OpenVPN,按照提示安装完成后,将Linux服务端使用easy-rsa产生的客户端证书、私钥和ca证书下载到本地config中。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

OpenVPN配置文件中文版很多情况下我们不得不选择使用openvpn来突破一些封锁,实现自由上网,像GFW、CMWAP 这些具有中国特色的网络文明,我们必须突破。

openvpn是最好的选择。

面对openvpn全英文配置文件,很多朋友肯定很茫然,下面是配置文件的中文翻译版。

# 哪个本地ip地址将被Openvpn监听?# 也可以不注明;local a.b.c.d# 哪一个tcp/udp端口将被监听?# 如果你要在一台机器上启动多个OpenVPN,你需要监听不同的端口# 记着在防火墙那里打开这些端口port 1194# TCP还是UDP协议?# 如果采用HTTP proxy,必须使用TCP协议proto udp# “dev tun” 将创建1个路由隧道# “dev tap” 将创建1个以太网隧道# 如果你选择桥模式,使用“dev tap”# 如果你需要控制每个客户端的访问控制策略# 你必须创建防火墙规则到TUN/TAP接口# 在非Windows系统上,你可以明确该接口,如:tun0# 在Windows上,使用”dev-node”# 在大多数系统上,如果你的防火墙部分或全部禁止TUN/TAP接口的话,Openvpn将可能不起作用;dev tapdev tun# 在Windows上如果你更多的网络接口,你需要在网络连接控制面板上增加# TAP-Win32适配器接口名# 在XP SP2或更高系统上,你需要使windows防火墙对该接口不执行过滤规则# 非Windows系统通常不需要设置这个;dev-node MyTap# 证书/key文件指向ca ca.crt #OpenVPN使用的ROOT CA,使用build-ca生成的,用于验证客户是证书是否合法cert server.crt #Server使用的证书文件key server.key #Server使用的证书对应的key,该文件必须严格控制其安全性#CRL文件的申明,被吊销的证书链,这些证书将无法登录;crl-verify vpncrl.pem# Diffie hellman文件指向# 如果你在建立证书时使用2048的话这里是2048# 否则默认dh dh1024.pem# 给接入的client分配的地址段server 192.168.80.0 255.255.255.0# 维护客户端和虚拟ip地址联系# 在openvpn重启时,再次连接的客户端将依然被分配和以前一样的# ip地址ifconfig-pool-persist ipp.txt# openvpn桥模式用的[我不用桥模式]# 配置服务器桥接模式的前提是必须将俩网卡在操作系统下先建立桥接,之后手动设置ip 地址和子网掩码。

;server-bridge 10.8.0.4 255.255.255.0 10.8.0.50 10.8.0.100# 下面这句使客户端能访问服务器后面的子网机器# 比如:服务器子网网段是192.168.10.0和192.168.10.2# 你需要在openVPN服务器端配置文件中添加下面这两句push “route 192.168.10.0 255.255.255.0″push “route 192.168.20.0 255.255.255.0″# 使服务器子网内机器可以访问客户端子网内机器# 仅用于路由模式# 假设:客户端子网网段192.168.40.0# 首先,在服务器配置文件中添加下面这两行# client-config-dir ccd# 和route 192.168.40.0 255.255.255.0# 然后在服务器端ccd目录下创建一个文件,文件名是客户端的公共名# 文件内容是:# iroute 192.168.40.0 255.255.255.0;client-config-dir ccd;route 192.168.40.0 255.255.255.0# EXAMPLE: Suppose you want to give# Thelonious a fixed VPN IP address of 10.9.0.1.# First uncomment out these lines:;client-config-dir ccd;route 10.9.0.0 255.255.255.252# Then add this line to ccd/Thelonious:# ifconfig-push 10.9.0.1 10.9.0.2# 支持对不同客户端组执行不同的防火墙策略# 这里有两种方法# (1) 运行多个OpenVPN守护进程, 每个对应不同的组# 并且防火墙对不同的组和进程执行不同的策略# (2) (高级)创建1个动态脚本使防火墙对接入的不同客户端执行不同的策略;learn-address ./script# 下面这句使客户端所有网络通信通过vpn# If enabled, this directive will configure# all clients to redirect their default# network gateway through the VPN, causing# all IP traffic such as web browsing and# and DNS lookups to go through the VPN# (The OpenVPN server machine may need to NA T# the TUN/TAP interface to the internet in# order for this to work properly).# CA VEA T: May break client’s network config if# client’s local DHCP server packets get routed# through the tunnel. Solution: make sure# client’s local DHCP server is reachable via# a more specific route than the default route# of 0.0.0.0/0.0.0.0.;push “redirect-gateway”# 客户端DHCP设置# Certain Windows-specific network settings# can be pushed to clients, such as DNS# or WINS server addresses. CA VEA T:# /faq.html#dhcpcaveats;push “dhcp-option DNS 10.8.0.1″;push “dhcp-option WINS 10.8.0.1″# 下面这句使客户端能相互访问# 否则,默认设置下客户端间不能相互访问client-to-client# 这段常用于测试用途,注释该条可实现限制一个证书在同一时刻只能有一个客户端接入# Uncomment this directive if multiple clients# might connect with the same certificate/key# files or common names. This is recommended# only for testing purposes. For production use,# each client should have its own certificate/key# pair.# IF YOU HA VE NOT GENERA TED INDIVIDUAL# CERTIFICA TE/KEY PAIRS FOR EACH CLIENT,# EACH HA VING ITS OWN UNIQUE “COMMON NAME”,# UNCOMMENT THIS LINE OUT.;duplicate-cn# 活动连接保时期限# The keepalive directive causes ping-like# messages to be sent back and forth over# the link so that each side knows when# the other side has gone down.# Ping every 10 seconds, assume that remote# peer is down if no ping received during# a 120 second time period.keepalive 10 120# 为防止遭到DDoS攻击# 生成ta.key文件,并cp到服务器端和每个客户端# 该文件用以下命令生成# openvpn –genkey –secret ta.key# 服务器端0,客户端1# 该文件要严格保护tls-auth ta.key 0 # 服务器端是0# 选择一种加密算法,Server端和client端必须一样# Select a cryptographic cipher.# This config item must be copied to# the client config file as well.;cipher BF-CBC # Blowfish (default);cipher AES-128-CBC # AES;cipher DES-EDE3-CBC # Triple-DES# 允许数据压缩# 客户端配置文件也需要有这项comp-lzo# 最大客户端并发连接数量;max-clients 100#定义运行openvpn的用户;user nobody;group nobody#通过keepalive检测超时后,重新启动VPN,不重新读取keys,保留第一次使用的keys persist-key#通过keepalive检测超时后,重新启动VPN,一直保持tun或者tap设备是linkup的,#否则网络连接会先linkdown然后linkuppersist-tun#定期把openvpn的一些状态信息写到文件中,以便自己写程序计费或者进行其他操作status openvpn-status.log#记录日志,每次重新启动openvpn后删除原有的log信息;log openvpn.log#或者#记录日志,每次重新启动openvpn后追加原有的log信息log-append openvpn.log #[为便于管理log可将该项改为/var/log/openvpn.log]# 设置日志记录冗长级别# 0 is silent, except for fatal errors# 4 is reasonable for general usage# 5 and 6 can help to debug connection problems# 9 is extremely verboseverb 3# 重复日志记录限额# Silence repeating messages. At most 20# sequential messages of the same message# category will be output to the log.mute 20。