实验七-用协议分析工具EtherPeek捕获TCP、UDP数据包并分析

Python网络安全协议分析教程Wireshark与Tcpdump

Python网络安全协议分析教程Wireshark与Tcpdump在网络安全领域中,Wireshark和Tcpdump是两个常用的工具,用于进行网络数据包捕获和分析。

本教程将重点介绍如何使用Python编写脚本来分析和解析各种网络安全协议,以及如何与Wireshark和Tcpdump进行集成。

一、Wireshark简介及安装Wireshark是一个开源的网络协议分析软件,可以用于实时捕获和分析网络数据包。

它支持各种协议,如TCP、UDP、HTTP、FTP等,并提供了强大的过滤和显示功能。

为了使用Wireshark进行网络安全协议分析,首先需要在官方网站下载并安装Wireshark。

二、Tcpdump简介及安装Tcpdump是一个命令行工具,用于捕获和分析网络数据包。

它可以在Linux和其他Unix系统上运行,并提供了各种过滤和显示选项。

与Wireshark相比,Tcpdump更适合在服务器环境下使用。

为了使用Tcpdump进行网络安全协议分析,需要在终端中使用适当的命令安装Tcpdump。

三、Python网络安全协议分析基础知识1. 安装必要的Python库在使用Python进行网络安全协议分析之前,需要安装一些必要的Python库,如Scapy、dpkt等。

这些库提供了各种功能,如网络数据包解析、构建、发送等。

可以使用pip命令来安装这些库。

2. 构建和发送网络数据包使用Python编写脚本可以方便地构建和发送网络数据包。

通过构建自定义的数据包,可以模拟各种网络攻击和渗透测试。

使用Scapy库可以轻松地构建和发送各种协议的数据包。

3. 解析和分析网络数据包Python提供了各种库和模块来解析和分析网络数据包。

通过对数据包进行解析,可以提取出其中的信息,如源IP地址、目标IP地址、协议类型等。

使用dpkt库可以方便地解析和操作各种网络协议。

四、使用Python与Wireshark和Tcpdump集成1. 通过Python调用Wireshark可以使用Python与Wireshark进行集成,通过调用Wireshark提供的命令行接口实现网络数据包的捕获和分析。

计算机网络使用网络协议分析器捕捉和分析协议数据包样本

计算机网络使用网络协议分析器捕捉和分析协议数据包样本计算机网络使用网络协议分析器捕捉和分析协议数据包广州大学学生实验报告开课学院及实验室:计算机科学与工程实验室11月月28日学院计算机科学与教育软件学院年级//专业//班姓名学号实验课程名称计算机网络实验成绩实验项目名称使用网络协议分析器捕捉和分析协议数据包指导老师熊伟一、实验目的(1)熟悉ethereal的使用(2)验证各种协议数据包格式(3)学会捕捉并分析各种数据包。

本文档所提供的信息仅供参考之用,不能作为科学依据,请勿模仿。

文档如有不当之处,请联系本人或网站删除。

二、实验环境1.MacBook Pro2.Mac OS3..Wireshark三、实验内容,验证数据帧、IP数据报、TCP数据段的报文格式。

,,分析结果各参数的意义。

器,分析跟踪的路由器IP是哪个接口的。

对协议包进行分析说明,依据不同阶段的协议出分析,画出FTP 工作过程的示意图a..地址解析ARP协议执行过程b.FTP控制连接建立过程c.FTP用户登录身份验证过程本文档所提供的信息仅供参考之用,不能作为科学依据,请勿模仿。

文档如有不当之处,请联系本人或网站删除。

d.FTP数据连接建立过程e.FTP数据传输过程f.FTP连接释放过程(包括数据连接和控制连接),回答以下问题:a..当访问某个主页时,从应用层到网络层,用到了哪些协议?b.对于用户请求的百度主页(),客户端将接收到几个应答报文??具体是哪几个??假设从是本地主机到该页面的往返时间是RTT,那么从请求该主页开始到浏览器上出现完整页面,一共经过多长时间??c.两个存放在同一个服务器中的截然不同的b Web页(例如,,和d.假定一个超链接从一个万维网文档链接到另一个万维网文档,由于万维网文档上出现了差错而使超链接指向一个无效的计算机名,这时浏览器将向用户报告什么?e.当点击一个万维网文档时,若该文档除了次有文本外,,那么需要建立几次TCP连接和个有几个UDP过程?本文档所提供的信息仅供参考之用,不能作为科学依据,请勿模仿。

wiresharkTcpUdp抓包分析

Wireshark抓包分析CONTENTS5 TCP协议抓包分析5.1 TCP协议格式及特点5.2实例分析6 UDP协议的抓包分析6.1 UDP报文格式及特点6.2流媒体播放时传输层报文分析Word资料5 TCP 协议抓包分析5.1 TCP 协议的格式及特点2 .......... . ...... . 序列号,吕卯 .............. ......... .......…确认号 .&ck_非q・,・》*>■*・L A P R S F >■*・*・ I ■ »*>■*・*・ I ■ b * H * I- -fa ■■ I I- k- k- 4- I- -fa4 首部长度|.保留(6). . |R|C|S|S|¥|1| .......... window|..doff., > |. . ■ . *. . G K H T \ X . ........ ......... .... .............. ....5 ................. 校验和.ch«ck^ ...... .......................................... 紧急指针.|I .......... 迭项 ........................... 填充字节一.|图1 TCP 协议报头格式源端口:数据发起者的端口号; 目的端口:数据接收方的端口号;32bit 序 列号,标识当前数据段的唯一性;32bit 的确认号,接收数据方返回给发送方的 通知;TCP 头部长度为20字节,若TCP 头部的Options 选项启用,则会增加首 部长度,因此TCP 是首部变长的传输层协议;Reserved 、Reserved 、Nonce 、CWR 、 ECN-Echo :共6bit,保留待用。

URG: 1bit 紧急指针位,取值1代表这个数据是紧急数据需加速传递,取值 0代 表这是普通数据;ACK: 1bit 确认位,取值1代表这是一个确认的TCP 包,取值0则不是确认包;行 D ...... 4 ...... S.. 1D (16)1 I ... 源端口 « STC -pO27t目的端口. dst-poit.....PSH: 1bit紧急位,取值1代表要求发送方马上发送该分段,而接收方尽快的将报文交给应用层,不做队列处理。

数据包捕获与协议实验报告

计算机网络实验(实习)报告

Ⅰ. 实验(实习)名称:数据包捕获与协议分析

实验(实习)日期 2012年11月26日

专业通信工程10级01班姓名:学号: 2

(或使用青岛农业大学实验报告纸)

1、实验目的

(1)掌握网络协议分析工具Ethereal的使用方法;

(2)截获数据包并对它们观察和分析,了解协议的运行机制;

2、实验内容:

(1)设计一个捕获HTTP实现的完整过程,并对捕获的结果进行分析和统计。

要求:

(2)设计一个捕获TCP实现的完整过程,并对捕获的结果进行分析和统计。

要求:给出捕获某一数据包后的屏幕截图。

以16进制形式显示其包的内容,并分析

TCP报文(源端口、目的端口、序号、确认号,ACK、SYN、窗口等)。

(3) 设计一个捕获ICMP 实现的完整过程,并对捕获的结果进行分析和统计

要求:给出捕获某一数据包后的屏幕截图。

以16进制形式显示其包的内容,并分析

该ICMP 报文。

(4) 设计一个捕获IP 数据包的过程,并对捕获的结果进行分析和统计

要求:

并分析

3. 实验总结(掌握了哪些内容?遇到了什么问题?如何解决的?你的体会或

收获如何?)

学会使用Wireshark 软件进行抓包,并且用过滤器实现有目的获取数据包,并对数据包中的各层协议进行分析。

源地址,目的地址

服务类型,总长度。

计算机网络实验原理实验七UDP 协议分析实验报告

云南大学软件学院实验报告实验七、UDP 协议分析实验报告1.实验目的:分析UDP协议报文格式.2.实验环境:局域网环境,或者是联网的单机。

3.实验步骤:(1)启动ethereal软件,开始报文捕获。

(2)捕获UDP的数据包(3)停止捕获报文。

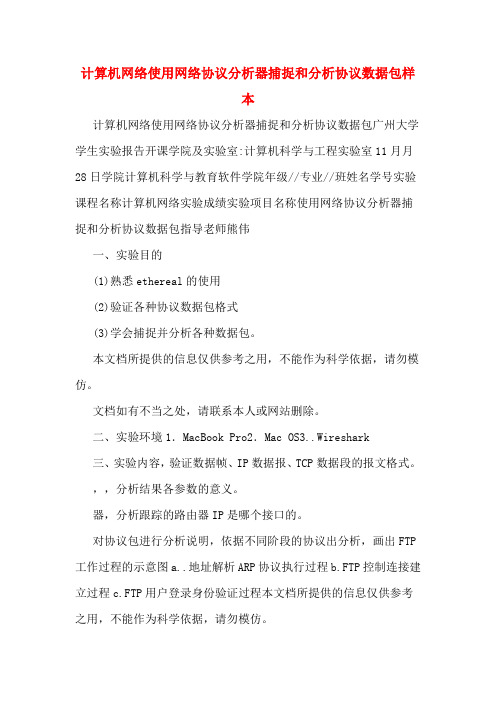

4.实验分析,回答下列问题(1)请说明你是如何获得UDP的捕获文件,并附上捕获的截图。

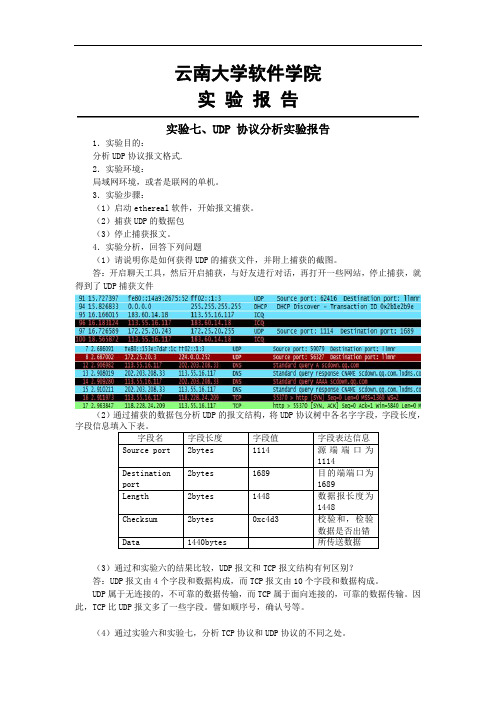

答:开启聊天工具,然后开启捕获,与好友进行对话,再打开一些网站,停止捕获,就得到了UDP捕获文件(2)通过捕获的数据包分析UDP的报文结构,将UDP协议树中各名字字段,字段长度,(3)通过和实验六的结果比较,UDP报文和TCP报文结构有何区别?答:UDP报文由4个字段和数据构成,而TCP报文由10个字段和数据构成。

UDP属于无连接的,不可靠的数据传输,而TCP属于面向连接的,可靠的数据传输。

因此,TCP比UDP报文多了一些字段。

譬如顺序号,确认号等。

(4)通过实验六和实验七,分析TCP协议和UDP协议的不同之处。

答:1. 首先直观的可以看到他们两个的报文结构有明显的差别,UDP较简单,而TCP较复杂,这也就是现在人们更愿意用UDP协议的原因之一。

2.TCP的链接和拆除要经过七步并且数据的传输速度很慢,而UDP无视握手流程,直接强行灌入数据,但是数据的丢失率很大。

3.UDP协议是无面向连接的、不可靠的、无序的、无流量控制的传输层协议,UDP发送的每个数据报是记录型的数据报,所谓的记录型数据报就是接收进程可以识别接收到的数据报的记录边界。

TCP协议是面向连接的、可靠的、有序的、拥有流量控制的传输层协议,它是字节流的协议,无记录边界。

4.UDP协议:没有流量控制机制,如果发送进程发送数据报塞满了接收进程的接收缓冲区,就会丢弃数据报。

出现这种情况,UDP协议不会通知发送进程减缓数据的发送速率。

TCP协议:拥有流量控制。

ethereal抓包分析

辽宁工业大学创新实验(论文)题目ethereal抓包分析电子与信息工程学院院(系)通信工程专业072 班学生姓名谭超学号070305034指导教师李宁开题日期:2010年 6 月 10 日实验目的:本实验使用开源网络协议分析器Ethereal,从网络中抓包,并选择几种协议进行分析。

一、安装Ethereal、用Capture Options(捕获选项)对话框来指定跟踪记录的各个方面、开始抓包。

1、安装Ethereal从网络下载得到该软件,并进行安装。

过程略。

2、捕获选项图1捕获选项的设置3、开始抓包点击上图中的“Start”开始抓包图2 开始抓包二、分析UDP、TCP、ICMP协议1、UDP协议UDP 是User Datagram Protocol的简称,中文名是用户数据包协议,是 OSI 参考模型中一种无连接的传输层协议,提供面向事务的简单不可靠信息传送服务。

它是IETF RFC 768是UDP的正式规范。

(1) UDP是一个无连接协议,传输数据之前源端和终端不建立连接,当它想传送时就简单地去抓取来自应用程序的数据,并尽可能快地把它扔到网络上。

在发送端,UDP传送数据的速度仅仅是受应用程序生成数据的速度、计算机的能力和传输带宽的限制;在接收端,UDP把每个消息段放在队列中,应用程序每次从队列中读一个消息段。

(2)由于传输数据不建立连接,因此也就不需要维护连接状态,包括收发状态等,因此一台服务机可同时向多个客户机传输相同的消息。

(3) UDP信息包的标题很短,只有8个字节,相对于TCP的20个字节信息包的额外开销很小。

(4)吞吐量不受拥挤控制算法的调节,只受应用软件生成数据的速率、传输带宽、源端和终端主机性能的限制。

(5)UDP使用尽最大努力交付,即不保证可靠交付,因此主机不需要维持复杂的链接状态表(这里面有许多参数)。

(6)UDP是面向报文的。

发送方的UDP对应用程序交下来的报文,在添加首部后就向下交付给IP层。

网络数据包协议分析实验

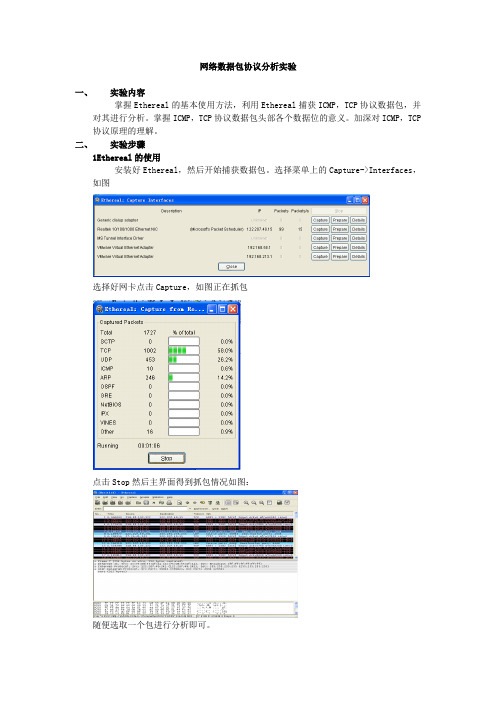

网络数据包协议分析实验一、实验内容掌握Ethereal的基本使用方法,利用Ethereal捕获ICMP,TCP协议数据包,并对其进行分析。

掌握ICMP,TCP协议数据包头部各个数据位的意义。

加深对ICMP,TCP 协议原理的理解。

二、实验步骤1Ethereal的使用安装好Ethereal,然后开始捕获数据包。

选择菜单上的Capture->Interfaces,如图选择好网卡点击Capture,如图正在抓包点击Stop然后主界面得到抓包情况如图:随便选取一个包进行分析即可。

2ICMP协议进入dos界面使用Ping命令,过程中会有ICMP包传输,这时打开Ethereal的抓包工具进行抓包即可。

如图:Ethereal抓到的包如图分析:随便选择一个数据包,然后中间的窗口如图显示分成四层,物理层,MAC层,网络层,ICMP协议。

下面逐步分解:如下图为物理层:显示包的大小为74字节,捕获74字节,包括到达时间,包序号,整个包包含的协议层为eth,ip,icmp,还有数据。

如下图为MAC层:主要信息有MAC层的MAC源地址,目的地址,可以看出地址为6字节48位,还说明了上层协议。

如下图为网络层:分析可知,网络层IP协议层包括版本号(IPV4),首部长度,服务类型,数据长度,标识,标志,寿命,还有上层协议为ICMP。

如下图为ICMP协议:首先是服务类型(请求包),代码号,检验和(正确),标识,序列号,数据。

问题回答:1 What is the IP address of your host? What is the IP address of the destinationhost?答:由网络层分析可知本机IP为1222074915,目的主机IP为1222074913 如图2 Why is it that an ICMP packet does not have source and destination portnumbers?答:它是一种差错和控制报文协议,不仅用于传输差错报文,还传输控制报文。

8.利用Wireshark抓包分析TCP和UDP报文

利用Wireshark抓包分析TCP和UDP报文一、实验目的1、通过利用Wireshark抓包分析TCP和UDP报文,理解TCP和UDP报文的封装格式.2、理解TCP和UDP的区别。

二、实验环境与因特网连接的计算机网络系统;主机操作系统为windows;使用WiresharkIE 等软件。

三、实验原理1、wireshark是非常流行的网络封包分析软件,功能十分强大。

可以截取各种网络封包,显示网络封包的详细信息。

2、TCP则提供面向连接的服务。

在传送数据之前必须先建立连接,数据传送结束后要释放连接。

TCP的首部格式为:3. UDP 则提供面向非连接的服务。

UDP 的首部格式为:字节4 411 2源IP 地址 目的IP 地址 0 17 UDP 长度UDP 用户数据报首部数据发送在前TT 首部数妙据IP 数据报・1. 安装 Wireshark 。

2. 利用wireshark 抓获TCP 数据包。

3. 分析TCP 数据包首部各字段的具体内容。

4. 利用wireshark 抓获UDP 数据包。

5. 分析UDP 数据包首部各字段的具体内容。

6. 分析两者的不同。

在实验的基础上,自己完成实验各步骤:1.如图所示这是TCP 的包,下面蓝色的是TCP 中所包含的数据。

t*ia (I.M IG7> ion. ItiK. •. I4K0. BM TC»H 2 > t II11>* [Pa*, ACKJt«ITT ■・■IT匸0 ,• Fsmt Ml. 71 trytei5快Ye (566bto). 71 bytM goxed (5G6 tta)'II. -r. : rv-j.. ..J-. I. - -/I, - d 「■7 :. ■ \»2・166・0」48“92・168。

・148),0»<:如2・168Q ・10&(l»・168・0・W6)H9 Ml 口 兮皿el S 16) 口 &勺* u n • 10105( ees 〉 C5tr^mnc>?x- 4JHLT H ;■: t67 <r«Utr*xi MQjor>o« rvjrvixr)()4*>t seojence rurrtwr: 1^4 (retort sc^jence nimtcr)] 3fxM3im4rH errbY: S0647 gTu 3 r^rrl^r ) Hoadw kr 如.20 byy ■ 5乡 81 乃(P^l. ACK) MTow *JM : 64578-Ctxckujm: 0^873 [vdKtozn dsetM] w [«Q/ACK jru^/xac] * (17 —g)CCO3 C3 乂& 字节12 2 2 2 2 :伪首祁源端口目的端口长度检验和■ Traromsaon Cornel FroaxoC Src Port: nwei~KX>2 人 DstPoa: 1OWC (10106》,Seq:奶“ 2:3547, Len:门 CO43 7b« » 88 Z7 7t (7 CO CC^ )3決 76 2「2 虫 7b Q 32 2:•YC.. . X. .£.伏衣"58 87 88 巧 8 0010 OO io 4A fig 40 00 80 06 3Qo2g*0O»lc0m 00 B2Ml 6.M1GT3 22.H.0.M8 1!». 168. t. lOfl TCP n<v«n-lw6-2 > IO1M (PSS. ACK) S»q-16T Ack-fiOS47 Vi^-<4STt L.n-U • Fame HL; 71 ty —s s we (553 Uts), 71 c 单rued (563 Uu)•Eilxmec ]!. * 0te«yo_2d 58:37 (S :9cO &58和)/ M : Elte$ro_^:59:43 妙仝仪:MS9Z 刃”威mmc Preset 眈 192,Le^O148 (192.163 0.148). Dst : 192.1 出Q. 18 (192.16601C6) ____________绑口号 nov 凶S>2(2L6) 目的嫦口 101C6(101C6)(Stresm 用曲:4]函wncirrfcw" 167 s^uence nirrt*c)咔玖 环疗炬 rurrber: 134 (r 由 S 它 seo^nce rurrber)] Mn 沁旳ement mrr&「氐却 (r&3tw a :k njrrber) 曲戈 r ko 力:20 brtes a Rjjs : 0X 18 (P91. ACK)g ........... =Resaved :卜敬=ri^re : Wot set・•• • • • • •• =Ccr>戶ten VW>:fc*v R/seixed (OVR): set...... 0 ...... =KN Bxho: W set ...... D .... =U-^-rt: W set 1= Aclnz^W^rnv;rt: Set ......... 1.. = A_Eh: Setn =R«et: Mot set............. 0 =Syn:忡st set............. X ) =fin: Hot set加如 size: 64578& Checksum: CbSTEe (viidsbxn dsd^ed) [Gxd O-^kojTi: Fifce] [Baj cr»±wtn: Fate] 8 (5EQ/ACK ar^vas] [hlmte of bytes 2九:17],D 知(17 by®)由截图可以看出來TCP 报文中包含的各个数据,TCP 报文段(TCP 报文通常称为 段或TCP 报文段),与UDP 数据报一样也是封装在IP 中进行传输的,只是IP 报文的数据区为TCP 报文段。

典型协议分析实验报告(3篇)

第1篇一、实验目的1. 理解网络协议的基本概念和分类;2. 掌握Wireshark工具的使用方法,通过抓包分析网络协议数据包;3. 熟悉典型网络协议(如TCP/IP、HTTP、HTTPS等)的格式和特点;4. 分析典型网络协议在实际应用中可能存在的问题,并提出相应的解决方案。

二、实验环境1. 操作系统:Windows 102. 网络设备:路由器、交换机、计算机3. 软件工具:Wireshark 3.6.3三、实验内容1. Wireshark软件安装与配置2. 抓取HTTP协议数据包3. 分析HTTP协议数据包4. 抓取HTTPS协议数据包5. 分析HTTPS协议数据包6. 分析TCP协议数据包7. 分析UDP协议数据包四、实验步骤1. Wireshark软件安装与配置(1)下载Wireshark软件:从官方网站下载最新版本的Wireshark软件。

(2)安装Wireshark软件:双击下载的安装包,按照提示完成安装。

(3)配置Wireshark软件:打开Wireshark软件,选择“捕获”菜单下的“接口”,选择要抓取数据包的网络接口。

2. 抓取HTTP协议数据包(1)访问网页:在浏览器中输入一个网页地址,如。

(2)启动Wireshark抓包:在Wireshark中选择“捕获”菜单下的“开始”。

(3)观察HTTP协议数据包:在Wireshark的“显示过滤器”中输入“http”,查看抓取到的HTTP协议数据包。

3. 分析HTTP协议数据包(1)数据包结构:分析HTTP协议数据包的各个字段,如请求行、响应行、头部、主体等。

(2)请求与响应:观察HTTP请求与响应之间的关系,了解HTTP协议的工作流程。

4. 抓取HTTPS协议数据包(1)访问HTTPS网页:在浏览器中输入一个HTTPS网页地址,如https://。

(2)启动Wireshark抓包:在Wireshark中选择“捕获”菜单下的“开始”。

(3)观察HTTPS协议数据包:在Wireshark的“显示过滤器”中输入“ssl”,查看抓取到的HTTPS协议数据包。

实验七-用协议分析工具EtherPeek捕获TCP、UDP数据包并分析

实验七-用协议分析工具EtherPeek捕获TCP、UDP数据包并分析实验目的:熟练掌握协议分析工具的使用掌握TCP/UDP数据的头部信息的含义实验环境:学生机、Boson Netsim。

实验内容与步骤:实验内容1.捕获并分析传输控制协议。

很多因特网服务,比如HTTP、FTP、SMTP 和Telnet,都要依靠TCP来传输数据。

2.捕获并分析用户数据报协议。

UDP由很多上层协议使用,例如普通文件传输协议(TFTP)和DNS。

实验步骤1 启动软件安装和启动EtherPeek2 捕获报文基本步骤(1)打开程序后,选择Capture(捕获)—Start(开始),或者是工具栏上的开始箭头。

(2)数据传输实现后,再次进入Capture(捕获)菜单,然后选择Stop(停止)或者使用工具栏。

(3)进入Capture(捕获)菜单,选择“停止并显示”。

(4)停止捕获后,在对话框最下角增加了一组窗口卷标,包括高级、解码、矩阵、主机表单、协议分布和统计信息。

(5)选择解码卷标,可以看到缓冲器中的所有实际“数据”。

分析该卷标结构及其内容。

3捕获并分析传输控制协议(1)进入“捕获”,“定义过滤器”。

在定义过滤器窗口中,点击“文件”,“新建”。

(2)转到“高级”卷标,点击IP协议标题旁边的“+”号,到下面找到TCP,然后选中TCP。

(3)点击OK,关闭定义过滤器窗口。

(4)按F10开始捕获TCP流量。

(5)分析捕获到的结果(即解释数据包的内容和协议具体实现过程)。

4、捕获HTTP协议使用下层TCP协议通过三次握手建立连接的数据包,第1个数据包的长度为个字节。

第2个数据包的长度为个字节。

第3个数据包的长度为个字节。

下面先对第一个TCP包进行数据分析。

(分别对三个数据包进行以下的分析,即重复三次)第一行(Source port):2字节,源端口号。

第二行(Destination port):2字节,目标端口号。

第三行(Initial Sequence number):4字节,表示发送数据包的排序序列:。

wireshark tcp 实验总结

wireshark tcp 实验总结Wireshark是一款非常强大且开源的网络协议分析工具,可以捕获和分析网络数据包。

在进行Wireshark TCP实验时,我们主要研究了TCP协议的工作原理以及相关的网络性能指标。

实验目的:本次实验的主要目的是通过使用Wireshark工具来分析TCP协议的行为,了解TCP协议的工作原理以及网络性能指标,包括延迟、丢包等。

实验内容:实验内容包括使用Wireshark工具捕获TCP数据包、分析TCP连接的建立过程、计算网络延迟和丢包率等。

实验步骤:1.下载和安装Wireshark。

2.打开Wireshark工具,并选择要捕获数据包的网络接口。

3.开始捕获数据包,并进行相关设置,如过滤器设置。

4.运行需要分析的TCP应用程序,例如浏览器或FTP客户端。

5.停止捕获数据包,并保存捕获的数据包文件。

6.使用Wireshark分析捕获的数据包文件,查看TCP连接建立过程、延迟、丢包等信息。

实验结果:通过对Wireshark捕获的数据包进行分析,我们得到了一些有关TCP协议的有用信息:1. TCP连接的建立过程:通过分析捕获的数据包,我们可以看到TCP连接建立的三次握手过程,即客户端发送SYN,服务器回复SYN ACK,客户端再回复ACK,最终建立起TCP连接。

2.延迟与RTT:通过分析数据包的时间戳,我们可以计算出每个数据包的往返时间(RTT),从而得到网络的延迟情况。

可以观察到RTT 的变化情况,以及延迟对网络性能的影响。

3.丢包与重传:通过捕获的数据包,我们可以看到是否有丢包现象发生。

当发生丢包时,Wireshark会显示相应的重传数据包,以及丢包率等相关统计信息。

实验分析:通过进行Wireshark TCP实验,我们对TCP协议的工作原理以及网络性能有了更深入的了解:1. TCP连接建立过程是通过三次握手来实现的,确保了双方的同步和可靠性。

2.延迟是网络性能的一个重要指标,对于实时应用程序(如VoIP或视频流),低延迟是非常重要的。

计算机网络实验教案(7)网络协议分析-TCP和UDP协议4

网络协议分析-TCP和UDP协议一、实验目的1.了解TCP/IP协议中的传输层协议。

2.了解TCP、UDP报文结构。

3.掌握TCP连接建立和拆除过程。

二、实验内容1.利用Ethereal来观察pcattcp命令产生的UDP数据。

2.利用Ethereal来观察pcattcp命令产生的TCP数据。

三、实验环境主机2台。

1台为服务器;1台作为客户机。

四、实验步骤1.主机地址配置(1)配置主机IP地址及子网掩码。

2.启动Ethereal,设置过滤器,开始捕捉。

(1)在客户机上运行Ethereal。

(2)选择Ethereal菜单Capture Interface,选择本地连接所在接口。

(3)设置包捕捉过滤器。

在捕获选项设置窗口中,设置过滤器为udp其余选项不变。

(4)点击Start按钮开始捕获数据包。

3.从客户机上发送UDP数据到服务器(1)在服务器的命令窗口下输入:pcattcp–r–u–p6000【在端口6000上接收UDP数据】(2)在客户机上命令窗口下输入:pcattcp–t–u–p6000–l500–n l192.168.1.1【向服务器端口6000上发送1个长度为500字节的UDP数据】4.停止数据包捕捉点击客户机上Ethereal的捕捉窗口中的Stop按钮,停止数据包捕捉。

5.查看捕获的数据包(1)在Ethereal中查看捕获的UDP数据。

(2)查看实际捕获的UDP数据包的个数。

(3)注意客户机和服务器的端口号,记录UDP各个报文中的总长度等字段。

(4)保存捕获结果。

6.捕获从客户机发送到服务器的TCP数据(1)设置包捕捉过滤器为tcp。

(2)开始捕捉。

(3)在服务器上输入命令:pcattcp–r–p6000【在端口6000上接收TCP数据】(4)在客户机上输入命令:pcattcp–t–p6000–l500–n l192.168.1.1【向服务器端口6000上发送1个长度为500字节的TCP数据】(5)点击捕捉窗口中的Stop按钮。

TCP UDP协议分析实验

《计算机网络》实验报告题目实验4 TCP/UDP协议分析实验成绩学院名称信息学院专业班级计科12-2班学生姓名冯婷学号 ************指导教师张维玉二○一五年 6月 1 日一、实验目的● 理解TCP协议包格式和工作原理,如TCP建链拆链的三次握手机制和捎带应答机制等;● 理解UDP协议包格式;二、实验内容● ftp 应用系统通信过程中TCP协议分析;● net send应用系统通信过程中UDP 协议分析。

三、实验原理、方法和手段(1)UDP报文格式UDP(3)TCP连接建立三次握手过程四、实验条件(1)报文捕获工具Wireshark协议分析软件;(2)应用协议环境每个学生机的PC机(安装Windows xp 操作系统)处于同一个LAN,远程登录Ftp服务器(ftp://210.44.144.89 、用户名/密码均为:student )。

(3)学员分组一人一组。

连接建立三次握手机制Host AHost BSYN=1, Seq_no = xSYN=1, Seq_no = y, ACK=1, Ack_no = x+1Seq_no = x+1, ACK=1, Ack_no = y+1五、实验步骤(1)TCP协议分析● 主机A(IP地址为A.A.A.A)与主机B(IP地址为B.B.B.B)属于同一个子网内的两台计算机;● 在主机A上启动报文捕获工具,指定源IP地址为主机A的地址,目的IP地址为主机B的地址,分析开关为TCP协议;● 从主机A上向远程FTP服务器发起FTP连接并登录(建议在命令行状态下链接FTP服务器),并将A机的一个文件传输到FTP服务器上,然后退出ftp,捕获通信过程中的TCP数据包,记录并分析各字段的含义,重点理解TCP协议连接建立与拆除的握手过程,并与TCP数据包格式进行比较;表3:FTP 通信过程中的TCP包格式(2)UDP 协议分析● 主机A(IP地址为A.A.A.A)与主机B(IP地址为B.B.B.B)属于同一个子网内的两台计算机;● 在主机A上启动报文捕获工具,指定源IP地址为主机A的地址,目的IP地址为主机B的地址,分析开关为UDP协议;● 在主机A的DOS仿真环境下,运行net send 命令向主机B发送一个UDP消息(格式:net send 主机名消息内容),捕获UDP数据包,记录并分析各字段的含义,并与UDP数据包格式进行比较;(注意:必须启动Messenger信使服务,方法:点击“控制面板-性能和维护-管理工具-服务”,找到Messenger并启动它)● 在主机A的DOS仿真环境下,运行net send 命令向本机所在工作组中所有主机发送一个UDP消息(格式:net send * 消息内容),捕获UDP数据包,记录并分析各字段的含义,并与UDP数据包格式进行比较;表4:UDP报文格式(1)ICMP 报文格式(2)IP 报文格式六.思考题在两次TCP协议通信过程中,发送序列号是连续的吗,为什么在每次通信时发送序列号不从0开始编号呢?初始序列号都是随机数开始的,因为如果都是从0开始,那么就很容易进行伪造,方便黑客进行攻击。

计算机网络-使用网络协议分析器捕捉和分析协议数据包

广州大学学生实验报告一、实验目的(1)熟悉ethereal的使用(2)验证各种协议数据包格式(3)学会捕捉并分析各种数据包。

二、实验环境1.MacBook Pro2.Mac OS 10.10.13..Wireshark三、实验内容1.安装ethereal软件2.捕捉数据包,验证数据帧、IP数据报、TCP数据段的报文格式。

3.捕捉并分析ARP报文。

4.捕捉ping过程中的ICMP报文,分析结果各参数的意义。

5.捕捉tracert过程中的ICMP报文,分析跟踪的路由器IP是哪个接口的。

6.捕捉并分析TCP三次握手建立连接的过程。

7.捕捉整个FTP工作工程的协议包对协议包进行分析说明,依据不同阶段的协议分析,画出FTP工作过程的示意图a.. 地址解析ARP协议执行过程b. FTP控制连接建立过程c . FTP 用户登录身份验证过程d. FTP 数据连接建立过程e. FTP数据传输过程f. FTP连接释放过程(包括数据连接和控制连接)8.捕捉及研究WWW应用的协议报文,回答以下问题:a. .当访问某个主页时,从应用层到网络层,用到了哪些协议?b. 对于用户请求的百度主页(),客户端将接收到几个应答报文?具体是哪几个?假设从本地主机到该页面的往返时间是RTT,那么从请求该主页开始到浏览器上出现完整页面,一共经过多长时间?c. 两个存放在同一个服务器中的截然不同的Web页(例如,/index.jsp,和/cn/research/index.jsp可以在同一个持久的连接上发送吗?d. 假定一个超链接从一个万维网文档链接到另一个万维网文档,由于万维网文档上出现了差错而使超链接指向一个无效的计算机名,这时浏览器将向用户报告什么?e. 当点击一个万维网文档时,若该文档除了有文本外,还有一个本地.gif图像和两个远地.gif图像,那么需要建立几次TCP连接和有几个UDP过程?9.捕捉ARP病毒包,分析ARP攻击机制。

wireshark抓包分析报告TCP和UDP

wireshark抓包分析报告TCP和UDP计算机⽹络Wireshark抓包分析报告⽬录1. 使⽤wireshark获取完整的UDP报⽂ (3)2. 使⽤wireshark抓取TCP报⽂ (3)2.1 建⽴TCP连接的三次握⼿ (3)2.1.1 TCP请求报⽂的抓取 (4)2.1.2 TCP连接允许报⽂的抓取 (5)2.1.3 客户机确认连接报⽂的抓取 (6)2.2 使⽤TCP连接传送数据 (6)2.3 关闭TCP连接 (7)3. 实验⼼得及总结 (8)1. 使⽤wireshark获取完整的UDP报⽂打开wireshark,设置监听⽹卡后,使⽤google chrome 浏览器访问我腾讯微博的⾸页p.t.qq./welcomeback.php?lv=1#!/list/qqfriends/5/?pgv_ref=im.perinfo.perinfo.icon?ptlang=2052&pgv_ref=im.perinfo.perinfo.icon,抓得的UDP报⽂如图1所⽰。

图1 UDP报⽂分析以上的报⽂容,UDP作为⼀种⾯向⽆连接服务的运输协议,其报⽂格式相当简单。

第⼀⾏中,Source port:64318是源端⼝号。

第⼆⾏中,Destination port:53是⽬的端⼝号。

第三⾏中,Length:34表⽰UDP报⽂段的长度为34字节。

第四⾏中,Checksum之后的数表⽰检验和。

这⾥0x表⽰计算机中16进制数的开始符,其后的4f0e表⽰16进制表⽰的检验和,把它们换成⼆进制表⽰为:0100 1111 0000 1110.从wireshark的抓包数据看出,我抓到的UDP协议多数被应⽤层的DNS协议应⽤。

当⼀台主机中的DNS应⽤程序想要进⾏⼀次查询时,它构成了⼀个DNS 查询报⽂并将其交给UDP。

UDP⽆须执⾏任何实体握⼿过程,主机端的UDP为此报⽂添加⾸部字段,并将其发出。

2. 使⽤wireshark抓取TCP报⽂2.1 建⽴TCP连接的三次握⼿建⽴TCP连接需要经历三次握⼿,以保证数据的可靠传输,同样访问我的腾讯微博主页,使⽤wireshark抓取的TCP报⽂,可以得到如图2所⽰的客户机和服务器的三次握⼿的过程。

实验报告:用Ethereal捕获并分析TCP数据包

——用Ethereal捕获并分析数据包学院:计算机工程学院专业:计算机科学与技术姓名:张徽学号:2008404010135TCP报文格式分析◆TCP提供一种面向连接的、全双工的、可靠的字节流服务。

◆在一个TCP连接中,仅有两方进行彼此通信。

广播和多播不能用于TCP。

◆TCP的接收端必须丢弃重复的数据。

◆TCP对字节流的内容不作任何解释。

对字节流的解释由TCP连接双方的应用层解释。

◆TCP通过下列方式来提供可靠性:应用数据被分割成TCP认为最适合发送的数据块,称为报文段或段。

TCP协议中采用自适应的超时及重传策略。

TCP可以对收到的数据进行重新排序,将收到的数据以正确的顺序交给应用层。

TCP的接收端必须丢弃重复的数据。

TCP还能提供流量控制。

TCP数据报的发送过程图TCP数据报的格式●源端口:占16比特(2个字节),分段的端口号;●目的端口:占16比特(2个字节),分段的目的端口号;端口是传输层与应用层的服务接口。

传输层的复用和分用功能都要通过端口才能实现;●序号字段:占4字节。

TCP连接中传送的数据流中的每一个字节都编上一个序号。

序号字段的值则指的是本报文段所发送的数据的第一个字节的序号。

●确认号字段:占4字节,是期望收到对方的下一个报文段的数据的第一个字节的序号。

●数据偏移:占4比特,它指出TCP报文段的数据起始处距离CP报文段的起始处有多远。

“数据偏移”的单位不是字节而是32bit字(4字节为计算单位)。

●保留字段:占6bit,保留为今后使用,但目前应置为0。

●编码位:编码位含义紧急比特URG 当URG=1时,表明紧急指针字段有效。

它告诉系统此报文段中有紧急数据,应尽快传送(相当于高优先级的数据)。

确认比特ACK只有当ACK=1时确认号字段才有效。

当ACK=0时,确认号无效。

推送比特PSH 当PSH=1时,表示请求急迫操作,即分段一到马上就发送应用程序而不等到接收缓冲区满时才发送应用程序。

复位比特RST(Reset) 当RST=1时,表明TCP连接中出现严重差错(如由于主机崩溃或其他原因),必须释放连接,然后再重新建立运输连接。

计算机网络Ethereal实验报告

计算机网络Ethereal实验报告计算机网络Ethereal实验报告一、实验目的本次实验旨在理解和掌握Ethereal网络抓包工具的使用,通过捕获网络数据包来分析TCP/IP协议的工作原理以及网络通信过程。

实验将利用Ethereal软件对网络流量进行捕获,并对捕获的数据包进行详细分析。

二、实验环境实验设备:两台计算机、一个路由器和一根交叉线软件环境:Windows 操作系统、Ethereal软件三、实验步骤1、安装Ethereal软件。

在实验设备中安装Ethereal软件,并确保其正常运行。

2、连接设备。

将两台实验计算机通过路由器连接,并使用交叉线进行配置。

确保计算机能够互相访问网络。

3、启动Ethereal软件。

打开Ethereal,并选择“Capture”菜单中的“Start Capture”选项。

在“Capture Filter”对话框中,选择“No Filter”以捕获所有数据包。

4、配置网络共享。

在两台实验计算机上配置网络共享,以便进行文件传输和网络通信。

5、进行网络通信。

通过浏览器访问网页、使用FTP传输文件等方式,在两台计算机之间进行网络通信。

同时,注意观察Ethereal软件中的数据包捕获情况。

6、停止捕获。

在完成一定量的网络通信后,选择“Capture”菜单中的“Stop Capture”选项。

在弹出的对话框中,选择“Yes”保存捕获的数据包文件。

7、分析数据包。

在Ethereal软件中选择捕获的数据包文件,并对其进行详细分析。

使用“Packet List”窗口查看数据包列表,并使用“Packet Details”窗口查看每个数据包的详细信息。

分析数据包中的各个层次和协议字段,以深入理解TCP/IP协议的工作原理。

8、进行数据包过滤和分析。

根据实验需要,可以使用Ethereal软件的过滤功能对捕获的数据包进行筛选和分析。

例如,可以过滤出TCP 数据包,并分析它们的序列号、确认号、窗口大小等字段。

最新实验七、UDP协议分析实验报告

最新实验七、UDP协议分析实验报告实验目的:1. 理解UDP(User Datagram Protocol)协议的基本原理和特点。

2. 掌握UDP协议的工作机制及其在网络通信中的应用。

3. 通过实验加深对UDP协议头部结构和数据传输过程的认识。

实验环境:- 操作系统:Windows 10 / Linux Ubuntu 20.04- 网络工具:Wireshark、hping3、nc(netcat)实验步骤:1. 使用Wireshark捕获网络上的UDP数据包。

2. 分析UDP数据包的头部结构,包括源端口、目的端口、长度、校验和等字段。

3. 使用hping3和nc工具生成UDP数据包,并观察其在网络中的传输情况。

4. 通过更改UDP数据包的大小,观察其对网络传输性能的影响。

5. 模拟UDP协议中的常见攻击行为,如洪水攻击,并记录网络的反应。

实验结果:1. Wireshark捕获结果显示,UDP数据包的源端口和目的端口多样,长度和校验和字段根据数据内容而变化。

2. 在使用hping3和nc工具生成UDP数据包时,可以自定义数据包的各个字段,包括TTL、标志位等。

3. 通过改变数据包大小,发现较大的数据包可能会导致分片,影响网络传输效率。

4. 在模拟攻击实验中,网络表现出不同程度的延迟和丢包现象,证明了UDP协议在安全性方面的脆弱性。

实验结论:UDP协议是一种无连接的网络通信协议,它允许数据包在没有建立连接的情况下直接发送。

这种特性使得UDP在某些场景下具有较高的效率,尤其是在对实时性要求高的应用中,如在线视频和语音传输。

然而,UDP协议的无连接性和不可靠性也使得它在数据传输过程中容易受到攻击和丢包。

因此,在设计基于UDP的应用时,需要考虑到这些因素,并采取相应的措施来保证数据传输的稳定性和安全性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验七-用协议分析工具EtherPeek捕获TCP、UDP数据包并分析

实验目的:熟练掌握协议分析工具的使用

掌握TCP/UDP数据的头部信息的含义

实验环境:学生机、Boson Netsim。

实验内容与步骤:

实验内容

1.捕获并分析传输控制协议。

很多因特网服务,比如HTTP、FTP、SMTP 和Telnet,都要依靠TCP来传输数据。

2.捕获并分析用户数据报协议。

UDP由很多上层协议使用,例如普通文件传输协议(TFTP)和DNS。

实验步骤

1 启动软件

安装和启动EtherPeek

2 捕获报文基本步骤

(1)打开程序后,选择Capture(捕获)—Start(开始),或者是工具栏上的开始箭头。

(2)数据传输实现后,再次进入Capture(捕获)菜单,然后选择Stop(停止)或者使用工具栏。

(3)进入Capture(捕获)菜单,选择“停止并显示”。

(4)停止捕获后,在对话框最下角增加了一组窗口卷标,包括高级、解码、矩阵、主机表单、协议分布和统计信息。

(5)选择解码卷标,可以看到缓冲器中的所有实际“数据”。

分析该卷标结构及其内容。

3捕获并分析传输控制协议

(1)进入“捕获”,“定义过滤器”。

在定义过滤器窗口中,点击“文件”,“新建”。

(2)转到“高级”卷标,点击IP协议标题旁边的“+”号,到下面找到TCP,然后选中TCP。

(3)点击OK,关闭定义过滤器窗口。

(4)按F10开始捕获TCP流量。

(5)分析捕获到的结果(即解释数据包的内容和协议具体实现过程)。

4、捕获HTTP协议使用下层TCP协议通过三次握手建立连接的数据包,第1个数据包的长度为个字节。

第2个数据包的长度为个字节。

第3个数据包的长度为个字节。

下面先对第一个TCP包进行数据分析。

(分别对三个数据包进行以下的分析,即重复三次)

第一行(Source port):2字节,源端口号。

第二行(Destination port):2字节,目标端口号。

第三行(Initial Sequence number):4字节,表示发送数据包的排序序列:。

第四行(Next expected seq number):表示希望接收数据包的排序序列:。

第五行(Date offset):1字节,用来说明数据包的大小。

第六行(Reserved Bit):保留空间,以作未来用。

第七至第十三行(Flags):6字节,标志位,有控制功能。

分别为URG,紧急指针为;ACK,确认指针为;PUSH,不用等待缓冲区装满而直接把报文交给应用层为;RST,复位指针为;SYN,同步信号为;FIN,完成或释放指针为。

此数据包的含义是。

第十四行(Windows):2字节,发送方希望被接受的数据大小。

第十五行(Checksum):2字节,是根据报头和数据字段计算出的校验和,一定由发送端计算和存储的。

校验和为。

第十六行(Urgent pointer):2字节,紧急指针,告知紧急资料所在的位置。

5、捕获并分析用户数据报协议

(1)进入“捕获”,“定义过滤器”。

(2)在定义过滤器窗口中,选择“高级”卷标。

从协议列表中,打开IP 对话框,然后点击UDP选择框。

(3)选择OK按钮关闭定义过滤器窗口。

(4)按F10开始捕获UDP流量。

(5)现在用完整的域名来对主机执行Ping 命令。

进入“开始”,“运行”,并输入ping 。

现在按回车键,可以ping这个网站四次。

(6)停止并显示捕获结果。

(7)分析捕获到的结果。

完成以下内容的填写。

第一行(Source port):2字节,为发送进程的端口号:。

第二行(Destination port):2字节,为接收进程的端口号。

第三行(length):2字节,说明UDP数据报的总长度,包括报头和数据域。

第四行(Checksum):2字节,校验和。

6、实验总结。