URPF技术白皮书

H3C SR8800 高安全性技术白皮书

高安全性技术白皮书关键词:安全性、ARP、URPF摘要:本篇文档介绍了SR8800产品安全性相关的内容,按接入、路由转发和管理等几方面进行阐述。

缩略语清单:缩略语英文全名中文解释URPF Unicast Reverse Path Forwarding 单播反向路径转发Shell 安全外壳SSH Secure目录1 概述 (4)2 接入安全性 (4)2.1 端口安全 (4)2.2 MAC认证 (5)2.3 802.1x认证 (6)2.3.1 802.1x的体系结构 (6)2.3.2 802.1x的基本概念 (7)2.4 Portal认证 (8)2.4.1 Portal的系统组成 (9)2.5 VLAN端口隔离功能 (10)2.6 广播流量抑止 (11)2.7 STP保护功能 (11)2.8 ARP源抑制功能 (12)2.9 ARP防IP报文攻击功能 (13)2.10 ARP防欺骗功能 (13)2.11 ARP防攻击功能 (13)2.12 授权ARP功能 (14)2.13 协议端口保护功能 (14)2.14 报文上送限制和优先级分类上送功能 (14)2.15 主动对攻击报文进行隔离功能 (14)3 路由转发安全性 (15)3.1 路由协议加密认证 (15)3.2 IP Source Guard功能 (15)3.3 URPF (15)3.4 海量双向ACL (16)3.5 IPSec (16)3.6 NetStream (19)3.7 防火墙(FW) (20)3.7.1 包过滤防火墙简介 (20)3.7.2 ASPF简介 (21)4 管理安全性 (25)4.1 用户密码管理 (25)4.2 用户等级管理 (25)4.3 信息中心 (25)4.4 SSH (26)4.4.1 算法和密钥 (26)4.4.2 非对称密钥算法 (26)4.4.3 SSH2.0工作过程 (27)4.5 RADIUS (29)4.6 NQA (30)1 概述在网络应用越来越广泛的今天,用户对网络的安全性要求越来越高。

启明星辰天清汉马防火墙技术白皮书

VRRP 协议介绍 .............................................................................................................19 天清汉马防火墙冗余备份功能实现 ............................................................................. 20

网络安全的内容............................................................................................................................... 5 信息安全产品体系结构 ........................................................................................................... 5 网络安全产品介绍 ................................................................................................................... 6 防火墙............................................................................................................................... 6

融汇画方网络准入设备技术白皮书

目录1了解北京融汇画方科技有限公司 (2)1.1公司背景 (2)1.2行业背景 (2)1.3为什么需要网络准入控制系统 (2)2画方科技网络准入系统 (4)2.1系统架构图 (5)2.2网络拓扑图 (6)2.3产品特点 (6)2.3.1无需安装客户端或ActiveX控件 (6)2.3.2即插即用 (7)2.3.3基于网络行为主动发现主动管理 (7)2.3.4支持网络设备硬件多,满足国内网络准入需要 (7)2.4部署方式 (7)2.4.1旁路部署 (7)2.4.2串联部署 (8)2.5认证与注册 (8)2.5.1支持802.1X协议 (8)2.5.2支持IP语音(VoIP) (8)2.5.3无线集成 (8)2.5.4灵活的设备注册 (8)2.6合规检查 (10)2.6.1检测异常的网络活动 (10)2.6.2健康状态(SOH) (10)2.6.3漏洞扫描 (10)2.6.4一键逃生 (10)2.6.5隔离有问题的设备 (10)2.7友好的管理界面 (11)2.7.1基于命令行和Web的管理 (11)3产品功能 (13)3.1灵活的VLAN管理和基于角色的访问控制 (13)3.2来访准入–使用你自己的设备(BYOD) (13)3.3更多内置检测类型 (14)3.3.1DHCP指纹 (14)3.3.2用户客户端 (14)3.3.3MAC地址 (15)3.4自动注册 (15)3.4.1通过网络设备 (15)3.4.2由DHCP指纹 (15)3.4.3通过MAC地址供应商 (15)3.4.4更多 (15)3.5注册时间期限 (15)3.6带宽计算 (16)3.7移动网络设备 (16)3.9接入路由器 (16)3.10快速部署 (16)3.11快速通道 (17)3.12高可用性 (17)3.13支持的硬件 (17)3.14基于业界多种标准 (17)3.15轻松定制、扩展 (17)4VLAN分配技术简介 (18)4.1.1使用SNMP Traps (18)4.1.2连接更改Traps(Link Change Traps) (18)4.1.3MAC地址通知进程(MAC notification traps) (19)4.1.4端口安全Trap(Port Security Traps) (19)4.2有线:802.1X + MAC旁路认证(MAB) (19)4.3无线集成 (20)5支持网络设备 (21)5.1有线设备支持 (21)5.2无线设备支持 (22)5.3接入点 (23)6案例 (24)6.1方案一:企事业单位旁路部署 (24)6.2方案二:政府及企业分级部署 (25)6.3方案三:企事业单位串联部署 (26)6.4方案四:服务器网络安全部署 (27)7运行环境与标准 (28)8特别声明 (29)本白皮书中的内容是画方科技网络准入系统技术说明书。

URPF

什么是单播反向路径转发URPF1 背景单播反向路径转发(Unicast Reverse Path Forwarding),是网络设备检查数据包源地址合法性的一种方法。

其在FIB表中查找该源地址是否与数据包的来源接口相匹配,如果没有匹配表项将丢弃该数据包,从而起到预防IP欺骗,特别是针对伪造IP源地址的拒绝服务(DoS)攻击非常有效。

2 URPF应用环境简介DoS(Denial of Service)攻击是一种阻止连接服务的网络攻击。

DoS的攻击方式有很多种,最基本的DoS攻击就是利用合理的服务请求来占用过多的服务资源,从而使合法用户无法得到服务的响应。

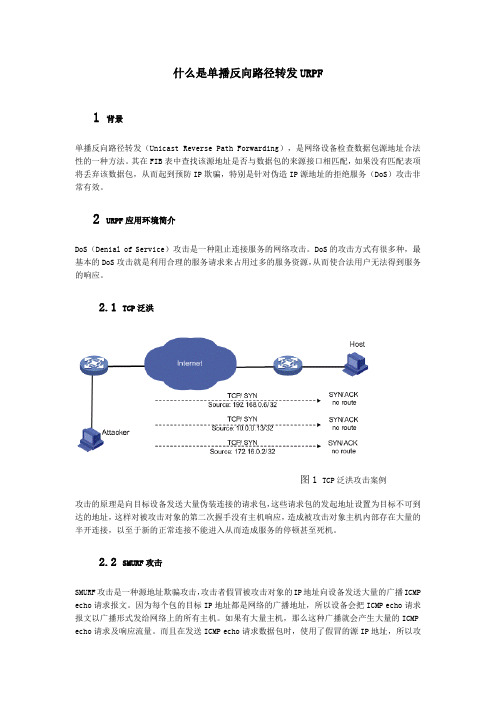

2.1 TCP泛洪图1 TCP泛洪攻击案例攻击的原理是向目标设备发送大量伪装连接的请求包,这些请求包的发起地址设置为目标不可到达的地址,这样对被攻击对象的第二次握手没有主机响应,造成被攻击对象主机内部存在大量的半开连接,以至于新的正常连接不能进入从而造成服务的停顿甚至死机。

2.2 SMURF攻击SMURF攻击是一种源地址欺骗攻击,攻击者假冒被攻击对象的IP地址向设备发送大量的广播ICMP echo请求报文。

因为每个包的目标IP地址都是网络的广播地址,所以设备会把ICMP echo请求报文以广播形式发给网络上的所有主机。

如果有大量主机,那么这种广播就会产生大量的ICMP echo请求及响应流量。

而且在发送ICMP echo请求数据包时,使用了假冒的源IP地址,所以攻击造成的ICMP流量不仅会阻塞网络,而且会产生攻击流量。

图2 SMURF攻击案例图如图2,Attacker仿冒Router B的地址对Router C进行攻击,如果Router C上的网络管理员检测到攻击,将会配置防火墙规则,将所有来自Router B的报文过滤,导致无辜的Router B 无法访问Router C。

此时,被攻击系统的管理员反而成为黑客的帮凶,使一些合法用户失去合法访问的权限。

S5560X-EI系列千兆三层交换机产品白皮书

H3C S5560X-EI 系列高性能融合以太网交换机产品概述H3C S5560X-EI 系列交换机是杭州华三通信技术有限公司(以下简称H3C 公司)自主开发的三层千兆以太网交换机产品,是为要求具备高性能、高端口密度且易于安装的网络环境而设计的智能型可网管交换机。

基于业界领先的高性能硬件架构和H3C 先进的Commware V7 软件平台开发,同时基于强大的统一交换平台,实现有线无线的无缝融合。

H3C S5560X-EI 系列交换机可集成无线控制功能,实现接入层无线/有线本地转发,消除无线控制带宽瓶颈,扩大无线部署规模,节省用户投资成本。

S5560X-EI 系列以太网交换机提供10/100/1000Base-T 自适应以太网端口或10GE SFP+光口,并通过子卡可支持10GE 电口、40GE QSFP+光口。

在企业网中,可以作为接入设备提供千兆到桌面应用,或作为中小企业的核心;在城域网或者行业用户中,向下可以提供千兆接入最终用户或汇接低端交换机,向上可以通过万兆或40GE 光纤或者链路聚合汇聚到核心交换机。

S5560X-EI 系列以太网交换机支持创新的VxLAN 技术,可以同时支持VxLAN 二三层网关。

S5560X-30C-EI S5560X-54C-EIS5560X-30F-EI S5560X-54F-EIS5560X-30C-PWR-EI S5560X-54C-PWR-EIS5560X-34S-EI S5560X-54S-EIH3C S5560X-EI 系列以太网交换机目前包含如下型号:S5560X-30C-EI:24 个10/100/1000BASE-T 端口(其中8 个combo 口),4 个10G/1G BASE-X SFP+端口,1 个端口扩展槽位,2 个风扇模块槽位,2 个电源模块槽位;S5560X-54C-EI:48 个10/100/1000BASE-T 端口,4 个10G/1G BASE-X SFP+端口,1 个端口扩展槽位,2 个风扇模块槽位,2 个电源模块槽位;S5560X-30F-EI:24 个SFP 端口(其中8 个combo 口),4 个10G/1G BASE-X SFP+端口,1 个端口扩展槽位,2 个风扇模块槽位,2 个电源模块槽位;S5560X-54F-EI:48 个SFP 端口,4 个10G/1G BASE-X SFP+端口,1 个端口扩展槽位,2 个风扇模块槽位,2 个电源模块槽位;S5560X-30C-PWR-EI:24 个10/100/1000BASE-T 端口,4 个10G/1G BASE-X SFP+端口,1 个端口扩展槽位,2 个风扇模块槽位,2 个电源模块槽位;S5560X-54C-PWR-EI:48 个10/100/1000BASE-T 端口,4 个10G/1G BASE-X SFP+端口,1 个端口扩展槽位,2 个风扇模块槽位,2 个电源模块槽位;S5560X-34S-EI:28 个10/100/1000BASE-T 端口(其中4 个combo 口),4 个10G/1G BASE-X SFP+端口,2 个40G QSFP+ 端口;S5560X-54S-EI:48 个10/100/1000BASE-T 端口,4 个10G/1G BASE-X SFP+端口,2 个40G QSFP+端口;产品特点高性能端口扩展能力H3C S5560X-EI 系列交换机主机均固化4 个万兆光端口,提供最高性价比端口组合,实现最低成本的互联方案,满足用户1:1 无收敛网络部署需求;H3C S5560X-EI 系列交换机支持丰富、灵活的端口扩展板卡,包括8 端口万兆光扩展板卡,2 端口万兆光/电接口板卡,以及2 端口40G 扩展板卡,整机最大支持12 个万兆端口或2 个40G 端口,实现高密、高性能端口扩展能力,满足大型网络汇聚或中小网络核心部署需求,以及对于光电混合组网的配置需求。

御界高级威胁检测系统技术白皮书-腾讯企业安全

御界高级威胁检测系统技术白皮书目录第一章系统简介 (4)1.前言 (4)2.核心能力 (4)第二章系统架构 (5)1.架构设计 (5)2.产品部署模式 (6)高扩展性 (6)多模块自由组合 (6)低成本 (6)3.产品型号 (7)第三章系统特点 (7)1.攻击链条检出 (7)2.发现APT (8)3.异常流量感知 (8)4.勒索病毒检测 (9)5.威胁情报 (9)6.漏洞攻击检测 (9)第四章核心功能模块 (9)1TFA检测引擎 (9)入侵特征模型检测模块 (9)异常流量模型检测模块 (9)异常域名检测模块 (10)网络攻击检测模块 (10)2文件还原模块 (10)3文件分析检测模块 (10)哈勃动态行为沙箱 (11)TAV杀毒引擎 (11)1.前言随着移动设备的普及和云基础设施的建设,企事业单位积极拥抱数字化,加之万物互联IoT潮流的到来,网络安全在当前这个时间点需要重新定义。

经典的攻击方式还未落幕,层出不穷的高级攻击方式已经上演,在安全形势不断恶化的今天,即使部署了各式样的安全产品,也无法做到预防所有的威胁。

在网络边界处阻止所有的威胁固然是我们最希望看到的情况,但是这种同步的拦截方式受限于较高的性能要求和较少的信息量,很难独立成为一个完整的企业安全解决方案。

御界高级威胁检测系统(以下简称御界)在网络边界处采用镜像流量,旁路检测的方式,旨在发现企业受到的恶意攻击和潜在威胁。

2.核心能力御界基于腾讯反病毒实验室的安全能力,依托腾讯在云和端的大数据,形成了强大且独特的威胁情报和恶意检测模型,凭借基于行为的防护和智能模型两大核心能力,高效检测未知威胁。

也正因为丰富的数据和海量运算能力,在发现威胁之后的溯源上御界的数据平台也能提供一流的服务。

真正高质量的攻击,比如APT攻击,大多是以新面貌呈现,基于特征或者是黑样本库黑网址库的防御方式在对抗新的威胁之时远不如动态分析来的直接和有效。

恶意代码层面可以通过变形和加密来做对抗,远控地址和远程IP也是全新的,攻击的入口也不尽相同,可以是邮件收发和消息处理等用户行为,也可以是通过系统或者软件漏洞进入,但是入侵,潜伏,远程连接,远程控制等过程从行为上看是有很大的相似和关联性的,基于行为的检测方案比基于特征的检测方案站在更高的维度上。

URPF技术白皮书

关键词:URPF、DoS攻击、DDoS攻击摘要:本文介绍了URPF的应用背景,URPF主要用于防止基于源地址欺骗的网络攻击行为,例如基于源地址欺骗的DoS攻击和DDoS攻击;随后介绍了URPF的技术原理以及URPF的几种灵活定制方案(NULL0口,缺省路由,ACL等);最后简要介绍了URPF的典型组网案例。

缩略语清单:目录1 背景2 URPF应用环境简介2.1 TCP泛洪2.2 SMURF攻击3 魔高一尺、道高一丈——URPF的发展3.1 DoS攻击的发展3.2 URPF的水土不服——严格URPF的局限3.3 退一步海阔天空——松散URPF的改进4 NULL0口——URPF的烽火台5 缺省路由和ACL,灵活定制你的URPF5.1 缺省路由5.2 ACL规则6 URPF处理流程7 典型组网应用1 背景单播反向路径转发(Unicast Reverse Path Forwarding),是网络设备检查数据包源地址合法性的一种方法。

其在FIB表中查找该源地址是否与数据包的来源接口相匹配,如果没有匹配表项将丢弃该数据包,从而起到预防IP欺骗,特别是针对伪造IP源地址的拒绝服务(DoS)攻击非常有效。

2 URPF应用环境简介DoS(Denial of Service)攻击是一种阻止连接服务的网络攻击。

DoS的攻击方式有很多种,最基本的DoS攻击就是利用合理的服务请求来占用过多的服务资源,从而使合法用户无法得到服务的响应。

2.1 TCP泛洪图1 TCP泛洪攻击案例攻击的原理是向目标设备发送大量伪装连接的请求包,这些请求包的发起地址设置为目标不可到达的地址,这样对被攻击对象的第二次握手没有主机响应,造成被攻击对象主机内部存在大量的半开连接,以至于新的正常连接不能进入从而造成服务的停顿甚至死机。

2.2 SMURF攻击SMURF攻击是一种源地址欺骗攻击,攻击者假冒被攻击对象的IP地址向设备发送大量的广播ICMP echo请求报文。

NFPP

NFPP技术白皮书福建星网锐捷网络有限公司版权所有侵权必究前言摘要NFPP (Network Foundation Protection Policy基础网络保护策略)是用来增强交换机安全的一种保护体系,通过对攻击源头采取隔离措施,可以使交换机的处理器和信道带宽资源得到保护,从而保证报文的正常转发以及协议状态的正常。

文章阐述了NFPP的开发背景和基本技术原理,以及锐捷网络在该项技术中的应用特点和配置实例。

关键词NFPP、攻击、保护、隔离缩略语清单缩略语英文全名中文解释NFPP Network Foundation Protection Policy 基础网络保护策略URPF Unchaste Reverse Path Forwarding 单播路径转发QOS Quality of Service 服务质量CPP Control Plane Policy 控制平台策略ACL Access Control List 访问控制列表目录1 前言 (1)2 NFPP技术框架 (2)2.1 交换机体系结构 (2)2.2 NFPP技术 (2)2.2.1 攻击检测的技术 (3)2.2.2 实施保护的技术 (3)2.2.3 检测、保护的过程 (4)3 NFPP工作原理 (5)3.1 NFPP保护策略 (5)3.1.1 分类 (5)3.1.2 入队 (5)3.1.3 策略 (6)3.2 NFPP的工作流程 (7)4 锐捷NFPP技术特点 (9)5 NFPP应用 (10)5.1 设置策略 (10)5.2 识别攻击 (11)5.3 隔离用户 (11)5.4 实例解析 (11)6 结束语 (13)1 前言由于计算机网络体系结构的复杂性及其开放性等特征,使得网络设备及数据的安全成为影响网络正常运行的重要问题。

分析当前网络设备受到的攻击主要表现如下:l拒绝服务攻击可能导致到大量消耗内存等资源,使用系统无法继续服务。

l大量的报文流送向CPU,占用了整个送CPU的报文通路的带宽,导致正常的控制流和管理流无法达到CPU,从而带来协议振荡无法管理,进而影响到数据面的转发。

网御防火墙技术白皮书V45

网御防火墙技术白皮书V3.0北京网御星云信息技术有限公司目录1序言随着信息化建设的深入推进,近些年信息安全正在发生着翻天覆地的变化。

之前的很长一段时间里,IT人员的工作主要是搭建网络基础平台,用户对信息安全的需求则主要是对基础设施进行安全防护,安全产品给信息系统带来的价值无法衡量,有时甚至变成一种心理安慰,这一时期可以称之为信息安全1.0时代”而随着信息化发展的逐渐深入,信息化建设将风险推向前台。

尤其是随着信息化的发展,更多的工作平台、业务平台都搬上网络,网络从传输数据”进化到传输钞票”有时甚至是关系国家安全、社会责任等国计民生的重大内容,信息安全正式进入了 2.0时代。

在信息安全2.0时代”应用与数据安全的保障是摆在信息安全厂商面前最迫切的课题,作为信息安全的基础设施产品--—防火墙也面临着新的机遇与挑战。

网御防火墙适应用户的需求,在不断提高性能的同时,功能上包括基于应用的识别控制,深层内容过滤等方面都取得了重要突破,为用户构建完整的应用与数据安全解决方案,全方位保障业务的安全运行提供了有力的手段。

2产品概述网御防火墙是网御自主研发的核心产品。

1999年联想研究院设计并开发完成第一代防火墙产品。

网御防火墙产品历经简单包过滤防火墙、状态包过滤防火墙、深度内容过滤和完全内容检测防火墙等发展阶段,并集成了防火墙、VPN、入侵检测与防御、防蠕虫病毒、上网行为管理、流量整形等众多功能。

目前已广泛应用在税务、公安、政府、部委、能源、交通、军队、电信、金融、企业等各行业,并为其网络和应用提供安全保障。

网御防火墙分为多核金刚万兆系列,超五系列、AISC系列、强五系列和精五系列,共计80余款,从大型骨干网络的安全防护到小型办公室网络的安全接入都有相应的防火墙产品。

超五防火墙基于创新的多核架构,使国内性能最高的万兆级防火墙。

ASIC系列具有强劲的小包处理性能,64 字节小包达到lOGbps,是国内为数不多的高性能防火墙之一;强五防火墙具备强大的安全功能,是集防火墙、IPSECVPN、SSLVPN、漏洞扫描、主动防御、入侵检测与防护系统、防网络病毒、内容检测与过滤、绿色上网、带宽管理、高可用性等众多功能于一身的多威胁统一管理的综合防火墙。

锐捷主推交换机招标参数

RG-S8606

功能及技术指标

参数要求

交换容量

交换容量≥720G

包转发性能

支持包转发率≥580Mpps,所配板卡必须实现全分布式转发

★机箱插槽数

每机箱插槽数≥6个

虚拟化

支持双机虚拟化功能,两台设备能协同工作,接入交换机上连两台核心设备的链路可以封装EthernetChannel,提高设备和链路的稳定,能将两台跨楼宇物理核心设备虚拟成一台交换机,统一管理,统一转发数据

RG-S6200

功能及技术指标

参数要求

整机形态

★整机支持的最高万兆端口数≥48个;

扩展插槽≥1个,可扩展FC模块,40G接口模块;

交换性能

★交换容量>=960Gbps

★转发性能>=714Mpps

数据中心特性

★支持FCoE协议,实现LAN和FC SAN网络融合一体化部署,官网有宣传,可公开查询,提供官网查询页面链接

支持uRPF,线卡硬件支持单播反向地址检测机制

支持BFD快速收敛,支持BFD与RIP、OSPF、VRRP联动

支持RSPAN远程镜像

三层功能

支持静态路由、RIP v1/v2,OSPF(多进程),BGP,支持策略路由

支持IPv6、RIPng、OSPF v3、BGP4+,支持策略路由

★支持ECMP、WCMP等路由负载均衡功能

支持IEEE 802.3af(POE)功能

可靠性

每机箱配置冗余引擎和电源

所有模块支持热插拔

支持跨模块,端口、设备捆绑;支持端口汇聚控制协议(LACP)协议,让用户可以利用符合IEEE 802.3ad的设备创建以太网通道。

H3C S7500E URPF技术白皮书

H3C S7500E URPF技术白皮书关键词:URPF、DoS攻击摘要:本文介绍了URPF的应用背景,URPF主要用于防止基于源地址欺骗的网络攻击行为,例如基于源地址欺骗的DoS攻击;随后介绍了URPF的技术原理以及S7500E系列以太网交换机URPF的工作机制与应用限制;最后简要介绍了URPF的典型组网案例。

缩略语清单:缩略语英文全名中文解释URPF Unicast Reverse Path Forwarding 单播反向路径转发FIB Forwarding Information Base 转发信息库DoS Denial of Service 拒绝服务ACL Access Control List 访问控制列表ICMP Internet Control Message Protocol 因特网控制报文协议目录1 URPF特性概述 (3)2 URPF应用环境 (3)2.1 TCP泛洪 (3)2.2 SMURF攻击 (3)3 URPF工作机制 (4)3.1 7500E交换机的URPF工作机制 (4)3.2 UPRF应用限制 (6)3.3 URPF技术优势 (6)4 典型应用组网 (6)1 URPF特性概述URPF(Unicast Reverse Path Forwarding,单播反向路径转发)特性提供了一种增强的地址检测机制用于设备的安全转发,在转发流程中根据报文的源地址反向查找报文出接口,如果FIB(Forwarding Information Base,转发信息库)表中存在此源地址对应的表项,且该出接口和报文的入接口相匹配,报文则可以转发,否则丢弃报文。

从而起到预防IP欺骗的作用,特别是针对伪造IP源地址的DoS(Denial ofService,拒绝服务)攻击非常有效。

2 URPF应用环境DoS(Denial of Service)攻击是一种阻止连接服务的网络攻击。

DoS的攻击方式有很多种,最基本的DoS攻击就是利用合理的服务请求来占用过多的服务资源,从而使合法用户无法得到服务的响应。

中国电信网络安全技术白皮书-中国电信集团(技术部拟文

中国电信集团公司技术标准中国电信网络安全技术白皮书(2010 年版)2010-3-30 发布2010-4-10 实施中国电信集团公司发布目1.录网络安全综述 (1)1.1. 2009 年网络安全态势总体状况 (1)1.2. 电信网络安全技术及应用发展动态 (2)2. 电信网络安全技术发展与应用 (4)2.1. 移动互联网安全 (4)2.1.1.移动终端安全 (4)2.1.2.网络安全 (6)2.1.3.应用与内容安全 (7)2.2. IP 网安全 (9)2.2.1.承载网安全 (9)2.2.2.支撑系统安全 (11)2.2.3.应用系统安全 (12)2.2.4.安全管理 (13)2.2.5.IPv6 网络演进 (16)3. 网络安全热点 (18)3.1. 云安全 (18)3.1.1.云计算安全 (18)3.1.2.安全云 (20)3.2. 物联网安全 (21)4. 网络安全设备 (22)5. 结语 (27)关于中国电信网络安全实验室 (28)术语和缩略语 (29)1. 网络安全综述1.1. 2009 年网络安全态势总体状况2009 年以来,国内互联网用户及应用继续保持着高速发展,据统计,2009年底我国互联网网民数量达到 3.84 亿,手机上网用户达 2.33 亿。

随着互联网应用的广泛普及,其在国家政治、经济、文化以及社会生活的各个方面发挥着越来越重要的作用,已经成为国家、社会、民众交互的重要平台。

与此同时,互联网面临的安全威胁也随着互联网及应用的发展而不断演化,呈现日益复杂的局面,网络安全形势不容乐观。

纵观2009 年国内网络安全总体态势,主要特征如下:1、木马病毒数量爆发式增加,变种更新速度加快据国家计算机病毒应急处理中心统计,2009 年新增病毒样本299 万个,其中新增木马246 万多个,是08 年新增木马的5.5 倍。

其主要特征是本土化趋势加剧,变种速度更快、变化更多,隐蔽性增强,攻击目标明确,趋利目的明显。

技术白皮书-EconoPure

W部分 消防装置规制W1 消防装置任何经认可的消防装置均需连接到地方当局提供的汇流管中。

但是,地方当局在认为有必要的条件下,可以允许这些消防装置连接到以下地方:(a)经认可的其它供水源;(b)任何非饮用水的水源,只要这些水源不用于居家生活,也不用于地方当局认为可能危害健康的任何其它用途。

W2 供水在满足以下条件之前,用于消防装置的水不能取自供水系统:(a)向地方当局提交申请来要求这样的供水,而且申请得到批准;(b)对这类水的使用以及消防装置均符合地方当局所订立的条件。

W3 消防装置的设计任何消防装置均需满足以下要求:(a)应当提供合适的抽水连接线以及水压测量装置;(b)提供数量充足的隔离阀来控制进入装置、以及装置中各个位置的水流量,具体遵照地方当局的要求;(c)水的数量、压力及流率要能足够支持与消防装置相连接的任何消防卷盘、消火栓或喷淋系统。

W4 “视同满足规定”的方法性要求如果消防装置符合以下条件,即可认为规制W3中提出的要求得到满足:(a)由专业工程师或其他经批准的适任人员执行了、或监督执行了可接受的合理设计;(b)符合SABS 0400号标准第3节W部分的要求。

“视同满足规定”的方法性准则WW1 总体如果消防装置符合本部分下文所列“视同满足规定”的方法性准则,即可认为W3的要求得到满足。

WW2 汇流管任何消防装置均需连接到地方当局提供的汇流管中,并且定位与深度也应由地方当局决定。

WW3 水表如果地方当局要求,任何消防装置中均应留出余地,以备地方当局提供并安装水表。

WW4 隔离阀在任何消防装置中,均应在现场边界以内不超过1.5米的位置安装隔离阀。

WW5 消防装置WW5.1 任何消防装置在构造方面均需达到以下要求:(a)能够提供数量足够的水,以使任何区域中可以同时操动、或同时进入工作状态的所有消防卷盘、消火栓和喷淋系统均能有效工作。

(b)在任何消防卷盘或消火栓处均能提供不低于300千帕的流压,而且流率不低于以下规定值:(i)每只消防卷盘0.5升/秒;(ii)每只消火栓20升/秒。

URPF技术介绍

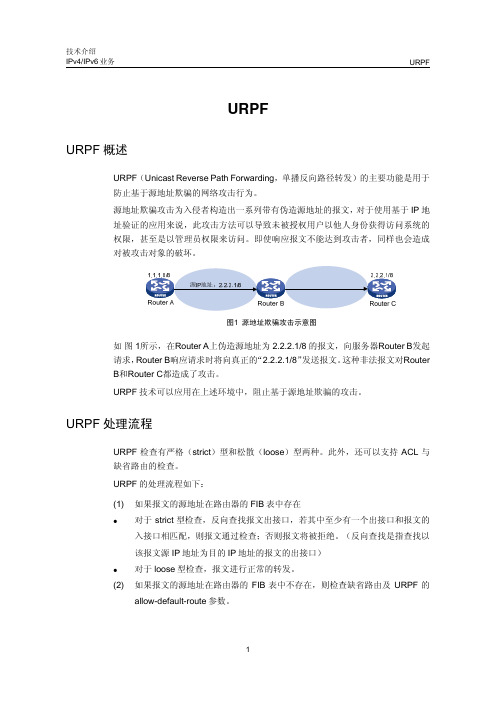

URPFURPF概述URPF(Unicast Reverse Path Forwarding,单播反向路径转发)的主要功能是用于防止基于源地址欺骗的网络攻击行为。

源地址欺骗攻击为入侵者构造出一系列带有伪造源地址的报文,对于使用基于IP地址验证的应用来说,此攻击方法可以导致未被授权用户以他人身份获得访问系统的权限,甚至是以管理员权限来访问。

即使响应报文不能达到攻击者,同样也会造成对被攻击对象的破坏。

图1源地址欺骗攻击示意图如图1所示,在Router A上伪造源地址为2.2.2.1/8的报文,向服务器Router B发起请求,Router B响应请求时将向真正的“2.2.2.1/8”发送报文。

这种非法报文对RouterB和Router C都造成了攻击。

URPF技术可以应用在上述环境中,阻止基于源地址欺骗的攻击。

URPF处理流程URPF检查有严格(strict)型和松散(loose)型两种。

此外,还可以支持ACL与缺省路由的检查。

URPF的处理流程如下:(1) 如果报文的源地址在路由器的FIB表中存在z对于strict型检查,反向查找报文出接口,若其中至少有一个出接口和报文的入接口相匹配,则报文通过检查;否则报文将被拒绝。

(反向查找是指查找以该报文源IP地址为目的IP地址的报文的出接口)z对于loose型检查,报文进行正常的转发。

(2) 如果报文的源地址在路由器的FIB表中不存在,则检查缺省路由及URPF的allow-default-route参数。

z对于配置了缺省路由,但没有配置参数allow-default-route的情况,不管是strict 型检查还是loose型检查,只要报文的源地址在路由器的FIB表中不存在,该报文都将被拒绝;z对于配置了缺省路由,同时又配置了参数allow-default-route的情况下,如果是strict型检查,只要缺省路由的出接口与报文的入接口一致,则报文将通过URPF的检查,进行正常的转发;如果缺省路由的出接口和报文的入接口不一致,则报文将拒绝。

网络安全设备平台技术总要求

网络设备平台技术总要求:本次投标方所投网络设备和安全设备为同一品牌,投标方案中每个型号的硬件产品参数与给定参数大体相当,满足学校应用需求即可,各生产厂家具有自主知识产权的特殊性参数可以不同,软件主要是以功能为主。

系统要求统一网关,支持IPV6/IPV4统一计费,方便学院平滑过渡到IPV6,WEB认证(有线+无线),万兆主干+千兆桌面,安全流控,实名日志满足公安82号令要求。

所投产品须提供最新的原厂商宣传彩页;1、核心交换机具体要求如下(2台):根据学校实际应用情况及扩展性、背板带宽>=9Tbps,交换容量>=6Tbps,包转发率>=3500Mpps,支持电源模块冗余,电源插槽>=6,支持主控冗余,业务和引擎槽位数>=18;支持风扇支持动态调速,风扇数>=6;支持RIPv1/V2,并支持MD5认证、OSPFv2、BGP4、LPM Routing、黑洞路由、不同进程之间的路由引入;支持IPv4/IPv6受控组播、IPv6组播技术(MLB SNOOPING、PIM-SM for IPv6、PIM-DM for IPv6、PIM-SSM for IPv6、IPv6组播隧道、IPv6静态组播)、多级环网保护技术MRPP、柔性资源调度Flex-Resource、QinQ、安全ARP、多维ACL、IPv6 ACL、AM、AUTO VLAN和GUEST VLAN、IPv6安全RA、IPv6 URPF、IPv6 VRRPv3、DHCPv6功能,并提供国家权威机构的测试报告。

支持EMVTE并提供技术白皮书;支持基于ASIC(硬件)的IPv6。

基于ASIC的硬件IPv6转发是保证网络吞吐达到线速的必备条件,其他转发方式无法满足网络实际性能要求,为防止以次充好虚假应标,需要提供国家权威测试机构的报告,证明千兆和万兆端口转发IPv6流量均可达到线速。

支持ARP安全功能,防范ARP攻击,防止被大流量ARP攻击占满表项造成网络瘫痪,考虑实际应用中ARP攻击问题非常严重,为保证网络的稳定性,为防止以次充好虚假应标,需要提供国家权威测试机构的报告;要求提供IPv6 VRRPv3技术白皮书、DHCPv6技术白皮书、IPv6安全RA技术白皮书,要求通过IPv6 Ready Phase-2 enhanced 版认证,要求通过DHCPv6认证,并提供证书。

信锐技术无线射频防护功能介绍

信锐技术无线射频防护功能白皮书信锐网科技术有限公司版权声明本说明版权归深圳市信锐网科技术有限公司所有,并保留对本文档及本声明的最终解释权和修改权。

本文档中出现的任何文字叙述、文档格式、插图、照片、方法、过程等内容,除另有特别注明外,其著作权或其它相关权利均属于深圳市信锐网科技术有限公司。

未经深圳市信锐网科技术有限公司书面同意,任何人不得以任何方式或形式对本文档内的任何部分进行复制、摘录、备份、修改、传播、翻译成其他语言、将其全部或部分用于商业用途。

免责条款本文档仅用于为最终用户提供信息,其内容如有更改或撤回,恕不另行通知。

信锐网科技术有限公司已尽最大努力确保本文档内容准确可靠,但不提供任何形式的担保,任何情况下,信锐网科技术有限公司均不对(包括但不限于)最终用户或任何第三方因使用本文档而造成的直接或间接的损失或损害负责。

信息反馈如果您有任何宝贵意见,请反馈:地址:深圳市南山区学苑大道1001号南山智园A1栋6楼邮编:518055您也可以访问信锐技术网站:获得最新技术和产品信息一.技术背景随着互联网的高速发展和移动终端的普及,对无线网络的需求愈加强烈。

近年来,随着WiFi在手机、Pad、个人电脑等设备上的普及,给人们的工作和生活带来了更多的便利,但无线网络安全问题也随之出现。

这些移动终端上承载着越来越多的个人生活、娱乐、工作等方面的信息,尤其是以支付宝为代表的在线支付应用的兴起,无线信息中包含大量的个人隐私、支付密码甚至商业秘密信息,这些信息的重要性不言而喻。

由于移动终端的信息交互基本都离不开无线网络连接,而无线信号是空气中是无处不在的,人们很自然会产生这样的忧虑:我的隐私是否会随着无线信号飞来飞去?无线网络安全该如何保证?2015年的3-15晚会更是让这种忧虑达到了极致,晚会上现场技术人员通过观众连WI-FI,技术人员就可以把观众手机里的所有资料全部拷贝出来,包括照片、密码等隐私。

顿时全国掀起了讨论之风,钓鱼WI-FI也让人们谈"无线"色变。

优炫数据库安全审计系统-技术白皮书

并未对操作系统漏洞加以弥补,如系统用户权限

审计类

审计措施不力 开启了数据库自身审计,但是其详细度,可信度不足

加密类

缺乏加密措施

ห้องสมุดไป่ตู้

对于敏感数据依然采用明文存储,并未进行加密

存储、备 缺少安全备份措施

份类

采用简单复制的手段进行备份

1.4. 与传统防火墙的技术区别

传统意义上的防火墙是限制内部网与外部网通信的设备,针对边界防护,对于内部 网络访问数据库的行为或者来自外部绕过防火墙访问数据库的行为无法进行阻断、替 换、报警、审计等操作,无法有效的保护数据库系统的安全。而北京优炫软件股份有限 公司的 Uxsino RS CDPS 数据库安全审计系统(简称 Uxsino RS CDPS)正是专门针对此 种情况而设计的防火墙。

在攻击方式中sql注入攻击是黑客对数据库进行攻击的常用手段之一而且表面看起来跟一般的web页面访问没什么区别所以市面的防火墙都不会对sql注入发出警报如果管理员没查看iis日志的习惯可能被入侵很长时间都不会发觉

Uxsino RS CDPS 数据库安全审计系统

技 术 白 皮 书

北京优炫软件股份有限公司

越来越多的关键业务系统运行在数据库平台上。同时也成为不安定因素的主要目 标。如何确保数据库自身的安全,已成为现代数据库系统的主要评测指标之一。数据库 是信息技术的核心和基础,广泛应用在电信、金融、政府、商业、企业等诸多领域,当 我们说现代经济依赖于计算机时,我们真正的意思是说现代经济依赖于数据库系统。数 据库中储存着诸如银行账户、医疗保险、电话记录、生产或交易明细、产品资料等极其 重要和敏感的信息。尽管这些系统的数据完整性和安全性是相当重要的,但对数据库采 取的安全检查措施的级别还比不上操作系统和网络的安全检查措施的级别。许多因素都 可能破坏数据的完整性并导致非法访问,这些因素包括复杂程度、密码安全性较差、误 配置、未被察觉的系统后门以及数据库安全策略的缺失等。

01 uRPF

© 2007,enhance, Inc. All rights reserved.

uRPF配置案例

武汉引航信息科技有限公司CCIE教研组

Router(config)# access-list 197 deny ip 192.168.201.0 0.0.0.63 any log-input Router(config)# access-list 197 permit ip 192.168.201.64 0.0.0.63 any loginput Router(config)# access-list 197 deny ip 192.168.201.128 0.0.0.63 any loginput Router(config)# access-list 197 permit ip 192.168.201.192 0.0.0.63 any loginput Router(config)# access-list 197 deny ip host 0.0.0.0 any log Router(config)# ip cef Router(config)# int eth0/1/1 Router(config-if)# ip verify unicast reverse-path 197

• uRPF是一个进方向的功能,只能检查从接口进入的数据 包

• uRPF适用于网络的边界

• uRPF不能检查封装在隧道内的IP数据包,比如GRE、 IPSEC,只有等隧道报文去掉外层头部后,才可以被 uRPF检查

• 当出现非对称路由时,谨慎使用uRPF

• uRPF允许源地址为0.0.0.0目的地址为255.255.255.255的 数据包通过以支持Bootp和DHCP功能பைடு நூலகம்

20131028_天清汉马USG-FW-P系列防火墙技术白皮书_V6.0

... 天清汉马USG-FW- P系列防火墙技术白皮书二零一三年十月.目录1概述 (1)2天清汉马USG防火墙产品特点与技术优势 (7)2.1智能的VSP通用安全平台 (7)2.2高效的USE统一安全引擎 (8)2.3高可靠的MRP多重冗余协议 (9)2.4完备的关联安全标准 (17)2.5基于应用的内容识别控制 (15)2.5.1智能匹配技术 (15)2.5.2多线程扫描技术 (15)2.5.3应用感控技术 (16)2.6精确细致的WEB过滤技术 (16)2.7可信架构主动云防御技术................................................................................... 错误!未定义书签。

2.8IP V6包状态过滤技术 (18)3天清汉马USG防火墙产品主要功能 (22)4典型组网 (29)4.1政府行业 (29)4.1.1电子政务网 (29)4.1.2政府专网 (30)4.2教育行业 (31)4.2.1高教校园网 (31)4.2.2中/基教教育城域网 (32)4.3企业市场 (33)4.3.1中小企业 (33)4.3.2大型企业 (34).1概述诞生20多年来,网络已经在全球经济中扎根发芽,蓬勃成长为参天大树,对各个行业的发展起着举足轻重的作用。

随着时间的推移,网络的安全问题也日益严重,在开放的网络环境中,网络边界安全成为网络安全的重要组成部分。

在网络安全的术语里,有一个名词叫做“安全域”,其主要作用就是将网络按照业务、保护等级、行为等方面划分出不同的边界,定义出各自的安全领域。

举个简单的例子,在PC上安装了相关的杀毒软件,PC本身就是一个最简单的安全域。

对于单位用户,安全域往往由若干网络设备和用户主机构成,其边界安全主要在于与互联网的边界、与其他业务网络的边界等。

防火墙是解决网络边界安全的重要设备,它主要工作在网络层之下,通过对协议、地址和服务端口的识别和控制达到防范入侵的目的,可以有效的防范基于业务端口的攻击。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

URPF技术白皮书

关键词:URPF、DoS攻击、DDoS攻击

摘要:本文介绍了URPF的应用背景,URPF主要用于防止基于源地址欺骗的网络攻击行为,例如基于源地址欺骗的DoS攻击和DDoS攻击;随后介绍了URPF的技术原理以及URPF

的几种灵活定制方案(NULL0口,缺省路由,ACL等);最后简要介绍了URPF的典型

组网案例。

缩略语清单:

目录

1 背景

2 URPF应用环境简介

2.1 TCP泛洪

2.2 SMURF攻击

3 魔高一尺、道高一丈——URPF的发展3.1 DoS攻击的发展

3.2 URPF的水土不服——严格URPF的局限

3.3 退一步海阔天空——松散URPF的改进

4 NULL0口——URPF的烽火台

5 缺省路由和ACL,灵活定制你的URPF

5.1 缺省路由

5.2 ACL规则

6 URPF处理流程

7 典型组网应用

1 背景

单播反向路径转发(Unicast Reverse Path Forwarding),是网络设备检查数据包源地址合法性的一种方法。

其在FIB表中查找该源地址是否与数据包的来源接口相匹配,如果没有匹配表项将丢弃该数据包,从而起到预防IP欺骗,特别是针对伪造IP源地址的拒绝服务(DoS)攻击非常有效。

2 URPF应用环境简介

DoS(Denial of Service)攻击是一种阻止连接服务的网络攻击。

DoS的攻击方式有很多种,最基本的DoS攻击就是利用合理的服务请求来占用过多的服务资源,从而使合法用户无法得到服务的响应。

2.1 TCP泛洪

图1 TCP泛洪攻击案例

攻击的原理是向目标设备发送大量伪装连接的请求包,这些请求包的发起地址设置为目标不可到达的地址,这样对被攻击对象的第二次握手没有主机响应,造成被攻击对象主机内部存在大量的半开连接,以至于新的正常连接不能进入从而造成服务的停顿甚至死机。

2.2 SMURF攻击

SMURF攻击是一种源地址欺骗攻击,攻击者假冒被攻击对象的IP地址向设备发送大量的广播ICMP echo请求报文。

因为每个包的目标IP地址都是网络的广播地址,所以设备会把ICMP echo请求报文以广播形式发给网络上的所有主机。

如果有大量主机,那么这种广播就会产生大量的ICMP echo请求及响应流量。

而且在发送ICMP echo请求数据包时,使用了假冒的源IP地址,所以攻击造成的ICMP流量不仅会阻塞网络,而且会产生攻击流量。

图2 SMURF攻击案例图

如图2,Attacker仿冒Router B的地址对Router C进行攻击,如果Router C上的网络管理员检测到攻击,将会配置防火墙规则,将所有来自Router B的报文过滤,导致无辜的Router B 无法访问Router C。

此时,被攻击系统的管理员反而成为黑客的帮凶,使一些合法用户失去合法访问的权限。

从上面两个例子可以看出,黑客利用源地址欺骗,一是可以隐匿身份,让人难以发现攻击的源头,二是通过被攻击目标,发起对其他合法用户的攻击,造成一箭双雕的效果。

而这些攻击,仅仅依靠被攻击系统加强防范是无法预防的。

必须通过所有接入端设备,对用户的源地址进行反查,并依据其合法性对报文进行过滤,这样才能从源头抑制攻击,保护合法用户享受服务的权利。

3 魔高一尺、道高一丈——URPF的发展

3.1 DoS攻击的发展

从上世纪90年代到现在,DoS技术主要经历如下几个阶段:

(1)技术发展时期。

90年代,Internet开始普及,很多新的DoS技术涌现。

90年代末发明和研究过许多新的技术,其中大多数技术至今仍然有效,且应用频度相当高。

(2)从实验室向“产业化”转换。

2000年前后,DDoS(Distributed Denial of Service)出现,Yahoo和Amazon等多个著名网站受到攻击并瘫痪。

(3)“商业时代”。

最近一两年,宽带的发展使得接入带宽增加,个人电脑性能大幅提高,使DDoS攻击越来越频繁,可以说随处可见,而且也出现了更专业的“DDoS攻击经济”,DDoS 攻击已经成为网络黑客们敲诈勒索的工具。

3.2 URPF的水土不服——严格URPF的局限

从Dos攻击发展为DDoS攻击,黑客从一台Host,单机作战改为了集团作战,操纵成百上千的傀儡机,发起分布式攻击。

在2000年yahoo等知名网站被攻击后,美国的网络安全研究机构提出了骨干运营商联手来解决DDoS攻击的方案。

其方法就是每家运营商在自己的出口设备上进行源IP地址的验证,如果某个数据包源IP地址对应的路由与入接口不一致,就丢掉这个包。

这种方法可以阻止黑客利用伪造的源IP地址来进行DDoS攻击。

而随着防范措施从在ISP的用户端提升到ISP-ISP端布置URPF技术,网络的复杂性也相应增加。

在不对称路由存在的情况下,URPF会错误的丢弃非攻击报文。

图3 非对称路由图

动态路由协议学到的路由都是对称的,为什么会有不对称路由呢?其实URPF不是根据路由表,而是根据FIB(Forwarding Information Base)表来检查报文合法性的。

FIB表是路由表中最优表项的精简,仅仅挑选路由表中的最优路径,因此,两台设备会产生不对称的报文转发路径。

如图3,当Router A上记录的到Router B的路径为1,Router B上记录的到Router A的路径为2,如果在Router A上配置了URPF,则会将Router B从路径2到来的报文丢弃。

3.3 退一步海阔天空——松散URPF的改进

为了在ISP-ISP端应用URPF,以防范DDoS攻击,URPF从原有的“严格”模式,发展为“松散”模式,松散模式仅检查报文的源地址是否在FIB表中存在,而不再检查报文的入接口与FIB表是否匹配。

这种更为“友好开放”的算法,使得部署在ISP-ISP端的URPF既可以有效地阻止DDoS 攻击,又可以避免错误的拦截合法用户的报文。

4 NULL0口——URPF的烽火台

DDoS攻击发起点比较分散,网络管理员发现后,虽然可以在自己管辖的设备上配置规则,对于发起攻击设备的报文进行抑制,但是攻击报文还可能从其他路径到达其他目标设备,针对这种情况,手工在所有设备上配置规则用以抑制攻击是不现实的。

而URPF可以结合NULL0口与BGP协议,向全网通告非法地址,网络中其他设备自动更新非法报文的下一跳,起到在整个网络中及时抑制攻击报文的作用。

NULL0口是网络设备的一个逻辑口,所有发送到该接口的报文都被丢弃。

当网络管理员发现攻击者的源地址,可以通过配置静态路由到NULL0口,并且结合BGP路由协议迅速扩散到网络中的所有路由器。

收到信息的路由器学习了这条路由后,更新FIB表。

当攻击报文到达时,URPF查询FIB后,发现源地址对应出接口为NULL0,立即将非法报文丢弃。

5 缺省路由和ACL,灵活定制你的URPF

5.1 缺省路由

当设备上配置了缺省路由后,会导致URPF根据FIB表检查源地址时,所有源地址都能查到下一跳。

针对这种情况,H3C的Comware平台支持用户配置URPF是否允许引入缺省路由。

默认情况下,如果URPF查询FIB得到结果是缺省路由,则按没有查到表项处理,丢弃报文。

5.2 ACL规则

通过ACL规则的引入,URPF给用户提供了一种更加灵活的定制方案。

当网络管理员确认具有某一些特征的报文是合法报文,则可以通过配置ACL规则,在源路由不存在(或者源路由是缺省路由,但是URPF没有使能缺省路由)的情况下,不做丢弃处理,按正常报文进行转发。

6 URPF处理流程

图4 URPF流程图

(1)首先检查源地址合法性:

●对于广播地址,直接予以丢弃。

●对于全零地址,如果目的地址不是广播,则丢弃。

(源地址为0.0.0.0,目的地址为255.255.255.255的报文,可能是DHCP或者BOOTP报文。

)

(2)然后检查报文源地址是否匹配FIB表,如果在FIB表中查找失败,则进入步骤5(ACL检查),否则进入步骤3;

(3)如果FIB表中匹配的是缺省路由,则检查用户是否配置了允许缺省路由,如果没有配置,则进入步骤5(ACL检查),否则进入步骤4;如果FIB表中匹配的不是缺省路由,进入步骤4;

(4)检查报文入接口与FIB查询结果是否相符(对于等价路由,只要一条匹配就表示相符),如果相符,则通过检查;如果不符,则查看是否是松散URPF,如果是,则通过,否则说明是严格URPF,进入步骤5(ACL检查);

(5)ACL检查流程,检查用户是否配置了ACL规则,如果报文符合ACL规则,则通过检查,否则丢弃。

7 典型组网应用

图5 URPF组网图

在ISP与用户端,配置严格URPF,在ISP与ISP端,配置松散URPF。

如果有特殊用户,或者具有一定特征,需要特殊处理的报文,可以配置ACL规则。

如果已经发现了某个源地址的攻击报文,配置这个地址的下一跳为一个事先约定的特殊地址(每个ISP上,此特殊地址配置的出接口为NULL0口),并利用BGP协议发布到邻居网络。