路由器防火墙基本命令手册

CiscoIOS思科路由器交换机防火墙命令解析

CiscoIOS思科路由器交换机防火墙命令解析你知道CiscoIOS思科路由器交换机防火墙是怎么解析的吗,他的命令解析如阿呢?下面是店铺跟大家分享的是CiscoIOS思科路由器交换机防火墙命令解析,欢迎大家来阅读学习。

CiscoIOS思科路由器交换机防火墙命令解析路由交换机防火墙路由器路由协议主命令和子命令示例route>enable 进入route>disable 退出show running-config 当前工作信息show ip routeshow versionroute(config)#enable password 123456router(config)#hostname bingheroute (config-if)# no shutdown 启动全局命令Route#config terminal 全局配置模式Router(config)#config f0/0进入配置接口Router(config)#interface fastethernet0/0 配置主命令Route(config-if) ip address 10.0.0.1 255.255.255.0Route(config-if)#exit返回配置模式Route (config) # exit返回特权模式Route#保存配置RA#copy running-config start-config 保存配置RA#copy startup-config config-start 恢复配置允许telnetR2(config)#line vty 0 ? 查看有多少telnet接口R2(config-line)#line vty 0 700R2(config-line)#no login telnet 不允许密码启用域名解析R2(config)#ip domain-lookupR2(config)#ip name-server 8.8.8.8思科路由配置模式简介用户模式 Router>特权模式 Router#全局配置模式Router(config)#接口配置模式 Router(config-if)#自接口配置模式Router(config-subif)#Line模式 Router (config-Line)#路由模式Router(config-router)#路由模式切换从用户模式到特权模式 Router>enable从特权模式返回用户模式Router#disable退出控制台 Router>logout(eixt)进入全局模式配置 Router#configure terminal进入接口模式配置 Router(config)# interface Port#进入子接口配置模式 Router(config)#interface Subport#Line配置模式Router(config)#line Type#路由模式 Router(config) # router rip指定主机名Router(config)#hostname 25002500 (config)#路由基本配置命令更改休止超时默认情况下,10分钟之后路由将自动用户退出,可以利用exec-timeout命令改变这个时间Router(config) # Line line_type_#Router(config-line)#exec-timeout minutes seconds如果想让某调线路永远不超时,可以将分钟和秒钟的值设为0Router(config)#lineconsole 0Router(config-line)#exec-timeout 0 0配置路由器接口Router(config)#interface type [slot#]/port#Router(config-if)#Router(config-line)l type 同步串口serial async串行,ISDN bri和pri atm fddi tokenring ethernet faseternet gigabitrthnetl 在没有额外插槽的情况可以省略插槽号。

华为防火墙配置使用手册(自己写)[4]

![华为防火墙配置使用手册(自己写)[4]](https://img.taocdn.com/s3/m/2085ce1fcdbff121dd36a32d7375a417866fc10f.png)

华为防火墙配置使用手册(自己写)华为防火墙配置使用手册一、概述二、防火墙基本概念包过滤防火墙:它只根据数据包的源地址、目的地址、协议类型和端口号等信息进行过滤,不对数据包的内容进行分析。

它的优点是处理速度快,开消小,但是安全性较低,不能阻挠应用层的攻击。

状态检测防火墙:它在包过滤防火墙的基础上,增加了对数据包的连接状态的跟踪和记录,可以识别出非法的连接请求和数据包,并拒绝通过。

它的优点是安全性较高,可以阻挠一些常见的攻击,但是处理速度较慢,开消较大。

应用代理防火墙:它对数据包的内容进行深度分析,可以识别出不同的应用协议和服务,并根据应用层的规则进行过滤。

它的优点是安全性最高,可以阻挠复杂的攻击,但是处理速度最慢,开消最大。

访问控制:它可以根据源地址、目的地址、协议类型、端口号、应用类型等信息对网络流量进行分类和过滤,实现对内外网之间访问权限的控制和管理。

虚拟专网:它可以建立安全隧道,实现不同地域或者组织之间的数据加密传输,保证数据的机密性、完整性和可用性。

内容安全:它可以对网络流量中携带的内容进行检查和过滤,如、网页、文件等,并根据预定义的规则进行拦截或者放行。

用户认证:它可以对网络访问者进行身份验证,如用户名、密码、证书等,并根据不同的用户或者用户组分配不同的访问权限和策略。

流量管理:它可以对网络流量进行统计和监控,如流量量、流量速率、流量方向等,并根据预定义的规则进行限制或者优化。

日志审计:它可以记录并保存网络流量的相关信息,如源地址、目的地址、协议类型、端口号、应用类型、过滤结果等,并提供查询和分析的功能。

三、防火墙配置方法命令行界面:它是一种基于文本的配置方式,用户可以通过控制台或者远程终端访问防火墙,并输入相应的命令进行配置。

它的优点是灵便性高,可以实现细致的配置和管理,但是需要用户熟悉命令的语法和逻辑。

图形用户界面:它是一种基于图形的配置方式,用户可以通过浏览器或者客户端软件访问防火墙,并通过或者拖拽等操作进行配置。

华为防火墙操作手册

华为防火墙操作手册【实用版】目录1.防火墙概述2.防火墙的安装与配置3.防火墙的日常维护与管理4.防火墙的常见问题与解决方案5.总结正文一、防火墙概述华为防火墙是一款高性能、高可靠性的网络安全设备,能够有效防止各类网络攻击,确保网络安全。

华为防火墙具有强大的访问控制功能,可以对网络中的用户、设备和应用进行精细化管理,实现安全、可靠的网络访问。

二、防火墙的安装与配置1.安装华为防火墙安装华为防火墙需要根据设备的实际情况进行操作,主要包括硬件安装、软件安装和配置三个步骤。

2.配置华为防火墙配置华为防火墙主要包括以下几个方面:(1)基本配置:设置设备的名称、描述、系统时间等基本信息。

(2)网络配置:配置设备的接口、路由、NAT 等网络参数。

(3)安全配置:设置安全策略、访问控制列表、防火墙规则等安全参数。

三、防火墙的日常维护与管理1.日常维护日常维护主要包括设备巡检、日志分析、软件升级等操作,确保设备正常运行。

2.故障管理当设备出现故障时,需要进行故障排除,主要包括故障定位、故障分析、故障处理等环节。

四、防火墙的常见问题与解决方案1.防火墙无法登录原因:可能是用户名或密码错误、设备连接问题、配置问题等。

解决方案:检查用户名和密码是否正确、检查设备连接是否正常、查看配置文件是否正确。

2.防火墙规则配置错误原因:可能是规则理解错误、配置命令错误等。

解决方案:重新理解规则、检查配置命令是否正确。

3.防火墙性能下降原因:可能是设备负载过高、配置参数不合理等。

解决方案:优化设备负载、调整配置参数。

五、总结华为防火墙作为一款优秀的网络安全设备,在实际应用中具有很高的价值。

路由器防火墙设置方法

路由器防火墙设置方法在网络安全领域中,防火墙起着至关重要的作用,可以帮助我们保护网络免受黑客攻击和恶意软件的侵害。

而路由器作为连接互联网和局域网的关键设备,也可以设置防火墙来增强网络的安全性。

本文将介绍路由器防火墙的设置方法,以帮助用户提升网络安全水平。

1. 确认路由器型号和厂商不同的路由器厂商和型号可能会有不同的界面和设置方法。

在进行防火墙设置之前,首先需要确认你所使用的路由器型号以及对应的厂商。

2. 登录路由器管理界面通过浏览器输入路由器的IP地址,通常为192.168.1.1或192.168.0.1,然后按下回车键进入登录界面。

输入正确的用户名和密码即可登录路由器的管理界面。

3. 导航至防火墙设置页面根据不同的路由器型号,界面的布局可能会有所不同。

通常,在管理界面的侧边栏或顶部菜单中可以找到“防火墙”或类似的选项。

点击进入防火墙设置页面。

4. 启用防火墙在防火墙设置页面中,将防火墙的状态设置为“启用”。

有些路由器可能会提供更详细的选项,如“高级设置”或“自定义设置”,可以根据需要进行配置。

5. 设置入站规则入站规则用于控制从外部网络进入局域网的流量。

在防火墙设置页面中,点击“添加新规则”或类似的选项,填写规则的相关信息。

常见的参数包括源IP地址、目标IP地址、协议类型和端口范围等。

根据实际情况设置适当的规则。

6. 设置出站规则出站规则用于控制从局域网访问外部网络的流量。

操作步骤与设置入站规则类似,在防火墙设置页面中添加出站规则,并填写相关参数。

7. 配置其他防火墙功能除了基本的入站和出站规则,一些高级的路由器还提供其他安全功能。

比如,对某些特定的协议或应用进行过滤,设置访问控制列表等。

根据实际需求,进行适当的配置。

8. 应用并保存设置在完成防火墙的配置后,不要忘记点击“应用”或“保存”按钮来保存设置。

这样,所做的改动才会生效。

9. 定期更新防火墙固件路由器厂商会不断发布新的固件版本,其中可能包括针对安全漏洞的修复。

华为路由器基本配置命令

华为路由器基本配置命令华为路由器基本配置命令I. 登录华为路由器1. 打开浏览器,输入华为路由器的管理地址:,并按下Enter 键。

2. 在登录页面中,输入用户名和密码,登录按钮。

II. 网络设置1. 在菜单栏中选择“网络设置”选项。

2. 在网络设置页面中,配置路由器的IP地址、子网掩码、网关、DHCP等信息。

III. WLAN设置1. 在菜单栏中选择“WLAN设置”选项。

2. 在WLAN设置页面中,配置无线网络的SSID、加密方式、密码等参数。

IV. DHCP设置1. 在菜单栏中选择“DHCP设置”选项。

2. 在DHCP设置页面中,配置DHCP服务器的起始IP地址、终止IP地址、租期等参数。

V. 防火墙设置1. 在菜单栏中选择“防火墙设置”选项。

2. 在防火墙设置页面中,配置入站规则、出站规则、端口转发等防火墙规则。

VI. 路由设置1. 在菜单栏中选择“路由设置”选项。

2. 在路由设置页面中,配置静态路由、动态路由等路由表信息。

VII. 安全设置1. 在菜单栏中选择“安全设置”选项。

2. 在安全设置页面中,配置访问控制、端口映射、VPN等安全策略。

附件:本文档无附件。

法律名词及注释:1. IP地址:Internet Protocol Address,互联网协议地址的简称,是用于识别和定位计算机设备的数字标识。

2. 子网掩码:Subnet Mask,用于划分IP地址中网络地址和主机地址的一个掩码。

3. 网关:Gateway,是一个网络通信设备,用于连接不同网络之间的数据通信。

4. DHCP:Dynamic Host Configuration Protocol,动态主机配置协议,用于自动分配IP地址和其他网络配置参数。

5. WLAN:Wireless Local Area Network,无线局域网,用于在局域网范围内实现无线数据通信。

6. SSID:Service Set Identifier,服务集标识,是无线网络的名称。

普联技术有限公司路由器 防火墙命令行手册 REV1.0.1说明书

路由器/防火墙命令行手册REV1.0.11910040990声明Copyright © 2021 普联技术有限公司版权所有,保留所有权利未经普联技术有限公司明确书面许可,任何单位或个人不得擅自仿制、复制、誊抄或转译本手册部分或全部内容,且不得以营利为目的进行任何方式(电子、影印、录制等)的传播。

为普联技术有限公司注册商标。

本手册提及的所有商标,由各自所有人拥有。

本手册所提到的产品规格和资讯仅供参考,如有内容更新,恕不另行通知。

除非有特殊约定,本手册仅作为使用指导,所作陈述均不构成任何形式的担保。

目录第1章命令行使用指导 (1)1.1使用命令行 (1)通过Console口进行本地登录 (1)1.2命令行格式约定 (1)基本格式约定 (1)特殊字符 (2)参数格式 (2)第2章用户界面 (3)2.1enable (3)2.2enable password (3)2.3enable secret (4)2.4configure (5)2.5exit (5)2.6show history (6)2.7clear history (6)第3章HTTP和HTTPS配置命令 (7)3.1show ip http configuration (7)3.2show ip http secure-server (7)第4章系统配置命令 (8)4.1reset (8)4.2reboot (8)4.3copy running-config startup-config (9)4.4ping (9)4.5tracert (10)4.6show system-info (10)第5章特征库管理配置命令 (12)5.1update restore sdb-default (12)5.2show version (12)第6章License管理配置命令 (14)6.1license revoke (14)6.2show license (14)6.3show license revoke-ticket (14)第7章业务感知引擎配置命令 (16)7.1sa acceleration (16)7.2no sa acceleration (16)7.3show sa acceleration (17)第1章命令行使用指导1.1 使用命令行用户可以通过Console口进行本地登录路由器或防火墙来使用命令行,本手册命令行以TL-FW6600为例进行说明。

华为防火墙的使用手册

华为防火墙的使用手册摘要:一、华为防火墙简介1.防火墙工作模式2.防火墙功能与应用二、华为防火墙配置指南1.基本配置与IP编址2.路由模式配置3.透明模式配置4.混合模式配置三、华为防火墙实用技巧1.拨号连接配置2.VPN配置3.访问控制列表配置4.防病毒和入侵检测配置四、华为防火墙故障排除1.常见故障及解决方法2.故障排查流程正文:一、华为防火墙简介华为防火墙作为一种安全设备,广泛应用于各种网络环境中。

它起到隔离网络的作用,防止外部攻击和数据泄露。

华为防火墙有三种工作模式:路由模式、透明模式和混合模式。

1.防火墙工作模式(1)路由模式:当防火墙连接的网络接口配置了IP地址时,防火墙工作在路由模式。

在此模式下,防火墙首先作为一台路由器,然后提供其他防火墙功能。

(2)透明模式:防火墙在这种模式下不干预网络流量,仅作为物理设备存在,适用于需要隔离网络的场景。

(3)混合模式:该模式结合了路由模式和透明模式,可以根据网络需求进行灵活配置。

2.防火墙功能与应用华为防火墙具备丰富的功能,包括:(1)防火墙:防止外部攻击和入侵,保障网络安全。

(2)VPN:实现远程办公和数据加密传输。

(3)流量控制:优化网络带宽利用率,保证关键业务优先运行。

(4)访问控制:根据需求设置允许或拒绝特定IP地址、协议、端口的访问。

(5)防病毒和入侵检测:实时监测网络流量,防止病毒和恶意行为。

二、华为防火墙配置指南1.基本配置与IP编址(1)给防火墙配置管理接口IP地址,例如:192.168.0.124。

(2)为防火墙的接口分配不同的IP地址,根据实际网络拓扑进行配置。

2.路由模式配置(1)进入路由模式,设置相关接口的IP地址。

(2)配置路由协议,如OSPF、BGP等。

(3)设置路由策略,优化网络路由。

3.透明模式配置(1)将防火墙调整为透明模式。

(2)根据需求,配置透明模式下的接口属性。

4.混合模式配置(1)结合路由模式和透明模式进行配置。

华为防火墙配置使用手册

华为防火墙配置使用手册摘要:1.防火墙概述2.华为防火墙的基本配置3.华为防火墙的IP 地址编址4.访问控制列表(ACL)的配置5.应用控制协议的配置6.防火墙的Web 配置界面7.实战配置案例正文:一、防火墙概述防火墙是位于内部网和外部网之间的屏障,它按照系统管理员预先定义好的规则来控制数据包的进出。

防火墙是系统的第一道防线,其作用是防止非法用户的进入。

二、华为防火墙的基本配置1.配置管理IP 地址在华为防火墙上配置管理IP 地址,用于远程管理防火墙设备。

2.配置设备名称为防火墙设备设置一个易于识别的名称,方便管理员进行管理。

三、华为防火墙的IP 地址编址1.配置接口IP 地址为防火墙的各个接口分配IP 地址,以便与其他网络设备进行通信。

2.配置路由协议在防火墙上配置路由协议,以便与其他网络设备进行路由信息交换。

四、访问控制列表(ACL)的配置1.创建访问控制列表根据需要创建访问控制列表,用于控制数据包的进出。

2.添加规则到访问控制列表在访问控制列表中添加规则,用于允许或拒绝特定网段的IP 流量应用到端口。

五、应用控制协议的配置1.启用应用控制协议在防火墙上启用应用控制协议,如FTP、DNS、ICMP 和NETBIOS 等。

2.配置应用控制协议参数根据需要配置应用控制协议的参数,以满足特定应用的需求。

六、防火墙的Web 配置界面1.登录Web 配置界面使用默认的管理IP 地址和用户名登录华为防火墙的Web 配置界面。

2.修改默认密码为了安全起见,建议修改防火墙的默认密码。

七、实战配置案例1.配置NAT 地址转换在华为防火墙上配置NAT 地址转换,以实现内部网络与外部网络之间的通信。

2.配置FTP 应用控制协议在华为防火墙上配置FTP 应用控制协议,以允许外部用户通过FTP 访问内部网络的文件服务器。

华为路由器防火墙配置命令详细解释

一、access-list 用于创建访问规则。

(1)创建标准访问列表access-list [ normal | special ] listnumber1 { permit | deny } source-addr [ source-mask ](2)创建扩展访问列表access-list [ normal | special ] listnumber2 { permit | deny } protocol source-addr source-mask [ operator port1 [ port2 ] ] dest-addr dest-mask [ operator port1 [ port2 ] | icmp-type [ icmp-code ] ] [ log ](3)删除访问列表no access-list { normal | special } { all | listnumber [ subitem ] }【参数说明】normal 指定规则加入普通时间段。

special 指定规则加入特殊时间段。

listnumber1 是1到99之间的一个数值,表示规则是标准访问列表规则。

listnumber2 是100到199之间的一个数值,表示规则是扩展访问列表规则。

permit 表明允许满足条件的报文通过。

deny 表明禁止满足条件的报文通过。

protocol 为协议类型,支持ICMP、TCP、UDP等,其它的协议也支持,此时没有端口比较的概念;为IP时有特殊含义,代表所有的IP协议。

source-addr 为源地址。

source-mask 为源地址通配位,在标准访问列表中是可选项,不输入则代表通配位为0.0.0.0。

dest-addr 为目的地址。

dest-mask 为目的地址通配位。

operator[可选] 端口操作符,在协议类型为TCP或UDP时支持端口比较,支持的比较操作有:等于(eq)、大于(gt)、小于(lt)、不等于(neq)或介于(range);如果操作符为range,则后面需要跟两个端口。

路由器上设置防火墙规则

路由器上设置防火墙规则在如今的网络时代,路由器已经成为了家庭网络连接的重要设备。

但是,在使用路由器上网的同时,我们也不可避免地暴露了我们的网络安全问题。

针对这一问题,我们可以在路由器上设置防火墙规则,以确保我们的网络安全。

以下是介绍如何在路由器上进行防火墙规则设置的方法。

1. 登录路由器设置页面首先,我们需要登录路由器的设置页面,通过指定的IP地址、用户名和密码进行登录。

通常情况下,路由器的IP地址为192.168.1.1或者192.168.0.1。

2. 进入防火墙设置登录成功后,我们可以看到路由器的设置页面。

在设置页面中,找到“防火墙设置”或者“安全设置”菜单,进入防火墙设置页面。

3. 添加防火墙规则在进入防火墙设置页面后,我们可以看到现有的防火墙规则。

如果我们需要添加新的规则,可以按照以下步骤进行:(1)点击“添加规则”按钮;(2)填写规则名称;(3)选择规则生效的时间段;(4)选择规则的类型,例如“允许”、“禁止”等;(5)填写规则中涉及到的IP地址、端口等信息。

需要注意的是,规则名称必须填写准确的描述,使得规则的作用能够清晰地表达出来。

同时,规则设置也需要考虑到网络应用的需要,以确保网络连接的正常使用。

4. 保存规则设置完成规则设置后,点击“保存”按钮,将规则保存到路由器的内存中。

同时,我们还可以选择将规则保存到本地电脑中,以备后续使用。

5. 查看规则列表在防火墙规则设置完成后,我们可以查看路由器中已有的规则列表,以确保规则的准确性和有效性。

如果需要修改或删除某个规则,可以在列表中进行操作。

总之,防火墙规则是保护网络安全的重要措施之一。

通过对路由器进行防火墙规则设置,我们可以有效地防范网络攻击,确保家庭网络的安全。

注意,需要定期对防火墙规则进行检查和更新,以确保安全性能持续有效。

路由器防火墙配置

路由器防火墙配置目前,互联网的普及和应用广泛,使得人们对网络安全性的要求越来越高。

作为网络安全的重要组成部分,防火墙在保障网络环境安全方面发挥着重要作用。

本文将介绍如何对路由器进行防火墙配置,以提高网络的安全性。

一、了解防火墙防火墙是一种网络安全设备,用于过滤网络流量,控制数据包的传输,保护网络免受未经授权的访问、攻击和入侵。

防火墙能够对进出网络的数据进行检测和过滤,确保网络通信的安全可靠。

二、路由器防火墙配置步骤1. 登录路由器首先,我们需要登录路由器的管理界面。

通常情况下,我们使用浏览器输入默认网关的IP地址,然后输入用户名和密码进行登录。

2. 打开防火墙设置在路由器的管理界面中,找到“防火墙设置”或类似的选项。

这通常位于网络设置或安全设置的菜单中。

3. 启用防火墙在防火墙设置中,找到“启用防火墙”或类似的选项,并将其打开。

这将启用路由器的防火墙功能。

4. 配置访问规则接下来,我们需要配置访问规则,以允许或禁止特定的网络访问。

这可以通过添加或修改防火墙规则来完成。

对于入站规则,我们可以设置允许或禁止特定IP地址、端口或协议的访问。

例如,我们可以设置禁止外部IP地址访问内部局域网。

对于出站规则,我们可以限制内部设备的访问权限,防止敏感信息泄漏。

例如,我们可以禁止内部设备访问特定的网站或服务。

5. 日志记录和告警设置路由器防火墙通常支持日志记录和告警功能。

我们可以打开日志记录功能,以便记录防火墙的活动和事件。

此外,还可以设置告警功能,以在检测到异常或可疑活动时发送提醒通知。

6. 更新防火墙软件和固件定期更新路由器的防火墙软件和固件是保持网络安全的重要措施。

更新可以修复已知漏洞和弱点,提高防火墙的性能和稳定性。

三、防火墙配置注意事项1. 仅启用必要的访问规则,避免过度开放导致安全风险。

2. 建议设置复杂的管理密码,以防止未经授权访问。

3. 密切关注防火墙活动日志,及时发现和处理异常行为。

4. 定期备份防火墙的配置文件,以防止意外数据丢失。

Juniper SRX防火墙配置手册-命令行模式

Juniper SRX防火墙简明配置手册目录一、JUNOS操作系统介绍 (3)1.1 层次化配置结构 (3)1.2 JunOS配置管理 (4)1.3 SRX主要配置内容 (5)二、SRX防火墙配置对照说明 (6)2.1 初始安装 (6)2.1.1 登陆 (6)2.1.2 设置root用户口令 (6)2.1.3 设置远程登陆管理用户 (7)2.1.4 远程管理SRX相关配置 (7)2.2 Policy (8)2.3 NAT (8)2.3.1 Interface based NAT (9)2.3.2 Pool based Source NAT (10)2.3.3 Pool base destination NAT (11)2.3.4 Pool base Static NAT (12)2.4 IPSEC VPN (13)2.5 Application and ALG (15)2.6 JSRP (15)三、SRX防火墙常规操作与维护 (19)3.1 设备关机 (19)3.2设备重启 (20)3.3操作系统升级 (20)3.4密码恢复 (21)3.5常用监控维护命令 (22)Juniper SRX防火墙简明配置手册SRX系列防火墙是Juniper公司基于JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

目前Juniper公司的全系列路由器产品、交换机产品和SRX安全产品均采用统一源代码的JUNOS操作系统,JUNOS是全球首款将转发与控制功能相隔离,并采用模块化软件架构的网络操作系统。

JUNOS作为电信级产品的精髓是Juniper真正成功的基石,它让企业级产品同样具有电信级的不间断运营特性,更好的安全性和管理特性,JUNOS软件创新的分布式架构为高性能、高可用、高可扩展的网络奠定了基础。

基于NP架构的SRX系列产品产品同时提供性能优异的防火墙、NAT、IPSEC、IPS、SSL VPN和UTM等全系列安全功能,其安全功能主要来源于已被广泛证明的ScreenOS操作系统。

h3c防火墙常用命令

h3c防火墙常用命令

h3c防火墙对我们来说是非常重要的,那么h3c防火墙的常用命令有哪些呢?下面由店铺给你做出详细的h3c防火墙常用命名介绍!希望对你有帮助!

h3c防火墙常用命令介绍一:

firewall zone untrust是指非信任区(一般接外部接口)firewall zone trust 是指信任区(一般接内部接口)这些是防火墙的基本概念h3c防火墙常用命令介绍二:

原命令前加undo 就可以删除了

undo qos car inbound carl 1 cir 150000 cbs 150000 ebs 150000 green pass red discard

如果提示错误就是这个不需要写全

你使用?来看到哪里截止有这个就截止回车即可

一般可能在 undo qos car inbound carl 1 ? 看一下是不是

h3c防火墙常用命令介绍三:

交换机直接用下面的就可以

acl number 3000

rule permit ip source 1.1.1.1 0 destination 2.2.2.2 0

acl number 2000

rule permit ip source 1.1.1.1 0

acl 2000-3000 只能定义源

acl 3000 及以上可以定义源和目标

上面是配置实例 permit是允许 deny是拒绝

定义之后到接口或端口去下发。

Packet in/out 2000

路由器的话略有不同

你要先

fiirwall enable 全局使能防火墙

定义ACL 同上面的方法定义ACL

接口下发:firewall packet in/out 3000。

华为防火墙的使用手册

华为防火墙的使用手册(原创版)目录1.防火墙的类型和作用2.华为防火墙的基本配置和 IP 编址3.华为防火墙的配置使用手册4.华为防火墙的 PPPoE 配置正文一、防火墙的类型和作用防火墙是网络安全设备的一种,主要用于保护企业网络不受来自互联网的攻击。

根据保护范围的不同,防火墙可以分为主机防火墙和网络防火墙。

主机防火墙只能保护单个主机,而网络防火墙可以保护一片区域的主机。

防火墙的工作原理是通过对数据包的五元组信息进行过滤和控制,五元组包括源 IP 地址、目的 IP 地址、源端口、目的端口和协议类型。

基于 ACL 实现过滤,当策略配置过多时,会对防火墙造成很大的压力。

代理防火墙在网络中起到第三方代理的作用,比如主机和服务器要通信时,可以通过代理防火墙进行安全控制。

二、华为防火墙的基本配置和 IP 编址在使用华为防火墙之前,首先要进行基本配置和 IP 编址。

假设我们有三个路由器,分别为 R1、R2 和 R3。

我们需要为这三个路由器配置地址信息。

1.对于 R1 路由器,我们需要配置以下信息:【华为】sysname R1【R1】interface G0/0/1【R1-GigabitEthernet0/0/1】ip add 10.0.10.124【R1-GigabitEthernet0/0/1】desc this port connect toS1-G0/0/12.对于 R2 和 R3 路由器,我们也需要进行类似的配置。

三、华为防火墙的配置使用手册华为防火墙的配置使用手册主要包括以下几个方面:1.登录华为防火墙:使用默认的管理接口 g000,默认的 IP 地址为192.168.0.124,默认 g000 接口开启了 DHCP server,默认用户名为admin,默认密码为 admin123。

2.配置案例:根据实际需求,编写相应的配置案例,例如包过滤防火墙、代理防火墙等。

3.PPPoE 配置:介绍如何在防火墙上配置拨号上网,通过命令方式进行配置。

华为防火墙配置使用手册

华为防火墙配置使用手册【实用版】目录1.华为防火墙概述2.华为防火墙的基本配置3.华为防火墙的 IP 地址编址4.华为防火墙的访问控制列表(ACL)配置5.华为防火墙的 NAT 地址转换应用控制协议配置6.华为防火墙的实战配置案例正文华为防火墙作为一款重要的网络安全设备,被广泛应用于各种网络环境中。

本文将详细介绍华为防火墙的基本配置过程,包括 IP 地址编址、访问控制列表(ACL)配置以及 NAT 地址转换应用控制协议配置等方面的内容。

一、华为防火墙概述华为防火墙是一款高性能、多功能的网络安全设备,可以有效防止外部网络攻击,保护内部网络的安全。

华为防火墙支持多种网络协议,如 IP、TCP、UDP 等,同时支持访问控制列表(ACL)、NAT 地址转换等高级功能。

二、华为防火墙的基本配置在使用华为防火墙之前,首先需要对其进行基本配置,包括设备名称、管理 IP 地址等。

具体操作如下:1.登录华为防火墙的 Web 管理界面,输入设备的默认管理 IP 地址和用户名。

2.在管理界面中,找到“系统配置”菜单,进入后修改设备名称和管理 IP 地址。

三、华为防火墙的 IP 地址编址华为防火墙的 IP 地址编址主要包括内部网络接口和外部网络接口的配置。

内部网络接口连接内部网络设备,外部网络接口连接外部网络设备。

具体操作如下:1.登录华为防火墙的 Web 管理界面,找到“接口配置”菜单。

2.修改内部网络接口和外部网络接口的 IP 地址和子网掩码。

3.配置路由协议,如 OSPF、BGP 等,使华为防火墙能够正确转发数据包。

四、华为防火墙的访问控制列表(ACL)配置访问控制列表(ACL)是华为防火墙的重要功能之一,可以实现对网络流量的精细控制。

具体操作如下:1.登录华为防火墙的 Web 管理界面,找到“安全策略”菜单。

2.创建访问控制列表,设置列表名称和规则。

3.将访问控制列表应用于需要控制的接口,如内部网络接口或外部网络接口。

Cisco路由器与防火墙配置大全

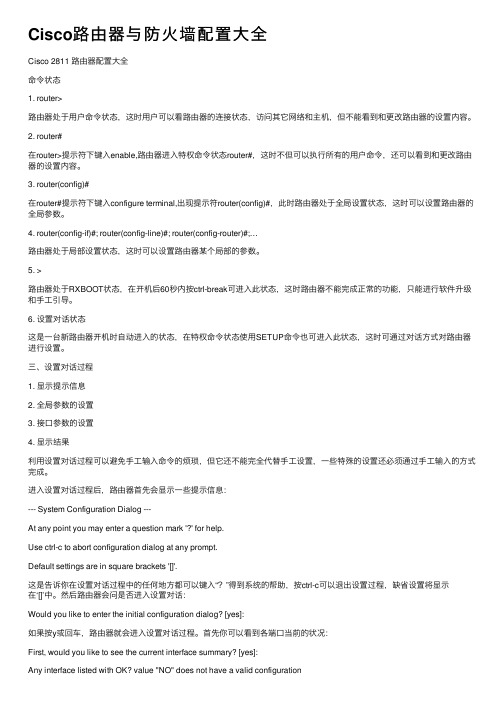

Cisco路由器与防⽕墙配置⼤全Cisco 2811 路由器配置⼤全命令状态1. router>路由器处于⽤户命令状态,这时⽤户可以看路由器的连接状态,访问其它⽹络和主机,但不能看到和更改路由器的设置内容。

2. router#在router>提⽰符下键⼊enable,路由器进⼊特权命令状态router#,这时不但可以执⾏所有的⽤户命令,还可以看到和更改路由器的设置内容。

3. router(config)#在router#提⽰符下键⼊configure terminal,出现提⽰符router(config)#,此时路由器处于全局设置状态,这时可以设置路由器的全局参数。

4. router(config-if)#; router(config-line)#; router(config-router)#;…路由器处于局部设置状态,这时可以设置路由器某个局部的参数。

5. >路由器处于RXBOOT状态,在开机后60秒内按ctrl-break可进⼊此状态,这时路由器不能完成正常的功能,只能进⾏软件升级和⼿⼯引导。

6. 设置对话状态这是⼀台新路由器开机时⾃动进⼊的状态,在特权命令状态使⽤SETUP命令也可进⼊此状态,这时可通过对话⽅式对路由器进⾏设置。

三、设置对话过程1. 显⽰提⽰信息2. 全局参数的设置3. 接⼝参数的设置4. 显⽰结果利⽤设置对话过程可以避免⼿⼯输⼊命令的烦琐,但它还不能完全代替⼿⼯设置,⼀些特殊的设置还必须通过⼿⼯输⼊的⽅式完成。

进⼊设置对话过程后,路由器⾸先会显⽰⼀些提⽰信息:--- System Configuration Dialog ---At any point you may enter a question mark '?' for help.Use ctrl-c to abort configuration dialog at any prompt.Default settings are in square brackets '[]'.这是告诉你在设置对话过程中的任何地⽅都可以键⼊“?”得到系统的帮助,按ctrl-c可以退出设置过程,缺省设置将显⽰在‘[]’中。

路由器防火墙配置指导

路由器防火墙配置指导路由器防火墙配置指导1.简介防火墙是保护网络安全的重要组成部分,能够监控和过滤进出网络的流量。

本文档将指导您如何配置路由器防火墙,提高网络的安全性。

2.检查路由器型号和固件版本确保您的路由器型号和固件版本支持防火墙功能。

您可以在路由器的管理界面或官方网站上查找相关信息。

3.登录路由器管理界面使用正确的用户名和密码登录路由器的管理界面。

一般情况下,您可以在路由器背面或使用说明书中找到默认的登录凭据。

4.设置强密码修改默认的登录密码,并设置复杂且容易记忆的新密码。

强密码应包含字母、数字和特殊字符,并具有足够的长度。

5.启用防火墙功能在路由器的管理界面中找到防火墙设置选项,并启用防火墙功能。

确保将防火墙设置为启用状态。

6.配置入站规则入站规则控制从外部网络进入您的网络的流量。

根据需求,您可以配置允许或禁止特定端口、协议或IP地质的流量。

7.配置出站规则出站规则控制从您的网络流出的流量。

您可以配置允许或禁止特定端口、协议或IP地质的流量,以限制敏感信息的外泄。

8.配置安全策略安全策略是一组规则,用于保护您的网络免受各种网络攻击。

您可以设置恶意软件过滤、DoS攻击防护、网页过滤等安全策略。

9.定期更新路由器固件更新路由器固件可以修复已知的安全漏洞,并提供更好的防火墙保护。

请确保定期检查并更新路由器的固件版本。

附件:本文档无附件。

法律名词及注释:1.防火墙:一个网络安全设备,用于监控和控制网络流量,以保护网络免受未授权访问和恶意活动的攻击。

2.入站规则:防火墙规则,用于控制从外部网络进入您的网络的流量。

3.出站规则:防火墙规则,用于控制从您的网络流出的流量。

4.IP地质:Internet协议地质,用于识别互联网上的设备。

5.安全策略:一组规则和措施,用于保护网络免受各种网络安全威胁和攻击。

戴尔防火墙常用命令

戴尔防火墙常用命令

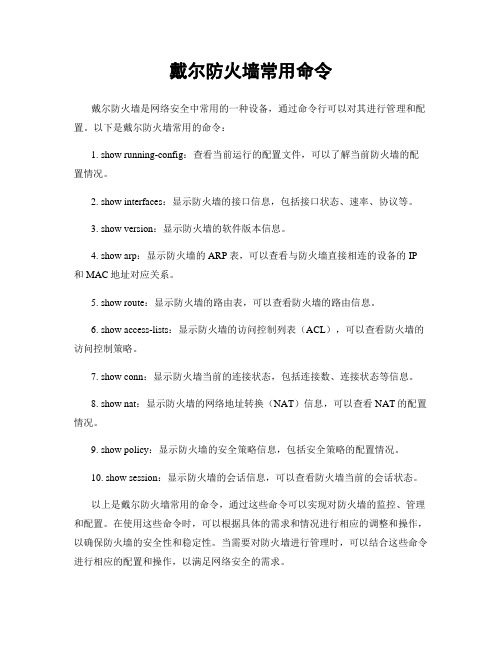

戴尔防火墙是网络安全中常用的一种设备,通过命令行可以对其进行管理和配置。

以下是戴尔防火墙常用的命令:

1. show running-config:查看当前运行的配置文件,可以了解当前防火墙的配置情况。

2. show interfaces:显示防火墙的接口信息,包括接口状态、速率、协议等。

3. show version:显示防火墙的软件版本信息。

4. show arp:显示防火墙的ARP表,可以查看与防火墙直接相连的设备的IP 和MAC地址对应关系。

5. show route:显示防火墙的路由表,可以查看防火墙的路由信息。

6. show access-lists:显示防火墙的访问控制列表(ACL),可以查看防火墙的访问控制策略。

7. show conn:显示防火墙当前的连接状态,包括连接数、连接状态等信息。

8. show nat:显示防火墙的网络地址转换(NAT)信息,可以查看NAT的配置情况。

9. show policy:显示防火墙的安全策略信息,包括安全策略的配置情况。

10. show session:显示防火墙的会话信息,可以查看防火墙当前的会话状态。

以上是戴尔防火墙常用的命令,通过这些命令可以实现对防火墙的监控、管理和配置。

在使用这些命令时,可以根据具体的需求和情况进行相应的调整和操作,以确保防火墙的安全性和稳定性。

当需要对防火墙进行管理时,可以结合这些命令进行相应的配置和操作,以满足网络安全的需求。

华为防火墙操作手册-入门

目录第1章防火墙概述 ..................................................................................................................... 1-11.1 网络安全概述 ..................................................................................................................... 1-11.1.1 安全威胁.................................................................................................................. 1-11.1.2 网络安全服务分类 ................................................................................................... 1-11.1.3 安全服务的实现方法................................................................................................ 1-21.2 防火墙概述......................................................................................................................... 1-41.2.1 安全防范体系的第一道防线——防火墙................................................................... 1-41.2.2 防火墙发展历史....................................................................................................... 1-41.3 Eudemon产品简介............................................................................................................. 1-61.3.1 Eudemon产品系列 .................................................................................................. 1-61.3.2 Eudemon500/1000防火墙简介................................................................................ 1-61.3.3 Eudemon500/1000防火墙功能特性列表 ................................................................. 1-8第2章 Eudemon防火墙配置基础 .............................................................................................. 2-12.1 通过Console接口搭建本地配置环境 .................................................................................. 2-12.1.1 通过Console接口搭建 ............................................................................................. 2-12.1.2 实现设备和Eudemon防火墙互相ping通 .................................................................. 2-42.1.3 实现跨越Eudemon防火墙的两个设备互相ping通.................................................... 2-52.2 通过其他方式搭建配置环境................................................................................................ 2-62.2.1 通过AUX接口搭建 ................................................................................................... 2-72.2.2 通过Telnet方式搭建................................................................................................. 2-92.2.3 通过SSH方式搭建 ................................................................................................. 2-112.3 命令行接口....................................................................................................................... 2-122.3.1 命令行级别 ............................................................................................................ 2-122.3.2 命令行视图 ............................................................................................................ 2-132.3.3 命令行在线帮助..................................................................................................... 2-242.3.4 命令行错误信息..................................................................................................... 2-252.3.5 历史命令................................................................................................................ 2-262.3.6 编辑特性................................................................................................................ 2-262.3.7 查看特性................................................................................................................ 2-272.3.8 快捷键.................................................................................................................... 2-272.4 防火墙的基本配置............................................................................................................ 2-302.4.1 进入和退出系统视图.............................................................................................. 2-302.4.2 切换语言模式......................................................................................................... 2-302.4.3 配置防火墙名称..................................................................................................... 2-312.4.4 配置系统时钟......................................................................................................... 2-312.4.5 配置命令级别......................................................................................................... 2-312.4.6 查看系统状态信息 ................................................................................................. 2-322.5 用户管理........................................................................................................................... 2-332.5.1 用户管理概述......................................................................................................... 2-332.5.2 用户管理的配置..................................................................................................... 2-342.5.3 用户登录相关信息的配置....................................................................................... 2-372.5.4 典型配置举例......................................................................................................... 2-382.6 用户界面(User-interface)............................................................................................. 2-392.6.1 用户界面简介......................................................................................................... 2-392.6.2 进入用户界面视图 ................................................................................................. 2-402.6.3 配置异步接口属性 ................................................................................................. 2-412.6.4 配置终端属性......................................................................................................... 2-422.6.5配置Modem属性................................................................................................... 2-442.6.6 配置重定向功能..................................................................................................... 2-452.6.7 配置VTY类型用户界面的呼入呼出限制................................................................. 2-462.6.8 用户界面的显示和调试 .......................................................................................... 2-472.7 终端服务........................................................................................................................... 2-472.7.1 Console接口终端服务 ........................................................................................... 2-472.7.2 AUX接口终端服务 ................................................................................................. 2-482.7.3 Telnet终端服务...................................................................................................... 2-482.7.4 SSH终端服务......................................................................................................... 2-51第3章 Eudemon防火墙工作模式 .............................................................................................. 3-13.1 防火墙工作模式简介 .......................................................................................................... 3-13.1.1 工作模式介绍........................................................................................................... 3-13.1.2 路由模式工作过程 ................................................................................................... 3-33.1.3 透明模式工作过程 ................................................................................................... 3-33.1.4 混合模式工作过程 ................................................................................................... 3-73.2 防火墙路由模式配置 .......................................................................................................... 3-83.2.1 配置防火墙工作在路由模式..................................................................................... 3-83.2.2 配置路由模式其它参数 ............................................................................................ 3-83.3 防火墙透明模式配置 .......................................................................................................... 3-83.3.1 配置防火墙工作在透明模式..................................................................................... 3-93.3.2 配置地址表项........................................................................................................... 3-93.3.3 配置对未知MAC地址的IP报文的处理方式............................................................... 3-93.3.4 配置MAC地址转发表的老化时间........................................................................... 3-103.4 防火墙混合模式配置 ........................................................................................................ 3-103.4.1 配置防火墙工作在混合模式................................................................................... 3-103.4.2 配置混合模式其它参数 .......................................................................................... 3-113.5 防火墙工作模式的切换..................................................................................................... 3-113.6 防火墙工作模式的查看和调试.......................................................................................... 3-113.7 防火墙工作模式典型配置举例.......................................................................................... 3-123.7.1 处理未知MAC地址的IP报文 .................................................................................. 3-123.7.2 透明防火墙连接多个局域网................................................................................... 3-12第1章防火墙概述1.1 网络安全概述随着Internet的迅速发展,越来越多的企业借助网络服务来加速自身的发展,此时,如何在一个开放的网络应用环境中守卫自身的机密数据、资源及声誉已越来越为人们所关注。

(完整版)FortiGate防火墙常用配置命令

FortiGate 常用配置命令一、命令结构config Configure object. 对策略,对象等进行配置get Get dynamic and system information. 查看相关关对象的参数信息show Show configuration. 查看配置文件diagnose Diagnose facility. 诊断命令execute Execute static commands. 常用的工具命令,如ping exit Exit the CLI. 退出二、常用命令1、配置接口地址:FortiGate # config system interfaceFortiGate (interface) # edit lanFortiGate (lan) # set ip 192.168.100.99/24FortiGate (lan) # end2、配置静态路由FortiGate (static) # edit 1FortiGate (1) # set device wan1FortiGate (1) # set dst 10.0.0.0 255.0.0.0FortiGate (1) # set gateway 192.168.57.1FortiGate (1) # end3、配置默认路由FortiGate (1) # set gateway 192.168.57.1FortiGate (1) # set device wan1FortiGate (1) # end4、添加地址FortiGate # config firewall addressFortiGate (address) # edit clientnetnew entry 'clientnet' addedFortiGate (clientnet) # set subnet 192.168.1.0 255.255.255.0 FortiGate (clientnet) # end5、添加ip池FortiGate (ippool) # edit nat-poolnew entry 'nat-pool' addedFortiGate (nat-pool) # set startip 100.100.100.1FortiGate (nat-pool) # set endip 100.100.100.100FortiGate (nat-pool) # end6、添加虚拟ipFortiGate # config firewall vipFortiGate (vip) # edit webservernew entry 'webserver' addedFortiGate (webserver) # set extip 202.0.0.167FortiGate (webserver) # set extintf wan1FortiGate (webserver) # set mappedip 192.168.0.168 FortiGate (webserver) # end7、配置上网策略FortiGate # config firewall policyFortiGate (policy) # edit 1FortiGate (1)#set srcintf internal //源接口FortiGate (1)#set dstintf wan1 //目的接口FortiGate (1)#set srcaddr all //源地址FortiGate (1)#set dstaddr all //目的地址FortiGate (1)#set action accept //动作FortiGate (1)#set schedule always //时间FortiGate (1)#set service ALL //服务FortiGate (1)#set logtraffic disable //日志开关FortiGate (1)#set nat enable //开启natend8、配置映射策略FortiGate # config firewall policyFortiGate (policy) #edit 2FortiGate (2)#set srcintf wan1 //源接口FortiGate (2)#set dstintf internal //目的接口FortiGate (2)#set srcaddr all //源地址FortiGate (2)#set dstaddr FortiGate1 //目的地址,虚拟ip映射,事先添加好的FortiGate (2)#set action accept //动作FortiGate (2)#set schedule always //时间FortiGate (2)#set service ALL //服务FortiGate (2)#set logtraffic all //日志开关end9、把internal交换接口修改为路由口确保关于internal口的路由、dhcp、防火墙策略都删除FortiGate # config system globalFortiGate (global) # set internal-switch-mode interfaceFortiGate (global) #end重启--------------------------------------1、查看主机名,管理端口FortiGate # show system global2、查看系统状态信息,当前资源信息FortiGate # get system performance status3、查看应用流量统计FortiGate # get system performance firewall statistics4、查看arp表FortiGate # get system arp5、查看arp丰富信息FortiGate # diagnose ip arp list6、清楚arp缓存FortiGate # execute clear system arp table7、查看当前会话表FortiGate # diagnose sys session stat 或FortiGate # diagnose sys session full-stat;8、查看会话列表FortiGate # diagnose sys session list9、查看物理接口状态FortiGate # get system interface physical10、查看默认路由配置FortiGate # show router static11、查看路由表中的静态路由FortiGate # get router info routing-table static12、查看ospf相关配置FortiGate # show router ospf13、查看全局路由表FortiGate # get router info routing-table all-----------------------------------------------1、查看HA状态FortiGate # get system ha status2、查看主备机是否同步FortiGate # diagnose sys ha showcsum---------------------------------------------------3.诊断命令:FortiGate # diagnose debug application ike -1---------------------------------------------------execute 命令:FortiGate #execute ping 8.8.8.8 //常规ping操作FortiGate #execute ping-options source 192.168.1.200 //指定ping数据包的源地址192.168.1.200FortiGate #execute ping 8.8.8.8 //继续输入ping 的目标地址,即可通过192.168.1.200的源地址执行ping操作FortiGate #execute traceroute 8.8.8.8FortiGate #execute telnet 2.2.2.2 //进行telnet访问FortiGate #execute ssh 2.2.2.2 //进行ssh 访问FortiGate #execute factoryreset //恢复出厂设置FortiGate #execute reboot //重启设备FortiGate #execute shutdown //关闭设备。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一、access-list 用于创建访问规则。

(1)创建标准访问列表access-list [ normal | special ] listnumber1 { permit | deny } source-addr [ source-mask ](2)创建<-- Script Filtered/n/n-->扩展访问列表access-list [ normal | special ] listnumber2 { permit | deny } protocol source-addrsource-mask [ operator port1 [ port2 ] ] dest-addr dest-mask [ operator port1 [ port2 ] | icmp-type [ icmp-code ] ] [ log ](3)删除访问列表no access-list { normal | special } { all | listnumber [ subitem ] }【参数说明】normal 指定规则加入普通时间段。

special 指定规则加入特殊时间段。

listnumber1 是1到99之间的一个数值,表示规则是标准访问列表规则。

listnumber2 是100到199之间的一个数值,表示规则是扩展访问列表规则。

permit 表明允许满足条件的报文通过。

deny 表明禁止满足条件的报文通过。

protocol 为协议类型,支持ICMP、TCP、UDP等,其它的协议也支持,此时没有端口比较的概念;为IP时有特殊含义,代表所有的IP协议。

source-addr 为源地址。

source-mask 为源地址通配位,在标准访问列表中是可选项,不输入则代表通配位为0.0.0.0。

dest-addr 为目的地址。

dest-mask 为目的地址通配位。

operator[可选] 端口操作符,在协议类型为TCP或UDP时支持端口比较,支持的比较操作有:等于(eq)、大于(gt)、小于(lt)、不等于(neq)或介于(range);如果操作符为range,则后面需要跟两个端口。

port1 在协议类型为TCP或UDP时出现,可以为关键字所设定的预设值(如telnet)或0~65535之间的一个数值。

port2 在协议类型为TCP或UDP且操作类型为range时出现;可以为关键字所设定的预设值(如telnet)或0~65535之间的一个数值。

icmp-type[可选] 在协议为ICMP时出现,代表ICMP报文类型;可以是关键字所设定的预设值(如echo-reply)或者是0~255之间的一个数值。

icmp-code在协议为ICMP且没有选择所设定的预设值时出现;代表ICMP码,是0~255之间的一个数值。

log [可选] 表示如果报文符合条件,需要做日志。

listnumber 为删除的规则序号,是1~199之间的一个数值。

subitem[可选] 指定删除序号为listnumber的访问列表中规则的序号。

【缺省情况】系统缺省不配置任何访问规则。

【命令模式】全局配置模式【使用指南】同一个序号的规则可以看作一类规则;所定义的规则不仅可以用来在接口上过滤报文,也可以被如DDR等用来判断一个报文是否是感兴趣的报文,此时,permit与deny表示是感兴趣的还是不感兴趣的。

使用协议域为IP的扩展访问列表来表示所有的IP协议。

同一个序号之间的规则按照一定的原则进行排列和选择,这个顺序可以通过show access-list 命令看到。

【举例】允许源地址为10.1.1.0 网络、目的地址为10.1.2.0网络的WWW访问,但不允许使用FTP。

Quidway(config)#access-list 100 permit tcp 10.1.1.0 0.0.0.255 10.1.2.0 0.0.0.255 eq wwwQuidway(config)#access-list 100 deny tcp 10.1.1.0 0.0.0.255 10.1.2.0 0.0.0.255 eq ftp【相关命令】ip access-group二、clear access-list counters 清除访问列表规则的统计信息。

clear access-list counters [ listnumber ]【参数说明】listnumber [可选] 要清除统计信息的规则的序号,如不指定,则清除所有的规则的统计信息。

【缺省情况】任何时候都不清除统计信息。

【命令模式】特权用户模式【使用指南】使用此命令来清除当前所用规则的统计信息,不指定规则编号则清除所有规则的统计信息。

【举例】例1:清除当前所使用的序号为100的规则的统计信息。

Quidway#clear access-list counters 100例2:清除当前所使用的所有规则的统计信息。

Quidway#clear access-list counters【相关命令】access-list三、firewall 启用或禁止防火墙。

firewall { enable | disable }【参数说明】enable 表示启用防火墙。

disable 表示禁止防火墙。

【缺省情况】系统缺省为禁止防火墙。

【命令模式】全局配置模式【使用指南】使用此命令来启用或禁止防火墙,可以通过show firewall命令看到相应结果。

如果采用了时间段包过滤,则在防火墙被关闭时也将被关闭;该命令控制防火墙的总开关。

在使用firewall disable 命令关闭防火墙时,防火墙本身的统计信息也将被清除。

【举例】启用防火墙。

Quidway(config)#firewall enable【相关命令】access-list,ip access-group四、firewall default 配置防火墙在没有相应的访问规则匹配时,缺省的过滤方式。

firewall default { permit | deny }【参数说明】permit 表示缺省过滤属性设置为“允许”。

deny 表示缺省过滤属性设置为“禁止”。

【缺省情况】在防火墙开启的情况下,报文被缺省允许通过。

【命令模式】全局配置模式【使用指南】当在接口应用的规则没有一个能够判断一个报文是否应该被允许还是禁止时,缺省的过滤属性将起作用;如果缺省过滤属性是“允许”,则报文可以通过,否则报文被丢弃。

【举例】设置缺省过滤属性为“允许”。

Quidway(config)#firewall default permit五、ip access-group 使用此命令将规则应用到接口上。

使用此命令的no形式来删除相应的设置。

ip access-group listnumber { in | out }[ no ] ip access-group listnumber { in | out }【参数说明】listnumber 为规则序号,是1~199之间的一个数值。

in 表示规则用于过滤从接口收上来的报文。

out 表示规则用于过滤从接口转发的报文。

【缺省情况】没有规则应用于接口。

【命令模式】接口配置模式。

【使用指南】使用此命令来将规则应用到接口上;如果要过滤从接口收上来的报文,则使用in 关键字;如果要过滤从接口转发的报文,使用out 关键字。

一个接口的一个方向上最多可以应用20类不同的规则;这些规则之间按照规则序号的大小进行排列,序号大的排在前面,也就是优先级高。

对报文进行过滤时,将采用发现符合的规则即得出过滤结果的方法来加快过滤速度。

所以,建议在配置规则时,尽量将对同一个网络配置的规则放在同一个序号的访问列表中;在同一个序号的访问列表中,规则之间的排列和选择顺序可以用show access-list命令来查看。

【举例】将规则101应用于过滤从以太网口收上来的报文。

Quidway(config-if-Ethernet0)#ip access-group 101 in【相关命令】access-list六、settr 设定或取消特殊时间段。

settr begin-time end-timeno settr【参数说明】begin-time 为一个时间段的开始时间。

end-time 为一个时间段的结束时间,应该大于开始时间。

【缺省情况】系统缺省没有设置时间段,即认为全部为普通时间段。

【命令模式】全局配置模式【使用指南】使用此命令来设置时间段;可以最多同时设置6个时间段,通过show timerange 命令可以看到所设置的时间。

如果在已经使用了一个时间段的情况下改变时间段,则此修改将在一分钟左右生效(系统查询时间段的时间间隔)。

设置的时间应该是24小时制。

如果要设置类似晚上9点到早上8点的时间段,可以设置成“settr 21:00 23:59 0:00 8:00”,因为所设置的时间段的两个端点属于时间段之内,故不会产生时间段内外的切换。

另外这个设置也经过了2000问题的测试。

【举例】例1:设置时间段为8:30 ~ 12:00,14:00 ~ 17:00。

Quidway(config)#settr 8:30 12:00 14:00 17:00例2:设置时间段为晚上9点到早上8点。

Quidway(config)#settr 21:00 23:59 0:00 8:0【相关命令】timerange,show timerange七、show access-list 显示包过滤规则及在接口上的应用。

show access-list [ all | listnumber | interface interface-name]【参数说明】all 表示所有的规则,包括普通时间段内及特殊时间段内的规则。

listnumber 为显示当前所使用的规则中序号为listnumber的规则。

interface 表示要显示在指定接口上应用的规则序号。

interface-name 为接口的名称。

【命令模式】特权用户模式【使用指南】使用此命令来显示所指定的规则,同时查看规则过滤报文的情况。

每个规则都有一个相应的计数器,如果用此规则过滤了一个报文,则计数器加1;通过对计数器的观察可以看出所配置的规则中,哪些规则是比较有效,而哪些基本无效。

可以通过带interface关键字的show access-list命令来查看某个接口应用规则的情况。

【举例】例1:显示当前所使用的序号为100的规则。

Quidway#show access-list 100Using normal packet-filtering access rules now.100 deny icmp 10.1.0.0 0.0.255.255 any host-redirect (3 matches,252 bytes -- rule 1)100 permit icmp 10.1.0.0 0.0.255.255 any echo (no matches -- rule 2)100 deny udp any any eq rip (no matches -- rule 3)例2:显示接口Serial0上应用规则的情况。