极光远程安全评估系统用户使用手册

XRT86SH328ES评估系统用户手册说明书

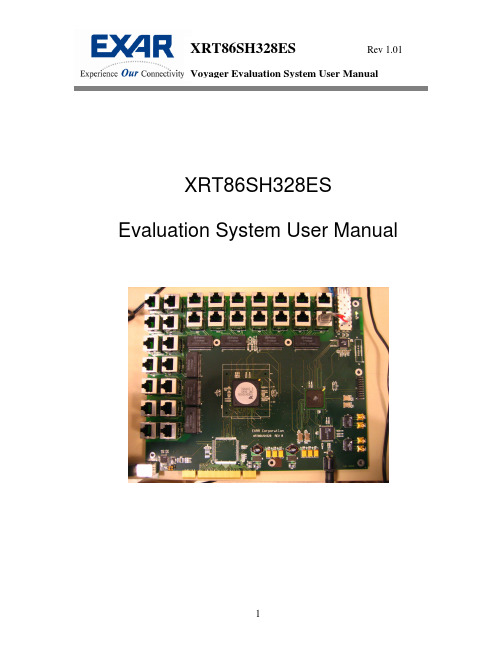

XRT86SH328ES Evaluation System User ManualSECTION 1 Introduction (3)SECTION 2 Circuit Overview (3)Figure 1. Simplified Block Diagram of the XRT86SH328ES (3)SECTION 3 Schematic Design (4)Figure 2. XRT86SH328 Schematic Page 1 (4)Figure 3. XRT86SH328 Schematic Page 2 (5)Figure 4. XRT86SH328 Schematic Page 3 (6)Figure 5. XRT86SH328 Schematic Page 4 (7)Figure 6. XRT86SH328 Schematic Page 5 (8)SECTION 4 USB Installation (9)SECTION 5 Python Script Interface (17)SECTION 6 USB Installation (25)This XRT86SH328ES is a complete evaluation kit for characterizing the 28Channel VT Mapper IC. The evaluation kit includes the following:1. Evaluation Board2. USB Cable3. AC Adaptor Power Cord4. CD Rom5. DocumentationSECTION 2 Circuit OverviewThis evaluation board is controlled by a graphical user interface (GUI)through a USB port from a typical PC. (Quick Note: The software supportsWindows XP and NT down to most versions of Windows 98) Figure 1 showsthat there are two separate data paths supported by the evaluation board. Itis important to note that only one data path can be selected at any time dueto the board architecture (not the DUT). The two data paths are the TelecomBus (Connected to the XRT91L30 OC-3 Transceiver) or the Serial Interface(Connected to the XRT75VL00 STS-1 LIU). If the part is configured in STS-1/STM-0, the Serial Interface can be used. If the part is configured in STS-3/STM-1, then only the Telecom Bus can be used. There are two separateFPGA configuration files (“TelecomBus.hex” and “SerialInterface.hex”) thatcome with this kit.Figure 2. XRT86SH328 Schematic Page 10 Figure 3. XRT86SH328 Schematic Page 2Figure 4. XRT86SH328 Schematic Page 3Figure 5. XRT86SH328 Schematic Page 40 Figure 6. XRT86SH328 Schematic Page 5Included in the Evaluation System Kit, there is an Installation file on the CD Rom called “XRT86SH328EvaluationUSB.exe”. This file should automatically load the Exar Usb drivers and the board will be up and running. However, if the following steps are performed and the board is NOT recognized by the PC, the last step in this process describes how to manually load the drivers. Step 1Double Click the “XRT86SH328EvaluationUSB.exe” file to bring up the following screen. Click on the Next> button.Step 2Exar recommends using the default directory, but the files can be installed to any directory that you choose. Note: Make sure that all files from the CD are properly copied to the unique directory if it is changed. Click on the Next> button to proceed.Click the Next> button to continue.Step 4 Click on the “Create a desktop icon if desired.Step 6Click on the Finish button to complete installation. The Exar USB drivers should be properly installed and ready to go. If so, continue to the next section that describes the Graphical User Interface. If not, see the last step below to manually load the Exar USB Drivers.Manually Loading Exar Drivers (If Installation is NOT Successful)If the Evaluation Board is NOT recognized and/or the installation process was NOT successful, most likely there is a driver contention or the driver was not installed in the proper directory from the software. This section describes how to manually load the drivers.Note: Each Windows operating system may access the System Hardware differently. Therefore, it is not practical to describe this procedure for each OS. However, the key component is usually the Control Panel of the PC. From the Control Panel, you can access the System Properties dialog box. From there, choose the Hardware menu item and go to the Device Manager…The device Manager will bring up the following dialog box. Choose the USB I/O Controlled Devices, select Exar Device, right click, select properties, select Update Driver, and then follow the directions to choose the driver from the CD or the /Driver directory in the Exar working directory (“C:\Program Files\Exar\XRT86SH328 Evaluation Software\Drivers” by default).SECTION 5 Python Script InterfaceRunning a Python Script From the GUIFrom the main GUI, select the Special Operations menu shown below andclick on the “Run Python Script” to continue.menu from the GUI, the “xrScripting Interface” will pop-up as shown below. At this point, the xrScripting Interface is independent of the GUI and any script files that are run will automatically overwrite the GUI settings if there is an overlap with the registers. Therefore, caution must be used to keep track of the register configurations if one wants to toggle back and forth from the GUI to the xrScripting Interface. The next step is to use the “Special” menu on the tool bar to run the actual test script file.Note: If you would like to view a particular test script in a plain text editor mode, use the “File” menu on the tool bar and select “Open”.Interface”, the following dialog box will appear. The first python script that should be run is the “voyager_startup.py” which will automatically run all the other script files for you. This way, you do NOT have to run each one individually. Once this file runs, you can open up any one of these files for reference. Select the “voyager_startup.py” script file and click Open.After running the “voyager_startup.py” script and a brief pause, the following dialog box will appear. This is the main Python Window that consists of two main windows. The window on top is the Display Monitor, which as can be seen starts with the message “Voyager is Detected and Ready…”. The bottom Window is the Command Console where you can perform manual Read/Write to registers and perform function calls. See the examples on the following pages.Looking at the dialog box below, you can see that the Command Console (lower window) was used to type the following command: readhex(0x0005), which is the Revision ID register. You can also see that the value of 0x1 was returned in the Display Monitor (upper window), which corresponds to Revision A silicon.Note 1: Critical: You must press Ctrl + Enter to execute a command from the Command Console!Note 2: in the lower window, the command is highlighted in Grey. The Grey highlight notifies the user that the command has been executed. If the Grey highlight does not appear, the command (or function) is still being processed. Please wait for the Grey highlight before continuing.Looking at the dialog box below, you can see that the Command Console (lower window) was used to type the following command: writereg(0x1000, 0x20), which will turn the E1 LIU Receiver On. Nothing will show up in the Display Monitor for Write functions. However, you can perform a Read function to verify that the value was written if desired.Note: Critical: You must press Ctrl + Enter to execute a command from the Command Console!Example 3: Run a Function Call for STM-0 Serial InterfaceThe following function “e1_sts1()” (which is located in the “test_scripts.py” script file) will set a general provision for running 21 channels of E1 traffic, VT Mapped up to STM-0 and output to the Serial Interface. On the Evaluation Board, a jumper cable can be used to externally route the output of the XRT75VL00 to the inputs. Once this is done, there should be no bit errors on the Test Equipment. From this point, the manual Read/Write access or a customized script can be used to fit a particular application.Note: Critical: You must press Ctrl + Enter to execute a command from the Command Console!Example 4: Run a Function Call for STM-0 Telecom Bus InterfaceThe following function “tb_stm1()” (which is located in the “test_scripts.py” script file) will set a general provision for running 21 channels of E1 traffic, VT Mapped up to STM-1 and output to the Telecom Bus. From this point, the manual Read/Write access or a customized script can be used to fit a particular application.Note: Critical: You must press Ctrl + Enter to execute a command from the Command Console!To start the GUI, double click on the xrt86sh328.exe icon, or select it through the start menu. The following dialog box will appear:When the FPGA is finished downloading, the following choices need to be made depending on the application.After the selections have been made, please wait a moment for the device to be configured.Select Test->Evaluation to begin evaluation.。

极光远程安全评估系统

极光远程安全评估系统

极光远程安全评估系统,是一种针对系统网络安全进行评估、巡检和漏洞扫描的远程服务。

该系统利用现代化技术手段,通过远程连接的方式对目标系统进行深度扫描和评估,以及提供安全咨询和建议。

极光远程安全评估系统具备以下特点:

首先,它是一种基于云计算的远程服务。

用户可以通过任何网络连接方式将目标系统连接到云平台,无需在本地部署额外软件和硬件设备,便能够利用云计算强大的计算和存储能力实现安全评估。

其次,该系统具备全面的安全性能。

系统通过对目标系统进行深度扫描,分析系统的安全配置、漏洞和风险,评估目标系统的安全状况。

同时,系统还具备强大的威胁情报和安全知识库,可以及时更新和应用最新的安全攻防技术,保证评估结果的准确性和可靠性。

此外,该系统还拥有简单易用的用户界面。

用户可以通过

Web界面完成系统的配置和管理,同时也可以查看评估结果

和报告。

系统提供直观的图形化展示,帮助用户快速了解目标系统的安全状况,并提供相应的解决方案。

最后,该系统具备高度的可定制性和灵活性。

用户可以根据自身需求和实际情况进行定制化配置,设定评估的范围和深度。

同时,用户还可以根据评估结果和报告,制定相应的安全策略

和措施,提高系统的安全性。

总的来说,极光远程安全评估系统是一款先进可靠的远程安全评估工具。

它通过云计算和现代化技术手段,为用户提供全方位的安全评估服务,并帮助用户及时发现和解决系统网络安全问题,提高系统的安全性和可靠性。

RSAS产品白皮书

R S A S产品白皮书 Document serial number【LGGKGB-LGG98YT-LGGT8CB-LGUT-绿盟远程安全评估系统产品白皮书【绿盟科技】■文档编号产品白皮书■密级完全公开■版本编号■日期2015-10-19■撰写人尹航■批准人李晨2020 绿盟科技本文中出现的任何文字叙述、文档格式、插图、照片、方法、过程等内容,除另有特别注明,版权均属绿盟科技所有,受到有关产权及版权法保护。

任何个人、机构未经绿盟科技的书面授权许可,不得以任何方式复制或引用本文的任何片断。

目录插图索引一. 攻防威胁的变化利用安全漏洞进行网络攻击的互联网安全问题,好像阳光下的阴影,始终伴随着互联网行业的应用发展。

近些年,网络安全威胁的形式也出现了不同的变化,攻击方式从单个兴趣爱好者随意下载的简单工具攻击,向有组织的专业技术人员专门编写的攻击程序转变,攻击目的从证明个人技术实力向商业或国家信息窃取转变。

新攻击方式的变化,仍然会利用各种漏洞,比如:Google极光攻击事件中被利用的IE 浏览器溢出漏洞,Shady RAT攻击事件中被利用的EXCEL程序的FEATHEADER远程代码执行漏洞。

其实攻击者攻击过程并非都会利用0day漏洞,比如FEATHEADER远程代码执行漏洞,实际上,大多数攻击都是利用的已知漏洞。

对于攻击者来说,IT系统的方方面面都存在脆弱性,这些方面包括常见的操作系统漏洞、应用系统漏洞、弱口令,也包括容易被忽略的错误安全配置问题,以及违反最小化原则开放的不必要的账号、服务、端口等。

在新攻击威胁已经转变的情况下,网络安全管理人员仍然在用传统的漏洞扫描工具,每季度或半年,仅仅进行网络系统漏洞检查,无法真正达到通过安全检查事先修补网络安全脆弱性的目的。

网络安全管理人员需要对网络安全脆弱性进行全方位的检查,对存在的安全脆弱性问题一一修补,并保证修补的正确完成。

这个过程的工作极为繁琐,传统的漏洞扫描产品从脆弱性检查覆盖程度,到分析报告对管理人员帮助的有效性方面,已经无法胜任。

绿盟极光安全评估

绿盟极光安全评估

绿盟极光安全评估(Venustech Aurora Security Assessment)是

由中国网络安全公司绿盟科技(Venustech)提供的一项安全

评估服务。

绿盟极光安全评估旨在通过全面的安全评估和测试,帮助企业发现其网络和系统中存在的潜在安全问题和风险,并提供相应的解决方案和建议。

该项安全评估服务主要包括以下内容:

1. 安全风险评估:对企业网络、系统、应用程序等进行全面的安全风险评估,识别潜在的安全漏洞和风险。

2. 安全测试:通过模拟攻击、渗透测试等手段对企业的网络和系统进行安全测试,检测其安全性能和弱点,并提供相应的修复建议。

3. 安全合规性评估:对企业的网络安全管理制度和流程进行评估,评估其是否符合相关安全合规要求,如ISO27001等。

4. 安全配置审核:对企业的网络设备、服务器等进行安全配置审核,帮助企业提升设备的安全性能,防范潜在的攻击。

5. 安全威胁感知:通过分析企业的网络流量和日志数据,识别存在的安全威胁和异常行为,及时发现和应对安全事件。

绿盟极光安全评估服务注重技术和方法的创新,采用先进的安

全评估工具和手段,帮助企业全面提升网络和系统的安全性能,有效防范各类网络攻击和威胁。

信息安全等级保护评估系统快速使用手册文档

第一章前言本手册主要介绍如何快速使用信息安全等级保护评估系统。

1.1 文档目的通过阅读本文档,使用户能够快速的了解该系统的整个业务流程,正确的使用该系统。

1.2 约定本文档遵循以下约定:图形界面操作的描述采用以下约定:“”表示按钮。

点击(选择)一个菜单项采用如下约定:点击(选择)高级管理 > 特殊对象>用户。

文档中出现的提示、警告、说明、示例等,是关于用户在使用本手册过程中需要特别注意的部分,请用户在明确可能的操作结果后,再进行相关配置。

1.3 技术服务体系天融信公司对于自身所有安全产品提供远程产品咨询服务,广大用户和合作伙伴可以通过多种方式获取在线文档、疑难解答等全方位的技术支持。

第二章系统结构信息安全等级保护自评估系统由三个子系统共同组成:等级评测、用户管理和安全对象管理子系统。

等级评测子系统是整个系统的核心。

如下图。

级保安全对象管理子系统等级备案系统录入定级第三章使用系统3.1 登陆系统系统搭建完毕后登录系统,web访问地址一般是系统搭建的应用服务器的IP地址加端口,例如:。

系统预置超级管理员admin,密码topsec123,访问用户管理子系统,登录后创建项目经理(也就是项目负责人)和项目成员,并为其分配权限。

项目经理:项目经理也就是项目的负责人,(可以根据系统需求分配相应权限)监督项目的进展、创建评测项目等。

项目成员:负责整改任务、检查任务(答题)(可以根据系统需求分配相应权限)。

管理员以哪种角色登录即拥有相应的管理权限。

3.2 添加安全对象项目经理选择安全管理子系统,登录后添加安全对象,也可以登录到等级保护子系统后二次连接到安全管理子系统添加安全对象。

如下图所示,在该系统页面添加安全对象。

3.3 等级备案等级备案模块完成等级保护评测对象的添加。

在创建评测项目之前需要添加单位信息,然后系统录入定级(添加业务系统,业务系统是进行等级保护评测的评估对象),备案库中备案。

(备案可以在评测项目任何期间进行)1)添加单位信息。

平台使用手册说明书

平台使用手册2020年7月目录1.文档概述 (1)1.1.编写目的 (1)1.2.浏览器推荐 (1)2.操作说明 (1)2.1.平台注册 (2)2.2.平台登录 (3)2.3.选课——课程中心 (4)2.4.选班——网络班级 (8)2.5.个人中心——学习 (11)2.5.1.我的课程 (11)2.5.2.我的网络班级 (13)2.5.3.课程在线学习 (15)2.5.4.我的证书 (26)2.5.5.调查问卷 (27)2.6.个人中心——动态 (28)2.7.个人中心——消息 (29)2.7.1.通知公告 (29)2.8.个人设置 (30)2.8.1.个人基本信息修改 (30)2.8.2.更换头像 (31)2.8.3.密码修改 (32)1.文档概述1.1.编写目的本手册旨在为国家卫生健康委干部培训中心远程教育培训平台学员提供关于系统的使用说明和注意事项,以使各位学员可以更高效、安全的在平台中进行操作及查询等。

1.2.浏览器推荐为了能更好的访问平台,建议您使用谷歌浏览器、360浏览器极速模式、极速浏览器极速模板等谷歌内核浏览器。

2.操作说明学员在浏览器下输入地址:/cms/,即可打开网站门户页面。

通过该门户系统可以查看管理员发布的新闻公告、培训通知等内容。

同时还可以通过门户系统查看报名管理员推荐的课程资源以及培训班级资源等。

除此之外,还可以在该门户页面中登录到学员工作室,进行在线课程学习,交流互动,如果没有相应账号可以通过点击“注册”按钮,在线立即完成账号注册,账号注册无须管理员审核。

2.1.平台注册点击门户页面的上方的注册按钮,进入到以下注册页面。

根据页面提示输入相应内容,点击注册。

注册成功后,无须管理员审核直接生效。

点击登录,输入用户名密码进行登录操作即可。

2.2.平台登录在用户登录区内输入用户名、密码、验证码,点击登录按钮,即可完成登录操作,登录后显示该学员报名的课程、班级数据,点击“进入个人中心”可跳转到个人工作室。

山石网科远程安全评估系统版本说明说明书

山石网科远程安全评估系统 V5.5-1.8.4

发布概述

发布日期:2020 年 6 月 11 日 本次发布是山石网科远程安全评估系统的全新发布。

平台和系统文件

产品型号 SG-6000-RAS3000 SG-6000-RAS5000 SG-6000-RAS3000V SG-6000-RAS5000V

数据库:Oracle、Mysql、DB2、Informix、Mssql、Sybase 等。

虚拟化平台:Vmware EXSi、XenServer 等。 网络设备:思科等。 安全设备:juniper 等 漏洞规则超过 58000 条。

覆盖缓冲区溢出漏洞、拒绝服务攻击漏洞、弱口令、信息泄露漏洞等全 部常见漏洞。 能够扫描常见的网络安全客户端软件(网络防病毒 Symantec、 TrendMicro、McAfee)的安全漏洞。 能够扫描常见的应用软件漏洞(如 IE 浏览器、MSN、Mozilla Firefox、 Yahoo Messenger、MS Office、多媒体播放器、VMware 虚拟机)的安全 漏洞。 提供专门针对 DNS 服务的安全漏洞的检测。 支持自定义扫描策略。 支持设置策略并发数。 支持 UDP 扫描。 支持扫描端口服务版本。

资产探测

支持端口与服务发现。可对监控目标进行全端口扫描,并整理出服务的 端口、应用软件类型、版本,并提供搜索接口可对目标进行搜索。

端口扫描方式:支持 TCP SYN 扫描、connect 扫描、TCP ACK 扫描、UDP 扫描、TCP FIN 扫描、TCP NULL 扫描、Xmas Tree 扫描、idle 扫描等

登录扫描

支持被动扫描,支持用户录入 url

支持自定义爬虫规则

绿盟安全评估极光

绿盟安全评估极光

极光是一家中国领先的移动互联网技术公司,其主营业务是提供移动应用开发和分发服务。

极光通过为开发者提供一整套移动应用开发工具和推广服务,帮助开发者更好地开发、运营和推广移动应用。

然而,根据绿盟安全评估,极光在过去曾存在一些安全漏洞和隐私问题。

具体来说,绿盟安全评估团队发现,极光的一些SDK(软件开发工具包)和API(应用程序接口)存在漏洞,可能导致用户隐私信息泄漏、账号被盗等安全问题。

此外,绿盟安全评估还指出,极光在用户数据的收集和使用方面存在一定风险。

极光收集的用户数据范围广泛,包括设备标识、地理位置、通讯录、消息记录等,而且这些数据可能会与其他用户数据进行关联,用于用户画像和数据分析。

这种数据收集和使用方式可能会引发用户的隐私担忧。

综上所述,绿盟安全评估认为极光存在一些安全漏洞和隐私问题。

用户在使用极光提供的服务时,应当注意保护个人隐私,谨慎处理个人信息,并在必要时采取相应的安全措施。

信息系统安全测评工具

信息系统安全测评工具一、测评工具分类一)安全测试工具1、脆弱性扫描工具脆弱性扫描工具又称安全扫描器或漏洞扫描仪,是目前应用比较广泛的安全测试工具之一,主要用于识别网络、操作系统、数据库、应用的脆弱性,给出修补建议。

1)基于网络的扫描工具:通过网络实现扫描,可以看作是一钟漏洞信息收集工具,根据不同漏洞的特征,构造网络数据包,发给网络中的一个或多个目标,以判断某个特定的漏洞是否存在,能够检测防火墙、IDS等网络层设备的错误配置或者链接到网络中的网络服务器的关键漏洞。

常用工具:天镜脆弱性扫描与管理系统、极光远程安全评估系统、榕基网络隐患扫描系统、Nessus与Nmap等。

2)基于主机的扫描工具:通常在目标系统上安装一个代理(Agent)或者是服务(Services),以便能够访问所有的主机文件与进程,这也使得基于主机的漏洞扫描器能够扫描更多系统层面的漏洞。

常用工具:微软基线安全分析器、日志分析工具与木马查杀工具等。

3)数据库安全扫描工具:通过授权或非授权模式,自动、深入地识别数据库系统中存在的多种安全隐患,包括数据库的鉴别、授权、认证、配置等一系列安全问题,也可识别数据库系统中潜在的弱点,并依据内置的知识库对违背与不遵循数据库安全性策略的做法推荐修正措施。

常用工具:安信通数据库安全扫描工具、明鉴数据库弱点扫描器等商业产品,还有oscanner、Mysqlweak等专项审核工具。

4)Web应用安全扫描工具:通过构造多种形式的Web访问请求,远程访问目标应用特定端口的服务,记录反馈信息,并与内置的漏洞库进行匹配,判断确认Web应用程序中的安全缺陷,确认Web应用程序遭受恶意攻击的危险。

常用工具:AppScan、WebRavor、WebInspect、Acunetix Web Vulnerability Scanner、N-Stealth等。

2、渗透测试工具渗透测试需要以脆弱性扫描工具扫描的结果为基础信息,结合专用的渗透测试工具开展模拟探测与入侵,判断被非法访问者利用的可能性,从而进一步判断已知的脆弱性是否真正会给系统或网络带来影响。

SuperCluster 系统安全指南说明书

SuperCluster 系统安全指南文件号码: E48455-012013 年 7 月版权所有 © 2011, 2013, Oracle 和/或其附属公司。

保留所有权利。

本软件和相关文档是根据许可证协议提供的,该许可证协议中规定了关于使用和公开本软件和相关文档的各种限制,并受知识产权法的保护。

除非在许可证协议中明确许可或适用法律明确授权,否则不得以任何形式、任何方式使用、拷贝、复制、翻译、广播、修改、授权、传播、分发、展示、执行、发布或显示本软件和相关文档的任何部分。

除非法律要求实现互操作,否则严禁对本软件进行逆向工程设计、反汇编或反编译。

此文档所含信息可能随时被修改,恕不另行通知,我们不保证该信息没有错误。

如果贵方发现任何问题,请书面通知我们。

如果将本软件或相关文档交付给美国政府,或者交付给以美国政府名义获得许可证的任何机构,必须符合以下规定:U.S. GOVERNMENT END USERS:Oracle programs, including any operating system, integrated software, any programs installed on the hardware, and/or documentation, delivered to U.S. Government end users are "commercial computer software" pursuant to the applicable Federal Acquisition Regulation and agency-specific supplemental regulations. As such, use, duplication, disclosure, modification, and adaptation of the programs, including any operating system, integrated software, any programs installed on the hardware, and/or documentation, shall be subject to license terms and license restrictions applicable to the programs. No other rights are granted to the U.S. Government.本软件或硬件是为了在各种信息管理应用领域内的一般使用而开发的。

极光远程安全评估系统

4.3.2 权威、完备的漏洞知识库 ...................................................17

© 2000-2006 中联绿盟信息技术(北京)有限公司

3 / 21

极光远程安全评估系统产品白皮书

4.3.3 高效、智能的漏洞识别技术 ...............................................17

1.1 漏洞的危害

漏洞是指计算机软件(包括硬件固化指令、操作系统、应用程序等)自身的 固有缺陷或因使用不当造成的配置缺陷,这些缺陷可能被黑客利用对计算机系统 进行入侵或攻击。漏洞分为本地漏洞和远程漏洞,通常意义上我们所指的漏洞是 可被攻击者远程利用的漏洞,这些漏洞的危害往往都是大范围的,由此造成的经 济损失也是巨大的,尤其是近两年来针对 Web 应用安全漏洞的攻击也在逐渐成 为主流的攻击方式。

蠕虫名称 震荡波蠕虫 冲击波蠕虫 速客一号蠕虫 红色代码蠕虫 尼姆达蠕虫

极光远程安全评估系统产品白皮书 感染计算机台数 损失金额

100 多万台

5 亿多美元

140 多万台

30 亿多美元

100 多万台

约 12 亿美元

100 多万台

26 亿多美元

8 百多万台

6 亿美元

2005-2006 年间,主要是针对 Web 应用安全漏洞和客户端程序的的攻击。 来自 google、Yahoo、Microsoft 以及 eBay 等著名互联网公司或者提供 Web 服 务的软件公司都出现了不同程度的漏洞且都被攻击者成功的加以利用。 2005 年 10 月,Gmail 在进行帐号验证以及会话管理的过程中出现一个致

4.4.1 独立式部署 ........................................................................19

风险评估方案

1.总体概述1.1 项目概述为了更好的了解信息安全状况, 根据《信息安全风险评估指南》和GB/T 20984-2007 《信息安全技术信息安全风险评估规范》要求, 总体评估公司信息化建设风险。

2.风险评估方案2.1风险评估现场实施流程风险评估的实施流程见下图所示2.2 风险评估使用工具2.3 风险评估方法2.3.1资产识别2.3.1.1资产分类首先需要将信息系统及相关的资产进行恰当的分类, 以此为基础进行下一步的风险评估。

根据资产的表现形式, 可将资产分为数据、软件、硬件、文档、服务、人员等类型。

一种基于表现形式的资产分类方法2.3.1.2资产赋值2.3.1.2.1保密性赋值根据资产在保密性上的不同要求, 将其分为五个不同的等级, 分别对应资产在机密性上应达成的不同程度或者机密性缺失时对整个组织的影响。

资产机密性赋值表2.3.1.2.2完整性赋值根据资产在完整性上的不同要求, 将其分为五个不同的等级, 分别对应资产在完整性上缺失时对整个组织的影响。

资产完整性赋值表2.3.1.2.3可用性赋值根据资产在可用性上的不同要求, 将其分为五个不同的等级, 分别对应资产在可用性上应达成的不同程度。

资产可用性赋值表2.3.1.2.4资产重要性等级资产价值应依据资产在保密性、完整性和可用性上的赋值等级, 经过综合评定得出。

根据最终赋值将资产划分为五级, 级别越高表示资产越重要, 确定重要资产的范围, 并主要围绕重要资产进行下一步的风险评估。

资产等级及含义描述2.3.2威胁识别2.3.2.1威胁分类对威胁进行分类的方式有多种, 针对上表的威胁来源, 可以根据其表现形式将威胁分为以下几类。

一种基于表现形式的威胁分类表2.3.2.2威胁赋值判断威胁出现的频率是威胁赋值的重要内容, 根据有关的统计数据来进行判断。

对威胁出现的频率进行等级化处理, 不同等级分别代表威胁出现的频率的高低。

等级数值越大, 威胁出现的频率越高。

“极光”扫描操作系统漏洞

绿盟科技“极光”远程安全评估系统评估报告 (10.144.171.213) 1 综述2 端口漏洞列表允许ICMP timestamp远端HTTP服务器类型和版本信息泄漏DCE/RPC可通过NetBIOS名字服务端口远程获取系统信息远程注册表可通过通过检测到目标主机上管理员组帐号存在简单口令目标主机没有安装目标主机没有安装目标主机没有安装Microsoft DirectShow MPEG2TuneRequestMicrosoft IE目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装MicrosoftMicrosoft IE CSSMicrosoft IE Tabular Data Control ActiveXMicrosoft IEMicrosoft IEMicrosoft IE onreadystatechangeMicrosoft IEMicrosoft IEOutlook ExpressWindowsMicrosoftMicrosoft IEMicrosoft Windows SChannel Microsoft WindowsMicrosoft IE CSSMicrosoft Windows目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装Microsoft Windows WINS Server Microsoft Windows Print Spooler目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装Microsoft Windows EOTMicrosoft WindowsMicrosoft Windows #GP猜测出远程可登录的存在可写共享目录目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机尚未安装目标主机没有安装目标主机没有安装目标主机没有安装Microsoft Windows win32k.sysMicrosoft Windows win32k.sys Microsoft Windows win32k.sys Microsoft Windows xxxCreateWindowEx()MicrosoftMicrosoft IEMicrosoft Windows Win32k.sys Microsoft Windows OTFMicrosoftMicrosoft Windows DHTMLWindowsMicrosoft Windows SearchMicrosoft目标主机没有安装目标主机没有安装目标主机没有安装利用可通过空会话访问远程主机利用主机主机利用利用远程注册表可通过利用利用利用利用利用利用利用存在口令永不过期的帐号存在从未成功登录过的本地帐号存在被禁用的帐号利用利用目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装Microsoft IEMicrosoft IE Anchor可以获取远端Windows非本地登录的用户能够共享访问非本地登录的用户能够共享访问软盘未设置策略设置了用户信任证书缓存策略Windows主机未启用策略目标主机存在Conficker蠕虫漏洞【精确扫描】Microsoft Windows远程桌面协议中间人攻击漏洞检测到远端绿盟科技“极光”远程安全评估系统评估报告(10.144.171.217)1 综述允许ICMP timestamp远端HTTP服务器类型和版本信息泄漏DCE/RPC服务器服务正在运行通过远程注册表可通过检测到目标主机上管理员组帐号存在简单口令Microsoft DirectShow MPEG2TuneRequest目标主机没有安装目标主机没有安装Microsoft IEMicrosoft IE CSSMicrosoft IEMicrosoft IEMicrosoftMicrosoft IEMicrosoft IEMicrosoft IE onreadystatechange目标主机没有安装Outlook Express目标主机没有安装目标主机没有安装目标主机没有安装WindowsMicrosoft Windows SChannelMicrosoft WindowsMicrosoft WindowsMicrosoft目标主机没有安装目标主机没有安装Microsoft IE CSSMicrosoft IE Tabular Data Control ActiveXMicrosoft IE目标主机没有安装目标主机没有安装目标主机没有安装Microsoft Windows WINS ServerMicrosoft Windows Print Spooler目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装Microsoft Windows EOTMicrosoft WindowsMicrosoft Windows #GP目标主机没有安装Microsoft IE目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机尚未安装目标主机没有安装Microsoft Windows win32k.sys Microsoft Windows win32k.sys Microsoft Windows win32k.sys Microsoft Windows xxxCreateWindowEx()MicrosoftMicrosoft Windows Win32k.sys Microsoft Windows OTF目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装存在可写共享目录猜测出远程可登录的Microsoft Windows DHTMLMicrosoftMicrosoft Windows SearchWindowsMicrosoft IE AnchorMicrosoft IEMicrosoft目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装利用存在从未成功登录过的本地帐号存在口令永不过期的帐号存在被禁用的帐号利用利用主机远程注册表可通过利用利用利用利用利用利用利用利用利用主机利用可通过空会话访问远程主机可以获取远端Windows未设置策略设置了用户信任证书缓存策略非本地登录的用户能够共享访问软盘主机未启用策略非本地登录的用户能够共享访问Windows目标主机存在Conficker蠕虫漏洞【精确扫描】检测到目标主机上运行着Windows终端服务ApacheApache Tomcat WAR远端检测到远端绿盟科技“极光”远程安全评估系统评估报告(10.144.171.216)1 综述2端口漏洞列表允许ICMP timestamp远端HTTP服务器类型和版本信息泄漏DCE/RPC服务器服务正在运行检测到目标主机上管理员组帐号存在简单口令远程注册表可通过通过Microsoft DirectShow MPEG2TuneRequest目标主机没有安装目标主机没有安装目标主机没有安装Microsoft IEMicrosoft IE CSSMicrosoft IEMicrosoftMicrosoft IEMicrosoft IEMicrosoft IE onreadystatechangeMicrosoft IE目标主机没有安装Outlook Express目标主机没有安装目标主机没有安装目标主机没有安装WindowsMicrosoft Windows SChannelMicrosoft WindowsMicrosoft WindowsMicrosoft目标主机没有安装目标主机没有安装Microsoft IE CSSMicrosoft IE Tabular Data Control ActiveXMicrosoft IE目标主机没有安装目标主机没有安装目标主机没有安装Microsoft Windows WINS ServerMicrosoft Windows Print Spooler目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装Microsoft Windows EOTMicrosoft WindowsMicrosoft Windows #GPMicrosoft IE目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机尚未安装目标主机没有安装Microsoft Windows win32k.sysMicrosoft Windows win32k.sysMicrosoft Windows win32k.sysMicrosoft Windows xxxCreateWindowEx()MicrosoftMicrosoft Windows Win32k.sys Microsoft Windows OTF目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装猜测出远程可登录的存在可写共享目录Microsoft Windows DHTML MicrosoftMicrosoft Windows Search WindowsMicrosoft IEMicrosoft IE Anchor利用Microsoft目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装利用主机利用利用利用利用可通过空会话访问远程主机利用存在从未成功登录过的本地帐号存在口令永不过期的帐号存在被禁用的帐号利用利用主机远程注册表可通过利用利用利用利用Windows非本地登录的用户能够共享访问主机未启用策略非本地登录的用户能够共享访问软盘可以获取远端Windows未设置策略设置了用户信任证书缓存策略远程主机的LDAP服务允许匿名查询目标主机存在利用利用利用Microsoft WindowsWindows检测到目标主机上运行着检测到远端NetBackup正在运行中绿盟科技“极光”远程安全评估系统评估报告(10.144.171.240)1 综述2 端口漏洞列表允许ICMP timestamp远端HTTP服务器类型和版本信息泄漏DCE/RPC可通过NetBIOS名字服务端口远程获取系统信息可通过空会话访问远程主机利用利用可以获取远端利用SMB会话可以获取RDR所管理的传输层协议信息远端远程Microsoft Windows远程桌面协议中间人攻击漏洞检测到远端NetBackup正在运行中绿盟科技“极光”远程安全评估系统评估报告(10.144.171.233)1 综述2 端口漏洞列表ICMP timestamp允许微软DCOM接口缓冲区溢出漏洞(MS03-026/MS03-039)服务器服务正在运行可通过工作站服务正在运行Windows Browser检测到目标主机上管理员组帐号存在简单口令目标主机没有安装MS04-011/KB835732补丁目标主机没有安装MS05-053/KB896424补丁多个图形处理安目标主机没有安装MS08-032/KB950760补丁WindowsMicrosoft Windows Server利用利用利用Oracle数据库PITRIG_DROPMETADATA过程远程溢出漏洞检测到目标主机上运行着Microsoft WindowsWindows绿盟科技“极光”远程安全评估系统评估报告(10.144.171.239)1 综述2 端口漏洞列表允许ICMP timestampDCE/RPC服务器服务正在运行可通过空会话访问远程主机利用利用可以获取远端利用SMB会话可以获取RDR所管理的传输层协议信息Microsoft SQL Server 2000Microsoft SQL ServerMS SQL Server远端HTTP服务器类型和版本信息泄漏Microsoft WindowsWindows检测到目标主机上运行着检测到远端绿盟科技“极光”远程安全评估系统评估报告(10.144.171.247)1 综述2 端口漏洞列表允许ICMP timestamp远端DCE/RPC服务器服务正在运行检测到目标主机上管理员组帐号存在简单口令远程注册表可通过通过Microsoft IE目标主机没有安装目标主机没有安装目标主机没有安装Microsoft DirectShow MPEG2TuneRequestMicrosoft IE CStyleSheetMicrosoft IEMicrosoft IE CSSMicrosoft IEMicrosoft IE onreadystatechangeMicrosoft IEMicrosoft IEMicrosoft IEMicrosoft IE CSSMicrosoft IE Tabular Data Control ActiveX目标主机没有安装目标主机没有安装MicrosoftMicrosoft WindowsMicrosoft WindowsWindowsMicrosoft Windows SChannelOutlook Express目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装Microsoft Windows Print SpoolerMicrosoft Windows WINS Server目标主机没有安装目标主机没有安装目标主机没有安装Microsoft WindowsMicrosoft Windows #GPMicrosoft Windows EOT目标主机没有安装目标主机没有安装目标主机没有安装Microsoft IE目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装Microsoft Windows OTFMicrosoft Windows Win32k.sysMicrosoftMicrosoft Windows xxxCreateWindowEx() Microsoft Windows win32k.sys Microsoft Windows win32k.sys Microsoft Windows win32k.sys目标主机尚未安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装存在可写共享目录猜测出远程可登录的Microsoft Windows Workstation Microsoft Windows DHTMLMicrosoft Windows SearchWindowsMicrosoft IE Anchor Microsoft IE目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装目标主机没有安装Microsoft利用利用主机利用利用利用利用利用利用利用利用远程注册表可通过存在从未成功登录过的本地帐号存在口令永不过期的帐号存在被禁用的帐号利用利用主机利用可通过空会话访问远程主机Windows非本地登录的用户能够共享访问主机未启用策略未设置策略设置了用户信任证书缓存策略非本地登录的用户能够共享访问软盘Windows可以获取远端IMAP服务信息可被获取目标主机存在利用利用利用检测到目标主机上运行着Windows终端服务。

SINUMERIK MC Safety Integrated 开机调试手册说明书

前言

1

基本安全说明

2

基本原理

3

F-PLC 的安全程序

4

驱动集成的安全功能

5

6 驱动集成的安全功能的控制方

式

调试和配置

7

验收测试

8

诊断

9

更换软/硬件

10

数据描述

11

系统特性

12

附录

A

法律资讯 警告提示系统

为了您的人身安全以及避免财产损失,必须注意本手册中的提示。人身安全的提示用一个警告三角表示,仅与财产损 失有关的提示不带警告三角。警告提示根据危险等级由高到低如下表示。

3 基本原理 ........................................................................................................................................ 35

3.1

F-PLC 的安全功能......................................................................................................... 35

1.6

SINUMERIK 操作软件 ................................................................................................... 21

1.7

按照 SINUMERIK 来配置报文 ........................................................................................ 22

绿盟远程安全评估系统Web应用扫描模块全新上市

绿盟远程安全评估系统Web应用扫描模块全新上市

佚名

【期刊名称】《互联网天地》

【年(卷),期】2009(000)010

【摘要】近期绿盟科技正式宣布,绿盟远程安全评估系统(原“极光”远程安全评估系统,简称NSFOCUS RSAS)针对web应用安全检查的需求,隆重推出专业的Web应用扫描模块。

全新的NSFOCUS RSAS产品Web扫描功能,综合应用了很多业内领先的技术。

可以应用于网站管理员进行Web上线前安全测试,上线后周期性安全评估以及企业安全管理员进行统一的风险监控与管理。

【总页数】1页(P9)

【正文语种】中文

【中图分类】TP3

【相关文献】

1.关于核准北京神州绿盟信息安全科技股份有限公司首次公开发行股票并在创业板上市的批复 [J], ;

2.绿盟携手平安科技共建金融安全

3.0安全生态圈——《2017金融科技安全分析报告》发布 [J], 邱辰杰

3.皮尔磁安全模拟量模块PNOZ m EF 4AI全新上市 [J], ;

4.e络盟供货全新Raspberry Pi计算模块4 [J],

5.e络盟推出全新Raspberry Pi计算模块3+ [J],

因版权原因,仅展示原文概要,查看原文内容请购买。

ossec 使用手册

ossec 使用手册

下面是一个简单的OSSEC使用手册:

1. 安装OSSEC:从官方网站下载OSSEC的安装包,并按照安装指南进行安装。

确保在您的系统上具有管理员权限。

2. 配置OSSEC:安装完毕后,您需要配置OSSEC以适应您的环境。

主要配置文件是ossec.conf,您可以使用文本编辑器打

开并进行必要的更改。

您应该至少配置以下内容:

- 指定OSSEC监视的目录和文件

- 配置警报和通知设置

- 配置日志记录和报告选项

3. 启动OSSEC:一旦配置完成,您可以启动OSSEC服务。

在终端中运行命令ossec,它将启动OSSEC并开始监视您的系统。

4. 查看OSSEC报告:OSSEC将定期生成报告,显示与系统安

全相关的事件和警报。

您可以使用ossec-logview命令来查看

和分析这些报告。

您还可以使用其他工具,如Kibana、ELK 等,来更详细地查看和分析OSSEC日志。

5. 管理OSSEC:您可以使用ossec-control命令管理OSSEC。

这个命令允许您执行如下任务:

- 启动/停止OSSEC服务

- 添加/删除OSSEC代理(需要分布式部署时)

- 更新OSSEC规则和签名库

- 执行其他管理任务

这只是一个简单的OSSEC使用手册,帮助您入门和了解基本操作。

对于更复杂的配置和使用场景,您可以参考OSSEC官方文档或其他在线资源。

Kaspersky EDR Expert用户指南说明书

Kaspersky Endpoint Detection and Response ExpertUna sola consola Kaspersky EDR Expert es una solución única que se puede administrar tanto desde una plataforma de administración central basada en la nube como desde una consola fuera delínea en entornos herméticos.Kaspersky Endpoint Detectionand Response ExpertLos cibercriminales son cada vez más sofisticados y capaces de eludir con éxito la protección existente. Cada área de su negocio puede estar expuesta a riesgos, interrumpiendo los procesos críticos para el negocio, dañando la productividad y aumentando los costos operativos.Primero fortalezca las defensas de sus endpointsLos endpoints corporativos es donde los datos, usuarios y sistemas corporativos funcionan en conjunto para generar e implementar procesos empresariales. Estos endpoints siguen siendo el objetivo principal de los ciberdelincuentes.Kaspersky Endpoint Detection and Response (EDR) Expert ofrece visibilidad integral de todos los endpoints en su red corporativay proporciona defensas de nivel superior. De esta manera, se facilitala automatización de tareas EDR rutinarias para detectar, priorizar, investigar y neutralizar amenazas complejas y ataques de tipo APT.Desafíos actuales Gracias a Kaspersky EDR Expert, su organizaciónpodrá hacer lo siguienteLos equipos de seguridad de TI carecen de la visibilidad y la transparencia que necesitan para supervisar los endpoints de manera efectiva. La detección deun incidente puede demorar más delo esperado, como semanas o incluso meses, solo porque puede resultar difícil identificar y comprender con exactitud lo que sucedió, cómo sucedió y cómo solucionarlo.1Controlar y supervisar eficazmente todos sus endpointsAl poder ver todos los aspectos del panorama completo: dónde se originó la amenaza, cómo se propagó, a qué hosts afectó y qué se puede y se debe hacer exactamente para evitar las consecuencias.Ineficiencia. Obligar a los analistasa trabajar en múltiples consolas descentralizadas ralentiza todo el proceso y, al mismo tiempo, genera oportunidades para el error humano. Y lo mismo ocurre con obligar a los profesionales de la seguridad de TI a gestionar manualmente los procesos de detección de rutina.2Agilizar el trabajo de su equipo de TILa contención rápida y precisa de amenazas y la resolución de incidentes en infraestructuras distribuidas se realiza mediante acciones centralizadas y automatizadas para facilitar el trabajo del equipo de seguridad de TI. Ya no necesita recursos adicionales. Olvide los tiempos de inactividad y la pérdida de productividad.Falta de inteligencia pertinente. La incapacidad de poner en funcionamiento la inteligencia de amenazas y la falta de una visión clara de las tácticas, técnicas y procedimientos del adversario pueden obstaculizar tanto la priorización de alertas como la investigación y respuesta adicionales.3Buscar y mitigar las amenazas de forma correcta y rápidaLos datos sin procesar y los veredictos se agregan de forma centralizada, y las capacidades de investigación se potencian a través de nuestros exclusivos indicadores de ataque (IoA), a través del enriquecimiento de MITRE ATT&CK y un generador de consultas flexible, y a través del acceso a nuestra base de conocimiento del portal Threat Intelligence Portal. Todo esto facilita de forma significativa la caza eficaz de amenazas y la respuesta rápida a los incidentes, para limitar los daños y prevenirlos.Desafíos actuales Gracias a Kaspersky EDR Expert, su organizaciónpodrá hacer lo siguienteDéficit de respuestas e investigación. El solo hecho de comprender que algo está sucediendo en la infraestructura y que la solución de seguridad de la información detectó una amenaza potencial no garantiza que las acciones posteriores sean efectivas. Es importante poder responder a la amenaza de manera efectiva en tiempo real y poder investigar el incidente a fondo para evitar que se repita.4Responder con mayor rapidez y eficaciaLa investigación guiada y una respuesta más rápida y precisa son cruciales para hacer frente a los ataques complejos y de tipo APT. Kaspersky EDR Expert proporciona un flujo de trabajo fluido con administración centralizada de incidentes e investigación guiada en todos los endpoints de la red corporativa.Desperdicio de recursos costosos. Los analistas no pueden concentrarse por completo en las amenazas complejas si se ven obligados a perder el tiempo lidiando con alertas triviales que deberían haberse gestionado automáticamente con una solución eficaz de protección de endpoints. Además de ser un desperdicio de recursos, esto puede provocar el agotamiento de los analistas y que se pasen por alto alertas importantes en medio de todo el “ruido”.5Obtener el máximo valor de su solución y de sus expertosNo tiene sentido contratar a analistas costosos para trabajar con su solución EDR si su EPP los hace lidiar con alertas que no requieren sus habilidades. Nuestras soluciones EDR se basan en nuestra solución EPP más probada y premiada, que gestiona automáticamente la gran mayoría de las alertas y libera a los analistas para que se concentren en lo que realmente requiere su atención y experiencia. Nuestros productos EPP y EDR funcionan juntos como una solución única a través del mismo agente de endpoint.Kaspersky EDR Expert le da el poder para hacer lo siguiente:• Detectar amenazas utilizando los mejores y más avanzados métodos. La elaboración de perfiles de la actividad del actor potencial de amenazas es una forma eficaz de detectar actividad maliciosa dentro de una infraestructura.Kaspersky EDR Expert es ideal si su organización desea lo siguiente:• Mejorar su seguridad con una solución empresarial fácil de usar para la respuesta a incidentes.• Automatizar la identificación y respuesta a amenazas sin interrumpir elnegocio durante las investigaciones.• Entender las tácticas, técnicas y procedimientos (TTP) específicos usados por los atacantes para lograr sus objetivos, lo que permite defensas más potentes y la asignación efectiva de recursos de seguridad.• Mejorar la visibilidad de endpointsy la detección de amenazas con tecnologías avanzadas.• Establecer procesos unificados y eficaces de búsqueda de amenazas, administración de incidentes y respuestas.• Aumentar la eficiencia de su SOC interno para que no pierda el tiempo analizando registros y alertas de endpoints irrelevantes.• Ayudar al cumplimiento conla aplicación de registros de endpoints, revisiones de alertas y la documentación de los resultados de la investigación.Kaspersky EDR Expert permite cargar Indicadores de compromiso (IoC) centralizados desde fuentes de datos de amenazas y admite análisis de IoC programados automáticamente, lo que agiliza el trabajo de los analistas.Con nuestro motor de Indicadores de ataque (IoA), Kaspersky EDR Expert puede identificar acciones sospechosas utilizando el conjunto único de IoA generadopor los buscadores de amenazas de Kaspersky, proporcionando capacidades debúsqueda de amenazas automatizadas en tiempo real.Las detecciones de IoA y Sandbox se asignan a MITRE ATT&CK para el análisis posterior de las tácticas, técnicas y los procedimientos del adversario. Los eventos individuales en el árbol del incidente se enriquecen con el contexto de la base de conocimientos de MITRE, incluyendo la identificación de las tácticas definidas por MITRE utilizadas y la visualización del evento en el gráfico de incidentes.Para brindarle una imagen más precisa de lo que está sucediendo, se puede enviar un archivo o proceso a Sandbox para un análisis de comportamiento, ya sea de forma manual o automática.• y evitar que se repita. Kaspersky EDR Expert proporciona protección de endpoints de alto nivel y aumenta la eficiencia de su SOC, brindando acceso a datos retrospectivos, incluso en situaciones en las que los endpoints comprometidos son inaccesibles o cuando los datos se han cifrado durante un ataque. Capacidades de investigación mejoradas a través de nuestros IoA, enriquecimiento de MITRE ATT&CK y un generador de consultas flexible, además de acceso a nuestra base de conocimientos del portal de inteligencia de amenazas; todo esto facilita la búsqueda de amenazas efectiva y la respuesta rápida a incidentes, lo que lleva a la limitación y prevención de daños.• Elegir una opción conveniente de almacenamiento de telemetría para análisis forense. Una base de datos centralizada almacena la telemetría del endpoint durante 30 días de forma predeterminada, así como objetos y veredictos sin límite de tiempo, lo que significa que el análisis forense se puede realizar sin depender de la disponibilidad del endpoint. Si llega a necesitar más tiempo de retención de telemetría, se puede aumentar a 60 o 90 días. En instalaciones locales, usted puede determinar el período de almacenamiento de datos, dependiendo de la capacidad y las características de su hardware.• Responder de la manera que más le convenga. Sus expertos en seguridad de TI están equipados con herramientas que permiten una respuesta de “un solo clic” a través de la consola de administración central, lo que reduce la cantidad de tareas manuales y acorta los tiempos de respuesta de horas a minutos.• Trabajar sin problemas y de manera eficiente. Las herramientas de visualización del árbol de actividades de endpoints y del árbol de eventos desplegable permiten a sus investigadores basarse fácilmente en elementos de datos interesantes durante la evaluación de la ruta de amenazas o profundizar para obtener más información. Vincular eventos y consolidar alertas ayuda a revelar el efecto total de un ataque.Recomendacionespara contrarrestarlas amenazasEl análisis automático de todos los eventos de endpoints, correlacionados con los datos de inteligencia adquiridos, brinda descripciones claras de eventos, ejemplos y recomendaciones para contrarrestar las amenazas.Funcionamiento R E C O P I L A C I ÓN D E D A T O S A L M A C E N A M I E N T O D E D A T O S Equipo portátilPC Servidor TelemetríaObjetos Veredictos Análisis de datos e investigación de incidentes Automated advanced detection Detección basada en IoC e IoA Proactive Threat Hunting Análisis retrospectivo Global Threat Intelligence Asignación de MITRE ATT&CK Enrichment Control y visualización Detección de amenazas Investigación de incidentesRespuesta a incidentesMás informaciónPremios y reconocimientos de la industriaLos productos de Kaspersky son evaluados regularmente por empresas de investigación globales, y nuestra capacidad para ayudar a nuestros clientes a protegerse contra ciberataques es ampliamente reconocida y probada.Somos el proveedor de ciberseguridad más probado y más premiado.IDC MarketScape nombró a Kaspersky como uno de los principales actores en la seguridad moderna de endpoints para empresas y pymes Para ayudar a las organizaciones a evaluar las mejores plataformas de protección de endpoints y las soluciones de detección y respuesta de endpoints para sus necesidades, el IDC MarketScape revisó los datos presentados por los proveedores de MES entre abril y septiembre de 2021, para posicionar las capacidades de las empresas.Calidad de detección confirmada por la evaluación de MITRE ATT&CK Reconocimiento de la importancia del análisis de tácticas, técnicas y procedimientos (TTP) en la investigación de incidentes complejos y el papel de MITRE ATT&CK en el mercado de seguridad actual:•Kaspersky EDR participó en la Ronda de evaluación MITRE 2 (APT29) y demostró un alto nivel de rendimiento en la detección de técnicas clave de ATT&CK del alcance de la ronda 2 aplicadas en etapas cruciales de los ataques dirigidos de hoy.•Las detecciones de Kaspersky EDR están enriquecidas con datos de la base de conocimientos de MITRE ATT&CK, para un análisis profundo de los TTP de su adversario.Kaspersky Endpoint Detection and Response obtiene la máxima calificación en la prueba de SE LabsKaspersky EDR consiguió el máximo premio AAA en la prueba Enterprise Advanced Security de SE Labs (antes conocida como Breach Response Test). La solución se destacó por su capacidad para detectar ataques complejos dirigidos, seguir el comportamiento malicioso desde el principio hasta el final de un ataque y no generar resultados falsos positivos. Durante la evaluación, el producto se expuso a las herramientas, técnicas y procedimientos utilizados por los grupos de amenazas avanzadas.Para obtener más información sobre cómo Kaspersky EDR Expert puede fortalecer a su equipo de seguridad de TI, comuníquese con © 2022 AO Kaspersky Lab. Las marcas comerciales registradas y las marcas de servicio pertenecen a sus respectivos propietarios.。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

目录

前言 .................................................................................................................................................. 1

极光远程安全评估系统用户使用手册

© 2007 绿盟科技

■ 版权声明 本文中出现的任何文字叙述、文档格式、插图、照片、方法技所有,并受到有关产权及版权法保护。任何个人、机构未经绿盟科技的书面授权许可,不得以任何 方式复制或引用本文的任何片断。

■ 商标信息 绿盟科技、NSFOCUS、极光是绿盟科技的商标。

四. WEB管理 ................................................................................................................................... 26

4.1 扫描任务............................................................................................................................... 26 4.1.1 任务列表 ....................................................................................................................... 26 4.1.2 新建任务 ....................................................................................................................... 37

2.2 体系结构................................................................................................................................. 7 2.3 扫描调度................................................................................................................................. 8 2.4 PROFILE概念 ............................................................................................................................. 9 2.5 报表系统............................................................................................................................... 10

三. 登录WEB管理界面 ................................................................................................................... 20

3.1 登录 ...................................................................................................................................... 20 3.2 布局介绍............................................................................................................................... 21 3.3 在线帮助............................................................................................................................... 22 3.4 功能概述............................................................................................................................... 23

一. 概述 ............................................................................................................................................ 4