ASA5505故障的解决方案

Cisco ASA 5500 系列防火墙

Cisco ASA 5500 系列防火墙产品介绍Cisco®ASA 5500 系列自适应安全设备是思科专门设计的解决方案,将最高的安全性和出色VPN服务与创新的可扩展服务架构有机地结合在一起。

作为思科自防御网络的核心组件,Cisco ASA 5500系列能够提供主动威胁防御,在网络受到威胁之前就能及时阻挡攻击,控制网络行为和应用流量,并提供灵活的VPN连接。

思科强大的多功能网络安全设备系列不但能为保护家庭办公室、分支机构、中小企业和大型企业网络提供广泛而深入的安全功能,还能降低实现这种新安全性相关的总体部署和运营成本及复杂性。

Cisco ASA 5500 系列在一个平台中有力地提供了多种已经获得市场验证的技术,无论从运营角度还是从经济角度看,都能够为多个地点部署各种安全服务。

利用其多功能安全组件,企业几乎不需要作任何两难选择,也不会面临任何风险,既可以提供强有力的安全保护,又可以降低在多个地点部署多台设备的运营成本。

Cisco ASA 5500系列包含全面的服务,通过为中小企业和大型企业定制的产品版本,能满足各种部署环境的特定需求。

这些版本为各地点提供了相应的服务,从而达到出色的保护效果。

每个版本都综合了一套Cisco ASA 5500系列的重点服务(如防火墙、IPSec和SSL VPN、IPS,以及Anti-X服务),以符合企业网络中特定环境的需要。

通过确保满足每个地点的安全需求,网络整体安全性也得到了提升。

Cisco ASA 5500系列自适应安全设备Cisco ASA 5500 系列能够通过以下关键组件帮助企业更有效地管理网络并提供出色的投资保护:经过市场验证的安全与VPN功能- 全特性、高性能的防火墙,入侵防御系统(IPS), Anti-X和IPSec/SSL VPN 技术提供了强大的应用安全性、基于用户和应用的访问控制、蠕虫与病毒防御、恶意软件防护、内容过滤以及远程用户/站点连接。

cisco asa 5505命令一览

ciscoasa# ?aaa-server Specify a AAA server 指定一个AAA服务器:aaa配置activation-key Modify activation-key 修改激活码asdm Disconnect a specific ASDM session 自适应安全设备管理器(ASDM)。

blocks Set block diagnostic parameters 设置块诊断参数capture Capture inbound and outbound packets on one or 捕获入站和出站的包more interfacescd Change current directory 改变当前的目录clear Reset functions 复位功能client-update Execute client updates on all or specific 客户端更新tunnel-groupsclock Manage the system clock 管理系统时钟configure Configure using various methods 全局配置模式使用copy Copy from one file to another 复制拷贝文件cpu general CPU stats collection tools CPU状态收集工具crashinfo Crash information 死机信息crypto Execute crypto Commands 执行加密命令debug Debugging functions (see also 'undebug') 调试功能配置delete Delete a file 删除一个文件dir List files on a filesystem 列出文件disable Exit from privileged mode 退出特权模式dynamic-access-policy-config Activates the DAP selection configuration file. 激活DAP选择配置文件。

Cisco ASA5505防火墙详细配置教程及实际配置案例

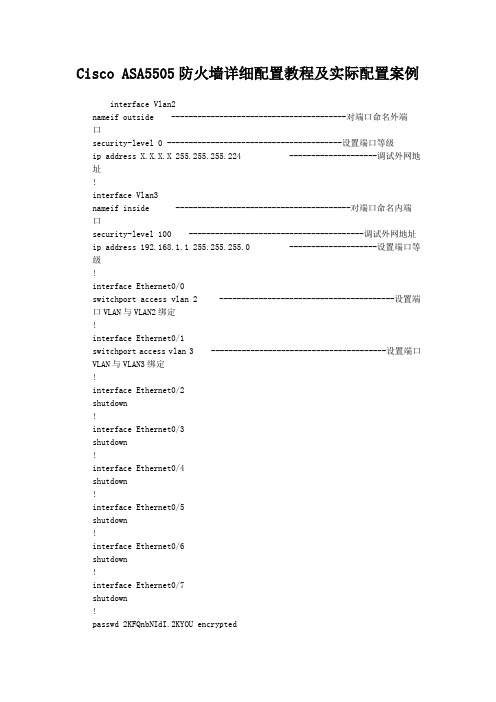

Cisco ASA5505防火墙详细配置教程及实际配置案例interface Vlan2nameif outside ----------------------------------------对端口命名外端口security-level 0 ----------------------------------------设置端口等级ip address X.X.X.X 255.255.255.224 --------------------调试外网地址!interface Vlan3nameif inside ----------------------------------------对端口命名内端口security-level 100 ----------------------------------------调试外网地址ip address 192.168.1.1 255.255.255.0 --------------------设置端口等级!interface Ethernet0/0switchport access vlan 2 ----------------------------------------设置端口VLAN与VLAN2绑定!interface Ethernet0/1switchport access vlan 3 ----------------------------------------设置端口VLAN与VLAN3绑定!interface Ethernet0/2shutdown!interface Ethernet0/3shutdown!interface Ethernet0/4shutdown!interface Ethernet0/5shutdown!interface Ethernet0/6shutdown!interface Ethernet0/7shutdown!passwd 2KFQnbNIdI.2KYOU encryptedftp mode passivedns domain-lookup insidedns server-group DefaultDNSname-server 211.99.129.210name-server 202.106.196.115access-list 102 extended permit icmp any any ------------------设置ACL列表(允许ICMP全部通过)access-list 102 extended permit ip anyany ------------------设置ACL列表(允许所有IP全部通过)pager lines 24mtu outside 1500mtu inside 1500icmp unreachable rate-limit 1 burst-size 1no asdm history enablearp timeout 14400global (outside) 1 interface ----------------------------------------设置NAT地址映射到外网口nat (inside) 1 0.0.0.0 0.0.0.0 0---------------------------------NAT地址池(所有地址)0无最大会话数限制access-group 102 in interface outside ------------------―――设置ACL列表绑定到外端口route outside 0.0.0.0 0.0.0.0 x.x.x.x 1 ------------------设置到外网的默认路由timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absoluteno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstart telnet 0.0.0.0 0.0.0.0 inside ----------------------------------------设置TELNET所有地址进入telnet timeout 5ssh 0.0.0.0 0.0.0.0 outside ----------------------------------------设置SSH所有地址进入ssh timeout 30ssh version 2console timeout 0!dhcpd address 192.168.1.100-192.168.1.199inside ------------------设置DHCP服务器地址池dhcpd dns 211.99.129.210 202.106.196.115 interfaceinside ------------------设置DNS服务器到内网端口dhcpd enableinside --------------------------------------------------------------设置DHCP应用到内网端口!前几天去客户那调试CISCO-ASA-5505设备,第一次摸,跟PIX一样,呵呵.没有技术含量,都是最基本的.其他业务配置暂时没配,会及时更新的.Cisco ASA5505配置cisco, config, telnet, 防火墙, Cisco1.配置防火墙名ciscoasa> enableciscoasa# configure terminalciscoasa(config)# hostname asa55052.配置telnetasa5505(config)#telnet 192.168.1.0 255.255.255.0 inside ↑//允许内部接口192.168.1.0网段telnet防火墙3.配置密码asa5505(config)# password cisco ------------------远程密码asa5505(config)# enable password cisco ------------------特权模式密码4.配置IPasa5505(config)# interface vlan 2 ------------------进入vlan2asa5505(config-if)# ip address 218.16.37.222 255.255.255.192 ------------------vlan2配置IPasa5505(config)#show ip address vlan2 ------------------验证配置5.端口加入vlanasa5505(config)# interface e0/3 ------------------进入接口e0/3asa5505(config-if)# switchport access vlan 3 ------------------接口e0/3加入vlan3asa5505(config)# interface vlan 3 ------------------进入vlan3asa5505(config-if)# ip address 10.10.10.36 255.255.255.224 ------------------vlan3配置IPasa5505(config-if)# nameif dmz ------------------vlan3名asa5505(config-if)# no shutdown ------------------开启asa5505(config-if)# show switch vlan ------------------验证配置6.最大传输单元MTUasa5505(config)#mtu inside 1500 ------------------inside最大传输单元1500字节asa5505(config)#mtu outside 1500 ------------------outside最大传输单元1500字节asa5505(config)#mtu dmz 1500 ------------------dmz最大传输单元1500字节7.配置arp表的超时时间asa5505(config)#arp timeout 14400 ------------------arp表的超时时间14400秒8.FTP模式asa5505(config)#ftp mode passive ------------------FTP被动模式9.配置域名asa5505(config)#domain-name 10.启动日志asa5505(config)#logging enable ------------------启动日志asa5505(config)#logging asdm informational ------------------启动asdm报告日志asa5505(config)#Show logging ------------------验证配置11.启用http服务asa5505(config)#http server enable ------------------启动HTTP server,便于ASDM连接。

使用思科ASA 5500系列进行VPN连接

使用思科ASA 5500系列进行VPN连接思科®ASA 5500系列自适应安全设备是结合了一流安全性与VPN服务的专用平台,面向中小型企业(SMB)应用。

ASA 5500系列提供基于防火墙、入侵防御系统(IPS)和网络反病毒功能的自适应威胁防御解决方案,它可以与这些服务一起使用,或者作为专门功能的VPN平台独立使用。

在VPN服务方面,思科ASA 5500系列采用灵活的技术,能够提供量身定做的解决方案,满足远程接入和站点到站点的连接要求。

思科ASA 5500系列能够提供易于管理的IP安全(IPSec)和基于VPN的安全套接层(SSL)远程接入,以及网络感知的站点到站点VPN连接,使企业能在公共网络上建立到移动用户、远程站点、业务合作伙伴的安全连接。

借助ASA 5500系列,企业能够享受到互联网的连接和成本优势,而不会影响到企业安全策略的完整性。

通过将VPN服务与全面的威胁缓解服务相结合,ASA 5500系列能够提供安全的VPN连接和通信。

集成的自适应威胁防御功能可以提供统一的防御,帮助确保VPN部署不会成为蠕虫、病毒、恶意软件或黑客攻击等网络攻击的渠道。

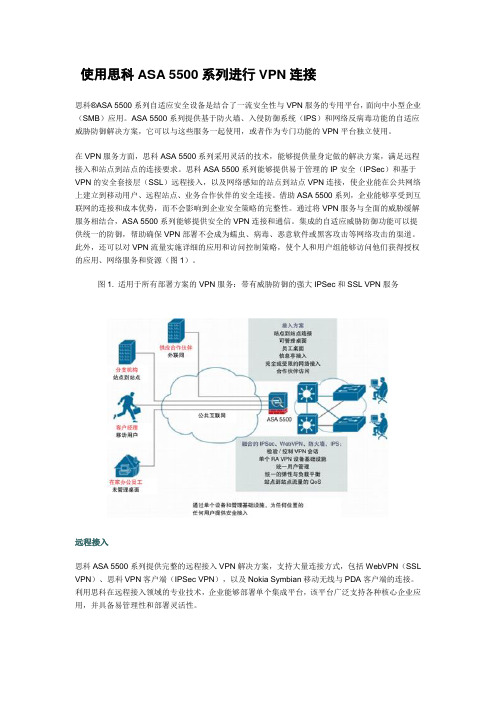

此外,还可以对VPN流量实施详细的应用和访问控制策略,使个人和用户组能够访问他们获得授权的应用、网络服务和资源(图1)。

图1. 适用于所有部署方案的VPN服务:带有威胁防御的强大IPSec和SSL VPN服务远程接入思科ASA 5500系列提供完整的远程接入VPN解决方案,支持大量连接方式,包括WebVPN(SSL VPN)、思科VPN客户端(IPSec VPN),以及Nokia Symbian移动无线与PDA客户端的连接。

利用思科在远程接入领域的专业技术,企业能够部署单个集成平台,该平台广泛支持各种核心企业应用,并具备易管理性和部署灵活性。

用户可从支持SSL的Web浏览器或VPN客户端建立安全的远程连接,从而实现最大的灵活性和应用访问,而无需部署和管理单独的设备。

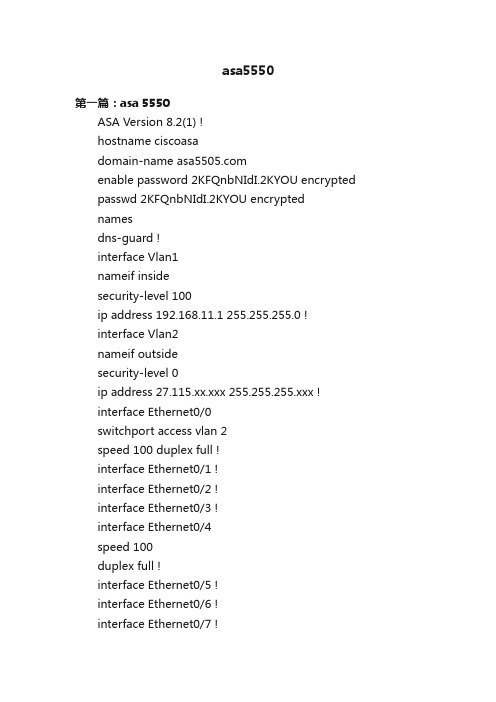

asa5550

asa5550第一篇:asa 5550ASA Version 8.2(1) !hostname ciscoasadomain-name enable password 2KFQnbNIdI.2KYOU encrypted passwd 2KFQnbNIdI.2KYOU encryptednamesdns-guard !interface Vlan1nameif insidesecurity-level 100ip address 192.168.11.1 255.255.255.0 !interface Vlan2nameif outsidesecurity-level 0ip address 27.115.xx.xxx 255.255.255.xxx !interface Ethernet0/0switchport access vlan 2speed 100 duplex full !interface Ethernet0/1 !interface Ethernet0/2 !interface Ethernet0/3 !interface Ethernet0/4speed 100duplex full !interface Ethernet0/5 !interface Ethernet0/6 !interface Ethernet0/7 !ftp mode passivedns domain-lookup insidedns domain-lookup outsidedns server-group DefaultDNS domain-name object-group protocol TCPUDPprotocol-object udpprotocol-object tcp access-list out extended permit icmp any anyaccess-list out extended permit tcp any host 27.115.xx.xxx eq smtpaccess-list 120 extended permit tcp any host 27.115.xx.xxx eq 3389access-list 120 extended permit tcp any host 27.115.xx.xxx eq 1433access-list 120 extended permit tcp any host 27.115.xx.xxx eq 8090access-list 120 extended permit tcp any host 27.115.xx.xxx eq 8091access-list 120 extended permit tcp any host 27.115.xx.xxx eq 8092access-list 120 extended permit tcp any host 27.115.xx.xxx eq pptpaccess-list 120 extended permit gre any host 27.115.xx.xxx access-list 120 extended permit ah any host 27.115.xx.xxx access-list 120 extended permit esp any host 27.115.xx.xxx access-list 120 extended permit udp any host 27.115.xx.xxx eq 1701access-list 120 extended permit ip any anyaccess-list 120 extended permit tcp any anyaccess-list 120 extended permit udp any anyaccess-list vpn_link standard permit 192.168.11.0 255.255.255.0access-list inside_nat extended permit ip 192.168.11.0 255.255.255.0 10.33.166.0255.255.255.128pager lines 24logging enablelogging asdm informationalmtu inside 1500mtu outside 1500ip local pool vpn-pool 10.33.166.1-10.33.166.100 mask 255.255.255.0ip verify reverse-path interface insideip verify reverse-path interface outsideicmp unreachable rate-limit 1 burst-size 1no asdm history enablearp timeout 14400global (outside) 1 interfacenat (inside) 0 access-list inside_natnat (inside) 1 0.0.0.0 0.0.0.0static (inside,outside) tcp interface 1433 192.168.11.44 1433 netmask 255.255.255.255static (inside,outside) tcp interface 3389 192.168.11.44 3389 netmask 255.255.255.255static (inside,outside) tcp interface 8091 192.168.11.44 8091 netmask 255.255.255.255static (inside,outside) tcp interface 8092 192.168.11.44 8092netmask 255.255.255.255static (inside,outside) tcp interface 8090 192.168.11.44 8090 netmask 255.255.255.255static (inside,outside) tcp interface pptp 192.168.11.44 pptp netmask 255.255.255.255static (inside,outside) udp interface 1701 192.168.11.44 1701 netmask 255.255.255.255access-group 120 in interface insideaccess-group 120 in interface outsideroute outside 0.0.0.0 0.0.0.0 27.115.91.217 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolutetimeout tcp-proxy-reassembly 0:01:00dynamic-access-policy-record DfltAccessPolicyaaa authentication telnet console LOCALaaa authentication ssh console LOCALhttp server enablehttp 0.0.0.0 0.0.0.0 outsidehttp 0.0.0.0 0.0.0.0 insideno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstartcrypto ipsec transform-set ESP-DES-MD5 esp-des esp-md5-hmaccrypto ipsec transform-set ESP-DES-SHA esp-des esp-sha-hmaccrypto ipsec security-association lifetime seconds 28800crypto ipsec security-association lifetime kilobytes 4608000 crypto dynamic-map SYSTEM_DEFAULT_CRYPTO_MAP 65535 set pfscrypto dynamic-map SYSTEM_DEFAULT_CRYPTO_MAP 65535 set transform-set ESP-DES-SHAESP-DES-MD5crypto map outside_map 65535 ipsec-isakmp dynamic SYSTEM_DEFAULT_CRYPTO_MAPcrypto map outside_map interface outsidecrypto ca servershutdowncrypto isakmp enable outsidecrypto isakmp policy 10authentication pre-shareencryption deshash shagroup 2lifetime 86400telnet 0.0.0.0 0.0.0.0 insidetelnet timeout 5 ssh 0.0.0.0 0.0.0.0 insidessh 0.0.0.0 0.0.0.0 outside ssh timeout 5console timeout 0dhcpd dns 210.22.70.3 210.22.84.3 !dhcpd address 192.168.11.50-192.168.11.129 insidedhcpd dns 192.168.11.44 210.22.70.3 interface insidedhcpd enable inside !threat-detection basic-threatthreat-detection statistics portthreat-detection statistics protocolthreat-detection statistics access-listthreat-detection statistics tcp-intercept rate-interval 30 burst-rate 400 average-rate 200webvpngroup-policy vpnlink internalgroup-policy vpnlink attributesdns-server value 210.22.70.3 210.22.84.3vpn-tunnel-protocol IPSecsplit-tunnel-policy tunnelspecifiedsplit-tunnel-network-list value vpn_linkusername cisco password 3USUcOPFUiMCO4Jk encrypted username ciscovpn password 3USUcOPFUiMCO4Jk encryptedusername ciscovpn attributesvpn-group-policy vpnlinkservice-type remote-accessusername martec password xPix6l/t1.eRJRdf encrypted privilege 15tunnel-group vpnlink type remote-accesstunnel-group vpnlink general-attributesaddress-pool vpn-pooldefault-group-policy vpnlinktunnel-group vpnlink ipsec-attributespre-shared-key * !class-map inspection_defaultmatch default-inspection-traffic !policy-map type inspect dns preset_dns_mapparametersmessage-length maximum 512policy-map global_policyclass inspection_defaultinspect dns preset_dns_mapinspect ftpinspect h323 h225inspect h323 rasinspect netbiosinspect rshinspect rtspinspect skinnyinspect sqlnetinspect sunrpcinspect tftpinspect sipinspect xdmcp !service-policy global_policy globalprompt hostname contextCryptochecksum:d29ef0f7cdd71a0a8f2db10bc56a8c08第二篇:ASA塑料介绍(范文模版)ASA塑料介绍改性树脂(ASA)是一种由丙烯腈(Acrylonitile)、苯乙烯(Styrene)、丙烯酸橡胶(Acrylate)组成的于上世纪70年代研制成功的三元聚合物,属于抗冲改性树脂。

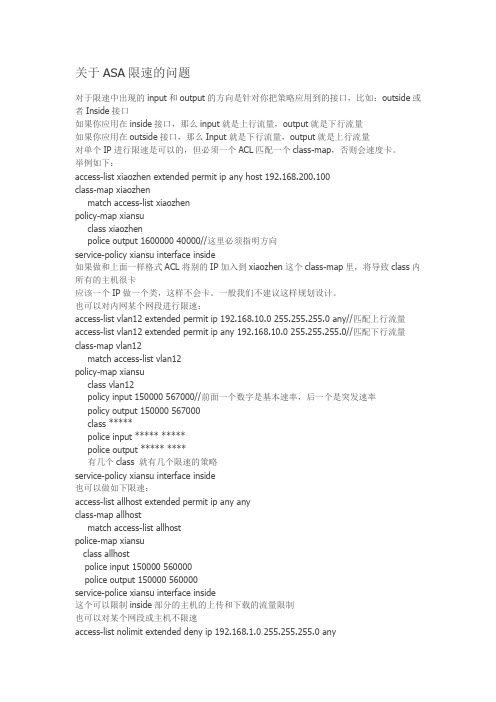

ASA5505防火墙限速

关于ASA限速的问题对于限速中出现的input和output的方向是针对你把策略应用到的接口,比如:outside或者Inside接口如果你应用在inside接口,那么input就是上行流量,output就是下行流量如果你应用在outside接口,那么Input就是下行流量,output就是上行流量对单个IP进行限速是可以的,但必须一个ACL匹配一个class-map,否则会速度卡。

举例如下:access-list xiaozhen extended permit ip any host 192.168.200.100class-map xiaozhenmatch access-list xiaozhenpolicy-map xiansuclass xiaozhenpolice output 1600000 40000//这里必须指明方向service-policy xiansu interface inside如果做和上面一样格式ACL将别的IP加入到xiaozhen这个class-map里,将导致class内所有的主机很卡应该一个IP做一个类,这样不会卡。

一般我们不建议这样规划设计。

也可以对内网某个网段进行限速:access-list vlan12 extended permit ip 192.168.10.0 255.255.255.0 any//匹配上行流量access-list vlan12 extended permit ip any 192.168.10.0 255.255.255.0//匹配下行流量class-map vlan12match access-list vlan12policy-map xiansuclass vlan12policy input 150000 567000//前面一个数字是基本速率,后一个是突发速率policy output 150000 567000class *****police input ***** *****police output ***** ****有几个class 就有几个限速的策略service-policy xiansu interface inside也可以做如下限速:access-list allhost extended permit ip any anyclass-map allhostmatch access-list allhostpolice-map xiansuclass allhostpolice input 150000 560000police output 150000 560000service-police xiansu interface inside这个可以限制inside部分的主机的上传和下载的流量限制也可以对某个网段或主机不限速access-list nolimit extended deny ip 192.168.1.0 255.255.255.0 anyaccess-list nolimit extended deny ip any 192.168.1.0 255.255.255.0还有一点,就是你的outside口做了pat的话,你的限速策略最好不要应用在Outside,当然应用也可以,不过ACL就得any any不然或者不匹配,或者匹配了但是网速很卡的情况。

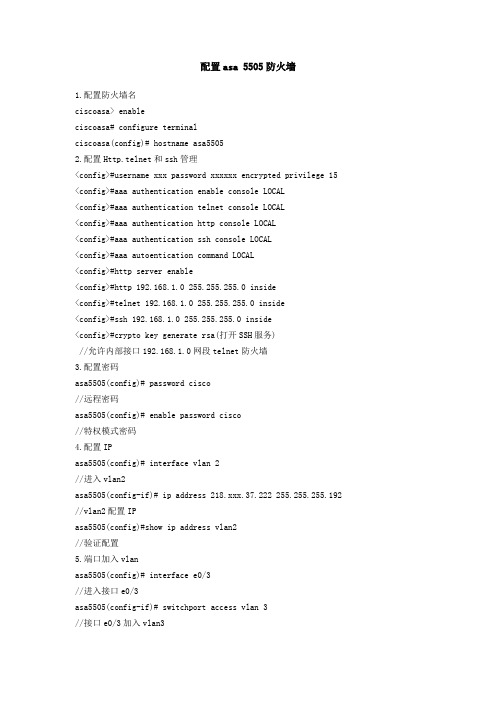

配置asa 5505防火墙

配置asa 5505防火墙1.配置防火墙名ciscoasa> enableciscoasa# configure terminalciscoasa(config)# hostname asa55052.配置Http.telnet和ssh管理<config>#username xxx password xxxxxx encrypted privilege 15 <config>#aaa authentication enable console LOCAL<config>#aaa authentication telnet console LOCAL<config>#aaa authentication http console LOCAL<config>#aaa authentication ssh console LOCAL<config>#aaa autoentication command LOCAL<config>#http server enable<config>#http 192.168.1.0 255.255.255.0 inside<config>#telnet 192.168.1.0 255.255.255.0 inside<config>#ssh 192.168.1.0 255.255.255.0 inside<config>#crypto key generate rsa(打开SSH服务)//允许内部接口192.168.1.0网段telnet防火墙3.配置密码asa5505(config)# password cisco//远程密码asa5505(config)# enable password cisco//特权模式密码4.配置IPasa5505(config)# interface vlan 2//进入vlan2asa5505(config-if)# ip address 218.xxx.37.222 255.255.255.192 //vlan2配置IPasa5505(config)#show ip address vlan2//验证配置5.端口加入vlanasa5505(config)# interface e0/3//进入接口e0/3asa5505(config-if)# switchport access vlan 3//接口e0/3加入vlan3asa5505(config)# interface vlan 3//进入vlan3asa5505(config-if)# ip address 10.10.10.36 255.255.255.224//vlan3配置IPasa5505(config-if)# nameif dmz//vlan3名asa5505(config-if)# no shutdown//开启asa5505(config-if)# show switch vlan//验证配置6.最大传输单元MTUasa5505(config)#mtu inside 1500//inside最大传输单元1500字节asa5505(config)#mtu outside 1500//outside最大传输单元1500字节asa5505(config)#mtu dmz 1500//dmz最大传输单元1500字节7.配置arp表的超时时间asa5505(config)#arp timeout 14400//arp表的超时时间14400秒8.FTP模式asa5505(config)#ftp mode passive//FTP被动模式9.配置域名asa5505(config)#domain-name 10.启动日志asa5505(config)#logging enable//启动日志asa5505(config)#logging asdm informational//启动asdm报告日志asa5505(config)#Show logging//验证配置11.启用http服务asa5505(config)#http server enable ///启动HTTP server,便于ASDM连接。

实验四 cisco思科asa 5505 从内网访问DMZ服务器(真实防火墙)

实验四 ASA 5505 从内网访问DMZ区服务器(真实防火墙)一、实验目标在这个实验中朋友你将要完成下列任务:1.创建vlan2.给vlan命名3.给vlan分配IP4.把接口加入到相应的VLAN,并配置接口的速率、双工(半工)5.配置内部转化地址池(nat)外部转换地址globla6.配置WWW和FTP服务器二、实验拓扑------------------------------------------------------------------------------------------------------------------------三、实验过程1. ASA 5505基本配置:ciscoasa>ciscoasa> enablePassword:ciscoasa#ciscoasa# configure terminalciscoasa(config)# interface vlan44 *建立ID为44的虚拟局域网(vlan)ciscoasa(config-if)# nameif dmz *把vlan44的接口名称配置为dmzciscoasa(config-if)# security-level 50 *配置dmz 安全级别为50ciscoasa(config-if)# ip address 11.0.0.1 255.0.0.0 *给vlan44配置IP地址ciscoasa(config-if)# interface vlan33 *建立ID为33的虚拟局域网(vlan)ciscoasa(config-if)# nameif inside *把vla33的接口名称配置为inside,并指定安全级别,安全级别取值范围为1~100,数字越大安全级别越高。

在默认情况下,inside安全级别为100。

INFO: Security level for "inside" set to 100 by default.ciscoasa(config-if)# ip address 192.168.0.211 255.255.255.0 *给vlan33配置IP地址ciscoasa(config-if)# exitciscoasa(config)# interface ethernet0/2 *进入e0/2接口的配置模式ciscoasa(config-if)# switchport access vlan 44 *把e0/2接口划分到vlan22中ciscoasa(config-if)# speed auto *设置e0/2接口的速率为自动协商ciscoasa(config-if)# duplex auto *设置e0/2接口的工作模式为自动协商ciscoasa(config-if)# no shutdown *打开e0/2接口ciscoasa(config-if)# interface e0/0 *进入e0/1接口的配置模式ciscoasa(config-if)# switchport access vlan 33 *把e0/0接口划分到vlan33中ciscoasa(config-if)# speed auto *设置e0/0接口的速率为自动协商ciscoasa(config-if)# duplex auto *设置e0/0接口的工作模式为自动协商ciscoasa(config-if)# no shutdown *打开e0/0接口ciscoasa(config-if)# exitciscoasa(config)#2. ASA 5505本身接口的连通性测试①测试防火墙本身vlan44接口连通性ciscoasa# ping 11.0.0.1Sending 5, 100-byte ICMP Echos to 11.0.0.1, timeout is 2 seconds:Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms②测试防火墙本身vlan33接口连通性ciscoasa# ping 192.168.0.211Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.0.211, timeout is 2 seconds:3. 配置PC:具体网络参数如拓扑图所示。

Cisco ASA5505防火墙配置实例

======>配置静态 NAT

route outside 0.0.0.0 0.0.0.0 222.*.*.9 1

======>配置静态出口路由

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

ssh timeout 5

console timeout 0

dhcpd auto_config outside

!

dhcpd address 192.168.1.2-192.168.1.129 inside

======>配置

DHCP 地址

dhcpd dns 61.*.*.* *.*.*.1 inovisional-media 0:02:00 uauth 0:05:00 absolute

http server enable

http 192.168.1.0 255.255.255.0 inside

no snmp-server location

no snmp-server contact

K.J. 2011-4-21

======>配置客户端

DNS

dhcpd enable inside

!

! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters

global (outside) 2 222.*.*.11

nat (inside) 1 192.168.1.0

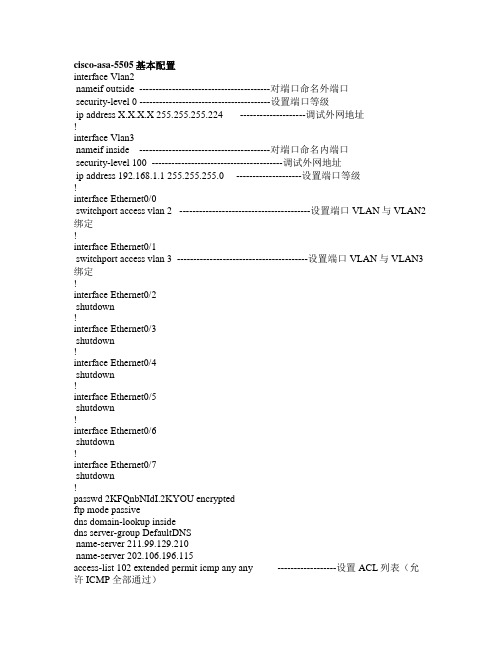

cisco-asa-5505基本配置

cisco-asa-5505基本配置interface Vlan2nameif outside ----------------------------------------对端口命名外端口security-level 0 ----------------------------------------设置端口等级ip address X.X.X.X 255.255.255.224 --------------------调试外网地址!interface Vlan3nameif inside ----------------------------------------对端口命名内端口security-level 100 ----------------------------------------调试外网地址ip address 192.168.1.1 255.255.255.0 --------------------设置端口等级!interface Ethernet0/0switchport access vlan 2 ----------------------------------------设置端口VLAN与VLAN2绑定!interface Ethernet0/1switchport access vlan 3 ----------------------------------------设置端口VLAN与VLAN3绑定!interface Ethernet0/2shutdown!interface Ethernet0/3shutdown!interface Ethernet0/4shutdown!interface Ethernet0/5shutdown!interface Ethernet0/6shutdown!interface Ethernet0/7shutdown!passwd 2KFQnbNIdI.2KYOU encryptedftp mode passivedns domain-lookup insidedns server-group DefaultDNSname-server 211.99.129.210name-server 202.106.196.115access-list 102 extended permit icmp any any ------------------设置ACL列表(允许ICMP全部通过)access-list 102 extended permit ip any any ------------------设置ACL列表(允许所有IP全部通过)pager lines 24mtu outside 1500mtu inside 1500icmp unreachable rate-limit 1 burst-size 1no asdm history enablearp timeout 14400global (outside) 1 interface ----------------------------------------设置NAT地址映射到外网口nat (inside) 1 0.0.0.0 0.0.0.0 0---------------------------------NAT地址池(所有地址)0无最大会话数限制access-group 102 in interface outside ------------------―――设置ACL列表绑定到外端口route outside 0.0.0.0 0.0.0.0 x.x.x.x 1 ------------------设置到外网的默认路由timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absoluteno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstarttelnet 0.0.0.0 0.0.0.0 inside ----------------------------------------设置TELNET所有地址进入telnet timeout 5ssh 0.0.0.0 0.0.0.0 outside ----------------------------------------设置SSH所有地址进入ssh timeout 30ssh version 2console timeout 0!dhcpd address 192.168.1.100-192.168.1.199 inside ------------------设置DHCP 服务器地址池dhcpd dns 211.99.129.210 202.106.196.115 interface inside ------------------设置DNS服务器到内网端口dhcpd enable inside --------------------------------------------------------------设置DHCP应用到内网端口!前几天去客户那调试CISCO-ASA-5505设备,第一次摸,跟PIX一样,呵呵.没有技术含量,都是最基本的.其他业务配置暂时没配,会及时更新的.Cisco ASA5505配置cisco, config, telnet, 防火墙, Cisco1.配置防火墙名ciscoasa> enableciscoasa# configure terminalciscoasa(config)# hostname asa55052.配置telnetasa5505(config)#telnet 192.168.1.0 255.255.255.0 inside ↑//允许内部接口192.168.1.0网段telnet防火墙3.配置密码asa5505(config)# password cisco ------------------远程密码asa5505(config)# enable password cisco ------------------特权模式密码4.配置IPasa5505(config)# interface vlan 2 ------------------进入vlan2asa5505(config-if)# ip address 218.16.37.222 255.255.255.192 ------------------vlan2配置IPasa5505(config)#show ip address vlan2 ------------------验证配置5.端口加入vlanasa5505(config)# interface e0/3 ------------------进入接口e0/3asa5505(config-if)# switchport access vlan 3 ------------------接口e0/3加入vlan3asa5505(config)# interface vlan 3 ------------------进入vlan3asa5505(config-if)# ip address 10.10.10.36 255.255.255.224 ------------------vlan3配置IPasa5505(config-if)# nameif dmz ------------------vlan3名asa5505(config-if)# no shutdown ------------------开启asa5505(config-if)# show switch vlan ------------------验证配置6.最大传输单元MTUasa5505(config)#mtu inside 1500 ------------------inside最大传输单元1500字节asa5505(config)#mtu outside 1500 ------------------outside最大传输单元1500字节asa5505(config)#mtu dmz 1500 ------------------dmz最大传输单元1500字节7.配置arp表的超时时间asa5505(config)#arp timeout 14400 ------------------arp表的超时时间14400秒8.FTP模式asa5505(config)#ftp mode passive ------------------FTP被动模式9.配置域名asa5505(config)#domain-name 10.启动日志asa5505(config)#logging enable ------------------启动日志asa5505(config)#logging asdm informational ------------------启动asdm报告日志asa5505(config)#Show logging ------------------验证配置11.启用http服务asa5505(config)#http server enable ------------------启动HTTP server,便于ASDM连接。

CISCO_ASA_5500产品手册

CISCO ASA 5500 系列自适应安全设备Cisco® ASA 5500 系列自适应安全设备除了提供前所未有的服务灵活性、模块化可扩展性、特性可延伸性和更低的部署和运营成本之外,还可为各类企业、服务提供商和任务关键型数据中心提供一套功能强大的高度集成、以市场为主导的安全服务。

经过市场验证的安全功能• ——Cisco ASA 5500系列整合了多种全功能、高性能安全服务,其中包括应用层防火墙、SSL 和IPsec VPN 、IPS全局相关服务和担保、抗病毒、反垃圾邮件、防网络钓鱼和网页过滤服务。

结合实时的信誉技术,这些技术提供高效的网络层和应用层安全、基于用户的访问控制、蠕虫防护、恶意软件防护、员工更高的工作效率、即时消息传送和点对点控制、以及安全的远程用户和站点连接。

唯一采用市场领先声誉技术的IPS ——Cisco IPS 全局相关服务提供过去 IPS 两倍的效率和担保,保证客户无后顾之忧。

Cisco ASA 5585-X 提供一系列桌面和移动平台的无缝式客户端和无客户端访问,并通过集成的 Web 安全和 IPS 策略执行和威胁保护实现永久安全的移动。

图 1. CISCO ASA 5500 系列自适应安全设备CISCO ASA 5500 系列帮助企业提高在保护自身网络和应用方面的工作效率,并通过以下方面提供卓越的投资保护:Cisco ASA 5500 系列自适应安全设备是Cisco 无边界安全网络的核心组件,提供出色的可扩展性,广泛的技术和解决方案,以及高效、永久的安全性,以满足多种部署需求。

通过整合世界上最被公认的防火墙;提供 Cisco 全局相关服务和担保的综合、高效的入侵防御系统(IPS);以及高性能 VPN 和始终开通的远程访问,Cisco ASA 5500 系列为企业提供安全的高性能连接并保护关键资产实现最高生产率。

可扩展的集成服务体系结构——Cisco ASA 5500系列通过硬件和软件可扩展性的独特结合以及强大的模块策略框架 (MPF) 向企业提• 供强大的自适应保护,免受快速演变的威胁环境干扰。

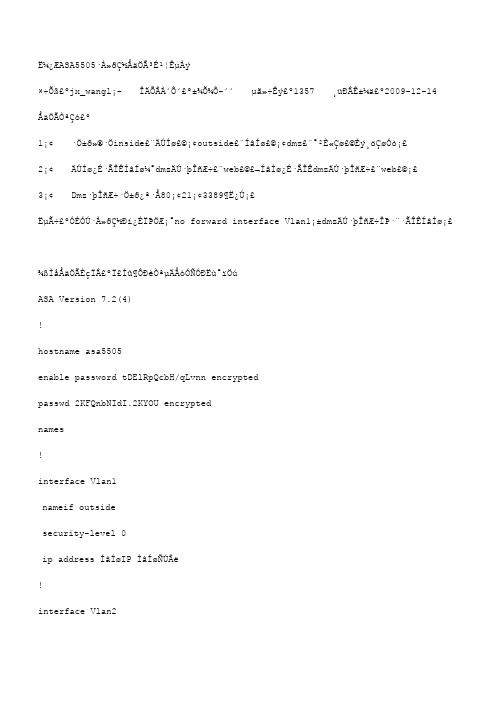

思科ASA5505防火墙配置成功实例

˼¿ÆASA5505·À»ðǽÅäÖóɹ¦ÊµÀý×÷Õߣºjx_wangl¡- ÎÄÕÂÀ´Ô´£º±¾Õ¾Ô-´´ µã»÷Êý£º1357 ¸üÐÂʱ¼ä£º2009-12-14 ÅäÖÃÒªÇó£º1¡¢ ·Ö±ð»®·Öinside£¨ÄÚÍø£©¡¢outside£¨ÍâÍø£©¡¢dmz£¨°²È«Çø£©Èý¸öÇøÓò¡£2¡¢ ÄÚÍø¿É·ÃÎÊÍâÍø¼°dmzÄÚ·þÎñÆ÷£¨web£©£¬ÍâÍø¿É·ÃÎÊdmzÄÚ·þÎñÆ÷£¨web£©¡£3¡¢ Dmz·þÎñÆ÷·Ö±ð¿ª·Å80¡¢21¡¢3389¶Ë¿Ú¡£ËµÃ÷£ºÓÉÓÚ·À»ðǽÐí¿ÉÏÞÖÆ¡°no forward interface Vlan1¡±dmzÄÚ·þÎñÆ÷ÎÞ·¨·ÃÎÊÍâÍø¡£¾ßÌåÅäÖÃÈçÏ£ºÏ£Íû¶ÔÐèÒªµÄÅóÓÑÓÐËù°ïÖúASA Version 7.2(4)!hostname asa5505enable password tDElRpQcbH/qLvnn encryptedpasswd 2KFQnbNIdI.2KYOU encryptednames!interface Vlan1nameif outsidesecurity-level 0ip address ÍâÍøIP ÍâÍøÑÚÂë!interface Vlan2nameif insidesecurity-level 100ip address 192.168.1.1 255.255.255.0 !interface Vlan3no forward interface Vlan1nameif dmzsecurity-level 50ip address 172.16.1.1 255.255.255.0 !interface Ethernet0/0description outside!interface Ethernet0/1description insideswitchport access vlan 2!interface Ethernet0/2description dmzswitchport access vlan 3!interface Ethernet0/3description insideswitchport access vlan 2!interface Ethernet0/4shutdown!interface Ethernet0/5shutdown!interface Ethernet0/6shutdown!interface Ethernet0/7shutdown!ftp mode passiveobject-group service outside-to-dmz tcpport-object eq wwwport-object eq ftpport-object eq 3389access-list aaa extended permit tcp any host ÍâÍøIP object-group outside- to-dmzaccess-list bbb extended permit tcp host 172.16.1.2 192.168.1.0 255.255.255.0 ob ject-group outside-to-dmzpager lines 24mtu outside 1500mtu inside 1500mtu dmz 1500icmp unreachable rate-limit 1 burst-size 1asdm image disk0:/asdm-524.binno asdm history enablearp timeout 14400global (outside) 1 interfaceglobal (dmz) 1 172.16.1.10-172.16.1.254 netmask 255.255.255.0nat (inside) 1 192.168.1.0 255.255.255.0nat (dmz) 1 172.16.1.0 255.255.255.0alias (inside) 221.203.36.86 172.16.1.2 255.255.255.255static (dmz,outside) tcp interface www 172.16.1.2 www netmask 255.255.255.255 d nsstatic (dmz,outside) tcp interface ftp 172.16.1.2 ftp netmask 255.255.255.255 d nsstatic (dmz,outside) tcp interface 3389 172.16.1.2 3389 netmask 255.255.255.255 dnsstatic (inside,dmz) 172.16.1.2 192.168.1.0 netmask 255.255.255.255 dnsaccess-group aaa in interface outsideaccess-group bbb in interface dmzroute outside 0.0.0.0 0.0.0.0 ÍâÍøÍø¹Ø 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout sip-provisional-media 0:02:00 uauth 0:05:00 absoluteno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstarttelnet timeout 5ssh timeout 5console timeout 0!class-map inspection_defaultmatch default-inspection-traffic!!policy-map type inspect dns preset_dns_mapparametersmessage-length maximum 512policy-map global_policyclass inspection_defaultinspect dns preset_dns_mapinspect ftpinspect h323 h225inspect h323 rasinspect netbiosinspect rshinspect rtspinspect skinnyinspect esmtpinspect sqlnetinspect sunrpcinspect tftpinspect sipinspect xdmcpinspect http!service-policy global_policy globalprompt hostname contextCryptochecksum:9d2a6010d4fc078cf026f98dcec96007: endasa5505(config)#。

asa 5505配置常用命令

在配ASA 5505时用到的命令2009-11-22 22:49nat-control命令在6.3的时候只要是穿越防火墙都需要创建转换项,比如:nat;static等等,没有转换项是不能穿越防火墙的,但是到了7.0这个规则有了变化,不需要任何转换项也能正常的像路由器一样穿越防火墙。

但是一个新的命令出现了!当你打上nat-control这个命令的时候,这个规则就改变得和6.3时代一样必须要有转换项才能穿越防火墙了。

7.0以后开始 nat-control 是默认关闭的,关闭的时候允许没有配置NAT规则的前提下和外部主机通信,相当于路由器一样,启用NAT开关后内外网就必须通过NAT转换才能通信1、定义外口interface Ethernet0/0 进入端口nameif outside 定义端口为外口security-level 0 定义安全等级为0no shut 激活端口ip address ×.×.×.× 255.255.255.248 设置IP2、定义内口interface Ethernet0/1nameif inside 定义端口为内security-level 100 定义端口安去昂等级为100no shutip address 192.168.1.1 255.255.255.03、定义内部NAT范围。

nat (inside) 1 0.0.0.0 0.0.0.0 任何IP都可以NAT,可以自由设置范围。

4、定义外网地址池global (outside) 1 10.21.67.10-10.21.67.14 netmask 255.255.255.240或global (outside) 1 interface 当ISP只分配给一个IP是,直接使用分配给外口的IP地址。

5、设置默认路由route outside 0 0 218.17.148.14 指定下一条为IPS指定的网关地址查看NAT转换情况show xlate---------------------------------------------------一:6个基本命令: nameif、 interface、 ip address 、nat、 global、 route。

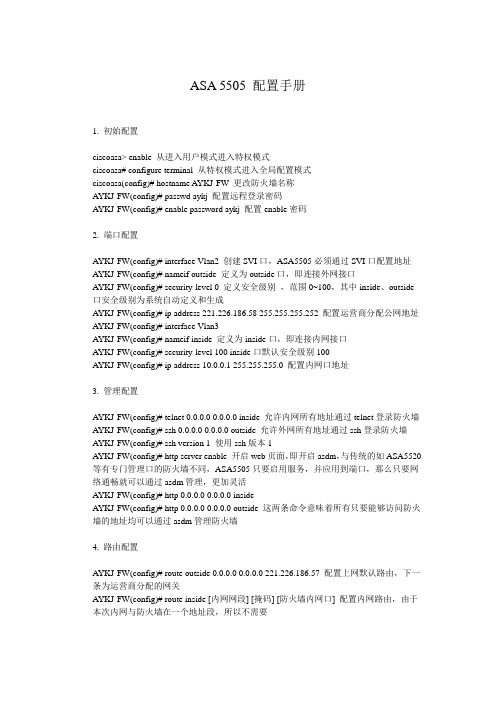

ASA 5505配置手册

ASA 5505 配置手册1. 初始配置ciscoasa> enable 从进入用户模式进入特权模式ciscoasa# configure terminal 从特权模式进入全局配置模式ciscoasa(config)# hostname AYKJ-FW 更改防火墙名称AYKJ-FW(config)# passwd aykj 配置远程登录密码AYKJ-FW(config)# enable password aykj 配置enable密码2. 端口配置AYKJ-FW(config)# interface Vlan2 创建SVI口,ASA5505必须通过SVI口配置地址AYKJ-FW(config)# nameif outside 定义为outside口,即连接外网接口AYKJ-FW(config)# security-level 0 定义安全级别,范围0~100,其中inside、outside 口安全级别为系统自动定义和生成AYKJ-FW(config)# ip address 221.226.186.58 255.255.255.252 配置运营商分配公网地址AYKJ-FW(config)# interface Vlan3AYKJ-FW(config)# nameif inside 定义为inside口,即连接内网接口AYKJ-FW(config)# security-level 100 inside口默认安全级别100AYKJ-FW(config)# ip address 10.0.0.1 255.255.255.0 配置内网口地址3. 管理配置AYKJ-FW(config)# telnet 0.0.0.0 0.0.0.0 inside 允许内网所有地址通过telnet登录防火墙AYKJ-FW(config)# ssh 0.0.0.0 0.0.0.0 outside 允许外网所有地址通过ssh登录防火墙AYKJ-FW(config)# ssh version 1 使用ssh版本1AYKJ-FW(config)# http server enable 开启web页面,即开启asdm,与传统的如ASA5520等有专门管理口的防火墙不同,ASA5505只要启用服务,并应用到端口,那么只要网络通畅就可以通过asdm管理,更加灵活AYKJ-FW(config)# http 0.0.0.0 0.0.0.0 insideAYKJ-FW(config)# http 0.0.0.0 0.0.0.0 outside 这两条命令意味着所有只要能够访问防火墙的地址均可以通过asdm管理防火墙4. 路由配置AYKJ-FW(config)# route outside 0.0.0.0 0.0.0.0 221.226.186.57 配置上网默认路由,下一条为运营商分配的网关AYKJ-FW(config)# route inside [内网网段] [掩码] [防火墙内网口] 配置内网路由,由于本次内网与防火墙在一个地址段,所以不需要5. NAT配置5.1 动态NAT配置AYKJ-FW(config)# global (outside) 1 interface 将outside接口设置为NA T的外网接口AYKJ-FW(config)# nat (inside) 1 10.0.0.0 255.255.255.0 允许内网网段通过NA T访问互联网5.2 静态NAT映射AYKJ-FW(config)# access-list perout extended permit tcp any host 221.226.186.58 eq www 首先在防火墙外网口开放需要做映射的端口AYKJ-FW(config)# access-group perout in interface outside 在外网口启用该ACLAYKJ-FW(config)# static (inside,outside) tcp interface www 10.0.0.150 www netmask 255.255.255.255 将内网服务器的端口映射到外网AYKJ-FW(config)# global (inside) 1 interfaceAYKJ-FW(config)# static (inside,inside) tcp 221.226.186.58 www 10.0.0.150 www netmask 255.255.255.255 以上两条命令的作用是当内网用户通过外网地址去访问内网服务器时,直接映射到内网,如果不做则内网用户不能通过外网地址访问内网服务器6. VPN配置6.1 VPN基础配置AYKJ-FW(config)# ip local pool vpn 10.0.1.210-10.0.1.220 mask 255.255.255.0 创建vpn 地址池,地址池应与本地网段不在同一个段AYKJ-FW(config)# access-list inside_nat0_outbound extended permit ip 10.0.0.0255.255.255.0 10.0.1.0 255.255.255.0 定义vpn流量与内网流量的互访AYKJ-FW(config)# nat (inside) 0 access-list inside_nat0_outbound 该流量不参与nat翻译AYKJ-FW(config)# access-list split standard permit 10.0.0.0 255.255.255.0 定义vpn用户允许访问网段AYKJ-FW(config)# username asa password cisco 创建vpn用户,不做策略则该用户可以通过SSL和IPSEC拨入VPN6.2 SSL(WEB) VPN配置AYKJ-FW(config)# webvpn 配置webvpnAYKJ-FW(config-webvpn)# enable outside 在外网口启用webvpnAYKJ-FW(config-webvpn)# svc image disk0:/anyconnect-win-2.4.1012-k9.pkg 调用vpn 客户端软件AYKJ-FW(config-webvpn)# svc enable 启用客户端软件AYKJ-FW(config)# group-policy ssl internal 创建webvpn组策略AYKJ-FW(config)# group-policy ssl attributes 配置组策略属性AYKJ-FW(config-group-policy)# vpn-tunnel-protocol svc webvpn 启用webvpn隧道AYKJ-FW(config-group-policy)# split-tunnel-policy tunnelspecified 只允许split匹配流量通过vpn隧道AYKJ-FW(config-group-policy)# split-tunnel-network-list value split 水平分割策略使用split,由于vpn用户没有网关,需要通过该策略使vpn用户访问内网AYKJ-FW(config)# tunnel-group ssl type remote-access 创建vpn隧道,类型为远程接入AYKJ-FW(config)# tunnel-group ssl general-attributes 配置vpn隧道基础属性AYKJ-FW(config-tunnel-general)# address-pool vpn 调用vpn地址池6.3 IPSEC VPN 配置AYKJ-FW(config)# crypto isakmp enable outside 在outside口启用ipsec vpnAYKJ-FW(config)# crypto isakmp disconnect-notify 连接中断时报错AYKJ-FW(config)# crypto isakmp policy 10 配置策略优先级AYKJ-FW(config-isakmp-policy)# authentication pre-share 通过预共享密钥拨入vpn AYKJ-FW(config-isakmp-policy)# encryption 3des通过3des格式加密数据AYKJ-FW(config-isakmp-policy)# hash md5 通过md5算法校验数据AYKJ-FW(config-isakmp-policy)# group 2 设置迪夫-赫尔曼算法组AYKJ-FW(config-isakmp-policy)# lifetime 86400 设置连接时长AYKJ-FW(config)# group-policy aykj internal创建ipsec vpn策略组AYKJ-FW(config)# group-policy aykj attributes 配置策略组属性AYKJ-FW(config-group-policy)# vpn-tunnel-protocol IPSec 启用ipsec vpn隧道AYKJ-FW(config-group-policy)# split-tunnel-policy tunnelspecified 只允许split匹配流量通过vpn隧道AYKJ-FW(config-group-policy)# split-tunnel-network-list value split 水平分割策略使用split,由于vpn用户没有网关,需要通过该策略使vpn用户访问内网AYKJ-FW(config)# tunnel-group aykj type remote-access 创建vpn隧道,类型为远程接入AYKJ-FW(config)# tunnel-group aykj general-attributes 配置隧道基础属性AYKJ-FW(config-tunnel-general)# address-pool vpn调用地址池AYKJ-FW(config-tunnel-general)# default-group-policy aykj 调用组策略AYKJ-FW(config)# tunnel-group aykj ipsec-attributes 配置隧道ipsec属性AYKJ-FW(config-tunnel-ipsec)# pre-shared-key aykj 预共享密钥为aykj。

asa5505密码恢复

13. 在输出的最后会看到寄存器的值会在重启设备后由0x41变成0x00000001

14. 保存配置

asa#copy run start

Source filename [running-config]

15. 输入reload命令重启设备,询问是否保存配置,输入yes回车

设备重启后,你可以使用重置后的密码进入特权模式

asa(config)#enable password system

11. 改回寄存器的值,强制ASA从startup读取配置启动

asa(config)#config-register 0x11

12. 查看当前寄存器的值

asa(config)#exit

asa#show version

1. 重新插拔电源线

2. 按ESC键进入ROM Monitor模式,可以看到提示符rommon #0>

3. 输入命令confreg回车,查看当前的寄存器的值

4. 寄存器的初始值为0x00000001,ASA会出现询问是否改变寄存器的设置,输入no回车

5. 改变寄存器的值为0x41

9. 将startup配置保存至running配置中

ciscoasa#copy startup-config running-config

Destination filename [running-config]?

10. 重新设置特权模式的密码为system

asa#conf t

rommon #1>confreg 0x41boot

7. 此时,ASA会跳过startup配置,启动完成后直接进入用户模式

ciscoasa>

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ASA5505故障的解决方案

故障解决方案:

ASA5505是思科公司推出的一款网络防火墙设备,能够提供网络安

全防护功能。

然而,在使用ASA5505的过程中,可能会遇到各种故障

问题。

本文将详细介绍一些常见的ASA5505故障,并给出相应的解决

方案。

1. 无法启动

若ASA5505无法启动,首先应检查电源是否正常连接,是否有电

流输出。

若电源正常,则需检查设备的固件是否出现问题。

可以尝试

重新烧写固件或者恢复出厂设置。

如果问题仍然存在,建议联系思科

公司的技术支持人员进行进一步的故障排查。

2. 网络连接问题

在使用ASA5505时,有时会遇到网络连接不稳定或无法连接的问题。

这可能是由于网络设置错误、物理连接故障或者配置问题导致。

解决这类问题的方法包括重新配置网络参数、检查物理连接状态、检

查防火墙策略是否设置正确等。

3. VPN连接问题

ASA5505支持VPN功能,用于建立安全的远程连接。

当VPN连接

无法建立或者连接不稳定时,可以检查以下方面:VPN配置是否正确、

证书是否有效、网络设备是否支持VPN等。

根据具体情况进行调试和排查,可以解决大部分的VPN连接问题。

4. 防火墙策略配置问题

ASA5505的防火墙策略配置对网络安全起到重要作用。

如果配置不正确,可能导致无法访问部分网络资源或者出现网络延迟等问题。

在遇到防火墙策略配置问题时,可以仔细检查配置参数,确保规则设置正确,并根据需要进行优化和调整。

5. 性能瓶颈问题

有时候,ASA5505可能会遇到性能瓶颈,导致网络传输速度较慢或者响应迟缓。

这可能是由于流量过大、硬件损坏或者配置不当等原因导致。

解决此类问题可以通过优化配置、增加硬件资源、升级固件等方式来提高性能。

综上所述,ASA5505在使用过程中可能会遇到各种故障问题,但大多数故障都可以通过仔细排查和合理调整来解决。

对于那些无法解决的问题,可以联系思科公司的技术支持人员获得进一步的帮助。

通过合理的故障排除和解决方案的应用,可以确保ASA5505设备的正常运行,提供稳定而安全的网络环境。