实验3分析MAC帧格式

华北电力大学计算机网络实验报告

计算机网络实验报告( 2012--2013年度第二学期)实验名称:计算机网络实验(课程设计) 院系:控制与计算机工程学院班级:软件1002 班学生姓名:汪豪学号:20成绩:指导教师:设计周数:1周2013年6月目录实验一数据链路层:以太网帧的构成 0一、实验目的 0二、实验环境配置 0三、实验原理 (1)1.两种不同的MAC帧格式 (1)2. MAC层的硬件地址 (1)四、实验方法与步骤 (1)练习一:编辑并发送LLC帧 (1)练习二:编辑并发送MAC广播帧 (2)练习三:领略真实的MAC帧 (2)练习四:理解MAC地址的作用 (2)五、实验结果与数据处理 (3)练习一:编辑并发送LLC帧 (3)实验截图: (3)六、讨论与结论 (8)1、对实验结果、实验过程中的问题及处理方法等进行分析和讨论。

(8)2、思考题: (8)实验二网络层:地址转换协议ARP (9)一、实验目的 (9)二、实验环境配置 (9)三、实验原理 (9)1、使用IP协议的以太网中ARP报文格式 (9)2、ARP地址解析过程 (10)四、实验方法与步骤 (10)练习一:领略真实的ARP(同一子网) (11)练习二:编辑并发送ARP报文(同一子网) (11)练习三:跨路由地址解析(不同子网) (12)五、实验结果与数据处理 (12)六、讨论与结论 (16)1、对实验结果、实验过程中的问题及处理方法等进行分析和讨论。

(16)2、思考题 (17)实验三网络层:网际协议IP (18)一、实验目的 (18)二、实验环境配置 (18)三、实验原理 (19)1、IP报文格式 (19)2、IP分片 (19)3、IP路由表 (19)4、路由选择过程 (20)四、实验步骤 (20)练习一:编辑并发送IP数据报 (20)练习二:特殊的IP地址 (21)练习三:IP数据报分片 (23)练习四:子网掩码与路由转发 (23)五、实验结果与数据处理 (24)练习一:编辑并发送IP数据报 (24)练习二:特殊的IP地址 (24)练习三:IP数据报分片 (25)练习四:子网掩码与路由转发 (25)六、讨论与结论 (26)一、实验目的 (27)二、实验环境配置 (27)三、实验原理 (27)目的不可达报文 (27)源端抑制报文 (28)超时报文 (28)参数问题 (29)改变路由 (29)回送请求和回答 (29)时间戳请求和回答 (29)地址掩码请求和回答 (29)路由询问和通告 (30)四、实验方法与步骤 (30)练习一:运行Ping命令 (30)练习二:ICMP查询报文 (30)练习三:ICMP差错报文 (31)五、实验结果与数据处理 (33)六、讨论与结论 (36)1、对实验结果、实验过程中的问题及处理方法等进行分析和讨论。

【协议分析】【基础】【以太网链路层帧格式分析】.

实验一以太网链路层帧格式分析【实验目的】1、分析 Ethernet II标准的MAC层帧结构;2、了解 IEEE 802.3 标准规定的 MAC 层帧结构;3、掌握网络协议分析仪的基本使用方法;4、掌握协议数据发生器的基本使用方法。

【实验学时】4学时【实验环境】本实验需要2台试验主机,在主机A上安装锐捷协议分析教学系统,使用其中的协议数据发生器对数据帧进行编辑发送,在主机B上安装锐捷协议分析教学系统,使用其中的网络协议分析仪对数据帧进行捕获分析,以此增强对数据链路层的理解和对以太网数据帧的理解。

实验拓扑如图2- 4所示:图2- 4 实验拓扑图【实验内容】1、学习协议数据发生器的各个组成部分及其功能;2、学习网络协议分析仪的各个组成部分及其功能;3、学会使用协议数据发生器编辑以太网帧;4、学会分析数据帧的MAC首部和LLC首部的内容;5、理解MAC地址的作用;6、理解MAC首部中的长度/类型字段的功能;7、学会观察并分析数据帧中的各个字段内容。

【实验流程】图2- 5 实验流程图【实验原理】目前,最常见的局域网是以太网。

以太网的帧结构如图2- 6所示: 目的地址DMAC 源地址SMAC帧类型/长度TYPE/LEN数据DATA帧校验FCS 图2- 6 以太网帧结构名字段的含义:z目的地址:6个字节的目的物理地址,标识帧的接收结点。

z源地址:6个字节的源物理地址,标识帧的发送结点。

z帧类型/长度(TYPE/LEN:该字段的值大于或等于0x0600时,表示上层数据使用的协议类型。

例如0x0806表示ARP请求或应答,0x0600表示IP协议。

该字段的值小于0x0600时表示以太网用户数据的长度字段,上层携带LLC PDU。

z数据字段:这是一个可变长度字段,用于携带上层传下来的数据。

z帧校验FCS:以太网采用32位CRC冗余校验。

校验范围是目的地址、源地址、长度/类型、数据字段。

当以太网数据帧的长度/类型字段的值小于0x0600时,说明数据字段携带的是LLC PDU。

以太网帧的构成

实验二、以太网帧的构成一、实验目的:掌握以太网的报文格式、MAC地址的作用、MAC广播地址的作用。

二、实验学时:建议2学时三、实验类型:验证性实验四、实验原理:1、两种不同的MAC帧格式常用的以太网MAC帧格式有两种标准,一种是DIX Ethernet V2标准;另一种是IEEE的802.3标准。

目前MAC帧最常用的是以太网V2的格式。

下图画出了两种不同的MAC帧格式。

2、MAC层的硬件地址在局域网中,硬件地址又称物理地址或MAC地址,它是数据帧在MAC层传输的一个非常重要的标识符。

网卡从网络上收到一个 MAC 帧后,首先检查其MAC 地址,如果是发往本站的帧就收下;否则就将此帧丢弃。

这里“发往本站的帧”包括以下三种帧:● 单播(unicast)帧(一对一),即一个站点发送给另一个站点的帧。

● 广播(broadcast)帧(一对全体),即发送给所有站点的帧(全1地址)。

● 多播(multicast)帧(一对多),即发送给一部分站点的帧。

五、网络结构该实验采用网络结构一。

说明:IP地址分配规则为主机使用原有IP,保证所有主机在同一网段内。

六、实验步骤按照拓扑结构图连接网络,使用拓扑验证检查连接的正确性。

1、编辑并发送LLC帧将主机A和B作为一组,主机C和D作为一组,主机E和F作为一组。

现仅以主机A和B为例,说明实验步骤。

(1)主机A启动仿真编辑器,并编写一个LLC帧。

● 目的MAC地址:主机B的MAC地址。

● 源MAC地址:主机A的MAC地址。

● 协议类型和数据长度:可以填写001F。

● 控制字段:填写02。

● 用户定义数据/数据字段: AAAAAAABBBBBBBCCCCCCCDDDDDDD。

(2)主机B开始捕获数据。

(3)主机A发送编辑好的LLC帧。

(4)主机B停止捕获数据,在捕获到的数据中查找主机A所发送的LLC帧,分析该帧内容。

并记录实验结果。

帧类型发送序号N(S)接受序号N(R)回答问题:简述“协议类型和数据长度”字段的两种含义。

编辑并发送mac广播帧

以太网的帧格式1. 以太网的MAC帧格式以太网的MAC帧格式有两种标准,一种是DIX Ethernet V2标准,另一种是IEEE的802.3标准。

但两种帧格式可以在同一以太网络共存。

两种帧格式都具有7个域:前导码、帧首定界符、目的MAC 地址、源MAC地址、协议类型或数据长度、数据、帧校验序列。

如下图所示:图1-5 以太网的MAC帧格式两种格式的帧可以依据协议类型或数据长度字段的值进行区分。

如果此帧是DIX Ethernet V2标准格式帧,则协议类型或数据长度字段的值大于1536;如果此帧是IEEE 802.3标准格式的帧,则协议类型或数据长度字段的值小于1518。

对DIX Ethernet V2 帧来说,此字段的值代表了高层协议的类型;对IEEE 802.3帧来说,它的高层协议一定是LLC,此字段的值代表了数据的长度。

在以太网的MAC帧格式中,各个字段的含义如下:●前导码:这是以太网MAC帧的第一个域,包含了7个字节的二进制“1”和“0”间隔的代码,即“10101010……10”共56 位,提示接收方一个数据帧即将到来,同时使接收系统建立起同步时钟。

●帧首定界符:帧首定界符标记了帧的开始。

它是一个字节的“10101011”二进制序列,帧首定界符通知接收方后面所有的内容都是数据,以便接收方对数据帧进行定位。

●目的MAC地址:目的MAC地址为6个字节,标记了数据帧下一个主机的物理地址。

如果数据包的目的地址必须从一个网络穿越到另一个网络,那么目的MAC地址所包含的是连接当前网络和下一个网络的路由器地址。

当数据包到达目标网络后,目的MAC地址域换成目的主机的地址。

●源MAC地址:源MAC地址也是6个字节。

它包含了最后一个转发此帧的设备的物理地址。

该设备可以是发送此数据帧的主机,也可以是最近接收和转发此数据帧的路由器。

●协议类型或数据长度:如果该字段的值小于1518,它用于定义后面数据字段的长度;如果字段的值大于1536,它定义一个封装在帧中的数据包的类型。

计算机网络实验报告3以太网链路层帧格式分析

南昌航空大学实验报告2019年 5月 2日课程名称:计算机网络与通信实验名称:以太网链路层帧格式分析班级:学生姓名:学号:指导教师评定:签名:一.实验目的分析Ethernet V2标准规定的MAC层帧结构,了解IEEE802.3标准规定的MAC层帧结构和TCP/IP的主要协议和协议的层次结构。

二.实验内容1.在PC机上运行WireShark截获报文,在显示过滤器中输入ip.addr==(本机IP地址)。

2.使用cmd打开命令窗口,执行“ping 旁边机器的IP地址”。

3.对截获的报文进行分析:(1)列出截获报文的协议种类,各属于哪种网络?(2)找到发送消息的报文并进行分析,研究主窗口中的数据报文列表窗口和协议树窗口信息。

三.实验过程局域网按照网络拓扑结构可以分为星形网、环形网、总线网和树形网,相应代表性的网络主要有以太网、令牌环形网、令牌总线网等。

局域网经过近三十年的发展,尤其是近些年来快速以太网(100Mb/s)、吉比特以太网(1Gb/s)和10吉比特以太网(10Gb/s)的飞速发展,采用CSMA/CD(carrier sense,multiple access with collision detection)接入方法的以太网已经在局域网市场中占有绝对的优势,以太网几乎成为局域网的同义词。

因此,本章的局域网实验以以太网为主。

常用的以太网MAC帧格式有两种标准,一种是DIX Ethernet V2标准,另一种是IEEE802.3标准。

1. Ethernet V2标准的MAC帧格式DIX Ethernet V2标准是指数字设备公司(Digital Equipment Corp.)、英特尔公司(Intel corp.)和Xerox公司在1982年联合公布的一个标准。

它是目前最常用的MAC帧格式,它比较简单,由5个字段组成。

第一、二字段分别是目的地址和源地址字段,长度都是6字节;第三字段是类型字段,长度是2字节,标志上一层使用的协议类型;第四字段是数据字段,长度在46~1500字节之间;第五字段是帧检验序列FCS,长度是4字节。

计算机网络 (实验三:数据包结构分析)

标识:数据分片和重组时使用

标志:前三bit 010,最后一个数据片,传输过程中不能分片

生存时间:最多经过64个路由

上层协议:6 TCP协议

5.TCP协议

1)格式

2)数据包分析结果

3)说明

标志位(010000):URG=0紧急指针无效

ACK=1确认信号有效

PSH=0不立即响应

RST=0 TCP连接没有问题

思考题:(10分)

思考题1:(4分)

得分:

写出捕获的数据包格式。

1.打开软件。选择网络配适器。(如此处选择无线网络连接ip:10.99.45.90)

2.设置捕捉过滤器,并新建一个自定义规则filter 1。

3.点击右下角开始按钮,开始抓包,一段时间后停止。

4.停止抓包后协议统计信息

思考题2:(6分)

问题2:开始捕获数据后多久停止

按照实验步骤设置好过滤器之后,点击开始捕获数据包按钮进入数据包分析页面,此时数据可能还没有显示,需要等待一段时间,观察到流量图表上开始有较明显的折线,表示有数据了。此时可以点击停止按钮。停止后可以查看到协议统计信息。

问题3:捕获数据包后,查看数据包协议时发现HTTP协议中没有文本内容,只有二进制符号

2.在这个实验中,你将使用抓包软件捕获数据包,并通过数据包分析每一层协议。

实验内容:

使用抓包软件捕获数据包,并通过数据包分析每一层协议。

实验要求:(学生对预习要求的回答)(10分)

得分:

常用的抓包工具

Sniffer软件有很多,常用的有Sniffer Pro、Iris、NetXray、Ethereal、科来等,本实验以科来为主来介绍该软件的基本使用方法。Sniffer软件的基本功能有:

MAC帧格式

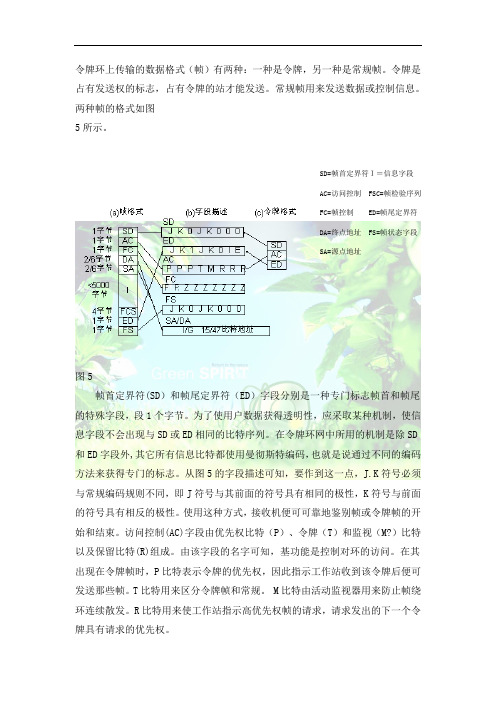

令牌环上传输的数据格式(帧)有两种:一种是令牌,另一种是常规帧。

令牌是占有发送权的标志,占有令牌的站才能发送。

常规帧用来发送数据或控制信息。

两种帧的格式如图5所示。

图5帧首定界符(SD )和帧尾定界符(ED )字段分别是一种专门标志帧首和帧尾的特殊字段,段1个字节。

为了使用户数据获得透明性,应采取某种机制,使信息字段不会出现与SD 或ED 相同的比特序列。

在令牌环网中所用的机制是除SD 和ED 字段外,其它所有信息比特都使用曼彻斯特编码,也就是说通过不同的编码方法来获得专门的标志。

从图5的字段描述可知,要作到这一点,J.K 符号必须与常规编码规则不同,即J 符号与其前面的符号具有相同的极性,K 符号与前面的符号具有相反的极性。

使用这种方式,接收机便可可靠地鉴别帧或令牌帧的开始和结束。

访问控制(AC)字段由优先权比特(P )、令牌(T )和监视(M?)比特以及保留比特(R)组成。

由该字段的名字可知,基功能是控制对环的访问。

在其出现在令牌帧时,P 比特表示令牌的优先权,因此指示工作站收到该令牌后便可发送那些帧。

T 比特用来区分令牌帧和常规。

M 比特由活动监视器用来防止帧绕环连续散发。

R 比特用来使工作站指示高优先权帧的请求,请求发出的下一个令牌具有请求的优先权。

SD=帧首定界符 I=信息字段AC=访问控制 FSC=帧检验序列FC=帧控制 ED=帧尾定界符DA=终点地址 FS=帧状态字段SA=源点地址帧控制(FC)字段定义帧的类型和控制功能如果帧类型(F)指示MAC帧,环上所有工作站都对其接收和解释,并根据需要对控制比特(Z)进行动作。

如果它是工帧,控制比特公由终点地址字段标识的工作站解释。

源点地址(SA)和终点地址(DA)字段可为16比特或48比特。

对于特定的令牌环网,应有一致的地址长度。

DA标识帧意图发往的工作站,可以是一个站或多个站。

源点地址(SA)字段表示发送该帧的站。

信息(I)字段用来载携用户数据或附加控制信息。

计算机网络实验报告 安徽工业大学

校验和:在其他所有字段填充完毕后计算并填充。

【说明】先使用仿真编辑器的“手动计算”校验和,再使用仿真编辑器的“自动计算”校验和,将两次计算结果相比较,若结果不一致,则重新计算。

IP在计算校验和时包括那些内容?

答:IP报文中的首部。

2.在主机B(两块网卡分别打开两个捕获窗口)、E上启动协议分析器,设置过滤条件(提取IP协议),开始捕获数据。

3.主机A发送第1步中编辑好的报文。

4.主机B、E停止捕获数据,在捕获到的数据中查找主机A所发送的数据报,并回答以下问题:

第1步中主机A所编辑的报文,经过主机B到达主机E后,报文数据是否发生变化?若发生变化,记录变化的字段,并简述发生变化的原因。

第1步中主机A所编辑的报文,经过主机B到达主机E后,报文数据是否发生变化?若发生变化,记录变化的字段,并简述发生变化的原因。

主机B、E是否能捕获到主机A所发送的报文?简述产生这种现象的原因。

答:主机B对应于172.16.1.1的接口可以捕获到主机A所发送的报文;主机B对应于172.16.0.1的接口和主机E不能捕获到主机A所发送的报文;原因:当“生存时间”字段的值减至为0时,路由器将该报文丢弃不进行转发。

答:报文数据发生变化。发生变化的字段有:“生存时间”和“首部校验和”。原因:主机B为路由器,数据包每经过一路由器“生存时间”字段的值会减1,并重新计算校验和。

5.将第2步中主机A所编辑的报文的“生存时间”设置为1。重新计算校验和。

6.主机B、E重新开始捕获数据。

7.主机A发送第5步中编辑好的报文。

8.主机B、E停止捕获数据,在捕获到的数据中查找主机A所发送的数据报,并回答以下问题:

MAC数据帧

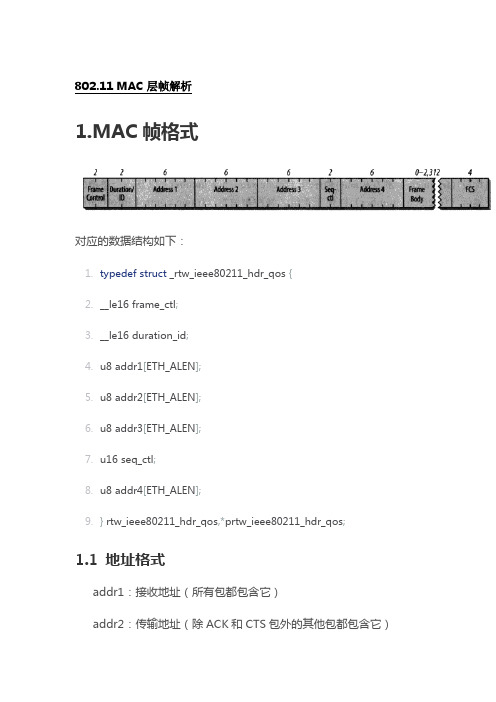

802.11 MAC层帧解析1.MAC帧格式对应的数据结构如下:1.typedef struct _rtw_ieee80211_hdr_qos {2.__le16 frame_ctl;3.__le16 duration_id;4.u8 addr1[ETH_ALEN];5.u8 addr2[ETH_ALEN];6.u8 addr3[ETH_ALEN];7.u16 seq_ctl;8.u8 addr4[ETH_ALEN];9.} rtw_ieee80211_hdr_qos,*prtw_ieee80211_hdr_qos;1.1 地址格式addr1:接收地址(所有包都包含它)addr2:传输地址(除ACK和CTS包外的其他包都包含它)addr3:只用于管理包和数据包。

addr4:无线分布系统模式下,FROM DS和TO DS都被置位时使用。

下图中,占两个字节的Frame control ,其To DS和From Ds决定了这四个地址的使用。

Frame control对应的地址如下:(Little ENDIAN)1.typedef struct _frame_contrl{2.unsigned char version:2;3.unsigned char type:2;//00 管理帧 01控制帧 10数据帧 11保留4.unsigned char subtype:4;//0000 0001 Association request/response; 0010 0011 reassociation request/response5.//0100 0101 probe requset/response; 0110-0111 reserved6.//1000 Beacon;1001 Announcement traffic indication message(ATIM)7.//1010 Disassociation 1011 Authentication8.//1100 Deauthentication 1101-1111 Reserved9.//unsigned char ToDS:1;10.u nsigned char FromDS:2;/* 来自DS*/11.u nsigned char MoreFrag:1;/*更多分段*/12.u nsigned char Retry:1;/*重传*/13.u nsigned char PwrMgt:1;/*电源管理*/14.u nsigned char MoreData:1;/*更多数据*/15.u nsigned char WEP:1;/*受保护帧*/16.u nsigned char Rsvd:1;/*顺序*/17.}frame_contrl,*pfram_contrl;地址对应表如下:DS是分布式系统的简称,我们用它以区分不同类型帧中关于地址的解析方式。

[整理版]实验一以太网帧的构成

![[整理版]实验一以太网帧的构成](https://img.taocdn.com/s3/m/220fa3fc6394dd88d0d233d4b14e852458fb39a2.png)

实验一以太网帧的构成练习一:编辑并发送LLC帧步骤4实验记录:帧内容分析:这一字段定义为长度或类型字段。

如果字段的值小于1518,它就是长度字段,用于定义下面数据字段的长度;另一方面,如果字段的值大于1536,它定义一个封装在帧中的PDU分组的类型。

实验步骤截图如下:练习二:编辑并发送MAC广播帧简述FFFFFF-FFFFFF作为目的MAC地址的作用。

该地址为广播地址,作用是完成一对多的通信方式,即一个数据帧可发送给同一网段内的所有节点。

练习三:领略真实的MAC帧由实验得到的MAC帧可知:MAC帧头有MAC目的地址、MAC源地址、类型;IP字段有总长度、生存时间、目的IP、源IP、校验等等内容;ICMP有,ICMP类型、Checksum 校验和、Code 代码、ICMP报文类型、ICMP报文的数据长度;综上可总结出,MAC帧是IP数据报在数据链路层运输时包装的结果。

练习四:理解MAC地址的作用步骤3的实验记录:五、实验总结与心得通过本次实验,我了解了以太网的报文格式、MAC地址的作用、MAC 广播地址的作用、LLC帧报文格式以及仿真编辑器、协议分析器的使用方法。

我认为这为我以后做好后面的几个实验做好了一定的准备。

另外,由于我本身知识点的局限性,我认为还有需要知识点要加强巩固,所以操作起来会比较笨拙刻板,做到真正的理论与实践相结合最好。

【思考问题】1.出于厂商们在商业上的激烈竞争,IEEE的802委员会未能形成一个统一的、最佳的局域网标准,而是被迫制定了几个不同标准,如802.4令牌总线网、802.5令牌环网等。

为了使数据链路层能更好地适应多种局域网标准,802委员会就将局域网的数据链路层拆成两个子层,即逻辑链路控制LLC子层和媒体接入控制MAC子层。

与接入到传输媒体有关的内容都放在MAC子层,而LLC子层与传输媒体无关,不管采用何种协议的局域网对LLC子层来说都是透明的。

(摘自《计算机网络》P95)2.传统的以太网是共享性局域网,采用载波侦听多路访问/冲突检测CSMA/CD协议。

以太网帧格式分析实验报告

以太⽹帧格式分析实验报告IP,⽽MAC地址就是伪造的,则当A接收到伪造的ARP应答后,就会更新本地的ARP缓存,这样在A瞧来B 的IP地址没有变,⽽它的MAC地址已经不就是原来那个了。

由于局域⽹的⽹络流通不就是根据IP地址进⾏,⽽就是按照MAC地址进⾏传输。

所以,那个伪造出来的MAC地址在A上被改变成⼀个不存在的MAC 地址,这样就会造成⽹络不通,导致A不能Ping通B!这就就是⼀个简单的ARP欺骗。

【实验体会】这次实验最⼤的感触就是体会到了⽹络通信过程的趣味性。

在做ping同学IP的实验时,我发现抓到的包之间有紧密的联系,相互的应答过程很像实际⽣活中⼈们之间的对话。

尤其就是ARP帧,为了获得对⽅的MAC地址,乐此不疲地在⽹络中⼴播“谁有IP为XXX的主机?”,如果运⽓好,会收到⽹桥中某个路由器发来的回复“我知道,XXX的MAC地址就是YYY!”。

另外,通过ping同学主机的实验,以及对实验过程中问题的分析,使我对之前模糊不清的⼀些概念有了全⾯的认识,如交换机、路由器的区别与功能,局域⽹各层次的传输顺序与规则等。

还有⼀点就就是,Wireshark不就是万能的,也会有错误、不全⾯的地⽅,这时更考验我们的理论分析与实践论证能⼒。

成绩优良中及格不及格教师签名: ⽇期:【实验作业】1 观察并分析通常的以太⽹帧1、1 以太⽹帧格式⽬前主要有两种格式的以太⽹帧:Ethernet II(DIX 2、0)与IEEE 802、3。

我们接触过的IP、ARP、EAP 与QICQ协议使⽤Ethernet II帧结构,⽽STP协议则使⽤IEEE 802、3帧结构。

Ethernet II就是由Xerox与DEC、Intel(DIX)在1982年制定的以太⽹标准帧格式,后来被定义在RFC894中。

IEEE 802、3就是IEEE 802委员会在1985年公布的以太⽹标准封装结构(可以瞧出⼆者时间相差不多,竞争激烈),RFC1042规定了该标准(但终究⼆者都写进了IAB管理的RFC⽂档中)。

实验三和四_网络报文格式分析和捕获[1]

![实验三和四_网络报文格式分析和捕获[1]](https://img.taocdn.com/s3/m/6d02c6d8951ea76e58fafab069dc5022abea464a.png)

实验三和四_网络报文格式分析和捕获[1]实验三网络报文格式分析一、实验目的:1、学习sniffer程序(IRIS)的使用方法,掌握如何分析特定类型的报文格式。

2、熟悉各种网络报文格式的组成和结构。

3、熟悉各种协议的通信交互过程。

二、实验步骤1、利用IRIS打开附录文件htm1.cap和htm2.cap,利用Capture分析各种网络报文(MAC、IPv4、TCP)的首部格式和上下报文之间的关系。

(1)分析MAC帧的首部格式,特别注意上下报文之间MAC地址字段的变化。

(2)分析IP数据报首部格式,特别注意上下报文之间IP地址字段和标识字段的变化。

(3)分析TCP报文段的首部格式(图1),特别注意上下报文之间端口字段、序号字段、确认号字段和窗口字段的变化;通过TCP首部中的控制比特,了解相应比特的应用环境,分析TCP连接的建立(图2),释放和拒绝过程。

2、利用IRIS打开附录文件htm3.cap,利用Decode分析报文的明文内容。

关闭本地计算机上的所用网络应用,运行IRIS捕获所用类型的报文。

IRISIris的最大特点,在你安装完成之后,只需简单的点一下界面上一个按钮就可以开始Sniffing抓包了!Iris的安装文件也不到5M,安装下来才占用10多M。

对比Sniffer Pro 这些而言可谓苗条身材。

实验四网络报文捕获一、实验目的:1.学习sniffer程序(IRIS)的使用方法,掌握如何从正在运行的网络中捕获特定类型的所需报文。

2.熟悉各种网络报文格式的组成和结构。

3.熟悉各种协议的通信交互过程。

二、实验步骤1.熟悉Filters的对话框Edit filter settings的配置功能,以便有目的捕获特定类型的所需报文。

2.捕获任何主机发出的Ethernet 802.3格式的帧(帧的长度字段<=1500)和DIX Ethernet V2(即Ethernet II)格式的帧(帧的长度字段>1500, 帧的长度字段实际上是类型字段)。

实验二:以太网MAC帧的分析

《计算机网络》实验报告姓名:专业班级:电子信息科学与技术(1)班时间:2014-11-19实验二:以太网MAC帧的分析利用wireshark 抓包工具,结合课本和课件,对MAC帧进行分析,详细解释帧的格式和各字段的意义。

基本步骤:一、利用惠州学院校园网内的任意一台主机,确定该主机能接入Internet网后,安装wireshark抓包工具。

二、打开抓包工具,开始抓包。

三、打开IE浏览器,访问惠州学院的网络主页。

四、停止抓包。

五、找出两个“类型字段”值不同的MAC帧进行分析(如:类型字段为OX0800,上层协议为IP数据报,类型字段为OX0806,上层协议为ARP数据报)。

相关知识:网卡从网络上每收到一个 MAC 帧就首先用硬件检查 MAC 帧中的 MAC 地址,如果是发往本站的帧则收下,然后再进行其他的处理。

否则就将此帧丢弃,不再进行其他的处理。

“发往本站的帧”包括以下三种帧:单播(unicast)帧(一对一) ;广播(broadcast)帧(一对全体);多播(multicast)帧(一对多);分析:从上图中frame3162为例,可以发现该MAC帧是一个广播帧broadcast,目标address是ff:ff:ff:ff:ff:ff,源地址是c8 3a 35 5e 46 d0 帧类型是地址解析协议ARP(ox0806)。

上层使用IP协议可知,有效数据字段长度是frame3162分析:上图帧类型是传输控制协议(TCP),类型字段的值是Ox0800,上层使用的是IP数据报,,目的地址是60 02 b4 4f 93 cd,源地址是c8 3a 35 5e 46 d0 ,数据字段长度为frame127.。

以太网帧格式分析实验报告

地址没有变,而它的MAC地址已经不是原来那个了。

由于局域网的网络流通不是根据IP地址进行,而是按照MAC地址进行传输。

所以,那个伪造出来的MAC地址在A上被改变成一个不存在的MAC地址,这样就会造成网络不通,导致A不能Ping通B!这就是一个简单的ARP欺骗。

【实验体会】这次实验最大的感触是体会到了网络通信过程的趣味性。

在做ping同学IP的实验时,我发现抓到的包之间有紧密的联系,相互的应答过程很像实际生活中人们之间的对话。

尤其是ARP帧,为了获得对方的MAC 地址,乐此不疲地在网络中广播“谁有IP为XXX的主机”,如果运气好,会收到网桥中某个路由器发来的回复“我知道,XXX的MAC地址是YYY!”。

另外,通过ping同学主机的实验,以及对实验过程中问题的分析,使我对之前模糊不清的一些概念有了全面的认识,如交换机、路由器的区别与功能,局域网各层次的传输顺序与规则等。

还有一点就是,Wireshark不是万能的,也会有错误、不全面的地方,这时更考验我们的理论分析与实践论证能力。

成绩优良中及格不及格教师签名:日期:【实验作业】1 观察并分析通常的以太网帧以太网帧格式目前主要有两种格式的以太网帧:Ethernet II(DIX )和IEEE 。

我们接触过的IP、ARP、EAP和QICQ协议使用Ethernet II帧结构,而STP协议则使用IEEE 帧结构。

Ethernet II是由Xerox与DEC、Intel(DIX)在1982年制定的以太网标准帧格式,后来被定义在RFC894中。

IEEE 是IEEE 802委员会在1985年公布的以太网标准封装结构(可以看出二者时间相差不多,竞争激烈),RFC1042规定了该标准(但终究二者都写进了IAB管理的RFC文档中)。

下图分别给出了Ethernet II和IEEE 的帧格式:⑴前导码(Preamble):由0、1间隔代码组成,用来通知目标站作好接收准备。

以太网帧则使用8个字节的0、1间隔代码作为起始符。

以太网(IEEE 802.3)

《网络协议》实验报告实验名称:以太网(IEEE 802.3)组别机器号:第六组班级:网络工程13-3班学号:****************指导教师:***成绩:一、实验目的1.掌握以太网的报文格式2.掌握MAC地址的作用3.掌握MAC广播地址的作用4.掌握LLC帧报文格式5.掌握协议编辑器和协议分析器的使用方法6.掌握协议栈发送和接收以太网数据帧的过程二、实验环境实验拓扑结构:MAC:002511-5397A2三、实验内容1.领略真实的MAC帧2.理解MAC地址的作用3.编辑并发送MAC广播帧4.编辑并发送LLC帧四、实验过程及结果分析1.领略真实的MAC帧本实验主机A和B(主机C和D,主机E和F)一组进行。

(1)主机B启动协议分析器,新建捕获窗口进行数据捕获并设置过滤条件(提取ICMP 协议)。

(2)主机A ping 主机B,察看主机B协议分析器捕获的数据包,分析MAC帧格式。

(3)将主机B的过滤器恢复为默认状态。

图1-1图1-22.理解MAC地址的作用本实验主机A、B、C、D、E、F一组进行。

(1)主机B、D、E、F启动协议分析器,打开捕获窗口进行数据捕获并设置过滤条件(源MAC地址为主机A的MAC地址)。

(2)主机A ping 主机C。

(3)主机B、D、E、F上停止捕获数据,在捕获的数据中查找主机A所发送的ICMP 数据帧,并分析该帧内容。

图2-1主机F没有收到主机A所发送的ICMP数据帧。

3.编辑并发送MAC广播帧本练习主机A、B、C、D、E、F一组进行实验。

(1)主机E启动协议编辑器。

(2)主机E编辑一个MAC帧①目的MAC地址:FFFFFF-FFFFFF②源MAC地址:主机E的MAC地址③协议类型或数据长度:大于0x0600④数据字段:编辑长度在46—1500字节之间的数据(3)主机A、B、C、D、F启动协议分析器,打开捕获窗口进行数据捕获并设置过滤条件(源MAC地址为主机E的MAC地址)。

实验3-以太网MAC帧分析

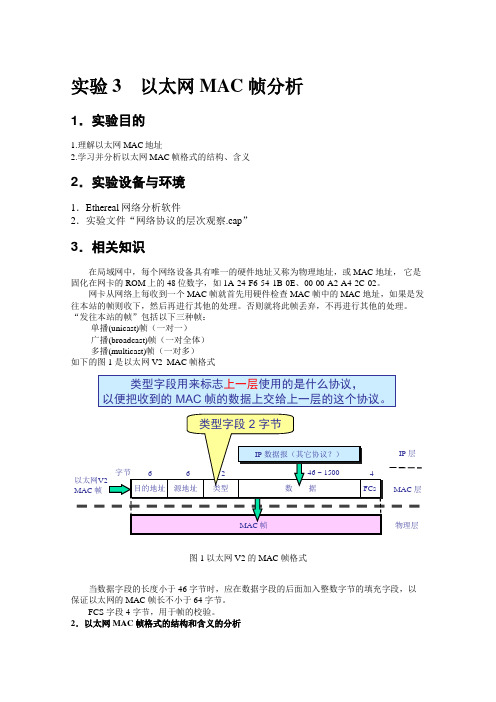

实验3 以太网MAC 帧分析1.实验目的1.理解以太网MAC 地址2.学习并分析以太网MAC 帧格式的结构、含义2.实验设备与环境1.Ethereal 网络分析软件2.实验文件“网络协议的层次观察.cap ”3.相关知识在局域网中,每个网络设备具有唯一的硬件地址又称为物理地址,或 MAC 地址, 它是固化在网卡的ROM 上的48位数字,如1A-24-F6-54-1B-0E 、00-00-A2-A4-2C-02。

网卡从网络上每收到一个 MAC 帧就首先用硬件检查 MAC 帧中的 MAC 地址,如果是发往本站的帧则收下,然后再进行其他的处理。

否则就将此帧丢弃,不再进行其他的处理。

“发往本站的帧”包括以下三种帧:单播(unicast)帧(一对一)广播(broadcast)帧(一对全体)多播(multicast)帧(一对多)如下的图1 是以太网 V2 MAC 帧格式图1以太网V2 的 MAC 帧格式当数据字段的长度小于 46 字节时,应在数据字段的后面加入整数字节的填充字段,以保证以太网的 MAC 帧长不小于 64 字节。

FCS 字段 4 字节,用于帧的校验。

2.以太网MAC 帧格式的结构和含义的分析打开文件“网络协议的层次观察.cap”,这是一个包括100个分组的网络通信记录,详细记录了分组的序号、相对时间、源地址、目标地址、协议类型、内容,如图1是对第1个分组的详细信息。

在协议框内,分别显示了该分组的各层协议:接口层以太网协议(eth)、arp 地址解析协议。

图1 MAC帧格式的结构和含义从图中的Frame 1为例,可以发现该MAC帧是一个广播帧broadcast,目标address是ff:ff:ff:ff:ff:ff,源地址是00 08 93 00 3b 4e ,帧类型是地址解析协议ARP(0806),地址的第一字段最低位是1,则表示组地址,若是0,则是普通地址。

因数据字段的长度小于 46 字节时,应在数据字段的后面加入整数字节的填充字段Trailer,以保证以太网的 MAC 帧长不小于 64 字节(含FCS)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验3 分析MAC帧格式3.1 实验目的1.了解MAC帧首部的格式;2.理解MAC帧固定部分的各字段含义;3.根据MAC帧的容确定是单播,广播。

3.2 实验设备Winpcap、Wireshark等软件工具3.3 相关背景1.据包捕获的原理:为了进行数据包,网卡必须被设置为混杂模式。

在现实的网络环境中,存在着许多共享式的以太网络。

这些以太网是通过Hub 连接起来的总线网络。

在这种拓扑结构的网络中,任何两台计算机进行通信的时候,它们之间交换的报文全部会通过Hub进行转发,而Hub以广播的方式进行转发,网络中所有的计算机都会收到这个报文,不过只有目的机器会进行后续处理,而其它机器简单的将报文丢弃。

目的机器是指自身MAC 地址与消息中指定的目的MAC 地址相匹配的计算机。

网络监听的主要原理就是利用这些原本要被丢弃的报文,对它们进行全面的分析,这样就可以得到整个网络息的现状。

2.Tcpdump的简单介绍:Tcpdump是Unix平台下的捕获数据包的一个架构。

Tcpdump最初有美国加利福尼亚大学的伯克利分校洛仑兹实验室的Van Jcaobson、Craig Leres和Steve McCanne共同开发完成,它可以收集网上的IP数据包文,并用来分析网络可能存在的问题。

现在,Tcpdump已被移植到几乎所有的UNIX系统上,如:HP-UX、SCO UNIX、SGI Irix、SunOS、Mach、Linux和FreeBSD等等。

更为重要的是Tcpdump是一个公开源代码和输出文件格式的软件,我们可以在Tcpdunp的基础上进行改进,加入辅助分析的功能,增强其网络分析能力。

(详细信息可以参看相关的资料)。

3.Winpcap的简单介绍:WinPcap是由意大利Fulvio Risso和Loris Degioanni等人提出并实现的应用于Win32 平台的数据包捕获与分析的一种软件包,包括核级的数据包监听设备驱动程序、低级动态库(Packet.dll)和高级系统无关库(Winpcap.dll),其基本结构如图3-1所示:图3-1 Winpcap的体系结构WinPcap由3个模块组成:1)NPF (NetgroupPacket Filter),是一个虚拟设备驱动程序文件。

它的功能是过滤数据包,并把这些数据包原封不动地传给用户态模块;2)Packet.dll为Win32 平台提供了一个公共的接口。

不同版本的Windows系统都有自己的核模块和用户层模块。

Packet.dll直接映射了核的调用,运行在用户层,把应用程序和数据包监听设备驱动程序隔离开,使应用程序可以不加修改地在不同的Windows系统上运行。

通过Packet.dll提供的能用来直接访问BPF驱动程序的包驱动API利用raw模式发送和接收包。

3)Wpcap. dll是不依赖于操作系统的。

Wpcap.dll和应用程序在一起,使用低级动态库提供的服务,向应用程序提供完善的监听接口和更加友好、功能更加强大的函数调用(详细信息可以参看相关的资料)。

4. 数据链路层是OSI参考模型中的第二层,介乎于物理层和网络层之间。

数据链路层在物理层提供的服务的基础上向网络层提供服务,其最基本的服务是将源机网络层发来的数据可靠地传输到相邻节点的目标机网络层。

为达到这一目的,数据链路必须具备一系列相应的功能,主要有:如何将数据组合成数据块,在数据链路层中称这种数据块为帧(frame),帧是数据链路层的传送单位;如何控制帧在物理信道上的传输,包括如何处理传输差错,如何调节发送速率以使与接收方相匹配;以及在两个网络实体之间提供数据链路通路的建立、维持和释放的管理。

以太网帧的概述:以太网的帧是数据链路层的封装,网络层的数据包被加上帧头和帧尾成为可以被数据链路层识别的数据帧(成帧)。

虽然帧头和帧尾所用的字节数是固定不变的,但依被封装的数据包大小的不同,以太网的长度也在变化,其围是64~1518字节(不算8字节的前导字)。

图3-2 MAC帧格式以太网帧的最小长度为64字节(6+6+2+46+4),最大长度为1518字节(6+6+2+1500+4)。

其中前12字节分别标识出发送数据帧的源节点MAC 地址和接收数据帧的目标节点MAC地址。

(注:ISL封装后可达1548字节,802.1Q封装后可达1522字节)接下来的2个字节标识出以太网帧所携带的上层数据类型,如16进制数0x0800代表IP协议数据,16进制数0x809B代表AppleTalk协议数据,16进制数0x8138代表Novell类型协议数据等。

在不定长的数据字段后是4个字节的帧校验序列(Frame. Check Sequence,FCS),采用32位CRC循环冗余校验对从"目标MAC地址"字段到"数据"字段的数据进行校验。

3.4 实验容1. 捕获数据包;2. 解析出数据包的各个字段;3. 分析各字段的含义;4. 分析实验结果,加深对数据包首部各字段的理解;5. 整理实验结果,书写实验报告。

3.5 实验步骤1 安装实验中提供两种安装软件“Wireshark 1.7.0 Development Release (32-bit).exe”和“wireshark-win32-1.4.9中文版.exe”。

两者区别由名字已经可以看出,前者是英文版,后者是汉化后的中文版。

Wireshark软件安装包中,目前包含的网络数据采集软件是winpcap 4.0版本,保存捕获数据时可以用中文的文件名,文件名默认后缀为.pcap。

winpcap(windows packet capture)是windows平台下一个免费,公共的网络访问系统。

开发winpcap这个项目的目的在于为win32应用程序提供访问网络底层的能力。

2 界面功能在此为了方便即时上手操作,以中文版界面进行讲解,英文版操作类同,可以自行使用。

安装后,双击桌面“Wireshark”图标,打开操作界面如图3-3所示。

图3-3 操作界面以捕获数据包后的界面为例,将整个操作环境分为7个区域,如图3-4所示。

图3-4 捕获数据包后的界面(1)菜单其中常用【文件】打开或保存捕获的信息,【编辑】查找或标记包,【视图】设置Wireshark的视图,【定位】跳转到捕获的数据包,【抓包】设置捕捉过滤器并开始捕捉,【分析】设置分析选项,【统计】查看Wireshark的统计信息,【帮助】查看本地或者在线支持。

(2)快捷菜单将鼠标移至到每个按钮上,可以获得按钮的功能提示信息。

其中常用列出可以抓包的接口,显示抓包参数,开始抓包,停止抓包,重新开始抓包。

(3)过滤器过滤器主要用于查找捕捉记录中的容。

从已经捕捉的数据包中,按照某种要求查找需要的数据包进行分析。

比如,希望查找IP地址为192.168.0.1的IP数据报信息,可以在过滤器的文本框中输入表达式“ip.addr==192.168.0.1”,单击【应用】或回车进行筛选,则凡是目的地址、源地址为192.168.0.1的IP数据报均被筛选出来。

表达式可以自己写,也可以通过【表达式】按钮弹出界面帮助完成。

【清除】用来清空过滤器文本框容。

(4)数据包列表图3-5 数据包列表数据包列表显示所有已经捕获的数据包的基本信息,默认的包括捕获编号、时间、源地址、目的地址、协议、报文信息等。

列信息可以根据分析需要自己添加。

鼠标移至列信息空白处,单击右键,在快捷菜单中选择【列首选项设置】,在弹出的窗口中可以进行列的添加、删除和修改等操作。

(5)数据包详细信息图3-6 数据包详细信息显示被选中的数据包中的详细信息。

信息按照网络体系结构中的不同层次进行了分组。

可以展开每个项目进行展开查看。

例如,图中红色部分即是IP数据报的首部信息。

展开可以显示IP数据报首部中的每个字段信息。

(6)解析器窗口图3-7 解析器窗口“解析器”也可以称作“16进制数据查看面板”,以16进制的形式展示一个数据包。

这里的容和“数据包详细信息”中的容相同,并且单击各首部、字段时,两个窗口的容对应反白显示。

(7)状态信息在操作窗口的最下端,可以显示当前Wireshark的状态,以及一些信息统计。

3 捕获数据包捕捉数据包之前可以通过设置参数,选择希望捕捉的网络数据。

简单操作方法:单击快捷菜单中的按钮,弹出当前计算机上所有的网络接口列表,选择准备捕捉数据包的网络接口,单击【开始】按钮或者按钮,开始抓捕数据包。

此时,“数据包列表”窗口中会不断变化,显示当前抓捕的数据包。

单击按钮,停止抓捕。

选择列表中的一个数据包进行分析。

根据不同的分析需求,可以在过滤器过不同的表达式来对已经捕获的数据包进行筛选,然后再选择适当报文进行分析。

注意,这里谈到了两种过滤:捕捉过滤、显示过滤。

两者的区别在于捕捉过滤是在捕捉数据包之前,先设置过滤原则,然后再捕捉符合原则的数据包;而显示过滤是在已经捕捉的数据包中进行选择性的显示。

4 分析MAC帧结构MAC帧结构是符合Ethernet V2标准的帧结构。

MAC帧结构中主要包含硬件地址,因此首先对“数据包列表”窗口的列信息进行添加。

鼠标移至列信息空白处,单击右键,在弹出的快捷菜单中选择【列首选项设置】,弹出【列信息配置窗口】,单击【添加】按钮,添加两列,调整到适当位置。

分别修改“标题”为“源MAC”和“目的MAC”,“字段类型”为“Hw src addr”和“Hw dest addr”。

如图3-8所示。

图3-8 列信息配置窗口图3-9所示为一次抓捕的“数据包列表”界面。

图3-9 数据包列表界面在图3-9中,鼠标单击某个数据包反蓝显示。

与此同时,在“数据包详细信息”窗口、“解析器窗口”中会分别显示这个数据包的所有信息以及16进制数据信息,如图3-10所示。

图3-10 显示选中数据包信息在“详细信息”窗口的“Ethernet II”项目,即是MAC帧的首部信息。

双击改项展开,可见MAC帧首部的详细分析,对应“解析器”窗口中的16进制数据会反蓝显示。

单击某个字段,对应的首部字段均会反蓝显示,如图3-11所示。

图3-11 单击首部字段显示5. 解析出数据包的各个字段:在本实验中我们解析出了数据包的时间戳、源地址、目标地址、帧、协议、源MAC、目标MAC、源端口、目标端口、大小等字段。

6. 分析各字段的含义:时间戳:表示捕获到该数据包的时间,格式为“年—月—日,时:分:秒”;源地址/目标地址:该数据包的源地址/目标地址;帧:数据包捕获的是哪种协议的帧,在这里一般是IP协议;协议:该数据包的协议类型;远端口/目标端口:发送/接收该数据包的端口号;大小:数据包的长度。

7. 分析实验的结果:点击图3-9上的数据分析,将显示图3-10的界面。