李凤华计算机安全与保密技术第十章

北京交通大学智慧树知到“计算机科学与技术”《计算机安全与保密(专)》网课测试题答案3

北京交通大学智慧树知到“计算机科学与技术”《计算机安全与保密(专)》网课测试题答案(图片大小可自由调整)第1卷一.综合考核(共15题)1.提到防雷,大家很容易联想到避雷针。

其实我们平常看到的避雷针是用来保护房屋免遭雷电直击即防直击雷的。

计算机信息系统的电子设备雷害一般由感应雷击产生,因此防护的方法完全不一样。

()A.错误B.正确2.A类媒体:媒体上的记录内容对()功能来说是最重要的,不能替代的,毁坏后不能立即恢复的。

A.安全B.运行C.系统D.设备3.一般不需要建立计算机系统的维护档案。

()A.错误B.正确4.信息系统安全审计有以下五个重要的安全目的:(1)审计回顾对个人客体的访问、个人详细的访问过程的历史、系统支持的各种保护机制的效能﹔(2)发现非法使用和旁路保护机制的企图,尝试失败重复的次数﹔(3)发现超越自己权限的用户操作﹔(4)对妄图旁路系统保护机制的犯罪者构成技术屏障和法律威慑﹔(5)为用户提供记录和发现企图旁路保护机制的方式。

()A.错误B.正确5.常用的具体防电磁信息泄漏的方法有()。

A.信息加密B.相关干扰法C.抑制法D.屏蔽法即前面讲的空域法6.安装了合格防雷保安器的计算机信息系统,还必须在()雷雨季节前对防雷保安器:保护接地装置进行一次年度检查,发现不合格时,应及时修复或更换。

A.第三年B.第二年C.每年D.当年7.公安机关在网吧正式营业前不需要对网吧进行安全审核。

()A.错误B.正确8.信息系统的设备在工作时能经过()等辐射出去,产生电磁泄漏。

这些电磁信号如被接收下来,经过提取处理,就可恢复出原信息,造成信息失密。

A.地线电源线B.信号线C.寄生电磁信号或谐波D.天线9.安装了合格防雷保安器的计算机信息系统,还必须在()雷雨季节前对防雷保安器保护接地装置进行一次年度检查,发现不合格时,应及时修复或更换。

A.第三年B.第二年C.每年D.当年10.计算机信息系统安全包括实体安全、信息安全、运行安全和人员安全等部分。

网络安全与保密(第二版)第10章

包过滤防火墙是最快的防火墙,这是因为它们的操作处 于网络层并且只是粗略检查特定的连接的合法性。例如, HTTP通常为Web服务连接使用80号端口。如果公司的安全 策略允许内部职员访问网站,包过滤防火墙可能设置允许所 有的连接通过80号这一缺省端口。不幸的是,像这样的假设 会造成实质上的安全危机。当包过滤防火墙假设来自80端口 的传输通常是标准Web服务连接时,它对于应用层实际所发 生的事件的能见度为零。任何意识到这一缺陷的人都可通过 在80端口上绑定其它没有被认证的服务,从而进入私有网络 而不会被阻塞。

10.1 防火墙的概念、原理

防火墙是在内部网和外部网之间实施安全防范的系统。 可认为它是一种访问控制机制,用于确定哪些内部服务对外 开放,以及允许哪些外部服务对内部开放。它可以根据网络 传输的类型决定IP包是否可以进出企业网、防止非授权用户 访问企业内部、允许使用授权机器的用户远程访问企业内部、 管理企业内部人员对Internet的访问。防火墙的组成可用表 达式说明如下:

的防火墙安全机制。他们相信真正可靠的安全防火墙应该禁 止所有通过防火墙的直接连接—在协议栈的最高层检验所有 的输入数据。为测试这一理论,DARPA (Defense Advanced Research Projects Agency)同在华盛顿享有较高声望的以可信 信息系统著称的高级安全研究机构签订了合同,以开发安全 的“应用级代理”防火墙。这一研究最终造就了 Gauntlet(/),它是第一代为DARPA和美国 国防部的最高标准设计的商业化应用级代理防火墙。

内部网

过滤

过滤

外部网

图10-1 防火墙示意图

பைடு நூலகம்

防火墙是放置在两个网络之间的一些组件,这组组件具 有下列性质:

计算机基础及应用教程(第2版) 第10章 计算机安全基础

2. 计算机病毒的分类 (1) 按寄生方式分为引导型病毒、文件型 病毒和复合型病毒 (2) 按破坏性分为良性病毒和恶性病毒

3. 计算机病毒的传染途径 (1) 通过移动存储器 通过使用外界被感染的U盘、软盘、移动硬盘等。由于使用 这些带毒的移动存储器,首先使机器感染(如硬盘、内存), 并又传染在此机器上使用的干净磁盘,这些感染病毒的磁盘再 在别的机器上使用又继续传染其他机器。这种大量的磁盘交换, 合法和非法的软件复制,不加控制地随便在机器上使用各种软 件,构成了病毒泛滥蔓延的温床。 (2) 通过硬盘 新购买的机器硬盘带有病毒,或者将带有病毒的机器维修、 搬移到其他地方。硬盘一旦感染病毒,就成为传染病毒的繁殖 地。 (3) 通过光盘 随着光盘驱动器的广泛使用,越来越多的软件以光盘作为存 储介质,有些软件在写入光盘前就已经被病毒感染。由于光盘 是只读的,所以无法清除光盘上的病毒。 (4) 通过网络 通过网络,尤其是通过Internet进行病毒的传播,其传播速度 极快且传播区域更广。

(2) 防火墙技术 防火墙技术是伴随着Internet的迅速普及和发展 而出现的一种新技术。防火墙就是在可信网络 (用户的内部网)和非可信网络(Internet、外部 网)之间建立和实施特定的访问控制策略的系统。 所有进、出的信息包都必须通过这层屏障,而只 有授权的信息包(由网络访问控制策略决定)才 能通过。防火墙可能由一个硬件、软件组成,也 可以是一组硬件和软件构成的保护屏障。它是阻 止Internet网络“黑客”攻击的一种有效手段。

3. 数字签名 数字签名的方法主要有两种:利用传统密码进 行数字签名和利用公开密钥密码进行数字签名。 由于数字签名是基于密码技术的,因而其安全性 取决于密码体系的安全程度。早期的数字签名是 利用传统的密码体制来实现的,虽然复杂但难以 取得良好的安全效果。自公开密钥密码体制出现 以来,数字签名技术日臻成熟,已开始实际应用。

计算机网络安全教程第2版--亲自整理最全课后答案

计算机网络安全教程第2版--亲自整理最全课后答案第1章网络安全概述与环境配置一、选择题1. 狭义上说的信息安全,只是从自然科学的角度介绍信息安全的研究内容。

2. 信息安全从总体上可以分成5个层次,密码技术是信息安全中研究的关键点。

3. 信息安全的目标CIA指的是机密性,完整性,可用性。

4. 1999年10月经过国家质量技术监督局批准发布的《计算机信息系统安全保护等级划分准则》将计算机安全保护划分为以下5个级别。

二、填空题1. 信息保障的核心思想是对系统或者数据的4个方面的要求:保护(Protect),检测(Detect),反应(React),恢复(Restore)。

2. TCG目的是在计算和通信系统中广泛使用基于硬件安全模块支持下的可信计算平台Trusted Computing Platform,以提高整体的安全性。

3. 从1998年到2006年,平均年增长幅度达50%左右,使这些安全事件的主要因素是系统和网络安全脆弱性(Vulnerability)层出不穷,这些安全威胁事件给Internet带来巨大的经济损失。

4. B2级,又叫结构保护(Structured Protection)级别,它要求计算机系统中所有的对象都要加上标签,而且给设备(磁盘、磁带和终端)分配单个或者多个安全级别。

5. 从系统安全的角度可以把网络安全的研究内容分成两大体系:攻击和防御。

三、简答题1. 网络攻击和防御分别包括哪些内容?答:①攻击技术:网络扫描,网络监听,网络入侵,网络后门,网络隐身②防御技术:安全操作系统和操作系统的安全配置,加密技术,防火墙技术,入侵检测,网络安全协议。

2. 从层次上,网络安全可以分成哪几层?每层有什么特点?答:从层次体系上,可以将网络安全分为4个层次上的安全:(1)物理安全特点:防火,防盗,防静电,防雷击和防电磁泄露。

(2)逻辑安全特点:计算机的逻辑安全需要用口令、文件许可等方法实现。

(3)操作系统特点:操作系统是计算机中最基本、最重要的软件。

计算机系统与网络安全技术_电子科技大学中国大学mooc课后章节答案期末考试题库2023年

计算机系统与网络安全技术_电子科技大学中国大学mooc课后章节答案期末考试题库2023年1.以下关于对称加密算法RC4的说法正确的是:()参考答案:在无线保密协议( WEP)中使用,但是有潜在的安全问题2.由于在TCP协议的传输过程中,传输层需要将从应用层接收到的数据以字节为组·成单元划分成多个字节段,然后每个字节段单独进行路由传输,所以TCP 是面向字节流的可靠的传输方式。

参考答案:正确3.ARP欺骗的最终是导致主机的本地ARP表出现错误的IP地址和MAC地址映射,可以通过添加静态ARP表项到ARP表中,从而手工绑定IP-MAC映射参考答案:正确4.以下威胁的类型与示例不匹配的选项是:参考答案:破坏威胁Disruption:DDOS分布式拒绝服务5.相对于DES算法而言,RSA算法的()参考答案:加密密钥和解密密钥是不相同的6.交换机可以提供部分网络层协议支持参考答案:错误7.凡是能扩展人信息功能的技术,都是信息技术参考答案:正确8.电子对抗不包括以下哪种类型?参考答案:信号对抗9.对于下列说法,错误的是参考答案:TCP协议可以提供面向非连接的数据流传输服务10.对于一个具有容错能力的系统,( )是错误的。

参考答案:容错是指允许系统运行时出现错误的处理结果11.防火墙的特征有哪些?参考答案:所有穿过防火墙进入内部网络的网络通信都经过了安全策略的确认和授权_所有进出网络的网络通信都应该通过防火墙_理论上说,防火墙是穿不透的,即违反防火墙安全策略的网络通信无法进入内部网络12.TCP/IP协议的提出标志着通信与计算机技术的结合基本完成参考答案:正确13.信息是以为()表现形式,以物理介质为载体,以适合于计算机进行表达、传输、存储或处理的表达形式来表示的知识参考答案:信息形态14.下面关于AH传输模式说法正确的是()参考答案:传输模式AH保护端到端通信,通信终点必须是IPSec终点15.CHPA是三次握手的验证协议,其中第一次握手是()参考答案:验证方将一段随机报文和用户名传递到被验证方。

2015年中国科学技术大学博士生导师一览表

2015年中国科学技术大学博士生导师一览表请直接点击姓名查看导师的详细信息并可填写报考意向学科代码二级学科指导教师010100哲学汤书昆周荣庭010108科学技术哲学程晓舫孔燕史玉民徐飞张效初房汉廷▲王元▲杨起全▲070101基础数学陈洪佳陈卿陈小伍陈秀雄郜云郭文彬胡森黄文李嘉禹李平李思敏梁兴麻希南欧阳毅任广斌邵松沈维孝盛茂苏育才王毅王作勤叶如钢叶向东张瑞斌张希左康崔贵珍▲苗长兴▲庆杰▲席南华▲徐飞▲070102计算数学陈发来陈国良邓建松李新刘利刚舒其望徐岩张梦萍崔俊芝▲严宁宁▲袁亚湘▲周爱辉▲070103概率论与数理统计胡太忠吴耀华徐佩杨亚宁张曙光张土生巴曙松▲陈敏▲王启华▲于丹▲周勇▲070104应用数学库伦王毅程艺▲冯登国▲葛根年▲胡磊▲李宝▲尚在久▲070105运筹学与控制论郭宝珠▲洪奕光▲张汉勤▲070120生物数学梁兴王毅070121数学物理陈卿郜云胡森殷峥张杨程艺▲070201理论物理曹利明邓友金高道能黄民信李明哲卢建新完绍龙王安民王文阁070202粒子物理与原子核物理杜江峰韩良黄光顺蒋一李澄刘建北刘衍文彭海平彭新华苏吉虎王群叶邦角赵政国周先意娄辛丑▲沈肖雁▲王贻芳▲徐瑚珊▲许长补▲许怒▲周冰▲070203原子与分子物理Matthias Weidmüller陈凯陈帅陈向军陈增杜江峰胡水明陆朝阳罗毅潘建伟杨涛苑震生张强赵博朱林繁070204等离子体物理曹金祥丁卫星李定刘万东陆全明马锦秀秦宏孙玄王少杰王晓方杨维纮叶民友俞昌旋郑坚朱平朱晓东丁永坤▲070205凝聚态物理陈仙辉丁泽军董振超段昌奎高琛侯建国李晓光李震宇林子敬陆轻铀陆亚林潘必才乔振华秦胜勇石磊石勤伟宋礼孙学峰王兵王德亮王冠中王海千王晓平吴明卫吴涛吴文彬吴自玉徐宁许武许小亮严以京杨金龙尹民袁军华曾长淦曾杰张裕恒张增明张振宇赵爱迪赵瑾郑晓朱弘朱文光林海青▲沈保根▲070207光学董春华郭光灿郭国平韩永建韩正甫何力新黄运锋李传锋陆亚林欧阳钟灿任新国史保森孙方稳王亮王沛项国勇肖明许金时许武易为周幸祥周正威邹旭波许祖彦▲杨国桢▲070220量子信息物理学Barry Sanders包小辉陈凯陈帅陈宇翱陈增兵邓友金杜江峰郭国平何力新潘建伟史保森杨涛张强周幸祥周正威邹旭波070301无机化学陈乾旺杜平武龚兴龙江海龙刘扬中钱逸泰唐凯斌吴长征谢毅熊宇杰徐安武杨晴俞书宏曹荣▲洪茂椿▲070302分析化学崔华邓兆祥黄光明梁高林关亚风▲王进▲王强斌▲070303有机化学傅尧龚流柱顾振华康彦彪刘有成罗德平马明明宋钦华田仕凯汪志勇王官武王细胜王中夏丁奎岭▲李超忠▲马大为▲唐勇▲俞飚▲赵刚▲070304物理化学(含:化学物理)包信和陈东明陈艳霞陈旸侯建国侯中怀胡水明黄伟新江俊李灿李全新李群祥李震宇廖结楼刘世林路军岭罗毅齐飞邵翔田善喜王兴安吴奇徐瑞雪闫立峰严以京杨金龙杨学明曾杰赵爱迪郑晓朱俊发朱清时黄学杰▲梁万珍▲张东辉▲张广照▲070305高分子化学与物理白如科陈昶乐陈家富初宝进葛学武葛治伸洪春雁金帆梁好均刘和文刘世勇罗开富王延梅徐春叶徐航勋徐铜文闫立峰尤业字张国庆张其锦张兴元王利祥▲张广照▲070320可再生洁净能源傅尧李全新闫立峰朱锡锋070321应用化学陈家富穆杨盛国平徐铜文俞汉青曾建雄070322纳米化学江海龙钱逸泰唐凯斌谢毅熊宇杰徐安武杨晴杨上峰俞书宏曾杰070323单分子科学陈向军陈艳霞董振超李群祥刘世林王兵070401天体物理孔旭王慧元王俊贤王挺贵薛永泉袁业飞张家铝张杨赵文周宏岩周又元樊军辉▲廖新浩▲王建民▲严俊▲杨小虎▲袁峰▲070602大气物理学与大气环境傅云飞李锐刘国胜任保华070801固体地球物理学陈晓非陈颙黄金水冷伟刘斌毛竹倪四道温联星吴小平吴忠庆姚华建张海江张捷张伟陈国星▲陈棋福▲杜建国▲高原▲雷建设▲刘耀炜▲任金卫▲谢富仁▲070802空间物理学陈出新窦贤康傅云飞雷久侯李锐李陶李毅刘国胜刘睿陆全明栾晓莉任保华孙东松陶鑫汪毓明王传兵王水薛向辉张铁龙郑惠南龚建村▲黄荣辉▲李崇银▲吕达仁▲穆穆▲万卫星▲吴国雄▲杨惠根▲曾庆存▲周秀骥▲070902地球化学陈福坤陈仁旭黄方李曙光刘贻灿倪怀玮秦礼萍沈延安唐俊魏春生夏群科肖益林杨晓勇杨永太张少兵赵子福郑永飞周根陶071005微生物学孙宝林陈小平▲李寅▲刘钢▲彭涛▲苏钟▲杨克迁▲张立新▲071006神经生物学毕国强胡兵刘北明刘强宋晓元温泉熊伟薛天杨昱鹏张智周江宁周逸峰赫荣乔▲胡宝洋▲胡新天▲马原野▲王晋辉▲伍一军▲徐林▲朱岩▲071007遗传学光寿红史庆华孙斐曹坤芳▲金万洙▲李磊▲林鑫华▲刘杏忠▲温廷益▲徐增富▲姚永刚▲余迪求▲张亚平▲赵建国▲071009细胞生物学白丽高平廉哲雄刘丹柳素玲史庆华孙斐孙汭田志刚汪香婷魏海明温龙平肖卫华杨振业姚雪彪张华凤周荣斌朱涛曹毅▲高斌▲赖良学▲孟颂东▲欧光朔▲潘光锦▲裴端卿▲戚华宇▲孙兵▲徐涛▲叶昕▲郑辉▲071010生物化学与分子生物学蔡刚陈宇星单革丁勇龚为民刘海燕龙凤牛立文施蕴渝孙宝林孙连宏滕脉坤田长麟涂晓明王均吴季辉向成斌臧建业赵忠周丛照陈凌▲董宇辉▲方真▲高福▲黄京飞▲李向东▲李志远▲刘爱忠▲刘双江▲刘兴国▲王江云▲吴东海▲曾令文▲张必良▲张云▲周光飚▲周树堂▲071011生物物理学毕国强陈林胡兵张效初周逸峰娄继忠▲张荣光▲周正洪▲071012生态学刘桂建孙宝林夏维东向成斌谢周清俞汉青曾建雄周丛照朱仁斌曹垒▲杜卫国▲071020结构生物学陈宇星牛立文施蕴渝滕脉坤田长麟吴季辉臧建业周丛照刘劲松▲071021生物信息学刘海燕吴清发高晓莲▲吴家睿▲071022生物材料牛立文王均温龙平俞书宏071200科学技术史龚德才胡化凯金正耀石云里朱清时周元▲080102固体力学陈海波龚兴龙何陵辉胡小方姜洪源梁海弋缪泓倪勇汪洋吴恒安伍小平张青川陈学东▲刘合▲080103流体力学丁航高鹏姜锐卢德唐陆夕云罗喜胜孙德军童秉纲杨基明080104工程力学沈兆武汪洋文鹤鸣顾金才▲刘仓理▲沈俊▲汪玉▲周丰骏▲080120生物工程力学陆夕云杨基明080121材料力学与设计龚兴龙何陵辉倪勇彭良明汪洋刘涛▲080122微系统力学褚家如伍小平张青川080124工程安全与防护技术沈兆武汪洋文鹤鸣顾金才▲刘仓理▲沈俊▲汪玉▲周丰骏▲080401精密仪器及机械褚家如冯志华龚兴龙骆敏舟王克逸王秋平夏维东徐晓嵘翟超郑津津竺长安孙东▲唐玉国▲相里斌▲宣明▲赵旸▲080402测试计量技术及仪器褚家如冯志华王克逸翟超徐先凡▲080501材料物理与化学陈乾旺高琛黄伟新季恒星李晓光陆亚林钱逸泰石磊孙学峰王德亮吴文彬武晓君向斌阳丽华张振宇朱长飞朱文光朱彦武董建荣▲靳健▲徐科▲张书明▲080502材料学陈初升陈春华初宝进杜平武刘卫夏长荣徐春叶徐鑫杨上峰余彦080503材料加工工程葛学武胡源李良彬刘和文王志刚徐铜文物理080701工程热物理程晓舫姜锐林其钊刘明侯王建华王晓宏马隆龙▲吴创之▲080702热能工程季杰裴刚夏维东朱锡锋080705制冷及低温工程季杰裴刚080901物理电子学安琪金革刘树彬彭承志荣星王永纲阴泽杰080902电路与系统林福江孙利国韩郑生▲霍强▲孙剑▲王建宇▲姚立斌▲叶甜春▲俞捷▲张海英▲张亚勤▲080904电磁场与微波技术陈卫东刘发林孙利国王东进王刚王卫东徐云生朱冰朱旗方广有▲阴和俊▲081001通信与信息系统陈卫东戴旭初洪佩琳李厚强李卫平邱玲王东进王卫东卫国张文逸周武旸朱冰朱祖勍邓云凯▲许利群▲081002信号与信息处理陈志波戴礼荣李斌李厚强李卫平凌震华马国岭徐正元叶中付俞能海陈长汶▲丁赤飚▲洪文▲胡郁▲李世鹏▲李晓东▲李学龙▲刘庆峰▲罗杰波▲芮勇▲田静▲吴枫▲吴一戎▲081020信息安全(6系)郭光灿韩正甫洪佩琳胡红钢俞能海朱明冯登国▲荆继武▲李凤华▲林东岱▲刘铁岩▲孟丹▲081101控制理论与控制工程丛爽胡国强季海波康宇凌强王永吴刚熊军林杨坚殷保群卜智勇▲龚惠兴▲黄捷▲乔红▲申铁龙▲王东琳▲王飞跃▲于海斌▲081102检测技术与自动化装置梁华为骆敏舟毛雪松▲余永▲081103系统工程陈宗海丛爽081104模式识别与智能系统陈宗海查正军▲高理富▲郭百宁▲洪小文▲梅涛▲谭铁牛▲徐常胜▲081105导航、制导与控制季海波王永冯刚▲贾平▲周建亮▲081120网络传播系统与控制吴刚殷保群朱明倪宏▲王劲林▲081121信息获取与控制陈宗海余永▲081201计算机系统结构安虹陈国良顾乃杰华蓓李京周学海杜晓黎▲冯晓兵▲贺志强▲洪一▲侯紫峰▲胡伟武▲李国杰▲李锦涛▲李忠诚▲孙凝晖▲徐志伟▲许峰雄▲081202计算机软件与理论陈国良陈华平陈欢欢冯新宇顾乃杰黄刘生李京徐云许胤龙黄涛▲李明树▲乔春明▲邵中▲姚新▲张健▲赵峰▲081203计算机应用技术陈恩红陈发来陈小平卢德唐唐珂熊焰陈熙霖▲陈肇雄▲程学旗▲郭锐锋▲李航▲林浒▲鲁加国▲沈向洋▲童欣▲王海勋▲吴曼青▲谢幸▲姚新▲于东▲张永光▲081220信息安全(11系)陈恩红黄刘生熊焰冯登国▲081903安全技术及工程范维澄胡源姜羲蒋勇刘乃安陆守香宋卫国孙金华汪箭王海晖杨立中张和平张永明082701核能科学与工程陈红丽李定徐榭叶民友俞昌旋段旭如▲傅小锋▲李强▲刘永▲欧阳晓平▲石跃江▲汪卫华▲汪小琳▲徐瑚珊▲杨青巍▲虞清泉▲082702核燃料循环与材料林铭章盛六四082703核技术及应用安琪何多慧何晓业贾启卡金革李京祎李为民刘功发刘树彬尚雷孙葆根王勇徐宏亮邓建军▲方守贤▲高大庆▲秦庆▲唐靖宇▲夏佳文▲肖国青▲原有进▲袁平▲詹文龙▲张天爵▲章林文▲赵红卫▲赵振堂▲082704辐射防护及环境保护何多慧李为民王群徐榭082720同步辐射及应用高琛韩聚广李良彬刘刚潘国强齐飞盛六四宋礼孙喆田扬超王秋平韦世强吴自玉徐法强张国斌朱俊发陈效双▲朱佩平▲083001环境科学刘桂建沈延安谢周清俞汉青周根陶朱仁斌江桂斌▲孙松▲唐启升▲王新明▲张占海▲083002环境工程穆杨盛国平俞汉青曾建雄刘俊新▲吴丰昌▲杨敏▲083100生物医学工程毕国强陈林丁航高大勇李骜林福江邱本胜徐晓嵘叶中付张青川张效初赵刚周平周逸峰高家红▲田捷▲120100管理科学与工程陈华平古继宝华中生梁樑吴杰吴强徐晓燕杨锋余玉刚赵定涛范英▲120120金融工程张曙光巴曙松▲陈敏▲周勇▲120123传媒管理汤书昆周荣庭120200工商管理丁栋虹古继宝华中生梁樑刘志迎吴杰徐晓燕余玉刚赵定涛120401行政管理陈晓剑冯锋古继宝刘桂建石云里史玉民宋伟汤书昆王永曾建雄张淑林周荣庭070201理论物理陈一平项农周登070204等离子体物理陈俊凌单家方丁伯江高翔郭后扬胡纯栋胡建生胡立群季振山揭银先匡光力李建刚李亚东刘甫坤毛玉周孟月东沈飙孙有文万宝年万元熙王守国吴斌吴振伟肖炳甲徐国盛张晓东赵君煜赵燕平070205凝聚态物理蔡伟平方前锋费广涛韩福生李广海刘长松孟国文秦晓英盛志高宋文海孙玉平田明亮童鹏王玉琦熊奕敏徐文薛飞杨杰杨昭荣曾雉张昌锦张发培郑小宏朱雪斌邹良剑070207光学储焰南董凤忠范承玉方黎方晓东方勇华高闽光高晓明龚知本何亚柏洪津胡顺星黄伟江海河李晓风刘建国刘文清刘勇陆亦怀毛庆和乔延利饶瑞中司福祺孙敦陆孙晓兵汪建业王安王先华王英俭王煜魏合理魏庆农吴海信吴毅谢品华熊伟杨世植易维宁张黎明张天舒张为俊张毅张玉钧赵南京郑小兵070301无机化学黄行九刘锦淮王素华张忠平赵爱武070302分析化学王素华070303有机化学刘静070304物理化学(含:化学物理)黄行九双丰070602大气物理学与大气环境侯再红翁宁泉吴晓庆徐青山071011生物物理学卞坡韩伟黄青林文楚刘方邻刘青松马祖长王俊峰吴李君吴丽芳吴跃进吴正岩许安张欣郑之明钟凯080202机械电子工程刘智民080401精密仪器及机械梅涛刘文清吴杰峰尤晖080501材料物理与化学陈健戴建明戴松元黄行九李越梁长浩刘锦淮罗广南潘旭田兴友汪国忠王命泰王素华王先平伍志鲲杨良保叶长辉张庆礼张云霞张忠平赵惠军物理080705制冷及低温工程欧阳峥嵘081101控制理论与控制工程梅涛孔斌孔德义宋良图孙丙宇汪增福庄明081102检测技术与自动化装置梅涛孔德义李晓风刘锦淮双丰孙怡宁汪增福朱锟鹏081104模式识别与智能系统孔斌李淼宋良图孙丙宇汪增福王儒敬吴仲城张建081121信息获取与控制梅涛孔德义双丰孙怡宁汪增福081203计算机应用技术鲍健李淼孙怡宁吴仲城张建082701核能科学与工程陈俊凌陈文革傅鹏郭后扬胡纯栋胡立群黄群英李格李建刚李桃生刘松林刘小宁潘皖江沈水法宋云涛万宝年万元熙王石生王祥科王晓杰吴宜灿武松涛武玉肖炳甲姚达毛姚建铭郁杰赵柱民朱锟鹏082702核燃料循环与材料黄群英罗广南082704辐射防护及环境保护汪建业王祥科吴李君吴宜灿083001环境科学刘文清汪良斌谢品华究院070101基础数学谌稳固▲郭柏灵▲070102计算数学成娟▲蔚喜军▲070201理论物理段素青▲傅立斌▲刘杰▲颜君▲张平▲070204等离子体物理周沧涛▲070205凝聚态物理董发勤▲黄辉▲李波▲卢忠远▲罗学刚▲彭同江▲舒远杰▲谭克锋▲王恩泽▲吴卫东▲张林▲070207光学景峰▲刘知贵▲束小建▲王俊波▲魏晓峰▲许乔▲杨李茗▲张小民▲郑万国▲080102固体力学陈小伟▲李明海▲龙新平▲罗景润▲肖正学▲尹益辉▲080103流体力学张树道▲081202计算机软件与理论陈虹▲082701核能科学与工程江少恩▲李正宏▲刘汉刚▲唐永建▲082702核燃料循环与材料赖新春▲罗德礼▲罗顺忠▲蒙大桥▲彭述明▲桑革▲张鹏程▲082703核技术及应用陈波▲田东风▲张传飞▲所080501材料物理与化学马秀良▲苏党生▲080502材料学成会明▲卢柯▲马哲峰▲尚建库▲080503材料加工工程马宗义▲孙超▲所070205凝聚态物理李润伟▲080502材料学崔平▲韩伟强▲刘兆平▲许高杰▲杨桂林▲注:▲校外兼职博导。

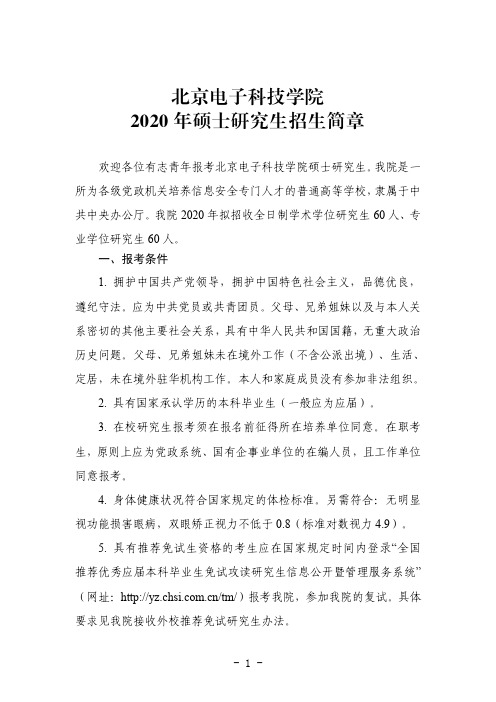

北京电子科技学院2020年硕士研究生招生简章

考生报名时应注意以下事项: 1.考生报名前应仔细核对本人是否符合报考条件,凡不符合报 考条件的考生将被取消报考资格,相关后果由考生本人承担。 2.所有考生均要对本人网上报名信息进行认真核对并确认。经 考生确认的报名信息在考试、复试及录取阶段一律不作修改,因考生 填写错误引起的一切后果由考生本人承担。 四、考试 1. 入学考试分为初试和复试。 2. 下载准考证时间请见中国研究生招生信息网通告或通知。考 生凭网报用户名和密码登录中国研究生招生信息网下载打印《准考 证》。考生打印《准考证》时须使用 A4 复印纸,《准考证》正反两 面均不得涂改。考生凭下载打印的《准考证》和本人第二代居民身份 证参加初试。

王爱英

清华大学出版社

《通信电子电路》

于洪珍

清华大学出版社

《高频电子线路》

张肃文

高等教育出版社

0912 通信电子电路、信 《通信电子线路》

曾兴雯、刘乃安

科学出版社

息论

《信息论基础教程》

李梅等

北京邮电大学出版社

《信息论理论基础》

贾世楼

哈尔滨工业大学出版社

《信息论基础理论与应用》

傅祖芸

电子工业出版社

0913 模拟电路、数字电 《模拟电子技术基础》

北京电子科技学院 2020 年硕士研究生招生简章

欢迎各位有志青年报考北京电子科技学院硕士研究生。我院是一 所为各级党政机关培养信息安全专门人才的普通高等学校,隶属于中 共中央办公厅。我院 2020 年拟招收全日制学术学位研究生 60 人、专 业学位研究生 60 人。

一、报考条件 1. 拥护中国共产党领导,拥护中国特色社会主义,品德优良, 遵纪守法。应为中共党员或共青团员。父母、兄弟姐妹以及与本人关 系密切的其他主要社会关系,具有中华人民共和国国籍,无重大政治 历史问题。父母、兄弟姐妹未在境外工作(不含公派出境)、生活、 定居,未在境外驻华机构工作。本人和家庭成员没有参加非法组织。 2. 具有国家承认学历的本科毕业生(一般应为应届)。 3. 在校研究生报考须在报名前征得所在培养单位同意。在职考 生,原则上应为党政系统、国有企事业单位的在编人员,且工作单位 同意报考。 4. 身体健康状况符合国家规定的体检标准。另需符合:无明显 视功能损害眼病,双眼矫正视力不低于 0.8(标准对数视力 4.9)。 5. 具有推荐免试生资格的考生应在国家规定时间内登录“全国 推荐优秀应届本科毕业生免试攻读研究生信息公开暨管理服务系统” (网址:/tm/)报考我院,参加我院的复试。具体 要求见我院接收外校推荐免试研究生办法。

访问控制技术研究综述

访问控制起源于20世纪60年代,是一种重要的信息安全技术。

所谓访问控制,就是通过某种途径显式地准许或限制访问能力及范围,从而限制对关键资源的访问,防止非法用户侵入或者合法用户的不慎操作造成破坏。

访问控制一般包括主体、客体和安全访问规则3个元素。

主体是指发出访问操作、存取要求的主动方,通常指用户或某个进程;客体是一种信息实体,指系统中的信息和资源,可以是文件、数据、页面、程序等;访问规则规定了哪些主体能够访问相应的客体,访问权限有多大。

1访问控制一般原理在访问控制中,访问可以对一个系统或在一个系统内部进行。

在访问控制框架内主要涉及请求访问、通知访问结果以及提交访问信息。

访问控制的一般模型见图1。

该模型包含了主体、客体、访问控制实施模块和访问控制决策模块。

实施模块执行访问控制机制,根据主体提出的访问请求和决策规则对访问请求进行分析处理,在授权范围内,允许主体对客体进行有限的访问;决策模块表示一组访问控制规则和策略,它控制着主体的访问许可,限制其在什么条件下可以访问哪些客体。

2传统访问控制早期的访问控制安全模型有自主访问控制(Discretionary Access Control,DAC )模型和强制访问控制(M andatory Access Control,M AC )模型,这两种模型在20世纪80年代以前占据着主导地位。

DAC 模型是根据自主访问策略建立的一种模型,允许合法用户以用户或用户组的身份访问策略规定的客体,同时阻止非授权用户访问客体。

DAC 模型的主要特点是授权灵活,系统中的主体可以将其拥有的权限自主地授予其他用户;缺点是权限很容易因传递而出现失控,进而导致信息泄漏。

M AC 模型是一种多级访问控制策略模型,它的主要特点是系统对访问主体和受控对象实行强制访问控制,系统事先给访问主体和受控对象分配不同的安全级别属性,在实施访问控制时,系统先对访问主体和受控对象的安全级别属性进行比较,再决定访问主体能否访问该受控对象。

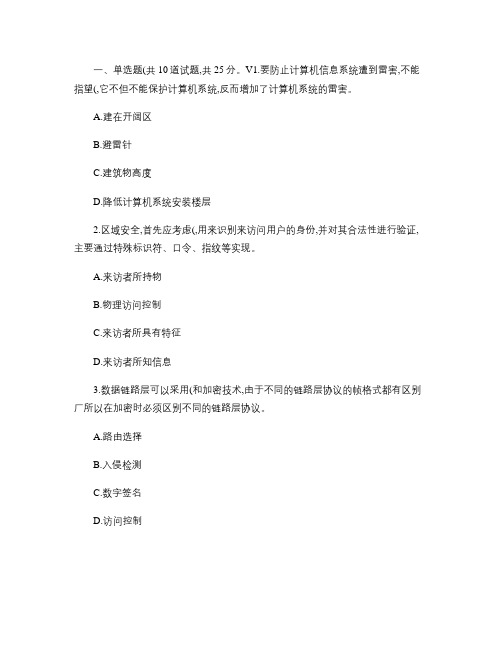

17春秋北交《计算机安全与保密(专)》在线作业一.

一、单选题(共10道试题,共25分。

V1.要防止计算机信息系统遭到雷害,不能指望(,它不但不能保护计算机系统,反而增加了计算机系统的雷害。

A.建在开阔区B.避雷针C.建筑物高度D.降低计算机系统安装楼层2.区域安全,首先应考虑(,用来识别来访问用户的身份,并对其合法性进行验证,主要通过特殊标识符、口令、指纹等实现。

A.来访者所持物B.物理访问控制C.来访者所具有特征D.来访者所知信息3.数据链路层可以采用(和加密技术,由于不同的链路层协议的帧格式都有区别厂所以在加密时必须区别不同的链路层协议。

A.路由选择B.入侵检测C.数字签名D.访问控制4.计算机场地是计算机信息网络安置和运行的地方,也是“人机系统”界面构成的地方,是“人机交流”的物理场所。

是我们实施(的重要部位。

对计算机场地实施切实可行的检查,是保障信息网络安全的重要手段。

A.计算机信息网络安全运行B.计算机信息网络安全监察C.计算机信息网络安全保护D.计算机信息网络安全测试5.安全计划的参与制定者不可能是单位的全体人员,但是安全计划的贯彻实施却需要全员的参与。

这就需要对单位的(进行安全教育,提高他们的安全意识。

A.安全人员B.领导干部C.全体工作人员D.管理人员6.计算机犯罪的统计数字都表明计算机安全问题主要来源于(。

A.黑客攻击B.计算机病毒侵袭C.系统内部D.信息辐射7.计算机信息系统雷过压过流安全防护必须采用技术先进、经济合理、安全实用、经国家认证的部级以上专门从事防雷设备检测的试验室检测,并经(确认的符合标准GAl73-1998《计算机信息系统防雷保安器》的定型优良产品。

A.国家安全部门B.国家质检部门C.工商管理部门D.公共信息网络安全监察部门8.(就是要考虑由于人为的或自然的威胁因素可能对信息系统造成的危害及由此可能带来的损失。

A.信息安全分析B.运行安全分析C.风险分析D.安全管理分析9.(是指一切与有用信号无关的、不希望有的或对电器及电子设备产生不良影响的龟磁发射。

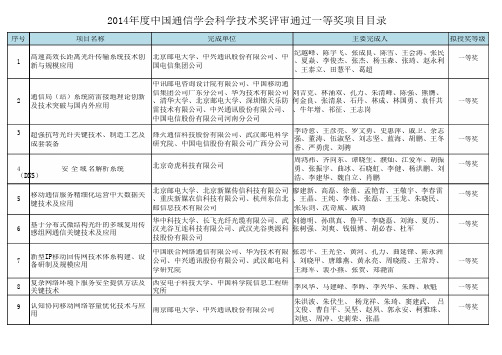

2014年度中国通信学会科学技术奖评审通过一等奖项目目录

一等奖纪越峰、陈宇飞、张成良、陈雪、王会涛、张民、夏焱、李俊杰、张杰、杨玉森、张琦、赵永利 、王泰立、田慧平、葛超 高速高效长距离光纤传输系统技术创 北京邮电大学、中兴通讯股份有限公司、中新与规模应用 国电信集团公司1中讯邮电咨询设计院有限公司、中国移动通信集团公司广东分公司、华为技术有限公司 刘吉克、林涌双、孔力、朱清峰、陈强、熊膺、、清华大学、北京邮电大学、深圳锦天乐防 何金良、张清泉、石丹、林成、林国勇、袁仟共 雷技术有限公司、中兴通讯股份有限公司、 、牛年增、祁征、王志岗 中国电信股份有限公司河南分公司通信局(站)系统防雷接地理论创新及技术突破与国内外应用23一等奖李诗愈、王彦亮、罗文勇、史惠萍、戚卫、余志强、董涛、伍淑坚、刘志坚、蓝海、胡鹏、王冬香、严勇虎、刘骋超强抗弯光纤关键技术、制造工艺及 烽火通信科技股份有限公司、武汉邮电科学研究院、中国电信股份有限公司广西分公司 北京奇虎科技有限公司一等奖一等奖一等奖一等奖成套装备周鸿祎、齐向东、谭晓生、濮灿、江爱军、胡振 勇、张振宇、曲冰、石晓虹、李健、杨洪鹏、刘 浩、李建华、魏自立、肖鹏4安全域名解析系统(DNS )北京邮电大学、北京新媒传信科技有限公司 廖建新、高磊、徐童、孟艳青、王敬宇、李春雷、重庆新媒农信科技有限公司、杭州东信北 、王晶、王纯、李炜、张磊、王玉龙、朱晓民、 移动通信服务精细化运营中大数据关键技术及应用5邮信息技术有限公司 张乐剑、沈奇威、戚琦 华中科技大学、长飞光纤光缆有限公司、武 刘德明、孙琪真、鲁平、李晓磊、刘海、夏历、汉光谷互连科技有限公司、武汉光谷奥源科 张树强、刘爽、钱银博、胡必春、杜军技股份有限公司 基于分布式微结构光纤的多域复用传 感组网通信关键技术及应用6 中国联合网络通信有限公司、华为技术有限 张忠平、王光全、黄河、孔力、曲延锋、陈永洲公司、中兴通讯股份有限公司、武汉邮电科 、刘晓甲、唐雄燕、黄永亮、周晓霞、王常玲、 新型IP 移动回传网技术体系构建、设备研制及规模应用7一等奖学研究院 王海军、裴小燕、张贺、郑滟雷 复杂网络环境下服务安全提供方法及 西安电子科技大学、中国科学院信息工程研关键技术 究所89 李凤华、马建峰、李晖、李兴华、朱辉、耿魁一等奖 一等奖朱洪波、朱伏生、 杨龙祥、朱琦、窦建武、 吕文俊、曹自平、吴坚、赵夙、郭永安、柯雅珠、 刘旭、周冲、史莉荣、张晶认知协同移动网络容量优化技术与应 用南京邮电大学、中兴通讯股份有限公司二等奖下一代互联网过渡和运营技术创新与中国电信集团公司、清华大学、华为技术有田竑、赵慧玲、毛东峰、解冲锋、包丛笑、王茜、邹洁、李忠超、阎璐、盖刚 1规模商用实践 限公司 戴忠、丁宏庆、孙少陵、文静、王盟、段翔、何 鸿凌、钱岭、李方毅、薛佟佟2 3 4公有云平台关键技术研发及规模应用中国移动通信集团公司二等奖 二等奖 二等奖面向大数据的数据中心的集成创新和中兴通讯股份有限公司、清华大学、北京邮陈沛、甘玉玺、雷婷、李华、罗天柱、陈坚、张永军、顾仁涛、陈韵霞、刘帆 应用 电大学 余晓晖、张志华、陶青、马源、何伟、牟春波、 张国颖、杨然、敖立、董建军“宽带中国”战略研究及实施方案工业和信息化部电信研究院中国移动通信集团公司、中国移动通信集团 设计院有限公司、中国移动通信集团四川有“伪基站”监测与追踪定位技术系统限公司、中国移动通信集团广东有限公司、中国移动通信集团安徽有限公司、中国移动 通信集团北京有限公司张滨、赵刚、李文嘉、余慧、张晨、谭卫、黄伟湘、王利民、韩露、何鹏5 二等奖互联网流量安全管控平台研发与规模吴湘东、蔡康、董晓庄、冀晖、金华敏、唐宏、 沈军、罗志强、苏志胜、阎璐6 7中国电信集团公司应用二等奖 二等奖高吞吐、高可用音视频处理卡研制与国家计算机网络与信息安全管理中心、中国黄澄清、包秀国、陈训逊、张勇东、袁庆升、张 工程化应用 冬明、张鸿、杜翠兰、任彦、舒敏科学院计算技术研究所 中国电信股份有限公司浙江分公司、中国电 信股份有限公司北京研究院、华信咨询设计研究院有限公司长距双活云资源池构建技术开发及应 用推广 顾炯、吕鹏、雷葆华、蔡永顺、饶少阳、李光海 、洪亮、丁国军、张金漫、蒋雪昭8 二等奖基于云化开放架构的智能视频服务系统关键技术研究及现网应用 韩臻聪、冯明、王志宏、来勐、孙健、张坚平、 孙静、周杰、崔瑞琳、张琳姝9中国电信集团公司二等奖 二等奖二等奖物联网多网融合、协同服务与安全保南京邮电大学、江苏正融科技有限公司、南徐佳、李千目、徐小龙、周作建、刘林峰、王建 障体系的构建与应用 、侯君、戚湧、张功萱、张宏 1011 京理工大学 基于大数据分析的移动互联网用户感知评估系统汪世昌、陈超、陈森、秦吉波、张小勇、钱莉莉、董玉涛、吴化民、王磊、杨金素中国联合网络通信集团有限公司2014年度中国通信学会科学技术奖评审通过三等奖项目目录序号项目名称 完成单位 主要完成人拟授奖等级三等奖 基于语义分析和行为特征的新型垃圾短信识别技术研究及方案验证1 中国联合网络通信集团有限公司孙志光、张云勇、王翔、张尼、李正武汉虹信通信技术有限责任公司、武汉邮电科学研究院2移动网络端到端分析优化系统魏凌云、李磊、石云、蔡剑峰、杨定义张德华、聂秀英、赵锋、高巍、刘述 肖金学、陈国忠、姜弘民、雷洪玉、杨春泽三等奖 三等奖 三等奖教育科研基础设施IPv6技术升级和应 用示范试商用测试3 工业和信息化部电信研究院FTTH 测试及终端配置工具的技术创新 中国电信股份有限公司江苏分公司 4 5 及应用促进信息消费扩大内需战略研究及试工业和信息化部电信研究院点方案鲁春丛、何伟、孙克、辛勇飞、肖荣美 彭渝、王树立、郭庆、王安义、李勇 三等奖 三等奖 6T D -SCDMA 矿用无线通信调度系统大唐移动通信设备有限公司工业和信息化部电信研究院 我国互联网互联互通架构演进总体方 案及重大创新实践7王爱华、王安平、汤子健、马源、王洪岭 三等奖 8骨干互联网业务流量流向分析系统 中国铁通集团有限公司马重阳、王占宇、刘健、韦磊、何建兵 胡珊、何宝宏、魏亮、 高巍、 薛涛杨震、李晓飞、韩光、蒋平、许勇 孔力、温宁瑞、李沈庄、徐勇、王睿俞宙、白学任、马旸、蔡冰、罗雅琼 黄晓庆、颜红燕、胡可云、梁晓波、赵耀红 三等奖 三等奖 三等奖 三等奖 三等奖 三等奖中国互联网数据中心发展规划与监管制度设计9工业和信息化部电信研究院南京邮电大学、南京市公安局、深圳市迪威 视讯股份有限公司10警务云智能分析大数据应用系统中国联通移动网络评估诊断方法与体系研究及其在本地网的应用11中国联合网络通信集团有限公司国家计算机网络与信息安全管理中心江苏分 中心12手机游戏安全检测与自动分析系统基于互联网用户行为的实时运营分析和精准推荐引擎13 中国移动通信集团公司基于云计算架构的计费账务系统研究和应用14中国移动通信集团上海有限公司万国光、易东溟、蔡加祺、沈尧、陶鸿飞 杨海康、袁芳、章高清、彭传金、石世磊三等奖 三等奖15流量经营支撑体系的创新研究与应用 中国移动通信集团上海有限公司中国电信股份有限公司广东研究院、中国电信集团系统集成有限责任公司、东莞市东信 王朝晖、钟致民、张玉良、杨广龙、孔勇平 网络技术有限公司政企行业泛在融合移动定位平台研发与应用16三等奖 三等奖面向流量经营敏捷推荐的关键技术研 中国移动通信集团四川有限公司、工业和信究及应用 息化部电信研究院 1718 杨慧、陈刚、苏伟杰、张航友、李海聪通信局站与数据中心节能减排技术研 西安邮电大学、中国电信股份有限公司广东 究及示范应用 研究院孙文波、张高记、胡平、陆立、彭程 张云勇、陈赤航、房秉毅、李红五、王明会 高鹏、杜雪涛、胡入祯、张晨、杜刚 许海翔、张俊、严斌峰、郑雄、李笑郁 三等奖 三等奖 三等奖 三等奖 19中国联通沃云平台中国联合网络通信集团有限公司垃圾短彩信智能优化技术创新与应用 研究20 中国移动通信集团设计院有限公司21 大容量智能卡与终端产品研究开发 中国联合网络通信集团有限公司基于互联网架构的新一代电信级CRM 系统2223 中国移动通信集团山东有限公司陈文跃、程进、朱祥磊、田力、李世冲三等奖 三等奖 基于"短信综合特征"识别技术的垃圾短信二次放通策略实践与应用中国联合网络通信有限公司河北省分公司 郝琳、郭振江、王琳、涂年涛 24互联网流量优化体系研究与创新25 移动搜索的产业化模式研究中国铁通集团有限公司广东分公司 西安邮电大学陈甦、黄卓华、邓菲、王智杰、郑建立 王忠民、范琳、贺炎、杨爽、吴海蓉 三等奖 三等奖 移动互联网端到端客户感知体系的研究与规模化应用26中国移动通信集团广东有限公司温乃粘、叶忠、黄昭文、杨辉宇、王峻 庄国舟、陶晨、王顶、包建益、张莉三等奖 三等奖27构建基于O2O 模式的终端销售运营体系 中国移动通信集团浙江有限公司针对10086热线预约回呼功能的优化保障系统 2829 30 中国移动通信集团天津有限公司中国铁通集团有限公司张永东、王平基、符珊、赵东明、孙憬超 高江、马重阳、白蒙、石镇宇、陈新秦达、姚晓辉、沙光华、马毓敏、郭云峰三等奖 三等奖三等奖CDN 技术与运营商网络管理深度耦合的 实践与应用电信运营商多网络的大数据综合汇聚 中国电信股份有限公司上海分公司、中国电 处理平台架构和应用 信股份有限公司上海研究院。

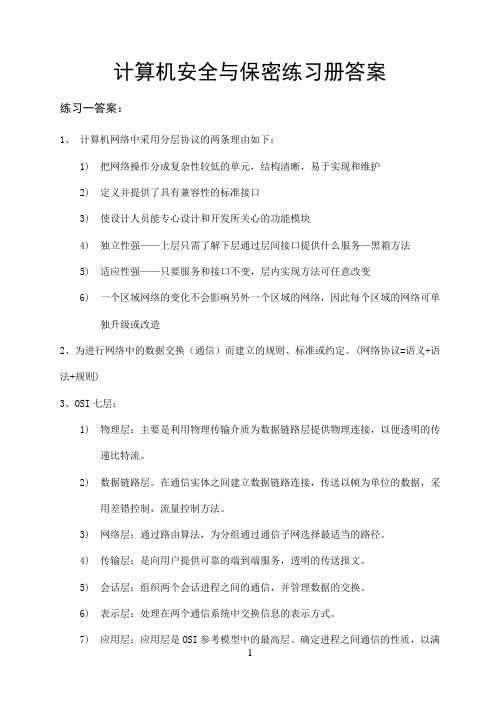

计算机安全与保密练习册答案

计算机安全与保密练习册答案练习一答案:1、计算机网络中采用分层协议的两条理由如下:1)把网络操作分成复杂性较低的单元,结构清晰,易于实现和维护2)定义并提供了具有兼容性的标准接口3)使设计人员能专心设计和开发所关心的功能模块4)独立性强——上层只需了解下层通过层间接口提供什么服务—黑箱方法5)适应性强——只要服务和接口不变,层内实现方法可任意改变6)一个区域网络的变化不会影响另外一个区域的网络,因此每个区域的网络可单独升级或改造2、为进行网络中的数据交换(通信)而建立的规则、标准或约定。

(网络协议=语义+语法+规则)3、OSI七层:1)物理层:主要是利用物理传输介质为数据链路层提供物理连接,以便透明的传递比特流。

2)数据链路层。

在通信实体之间建立数据链路连接,传送以帧为单位的数据,采用差错控制,流量控制方法。

3)网络层:通过路由算法,为分组通过通信子网选择最适当的路径。

4)传输层:是向用户提供可靠的端到端服务,透明的传送报文。

5)会话层:组织两个会话进程之间的通信,并管理数据的交换。

6)表示层:处理在两个通信系统中交换信息的表示方式。

7)应用层:应用层是OSI参考模型中的最高层。

确定进程之间通信的性质,以满足用户的需要。

4、TCP协议是面向连接的可靠的协议。

UDP协议是无连接的不可靠协议。

5、路由器实现网络互联是发生在网络层。

主要功能有路由选择,多路重发以及出错检测等。

6、因特网提供的基本服务主要有:1)电子邮件E-MAIL.2)远程登陆Telnet3)文件传输FTP.4)WWW服务5)电子邮件服务7、一台微机、调制解调器和电话线。

选择一个为用户提供因特网接入服务ISP。

练习二答案:1、主要包括:1)可靠性高。

2)极强的伸缩性。

3)网络功能强。

4)强大的数据库支持功能。

5)开放性好。

UNIX系统一开始就作为开放系统,UNIX操作系统的源程序一开始就向学术界开放。

6)通用。

UNIX系统在设计过程中考虑了通用性,使之适合于不同类型(分时和批处理)用户的需要。

计算机网络的安全 2ed

密钥 CIPHER 顺序 145326 attack 明文 begins atfour

置换密码

置换密码(transposition cipher)则是按照某一规则 重新排列消息中的比特或字符顺序。 根据英文字母在 26 个字母中的先 后顺序,我们可以得出密钥中的每 一个字母的相对先后顺序。因为密 钥中没有 A 和 B,因此 C 为第 1。 同理,E 为第 2,H 为第 3,……, R 为第 6。于是得出密钥字母的相 对先后顺序为 145326。

E K (X) E k1 (x1 )E k2 (x 2 )

课件制作人:曾志峰

序列密码体制

种子 I0 发端

密钥序列产生器

密码编码学(cryptography)是密码体制的设计学, 而密码分析学(cryptanalysis)则是在未知密钥的情 况下从密文推演出明文或密钥的技术。密码编码 学与密码分析学合起来即为密码学(cryptology)。 如果不论截取者获得了多少密文,但在密文中都 没有足够的信息来唯一地确定出对应的明文,则 这一密码体制称为无条件安全的,或称为理论上 是不可破的。 如果密码体制中的密码不能被可使用的计算资源 破译,则这一密码体制称为在计算上是安全的。

再写下第 3 列密文 aio

课件制作人:曾志峰

接收方收到密文后按列写下

收到的密文:abacnuaiotettgfksr

密钥 CIPHER 顺序 145326 attack 明文 begins atfour

再写下第 4 列密文 tet

课件制作人:曾志峰

接收方收到密文后按列写下

收到的密文:abacnuaiotettgfksr

明文 密文

abcdefghijklmnopqrstuvwxyz DEFGHIJKLMNOPQRSTUVWXYZABC

18春北交《计算机安全与保密(专)》在线作业一二

北交《计算机安全与保密(专)》在线作业一0一、单选题:1.(单选题)计算机机房是安装计算机信息系统主体的关键场所,是()工作的重点,所以对计算机机房要加强安全管理。

(满分A实体安全保护B人员管理C媒体安全保护D设备安全保护正确答案:A2.(单选题)对于入侵检测系统(IDS)来说,如果没有(),那么仅仅检测出黑客的入侵毫无意义。

(满分A应对措施B响应手段或措施C防范政策D响应设备正确答案:B3.(单选题)安全等级是国家信息安全监督管理部门对计算机信息系统()的确认。

(满分A规模B重要性C安全保护能力D网络结构正确答案:C4.(单选题)公安部公共信息网络安全监察局负责计算机信息系统安全专用产品销售许可证的()工作。

(满分A管理B审批、颁证C报批D制作·正确答案:5.(单选题)计算机犯罪的统计数字都表明计算机安全问题主要来源于()。

(满分A黑客攻击B计算机病毒侵袭C系统内部D信息辐射正确答案:6.(单选题)数据链路层可以采用()和加密技术,由于不同的链路层协议的帧格式都有区别厂所以在加密时必须区别不同的链路层协议。

(满分:)A路由选择B入侵检测C数字签名D访问控制正确答案:7.(单选题)运输、携带、邮寄计算机信息媒体进出境的,应当如实向()申报。

(满分:)A海关B工商C税务D边防正确答案:8.(单选题)计算机场地是计算机信息网络安置和运行的地方,也是“人机系统”界面构成的地方,是“人C计算机信息网络安全保护D计算机信息网络安全测试正确答案:9.(单选题)安全计划的参与制定者不可能是单位的全体人员,但是安全计划的贯彻实施却需要全员的参与。

这就需要对单位的()进行安全教育,提高他们的安全意识。

(满分:)A安全人员B领导干部C全体工作人员D管理人员正确答案:10.(单选题)计算机信息系统的基本组成是:计算机实体、信息和()。

(满分:)A网络B媒体C人D密文正确答案:二、多选题:11.(多选题)实施计算机信息系统安全保护的措施包括:()。

国防《计算机信息安全技术》课后习题答案第10章

第10章操作系统安全技术习题参考答案1. 操作系统的安全机制有哪些?答:操作系统的安全机制有:(1)硬件安全机制(2)标识与鉴别(3)访问控制(4)最小特权管理(5)可信通路(6)隐蔽通道(7) 安全审计2. 访问控制包括哪两种方式?访问方式通常包括自主访问控制和强制访问控制两种方式。

自主访问控制是指主体对客体的访问权限只能由客体的宿主或超级用户决定或更改。

强制访问控制是由专门的安全管理员按照一定的规则分别对操作系统中的主体和客体作相应的安全标记,而且基于特定的强制访问规则来决定是否允许访问。

3. 什么是安全审计?安全审计是对操作系统中有关安全的活动进行记录、检查及审核。

它是一种事后追查的安全机制,其主要目标是检测和判定非法用户对系统的渗透或入侵,识别误操作并记录进程基于特定安全级活动的详细情况,并显示合法用户的误操作。

安全审计为操作系统进行事故原因的查询、定位,事故发生前的预测、报警以及事故发生之后的实时处理提供详细、可靠的依据和证据支持,以备在违反系统安全规则的事件发生后能够有效地追查事件发生的地点、过程和责任人。

4.Windows操作系统的安全机制有哪些?答:Windows操作系统的安全机制有:(1)活动目录服务(2)Kerberos协议(3)PKI(4)智能卡(5)加密文件系统(6)安全配置模板(7)安全账号管理器。

5.操作系统常规的安全配置包括哪些方面?答:操作系统常规的安全配置包括以下五个方面:(1)停用Guest账号、限制用户数量;(2)创建多个管理员账号、管理员账号重命名;(3)创建陷阱账号、更改默认权限、设置安全密码;(4)设置屏幕保护密码、使用NTFS分区;(5)安装防病毒软件、确保备份资料盘的安全。

6.如何配置操作系统的安全策略?答:(1)配置操作系统安全策略、关闭不必要的服务;(2)关闭不必要的端口、开启审核策略;(3)开启密码策略、开启账户策略、备份敏感数据文件;(4)不显示上次登陆用户名、禁止建立空连接。

李凤华--计算机安全与保密技术--第十章

10.2 从几个程序谈起

程序运行平台

Redhat Linux 6.1 Kernel 2.2.13 egcs-2.91.66

10.2.1 第一个程序

#include <stdio.h> #include <string.h>

void SayHello(char* name) {

SayHello(argv[1]); return 0;

printf("Hello %s\n", tmpName); }

}

hello.c

运行情况

$ ./hello computer Hello computer $ ./hello aaaa………………………………………………………….a Hello aaaa……………………………………………………………….a Segmentation fault (core dumped)

SayHello栈帧

代码起始地址如何确定

问题已转化为用ESP加上某一偏移

该偏移不需要精确

ESP如何确定呢

用同样选项,插入一段代码,重新编译 使用调试工具跟踪应用程序 编一小程序,打印出运行时栈顶位置

在同样环境下,不同进程之间栈位置距离不会太 远

植 label1:

入 代 码 如 何 编 写 label2:

0xNNNNNNNN 0x???????? ………... ………...

Our-Codes

SayHello栈帧

如何选择这些数据?

几个问题:

SayHello函数局部变量区大小? NNNNNNNN如何确定? Our codes该怎样写 输入缓冲区不能包含0

局部变量区问题

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

}

hello.c

李凤华计算机安全与保密技术第十章

运行情况

$ ./hello computer Hello computer $ ./hello aaaa………………………………………………………….a Hello aaaa……………………………………………………………….a Segmentation fault (core dumped)

0xNNNNNNNN 0x???????? ………... ………...

Our-Codes

SayHello栈帧

李凤华计算机安全与保密技术第十章

局部变量区问题

ESP retip 0xNNNNNNNN

0xNNNNNNNN ………..NNNN 0xNNNNNNNN 0xNNNNNNNN 0xNNNNNNNN 0xNNNNNNNN 0xNNNNNNNN

Why????

hello.c

李凤华计算机安全与保密技术第十章

检查一下程序

#include <stdio.h> #include <string.h>

void SayHello(char* name) {

char tmpName[80];

strcpy(tmpName, name);

int main(int argc, char** argv) {

强而有效的不可破解的加密技术随处均可得 到(尽管有各种各样的进出口限制)

不攻击加密技术,攻击其应用的底层基础设施 不攻击加密技术,攻击其实现 不攻击加密技术,而从用户方面入手

李凤华计算机安全与保密技术第十章

Why Security is Harder than it Looks

p 所有软件都是有错的 p 通常情况下99.99%无错的程序很少会出问题

SayHello栈帧

李凤华计算机安全与保密技术第十章

如何选择这些数据?

p 几个问题:

ØSayHello函数局部变量区大小? ØNNNNNNNN如何确定? ØOur codes该怎样写 Ø输入缓冲区不能包含0

李凤华计算机安全与保密技术第十章

局部变量区问题

ESP retip 0xNNNNNNNN

??????????????????? ………..???? 0x????????

main-fp retip name

main栈帧

main中return 0;

…...

李凤华计算机安全与保密技术第十章

准备退出SayHello的栈(情况2)

./hello aaaaaa……………………………….a

ESP retip

aaaaaaaaaaaaaaaaaa ……aaaaaaaa 0x61616161 0x61616161 0x61616161 main栈帧

SayHello栈帧 ???????

…...

李凤华计算机安全与保密技术第十章

如果精心选择数据……...

ESP retip 0xNNNNNNNN

??????????????????? ………..???? 0x????????

0xNNNNNNNN 0x???????? ………... ………...

Our-Codes

李凤华计算机安全与保 密技术第十章

2020/11/18

李凤华计算机安全与保密技术第十章

本讲内容

10.1 现实中的一些安全问题 10.2 从几个程序谈起 10.3 程序失败的其它例子

李凤华计算机安全与保密技术第十章

10.1 现实中的一些安全问题

我的 口令就是我的用户名后加上123 我的口令是Q47pY!3,每隔90天就更换一次

if (argc != 2) { printf("Usage: hello

<name>.\n"); return 1;

}

/* Do some checks for tmpName. */

SayHello(argv[1]); return 0;

printf("Hello %s\n", tmpName); }

10.2.1 第一个程序

#include <stdio.h> #include <string.h>

void SayHello(char* name) {

char tmpName[80];

strcpy(tmpName, name);

int main(int argc, char** argv) {

Байду номын сангаас

}

hello.c

李凤华计算机安全与保密技术第十章

进一步思考……

发生了什么事?

李凤华计算机安全与保密技术第十章

几个要点

p Linux及其它几乎所有Intel x86系统、Solaris, etc p 分页式存储管理 p 平面内存结构,4GB或更大逻辑地址空间 p 栈从下往上生长 p C语言不进行边界检查

Our-Codes

SayHello栈帧

李凤华计算机安全与保密技术第十章

p 同安全相关的99.99%无错的程序可以确信会被人利 用那0.01%的错误

p 0.01%安全问题等于100%的失败

李凤华计算机安全与保密技术第十章

10.2 从几个程序谈起

程序运行平台

➢Redhat Linux 6.1 ➢Kernel 2.2.13 ➢egcs-2.91.66

李凤华计算机安全与保密技术第十章

李凤华计算机安全与保密技术第十章

进入SayHello后的栈

ESP

tmpName[80]

SayHello栈帧

main-fp retip name

main栈帧

…...

李凤华计算机安全与保密技术第十章

准备退出SayHello的栈(情况1)

./hello computer

ESP computer. ………….. SayHello栈帧

if (argc != 2) { printf("Usage: hello

<name>.\n"); return 1;

}

/* Do some checks for tmpName. */

SayHello(argv[1]); return 0;

printf("Hello %s\n", tmpName); }

李凤华计算机安全与保密技术第十章

进程内存布局

代码区 0x00000000

数据区

堆

字 符

串

栈

向

段

下

向

生

上

长

生 长

栈段

0xFFFFFFFF

李凤华计算机安全与保密技术第十章

调用SayHello之前的栈

ESP

main函数局部变量区

main栈帧

lastfp retip argc argv env …...