servlet过滤器实现页面的权限管理

如何在前端项目中实现用户权限与访问控制

如何在前端项目中实现用户权限与访问控制在前端项目中实现用户权限与访问控制是一个重要且常见的需求。

通过实现权限控制,我们可以确保只有授权的用户才能访问特定的页面或执行特定的操作,提高系统的安全性和可靠性。

在本文中,我们将探讨一些常用的方法和技术,以帮助你在前端项目中有效地实现用户权限与访问控制。

1. 角色与权限的设计在开始实现用户权限与访问控制之前,首先需要设计角色与权限的模型。

角色和权限是权限控制的基本单元。

角色定义了用户在系统中的身份,而权限定义了用户可以访问的资源或执行的操作。

通常,一个用户可以拥有多个角色,而每个角色可以拥有多个权限。

根据需求,可以将角色和权限进行细分,以实现更精细化的权限控制。

2. 身份验证在用户登录时,需要对用户进行身份验证。

常用的身份验证方式包括用户名密码验证、第三方登录和单点登录。

验证用户的身份后,可以在后端生成并返回一个用于后续请求的令牌(token)。

令牌可以存储在浏览器的本地存储(如Cookie或LocalStorage)中,以便后续请求时进行验证。

3. 前端路由控制前端路由控制是实现页面级别权限控制的重要手段。

通过在路由定义中添加权限配置,可以控制特定页面或路由需要的最低权限。

在路由导航时,可以根据用户的权限和角色信息,判断是否允许访问该页面或路由,并进行相应的跳转或展示。

4. 动态菜单生成一个常见的需求是根据用户的权限动态生成菜单。

根据用户当前的角色和权限信息,可以在前端动态生成菜单,并根据权限隐藏或禁用不可访问的菜单项。

这样用户只能看到他们具备权限的菜单项,提供了更友好和安全的用户界面。

5. 列表级别的访问控制在一些需要对数据进行展示和操作的列表页面上,通常需要对列表中的每一行进行权限控制。

这意味着根据用户的权限只显示他们有权限查看或操作的数据。

通过在前端发送请求时携带角色和权限信息,后端可以根据用户权限的变化返回对应的数据。

6. 权限管理界面为了更方便地管理用户角色和权限,可以开发一个权限管理界面。

servlet过滤器工作原理

servlet过滤器工作原理

Servlet过滤器是Java Web应用程序中的一个组件,主要用于在请求到达Servlet之前或响应离开Servlet之前对请求或响应进行预

处理和后处理。

其工作原理可以分为以下几个步骤:

1. 过滤器包含了一个或多个过滤器链,每个过滤器链由多个过

滤器组成。

当一个请求到达Servlet容器时,容器会首先检查是否有

过滤器链与其对应。

2. 如果存在对应的过滤器链,则依次对请求进行预处理,如对

请求参数进行验证、对请求进行日志记录等操作。

3. 然后,过滤器链将处理后的请求传递给被过滤的Servlet,Servlet对请求进行处理并产生响应。

4. 当Servlet容器收到响应并准备发送到客户端时,它会遍历

响应所经过的过滤器链,依次对响应进行后处理,如对响应进行压缩、对响应进行加密等操作。

5. 最后,Servlet容器将处理后的响应发送到客户端。

总的来说,Servlet过滤器的作用是增强Java Web应用程序的安全性、可靠性和性能。

通过对请求和响应进行预处理和后处理,可以

有效地防范潜在的安全威胁,优化应用的性能,提高用户体验。

基于Servlet容器的Web远程监控系统安全的设计与实现

< r pt m>idx s<ulpt m> ul a e / e.p /r a e - t n j - t

< fl r ma p n > / t - p ig i e < le - p i g i f tr ma p n >

< le i f tr

< r- atm > s s / r- a tm > ul p t e /y/< ulp t e <ftr / e -ma pi g l i p n>

科技信息

博士 ・ 专家论 坛

基于 S rl 窨器昀 We eve t b远程监控系统安宝酌设计与实坝

淮安信 息职业技 术 学院 李仁 和 王志勃

[ 摘 要 ] b系统安全是 B S We / 应用软件关键技 术部分 , 在基 于 Sr e容 器设计 实现的淮安快鹿牛奶场 家畜精细养殖远程监控 系 el vt 统, 充分利 用 Srl 容器框 架中 Flr ev t e ie 特点 , t 使用角色控制和动 态页面生成技术 , 实现 系统多层 次安全保障体 系。 [ 关键词 ]e l F t 角 色 安全 Sr e i r vt l e

图 3过滤器工作流程图 () 2 不同用户操作权限的设计 与实现

= ) ! (r ! _ i _ 四 J 兰 ‘  ̄ t e

F

l

一

系

图 2过滤器工作原理图 在 BS / 系统中 , 通过拷贝或记录下某些功能的连接地址信 息 , 下次 绕过用户登录界面 , 直接访问相关连接 , 这样对系统造成直接威胁。采 用过滤器屏蔽的方式进行处理 ,可以使未登录的用户无 法访问系统资 源。设计用户有效性校验类算法描述及过滤器的 w b m 配置文件 : e. l x 所 有 的 H t 请求都有现经过系统中的 F t 的过滤 ,在过滤器 中首 先检 t p ir l e

ASP.NETMVC5基础-过滤器(Filters)详解

MVC5基础-过滤器(Filters)详解什么是过滤器?通过上⼀篇关于Controller控制器的⽂章我们知道,MVC中的每⼀个请求,都会分配给相应的控制器(Controller)和对应的⾏为⽅法(Action)去处理,那么如果我们想要在Action处理的前后加上⼀些额外的处理逻辑怎么办呢?这时候就⽤到了过滤器(Filters)。

在 MVC的请求处理过程中有19个管道事件,这些事件分布在请求处理的各个节点中,⽐如BeginRequest(开始处理请求时触发)、AuthenticateRequest(对请求进⾏⾝份验证时触发)、AuthorizeRequest(对请求进程授权时触发)…等等等等。

⽽过滤器的主要作⽤就是将我们的附加逻辑注⼊到这些请求处理管道中。

在实际业务中,在Action⽅法前后添加额外附加逻辑的情况有很多,过滤器就是⽤来完成此功能。

通过过滤器可以将与业务逻辑⽆关但经常需要执⾏的代码分离开,使我们的代码逻辑性更加清晰,代码更加简洁。

过滤器的类型与作⽤MVC给我们提供了四种过滤器,基本满⾜了我们实际业务中常⽤的需求,包括以下:过滤器类型名称实现的接⼝默认的实现类作⽤执⾏的顺序与节点授权过滤器IAuthorizationFilter AuthorizeAttribute ⽤于限制进⼊控制器或控制器的某个⾏为⽅法在控制器⽅法调⽤前执⾏,所有过滤器中最先执⾏的动作过滤器IActionFilter ActionFilterAttribute⽤于进⼊动作⽅法之前或之后的处理在控制器⽅法调⽤前/后执⾏结果过滤器IResultFilter ActionFilterAttribute⽤于动作⽅法返回结果之前或之后的处理在控制器⽅法调⽤完,跳转⾄view页⾯前/后执⾏异常处理过滤器IExceptionFilter HandleErrorAttribute⽤于处理某个动作⽅法或某个控制器⾥⾯抛出的异常在控制器⽅法抛出异常时执⾏这四种类型的接⼝是MVC对过滤器的⼀个接⼝规范,同时MVC默认通过AuthorizeAttribute(授权)、HandleErrorAttribute(异常处理)、ActionFilterAttribute(动作和结果)三个类实现了这四个接⼝。

JSP期末考试试卷(A卷)-2012.6

华南农业大学期末考试试卷(A 卷)2011学年第2学期 考试科目: 软件开发基础(Java ) 考试类型:(闭卷)考试 考试时间: 120 分钟学号 姓名 年级专业答题说明:所有答案必须写在答卷的指定位置,考试结束时只交答卷。

一、选择题(本大题共20小题,每小题1分,共20分) 说明:将选项答案按序号写在答卷上。

1. HTML 页面中,定义浏览器标题的<Title>标记应该写在()标记中。

A <HTML></HTML>B <HEAD></HEAD>C <BODY></BODY>D <XML></XML> 2. 表单<FORM>的属性中,用来设定提交该表单的URL 地址的属性是()。

A action B method C name D target 3.下列关于JSP 应用程序执行的描述正确的是()。

A JSP 页面在每次执行前都必须经过翻译和编译后生成.class 文件。

B JSP 页面需要下载到本地浏览器中执行。

C JSP 页面的执行是在JSP 容器中完成的,需要JVM (Java 虚拟机)的支持。

D JSP 页面只需要有JVM (Java 虚拟机)就可以单独运行。

4.Servlet 开发人员在扩展HttpServlet 时如何处理HttpServlet 的service()方法? A 必须覆盖service()方法B 从doGet()或doPost()方法调用service()方法C 从init()调用service()方法D 至少覆盖一个doXXX()方法,如doPost()方法 5.以下哪个JSP 隐含对象不能存储属性(Attribute)?A requestB responseC sessionD application 6. 以下对JavaBean 的描述中正确的是哪一个?A JavaBean 必须继承java.io.Serializable 接口B JavaBean 本质上就是一个Java 类C 编译后的JavaBean 可以放置在Web 项目的任意目录下D 在JSP 页面中只能使用<jsp:useBean>动作才能使用JavaBean 7. Java Web 应用程序的配置文件web.xml 存放在哪个位置?A /WEB-INF/classesB /WEB-INFC /WEB-INF/libD /META-INF 8. 在某应用程序中有2个页面index.jsp 和test.jsp ,它们的代码分别如下: //index.jsp<%@page contentType="text/html" pageEncoding="UTF-8"%><html><head> </head><body>index:${}</body></html>//test.jsp<%@page contentType="text/html" pageEncoding="UTF-8"%><!DOCTYPE html><html><head><title>JSP Page</title></head><body>Test:${}</body></html>如果以http://localhost:8084/WebTest01/index.jsp?name=scau发送请求,能够显示index:scau Test:scau,则在程序空白处填写()语句可以实现。

《Servlet组件》-第03章- 监听器与过滤器-题目

知识点01-监听器:011203001题目1:当Web应用程序被关闭时,Servlet容器会调用Servlet Context“监听器”的哪个方法?( B ) 易A contextInitialized()B contextDestroyed()C contextFinialized()D contextShutdown()题目2:监听事件和处理事件(A )易A 都由Listener完成B 都由相应事件Listener处登记过的构件完成C 由Listener和构件分别完成D 由Listener和窗口分别完成题目3:察看下面这个类( C )易public class IfAttributsChanged implements ServletContextAttributeListener{public void attributeAdded(ServletContextAttributeEvent scab){System.out.println(“加入一个属性”);}public void attributeRemoved(ServletContextAttributeEvent scab){System.out.println(“删除一个属性”);}}关于IfAttributsChanged类的叙述,下列哪一个为真?A 此类可以成功编译B 此类无法成功编译,原因是缺少attributeChanged()方法。

C 此类无法成功编译,原因是缺少attributeReplaced()方法。

D 此类无法成功编译,原因是缺少attributeUpdated()方法。

题目4:实现下列哪一种接口的对象,并不需要在web.xml文件内进行额外的设定,Servlet 容器就能够回应该对象加入HTTP会话所发生的事件?(D )易A ServletContextListenerB HttpSessionListenerC HttpSessionAttributeListenerD HttpSessionBindingListener题目5:上下文相关的监听器(B C)(选择两项)易A HttpSessionListenerB ServletContextListenerC ServletContextAttributeListenerD ServletRequestAttributeListener题目6:Servlet2.4 以后提供了哪几种对象的事件监听。

4、Spring Security 安全权限管理手册

Spring Security 3.0 安全权限管理手册参考文献:1、中的spring security权限管理手册。

2、spring security3.0权限管理手册3、spring的相关资料。

本文档内容仅仅作为公司权限管理资料用,对于企业来说,权限管理将是系统中的非常重要的一个模块,权限的设计也是参考相关资料进行整理和补充。

系统将通过数据库进行管理用户权限。

权限管理搭建要的问题:1、区分Authentication(验证)与 Authorization(授权)验证这个用户是谁?用户身份可靠吗?授权某用户A是否可以访问资源R某用户A是否可以执行M操作某用户A是否可以对资源R执行M操作2、SS中的验证特点支持多种验证方式支持多种加密格式支持组件的扩展和替换可以本地化输出信息3、SS中的授权特点支持多种仲裁方式支持组件的扩展和替换支持对页面访问、方法访问、对象访问的授权。

4、SS核心安全实现Web安全通过配置Servlet Filter激活SS中的过滤器链实现Session一致性验证实现免登陆验证(Remember-Me验证)提供一系列标签库进行页面元素的安全控制方法安全通过AOP模式实现安全代理Web安全与方法安全均可以使用表达式语言定义访问规则5、配置SS配置Web.xml,应用安全过滤器配置Spring,验证与授权部分在web页面中获取用户身份在web页面中应用安全标签库实现方法级安全6、配置web.xml7、Spring配置文件中设置命名空间8、通过数据库验证用户身份9、完善web页面验证规则10、自定义验证配置11、本地化消息输出(国际化)根据公司项目的开发要求和集合spring security3.0功能,公司将通过数据库进行对用户身份验证和授权,系统将建立5个基础表进行对权利的管理。

第一部分数据库设计1、表设计create table pub_users(user_id varchar(32),user_account varchar(30),user_name varchar(40),user_password varchar(100),user_desc varchar(100),enabled int,issys int);alter table pub_users add constraint pk_pub_users primary key(user_id);create table pub_authorities(authority_id varchar(32),authority_name varchar(40),authority_desc varchar(100),enabled int,issys int);alter table pub_authorities add constraint pk_pub_authorities primary key(authority_id);create table pub_roles(role_id varchar(32),role_name varchar(40),role_desc varchar(100),enabled int,issys int);alter table pub_roles add constraint pk_pub_roles primary key(role_id);create table pub_resources(resource_id varchar(32),resource_name varchar(100),resource_desc varchar(100),resource_type varchar(40),resource_string varchar(200),priority int,enabled int,issys int);alter table pub_resources add constraint pk_pub_resources primary key(resource_id);create table pub_users_roles(id numeric(12,0) IDENTITY NOT NULL,user_id varchar(32),role_id varchar(32),enabled int);alter table pub_users_roles add constraint pk_pub_users_roles primary key(id); alter table pub_users_roles add constraint fk_users_roles_users foreign key(user_id) references pub_users(user_id);alter table pub_users_roles add constraint fk_users_roles_roles foreign key(role_id) references pub_roles(role_id);create table pub_roles_authorities(id numeric(12,0) IDENTITY NOT NULL,role_id varchar(32),authority_id varchar(32),enabled int);alter table pub_roles_authorities add constraint pk_pub_roles_authorities primary key(id);alter table pub_roles_authorities add constraint fk_pub_roles_authorities_authorities foreign key(authority_id) references pub_authorities(authority_id);alter table pub_roles_authorities add constraint fk_pub_roles_authorities_roles foreign key(role_id) references pub_roles(role_id);create table pub_authorities_resources(id numeric(12,0) IDENTITY NOT NULL,authority_id varchar(32),resource_id varchar(32),enabled int);alter table pub_authorities_resources add constraint pk_pub_authorities_resources primary key(id);alter table pub_authorities_resources add constraint fk_pub_authorities_resources_authorities foreign key(authority_id) references pub_authorities(authority_id);alter table pub_authorities_resources add constraint fk_pub_authorities_resources_resources foreign key(resource_id) references pub_resources(resource_id);3、E-R图如下:第二部分 WEB数据库整合提示:相关代码请参考项目模块1、将数据库表结构和Hibernate建立映射,本系统采用annotation进行对数据库进行零配置处理(请参考hibernate映射),如图。

servletfilter的执行顺序

servletfilter的执行顺序

Servlet Filter(过滤器)的执行顺序如下:

初始化过滤器:当应用程序启动时,容器会初始化所有配置的过滤器。

初始化过滤器的顺序是按照它们在web.xml 中的顺序来进行的。

请求到达过滤器链:当一个请求到达应用程序时,容器会将请求传递给第一个过滤器。

过滤器链中的过滤器执行:过滤器链是由多个过滤器组成的,它们按照web.xml中的顺序连接在一起。

每个过滤器都可以对请求进行处理,例如修改请求参数、验证用户身份等。

Servlet处理请求:当请求通过所有过滤器后,它将传递给目标Servlet进行处理。

响应返回过滤器链:当目标Servlet处理完请求并生成响应后,响应将通过过滤器链返回给客户端。

过滤器链中的过滤器执行(逆序):在响应返回过程中,过滤器将按照相反的顺序执行,即从最后一个过滤器到第一个过滤器。

这样可以对响应进行处理,例如添加响应头、修改响应内容等。

销毁过滤器:当应用程序关闭时,容器会销毁所有配置的过滤器。

销毁过滤器的顺序是按照它们在web.xml中的顺序来进行的。

需要注意的是,过滤器的执行顺序是由web.xml中的配

置决定的。

如果你在web.xml中配置了多个过滤器,并且希望它们按照特定的顺序执行,你需要确保在配置文件中按照期望的顺序列出它们。

论J2EE过滤器技术框架下的统一身份认证与访问控制技术

论J2EE过滤器技术框架下的统一身份认证与访问控制技术摘要:本文通过分析、研究用户身份认证、访问控制原理及j2eeserv let过滤器技术,在基于web应用系统特点和j2eeservlet 过滤器技术的基础上,提出了企业信息化应用系统的统一用户身份认证与访问控制的实现方法,并在j2ee应用框架中得到了应用。

关键词:j2eeservlet 过滤器身份认证访问控制 jsp/ serv let1引言随着信息化的深入发展,企业信息化逐渐从传统单机系统、客户/服务器转向基于internet应用、支持互联网的多层应用和瘦客户端的浏览器/服务器结构的信息系统。

同时,企业级信息系统的安全性也已成为信息化建设过程中至关重要的环节。

j2eeservlet是分布式企业架构j2ee的web组件,从servlet2.3规范开始新增了一种过滤器功能,称为serv let filter,主要作用是拦截、操纵来自客户端的请求,在资源还未发送到客户端前截取响应,并处理这些响应。

本文主要针对基于j2eeservlet过滤器技术实现企业信息系统用户的统一身份认证和资源的访问控制进行讨论。

2用户身份认证与访问控制技术分析2.1用户身份认证信息化应用系统的用户认证是指只有合法用户才能进入系统和使用系统提供的各种功能。

基于internet的多层b/s结构的应用系统,用户认证可通过以下三种方式实现:1)web server服务器实现,利用web服务器本身的用户身份功能实现;2)通过应用服务器实现,如j2ee应用服务器,它提供了基于j2ee安全基础框架的用户身份认证;3)信息化应用系统实现,或软件开发者在应用系统中结合前两种方法在系统内实现。

这三种方式各有其特点:前两种必须与web server和j2ee应用服务器相结合并利用其各自的特点进行配置实现,其灵活性较差,不能根据应用系统的需要进行定制;第三种方式,结合应用系统自身特点在应用系统内部实现。

onceperrequestfilter的使用

一、概述onceperrequestfilteronceperrequestfilter是Java Web开发中常用的过滤器,主要用于在每个HTTP请求到达Web应用程序时执行一些特定的操作。

它可以用于执行一些与请求相关的初始化操作,例如设置字符编码、验证用户身份、记录日志等。

通常情况下,开发人员可以继承javax.servlet.Filter接口,并实现其doFilter方法来自定义过滤器的行为。

二、onceperrequestfilter的使用场景1. 字符编码处理:在Web应用程序中,我们经常需要对请求的参数进行字符编码处理,以防止乱吗和安全漏洞。

onceperrequestfilter可以在每个请求到达时对请求参数进行统一的编码处理,确保Web应用程序的安全性。

2. 用户身份验证:在大多数Web应用程序中,都需要对用户的身份进行验证和权限控制。

onceperrequestfilter可以在每个请求到达时对用户的身份进行验证,并根据不同的权限进行相应的处理。

3. 日志记录:Web应用程序的日志记录是非常重要的,它可以帮助开发人员排查问题并监控应用程序的运行状态。

onceperrequestfilter 可以在每个请求到达时记录请求相关的日志,包括请求参数、请求位置区域、用户身份等信息。

4. 请求包装:有时候我们需要对请求进行一些包装操作,例如对请求参数进行统一处理、添加一些额外的参数等。

onceperrequestfilter可以在每个请求到达时对请求进行包装操作,以便后续的业务逻辑处理。

5. 性能监控:一些特殊的应用程序需要对每个请求的性能进行监控,以便及时发现性能问题并进行优化。

onceperrequestfilter可以在每个请求到达时记录请求的处理时间、内存占用情况等信息。

三、onceperrequestfilter的使用方法1. 创建自定义过滤器类:我们需要创建一个自定义的过滤器类,通常情况下,该类需要继承javax.servlet.Filter接口,并实现其doFilter方法。

Java Web 期末复习题集(3)内含答案

Java Web 复习题集(3)一、单项选择题(请将所选择的答案号码填写在每小题中的圆括号内)1、以下关于Web的说法错误的是()。

A)其本意是网和网状物B)其目前被广泛译作“万维网”或“互联网”C)其是一种基于超文本方式工作的信息系统D)其是一种基于超媒体方式工作的信息系统2、不属于Web客户端应用技术的是()。

A)HTML B)CSS C)JavaScript D)CGI3、特殊符号“<”对应的实体名称是()。

A)& B) C)<D)>4、HTML代码“<img src="logo.jpg">”的功能是( )。

A)插入图片logo.jpg和超链接B)以图片logo.jpg为页面背景C)显示图片logo.jpgD)点击“logo.jpg”进行图片logo.jpg的下载5、<select>标记的功能是( )。

A)获得焦点B)获得被选择变量的值C)在页面中创建选择框D)在页面中创建下拉列表6、对外部样式表mystylee.css使用正确的是( )。

A)<import rel = "mystylee" href = "mystyle.css" type="text/css">B)<import rel = "styleSheet" href = "mystyle.css" type="text/css">C)<link rel = "mystylee" href = "mystyle.css" type="text/css">D)<link rel = "styleSheet " href = "mystyle.css" type="text/css">7、在JavaScript中,以下关于window对象的说法错误的是( )。

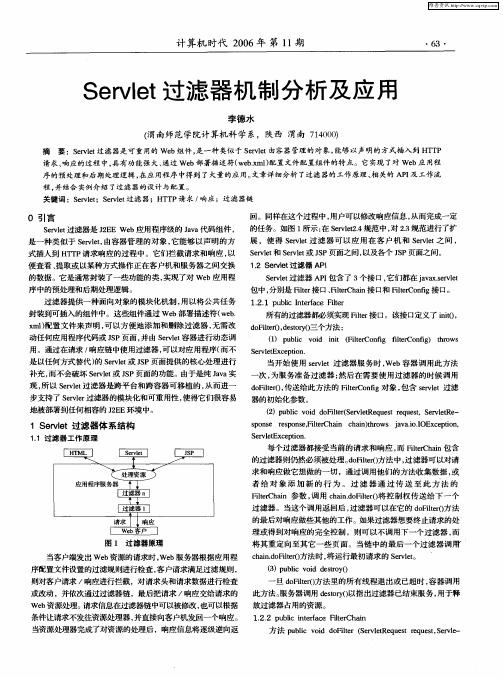

Servlet过滤器机制分析及应用

程 , 结合 实例 介 绍 了过 滤 器 的 设 计 与 配 置 。 并

关 键 词 :S rl ;Srl 过 滤 器 ;HT P请 求 / 应 ;过 滤 器 链 eve eve t t T 响

每个过滤器都 接受 当前的请求 和响应 , Flrh n 而 i C a 包含 t i e

的过滤器则仍然必须被处理 。o ie0 法中 , d Fl r方 t 过滤器可 以对请 求和 响应做它 想做 的一切 ,通过调用他们 的方法收集数据 , 或 者 给 对 象 添 加 新 的 行 为 。 过 滤 器 通 过 传 送 至 此 方 法 的 Flr h n 参数 , 用 c a . Fl r ieC a t i 调 h nd ieO将控 制权 传送 给下 一个 i o t

维普资讯

计 算机 时代 2 0 年 第 1 期 06 1

・3・ 6

S rl 过滤 器 机 制分析 及应 用 eve t

李 德水

( 渭南师范学院计算机科学 系,陕西 渭南 740) 100

摘 要 :S rl 过 滤器是 可重 用的 We eve t b组件 , 是一种类似 于 S rl 由容 器管理 的对象, eve t 能够 以声 明的方式插入 到 H T TP 请 求、 响应的过程 中, 具有功能 强大、 过 We 通 b部署描述符 ( b . ) we x 配置文件配置组件的特点。它实现 了对 We m1 b应用程

( p bi od nt (i eC n g i t C n g t o s 1 u l v i ii Fl r o f f e o f ) h w ) c t i lr i r

过滤器(Filter)和拦截器(Interceptor)的执行顺序和区别

过滤器(Filter)和拦截器(Interceptor)的执⾏顺序和区别⽬录⾸先建⽴⼀个SpringBoot⼯程,增加⼀个IndexController供测试使⽤。

@Controllerpublic class IndexController {@GetMapping("/hello")@ResponseBodypublic String index(){return "hello";}}过滤器 Filter过滤器( Filter),是 JavaEE 的标准,依赖于 Servlet 容器,使⽤的时候是配置在 SpringMVC 框架中是配置在web.xml ⽂件中的,可以配置多个,执⾏的顺序是根据配置顺序从上到下。

在 SpringBoot 项⽬中也可以采⽤注解的形式实现。

Servlet中的过滤器Filter是实现了javax.servlet.Filter接⼝的服务器端程序,主要的⽤途是设置字符集、控制权限、控制转向、做⼀些业务逻辑判断等。

其⼯作原理是,只要你在web.xml⽂件配置好要拦截的客户端请求,它都会帮你拦截到请求,此时你就可以对请求或响应(Request、Response)统⼀配置请求编码以及过滤⼀些⾮法参数,垃圾信息,简化操作;同时还可进⾏逻辑判断,如⽤户是否已经登陆、有没有权限访问该页⾯等等⼯作。

它是随你的web应⽤启动⽽启动的,只初始化⼀次,以后就可以拦截相关请求,只有当你的web应⽤停⽌或重新部署的时候才销毁。

Filter可以认为是Servlet的⼀种“加强版”,它主要⽤于对⽤户请求进⾏预处理,也可以对HttpServletResponse进⾏后处理,是个典型的处理链。

Filter也可以对⽤户请求⽣成响应,这⼀点与Servlet相同,但实际上很少会使⽤Filter向⽤户请求⽣成响应。

使⽤Filter完整的流程是:Filter对⽤户请求进⾏预处理,接着将请求交给Servlet进⾏处理并⽣成响应,最后Filter再对服务器响应进⾏后处理。

简述servlet的作用

简述servlet的作用Servlet是Java编写的服务器端程序,用于处理客户端的HTTP请求并生成响应。

它是JavaEE(Java Enterprise Edition)的一部分,是构建动态Web应用程序的重要组件。

Servlet的作用主要有以下几个方面:1. 处理HTTP请求和生成响应:Servlet可以接收来自客户端的HTTP请求,并根据请求的内容进行相应的处理,例如查询数据库、计算、生成动态HTML等。

然后,Servlet可以生成一个包含响应内容的HTTP响应,返回给客户端。

2. 实现业务逻辑:Servlet可以作为Web应用程序的控制器,根据不同的请求参数或路径,调用相应的业务逻辑处理方法。

它可以处理用户注册、登录、查询、修改等各种业务功能。

3. 与数据库交互:Servlet可以通过Java的数据库连接技术(如JDBC)与数据库进行交互,实现数据的读取、插入、更新和删除等操作。

它可以接收客户端的请求,从数据库中查询数据并返回给客户端,或者将客户端提交的数据写入数据库。

4. 生成动态内容:Servlet可以根据客户端请求的不同,动态生成HTML、XML、JSON等格式的内容,并将其作为响应返回给客户端。

这样就可以实现个性化、实时更新的Web页面。

5. 跨域访问:Servlet可以处理跨域请求,通过设置响应头部信息,实现浏览器端的跨域访问控制。

这在多个域名或端口之间共享资源时非常有用。

6. 会话管理:Servlet可以通过会话对象(HttpSession)来管理用户会话状态。

它可以创建、销毁和跟踪会话,并存储和读取会话数据。

这对于实现用户登录、权限控制、购物车等功能至关重要。

7. 过滤和拦截:Servlet可以通过过滤器(Filter)来拦截请求和响应,对其进行预处理和后处理。

它可以用于验证用户身份、记录日志、压缩响应内容等。

通过过滤器,可以实现对请求和响应的统一处理,提高代码的复用性和可维护性。

使用过滤器控制用户登录

学jsp这么长时间,做的项目也有七八个了,可所有的项目都是用户登录就直接跳转到其拥有权限的页面,或者显示可访问页面的链接。

使用这种方式来幼稚地控制访问权限。

从来没有想过如果我没有登录,直接输入地址也可以直接访问用户的页面的。

在jsp中权限的控制是通过Filter过滤器来实现的,所有的开发框架中都集成有Filter,如果不适用开发框架则有如下实现方法:LoginFilter.javapublic class LoginFilter implements Filter {private String permitUrls[] = null;private String gotoUrl = null;public void destroy() {// TODO Auto-generated method stubpermitUrls = null;gotoUrl = null;}public void doFilter(ServletRequest request, ServletResponse response,FilterChain chain) throws IOException, ServletException {// TODO Auto-generated method stubHttpServletRequest res=(HttpServletRequest) request;HttpServletResponse resp=(HttpServletResponse)response;if(!isPermitUrl(request)){if(filterCurrUrl(request)){System.out.println("--->请登录");resp.sendRedirect(res.getContextPath()+gotoUrl);return;}}System.out.println("--->允许访问");chain.doFilter(request, response);}public boolean filterCurrUrl(ServletRequest request){boolean filter=false;HttpServletRequest res=(HttpServletRequest) request;User user =(User) res.getSession().getAttribute("user");if(null==user)filter=true;return filter;}public boolean isPermitUrl(ServletRequest request) { boolean isPermit = false;String currentUrl = currentUrl(request);if (permitUrls != null && permitUrls.length > 0) { for (int i = 0; i < permitUrls.length; i++) {if (permitUrls[i].equals(currentUrl)) {isPermit = true;break;}}}return isPermit;}//请求地址public String currentUrl(ServletRequest request) { HttpServletRequest res = (HttpServletRequest) request;String task = request.getParameter("task"); String path = res.getContextPath();String uri = res.getRequestURI();if (task != null) {// uri格式 xx/seruri = uri.substring(path.length(), uri.length()) + "?" + "task="+ task;} else {uri = uri.substring(path.length(), uri.length());}System.out.println("当前请求地址:" + uri);return uri;}public void init(FilterConfig filterConfig) throws ServletException { // TODO Auto-generated method stubString permitUrls = filterConfig.getInitParameter("permitUrls");String gotoUrl = filterConfig.getInitParameter("gotoUrl");this.gotoUrl = gotoUrl;if (permitUrls != null && permitUrls.length() > 0) {this.permitUrls = permitUrls.split(",");} }}Web.xml<filter><filter-name>loginFilter</filter-name><filter-class>filter.LoginFilter</filter-class><init-param><param-name>ignore</param-name><param-value>false</param-value></init-param><init-param><param-name>permitUrls</param-name><param-value>/,/servlet/Loginservlet?task=login,/public.jsp,/login.jsp</param-value> </init-param><init-param><param-name>gotoUrl</param-name><param-value>/login.jsp</param-value></init-param></filter><filter-mapping><filter-name>loginFilter</filter-name>希望对大家有所帮助,多谢您的浏览!<url-pattern>/*</url-pattern></filter-mapping>关于Filter配置和原理不懂得可以查看本站文章:Web过滤器Filter的原理与创建这短代码主要实现了用户登录的过滤,权限过滤原理相同。

permissionsauthorizationfilter

permissionsauthorizationfilter

PermissionsAuthorizationFilter是一种权限控制过滤器,它可以帮助开发人员控制用户访问特定资源的权限。

它可以检查用户

是否具有访问特定资源的权限,如果没有,则拒绝访问。

PermissionsAuthorizationFilter使用一种称为“角色权限模型”的技术来控制用户访问特定资源的权限。

在这种模型中,每个用

户都有一个或多个角色,每个角色都有一组特定的权限。

当用户

尝试访问特定资源时,PermissionsAuthorizationFilter会检查用户是否具有访问该资源的权限,如果没有,则拒绝访问。

PermissionsAuthorizationFilter可以用于控制用户访问Web

应用程序中的特定资源,例如文件、数据库表或Web页面。

它可

以帮助开发人员确保只有具有特定权限的用户才能访问特定资源。

PermissionsAuthorizationFilter还可以用于控制用户访问特定功能,例如发布文章、更改用户设置或执行其他特定任务。

它可

以帮助开发人员确保只有具有特定权限的用户才能执行特定任务。

总之,PermissionsAuthorizationFilter是一种有用的权限控制过滤器,可以帮助开发人员控制用户访问特定资源和执行特定任

务的权限。

它可以有效地帮助开发人员确保只有具有特定权限的

用户才能访问特定资源或执行特定任务。

第8章 Java web高级编程技术

2.Tomcat 中直接使用的方法: (1)数据源配置,代码如程序8-14所示. (2)异步获取连接的方法,代码如程序8-15 所示. (3)在独立的应用中使用,代码如程序8-16 所示.

小结

本章主要介绍了Java web中访问权限控制、 数据库连接池技术等高级编程技术,通过实现 登录访问控制过滤器案例,介绍了访问权限控 制过滤器的设计流程和Filter,通过实现字符 过滤器案例,介绍了字符过滤器的设计思路和 方法,通过实现连接池优化数据库连接案例, 介绍了数据库连接池原理及配置方法等。

1.基本概念及原理 2.服务器自带的连接池 连接池关键问题分析: 1.并发问题 2.多数据库服务器和多用户 3.事务处理 4.连接池的分配与释放 5.连接池的配置与维护

Tomcat DBCP Tomcat DBCP,英文全称为Tomcat DataBase Connection Pool,是Tomcat提 供的数据库连接池解决方案。在程序开发过程 中,采用JDBC直接连接数据库比较耗费资源 ,而手动编写连接池又比较麻烦,因此可以采 用一些服务器提供的连接池技术。

2. 编写过滤器类Encoding,在该类的 doFilter方法中,在使用FilterChain对象将 请求传递至下一个过滤器或调用目标资源前, 将原request对象进行装饰。代码如程序8-9 所示。

扩展—— Servlet 3.0新特性

Leabharlann 1. 异步处理支持 2. 新增的注解支持 3.可插性支持

新知识点——数据库连接池原理、Tomcat DBCP

数据库连接是一种关键的有限的昂贵的资源,这一点在多用户的 网页应用程序中体现得尤为突出。对数据库连接的管理能显著影 响到整个应用程序的伸缩性和健壮性,影响到程序的性能指标。 数据库连接池正是针对这个问题提出来的。数据库连接池负责分 配、管理和释放数据库连接,它允许应用程序重复使用一个现有 的数据库连接,而再不是重新建立一个;释放空闲时间超过最大 空闲时间的数据库连接来避免因为没有释放数据库连接而引起的 数据库连接遗漏。这项技术能明显提高对数据库操作的性能。

权限认证与授权(Shrio框架)

权限认证与授权(Shrio框架)权限概述认证: 系统提供的⽤于识别⽤户⾝份的功能, 通常登录功能就是认证功能; -- 让系统知道你是谁授权: 系统授予⽤户可以访问哪些功能的证书. -- 让系统知道你能做什么!常见的权限控制⽅式URL 拦截权限控制底层基于拦截器或过滤器实现⽅法注解权限控制我们框架会将加⼊注解的Action创建代理对象,由代理对象进⾏权限校验,如果校验通过,通过反射调⽤⽬标对象的⽅法,如果校验不通过,框架会抛出权限不⾜异常;底层基于代理技术实现,为 Action 创建代理对象,由代理对象进⾏权限校验;创建权限数据模型权限表⾓⾊表(权限的集合), 引⼊⾓⾊表,是为了⽅便授权⽤户表⾓⾊权限关系表⽤户⾓⾊关系表apache shiro 框架核⼼功能⾝份认证(Authentication): 简称"登录";授权(Authorization):给⽤户分配⾓⾊或者权限资源;会话管理(Session Management)加密shiro 框架认证流程1. 使⽤shiro框架的URL拦截进⾏权限控制(基于过滤器技术实现)1.1 导⼊jar包: shiro-all;1.2 在web.xml中配置⼀个由spring提供的过滤器,⽤于整合shiro框架(这个过滤器必须放在struts2 过滤器前)<!-- 配置spring 框架提供的⽤于整合shiro框架的过滤器 --><filter><filter-name>shiroFilter</filter-name><filter-class>org.springframework.web.filter.DelegatingFilterProxy</filter-class></filter><filter-mapping><filter-name>shiroFilter</filter-name><url-pattern>/*</url-pattern></filter-mapping>1.3 在spring配置⽂件中配置bean,id和上⾯的过滤器名称⼀致<!-- 配置shiro框架的过滤器⼯⼚对象 --><bean id="shiroFilter" class="org.apache.shiro.spring.web.ShiroFilterFactoryBean"><!-- 注⼊安全管理器对象 --><property name="securityManager" ref="securityManager"></property><!-- 注⼊相关页⾯,访问URL --><property name="loginUrl" value="/login.jsp"/><property name="successUrl" value="/index.jsp"/><property name="unauthorizedUrl" value="/unauthorized.jsp"/><!-- 注⼊URL拦截规则 --><property name="filterChainDefinitions"><value>/css/** = anon/js/** = anon/images/** = anon/validatecode.jsp* = anon/login.jsp = anon/userAction_login.action = anon/page_base_staff.action = perms["staff-list"]/* = authc</value></property></bean><!-- 注册安全管理器对象 --><bean id="securityManager" class="org.apache.shiro.web.mgt.DefaultWebSecurityManager"> <property name="realm" ref="bosRealm"></property></bean><!-- 注册 realm --><bean id="bosRealm" class="cn.itcast.bos.realm.BOSRealm"></bean>1.4 修改 UserAction 中的login⽅法,使⽤shiro框架提供的⽅式进⾏认证操作// UserAction.javapublic class UserAction extends BaseAction<User>{// 属性驱动,接收页⾯输⼊的验证码private String checkcode;public void setCheckcode(String checkcode){this.checkcode = checkcode;}// 使⽤shiro框架提供的⽅式,进⾏认证操作public String login(){// 从Session中获取⽣成的验证码String validatecode =(String)ServletActionContext.getRequest().getSession().getAttribute("key");//校验验证码是否正确if(StringUtils.isNotBlank(checkcode) && checkcode.equals(validatecode)){// 使⽤shiro框架提供的⽅式进⾏认证操作Subject subject = SecurityUtils.getSubject(); // 获取当前⽤户对象// 创建⽤户名,密码令牌对象AuthenticationToken token = new UsernamePasswordToken(model.getUsername(),MD5Utils.md5(model.getPassword()));try{subject.login(token);}catch(Exception e){e.printStackTrace();return LOGIN;}// 登录成功,将user从当前线程中取出,放⼊session中User user = (User)subject.getPrincipal();ServletActionContext.getRequest().getSession().setAttribute("loginUser",user);return HOME;}else{// 输⼊的验证码错误,设置提⽰信息,跳转到登录页⾯this.addActionError("输⼊的验证码错误!");return LOGIN;}}}// ⾃定义realm类, BOSRealm.javapublic class BOSRealm extends AuthorizingRealm{@Autowiredprivate IUserDao userDao;// 认证⽅法protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token)throws AuthenticationException {UsernamePasswordToken passwordToken = (UsernamePasswordToken)token;// 获取页⾯输⼊的⽤户名String username = passwordToken.getUsername();// 根据⽤户名查询数据库中的密码User user = userDao.findUserByUsername(username);if(user == null){// 如果页⾯输⼊的⽤户名不存在return null;}// 创建简单认证对象AuthenticationInfo info = new SimpleAuthenticationInfo(user,user.getPassword(),this.getName());// shiro框架负责⽐对数据库中的密码和页⾯输⼊的密码是否⼀致return info;}// 授权⽅法protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection arg0) {SimpleAuthorizationInfo info = new SimpleAuthorizationInfo();// 为⽤户授权info.addStringPermission("staff-list");// 获取当前⽤户(两种⽅式)User user1 = (User)SecurityUtils.getSubject().getPrincipal();User user2 = (User)principals.getPrimaryPrincipal();// TODO 获取需要修改为根据当前登录⽤户查询数据库,获取实际对应的权限return info;}}2. 使⽤ shiro 的⽅法注解⽅式进⾏权限控制(基于代理技术实现)2.1 在spring配置⽂件中开启shiro注解⽀持<!-- 开启shiro框架注解⽀持 --><bean id="defaultAdvisorAutoProxyCreator"class="org.springframework.aop.framework.autoproxy.DefaultAdvisorAutoProxyCreator"><!-- 强制使⽤cglib,创建Action的代理对象 --><property name="proxyTargetClass" value="true"/></bean><!-- 配置shiro框架提供的切⾯类,⽤于创建代理对象 --><bean class="org.apache.shiro.spring.security.interceptor.AuthorizationAttributeSourceAdvisor"/>2.2 在Action类中的⽅法上,使⽤shiro框架提供的注解,@RequiresPermissions("权限名称")在权限不⾜时,会抛出如下异常:2.3 在 struts.xml 中配置全局异常捕获,当shiro框架抛出权限不⾜异常时,跳转到权限不⾜提⽰页⾯<!-- 配置全局结果集 --><global-results><result name="unauthorized">/unauthorized.jsp</result></global-results><!-- 配置全局异常处理 --><global-exception-mappings><exception-mapping result="unauthorized"exception="org.apache.shiro.authz.UnauthorizedException"/></global-exception-mappings>3. 使⽤shiro提供的页⾯标签⽅式进⾏权限控制3.1 在jsp页⾯中,引⼊shiro的标签库:<%@ taglib prefix="shiro" uri="/tags"%>3.2 使⽤shiro的标签控制页⾯元素的展⽰<shiro:hasPermission name="权限名称"><!-- 页⾯中需要权限控制的元素 --><input type="button" value="test"/></shiro:hasPermission>使⽤ ehcache 缓存权限数据1. 导⼊jar包: .sf.ehcache2. 在项⽬中提供 ehcache 的配置⽂件<ehcache xmlns:xsi="/2001/XMLSchema-instance"xsi:noNamespaceSchemaLocation="../config/ehcache.xsd"><diskStore path="java.io.tmpdir"/><defaultCachemaxElementsInMemory="10000"eternal="false"timeToIdleSeconds="120"timeToLiveSeconds="120"overflowToDisk="true"maxElementsOnDisk="10000000"diskPersistent="false"diskExpiryThreadIntervalSeconds="120"memoryStoreEvictionPolicy="LRU"/></ehcache>3. 在spring配置⽂件中配置缓存管理器对象,并注⼊给安全管理器对象// applicationContext.xml<!-- 注册安全管理器对象 --><bean id="securityManager" class="org.apache.shiro.web.mgt.DefaultWebSecurityManager"> <property name="realm" ref="bosRealm"></property><!-- 注⼊缓存管理器 --><property name="cacheManager" ref="cacheManager"></property></bean><!-- 注⼊缓存管理器 --><bean id="cacheManager" class="org.apache.shiro.cache.ehcache.EhCacheManager"><!-- 注⼊ ehcache 的配置⽂件 --><property name="cacheManagerConfigFile" value="classpath:ehcache.xml"></property> </bean>。

拦截器(Interceptor)与过滤器(Filter)

拦截器(Interceptor)与过滤器(Filter)⽬录⼀、⽤户的普通Http请求执⾏顺序⼆、过滤器、拦截器添加后的执⾏顺序三、拦截器(Interceptor)的基本定义 拦截器是⾯向切⾯(AOP)编程中应⽤的⼀种统⼀处理⽅案,就是在你的Controller、Servie或者⼀个Method调⽤⼀个Method,或者在Method调⽤⼀个Method之后,统⼀的进⾏处理的⽅案,基于Java的反射机制。

拦截器,在AOP(Aspect-Oriented Programming)中可以⽤于在某个⽅法或者字段被访问之前,进⾏拦截,然后在之前或者之后加⼊某些统⼀的处理⽅法。

拦截是AOP的⼀种具象的实现⽅式。

拦截器将很多service或者Controller中共有的⾏为提炼出来,在某些⽅法执⾏的前后执⾏,提炼为通⽤的处理⽅式,让被拦截的⽅法都能享受这⼀共有的功能,让代码更加简洁,同时,当共有的功能需要发⽣调整、变动的时候,不必修改很多的类或者⽅法,只要修改这个拦截器就可以了,可复⽤性很强。

Spring MVC 中的Interceptor拦截请求是通过HandlerInterceptor来实现的。

四、拦截器(Interceptor)必须实现的三个⽅法 1)总览 2)preHandle(HttpServletRequest request, HttpServletResponse response, Object handle)⽅法 该⽅法将在请求处理之前进⾏调⽤。

SpringMVC 中的Interceptor 是链式的调⽤的,在⼀个应⽤中或者说是在⼀个请求中可以同时存在多个Interceptor 。

每个Interceptor 的调⽤会依据它的声明顺序依次执⾏,⽽且最先执⾏的都是Interceptor 中的preHandle ⽅法,所以可以在这个⽅法中进⾏⼀些前置初始化操作或者是对当前请求的⼀个预处理,也可以在这个⽅法中进⾏⼀些判断来决定请求是否要继续进⾏下去。