AD域、DNS分离+额外域控制器安装-及主域控制器损坏解决方法

AD域服务器配置使用手册

AD域服务器配置使用手册目录•简介•安装AD域服务器•配置AD域服务器•使用AD域服务器•常见问题与解决方案简介Active Directory(简称AD)是由微软公司开发的一种目录服务,用于管理和组织网络中的用户、计算机、应用程序等资源。

AD域服务器是一个核心组件,用于集中管理和分发资源,提供统一的身份验证和访问控制。

本文档将指导您进行AD域服务器的安装、配置和使用,以便在企业网络中实现集中管理和统一认证。

在安装AD域服务器之前,您需要确保以下条件已满足:•一台运行Windows Server操作系统的服务器•具有管理员权限的帐户•确保网络连接正常按照以下步骤进行AD域服务器的安装:1.在服务器上运行Windows Server安装程序。

2.选择“自定义安装”选项,并选择“域控制器”角色。

3.指定域的名称,并设置管理员密码。

4.安装必要的依赖项和组件。

5.完成安装过程。

安装完成后,您需要进行AD域服务器的配置,以满足特定的网络需求。

以下是一些常见的AD域服务器配置任务:•添加组织单位(OU)和用户组:用于组织和管理用户和计算机资源。

•配置组策略:通过组策略设置实施安全和配置要求。

•创建用户账户和共享文件夹:用于授权和权限管理。

•配置安全认证和访问控制:用于保护网络资源免受未经授权的访问。

•配置域名服务器(DNS)和动态主机配置协议(DHCP):用于自动分配IP地址和解析域名。

您可以通过Windows Server管理工具如Active Directory用户和计算机、组策略管理等进行以上配置任务。

使用AD域服务器一旦AD域服务器配置完成,您可以开始使用其提供的功能:•用户身份验证和访问控制:用户可以使用域帐户登录到域中的任何计算机,并访问授权的资源。

•统一管理:通过AD域服务器,您可以集中管理用户、计算机和应用程序的配置和访问权限。

•自动化管理:通过组策略和脚本,可以自动化管理和配置群组策略、软件安装等。

主域控损坏Active Directory转移

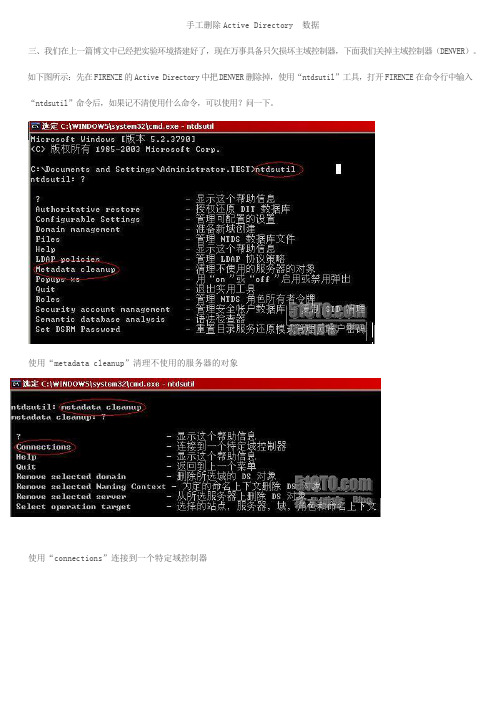

手工删除Active Directory 数据三、我们在上一篇博文中已经把实验环境搭建好了,现在万事具备只欠损坏主域控制器,下面我们关掉主域控制器(DENVER)。

如下图所示:先在FIRENZE的Active Directory中把DENVER删除掉,使用“ntdsutil”工具,打开FIRENZE在命令行中输入“ntdsutil”命令后,如果记不清使用什么命令,可以使用?问一下。

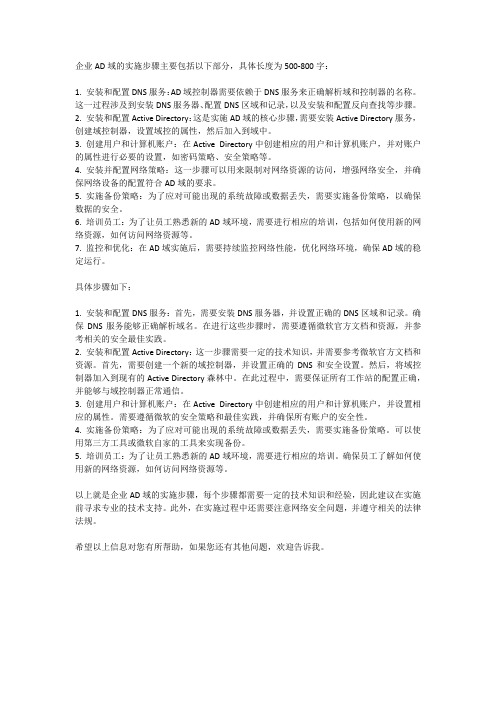

使用“metadata cleanup”清理不使用的服务器的对象使用“connections”连接到一个特定域控制器使用“connect to server firenze”连接到自己,使用“quit”退出到上一级菜单中。

使用“select operation target”选择站点使用“list sites”就会显示出所有的站点,我们只有一个站点,这里的站点是用0代表。

使用“select site 0”就是选中站点了。

使用“list domains in site”列出所选站点中的域,只有 一个域,还是用0代表。

使用“select domain 0”选中这个域。

使用“list server for domain in site”列出所选域和站点中的服务器,列出了主域控制器DENVER和额外域控制器FIRENZE,还是用数字0和1代表。

使用“select server 0”就是选中了DENVER,因为我们是在删除主DENVER。

我们想要选的服务器已经选中了,使用“quit”退出到上一个菜单中。

使用“remove selected server”删除所先的对象DENVER,出现了一个确认对话框,选择“是”。

最后使用“quit”命令退出就可以了。

我们打开“Active Directory 站点和服务”下把“DENVER”选中,右击“删除”。

出现一个对话框,选择“是”现在“DENVER”已经没有了,展开site->default-first-site-name->servers,展开FIRENZE,右击“NTDS Settings”点“属性”,勾上全局编录前面的勾,点确定,如图所示:现在把“全局编录”也转到FIRENZE上了。

强制删除多余的域控制器

强制删除多余的域控制器很多企业都碰到过这样的问题:AD域中的某台域控制器由于软件或硬件问题而瘫痪,无法启动。

这时,如果想重新安装这台服务器,就需要先将它从域中删除。

但是,由于该服务器已经不能启动,所以无法使用Dcromo进行删除。

如果简单地从“AD用户和计算机”中删除该域控制器的话,它的信息依然会保留在AD数据库中,客户机和其他域控制器仍然会频繁访问这台已不存在的域控制器,这会给AD的功能和性能带来很大影响。

本文针对这种问题提出了一套完整的解决方案,在利用Ntdsutil工具强制删除或控制器的同时,保证了整个AD域的功能不受到任何影响。

例如,企业AD中的一台Windows Server2003域控制器(DC1),由于硬件问题而瘫痪,无法启动。

企业希望将DC1从域中删除。

在强制删除DC1前,我们需要提前考虑以下问题:1.如果删除的DC是企业当前的一台和AD集成的DNS服务器,要考虑是否需要将DNS服务器,要考虑是否需要将DNS记录迁移到其他DNS 服务器上。

如果进行了迁移,则需要更新所有成员工作站、成员服务器以及其他可能使用过这台DNS服务器进行名称解析的DC上的DNS客户端配置。

2.如果删除的域控制器是一台全局编录服务器,要考虑是否全局编录迁移到其他DC上。

3.如果删除的DC曾经担任Flexible Single Master Operation (FSMO)角色,要将这些角色重新分配给一台活动的DC。

经过系统分析,发现系统当前状况如下:1.除当前瘫痪的域控制器DC1以外,域中还存在另一台域控制器BAKSRV。

2.DC1担任着域中的所有五个FSMO角色。

3.DC1是域中的惟一的一台全局编录服务器。

4.DC1是域中的惟一的一台DNS服务器,拥有“和AD集成的DNS 区域”.5.BAKSRV充当着企业的DHCP服务器,客户端的IP地址、网关、DNS 服务器设置均由BAKSRV分发。

对系统进行分析评估之后,在删除DC1之前,必须使BAKSRV担负起DC1以前所担负的所有角色,否则将会造成用户无法登录域,网络资源不可访问等多个严重问题。

企业ad域实施步骤

企业AD域的实施步骤主要包括以下部分,具体长度为500-800字:1. 安装和配置DNS服务:AD域控制器需要依赖于DNS服务来正确解析域和控制器的名称。

这一过程涉及到安装DNS服务器、配置DNS区域和记录,以及安装和配置反向查找等步骤。

2. 安装和配置Active Directory:这是实施AD域的核心步骤,需要安装Active Directory服务,创建域控制器,设置域控的属性,然后加入到域中。

3. 创建用户和计算机账户:在Active Directory中创建相应的用户和计算机账户,并对账户的属性进行必要的设置,如密码策略、安全策略等。

4. 安装并配置网络策略:这一步骤可以用来限制对网络资源的访问,增强网络安全,并确保网络设备的配置符合AD域的要求。

5. 实施备份策略:为了应对可能出现的系统故障或数据丢失,需要实施备份策略,以确保数据的安全。

6. 培训员工:为了让员工熟悉新的AD域环境,需要进行相应的培训,包括如何使用新的网络资源,如何访问网络资源等。

7. 监控和优化:在AD域实施后,需要持续监控网络性能,优化网络环境,确保AD域的稳定运行。

具体步骤如下:1. 安装和配置DNS服务:首先,需要安装DNS服务器,并设置正确的DNS区域和记录。

确保DNS服务能够正确解析域名。

在进行这些步骤时,需要遵循微软官方文档和资源,并参考相关的安全最佳实践。

2. 安装和配置Active Directory:这一步骤需要一定的技术知识,并需要参考微软官方文档和资源。

首先,需要创建一个新的域控制器,并设置正确的DNS和安全设置。

然后,将域控制器加入到现有的Active Directory森林中。

在此过程中,需要保证所有工作站的配置正确,并能够与域控制器正常通信。

3. 创建用户和计算机账户:在Active Directory中创建相应的用户和计算机账户,并设置相应的属性。

需要遵循微软的安全策略和最佳实践,并确保所有账户的安全性。

主域控制器损坏后

主域控制器损坏后,额外域控制器强占FSMO 测试过程和结果..其实关于AD灾难恢复,对于(多元化发展)技术员来说,太深入了解没啥用处,最主要明白解决问题要用到那些知识就OK了~~本贴说明:....针对主域损坏,必须以最快速度解决;其它内容不是本帖考虑重点,如:Exchange、ISA、已经部署于主域上服务器软件...等!!AD、DC说明:.域名:..主域:DC-ISA-NLB-1..副域:DC-ISA-NLB-2.系统:2003企业版故障情况:(真实环境跑完全过程..)..主域崩溃,副域无法正常工作,如:....无法浏览 中 Active Directory用户和计算机,提示无法连接错误;....AD管理项目均报错,组策略.....等;....域用户无法登录;解决方法:(以上是在副域上操作)..任务要求:最快速度解决故障,令副域正常工作,使域用户可以登录;..使用命令:ntdsutil.....AD工具..过程:(大概6-8分钟).登入Windows 2000 Server 或Windows Server 2003 成員電腦或樹系(要抓取FSMO 角色的地方) 中的網域控制站。

建議您登入要指派FSMO 角色的網域控制站。

登入的使用者必須是要傳輸架構主機,或網域命名主機角色的企業系統管理員群組成員;或正要傳輸PDC 模擬器、RID 主機和基礎結構主機等角色,其所在網域的網域系統管理員群組之成員。

.按一下[開始],按一下[執行],在[開啟]方塊中輸入ntdsutil,然後按一下[確定]。

.輸入roles,再按下ENTER。

.輸入connections,再按下ENTER。

.輸入connect to server servername,然後按ENTER,其中servername是您要指派FSMO 角色的網域控制站之名稱。

.在server connections提示字元中輸入q,然後按下ENTER。

.輸入seize role,其中role是您要抓取的角色。

主域损坏后辅域升级为主域并清理

主域损坏后辅域升级为主域并清理主域控崩溃,恢复活动目录当网络中的Windows Server 2003的Active Directory主域控制器完全损坏并且不能恢复时,为了保证业务的正常运转,需要将网络中的额外域控制器升级到主域控制器角色。

我们的网络拓扑如下,单域dc01为所有主机角色和GC,DC01和DC02均已安装DNS,并且互为复制。

我们将通过NTDSUTIL工具来占用dc01的操作主机角色,并且设置DC02为全局编录 .这里将dc01.hisense.local离线来模拟主域控制崩溃。

1.占用操作主机角色(1)在开始-所有程序-Windows Support Tools-命令提示符(2)输入ntdsutil(3)输入roles(4)输入connections(5)输入connect to server dc02.hisense.local(6)输入quit(7)占用域命名主机角色,输入seize domain naming master ,回车,出现对话框,点是从上图可以看出先进行主机角色的传送,当传送不能成功时进行占用。

(8)占用基础架构主机角色,输入seize infrastructure master(9)占用PDC,输入seize pdc(10)占用RID角色,输入seize RID master(11)占用架构主机角色,输入seize schema master(12)输入2次quit,退出ntdsutil,输入netdom query fsmo,查看操作主机角色至此,所有操作主机角色已经到了DC02.hisense.local上了。

2.在DC02上设置全局编录(1)开始-管理工具-Active Directory 站点和服务(2)单击sites-“default-first-site-name”-servers,选择dc02,右键单击NTDS Sites,选择属性(3)在查询策略中,选择default query policy,并选中全局编录。

2008 AD 域服务部署配置 额外域控 adprep命令

选择Active Directory 域服务部署配置安装Active Directory 域服务(AD DS) 时,可以选择以下可能的部署配置之一:向域中添加新的域控制器向林中添加新的子域,或作为一个选项添加新的域树注意只有在选中位于Active Directory 域服务安装向导的“欢迎使用Active Directory 域服务安装向导”页上的“使用高级模式安装”复选框时,用于安装新域树的选项才会出现。

创建新的林下列各部分将详细介绍上述的每个部署配置。

向域中添加新的域控制器如果域中已有一个域控制器,则可以向该域添加其他域控制器,以提高网络服务的可用性和可靠性。

通过添加其他域控制器,有助于提供容错,平衡现有域控制器的负载,以及向站点提供其他基础结构支持。

当域中有多个域控制器时,如果某个域控制器出现故障或必须断开连接,该域可继续正常工作。

此外,多个域控制器使客户端在登录网络时可以更方便地连接到域控制器,从而还可以提高性能。

准备现有域向现有的Active Directory 域添加运行Windows Server 2008 R2 的域控制器之前,必须通过运行Adprep.exe 来准备林和域。

请务必运行Windows Server 2008 R2 安装介质随附的Adprep 版本。

此版本的Adprep 可以添加运行Windows Server 2008 R2 的域控制器所需的架构对象和属性,并且可以修改对新对象和现有对象的权限。

根据需要为环境运行以下adprep 参数:添加运行Windows Server 2008 R2 的域控制器之前,请在承载架构操作主机角色(架构主机)的林中的域控制器上运行一次adprep /forestprep。

若要运行此命令,您必须是包括架构主机的域的Enterprise Admins 组、Schema Admins 组和Domain Admins 组的成员。

此外,请在每个计划将运行Windows Server 2008 R2 的域控制器添加到其中的域中,在承载基础结构操作主机角色(基础结构主机)的域控制器上运行一次adprep /domainprep /gpprep。

ad域解决方案

ad域解决方案

《AD域解决方案》

在企业的信息技术系统中,Active Directory(AD)域是一个

非常重要的组成部分。

它是用于管理网络中的用户、计算机和其他资源的服务。

然而,随着企业规模的扩大和信息化的深入,AD域也面临着一些挑战和问题,如安全性、可靠性和性能等

方面的需求越来越高。

为了解决这些问题,一些企业选择使用AD域解决方案,这些解决方案可以帮助企业提高AD域的安全性、可靠性和性能,从而更好地满足企业的需求。

下面我们将介绍一些常见的AD

域解决方案:

1. 安全性提升:AD域解决方案可以通过设备和网络层面的安

全设置,实现对AD域的安全保护。

例如,可以采用多重身份验证、访问控制和数据加密等手段,保护用户和资源的安全。

2. 可靠性提升:AD域解决方案可以通过优化AD域的架构和

配置,提升其稳定性和可靠性。

例如,可以实现AD域的集群化部署、备份和恢复机制等,保障AD域的持续正常运行。

3. 性能提升:AD域解决方案可以通过优化AD域的性能参数

和配置,提升其响应速度和处理能力。

例如,可以优化AD域的域控制器配置、网络传输性能和存储资源等,提高AD域的性能表现。

总之,使用AD域解决方案可以帮助企业更好地管理和保护其AD域,提高其安全性、可靠性和性能。

企业可以根据自身的实际需求,选择适合自己的AD域解决方案,从而更好地满足其信息技术系统的需求。

域控制器错误及解决方法

域控制器错误及相关解决办法1、用户帐户被意外锁定,并在 Windows Server 2003 中记录的事件 ID 12294事件 ID 12294参考:/kb/887433/zh-cn原因当您的网络上的计算机感染了 W32.Randex.F 蠕虫病毒或与它的变量时,可能会发生此问题。

解决方案若要解决此问题,请使用最新的可用的病毒定义在网络上运行完整的病毒扫描。

若要删除 W32.Randex.F 蠕虫病毒使用扫描。

有关如何执行病毒扫描或如何获取最新的病毒定义的信息,请参阅您的防病毒软件文档或与制造商联系。

2、事件 ID 1699 记录许多次并填充基于 Windows Server 2008 的可写域控制器的目录服务事件日志事件 ID 1699参考:/?scid=kb%3Bzh-cn%3B953392&x=12&y=12原因当 Windows Server 2008 RODC 试图缓存的主要用户的密码时,可写域控制器将执行检查以确定是否允许此操作。

如果不允许此操作,是将返回错误代码。

这是预期的行为。

但是,不正确可能返回错误代码时记录事件 1699解决方案若要解决此问题可用的修补程序。

安装此修补程序后,服务器不会在"原因"部分中提到的情况下记录事件 ID 1699。

在其他的方案中仍被记录该事件。

3、Windows Server 2008 上和 Windows Server 2008 R2 域控制器上的 Net Logon 服务不允许使用旧默认情况下与 Windows NT 4.0 兼容的加密算法事件ID58055722参考:/?scid=kb%3Bzh-cn%3B942564&x=8&y=10原因出现此问题是由于基于 Windows Server 2008 的域控制器上的允许与 Windows NT 4.0 兼容的加密算法策略的默认行为。

若要防止 Windows 操作系统和第三方客户端使用弱加密算法,以建立到基于 Windows Server 2008 的域控制器的NETLOGON 安全通道配置此策略。

-如何将额外域控制器提升为主域控制器

将额外域控制器提升为主域控制器由于社会的快速发展,企业的发展空间越来越大,人员越来越多,为了对公司员工的机器更好的控制采用域(AD)来管理。

一般公司部署两台AD server来维持正常运行,一台为主域控制器,另外一台为额外域控制器,如果主ADserver损坏可通过额外的域控制器来维持环境正常运行,这个时候就需要将主AD进行维修,如果之前没有通过备份,同时AD由于硬件设备而导致不能正常工作,这个时候我们就需要将额外的域控制器提升为主AD,具体步骤见以下:当然大企业都通过部署DPM来备份重要server的数据,但是DPM有很大的成本,一般不采用,如果AD由于故障直接影响与AD继承的一些有依赖性的服务器,目前的我的环境有两台机器,具体信息如下:两台机器均运行在windows2008R2环境下Computer name:test-dcaIP Adress:192.168.100.1Dns:192.168.100.1Domain name:该server 为主域控制器DCBComputer name: test-dcbIp address :192.168.100.2Dns :192.168.100.1Domain name:该server为额外域控制器以下我介绍两种容易及日常的故障《一》、1.当两台DC能正常通信,如何将额外的域控制器提升为主域控制器2.当其中一台主域控制器永久down机,如何将额外的域控制器提升为主域控制器那咱们先说说第一种吧,有人问到,有两台DC都能正常通信为什么要将额外的域控制器提升为主域控制器呢,这不是没事找事吧!哈哈….还真不是,如果主域控制服务器性能不是很好,现在又有一台性能很好的机器,我们可以通过提升来解决这个问题,当然还有其他方法了……遇到这样的问题我们通过更改fsmo角色来进行操作即可;操作分两种,一种图形界面,一种命令行;也许会有人问,有两种有什么区别么,以个人的经验,用图形界面能操作的命令行都能操作,当用命令行能操作的图形不一定能操作,所以呢,命令稍带优势;再说了,之前我升级AD遇到一个问题,在讲fsmo角色传递的时候图形界面就报错了,而通过命令操作一下就过了,所以呢,让大家把两个方式务必记住。

AD域、DNS分离+额外域控制器安装,及主域控制器损坏解决方法

AD域DNS分离+额外域控制器安装及主域控制器损坏解决方法对于域控制器的安装,我们已经知道如何同DNS集成安装,而且集成安装的方法好处有:使DNS也得到AD的安全保护,DNS的区域复制也更安全,并且集成DNS 只广播修改的部分,相信更多情况下大家选择集成安装的方式是因为更简洁方便。

当然你也许会遇到这样的情况:客户的局域网络内已经存在一个DNS服务器,并且即将安装的DC控制器负载预计会很重,如果觉得DC本身的负担太重,可把DNS 另放在一台服务器上以分担单台服务器的负载。

这里我们设计的环境是一台DNS服务器(DNS-srv)+主域控制器(AD-zhu)+额外域控制器(AD-fu点击查看额外控制器的作用),另外为了检验控制器安装成功与否,是否以担负其作用,我们再安排一台客户端(client-0)用来检测。

(其中由于服务器特性需要指定AD-zhu、AD-fu、DNS-srv为静态地址)对于DC和DNS分离安装,安装顺序没有严格要求,这里我测试的环境是先安装DNS。

先安装DC在安装DNS的话,需要注意的就是DC安装完后在安装DNS需要重启DC以使DNS得到DC向DNS注册的SRV记录,Cname记录,NS记录。

那么我们就以先安装DNS为例,对于实现这个环境需要三个大步骤:服务器的安装;主控制器的安装;额外控制器的安装。

接下来我们分步实现······为了更加了解DC和DNS的关系,安装前请先参阅:安装Active Directory 的DNS 要求在成员服务器上安装Active Directory 时,可将成员服务器升级为域控制器。

Active Directory 将DNS 作为域控制器的位置机制,使网络上的计算机可以获取域控制器的IP 地址。

在Active Directory 安装期间,在DNS 中动态注册服务(SRV) 和地址(A) 资源记录,这些记录是域控制器定位程序(Locator) 机制功能成功实现所必需的。

windows AD域控制器安装

一:Windows2003 AD域控制器安装没什么好说的1>打开服务器管理向导,点击域控制器

2>选择新域的控制器(第一台与控制器)。

3>键入DNS名,如果与控制器只是提供内网服务建议后缀为local,避免与外网DNS服务器冲突。

4>选择目录。

5>如果是第一台域控制器,建议安装DNS,避免以后出现莫名其妙的问题。

6>安装完成重启后就成域控制器了

二:客户端加入域

1>将客户端DNS改成域控制器的DNS地址,IP地址只要保证能路由过去就行,最好将防火墙也关闭。

1>系统属性点击更改--在域中填入刚建好的域控制器的域名netsun.local

2>加入域需要有域中的用户才能加入,现在只有administrator管理员一个用户,填上密码

就能加入了,重启后生效。

4>重启后点击登录到,会建立域列表,点击netsun域就可以登录了,别忘了在AD中添加了用户才能。

AD域控制服务器教程

AD域控制服务器教程

AD域控制服务器教程

⒈介绍

本文档旨在向读者介绍如何设置和管理Active Directory(AD)域控制服务器。

AD域控制服务器是一种用于集中管理网络上所有计

算机、用户和组的服务器,它提供了一种安全的身份验证和授权机制,为网络管理员带来了很大的便利和管理效率。

本文将详细介绍

AD域控制服务器的安装、配置和管理过程。

⒉准备工作

在安装和配置AD域控制服务器之前,需要进行以下准备工作:

⑴确保服务器符合最低硬件要求

⑵确保服务器操作系统支持AD域控制

⑶确定域名和域控制器的名称

⑷确定网络设置,包括IP地质、子网掩码、默认网关等

⒊安装AD域控制服务器

⑴并安装Windows Server操作系统

⑵添加域控制器角色

⑶运行域控制器安装向导,进行域控制器的安装

⑷完成安装过程并重新启动服务器

⒋配置AD域控制服务器

⑴连接到AD域控制服务器

⑵配置域名系统 (DNS)

⑶配置动态主机配置协议 (DHCP)

⑷配置组策略

⑸配置安全性设置

⑹配置用户和组

⒌管理AD域控制服务器

⑴添加和删除AD域用户和组

⑵设置用户和组的权限

⑶配置域控制器的复制

⑷监视域控制器的性能

⑸进行域控制器备份和恢复

⒍故障排除和常见问题解决

⑴常见错误消息及其解决方案

⑵域控制器无法启动的解决方法

⑶用户无法登录的解决方法

⑷域控制器复制失败的解决方法

附件:<附件名称>

法律名词及注释:

⒈AD(Active Directory):是由微软公司开发的一种用于集中管理计算机、用户和组的目录服务。

ad域解决方案

AD域解决方案1. 概述AD(Active Directory)域是微软公司开发的一种目录服务,用于在Windows网络中管理用户身份、资源访问和权限控制。

AD域解决方案是一种将AD域部署在企业网络中的方法,可以实现集中管理和控制用户、计算机和其他网络资源的目的。

本文将介绍AD域解决方案的基本原理、部署步骤和一些常见问题的解决方法。

2. AD域解决方案的基本原理AD域解决方案基于一种底层的目录服务架构,其中包括以下关键组件:2.1. 域控制器(Domain Controller)域控制器是AD域中最关键的组件之一,它负责存储和管理用户账户、组策略、安全策略等信息。

每个AD域至少需要一个域控制器来进行运行,并且可以有多个域控制器来提供冗余与负载均衡。

2.2. 域(Domain)域是AD域的逻辑单元,它包含一组用户账户、计算机账户和安全策略。

在域中,用户可以通过他们的账户认证和访问网络资源。

2.3. 组(Group)组是域中的一种容器,可以用来管理和授权一组用户账户的访问权限。

组可以根据不同的标准进行分类,例如按部门、按角色等。

2.4. 组策略(Group Policy)组策略是一种集中管理和应用于域中用户和计算机的安全设置、应用程序设置和其他配置的机制。

通过组策略,管理员可以轻松地定义和实施网络安全策略、应用程序设置和用户配置。

3. AD域解决方案的部署步骤3.1. 规划在部署AD域解决方案之前,需要进行一些规划工作。

例如,确定域的名称、域控制器的数量和位置、组织单位(OU)的结构等。

此外,还需要考虑到网络拓扑、安全需求和对现有系统的影响。

安装域控制器是部署AD域解决方案的关键步骤之一。

在安装过程中,需要选择域控制器的角色、安全选项和其他配置。

安装完成后,域控制器会自动复制和同步域中的用户、组和策略信息。

3.3. 配置域和组织单位在安装完成后,可以使用AD域管理工具配置域和组织单位的属性和策略。

通过配置域和组织单位,可以实现对用户和计算机账户的精细管理和控制。

AD域、DNS分离+额外域控制器安装,及主域控制器损坏解决方法

A D域、D N S分离+额外域控制器安装,及主域控制器损坏解决方法-CAL-FENGHAI-(2020YEAR-YICAI)_JINGBIANAD域DNS分离+额外域控制器安装及主域控制器损坏解决方法对于域控制器的安装,我们已经知道如何同DNS集成安装,而且集成安装的方法好处有:使DNS也得到AD的安全保护,DNS的区域复制也更安全,并且集成DNS只广播修改的部分,相信更多情况下大家选择集成安装的方式是因为更简洁方便。

当然你也许会遇到这样的情况:客户的局域网络内已经存在一个DNS服务器,并且即将安装的DC控制器负载预计会很重,如果觉得DC本身的负担太重,可把DNS另放在一台服务器上以分担单台服务器的负载。

这里我们设计的环境是一台DNS服务器(DNS-srv)+主域控制器(AD-zhu)+额外域控制器(AD-fu点击查看额外控制器的作用),另外为了检验控制器安装成功与否,是否以担负其作用,我们再安排一台客户端(client-0)用来检测。

(其中由于服务器特性需要指定AD-zhu、AD-fu、DNS-srv为静态地址)huanjing.png对于DC和DNS分离安装,安装顺序没有严格要求,这里我测试的环境是先安装DNS。

先安装DC在安装DNS的话,需要注意的就是DC安装完后在安装DNS需要重启DC以使DNS得到DC向DNS注册的SRV记录,Cname记录,NS记录。

那么我们就以先安装DNS为例,对于实现这个环境需要三个大步骤:1.DNS服务器的安装;2.DC主控制器的安装;3.DC额外控制器的安装。

接下来我们分步实现······为了更加了解DC和DNS的关系,安装前请先参阅:/zh-cn/library/cc739159(v=ws.10)安装 Active Directory 的 DNS 要求在成员服务器上安装 Active Directory 时,可将成员服务器升级为域控制器。

从AD中删除损坏的域控制器.doc

首先要建立信任关系(即用来连接的凭据)

才能连接到dc,连接后返回选择操作对象状态(Connect to server服务器的FQDN,注:设置好DNS,以便域名解析)

首先选择损坏的DC所在的站点

然后在该站点中选择损坏的DC所在的域

广东科学技术职业学院

计算机工程技术学院(软件学院)

实验报告

专业计算机网络技术班级成绩评定______

学号56姓名梁钧皓(合作者____号____)教师签名龚发根

实验三题目从AD中删除损坏的域控制器第周星期第节

一、实验目的与要求(此栏实验前由老师填写)

在实际工作中,企业活动目录中的DC有可能出现问题,比如:DC硬件损坏、DC无法正常工作,这时就要对活动目录数据库进行维护

1)在字符界面下先运行ntdsutil,进入roles状态

2)然后运行select.operations.target进入选择操作对象状态。

方法与前面一样,只不过这次是选择一台准备成为相应操作主机角色的DC

3)再依次运行seize指令夺取五种操作主机角色

4)最后返回,退出nt置其它完好的DC为GC

三、实验步骤(此栏实验前由老师填写)

假设london计算机是nwtraders.msft林根域的第一台DC,并把denver配置成该域的一台额外域控制器。

现假设出现了如下两种情况,手上又没有有效的备份:

第一:london计算机硬件损坏,请你对活动目录进行维护,保证活动目录正常工作。

第二:london计算机无法正常工作,但还能进行活动目录还原模式,请你对活动目录进行维护,保证活动目录正常工作。

设置好dns以便域名解析首先选择损坏的dc所在的站点然后在该站点中选择损坏的dc所在的域再从所选站点和域中选择已经损坏的dc服务器返回到metadataclean状态利用remoreselectedserver删除损坏的dc在备份域dc上打开ad用户和计算机从域控制器ou中删除损坏的dc把备份域dc提升为主控在备份dc上利用ntdsutil夺取fmso操作主机角色在字符界面下先运行ntdsutil进入roles状态然后运行selectoperationstarget进入选择操作对象状态

主域故障的解决方法

主域控制器损坏后,备份域控制器抢夺五种角色在多域控制器环境下,主域控制器由于硬件故障突然损坏,而又事先又没有做好备份,如何使额外域控制器接替它的工作,使Active Directory正常运行,并在硬件修理好之后,如何使损坏的主域控制器恢复。

________________________________________Active Directory操作主机角色概述环境分析从AD中清除主域控制器 对象在额外域控制器上通过ntdsutil.exe工具执行夺取五种FMSO操作设置额外域控制器为GC(全局编录)重新安装并恢复损坏主域控制器附:用于检测AD中五种操作主机角色的脚本________________________________________一、Active Directory操作主机角色概述Active Directory 定义了五种操作主机角色(又称FSMO):架构主机schema master、域命名主机domain naming master相对标识号(RID) 主机RID master主域控制器模拟器(PDCE)基础结构主机infrastructure master而每种操作主机角色负担不同的工作,具有不同的功能:架构主机具有架构主机角色的DC 是可以更新目录架构的唯一DC。

这些架构更新会从架构主机复制到目录林中的所有其它域控制器中。

架构主机是基于目录林的,整个目录林中只有一个架构主机。

域命名主机具有域命名主机角色的DC 是可以执行以下任务的唯一DC:向目录林中添加新域。

从目录林中删除现有的域。

添加或删除描述外部目录的交叉引用对象。

相对标识号(RID) 主机此操作主机负责向其它DC 分配RID 池。

只有一个服务器执行此任务。

在创建安全主体(例如用户、组或计算机)时,需要将RID 与域范围内的标识符相结合,以创建唯一的安全标识符(SID)。

每一个Windows 2000 DC 都会收到用于创建对象的RID 池(默认为512)。

AD域常见问题解决方法

一、打印机共享设置

在加入AD域后,可能会对原来的打印 机共享设置发生改变,导致原来的打印机 不能多台电脑共享,可按照以下步骤解决:

• (1)确保连接打印机的电脑已经加入AD域,内网一直连上,打印机驱

程正确安装。 • (2)查看连接打印机的电脑的计算机名: 在桌面右击我的电脑属性计算机名,然后记下“完整的计算机名称, 这里的示例是“gdxcc-pc-10-177”

• 点击“网上邻居”在右边面板上点击“整个网络”选择

“Microsoft Windows Network”点击“Xcc” • Xcc就是我们加入AD域后新的计算机工作组,理论上我厂所有入域电 脑都在该工作组上,各用户只需按名称就能找到想要迁移原来本机用 户配置时会对输入法的设置造成影响,可 按以下步骤解决:

• 点击“下一步”选择“连接到这台打印

机”,按一下格式输入计算机名和共享打 印机名:\\计算计算机名\共享打印机名, 注意,前面是两个斜杠,后面是一个斜杠, 示例图如下:

• 点击下一步即可安装共享打印机

二、共享文档的查看

加入AD域后,大家可能发现原来网上 邻居的共享连接已经打不开,造成这样的 原因是AD域会对以前的共享结构发生改变。 加入AD域后,全厂电脑的计算机都在同一 个工作组上,可按以下步骤查看你想要访 问的计算机:

1010点击点击开始开始控制面板控制面板区域和语言选项区域和语言选项选择选择语言语言面板然面板然后点击后点击详细信息详细信息点击后如下图所示只要点击点击后如下图所示只要点击添加添加或或删删除除项则可对用户想要使用输入法进行设置项则可对用户想要使用输入法进行设置1111关于防病毒软件加入ad域后我们会默认安装诺顿杀毒软件企业版以前用户使用的杀毒软件会被卸载

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

AD 域DNS 分离+额外域控制器安装

及主域控制器损坏解决方法

对于域控制器的安装,我们已经知道如何同DNS 集成安装,而且集成安装的方法好处有:使DNS 也得到AD 的安全保护,DNS 的区域复制也更安全,并且集成DNS 只广播修改的部分,相信更多情况下大家选择集成安装的方式是因为更简洁方便。

当然你也许会遇到这样的情况:客户的局域网络内已经存在一个DNS 服务器,并且即将安装的DC 控制器负载预计会很重,如果觉得DC 本身的负担太重,可把DNS 另放在一台服务器上以分担单台服务器的负载。

这里我们设计的环境是一台DNS 服务器(DNS-srv )+主域控制器(AD-zhu )+额外域控制器(AD-fu 点击查看额外控制器的作用),另外为了检验控制器安装成功与否,是否以担负其作用,我们再安排一台客户端(client-0)用来检测。

(其中由于服务器特性需要指定AD-zhu 、AD-fu 、DNS-srv 为静态地址)

huanjing.png

对于DC 和DNS 分离安装,安装顺序没有严格要求,这里我测试的环境是先安装DNS 。

先安装DC 在安装DNS 的话,需要注意的就是DC 安装完后在安装DNS 需要重启DC 以使DNS 得到DC 向DNS 注册的SRV 记录,Cname 记录,NS 记录。

那么我们就以先安装DNS 为例,对于实现这个环境需要三个大步骤:

1.DNS 服务器的安装;

2.DC 主控制器的安装;

3.DC 额外控制器的安装。

接下来我们分步实现······

为了更加了解DC 和DNS 的关系,安装前请先参阅:(v=ws.10)

安装 Active Directory 的 DNS 要求

在成员服务器上安装 Active Directory 时,可将成员服务器升级为域控制器。

Active AD-zhu DC 192.168.23.20 Client-0

客户端

192.168.23.40

DNS-srv DNS 192.168.23.10 AD-fu 额外DC 192.168.23.30

Directory 将DNS 作为域控制器的位置机制,使网络上的计算机可以获取域控制器的IP 地址。

在Active Directory 安装期间,在DNS 中动态注册服务(SRV) 和地址(A) 资源记录,这些记录是域控制器定位程序(Locator) 机制功能成功实现所必需的。

要在域或林中查找域控制器,客户端将在DNS 中查询域控制器的SRV 和A DNS 资源记录,这些资源记录为客户端提供域控制器的名称和IP 地址。

在这种环境中,SRV 和A 资源记录被称为定位程序DNS 资源记录。

(这里说明需要DNS支持)

向林中添加域控制器时,将使用定位程序DNS 资源记录更新DNS 服务器上主持的DNS 区域,同时标识域控制器。

为此,DNS 区域必须允许动态更新(RFC 2136),同时,主持该区域的DNS 服务器必须支持SRV 资源记录(RFC 2782) 才能公布Active Directory 目录服务。

(这在安装DNS过程中是需要注意的一点)

如果主持权威DNS 区域的DNS 服务器不是运行Windows 2000 或Windows Server 2003 的服务器,请与您的DNS 管理员联系,确定该DNS 服务器是否支持所需的标准。

如果服务器不支持所需标准,或者权威DNS 区域不能被配置为允许动态更新,则需要对现有DNS 结构进行修改。

(这个也是很重要的一点这里需要更改“起始授权机构SOA”和“名称服务器”用以支持DNS区域被配置成“允许动态更新”,这在接下来会提到)

要点

用来支持Active Directory 的DNS 服务器必须支持SRV 资源记录,定位器机制才能运行。

建议安装Active Directory 之前DNS 结构应允许动态更新定位程序DNS 资源记录(SRV 和A),但是,您的DNS 管理员可以在安装后手动添加这些资源记录。

安装Active Directory 后,可在下列位置中的域控制器上找到这些记录:systemroot\System32\Config\Netlogon.dns(这说明DNS设置为“不允许动态更新”时,我们可以手动更新,但是有难度,且非常麻烦,所以一般建议选择“允许动态更新”)另外我们说DC和DNS安装顺序没有太严格要求可从“参阅里面的连接”:。