主域控损坏Active Directory转移

删除WindowsAD域控制器的三种方法

删除WindowsAD域控制器的三种方法一、域控可以正常工作1、删除辅助域控:单击“开始”,单击“运行”,然后键入以下命令:dcpromo /forceremoval然后按提示操作。

2、删除主域控:1)打开Active Directory 用户和计算机->Domain Controllers,右键点击所要删除的辅助域控,在菜单上选择删除.确定删除这台域控制器永远为脱机并且不再能用,运行Active Directory 安装向导(dcpromo)将其降级确定删除然后到控制面板-->管理工具-->AD站点和服务-->Sites-->Default-First-Site-Name-->servers下面找到其他的辅助域服务器在删除备份域服务器前先要把其下面的NTDS Settings删除;他会有3种选择:1.域控制器降级,继续当计算机使用2.重新开启AD复制3.这台域控制器永远为脱机并且不再能用Active Directory 安装向导(dcpromo)将其降级。

删除NTDS Settings以后就可以把辅助域服务器删除掉了。

二、某台辅助域控已经不可用:在主域控上使用ntdsutil来清除无效的域控,具体操作方法可以参考下面的链接:/kb/216498/zh-cn三、上面使用的是Microsoft推荐的标准方法,但我发现使用图形界面也能彻底删除已经彻底损坏的域控。

到管理工具-->AD站点和服务-->Sites-->Default-First-Site-Name-->servers下面找到其他的辅助域服务器在删除备份域服务器前先要把其下面的NTDS Settings删除;再删除DNS服务器中所有记录并重启,也能够彻底删除掉废弃的域控。

但如果不重启主域控,则不能使用原域控的主机名作为新域控来重新加入。

ActiveDirectory域控制器安装手册

ActiveDirectory域控制器安装⼿册Active Directory域控制器安装指南1.1Active Directory介绍1.1.1功能介绍Active Directory提供了⼀种⽅式,⽤于管理组成组织⽹络的标识和关系。

Active Directory与Windows Server 2008 R2的集成,为我们带来了开箱即⽤的功能,通过这些功能我们可以集中配置和管理系统、⽤户和应⽤程序设置。

Active Directory域服务(AD DS,Active Directory Domain Services)存储⽬录数据,管理⽤户和域之间的通信,包括⽤户登录过程、⾝份验证,以及⽬录搜索。

此外还集成其它⾓⾊,为我们带来了标识和访问控制特性和技术,这些特性提供了⼀种集中管理⾝份信息的⽅式,以及只允许合法⽤户访问设备、程序和数据的技术。

1.1.2Active Directory域服务AD DS是配置信息、⾝份验证请求和森林中所有对象信息的集中存储位置。

利⽤Active Directory,我们可以在⼀个安全集中的位置中,⾼效地管理⽤户、计算机、组、打印机、应⽤程序以及其它⽀持⽬录的对象。

*审查。

对Active Directory对象的修改可以记录下来,这样我们就可以知道这个对象做了哪些修改,以及被修改属性的历史值和当前值。

*粒度更细的密码。

密码策略可以针对域中单独的组进⾏配置。

不需要每个帐户都使⽤域中相同的密码策略了。

*只读的域控制器。

当域控制器的安全⽆法得到保障时,我们可以部署⼀台只有只读版本Active Directory数据库的域控制器,例如在分⽀办公室,这种环境下域控制器的物理安全都是个问题,⼜如承载了其他⾓⾊的域控制器,其他⽤户也需要登录和管理这台服务器。

只读域控制器(RODC,Read-Only Domain Controllers)的使⽤,可以防⽌在分⽀机构对它潜在的意外修改,然后通过复制导致AD森林数据的损坏。

Active Directory 备份与还原

Active Directory 备份与还原在域的环境中,要定期的备份AD数据库,当AD数据库出现问题时,可以通过备份的数据还原AD数据库。

备份文件和文件夹的用户必须具有特定权限和权利的用户才可以,如果是本地组中的管理员或Backup Operator,则只能备份本地计算机上本地组所适用的所有文件和文件夹。

同样,如果是域控制器上的管理员或备份操作员,可以备份本地、域中或具有双向信任关系的域中的所有计算机上的任何文件和文件夹。

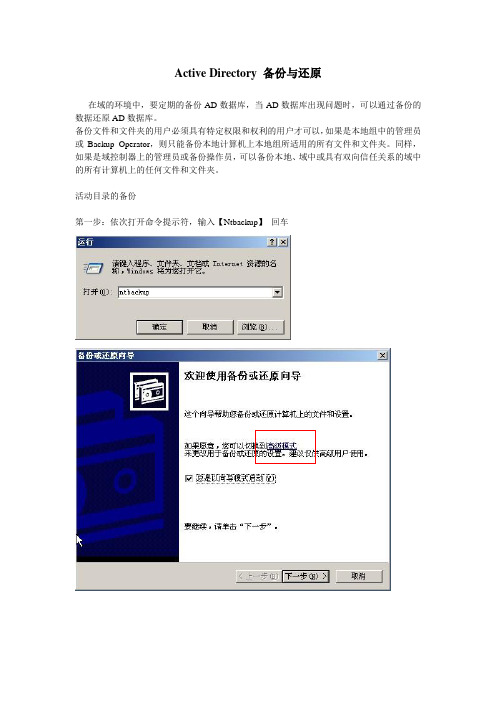

活动目录的备份第一步:依次打开命令提示符,输入【Ntbackup】回车第二步:选择【高级模式】,显示备份工具界面,也可以下一步通过向导第四步:选择备份选项卡,选中需要备份的磁盘或者System Status。

选择保存的路径注:如果只想备份活动目录的话,那么只需要备份一下系统状态就可以了。

但在这里建立最好是将整个系统盘做一个完整的备份,以防止丢失一些其他的数据。

第五步:开始备份,在选择备份方式时,需要小心是使用【备份附加到媒体】还是使用【备份替换媒体】单击高级选项卡,这里可以选择你想备份的类型,第六步:单击开始备份数据的备份就完成了下面是任何还原AD数据库的第一步:进入目录服务还原模式。

重新启动计算机,在进入Windows Server 2003 的初始画面前,按F8键进入Window高级选项菜单界面。

通过键盘上的方向键选择【目录服务还原模式】第二步:进入还原向导操作。

运行【ntbackup】选择高级模式,选中要还原的数据第三步:点击【开始还原】完成重定向Active Directory 数据库活动目录的数据库包含了大量的核心信息,应该妥善保护。

为了安全起见,应该将这些文件从被攻击者熟知的默认文件位置转移到其他位置。

如果想进行更深入的保护,可以把AD数据库文件转移到一个有冗余或者镜像的卷,以便磁盘发生错误的时候可以恢复。

第一步:进入【目录服务还原模式】第二步:进入命令提示符:输入ntdsutil输入files输入info 查看目录信息再输入move db to c:\123 回车(选择数据库移动的盘符)完成后在输入move log to c:\123转移完成输入info 查看信息数据库文件已经在c盘符下的123文件夹内修改目录还原密码一般为了安全起见,还原目录数据库时需设置密码保护步骤如下:首先必须进入【目录服务还原模式】进入命令提示符,输入ntdsutil 回车输入set dsrm password 回车之后输入reset password on sesrver 【指域名】回车再输入新的密码,确认密码完成。

主域控挂掉后的方法

四、在额外域控制器上通过ntdsutil.exe工具执行夺取五种FMSO操作

c:>ntdsutil

ntdsutil: roles

fsmo maintenance: Select operation target

select operation target: connections

server connections: connect to domain

select operation target: list sites

Found 1 site(s)

0 - CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=com

出现对话框,按“确定“

fsmo maintenance:Seize RID master

出现对话框,按“确定“

fsmo maintenance:Seize schema master

出现对话框,按“确定“

fsmo maintenance:quit

ntdsutil: quit

(注:Seize是在原FSMO不在线时进行操作,如果原FSMO在线,需要使用Transfer操作)

如果你的第一台DC坏了,还有额外域控制器正常,需要在一台额外域控制器上夺取这五种FMSO,并需要把额外域控制器设置为GC。

________________________________________

三、从AD中清除主域控制器对象

3.1在额外域控制器()上通过ntdsutil.exe工具把主域控制器()从AD中删除;

主域控制器损坏后

主域控制器损坏后,额外域控制器强占FSMO 测试过程和结果..其实关于AD灾难恢复,对于(多元化发展)技术员来说,太深入了解没啥用处,最主要明白解决问题要用到那些知识就OK了~~本贴说明:....针对主域损坏,必须以最快速度解决;其它内容不是本帖考虑重点,如:Exchange、ISA、已经部署于主域上服务器软件...等!!AD、DC说明:.域名:..主域:DC-ISA-NLB-1..副域:DC-ISA-NLB-2.系统:2003企业版故障情况:(真实环境跑完全过程..)..主域崩溃,副域无法正常工作,如:....无法浏览 中 Active Directory用户和计算机,提示无法连接错误;....AD管理项目均报错,组策略.....等;....域用户无法登录;解决方法:(以上是在副域上操作)..任务要求:最快速度解决故障,令副域正常工作,使域用户可以登录;..使用命令:ntdsutil.....AD工具..过程:(大概6-8分钟).登入Windows 2000 Server 或Windows Server 2003 成員電腦或樹系(要抓取FSMO 角色的地方) 中的網域控制站。

建議您登入要指派FSMO 角色的網域控制站。

登入的使用者必須是要傳輸架構主機,或網域命名主機角色的企業系統管理員群組成員;或正要傳輸PDC 模擬器、RID 主機和基礎結構主機等角色,其所在網域的網域系統管理員群組之成員。

.按一下[開始],按一下[執行],在[開啟]方塊中輸入ntdsutil,然後按一下[確定]。

.輸入roles,再按下ENTER。

.輸入connections,再按下ENTER。

.輸入connect to server servername,然後按ENTER,其中servername是您要指派FSMO 角色的網域控制站之名稱。

.在server connections提示字元中輸入q,然後按下ENTER。

.輸入seize role,其中role是您要抓取的角色。

Active Directory域服务、域名服务和复制问题的故障排除

• 域控制器性能下降 • 监视系统生成警报 • 域控制器之间没有复制数据

事件排查

• 事件日志报告的事件 • 监视系统(如scom 2007)生产的警报 • 用户报告的问题 • IT人员注意到的问题

• 最佳做法:scom 2007和active directory management pack)

服务器或服务不可用 资源访问控制列表限制 配置问题

组策略

Gpresult.exe gpupdate /force

Netdiag命令

测试名称 Autonet 绑定 浏览器 DcList DefGw DNS 说明 检查网络适配器是否在使用APIPA(自动专用IP地址)。 列出网络绑定,包括接口名称、下面和上面模块名称,指出这个绑定目前是否启用 并且报告这个绑定的拥有者。 列出浏览器服务和重新定向器的全部网络协议。 获得一个这个域名的域名控制器列表。 用每一个配置的默认网关验证连接。 验证配置的DNS服务器的可用性并且验证客户端的DND注册。 从目录服务中获得任何域名控制器的名称,然后获得PDC仿真器的名称。验证存储 在本地安全认证中的域名GUID与存储在DC中的域名GUID是否一致。 逐个列出每一个网络适配器的TCP/IP设置。 查验每一个适配器的回送地址127.0.0.1 。 检查Ipsec是否启用。如果启用,列出这台计算机的所有现用的IPsec 政策。 列出IPX统计(如果安装的话) 验证Kerberos身份识别软件包是否是最新的。 联系所有可用的域名控制器并且确定哪一个LDAP身份识别协议正在使用。

时间同步nettime域控制器可用性netdiagset组成员身份问题故障排除物理网络问题ipconfigping名称解析问题pingnslookupipconfig登录问题netdiagdsamsc验证选择了正确的域名或本地计算机名验证令牌智能卡证书或配置gpresultnettimerepadmin服务器或服务不可用服务或事件查看器资源访问控制列表限制acladds权限组成员身份配置问题防火墙组策略gpresultexegpupdateforcenetdiag命令测试名称说明autonet检查网络适配器是否在使用apipa自动专用ip地址

解决Active Directory域服务当前不可用问题的教程

解决Active Directory域服务当前不可用问题的教程

要是有重要文件需要打印,可是打印机却罢工并且提示Active Directory域服务当前不可用,肯定会给用户(雨林木风U盘启动盘)带来很多困扰。

因此我们给大家(雨林木风U盘启动盘)介绍解决Active Directory域服务当前不可用的操作步骤。

1、点击电脑(雨林木风U盘启动盘)左下方“windows”图标,然后选择“控制面板”选项。

2、将控制面板选择窗口的查看方式更改成“大图标”,接着找到“设备和打印机”选项,如图所示:

3、进行选择需要添加的打印机类型,添加打印机

完成后,将打印机设成共享,如图所示:

4、按下“win键+r键”组合键打开“运行”窗口,输入“services.msc”命令,按“确定”按钮,如图所示:

5、从打开的服务窗口找到“print spooler”属性并且双击打开,如图所示:

6、将弹出的属性窗口中启动类型设置成“自动”,然后把服务状态设置成启动(启动状态可以先停止后再启动),接着按下“确定”按键,如图所示:

上述就是关于Active Directory域服务当前不可用的解决方法(雨林木风U盘启动盘),大家记得要给连接打印机的电脑(雨林木风U盘启动盘)帐户设置密码,还有记住要将打印机设置成共享和关闭防火墙。

希望可以帮到大家。

(Active Directory)域故障解决实例(一)

这部分内容将以实例的形式,介绍活动目录(Active Directory)的域故障排除,基本上遵循由易到难,由简到繁的顺序来讲解讨论。

Q1、客户机无法加入到域?一、权限问题。

要想把一台计算机加入到域,必须得以这台计算机上的本地管理员(默认为administrator)身份登录,保证对这台计算机有管理控制权限。

普通用户登录进来,更改按钮为灰色不可用。

并按照提示输入一个域用户帐号或域管理员帐号,保证能在域内为这台计算机创建一个计算机帐号。

二、不是说“在2000/03域中,默认一个普通的域用户(Authenticated Users)即可加10台计算机到域。

”吗?这时如何在这台计算机上登录到域呀!显然这位网管误解了这名话的意思,此时计算机尚未加入到域,当然无法登录到域。

也有人有办法,在本地上建了一个与域用户同名同口令的用户,结果可想而知。

这句话的意思是普通的域用户就有能力在域中创建10个新的计算机帐号,但你想把一台计算机加入到域,首先你得对这台计算机的管理权限才行。

再有就是当你加第11台新计算机帐号时,会有出错提示,此时可在组策略中,将帐号复位,或干脆删了再新建一个域用户帐号,如joindomain。

注意:域管理员不受10台的限制。

三、用同一个普通域帐户加计算机到域,有时没问题,有时却出现“拒绝访问”提示。

这个问题的产生是由于AD已有同名计算机帐户,这通常是由于非正常脱离域,计算机帐户没有被自动禁用或手动删除,而普通域帐户无权覆盖而产生的。

解决办法:1、手动在AD中删除该计算机帐户;2、改用管理员帐户将计算机加入到域;3、在最初预建帐户时就指明可加入域的用户。

四、域xxx不是AD域,或用于域的AD域控制器无法联系上。

在2000/03域中,2000及以上客户机主要靠DNS来查找域控制器,获得DC的IP地址,然后开始进行网络身份验证。

DNS不可用时,也可以利用浏览服务,但会比较慢。

2000以前老版本计算机,不能利用DNS来定位DC,只能利用浏览服务、WINS、lmhosts文件来定位DC。

活动目录5种操作主机角色转移详解

活动⽬录5种操作主机⾓⾊转移详解如何将server 2008 R2作为server 2003域中的额外域控 ?⼀、迁移前的准备如果要将允许Windows Server 2008 R2的域控制器添加到Windows Server 2003的Active Directory环境中,⾸先需要更新Active Directory的架构,并且该更新需要在架构主机上进⾏操作,同时进⾏操作的域⽤户需要时Enterprise Admins、Schema Admins 和Domain Admins组的成员才可以。

1、更新林架构在server A中插⼊Windows server 2008 R2 的安装光盘,导航到\support\adprep⽬录下,运⾏adprep32.exe /forestprep,在警告窗⼝中键⼊C,确认所有windows 2000域控制器都是sp4或更⾼版本,即开始⾃动更新⽬录林架构。

2、更新域架构在相同⽬录下,运⾏adprep /domainprep,活动⽬录森令就为加⼊windows server 2008 R2域控制器做好了准备。

注意:如果当前域的功能级别⾮Windows 2000纯模式以上,将会出现如下提⽰:此时只要在Active Directory 域和信任关系中,将功能级别提升到Windows 2000纯模式即可。

3、更新AD对RODC只读域控制器的⽀持,adprep32.exe /rodcprep;⼆、在林中加⼊Windows server 2008 R2的域控制器1、安装AD DS⾓⾊Windows server 2008 R2使⽤⼀个基于⾓⾊的模型。

所以,要使⽤⼀个Windows 2008服务器成为⼀个域控制器,需要先添加Active Directory Domain services⾓⾊。

打开【服务器管理器】,选择【⾓⾊】节点,点击【添加⾓⾊】,选中【Active Directory域服务】,在弹出的向导中,点击【添加必需的功能】,添加.NET Framwork 3.5.1功能。

DNS重建+Active Directory灾难恢复

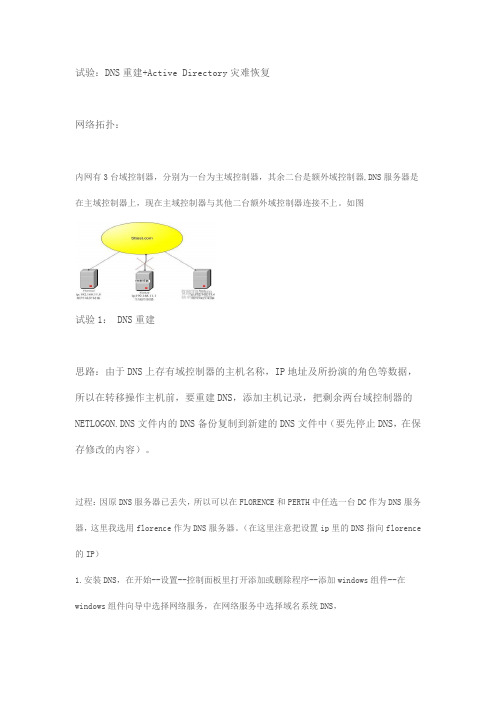

试验:DNS重建+Active Directory灾难恢复网络拓扑:内网有3台域控制器,分别为一台为主域控制器,其余二台是额外域控制器,DNS服务器是在主域控制器上,现在主域控制器与其他二台额外域控制器连接不上。

如图试验1: DNS重建思路:由于DNS上存有域控制器的主机名称,IP地址及所扮演的角色等数据,所以在转移操作主机前,要重建DNS,添加主机记录,把剩余两台域控制器的NETLOGON.DNS文件内的DNS备份复制到新建的DNS文件中(要先停止DNS,在保存修改的内容)。

过程:因原DNS服务器已丢失,所以可以在FLORENCE和PERTH中任选一台DC作为DNS服务器,这里我选用florence作为DNS服务器。

(在这里注意把设置ip里的DNS指向florence 的IP)1.安装DNS,在开始--设置--控制面板里打开添加或删除程序--添加windows组件--在windows组件向导中选择网络服务,在网络服务中选择域名系统DNS,点确定----下一步即安装。

(在安装过程中会提示需要系统盘上的文件,所以提前准备哦)2.恢复DNS,点击开始---程序---管理工具---DNS,打开DNS服务器,然后新建区域在这注意在最末行我们看见了一项默认打钩的“在AD中存储区域”的选项,我们需要去掉这个钩后在点击下一步,因为待会儿重建DNS需要区域文件,我们去掉这个钩,区域文件将存贮在本地计算机,方便随后的重建操作。

如图我们去掉这个钩,然后继续下一步进行配置,出现定义区域名称向导界面,我们输入实验域名然后点击下一步,出现下图提示问打算将的区域文件怎样命名并存贮与哪里,(如果之前DNS服务器完好,我们可以选择使用此现存文件,然后挂入之前的区域文件即可),这里由于DNS和AD安装在一台PC上,而这台PC以连接不上,故选择新建区域文件,同时为方便记忆,我们选择默认的区域文件名称,确认无误后点击下一步。

这时,向导出现了提示是否允许动态更新的界面,这是关键的一步,我们要想让AD复制拓扑正常,一定要选用允许动态更新,因为只有允许了动态更新,AD之间数据的变化才能及时传递给对方,所以我们在此项一定要选用:允许安全和非安全动态更新,然后我们点击下一步,确认无误后,完成安装。

域控制器降级失败后如何删除 Active Directory 中的数据

本文介绍在域控制器降级失败后,如何删除Acti ve Directory 中的数据。

警告:如果使用“ADSI 编辑”管理单元、LDP 实用工具或任何其他LDAP 版本3 客户端,并且不恰当地修改了Active Directory 对象的属性,则可能造成严重问题。

要解决这些问题,您可能需要重新安装Microsoft Windows 2000 Server、Mi crosoft Windows Server 2003、Mi crosoft Exchange 2000 Server 或Microsoft Ex change Server 2003,或者 Windows 和Ex change 二者都需要重新安装。

Microsoft 不保证能够解决因为Acti ve Directory 对象属性修改不当而导致的问题。

修改这些属性需要您自担风险。

Active Directory 安装向导 (Dcprom o.exe) 用于将服务器提升为域控制器,以及将域控制器降级为成员服务器(或者在该域控制器是域中的最后一个域控制器时,将其降级为工作组中的独立服务器)。

作为降级过程的一部分,此向导会将该域控制器的配置数据从 Active Directory 中删除。

此数据的形式是“N TDS 设置”对象,在“Active Directory 站点和服务”中作为服务器对象的一个子对象存在。

此信息位于 Active Directory 的下列位置:CN=NTDSSettings,CN=<servernam e>,CN=Servers,CN=<sitenam e>,CN=Sites,CN=Configuratio n,DC=<dom ain>...“NTDS 设置”对象的属性包括:代表如何针对域控制器的复制伙伴标识域控制器的数据、计算机中保存的命名上下文、域控制器是否为全局编录服务器,以及默认查询策略。

域控服务器迁移步骤

域控服务器迁移步骤假设主域控制器的IP为192.168.1.10,额外域控制器的IP为192.168.1.20第一步:主域迁移之前的备份:1. 备份主域服务器的系统状态2. 备份主域服务器的系统镜像3. 备份额外域服务器的系统状态4. 备份额外域服务器的系统镜像第二步:主域控制迁移:1.在主域控服务器(192.168.1.10)上查看FSMO(五种主控角色)的owner(拥有者),安装Windows Server 2003系统光盘中的Support目录下的support tools工具,然后打开提示符输入:netdom query fsmo 查看域控主机的五种角色是不是都在主域服务器上,当然也有可能在备份域控服务器上。

2.将域控角色转移到备份域服务器(192.168.1.20) 在主域控服务器(192.168.1.10)执行以下命令: 2.1 进入命令提示符窗口,在命令提示符下输入: ntdsutil 回车,再输入:roles 回车,再输入connections 回车,再输入connect to server 192.168.1.20 (连接到额外域控制器)提示绑定成功后,输入q退出。

2.2 依次输入以下命令:Transfer domain naming master Transfer infrastructure master Transfer PDC Transfer RID master Transfer schema master以上的命令在输入完成一条后都会有提示是否传送角色到新的服务器,选择YES,完成后按Q退出界面。

2.3 五个步骤完成以后,进入192.168.1.20,检查一下是否全部转移到备份服务器192.168.1.20上,打开提示符输入: netdom query fsmo再次查看域控制器的5个角色是不是都在192.168.1.20上面。

3. 转移全局编录:3.1 打开“活动目录站点和服务”,展开site->default-first-site-name->servers, 展开192.168.1.20,右击【NTDS Settings】点【属性】,勾上全局编录前面的勾。

“Active Directory域服务当前不可用”错误提示怎么解决.doc

“Active Directory域服务当前不可用”错误提示怎么解决具体的解决方法如下:1、按组合键(win+R)打开运行窗口,接着在命令框中输入control,回车确认2、进入控制面板页面后,我们将右上方的查看方式设置为大图标,然后找到并点击设备和打印机3、接着在设备和打印机页面点击添加打印机4、接下来选择需要安装的打印机类型,然后继续点击下一步,直至安装完成并共享即可5、再次按组合键打开运行窗口,输入services.msc,回车确认6、打开服务窗口后,我们在列表中找到并双击Print Spooler项7、在弹出的Print Spooler属性设置窗口中,将启动类型设置为自动,然后点击下面的启动按钮,如果此时已经处于已启动状态,那就先停止再启动,随后点击确定按钮保存Win7打印文件时提示Active Directory域服务当前不可用的解决方法就介绍到这了,如果本文的方法还不奏效,就要对打印机进行防火墙的关闭设置了。

相关阅读:打印机常见故障与分析1.故障现象:发出打印命令后,打印机无反应,系统提示打印机是否联机及电缆连接是否正常。

分析与维修:这可能是打印机电源线末插好、打印电缆未正确连接或接触不良、计算机并口损坏等原因造成的。

先按打印机开关,看打印机能不能启动。

如不能启动(电源灯不亮),先检查打印机电源线是否与电源及打印机后的电源插孔正确连接。

在关机状态下把电源线重插一遍,并换一个电源插座试一下,看能否解决问题。

如果按下电源开关后,打印机能正常启动,就进CMOS设置里看一下并口设置是否设置正确。

一般的打印机用的是ECP模式,也有些打印机不支持ECP模式,此时可用ECP+EPP,或NORMAL。

如问题还未解决,则着重检查打印电缆。

先把电脑关掉,把打印电缆从主机的并口上拔下,并重新插好,再把打印电缆的另一端从打印机后的并口上拔下再重新插好。

注意,一定要把主机关掉,不要带电拔插,否则可能损坏打印机!如果问题还不能解决,就换根打印电缆试试。

Windows2003主备域控制器转换方法

备份域升为主域控制器[日期:2007-10-01] 来源:作者:[字体:大中小] AD恢复主域控制器本文讲述了在多域控制器环境下,主域控制器由于硬件故障突然损坏,而又事先又没有做好备份,如何使额外域控制器接替它的工作,使Active Directory正常运行,并在硬件修理好之后,如何使损坏的主域控制器恢复。

----------------------------------------------------------------------目录Active Directory操作主机角色概述环境分析从AD中清除主域控制器 对象在额外域控制器上通过ntdsutil.exe工具执行夺取五种FMSO操作设置额外域控制器为GC(全局编录)重新安装并恢复损坏主域控制器附:用于检测AD中五种操作主机角色的脚本----------------------------------------------------------------------一、Active Directory操作主机角色概述Active Directory 定义了五种操作主机角色(又称FSMO):架构主机schema master、域命名主机domain naming master相对标识号(RID) 主机RID master主域控制器模拟器(PDCE)基础结构主机infrastructure master而每种操作主机角色负担不同的工作,具有不同的功能:架构主机具有架构主机角色的DC 是可以更新目录架构的唯一DC。

这些架构更新会从架构主机复制到目录林中的所有其它域控制器中。

架构主机是基于目录林的,整个目录林中只有一个架构主机。

域命名主机具有域命名主机角色的DC 是可以执行以下任务的唯一DC:向目录林中添加新域。

从目录林中删除现有的域。

添加或删除描述外部目录的交叉引用对象。

相对标识号(RID)主机此操作主机负责向其它DC 分配RID 池。

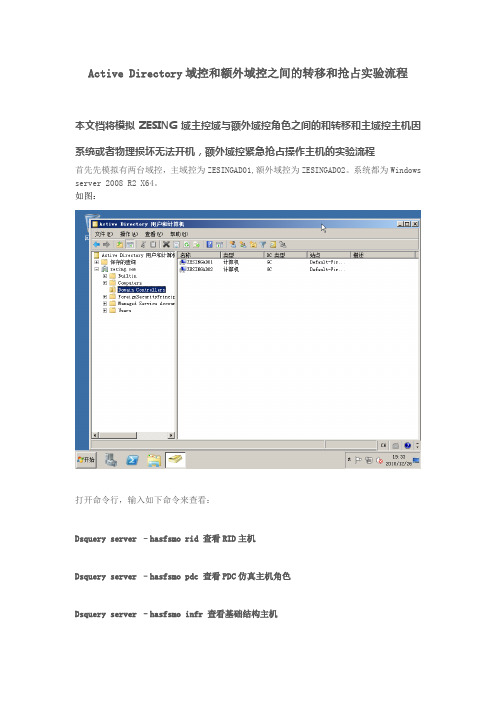

域控的转移和抢夺操作流程

Active Directory域控和额外域控之间的转移和抢占实验流程本文档将模拟ZESING域主控域与额外域控角色之间的和转移和主域控主机因系统或者物理损坏无法开机,额外域控紧急抢占操作主机的实验流程首先先模拟有两台域控,主域控为ZESINGAD01,额外域控为ZESINGAD02。

系统都为Windows server 2008 R2 X64。

如图:打开命令行,输入如下命令来查看:Dsquery server –hasfsmo rid 查看RID主机Dsquery server –hasfsmopdc 查看PDC仿真主机角色Dsquery server –hasfsmoinfr 查看基础结构主机Dsquery server –hasfsmoname 查看域命名主机Dsquery server –hasfsmoschema 查看构架主机通过图中可看到ZESINGAD01为主域控,所有角色都在ZESINGAD01上。

PART I现在演示把主域控ZESINGAD01转移操作主机角色到ZESINEAD02上首先转移RID主机角色打开“Active Directory 用户和计算机”,在目录树窗格中,右键点击“Active Directory 用户和计算机”,点击“更改域控制器”;在“更改目录服务器”对话框中,选中“此域控制器或AD LDS实例”并选择一台即将担任RID主机的域控制器,然后点击“OK”;在目录树中右键单击“Active Directory 用户和计算机”,选择“所有任务”—“操作主机”;在“RID”选项卡中,单击“更改”按钮转移PDC仿真主机角色打开Active Directory 用户和计算机,在目录树窗格中,右键点击“Active Directory 用户和计算”,点击“更改域控制器”;在“更改目录服务器”对话框中,选中“此域控制器或 AD LDS 实例”并选择一台即将担任PDC仿真主机的域控制器,然后点击“OK”;、在目录树中右键单击“Active Directory 用户和计算机”,选择“所有任务”—“操作主机”;在“PDC”选项卡中,单击“更改”按钮转移基础结构主机角色打开Active Directory 用户和计算机,在目录树窗格中,右键点击“Active Directory 用户和计算机”,点击“更改域控制器”;在“更改目录服务器”对话框中,选中“此域控制器或 AD LDS 实例”并选择一台即将担任基础结构主机的域控制器,然后点击“OK”在目录树中右键单击“Active Directory 用户和计算机”,选择“所有任务”—“操作主机”;在“基础结构”选项卡中,单击“更改”按钮转移域命名主机角色打开Active Directory 域和信任关系,在目录树窗格中右键点击“Active Directory 域和信任关系”,点击“更改 Active Directory 域控制器”;在“更改目录服务器”对话框中,选中“此域控制器或 AD LDS 实例”并选择一台即将担任域命名主机的域控制器,然后点击“OK”;在目录树中右键单击“Active Directory 域和信任关系”,点击“操作主机”;单击“更改”按钮转移架构主机角色运行打开MMC控制台添加Active Directory构架在MMC控制台中打开Active Directory Schema,在目录树窗格中右键点击“Active Directory Schema”,点击“更改 Active Directory 域控制器”;在“更改目录服务器”对话框中,选中“此域控制器或 AD LDS 实例”并选择一台即将担任架构主机的域控制器,然后点击“OK”;在目录树窗格中右键点击“Active Directory 架构”,点击“操作主机”单击“更改”按钮经过以上步骤已经完成转移操作主机角色,来验证一下,进入命令行输入,见到所有角色都迁移到ZESINGAD02上PART II抢夺操作主机角色实验假设ZESINGAD02主机已经挂掉,我们需要提升ZESINGAD01为主域控,我们需要如下操作:1、抢夺RID主机角色A.打开命令行,输入:ntdsutilB.在ntdsutil提示符下,输入:rolesC.在fsmo maintenance命令提示符下,输入:connectionD.在server connections命令提示符下,输入:connect to server <DomainController> ,这里的<DomainController>是即将担任RID主机的域控制器名称E.在server connection命令提示符下,输入:quitF.在fsmo maintenance命令提示符下,输入:seize rid master,确认窗口中点击“Yes”;2、抢夺PDC仿真主机角色操作同抢夺RID主机角色,只是更换抢夺命令为seize pdc,如图(由于另一台域控物理故障,林根域只有一台域控制器,所以无法抢夺,下面的错误请忽略,不影响结果)3、抢夺基础结构主机角色操作同抢夺RID主机角色,只是更换抢夺命令为seize naming master,如图4、操作同抢夺RID主机角色,只是更换抢夺命令为seize infrastructure master,如图5 、抢夺架构主机角色操作同抢夺RID主机角色,只是更换抢夺命令为seize schema master,如图打开命令行输入以下命令发现ZESINGAD01已提升为主域控,抢占成功。

解决active directory域服务问题的方法

解决active directory域服务问题的方法全文共四篇示例,供读者参考第一篇示例:Active Directory(AD)是微软Windows操作系统中常用的目录服务,用于管理网络中的用户、计算机和其他资源。

在使用过程中,有时候会碰到一些问题,如用户无法登录、组策略无效等。

本文将介绍解决这些问题的方法,帮助管理员更好地管理和维护AD域服务。

一、用户无法登录1. 检查网络连接:首先要确保网络连接正常,AD域控制器可以被访问。

可以通过ping命令测试AD服务器的可达性。

2. 检查用户名和密码:确认用户输入的用户名和密码是否正确,如果忘记密码可以重置密码或设置密码策略允许用户自行更改密码。

3. 检查用户帐户是否被锁定:如果用户连续多次输入错误密码,有可能触发帐户锁定策略,解锁用户帐户即可解决登录问题。

4. 检查域控制器日志:查看域控制器的事件日志,可能会有相关登录失败的日志记录,从而找到问题的原因。

二、组策略无效1. 强制更新组策略:可以使用gpupdate /force命令强制更新组策略,使其立即生效。

2. 检查组策略设置:确保组策略设置正确,没有重复或冲突的设置。

可以通过组策略管理工具查看和修改组策略设置。

3. 检查组策略范围:确认组策略应用范围是否覆盖了需要生效的用户或计算机,有时候由于配置错误导致组策略无法正确应用。

4. 重启计算机:有时候组策略更新后需要重新启动计算机才能生效,尝试重启计算机查看是否问题解决。

三、AD域服务异常1. 检查AD域控制器状态:确保AD域控制器正常运行,未出现硬件故障或软件故障,可以通过性能监视器监控AD域控制器的运行状态。

2. 检查AD域服务配置:查看AD域服务的配置是否正确,包括DNS设置、时间同步、网络设置等,这些配置对AD域服务的正常运行至关重要。

3. 检查AD域数据库:如果出现用户丢失或其他异常情况,可能是AD域数据库损坏或存储空间不足,可以尝试修复数据库或清理存储空间。

Active Directory域服务、域名服务和复制问题地故障排除

实验报告第10章Active Directory域服务、域名服务和复制问题的故障排除再以NYC-CL1\Local Admin身份登录,如图10.1-3:首先先将计算机参加到工作组中,如图10.1-4:重新启动之后,再将计算机参加到域中,如图10.1-5:显示如图10.1-6所示的界面。

参加域之后就可以用Chris的某某登录了,如图10.1-7:故障凭单#2:名叫Markus Breyer的帮助台人员得到一项任务,他需要将新员工添加到WoodgroveBank.域内的NYC BranchManagers OU中。

Markus是HelpDesk全剧组的成员。

HelpDesk组的所有成员应能够使用远程桌面从客户端工作站上管理用户某某。

当Markus尝试添加新员工时,他没有成功。

当以Markus身份登录,尝试连接NYC-DC1的时候,会出现如图10.1-8所示的错误。

右键单击“计算机〞,选择“属性〞,如图10.1-9,单击右边的改变设置。

在系统属性中,选择“只允许运行带网络级身份验证的远程桌面的计算机连接〔更安全〕〞,如图10.1-10:将HelpDesk参加到其中,如图10.1-11:当再次远程桌面连接时,会出现如图10.1-12的错误。

在NYC-DC1上,设置域控制器策略,允许HelpDesk组通过终端服务登录,如图10.1-13:当尝试再次登录时,如此可以登录,但当访问AD数据库时,如此是禁止的,如图10.1-14:再在允许本地登录中添加HelpDesk组,如图10.1-15:当添加后,如此可以访问AD数据库了,但无法新建账户,需要在组中添加HelpDesk,并授予其相应的创建的权限,如图10.1-16:现在就可以新建账户了,如图10.1-17:报告书名称实验10-2:DNS 和 AD DS 集成的故障排除某某王斌指导教师胡丽英学号1008013438 日期2011-11-15任务清单在本实验中,你将解决上报到服务器团队的故障凭单中所指出的问题,这些问题与DNS和AD DS的集成有关。

解决active directory域服务问题的方法

解决active directory域服务问题的方法解决Active Directory域服务问题的方法可以包括以下几个步骤:1.检查网络连接:首先,检查计算机和服务器之间的网络连接是否正常。

可以使用Ping命令来测试连接是否通畅。

如果连接不正常,则需要检查连接设置或修复网络故障。

2.检查网络设置:如果网络连接正常工作,则可能是TCP/IP设置出现了问题。

可以尝试在计算机上使用ipconfig /flushdns命令来刷新DNS缓存,并重新设置网络适配器的设置。

3.检查DNS设置:正确的DNS设置对于Active Directory的正常运行至关重要。

检查网络适配器的DNS设置是否正确,并尝试使用ipconfig /flushdns命令刷新DNS 缓存。

如果DNS问题仍然存在,则可以尝试手动指定DNS服务器的地址以解决问题。

4.检查防火墙设置:如果计算机防火墙被启用,则必须配置以允许Active Directory流量通过。

可以尝试禁用防火墙以查看是否解决了问题。

如果没有解决问题,则需要检查防火墙规则以确保允许Active Directory服务通过。

5.重启服务:可能存在某些服务未启动或已停止导致Active Directory域服务当前不可用的错误。

可以尝试重启Active Directory域服务以解决问题。

此外,对于与打印机相关的问题,需要确保在添加打印机时不要在Word或其他办公软件内添加,而是应该通过控制面板中的设备和打印机选项来添加打印机设备,并确保相关的打印服务(如Print Spooler)已正确配置并启动。

需要注意的是,具体的解决方法可能会因问题的具体情况而有所不同。

域控制器迁移以及修改服务器ip

windows server 2003 域控制器转移迁移准备工作:1. 在Windows Server 2003上运行dcpromo命令将其升级为域控制器,并在升级时选择使其成为现有Windows 2003域的额外的域控制器。

2. 在Windows Server 2003上安装DNS服务,确认它已经和原来的Windows 2003DNS服务器上的数据复制同步后,将它的DNS服务器地址指向自己。

3. 将这台Windows Server 2003域控制器设为全局编录(Glocal Catalog)服务器,具体方法请参考下面这篇文档:《How to promote a domain controller to a global catalog server》:</?id=296882>4. 将原来的Windows 2003域控制器上的5个FSMO角色转移到这台Windows Server 2003域控制器上,具体方法请参考下面这篇文档:《如何查看和转移Windows Server 2003 中的FSMO 角色》:</?id=324801>当最后一步转移结构主机角色时可能会提示“当前域控制器是全局编录服务器,不要将结构主机角色转移到该域控制器上”,由于是在单域环境中,直接确认忽略该提示即可。

关于在Windows 2003域控制器上放置FSMO的更多信息,请参考下面这篇文档:《在Windows 2003 域控制器上放置和优化FSMO》:</?id=223346>5. 完成以上操作之后,新的Windows Server 2003域控制器便替代了原来的第一台Windows 2003域控制器的角色,但我们需要等待一段时间使原来的Windows 2003域控制器上的和全局编录及FSMO角色相关的活动目录信息完全复制到WindowsServer 2003域控制器上。

建议您观察一两天时间,并确认新的Windows Server 2003域控制器/DNS服务器一切工作正常后,再将原来的Windows 2003域控制器降级。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

手工删除Active Directory 数据

三、我们在上一篇博文中已经把实验环境搭建好了,现在万事具备只欠损坏主域控制器,下面我们关掉主域控制器(DENVER)。

如下图所示:先在FIRENZE的Active Directory中把DENVER删除掉,使用“ntdsutil”工具,打开FIRENZE在命令行中输入“ntdsutil”命令后,如果记不清使用什么命令,可以使用?问一下。

使用“metadata cleanup”清理不使用的服务器的对象

使用“connections”连接到一个特定域控制器

使用“connect to server firenze”连接到自己,使用“quit”退出到上一级菜单中。

使用“select operation target”选择站点

使用“list sites”就会显示出所有的站点,我们只有一个站点,这里的站点是用0代表。

使用“select site 0”就是选中站点了。

使用“list domains in site”列出所选站点中的域,只有 一个域,还是用0代表。

使用“select domain 0”选中这个域。

使用“list server for domain in site”列出所选域和站点中的服务器,列出了主域控制器DENVER和额外域控制器FIRENZE,还是用数字0和1代表。

使用“select server 0”就是选中了DENVER,因为我们是在删除主DENVER。

我们想要选的服务器已经选中了,使用“quit”退出到上一个菜单中。

使用“remove selected server”删除所先的对象DENVER,出现了一个确认对话框,选择“是”。

最后使用“quit”命令退出就可以了。

我们打开“Active Directory 站点和服务”下把“DENVER”选中,右击“删除”。

出现一个对话框,选择“是”

现在“DENVER”已经没有了,展开site->default-first-site-name->servers,展开FIRENZE,右击“NTDS Settings”点“属性”,勾上全局编录前面的勾,点确定,如图所示:

现在把“全局编录”也转到FIRENZE上了。

四、打开“AD用户和计算机”找到“DENVER”也就是原来的主域控制器,右击“删除”。

选择“是”删除此对象

选择“这台域控制器永远为脱机”单击“删除

选择“是”就把DENVER删除掉了

已经删除了“DENVER”

现在已经把“Active Directory”中的数据删除完成。

指定五个操作主机角色

五、在上篇博文我们删除了“Active Directory”中的数据,现在把额外域控制器(FIRENZE)指定为主域控制器。

如下图所示:在命令行中输入“ntdsutil”

如果不知道下面的命令是什么,还是在这里输入一个?,就会显示你需要的命令。

因为我们是要指定角色,所以我们选择“管理NTDS角色所有者令牌”对应的命令“roles”。

选择“连接到一个特定域控制器”输入对应的命令“connections”。

选择连接到服务器,因为要指定给自己,所以在这里的服务器就是自己,输入“connect to server firenze”就连接到自己了。

连接到自己后,我们使用“quit”命令返回到上一个菜单,就是下图所显示的,执行白框中的五条命令,就可以把操作主机角色指定到额外域控制器上,也就是指定给FIRENZE。

我们先执行第一条命令,按回车键就会出现下面的对话框,选择“是”。

我们看到下面的图上出现了“传送失败”这时候千万别放弃,在执行一次同样的命令,就会“传送成功”。

依次执行五条命令现在额外域控制器(FIRENZE)占有了五个操作主机角色,也就变成主域控制器。

转移五个操作主机角色

六、做到现在我们的实验也快要成功了,我们最终目的是要让原来的主域控制器修好后,继续做主域控制器。

也就是和

拓扑中的一样,让DENVER做主域控制器,FIRNEZE做额外域控制器。

下面我们就开始做打开DENVER,当然现在的

DENVER已经什么都没有了。

配好和原来一样的IP地址,我们首先,在DENVER上安装额外域控制器,安装好以后使用另外一种方法“转移”,最后把FIRENZE的五个角色转移到DENVER上面。

给DENVER安装额外域控制器我就不详细介绍了,前面已经详细介绍过。

下面就是要让FIRENZE把五个角色转移给DENVER,在FIRENZE上使用前面已经介绍过的工具“ntdsutil”。

使用“roles”命令,打开“管理NTDS角色所有者令牌”。

使用“connections”命令,连接到一个特定域控制器。

使用“connect to server denver”命令连接到DENVER这台服务器,使用“quit”命令退出到上一级菜单。

使用下面框中的五条命令把五个角色转移给DENVER

执行下面命令的时候会出现一个对话框,选择“是”。

依次执行五条命令,就可以把五个操作主机角色转移给DENVER。

如下图所示:如果没有出现错误信息,就是做成功了。

打开“DENVER”的“Active Directory站点和服务”,展开site下的default-first-site-name下的servers,展开FIRENZE,右击“NTDS Settings”点“属性”。

把“全局编录”前面的勾去掉,因为现在FIRENZE已经不是主域控制器。

展开DENVER,右击“NTDS Settings”点“属性”。

勾上“全局编录”

现在我们检查一下是否把五个角色转移到DENVER服务器,打开windows2003光盘,安装一个SUPTOOLS.MSI工具。

打开“windows support tools”工具,使用“netdom query fsmo”命令,就可以查看,如图中所示:五个角色已经全部转移到DENVER,实验终于做完了,现在就如拓扑中一样BERLIN是DNS服务器,DENVER是主域控制器,FIRENZE是额外域控制器。

如果有写的不对之错希望大家能够多多指点。