密码学技术与信息隐藏技术_李艳玲

大数据环境下的技术变革与管理创新_李艳玲

2014年5月第21卷增刊控制工程Control Engineering of ChinaMay 2014Vol .21,S 0文章编号:1671-7848(2014)S 0-0142-04收稿日期:2013-09-06;收修定稿日期:2013-01-17作者简介:李艳玲(1972-),女,山东菏泽人,副教授,博士,主要从事信息系统与财务决策、财务管理等方面的教学与科研工作。

大数据环境下的技术变革与管理创新李艳玲1,2(1.东北财经大学管理科学与工程学院,辽宁大连116025;2.大连东软信息学院信息技术与商务管理系,辽宁大连116023)摘要:“大数据”现象诞生于人们对数据搜集能力、数据传输能力、数据存储能力以及数据处理能力的极大发展,随着大数据时代的来临,“大数据”问题迅速从技术层面上升到国家战略的最高层面,大数据蕴含着巨大的社会价值和商业价值,发展潜力十分巨大。

对大数据的利用将成为企业提高核心竞争力、抢占市场先机的关键。

本文简要阐述了大数据研究的发展与现状,探索如何让我国技术创新管理工作迅速适应大数据环境,发挥大数据分析的价值,对比了大数据时代信息技术的变革,探讨了大数据应用与研究所面临的机遇和挑战,深入研究大数据环境下管理创新的新变化与新思路,并对大数据分析方法与传统分析技术进行对比,构建了大数据生态平台,设计了适合大数据分析的数据挖掘架构。

关键词:大数据;数据分析;数据挖掘中图分类号:TN948.61文献标志码:A Technological change and innovation in management of big data environmentLI Yan-ling 1,2(1.DongBei University of Finance and Economics ,Institute of management science and engineering ,Dalian 116025,China ;2.Neusoft Institute of Information ,Department of information technology and business management ,Dalian 116023,China )Abstract :The "big data "phenomenon lies in the development of the capabilities of data collection ,data transmission ,data storage and data processing ,As the big data era ,the problem of "big data "rapidly rises from the technical level to the highest level of nation-al strategy ,the big data contains enormous social value and commercial value ,the development potential is very huge ,How to use the big data becomes the key value for enterprises in order to enhance the core competitiveness ,seize market opportunities.This paper briefly expounds the development and status quo of study on big data ,explores how to make the technology innovation management quickly adapt to the big data environment ,exert the value of big data analytics ,compares the information technology revolution in the era of big data and discusses the great opportunities and challenges in the big data applications and research ,lucubrates the new chan-ges and new ideas in management innovation of big data ,and compares the new analysis method of big data with traditional analysis technology ,this paper constructs a large ecological data platform of big data ,designs data mining structure for big data analysis.Keyword :Big data ;Data analysis ;Data mining1引言随着社交网络的逐渐成熟,移动宽带技术的迅速提升,各种传感器如手机、台式电脑、笔记本、平板电脑、智能电视、导航定位等、使得终端应用遍布各个角落,形式也越来越多样化,如浏览网页、刷新微博、搜索关键词、上传文件、发送邮件、交友、购物,我们每个人是数据的传播者和分享者。

陕西师范大学数学与信息科学学院课程表

以上各课程中“*”表示总学时为54学时,其余课程总学时均为36学时

Bayes统计推断 (王霞) 12517

(王治国)

代数编码理论与 应用

(李艳平) 周四晚

研究生教室2

12606

常用数学软与 生物数学 (唐三一) 12606

随机动力学系 统

(宁丽娟) 教师工作室

偏微分方程数 值解

(王治国)

12606

进化算法选讲 (董宁) 教师工作室

系

数学教育 与数学文化 (黄秦安) 数学教学论 (李文铭)

数学课程与教学论 (李三平)

迭代法选讲 (畅大为) 教师工作室 具体上课时间 与导师联系

常用数学软与 生物数学 (唐三一) 12606

常用数学软与 生物数学 (唐三一) 12606

反应扩散模型与数 学生物学 (吴建华)

分歧理论 (贾云锋)

12618

密码学理论 与应用

(张建中、李艳平)

控制理论 (吴保卫)

正系统理论 (刘丽丽)

12614

C*-代数 (张建华) 教师工作室 具体上课时间与导

师联系

逻辑代数 (吴洪博) 教师工作室

小波分析引论 (李万社) 研究生教室1

范畴论 (韩胜伟)

12618

谱自仿测度理论 (李建林) 12618

逻辑拓扑 (吴洪博) 教师工作室

星期五

上午

下午

非标准分析 单周

(李生刚) 12606

模糊图 (刘妮)

12617

星期五

上午

时

星期一

间

上午

下午

算子代数与非交换 几何

(乔雨)

C*-代数及李 代数

10:10--12:00 (乔雨)

密码学技术与信息隐藏技术_李艳玲

第15卷第1期河南教育学院学报(自然科学版)Vol .15No .12006年3月Journal of Henan Institute of Education (Natural Science )Mar .2006收稿日期:2005-11-03作者简介:李艳玲(1978—),女,河南郑州人,华北水利水电学院数学系教师.密码学技术与信息隐藏技术李艳玲,张云鹏(华北水利水电学院数学系,河南郑州450008) 摘要:密码学是信息安全领域的传统而成熟的一门技术,其主要目的是把明文变成看不懂的密文.信息隐藏是信息安全领域的新方向,它以隐藏秘密信息的存在性为目的.本文简要介绍了信息安全的理论体系,并就其两个分支,即密码学和信息隐藏技术展开了讨论,介绍了它们的概念、原理、模型、特点和方法.并在此基础上讨论了把密码学和信息隐藏技术结合起来,以增强信息的安全性的方法.关键词:信息安全;密码学;信息隐藏中图分类号:TP309.7 文献标识码:B 文章编号:1007-0834(2006)01-0060-040 引言20世纪90年代以来,计算机网络技术和多媒体信息处理技术在全世界范围内得到了迅猛的发展.一方面,网络技术的发展,使得处在世界各地的人们进行信息交流更加方便、迅速和经济;另一方面,数据压缩和多媒体技术的发展,使得人们能够方便快捷地制作、加工、分发和传送各种多媒体制品,如数字化音乐、图像、影视等方面的作品,而且这种复制和传送几乎可以无损地进行.这为信息资源的充分共享提供了便利的条件.各种机密信息,如个人的信用卡账号,在崇尚效率的信息时代,都逐渐在网络中出现[1].但是,网络在给人带来便利的同时也暴露出越来越严重的安全问题.由于全球互联网是一个开放的系统,虽然普通用户可以通过网络方便、快捷地交流信息,但是恶意用户也可以通过网络想方设法抓取他感兴趣的任何信息,甚至攻击系统[1-4].信息安全的技术特征主要表现在以下几个方面[1]:完整性,信息未经授权不能改变的特性;保密性,信息不被泄露给未经授权者的特性;可用性,信息可被授权者访问并按照需求使用的特性;不可否认性,也称不可抵赖性,所有参与者都不可能否认或抵赖曾经完成的操作和承诺;可控性,对信息的传播及内容具有控制能力的特性.信息安全的研究包括两个主要的研究方向:信息加密与信息隐藏.加密使有用的信息变为看上去无用的乱码,攻击者无法读懂信息的内容从而保护信息;而信息隐藏则是将有用的信息隐藏在其他信息中,使攻击者无法发现,不仅实现了信息的保密,也保护了通信的本身.信息隐藏是信息安全领域的一个新方向,它在数字化产品的版权保护、隐蔽通信等领域的应用中越来越受到人们的重视[5-8].在信息安全的理论体系和应用技术研究中,密码技术经历了长期的发展,形成了较完整的密码学理论体系,有一系列公认的经典和可靠的算法,至今,信息加密仍是保障信息安全的最基本的手段.然而,对于信息隐藏,虽然其应用历史可追溯到古代,但是在现代信息科学技术条件下的研究和应用才刚刚开始,完备的理论体系也尚未建立.1 密码技术[1-4]密码学是把有意义的信息编码为伪随机性的乱码以保护信息的一门学科.通常把待加密的消息称为明文,加密后的消息称为密文.加密就是从明文得到密文的过程;而合法地由密文恢复出明文的过程称为解密.加密和解密所采用的规则分别称为加密算法和解密算法.加密算法和解密算法统称为密码算法.密码算法是在一组称为密钥的参数控制下进行的.1.1 古典加密算法古典加密算法包含:代码加密,通信双方预先设·60·定一组代码是一种最简单的加密方法,一直得到广泛的应用;替换加密,明文中的每个或每组字母被替换为另一个或一组字母;换位加密,代码加密和替换加密保持明文的字符顺序,只是将其替换掉或者隐藏起来.换位加密则按密钥给出的顺序重新排列明文;一次一密,如果既要保持代码加密的可靠性,又要保持换位加密的灵活性,可以采用一次一密方法.破译密文的唯一方法就是获得一份相同的密码簿.1.2 对称密码算法对称密码算法也称为传统密码算法,其特征是加密和解密采用同一个密钥.最著名的对称加密算法是数据加密标准(DE S).DE S算法是由IBM提出的,是一种分组密码算法.对称加密算法的加密速度很快,但是其主要缺陷在于密钥的分发问题.由于通信双方共享一个密钥,接受方必须得到发送方的密钥才能解密.而如何安全地分发密钥就成为一个问题.1.3 公钥密码算法Diffle和Hellman于1976年发表了“密码学的新方向”一文,提出了公钥密码算法.这是密码学历史上的又一个里程碑.它既有效地克服了对称密码算法的密钥分发困难,又可用于数字签名等功能,为网络时代的信息安全提供了新的理论和技术基础.公钥密码算法有两个密钥:一个公开作为加密密钥,称为公钥;另一个作为用户专用的解密密钥,称为私钥.这样,甲方要发送秘密信息给乙方,只要用乙方的公钥来对信息加密并发送给乙方,掌握对应私钥的乙方就可以对加密消息进行解密,而任何其他人都无法解密.这样,通信双方就再也无须交换密钥了.公钥密码算法的缺点在于其速度较慢,因而不适合用于加密数据量大的文件.在实际应用中,人们通常把对称密码算法和公钥密码算法结合在一起使用,这就是混合密码系统.1.4 混合密码系统在混合密码系统中,用对称密码算法加密数据文件,而用公钥密码算法来传送对称密码算法使用的密钥.这样既利用了对称密码算法的加密速度,又有效地解决了密钥分发问题.2 信息隐藏技术[5-8]信息隐藏是一种将秘密信息隐藏在公开的载体信号上的信息安全技术.现代信息隐藏技术来源于古老的隐写术(Steganography).Steganography一词来源于希腊语,其原意为“Covered Writing”,历史上有许多信息伪装的实例.例如在古希腊战争中,为了军事情报的安全传送,将情报文在奴隶的头皮上以隐藏在头发里,在一次和二次世界大战中使用的隐写墨水、空心硬币及微型照片等.尽管有许多信息伪装的实例,但在以往的技术条件下,应该说信息伪装的应用是极有限的.现代的信息隐藏,或者更严格地称为信息伪装的研究可以追溯到Simmons于1983年提出的有代表性的“罪犯问题”.在该问题的背景中,监狱中的两名罪犯Alice和Bob准备策划一次越狱行动.他们之间的任何通信联络必须经过看守Willie,如果Willie 发现Alice和Bob之间有任何加密信息的传送,他将会挫败他们的计划.此问题的提出引起研究信息隐藏课题的热潮.目前,研究比较广泛和热烈的课题是数字水印技术和技术上的隐写术(即数据隐藏技术)两大类.数字水印是在数字媒体中嵌入某种不可感知的信息,对数字媒体起标志和版权保护的作用.此时有价值的是数字媒体的外观表现,人们并不需要知晓水印信息的内容,而只关心水印是否存在、改动及删除.数字水印广泛用于网络数字产品的版权保护、网上数据传输及存储过程中数据的完整性鉴证、电子商务中的行为认证和票据防伪.由于数字水印技术是保障网络社会正常秩序的一项重要信息安全手段,因此该技术的研究受到人们关注.数据隐藏是指将秘密信息隐藏于其他公开的数字媒体中,使秘密信息能够在通信网络中安全传输的信息安全技术.对于实施隐蔽通信的发送方和接收方而言,所嵌入的秘密数据为兴趣之所在,而其外观表现仅为信息的隐藏载体.载体内容已无任何意义.信息隐藏技术应满足如下三个要求:(1)不可觉察性:将秘密信息隐藏在载体信号中以后,载体信号的变化对于人的视觉、听觉和计算机统计分析是不可觉察的,即信息的嵌入不应明显降低原数字媒体的质量;(2)鲁棒性:即使嵌有秘密信息的数字媒体经过压缩、缩放、滤波等一定程度的攻击性操作后,仍能以较低错误率恢复秘密信息,即要求信息隐藏技术有一定的抗干扰能力;(3)容量:一定载体能够隐藏秘密信息的数据量.显然,信息隐藏的三个要求是相互矛盾的,需要根据应用需求加以权衡.在一般情况下,数据隐藏在满足不可觉察性的前提下,更侧重于隐藏容量,而对鲁棒性的要求较低.而数字水印同样在满足不可觉察性的前提下,对鲁棒性要求更高.·61·数据隐藏和数字水印的通用模型如图1和图2所示.图1 数据隐藏的模型图2 数字水印的一般模型 图中载体信号可以是文本、音频、图像和视频.由于图像数据的空间冗余和视觉冗余较大,具有更适宜于隐蔽通信的特性,因此大多以数字图像作为覆盖信号.信息之所以能够隐藏在多媒体数据中是因为:(1)多媒体信息本身存在很大的冗余性.从信息论的角度看,未经压缩的多媒体信息的编码效率是很低的,所以将某些信息嵌入到多媒体信息中进行秘密传送是完全可行的,并不会影响多媒体信息本身的传送和使用;(2)人眼和人耳对某些信息都有一定的掩蔽效应,比如人眼对灰度的分辨能力只有十几个灰度级.利用人的这些特点,可以很好地将信息隐藏而不被发觉.根据作用域不同,信息隐藏算法大致可以分为两类:空间域算法和变换域算法.2.1 空间域算法视觉特性研究表明,人眼的亮度分辨力与颜色分辨力是有限的.图像中灰度或颜色的微小变化在视觉中有时无明显的响应,即人眼具有视觉冗余特性.利用视觉冗余特性,可在空间域中实现秘密信息的隐藏.最典型的空间域信息隐藏算法为L SB (Least Significant Bit )算法.其原理就是通过修改表示数字图像的颜色(或颜色分量)的位平面,通过调整数字图像中对感知不重要的比特来嵌入秘密数据.LSB 算法的主要优点是简单易行,隐藏容量较大,不可见性较好.但是由于携带秘密数据的图像中每个像素的最后一位就是所嵌入的秘密信息,该方法的安全性很差.可以通过将LSB 算法与信号处理技术相结合,对该方法进行改进,如采用加扰、置乱和白化等对秘密信息进行预处理来提高隐藏信息的安全性和可靠性.2.2 变换域算法变换域算法是对覆盖信号做某种正交变换,将秘密信息嵌入到变换系数中,使秘密信息的能量有选择地分布于数字媒体的不同变换域分量中.算法原理如下:首先对载体图像数据f (x ,y )进行正交变换T :f (x ,y )TF (u ,v ),通过嵌入算法g 将秘密信息嵌入到变换域系数中,即F (u ,v )gF *(u ,v ),最后,对改变后的变换域系数进行反变换F *(u ,v )T -1f *(x ,y ),于是,秘密信息被隐藏在载密图像f *(x ,y )中.可使用的正交变换形式有离散傅立叶变换,离散余弦变换,小波变换等.由于变换域算法依据人眼对于不同空间频率的敏感性,因此适当选择秘密信息的嵌入位置和嵌入强度可以使秘密信息的嵌入具有良好的鲁棒性和不可觉察性.此时嵌入信息的容量可有更大的灵活性.变换域隐藏处理算法比空间域算法复杂.为了进一步提高信息隐藏的安全性和可靠性,也应对秘密信息进行某些预处理.3 密码技术和信息隐藏的结合信息隐藏与传统的信息加密都是信息安全技术,但是它们又有明显的区别,各有优点.传统的密码技术以隐藏信息的内容为目的,使加密后的文件变得难以理解,但很容易引起拦截者的注意而遭到截获、破解和攻击.而信息隐藏以隐藏秘密信息的存在为目的,其外在表现为载体信息的外部特征.在实际应用中,信息隐藏与信息加密有机地结·62·合在一起,把待传送的信息加密后再隐藏在其他信息中,可以达到既保护信息内容又能隐藏信息存在的双重保护作用.密码技术与信息隐藏相结合的通信系统原理如图3所示.系统同时结合了密码技术和信息隐藏技术的优点,在实际应用中具有很好的效果.在大多数系统中,为了提高隐藏的安全性,秘密信息在隐藏前都要经过一些预处理,如加扰、置乱等技术;同时,为了提高系统的可靠性,还可以使用差错控制编码技术,这可以抵抗传输过程中以及某些处理(如压缩处理)引入的部分噪声,从而使得系统具有一定的自我抗噪能力.4 总结图3 加密信息隐藏的原理框图 密码学与信息隐藏是信息安全领域的两个不同的分支,它们具有不同的技术特征与方法.但是它们的目的都是一样的,即保护通信信息的安全性不受截获和攻击.在当今的网络化信息时代,单纯的加密已经不能满足应用的安全性要求.密码学与信息隐藏的结合,是技术发展的必然趋势.参考文献[1] 陈彦学.信息安全理论与实务[M ].北京:中国铁道出版社,2001:18~29.[2] 卢开澄.计算机密码学———计算机网络中的数据保密与安全[M ].北京:清华大学出版社,2002:55~73.[3] 杨明,胥光辉,等译.密码编码学与网络安全:原理与实践[M ].北京:电子工业出版社,2001:156~183.[4] 王育民,刘建伟.通信网的安全———理论与技术[M ].西安:西安电子科技大学出版社,2002:56~77.[5] 吴秋新,钮心忻,杨义先,等译.信息隐藏技术———隐写术与数字水印[M ].北京:人民邮电出版社,2001:31~46.[6] Neil F .Johnson ,Ste ganogr aphy :Ar t &s cience of hidden c ommunica -tion [J ].Office of Naval Res earch Naval -Industry Partnership Confer -ence ,Was hington DC ,U SA ,13-14August 2002:53~66.[7] S .Katz enbeiss er &F .A .P .Petitcolas ,Informati on Hiding Tec hniquesfor ste ganogr aphy and Digital Water marking [M ].Artech House ,Bost on ,2000:223~245.[8] 汪小帆,戴跃伟,茅耀斌.信息隐藏技术———方法与应用[M ].北京:机械工业出版社,2001:98~113.Cryptography and SteganographyLI Yan _ling ,ZHANG Yun _peng(Depa rtment of Math ,No rth China Institute of Water Cons ervancy and H ydro electric Po wer ,Zheng zho u 450008,China )A bstract :Cryptography is a traditional but mature technology ,whose main aim is to transfor m the plain text into baffling cryptograph .Infor mation hiding is a ne w direction in infor mation security ,whose aim is to hide the existence of the secret information .This paper introduces briefly the system info of infor mation security ,and discusses the conc ept ,the princi -ple ,the modal ,the characteristic and methods of the two branc hes that are cryptography and steganography .Then the paper discusses the combination of the cryptography and steganography to enhance the security of the information .Key words :information security ;cryptography ;steganography·63·。

可分离的密文域可逆信息隐藏

可分离的密文域可逆信息隐藏柯彦;张敏情;张英男【期刊名称】《计算机应用研究》【年(卷),期】2016(33)11【摘要】针对当前密文域可逆信息隐藏技术可分离性差、载体恢复存在较大失真的问题,提出了一种可分离的密文域可逆信息隐藏方案,通过对LWE(learning with errors)公钥密码算法加密后数据的再编码,实现在密文的可控冗余中嵌入隐藏信息;嵌入信息后,使用隐写密钥可以有效提取隐藏信息,使用解密密钥可以无差错恢复出加密前数据,提取过程与解密过程可分离。

理论推导论证了本方案信息提取过程与嵌入后明文解密过程的可分离性与结果的正确性,仿真实验结果表明与现有算法相比,方案在实现可分离的密文域可逆信息隐藏的基础上充分保证了密文域隐写后的可逆性,并且方案的实现与原始载体种类无关,适用性较强。

%This paper proposed a novel scheme of separable reversible steganography in encrypted domain.Additional data can be embedded by recoding in the redundancy of cipher text.With embedded cipher text,the additional data can be extracted by using data-hiding key,and the original data can be recovered lossless by using encryption key,and the processes of extraction and decryption are separable.By deducing the error probability of the scheme,this paper mainly discussed parameters in the scheme which directly related to the scheme’s correctness,and obtaine d reasonable values of the parameters by experiments. The proposed scheme was based on encrypted domain,so it could apply to different kinds of mediavehicle.Experimental results demonstrate that the proposed scheme can better guarantee the reversibility losslessly than the previous separable methods.【总页数】4页(P3476-3479)【作者】柯彦;张敏情;张英男【作者单位】武警工程大学电子技术系网络与信息安全武警部队重点实验室,西安710086;武警工程大学电子技术系网络与信息安全武警部队重点实验室,西安710086;武警工程大学电子技术系网络与信息安全武警部队重点实验室,西安710086【正文语种】中文【中图分类】TP309.7【相关文献】1.抵抗唯密文攻击的可分离加密域可逆信息隐藏 [J], 黄梦雪; 和红杰; 陈帆2.图像插值空间完全可逆可分离密文域信息隐藏算法 [J], 王继军; 李国祥; 夏国恩; 孙泽锐3.基于秘密共享的可分离密文域可逆信息隐藏算法 [J], 周能;张敏情;林文兵4.基于Paillier的可分离密文域可逆信息隐藏 [J], 林文兵;张敏情;郭帅;孔咏骏5.基于预测误差双重编码的大容量密文域可逆信息隐藏算法 [J], 秦宝堃;郑洪英;肖迪因版权原因,仅展示原文概要,查看原文内容请购买。

零知识证明的分层次案例化教学设计

第28卷第4期Vol.28No.4北京电子科技学院学报Journal of Beijing Electronic Science and Technology Institute2020年12月Dec.2020零知识证明的分层次案例化教学设计张艳硕李泽昊北京电子科技学院,北京市100070摘要:零知识证明,指证明者能够在不向验证者提供任何有用的信息的情况下,使验证者相信某个论断是正确的。

它在网络技术高速发展的当今社会发挥着重要作用,目前已广泛应用于数据的隐私保护、身份认证、去中心化存储、区块链、数字金融等领域,在未来的应用或将更加广泛。

本文旨在提出零知识证明的分层次案例化教学设计,给出针对不同层次与水平的零知识证明教学设计,由浅入深,用简单有趣的例子去讲解零知识证明,让更多不同层次的人群了解并掌握零知识证明技术及其应用。

关键词:零知识证明;分层;案例;教学设计中图分类号:TN91&1-4文献标识码:A 1引言零知识证明(Zero—Knowledge Proof)",是由S.Goldwasser%S.Micali及C.Rackoff在20世纪80年代初提出的。

它指的是证明者能够在不向验证者提供任何有用的信息的情况下,使验证者相信某个论断是正确的。

零知识证明实质上是一种涉及两方或更多方的协议,即两方或更多方完成一项任务所需采取的一系列步骤。

证明者向验证者证明并使其相信自己知道或拥有某一消息,但证明过程不能向验证者泄漏任何关于被证明消息的信息。

大量事实证明,零知识证明在密码学中非常有用。

如果能够将零知识证明用于验证,将可以有效解决许多问题。

零知识证明的思想被广泛运用在密码学和文章编号.1672-464X(2020)4-92-10区块链领域,Zcash⑺是首个使用零知识证明机制的区块链系统,它可提供完全的支付保密性,同时仍能够使用公有区块链来维护一个去中心化网络。

著名的比恃币交易系统就利用了此原理。

信息安全技术实训学习总结密码学与信息隐藏技术应用

信息安全技术实训学习总结密码学与信息隐藏技术应用信息安全技术实训学习总结:密码学与信息隐藏技术应用密码学和信息隐藏技术是现代信息安全领域中的重要组成部分,它们在保护信息安全、防止信息泄露方面发挥着关键的作用。

在信息安全技术实训中,我深入学习了密码学的基本原理和常用算法,以及信息隐藏技术的应用场景和常见方法。

通过对这些技术的学习与实践,我收获了许多宝贵的经验和教训。

1. 密码学的基本原理与应用密码学是研究如何通过密码算法保护信息的学科。

在实训中,我首先学习了对称密码算法和非对称密码算法。

对称密码算法涉及到加密密钥的生成和共享,常见的算法有DES、AES等。

非对称密码算法则包括公钥加密和数字签名技术,如RSA、DSA等。

通过实验,我掌握了这些算法的基本原理和实际应用。

在实际应用中,密码学可以应用于数据加密、身份认证、数据完整性校验等方面。

例如,对于敏感信息的加密传输,可以使用对称密码算法对数据进行加密,再使用非对称密码算法传输对称密钥,以实现数据的安全传输和保护。

2. 信息隐藏技术的应用场景与常见方法信息隐藏技术是指将一定的信息隐藏在载体中,使得除特定人群外,其他人无法察觉到信息的存在。

在实训中,我学习了信息隐藏技术在隐写术和数字水印方面的应用。

隐写术是一种将秘密信息隐藏在其他看似无关的信息中的技术。

常见的隐写术包括文本隐写、图片隐写和音频隐写等。

通过掌握隐写术的原理和方法,我了解到如何将隐秘信息嵌入到其他载体中,以达到信息的保密传输和隐藏的目的。

数字水印技术则是在数字媒体中嵌入特定的标记信息,以实现版权保护、鉴别和溯源等功能。

数字水印可以应用于图片、音频、视频等多种形式的数字媒体。

在实践中,我学习了数字水印的嵌入过程和提取方法,了解到如何应用数字水印技术进行信息认证和版权保护。

3. 实践中的问题与反思在实际的实训过程中,我遇到了一些问题,并通过反思和总结,积累了一定的经验。

首先,密码学算法的选择和使用需要谨慎。

密码学 信息加密与信息隐藏技术的比较

信息加密技术与信息隐藏技术比较研究吉林财经大学黄河(吉林财经大学管理科学与信息工程学院,吉林省长春市130000)指导教师:宋佳丽摘要:进入信息和网络化的时代以来,互联网正在我们的工作和生活中扮演着日益重要的角色。

越来越多的用户通过互联网来获取信息、处理信息。

但是互联网是一个面向大众的开放系统,信息在其传输过程中有可能遭到侵犯者的窃听而失去保密信息,由此引起的网络安全问题日益严重。

如何保护计算机信息的安全,也即信息内容的保密问题显得尤为重要。

信息隐藏与信息加密技术是保障信息安全的核心技术。

信息隐藏技术和加密技术是解决网络安全问题采取的主要保密安全措施,是最常用的保密安全手段,它为我们进行一般的电子商务活动提供了安全保障,如在网络中进行文件传输、电子邮件往来和进行合同文本的签署等。

关键词:信息隐藏;信息加密;信息传输安全信息加密技术与信息隐藏技术的技术特点1.信息加密技术的特点信息加密技术是利用数学或物理手段,对电子信息在传输过程中和存储体内进行保护,以防止泄漏的技术。

计算机信息保护则以软件加密为主。

目前世界上最流行的几种加密体制和加密算法有:RSA算法和CCEP算法等。

为防止破密,加密软件还常采用硬件加密和加密软盘。

一些软件商品常带有一种小的硬卡,这就是硬件加密措施。

在软盘上用激光穿孔,使软件的存储区有不为人所知的局部存坏,就可以防止非法复制。

这样的加密软盘可以为不掌握加密技术的人员使用,以保护软件。

由于计算机软件的非法复制,解密及盗版问题日益严重,甚至引发国际争端,因此对信息加密技术和加密手段的研究与开发,受到各国计算机界的重视,发展日新月异。

保密通信,计算机密钥,防复制软盘等都属于信息加密技术。

通信过程中的加密主要是采用密码,在数字通信中可利用计算机采用加密法,改变负载信息的数码结构。

计算机信息保护则以软件加密为主。

2.信息隐藏技术的特点信息隐藏,将在未来网络中保护信息不受破坏方面起到重要作用,信息隐藏是把机密信息隐藏在大量信息中不让对手发觉的一种方法。

密码学基础优质获奖课件

据进行主动旳安全保护 是保护大型网络传播信息安全旳主要实现手段 是信息安全保障旳基础工具,处理信息安全问题旳

根本基础是密码学; 密码学实质属于数学范围,利用数学代数知识探讨

信息旳隐藏与恢复机制,是研究怎样保护信息安全 旳一门学科;

12

密码学旳基本概念

加密员或密码员(Cryptographer):对明文进行加 密操作旳人员。

接受者(Receiver):传送消息旳预定对象。 截收者(Eavesdropper):在信息传播和处理系统中

旳非受权者,经过搭线窃听、电磁窃听、声音窃听 等来窃取机密信息。 密码分析(Cryptanalysis):截收者试图经过分析从 截获旳密文推断出原来旳明文或密钥。 密码分析员(Cryptanalyst):从事密码分析旳人员。

6

密码学旳发展历史

两次世界大战大大增进了密码学旳发展。

二战中美国陆军和海军使用旳条形密 码设备M-138-T4。根据1923年Parker Hitt旳提议而设计。25个可选用旳纸

条按照预先编排旳顺序编号和使用, 主要用于低档旳军事通信。

Kryha密码机大约在1926年由

Alexander vo Kryha发明。这

20

密码系统旳分类

根据加密算法是否变化分类 – 设E为加密算法,K0, K1,…,Kn,为密钥, M0,M1,…,Mn为明文,C为密文 – 固定算法密码体制 C0=E(M0,K0), C1=E(M1,K1),..., Cn=E(Mn,Kn) – 变化算法密码体制 C0=E1 (M0,K0), C1=E2 (M1,K1),..., Cn=En (Mn,Kn)

信息隐藏专家名单

尤新刚中国电子学会通信学分会

郭云彪北京电子技术应用研究所

孔祥维大连理工大学

邹建成北方工业大学

黄继武中山大学

柏森重庆通信学院

戴冠中西北工业大学

达小威北京电子技术应用研究所

戴一奇清华大学

戴跃伟南京理工大学

高晓燕北京电子技术应用研究所

黄永峰清华大学

蒋睿东南大学

康艳梅国际关系学院

梁华庆中国石油大学

林代茂北京电子技术应用研究所

林家骏华东理工大学

刘光杰南京理工大学

刘海霞北京电子技术研究所

刘红梅中山大学

刘九芬解放军信息工程大学

牛少彰北京邮电大学

牛夏牧哈尔滨工业大学

钮心忻北京邮电大学

平西建解放军信息工程大学

司常玉解放军总参谋部

苏育挺天津大学

孙星明湖南大学

谭铁牛中国科学院自动化所

王道顺清华大学

王贵驷中国信息安全产品测评中心

王丽娜武汉大学

王让定宁波大学

王朔中上海大学

王衍波解放军理工大学

王育民西安电子科技大学

王蕴红北京航空航天大学

杨世勇西安电子科技大学

杨义先北京邮电大学

俞能海中国科学技术大学

张春田天津大学

张华熊杭州电子科技大学

张茹北京邮电大学

张涛解放军信息工程大学

张新鹏上海大学

赵耀北京交通大学

周琳娜北京电子技术应用研究所

祝世雄中国电子科技集团第30研究所。

信息科学中的密码学与信息隐藏技术

信息科学中的密码学与信息隐藏技术近年来,随着信息技术的迅速发展,人们对信息的安全性和隐私保护的要求也越来越高。

密码学和信息隐藏技术作为信息科学中的两个重要分支,为保护信息的安全提供了有效的手段。

本文将围绕密码学和信息隐藏技术展开论述,探索其在信息科学中的重要性和应用。

一、密码学在信息安全中的作用密码学是研究加密算法和解密算法的学科,主要研究如何保证信息的机密性、完整性和可用性。

密码学在信息安全中起到至关重要的作用,其应用范围广泛,涵盖了网络通信、电子商务、金融交易等领域。

1. 对称加密与非对称加密在密码学中,对称加密和非对称加密是两种常见的加密算法。

对称加密算法使用同一个密钥用于加密和解密信息,其优势在于加密解密速度快;而非对称加密算法使用一对密钥,即公钥和私钥,公钥用于加密,私钥用于解密,其优势在于更好的安全性。

2. 数字签名与身份认证数字签名是密码学中一种用于保证数据完整性和身份认证的技术。

通过数字签名算法,发送方可以对数据进行签名,接收方可以通过验证签名的合法性来确认数据的完整性和源头的可靠性。

数字签名在电子商务、网上银行等场景中广泛应用,保障了信息的安全和可信度。

二、信息隐藏技术的应用与挑战除了密码学,信息隐藏技术是保护信息安全的另一个重要手段。

信息隐藏技术是指将秘密信息嵌入到其他媒介中,使得第三方无法察觉到隐藏信息的存在。

信息隐藏技术广泛应用于数字水印、语音签名、隐写术等领域。

1. 数字水印技术数字水印技术是一种在图像、音频、视频等媒体文件中隐藏可识别的信息的技术。

通过将隐藏信息与原始媒体文件相融合,数字水印能够在不影响原始文件质量的前提下确保信息的可靠性和可搜索性。

数字水印技术除了能够用于著作权保护、防伪溯源等领域外,还可以应用于版权保护、内容认证等方面。

2. 隐写术隐写术是一种将秘密信息隐藏在明文信息中而不引起怀疑的技术。

通过调整文本或图像的细微差异,隐写术可以在表面上看似普通的信息中携带隐藏的秘密信息。

密码技术与信息隐藏技术比较研究

密码技术与信息隐藏技术是从不同的角度提出的信息安 全技术,将两者有机结合,可进一 步提高信息的安全性。例 如,先对消息加密得到密文,再把密文隐藏到载体中,这样, 攻击者要想获得消息,就首先要检测到消息的存在,并知道 如何从隐 秘载体中提 取密文及如何 对密文解密以 恢复消息, 大大增加了攻击的难度。

3 结束语

进行 I DS 系统配置时,监控点位置的选择及安装部署监 控网段是一项重要 工作。文中分析的监控网段的三 种方法: 网内 Hub 监控、SPAN端口监控、Ta p 监控,依次越来越安全、 稳定,但同时花费也越来越高。分接器 Taps 具有无源连接完 整性的特性,在预算许可的前提下,应是监控网络中的首选 方法。

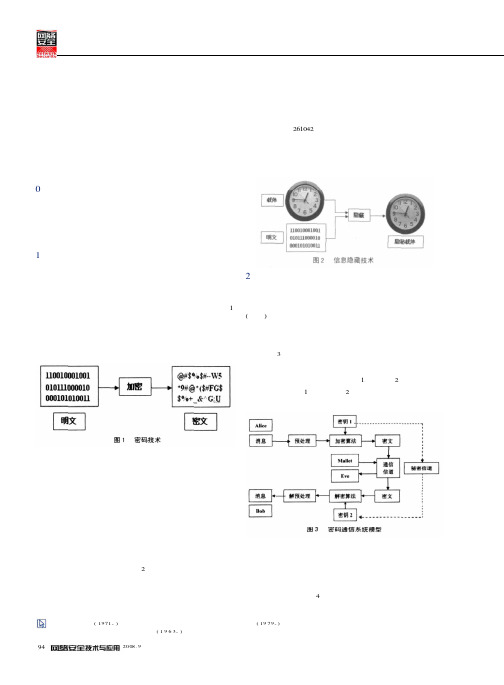

图 2 信息隐藏技术

2 密码通信系统和信息隐藏系统模型

信息隐藏技术沿袭了传统密码技术的一些概念和基本思想, 但两者采用的保护信息手段不同。密码技术是把有意义的信息 ( 消息) 编码为伪随机性的乱码以保护信息的一门技术,它主要研 究如何对信息进行变换,以保护信息在信道传输过程中不被对 手窃取、解读和利用以及如何分析和破译密码。密码通信系统 模型如图 3 所示。该模型描述了消息的加解密过程、密钥等敏 感信息在秘密信道的分发以及密文在信道传递过程中可能遇到

隐藏技术最本质的内涵。

程、嵌入过程、提取过程、密钥分发以及隐秘载体在信道传

作者简介:彭玉忠( 1971- ) ,男,潍坊医学院计算机教研室 讲师、硕士。郝荣霞( 19 79- ) ,女,潍坊 医学 院计算机教 研室讲师, 硕士。王金 才( 1 9 6 3- ) ,男, 潍坊医学院 计算机教研 室主任,教 授。

信息隐藏与数字水1

信息隐藏历史的回顾

▪ 3.用于版权保护的隐写术 ▪ Lorrain(1600~1682年)是17世纪一个很有名的风景画家,

当时出现了很多对他的画的模仿和冒充,由于当时还没有 相关的版权保护的法律,他就使用了一种方法来保护他的 画的版权。他自己创作了一本称为《Libet。Velritatis》的 书,这是一本写生形式的素描集,它的页面是交替出现的, 四页蓝色后紧接着四页白色,不断重复着,它大约包含 195幅素描。他创作这本书的目的是为了保护自己的画免 遭伪造。事实上,只要在素描和油画作品之问进行一些比 较就会发现,前者是专门设计用来作为后者的“核对校验 图”,并且任何一个细心的观察者根据这本书仔细对照后 就能判定一幅给定的油画是不是赝品。

26

信息隐形的主要分支

▪ 4.信息分存 ▪ 信息分存是针对密钥管理提出的一种密码

技术

27

信息隐形的主要分支

28

23

信息隐形的主要分支

▪ (2)用于盗版跟踪的数字指纹。数字指纹可以说是 数字水印的一种特殊应用情况,它们的区别在于, 数字水印所代表的是产品作者的信息,而数字指 纹主要含有的是产品购买者的信息。同一个产品 被多个用户买去,在每一个用户买到的拷贝中, 都预先被嵌入了包含购买者信息的数字指纹,该 数字指纹对于跟踪和监控产品在市场上的非法拷 贝是非常有用的。当市场上发现盗版时,可以根 据其中的数字指纹,识别出哪个用户应该对盗版 负责。数字指纹除了应具有数字水印所普遍具有 的特性之外,还应该能够抵抗共谋攻击。

▪ 攻击者

✓ 尽可能地发现和破坏对手利用信息隐藏技术隐藏在公开消息中的机密信 息

20

信息隐形的主要分支

▪ 信息隐藏在伪装式保密通信这一分支的主 要研究内容有,研究高安全性的信息伪装 算法,即隐藏信息的不可察觉性,这里, 除了感观上的不可察觉性之外,还要考虑 在各种特征分析、信号处理工具下不出现 异常特征。另外,从理论上分析伪装载体 的隐藏容量,或者说是伪装式保密通信的 信息传输速率,既是目前的理论研究热点, 也是保密通信的实际应用中需要解决的问 题。

信息科学中的密码学研究与应用

信息科学中的密码学研究与应用在当今数字化的时代,信息的安全传输和存储变得至关重要。

密码学作为一门研究如何保护信息安全的学科,正发挥着越来越关键的作用。

从保护个人隐私到保障国家安全,密码学的应用无处不在。

密码学的历史可以追溯到古代。

早在几千年前,人们就已经开始使用简单的加密方法来传递秘密信息。

例如,古罗马时期的凯撒密码,通过将字母移位来实现加密。

然而,现代密码学的发展始于 20 世纪,随着计算机技术和通信技术的飞速进步,密码学也逐渐从传统的手工加密方式转变为基于复杂数学理论和算法的加密体系。

在密码学中,加密和解密是两个核心概念。

加密是将明文(原始的、未加密的信息)转换为密文(加密后的、不可读的信息)的过程,而解密则是将密文还原为明文的过程。

实现这一过程的关键在于密钥,密钥就像是一把打开密码锁的钥匙,只有拥有正确的密钥,才能正确地解密信息。

常见的密码算法可以分为对称加密算法和非对称加密算法两大类。

对称加密算法中,加密和解密使用相同的密钥。

这类算法的优点是加密和解密速度快,效率高,常见的有 AES(高级加密标准)算法。

然而,对称加密算法在密钥的分发和管理上存在一定的困难,因为通信双方需要事先安全地共享密钥。

非对称加密算法则解决了密钥分发的难题。

它使用一对密钥,即公钥和私钥。

公钥可以公开,任何人都可以使用公钥对信息进行加密,但只有拥有私钥的一方才能解密。

RSA 算法是一种广泛应用的非对称加密算法。

非对称加密算法虽然在安全性上具有优势,但计算复杂度较高,加密和解密速度相对较慢。

密码学在众多领域都有着广泛的应用。

在电子商务领域,当我们在网上进行购物支付时,密码学技术确保了交易信息的保密性、完整性和不可否认性。

通过对支付信息进行加密,防止黑客窃取信用卡号等敏感信息;利用数字签名技术,保证交易的不可否认性,即确保买家和卖家都不能否认自己参与了交易。

在通信领域,无论是手机通话还是电子邮件的传输,密码学都在保护着我们的隐私。

信息隐藏技术实验

信息隐藏技术实验

苏京霞

【期刊名称】《中国现代教育装备》

【年(卷),期】2005(000)004

【摘要】20世纪90年代以来,计算机网络技术和多媒体信息处理技术在全世界范围内得到了迅猛发展。

网络技术的发展,使得世界各地的人们进行信息交流更加方便、快捷与经济,而多媒体技术的发展,使得人们能够更加方便的制作、加工、分发和传送各种多媒体制品,如数字化音乐、图像、影视等方面的作品。

这些技术的发展在给人们生活带来便利的同时,也带来一些问题,如:信息传递过程中的安全问题,多媒体制品的版权问题。

而信息隐藏技术可以很好地解决这些问题。

【总页数】4页(P30-33)

【作者】苏京霞

【作者单位】北京理工大学信息科学技术学院电子工程系,北京,100081

【正文语种】中文

【中图分类】G20

【相关文献】

1.信息隐藏技术实验教学研究 [J], 刘芳;吕印晓

2.时间平均莫尔条纹的信息隐藏技术 [J], 刘泽宇;易军凯;张阳平

3.基于翻转课堂模式推行高阶性实验的实践——以《信息隐藏技术》为例 [J], 汪云路;王慧;邱洪君

4.混合基底记法的无失真图像信息隐藏技术的改进及实验研究 [J], 任师迁;曹奎

5.基于频率选择扩容的JPEG图像可逆信息隐藏技术 [J], 吕皖丽;檀胜

因版权原因,仅展示原文概要,查看原文内容请购买。

神奇的加密技术

神奇的加密技术

李寅

【期刊名称】《经济技术协作信息》

【年(卷),期】2008(000)024

【摘要】随着网络技术的发展,网络安全也就成为当今网络社会的焦点中的焦点,几乎没有人不在谈论网络上的安全问题,病毒、黑客程序、邮件炸弹、远程侦听等这一切都无不让人胆战心惊。

病毒、黑客的猖獗使身处今日网络社会的人们感觉到谈网色变,无所适从。

【总页数】1页(P98)

【作者】李寅

【作者单位】东北财经大学,信息工程学院

【正文语种】中文

【中图分类】TP3

【相关文献】

1.传统加密技术与新型加密技术的比较研究 [J], 张东

2.“神奇”何以神奇──来自遵义市神奇保健厂的报道 [J], ;

3.传统加密技术与新型加密技术的比较研究 [J], 张东

4.大兵老师的神奇小屋--神奇的人造地球卫星(一) [J], 王依兵;麦芽哈哈(图)

5.大兵老师的神奇小屋--神奇的载人飞船 [J], 王依兵;麦芽哈哈(图)

因版权原因,仅展示原文概要,查看原文内容请购买。

基于DFT域的图像信息隐藏技术

基于DFT域的图像信息隐藏技术

李艳玲;黄红艳

【期刊名称】《华北水利水电学院学报》

【年(卷),期】2008(029)004

【摘要】为了实现盲提取,提出了把图像的DFT域系数进行量化处理,将秘密数据隐藏在隐秘图像的DFT频域系数量化结果的奇偶特性上.通过一系列攻击实验表明,该算法具有稳定性和安全性,能抵抗滤波攻击和奇偶统计分析.

【总页数】3页(P62-64)

【作者】李艳玲;黄红艳

【作者单位】华北水利水电学院,河南,郑州,450011;辽宁石油化工大学,辽宁,抚顺,113001

【正文语种】中文

【中图分类】TN911.73

【相关文献】

1.基于图像变换域的信息隐藏技术 [J], 李艳玲;张云鹏

2.一种简便易行的空间域图像信息隐藏技术 [J], 李蕴华;许秀林

3.基于DFT-SVD域抗几何攻击图像水印算法 [J], 张宪海;杨永田

4.基于图像归一化的DFT域数字水印嵌入算法 [J], 孟岚;杨红颖;王向阳

5.一种易行的空间域图像信息隐藏技术 [J], 程志平

因版权原因,仅展示原文概要,查看原文内容请购买。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第15卷第1期河南教育学院学报(自然科学版)Vol .15No .12006年3月Journal of Henan Institute of Education (Natural Science )Mar .2006收稿日期:2005-11-03作者简介:李艳玲(1978—),女,河南郑州人,华北水利水电学院数学系教师.密码学技术与信息隐藏技术李艳玲,张云鹏(华北水利水电学院数学系,河南郑州450008) 摘要:密码学是信息安全领域的传统而成熟的一门技术,其主要目的是把明文变成看不懂的密文.信息隐藏是信息安全领域的新方向,它以隐藏秘密信息的存在性为目的.本文简要介绍了信息安全的理论体系,并就其两个分支,即密码学和信息隐藏技术展开了讨论,介绍了它们的概念、原理、模型、特点和方法.并在此基础上讨论了把密码学和信息隐藏技术结合起来,以增强信息的安全性的方法.关键词:信息安全;密码学;信息隐藏中图分类号:TP309.7 文献标识码:B 文章编号:1007-0834(2006)01-0060-040 引言20世纪90年代以来,计算机网络技术和多媒体信息处理技术在全世界范围内得到了迅猛的发展.一方面,网络技术的发展,使得处在世界各地的人们进行信息交流更加方便、迅速和经济;另一方面,数据压缩和多媒体技术的发展,使得人们能够方便快捷地制作、加工、分发和传送各种多媒体制品,如数字化音乐、图像、影视等方面的作品,而且这种复制和传送几乎可以无损地进行.这为信息资源的充分共享提供了便利的条件.各种机密信息,如个人的信用卡账号,在崇尚效率的信息时代,都逐渐在网络中出现[1].但是,网络在给人带来便利的同时也暴露出越来越严重的安全问题.由于全球互联网是一个开放的系统,虽然普通用户可以通过网络方便、快捷地交流信息,但是恶意用户也可以通过网络想方设法抓取他感兴趣的任何信息,甚至攻击系统[1-4].信息安全的技术特征主要表现在以下几个方面[1]:完整性,信息未经授权不能改变的特性;保密性,信息不被泄露给未经授权者的特性;可用性,信息可被授权者访问并按照需求使用的特性;不可否认性,也称不可抵赖性,所有参与者都不可能否认或抵赖曾经完成的操作和承诺;可控性,对信息的传播及内容具有控制能力的特性.信息安全的研究包括两个主要的研究方向:信息加密与信息隐藏.加密使有用的信息变为看上去无用的乱码,攻击者无法读懂信息的内容从而保护信息;而信息隐藏则是将有用的信息隐藏在其他信息中,使攻击者无法发现,不仅实现了信息的保密,也保护了通信的本身.信息隐藏是信息安全领域的一个新方向,它在数字化产品的版权保护、隐蔽通信等领域的应用中越来越受到人们的重视[5-8].在信息安全的理论体系和应用技术研究中,密码技术经历了长期的发展,形成了较完整的密码学理论体系,有一系列公认的经典和可靠的算法,至今,信息加密仍是保障信息安全的最基本的手段.然而,对于信息隐藏,虽然其应用历史可追溯到古代,但是在现代信息科学技术条件下的研究和应用才刚刚开始,完备的理论体系也尚未建立.1 密码技术[1-4]密码学是把有意义的信息编码为伪随机性的乱码以保护信息的一门学科.通常把待加密的消息称为明文,加密后的消息称为密文.加密就是从明文得到密文的过程;而合法地由密文恢复出明文的过程称为解密.加密和解密所采用的规则分别称为加密算法和解密算法.加密算法和解密算法统称为密码算法.密码算法是在一组称为密钥的参数控制下进行的.1.1 古典加密算法古典加密算法包含:代码加密,通信双方预先设·60·定一组代码是一种最简单的加密方法,一直得到广泛的应用;替换加密,明文中的每个或每组字母被替换为另一个或一组字母;换位加密,代码加密和替换加密保持明文的字符顺序,只是将其替换掉或者隐藏起来.换位加密则按密钥给出的顺序重新排列明文;一次一密,如果既要保持代码加密的可靠性,又要保持换位加密的灵活性,可以采用一次一密方法.破译密文的唯一方法就是获得一份相同的密码簿.1.2 对称密码算法对称密码算法也称为传统密码算法,其特征是加密和解密采用同一个密钥.最著名的对称加密算法是数据加密标准(DE S).DE S算法是由IBM提出的,是一种分组密码算法.对称加密算法的加密速度很快,但是其主要缺陷在于密钥的分发问题.由于通信双方共享一个密钥,接受方必须得到发送方的密钥才能解密.而如何安全地分发密钥就成为一个问题.1.3 公钥密码算法Diffle和Hellman于1976年发表了“密码学的新方向”一文,提出了公钥密码算法.这是密码学历史上的又一个里程碑.它既有效地克服了对称密码算法的密钥分发困难,又可用于数字签名等功能,为网络时代的信息安全提供了新的理论和技术基础.公钥密码算法有两个密钥:一个公开作为加密密钥,称为公钥;另一个作为用户专用的解密密钥,称为私钥.这样,甲方要发送秘密信息给乙方,只要用乙方的公钥来对信息加密并发送给乙方,掌握对应私钥的乙方就可以对加密消息进行解密,而任何其他人都无法解密.这样,通信双方就再也无须交换密钥了.公钥密码算法的缺点在于其速度较慢,因而不适合用于加密数据量大的文件.在实际应用中,人们通常把对称密码算法和公钥密码算法结合在一起使用,这就是混合密码系统.1.4 混合密码系统在混合密码系统中,用对称密码算法加密数据文件,而用公钥密码算法来传送对称密码算法使用的密钥.这样既利用了对称密码算法的加密速度,又有效地解决了密钥分发问题.2 信息隐藏技术[5-8]信息隐藏是一种将秘密信息隐藏在公开的载体信号上的信息安全技术.现代信息隐藏技术来源于古老的隐写术(Steganography).Steganography一词来源于希腊语,其原意为“Covered Writing”,历史上有许多信息伪装的实例.例如在古希腊战争中,为了军事情报的安全传送,将情报文在奴隶的头皮上以隐藏在头发里,在一次和二次世界大战中使用的隐写墨水、空心硬币及微型照片等.尽管有许多信息伪装的实例,但在以往的技术条件下,应该说信息伪装的应用是极有限的.现代的信息隐藏,或者更严格地称为信息伪装的研究可以追溯到Simmons于1983年提出的有代表性的“罪犯问题”.在该问题的背景中,监狱中的两名罪犯Alice和Bob准备策划一次越狱行动.他们之间的任何通信联络必须经过看守Willie,如果Willie 发现Alice和Bob之间有任何加密信息的传送,他将会挫败他们的计划.此问题的提出引起研究信息隐藏课题的热潮.目前,研究比较广泛和热烈的课题是数字水印技术和技术上的隐写术(即数据隐藏技术)两大类.数字水印是在数字媒体中嵌入某种不可感知的信息,对数字媒体起标志和版权保护的作用.此时有价值的是数字媒体的外观表现,人们并不需要知晓水印信息的内容,而只关心水印是否存在、改动及删除.数字水印广泛用于网络数字产品的版权保护、网上数据传输及存储过程中数据的完整性鉴证、电子商务中的行为认证和票据防伪.由于数字水印技术是保障网络社会正常秩序的一项重要信息安全手段,因此该技术的研究受到人们关注.数据隐藏是指将秘密信息隐藏于其他公开的数字媒体中,使秘密信息能够在通信网络中安全传输的信息安全技术.对于实施隐蔽通信的发送方和接收方而言,所嵌入的秘密数据为兴趣之所在,而其外观表现仅为信息的隐藏载体.载体内容已无任何意义.信息隐藏技术应满足如下三个要求:(1)不可觉察性:将秘密信息隐藏在载体信号中以后,载体信号的变化对于人的视觉、听觉和计算机统计分析是不可觉察的,即信息的嵌入不应明显降低原数字媒体的质量;(2)鲁棒性:即使嵌有秘密信息的数字媒体经过压缩、缩放、滤波等一定程度的攻击性操作后,仍能以较低错误率恢复秘密信息,即要求信息隐藏技术有一定的抗干扰能力;(3)容量:一定载体能够隐藏秘密信息的数据量.显然,信息隐藏的三个要求是相互矛盾的,需要根据应用需求加以权衡.在一般情况下,数据隐藏在满足不可觉察性的前提下,更侧重于隐藏容量,而对鲁棒性的要求较低.而数字水印同样在满足不可觉察性的前提下,对鲁棒性要求更高.·61·数据隐藏和数字水印的通用模型如图1和图2所示.图1 数据隐藏的模型图2 数字水印的一般模型 图中载体信号可以是文本、音频、图像和视频.由于图像数据的空间冗余和视觉冗余较大,具有更适宜于隐蔽通信的特性,因此大多以数字图像作为覆盖信号.信息之所以能够隐藏在多媒体数据中是因为:(1)多媒体信息本身存在很大的冗余性.从信息论的角度看,未经压缩的多媒体信息的编码效率是很低的,所以将某些信息嵌入到多媒体信息中进行秘密传送是完全可行的,并不会影响多媒体信息本身的传送和使用;(2)人眼和人耳对某些信息都有一定的掩蔽效应,比如人眼对灰度的分辨能力只有十几个灰度级.利用人的这些特点,可以很好地将信息隐藏而不被发觉.根据作用域不同,信息隐藏算法大致可以分为两类:空间域算法和变换域算法.2.1 空间域算法视觉特性研究表明,人眼的亮度分辨力与颜色分辨力是有限的.图像中灰度或颜色的微小变化在视觉中有时无明显的响应,即人眼具有视觉冗余特性.利用视觉冗余特性,可在空间域中实现秘密信息的隐藏.最典型的空间域信息隐藏算法为L SB (Least Significant Bit )算法.其原理就是通过修改表示数字图像的颜色(或颜色分量)的位平面,通过调整数字图像中对感知不重要的比特来嵌入秘密数据.LSB 算法的主要优点是简单易行,隐藏容量较大,不可见性较好.但是由于携带秘密数据的图像中每个像素的最后一位就是所嵌入的秘密信息,该方法的安全性很差.可以通过将LSB 算法与信号处理技术相结合,对该方法进行改进,如采用加扰、置乱和白化等对秘密信息进行预处理来提高隐藏信息的安全性和可靠性.2.2 变换域算法变换域算法是对覆盖信号做某种正交变换,将秘密信息嵌入到变换系数中,使秘密信息的能量有选择地分布于数字媒体的不同变换域分量中.算法原理如下:首先对载体图像数据f (x ,y )进行正交变换T :f (x ,y )TF (u ,v ),通过嵌入算法g 将秘密信息嵌入到变换域系数中,即F (u ,v )gF *(u ,v ),最后,对改变后的变换域系数进行反变换F *(u ,v )T -1f *(x ,y ),于是,秘密信息被隐藏在载密图像f *(x ,y )中.可使用的正交变换形式有离散傅立叶变换,离散余弦变换,小波变换等.由于变换域算法依据人眼对于不同空间频率的敏感性,因此适当选择秘密信息的嵌入位置和嵌入强度可以使秘密信息的嵌入具有良好的鲁棒性和不可觉察性.此时嵌入信息的容量可有更大的灵活性.变换域隐藏处理算法比空间域算法复杂.为了进一步提高信息隐藏的安全性和可靠性,也应对秘密信息进行某些预处理.3 密码技术和信息隐藏的结合信息隐藏与传统的信息加密都是信息安全技术,但是它们又有明显的区别,各有优点.传统的密码技术以隐藏信息的内容为目的,使加密后的文件变得难以理解,但很容易引起拦截者的注意而遭到截获、破解和攻击.而信息隐藏以隐藏秘密信息的存在为目的,其外在表现为载体信息的外部特征.在实际应用中,信息隐藏与信息加密有机地结·62·合在一起,把待传送的信息加密后再隐藏在其他信息中,可以达到既保护信息内容又能隐藏信息存在的双重保护作用.密码技术与信息隐藏相结合的通信系统原理如图3所示.系统同时结合了密码技术和信息隐藏技术的优点,在实际应用中具有很好的效果.在大多数系统中,为了提高隐藏的安全性,秘密信息在隐藏前都要经过一些预处理,如加扰、置乱等技术;同时,为了提高系统的可靠性,还可以使用差错控制编码技术,这可以抵抗传输过程中以及某些处理(如压缩处理)引入的部分噪声,从而使得系统具有一定的自我抗噪能力.4 总结图3 加密信息隐藏的原理框图 密码学与信息隐藏是信息安全领域的两个不同的分支,它们具有不同的技术特征与方法.但是它们的目的都是一样的,即保护通信信息的安全性不受截获和攻击.在当今的网络化信息时代,单纯的加密已经不能满足应用的安全性要求.密码学与信息隐藏的结合,是技术发展的必然趋势.参考文献[1] 陈彦学.信息安全理论与实务[M ].北京:中国铁道出版社,2001:18~29.[2] 卢开澄.计算机密码学———计算机网络中的数据保密与安全[M ].北京:清华大学出版社,2002:55~73.[3] 杨明,胥光辉,等译.密码编码学与网络安全:原理与实践[M ].北京:电子工业出版社,2001:156~183.[4] 王育民,刘建伟.通信网的安全———理论与技术[M ].西安:西安电子科技大学出版社,2002:56~77.[5] 吴秋新,钮心忻,杨义先,等译.信息隐藏技术———隐写术与数字水印[M ].北京:人民邮电出版社,2001:31~46.[6] Neil F .Johnson ,Ste ganogr aphy :Ar t &s cience of hidden c ommunica -tion [J ].Office of Naval Res earch Naval -Industry Partnership Confer -ence ,Was hington DC ,U SA ,13-14August 2002:53~66.[7] S .Katz enbeiss er &F .A .P .Petitcolas ,Informati on Hiding Tec hniquesfor ste ganogr aphy and Digital Water marking [M ].Artech House ,Bost on ,2000:223~245.[8] 汪小帆,戴跃伟,茅耀斌.信息隐藏技术———方法与应用[M ].北京:机械工业出版社,2001:98~113.Cryptography and SteganographyLI Yan _ling ,ZHANG Yun _peng(Depa rtment of Math ,No rth China Institute of Water Cons ervancy and H ydro electric Po wer ,Zheng zho u 450008,China )A bstract :Cryptography is a traditional but mature technology ,whose main aim is to transfor m the plain text into baffling cryptograph .Infor mation hiding is a ne w direction in infor mation security ,whose aim is to hide the existence of the secret information .This paper introduces briefly the system info of infor mation security ,and discusses the conc ept ,the princi -ple ,the modal ,the characteristic and methods of the two branc hes that are cryptography and steganography .Then the paper discusses the combination of the cryptography and steganography to enhance the security of the information .Key words :information security ;cryptography ;steganography·63·。