思科防火墙FWSM

思科FWSM路由模式怎么配置

思科FWSM路由模式怎么配置思科公司已成为公认的世界网络互联解决方案的领先厂商,其公司出产的一系列路由器更是引领世界,那么你知道思科FWSM路由模式怎么配置吗?下面是店铺整理的一些关于思科FWSM路由模式怎么配置的相关资料,供你参考。

思科FWSM路由模式配置的方法:应用情况为,两个接口outside应用在广域网,inside端口位于局域网,跑OSPF路由协议,将局域网能够被广域网访问的服务器和端口打开,否则不允许访问。

这个应用的情况比较简单,日后可以继续扩展,如服务器区等等。

sh run: Saved:FWSM Version 3.2(2)!hostname SDDL-Internal-FWdomain-name enable password Z1UFjQZdKfrZkYLf encryptednames!interface Vlan254nameif outsidesecurity-level 0ip address X.Y.254.254 255.255.255.252ospf hello-interval 1ospf dead-interval 3!interface Vlan2254nameif Internalsecurity-level 99ip address X.Y.254.1 255.255.255.252ospf hello-interval 1ospf dead-interval 3!passwd Z1UFjQZdKfrZkYLf encryptedftp mode passive<--- More --->access-list acl-in extended permit ip any anyaccess-list SHJT_to_SDDL extended permit tcp any any eq telnetaccess-list SHJT_to_SDDL extended permit icmp any anyaccess-list SHJT_to_SDDL extended permit ospf any anyaccess-list SHJT_to_SDDL extended permit tcp any host X.Y.128.32 eq wwwaccess-list SHJT_to_SDDL extended permit tcp any X.Y.128.0 255.255.255.0 eq 3389access-list SHJT_to_SDDL extended permit tcp any host X.Y.1.13 eq lotusnotesaccess-list SHJT_to_SDDL extended permit tcp any host X.Y.128.60 eq wwwaccess-list SHJT_to_SDDL extended permit tcp any host X.Y.128.60 eq 8080access-list SHJT_to_SDDL extended permit tcp 10.36.0.0 255.255.0.0 host X.Y.128.60 range 1976 1982access-list SHJT_to_SDDL extended permit tcp 10.229.160.0 255.255.255.0 host X.Y.128.60 range 1976 1982access-list SHJT_to_SDDL extended permit tcp any X.Y.128.0 255.255.255.0 eq pop3access-list SHJT_to_SDDL extended permit tcp any X.Y.128.0255.255.255.0 eq smtpaccess-list SHJT_to_SDDL extended permit tcp any X.Y.128.0 255.255.255.0 eq wwwaccess-list SHJT_to_SDDL extended permit tcp any X.Y.128.0 255.255.255.0 eq imap4access-list SHJT_to_SDDL extended permit tcp any X.Y.128.0 255.255.255.0 eq 63148access-list SHJT_to_SDDL extended permit udp any X.Y.128.0 255.255.255.0 eq 63148access-list SHJT_to_SDDL extended permit udp any X.Y.128.0 255.255.255.0 eq 143access-list SHJT_to_SDDL extended permit udp any X.Y.128.0 255.255.255.0 eq 389access-list SHJT_to_SDDL extended permit tcp any X.Y.128.0 255.255.255.0 eq httpsaccess-list SHJT_to_SDDL extended permit tcp any host X.Y.128.37 eq 8000access-list SHJT_to_SDDL extended permit udp any host X.Y.128.37 eq 8000access-list SHJT_to_SDDL extended permit tcp any host X.Y.128.37 eq 7000access-list SHJT_to_SDDL extended permit udp any host X.Y.128.37 eq 7000<--- More --->access-list SHJT_to_SDDL extended permit udp any host X.Y.128.38 eq 7000access-list SHJT_to_SDDL extended permit tcp any host X.Y.128.38 eq 7000access-list SHJT_to_SDDL extended permit tcp any host X.Y.128.50 eq 8080access-list SHJT_to_SDDL extended permit udp any host X.Y.128.32 eq domainaccess-list SHJT_to_SDDL extended permit ip any host X.Y.128.45access-list SHJT_to_SDDL extended permit ip any host X.Y.128.39access-list SHJT_to_SDDL extended permit ip any host X.Y.1.12access-list SHJT_to_SDDL extended permit ip any host X.Y.128.42access-list SHJT_to_SDDL extended permit ip any host X.Y.128.37access-list SHJT_to_SDDL extended permit ip any host X.Y.128.46access-list SHJT_to_SDDL extended permit ip any host X.Y.128.44access-list SHJT_to_SDDL extended permit ip any host X.Y.128.32access-list SHJT_to_SDDL extended permit tcp 10.228.0.0 255.255.0.0 host X.Y.128.60 range 1976 1982access-list SHJT_to_SDDL extended permit tcp 10.227.160.0 255.255.255.0 host X.Y.128.60 range 1976 1982pager lines 24logging enablelogging asdm informationalmtu outside 1500mtu Internal 1500ip verify reverse-path interface outsideip verify reverse-path interface Internalno failoverfailover lan unit secondary icmp permit any outside。

思科Catalst 6500系统防火墙服务模块

Cisco PIX 设备管理器的直观图形化用户界面(GUI)可以用于管理和配置 FWSM 的各项功能。 Cisco PIX 设备管理器可以在系统和设备级别——以及更加具体的安全环境等级——简化 FWSM 的管理和监控。 客户还可以利用可扩展的 CiscoWorks VPN/ 安全管理解决方案(VMS) ,从一个集中控制台管理 FWSM。CiscoWorks VMS 为在一个思科网络中管理和监控安全解决方案提供了一种模块化,集 成化的、可扩展的管理中心可以支持多种解决方案,包括 VPN、路由器、交换机、防火墙和思科 安全代理。CiscoWorks 管理中心能够以一种统一的方式,集中地、全面地管理网络中的 FWSM、 Cisco PIX 安全设备和基于 Cisco IOS 路由器的防火墙,从而加快大型安全系统的部署速度。

!"#$308 !23 610017 (8628)86758000 (8628)86528999

!"#$%&'()*+,-./cn

!"#$%&'()*+,-./0*1

2004 © !"#$%&'()$%*/ Cisco Systems Cisco Press !"#$%&'()*+,-"./01Cisco, Cisco IOS, Cisco IOS Cisco Systems, Cisco Systems !"#$%&'()*+,-.*/-0123451678 9:;<=>?@A1?B*CDEF

●

●

● ●

●

!"#$%&'()*+,-

!"#!$%&1 !" #$%&19 100738 (8610)65267777 (8610)85181881

Cisco防火墙模块安装配置手册

WS-SVC-FWM-1

Serial No. SAD062302U4

例如,刚才我们查看的防火墙模块是在 Mod 4 上,我们就可以输入登陆防火 墙

Router# session slot 4 processor 1

第三步,输入登陆密码默认是 cisco

password:

第四步,输入 enable 密码,默认没有密码

防火墙模块安装配置

防火墙模块安装配置

1 内容介绍

为配合 PICC 项目防火墙模块的安装,此防火墙配置说明文档将对防火墙基 本配置和使用情况进行介绍。

本文章包括防火墙基本性能介绍、安装方法、防火墙配置命令说明等内容, 并通过实例对命令进行一一讲解。

2 防火墙模块介绍

2.1 防火墙模块介绍

Cisco Catalyst® 6500 交换机和 Cisco 7600 系列路由器的防火墙服务模块 (FWSM)是一种高速的、集成化的服务模块,可以提供业界最快的防火墙数据 传输速率:5Gb 的吞吐量,100000CPS,以及一百万个并发连接。在一个设备中 最多可以安装四个 FWSM,因而每个设备最高可以提供 20Gb 的吞吐量。作为世 界领先的 Cisco PIX 防火墙系列的一部分,FWSM 可以为大型企业和服务供应商 提供无以伦比的安全性、可靠性和性能。

4

防火墙模块安装配置

3.2 确认防火墙模块

安装完防火墙模块后,开启交换机,确认防火墙模块是否被交换机识别。 Cisco IOS software 通过命令 show module 查看防火墙模块状态是否正常

Router> show module

Mod Ports Card Type

Model

--- ----- -------------------------------------- ------------------ -----------

CiscoFWSM模块简明配置实例详解

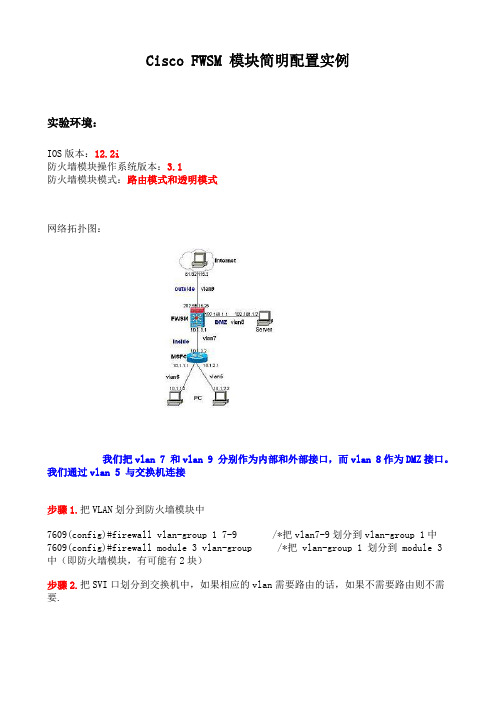

Cisco FWSM 模块简明配置实例实验环境:IOS版本:12.2i防火墙模块操作系统版本:3.1防火墙模块模式:路由模式和透明模式网络拓扑图:我们把vlan 7 和vlan 9 分别作为内部和外部接口,而vlan 8作为DMZ接口。

我们通过vlan 5 与交换机连接步骤1.把VLAN划分到防火墙模块中7609(config)#firewall vlan-group 1 7-9 /*把vlan7-9划分到vlan-group 1中7609(config)#firewall module 3 vlan-group /*把 vlan-group 1 划分到 module 3中(即防火墙模块,有可能有2块)步骤2.把SVI口划分到交换机中,如果相应的vlan需要路由的话,如果不需要路由则不需要.7609(config)#inter vlan7609(config-if)#ip addr 10.1.3.2 255.255.255.0 /*这样就可以以把vlan 7的流量路由到其他VLAN中了。

步骤3.登陆到防火墙模块7609#session slot 3 processor 1 /* 3代表防火墙模块步骤4.选择单context或者多context模式FWSW(config)#mode single /* 这里我选择单context模式,不管单模式还是多模式,配置文件都需要指定,但是后面的配置实例在单模式下是不需要指定的。

步骤5.配置context/* 我这里选择是单模式,所以不需要配置。

在配置多模式的时候再讨论步骤6.在context模式和系统模式下切换/* 我这里选择是单模式,所以不需要配置。

在配置多模式的时候再讨论FWSW配置路由模式时:步骤7.配置路由或者透明模式FWSW(config)#no firewall transparent /* 默认就是路由模式,所以在这里不需要修改/步骤8.在路由模式下配置接口FWSW(config)#inter vlan 7FWSW(config-if)#ip addr 10.1.3.1 255.255.255.0FWSW(config-if)#nameif insideFWSW(config-if)#security-levelFWSW(config)#inter vlan 8FWSW(config-if)#ip addr 192.168.1.1 255.255.255.0FWSW(config-if)#nameif DMZFWSW(config-if)#security-level 50FWSW(config)#inter vlan 9FWSW(config-if)#ip addr 202.95.15.26 255.255.255.252FWSW(config-if)#nameif outsideFWSW(config-if)#security-level 0步骤9.配置路由FWSW(config)#route 0 0 202.95.15.25FWSW(config)#route 10.1.1.0 10.1.3.2FWSW(config)#route 10.1.2.0 10.1.3.2步骤10.配置NAT#FWSW(config)#access-list to_internet permit ip 10.1.1.0 255.255.255.0 any FWSW(config)#access-list to_internet permit ip 10.1.2.0 255.255.255.0 any FWSW(config)#nat (inside) 1 access-list to_internetFWSW(config)#global (outside) 1 interface0FWSW(config)#static (inside,outside) tcp 202.95.15.26 80 192.168.1.2 80access-list webserver permit tcp any 202.95.15.26 80access-group webserver in interface outside交换机配置:7609(config)#inter vlan 57609(config-if)#ip addr 10.1.2.1 255.255.255.07609(config)#inter vlan 67609(config-if)#ip addr 10.1.1.1 255.255.255.07609(config)#inter vlan 77609(config-if)#ip addr 10.1.3.2 255.255.255.0 /*把SVI划到MSFC中,这样就可以就可以路由VLAN之间的流量了7609(config)#ip route 0.0.0.0 0.0.0.0 10.1.3.1FWSW配置透明模式时:步骤7.配置路由或者透明模式FWSW(config)#firewall transparent步骤8.在透明模式下配置接口FWSW(config)#inter vlan 7FWSW(config-if)#bridge-group 10FWSW(config-if)#nameif insideFWSW(config-if)#security-level 100FWSW(config)#inter bvi 10FWSW(config)#inter vlan 9FWSW(config-if)#bridge-group 10FWSW(config-if)#nameif outsideFWSW(config-if)#security-level 0FWSW(config)#inter bvi 10 /*前面定义的组FWSW(config-if)#ip addr 202.15.25.2 255.255.255.0 /*管理IP地址注意:在定义group的IP地址时候不要把子网划分少于3个IP地址,因为默认防火墙会过滤这个第一个和最后一个IP地址的.步骤9.配置路由/*假设对端ip地址是202.15.25.1 group ip为202.15.25.2 MSFC对应IP202.15.25.3 FWSW(config)#route 0 0 202.95.15.1/*一般不需要访问外部网络FWSW(config)#route 10.1.1.0 202.95.15.3 FWSW(config)#route 10.1.2.0 202.95.15.3 步骤10.放行相应的流量交换机配置:7609(config)#inter vlan 57609(config-if)#ip addr 10.1.2.1 255.255.255.023IR7609(config)#inter vlan 67609(config-if)#ip addr 10.1.1.1 255.255.255.07609(config)#inter vlan 77609(config-if)#ip addr 202.95.15.3 255.255.255.07609(config)#ip route 0.0.0.0 0.0.0.0 202.95.15.1gabby网友的FWSM配置注意点以及心得:1、FWSM与pix和ASA不同,默认FWSM不允许ping虚拟防火墙的任何端口,若想让ping,需要必须在端口上打开(icmp permit any inside/outside);PS:本人吃过大亏,升级OS时死活ping不同FTP SERVER,搞了好久才发现FWSM有这特性,汗!!!2、FWSM与pix和ASA的另一个不同是:默认FWSM不允许从安全级别高的端口到安全级别底网络的访问,除非用acl明确允许(从安全级别高到安全级别底方向的访问也需要写acl并应用到高安全级别端口上明确允许,才能访问);而pix和asa默认是允许许从安全级别高的端口到安全级别底网络的访问,并不需要写acl应用到高安全级别端口明确允许;注意!!!在same-security permit打开的情况下,ASA默认允许同一安全等级访问,而不需要ACL放行3,7.0和FWSM,ACL可以写OUT方向了,6.3不可以4.7.0和FWSM允许同一安全等级的接口之间互相访问,可以通过same-security-traffic permit inter-interface解决.6.3不可以5,FWSM默认只支持两个security context(不包括 admin context)。

思科6500防火墙模块配置指南

9

防火墙模块安装配置

4.3 基本配置命令

配置防火墙模块,主要有 6 个基本命令,他们分别是 nameif、ip address、global、 nat、route、access-list,如果配置了这几个基本命令防火墙就能正常工作了。

查看防火墙 vlan-group

Router# show firewall vlan-group Group vlans ----- -----50 55-57 51 70-85 52 100

查看防火墙所关联的 VLAN

Router# show firewall module Module Vlan-groups 5 50,52 8 51,52

如果存在两个防火墙模块,分别是 module 5 和 8 可以进行如下关联

Router(config)# firewall vlan-group 50 55-57 Router(config)# firewall vlan-group 51 70-85 Router(config)# firewall vlan-group 52 100 Router(config)# firewall module 5 vlan-group 50,52 Router(config)# firewall module 8 vlan-group 51,52

第三步,在 firewall_group 中添加 vlan_range

Router(config)# firewall vlan-group firewall_group vlan_range vlan_range 允许范围是(2 to 1000 and from 1025 to 4094)

7

防火墙模块安装配置

能够组合网络对象(例如主机)和服务(例如 ftp 和 http)

[考试]思科路由器防火墙配置命令

![[考试]思科路由器防火墙配置命令](https://img.taocdn.com/s3/m/61b101cb0722192e4436f696.png)

[考试]思科路由器防火墙配置命令思科路由器防火墙配置命令路由器防火墙配置命令阅读选项:文字黑色红色白色灰色绿色蓝色青色黄色背景白色粉红灰色绿色蓝色黑色青色棕色字号 9 pt10 pt12 pt14 pt16 pt18 pt24pt30 pt字型正常加粗自动滚屏[左键停止]一、access-list 用于创建访问规则。

(1)创建标准访问列表access-list [ normal | special ] listnumber1 { permit | deny }source-addr [ source-mask ](2)创建扩展访问列表access-list [ normal | special ] listnumber2 { permit | deny } protocol source-addr source-mask [ operator port1 [ port2 ] ] dest-addr dest-mask [ operator port1 [ port2 ] | icmp-type [ icmp-code ] ] [ log ](3)删除访问列表no access-list { normal | special } { all | listnumber [ subitem ] } 【参数说明】normal 指定规则加入普通时间段。

special 指定规则加入特殊时间段。

listnumber1 是1到99之间的一个数值,表示规则是标准访问列表规则。

listnumber2 是100到199之间的一个数值,表示规则是扩展访问列表规则。

permit 表明允许满足条件的报文通过。

deny 表明禁止满足条件的报文通过。

protocol 为协议类型,支持ICMP、TCP、UDP等,其它的协议也支持,此时没有端口比较的概念;为IP时有特殊含义,代表所有的IP协议。

source-addr 为源地址。

source-mask 为源地址通配位,在标准访问列表中是可选项,不输入则代表通配位为0.0.0.0。

防火配置墙维护手册ASA5520和FWSM

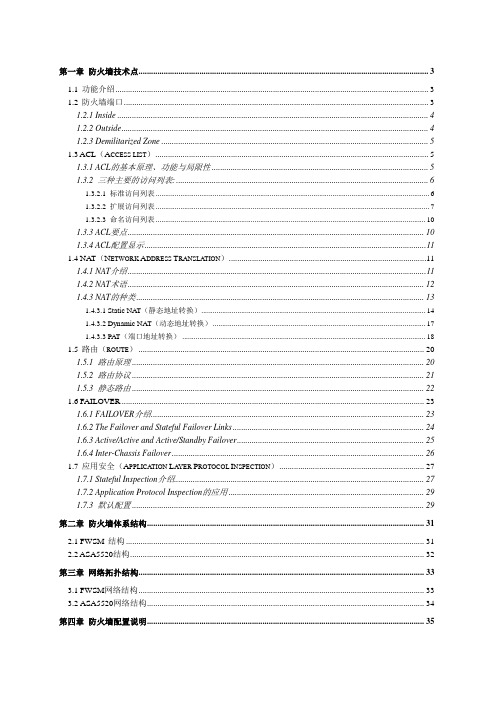

第一章防火墙技术点 (3)1.1功能介绍 (3)1.2防火墙端口 (3)1.2.1 Inside (4)1.2.2 Outside (4)1.2.3 Demilitarized Zone (5)1.3ACL(A CCESS LIST) (5)1.3.1 ACL的基本原理、功能与局限性 (5)1.3.2 三种主要的访问列表: (6)1.3.2.1 标准访问列表 (6)1.3.2.2 扩展访问列表 (7)1.3.2.3 命名访问列表 (10)1.3.3 ACL要点 (10)1.3.4 ACL配置显示 (11)1.4NAT(N ETWORK A DDRESS T RANSLA TION) (11)1.4.1 NAT介绍 (11)1.4.2 NAT术语 (12)1.4.3 NAT的种类 (13)1.4.3.1 Static NA T(静态地址转换) (14)1.4.3.2 Dynamic NAT(动态地址转换) (17)1.4.3.3 PA T(端口地址转换) (18)1.5路由(ROUTE) (20)1.5.1 路由原理 (20)1.5.2 路由协议 (21)1.5.3 静态路由 (22)1.6FAILOVER (23)1.6.1 FAILOVER介绍 (23)1.6.2 The Failover and Stateful Failover Links (24)1.6.3 Active/Active and Active/Standby Failover (25)1.6.4 Inter-Chassis Failover (26)1.7应用安全(A PPLICA TION L AYER P ROTOCOL I NSPECTION) (27)1.7.1 Stateful Inspection介绍 (27)1.7.2 Application Protocol Inspection的应用 (29)1.7.3 默认配置 (29)第二章防火墙体系结构 (31)2.1FWSM结构 (31)2.2ASA5520结构 (32)第三章网络拓扑结构 (33)3.1FWSM网络结构 (33)3.2ASA5520网络结构 (34)第四章防火墙配置说明 (35)4.1FWSM基本配置 (35)4.1.1 交换机配置 (35)4.1.2 FWSM配置 (35)4.1.3 Context配置(例) (37)4.2ASA5520配置(例) (39)第五章FWSM管理维护 (44)5.1软件管理 (44)5.1.1 快速软件升级 (45)5.1.2 登陆应用分区 (46)5.1.3 登陆维护分区 (46)5.2改变和恢复口令 (46)5.2.1 改变应用分区口令 (46)5.2.2 恢复应用分区口令 (46)第一章防火墙技术点本项目防火墙包括了ASA5520和FWSM,项目中所用到的主要技术点现统计如下:1.1 功能介绍Firewalls protect inside networks from unauthorized access by users on an outside network。

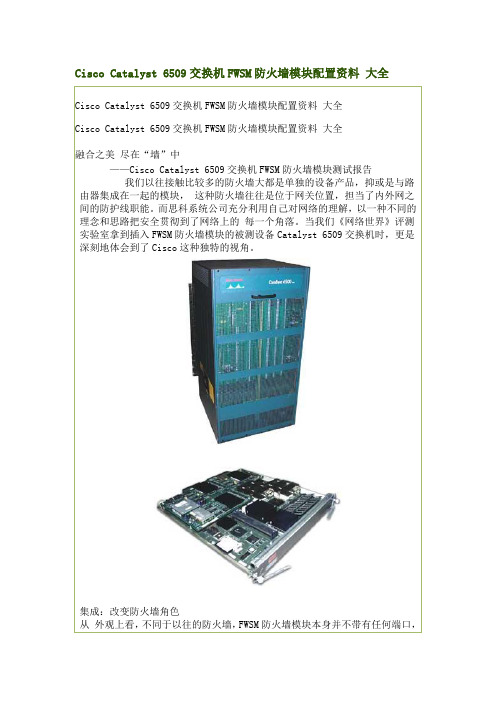

思科6509交换机FWSM防火墙模块配置资料_大全

性能5 Gb 1.7 Gb

VLAN标签有无

路由动态静态

故障恢复使用许可不需要需要

VPN功能无有

IDS签名无有

最大接口数100 10

输入控制列表(ACL)支持1280002M

Q. FWSM的性能如何?

A.总性能约为5Gbps。FWSM可以每秒支持一百万个并发连接,并且每秒可以建立超过10万个连接。

Q. FWSM主要具有哪些特性?

A. FWSM的主要特性包括:

·高性能,OC-48或者5 Gbps吞吐量,全双工防火墙功能

·具有整个X 6.0软件功能集和PIX 6.2的下列特性:

o命令授权

o对象组合

o ILS/NetMeeting修正

o URL过滤改进

·3Mpps吞吐量

·支持100个VLAN

·一百万个并发连接

Q. FWSM所能支持的最低的软件版本是多少?

A.最低的IOS软件版本是12.1(13)E,而综合CatOS的最低版本是7.5(1)。

Q. FWSM支持交换矩阵吗?

A.是的,FWSM支持交换矩阵。它具有一条与总线的连接和一条与交换矩阵的连接。

Q. FWSM是否利用热备份路由协议(HSRP)实现冗余?

Q. FWSM用什么机制检测流量?

A. FWSM使用与Cisco PIX防火墙相同的检测算法:自适应安全算法(ASA)。ASA是一种状态检测引擎,可以检测流量的完整性。ASA可以使用源和目的地的地址和端口、TCP序列号,以及其他TCP标志,散列IP报头信息。散列的作用相当于指纹,即创建一个独特的代码,表明建立输入或者输出连接的客户端的身份。

传统防火墙往往会成为网络上的瓶颈,因此性能是用户相当关心的问题。通过此次测试(请见表中数据),我们可以看到出众的性能是FWSM与Catalyst 6500紧密集成所带来的结果,交换机的优异性能表现在启动防火墙后同样得到了良好的体现。

Cisco FWSM路由、透明总结+路由、透明模式配置实例

Cisco FWSM路由、透明总结+路由、透明模式配置实例时间: 2010-10-12 / 分类: +CCNP, +TSHOOT, ★CISCO技术 / 浏览次数: 283 views / 1个评论发表评论路由模式注意事项cisco7609#show module显示FWSM模块的状态cisco7609#session slot 3 p 1 登陆到第3槽位的FWSM,Ctrl-^后,x,表示退出,或exit推出,enable进入Lisence激活:第一次进入FWSM,需要激活:登陆/go/license ,通过产品授权key申请activation keyhostname(config)#activation-key 0xe02888da 0×4ba7bed6 0xf1c123ae0xffd8624e 完成激活FWSM#SH VER 察看激活情况,可以看到security contexts 被激活的个数FWSM可以插在65或者76的任意一个交换槽位inside到outside也要有ACL permitFWSM2.1开始支持same security traffic communicationFWSM和65背板有6G的带宽默认FWSM只能有一个VLAN和MSFC关联,但是可以通过命令firewall multiple-vlan-interfaces将多个MSFC的SVI和FWSM的VLAN关联默认FWSM的所有接口禁ping,需要通过icmp permit inside , icmp permit outside放开支持256个contextcontext之间的通讯透明模式注意事项1. 若使用context,透明模式下每个context可以支持多个接口,但是只支持8个bridge2. 不能使用NAT3. 默认时,不放行BPDU,因此可能会有环路,必须输入bpdu forwarding4.FWSM配置为透明模式时,尽管与透明防火墙的FWSM的inside和outside两个逻辑端口关联的vlan是两个不同的vlan(如 nameifvlan88 insidesecurity100 nameif vlan100 outside security0),但是从cat6500上互连出去的ip与inside 或outside(取决于mfsc和fwsm的逻辑位置)互连的mfsc侧的逻辑端口ip必须是同一网段的ip。

Cisco65007600FWSM配置个人总结

Cisco65007600FWSM配置个人总结Cisco 6500/7600 FWSM配置个人总结1、FWSM可以安装在6500系列交换机和7600系列路由器上。

2、确认防火墙模块是否安装好命令:show moduleExample:Router> show moduleMod Ports Card Type Model Serial No.--- ----- -------------------------------------- ------------------ -----------1 2 Catalyst 6000 supervisor 2 (Active) WS-X6K-SUP2-2GE SAD0444099Y2 48 48 port 10/100 mb RJ-45 ethernet WS-X6248-RJ-45 SAD034756193 2 Intrusion Detection System WS-X6381-IDS SAD04250KV54 6 Firewall Module WS-SVC-FWM-1 SAD062302U4Note:The show module command shows six ports for the FWSM; these are internal ports that are grouped together as an EtherChannel.3、FWSM本身不包含任何外部物理接口,通过创建VLAN把交换端口划分到VLAN,FWSM内部通过总线连接MSFC(其实这也是FWSM最难理解的地方,建议把FWSM和MSFC分开理解,把FWSM就当作是一个独立的Fw,MSFC当成独立的Router,再参本论坛的一些案例和拓扑就很好理解了)。

4、FWSM VLAN不能使用默认VLAN1,FWSM最多可以创建16个FWSM Group。

5、FWSM Group规则:可以创建所有VLAN在一个FWSM Group里,也可以分内外网创建FWSM Group,也可以为每个客户创建一个(这句话不理解),每个FWSM可以包含无限个VLAN。

FWSM基本部署和配置

Copyright © 2010

FWSM简介3-FWSM结构

该模块内部体系主要由一个双Intel 奔腾处理器和3个IBM网络处理器,以及 相应的ASIC芯片组成。其中NP1和NP2各有3条GE连接到C6K/C7600的交换矩 阵或背板总线上,并自动创建一个6G的802.1Q的trunking Etherchannel。

Copyright © 2010

FWSM路由配置

1.静态路由设置 语法: fwsm(config)# route if_name 0.0.0.0 0.0.0.0 gateway_ip [distance] FWSM(config)#route outside 0 0 40.1.1.10 用0 0可以替代0.0.0.0 0.0.0.0

Copyright © 2010

FWSM简介4-interface

FWSM接口是VLAN接口,也就是逻辑接口 Trunked from the 6500 backplane

Copyright © 2010

FWSM简介5-和PIX ASA的不同点

严重注意:前面2个区别很重要,一定要牢记。下页PPT特别对这2个区别 做介绍。

Copyright © 2010

什么是inbound和outbund 入站(inbound)和出站(outbound)连接是指这个连接发起的方向。例 如:一个外部主机试图与一个内部主机发起连接,这就是一个入站连 接。内部主机访问外部网络就是一个outbound连接。 区别: ASA/PIX对于outbound流量默认是允许的。对于inbound流量默认 是拒绝的。除非通过ACL明确放行。 但FWSM对于两个方向的流量默认都是拒绝。所以outbound流量也 必须明确放行才可以。

要想配置思科的防火墙得先了解这些命令:

要想配置思科的防火墙得先了解这些命令:要想配置思科的防火墙得先了解这些命令:常用命令有:nameif、interface、ip address、nat、global、route、static等。

global指定公网地址范围:定义地址池。

Global命令的配置语法:global (if_name) nat_id ip_address-ip_address [netmarkglobal_mask]其中:(if_name):表示外网接口名称,一般为outside。

nat_id:建立的地址池标识(nat要引用)。

ip_address-ip_address:表示一段ip地址范围。

[netmark global_mask]:表示全局ip地址的网络掩码。

nat地址转换命令,将内网的私有ip转换为外网公网ip。

nat命令配置语法:nat (if_name) nat_id local_ip [netmark]其中:(if_name):表示接口名称,一般为inside.nat_id:表示地址池,由global命令定义。

local_ip:表示内网的ip地址。

对于0.0.0.0表示内网所有主机。

[netmark]:表示内网ip地址的子网掩码。

routeroute命令定义静态路由。

语法:route (if_name) 0 0 gateway_ip [metric]其中:(if_name):表示接口名称。

0 0 :表示所有主机Gateway_ip:表示网关路由器的ip地址或下一跳。

[metric]:路由花费。

缺省值是1。

static配置静态IP地址翻译,使内部地址与外部地址一一对应。

语法:static(internal_if_name,external_if_name) outside_ip_addr inside_ ip_address其中:internal_if_name表示内部网络接口,安全级别较高,如inside。

FWSM防火墙模块系统升级及安装ASDM软件

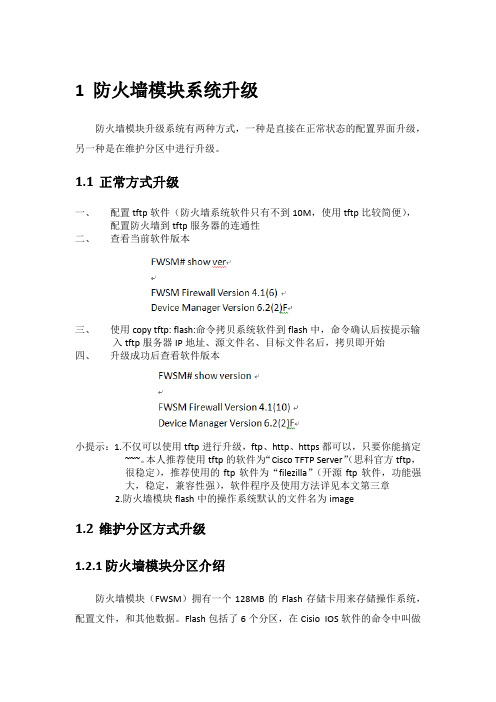

1防火墙模块系统升级防火墙模块升级系统有两种方式,一种是直接在正常状态的配置界面升级,另一种是在维护分区中进行升级。

1.1正常方式升级一、配置tftp软件(防火墙系统软件只有不到10M,使用tftp比较简便),配置防火墙到tftp服务器的连通性二、查看当前软件版本三、使用copy tftp: flash:命令拷贝系统软件到flash中,命令确认后按提示输入tftp服务器IP地址、源文件名、目标文件名后,拷贝即开始四、升级成功后查看软件版本小提示:1.不仅可以使用tftp进行升级,ftp、http、https都可以,只要你能搞定~~~。

本人推荐使用tftp的软件为“Cisco TFTP Server”(思科官方tftp,很稳定),推荐使用的ftp软件为“filezilla”(开源ftp软件,功能强大,稳定,兼容性强),软件程序及使用方法详见本文第三章2.防火墙模块flash中的操作系统默认的文件名为image1.2维护分区方式升级1.2.1防火墙模块分区介绍防火墙模块(FWSM)拥有一个128MB的Flash存储卡用来存储操作系统,配置文件,和其他数据。

Flash包括了6个分区,在Cisio IOS软件的命令中叫做cf:n。

维护分区(cf:1):保存了维护软件。

如果无法从应用分区启动时可以使用维护软件进行系统升级或安装操作系统镜像,重置系统密码和显示崩溃转储信息。

网络配置分区(cf:2):包含维护软件的网络配置。

维护软件需要IP设置用来使FWSM与TFTP服务器通信来下载程序崩溃转储分区(cf:3):存储崩溃转储信息应用分区(cf:4&cf:5):存储应用软件镜像(防火墙操作系统),系统配置,和ASDM。

默认情况下系统镜像是安装在cf:4的。

你可以使用cf:5当做测试分区。

例如:你想要升级软件,你就可以安装新的软件到cf:5,同时可以维持旧的系统用来做备份以防出现问题,每个分区都拥有它自己的startup configuration安全上下文分区(cf:6):这个分区拥有64MB的空间,用来存储虚墙的配置和RSA key。

FWSM防火墙配置手册

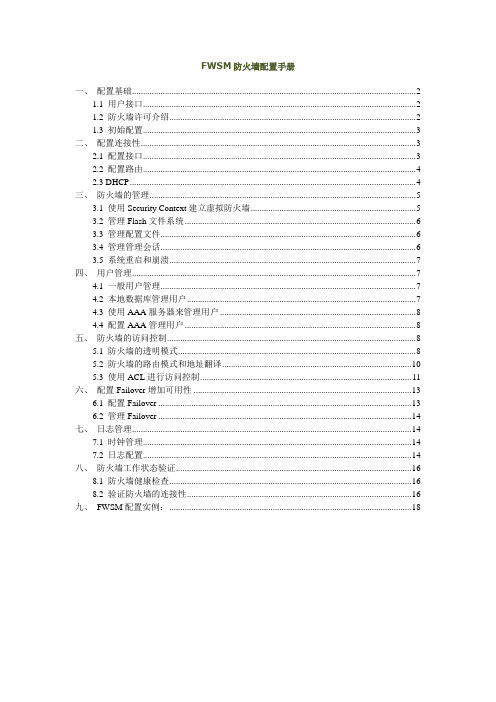

FWSM防火墙配置手册一、配置基础 (2)1.1 用户接口 (2)1.2 防火墙许可介绍 (2)1.3 初始配置 (3)二、配置连接性 (3)2.1 配置接口 (3)2.2 配置路由 (4)2.3 DHCP (4)三、防火墙的管理 (5)3.1 使用Security Context建立虚拟防火墙 (5)3.2 管理Flash文件系统 (6)3.3 管理配置文件 (6)3.4 管理管理会话 (6)3.5 系统重启和崩溃 (7)四、用户管理 (7)4.1 一般用户管理 (7)4.2 本地数据库管理用户 (7)4.3 使用AAA服务器来管理用户 (8)4.4 配置AAA管理用户 (8)五、防火墙的访问控制 (8)5.1 防火墙的透明模式 (8)5.2 防火墙的路由模式和地址翻译 (10)5.3 使用ACL进行访问控制 (11)六、配置Failover增加可用性 (13)6.1 配置Failover (13)6.2 管理Failover (14)七、日志管理 (14)7.1 时钟管理 (14)7.2 日志配置 (14)八、防火墙工作状态验证 (16)8.1 防火墙健康检查 (16)8.2 验证防火墙的连接性 (16)九、FWSM配置实例: (18)一、配置基础1.1用户接口Catalyst6500的FWSM没有物理接口接入,通过下面CLI命令进入:Switch# session slot (slot number) processor 1 (FWSM所在slot号)用户模式:Firewall> 为用户模式,输入enable进入特权模式Firewall#。

特权模式下可以进入配置模式,通过exit,ctrl-z退回上级模式。

配置特性:在原有命令前加no可以取消该命令。

Show running-config 或者 write terminal显示当前配置,Show running-config all显示所有配置,包含缺省配置。

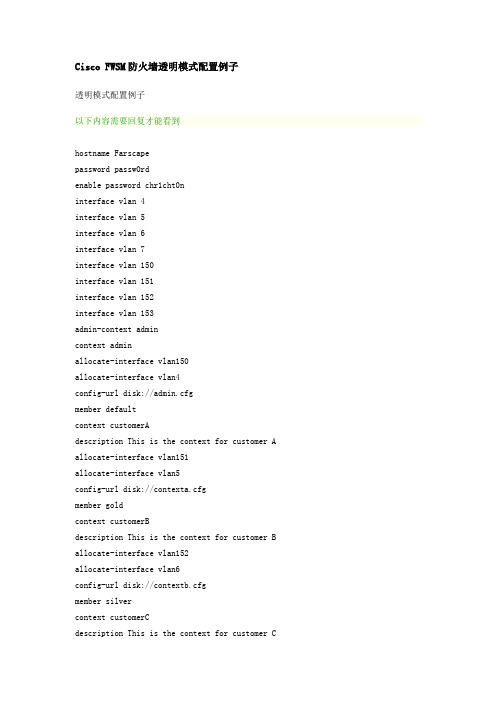

Cisco FWSM防火墙透明模式配置例子

Cisco FWSM防火墙透明模式配置例子透明模式配置例子以下内容需要回复才能看到hostname Farscapepassword passw0rdenable password chr1cht0ninterface vlan 4interface vlan 5interface vlan 6interface vlan 7interface vlan 150interface vlan 151interface vlan 152interface vlan 153admin-context admincontext adminallocate-interface vlan150allocate-interface vlan4config-url disk://admin.cfgmember defaultcontext customerAdescription This is the context for customer A allocate-interface vlan151allocate-interface vlan5config-url disk://contexta.cfgmember goldcontext customerBdescription This is the context for customer B allocate-interface vlan152allocate-interface vlan6config-url disk://contextb.cfgmember silvercontext customerCdescription This is the context for customer Callocate-interface vlan153allocate-interface vlan7config-url disk://contextc.cfgmember bronzeChangeto context adminfirewall transparentpasswd secret1969enable password h1andl0interface vlan 150nameif outsidesecurity-level 0bridge-group 1interface vlan 4nameif insidesecurity-level 100bridge-group 1interface bvi 1ip address 10.1.1.1 255.255.255.0route outside 0 0 10.1.1.2 1ssh 10.1.1.75 255.255.255.255 insidearp outside 10.1.1.2 0009.7cbe.2100arp inside 10.1.1.3 0009.7cbe.1000arp-inspection inside enable floodarp-inspection outside enable floodaccess-list INTERNET remark -Allows all inside hosts to access the outside access-list INTERNET extended permit ip any anyaccess-group INTERNET in interface insideaccess-list RETURN remark -Allows OSPF backaccess-list RETURN extended permit 89 any anyaccess-list RETURN remark -Allows DHCP backaccess-list RETURN extended permit udp any any eq 68access-group RETURN in interface outsideChangeto context afirewall transparentpasswd hell0!enable password enter55interface vlan 151nameif outsidesecurity-level 0bridge-group 45interface vlan 5nameif insidesecurity-level 100bridge-group 45interface bvi 45ip address 10.1.2.1 255.255.255.0route outside 0 0 10.1.2.2 1access-list INTERNET remark -Allows all inside hosts to access the outside access-list INTERNET extended permit ip any anyaccess-group INTERNET in interface insideaccess-list RETURN remark -Allows OSPF backaccess-list RETURN extended permit 89 any anyaccess-list RETURN remark -Allows DHCP backaccess-list RETURN extended permit udp any any eq 68access-group RETURN in interface outsideChangeto context bfirewall transparentpasswd tenac10usenable password defen$einterface vlan 152nameif outsidesecurity-level 0bridge-group 1interface vlan 6nameif insidesecurity-level 100bridge-group 1interface bvi 1ip address 10.1.3.1 255.255.255.0route outside 0 0 10.1.3.2 1access-list INTERNET remark -Allows all inside hosts to access the outside access-list INTERNET extended permit ip any anyaccess-group INTERNET in interface insideaccess-list RETURN remark -Allows OSPF backaccess-list RETURN extended permit 89 any anyaccess-list RETURN remark -Allows DHCP backaccess-list RETURN extended permit udp any any eq 68access-group RETURN in interface outsideChangeto context cfirewall transparentpasswd fl0werenable password treeh0u$einterface vlan 153nameif outsidesecurity-level 0bridge-group 100interface vlan 7nameif insidesecurity-level 100bridge-group 100interface bvi 100ip address 10.1.4.1 255.255.255.0route outside 0 0 10.1.4.2 1access-list INTERNET remark -Allows all inside hosts to access the outside access-list INTERNET extended permit ip any anyaccess-group INTERNET in interface insideaccess-list RETURN remark -Allows OSPF backaccess-list RETURN extended permit 89 any anyaccess-list RETURN remark -Allows DHCP backaccess-list RETURN extended permit udp any any eq 68access-group RETURN in interface outside。

思科自防御网络安全综合方案典型配置

思科自防御网络安全综合方案典型配置方案简介:组建安全可靠的总部和分支LAN和WAN;总部和分支的终端需要提供安全防护,并实现网络准入控制,未来实现对VPN用户的网络准入检查;需要提供IPSEC/SSL VPN接入;整体方案要便于升级,利于投资保护。

详细内容:1. 用户需求分析客户规模:∙客户有一个总部,具有一定规模的园区网络;∙一个分支机构,约有20-50名员工;∙用户有很多移动办公用户客户需求:∙组建安全可靠的总部和分支LAN和WAN;∙总部和分支的终端需要提供安全防护,并实现网络准入控制,未来实现对VPN用户的网络准入检查;∙需要提供IPSEC/SSLVPN接入;∙在内部各主要部门间,及内外网络间进行安全区域划分,保护企业业务系统;∙配置入侵检测系统,检测基于网络的攻击事件,并且协调设备进行联动;∙网络整体必须具备自防御特性,实现设备横向联动抵御混合式攻击;∙图形化网络安全管理系统,方便快捷地控制全网安全设备,进行事件分析,结合拓扑发现攻击,拦截和阻断攻击;∙整体方案要便于升级,利于投资保护;思科建议方案:∙部署边界安全:思科IOS 路由器及ASA 防火墙,集成SSL/IPSec VPN;∙安全域划分:思科FWSM防火墙模块与交换机VRF及VLAN特性配合,完整实现安全域划分和实现业务系统之间的可控互访;∙部署终端安全:思科准入控制NAC APPLIANCE及终端安全防护CSA解决方案紧密集成;∙安全检测:思科IPS42XX、IDSM、ASA AIP模块,IOS IPS均可以实现安全检测并且与网络设备进行联动;∙安全认证及授权:部署思科ACS 4.0认证服务器;∙安全管理:思科安全管理系统MARS,配合安全配置管理系统CSM使用。

2. 思科建议方案设计图3. 思科建议方案总体配置概述∙安全和智能的总部与分支网络o LAN:总部,核心层思科Cat6500;分布层Cat4500;接入层Cat3560和CE500交换机,提供公司总部园区网络用户的接入;分支可以采用思科ASA5505 防火墙内嵌的8FE接口连接用户,同时其头两个LAN端口支持POE以太网供电,可以连接AP及IP电话等设备使用,并且ASA5505留有扩展槽为便于以后对于业务模块的支持。

CiscoFWSM模块简明配置实例详解

Cisco FWSM 模块简明配置实例实验环境:IOS版本:12.2i防火墙模块操作系统版本:3.1防火墙模块模式:路由模式和透明模式网络拓扑图:我们把vlan 7 和vlan 9 分别作为内部和外部接口,而vlan 8作为DMZ接口。

我们通过vlan 5 与交换机连接步骤1.把VLAN划分到防火墙模块中7609(config)#firewall vlan-group 1 7-9 /*把vlan7-9划分到vlan-group 1中7609(config)#firewall module 3 vlan-group /*把 vlan-group 1 划分到 module 3中(即防火墙模块,有可能有2块)步骤2.把SVI口划分到交换机中,如果相应的vlan需要路由的话,如果不需要路由则不需要.7609(config)#inter vlan7609(config-if)#ip addr 10.1.3.2 255.255.255.0 /*这样就可以以把vlan 7的流量路由到其他VLAN中了。

步骤3.登陆到防火墙模块7609#session slot 3 processor 1 /* 3代表防火墙模块步骤4.选择单context或者多context模式FWSW(config)#mode single /* 这里我选择单context模式,不管单模式还是多模式,配置文件都需要指定,但是后面的配置实例在单模式下是不需要指定的。

步骤5.配置context/* 我这里选择是单模式,所以不需要配置。

在配置多模式的时候再讨论步骤6.在context模式和系统模式下切换/* 我这里选择是单模式,所以不需要配置。

在配置多模式的时候再讨论FWSW配置路由模式时:步骤7.配置路由或者透明模式FWSW(config)#no firewall transparent /* 默认就是路由模式,所以在这里不需要修改/步骤8.在路由模式下配置接口FWSW(config)#inter vlan 7FWSW(config-if)#ip addr 10.1.3.1 255.255.255.0FWSW(config-if)#nameif insideFWSW(config-if)#security-levelFWSW(config)#inter vlan 8FWSW(config-if)#ip addr 192.168.1.1 255.255.255.0FWSW(config-if)#nameif DMZFWSW(config-if)#security-level 50FWSW(config)#inter vlan 9FWSW(config-if)#ip addr 202.95.15.26 255.255.255.252FWSW(config-if)#nameif outsideFWSW(config-if)#security-level 0步骤9.配置路由FWSW(config)#route 0 0 202.95.15.25FWSW(config)#route 10.1.1.0 10.1.3.2FWSW(config)#route 10.1.2.0 10.1.3.2步骤10.配置NAT#FWSW(config)#access-list to_internet permit ip 10.1.1.0 255.255.255.0 any FWSW(config)#access-list to_internet permit ip 10.1.2.0 255.255.255.0 any FWSW(config)#nat (inside) 1 access-list to_internetFWSW(config)#global (outside) 1 interface0FWSW(config)#static (inside,outside) tcp 202.95.15.26 80 192.168.1.2 80access-list webserver permit tcp any 202.95.15.26 80access-group webserver in interface outside交换机配置:7609(config)#inter vlan 57609(config-if)#ip addr 10.1.2.1 255.255.255.07609(config)#inter vlan 67609(config-if)#ip addr 10.1.1.1 255.255.255.07609(config)#inter vlan 77609(config-if)#ip addr 10.1.3.2 255.255.255.0 /*把SVI划到MSFC中,这样就可以就可以路由VLAN之间的流量了7609(config)#ip route 0.0.0.0 0.0.0.0 10.1.3.1FWSW配置透明模式时:步骤7.配置路由或者透明模式FWSW(config)#firewall transparent步骤8.在透明模式下配置接口FWSW(config)#inter vlan 7FWSW(config-if)#bridge-group 10FWSW(config-if)#nameif insideFWSW(config-if)#security-level 100FWSW(config)#inter bvi 10FWSW(config)#inter vlan 9FWSW(config-if)#bridge-group 10FWSW(config-if)#nameif outsideFWSW(config-if)#security-level 0FWSW(config)#inter bvi 10 /*前面定义的组FWSW(config-if)#ip addr 202.15.25.2 255.255.255.0 /*管理IP地址注意:在定义group的IP地址时候不要把子网划分少于3个IP地址,因为默认防火墙会过滤这个第一个和最后一个IP地址的.步骤9.配置路由/*假设对端ip地址是202.15.25.1 group ip为202.15.25.2 MSFC对应IP202.15.25.3 FWSW(config)#route 0 0 202.95.15.1/*一般不需要访问外部网络FWSW(config)#route 10.1.1.0 202.95.15.3 FWSW(config)#route 10.1.2.0 202.95.15.3 步骤10.放行相应的流量交换机配置:7609(config)#inter vlan 57609(config-if)#ip addr 10.1.2.1 255.255.255.023IR7609(config)#inter vlan 67609(config-if)#ip addr 10.1.1.1 255.255.255.07609(config)#inter vlan 77609(config-if)#ip addr 202.95.15.3 255.255.255.07609(config)#ip route 0.0.0.0 0.0.0.0 202.95.15.1gabby网友的FWSM配置注意点以及心得:1、FWSM与pix和ASA不同,默认FWSM不允许ping虚拟防火墙的任何端口,若想让ping,需要必须在端口上打开(icmp permit any inside/outside);PS:本人吃过大亏,升级OS时死活ping不同FTP SERVER,搞了好久才发现FWSM有这特性,汗!!!2、FWSM与pix和ASA的另一个不同是:默认FWSM不允许从安全级别高的端口到安全级别底网络的访问,除非用acl明确允许(从安全级别高到安全级别底方向的访问也需要写acl并应用到高安全级别端口上明确允许,才能访问);而pix和asa默认是允许许从安全级别高的端口到安全级别底网络的访问,并不需要写acl应用到高安全级别端口明确允许;注意!!!在same-security permit打开的情况下,ASA默认允许同一安全等级访问,而不需要ACL放行3,7.0和FWSM,ACL可以写OUT方向了,6.3不可以4.7.0和FWSM允许同一安全等级的接口之间互相访问,可以通过same-security-traffic permit inter-interface解决.6.3不可以5,FWSM默认只支持两个security context(不包括 admin context)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

DHCP服务器,到上游路由器的DHCP中继

服务虚拟化(多安全环境模式)

透明模式

路由模式

NAT/PAT

ACL

协议检测

SNMP

系统日志

DHCP

资源管理可控制每安全环境的资源使用

检测引擎

应用策略实施

协议符合性检查

协议状态跟踪

安全检查

NAT/PAT支持

动态端口分配

高可用性

为实现网络永续性,思科FWSM支持单一Cisco Catalyst 6500或Cisco 7600机箱内各模块间的高速(机箱内)故障转换,以及不同机箱中模块间的高速(机箱间)故障转换,为客户的防火墙部署提供全面的灵活性。思科FWSM软件v3.1除主用-备用状态化故障转换外,还增加了主用-主用状态化故障转换。

安全服务集成

思科FWSM可与其他思科安全服务模块共用,如入侵检测服务模块(IDSM-2)、IP安全(IPSec) VPN共享端口适配器(SPA)、SSL VPN服务模块(WEBVPNSM)、流量异常检测模块(ADM)、异常防护模块(AGM),以及网络分析模块(NAM-1和NAM-2)。这些服务模块相结合,构成了一个全面的自防御网络解决方案。

强大的状态化检测和应用层安全

思科FWSM采用了思科PIX防火墙技术,即自适应安全算法(ASA)。FWSM提供了丰富的状态化检测防火墙服务,可跟踪所有网络通信的状态,运用安全策略,并防止未授权设备接入网络。FWSM根据源和目的地地址、随机TCP顺序号、端口号和附加的TCP标记,为每一连接的流量创建一个连接表项目,并对这些连接应用安全策略。

FWSM资源管理器可限制在各时间段分配给每个安全环境的资源,以确保高可用性。这可防止某些环境占用所有资源并拒绝其他环境利用这些资源。资源包括连接、本地主机、NAT、ACL、带宽、检测速率和系统日志速率。基于角色的管理允许多个IT负责人配置和管理网络和应用层安全策略。FWSM在互联网边缘使用,可通过配置,将虚拟防火墙映射到虚拟路由和转发实例(VRF),在园区网络上提供全面的流量隔离和安全。随FWSM软件缺省提供两个安全环境和一个特殊的管理环境。如需更多的安全环境,必须购买许可证。

凭借透明(第二层)防火墙简化部署

透明防火墙特性可将FWSM配置为一个第二层桥接防火墙,且只需对网络拓扑稍加改动。使用透明防火墙可缩短配置和部署时间。除管理接口外无IP地址;透明防火墙也无需划分子网或配置更新。透明防火墙特性大大简化了数据中心内用于保护主机的部署。透明防火墙也适用于现有网络,无需第三层改动,即可透明地传输来自路由器的第三层流量,并与热待机路由器协议(HSRP)、虚拟路由器冗余协议(VRRP)、网关负载均衡协议(GLBP)和组播等IP服务,以及网络互联分组交换(IPX)、多协议标签交换(MPLS)和网桥协议数据单元(BPDU)等非IP流量互操作。在有多个虚拟防火墙的情况下,也支持透明防火墙。使用思科FWSM软件v3.1时,同一FWSM上可混合部署透明防火墙和路由防火墙,提供最为灵活的网络部署选择。

在VLAN间提供相同安全级别的通信(无NAT/静态策略),有每主机最多连接限制

防御拒绝服务(DoS)攻击:DNS Guard,Flood Defender,Flood Guard,带SYN cookies优化的TCP截获,uRPF, Mail Guard,FragGuard和虚拟重组,ICMP状态检测,UDP速率控制,TCP流重组和恢复引擎,用于攻击检测的TCP流量规范化服务

图1:Cisco Catalyst 6500系列防火墙服务模块

FWSM采用了思科PIX技术,是一种经过强化的内嵌系统,可以消除安全漏洞,防止各种可能导致性能降低的损耗。思科FWSM可跟踪所有网络通信的状态,防止未授权网络接入。它通过智能的应用感知型检测引擎来检查第四到七层的网络流量,从而提供了强大的应用层安全性,包括市场领先的IP语音(VoIP)、多媒体、即时消息和对等应用安全保护。

思科FWSM平台的性能和功能

表1提供了有关思科FWSM的性能和功能。

表1.思科FWSM平台的性能和功能

功能

性能

每FWSM可达到5.5Gbps吞吐量

每个Cisco Catalyst 6500机箱最多可安装4个FWSM(20 Gbps)

2.8 Mpps

一百万个并发连接

每秒建立和断开10万个连接

256000个并发NAT和256000个并发PAT转换

核心互联网协议:HTTP, FTP, TFTP, SMTP, ESMTP, DNS, EDNS, ICMP, TCP, UDP

数据库/OS服务:ILS/LDAP,Oracle/SQL*Net v1和v2, NetBIOS over IP, NFS, RSH, SunRPC/NIS+,XWindows (XDMCP), RASv2

产品简介

用于Cisco Catalyst 6500系列和Cisco 7600系列的

思科防火墙服务模块

用于Cisco Catalyst®6500系列交换机和Cisco 7600系列路由器的思科®防火墙服务模块(FWSM)是一种高性能、集成化的状态化检测防火墙,配有应用和协议检测引擎。它可以提供5.5Gb的吞吐量,每秒10万个连接,以及一百万个并发连接。在一个机箱中最多可以安装四个FWSM,因而每个机箱最高可以提供20Gb的吞吐量。作为思科®PIX安全设备系列的扩展,FWSM可以为大型企业和电信运营商提供无以伦比的安全性、可靠性和性能。

在单安全环境模式下提供动态路由:OSPF、RIPv1和v2、PIM稀疏模式v2组播路由、IGMP v2

透明模式仅支持静态路由

专用VLAN

通过使用不对称路由组,支持无冗余的不对称路由

使用IPv6 HTTPS、SSH v1和v2以及Telnet,提供IPv6网络和管理访问

核心状态化防火墙服务

ACL:用于IP流量的扩展ACL、用于非IP流量的Ethertype ACL、用于OSPF路由分发的标准ACL、基于每用户思科安全访问控制服务器(ACS)的ACL、每用户ACL重写、用于ACL的对象分组、基于时间的ACL

系统管理

控制台到命令行界面(CLI):交换机进程,类似Cisco IOS软件的CLI分析器

Telnet到FWSM的内部接口

Telnet over IPSec到FWSM的外部接口

多媒体/VoIP:H.323 v1–4, SIP, SCCP (Skinny), Skinny Video, GTP v0和v1 (3G移动无线), MGCPv0.1和v1.0, RTSP, TAPI和Java TAPI (JTAPI) T.38 Fax over IP, GKRCS,分片和分段多媒体流检测

思科模块化策略框架(MPF),采用基于流量的安全策略

直通用户验证代理,带本地数据库和外部AAA服务器支持:TCP、HTTP、FTP、HTTPS等

URL过滤;根据Websense Enterprise过滤HTTP、HTTPS和FTP请求,或通过N2H2(现在属于Secure Computing公司)进行HTTP过滤

适用于未来的高性能和可扩展性

思科FWSM提供了业界领先的性能,包括每秒100,000个连接、5.5 Gbps吞吐量和100万个并发连接。这一出色的性能使机构无需重新部署系统,即可满足未来的增长需求。一个机箱中最多可部署4个FWSM,总吞吐量为20 Gbps。单一FWSM可支持多达1000个虚拟接口(每个环境256个),一个机箱可扩展到最多支持4000个VLAN。在交换背板上采用了完全防火墙保护,提供了最低延迟(小型帧为30ms)。FWSM基于高速网络处理器,在提供高性能的同时,保留了专用CPU的灵活性。

服务虚拟化降低了管理成本和复杂度

思科FWSM提供了服务虚拟化,使电信运营商和大型企业可在同一物理基础设施上,为不同客户或职能领域,如多个DMZ,执行不同的策略。虚拟化有助于降低管理多个设备的成本和复杂度,从而在用户增加时更方便地添加或删除安全环境。在思科FWSM软件3.1版本中,一个FWSM最多可划分为250个虚拟防火墙(安全环境)。FWSM虚拟化包括对透明模式(第二层)和路由模式(第三层)的支持。服务虚拟化则包括网络地址转换(NAT)、访问控制列表(ACL)、检测引擎、简单网络管理协议(SNMP)、系统日志和动态主机控制协议(DHCP)等。

支持巨型以太网分组(8500字节)

VLAN接口

每FWSM共1000个VLAN接口

在路由模式下,每安全环境有256个VLAN

在透明模式下,每安全环境有8个VLAN对

ACL

最多80000个ACL

虚拟防火墙(安全环境)

20、50、100和250个虚拟防火墙许可证

为进行测试,提供2个虚拟防火墙和1个管理环境

通过此模块化方式,客户可使用现有交换和路由基础设施来实现经济有效的部署—同时获得业界最高性能,提供安全的IP服务以及多层LAN和WAN交换和路由功能。

防火墙服务模块的优点

集成模块可增强安全性,提供更低拥有成本

除了防止企业网络的周边遭受威胁以外,安装在Cisco Catalyst 6500系列交换机或Cisco 7600系列路由器中的思科FWSM还可以防止未经授权的用户进入企业网络的特定子网、工作组和LAN。这种智能网络集成使FWSM可提供更高投资保护、更低总体拥有成本和更小的机型,适用于机架空间有限的地点。交换机上的任意物理端口都可通过配置运行防火墙策略和进行防御,从而无需更多配置和布线即能方便地部署,并在网络基础设施中提供防火墙安全。FWSM可与其他Cisco Catalyst 6500系列和Cisco 7600系列安全服务模块一起部署,提供安全、多层的深度防御IP服务解决方案。

思科FWSM软件2.3或更早的版本可由集成的思科PIX设备管理器(PDM)管理,思科FWSM软件3.1版本可由思科自适应安全设备管理器(ASDM)管理,包括FWSM的设备和策略配置、监控和故障排除。思科PDM可从CiscoWorks CiscoView设备管理器(CVDM)启动,对Cisco Catalyst交换机和其他服务模块进行设备配置。思科FWSM也可由集中、可扩展、基于策略的多设备管理工具管理,这其中包括CiscoWorks VPN/安全管理解决方案(VMS);思科安全管理器和思科安全监控、分析和响应系统(MARS)。这些中央管理工具与其他安全设备一起,能统一地管理网络中的FWSM,从而加速大规模的安全部署。