计算机网络实验2

实验2_北航研究生计算机网络实验

实验2_北航研究生计算机网络实验计算机网络实验是计算机科学与技术专业研究生研究生的一门重要实践课程。

本文将介绍一种常见的北航研究生计算机网络实验,包括实验概述、实验目的、实验步骤和实验结果分析。

一、实验概述本实验旨在通过搭建一个简单的计算机网络,让学生了解计算机网络的基本概念和原理,并掌握计算机网络的基本配置和管理技术。

具体而言,本实验要求学生利用虚拟机软件搭建一个局域网,并配置相应的网络地址和路由器,实现不同网络节点之间的通信。

二、实验目的1.了解计算机网络的基本概念和原理;2.掌握计算机网络的基本配置和管理技术;3.学会使用虚拟机软件搭建计算机网络。

三、实验步骤2.配置虚拟机的网络适配器,将其设置为桥接模式;3.为每个虚拟机配置网络地址,包括IP地址、子网掩码和默认网关;4.配置一个路由器,并设置路由表,以实现虚拟机之间的通信;5. 在每个虚拟机上配置网络服务和应用程序,比如DHCP服务和Web服务器;6.运行虚拟机,并测试各个虚拟机之间的通信。

四、实验结果分析1.通过虚拟机软件的桥接模式,可以实现虚拟机和物理主机之间的通信;2.配置网络地址和路由表后,虚拟机之间可以实现跨网段的通信;3.通过配置网络服务和应用程序,可以实现不同虚拟机之间的网络服务和应用程序的访问。

以上是一种常见的北航研究生计算机网络实验的简要介绍。

通过完成这个实验,学生能够深入了解计算机网络的基本原理和技术,并实际操作搭建一个计算机网络,加深对计算机网络的理解。

这种实验方法不仅能够提高学生的实践能力,还能够培养学生的团队合作精神和问题解决能力,对学生的学习和就业都有很大的帮助。

计算机网络实验二实验报告讲解

计算机网络实验二实验报告讲解实验二:网络传输性能的测试与评估实验目的:1.掌握网络传输性能的测试方法;2.了解网络传输性能评估的参数;3. 学会使用JPerf工具进行网络传输性能测试。

实验环境:1. JPerf软件;2. 两台运行Windows操作系统的计算机;3.以太网交换机;4.网线,以连接两台计算机及交换机。

实验步骤:1.配置网络环境连接两台计算机和交换机,保证网络连接正常。

2. 安装JPerf软件在两台计算机上分别安装JPerf软件。

3. 运行JPerf服务器选择一台计算机作为服务器,打开JPerf程序,选择“Server”模式,并设置端口号。

4. 运行JPerf客户端打开另一台计算机的JPerf程序,选择“Client”模式,并输入服务器的IP地址和端口号。

5.设置测试参数在JPerf客户端上,设置传输模式(TCP/UDP)、传输时长和数据包大小等参数,并点击“Start”按钮开始测试。

6.分析结果测试结束后,JPerf会输出传输性能测试的结果,包括带宽、丢包率、延迟等参数。

根据这些参数可以评估网络的传输性能。

实验结果与分析:在测试过程中,我们选择了TCP传输模式,传输时长设置为30秒,数据包大小为1MB。

根据测试结果,我们得到了以下性能参数:带宽:100Mbps丢包率:0%延迟:10ms根据带宽和延迟,我们可以评估网络的传输性能。

带宽表示单位时间内能够传输的数据量,带宽越大,传输速度越快。

延迟表示数据从发送方到接收方的传输延时,延迟越小,传输速度越快。

丢包率表示发送的数据在传输过程中丢失的比例,丢包率越小,数据传输越可靠。

在这个实验中,我们得到了较高的带宽和较低的延迟,说明网络的传输性能较好。

同时,丢包率为0%,说明数据传输的可靠性也很高。

根据这些结果,我们可以对网络的传输性能进行评估。

如果带宽较小、延迟较大或丢包率较高,就会影响数据的传输速度和可靠性,从而降低网络的传输性能。

因此,在设计和配置网络时,需要考虑这些因素,以提高网络的传输性能。

计算机网络实验2报告

计算机网络实验2报告一、实验目的本次计算机网络实验 2 的主要目的是深入了解和掌握计算机网络中的相关技术和概念,通过实际操作和实验分析,提高对计算机网络的理解和应用能力。

二、实验环境本次实验在学校的计算机实验室进行,使用的操作系统为 Windows 10,实验中所用到的软件和工具包括 Wireshark 网络协议分析工具、Packet Tracer 网络模拟软件等。

三、实验内容与步骤(一)网络拓扑结构的搭建使用 Packet Tracer 软件搭建了一个简单的星型网络拓扑结构,包括一台交换机、四台计算机和一台服务器。

为每台设备配置了相应的 IP 地址、子网掩码和网关等网络参数。

(二)网络协议分析1、启动 Wireshark 工具,选择对应的网络接口进行抓包。

2、在网络中进行文件传输、网页浏览等操作,观察 Wireshark 捕获到的数据包。

3、对捕获到的数据包进行分析,包括数据包的源地址、目的地址、协议类型、数据长度等信息。

(三)网络性能测试1、使用 Ping 命令测试网络中不同设备之间的连通性和延迟。

2、通过发送大量数据包,测试网络的带宽和吞吐量。

四、实验结果与分析(一)网络拓扑结构搭建结果成功搭建了星型网络拓扑结构,各设备之间能够正常通信,IP 地址配置正确,网络连接稳定。

(二)网络协议分析结果1、在文件传输过程中,观察到使用的主要协议为 TCP 协议,数据包有序且可靠地传输。

2、网页浏览时,发现涉及到 HTTP 协议的请求和响应,包括获取网页内容、图片等资源。

(三)网络性能测试结果1、 Ping 命令测试结果显示,网络中设备之间的延迟较低,均在可接受范围内,表明网络连通性良好。

2、带宽和吞吐量测试结果表明,网络能够满足一般的数据传输需求,但在大量数据并发传输时,可能会出现一定的拥塞现象。

五、实验中遇到的问题及解决方法(一)IP 地址配置错误在配置设备的 IP 地址时,出现了部分设备 IP 地址冲突的问题,导致网络通信异常。

计算机网络 实验2 实验报告

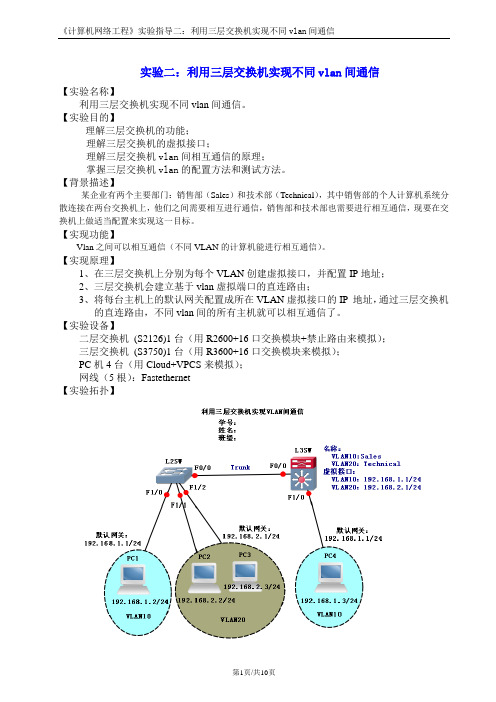

实验二:利用三层交换机实现不同vlan间通信【实验名称】利用三层交换机实现不同vlan间通信。

【实验目的】理解三层交换机的功能;理解三层交换机的虚拟接口;理解三层交换机vlan间相互通信的原理;掌握三层交换机vlan的配置方法和测试方法。

【背景描述】某企业有两个主要部门:销售部(Sales)和技术部(Technical),其中销售部的个人计算机系统分散连接在两台交换机上,他们之间需要相互进行通信,销售部和技术部也需要进行相互通信,现要在交换机上做适当配置来实现这一目标。

【实现功能】Vlan之间可以相互通信(不同VLAN的计算机能进行相互通信)。

【实现原理】1、在三层交换机上分别为每个VLAN创建虚拟接口,并配置IP地址;2、三层交换机会建立基于vlan虚拟端口的直连路由;3、将每台主机上的默认网关配置成所在VLAN虚拟接口的IP 地址,通过三层交换机的直连路由,不同vlan间的所有主机就可以相互通信了。

【实验设备】二层交换机(S2126)1台(用R2600+16口交换模块+禁止路由来模拟);三层交换机(S3750)1台(用R3600+16口交换模块来模拟);PC机4台(用Cloud+VPCS来模拟);网线(5根):Fastethernet【实验拓扑】【实现任务】1、参考上图构建实验网络拓扑(配置二层交换机模块、配置三层交换机模块、配置各PC机网络接口、连接设备等);2、完整、明确的标注端口及配置信息;3、在二层交换机(L2SW)上配置VLAN(包括VLAN10和VLAN20),并将F1/3端口设置为Trunk模式;4、在三层交换机(L3SW)上配置VLAN(仅包括VLAN10),并将F1/1端口设置为Trunk模式;5、在三层交换机(L3SW)上将VLAN10命名为Sales,将VLAN20命名为Technical(可选);6、通过VPCS虚拟机,为每个PC机配置IP地址;7、检查VLAN设置(同一vlan内主机可以ping通,不同vlan间主机不能ping通)。

北京理工大学-计算机网络实践-实验 2 简单的 Web 服务器

实验二简单的 Web 服务器一.实验目的Web 服务器是Internet 网络中主要提供信息的服务器之一,通过WinSock 编程接口编写简单的Web 服务器程序。

1.理解HTTP 协议的工作原理2.掌握 Web 服务器的处理流程3.掌握 HTTP 请求和响应包的处理方法二.实验内容利用 WinSock 编程接口编写简单的Web 服务器程序,可以接收IE 等Web浏览器的请求,对HTTP 请求进行处理,向浏览器客户发送HTTP 响应,由浏览器显示请求的页面。

三.实验环境程序运行环境为以太网,采用 TCP/IP 协议栈,网络操作系统为Windows。

程序开发环境为VS2012 版本。

四.实验步骤1.Web服务器功能(1) Web 服务器可以接受任何Web 客户的连接(2) Web 服务器在同一时刻只能处理一个客户的请求,该客户请求处理完成才可以接收下一个客户的请求(3) Web 浏览器客户通过地址栏指定服务器地址和请求的页面(4) Web 服务器对请求进行处理,发送HTTP 响应(5) Web 浏览器客户收到HTTP 响应后显示页面,关闭连接2.Web服务器程序开发以Visual C++ Console控制台程序的形式编写服务器程序,利用WinSock编程接口实现HTTP通信。

Web服务器程序采用循环服务器的模式,不支持多线程操作。

服务器侦听TCP 80号端口,建立TCP连接后接收HTTP 请求,分析请求包得到访问资源的路径名,从主目录下找到指定的资源,以HTTP响应的形式发送给Web客户。

3.编译和执行程序将Web 服务器程序编译、连接成执行程序,运行Web 服务器程序,在系统设定的主目录下存放一些Web 页面。

启动IE 浏览器,在地址栏指定Web 服务器的地址和页面,可以在浏览器中显示响应的页面。

五.实验结果1.提前在webserver.exe所在文件夹建立www文件夹,存放若干页面;点击webserver.exe启动程序,如下:2.在浏览器中输入网址:http://127.0.0.1:80/csbit.html,回车,可以看到服务器段接收到数据并发送数据,浏览器端显示出页面:3.可以看到服务器工作正常。

计算机网络实验二

福建农林大学金山学院实验报告系(教研室):信息与机电工程系专业:计算机科学与技术年级:2013 实验课程:计算机网络姓名:王鑫学号:实验室号:_计算机号:实验时间:指导教师签字:成绩:实验2:路由器常用协议配置一、实验目的和要求1.掌握路由器基本配置原理2.理解路由器路由算法原理3.理解路由器路由配置方法二、实验项目内容1.掌握路由器静态路由配置2.掌握路由器RIP动态路由配置3.路由器OSPF动态路由配置三、实验环境1. 硬件:PC机;2. 软件:Windows操作系统、Packet tracer 6.0 。

四、实验原理及实验步骤路由器单臂路由配置(选做)实验目标掌握单臂路由器配置方法;通过单臂路由器实现不同VLAN之间互相通信;实验背景某企业有两个主要部门,技术部和销售部,分处于不同的办公室,为了安全和便于管理对两个部门的主机进行了VLAN的划分,技术部和销售部分处于不同的VLAN。

现由于业务的需求需要销售部和技术部的主机能够相互访问,获得相应的资源,两个部门的交换机通过一台路由器进行了连接。

技术原理单臂路由:是为实现VLAN间通信的三层网络设备路由器,它只需要一个以太网,通过创建子接口可以承担所有VLAN的网关,而在不同的VLAN间转发数据。

实验步骤新建packer tracer拓扑图当交换机设置两个Vlan时,逻辑上已经成为两个网络,广播被隔离了。

两个Vlan的网络要通信,必须通过路由器,如果接入路由器的一个物理端口,则必须有两个子接口分别与两个Vlan对应,同时还要求与路由器相连的交换机的端口fa 0/1要设置为trunk,因为这个接口要通过两个Vlan的数据包。

检查设置情况,应该能够正确的看到Vlan和Trunk信息。

计算机的网关分别指向路由器的子接口。

配置子接口,开启路由器物理接口。

默认封装dot1q协议。

配置路由器子接口IP地址。

实验设备PC 2台;Router_2811 1台;Switch_2960 1台路由器静态路由配置实验目标●掌握静态路由的配置方法和技巧;●掌握通过静态路由方式实现网络的连通性;●熟悉广域网线缆的链接方式;实验背景学校有新旧两个校区,每个校区是一个独立的局域网,为了使新旧校区能够正常相互通讯,共享资源。

《计算机网络》 实验二 CISCO交换机的基本操作 实验报告

千里之行,始于足下。

计算机网络》实验二 CISCO交换机的基本操作实验报告计算机网络》实验二 CISCO交换机的基本操作实验报告摘要:计算机网络的使用已经变得日常化,而交换机作为网络中常见的设备,对网络的稳定运行起着重要的作用。

本实验旨在通过对CISCO交换机的基本操作进行实践,加深对交换机工作原理的理解,掌握交换机的基本配置和网络故障排除等技能。

本文将详细介绍实验过程及结果,并对实验中所遇到的问题和解决方法进行讨论。

一、引言计算机网络是现代社会中信息传输的基础设施,其中交换机作为实现计算机之间进行数据传输和通信的关键设备,对网络的稳定运行起着重要的作用。

本实验通过对CISCO交换机的基本操作进行实践,旨在加深对交换机工作原理的理解,并掌握交换机的基本配置和故障排除等技能。

二、实验目的1. 掌握CISCO交换机的基本使用方法和操作步骤;2. 理解交换机的工作原理和基本配置;3. 能够进行交换机的基本配置和故障排除。

三、实验步骤及结果1. 实验环境准备(1) 操作系统:Windows 10;(2) 软件:PuTTY、CISCO交换机模拟器。

第1页/共3页锲而不舍,金石可镂。

2. 实验步骤(1) 打开PuTTY,通过SSH协议连接到CISCO交换机模拟器;(2) 输入用户名和密码以登录交换机;(3) 配置交换机的基本信息,如主机名、IP地址、子网掩码等;(4) 配置交换机的端口 VLAN 和端口模式;(5) 配置交换机的端口速率和双工模式;(6) 进行网络连通性测试,检查配置是否成功。

3. 实验结果及分析经过实验操作,成功登录CISCO交换机,并按照实验指导书要求进行了基本配置。

通过网络连通性测试,确认配置生效,并能正常进行数据传输和通信。

实验结果表明,基本操作步骤能够顺利实现,并取得了预期的实验效果。

四、问题与解决1. 问题1:无法连接到CISCO交换机。

解决方法:检查网络连接是否正常,重新配置PuTTY连接参数。

计算机网络实验报告-IPv6技术实验2

实验7 IPv6技术实验1. 3.5节步骤2中,请思考下面问题:主机加入到组播组中的过程是什么?答:1.通过地址自动配置,主机获得了多播组地址。

2.主机发送MLD多播侦听报告报文给本地链路的路由器。

3.路由器根据报文中的信息,向多播转发表中添加表项,以记录多播组的成员身份。

2. 3.5节步骤3中,仔细观察PC1与RT1之间的交互报文,回答下述问题:1)为什么报文中的“next header”采用hop-by-hop的选项?答:因为hop-by-hop选项规定该报文的传送路径上每台中间节点都要读取并处理该拓展报头,起到提醒路由器对MLD报文进行深入检查的作用。

2)为什么跳数被限制为1?答:为了将此报文限制在链路本地上。

3)在“Hop-by-Hop”选项中,有一个“Padn”,它的作用是什么?答:作用是插入两个或多个填充字节,使字段符合对齐要求。

3. 3.5节步骤4中,仔细观察Router Solicitation的报文,回答下述问题:1)在前面的multicast listener report报文中,报文的跳数限制为1,而在这里,同样是主机发给路由器的报文,为什么跳数却采用255?答:接收节点只认为跳数限值是255的报文有效,防止非本链路的设备通过发送路由器宣告来试图干扰通信流。

2)报文中的ICMP选项中的“source link-layer address”的作用是什么?答:作用是表示发送者的mac地址。

4. 3.5节步骤6中,仔细观察Router Advertisement的报文,回答下述问题:1)“Cur hop limit”的含义是什么?答:本网段发出普通报文时的默认跳数限制。

2)报文中“lifetime”的含义是什么?答:发送该报文的路由器作为缺省路由器的生存周期。

3)“reachable time”的含义是什么?答:本链路上所有节点的“可达”状态保持时间。

4)“retransmit time”的含义是什么?答:重传NS报文的时间间隔,用于邻居不可达检测和地址解析。

计算机网络实验2

实验2 IEEE802标准和以太网软件学院实验目的:1、掌握以太网的报文格式2、掌握MAC地址的作用3、掌握MAC广播地址的作用4、掌握LLC帧报文格式5、掌握协议编辑器和协议分析器的使用方法6、掌握协议栈发送和接受以太网数据帧的过程实验环境实验机房、采用网络结构一实验原理1、OSI模型和TCP/IP协议族OSI模型TCP/IP模型2、以太网的物理地址以太网上的每一个主机都有自己的网络接口卡(NIC)。

网络接口卡通常安装在主机内部,并未主机提供一个6字节的物理地址。

在遵循IEEE802标准的以太网中,这个物理地址成为MAC地址。

MAC地址是唯一的。

3、以太网的访问模式当多个节点连接到一条链路上的时候,叫做多点链路或广播链路。

使用协议CSMA/CD来检测是否发生冲突。

4、以太网的MAC帧格式5、LLC帧格式实验过程1、练习一领略真实的MAC帧实验内容:各主机打开协议分析器,进入相应的网络结构并验证网络拓扑的正确性,如果通过拓扑验证,关闭协议分析器继续进行实验,如果没有通过拓扑验证,请检查网络连接。

本练习将主机A和B作为一组,主机C和D作为一组,主机E和F作为一组。

现仅以主机A、B所在组为例,其它组的操作参考主机A、B 所在组的操作。

1. 主机B启动协议分析器,新建捕获窗口进行数据捕获并设置过滤条件(提取ICMP协议)。

2. 主机A ping 主机B,察看主机B协议分析器捕获的数据包,分析MAC帧格式。

3. 将主机B的过滤器恢复为默认状态。

实验结果:由实验得到的MAC帧可知:MAC帧头有MAC destination(目的地址)、MAC Source(源地址)、Ethbertype-Length(类型);IP字段有:total Length(总长度)、生存时间、目的IP、源IP、校验等等内容;ICMP有,ICMP类型、Checksum 校验和、Code 代码、ICMP报文类型、ICMP报文的数据长度;综上;MAC帧是IP数据报在数据链路层运输时包装的结果。

计算机网络 - 实验二 - 局域网管理及交换机配置

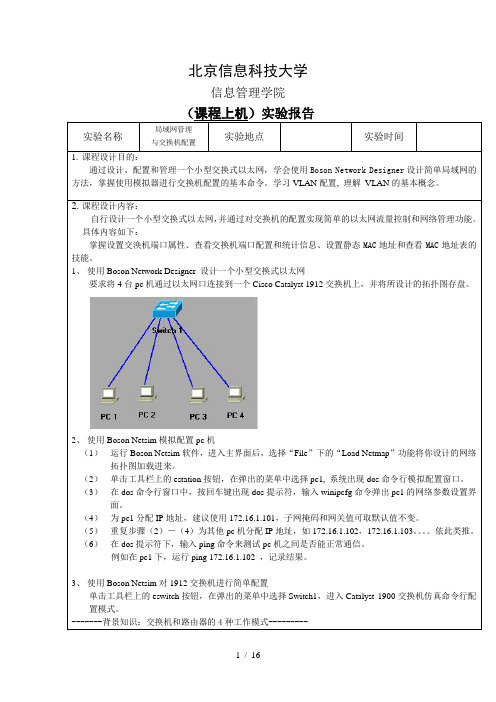

北京信息科技大学信息管理学院(课程上机)实验报告实验名称局域网管理与交换机配置实验地点实验时间1.课程设计目的:通过设计、配置和管理一个小型交换式以太网,学会使用Boson Network Designer设计简单局域网的方法,掌握使用模拟器进行交换机配置的基本命令。

学习VLAN配置, 理解VLAN的基本概念。

2.课程设计内容:自行设计一个小型交换式以太网,并通过对交换机的配置实现简单的以太网流量控制和网络管理功能。

具体内容如下:掌握设置交涣机端口属性、查看交换机端口配置和统计信息、设置静态MAC地址和查看MAC地址表的技能。

1、使用Boson Network Designer 设计一个小型交换式以太网要求将4台pc机通过以太网口连接到一个Cisco Catalyst 1912交换机上,并将所设计的拓扑图存盘。

2、使用Boson Netsim模拟配置pc机(1)运行Boson Netsim软件,进入主界面后,选择“File”下的“Load Netmap”功能将你设计的网络拓扑图加载进来。

(2)单击工具栏上的estation按钮,在弹出的菜单中选择pc1, 系统出现dos命令行模拟配置窗口。

(3)在dos命令行窗口中,按回车键出现dos提示符,输入winipcfg命令弹出pc1的网络参数设置界面。

(4)为pc1分配IP地址,建议使用172.16.1.101,子网掩码和网关值可取默认值不变。

(5)重复步骤(2)-(4)为其他pc机分配IP地址,如172.16.1.102,172.16.1.103。

依此类推。

(6)在dos提示符下,输入ping命令来测试pc机之间是否能正常通信。

例如在pc1下,运行ping 172.16.1.102 ,记录结果。

3、使用Boson Netsim对1912交换机进行简单配置单击工具栏上的eswitch按钮,在弹出的菜单中选择Switch1,进入Catalyst 1900交换机仿真命令行配置模式。

计算机网络实验二拓扑图报告

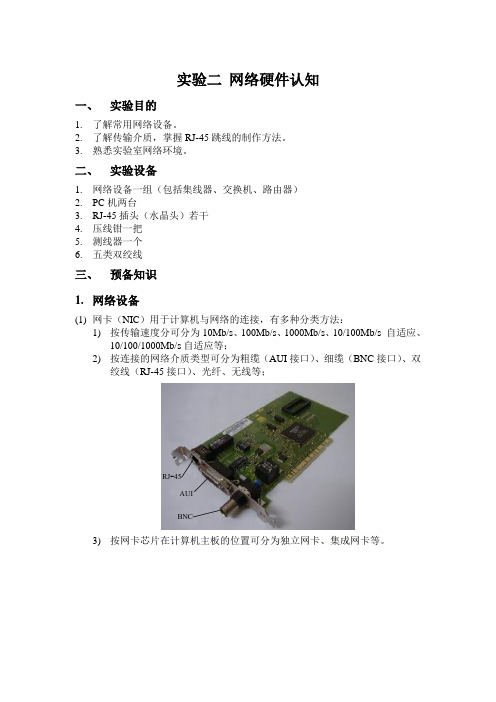

实验二网络硬件认知一、实验目的1.了解常用网络设备。

2.了解传输介质,掌握RJ-45跳线的制作方法。

3.熟悉实验室网络环境。

二、实验设备1.网络设备一组(包括集线器、交换机、路由器)2.PC机两台3.RJ-45插头(水晶头)若干4.压线钳一把5.测线器一个6.五类双绞线三、预备知识1.网络设备(1)网卡(NIC)用于计算机与网络的连接,有多种分类方法:1)按传输速度分可分为10Mb/s、100Mb/s、1000Mb/s、10/100Mb/s 自适应、10/100/1000Mb/s自适应等;2)按连接的网络介质类型可分为粗缆(AUI接口)、细缆(BNC接口)、双绞线(RJ-45接口)、光纤、无线等;RJ-45AUIBNC3)按网卡芯片在计算机主板的位置可分为独立网卡、集成网卡等。

(2)集线器和交换机1)功能:集线器(HUB)也称中继器,主要提供信号的放大功能,它工作在网络的物理层。

交换机根据数据中的MAC地址进行数据转发,它工作在网络的数据链路层。

2)分类:按带宽可分为10M、100M等;按端口数分为4、8、16、24口等。

3)区别:虽然它们都可实现所连接的网络设备之间的通信,但因为集线器为共享的工作方式,所以性能远不如交换机。

(3)路由器1)功能:用于网络互连的设备,它为不同网络(包括类型和子网)之间的报文寻找路径并存储和转发,它工作在网络的网络层。

2)接口类型:局域网接口、广域网接口。

2.传输介质(1)无线传输介质⏹无线电波:覆盖空间大,用于无线局域网;⏹微波:高带宽,只能进行视距传输,用于卫星通信、建筑物之间通信;⏹红外线:方向性强、距离短,用于室内通信。

(2)有线传输介质1)双绞线通常分为:三类、四类、五类、超五类、六类等。

第五、六类双绞线利用增加缠绕密度、高质量绝像材料,极大地改善了传输介质的性质。

超五类双绞线采用4个绕对和1条抗拉线,⏹布线标准:a)TIA/EIA 568B 线序是:橙白、橙、绿白、蓝、蓝白、绿、棕白、棕b)TIA/EIA 568A 线序是:绿白、绿、橙白、蓝、蓝白、橙、棕白、棕两种标准没有本质区别,工程中布线用586B标准较多。

计算机网络实验2报告

计算机网络实验2报告实验二:网络性能测试1.引言计算机网络是现代社会中必不可少的一部分,作为信息交流的基础设施,网络的性能是影响用户体验的重要因素之一、本次实验旨在通过网络性能测试工具来评估网络的传输速度、延迟和稳定性,并对测试结果进行分析和探讨。

2.实验目的(1)了解网络性能测试的基本原理和常用工具;(2)掌握网络传输速度、延迟和稳定性的测试方法;(3)分析并评估网络性能测试结果。

3.实验环境本次实验使用的实验环境如下:(1) 操作系统:Windows 10;(2) 硬件配置:Intel Core i7 处理器,8GB内存,100Mbps有线网络连接。

4.实验步骤(2) 分别在两台计算机上安装iperf工具,并设置一台计算机为服务端,另一台计算机为客户端。

(3) 在服务端启动iperf服务:打开命令提示符窗口,运行命令"iperf -s"。

(4) 在客户端发起性能测试请求:打开命令提示符窗口,运行命令"iperf -c 服务端IP地址",其中服务端IP地址为服务端计算机的IP地址。

(5)等待测试结束,客户端会显示测试结果。

(6)根据测试结果进行数据分析和评估。

5.测试结果分析通过对网络性能测试的实施,我们得到了以下测试结果:(1) 传输速度:通过测试工具的报告,我们可以得知网络的最大传输速度。

在本次实验中,我们得到的传输速度为80Mbps,接近网络的理论最大带宽。

(2) 延迟:通过测试工具的报告,我们可以得知网络的延迟情况。

在本次实验中,我们得到的延迟为10ms,属于较低的延迟。

(3)稳定性:通过测试工具的报告,我们可以得知网络的稳定性,即是否存在丢包现象。

在本次实验中,我们没有观察到丢包现象,说明网络的稳定性较好。

6.结论和建议通过本次实验,我们对计算机网络的性能进行了测试和评估,得到了相对准确的结果。

根据测试结果,我们可以得出以下结论:(1)网络的传输速度接近理论最大带宽,说明网络的带宽利用率较高。

实验2_北航研究生计算机网络实验

实验2_北航研究生计算机网络实验引言:计算机网络实验是计算机网络课程中非常重要的一部分。

通过实验,可以加深对计算机网络原理和协议的理解,并且提高实践能力。

在北航研究生计算机网络实验中,实验2是一个关于网络通信的实验,本文将对该实验进行详细描述和分析。

一、实验目的1.通过实验深入了解网络通信原理和实现;2.熟悉并掌握网络通信调试工具的使用方法;3.通过实验提高网络故障排查和修复的能力。

二、实验内容本次实验的内容是使用网络通信技术完成一个具体任务。

实验使用的工具是Wireshark,这是一款常用的网络抓包分析软件。

学生需要在虚拟机上模拟网络环境,并且使用Wireshark工具对网络通信进行抓包和分析。

实验的具体步骤如下:1.准备实验环境:使用虚拟机软件搭建网络环境,一般使用VMware Workstation或VirtualBox软件;2.配置网络参数:为虚拟机配置IP地址、网关地址、子网掩码等网络参数;3.设置Wireshark:在虚拟机上安装Wireshark软件,并进行基础的配置;4.抓包分析:使用Wireshark对网络通信进行抓包,并对抓包结果进行分析;5.故障排查和修复:根据抓包结果分析,定位网络故障的原因,并进行相应的修复。

三、实验结果与分析进行实验后,我们得到了一份Wireshark的抓包结果。

通过对抓包结果的分析,我们可以得到以下结论:1.网络通信存在问题,通信过程中有大量的丢包和重传;2.网络延迟较高,造成通信速度较慢;3.一些数据包在传输过程中被篡改。

根据以上结论,我们可以推断网络通信存在以下问题:1.网络链路质量差,导致数据包丢失和重传;2.网络带宽不足,导致通信速度较慢;3.网络安全问题,导致数据包被篡改。

为了解决以上问题,我们可以尝试以下解决方案:1.改善网络链路质量,可以通过替换网线、调整网络设备位置等方式改善网络信号质量;2.增加网络带宽,可以通过升级网络设备或增加网络带宽来提高通信速度;3.加强网络安全防护,可以使用防火墙软件、数据包加密等方式来防止数据包被篡改。

实验2_北航研究生计算机网络实验

实验2_北航研究⽣计算机⽹络实验实验⼆数据链路层在线实验1.在⽹络课程学习中,802.3和ETHERNETII规定了以太⽹MAC层的报⽂格式分为7字节的前导符、1字节的起始符、6字节的⽬的MAC地址、6字节的源MAC地址、2字节的类型、数据字段和4字节的数据校验字段。

对于选中的报⽂,缺少哪些字段,为什么?答:缺少前导符和起始符,和数据校验字段,这两个字段和校验字段在⽹卡接收MAC帧时被去掉了,因此实验抓包软件的报⽂中没有这些字段。

2.查看交换机的MAC地址表,结果为:答:MAC ADDR VLAN ID STATE PORT INDEX AGING TIME000c-2919-8388 1 Learned Ethernet0/1 99B499-bab9-1336 1 Learned Ethernet0/1 292000c-2940-2cbe 1 Learned Ethernet0/2 281B499-bab9-1338 1 Learned Ethernet0/2 301)、解释MAC地址表中各字段的含义?答:MAC ADDR为设备的MAC 地址VLAN ID为端⼝所在的VLAN编号PORT INDEXT 表⽰源MAC地址为由该端⼝号学习来的STATE 表⽰该记录怎么得来的(学习/配置)AGING TIME 表⽰该记录的⽣命时间2)、这个实验能够说明MAC地址表的学习是来源于数据帧的源MAC地址⽽⾮⽬的MAC地址吗?如果能,为什么?如果不能,试给出⼀个验证⽅法。

答:不能。

⽅法:清空交换机的MAC地址表,断开交换机与PCB的连线,然后ping PCB,查看交换机的MAC地址表,这时MAC 中只有PCA的MAC地址学习记录。

3.在VLAN实验中,实验中的计算机能否通讯,请将结果填⼊下表:4.交换机在没有配置VLAN时,冲突域和⼴播域各有哪些端⼝?配置了VLAN以后呢?答:没有配置VLAN时⼴播域:交换机所有的端⼝是⼀个⼴播域冲突域:每个端⼝是⼀个冲突域配置VLAN:⼴播域:同⼀个VLAN属于⼀个⼴播域冲突域:每个端⼝是⼀个冲突域【本⽂档内容可以⾃由复制内容或⾃由编辑修改内容期待你的好评和关注,我们将会做得更好】。

计算机网络实验报告(2)

计算机网络实验报告(2)计算机网络技术实验报告学号:姓名:提交日期:2017-10-17东北大学秦皇岛分校【实验编号】 1【实验名称】计算机网络基础【实验内容】熟悉网络硬件设备;熟悉常用网络测试命令的语法功能;掌握常用的网络故障分析及排除的方法;4?掌握模拟软件的使用方法。

【实验步骤】实验一认识并熟悉计算机网络的硬件组成一、实验目的认识PC硬件设备,网卡,网线,集线器,交换机,路由器等网络设备二、实验内容1、对PC机的认识。

本实验用机处理器主频 2.93GHz,内存2G,硬盘200G。

2、认识网卡,了解网卡的基本构造,网卡与网线的连接,网卡的参数设置,各种网卡的数据传输率。

3、认识网线(主要是双绞线)。

双绞线是将一对或一对以上的双绞线封装在一个绝缘外套中而形成的一种传输介质,是目前局域网最常用的一种布线材料。

4、认识HUB。

集线器(HUB)应用很广泛,它不仅使用于局域网、企业网、校园网,还可以使用于广域网。

5、认识交换机。

交换机也叫交换式集线器,是局域网中的一种重要设备。

它可将用户收到的数据包根据目的地址转发到相应的端口。

6、路由器的认识。

路由器(Router)是一种多端口的网络设备,它能够连接多个不同网络或网段,并能将不同网络或网段之间的数据信息进行传输,从而构成一个更大的网络。

三、熟悉常用网络命令1、Ping.exe,验证与远程计算机的连接。

该命令只有在安装了T CP/IP协议后才可以使用。

2、Netstat.exe,显示协议统计和当前的TCP/IP网络连接。

3、Telnet.exe远程登陆。

4、Tracert.exe,包含不同生存时间(TTL)值的In ternet控制消息协议(ICMP)回显数据包发送到目标,以决定到达目标采用的路由。

5、Winipcfg.exe,win98操作系统用,显示用户所在主机内部的IP协议的配置信息。

6、Arp.exe,显示和修改IP地址与物理地址之间的转换表。

计算机网络安全实验2_snort与其基础环境的安装配置

《计算机网络安全》实验报告实验序号: 2 实验项目名称:snort与其基础环境的安装配置学号姓名专业班级20网络工程实验地点指导教师实验时间2022-10-13 snort与其基础环境的安装配置【实验目的】1)熟悉基础环境的搭建和snort的安装配置【实验原理】1)Snort能够对网络上的数据包进行抓包分析,但区别于其它嗅探器的是,它能根据所定义的规则进行响应及处理。

Snort 通过对获取的数据包,进行各规则的分析后,根据规则链,可采取Activation(报警并启动另外一个动态规则链)、Dynamic(由其它的规则包调用)、Alert(报警),Pass(忽略),Log (不报警但记录网络流量)五种响应的机制。

Snort有数据包嗅探,数据包分析,数据包检测,响应处理等多种功能,每个模块实现不同的功能,各模块都是用插件的方式和Snort相结合,功能扩展方便。

例如,预处理插件的功能就是在规则匹配误用检测之前运行,完成TIP碎片重组,http解码,telnet解码等功能,处理插件完成检查协议各字段,关闭连接,攻击响应等功能,输出插件将得理后的各种情况以日志或警告的方式输出。

【实验环境】CentOS6.5:192.168.1.2【实验步骤】一、安装snort+barnyard21.1进入/home/software目录,解压libpcap-1.0.0.tar.gz。

如图1所示图11.2进入目录libpcap-1.0.0的目录执行“./configure”命令进行配置。

如图2所示图21.3执行命令“make && make install”,进行libpcap的编译安装。

如图3所示图31.4进入目录“/home/software”,ls查看文件,执行命令“tar zxvf daq-2.0.4.tar.gz”,解压daq-2.0.4.tar.gz文件。

如图4所示图41.5使用cd命令切换到daq-2.0.4的目录下。

计算机网络实验二 常用网络命令的使用

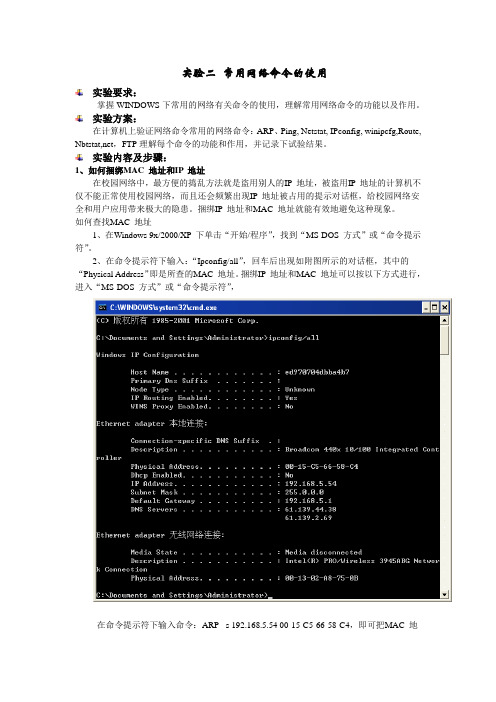

实验二常用网络命令的使用实验要求:掌握WINDOWS下常用的网络有关命令的使用,理解常用网络命令的功能以及作用。

实验方案:在计算机上验证网络命令常用的网络命令:ARP、Ping, Netstat, IPconfig, winipcfg,Route, Nbtstat,net,FTP理解每个命令的功能和作用,并记录下试验结果。

实验内容及步骤:1、如何捆绑MAC 地址和IP 地址在校园网络中,最方便的捣乱方法就是盗用别人的IP 地址,被盗用IP 地址的计算机不仅不能正常使用校园网络,而且还会频繁出现IP 地址被占用的提示对话框,给校园网络安全和用户应用带来极大的隐患。

捆绑IP 地址和MAC 地址就能有效地避免这种现象。

如何查找MAC 地址1、在Windows 9x/2000/XP 下单击“开始/程序”,找到“MS-DOS 方式”或“命令提示符”。

2、在命令提示符下输入:“Ipconfig/all”,回车后出现如附图所示的对话框,其中的“Physical Address”即是所查的MAC 地址。

捆绑IP 地址和MAC 地址可以按以下方式进行,进入“MS-DOS 方式”或“命令提示符”,在命令提示符下输入命令:ARP - s 192.168.5.54 00-15-C5-66-58-C4,即可把MAC 地址和IP 地址捆绑在一起。

这样,就不会出现IP 地址被盗用而不能正常使用校园网络的情况(当然也就不会出现错误提示对话框),可以有效保证校园网络的安全和用户的应用。

注意:ARP 命令仅对局域网的上网代理服务器有用,而且是针对静态IP 地址,如果采用Modem 拨号上网或是动态IP 地址就不起作用。

ARP 命令的各参数的功能如下:ARP -s -d –a-s:将相应的IP 地址与物理地址的捆绑,如本文中的例子-d:删除相应的IP 地址与物理地址的捆绑。

-a:通过查询ARP 协议表显示IP 地址和对应物理地址情况。

计算机网络技术实验报告_2

3.查阅资料说出其他几种网络传输介质?答: 双绞线、同轴电缆、光缆答:双绞线、同轴电缆、光缆【实验编号】实验二【实验名称】交换机的基本配置【实验目的】掌握交换机的基本管理特性, 学习交换机配置的基本指令, 配置交换机支持Telent操作的相关指令。

【实验原理】1.交换机的模式(1)交换机有以下几个常见模式:(2)用户模式: 交换机开机直接进入用户模式, 此时交换机在超级终端的标识符: switch>(3)特权模式:在用户模式下输入enable命令后回车, 即进入特权模式。

在此模式下交换机的标识符为:switch#2.配置模式: 在特权模式下输入configure terminal命令即可进入配置模式。

再次模式下交换机的标识符为: Switch(config)#3.进行配置是, 需要注意配置模式的变化, 特定的命令只能在特定的配置模式下进行。

4.交换机的常用帮助(1)在使用命令进行配置的时候, 可以借助交换机提供的帮助功能快速完成命令的查找和配置。

(2)完全帮助:在任何模式下, 输入“?”获取该模式下的所有命令及简单描述。

(3)部分帮助:输入——命令, 后接以空格分隔的“?”, 如果该位置为关键字, 则列出全部关键字及其描述;如果该位置为参数, 则列出有关的参数描述。

在部分帮助里面, 还有其他形式的帮助, 如键入一字符串其后紧接“?”, 交换机将列出所有以该字符串开头的命令;或者键入一命令后接以字符串, 紧接“?”, 列出命令以该交换机型号是2950-24 switch2。

应该是三层请你说出二层交换机和三层交换机之间的区别, 并说出二层交换机和集线器之间的区别。

答:三层交换机, 路由器基于IP。

二层交换机基于MAC。

它们最大的区别就是三层的可以跨网段(比如192.168.1.0 和10.10.10.0网段互通), 二层的不可以答: 三层交换机,路由器基于IP。

二层交换机基于MAC。

它们最大的区别就是三层的可以跨网段(比如192.168.1.0 和10.10.10.0网段互通),二层的不可以答:三层交换机,路由器基于IP。

计算机网络实验报告2_2

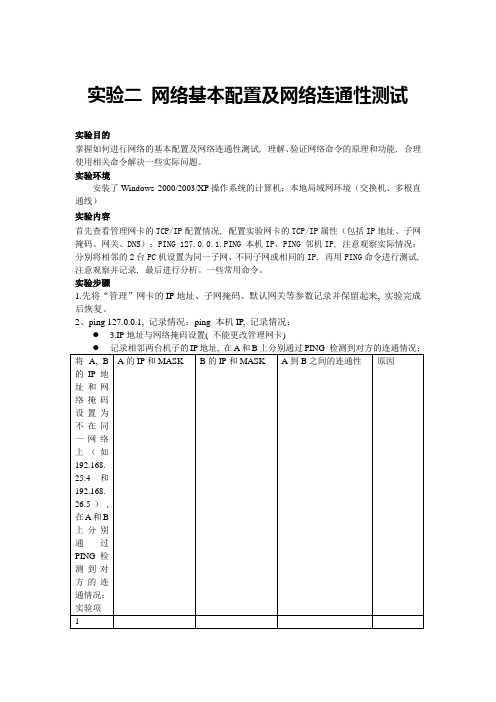

实验二网络基本配置及网络连通性测试实验目的掌握如何进行网络的基本配置及网络连通性测试, 理解、验证网络命令的原理和功能, 合理使用相关命令解决一些实际问题。

实验环境安装了Windows 2000/2003/XP操作系统的计算机;本地局域网环境(交换机、多根直通线)实验内容首先查看管理网卡的TCP/IP配置情况, 配置实验网卡的TCP/IP属性(包括IP地址、子网掩码、网关、DNS);PING 127.0.0.1.PING 本机IP、PING 邻机IP, 注意观察实际情况;分别将相邻的2台PC机设置为同一子网、不同子网或相同的IP, 再用PING命令进行测试, 注意观察并记录, 最后进行分析。

一些常用命令。

实验步骤1.先将“管理”网卡的IP地址、子网掩码、默认网关等参数记录并保留起来, 实验完成后恢复。

2、ping 127.0.0.1, 记录情况;ping 本机IP, 记录情况;● 3.IP地址与网络掩码设置( 不能更改管理网卡)● 3.IP地址冲突●修改相邻两台计算机A.B的其中A的IP设置为B计算机的IP设置, (即让A与B的IP地址发生冲突), 观察并记录A.B上的错误消息报告情况;●在另外一台计算机C(IP地址与A/B不同)上向该IP地址发PING检测报文(pingIP -n 10), 观察PING检测报文的返回情况;●进入DOS窗口, 用nbtstat –A IP 查看此时该IP地址对应的主机名称是计算机A还是计算机B;●让B与A的IP地址发生冲突, 重复上述步骤;●让A与B的IP地址没有冲突, 重复上述步骤;●将上述三种情况对比的结果进行对比。

4. 恢复“管理”网卡的IP地址、子网掩码、默认网关等参数。

注: 在进行ping命令之前关闭目的主机的windows下的防火墙5. 一些常用命令Ipconfig: TCP/IP设置ARP查看同一物理网络上特定IP地址对应的网卡地址。

Arp –a命令的输出显示本机缓存中存放的IP地址和网卡地址对应表项。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

No. Time Source Destination Protocol Info 3141 76.793239 122.228.225.234 172.16.195.14 TCP 29000 > mobile-file-dl [ACK] Seq=13115 Ack=5611 Win=266 Len=0 TSV=2721900318 TSER=295566Frame 3141: 66 bytes on wire (528 bits), 66 bytes captured (528 bits)Arrival Time: Dec 17, 2010 20:32:05.704512000 中国标准时间Epoch Time: 1292589125.704512000 seconds[Time delta from previous captured frame: 0.030628000 seconds][Time delta from previous displayed frame: 0.030628000 seconds][Time since reference or first frame: 76.793239000 seconds]Frame Number: 3141Frame Length: 66 bytes (528 bits)Capture Length: 66 bytes (528 bits)[Frame is marked: False][Frame is ignored: False][Protocols in frame: eth:ip:tcp][Coloring Rule Name: TCP][Coloring Rule String: tcp]Ethernet II, Src: Alcatel-_c5:10:4c (00:d0:95:c5:10:4c), Dst: JetwayIn_ab:ca:42 (00:30:18:ab:ca:42)Destination: JetwayIn_ab:ca:42 (00:30:18:ab:ca:42)Address: JetwayIn_ab:ca:42 (00:30:18:ab:ca:42).... ...0 .... .... .... .... = IG bit: Individual address (unicast).... ..0. .... .... .... .... = LG bit: Globally unique address (factory default) Source: Alcatel-_c5:10:4c (00:d0:95:c5:10:4c)Address: Alcatel-_c5:10:4c (00:d0:95:c5:10:4c).... ...0 .... .... .... .... = IG bit: Individual address (unicast).... ..0. .... .... .... .... = LG bit: Globally unique address (factory default) Type: IP (0x0800)Internet Protocol, Src: 122.228.225.234 (122.228.225.234), Dst: 172.16.195.14 (172.16.195.14) Version: 4Header length: 20 bytesDifferentiated Services Field: 0x00 (DSCP 0x00: Default; ECN: 0x00)0000 00.. = Differentiated Services Codepoint: Default (0x00).... ..0. = ECN-Capable Transport (ECT): 0.... ...0 = ECN-CE: 0Total Length: 52Identification: 0xca10 (51728)Flags: 0x02 (Don't Fragment)0... .... = Reserved bit: Not set.1.. .... = Don't fragment: Set..0. .... = More fragments: Not setFragment offset: 0Time to live: 52Protocol: TCP (6)Header checksum: 0xb0c5 [correct][Good: True][Bad: False]Source: 122.228.225.234 (122.228.225.234)Destination: 172.16.195.14 (172.16.195.14)Transmission Control Protocol, Src Port: 29000 (29000), Dst Port: mobile-file-dl (2926), Seq: 13115, Ack: 5611, Len: 0Source port: 29000 (29000)Destination port: mobile-file-dl (2926)[Stream index: 12]Sequence number: 13115 (relative sequence number)Acknowledgement number: 5611 (relative ack number)Header length: 32 bytesFlags: 0x10 (ACK)000. .... .... = Reserved: Not set...0 .... .... = Nonce: Not set.... 0... .... = Congestion Window Reduced (CWR): Not set.... .0.. .... = ECN-Echo: Not set.... ..0. .... = Urgent: Not set.... ...1 .... = Acknowledgement: Set.... .... 0... = Push: Not set.... .... .0.. = Reset: Not set.... .... ..0. = Syn: Not set.... .... ...0 = Fin: Not setWindow size: 266Checksum: 0xf43a [validation disabled][Good Checksum: False][Bad Checksum: False]Options: (12 bytes)NOPNOPTimestamps: TSval 2721900318, TSecr 295566No. Time Source Destination Protocol Info718 30.507187 172.16.195.114 172.16.33.253 ICMP Echo (ping) request (id=0x0200, seq(be/le)=22272/87, ttl=64)Frame 718: 74 bytes on wire (592 bits), 74 bytes captured (592 bits)Arrival Time: Dec 17, 2010 20:47:46.242786000 中国标准时间Epoch Time: 1292590066.242786000 seconds[Time delta from previous captured frame: 0.009076000 seconds][Time delta from previous displayed frame: 0.241647000 seconds][Time since reference or first frame: 30.507187000 seconds]Frame Number: 718Frame Length: 74 bytes (592 bits)Capture Length: 74 bytes (592 bits)[Frame is marked: False][Frame is ignored: False][Protocols in frame: eth:ip:icmp:data][Coloring Rule Name: ICMP][Coloring Rule String: icmp || icmpv6]Ethernet II, Src: AsustekC_c3:1a:89 (00:17:31:c3:1a:89), Dst: Alcatel-_c5:10:4c (00:d0:95:c5:10:4c)Destination: Alcatel-_c5:10:4c (00:d0:95:c5:10:4c)Address: Alcatel-_c5:10:4c (00:d0:95:c5:10:4c).... ...0 .... .... .... .... = IG bit: Individual address (unicast).... ..0. .... .... .... .... = LG bit: Globally unique address (factory default) Source: AsustekC_c3:1a:89 (00:17:31:c3:1a:89)Address: AsustekC_c3:1a:89 (00:17:31:c3:1a:89).... ...0 .... .... .... .... = IG bit: Individual address (unicast).... ..0. .... .... .... .... = LG bit: Globally unique address (factory default) Type: IP (0x0800)Internet Protocol, Src: 172.16.195.114 (172.16.195.114), Dst: 172.16.33.253 (172.16.33.253) V ersion: 4Header length: 20 bytesDifferentiated Services Field: 0x00 (DSCP 0x00: Default; ECN: 0x00)0000 00.. = Differentiated Services Codepoint: Default (0x00).... ..0. = ECN-Capable Transport (ECT): 0.... ...0 = ECN-CE: 0Total Length: 60Identification: 0x7cf4 (31988)Flags: 0x000... .... = Reserved bit: Not set.0.. .... = Don't fragment: Not set..0. .... = More fragments: Not setFragment offset: 0Time to live: 64Protocol: ICMP (1)Header checksum: 0xc03c [correct][Good: True][Bad: False]Source: 172.16.195.114 (172.16.195.114)Destination: 172.16.33.253 (172.16.33.253)Internet Control Message ProtocolNo. Time Source Destination Protocol Info 695 35.475905 172.16.3.221 172.16.195.222 ICMP Time-to-live exceeded (Time to live exceeded in transit)Frame 695: 70 bytes on wire (560 bits), 70 bytes captured (560 bits)Arrival Time: Dec 17, 2010 21:10:15.281340000 中国标准时间Epoch Time: 1292591415.281340000 seconds[Time delta from previous captured frame: 0.022853000 seconds][Time delta from previous displayed frame: 2.101725000 seconds][Time since reference or first frame: 35.475905000 seconds]Frame Number: 695Frame Length: 70 bytes (560 bits)Capture Length: 70 bytes (560 bits)[Frame is marked: False][Frame is ignored: False][Protocols in frame: eth:ip:icmp:ip:icmp:data][Coloring Rule Name: ICMP errors][Coloring Rule String: icmp.type eq 3 || icmp.type eq 4 || icmp.type eq 5 || icmp.type eq 11] Ethernet II, Src: Alcatel-_c5:10:4c (00:d0:95:c5:10:4c), Dst: Giga-Byt_dd:ad:e6 (00:1f:d0:dd:ad:e6)Destination: Giga-Byt_dd:ad:e6 (00:1f:d0:dd:ad:e6)Address: Giga-Byt_dd:ad:e6 (00:1f:d0:dd:ad:e6).... ...0 .... .... .... .... = IG bit: Individual address (unicast).... ..0. .... .... .... .... = LG bit: Globally unique address (factory default) Source: Alcatel-_c5:10:4c (00:d0:95:c5:10:4c)Address: Alcatel-_c5:10:4c (00:d0:95:c5:10:4c).... ...0 .... .... .... .... = IG bit: Individual address (unicast).... ..0. .... .... .... .... = LG bit: Globally unique address (factory default) Type: IP (0x0800)Internet Protocol, Src: 172.16.3.221 (172.16.3.221), Dst: 172.16.195.222 (172.16.195.222) V ersion: 4Header length: 20 bytesDifferentiated Services Field: 0x00 (DSCP 0x00: Default; ECN: 0x00)0000 00.. = Differentiated Services Codepoint: Default (0x00).... ..0. = ECN-Capable Transport (ECT): 0.... ...0 = ECN-CE: 0Total Length: 56Identification: 0xe06a (57450)Flags: 0x02 (Don't Fragment)0... .... = Reserved bit: Not set.1.. .... = Don't fragment: Set..0. .... = More fragments: Not setFragment offset: 0Time to live: 251Protocol: ICMP (1)Header checksum: 0x7f7d [correct][Good: True][Bad: False]Source: 172.16.3.221 (172.16.3.221)Destination: 172.16.195.222 (172.16.195.222)Internet Control Message ProtocolNo. Time Source Destination Protocol Info 888 32.819705 Wistron_a6:b1:4b Broadcast ARP Who has 172.16.194.159? Tell 172.16.194.113Frame 888: 60 bytes on wire (480 bits), 60 bytes captured (480 bits)Arrival Time: Dec 17, 2010 21:13:36.714710000 中国标准时间Epoch Time: 1292591616.714710000 seconds[Time delta from previous captured frame: 0.109813000 seconds][Time delta from previous displayed frame: 0.109813000 seconds][Time since reference or first frame: 32.819705000 seconds]Frame Number: 888Frame Length: 60 bytes (480 bits)Capture Length: 60 bytes (480 bits)[Frame is marked: False][Frame is ignored: False][Protocols in frame: eth:arp][Coloring Rule Name: ARP][Coloring Rule String: arp]Ethernet II, Src: Wistron_a6:b1:4b (00:26:2d:a6:b1:4b), Dst: Broadcast (ff:ff:ff:ff:ff:ff) Destination: Broadcast (ff:ff:ff:ff:ff:ff)Address: Broadcast (ff:ff:ff:ff:ff:ff).... ...1 .... .... .... .... = IG bit: Group address (multicast/broadcast).... ..1. .... .... .... .... = LG bit: Locally administered address (this is NOT the factory default)Source: Wistron_a6:b1:4b (00:26:2d:a6:b1:4b)Address: Wistron_a6:b1:4b (00:26:2d:a6:b1:4b).... ...0 .... .... .... .... = IG bit: Individual address (unicast).... ..0. .... .... .... .... = LG bit: Globally unique address (factory default)Type: ARP (0x0806)Trailer: 000000000000000000000000000000000000Address Resolution Protocol (request)No. Time Source Destination Protocol Info 2033 52.060601 202.193.64.56 172.16.195.114 TCP http > quartus-tcl [SYN, ACK] Seq=0 Ack=1 Win=5840 Len=0 MSS=1460 SACK_PERM=1 WS=0Frame 2033: 66 bytes on wire (528 bits), 66 bytes captured (528 bits)Arrival Time: Dec 17, 2010 21:20:52.768722000 中国标准时间Epoch Time: 1292592052.768722000 seconds[Time delta from previous captured frame: 0.000489000 seconds][Time delta from previous displayed frame: 0.000489000 seconds][Time since reference or first frame: 52.060601000 seconds]Frame Number: 2033Frame Length: 66 bytes (528 bits)Capture Length: 66 bytes (528 bits)[Frame is marked: False][Frame is ignored: False][Protocols in frame: eth:ip:tcp][Coloring Rule Name: HTTP][Coloring Rule String: http || tcp.port == 80]Ethernet II, Src: Alcatel-_c5:10:4c (00:d0:95:c5:10:4c), Dst: AsustekC_c3:1a:89 (00:17:31:c3:1a:89)Destination: AsustekC_c3:1a:89 (00:17:31:c3:1a:89)Address: AsustekC_c3:1a:89 (00:17:31:c3:1a:89).... ...0 .... .... .... .... = IG bit: Individual address (unicast).... ..0. .... .... .... .... = LG bit: Globally unique address (factory default) Source: Alcatel-_c5:10:4c (00:d0:95:c5:10:4c)Address: Alcatel-_c5:10:4c (00:d0:95:c5:10:4c).... ...0 .... .... .... .... = IG bit: Individual address (unicast).... ..0. .... .... .... .... = LG bit: Globally unique address (factory default) Type: IP (0x0800)Internet Protocol, Src: 202.193.64.56 (202.193.64.56), Dst: 172.16.195.114 (172.16.195.114) V ersion: 4Header length: 20 bytesDifferentiated Services Field: 0x00 (DSCP 0x00: Default; ECN: 0x00)0000 00.. = Differentiated Services Codepoint: Default (0x00).... ..0. = ECN-Capable Transport (ECT): 0.... ...0 = ECN-CE: 0Total Length: 52Identification: 0x0000 (0)Flags: 0x02 (Don't Fragment)0... .... = Reserved bit: Not set.1.. .... = Don't fragment: Set..0. .... = More fragments: Not setFragment offset: 0Time to live: 61Protocol: TCP (6)Header checksum: 0xc347 [correct][Good: True][Bad: False]Source: 202.193.64.56 (202.193.64.56)Destination: 172.16.195.114 (172.16.195.114)Transmission Control Protocol, Src Port: http (80), Dst Port: quartus-tcl (2589), Seq: 0, Ack: 1, Len: 0Source port: http (80)Destination port: quartus-tcl (2589)[Stream index: 116]Sequence number: 0 (relative sequence number)Acknowledgement number: 1 (relative ack number)Header length: 32 bytesFlags: 0x12 (SYN, ACK)000. .... .... = Reserved: Not set...0 .... .... = Nonce: Not set.... 0... .... = Congestion Window Reduced (CWR): Not set.... .0.. .... = ECN-Echo: Not set.... ..0. .... = Urgent: Not set.... ...1 .... = Acknowledgement: Set.... .... 0... = Push: Not set.... .... .0.. = Reset: Not set.... .... ..1. = Syn: Set.... .... ...0 = Fin: Not setWindow size: 5840Checksum: 0x3f44 [validation disabled][Good Checksum: False][Bad Checksum: False]Options: (12 bytes)Maximum segment size: 1460 bytesNOPNOPTCP SACK Permitted Option: TrueNOPWindow scale: 0 (multiply by 1) [SEQ/ACK analysis]No. Time Source Destination Protocol Info661 16.563001000 222.73.76.62 172.16.195.15 SSL [TCP Previous segment lost] Continuation DataFrame 661: 174 bytes on wire (1392 bits), 174 bytes captured (1392 bits)Arrival Time: Dec 17, 2010 21:42:18.062993000 中国标准时间Epoch Time: 1292593338.062993000 seconds[Time delta from previous captured frame: 0.114177000 seconds][Time delta from previous displayed frame: 2.014965000 seconds][Time since reference or first frame: 16.563001000 seconds]Frame Number: 661Frame Length: 174 bytes (1392 bits)Capture Length: 174 bytes (1392 bits)[Frame is marked: False][Frame is ignored: False][Protocols in frame: eth:ip:tcp:ssl][Coloring Rule Name: Bad TCP][Coloring Rule String: tcp.analysis.flags]Ethernet II, Src: Alcatel-_c5:10:4c (00:d0:95:c5:10:4c), Dst: Giga-Byt_24:15:e6 (00:24:1d:24:15:e6)Destination: Giga-Byt_24:15:e6 (00:24:1d:24:15:e6)Address: Giga-Byt_24:15:e6 (00:24:1d:24:15:e6).... ...0 .... .... .... .... = IG bit: Individual address (unicast).... ..0. .... .... .... .... = LG bit: Globally unique address (factory default) Source: Alcatel-_c5:10:4c (00:d0:95:c5:10:4c)Address: Alcatel-_c5:10:4c (00:d0:95:c5:10:4c).... ...0 .... .... .... .... = IG bit: Individual address (unicast).... ..0. .... .... .... .... = LG bit: Globally unique address (factory default) Type: IP (0x0800)Internet Protocol, Src: 222.73.76.62 (222.73.76.62), Dst: 172.16.195.15 (172.16.195.15) Version: 4Header length: 20 bytesDifferentiated Services Field: 0x00 (DSCP 0x00: Default; ECN: 0x00)0000 00.. = Differentiated Services Codepoint: Default (0x00).... ..0. = ECN-Capable Transport (ECT): 0.... ...0 = ECN-CE: 0Total Length: 160Identification: 0x9cb3 (40115)Flags: 0x02 (Don't Fragment)0... .... = Reserved bit: Not set.1.. .... = Don't fragment: Set..0. .... = More fragments: Not setFragment offset: 0Time to live: 52Protocol: TCP (6)Header checksum: 0x0ffd [correct][Good: True][Bad: False]Source: 222.73.76.62 (222.73.76.62)Destination: 172.16.195.15 (172.16.195.15)Transmission Control Protocol, Src Port: https (443), Dst Port: fhc (1499), Seq: 1418, Ack: 201, Len: 120Source port: https (443)Destination port: fhc (1499)[Stream index: 5]Sequence number: 1418 (relative sequence number)[Next sequence number: 1538 (relative sequence number)]Acknowledgement number: 201 (relative ack number)Header length: 20 bytesFlags: 0x18 (PSH, ACK)000. .... .... = Reserved: Not set...0 .... .... = Nonce: Not set.... 0... .... = Congestion Window Reduced (CWR): Not set.... .0.. .... = ECN-Echo: Not set.... ..0. .... = Urgent: Not set.... ...1 .... = Acknowledgement: Set.... .... 1... = Push: Set.... .... .0.. = Reset: Not set.... .... ..0. = Syn: Not set.... .... ...0 = Fin: Not setWindow size: 289Checksum: 0x3889 [validation disabled][Good Checksum: False][Bad Checksum: False][SEQ/ACK analysis]Secure Socket Layer。