OD使用教程 -

OD使用教程 - 解密系列【调试篇】 调试逆向

OD使用实践

• 古语有云,趁热要打铁,趁火要打劫,趁着我们 还有点印象,赶紧实践一下吧亲╭(╯3╰)╮!

• 要求:通过OD将程序的标题“Hello world”改为 “I love ”

们的视频讲座中随着需要会逐步提供给大家的, 嗯,不用担心,我们就学好眼前的,一步步来!

OD基本快捷键及ห้องสมุดไป่ตู้能

F2 F3 F4 F5 F7 F8 F9 Ctrl+F2 Ctrl+F9 Alt+F9 Ctrl+G

下断点,也就是指定断点的地址 加载一个可执行程序,进行调试分析 程序执行到光标处 缩小、还原当前窗口 单步步入 单步步过 直接运行程序,遇到断点处,程序暂停 重新运行程序到起始处,一般用于重新调试程序 执行到函数返回处,用于跳出函数实现 执行到用户代码处,用于快速跳出系统函数 输入十六进制地址,快速定位到该地址处

调试逆向

• 在软件开发的过程中,程序员会使用一些调试工 具,以便高效地找出软件中存在的错误。

• 而在逆向分析领域,分析者也会利用相关的调试 工具来分析软件的行为并验证分析结果。

• 由于操作系统都会提供完善的调试接口,所以利 用各类调试工具可以非常方便灵活地观察和控制 目标软件。

• 在使用调试工具分析程序的过程中,程序会按调 试者的意愿以指令为单位执行。

调试逆向

• 调试逆向分为动态分析技术和静态分析技术。

• 动态分析技术指的是使用调试工具加载程序并运 行,随着程序运行,调试者可以随时中断目标的 指令流程,以便观察相关计算的结果和当前的设 备情况。

• 静态分析技术是相对于动态分析而言的。由于在 实际分析中,很多场合不方便运行目标(例如病 毒程序,设备不兼容,软件的单独某一模块)。 那么这个时候静态分析技术就该上场了!

od反编译工具用法

od反编译工具用法反编译是指将已经编译过的程序文件转换为高级源代码的过程。

反编译工具可以帮助开发者了解和学习其他人编写的程序,对于调试和修复软件错误也很有帮助。

OD (OllyDbg) 是一种广泛使用的反汇编调试工具,本文将介绍如何使用OD进行反编译。

OD的基本使用方法如下:2.打开需要反编译的程序:在OD主界面上点击“文件”菜单,然后选择“打开”选项,浏览并选择需要反编译的程序文件,并点击“打开”按钮。

3.反汇编代码窗口:OD会在主界面上打开一个反汇编代码窗口,这个窗口将显示程序的机器码和相应的汇编指令。

4.反编译代码:可以通过“右键单击”汇编指令,然后选择“跟随”选项来进行反编译。

OD会尝试寻找并显示反编译后的代码。

5.查看变量和数据:在OD的主界面上,有一个“数据窗口”,可以显示程序中的变量和内存数据。

在反汇编代码窗口中选择一些指令,然后在数据窗口中查看它所使用的变量和数据的值。

6.设置断点:在OD中设置断点可以帮助我们在特定指令上暂停执行程序,以便查看程序状态和调试错误。

在反汇编代码窗口中选择一些指令,然后点击“上方”菜单中的“条件断点”选项,OD会弹出一个对话框,可以在其中设置断点条件。

7.运行程序:在OD的主界面上,有一个“执行”菜单,可以用于运行程序。

可以通过点击“执行”菜单中的“运行”选项来启动程序的执行。

当程序遇到断点时,会停止执行并进入调试模式。

8.调试程序:在OD的调试模式下,可以通过一些常用的调试功能来调试程序。

例如,可以通过“单步执行”菜单选项逐行执行程序代码,通过“寄存器窗口”查看和修改寄存器值,通过“内存窗口”查看和修改内存数据等。

需要注意的是,使用OD进行反编译需要一定的汇编和调试知识。

同时,反编译软件可能涉及违法行为,如未获得程序开发者的许可而进行反编译。

请确保遵守法律规定,并只在合法和正当的情况下使用反编译工具。

在使用OD进行反编译时,可以参考以下一些技巧和注意事项:1.了解汇编语言与机器码的对应关系:汇编语言是将机器码转换为可读性更高的指令的语言,因此了解汇编语言的基本语法和常见指令有助于理解和分析程序。

OD使用方法

我们一直狂按shit+F9,心里要数着按了多少次,程序就运行了:)

我这里按了3次

好,我们现在重新载入程序,到了入口之后,我们再次“狂”按shit+F9,多少次?2次(3-1=2)

0040CCD2 4B dec ebx //停在这里了

0040CCD3 6F outs dx,dword ptr es:

0040CCF7 B9 00100000 mov ecx,1000

0040CCFC BB 2B11D2BB mov ebx,BBD2112B

0040CD01 AD lods dword ptr ds:

0040CD02 33C3 xor eax,ebx

0040CD04 AB stos dword ptr es:

****************************************************************************************

好了,切入正题。。。。

OD载入,因为我一开始就不忽略所有的异常,所以一载入就提示有异常,我们shit+F9,点“否”,停在入口了。(不忽略所有的异常,请大家检查一下自己的OD)

确定从所有Seh异常中走出来,如果前面有大量循环,逐段解压。

****************************************************************************************

大家先细细品位下上面的“理论”!如果你弄懂了,那你应该高兴下了。。

0040CCDB 8B00 mov eax,dword ptr ds:

0040CCDD 3D 04000080 cmp eax,80000004

OD使用教程 - 解密系列【调试篇】 调试逆向

OD使用教程

ห้องสมุดไป่ตู้• OD(OllyDbg)和IDA Pro这两款工具分别是调试逆 向的倚天剑和屠龙刀。

• 虽然两者都兼容动态和静态的调试方式,但就动 态调试而言,OD更为灵活和强大,而静态调试工 具的王者理所应当是功能极为强大的IDA Pro。

• 两款工具可以在鱼C官网下载: • 另外两款工具都有十分丰富的插件扩展,这在我

调试逆向

• 在软件开发的过程中,程序员会使用一些调试工 具,以便高效地找出软件中存在的错误。

• 而在逆向分析领域,分析者也会利用相关的调试 工具来分析软件的行为并验证分析结果。

• 由于操作系统都会提供完善的调试接口,所以利 用各类调试工具可以非常方便灵活地观察和控制 目标软件。

• 在使用调试工具分析程序的过程中,程序会按调 试者的意愿以指令为单位执行。

们的视频讲座中随着需要会逐步提供给大家的, 嗯,不用担心,我们就学好眼前的,一步步来!

OD基本快捷键及功能

F2 F3 F4 F5 F7 F8 F9 Ctrl+F2 Ctrl+F9 Alt+F9 Ctrl+G

下断点,也就是指定断点的地址 加载一个可执行程序,进行调试分析 程序执行到光标处 缩小、还原当前窗口 单步步入 单步步过 直接运行程序,遇到断点处,程序暂停 重新运行程序到起始处,一般用于重新调试程序 执行到函数返回处,用于跳出函数实现 执行到用户代码处,用于快速跳出系统函数 输入十六进制地址,快速定位到该地址处

OD使用实践

• 古语有云,趁热要打铁,趁火要打劫,趁着我们 还有点印象,赶紧实践一下吧亲╭(╯3╰)╮!

• 要求:通过OD将程序的标题“Hello world”改为 “I love ”

OD使用完全教程

OD使用完全教程.txt如果不懂就说出来,如果懂了,就笑笑别说出来。

贪婪是最真实的贫穷,满足是最真实的财富。

幽默就是一个人想哭的时候还有笑的兴致。

OllyDbg调试工具使用完全教程一,什么是 OllyDbg?OllyDbg 是一种具有可视化界面的 32 位汇编-分析调试器。

它的特别之处在于可以在没有源代码时解决问题,并且可以处理其它编译器无法解决的难题。

Version 1.10 是最终的发布版本。

这个工程已经停止,我不再继续支持这个软件了。

但不用担心:全新打造的 OllyDbg 2.00 不久就会面世!运行环境: OllyDbg 可以以在任何采用奔腾处理器的 Windows 95、98、ME、NT 或是 XP(未经完全测试)操作系统中工作,但我们强烈建议您采用300-MHz以上的奔腾处理器以达到最佳效果。

还有,OllyDbg 是极占内存的,因此如果您需要使用诸如追踪调试[Trace]之类的扩展功能话,建议您最好使用128MB以上的内存。

支持的处理器: OllyDbg 支持所有 80x86、奔腾、MMX、3DNOW!、Athlon 扩展指令集、SSE 指令集以及相关的数据格式,但是不支持SSE2指令集。

配置:有多达百余个(天呀!)选项用来设置 OllyDbg 的外观和运行。

数据格式: OllyDbg 的数据窗口能够显示的所有数据格式:HEX、ASCII、UNICODE、 16/32位有/无符号/HEX整数、32/64/80位浮点数、地址、反汇编(MASM、IDEAL或是HLA)、PE文件头或线程数据块。

帮助:此文件中包含了关于理解和使用 OllyDbg 的必要的信息。

如果您还有 Windows API 帮助文件的话(由于版权的问题 win32.hlp 没有包括在内),您可以将它挂在 OllyDbg 中,这样就可以快速获得系统函数的相关帮助。

启动:您可以采用命令行的形式指定可执行文件、也可以从菜单中选择,或直接拖放到OllyDbg中,或者重新启动上一个被调试程序,或是挂接[Attach]一个正在运行的程序。

OD使用完全教程

OD使用完全教程

###一、介绍

Cron(也称为Cronjob)是一种定时任务的开源程序,可以定期或定

期地执行特定的任务。

它主要用于Linux和Unix系统,可以让你运行定

期运行的程序,在指定的时间间隔内自动执行特定任务,而无需人工干预。

Cron可以帮助您执行任务,而无需每次运行程序。

这类似于Windows

操作系统中的Windows任务计划程序,它可以自动安排任务,从而节省您

的时间。

Cron有很多用途,例如用来定期备份数据库、定期发送邮件和更新Web网站内容等。

### 二、Cron工作原理

Cron的工作原理是基于定时器的,它会检查每个Cron表达式,并找

出下一次执行任务的时间。

Cron表达式由5个空格分隔的字段组成,每一个字段代表一个时间

概念。

它们的格式如下:

-分钟:0-59

-小时:0-23

-日期:1-31

-月份:1-12

-星期:0-6(0代表星期日)

另外

-*:代表每个时间段的所有可能值

-,:用于将多个值分隔开

--:代表一个时间段

-/:代表一个指定的间隔

可以使用这些符号来定义更精确和复杂的Cron表达式。

根据表达式指定的信息,Cron会计算出下一次执行任务的时间,并将其添加到您的任务队列中。

OD使用说明书

一、下边是几个通用的按钮1、:重新运行程序(重复上次运行的程序,快捷键:ctrl+F2)。

2、:关闭当前正在运行的程序。

(快捷键:Alt+F2)3、:运行程序,(快捷键:F9)4、:暂停执行,(快捷键:F12)5、:单步步入,意思就是:当遇到call时,就进入call的内部(快捷键:F7)6、:单步步过,意思就是:当遇到call时,就跳过call得内部,直接运行完call,然后执行下条语句。

(快捷键:F8)7、:跟踪步入,意思跟F9基本一样,步过就是遇到call就进入,这个按钮几乎不用(快捷键:ctrl+f11)8、:跟踪步过,同上,区别是遇到call就跳过了,同样也几乎不用(快捷键:ctrl+f12)9、:执行到返回,意思是执行某段代码后返回执行前的位置,(是在设置断点后才用的,)(快捷键:ctrl+f9)10、:是跳转到某一内存地址,在弹出的对话框里输入地址,然后就跳到你想要看的地址,但程序没有被执行,只是用来查看的功能。

二、后便的蓝色按钮(功能不是很经常用)1、:是用来查看记录的,(程序被载入后,调用的系统DLL和一些函数)2、:是用来显示模块窗口,告诉我们有多少个模块,和模块在机器的位置3、:是用来显示内存窗口的,一般是在脱壳的时候用到的内存脱壳方法,在这里设断点,4、:是用来显示线程的,5、:是用来显示句柄的,6、:是用来显示当前程序运行的位置的,点击后就会跑到程序当前的位置,(功能就是:当你查看其他模块的代码,然后点一下,就会跑回原来的地方,)前边的黑色就代表了程序已经运行到0100645C了,每次点击就会跑到当前运行的位置。

这个按钮主要为了提供用户方便,快速的回到当前位置。

7、:这个是用来查看当前有多少个断点,在这里也可以取消断点。

(这个按钮和C经常会用到)三、在反汇编窗口的右键功能经常用到的功能有(一级目录):二进制、汇编、断点、数据窗口跟随、查找、复制到可执行文件、ultra string reference.1、二进制:主要用来复制语句的,同时也可以清空选中的语句(即在2级目录里的NOP)2、汇编:主要用来修改语句的3、断点:主要用来设置断点,一般情况都是在比较有用的信息上设断点,(如:发现某个关键的ascii值时,一般都是在后边的注释里,能够看到的)4、数据窗口跟随:一般情况都是在2级目录里选第二个,然后你就会发现在数据窗口发现你想要的数据了。

OD使用完全教程

教你如何破解软件,OD破解软件,OD使用教程教你如何破解软件,OD破解软件,OD使用教程大家好,这几天我上网大概看了一下,ITyouth论坛的内容真的应有尽有,不知道应该写什么了,所以我想了一晚上终于想到了还是教你们些破解知识吧!我想对大家来说都很有用吧!我将会一直坚持下去保证课堂质量,有不会的可以提出来问我,尽量解答(呵呵!我也是鸟嘛!)废话不多说!支持我的就往下看吧!先教大家一些基础知识,学习破解其实是要和程序打交道的,汇编是破解程序的必备知识,但有可能部分朋友都没有学习过汇编语言,所以我就在这里叫大家一些简单实用的破解语句吧!----------------------------------------------------------------------------------------------------------------语句:cmp a,b//cmp是比较的意思!在这里假如a=1,b=2 那么就是a与b比较大小.mov a,b//mov是赋值语句,把b的值赋给a.je/jz//就是相等就到指定位置(也叫跳转).jne/jnz//不相等就到指定位置.jmp//无条件跳转.jl/jb//若小于就跳.ja/jg//若大于就跳.jge//若大于等于就跳.----------------------------------------------------------------------------------------------------------------------这些都是我们在以后的课程中会经常遇到的语句,应该记住它们,接下来我们在讲讲破解工具的使用:我们破解或给软件脱壳最常用的软件就是OD全名叫ODbyDYK界面如图1它是一个功能很强大的工具,左上角是cpu窗口,分别是地址,机器码,汇编代码,注释;注释添加方便,而且还能即时显示函数的调用结果,返回值.右上角是寄存器窗口,但不仅仅反映寄存器的状况,还有好多东东;双击即可改变Eflag的值,对于寄存器,指令执行后发生改变的寄存器会用红色突出显示.cpu窗口下面还有一个小窗口,显示当前操作改变的寄存器状态.左下角是内存窗口.可以ascii或者unicode两种方式显示内存信息.右下角的是当前堆栈情况,还有注释啊.恩,今天的课程就上到这了,大家可以在自己的电脑下试试OD,了解了解OD,下堂课我将破解一款软件给大家看,我们就用今天讲的语句和OD来破解,在以后的课程里我还会教大家脱壳,因为现在的软件为了维护版权多数都加了壳的,所以要破解就必须脱壳!好了!下节课见!88OD下载地址:百度一下吧破解工具------ODbyDYK v1.10 12.06.rar 5.1MB【原创】"白拿"软件破解班(二)呵呵!大家好!我是散人,我们又见面了!恩,按照上节课说的那样今天来破解个软件给大家看看!大家只要认真看我的操作一定会!假如还是不明白的话提出难点帮你解决,还不行的话加我QQ!有时间给你补节课!呵呵!好!孔子曰:“废话不可多说也”OK!!!~!!!先讲下预备知识:JZ/JE//相等则跳转JNE/JNZ//不相等则跳转JMP //无条件跳转目标柏林:LRC傻瓜编辑器杀杀杀~~~~~~~~~简介:本软件可以让你听完一首MP3歌曲,便可编辑完成一首LRC歌词。

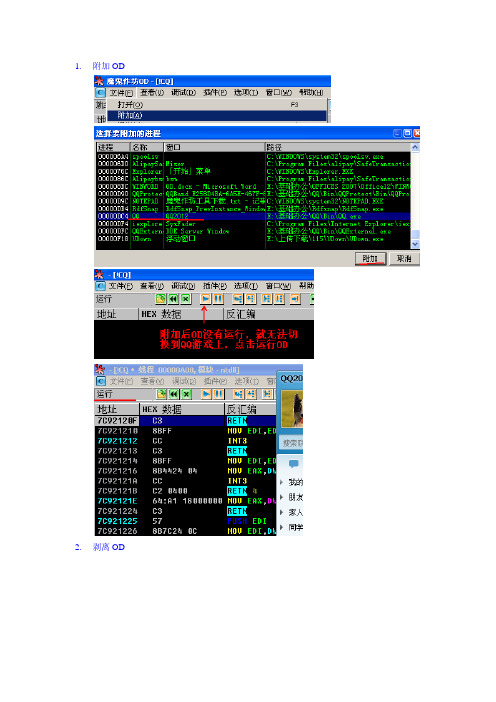

OD的使用

1.附加OD

2.剥离OD

3.将OD添加到鼠标右键菜单

4.OD调试器各窗口的作用

5.OD的快捷操作F4 运行到选定位置。

Ctrl+F2 重新运行程序。

F7 单步走,遇到CALL就进。

F8 单步走,遇到CALL不进。

Ctrl+F9 直到出现RET指令时断下。

Alt+F9 若进入系统领空,此命令可回到游戏进程领空。

F2 CC断点

F9 运行程序。

- 回到刚才的地方。

Alt+K 打开堆栈窗口。

Enter 可以进入CALL查看

空格或者双击可以修改汇编指令

6.OD如何下各类调试断点及命令栏命令作用效果

F2调试断点

内存断点

*内存访问断点*内存写入断点

硬件断点

*硬件执行断点

*硬件访问断点*硬件写入断点

Byte 1个字节1个字节等于2个数字或2个字母或一个数字一个字母。

Word 2个字节

DWord 4个字节

Bp 使用条件中断

BC 清除断点

Dd 转存在堆栈格式

Db 转存在十六进制字节格式

DU 转存在UNICODE 格式

HR 下硬件访问断点

HW 下硬件写入断点

HE 下硬件执行断点

HD 清除硬件断点。

7.跟踪背包第一格数据(不太完整)。

od的使用方法

od的使用方法OD(Object Detection)是计算机视觉中的一个重要任务,它的主要目标是在图像或视频中准确地识别和定位出物体的位置。

本文将介绍OD的使用方法,包括算法原理、数据准备、模型训练和模型评估等方面。

一、算法原理OD的算法原理主要分为两个步骤:目标分类和目标定位。

目标分类是指判断图像中是否存在目标物体,常用的方法有基于区域的卷积神经网络(RCNN)、YOLO和SSD等。

目标定位是指确定目标物体在图像中的位置,常用的方法有基于边界框的RCNN和YOLO 等。

二、数据准备进行OD任务之前,首先需要准备标注好的训练数据集。

数据集应包含图像和相应的标注信息,标注信息可以使用边界框(Bounding Box)或像素级的标注。

同时,还需要将数据集划分为训练集、验证集和测试集,用于模型的训练、调参和评估。

三、模型训练模型训练是OD任务中最重要的步骤之一。

在训练之前,需要选择一个合适的模型架构,并根据任务需求调整模型的超参数。

然后,将准备好的训练数据输入模型,通过反向传播算法不断优化模型的权重和偏置,直到模型收敛或达到预设的训练轮数。

四、模型评估模型评估是衡量模型性能的重要指标之一。

常用的评估指标有准确率(Accuracy)、精确率(Precision)、召回率(Recall)和F1-score等。

通过将模型在测试集上的预测结果与真实标注进行对比,可以计算出这些指标的值,从而评估模型的性能。

五、模型优化在模型评估的基础上,可以根据评估结果对模型进行优化。

常见的优化手段包括调整模型的超参数、增加训练数据量、使用数据增强技术、调整损失函数等。

通过不断地优化模型,可以提高模型的准确率和鲁棒性。

六、模型部署模型部署是将训练好的模型应用到实际场景中的过程。

通常情况下,需要将模型转化为可部署的格式,如TensorFlow Lite、ONNX或OpenVINO等。

然后,将模型集成到目标系统中,并进行实时的物体检测。

od使用教程

od使用教程

使用开发者工具(OD)可以帮助开发人员调试和测试应用程序。

下面是一些OD的常用功能和使用方法的教程:

1. 查看控制台输出信息:在OD中打开开发者工具控制台,可以查看应用程序输出的日志、错误和警告信息。

2. 调试JavaScript代码:在OD的“Sources”选项卡中,可以查看和编辑应用程序的JavaScript代码。

可以通过在代码中设置断点,并使用“Step Over”、“Step Into”和“Step Out”等按钮来逐行执行代码。

3. 检查和修改样式:在OD的“Elements”选项卡中,可以查看和修改应用程序的HTML和CSS样式。

可以在“Elements”面板中选择元素,并在“Styles”面板中编辑其样式。

4. 模拟设备和网络:在OD的“Device Mode”选项卡中,可以模拟不同的设备类型和网络条件,以确保应用程序在不同环境下的表现。

5. 监测网络请求:在OD的“Network”选项卡中,可以查看应用程序发送和接收的网络请求。

可以查看请求的详细信息,如请求头、请求参数和响应状态。

6. 性能分析:在OD的“Performance”选项卡中,可以进行应用程序的性能分析。

可以查看页面加载时间、资源占用和函数执行时间等。

这些是OD的一些常用功能和使用方法的简要介绍。

希望对你有帮助!。

od反编译工具用法

od反编译工具用法OD是一款常用的反编译工具,适用于Windows、Linux等操作系统。

它可以帮助研究人员、黑客等对二进制文件进行反汇编、调试、修改等操作。

使用OD反编译工具需要掌握一些基本的命令和用法。

1. 安装OD工具OD工具可在官网下载,也可使用Linux系统自带的软件包管理器进行安装。

Windows用户可在GitHub上下载。

2. 使用OD工具在Linux终端中输入od命令即可进入OD工具。

使用OD工具可以对可执行文件、共享库、内核模块等进行反汇编、调试、修改等操作。

3. 常用命令(1) od -t <type> <file>:以指定格式输出文件内容。

(2) od -N <bytes> <file>:输出指定字节数的文件内容。

(3) od -A <address> <file>:从指定地址开始输出文件内容。

(4) od -j <offset> <file>:从指定偏移量开始输出文件内容。

(5) od -x <file>:以十六进制格式输出文件内容。

(6) od -c <file>:以字符格式输出文件内容。

(7) od -t x1 <file>:以字节为单位输出文件内容。

(8) od -t d1 <file>:以十进制格式输出文件内容。

4. 反编译使用OD工具可以对二进制文件进行反编译。

在OD工具中输入'u main'命令即可反编译文件中的main函数。

反编译后可查看函数中的汇编代码和注释,便于对代码进行分析和修改。

总之,OD反编译工具是一款非常有用的工具,掌握其基本命令和用法可帮助研究人员、黑客等更好地对二进制文件进行反汇编、调试、修改等操作。

od插件开发中文帮助手册

od插件开发中文帮助手册OD插件开发中文帮助手册OD插件是一种可以增强OD的功能的插件。

而如果您想为OD编写一个插件,那么该如何开发呢?下面,我们将会分享一个详细的OD插件开发中文帮助手册,帮助您快速熟悉OD插件开发的流程。

第一步:打开OD首先,我们需要打开OD。

如果您还没有安装OD,请先去官网进行下载和安装。

安装后,打开OD,进入“Add-ons”菜单,选择“Load/Unload Add-ons”,进入插件管理界面。

第二步:编写插件OD插件正是由程序员编写的,因此我们需要打开IDE,开发插件。

插件开发,通常有两种方式:1.使用模板OD提供了许多插件模板,您只需要找到相应类型的模板,并按照模板编写代码即可。

为此,我们可以进入到OD的安装目录下,找到一个名为“template”的文件夹,其中包含了许多插件的模板。

2.自行编写代码如果您更善于手写代码,那么可以无需使用OD提供的模板,直接按照自己的想法开发插件。

但是需要了解OD的API接口,以便与OD 进行交互。

第三步:将插件加载到OD中将插件编写完成后,我们需要将其加载到OD中。

进入“Add-ons”菜单,选择“Load/Unload Add-ons”,并点击“Add”按钮。

选择要加载的插件文件,然后点击“确定”。

第四步:测试插件当插件成功加载后,我们需要开始对其进行测试,确保其运行正常。

可以在OD的主功能区中找到已经加载的插件。

用鼠标右键单击它,打开菜单,并选择“Plugin options”(插件选项)菜单项来启用插件。

第五步:发布插件如果插件顺利通过测试,并能够正常运行,那么我们可以考虑将它发布到OD插件市场。

以便更多人发现和使用它。

总之,以上就是OD插件开发的基本流程。

如果您想编写自己的插件,只需按照上述步骤,从零开始创建一个新的插件并成功加载到OD当中。

通过不断的测试和完善,您的新插件将会为大家带来新的体验和惊喜,让OD的使用更加高效便捷。

od条件断点使用方法

od条件断点使用方法以od条件断点使用方法为标题,写一篇文章。

一、什么是od条件断点?OD(On Demand)条件断点是一种在软件调试过程中使用的断点技术。

它允许程序在满足特定条件时暂停执行,以便开发人员能够检查程序状态和变量的值。

OD条件断点可帮助程序员快速定位和解决代码中的问题,提高调试效率。

二、OD条件断点的基本使用方法1. 设置断点位置:在需要设置断点的行上右击,选择"设置断点",或在代码行上插入断点标记。

2. 设置断点条件:在断点属性中,设置断点的条件表达式。

例如,当某个变量的值等于特定的数值时,断点会触发。

3. 调试程序:运行程序并触发断点条件。

当断点条件满足时,程序会自动暂停执行,并进入调试模式。

4. 调试过程中的操作:在调试模式下,可以查看当前程序状态、变量的值、调用栈等信息。

还可以单步执行代码,观察程序的执行流程。

5. 修改断点条件:如果需要修改断点条件,可以在调试过程中对断点属性进行修改。

三、OD条件断点的高级使用方法1. 多重条件断点:在一个断点位置上设置多个条件表达式,只有所有条件都满足时,断点才会触发。

这对于需要同时满足多个条件的调试场景非常有用。

2. 条件断点的持续性:可以设置断点的持续性,即断点是否在每次程序运行时保留。

有时,我们希望某个断点只在特定的调试阶段生效,可以将其设置为非持续性断点。

3. 断点命令:在断点属性中,可以添加一些调试命令。

当断点触发时,这些命令会被执行。

例如,可以在断点命令中输出日志信息或修改变量的值。

4. 条件断点的禁用和启用:在调试过程中,可以随时禁用或启用某个断点。

这对于临时屏蔽某个断点或重新启用已禁用的断点非常方便。

四、OD条件断点的使用场景1. 调试复杂逻辑:当程序中存在复杂的判断逻辑时,可以设置条件断点来观察程序在不同条件下的执行情况。

2. 监控变量值:当需要监控某个变量的值是否满足特定条件时,可以设置条件断点。

OD(OllyDbg)使用教程

我们可以按Alt+B调出断点窗口,然后将GetDlgItemTextA的断点改为已禁止

接下来就在004011AE下一个断点,因为这里有调用到 GetDlgItemTextA这个函数

然后就要开始分析这些汇编代码的意义,所以,我们在使 用这个软件的时候,一定要明白这些代码的含义,现在我 们只是先认识一下这个软件的作用,所以就不为大家做出 分析,接下来就是修改代码了。其实我们要是分析下来, 可以发现,其实问题就在于一个代码行--004011F5

工具介绍 OllyDbg调试器

什么是OllyDbg?

OllyDbg简称OD,是一款具有可视化界面的用户模式调试器,结合了动 态调试和静态分析,具有强大的反汇编引擎,能够识别数千个被C和 Windows所使用的函数,并能将其参数注释出,能自动分析函数过程、 循环语句、代码中的字符串等。

显示被调试程序的反汇编代 码

上面是我的总结,大家可以大致的了解一下,有什么 不清楚的地方,可以过来跟我交流。共享的文件里面 还有教程,大家可以根据里面的教程,做更深入的学 习。还有很多汇编代码的含义没有介绍,共享文件里 面有完备的代码解释,可以好好看看,参考参考。

以上有不当之处,请大家给与批评指正, 谢谢大家!

22

注意:此时的领空是模块USER32,领空就是在

某一时刻,CPU的CS:EIP所指向代码的所有者

领空

接着,在USER32的领空中,在77D6B05E代码行按下F2, 下断点,然后按F9运行,然后键入下图所示:

点check,可以看到程序被OD截停在下断点的地方,如图所示: 接着,按Alt+F9,返回到用户代码,可以回到:

调试中我们经常要用到的快捷键有这些:

od调查的实施步骤如何使用

OD调查的实施步骤如何使用引言组织发展(OD)调查是为了了解组织的当前情况和存在的问题,从而提供改进建议和实施计划的一种工具。

在进行OD调查时,有一定的步骤和方法可以帮助我们有效地收集和分析数据,以便为组织的发展做出明智的决策。

本文将介绍OD调查的实施步骤以及如何使用这些步骤来进行有效的OD调查。

步骤一:明确目标和范围在开始OD调查之前,首先需要明确调查的目标和范围。

明确调查的目标可以帮助我们确定需要收集的信息和数据类型,以及最终的分析和报告的重点。

同时,确定调查的范围可以帮助我们界定调查的对象和参与人员,确保调查的针对性和有效性。

步骤二:设计调查工具设计调查工具是进行OD调查的重要一步。

调查工具可以是问卷、访谈指南、观察表等等。

在设计调查工具时,需要根据调查目标和范围确定需要收集的信息内容,并确保问题清晰明确,能够准确获取所需的数据。

此外,还可以考虑采用量表、等级评定法等标准化的评价方法,以便更好地进行数据分析和比较。

步骤三:收集数据收集数据是进行OD调查的核心步骤。

根据设计好的调查工具,可以通过不同的方式收集数据,如发放问卷、进行访谈、观察行为等等。

在收集数据的过程中,需要确保数据的真实性和可靠性,可以通过匿名性和保密性来增加参与者的信任感,并提供适当的解释和说明以便参与者理解数据收集的目的。

步骤四:数据分析数据分析是对收集到的数据进行深入理解和比较的过程。

可以采用统计方法、文字描述、图表等方式来对数据进行分析和展示。

通过数据分析,可以发现数据之间的关联性和问题的本质,为后续的问题解决和改进提供支持。

此外,还可以采用适当的软件工具来辅助数据分析,如Excel、SPSS等。

步骤五:撰写报告和提出建议在完成数据分析后,需要撰写OD调查的报告,并提出相应的改进建议。

报告可以包括调查目标和范围、调查方法和工具、数据收集和分析的结果等等。

在撰写报告时,需要确保逻辑清晰,结论明确,并提供相应的数据和证据支持。

OD使用教程

如果有寄存器参数,OllyDbg还是不认识也不包括在上面的统计中。分析器采用了

一个安全的方法。例如,它不分辨无参数过程和返回前用POP恢复寄存器代替舍弃

参数的case语句。然而,能分辨出的函数数目相当多,并非常有助于提高代码的

解码所有该地址的调用为原过程。WinMain,DllEntryPoint和WinProc是特殊的预

定义名。你可以使用这些标号标记主程序入口,DLL入口指针和window过程(注意

:OllyDbg不会检查用户定义标号的唯一性)。当然,最好的方法是显示已定义的

参数。

非常不幸,没有一般的规则用于100%的准确分析。有些情况下,例如当模块包含

分析器非常有用。它在数据中分辨代码,标记入口点和jump的目标,辨认switch

tables,ASCII和UNICODE字符串,定位过程、循环、高级switch语句和解码标准

API函数参数(看范例)。OllyDbg的其它部分也广泛用于数据分析。

这怎么可能呢?我稍微介绍一下原理。首先,OllyDbg反汇编代码区所有可能的地

Alt+X-中断OllyDbg。

多数窗口可以使用下列快捷键:

Alt+F3--关闭活动窗口。

Ctrl+F4--关闭活动窗口。

F5--最大化或恢复活动窗口。

F6--激活下一个窗口。

Shift+F6--激活前一个窗口。

F10--打开激活窗口或面板的右键菜单。

LeftArrow--左移一个字符。

HKEY_CLASSES_ROOT/exefile/shell/Open with OllyDbg/command

od基本操作

"od" 是一个在Unix/Linux 操作系统上用于查看文件内容的命令。

它以八进制(Octal)、十进制(Decimal)、十六进制(Hexadecimal)等多种格式显示文件内容。

以下是一些"od" 命令的基本操作:

查看文件内容:

od [选项] 文件名

这将以默认八进制格式显示文件的内容。

选择显示格式:

使用-t 选项可以指定显示格式,如-t x1 表示以十六进制显示一个字节。

od -t x1 文件名

指定显示字节数:

使用-N 选项可以指定要显示的字节数。

od -N 16 文件名

显示字符:

使用-c 选项可以显示ASCII字符。

od -c 文件名

显示整数:

使用-t d2 选项以十进制显示一个两字节整数。

od -t d2 文件名

显示地址偏移:

使用-A 选项可以指定地址偏移量。

od -A x 文件名

显示文件偏移:

使用-j 选项可以指定从文件的哪个位置开始显示。

od -j 8 文件名

以16进制显示所有内容:

od -t x1 -A n 文件名

这将以十六进制显示整个文件内容。

这只是"od" 命令的一些基本用法。

"od" 命令有很多选项,可以根据具体需求进行定制,可以通过man od 命令查看详细的帮助文档。

OD入门系列图文详细教程

一、OllyDBG 的安装与配置详细OllyDBG只要解压到一个目录下,运行OllyDBG.exe 就可以了。

汉化版的发布版本是个RAR 压缩包,运行OllyDBG.exe 即可:OllyDBG 中各个窗口的功能如上图。

简单解释一下各个窗口的功能,更详细的内容可以参考TT 小组翻译的中文帮助:反汇编窗口:显示被调试程序的反汇编代码,标题栏上的地址、HEX 数据、反汇编、注释可以通过在窗口中右击出现的菜单界面选项->隐藏标题或显示标题来进行切换是否显示。

用鼠标左键点击注释标签可以切换注释显示的方式。

寄存器窗口:显示当前所选线程的CPU 寄存器内容。

同样点击标签寄存器(FPU) 可以切换显示寄存器的方式。

信息窗口:显示反汇编窗口中选中的第一个命令的参数及一些跳转目标地址、字串等。

数据窗口:显示内存或文件的内容。

右键菜单可用于切换显示方式。

堆栈窗口:显示当前线程的堆栈。

要调整上面各个窗口的大小的话,只需左键按住边框拖动,等调整好了,重新启动一下OllyDBG 就可以生效了。

启动后我们要把插件及UDD 的目录配置为绝对路径,点击菜单上的选项->界面,将会出来一个界面选项的对话框,我们点击其中的目录标签:因为我这里是把OllyDBG 解压在F:\OllyDBG 目录下,所以相应的UDD 目录及插件目录按图上配置。

还有一个常用到的标签就是上图后面那个字体,在这里你可以更改OllyDBG 中显示的字体。

上图中其它的选项可以保留为默认,若有需要也可以自己修改。

修改完以后点击确定,弹出一个对话框,说我们更改了插件路径,要重新启动OllyDBG。

在这个对话框上点确定,重新启动一下OllyDBG,我们再到界面选项中看一下,会发现我们原先设置好的路径都已保存了。

有人可能知道插件的作用,但对那个UDD 目录不清楚。

我这简单解释一下:这个UDD 目录的作用是保存你调试的工作。

比如你调试一个软件,设置了断点,添加了注释,一次没做完,这时OllyDBG 就会把你所做的工作保存到这个UDD 目录,以便你下次调试时可以继续以前的工作。

OD使用教程 PPT课件

第3页/共10页

加载目标文件调试

• 1.虚拟地址:一般情况下,同一程序的同一条指令在不同系统环境下 此值相同。

• 2.机器码:这就是CPU执行的机器代码。 • 3.汇编指令:和机器码对应的程序代码。

后查看应用程序总共导入了哪些函数来以此推断需要在哪里挖坑下 陷阱! • 10.关于返回值,汇编代码的返回值约定是存放在eax这个寄存器里 边的,如果32位的eax不够存放返回值,系统会将返回值放在内存 某个位置并把该位置的地址放在eax返回。

第9页/共10页

谢谢您的观看!

第10页/共10页

第4页/共10页

容易犯错的调试方法

• 我们来试着用上节课的方法自行来摸索一下! • 演示中… … • 死循环的原因

第5页/共10页

正确的破解方式

• 演示中… …

第6页/共10页

调试技巧总结

• 1.F2下断点,Alt+b打开断点编辑器,可编辑所有下过的断点,空格键可快速切换断点状态。 • 2.当位于某个CALL中,这时想返回到调用这个CALL的地方时,可以按“Ctrl+F9”快捷键执行返回功能。

• GetDlgItem Te xt A (Get DlgItem Text W ) • GetWindo wTe xtA (Get WindowTe xt巧总结

• 7.一般我们要结合经验通过猜测的方式多尝试几遍设陷阱,找出相关 的函数。

• 8.按“Ctrl+G”键打开跟随表达式的窗口。 • 9.也可以通过“Ctrl+N”键打开应用程序的导入表(输入表),然

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

调试技巧总结

• 7.一般我们要结合经验通过猜测的方式多尝试几遍设 陷阱,找出相关的函数。 • 8.按“Ctrl+G”键打开跟随表达式的窗口。 • 9.也可以通过“Ctrl+N”键打开应用程序的导入表( 输入表),然后查看应用程序总共导入了哪些函数来 以此推断需要在哪里挖坑下陷阱! • 10.关于返回值,汇编代码的返回值约定是存放在eax 这个寄存器里边的,如果32位的eax不够存放返回值 ,系统会将返回值放在内存某个位置并把该位置的地 址放在eax返回。

调试技巧总结

• 4.所谓领空,实际上就是指在某一时刻,CPU执 行的指令所在的某段代码的所有者。 • 5.如004013F7这类地址一般是可执行文件领空, 7C8114AB这类大地址一般是系统DLL所在的地 址空间。 • 6.程序通常读取文本框内容的字符串用的是以下 两个函数:

– GetDlgItemTextA(GetDlgItemTextW) – GetWindowTextA(GetWindowTextW)

OD使用教程

• 今天小甲鱼给大家演示使用OD破解《解密系列》 里边的小程序的过程。 • 《解密系列》里固然破解过程说明,但是看过此 书的朋友无不说太简单带过了,书中仅提到破解 该程序的简要步骤。 • 但是我们强调一定要知其然且知其所以然!所以 在今天的演示中,小甲鱼会用一样的程序讲出更 全面的内容! • 鸡冻吧?那上课就别睡觉了哦~

• 演示中… …

调试技巧总结

• 1.F2下断点,Alt+b打开断点编辑器,可编辑所 有下过的断点,空格键可快速切换断点状态。 • 2.当位于某个CALL中,这时想返回到调用这个 CALL的地方时,可以按“Ctrl+F9”快捷键执行 返回功能。这样OD就会停在遇到的第一个返回命 令(如RET、RETF或IRET)。 • 3.如果跟进系统DLL提供的API函数中,此时想返 回到应用程序领空里,可以按快捷键“Alt+F9” 执行返回到用户代码命令。

TraceMe序列号验证程序流程图加 Nhomakorabea目标文件调试

• 设置OllyDbg中断在程序的入口点。 • 名词注释

– System breakpoint:系统断点,OllyDbg用 CreateProcessA加载 DEBUG_ONLY_THIS_PROCESS参数执行,程序运行 之后会触发一个INT13,在系统空间里。 – Entry point of main module:主模块的入口点, 即文件的入口点。 – WinMain:程序的WinMain()函数入口点。

加载目标文件调试

• 1.虚拟地址:一般情况下,同一程序的同一条指令在不 同系统环境下此值相同。 • 2.机器码:这就是CPU执行的机器代码。 • 3.汇编指令:和机器码对应的程序代码。

容易犯错的调试方法

• 我们来试着用上节课的方法自行来摸索一下! • 演示中… … • 死循环的原因

正确的破解方式

准备工作

• 拆解一个Windows程序要比拆解一个DOS程序容 易得多,因为在Windows中,只要API函数被使 用,想对寻找蛛丝马迹的人隐藏一些东西是比较 困难的。 • 因此分析一个程序,用什么API函数作为切入点就 显得比较关键了。这也正是小甲鱼常跟大家说破 解靠的是耐心和经验的道理! • 为了便于大家理解,我们先把TraceMe这个序列 号验证程序流程图给大家展示出来: