pap认证

PPP的CHAP认证和PAP认证

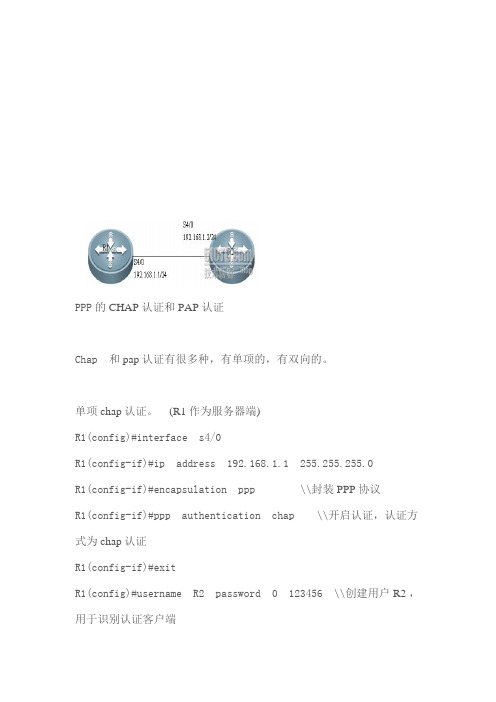

PPP的CHAP认证和PAP认证Chap 和pap 认证有很多种,有单项的,有双向的。

单项chap认证。

(R1作为服务器端)R1(config)#interface s4/0R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config-if)#encapsulation ppp \\封装PPP协议R1(config-if)#ppp authentication chap \\开启认证,认证方式为chap认证R1(config-if)#exitR1(config)#username R2 password 0 123456 \\创建用户R2 ,用于识别认证客户端R2(config)#interface s4/0R2(config-if)#ip address 192.168.1.2 255.255.255.0R2(config-if)#encapsulation ppp \\封装PPP协议R2(config-if)#exitR2(config)#username R1 password 0 123456 \\创建用户R1,用于识别想服务器端单项pap 认证。

(R1作为服务器端)R1(config)#interface s4/0R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config-if)#encapsulation ppp \\封装PPP协议R1(config-if)#ppp authentication pap \\开启认证,认证方式为pap (服务器断开启)R1(config-if)#exitR1(config)#username R2 password 0 123456 \\创建的用户为客户端的主机名R2(config)#interface s4/0R2(config-if)#ip address 192.168.1.2 255.255.255.0R2(config-if)#encapsulation pppR2(config-if)#ppp pap sent-username R2 password 0 123456 \\定义客户端所要发送的用户名和密码,一般是发送跟自己主机名一样的的用户。

实验12 广域网链路认证(PAP)

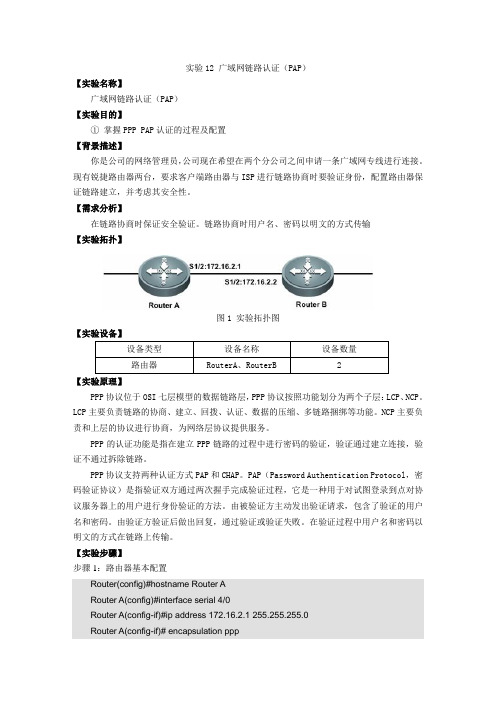

实验12 广域网链路认证(PAP)【实验名称】广域网链路认证(PAP)【实验目的】①掌握PPP PAP认证的过程及配置【背景描述】你是公司的网络管理员,公司现在希望在两个分公司之间申请一条广域网专线进行连接。

现有锐捷路由器两台,要求客户端路由器与ISP进行链路协商时要验证身份,配置路由器保证链路建立,并考虑其安全性。

【需求分析】在链路协商时保证安全验证。

链路协商时用户名、密码以明文的方式传输【实验拓扑】图1 实验拓扑图【实验设备】【实验原理】PPP协议位于OSI七层模型的数据链路层,PPP协议按照功能划分为两个子层:LCP、NCP。

LCP主要负责链路的协商、建立、回拨、认证、数据的压缩、多链路捆绑等功能。

NCP主要负责和上层的协议进行协商,为网络层协议提供服务。

PPP的认证功能是指在建立PPP链路的过程中进行密码的验证,验证通过建立连接,验证不通过拆除链路。

PPP协议支持两种认证方式PAP和CHAP。

PAP(Password Authentication Protocol,密码验证协议)是指验证双方通过两次握手完成验证过程,它是一种用于对试图登录到点对协议服务器上的用户进行身份验证的方法。

由被验证方主动发出验证请求,包含了验证的用户名和密码。

由验证方验证后做出回复,通过验证或验证失败。

在验证过程中用户名和密码以明文的方式在链路上传输。

【实验步骤】步骤1:路由器基本配置Router(config)#hostname Router ARouter A(config)#interface serial 4/0Router A(config-if)#ip address 172.16.2.1 255.255.255.0Router A(config-if)# encapsulation pppRouter(config)#hostname Router BRouter B(config)#interface serial 4/0Router B(config-if)#ip address 172.16.2.2 255.255.255.0Router B(config-if)#encapsulation ppp步骤2:配置PAP认证Router A(config)#interface serial 4/0Router A(config-if)#ppp pap sent-username RouterA password 0 123Router B(config)#username RouterA password 123Router B(config)#interface serial 4/0Router B(config-if)#ppp authentication pap步骤3:验证PAP认证Router A#show interfaces serial 4/0Index(dec):1 (hex):1serial 4/0 is UP , line protocol is UPHardware is Infineon DSCC4 PEB20534 H-10 serialInterface address is: 172.16.2.1/24MTU 1500 bytes, BW 2000 KbitEncapsulation protocol is PPP, loopback not setKeepalive interval is 10 sec , setCarrier delay is 2 secRXload is 1 ,Txload is 1LCP OpenOpen: ipcpQueueing strategy: WFQ11421118 carrier transitionsV35 DCE cableDCD=up DSR=up DTR=up RTS=up CTS=up5 minutes input rate 54 bits/sec, 0 packets/sec5 minutes output rate 46 bits/sec, 0 packets/sec677 packets input, 14796 bytes, 0 no buffer, 28 droppedReceived 68 broadcasts, 0 runts, 0 giants0 input errors, 0 CRC, 0 frame, 0 overrun, 0 abort655 packets output, 11719 bytes, 0 underruns , 5 dropped0 output errors, 0 collisions, 18 interface resets使用debug ppp authentication 命令验证配置。

pap和chap认证

PAP认证和CHAP认证概述一、PAP认证协议(PasswordAuthenticationProtocol,口令认证协议):PAP认证过程非常简单,二次握手机制。

使用明文格式发送用户名和密码。

发起方为被认证方,可以做无限次的尝试(暴力破解)。

只在链路建立的阶段进行PAP认证,一旦链路建立成功将不再进行认证检测。

目前在PPPOE拨号环境中用的比较常见。

PAP认证过程:PAP认证过程图首先被认证方向主认证方发送认证请求(包含用户名和密码),主认证方接到认证请求,再根据被认证方发送来的用户名去到自己的数据库认证用户名密码是否正确,如果密码正确,PAP认证通过,如果用户名密码错误,PAP认证未通过。

二、CHAP认证协议(ChallengeHandshakeAuthenticationProtocol,质询握手认证协议)CHAP认证过程比较复杂,三次握手机制。

使用密文格式发送CHAP认证信息。

由认证方发起CHAP认证,有效避免暴力破解。

在链路建立成功后具有再次认证检测机制。

目前在企业网的远程接入环境中用的比较常见。

CHAP认证过程:CHAP认证第一步:主认证方发送挑战信息【01(此报文为认证请求)、id(此认证的序列号)、随机数据、主认证方认证用户名】,被认证方接收到挑战信息,根据接收到主认证方的认证用户名到自己本地的数据库中查找对应的密码(如果没有设密码就用默认的密码),查到密码再结合主认证方发来的id和随机数据根据MD5算法算出一个Hash值。

CHAP认证过程图:CHAP认证第二步:被认证方回复认证请求,认证请求里面包括【02(此报文为CHAP 认证响应报文)、id(与认证请求中的id相同)、Hash值、被认证方的认证用户名】,主认证方处理挑战的响应信息,根据被认证方发来的认证用户名,主认证方在本地数据库中查找被认证方对应的密码(口令)结合id找到先前保存的随机数据和id根据MD5算法算出一个Hash值,与被认证方得到的Hash值做比较,如果一致,则认证通过,如果不一致,则认证不通过。

认证方式pap chap协议解读

1. 前言PAP和CHAP协议是目前的在PPP(MODEM或ADSL拨号)中普遍使用的认证协议,CHAP 在RFC1994中定义,是一种挑战响应式协议,双方共享的口令信息不用在通信中传输;PAP 在RFC1334中定义,是一种简单的明文用户名/口令认证方式。

2. PAPPAP全称为:Password Authentication Protocol(口令认证协议),是PPP中的基本认证协议。

PAP就是普通的口令认证,要求将密钥信息在通信信道中明文传输,因此容易被sniffer监听而泄漏。

PAP协商选项格式:0 1 2 30 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| Type | Length | Authentication-Protocol |+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+对于PAP,参数为:Type = 3,Length = 4,Authentication-Protocol = 0xc023(PAP)PAP数据包格式:0 1 2 30 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| Code | Identifier | Length |+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| Data ...+-+-+-+-+Code:1字节,表示PAP包的类型1 认证请求2 认证确认3 认证失败Identifier:ID号,1字节,辅助匹配请求和回应Length:2字节,表示整个PAP数据的长度,包括Code, Identifier, Length和Data字段。

pap环保标签使用说明

pap环保标签使用说明PAP环保标签使用说明引言:随着环境保护意识的增强,人们对产品的环保性能要求也越来越高。

PAP环保标签作为一种重要的环保认证标志,被广泛应用于各类产品上。

本文将详细介绍PAP环保标签的使用说明,以帮助消费者更好地了解和选择环保产品。

一、PAP环保标签的含义PAP环保标签是Product Assessment Program的缩写,意为产品评估计划。

该标签是由环保组织制定的一种认证标志,旨在评估产品的环保性能,并为消费者提供准确的环保信息。

PAP环保标签的出现,使得消费者能够更加直观地了解产品的环保指标,从而做出更加明智的购买决策。

二、PAP环保标签的分类根据产品的不同环保指标,PAP环保标签可分为多个类别。

常见的PAP环保标签包括能源效率标签、水资源利用标签、材料环境友好标签等。

消费者在购买产品时,可以根据自身需求选择相应的PAP 环保标签,以满足个性化的环保要求。

三、PAP环保标签的使用方法1. 查找标签位置:PAP环保标签通常位于产品的包装盒或说明书上,消费者在购买产品时,可以仔细查找标签的位置,以便获取准确的环保信息。

2. 阅读标签内容:PAP环保标签上会详细列出产品的环保指标和评估结果。

消费者应仔细阅读标签上的内容,了解产品的能源消耗、材料成分、环境排放等信息。

3. 比较不同标签:在购买决策过程中,消费者可以比较不同产品的PAP环保标签,从而选择更加环保的产品。

例如,对于家电产品,消费者可以比较不同产品的能源效率标签,选择能耗更低的产品。

4. 注意标签更新:由于技术和标准的不断更新,PAP环保标签也会相应更新。

消费者在购买产品时,应留意标签的更新情况,选择最新的环保标签,以获取更准确的环保信息。

四、PAP环保标签的优势1. 提供准确信息:PAP环保标签通过严格的评估和认证程序,为消费者提供准确的环保信息,避免了虚假宣传和误导消费者的行为。

2. 促进环保产业发展:PAP环保标签的推广和应用,促进了环保产业的发展,鼓励企业生产更加环保的产品,推动整个社会向可持续发展的方向迈进。

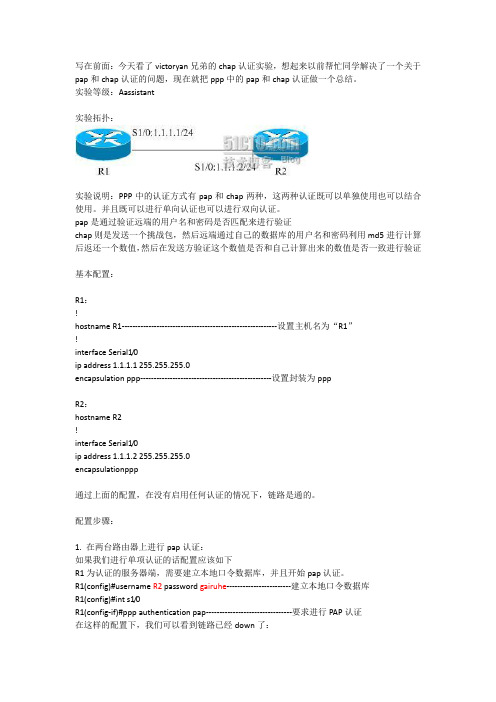

同时启用chap和pap两种认证

使用的命令为:

R2(config-if)#ppp authentication chap pap或者

R2(config-if)#ppp authentication pap chap

如果同时启用了两种验证协议,则在配置中指定的第一种验证方式在链路协商过程中将被请求。如果另一端设备建议使用第二种验证方法,或者第一种验证方法没有通过,那么两台设备之间就开始尝试第二种验证方法。

ip address1.1.1.2 255.255.255.0

encapsulationppp

通过上面的配置,在没有启用任何认证的情况下,链路是通的。

配置步骤:

1.在两台路由器上进行pap认证:

如果我们进行单项认证的话配置应该如下

R1为认证的服务器端,需要建立本地口令数据库,并且开始pap认证。

R1(config)#usernameR2passwordgairuhe------------------------建立本地口令数据库

*Aug 23 17:07:24.107: Se1/0 CHAP: O FAILURE id 42 len 25 msg is "Authentication failed"

我们看到chap认证是通过发送一个challenge信息来进行认证。在R2上启用chap认证

R2(config)#int s1/0

此时链路已经起来,我们仅在R1上做了认证,而在R2上没有进行认证。这就是pap的单向认证。

Pap的双向认证:

Pap的双向认证其实就是将两端同时都配置为认证服务器端和认证客户端。在上面实验的基础上,我们只要将R2配置成服务器端,将R1配置成客户端即可。

R2(config)#username R1 password gairuhe

PPP之PAP验证

实验二十三:PPP 之PAP 验证PPP 提供了两种可选的身份认证方法:口令验证协议PAP(Password Authentication Protocol,PAP)和质询握手协议(Challenge Handshake Authentication Protocol,CHAP)。

如果双方协商达成一致,也可以不使用任何身份认证方法。

CHAP 认证比PAP 认证更安全,因为CHAP 不在线路上发送明文密码,而是发送经过摘要算法加工过的随机序列,也被称为"挑战字符串"。

同时,身份认证可以随时进行,包括在双方正常通信过程中。

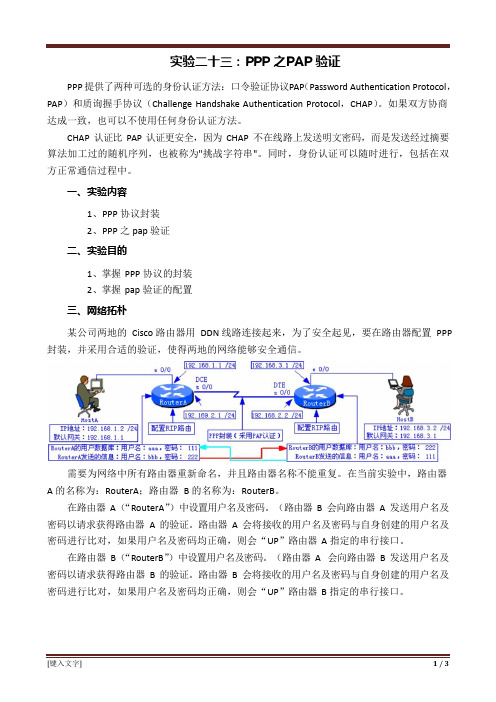

一、实验内容1、PPP 协议封装2、PPP 之pap 验证二、实验目的1、掌握PPP 协议的封装2、掌握pap 验证的配置三、网络拓朴某公司两地的Cisco 路由器用DDN 线路连接起来,为了安全起见,要在路由器配置PPP 封装,并采用合适的验证,使得两地的网络能够安全通信。

需要为网络中所有路由器重新命名,并且路由器名称不能重复。

在当前实验中,路由器A 的名称为:RouterA;路由器B 的名称为:RouterB。

在路由器A(“RouterA”)中设置用户名及密码。

(路由器B 会向路由器A 发送用户名及密码以请求获得路由器A 的验证。

路由器A 会将接收的用户名及密码与自身创建的用户名及密码进行比对,如果用户名及密码均正确,则会“UP”路由器A 指定的串行接口。

在路由器B(“RouterB”)中设置用户名及密码。

(路由器A 会向路由器B 发送用户名及密码以请求获得路由器B 的验证。

路由器B 会将接收的用户名及密码与自身创建的用户名及密码进行比对,如果用户名及密码均正确,则会“UP”路由器B 指定的串行接口。

四、实验设备1、两台思科Cisco 3620 路由器(带一个以太网接口和一个同步Serial 串口)2、两台安装有windows 98/xp/2000 操作系统的主机3、若干交叉网线4、思科(Cisco)专用控制端口连接电缆5、思科(Cisco)串口背对背通信电缆五、实验过程(需要将相关命令写入实验报告)1、将路由器、主机根据如上图示进行连接2、设置主机的IP 地址、子网掩码和默认网关3、配置RouterA 的以太网接口Router# configure terminalRouter(config)# hostname RouterARouterA(config)# interface Ethernet 0/0RouterA(config-if)# ip address 192.168.1.1 255.255.255.0RouterA(config-if)# no shutdownRouterA(config-if)# exit4、配置RouterB 的以太网接口Router# configure terminalRouter(config)# hostname RouterBRouterA(config)# interface Ethernet 0/0RouterA(config-if)# ip address 192.168.3.1 255.255.255.0RouterA(config-if)# no shutdownRouterA(config-if)# exit5、配置RouterA 的同步串行接口RouterA# configure terminalRouterA(config)# interface serial 0/0RouterA(config-if)# ip address 192.168.2.1 255.255.255.0RouterA(config-if)# no shutdownRouterA(config-if)# exit6、配置RouterB 的同步串行接口RouterB# configure terminalRouterB(config)# interface serial 0/0RouterB(config-if)# ip address 192.168.2.2 255.255.255.0RouterB(config-if)# no shutdownRouterB(config-if)# exit7、DCE 设备端(RouterA)PPP 封装之PAP 验证设置(关键配置)RouterA# configure terminalRouterA(config)# username bbb password 222//为路由器RouterB设置用户名和密码(用户名为bbb,密码为“222”)RouterA(config)# interface serial 0/0RouterA(config-if)# encapsulation ppp //路由器RouterA启动PPP协议RouterA(config-if)# ppp authentication pap//配置PAP认证RouterA(config-if)# ppp pap sent-username aaa password 111 ////在路由器RouterA上,设置在路由器RouterB上登录的用户名和密码(用户名为aaa,密码为“111”)RouterA(config-if)# clock rate 64000RouterA(config-if)# exit8、DTE 设备端(RouterB)PPP 封装之PAP 验证设置(关键配置)RouterB# configure terminalRouterB(config)# username aaa password 111 //为路由器RouterA设置用户名和密码(用户名为aaa,密码为“111”)RouterB(config)# interface serial 0/0RouterB(config-if)# encapsulation ppp //路由器RouterA启动PPP协议RouterB(config-if)# ppp authentication pap//配置PAP认证RouterB(config-if)# ppp pap sent-username bbb password 222 //在路由器RouterB上,设置在路由器RouterA上登录的用户名和密码(用户名为bbb,密码为“222”)RouterB(config-if)# exit9、查看各路由器接口状态(所有接口必须全部UP,且配置的协议也已经UP)RouterA# show protocolsRouterB# show protocols10、配置RouterA 的RIP 简单路由协议RouterA# configure terminalRouterA(config)# router ripRouterA(config-router)# network 192.168.1.0RouterA(config-router)# network 192.168.2.0RouterA(config-router)# exit11、配置RouterB 的RIP 简单路由协议RouterB# configure terminalRouterB(config)# router ripRouterB(config-router)# network 192.168.2.0RouterB(config-router)# network 192.168.3.0RouterB(config-router)# exit六、思考问题1、pap 验证与chap 验证有何区别?2、在采用pap 验证时,用户名与密码的设置有何要求?七、实验报告要求:按学院实验报告要求完成实验报告的书写。

PPP协议-PAP认证实验案例

配置PPP单向PAP认证协议案例PPP协议是数据链路层常用的协议,学习计算机网络的初学者,可以通过配置PPP协议练习使用路由器的配置命令,学会在不同的命令模式之间切换,不断提高自己的网络操作技能。

本案例的练习的知识内容包括:1、学习思科路由器常用命令及命令模式的切换;2、学习如何PacketTracer模拟器中如何配置简单的PPP协议网络;3、学会测试配置PPP协议以后网络的运行情况,学习PPP协议的认证过程。

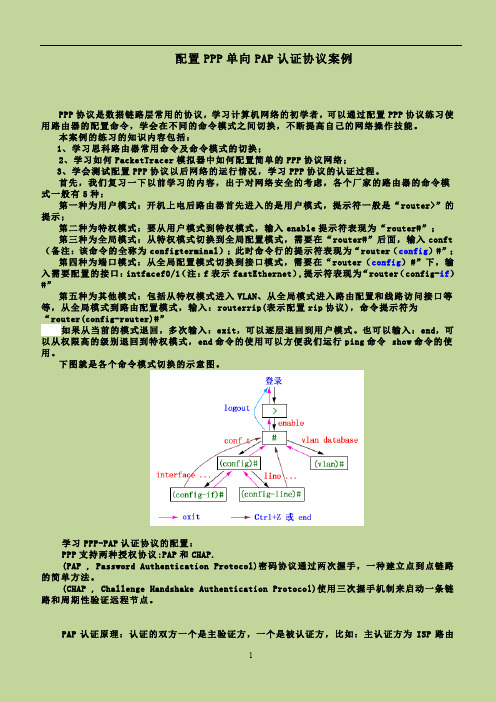

首先,我们复习一下以前学习的内容,出于对网络安全的考虑,各个厂家的路由器的命令模式一般有5种:第一种为用户模式:开机上电后路由器首先进入的是用户模式,提示符一般是“router>”的提示;第二种为特权模式:要从用户模式到特权模式,输入enable提示符表现为“router#”;第三种为全局模式:从特权模式切换到全局配置模式,需要在“router#”后面,输入conft (备注:该命令的全称为configterminal);此时命令行的提示符表现为“router(config)#”;第四种为端口模式:从全局配置模式切换到接口模式,需要在“router(config)#”下,输入需要配置的接口:intfacef0/1(注:f表示fastEthernet),提示符表现为“router(config-if)#”第五种为其他模式:包括从特权模式进入VLAN、从全局模式进入路由配置和线路访问接口等等,从全局模式到路由配置模式,输入:routerrip(表示配置rip协议),命令提示符为“router(config-router)#”如果从当前的模式退回,多次输入:exit,可以逐层退回到用户模式。

也可以输入:end,可以从权限高的级别退回到特权模式,end命令的使用可以方便我们运行ping命令 show命令的使用。

下图就是各个命令模式切换的示意图。

学习PPP-PAP认证协议的配置:PPP支持两种授权协议:PAP和CHAP.(PAP , Password Authentication Protocol)密码协议通过两次握手,一种建立点到点链路的简单方法。

网络互连第六周--PPP协议之PAP认证

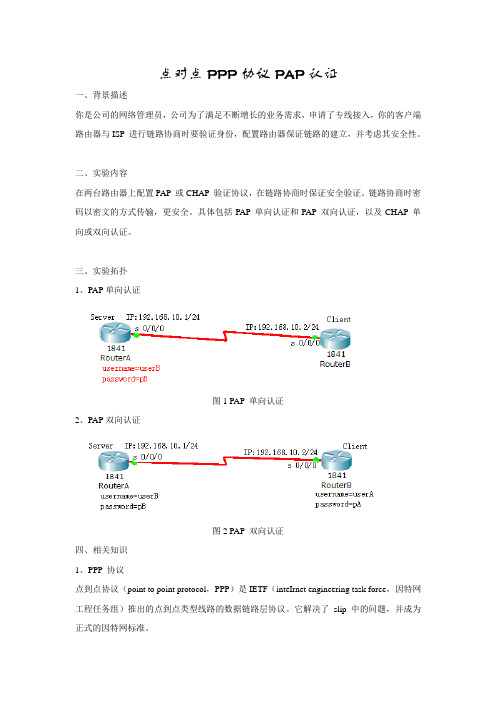

点对点PPP协议PAP认证一、背景描述你是公司的网络管理员,公司为了满足不断增长的业务需求,申请了专线接入,你的客户端路由器与ISP 进行链路协商时要验证身份,配置路由器保证链路的建立,并考虑其安全性。

二、实验内容在两台路由器上配置PAP 或CHAP 验证协议,在链路协商时保证安全验证。

链路协商时密码以密文的方式传输,更安全。

具体包括PAP 单向认证和PAP 双向认证,以及CHAP 单向或双向认证。

三、实验拓扑1、PAP单向认证图1 PAP 单向认证2、PAP双向认证图2 PAP 双向认证四、相关知识1、PPP 协议点到点协议(point to point protocol,PPP)是IETF(inteIrnet engineering task force,因特网工程任务组)推出的点到点类型线路的数据链路层协议。

它解决了slip 中的问题,并成为正式的因特网标准。

PPP 支持在各种物理类型的点到点串行线路上传输上层协议报文。

PPP 有很多丰富的可选特性,如支持多协议、提供可选的身份认证服务、可以以各种方式压缩数据、支持动态地址协商、支持多链路捆绑等等。

这些丰富的选项增强了PPP 的功能。

同时,不论是异步拨号线路还是路由器之间的同步链路均可使用。

因此,应用十分广泛。

PPP 提供了两种可选的身份认证方法:口令验证协议PAP(password authentication protocol,PAP)和质询握手协议(challenge handshake authentication protocol,chap)。

如果双方协商达成一致,也可以不使用任何身份认证方法。

2、PAP 验证原理PAP 是一个简单的、实用的身份验证协议。

如图3 所示。

图3 PAP 认证示意图PAP 认证进程只在双方的通信链路建立初期进行。

如果认证成功,在通信过程中不再进行认证。

如果认证失败,则直接释放链路。

PAP 的弱点是用户的用户名和密码是明文发送的,有可能被协议分析软件捕获而导致安全问题。

认证协议基础专题PPP_PAP_CHAP_MSCHAPv2_RADIUS_MPPE

认证协议介绍一PPP:点对点协议(PPP:Point to Point Protocol)PPP(点到点协议)是为在同等单元之间传输数据包这样的简单链路设计的链路层协议。

这种链路提供全双工操作,并按照顺序传递数据包。

设计目的主要是用来通过拨号或专线方式建立点对点连接发送数据,使其成为各种主机、网桥和路由器之间简单连接的一种共通的解决方案。

点对点协议(PPP)为在点对点连接上传输多协议数据包提供了一个标准方法。

PPP 最初设计是为两个对等节点之间的IP 流量传输提供一种封装协议。

在TCP-IP 协议集中它是一种用来同步调制连接的数据链路层协议(OSI 模式中的第二层),替代了原来非标准的第二层协议,即SLIP。

除了IP 以外PPP 还可以携带其它协议,包括DECnet和Novell的Internet 网包交换(IPX)。

(1)PPP具有动态分配IP地址的能力,允许在连接时刻协商IP地址;(2)PPP支持多种网络协议,比如TCP/IP、NetBEUI、NWLINK等;(3)PPP具有错误检测以及纠错能力,支持数据压缩;(4)PPP具有身份验证功能。

值(A=FFH,C=03H);协议域(两个字节)取0021H表示IP分组,取8021H表示网络控制数据,取C021H表示链路控制数据;帧校验域(FCS)也为两个字节,它用于对信息域的校验。

若信息域中出现7EH,则转换为(7DH,5EH)两个字符。

当信息域出现7DH时,则转换为(7DH,5DH)。

当信息流中出现ASCII码的控制字符(即小于20H),即在该字符前加入一个7DH字符。

封装:一种封装多协议数据报的方法。

PPP 封装提供了不同网络层协议同时在同一链路传输的多路复用技术。

PPP 封装精心设计,能保持对大多数常用硬件的兼容性,克服了SLIP不足之处的一种多用途、点到点协议,它提供的WAN数据链接封装服务类似于LAN所提供的封闭服务。

所以,PPP不仅仅提供帧定界,而且提供协议标识和位级完整性检查服务。

pap的特点与验证过程

pap的特点与验证过程PAP(Password Authentication Protocol),即密码认证协议,是一种广泛应用于计算机网络中的用户认证协议。

它的主要特点包括简单性、易实现、易扩展以及不安全性,在验证过程中涉及到三个主要的角色:客户端、认证服务器和用户数据库。

下面将对PAP的特点和验证过程进行详细介绍。

一、PAP的特点:1.简单性:PAP是一种相对简单的用户认证协议,它的实现较为容易。

它通过明文传输用户名和密码的方式进行认证,不需要复杂的算法和密钥管理。

2.易实现:PAP协议只需实现简单的用户名和密码的传输,相对而言,实现PAP协议的客户端和服务端程序较为容易。

3.易扩展:PAP协议可以较为容易地扩展到其他协议中。

在PPP协议中,PAP是最基本的认证协议之一,同时还可以与其他认证协议结合使用,如CHAP(Challenge Handshake Authentication Protocol)。

4.不安全性:PAP协议在验证过程中使用明文传输密码信息,存在安全隐患。

一旦被中间人窃听到用户名和密码,就有可能被黑客获取,造成用户信息的泄露风险。

二、PAP的验证过程:PAP的验证过程通常涉及到三个主要的角色:客户端、认证服务器和用户数据库。

下面按照步骤来详细介绍PAP的验证过程。

1.连接建立:客户端通过拨号或其他方式与认证服务器建立连接。

2.用户身份验证请求:客户端向认证服务器发送用户身份验证请求。

这个请求通常包含一个身份标识,即用户名。

3.服务器响应:认证服务器接收到客户端的验证请求后,会在用户数据库中查找对应的用户名,并返回相应的密码。

4.客户端验证:客户端接收到认证服务器返回的密码信息后,将用户输入的密码与服务器返回的密码进行比较。

如果密码匹配,则认证成功,否则认证失败。

5.认证结果通知:客户端会将认证结果通知给认证服务器,如果认证成功,可以继续进行后续的网络访问;如果认证失败,则可能需要重新验证或中断连接。

任务9:PAP认证

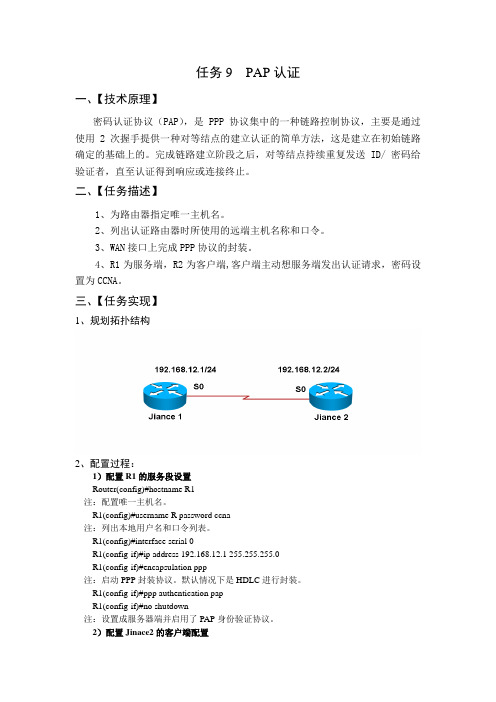

任务9 PAP认证一、【技术原理】密码认证协议(PAP),是 PPP 协议集中的一种链路控制协议,主要是通过使用 2 次握手提供一种对等结点的建立认证的简单方法,这是建立在初始链路确定的基础上的。

完成链路建立阶段之后,对等结点持续重复发送 ID/ 密码给验证者,直至认证得到响应或连接终止。

二、【任务描述】1、为路由器指定唯一主机名。

2、列出认证路由器时所使用的远端主机名称和口令。

3、WAN接口上完成PPP协议的封装。

4、R1为服务端,R2为客户端,客户端主动想服务端发出认证请求,密码设置为CCNA。

三、【任务实现】1、规划拓扑结构2、配置过程:1)配置R1的服务段设置Router(config)#hostname R1注:配置唯一主机名。

R1(config)#username R password ccna注:列出本地用户名和口令列表。

R1(config)#interface serial 0R1(config-if)#ip address 192.168.12.1 255.255.255.0R1(config-if)#encapsulation ppp注:启动PPP封装协议。

默认情况下是HDLC进行封装。

R1(config-if)#ppp authentication papR1(config-if)#no shutdown注:设置成服务器端并启用了PAP身份验证协议。

2)配置Jinace2的客户端配置Router(config)#hostname R2R2(config)#interface serial 0R2(config-if)#ip address 192.168.12.2 255.255.255.0R2(config-if)#clock rate 64000R2(config-if)#encapsulation pppR2(config-if)#no shutdown问题分析:这时如果不设置被验证方所要放送的用户名和列表,将会不停的报错显示如下:00:13:02: %LINK-3-UPDOWN: Interface Serial0, changed state to up00:13:10: %LINK-3-UPDOWN: Interface Serial0, changed state to down00:13:20: %LINK-3-UPDOWN: Interface Serial0, changed state to up00:13:27: %LINK-3-UPDOWN: Interface Serial0, changed state to down3)client端发送用户名和密码R2(config-if)#ppp pap sent-username adsf password asdf注:设置被验证方发送的用户名。

PPP认证 PAP实验与CHAP实验

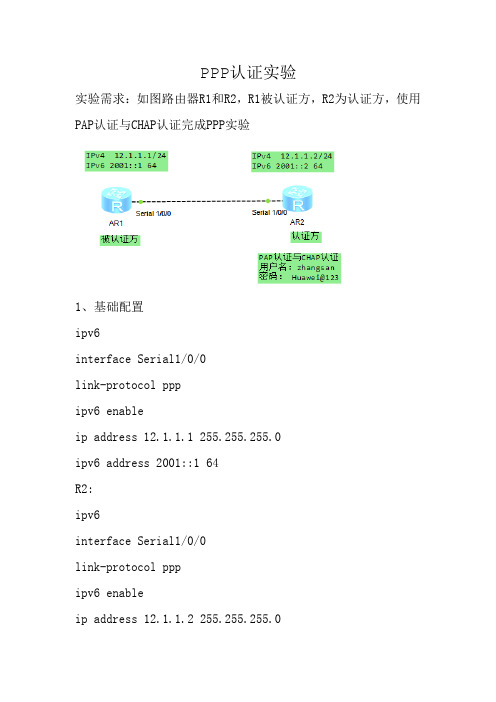

PPP认证实验实验需求:如图路由器R1和R2,R1被认证方,R2为认证方,使用PAP认证与CHAP认证完成PPP实验1、基础配置ipv6interface Serial1/0/0link-protocol pppipv6 enableip address 12.1.1.1 255.255.255.0ipv6 address 2001::1 64R2:ipv6interface Serial1/0/0link-protocol pppipv6 enableip address 12.1.1.2 255.255.255.0ipv6 address 2001::2/642、抓包在s1/0/0端口验证R2的LCP和IPCP、IPV6CPLCP configure request配置请求LCP配置确认3、PAP认证R2配置:[R2]aaa[R2-aaa]local-user zhangsan password cipher Huawei@123 [R2-aaa]local-user zhangsan service-type ppp[R2-aaa]quit[R2]interface s1/0/0[R2-Serial1/0/0]ppp authentication-mode papR1配置:[R1]interface s1/0/0[R1-Serial1/0/0]ppp pap local-user zhangsan password cipher Huawei@123抓包验证PAP执行了两次握手能够抓到PAP认证中传递的明文用户名zhangsan和密码Huawei@1234、CHAP认证R2配置:[R2]aaa[R2-aaa]local-user zhangsan password cipher Huawei@123 [R2-aaa]local-user zhangsan service-type ppp[R2-aaa]quit[R2]interface s1/0/0[R2-Serial1/0/0]ppp authentication-mode chapinterface Serial1/0/0[R1-Serial1/0/0]ppp chap user zhangsan[R1-Serial1/0/0]ppp chap password cipher Huawei@123抓包验证CHAP执行了三次握手只能够抓到CHAP认证中传递的标识符和挑战值,传递进行哈希值传递了散列数值,根本抓不到密码,CHAP认证相比于PAP认证安全性更高。

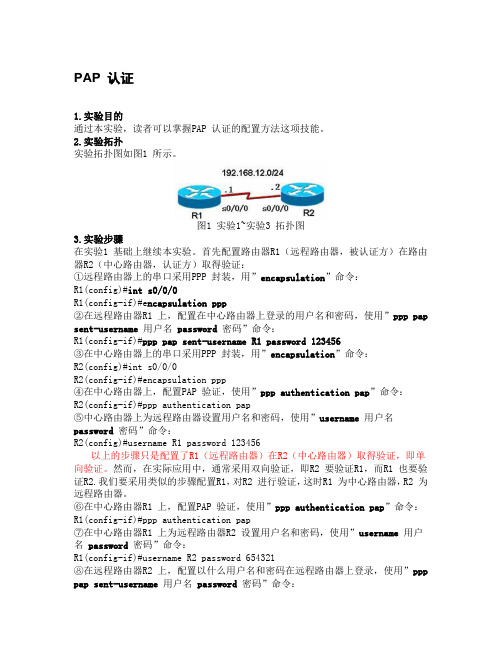

PAP 认证

PAP 认证1.实验目的通过本实验,读者可以掌握PAP 认证的配置方法这项技能。

2.实验拓扑实验拓扑图如图1 所示。

图1 实验1~实验3 拓扑图3.实验步骤在实验1 基础上继续本实验。

首先配置路由器R1(远程路由器,被认证方)在路由器R2(中心路由器,认证方)取得验证:①远程路由器上的串口采用PPP 封装,用”encapsulation”命令:R1(config)#int s0/0/0R1(config-if)#e ncapsulation ppp②在远程路由器R1 上,配置在中心路由器上登录的用户名和密码,使用”ppp pap sent-username 用户名password 密码”命令:R1(config-if)#ppp pap sent-username R1 password 123456③在中心路由器上的串口采用PPP 封装,用”encapsulation”命令:R2(config)#int s0/0/0R2(config-if)#encapsulation ppp④在中心路由器上,配置PAP 验证,使用”ppp authentication pap”命令:R2(config-if)#ppp authentication pap⑤中心路由器上为远程路由器设置用户名和密码,使用”username 用户名password 密码”命令:R2(config)#username R1 password 123456以上的步骤只是配置了R1(远程路由器)在R2(中心路由器)取得验证,即单向验证。

然而,在实际应用中,通常采用双向验证,即R2 要验证R1,而R1 也要验证R2.我们要采用类似的步骤配置R1,对R2 进行验证,这时R1 为中心路由器,R2 为远程路由器。

⑥在中心路由器R1 上,配置PAP 验证,使用”ppp authentication pap”命令:R1(config-if)#ppp authentication pap⑦在中心路由器R1 上为远程路由器R2 设置用户名和密码,使用”username 用户名password 密码”命令:R1(config-if)#username R2 password 654321⑧在远程路由器R2 上,配置以什么用户名和密码在远程路由器上登录,使用”ppp pap sent-username 用户名password 密码”命令:R2(config-if)#ppp pap sent-username R2 password 654321【提示】在ISDN 拨号上网时,却通常只是电信运营商对用户进行验证(要根据用户名来收费),用户不能对电信进行验证,即验证是单向的。

pap认证的工作原理

pap认证的工作原理PAP认证(Password Authentication Protocol)是一种基于密码的认证协议,它使用明文传送双方之间的身份凭据。

具体来说,PAP认证是一种需要双方同时进行认证的过程,在此过程中,客户端将自己的凭据发送到服务器,服务器则根据客户端提供的凭据来验证客户端的身份。

PAP认证的工作原理如下:1、客户端初始化:首先,客户端需要完成初始化过程,以便与服务器进行正常的通信。

2、客户端发出认证请求:接下来,客户端会发出认证请求,请求服务器验证客户端的身份。

3、服务器回应认证请求:服务器收到客户端的认证请求后,会发送一个特殊的“认证质询”(Challenge)给客户端,以要求客户端回答一些安全性问题,以验证客户端的身份。

4、客户端回答认证质询:客户端收到服务器的认证质询后,会回答服务器所提出的安全性问题,并将自己的凭据(如用户名和密码)发送给服务器。

5、服务器验证客户端的身份:服务器收到客户端的回复后,会验证客户端的身份,确认客户端的凭据是否正确。

6、服务器发出认证响应:如果客户端的凭据正确,服务器会发出一个认证响应,以告知客户端认证成功;如果客户端的凭据不正确,服务器会发出一个认证失败的响应。

7、客户端接收认证响应:最后,客户端会接收服务器发出的认证响应,然后根据服务器发出的响应,决定本次认证是否成功。

由上述步骤可以看出,PAP认证是一种基于双方认证的认证协议,它的工作原理非常简单:客户端发出认证请求,服务器发出认证质询,客户端回答认证质询,服务器验证客户端的身份,服务器发出认证响应,客户端接收认证响应。

PAP认证的工作原理相对简单,但是它也存在一些弊端:首先,因为它使用明文传送双方之间的身份凭据,所以它的安全性很差;其次,PAP认证可能会受到“身份伪装”攻击,即恶意用户可能会冒充真实用户,从而登录到系统中。

因此,PAP认证在安全性要求很高的环境中不太推荐使用,更多的情况下,建议使用更安全的认证协议,如CHAP认证协议。

PPP协议的PAP和CHAP认证

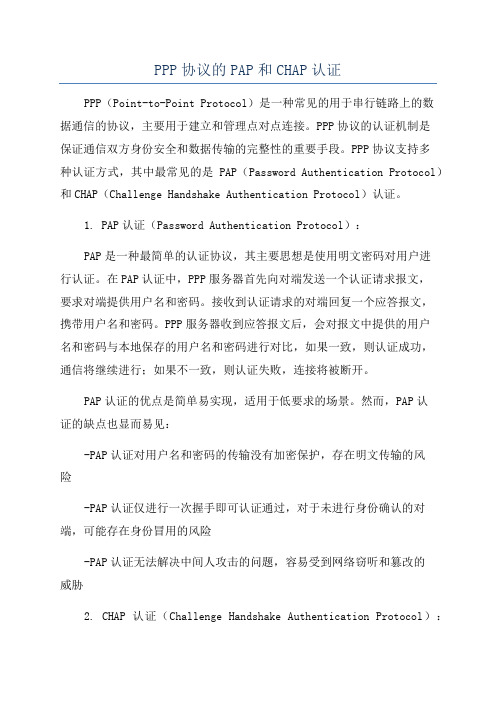

PPP协议的PAP和CHAP认证PPP(Point-to-Point Protocol)是一种常见的用于串行链路上的数据通信的协议,主要用于建立和管理点对点连接。

PPP协议的认证机制是保证通信双方身份安全和数据传输的完整性的重要手段。

PPP协议支持多种认证方式,其中最常见的是PAP(Password Authentication Protocol)和CHAP(Challenge Handshake Authentication Protocol)认证。

1. PAP认证(Password Authentication Protocol):PAP是一种最简单的认证协议,其主要思想是使用明文密码对用户进行认证。

在PAP认证中,PPP服务器首先向对端发送一个认证请求报文,要求对端提供用户名和密码。

接收到认证请求的对端回复一个应答报文,携带用户名和密码。

PPP服务器收到应答报文后,会对报文中提供的用户名和密码与本地保存的用户名和密码进行对比,如果一致,则认证成功,通信将继续进行;如果不一致,则认证失败,连接将被断开。

PAP认证的优点是简单易实现,适用于低要求的场景。

然而,PAP认证的缺点也显而易见:-PAP认证对用户名和密码的传输没有加密保护,存在明文传输的风险-PAP认证仅进行一次握手即可认证通过,对于未进行身份确认的对端,可能存在身份冒用的风险-PAP认证无法解决中间人攻击的问题,容易受到网络窃听和篡改的威胁2. CHAP认证(Challenge Handshake Authentication Protocol):CHAP认证是一种基于挑战响应的强大认证协议,其主要思想是通过令牌生成不可逆的散列值来验证用户名和密码的正确性。

在CHAP认证中,PPP服务器首先向对端发送一个随机生成的挑战值。

接收到挑战值的对端使用自己的密码和挑战值经过一定的散列算法(如MD5)生成一个响应报文,将响应报文发送回服务器。

简述pap认证过程

简述pap认证过程

PAP认证是指对拟上市公司进行证券发行审核的一个程序。

下面是PAP认证的简要过程:

1. 准备阶段:拟上市公司需准备相关材料,包括申请文件、财务报表、业务模式介绍等。

2. 申请提交:拟上市公司将准备好的材料提交给中国证监会(CSRC)或者其授权的证券交易所,同时缴纳相关费用。

3. 资格审查:CSRC或证券交易所进行资格审查,包括对拟上市公司的信息披露、财务状况、公司治理等方面进行评估和审核。

4. 发行审核:CSRC或证券交易所对拟上市公司的发行计划进行审核,包括对发行价格、发行数量等进行审查。

5. 发行条件:CSRC或证券交易所根据审核结果提出相关要求和条件,拟上市公司需按要求进行调整和配合。

6. 发行公告:拟上市公司在经过审核后,发布发行公告,向公众宣布发行计划。

7. 审核结果公示:CSRC或证券交易所将审核结果公示,包括是否通过审核、是否满足发行条件等。

8. 上市交易:若审核结果通过且满足发行条件,拟上市公司可以开始在证券交易所进行上市交易。

总体而言,PAP认证是一个严谨的审核过程,旨在确保上市公司信息披露充分、真实、准确,并保护投资者的合法权益。

这个过程需要拟上市公司积极配合并提供相关材料,同时按照要求进行调整和配

合,以确保审核的顺利进行。

PPP协议的认证-PAP、CHAP.

通信技术专业教学资源库 南京信息职业技术学院

《中兴IP数据工程师 ZCNE认证》课程

PPP协议的认证 PAP、CHAP

主讲: 胡峰

目录

01 PPP认证-PAP、CHAP

1. PPP中的认证协议

PAP (password authentication protocol) 二次握手,明文传输用户名和密码 只是在链路刚建立时使用

CHAP(Challenge-Handshake Authentication Protocol) 三次握手,不直接传送用户口令 周期性地验证对方身份

ቤተ መጻሕፍቲ ባይዱ

1. PAP认证

被验证方

用户名+密码

通过 / 拒绝

主验证方

一请求一回应, 两次握手。

明文易被第三方获取,泄露用户名和密码, 安全性较低

1. CHAP认证

被验证方

主验证方 主机名+随机报文 用户名+加密后报文

通过 / 拒绝

挑战报文+请求反 馈,三次握手

三次握手、密文传输,CHAP是比PAP安全的一种认证协议

1. PPP会话阶段信令流程

第一步:challenge报文 第二步:加密报文

第三步:反馈报文

通信技术专业教学资源库 南京信息职业技术学院

谢谢

主讲: 胡峰

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

PAP认证过程非常简单,是二次握手机制,而CHAP认证过程比较复杂,是三次握手机制,下面就让我们来看一下两种具体的认证过程。

AD:51CTO 网+ 第十二期沙龙:大话数据之美_如何用数据驱动用户体验一、PAP认证协议(PasswordAuthenticationProtocol,口令认证协议):PAP认证过程非常简单,二次握手机制。

使用明文格式发送用户名和密码。

发起方为被认证方,可以做无限次的尝试(暴力破解)。

只在链路建立的阶段进行PAP认证,一旦链路建立成功将不再进行认证检测。

目前在PPPOE拨号环境中用的比较常见。

PAP认证过程:PAP认证过程图首先被认证方向主认证方发送认证请求(包含用户名和密码),主认证方接到认证请求,再根据被认证方发送来的用户名去到自己的数据库认证用户名密码是否正确,如果密码正确,PAP认证通过,如果用户名密码错误,PAP认证未通过。

二、CHAP认证协议(ChallengeHandshakeAuthenticationProtocol,质询握手认证协议)CHAP认证过程比较复杂,三次握手机制。

使用密文格式发送CHAP认证信息。

由认证方发起CHAP认证,有效避免暴力破解。

在链路建立成功后具有再次认证检测机制。

目前在企业网的远程接入环境中用的比较常见。

CHAP认证第一步:主认证方发送挑战信息【01(此报文为认证请求)、id(此认证的序列号)、随机数据、主认证方认证用户名】,被认证方接收到挑战信息,根据接收到主认证方的认证用户名到自己本地的数据库中查找对应的密码(如果没有设密码就用默认的密码),查到密码再结合主认证方发来的id和随机数据根据MD5算法算出一个Hash值。

CHAP认证过程图:CHAP认证第二步:被认证方回复认证请求,认证请求里面包括【02(此报文为CHAP认证响应报文)、id(与认证请求中的id相同)、Hash值、被认证方的认证用户名】,主认证方处理挑战的响应信息,根据被认证方发来的认证用户名,主认证方在本地数据库中查找被认证方对应的密码(口令)结合id找到先前保存的随机数据和id根据MD5算法算出一个Hash值,与被认证方得到的Hash值做比较,如果一致,则认证通过,如果不一致,则认证不通过。

CHAP认证过程图:CHAP认证第三步:认证方告知被认证方认证是否通过。

CHAP认证和PAP认证的过程如上所述,这两种认证协议都被PPP协议支持,大家可以搜索相关的内容辅助理解这两个认证过程。

百度文库2. 3新加坡党3. 4马来西亚1. 5化工产品协议编辑(PAP:Password Authentication Protocol)密码认证协议(PAP),是PPP 协议集中的一种链路控制协议,主要是通过使用2 次握手提供一种对等结点的建立认证的简单方法,这是建立在初始链路确定的基础上的。

完成链路建立阶段之后,对等结点持续重复发送ID/ 密码给验证者,直至认证得到响应或连接终止。

对等结点控制尝试的时间和频度。

所以即使是更高效的认证方法(如CHAP),其实现都必须在PAP 之前提供有效的协商机制。

该认证方法适用于可以使用明文密码模仿登录远程主机的环境。

在这种情况下,该方法提供了与常规用户登录远程主机相似的安全性。

协议结构密码认证协议的配置选项格式:8 16 32 bitType Length Authentication-ProtocolType ― 3Length ― 4Authentication-Protocol ― C023(Hex)PAP 数据包格式8 16 32 bit variableCode Identifier Length DataCode ― Code 字段为8字节,用于识别PAP数据包类型。

PAP Code 字段分配如下:1、Authenticate - Request;2、Authenticate - Ack;3、Authenticate-Nak。

Identifier ― Identifier 字段为8字节,用于匹配Request 和Reply。

Length ― Length 字段为16字节,表示PAP 数据包的长,包括Code、Identifier、Length 和Data 字段。

Length 字段外的八位位组用作数据链路层间隙,且在接收方忽略。

Data ― Data 字段为0或更多字节。

Data 字段格式取决于Code 字段。

配置步骤一:配置路由器的IP地址。

基础配置省略,串行链路要记得配置时钟频率。

步骤二:将R1的s1接口改为ppp协议. 并配置双向身份验证R1(config)#inter serial 0/3/0R1(config-if)#encapsulation pppR1(config-if)#exitR1(config)#hostname R1 //R1 将作为PPP 的用户名R1(config)#username R2 password cisco//配置本地用户名密码数据库。

用于确认其它设备的身份。

R1(config)#interface serial 0/3/0R1(config-if)#ppp authentication [chap|pap]//指定采用chap的进行身份验证([chap|pap]是2选1)步骤三:将R2的S0改为PPP协议,并配置身份验证R2(config)#host R2R2(config)#username R1 password ciscoR2(config)#interface serial 0R2(config-if)#encapsulation pppR2(config-if)#ppp authentication [chap|pap]步骤四:确认双方是否可以PING通。

步骤五:配置CHAP单向的身份验证,R2配置基础上添加一个新的用户R2(config)#username wy password 123步骤六:配置R1的PPP认证。

R1(config)#interface serial 1R1(config-if)#encapsulation pppR1(config-if)#ppp chap hostnamewy //发送chap 的用户名R1(config-if)#pppchappassword 123 //配置chap 的密码R1(config-if)#exit步骤七:确认双方是否可以PING通。

步骤八:配置PAP的单向的身份验证,在原先的配置基础上将R2改为pap的认证R2(config)#interface serial 0R2(config-if)#encapsulation pppR2(config-if)#ppp authentication papR2(config-if)#exit步骤九:配置R1的PPP认证R1(config)#interface serial 1R1(config-if)#encapsulation pppR1(config-if)#ppppapsent-username wy password 123 //发送pap 的用户名和密码步骤十:确认双方是否可以PING通。

排查命令debug ppp negotiation-确定客户端是否可以通过PPP协商; 这是您检查地址协商的时候。

debug ppp authentication-确定客户端是否可以通过验证。

如果您在使用Cisco IOS 软件版本11.2之前的一个版本,请发出debug ppp chap命令。

debug ppp error –显示和PPP连接协商与操作相关的协议错误以及统计错误。

debug aaa authentication-要确定在使用哪个方法进行验证(应该是RADIUS,除非RADIUS服务器发生故障),以及用户是否通过验证。

debug aaa authorization-要确定在使用哪个方法进行验证,并且用户是否通过验证。

debug aaa accounting-查看发送的记录。

debug radius-查看用户和服务器交换的属性。

2、PAP (Wap Push Access Protocol) 推送访问协议PAP协议属于HTTP协议的扩展,使用.NET的HttpWebRequest类库便可以方便的实现PAP的通讯层.剩下的工作便是PAP协议内容的组合了,PAP协议主要有四个方法及一个交互方法,分别是:·Submit a Push 提交一个Push信息·Cancel a Push 取消一个Push信息·Query for status of a Push 查询提交Push信息的状态·Query for wireless device capabilities 查询无线设备能力ppp的pap认证完全配置2012-03-07 20:19:56分类:网络与安全网络环境:=================================================================PAP认证方式:1、验证由客户端发起,它向服务端发送用户名和密码;2、服务端查询自己的数据库,如果有匹配的用户名和密码,则验证通过,发送接受消息,否则拒绝连接。

由于PAP验证采用明文在网络中传输用户名和密码,安全性比CHAP验证差。

===================================================================== ========================PAP单项认证:R1为服务器端,R2为客户端R1配置:R1>enableR1#configure terminalR1(config)#username jsxjs password adminjsxjsR1(config)#interface s0/0R1(config-if)#encapsulation pppR1(config-if)#ppp authentication papR2配置:R2>enableR2#configure terminalR2(config)#interface s0/0R2(config-if)#encapsulation pppR2(config-if)#ppp pap sent-username jsxjs password adminjsxjs================================================================================== ==========PAP双向认证:(这里双方配置的用户名和密码不一样,当然也可以设置双方的用户名和密码一样)R1配置:R1>enableR1#configure terminalR1(config)#username jsxjs password adminjsxjsR1(config)#interface s0/0R1(config-if)#encapsulation pppR1(config-if)#ppp pap sent-username jlzz password adminjlzzR1(config-if)#ppp authentication papR2配置:R2>enableR2#configure terminalR2(config)#username jlzz password adminjlzzR2(config)#interface s0/0R2(config-if)#encapsulation pppR2(config-if)#ppp pap sent-username jsxjs password adminjsxjsR2(config-if)#ppp authentication pap=======================================================================PPP协议配置和PAP认证配置2010-09-06 09:44 佚名 字号:T| T文章中,我们侧重讲解了PPP协议的配置和PAP认证配置的内容,希望大家浏览过文章后,对此能够有所了解。