pap和chap认证

PAP&CHAP

PAP和CHAPPAP是一个简单的基于用户名和密码的认证算法。

CHAP则要求服务器随即生成一个数据即所谓的质询数据发给拨入系统,拨入系统采用此质询数据对密码进行加密后发回认证服务器进行认证。

1.PAP的工作流程1)用户进行拨入,NAS给予回答,告知用户他支持PAP认证;2)用户向NAS发送用户名和密码;3)NAS向Radius服务器发送Access-Request消息,其中包括用户名和密码信息;4)Radius服务器给予回应。

2.CHAP工作流程1)用户向NAS发送用户名;2)NAS向服务器发送Access-Request消息以获取质询数,其中包含用户的用户名;3)服务器用Access-Challenge消息返回质询数给NAS,(这两步可免,直接由NAS给用户发送质询数);4)NAS返回质询数给用户;5)用户用质询数将密码加密后发给NAS;6)NAS将用户加密密码和身份一并发给服务器进行认证,并指出它正使用CHAP算法。

MS-CHAP微软开发的通过交换挑战和握手信息来进行认证的远程访问认证协议。

它是由CHAP派生出来的,和CHAP有些差异,主要针对CHAP易受字典攻击的缺陷。

1998年发布的RFC2433给出了MS-CHAP的详细定义。

MS-CHAP 身份验证方法ISA Server2004 支持Microsoft 质询握手身份验证协议(MS-CHAP),也称作MS-CHAP 版本1。

MS-CHAP 是一种不可逆的、加密密码身份验证协议。

质询握手过程的工作原因如下:1)身份验证程序(即远程访问服务器或Internet 身份验证服务(IAS) 服务器),将质询发送给包含一个会话标识符和一个任意质询字符串的远程访问客户端。

2)远程访问客户端再发送一个包含用户名、不可逆加密的质询字符串、会话标识符以及密码的响应。

3)身份验证程序检查该响应,如果确定为有效,则用户的凭据通过身份验证。

如果使用MS-CHAP 作为身份验证协议,则可以使用Microsoft 点对点加密(MPPE) 来加密通过PPP 或PPTP 连接发送的数据。

PPP的CHAP认证和PAP认证

PPP的CHAP认证和PAP认证Chap 和pap 认证有很多种,有单项的,有双向的。

单项chap认证。

(R1作为服务器端)R1(config)#interface s4/0R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config-if)#encapsulation ppp \\封装PPP协议R1(config-if)#ppp authentication chap \\开启认证,认证方式为chap认证R1(config-if)#exitR1(config)#username R2 password 0 123456 \\创建用户R2 ,用于识别认证客户端R2(config)#interface s4/0R2(config-if)#ip address 192.168.1.2 255.255.255.0R2(config-if)#encapsulation ppp \\封装PPP协议R2(config-if)#exitR2(config)#username R1 password 0 123456 \\创建用户R1,用于识别想服务器端单项pap 认证。

(R1作为服务器端)R1(config)#interface s4/0R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config-if)#encapsulation ppp \\封装PPP协议R1(config-if)#ppp authentication pap \\开启认证,认证方式为pap (服务器断开启)R1(config-if)#exitR1(config)#username R2 password 0 123456 \\创建的用户为客户端的主机名R2(config)#interface s4/0R2(config-if)#ip address 192.168.1.2 255.255.255.0R2(config-if)#encapsulation pppR2(config-if)#ppp pap sent-username R2 password 0 123456 \\定义客户端所要发送的用户名和密码,一般是发送跟自己主机名一样的的用户。

PAP和CHAP协议区别

PAP和CHAP协议区别PAP(Password Authentication Protocol)和CHAP(Challenge-Handshake Authentication Protocol)是两种常见的身份验证协议,用于在计算机网络中进行用户认证。

它们之间的区别如下:1.认证方式:-PAP是一种简单的基于密码的认证协议,客户端将明文密码发送给服务器进行验证。

-CHAP则是一种更安全的认证协议,客户端和服务器之间通过一系列的挑战和响应进行认证,密码不会被明文传输。

2.传输方式:-PAP在认证过程中使用明文传输密码,存在安全风险,因为密码可以被中间人截获和篡改。

-CHAP通过使用哈希算法对密码进行加密,在传输过程中不会出现明文密码,安全性更高。

3.握手协议:-PAP只需要一次握手,客户端发送用户名和密码给服务器,服务器进行验证并返回认证结果。

如果失败,客户端可以重试。

- CHAP采用多轮握手协议,服务器首先向客户端发送一个随机数(Challenge),客户端将其与密码进行哈希计算,发送给服务器进行验证。

验证成功后,服务器返回一个成功的响应。

CHAP中的挑战和响应过程可在整个会话期间多次重复,从而提高安全性。

4.安全性:-PAP由于使用明文传输密码,容易受到中间人攻击,因此安全性较低。

-CHAP使用加密哈希函数,不会在网络中传输明文密码,安全性更高。

5.错误处理:-PAP在验证失败时,客户端可以重试,但由于不需要挑战响应过程,服务器无法判断是客户端密码错误还是攻击者的暴力破解,容易受到暴力破解攻击。

-CHAP通过挑战和响应过程,可以防止密码被暴力破解,服务器可以更好地处理验证失败的情况。

总体而言,CHAP相比于PAP具有更高的安全性。

由于CHAP使用哈希算法进行密码加密,并且通过挑战和响应过程进行认证,减少了明文密码的传输,因此对于网络环境中较为敏感的场景更为适用。

而PAP则适用于对安全要求不高的网络环境。

PPP协议的PAP和CHAP认证

PPP协议的PAP和CHAP认证实验人:实验名称:PPP协议的PAP和CHAP认证实验目的:掌握PPP协议的PAP和CHAP认证的配置方法实验原理:PAP认证:用小凡搭建如图实验环境,然后配置各路由器的S0/0端口IP和PPP封装协议,再配置PAP认证,当只配置R1PAP认证时,不能ping通对方(192.168.1.2),再配置R2的发送PAP认证信息时,即可ping通(单向);在R1和R2上,分别配置PAP认证和发送PAP认证信息,此时,即可ping通R2(192.168.1.2),即实验成功!(双向)CHAP认证:用小凡搭建如图实验环境,然后配置各路由器的S0/0端口IP和PPP封装协议,再配置CHAP认证,当只配置R1 CHAP认证时,不能ping通对方(192.168.1.2),再配置R2的发送CHAP 认证信息时,即可ping通(单向);在R1和R2上,分别配置CHAP认证和发送CHAP认证信息,此时,即可ping通R2(192.168.1.2),即实验成功(双向认证)自动协商IP地址:在R1上,配置分配IP地址(端口下,命令peer default ip address 192.168.1.100),然后在R2上,配置自动协商IP地址(在端口下,命令ip add negotiated),此时在R2可以获得192.168.1.100的IP地址,即实验成功!头部压缩:在R1和R2上,配置头部压缩功能,再ping 192.168.1.2,使其用数据流,用show compress 命令查看压缩情况,即实验成功!实验过程:PAP单向认证:⑴用小凡搭建如图实验环境,如图示:⑵在R1的S0/0上,配置IP,如图示:⑶在R2的S0/0上,配置IP,如图示:⑷此时,即可ping通192.168.1.2 如图示:⑸在R1上,配置PPP协议,如图示:⑹在R2上,配置PPP协议,如图示:⑺此时,又可ping通192.168.1.2 如图示:⑻在R1上,配置PAP认证,如图示:⑼在R2上,配置发送PAP认证信息,如图示:⑽此时,又可以ping通192.168.1.2 如图示:PAP双向认证:⒈在R1上,配置PAP认证,如图示:⒉在R2上,配置发送PAP认证信息,如图示:⒊配置完后,即可ping通192.168.1.2,即单向认证,如图示:⒋在R2上,配置PAP认证,如图示:⒌此时,不能ping 通192.168.1.2 如图示:⒍在R1上,配置发送PAP认证信息,此时,可以又ping通192.168.1.2 如图示:CHAP单向认证:Ⅰ在R1上,配置CHAP认证,如图示:Ⅱ在R2上,配置发送CHAP认证信息,如图示:Ⅲ此时,即可ping通192.168.1.2 ,即CHAP 的单向认证成功!如图示:CHAP双向认证:①在R1上,配置CHAP认证,如图示:②在R2上,配置发送CHAP认证信息,如图示:③在R2上,配置CHAP认证,如图示:④此时,不能ping通192.168.1.2 原因为没有在R1上,配置发送CHAP认证信息,如图示:⑤在R1上,配置发送CHAP认证信息,此时,可以ping通192.168.1.2 ,即配置CHAP双向认证成功!如图示:自动协商IP地址:㈠在原有的实验环境下,去掉R2上的S0/0端口的IP地址,如图示:㈡在R1上的S0/0端口下,配置分配的IP地址为192.168.1.100 如图示:㈢在R2上的S0/0 端口上,配置自动协商IP地址,如图示:㈣此时,在R2上,分配到192.168.1.100的IP地址,即实验成功,如图示:头部压缩:①在R1上,开启头部压缩功能,如图示:②在R2上,开启头部压缩功能,如图示:③此时,ping 192.168.1.100 ,使其有数据通过,用命令即可查看到压缩的情况,(命令show compress)如图示:总结:在实验中,CHAP认证的步骤:处理CHAP挑战数据包(1、将序列号放入MD5散列生成器2、将随机数放入MD5散列生成器3、用访问服务器的认证名和数据库进行比较4、将密码放入MD5散列生成器);当显示串行接口时,常见以下状态: 1、Serial0/0 is up, line protocol is up //链路正常2、Serial0/0 is administratively down, line protocol is down //没有打开该接口,执行no sh 打开即可3、Serial0/0 is up, line protocol is down //物理层正常,数据链路层有问题,通常是没有配置时钟,两端封装不匹配或PPP认证错误4、Serial0/0 is down, line protocol is down //物理层故障,通常是连线问题;PAP 不支持密码的加密,压缩,link绑定,设定最大传输单元等,CHAP 支持以上内容;PAP和CHAP验证发送的信息内容为验证路由器数据库中的用户名和密码;在CHAP中,被验证方不明确定义发送主机名来验证时,默认发送该路由器的主机名;配置PAP双向认证时,用户名和密码都可以不一样,但配置CHAP双向认证时,要保证两台路由器的密码一致;。

认证方式pap chap协议解读

1. 前言PAP和CHAP协议是目前的在PPP(MODEM或ADSL拨号)中普遍使用的认证协议,CHAP 在RFC1994中定义,是一种挑战响应式协议,双方共享的口令信息不用在通信中传输;PAP 在RFC1334中定义,是一种简单的明文用户名/口令认证方式。

2. PAPPAP全称为:Password Authentication Protocol(口令认证协议),是PPP中的基本认证协议。

PAP就是普通的口令认证,要求将密钥信息在通信信道中明文传输,因此容易被sniffer监听而泄漏。

PAP协商选项格式:0 1 2 30 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| Type | Length | Authentication-Protocol |+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+对于PAP,参数为:Type = 3,Length = 4,Authentication-Protocol = 0xc023(PAP)PAP数据包格式:0 1 2 30 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| Code | Identifier | Length |+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| Data ...+-+-+-+-+Code:1字节,表示PAP包的类型1 认证请求2 认证确认3 认证失败Identifier:ID号,1字节,辅助匹配请求和回应Length:2字节,表示整个PAP数据的长度,包括Code, Identifier, Length和Data字段。

PPP的PAP与CHAP深入详解

点到点协议(Point to Point Protocol,PPP)是IETF(Internet Engineering Task Force,因特网工程任务组)推出的点到点类型线路的数据链路层协议。

它解决了SLIP中的问题,并成为正式的因特网标准。

PPP协议在RFC 1661、RFC 1662和RFC 1663中进行了描述。

PPP支持在各种物理类型的点到点串行线路上传输上层协议报文。

PPP有很多丰富的可选特性,如支持多协议、提供可选的身份认证服务、可以以各种方式压缩数据、支持动态地址协商、支持多链路捆绑等等。

这些丰富的选项增强了PPP的功能。

同时,不论是异步拨号线路还是路由器之间的同步链路均可使用。

因此,应用十分广泛。

下面是我查的关于PPP协议认证的一些知识1。

什么情况我们可以用show cdp nei看到自己直边的邻居呢,邻居的发现对我们在排查问题时很有帮助,我们可以通过我们左右的邻居,来判断是那台设备出现问题,只要我们在接口上把物理端口打开,然后DCE端配上时钟就可以发现邻居。

Router(config-if)#do sh cdp neiCapability Codes: R –Router, T –Trans Bridge, B –Source Route Bridge S – Switch, H – Host, I – IGMP, r – RepeaterDevice ID Local Intrfce Holdtme Capability Platform Port ID R2 Ser 1/0 159 R 7206VXR Ser 1/0在上图中R2为我们的邻居,本地Ser1/0与R2的Ser1/0相连,R2的设备型号为7206VXR,为Router.Router#debug cdp adjCDP neighbor info debugging is onEnter configuration commands, one per line. End with CNTL/Z.Router(config)#int s1/0Router(config-if)#shRouter(config-if)#*Jan 29 17:06:09.883: CDP-AD: Interface Serial1/0 going down 由于shutdown的原因使的邻居断开*Jan 29 17:06:09.911: CDP-AD: Interface Serial1/0 going down*Jan 29 17:06:11.887: %LINK-5-CHANGED: Interface Serial1/0, changed state to administratively down*Jan 29 17:06:12.887: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial1/0, changed state to downRouter(config-if)#no shRouter(config-if)#*Jan 29 17:06:19.055: CDP-AD: Interface Serial1/0 coming up*Jan 29 17:06:21.015: %LINK-3-UPDOWN: Interface Serial1/0, changed state to up*Jan 29 17:06:21.019: CDP-AD: Interface Serial1/0 coming up*Jan 29 17:06:22.019: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial1/0, changed state to upRouter(config-if)#do debug cdp pa cdp packet informationCDP packet info debugging is onRouter(config-if)#*Jan 29 17:06:56.167: CDP-PA: Packet received from R2 on interface Serial1/0*Jan 29 17:06:56.167: **Entry found in cache***Jan 29 17:06:58.415: CDP-PA: version 2 packet sent out on Serial1/0 2。

PAPCHAP协议

命令debug ppp authentication 的输出

下图表明经过若干次认证要求后,认证服务器最终收到了认证客户端发送过来的正 确的"挑战"回应数据包。此时,双方的链路将成功建立。

பைடு நூலகம்意:

1. 2. PAP和CHAP认证过程中,口令是大小写敏感的。 身份认证也可以双向进行,即互相认证。配置方法同单向认证类似,只不过需 要将通信双方同时配置成为认证服务器和认证客户端。

pap&chap的优缺点

PAP is not a strong authentication method. Passwords are sent over the circuit “in the clear”, and there is no protection from playback or repeated trial and error attacks. The peer is in control of the frequency and timing of the attempts.( 截取自RFC1334)

PAP/CHAP协议

PPP(point-to-point protocol)提供的两种可选的身份认证方法 : 口令鉴别协议PAP(Password Authentication Protocol),是 PPP中的基本认证协议。PAP就是普通的口令认证,要求发起通信的 一方发送身份标识符和口令。 挑战握手认证协议CHAP(Challenge Handshake Authentication Protocol),通过三次握手周期性的校验对端的身 份,在初始链路建立时完成,可以在链路建立之后的任何时候重复 进行。

chap的认证过程

pap与chap

它的特点是只在网络上传输用户名,而并不传输用户口令,因此它的安全性要比

PAP 高。

CHAP 验证为三次握手验证,口令为密文(密钥),CHAP 验证过程如下:

?? 验证方向被验证方发送一些随机产生的报文,并同时将本端的主机名附带上

CHAP 验证为三次握手验证,口令为密文(密钥),CHAP 验证过程如下:

?? 验证方向被验证方发送一些随机产生的报文,并同时将本端的主机名附带上

一起发送给被验证方;

?? 被验证方接到对端对本端的验证请求(Challenge)时,便根据此报文中验

证方的主机名和本端的用户表查找用户口令字,如找到用户表中与验证方主机名

获,便有可能对网络安全造成极大的威胁。因此,它适用于对网络安全要求相对

较低的环境。

CHAP 验证为三次握手验证,口令为密文(密钥),CHAP 验证过程如下:

?? 验证方向被验证方发送一些随机产生的报文,并同时将本端的主机名附带上

一起发送给被验证方;

?? 被验证方接到对端对本端的验证请求(Challenge)时,便根据此报文中验

PAP 验证为两次握手验证,口令为明文,PAP 验证的过程如下:

被验证方发送用户名和口令到验证方;

验证方根据用户配置查看是否有此用户以及口令是否正确,然后返回不同的响应

(Acknowledge or Not Acknowledge)。

如正确则会给对端发送ACK 报文,通告对端已被允许进入下一阶段协商;否则

发送NAK 报文,通告对端验证失败。此时,并不会直接将链路关闭。只有当验

证不通过次数达到一定值(缺省为4)时,才会关闭链路,来防止因误传、网络

认证协议基础专题PPP_PAP_CHAP_MSCHAPv2_RADIUS_MPPE

认证协议介绍一PPP:点对点协议(PPP:Point to Point Protocol)PPP(点到点协议)是为在同等单元之间传输数据包这样的简单链路设计的链路层协议。

这种链路提供全双工操作,并按照顺序传递数据包。

设计目的主要是用来通过拨号或专线方式建立点对点连接发送数据,使其成为各种主机、网桥和路由器之间简单连接的一种共通的解决方案。

点对点协议(PPP)为在点对点连接上传输多协议数据包提供了一个标准方法。

PPP 最初设计是为两个对等节点之间的IP 流量传输提供一种封装协议。

在TCP-IP 协议集中它是一种用来同步调制连接的数据链路层协议(OSI 模式中的第二层),替代了原来非标准的第二层协议,即SLIP。

除了IP 以外PPP 还可以携带其它协议,包括DECnet和Novell的Internet 网包交换(IPX)。

(1)PPP具有动态分配IP地址的能力,允许在连接时刻协商IP地址;(2)PPP支持多种网络协议,比如TCP/IP、NetBEUI、NWLINK等;(3)PPP具有错误检测以及纠错能力,支持数据压缩;(4)PPP具有身份验证功能。

值(A=FFH,C=03H);协议域(两个字节)取0021H表示IP分组,取8021H表示网络控制数据,取C021H表示链路控制数据;帧校验域(FCS)也为两个字节,它用于对信息域的校验。

若信息域中出现7EH,则转换为(7DH,5EH)两个字符。

当信息域出现7DH时,则转换为(7DH,5DH)。

当信息流中出现ASCII码的控制字符(即小于20H),即在该字符前加入一个7DH字符。

封装:一种封装多协议数据报的方法。

PPP 封装提供了不同网络层协议同时在同一链路传输的多路复用技术。

PPP 封装精心设计,能保持对大多数常用硬件的兼容性,克服了SLIP不足之处的一种多用途、点到点协议,它提供的WAN数据链接封装服务类似于LAN所提供的封闭服务。

所以,PPP不仅仅提供帧定界,而且提供协议标识和位级完整性检查服务。

实验13:PAP认证与CHAP认证 实验指导书

实验13 PAP 认证与CHAP 认证

一、实验目的:

1、掌握P A P 认证的配置与应用

2、掌握C H A P 认证的配置与应用

二、实验要求:

按照实验指导书完成实验

三、实验环境:

P C +P a c k e t T r a c e r 5.3

四、实验项目性质 验证性实验 五、实验要点

1、P A P 认证

2、C H A P 认证

六、实验内容

实验一、PAP 认证

实验拓扑图如下:

实验步骤:

说明:本实验在实验12的基础上完成。

首先配置路由器R1(远程路由器、被认证方)

在路由器R2(中心路由器,认证方)取得认证:

网

络

设备配置与维护-精

品课程

测试:

网

络

设备

配

置

与

维

护

-精

品

课

程

实验二、CHAP 认证

实验拓扑图如下:

实验过程:

说明:本实验在实验12的基础上完成。

网络设备配置与维护-精

品

课程

七、实验说明

1、思考题

2、实验报告要求:实验完毕后请按照要求填写实验报告

网络

设备配置与维护-精品课程。

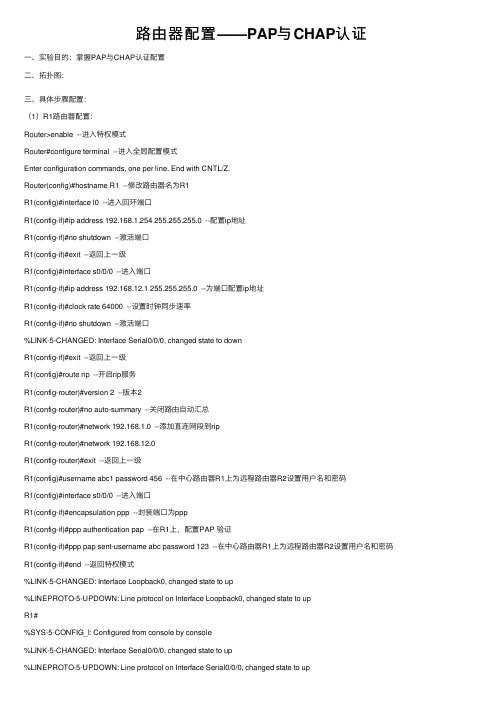

路由器配置——PAP与CHAP认证

路由器配置——PAP与CHAP认证⼀、实验⽬的:掌握PAP与CHAP认证配置⼆、拓扑图:三、具体步骤配置:(1)R1路由器配置:Router>enable --进⼊特权模式Router#configure terminal --进⼊全局配置模式Enter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname R1 --修改路由器名为R1R1(config)#interface l0 --进⼊回环端⼝R1(config-if)#ip address 192.168.1.254 255.255.255.0 --配置ip地址R1(config-if)#no shutdown --激活端⼝R1(config-if)#exit --返回上⼀级R1(config)#interface s0/0/0 --进⼊端⼝R1(config-if)#ip address 192.168.12.1 255.255.255.0 --为端⼝配置ip地址R1(config-if)#clock rate 64000 --设置时钟同步速率R1(config-if)#no shutdown --激活端⼝%LINK-5-CHANGED: Interface Serial0/0/0, changed state to downR1(config-if)#exit --返回上⼀级R1(config)#route rip --开启rip服务R1(config-router)#version 2 --版本2R1(config-router)#no auto-summary --关闭路由⾃动汇总R1(config-router)#network 192.168.1.0 --添加直连⽹段到ripR1(config-router)#network 192.168.12.0R1(config-router)#exit --返回上⼀级R1(config)#username abc1 password 456 --在中⼼路由器R1上为远程路由器R2设置⽤户名和密码R1(config)#interface s0/0/0 --进⼊端⼝R1(config-if)#encapsulation ppp --封装端⼝为pppR1(config-if)#ppp authentication pap --在R1上,配置PAP 验证R1(config-if)#ppp pap sent-username abc password 123 --在中⼼路由器R1上为远程路由器R2设置⽤户名和密码R1(config-if)#end --返回特权模式%LINK-5-CHANGED: Interface Loopback0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback0, changed state to upR1#%SYS-5-CONFIG_I: Configured from console by console%LINK-5-CHANGED: Interface Serial0/0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to up(2)R2路由器配置:Router>enable --进⼊特权模式Router#configure terminal --进⼊全局配置模式Enter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname R2 --修改路由器名为R2R2(config)#interface l0 --进⼊回环端⼝R2(config-if)#ip address 192.168.2.254 255.255.255.0 --配置ip地址R2(config-if)#no shutdown --激活端⼝R2(config-if)#exit --返回上⼀级R2(config)#interface s0/0/0 --进⼊端⼝R2(config-if)#ip address 192.168.12.2 255.255.255.0 --为端⼝配置ip地址R2(config-if)#no shutdown --激活端⼝R2(config-if)#interface s0/0/1 --进⼊端⼝R2(config-if)#ip address 192.168.24.2 255.255.255.0 --为端⼝配置ip地址R2(config-if)#clock rate 64000 --设置时钟同步速率R2(config-if)#no shutdown --激活端⼝%LINK-5-CHANGED: Interface Serial0/0/1, changed state to downR2(config-if)#exit --返回上⼀级R2(config)#route rip --开启rip协议R2(config-router)#version 2 --版本2R2(config-router)#no auto-summary --关闭路由⾃动汇总R2(config-router)#network 192.168.2.0 --添加直连⽹段到ripR2(config-router)#network 192.168.12.0R2(config-router)#network 192.168.24.0R2(config-router)#exit --返回上⼀级R2(config)#username abc password 123 --在R2上为R1设置⽤户名和密码R2(config)#username R3 password cisco --在R2上为R3设置⽤户名和密码(注意两端密码要相同)R2(config)#interface s0/0/0 --进⼊端⼝R2(config-if)#encapsulation ppp --封装端⼝为PPP协议R2(config-if)#ppp authentication pap --配置PAP验证R2(config-if)#ppp pap sent-username abc1 password 456 --在R2上为R1设置⽤户名和密码R2(config-if)#interface s0/0/1 --进⼊端⼝R2(config-if)#encapsulation ppp --封装端⼝为ppp协议R2(config-if)#ppp authentication chap --配置chap验证R2(config-if)#end --返回特权模式R2#%LINK-5-CHANGED: Interface Loopback0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback0, changed state to up%LINK-5-CHANGED: Interface Serial0/0/0, changed state to up%SYS-5-CONFIG_I: Configured from console by console%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to up R2#%LINK-5-CHANGED: Interface Serial0/0/1, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/1, changed state to up(3)R3路由器配置:Router>enable --进特权模式Router#configure terminal --进⼊全局配置模式Enter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname R3 --修改路由器名为R3R3(config)#interface l0 --进⼊回环端⼝R3(config-if)#ip address 192.168.3.254 255.255.255.0 --为端⼝配置ip地址R3(config-if)#no shutdown --激活端⼝R3(config-if)#exit --返回上⼀级R3(config)#interface S0/0/0 --进⼊端⼝R3(config-if)#ip address 192.168.24.1 255.255.255.0 --为端⼝配置ip地址R3(config-if)#no shutdown --激活端⼝R3(config-if)#exit --返回上⼀级R3(config)#route rip --开启rip协议R3(config-router)#version 2 --版本2R3(config-router)#no auto-summary --关闭路由⾃动汇总R3(config-router)#network 192.168.3.0 --添加直连⽹段到ripR3(config-router)#network 192.168.24.0R3(config-router)#exit --返回上⼀级R3(config)#username R2 password cisco --在R3上为R2设置⽤户名和密码R3(config)#interface s0/0/0 --进⼊端⼝R3(config-if)#encapsulation ppp --封装端⼝为ppp协议R3(config-if)#ppp authentication chap --配置chap验证R3(config-if)#end --返回特权模式%LINK-5-CHANGED: Interface Loopback0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback0, changed state to up %LINK-5-CHANGED: Interface Serial0/0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to up R3#%SYS-5-CONFIG_I: Configured from console by console四、验证测试:1、测试是否开启ppp认证(1)R1:(2)R2:(3)R3:2、查看R1的S0/0/0端⼝信息如图,红⾊标记处表⽰是PPP认证3、测试全⽹是否互通:(1)R1与R2(2)R2与R3(3)R3与R1结果:全⽹互通成功。

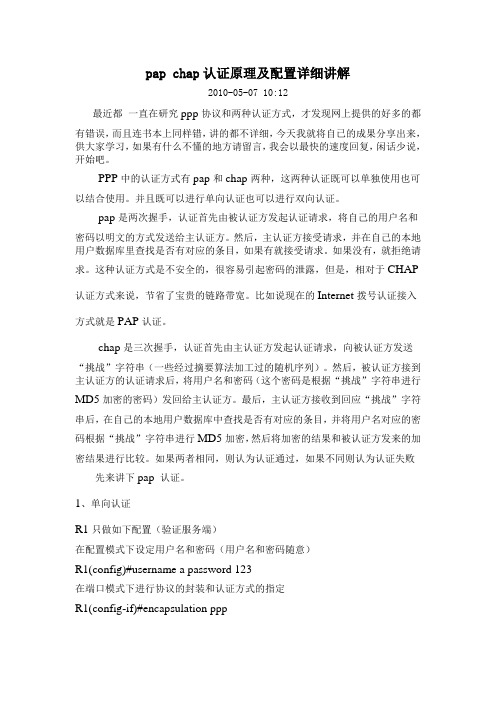

pap chap认证-FR原理及配置详细讲解

pap chap认证原理及配置详细讲解2010-05-07 10:12最近都一直在研究ppp协议和两种认证方式,才发现网上提供的好多的都有错误,而且连书本上同样错,讲的都不详细,今天我就将自已的成果分享出来,供大家学习,如果有什么不懂的地方请留言,我会以最快的速度回复,闲话少说,开始吧。

PPP中的认证方式有pap和chap两种,这两种认证既可以单独使用也可以结合使用。

并且既可以进行单向认证也可以进行双向认证。

pap是两次握手,认证首先由被认证方发起认证请求,将自己的用户名和密码以明文的方式发送给主认证方。

然后,主认证方接受请求,并在自己的本地用户数据库里查找是否有对应的条目,如果有就接受请求。

如果没有,就拒绝请求。

这种认证方式是不安全的,很容易引起密码的泄露,但是,相对于CHAP 认证方式来说,节省了宝贵的链路带宽。

比如说现在的Internet拨号认证接入方式就是PAP认证。

chap是三次握手,认证首先由主认证方发起认证请求,向被认证方发送“挑战”字符串(一些经过摘要算法加工过的随机序列)。

然后,被认证方接到主认证方的认证请求后,将用户名和密码(这个密码是根据“挑战”字符串进行MD5加密的密码)发回给主认证方。

最后,主认证方接收到回应“挑战”字符串后,在自己的本地用户数据库中查找是否有对应的条目,并将用户名对应的密码根据“挑战”字符串进行MD5加密,然后将加密的结果和被认证方发来的加密结果进行比较。

如果两者相同,则认为认证通过,如果不同则认为认证失败先来讲下pap 认证。

1、单向认证R1只做如下配置(验证服务端)在配置模式下设定用户名和密码(用户名和密码随意)R1(config)#username a password 123在端口模式下进行协议的封装和认证方式的指定R1(config-if)#encapsulation pppR1(config-if)#ppp authentication papR2只做如下配置(验证客户端)在端口模式下进行协议的封装和发送验证信息(对方设置的用户名和密码)R2(config-if)#encapsulation pppR2(config-if)#ppp pap sent-username a password 123这样就可以完成pap的单向认证2、双向认证(其实做完上面的步骤仔细一想,如果两边既是服务端又是客户端口,这样就是双向认证了,不必看下面的也知道该怎么配双向认证了)R1只做如下配置(既是验证服务端又是客户端)在配置模式下设定用户名和密码(用户名和密码随意)R1(config)#username a password 123在端口模式下进行协议的封装、认证方式的指定和发送验证信息(对方设置的用户名和密码)R1(config-if)#encapsulation pppR1(config-if)#ppp authentication papR1(config-if)#ppp pap sent-username b password 456R2只做如下配置(既是验证服务端又是客户端)在配置模式下设定用户名和密码(用户名和密码随意)R2(config)#username b password 456在端口模式下进行协议的封装、认证方式的指定和发送验证信息(对方设置的用户名和密码)R2(config-if)#encapsulation pppR2(config-if)#ppp authentication papR2(config-if)#ppp pap sent-username a password 123这样即可完成pap的双向认证再来说说chap认证1、单向认证R1只做如下配置(验证服务端)在配置模式下设定用户名和密码(用户名和密码随意)R1(config)#username a password 123在端口模式下进行协议的封装和认证方式的指定R1(config-if)#encapsulation pppR1(config-if)#ppp authentication chapR2只做如下配置(验证客户端)在端口模式下进行协议的封装和认证时的用户名和密码指定(记住这里不发送用户名和密码,而是发送一个经过加密密码的一个字符串)R2(config-if)#encapsulation pppR2(config-if)#ppp chap hostname aR2(config-if)#ppp chap password 123这样就可以完成chap的单向认证2、双向认证(这里和pap有所有同,请注意)R1只做如下配置(既是验证服务端又是客户端)在配置模式下设定用户名和密码(用户名可随意且可以不同但密码一定相同,因为最终核对的是同一个密码加密后散列函数,如果密码都不同,认证肯定失败)R1(config)#username a password 123在端口模式下进行协议的封装和认证方式的指定R1(config-if)#encapsulation pppR1(config-if)#ppp authentication chapR1(config-if)#ppp chap hostname b //这里只需指定用户名就可以,因为密码双方都知道R2只做如下配置(既是验证服务端又是客户端)在配置模式下设定用户名和密码(同上)R2(config)#username b password 123在端口模式下进行协议的封装和认证时的用户名和密码指定(记住这里不发送用户名和密码,而是发送一个经过加密密码的一个字符串,也可以解释为什么这里没有sent-username命令)R2(config-if)#encapsulation pppR2(config-if)#ppp authentication chapR2(config-if)#ppp chap hostname a //同上这样即可完成chap的双向认证----------------完----------------------Frame-Relay配置与相关概念的理解2010年07月06日星期二 16:00实验原理:Frame-Relay(帧中继)简称FR,是国际电信联盟通信标准化组(ITU-T)和美国国家标准化协会(ANSI)制定的一种标准,它定义在公共数据网络(PDN)上发送数据的过程。

PPP中的pap和chap认证

PPP中的pap和chap认证写在前面:今天看了victoryan兄弟的chap认证实验,想起来以前帮忙同学解决了一个关于pap和chap认证的问题,现在就把ppp中的pap和chap认证做一个总结。

实验等级:Aassistant实验拓扑:实验说明:PPP中的认证方式有pap和chap两种,这两种认证既可以单独使用也可以结合使用。

并且既可以进行单向认证也可以进行双向认证。

pap是通过验证远端的用户名和密码是否匹配来进行验证chap则是发送一个挑战包,然后远端通过自己的数据库的用户名和密码利用md5进行计算后返还一个数值,然后在发送方验证这个数值是否和自己计算出来的数值是否一致进行验证基本配置:R1:!hostname R1----------------------------------------------------------设置主机名为“R1”!interface Serial1/0ip address 1.1.1.1 255.255.255.0encapsulation ppp-------------------------------------------------设置封装为pppR2:hostname R2!interface Serial1/0ip address 1.1.1.2 255.255.255.0encapsulation ppp通过上面的配置,在没有启用任何认证的情况下,链路是通的。

配置步骤:1.在两台路由器上进行pap认证:如果我们进行单项认证的话配置应该如下R1为认证的服务器端,需要建立本地口令数据库,并且开始pap认证。

R1(config)#username R2 password gairuhe------------------------建立本地口令数据库R1(config)#int s1/0R1(config-if)#ppp authentication pap--------------------------------要求进行PAP认证在这样的配置下,我们可以看到链路已经down了:R1(config-if)#*Aug 23 16:45:12.639: %LINEPROTO-5-UPDOWN: Line protocol on Interface Ser ial1/0, changed state to downR2为认证的客户端,需要发送用户名和密码来匹配服务器端的口令数据库此时我们在R2上加上如下的配置:R2(config)#int s1/0R2(config-if)#ppp pap sent-username R2 password gairuhe------发送用户名和密码R2(config-if)#*Aug 23 16:47:48.635: %LINEPROTO-5-UPDOWN: Line protocol on Interface Ser ial1/0, changed state to up此时链路已经起来,我们仅在R1上做了认证,而在R2上没有进行认证。

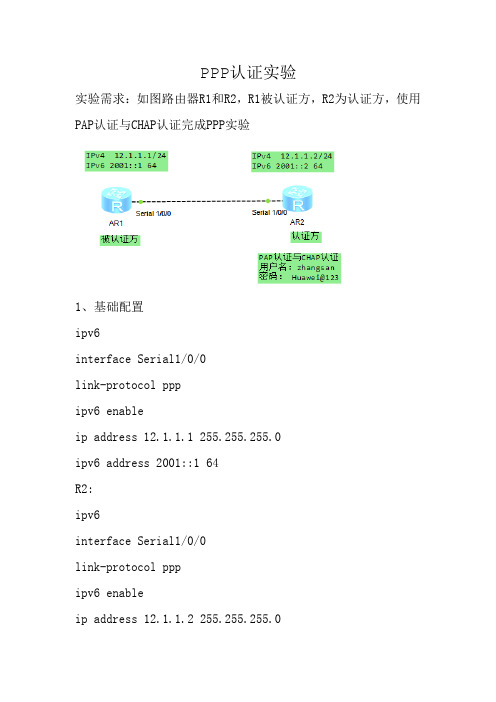

PPP认证 PAP实验与CHAP实验

PPP认证实验实验需求:如图路由器R1和R2,R1被认证方,R2为认证方,使用PAP认证与CHAP认证完成PPP实验1、基础配置ipv6interface Serial1/0/0link-protocol pppipv6 enableip address 12.1.1.1 255.255.255.0ipv6 address 2001::1 64R2:ipv6interface Serial1/0/0link-protocol pppipv6 enableip address 12.1.1.2 255.255.255.0ipv6 address 2001::2/642、抓包在s1/0/0端口验证R2的LCP和IPCP、IPV6CPLCP configure request配置请求LCP配置确认3、PAP认证R2配置:[R2]aaa[R2-aaa]local-user zhangsan password cipher Huawei@123 [R2-aaa]local-user zhangsan service-type ppp[R2-aaa]quit[R2]interface s1/0/0[R2-Serial1/0/0]ppp authentication-mode papR1配置:[R1]interface s1/0/0[R1-Serial1/0/0]ppp pap local-user zhangsan password cipher Huawei@123抓包验证PAP执行了两次握手能够抓到PAP认证中传递的明文用户名zhangsan和密码Huawei@1234、CHAP认证R2配置:[R2]aaa[R2-aaa]local-user zhangsan password cipher Huawei@123 [R2-aaa]local-user zhangsan service-type ppp[R2-aaa]quit[R2]interface s1/0/0[R2-Serial1/0/0]ppp authentication-mode chapinterface Serial1/0/0[R1-Serial1/0/0]ppp chap user zhangsan[R1-Serial1/0/0]ppp chap password cipher Huawei@123抓包验证CHAP执行了三次握手只能够抓到CHAP认证中传递的标识符和挑战值,传递进行哈希值传递了散列数值,根本抓不到密码,CHAP认证相比于PAP认证安全性更高。

实验三PAP、chap认证

对Rb进行配置

Rb(config)# interface serial 1/3 ( DCE), DTE Rb(config-if)# ip address 172.16.2.2

255.255.255.0 Rb(config-if)# clock rate 64000 (DCE端进行

时钟配置) Rb(config-if)# no shutdown

Rb(config-if)# encapsulation ppp

Rb(config-if)# ppp authentication pap ! ppp 启用pap认证方式

验证测试

注意事项:先关掉电源开关,然后打开,再调 试debug命令。

Ra# debug ppp authentication 观察pap验证 过程

Ra(config)#

Red-Giant(config)# hostname Rb 由器主机名Rb

配置路 配置路

பைடு நூலகம்

对路由器Ra进行的配置

Ra(config)# interface serial 1/3 Ra(config-if)# ip address 172.16.2.1

255.255.255.0 配置接口地址 Ra(config-if)# no shutdown Ra# show int serial 1/3

PPP认证

[实验目的] 掌握 PAP CHAP认证的过程与配置

[背景描述] 你是公司的网络管理员,公司为了满足不断增

长的业务需求,申请了专线接入,你的客户端 路由器与ISP进行链路协商时要验证身份,配 置路由器保证链路建立并考虑其安全性。

[实现功能] 在链路协商时保证安全验证。链路协商时用户

许昌学院·计算机科学与技术学院·网络教研室@2011

PPP协议的PAP和CHAP认证

PPP协议的PAP和CHAP认证PPP(Point-to-Point Protocol)是一种常见的用于串行链路上的数据通信的协议,主要用于建立和管理点对点连接。

PPP协议的认证机制是保证通信双方身份安全和数据传输的完整性的重要手段。

PPP协议支持多种认证方式,其中最常见的是PAP(Password Authentication Protocol)和CHAP(Challenge Handshake Authentication Protocol)认证。

1. PAP认证(Password Authentication Protocol):PAP是一种最简单的认证协议,其主要思想是使用明文密码对用户进行认证。

在PAP认证中,PPP服务器首先向对端发送一个认证请求报文,要求对端提供用户名和密码。

接收到认证请求的对端回复一个应答报文,携带用户名和密码。

PPP服务器收到应答报文后,会对报文中提供的用户名和密码与本地保存的用户名和密码进行对比,如果一致,则认证成功,通信将继续进行;如果不一致,则认证失败,连接将被断开。

PAP认证的优点是简单易实现,适用于低要求的场景。

然而,PAP认证的缺点也显而易见:-PAP认证对用户名和密码的传输没有加密保护,存在明文传输的风险-PAP认证仅进行一次握手即可认证通过,对于未进行身份确认的对端,可能存在身份冒用的风险-PAP认证无法解决中间人攻击的问题,容易受到网络窃听和篡改的威胁2. CHAP认证(Challenge Handshake Authentication Protocol):CHAP认证是一种基于挑战响应的强大认证协议,其主要思想是通过令牌生成不可逆的散列值来验证用户名和密码的正确性。

在CHAP认证中,PPP服务器首先向对端发送一个随机生成的挑战值。

接收到挑战值的对端使用自己的密码和挑战值经过一定的散列算法(如MD5)生成一个响应报文,将响应报文发送回服务器。

chap 的安全认证

chap 的安全认证CHAP是一种挑战握手认证协议,是PPP协议集中的一种链路控制协议,用于在网络物理连接后进行连接安全性验证。

CHAP 通过三次握手周期性地校验对端的身份,在初始链路建立时完成,并在链路建立之后的任何时候重复进行。

相比PAP,CHAP更加可靠,因为CHAP的主动权掌握在服务器手中,验证方是服务器,被验证方是客户端。

CHAP认证方式如下:1. 链路建立阶段结束之后,认证者向对端发送“challenge”和用户名信息。

2. 对端收到“challenge”后使用之前双发协商好的一种算法(哈希算法)生成应答后送回。

3. 认证者收到应答后将和本端通过哈希算法计算的结果进行检查,如果匹配则认证成功,否则终止连接。

此外,PPP两端双方向的鉴权方式可以不同,即A端为B端鉴权时使用PAP方式,而同时B端使用CHAP方式为A端鉴权。

CHAP比RAP更安全,因为RAP在线路上发送明文密码,CHAP 发送的是经过算法加工后的随机序列,而且即使是双方通信过程中身份验证也能随时进行,就算某次密码被破解,短时间内也会更新。

CHAP在现代网络中的应用随着网络技术的不断发展,CHAP协议在众多网络场景中发挥着重要作用。

以下列举了一些典型的应用场景:1.远程访问:在很多企业网络中,员工需要通过远程访问服务器来办公。

此时,CHAP可以确保只有经过认证的用户才能访问内部资源,提高网络安全性。

2.虚拟专用网络(VPN):CHAP常用于VPN设备之间的身份验证,确保数据传输的安全性。

在VPN建立过程中,CHAP可以防止未经授权的设备访问企业内部网络。

3.无线网络:在无线网络环境中,CHAP同样可以发挥重要作用。

它可以确保无线设备之间的通信安全,防止未经授权的设备接入无线网络。

4.物联网(IoT):随着物联网的普及,越来越多的设备连接到网络上。

CHAP可以帮助确保这些设备之间的通信安全,防止恶意攻击。

5.云计算:在云计算环境中,CHAP可以用于云服务提供商和客户之间的身份验证,确保数据和资源的安全传输。

PPP协议的认证-PAP、CHAP.

通信技术专业教学资源库 南京信息职业技术学院

《中兴IP数据工程师 ZCNE认证》课程

PPP协议的认证 PAP、CHAP

主讲: 胡峰

目录

01 PPP认证-PAP、CHAP

1. PPP中的认证协议

PAP (password authentication protocol) 二次握手,明文传输用户名和密码 只是在链路刚建立时使用

CHAP(Challenge-Handshake Authentication Protocol) 三次握手,不直接传送用户口令 周期性地验证对方身份

ቤተ መጻሕፍቲ ባይዱ

1. PAP认证

被验证方

用户名+密码

通过 / 拒绝

主验证方

一请求一回应, 两次握手。

明文易被第三方获取,泄露用户名和密码, 安全性较低

1. CHAP认证

被验证方

主验证方 主机名+随机报文 用户名+加密后报文

通过 / 拒绝

挑战报文+请求反 馈,三次握手

三次握手、密文传输,CHAP是比PAP安全的一种认证协议

1. PPP会话阶段信令流程

第一步:challenge报文 第二步:加密报文

第三步:反馈报文

通信技术专业教学资源库 南京信息职业技术学院

谢谢

主讲: 胡峰

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

PAP认证和CHAP认证概述

一、PAP认证协议(PasswordAuthenticationProtocol,口令认证协议):

PAP认证过程非常简单,二次握手机制。

使用明文格式发送用户名和密码。

发起方为被认证方,可以做无限次的尝试(暴力破解)。

只在链路建立的阶段进行PAP认证,一旦链路建立成功将不再进行认证检测。

目前在PPPOE拨号环境中用的比较常见。

PAP认证过程:

PAP认证过程图

首先被认证方向主认证方发送认证请求(包含用户名和密码),主认证方接到认证请求,再根据被认证方发送来的用户名去到自己的数据库认证用户名密码是否正确,如果密码正确,PAP认证通过,如果用户名密码错误,PAP认证未通过。

二、CHAP认证协议(ChallengeHandshakeAuthenticationProtocol,质询握手认证协议)

CHAP认证过程比较复杂,三次握手机制。

使用密文格式发送CHAP认证信息。

由认证方发起CHAP认证,有效避免暴力破解。

在链路建立成功后具有再次认证检测机制。

目前在企业网的远程接入环境中用的比较常见。

CHAP认证过程:

CHAP认证第一步:主认证方发送挑战信息【01(此报文为认证请求)、id(此认证的序列号)、随机数据、主认证方认证用户名】,被认证方接收到挑战信息,根据接收到主认证方的认证用户名到自己本地的数据库中查找对应的密码(如果没有设密码就用默认的密码),查到密码再结合主认证方发来的id和随机数据根据MD5算法算出一个Hash值。

CHAP认证过程图:

CHAP认证第二步:被认证方回复认证请求,认证请求里面包括【02(此报文为CHAP 认证响应报文)、id(与认证请求中的id相同)、Hash值、被认证方的认证用户名】,主认证方处理挑战的响应信息,根据被认证方发来的认证用户名,主认证方在本地数据库中查找被认证方对应的密码(口令)结合id找到先前保存的随机数据和id根据MD5算法算出一个Hash值,与被认证方得到的Hash值做比较,如果一致,则认

证通过,如果不一致,则认证不通过。

CHAP认证过程图:

CHAP认证第三步:认证方告知被认证方认证是否通过。

CHAP认证过程图:

CHAP认证和PAP认证的过程如上所述,这两种认证协议都被PPP协议支持,大家可以搜索相关的内容辅助理解这两个认证过程。