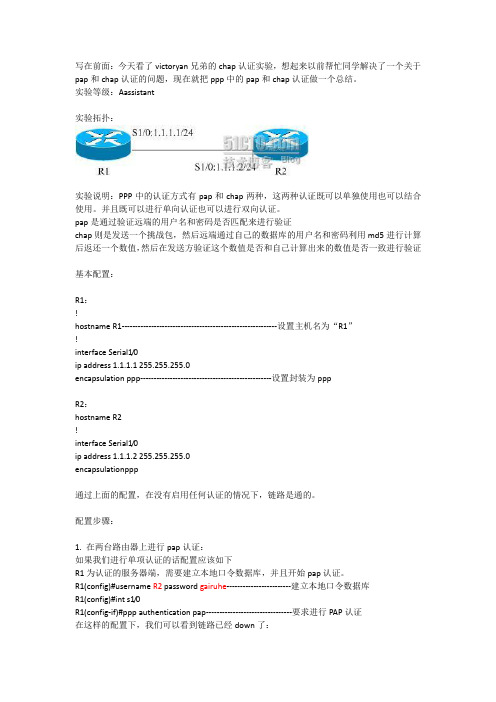

CHAP验证过程

chap 的安全认证 -回复

chap 的安全认证-回复【chap 的安全认证】在计算机网络通信中,安全认证是一项至关重要的技术,它能够确保通信过程中的数据安全和身份验证。

Chap(Challenge-Handshake Authentication Protocol)是一种广泛应用于网络安全认证的协议,它使用了一种比较简单和高效的身份验证机制。

在本文中,我们将一步一步地解析chap的安全认证过程,并探讨其在实际应用中的重要性。

首先,让我们了解Chap的基本工作原理。

Chap是一种基于密码散列的挑战-握手认证协议。

在通信开始之前,客户端和服务器之间通过网络发送一系列挑战和响应消息进行握手。

Chap使用了一种称为单向散列函数(One-Way Hash Function)的密码学算法来生成和验证挑战-响应对。

这种算法可以确保在不传输明文密码的情况下,通过比对散列值来实现身份验证。

在Chap的安全认证过程中,首先,服务器将发送一个挑战给客户端。

这个挑战是一个随机生成的字符串,用于增加被攻击者猜测答案的难度。

客户端接收到挑战后,使用事先共享的密钥和密码散列函数来计算一个响应值,并将其返回给服务器。

在第二步中,服务器将使用相同的密钥和密码散列函数来计算预期的响应值。

然后,服务器将比对客户端发送的响应值和计算出的预期响应值。

如果两者相等,那么服务器将认为客户端是合法的,并允许其继续通信。

否则,将拒绝客户端的认证请求。

Chap的安全认证机制通过引入挑战和响应的方式,增加了破解者破解密码的难度。

即使在网络被攻击者截获的情况下,破解者也无法获得明文密码,因为挑战和响应都是通过密码散列函数计算得到的。

这种单向散列函数的特性,使得Chap成为一种相对安全的认证协议。

现在让我们探讨一下Chap在实际应用中的重要性。

Chap广泛应用于各种网络通信场景,例如拨号连接、虚拟专用网(VPN)、局域网(LAN)和广域网(WAN)等。

通过使用Chap的安全认证机制,网络管理员可以确保只有合法用户可以访问网络资源,从而提高网络的安全性和保密性。

chap认证的流程

chap认证的流程

Chap认证的流程

Chap认证是一种网络安全协议,用于在客户端和服务器之间建立安全连接。

它使用了挑战-响应机制来验证客户端身份,并确保数据传输的机密性和完整性。

下面将介绍Chap认证的详细流程。

第一步:建立连接

在进行Chap认证之前,客户端和服务器必须先建立连接。

这个过程通常是通过PPP协议完成的,其中包括了协议版本、最大传输单元、压缩方式等信息的交换。

第二步:发起挑战

一旦连接建立成功,服务器会向客户端发送一个随机数作为挑战。

这个随机数通常是一个128位或256位的数字,用于确保每次认证都是独一无二的。

第三步:响应挑战

客户端收到服务器发送的挑战后,使用自己保存的密码或密钥来计算出一个响应值。

这个响应值通常也是一个128位或256位的数字,可以通过MD5或SHA等加密算法生成。

第四步:发送响应

客户端将计算出来的响应值发送给服务器进行验证。

如果服务器收到了正确的响应值,则说明客户端身份合法,并且可以开始进行数据传输。

第五步:确认连接

一旦Chap认证通过,服务器会向客户端发送一个确认消息,表示连接已经建立成功。

此时客户端和服务器之间的通信就可以开始了。

总结

Chap认证是一种简单而有效的网络安全协议,它使用挑战-响应机制来验证客户端身份,并确保数据传输的机密性和完整性。

在进行Chap 认证之前,客户端和服务器必须先建立连接,并且需要使用密码或密钥来计算出响应值。

如果响应值正确,则认证通过,否则连接将被拒绝。

Chap认证可以用于各种网络环境中,例如拨号连接、虚拟专用网等。

CHAP解释

CHAPCHAP全称是PPP(点对点协议)询问握手认证协议(Challenge Handshake Authentication Protocol)。

该协议可通过三次握手周期性的校验对端的身份,可在初始链路建立时完成时,在链路建立之后重复进行。

通过递增改变的标识符和可变的询问值,可防止来自端点的重放攻击,限制暴露于单个攻击的时间。

目录简述询问握手认证协议(CHAP)通过三次握手周期性的校验对端的身份,在初始链路建立时完成,可以在链路建立之后的任何时候重复进行。

1. 链路建立阶段结束之后,认证者向对端点发送“challenge”消息。

2. 对端点用经过单向哈希函数计算出来的值做应答。

3. 认证者根据它自己计算的哈希值来检查应答,如果值匹配,认证得到承认;否则,连接应该终止。

4. 经过一定的随机间隔,认证者发送一个新的 challenge 给端点,重复步骤 1 到 3 。

通过递增改变的标识符和可变的询问值,CHAP 防止了来自端点的重放攻击,使用重复校验可以限制暴露于单个攻击的时间。

认证者控制验证频度和时间。

特性该认证方法依赖于只有认证者和对端共享的密钥,密钥不是通过该链路发送的。

虽然该认证是单向的,但是在两个方向都进行 CHAP 协商,同一密钥可以很容易的实现相互认证。

由于CHAP 可以用在许多不同的系统认证中,因此可以用NAME 字段作为索引,以便在一张大型密钥表中查找正确的密钥,这样也可以在一个系统中支持多个 NAME/ 密钥对,并可以在会话中随时改变密钥。

CHAP 要求密钥以明文形式存在,无法使用通常的不可回复加密口令数据库。

CHAP 在大型网络中不适用,因为每个可能的密钥由链路的两端共同维护。

协议结构CHAP 帧格式CHAP 的配置选项格式如下:8 16 32 40 bitType Length Authentication-Protocol AlgorithmType ― 3Length ― 5Authentication-Protocol ― 对于CHAP,为 C223(Hex)。

9、PPP CHAP验证详解(抓包分析) (TEST系列文档) V1.2

PPP CHAP验证详解Version 1.2 Update:2014-11-10 By:鲍中帅一、概述 (2)二、实现 (2)2.1、实现目标 (2)2.2、实现步骤 (2)2.3、效果查看 (3)2.4、分析过程 (4)A、debug分析过程(R1为例) (4)B、抓包分析过程 (5)三、补充 (6)一、概述在广域网中,PPP因其具备地址协商、身份验证等特性,得到了较多的使用,本章,主要讲解PPP中较为安全的一款身份验证方式:CHAP;CHAP相对于PAP,弥补了PAP直接传递口令的缺陷,实现了在不直接传递口令的前提下对身份的确认;CHAP具体的验证过程主要有以下几步:A、当链路UP后,主验证方会触发发送挑战报文,报文类型为challenge,在报文中,用1来表示;挑战报文主要携带的内容为:报文ID、挑战的随机数以及本接口下配置的用户名;B、当被验证方收到对方发送过来的挑战报文后,会提取出报文中的报文ID、随机数、以及用户名,此后先查找本接口下是否配置了相应的chap password,若接口下没有配置,则提取出主验证方发送过来的报文中的用户名查找本设备的aaa用户账户数据库,找到用户名所对应的密码,并将对端发送过来报文的报文ID、随机数以及刚刚查找到的密码在一起进行hash运算;得到hash值;C、之后,被验证方将刚刚运算得到的值加上主验证方之前发送过来的报文ID以及本设备接口下配置的用户名,一并发送给对端;此时报文类型为response,用2来表示;D、对端也就是主验证方收到后,提取出其中的用户名,查找用户账户数据库,若找到相应的password,则用报文ID、之前发送过去的随机数以及刚刚查找到的password,进行hash运算,得到一个值,将这个值与刚刚被验证方发送过来的值做比较,若一致,则认为两端的密码一致,口令验证正确;主验证方将会发送一个验证通过的报文给被验证方,提示验证通过,此报文类型用3来表示;反之,则会发送一个验证失败的报文,报文类型用4来表示;E、这里可以看出,在会话中,两端的报文ID需要是一样的(自动生成),同时,两端的密码也要求是一样的(手工配置),否则将会出现验证错误;二、实现主验证方被验证方R1R22.1、实现目标在两台路由器之间连接了一根串行链路,为了保证安全性,使用了CHAP验证,R1作为主验证方,R2作为被验证方,要求仅仅只能访问验证通过的设备;验证失败的设备不能够互相访问;2.2、实现步骤#首先配置主验证方R1:[R1]local-user r1 class network//红色部分,是V7平台需要注意的,V5没有;[R1-luser-network-r1]password simple admin[R1-luser-network-r1]service-type ppp#以上是创建本地用户账户数据库;[R1]interface Serial 1/0[R1-Serial1/0]ip address 10.1.12.1 255.255.255.0[R1-Serial1/0] ppp authentication-mode chap//设置本端为主验证方,并开启chap验证;[R1-Serial1/0] ppp chap user r2 //设置验证对端的用户名;#以上是在接口下开启验证以及设置连通性相关参数;这里需要提到,主验证方的接口下如果不配置用户名,即:ppp chap user r2这条命令,那么在H3C的设备上会用本设备的hostname来填充发起的challenge中的相关字段;具体的说,在本例中,如果主验证方R1的接口下不配置这个验证的user为r2,那么它仍然可以发起挑战,挑战报文中的用户字段填充的为主验证方设备的hostname,即:R1;#再配置被验证方R2:[R2]local-user r2 class network//红色部分,是V7平台需要注意的,V5没有;[R2-luser-network-r2]password simple admin[R2-luser-network-r2]service-type ppp#以上是创建本地用户账户数据库;[R2]interface Serial 1/0[R2-Serial1/0]ip address 10.1.12.2 255.255.255.0[R2-Serial1/0] ppp chap user r1 //设置验证对端的用户名;#以上是在接口下开启验证以及设置连通性相关参数;被验证方接口下必须要配置验证用户,否则无法建立验证会话;2.3、效果查看在配置完成后,需要将接口shutdown/undo shutdown后方可生效!切记!本质原因是因为验证阶段是在LCP协商阶段发现的,而端口一旦完成LCP协商后,验证参数将不会被再次协商,所以需要触发LCP 协商,而shutdown就可以触发;[R1]ping 10.1.12.2Ping 10.1.12.2 (10.1.12.2): 56 data bytes, press CTRL_C to break56 bytes from 10.1.12.2: icmp_seq=0 ttl=255 time=1.801 ms56 bytes from 10.1.12.2: icmp_seq=1 ttl=255 time=0.893 ms56 bytes from 10.1.12.2: icmp_seq=2 ttl=255 time=0.926 ms56 bytes from 10.1.12.2: icmp_seq=3 ttl=255 time=0.915 ms56 bytes from 10.1.12.2: icmp_seq=4 ttl=255 time=1.040 ms--- Ping statistics for 10.1.12.2 ---#验证通过,并且可以访问对端;2.4、分析过程过程分析主要是建立在报文分析之上,但如果现实条件不具备,可以通过debug来分析,效果类似;我们这里先通过debug来分析,之后再通过wireshark抓包来分析过程;A、debug分析过程(R1为例)在欲开启debug的设备上执行debug操作:命令为:<R1>terminal monitor<R1>terminal debugging<R1>debugging ppp chap all //可以根据需要开启相应的输出;%Sep 10 08:47:39:018 2014 R1 IFNET/5/LINK_UPDOWN: Line protocol state on the interface Serial1/0 changed to up .*Sep 10 08:47:39:018 2014 R1 PPP/7/CHAP_EVENT_0:PPP Event:Serial1/0 CHAP Initial EventState Initial*Sep 10 08:47:39:019 2014 R1 PPP/7/CHAP_EVENT_0:PPP Event:Serial1/0 CHAP Server Lower Up EventState Initial*Sep 10 08:47:39:019 2014 R1 PPP/7/CHAP_PACKET_0:PPP Packet:Serial1/0 Output CHAP(c223) Pkt, Len 27State Initial, code Challenge(01), id 1(报文ID), Len 23Value_Size: 16 Value:d4 50 18 40 41 c9 05 f5 83 93 76 74 9d 44 18 01(随机数)Name: r2(接口下配置的用户名)*Sep 10 08:47:39:020 2014 R1 PPP/7/CHAP_STATE_0:PPP State Change:Serial1/0 CHAP: Initial --> SendChallenge#以上是第一个过程,由主验证方发起的挑战报文;当主验证方检测到链路层UP后,将PPP状态机切换至initial,之后会发送一个挑战报文给被验证方;然后再将状态机由initial切换至SendChallenge;意味着挑战报文已经发送成功;*Sep 10 08:47:39:024 2014 R1 PPP/7/CHAP_PACKET_0:PPP Packet:Serial1/0 Input CHAP(c223) Pkt, Len 27State SendChallenge, code Response(02), id 1, Len 23Value_Size: 16 Value:d7 26 af 8f da 41 94 86 34 3a c0 87 fb 13 70 76Name: r1*Sep 10 08:47:39:024 2014 R1 PPP/7/CHAP_EVENT_0:PPP Event:Serial1/0 CHAP Receive Response EventState SendChallenge*Sep 10 08:47:39:024 2014 R1 PPP/7/CHAP_STATE_0:PPP State Change:Serial1/0 CHAP: SendChallenge --> WaitingAAA#R1作为主验证方收到了被验证方返回的关于挑战报文的回应包,即:response;这个报文是被验证方发送过来的,里面携带了相关参数;此时主验证方将提取出其中的用户名、报文ID以及自己之前保存的随机数,同本地的密码一起进行hash运算,得到一个值,将这个值与这里收到的值进行一次与运算,若结果一致,则认为验证通过,若不一致,则验证失败;这里的WaitingAAA状态便是在进行等待AAA计算结果;下面就是计算结束的状态了;*Sep 10 08:47:39:030 2014 R1 PPP/7/CHAP_EVENT_0:PPP Event:Serial1/0 CHAP AAA Result EventState WaitingAAA*Sep 10 08:47:39:030 2014 R1 PPP/7/CHAP_STATE_0:PPP State Change:Serial1/0 CHAP: WaitingAAA --> ServerSuccess*Sep 10 08:47:39:030 2014 R1 PPP/7/CHAP_PACKET_0:PPP Packet:Serial1/0 Output CHAP(c223) Pkt, Len 22State ServerSuccess, code SUCCESS(03), id 1, Len 18Message: Welcome to r2.#计算结束,将状态机从WaitingAAA切换至ServerSuccess;同时,会发送一个验证成功报文给被验证方;至此,验证结束;#若验证失败,则如下;*Sep 10 09:44:56:308 2014 R1 PPP/7/AUTH_ERROR_0:PPP Error:Serial1/0 CHAP: Server authentication failed No. 1 !*Sep 10 09:44:56:308 2014 R1 PPP/7/CHAP_STATE_0:PPP State Change:Serial1/0 CHAP: WaitingAAA --> ServerFailed*Sep 10 09:44:56:309 2014 R1 PPP/7/CHAP_PACKET_0:PPP Packet:Serial1/0 Output CHAP(c223) Pkt, Len 33State ServerFailed, code FAILURE(04), id 1, Len 29Message: Illegal user or password.B、抓包分析过程#这是主验证方发送的第一个报文,挑战包,可以看到详细的参数;包括报文ID、随机数以及用户名;#这是被验证发送的Response报文,其中的相关参数也很明确,需要注意的是,这里的Value并不是随机数,而是hash值,用来给主验证方做比较用的;只有Challenge报文中的Value值才是随机数;#验证成功后,由R1主验证方发送出来的报文;#若验证失败,则如下:三、补充3.1、CHAP验证的过程中,以上示例均是在本地的Local-user中完成用户账户数据验证的,其实也可以在接口下直接创建password,在H3C以及华为的设备中,若被验证方在接口下以及本地账户中均存在相应的Password,则优先选择接口下的password;3.2、以上示例演示的是单向验证,CHAP也支持双向验证,过程和单向验证一致,只是再重复一次罢了;。

同时启用chap和pap两种认证

使用的命令为:

R2(config-if)#ppp authentication chap pap或者

R2(config-if)#ppp authentication pap chap

如果同时启用了两种验证协议,则在配置中指定的第一种验证方式在链路协商过程中将被请求。如果另一端设备建议使用第二种验证方法,或者第一种验证方法没有通过,那么两台设备之间就开始尝试第二种验证方法。

ip address1.1.1.2 255.255.255.0

encapsulationppp

通过上面的配置,在没有启用任何认证的情况下,链路是通的。

配置步骤:

1.在两台路由器上进行pap认证:

如果我们进行单项认证的话配置应该如下

R1为认证的服务器端,需要建立本地口令数据库,并且开始pap认证。

R1(config)#usernameR2passwordgairuhe------------------------建立本地口令数据库

*Aug 23 17:07:24.107: Se1/0 CHAP: O FAILURE id 42 len 25 msg is "Authentication failed"

我们看到chap认证是通过发送一个challenge信息来进行认证。在R2上启用chap认证

R2(config)#int s1/0

此时链路已经起来,我们仅在R1上做了认证,而在R2上没有进行认证。这就是pap的单向认证。

Pap的双向认证:

Pap的双向认证其实就是将两端同时都配置为认证服务器端和认证客户端。在上面实验的基础上,我们只要将R2配置成服务器端,将R1配置成客户端即可。

R2(config)#username R1 password gairuhe

ppp chap

cisco CHAP验证详解为了保证网络环境的安全性,我们需要在网络环境中设置验证机制,也就是说当某个用户的设备想要和你的设备实现通讯时,必须得经过你的身份验证。

今天我们来看一下广域网协议PPP的身份验证。

PPP的身份验证方式分为两种,一种为PAP验证,PAP验证有一个缺点,就是在验证用户身份时信息以明文传输,这样在验证过程中很有可能第三方会窃取验证信息,因而安全性较差。

一种为CHAP验证,这种身份验证最大优点就是在验证过程中为加密验证,所以在网络中大多都采用的CHAP验证,因为它能够更好的保证网络的安全。

今天我们就来一起开一下CHAP配置和验证过程CHAP验证过程:①、A向B发起PPP连接请求②、B向A声明,要求对A进行CHAP验证③、A向B声明,同意验证④、路由器B把“用户ID,随机数”发给路由器A⑤、路由器A用收到的“用户ID和随机数”与“自己的密码”做散列运算⑥、路由器A把“用户ID、随机数、散列结果”发给B⑦、路由器B用收到的“用户ID、随机数”与“自己的密码”做散列运算,把散列运算结果与“A发过来的散列运算结果”进行比较,结果一样,验证成功;结果不一样,验证失败。

下面我们开始配置CHAP验证,试验环境如上图一、搭建基本环境配置A路由器A(config)#int lo0 启用一个回环端口Lo0,代表A路由器内部网络A(config-if)#ip address 192.168.10.1 255.255.255.0A(config-if)#exitA(config)#int s1/0 配置广域网端口s1/1A(config-if)#ip address 202.110.100.1 255.255.255.0A(config-if)#encap ppp 封装广域网协议为PPPA(config-if)#clock rate 64000 A、B路由器由A路由器的S1/1提供时钟频率A(config-if)#no shut 激活广域网端口A(config-if)#exitA(config)#router rip 配置路由协议RIP第二个人版本A(config-router)#version 2A(config-router)#net 192.168.10.0A(config-router)#net 202.110.100.0配置B路由器B(config)#int s1/0 配置B路由器S1/0端口B(config-if)#ip address 202.110.100.2 255.255.255.0B(config-if)#encap ppp 封装广域网协议PPPB(config-if)#no shut 激活S1/0端口B(config-if)#exitB(config)#router rip 配置RIP协议的第二个版本B(config-router)#ver 2B(config-router)#net 202.110.100.0在配置完基本的框架后此时A、B路由器就可以相互通讯了,我们可是使用show ip route 命令分别查看一下A、B路由器的路由表为了能够更好的看出下面的试验效果,我们还要看一下端口的状态,使用show interface 端口号查看端口状态。

实验十一PPP协议的CHAP验证

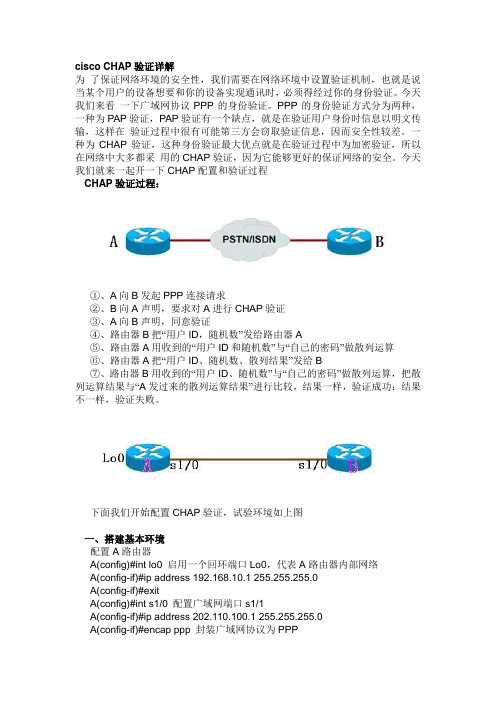

实验十二 PPP协议的CHAP验证一、实验目的1、了解PPP协议的基本概念和原理2、掌握PPP配置方法二、原理概述PPP(Point-to-Point Protocol,点到点协议)是用于在点到点线路上(拨号或专线)传输数据的数据链路层协议,具备用户验证能力,支持多种网络协议和地址自动分配,是目前广域网上应用最广泛的协议之一。

PPP解决了链路建立、维护、拆除、上层协议协商、认证等问题。

协议包括:一个将IP数据报封装到串行链路的方法;链路控制协议LCP;一套网络控制协议NCP;CHAP质询握手验证协议。

PPP身份验证协议:PAP或CHAP,一般说来CHAP是首选的验证协议。

PAP (密码验证协议)通过使用两次握手机制,为建立远程节点的验证提供了一个简单的方法。

特点:身份验证时密码以明文传送; 而且由于验证重试的频率和次数由远程发起者控制,因此不能防止回放攻击和重复的尝试攻击。

CHAP质询握手验证协议使用三次握手机制来启动一条链路和周期性的验证远程节点。

(回应数值是由单向哈希函数基于密码和挑战消息计算得出)远程路由器(Santa Cruz)主机名:santacruz 密码:boardwalk主机名:santacruz密码:boardwalk中心节点路由器(HQ)质询(Challenge)回应接受或拒绝三、实验内容1、配置两台路由器之间的PPP 连接。

2、 配置PPP 用户。

3、测试。

四、 实验环境主机两台,Cisco 路由器两台(R1,R2),各类线缆若干。

实验拓扑:五、实验步骤:1、连接:按上图所示用串行接口线缆连接路由器R1和R2。

2、配置路由器R1,R2R1router#conf trouter(config)#hostname r1r1(config)#username r2 password 2007r1(config)#int s0/0/0r1(config-if)#encapsulation pppr1(config-if)#clock rate 56000r1(config-if)#ppp authentication chapr1(config-if)#ip add 192.168.1.1 255.255.255.0r1(config-if)#no shS0 192.168.1.1 S1 192.168.1.2R2router#Conf trouter (config)#Hostname r2r2(config)#Username r1 passoword 2007r2(config)#int s0/0/1r2(config-if)#encapsulation pppr2(config-if)#no shutr2(config-if)#ppp authentication chapr2(config-if)#ip add 192.168.1.2 255.255.255.0 r2(config-if)#Exitr2#ping 192.168.1.13、显示CHAP验证过程:R1#ping 192.168.1.2R2#conf tR2(config)#int s0/0/1R2(config-if)#shR2(config-if)#no shR2(config-if)#^zR2#debug ppp authentication*Dec 11 08:46:15.191: Se0/0/1 PPP: Using default call direction*Dec 11 08:46:15.191: Se0/0/1 PPP: Treating connection as a dedicated line*Dec 11 08:46:15.191: Se0/0/1 PPP: Session handle[95000003] Session id[3]*Dec 11 08:46:15.191: Se0/0/1 PPP: Authorization required*Dec 11 08:46:15.199: Se0/0/1 CHAP: O CHALLENGE id 3 len 23 from "r2"*Dec 11 08:46:15.203: Se0/0/1 CHAP: I CHALLENGE id 3 len 23 from "r1"*Dec 11 08:46:15.203: Se0/0/1 CHAP: Using hostname from unknown source*Dec 11 08:46:15.203: Se0/0/1 CHAP: Using password from AAA*Dec 11 08:46:15.203: Se0/0/1 CHAP: O RESPONSE id 3 len 23 from "r2"*Dec 11 08:46:15.211: Se0/0/1 CHAP: I RESPONSE id 3 len 23 from "r1"*Dec 11 08:46:15.211: Se0/0/1 PPP: Sent CHAP LOGIN Request*Dec 11 08:46:15.211: Se0/0/1 PPP: Received LOGIN Response PASS*Dec 11 08:46:15.211: Se0/0/1 PPP: Sent LCP AUTHOR Request*Dec 11 08:46:15.211: Se0/0/1 PPP: Sent IPCP AUTHOR Request*Dec 11 08:46:15.211: Se0/0/1 LCP: Received AAA AUTHOR Response PASS*Dec 11 08:46:15.215: Se0/0/1 IPCP: Received AAA AUTHOR Response PASS*Dec 11 08:46:15.215: Se0/0/1 CHAP: O SUCCESS id 3 len 4*Dec 11 08:46:15.215: Se0/0/1 CHAP: I SUCCESS id 3 len 4*Dec 11 08:46:15.215: Se0/0/1 PPP: Sent CDPCP AUTHOR Request*Dec 11 08:46:15.215: Se0/0/1 CDPCP: Received AAA AUTHOR Response PASS*Dec 11 08:46:15.219: Se0/0/1 PPP: Sent IPCP AUTHOR Request*Dec 11 08:46:16.215: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/ 1, changed state to up五、实验报告要求1、描述PPP配置过程2、记录CHAP验证过程【思考题】1、说明CHAP验证的原理。

pap与chap

它的特点是只在网络上传输用户名,而并不传输用户口令,因此它的安全性要比

PAP 高。

CHAP 验证为三次握手验证,口令为密文(密钥),CHAP 验证过程如下:

?? 验证方向被验证方发送一些随机产生的报文,并同时将本端的主机名附带上

CHAP 验证为三次握手验证,口令为密文(密钥),CHAP 验证过程如下:

?? 验证方向被验证方发送一些随机产生的报文,并同时将本端的主机名附带上

一起发送给被验证方;

?? 被验证方接到对端对本端的验证请求(Challenge)时,便根据此报文中验

证方的主机名和本端的用户表查找用户口令字,如找到用户表中与验证方主机名

获,便有可能对网络安全造成极大的威胁。因此,它适用于对网络安全要求相对

较低的环境。

CHAP 验证为三次握手验证,口令为密文(密钥),CHAP 验证过程如下:

?? 验证方向被验证方发送一些随机产生的报文,并同时将本端的主机名附带上

一起发送给被验证方;

?? 被验证方接到对端对本端的验证请求(Challenge)时,便根据此报文中验

PAP 验证为两次握手验证,口令为明文,PAP 验证的过程如下:

被验证方发送用户名和口令到验证方;

验证方根据用户配置查看是否有此用户以及口令是否正确,然后返回不同的响应

(Acknowledge or Not Acknowledge)。

如正确则会给对端发送ACK 报文,通告对端已被允许进入下一阶段协商;否则

发送NAK 报文,通告对端验证失败。此时,并不会直接将链路关闭。只有当验

证不通过次数达到一定值(缺省为4)时,才会关闭链路,来防止因误传、网络

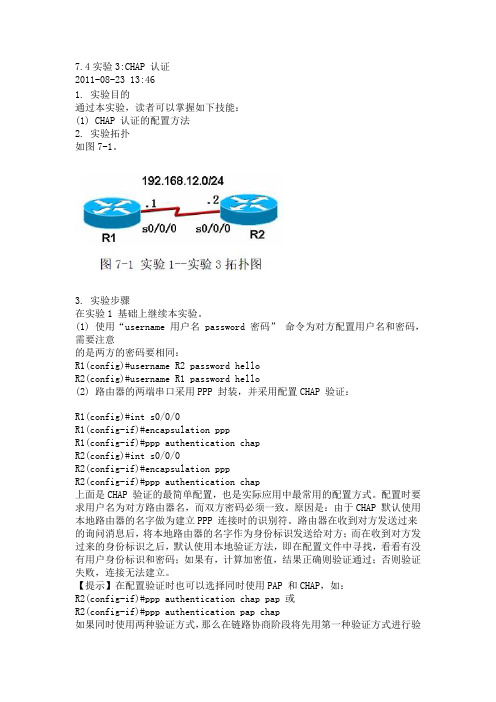

CHAP 认证

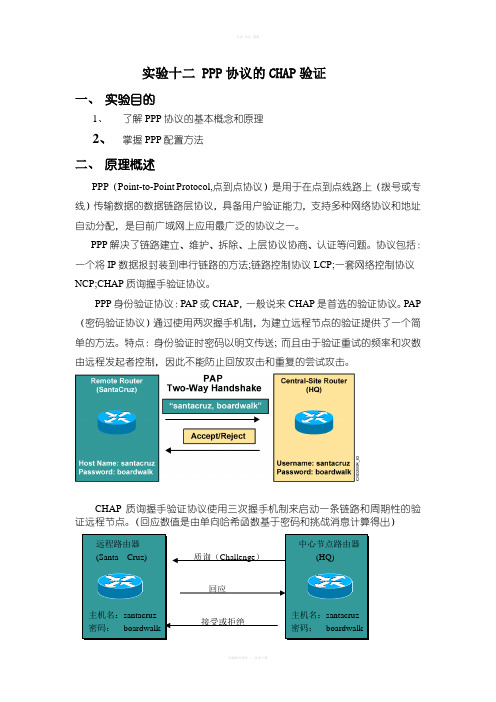

7.4实验3:CHAP 认证2011-08-23 13:461. 实验目的通过本实验,读者可以掌握如下技能:(1) CHAP 认证的配置方法2. 实验拓扑如图7-1。

3. 实验步骤在实验1 基础上继续本实验。

(1) 使用“username 用户名 password 密码” 命令为对方配置用户名和密码,需要注意的是两方的密码要相同:R1(config)#username R2 password helloR2(config)#username R1 password hello(2) 路由器的两端串口采用PPP 封装,并采用配置CHAP 验证:R1(config)#int s0/0/0R1(config-if)#encapsulation pppR1(config-if)#ppp authentication chapR2(config)#int s0/0/0R2(config-if)#encapsulation pppR2(config-if)#ppp authentication chap上面是CHAP 验证的最简单配置,也是实际应用中最常用的配置方式。

配置时要求用户名为对方路由器名,而双方密码必须一致。

原因是:由于CHAP 默认使用本地路由器的名字做为建立PPP 连接时的识别符。

路由器在收到对方发送过来的询问消息后,将本地路由器的名字作为身份标识发送给对方;而在收到对方发过来的身份标识之后,默认使用本地验证方法,即在配置文件中寻找,看看有没有用户身份标识和密码;如果有,计算加密值,结果正确则验证通过;否则验证失败,连接无法建立。

【提示】在配置验证时也可以选择同时使用PAP 和CHAP,如:R2(config-if)#ppp authentication chap pap 或R2(config-if)#ppp authentication pap chap如果同时使用两种验证方式,那么在链路协商阶段将先用第一种验证方式进行验证。

PPP会话建立过程及CHAP验证过程

PPP 会话建立过程一个完整的ppp 会话建立大体需要以下三步:1、链路建立阶段:在这个阶段,运行PPP 的设备会发送LCP 报文来检测链路的可用情况,如果链路可用则会成功建立链路,否则链路建立失败。

2、验证阶段(可选):链路成功建立后,根据PPP 帧中的验证选项来决定是否验证。

如果需要验证,则开始PPP 或者CHAP 验证,验证成功后开始网络协商阶段。

3、网络层协商阶段:运行PPP 的双方发送NCP 报文来选择并配置网络层协议,双方会协商彼此使用的网络层协议(例如是IP 或者是IPX ),同时也会选择对应的网络层地址(如IP 地址或IPX 地址)。

如果协商通过则PPP 链路建立成功。

PPP 会话流程PPP 会话流PSTN/ISTN ROUTER-A ROUTER-B 链路的建立和配置协调阶段 可选的验证阶段,选择PAP 或者CHAP 网络层协议配置协商阶段Establish 阶段 Dead 阶段 链路建立失败 Authenticate 阶段 Network 阶段Terminate 阶段LCP Opened验证失败 验证通过或 无验证 关闭 Down详细的PPP会话建立流程如下:1、当物理层不可用时,PPP链路处于Dead阶段,链路必须从这个阶段开始和结束。

2、当物理层可用是进入Establish阶段。

PPP链路在Establish阶段进行LCP协商,协商的内容包括是否采用链路捆绑、使用哪种验证方式、最大传输单元等。

协商成功后LCP进入Opened状态,表示底层链路已经建立。

3、如果配置了验证,则进入Authenticate阶段,开始CHAP或者PPP验证。

4、如果验证失败则进入Terminate阶段,拆除链路,LCP状态转为Down;如果验证成功则进入Network阶段,有NCP协商网络层协议参数,此时LCP状态仍为Opened,而NCP状态从Initial转到Request。

5、NCP协商支持IPCP协商,IPCP协商主要包括双方的IP地址。

任务10: CHAP认证

任务10 CHAP认证一、【技术原理】CHAP全称是PPP(点对点协议)询问握手认证协议(Challenge Handshake Authentication Protocol)。

该协议可通过三次握手周期性的校验对端的身份,可在初始链路建立时完成时,在链路建立之后重复进行。

通过递增改变的标识符和可变的询问值,可防止来自端点的重放攻击,限制暴露于单个攻击的时间。

二、【任务描述】1、为路由器指定唯一主机名2、列出认证路由器时所使用的远端主机名称和口令,密码为CCNA.3、WAN接口上完成PPP协议的封装和CHAP认证的配置三、【任务实现】1、规划拓扑结构2、配置过程:1)配置R1Router(config)#hostname R1R1(config)#username R2 password ccna注:用于验证对端发送过来的用户名和口令,用户名必须是对端的hostname,而口令在两段必须要一样。

R1(config)#interface serial 0R1(config-if)#ip address 192.168.12.1 255.255.255.0R1(config-if)#encapsulation pppR1(config-if)#ppp authentication chapR1(config-if)#no shutdown注:启用CHAP认证协议。

CHAP是双向验证协议。

并使用hostname作为用户名去被验证,用本地用户列表来验证对端。

2)配置R2Router(config)#hostname R2R2(config)#interface serial 0R2(config-if)#ip address 192.168.12.2 255.255.255.0R2(config-if)#clock rate 64000R2(config-if)#encapsulation pppR2(config-if)#ppp authentication chapRr2(config-if)#no shutdownR2(config-if)#exit注:在对端需要配置相同的,CHAP是双向认证。

chap原理

chap原理

CHAP(Challenge-Handshake Authentication Protocol)是一种常见的网络认证协议,用于在计算机之间进行身份验证。

它采用挑战-握手的方式确保通信双方的身份合法性,防止身份冒充攻击。

CHAP 的原理如下:

1.CHAP挑战:认证过程开始时,服务器会向客户端发送一个挑

战请求。

这个挑战请求通常包含一个随机生成的字符串(称为

挑战字符串)。

2.客户端回应:客户端收到挑战请求后,根据事先约定好的认证

机制和加密算法,将挑战字符串和自己的认证信息(如密码)

进行运算,生成一个回应字符串。

3.回应验证:客户端将生成的回应字符串发送给服务器。

服务器

收到回应字符串后,使用与客户端相同的认证机制和加密算法,对挑战字符串和自己的认证信息进行运算,生成一个本地的期

望回应。

4.握手验证:服务器将本地生成的期望回应与收到的回应字符串

进行比对。

如果两者匹配,说明客户端拥有合法的认证信息,

认证成功。

服务器返回一个认证通过的响应。

注意事项:

•CHAP中的挑战和回应都是通过加密算法进行的,防止中间人攻击和窃取明文密码。

•CHAP的认证过程在每次通信时都会进行,以确保认证信息的

安全性。

•CHAP的密码等认证信息在传输过程中是不明文传输的,加密后的挑战和回应是用于验证身份的。

CHAP协议提供了一种相对安全的身份验证机制,特别适用于拨号连接等环境下的认证。

它已经被广泛应用于各种网络认证场景,如远程访问(RAS)、虚拟专用网(VPN)等。

CHAP验证过程及单双向验证

CHAP验证过程及单双向验证CHAP(Challenge-Handshake Authentication Protocol)是一种用于身份验证的网络协议。

它主要用于验证两个设备之间的身份,以确保只有经过授权的设备可以访问网络资源。

CHAP协议提供了一种安全的方式来验证设备的身份,防止未经授权的设备访问网络。

首先,初始化阶段,也称为建立连接阶段。

在这个阶段,客户端发送一个认证请求到服务器。

服务器会返回一个随机生成的挑战字符串给客户端,这个挑战字符串是通过一种加密哈希算法生成的。

客户端收到挑战字符串后,会将其和自己的密码进行加密哈希,然后将结果发送回服务器。

接下来是挑战-响应阶段。

在这个阶段,服务器收到客户端发送的哈希后,会使用相同的加密哈希算法对挑战字符串和存储在服务器中的密码进行哈希计算。

然后,服务器将其得到的哈希值与客户端发送的哈希值进行比较。

如果两个哈希值匹配,服务器会将一个成功的响应发送给客户端。

最后是确认阶段。

在这个阶段,客户端收到来自服务器的成功响应后,会向服务器发送一个确认消息。

服务器收到确认消息后,会向客户端发送确认响应。

如果客户端收到确认响应,那么整个身份验证过程就完成了。

单向验证是指只有服务器验证客户端的身份,而客户端不验证服务器的身份。

在这种情况下,客户端只需要发送认证请求和对挑战字符串进行哈希计算,然后进行确认即可。

这种方式适用于只要求验证客户端身份,而不关心服务器身份的情况。

双向验证则是指不仅服务器验证客户端的身份,客户端也验证服务器的身份。

在这种情况下,客户端发送认证请求后,服务器除了要验证客户端发送的哈希值外,还需要发送一个挑战字符串给客户端,并等待客户端的响应。

客户端收到挑战字符串后,除了对其进行哈希计算外,还需要验证服务器发送的确认响应。

只有当服务器的身份验证通过以及客户端发送的哈希值和确认响应都正确时,整个身份验证过程才算完成。

双向验证通常用于对网络安全性要求较高的环境,例如银行、金融机构等。

CHAP验证过程及单双向验证

CHAP验证过程及单双向验证CHAP过程说明,这是一个单向挑战验证过程:首先,766路由器拨入到3640上来,在3640上的接口中有这样的配置:ppp authentication chap. 如上图.LCP协议负责验证过程,3640在接到拨入后,开始对766发出挑战数据包.如上图,3640产生一个挑战包,发给766,内容包括:1. 01所在字段是类型字段,01表示这是一个挑战.2.ID字段表示这次挑战,是挑战序列号3.RANDOM,随机数字,它由挑战方产生.4.最后一个字段是用户名字段,用于对方根据该名称查找对应的PASSWORD在发出这个挑战包后,3640在自己的路由器里保存了ID和RANDOM值,供下面的MD5计算用.如上图,766接到了挑战包,它从挑战数据包中搜集以下信息:1.ID值2.RANDOM值3.根据包中的用户名,在自己的数据库(本地的或者TACACS+,RADIUS)查找对应的密码.将上面的三个信息使用MD5进行计算,获得一个HASH.如上图,766路由器产生一个挑战回应数据包,它包含:1.类型字段,02表示回应.2.ID值,从挑战包中直接复制过来的.3.HASH,就是刚才766计算出来的HAS4.用户名字段,供一会3640查找密码用.如上图,3640接到回应包,3640从回应包中抽取用户名,并查找到对应的密码,然后利用之前保存的ID,RANDOM以及查到的密码来计算自己的HASH,然后将自己计算得到的HASH与回应中的HASH比较,如果相同,验证成功.如果不同验证失败.验证成功的返回示意.注意类型字段=03表示成功,后面的WELCOME IN 只是为了图示形象化.如果验证失败,则返回的类型字段=04.从上面整个过程可以看出,在整个验证过程中,只有用户名,ID,随机数,以及ID+密码+随机数的HASH被发送,真实密码始终没有被发送,同时根据2边计算所需的参数看,在2台路由器上配置的密码一定要相同,否则验证将失败.上面这是一个单向验证过程,如果是配置的双向验证,那么首先发起挑战的是发起呼叫的一方.整个过程是上面过程的2次重复.单/双向验证问题:One-way authentication is often required when you connect tonon-Cisco devices.ppp authentication {chap | ms-chap | ms-chap-v2 | eap |pap} [callin] 后面的CALLIN 参数表示,只在接受到呼叫时才发出挑战.那么根据2边以及有无该参数,我们可以产生2*2=4种组合.由于没有环境作该实验,所以无法验证4种是否都合法,但参考思科在线文档,给出的是以下配置组合:从上面可以看出,单向验证只在主动呼叫方配置该参数,单向时将由被呼叫方发起验证.双向验证则双边都无需配置.。

chap 的安全认证

chap 的安全认证CHAP是一种挑战握手认证协议,是PPP协议集中的一种链路控制协议,用于在网络物理连接后进行连接安全性验证。

CHAP 通过三次握手周期性地校验对端的身份,在初始链路建立时完成,并在链路建立之后的任何时候重复进行。

相比PAP,CHAP更加可靠,因为CHAP的主动权掌握在服务器手中,验证方是服务器,被验证方是客户端。

CHAP认证方式如下:1. 链路建立阶段结束之后,认证者向对端发送“challenge”和用户名信息。

2. 对端收到“challenge”后使用之前双发协商好的一种算法(哈希算法)生成应答后送回。

3. 认证者收到应答后将和本端通过哈希算法计算的结果进行检查,如果匹配则认证成功,否则终止连接。

此外,PPP两端双方向的鉴权方式可以不同,即A端为B端鉴权时使用PAP方式,而同时B端使用CHAP方式为A端鉴权。

CHAP比RAP更安全,因为RAP在线路上发送明文密码,CHAP 发送的是经过算法加工后的随机序列,而且即使是双方通信过程中身份验证也能随时进行,就算某次密码被破解,短时间内也会更新。

CHAP在现代网络中的应用随着网络技术的不断发展,CHAP协议在众多网络场景中发挥着重要作用。

以下列举了一些典型的应用场景:1.远程访问:在很多企业网络中,员工需要通过远程访问服务器来办公。

此时,CHAP可以确保只有经过认证的用户才能访问内部资源,提高网络安全性。

2.虚拟专用网络(VPN):CHAP常用于VPN设备之间的身份验证,确保数据传输的安全性。

在VPN建立过程中,CHAP可以防止未经授权的设备访问企业内部网络。

3.无线网络:在无线网络环境中,CHAP同样可以发挥重要作用。

它可以确保无线设备之间的通信安全,防止未经授权的设备接入无线网络。

4.物联网(IoT):随着物联网的普及,越来越多的设备连接到网络上。

CHAP可以帮助确保这些设备之间的通信安全,防止恶意攻击。

5.云计算:在云计算环境中,CHAP可以用于云服务提供商和客户之间的身份验证,确保数据和资源的安全传输。

chap认证的流程

CHAP认证流程简介CHAP (Challenge-Handshake Authentication Protocol) 是一种用于网络认证的协议,用于验证两个通信节点(典型的是客户端和服务器)之间的身份。

CHAP通过使用散列函数和加密算法来防止中间人攻击和密码破解,提供更高的安全性。

本文将详细介绍CHAP认证的流程步骤,包括协议规范,握手过程和认证验证过程。

流程步骤1. 建立连接首先,客户端和服务器建立一个连接。

这可以通过网络进行,使用TCP/IP协议或其他类似协议。

2. 发送挑战请求服务器首先向客户端发送一个挑战请求。

该请求包含一个随机的挑战值(Challenge Value),通常为64位的随机数。

3. 客户端响应挑战接收到挑战请求后,客户端使用服务器提供的挑战值计算挑战响应。

挑战响应的计算过程如下: a) 客户端在挑战值后附加一个密钥(Secret Key)作为共享密码,可以是明文密码或加密后的密码。

b) 使用散列函数(通常是MD5或SHA)对上述结果进行散列运算,得到挑战响应值。

4. 发送挑战响应客户端将计算得到的挑战响应发送给服务器。

5. 服务器验证响应服务器接收到客户端的挑战响应后,使用与客户端相同的计算方法计算出挑战响应值。

6. 认证验证服务器将自己计算得到的挑战响应值与客户端发送的挑战响应进行比较。

如果两者相等,则验证成功,客户端被确认为合法的用户。

7. 返回结果服务器根据验证的结果,返回一个认证结果给客户端。

如果验证成功,通常返回一个确切的成功消息;如果验证失败,通常返回一个错误消息。

8. 数据传输如果验证成功,客户端和服务器之间的数据传输就可以开始。

认证过程只需要在连接建立时进行一次,后续的数据传输可以使用相同的连接,而无需重复认证。

流程图下面是CHAP认证流程的可视化流程图,更直观地表示了每个步骤的依赖关系和执行顺序。

图1. CHAP认证流程图graph TDA[建立连接]A --> B[发送挑战请求]B --> C[响应挑战]C --> D[发送挑战响应]D --> E[验证挑战响应]E --> F[认证验证]F --> G[返回结果]G --> H[数据传输]总结CHAP认证是一种安全的网络认证协议,通过使用挑战-响应机制和散列函数来验证通信双方的身份。

PPP之CHAP验证

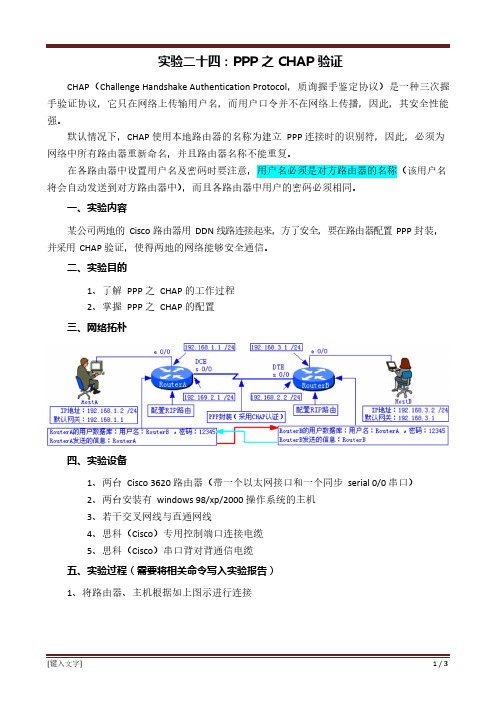

实验二十四:PPP之CHAP验证CHAP(Challenge Handshake Authentication Protocol,质询握手鉴定协议)是一种三次握手验证协议,它只在网络上传输用户名,而用户口令并不在网络上传播,因此,其安全性能强。

默认情况下,CHAP使用本地路由器的名称为建立PPP连接时的识别符,因此,必须为网络中所有路由器重新命名,并且路由器名称不能重复。

在各路由器中设置用户名及密码时要注意,用户名必须是对方路由器的名称(该用户名将会自动发送到对方路由器中),而且各路由器中用户的密码必须相同。

一、实验内容某公司两地的Cisco路由器用DDN线路连接起来,方了安全,要在路由器配置PPP封装,并采用CHAP验证,使得两地的网络能够安全通信。

二、实验目的1、了解PPP之CHAP的工作过程2、掌握PPP之CHAP的配置三、网络拓朴四、实验设备1、两台Cisco3620路由器(带一个以太网接口和一个同步serial0/0串口)2、两台安装有windows98/xp/2000操作系统的主机3、若干交叉网线与直通网线4、思科(Cisco)专用控制端口连接电缆5、思科(Cisco)串口背对背通信电缆五、实验过程(需要将相关命令写入实验报告)1、将路由器、主机根据如上图示进行连接2、设置主机的IP地址、子网掩码和默认网关3、配置RouterA的以太网接口Router#configure terminalRouter(config)#hostname RouterARouterA(config)#interface Ethernet0/0RouterA(config-if)#ip address192.168.1.1255.255.255.0RouterA(config-if)#no shutdownRouterA(config-if)#exit4、配置RouterB的以太网接口Router#configure terminalRouter(config)#hostname RouterBRouterA(config)#interface Ethernet0/0RouterA(config-if)#ip address192.168.3.1255.255.255.0RouterA(config-if)#no shutdownRouterA(config-if)#exit5、配置RouterA的同步串行接口RouterA#configure terminalRouterA(config)#interface serial0/0RouterA(config-if)#ip address192.168.2.1255.255.255.0RouterA(config-if)#no shutdownRouterA(config-if)#exit6、配置RouterB的同步串行接口RouterB#configure terminalRouterB(config)#interface serial0/0RouterB(config-if)#ip address192.168.2.2255.255.255.0RouterB(config-if)#no shutdownRouterB(config-if)#exit7、DCE设备端(RouterA)PPP封装之CHAP验证设置(关键配置)RouterA#configure terminalRouterA(config)#username RouterB password12345RouterA(config)#interface serial0/0RouterA(config-if)#encapsulation pppRouterA(config-if)#ppp authentication chapRouterA(config-if)#clock rate64000RouterA(config-if)#exit8、DTE设备端(RouterB)PPP封装之CHAP验证设置(关键配置)RouterB#configure terminalRouterB(config)#username RouterA password12345RouterB(config)#interface serial0/0RouterB(config-if)#encapsulation pppRouterB(config-if)#ppp authentication chapRouterB(config-if)#exit9、查看各路由器接口状态(所有接口必须全部UP,且配置的协议也已经UP)RouterA#show protocolsRouterB#showprotocols10、配置RouterA的RIP简单路由协议RouterA#configure terminalRouterA(config)#router ripRouterA(config-router)#network192.168.1.0RouterA(config-router)#network192.168.2.0RouterA(config-router)#exit11、配置RouterB的RIP简单路由协议RouterB#configure terminalRouterB(config)#router ripRouterB(config-router)#network192.168.2.0RouterB(config-router)#network192.168.3.0RouterB(config-router)#exit六、思考问题1、与PAP验证相比,CHAP验证具有哪些优点?2、在配置PPP之CHAP验证时,两端路由器的用户名及密码应如何设置?七、实验报告要求:按学院实验报告要求完成实验报告的书写。

chap 认证流程

chap 认证流程下载温馨提示:该文档是我店铺精心编制而成,希望大家下载以后,能够帮助大家解决实际的问题。

文档下载后可定制随意修改,请根据实际需要进行相应的调整和使用,谢谢!并且,本店铺为大家提供各种各样类型的实用资料,如教育随笔、日记赏析、句子摘抄、古诗大全、经典美文、话题作文、工作总结、词语解析、文案摘录、其他资料等等,如想了解不同资料格式和写法,敬请关注!Download tips: This document is carefully compiled by theeditor. I hope that after you download them,they can help yousolve practical problems. The document can be customized andmodified after downloading,please adjust and use it according toactual needs, thank you!In addition, our shop provides you with various types ofpractical materials,such as educational essays, diaryappreciation,sentence excerpts,ancient poems,classic articles,topic composition,work summary,word parsing,copy excerpts,other materials and so on,want to know different data formats andwriting methods,please pay attention!CHAP(挑战握手认证协议)是一种验证远程访问连接(例如,拨号连接或VPN连接)用户身份的认证协议。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

CHAP验证过程

1.A向B发起PPP连接请求

2.B向A声明,要求对A进行CHAP验证

3.A向B声明,同意验证

4.B把“用户ID、随机数”发给A

5.A用收到的“用户ID和随机数”与“自已的密码”做散列运算

6.A把“用户ID、随机数、散列结果”发给B

7.B用收到的“用户ID、随机数”与“自已的密码”做散列运算,把散列运算的结果与“A 发过来的散列结果”进行比较,结果一样,验证成功,结果不一样,验证失败。

一、搭建基本环境

配置路由器A

int lo0 !启用一个回环端口lo0代表路由器A内部结构。

ip address 192.168.10.1 255.255.255.0

int s1/0 !配置广域网端口s1/0

ip address 202.110.100.1 255.255.255.0

enca ppp !封装广域网端口s1/0

clock rate 64000 !A、B路由器提供时钟频率

router rip 配置路由协议RIP第二版

version 2

network 192.168.10.0

network 202.110.100.0

配置路由器B

int s1/0

ip address 202.110.100.2 255.255.255.0

enca ppp

router rip

version 2

network 202.110.100.0

二、配置PPP的CHAP验证

需要两步完成

(1)配置验证所需要的用户名和密码

username 用户名password 密码

注意用户名为对方设备使用hostname 设置的设备名,密码两端设备应配置相同。

(2)启用CHAP验证,在广域网端口上启用 CHAP

ppp authentication chap

实际配置如下:

routerA(config)#username routerB password 123

routerA(config)#int s1/0

routerA(config-if)#ppp authentication chap

当路由器上设置完chap验证时,A、B路由器同时提示s1/0端口协议为down状态,这是因为A路由器配置了chap验证,而路由器B没有通过身份验证所导致的结果。

当作了如下配置后自动为up状态。

ruoterB(config)# username routerA password 123。