03-H3C WX系列AC+Fit AP 802.1x无线认证和IAS配合典型配置举例

H3C WX系列AC_Fit AP典型配置案例集负载均衡典型配置举例

H3C WX 系列 AC+Fit AP 负载均衡 典型配置举例

关键词:Load balance,RRM 摘 要:介绍 Load Balance 的典型配置,包括基于用户、流量两种方式。 缩略语:

缩略语

英文全名

中文解释

AC

Access Controller

无线控制器

AP

Access Point

无线接入点

4.3.1 配置AC······································································································································ 5 4.4 验证结果 ·············································································································································· 6 5 相关资料 ·············································································································································· 7 5.1 其它相关资料······································································································································· 7

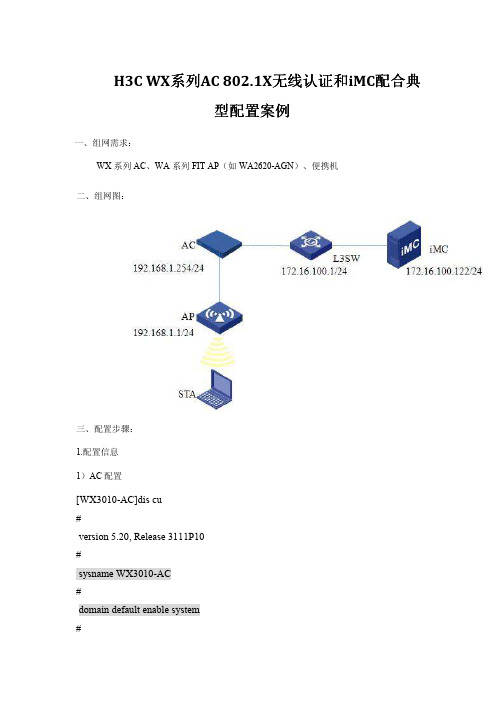

802.1X无线认证和iMC

[WX3010-AC-radius-h3c] key authentication h3c # 设置系统与计费 RADIUS 服务器交互报文时的共享密钥为 h3c。

# 设置当前服务模板的 SSID(服务模板的标识)为 test-802.1x。 [WX3010-AC-wlan-st-1] ssid test-802.1x # 将 WLAN-ESS1 接口绑定到服务模板 1。 [WX3010-AC-wlan-st-1] bind WLAN-ESS 1 # 设置无线客户端接入该无线服务(SSID)的认证方式为开放式系统认证。 [WX3010-AC-wlan-st-1] authentication-method open-system # 使能 TKIP 加密套件。 [WX3010-AC-wlan-st-1] cipher-suite tkip # 设置在 AP 发送信标和探查响应帧时携带 WPA IE。 [WX3010-AC-wlan-st-1] security-ie wpa # 使能服务模板。 [WX3010-AC-wlan-st-1] service-template enable 2、配置 iMC 1)接入设备配置

# vlan 100 # interface Vlan-interface1 ip address 192.168.1.253 255.255.255.0 # interface Vlan-interface2 ip address 192.168.2.253 255.255.255.0 # interface Vlan-interface100 ip address 172.16.100.201 255.255.255.0 # interface Aux1/0/0 # interface GigabitEthernet1/0/1 poe enable # interface GigabitEthernet1/0/2 port link-type trunk port trunk permit vlan all # interface GigabitEthernet1/0/3 # interface GigabitEthernet1/0/4 # interface GigabitEthernet1/0/5 # interface GigabitEthernet1/0/6 # interface GigabitEthernet1/0/7 # interface GigabitEthernet1/0/8

H3C?WX2220?AP??WPA+802.1X无线认证和IAS配合应用_clocker...

H3C?WX2220?AP??WPA+802.1X无线认证和IAS配合应用_clocker...H3C WX2220 AP WPA+802.1X无线认证和IAS配合应用1. 组网需求通过配置AP实现RADIUS服务器对登录AP的用户进行认证和计费:l 一台RADIUS服务器(担当认证、计费服务器的职责)通过Swtich与AP相连,服务器IP地址为8.20.1.2/8。

l AP与认证、计费RADIUS服务器交互报文时的共享密钥均为h3c,发送给RADIUS服务器的用户名中不带域名。

l 在RADIUS服务器上设置与AP交互报文时的共享密钥为h3c。

l AP每隔3分钟就向RADIUS服务器发送一次实时计费报文。

l AP取消缓存没有得到响应的停止计费请求报文。

l 使能accounting-on功能,即要求AP重启后,发送accounting-on报文通知RADIUS server AP已经重启,要求RADIUS server强制该AP的用户下线。

2. 组网图WPA+802.1X无线认证和IAS配合应用组网图3. 配置步骤(1) 配置AP# 启用端口安全,并配置802.1X的认证方式为EAP。

[AP] port-security enable[AP] dot1x authentication-method eap# 配置RADIUS方案。

[AP] radius scheme ias[AP-radius-ias] server-type extended[AP-radius-ias] primary authentication 8.20.1.2[AP-radius-ias] primary accounting 8.20.1.2[AP-radius-ias] key authentication h3c[AP-radius-ias] key accounting h3c[AP-radius-ias] user-name-format without-domain[AP-radius-ias] timer realtime-accounting 3[AP-radius-ias] undo stop-accounting-buffer enable[AP-radius-ias] accounting-on enable# 配置认证域的AAA方案。

H3C-802.1X配置

目录1 802.1x配置1.1 802.1x简介1.1.1 802.1x的体系结构1.1.2 802.1x的基本概念1.1.3 EAPOL消息的封装1.1.4 EAP属性的封装1.1.5 802.1x的认证触发方式1.1.6 802.1x的认证过程1.1.7 802.1x的定时器1.1.8 802.1x在设备中的实现1.1.9 和802.1x配合使用的特性1.2 配置802.1x1.2.1 配置准备1.2.2 配置全局802.1x1.2.3 配置端口的802.1x1.3 配置802.1x的Guest VLAN1.3.1 配置准备1.3.2 配置Guest VLAN1.4 802.1x显示和维护1.5 802.1x典型配置举例1.6 Guest VLAN、VLAN下发典型配置举例1 802.1x配置1.1 802.1x简介IEEE802 LAN/WAN委员会为解决无线局域网网络安全问题,提出了802.1x协议。

后来,802.1x协议作为局域网端口的一个普通接入控制机制在以太网中被广泛应用,主要解决以太网内认证和安全方面的问题。

802.1x协议是一种基于端口的网络接入控制协议(port based network access control protocol)。

“基于端口的网络接入控制”是指在局域网接入设备的端口这一级对所接入的用户设备进行认证和控制。

连接在端口上的用户设备如果能通过认证,就可以访问局域网中的资源;如果不能通过认证,则无法访问局域网中的资源。

1.1.1 802.1x的体系结构802.1x系统为典型的Client/Server结构,如图1-1所示,包括三个实体:客户端(Client)、设备端(Device)和认证服务器(Server)。

图1-1 802.1x认证系统的体系结构●客户端是位于局域网段一端的一个实体,由该链路另一端的设备端对其进行认证。

客户端一般为一个用户终端设备,用户可以通过启动客户端软件发起802.1x认证。

802.1x认证及相关配置

1、802.1x协议简介802.1x协议是基于Client/Server的访问控制和认证协议。

它可以限制未经授权的用户/设备通过接入端口(access port)访问LAN/WLAN。

在获得交换机或LAN提供的各种业务之前,802.1x对连接到交换机端口上的用户/设备进行认证。

在认证通过之前,802.1x只允许EAPoL(基于局域网的扩展认证协议)数据通过设备连接的交换机端口;认证通过以后,正常的数据可以顺利地通过以太网端口。

802.1x认证包含三个角色:认证者--对接入的用户/设备进行认证的端口;请求者--被认证的用户/设备;认证服务器--根据认证者的信息,对请求访问网络资源的用户/设备进行实际认证功能的设备。

以太网的每个物理端口被分为受控和不受控的两个逻辑端口,物理端口收到的每个帧都被送到受控和不受控端口。

其中,不受控端口始终处于双向联通状态,主要用于传输认证信息。

而受控端口的联通或断开是由该端口的授权状态决定的。

受控端口与不受控端口的划分,分离了认证数据和业务数据,提高了系统的接入管理和接入服务提供的工作效率。

2、802.1x认证过程(1.客户端程序将发出请求认证的EAPoL-Start报文给交换机,开始启动一次认证过程。

(2.交换机收到请求认证的报文后,将发出一个EAP-Request/Identify报文要求用户的客户端程序将输入的用户信息送上来。

(3.客户端程序响应交换机发出的请求,将用户名信息通过EAP-Response/Identify报文送给交换机。

交换机通过Radius-Access-Request报文将客户端送上来的数据帧经过封包处理后送给认证服务器进行处理。

(4.认证服务器收到来自交换机的Radius-Access-Request报文,做如下几个操作:验证交换机的合法性:包括交换机的IP地址,以及RADIUS认证口令;验证RADIUS的ID字段中填入的账号是否有效;当上述两个条件满足的时候,给交换机应答此Radius-Access-Challenge报文。

域无线安全认证方案附配置(AD IAS)

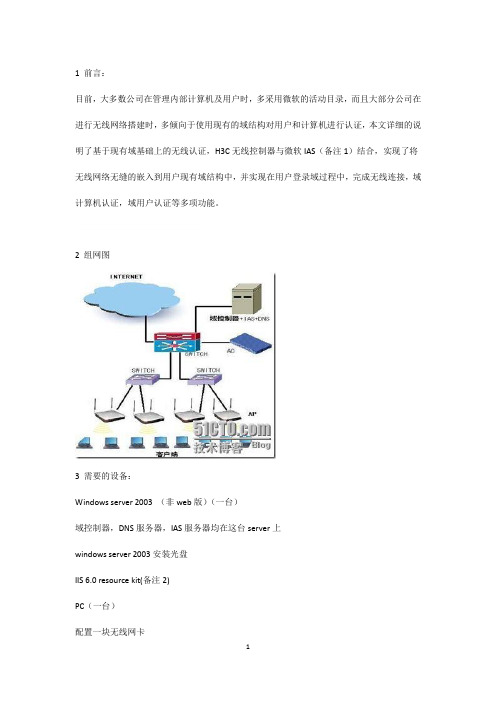

目前,大多数公司在管理内部计算机及用户时,多采用微软的活动目录,而且大部分公司在进行无线网络搭建时,多倾向于使用现有的域结构对用户和计算机进行认证,本文详细的说明了基于现有域基础上的无线认证,H3C无线控制器与微软IAS(备注1)结合,实现了将无线网络无缝的嵌入到用户现有域结构中,并实现在用户登录域过程中,完成无线连接,域计算机认证,域用户认证等多项功能。

2组网图

3需要的设备:

Windows server 2003(非web版)(一台)

域控制器,DNS服务器,IAS服务器均在这台server上

windows server 2003安装光盘

IIS 6.0 resource kit(备注2)

PC(一台)

配置一块无线网卡

AC(任意型号)(一台)

AP(任意型号)(若干)

4.2.1配置端口

#

interface WLAN-ESS1

port-security port-mode psk

port-security tx-key-type 11key

port-security preshared-key pass-phrase 12345678

undo dot1x handshake

注意,上图中我们看到允许访问的计算机组和用户组,这两个组之间的关系是“或“,即符合其中任意一项都可以成功接入,如果仅想使用计算机验证,则删除掉用户组验证就可以。反之亦然。

点击下一步

在点击下一步前,请先进行备注2的操作,备注2的操作是为了生成一个自签名证书,按照备注2操作完成后,点击配置(如果没有进行操作2,则会报告未找到证书)。

4详细配置:4.1 Windows server 2003端配置:

H3CWX无线控制器配置宁盾WIFI认证指南

H3CWX无线控制器配置宁盾WIFI认证指南H3CWX无线控制器是一种集中式的无线局域网解决方案,它可以管理和控制大量的无线接入点,提供高效稳定的无线网络服务。

宁盾WIFI认证是一种基于用户行为的认证系统,可以提供更安全、更便捷的无线网络用户认证方式。

本文将详细介绍在H3CWX无线控制器上配置宁盾WIFI认证的指南。

第一步:连接和初始化控制器首先,您需要将H3CWX无线控制器连接到您的网络中。

在完成连接后,您需要执行初始化操作,包括设置管理IP地址、管理员用户名和密码等。

第二步:配置无线接入点(AP)在配置宁盾WIFI认证之前,您需要先配置无线接入点(AP)。

在H3CWX无线控制器上,您可以通过以下步骤配置AP:1. 登录控制器的Web管理界面,并选择“设备管理”->“设备清单”。

2.选择待配置的AP,并点击“AP详细信息”。

3.在AP详细信息界面的左侧菜单栏中选择“无线配置”->“无线接口”。

4.在无线接口界面中,配置AP的无线参数,包括SSID、频段、加密方式等。

确保您将宁盾WIFI认证系统所使用的SSID与配置的AP的SSID保持一致。

第三步:配置宁盾WIFI认证在配置了无线接入点后,您需要在H3CWX无线控制器上配置宁盾WIFI认证。

具体步骤如下:1. 登录控制器的Web管理界面,并选择“认证管理”->“认证服务配置”。

2.在认证服务配置界面中,选择“添加”创建一个新的认证服务配置。

3.在添加认证服务配置界面中,按照宁盾WIFI认证系统的要求,配置认证服务器的IP地址、端口号等信息。

4.配置认证策略。

您可以根据需求添加不同的认证策略,如访客认证、员工认证等。

根据宁盾WIFI认证系统的要求,配置认证策略的参数,如认证方式、认证服务器等。

5.配置认证方案。

在认证服务器配置界面的左侧菜单栏中选择“认证方案”,然后选择“添加认证方案”。

根据宁盾WIFI认证系统的要求,配置认证方案的参数,如认证方式、认证服务器等。

H3C-802.1x典型配置举例

H3C-802.1x典型配置举例802.1x典型配置举例关键词:802.1x,AAA摘要:本文主要介绍以太网交换机的802.1x功能在具体组网中的应用配置,对所涉及到的802.1x客户端、交换机、AAA服务器等角色,分别给出了详细的配置步骤。

缩略语:AAA(Authentication,Authorization and Accounting,认证、授权和计费)第1章 802.1x功能介绍说明:本章中的802.1x功能适用于H3C S3600、H3C S5600、H3C S3100、H3C S5100、H3C S3100-52P、E352&E328、E126和E152这一系列以太网交换机。

1.1 802.1x简介IEEE 802协议定义的局域网不提供接入认证,一般来说,只要用户接入局域网就可以访问网络上的设备或资源。

但是对于如电信接入、写字楼、局域网以及移动办公等应用场合,网络管理者希望能对用户设备的接入进行控制和配置,为此产生了基于端口或用户的网络接入控制需求。

802.1x协议是一种基于端口的网络接入控制(Port Based Network Access Control)协议。

802.1x作为一种基于端口的用户访问控制机制,由于其低成本、良好的业务连续性和扩充性以及较高的安全性和灵活性,受到了设备制造商、各大网络运营商和最终用户的广泛支持和肯定。

1.2 产品特性支持情况1.2.1 全局配置●开启全局的802.1x特性●设置时间参数●设置认证请求帧的最大可重复发送次数●打开静默定时器功能●打开设备重启用户再认证功能1.2.2 端口视图下的配置●开启端口dot1x●配置Guest VLAN功能●配置端口允许的最大用户数●端口接入控制方式(基于端口或基于MAC)●端口接入控制模式(强制授权、非强制授权、自动)●客户端版本检测●代理检测1.2.3 注意事项●只有全局开启dot1x特性后,dot1x的配置才会生效。

H3C802_1x认证流程解析

交换机向本机发送失败包。 此包可能与 IP 分配失败有关,可以不作考虑。 另外,如果密码错误,会收到以下数据包:

0x10-0x11(00 06)包长度,表示 0x12-0x17(04 04 00 1b 09 15)

0x14-0x15(00 1b)从下一个字节开始,计算长度 0x16-0x17(09 15)不知道 0x18- 认证失败提示(E2543: 帐户密码错误) 二 在线保持确认 数据包 1:

数据包 3:

本机向交换机发送版本信息。 从 0x10 开始为固定内容,也就是说,对任何帐号,这段内容都是不变的。

数据包 4:

交换机向本机请求用户名。

数据包 5:

本机向交换机发送用户名、IP 信息 0x17-0x18(15 04)这两位内容不变,不知为何意。 0x19-0x1c(大黑点)本地静态 IP 地址 0x1d-(双小黑点)用户名 数据包 6:

8. 如果帐号、IP 合法,交换机发送成功认证包,和失败包(这个失败包可能和自动分配地址有关,可以不

考虑);如果不合法,交换机发送失败离线包,此包包含失败原因。

注意,以上发送的包中,除了第 3 步的包长度为 67 个字节,其他都是 60 个字节。

包结构为:

(1)0x00-0x05 6 字节 目标 MAC(请求认证时为组播地址,其他时候为华为 MAC 地址)

2. 交换。对于 2,3 两步,每次认证都是固定不变的数据包,可能是版本协商。 4. 交换机发送请求用户名包。

5. 客户端发送含用户名和本机 IP 的包。

6. 交换机发送含 MD5-Challenge 的包。

7. 客户端发送含经 MD5 加密后的密码和用户名的包。

One-Time Password (OTP) (RFC1938),06 Generic Token Card)

H3C WX系列AC_Fit AP自动注册

(1) 配置 VLAN 1 的 IP 地址 # 创建 VLAN 1 接口并配置 IP 地址

<AC>system-view System View: return to User View with Ctrl+Z. [AC]interface Vlan-interface 1 [AC-Vlan-interface1]ip address 192.168.1.1 24 [AC-Vlan-interface1]quit

(2) 配置 DHCP 地址池 # 全局下使能 DHCP

[AC]dhcp enable DHCP is enabled successfully!

# 配置 DHCP 地址池 # 创建标识为 1 的 DHCP 普通模式地址池。

[AC]dhcp server ip-pool 1

(Cpld)1.0 (Cpld)1.0 (Cpld)1.0 (Cpld)1.0

<AC>Leabharlann 24.4 配置步骤

4.4.1 配置 AC

1. 配置信息

[AC]display current-configuration # version 5.20, Release 1106 # sysname AC # domain default enable system # telnet server enable # wlan auto-ap enable # vlan 1 # domain system access-limit disable state active idle-cut disable self-service-url disable # dhcp server ip-pool 1 network 192.168.1.0 mask 255.255.255.0 gateway-list 192.168.1.1 # user-group system # wlan rrm dot11a mandatory-rate 6 12 24 dot11a supported-rate 9 18 36 48 54 dot11b mandatory-rate 1 2 dot11b supported-rate 5.5 11 dot11g mandatory-rate 1 2 5.5 11 dot11g supported-rate 6 9 12 18 24 36 48 54 # interface NULL0 # interface Vlan-interface1 ip address 192.168.1.1 255.255.255.0 # interface GigabitEthernet1/0/1 # interface GigabitEthernet1/0/2 #

H3C WX系列AC_Fit AP典型配置案例集-6W107-H3C WX系列 智能带宽保障和基于AP的用户限速策略典型配置举例

H3C WX系列智能带宽保障和基于AP的用户限速策略典型配置举例关键词:智能带宽保障,用户限速摘要:本文介绍了如何配置基于SSID对用户进行带宽保障以及基于AP对用户进行限速。

缩略语:缩略语英文全名中文解释Control 无线控制器AC AccessPonit 无线接入点AP AccessESS Extended Service Set 扩展服务集WLAN Wireless Local Area Network 无线局域网SSID Service Set Identifier 服务集识别码RADIUS Remote Authentication Dial-In User Service 远程认证拨号用户服务目录1 特性简介 (1)1.1 特性介绍 (1)1.2 特性优点 (1)2 应用场合 (1)3 注意事项 (1)4 配置举例 (2)4.1 组网需求 (2)4.2 配置思路 (2)4.3 使用版本 (3)4.4 配置步骤 (3)4.4.1 智能带宽保障 (3)4.4.2 基于AP的用户限速 (9)5 相关资料 (10)5.1 相关协议和标准 (10)5.2 其它相关资料 (10)1 特性简介1.1 特性介绍(1) 智能带宽保障在实际应用中,网络中的流量不会一直处于某个稳定的状态。

同一信道中,当某一个SSID的流量非常大时,会挤占其他SSID的可用带宽。

如果采取简单地对某个SSID的报文进行限速,在总体流量较小时,又会导致闲置带宽被浪费。

在这种情况下,可以开启智能带宽保障功能,即,在流量未拥塞时,确保所有SSID的报文都可以自由通过;在流量拥塞时,确保每个SSID可以保证各自配置的保障带宽。

通过这种方式,既确保了网络带宽的充分利用,又兼顾了不同无线服务之间带宽占用的公平原则。

(2) 基于AP的用户限速目前我司已支持基于SSID的用户限速功能,而运营商的组网中,SSID都是统一的。

因此产生了基于AP进行限速的需求,其他规格及用户接口形式应与基于SSID的限速功能保持一致。

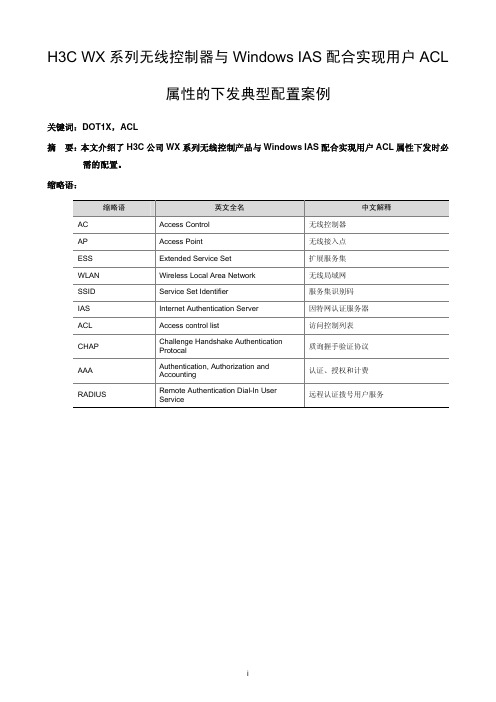

H3C WX系列无线控制器与Windows IAS配合实现用户ACL属性的下发典型配置案例

H3C WX系列无线控制器与Windows IAS配合实现用户ACL属性的下发典型配置案例关键词:DOT1X,ACL摘要:本文介绍了H3C公司WX系列无线控制产品与Windows IAS配合实现用户ACL属性下发时必需的配置。

缩略语:缩略语英文全名中文解释IAS Internet Authentication Server 因特网认证服务器ACL Access control list 访问控制列表C3H目 录1 特性简介 (1)1.1 特性介绍 (1)1.2 特性优点 (1)2 应用场合 (1)3 注意事项 (1)4 配置举例 (1)4.1 组网需求 (1)4.2 配置思路 (2)4.3 使用版本 (2)4.4 配置步骤 (2)4.5 注意事项 (9)5 相关资料 (10)5.1 相关协议和标准 (10)5.2 其它相关资料 (10)H3C1 特性简介1.1 特性介绍下发ACL 是接入设备与Radius 服务器配合来对用户访问网络的权限进行控制。

用户认证通过后根据Radius 服务器报文中的ACL 内容,对用户可以访问哪些网络资源,不可以访问哪些网络资源进行控制。

1.2 特性优点网络管理员可以通过下发ACL 对用户访问网络的权限进行控制,具有很强的灵活性和适应性。

2 应用场合下发ACL 可以作为EAD 安全解决方案一个补充,从而实现对企业无线网络入口安全保护。

3 注意事项(1) Windows IAS 配置正确 (2) 接入设备相关的DOT1X 、AAA 配置正确4 配置举例4.1 组网需求本配置举例中的AP 使用的是WA2200系列无线局域网接入点设备,AC 使用的是WX6103系列无线控制器。

Radius server 的IP 地址为8.1.45.67/24。

Client 和AP 通过DHCP 服务器获取IP 地址。

Client 通过认证后允许访问网络8.1.0.0/16即VLAN210,其他网络资源不允许访问。

搭建基于AD和IAS的802.1X无线认证

最近实施了一个楼宇室内无线覆盖项目,在无线用户认证上客户希望采用他们已经配置好的AD帐号,最终决定采用AD+IAS的802.1x认证方案,现在把配置过程记录下来。

整个楼宇一共使用了50多个瘦AP,基本实现了全面覆盖,这些AP由无线控制器统一管理。

其他方面的配置这里不多说,主要介绍认证方面的配置。

一、认证架构1、当无线客户端在AP的覆盖区域内,就会发现以SSID标识出来的无线信号,从中可以看到SSID名称和加密类型,以便用户判断选择。

2、无线AP配置成只允许经过802.1X认证过的用户登录,当用户尝试连接时,AP会自动设置一条限制通道,只让用户和RADIUS服务器通信,RADIUS服务器只接受信任的RADIUS客户端(这里可以理解为AP或者无线控制器),用户端会尝试使用802.1X,通过那条限制通道和RADIUS服务器进行认证。

3、RADIUS收到认证请求之后,首先会在AD中检查用户密码信息,如果通过密码确认,RADIUS会收集一些信息,来确认该用户是否有权限接入到无线网络中,包括用户组信息和访问策略的定义等来决定拒绝还是允许,RADIUS把这个决定传给radius客户端(在这里可以理解为AP或者无线控制器),如果是拒绝,那客户端将无法接入到无线网,如果允许,RADIUS还会把无线客户端的KEY传给RADIUS客户端,客户端和AP会使用这个KEY 加密并解密他们之间的无线流量。

4、经过认证之后,AP会放开对该客户端的限制,让客户端能够自由访问网络上的资源,包括DHCP,获取权限之后客户端会向网络上广播他的DHCP请求,DHCP服务器会分配给他一个IP地址,该客户端即可正常通信。

二、安装活动目录、建立帐号这一步就不多说了。

三、安装IAS1、添加删除程序—》添加删除windows组件2、选择“网络服务”,点击“详细信息”3、选择“Internet验证服务”,点击“确定”4、点击“下一步”,windows会自动安装IAS。

H3CWX系列AC下两个FITAP桥接配置指导

案H3C WX系列AC下两个FIT AP桥接配置指导关键词:作者:杰2012年6月1日发布•2推荐,601浏览•10收藏,我的收藏功能需求H3C WX系列AC下两个FIT AP桥接配置一、组网需求无线控制器(AC)、无线接入点(FIT AP)、无线笔记本二、组网图本次配置举例中使用AC为WX3010,FIT AP为WA2210-AG/WA2220-AG,AC作为DHCP 服务器,AP在AC上自动获取IP地址(192.168.1.0),并在AC上注册成功;笔记终端通过5GHz接入无线服务,在AC上获取IP地址(192.168.2.0),并通过AC转发外网数据。

三、特性介绍无线网桥是无线射频技术和传统的有线网桥技术相结合的产物,无线网桥可以无缝地将相隔较远距离的局域网络连接在一起,创建统一的企业或小型城域网络系统,在最简单的网络构架中,网桥的以太网端口连接到局域网中的某个接入层的交换机上,信号发射端口则通过电缆和天线相连接;通过这样的方式实现现有网络系统的扩展。

其优势和特点就是省去了有线的架设难度,可以简单的将有线网络或者无线网络孤岛连接到一个现有的网络中,或者将几个有线或者无线网络的孤岛一个局域网络。

并且在两点之间提供数据传输,具备基本功能:链路的建立:通过在对等体之间交换消息来建立连接链路的安全:提供PSK+CCMP的无线安全连接AC + FIT AP建立桥接组网中,近端AP 2通过有线与AC 通信,远端AP 1是通过默认的桥接与AP 2建立桥接连接(该桥接可以维持2分钟,2分钟之后将断开连接),AP 1通过默认的桥接链路到AC注册,并下载新的桥接配置,然后使用新的桥接配置建立桥接关系。

AP 1上通过无线接入的终端数据报文,使用桥接链路将数据报文上传到AC,由AC统一转发;如果数据报文从AP的以太网口传送过来,那数据报文通过桥接链路传送到AP 2之后,AP 2二层转发数据。

四、主要配置步骤1.开启端口安全[AC]port-security enable2.使能MKD服务绑定,为Mesh Profile使能MKD服务[AC]mkd-service enable mesh-profile13.配置桥接接口[AC]int wlan-mesh 1[AC-WLAN-MESH1] port link-type trunk[AC-WLAN-MESH1] port trunk permit vlan all[AC-WLAN-MESH1]port-security port-mode psk[AC-WLAN-MESH1] port-security tx-key-type 11key[AC-WLAN-MESH1]port-security preshared-keypass-phrase mesh12344.配置桥接mesh-profile[AC]wlan mesh-profile1[AC-wlan-mshp-1]mesh-id mesh1[AC-wlan-mshp-1]bind WLAN-MESH 1[AC-wlan-mshp-1]mesh-profile enable5.配置无线服务[AC]wlan ser 1 clear[AC-wlan-st-1]wlan service-template 1 clear[AC-wlan-st-1]ssid H3C-WLAN[AC-wlan-st-1]bind WLAN-ESS 0[AC-wlan-st-1]service-template enable6.配置AP模板[AC]wlan ap 1 model WA2220-AG id 1[AC-wlan-ap-1]serial-id 000F-E2F2-0340[AC-wlan-ap-1]radio 1[AC-wlan-ap-1-radio-1]service-template 1[AC-wlan-ap-1-radio-1] radio enable[AC-wlan-ap-1-radio-1]quit[AC-wlan-ap-1]radio 2[AC-wlan-ap-1-radio-2]channel 11[AC-wlan-ap-1-radio-2]mesh-profile 1[AC-wlan-ap-1-radio-2]mesh peer-mac-address0023-892f-42a0[AC-wlan-ap-1-radio-2]radio enable[AC]wlan ap 2 model WA2210-AG id 2[AC-wlan-ap-2] serial-id 0023-892F-42A0[AC-wlan-ap-2] portal-service enable[AC-wlan-ap-2]radio 1[AC-wlan-ap-2-radio-1]channel 11[AC-wlan-ap-2-radio-1]mesh-profile 1[AC-wlan-ap-2-radio-1]mesh peer-mac-address0023-892f-42a0[AC-wlan-ap-2-radio-1]radio enableAP 1为远端AP,AP 2 为近端AP。

04-802.1X与LDAP组合认证典型配置举例

802.1X与LDAP组合认证典型配置举例Copyright © 2014 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 简介 (1)2 配置前提 (1)3 配置举例 (1)3.1 组网需求 (1)3.2 配置思路 (2)3.3 配置注意事项 (2)3.4 配置步骤 (2)3.5 验证配置 (5)3.6 配置文件 (6)4 相关资料 (8)1 简介本文档介绍在无线控制器上配置本地802.1X认证,通过LDAP协议将AC设备解析出的用户名和密码传到LDAP服务器上对无线用户进行认证的典型配置举例。

2 配置前提本文档不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解AAA和802.1X特性。

3 配置举例3.1 组网需求如图1所示,Client和AP通过DHCP服务器获得IP地址,要求:•在AC上配置EAP中继方式的802.1X认证,以控制Client对网络资源的访问。

•通过LDAP服务器对Client进行身份信息的存储和验证。

•配置WLAN-ESS接口使能密钥协商功能。

•对AC和Client之间的数据传输进行加密,加密套件采用AES-CCMP。

•EAP认证方式采用TLS和PEAP-GTC,优先使用TLS。

图1802.1X与LDAP组合认证组网图LDAP server8.1.1.22/8 ClientDHCP server3.2 配置思路•由于网络中部署了LDAP服务器对Client进行身份认证,因此需要在AC上配置本地EAP服务器来协助完成EAP认证。

H3C 802.1x协议介绍

IEEE 802.1x协议的体系结构包括三个重要的部分: 802.1x协议的体系结构包括三个重要的部分 协议的体系结构包括三个重要的部分:

客户端(Supplicant System) 认证系统(Authenticator System) 认证服务器(Authentication Server System)。

14

RADIUS报文格式 报文格式

RADIUS协议的报文结构 协议的报文结构

Code字段 字段

1 2 3 4 5 11

Access- request Access- accept Access- reject Accounting-request Accounting-response Access-challenge

4

802.1X的特点 802.1X的特点

802.1x 是否需要安装客户 端软件 业务报文效率 组播支持能力 有线网上的安全性 设备端的要求 增值应用支持 是 XP不需要 高 好 扩展后可用 低 简单 PPPOE 是 低,有封装开销 低,对设备要求 高 可用 高 复杂 WEB认证 认证 否 高 好 可用 较高 复杂

握手定时器超时

18

目录

802.1X协议介绍 802.1X协议介绍 802.1x典型配置 802.1x典型配置 LDAP认证典型配置 LDAP认证典型配置 FAQ

19

802.1x设备侧典型配置 设备侧典型配置

配置RADIUS认证方案 认证方案 配置 radius scheme * server-type extended primary authentication *.*.*.* primary accounting *.*.*.* key authentication * key accounting * user-name-format without-domain (with-domain) retry realtime-accounting * retry stop-accounting * 配置RADIUS认证域 配置 认证域 domain * accounting lan-access radius-scheme * authentication lan-access radius-scheme * authorization lan-access radius-scheme * 全局及接口模式下输入dot1x使能 使能802.1x 全局及接口模式下输入 使能 配置缺省域

[B58新特性]H3C WX进行本地801.1x认证(EAP.

![[B58新特性]H3C WX进行本地801.1x认证(EAP.](https://img.taocdn.com/s3/m/2f41a307227916888486d7b2.png)

#

pki domain local

certificate request entity auth

crl check disable

1.配置信息:

[H3C]display current-configuration

#

version 5.20, Beta 2108P01

#

sysname H3C

#

domain default enable system

#

telnet server enable

#

port-security enable

security-ie wpa

service-template enable

#

ssl server-policy 1

pki-domain local

ciphersuite rsa_rc4_128_sha

handshake timeout 180

close-mode wait

session cachesize 1000

#

dot1x authentication-method eap #

vlan 1

#

domain system

access-limit disable

state active

idle-cut disable

self-service-url disable

#

pki entity auth

common-name local-auth

[AC]int wlan-ess 1

[AC-WLAN-ESS1]display this

#

interface WLAN-ESS1

port-security port-mode userlogin-secure-ext

38-H3C WX系列无线控制器与Windows IAS配合实现用户ACL属性的下发典型配置案例

H3C WX系列无线控制器与Windows IAS配合实现用户ACL属性的下发典型配置案例关键词:DOT1X,ACL摘要:本文介绍了H3C公司WX系列无线控制产品与Windows IAS配合实现用户ACL属性下发时必需的配置。

缩略语:缩略语英文全名中文解释AC AccessControl 无线控制器AP AccessPoint 无线接入点ESS Extended Service Set 扩展服务集WLAN Wireless Local Area Network 无线局域网SSID Service Set Identifier 服务集识别码IAS InternetAuthentication Server 因特网认证服务器ACL Access control list 访问控制列表CHAP Challenge Handshake AuthenticationProtocal质询握手验证协议AAA Authentication, Authorization andAccounting认证、授权和计费RADIUS Remote Authentication Dial-In UserService远程认证拨号用户服务目录1 特性简介 (1)1.1 特性介绍 (1)1.2 特性优点 (1)2 应用场合 (1)3 注意事项 (1)4 配置举例 (1)4.1 组网需求 (1)4.2 配置思路 (2)4.3 使用版本 (2)4.4 配置步骤 (2)4.5 注意事项 (11)5 相关资料 (11)5.1 相关协议和标准 (11)5.2 其它相关资料 (11)1 特性简介1.1 特性介绍下发ACL是接入设备与Radius服务器配合来对用户访问网络的权限进行控制。

用户认证通过后根据Radius服务器报文中的ACL内容,对用户可以访问哪些网络资源,不可以访问哪些网络资源进行控制。

1.2 特性优点网络管理员可以通过下发ACL对用户访问网络的权限进行控制,具有很强的灵活性和适应性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

图4-1 802.1X 无线认证和 IAS 配合组网图

8.1.1.4/8

192.168.1.50/24

4.2 配置思路

(1) 配置 802.1X (2) 配置服务器

4.3 使用版本

<AC>display version H3C Comware Platform Software Comware Software, Version 5.00, 0001 Copyright (c) 2004-2007 Hangzhou H3C Tech. Co., Ltd. All rights reserved. Compiled Jul 13 2007 14:32:12, RELEASE SOFTWARE H3C WX5002-128 uptime is 0 week, 2 days, 17 hours, 3 minutes

3

# wlan service-template 2 crypto ssid h3c-dot1x bind WLAN-ESS 2 authentication-method open-system cipher-suite ccmp security-ie rsn gtk-rekey method time-based 180 service-template enable # interface NULL0 # interface Vlan-interface1 ip address 192.168.1.50 255.255.255.0 # interface GigabitEthernet1/0/1 # interface GigabitEthernet1/0/2 # interface M-Ethernet1/0/1 # interface WLAN-ESS2 port-security port-mode userlogin-secure-ext port-security tx-key-type 11key # wlan ap ap3 model WA2100 serial-id 210235A29G007C000020 radio 1 type 11g

基于局域网的可扩展认证协议

Remote Authentication Dial In User Service 基于用户服务的远程拨号认证

Authentication Authorization Accounting

认证 授权 计费

I

目录

1 特性简介 .............................................................................................................................................. 1 2 使用场合 .............................................................................................................................................. 1 3 注意事项 .............................................................................................................................................. 1 4 IAS配置举例 ......................................................................................................................................... 1

缩略语 AC AP SSID EAP EAPOL Radius AAA

英文全名

中文解释

Access Control

无线控制器

Access Point

无线接入点

Service Set Identifier

服务集识别码

Extensible Authentication Protocol

可扩展认证协议

EAP over Lans

[SLOT 1]CON

(Hardware)A,

[SLOT 1]GE1/0/1

(Hardware)A,

[SLOT 1]GE1/0/2

(Hardware)A,

[SLOT 1]M-E1/0/1

(Hardware)A,

(Driver)1.0, (Driver)1.0, (Driver)1.0, (Driver)1.0,

3 注意事项

z 接入设备上服务器端口配置正确 z 相关 AAA 配置正确。

4 IAS 配置举例

4.1 组网需求

本配置举例中的 AC 使用的是 WX5002 无线控制器,AP 使用的是 WA2100 无线局域网接入点。AC 的 IP 地址为 192.168.1.50/24,Radius Server 的 IP 地址为 8.1.1.4/8,AP 和 Client 通过 DHCP 服 务器获取 IP 地址。 本典型配置举例简化组网为两台 PC(Client)以及一台 Fit AP 和无线控制器 AC 通过 IP 网络相连。

II

1 特性简介

IEEE 802.1X 定义了基于端口的网络接入控制协议(port based network access control),该协议 适用于接入设备与接入端口间点到点的连接方式。通过开关端口的状态来实现对报文转发的控制。

2 使用场合

802.1x 协议仅仅提供了一种用户接入认证的手段,并简单地通过控制接入端口的开/关状态来实现, 这种简化适用于无线局域网的接入认证、点对点物理或逻辑端口的接入认证,而在可运营、可管理 的宽带 IP 城域网中作为一种认证方式具有极大的局限性。

CPU type: BCM MIPS 1250 700MHz

512M bytes DDR SDRAM Memory

32M bytes Flash Memory

Hale Waihona Puke PcbVersion: A

Logic

Version: 1.0

Basic BootROM Version: 1.13

Extend BootROM Version: 1.14

(Cpld)1.0 (Cpld)1.0 (Cpld)1.0 (Cpld)1.0.

4.4 配置步骤

配置 802.1X:

<AC>display current-configuration # version 5.00, 0001

2

# sysname AC # configure-user count 1 # domain default enable ias # port-security enable # dot1x authentication-method eap # vlan 1 # vlan 2 to 4094 # radius scheme system primary authentication 127.0.0.1 primary accounting 127.0.0.1 key authentication h3c key accounting h3c accounting-on enable radius scheme ias server-type extended primary authentication 8.1.1.4 primary accounting 8.1.1.4 key authentication h3c key accounting h3c timer realtime-accounting 3 user-name-format without-domain undo stop-accounting-buffer enable accounting-on enablee # domain ias authentication default radius-scheme ias authorization default radius-scheme ias accounting default radius-scheme ias access-limit disable state active idle-cut disable self-service-url disable domain system access-limit disable state active idle-cut disable self-service-url disable # wlan radio-policy rp beacon-interval 500

4.1 组网需求 .............................................................................................................................................. 1 4.2 配置思路 .............................................................................................................................................. 2 4.3 使用版本 .............................................................................................................................................. 2 4.4 配置步骤 .............................................................................................................................................. 2