Hillstone常用配置命令整理

2024版Hillstone山石网科基础配置手册50

定期检查软件更新,及时下载并安装最新的软件补丁 和升级包,以确保设备安全性和性能。

备份与恢复

在进行软件升级前,务必备份设备配置文件和数据, 以便在升级失败或出现问题时能够及时恢复。

03

网络接口与通信配

置

物理接口配置

接口类型选择

根据网络设备和传输介质的不同,选择合适的接口类型,如 Ethernet、Fast Ethernet、Gigabit Ethernet等。

易用性管理界面

提供直观易用的管理界面和丰富的配 置选项,降低用户配置和管理难度

02

基础配置准备

设备安装与连接

01

02

03

设备开箱检查

确认设备型号、数量、附 件等是否齐全,并检查设 备外观是否完好。

设备安装

根据设备规格和安装环境, 选择合适的安装方式和位 置,确保设备稳定可靠。

设备连接

使用合适的线缆将设备与 网络、电源等连接,确保 连接正确、牢固。

中被分片或丢弃。

网关和DNS设置

配置设备的默认网关和DNS服务器地 址,确保设备能够正常访问外部网络 和应用。

端口安全配置

启用端口安全功能,限制接口的MAC 地址学习数量,防止MAC地址欺骗和 攻击。

04

安全策略部署与优

化

防火墙策略配置

防火墙基本配置

包括接口配置、路由配置、NAT配置等

访问控制策略

06

管理与维护操作指

南

设备管理界面介绍

设备管理主界面

展示设备整体运行状态、主要性能指标和实时告警信息。

配置管理界面

提供设备各项配置的详细设置,包括网络、安全、用户等。

监控与报告界面

实时监控设备运行状态,生成各类报告,便于管理员分析。

山石网科 Hillstone山石网科 下一代防火墙 配置指南说明书

Hillstone山石网科下一代防火墙基础配置手册V5.5版本Hillstone Networks Inc.服务热线:400 828 6655内容提交人审核人更新内容日期陈天骄陈天骄初次编写2016/1/14目录1 设备管理 (3)1.1 终端console登录 (3)1.2 网页WebUI登录 (3)1.3 恢复出厂设置 (5)1.3.1 CLI命令行操作 (5)1.3.2 WebUI图形化界面操作 (5)1.3.3 硬件CLR操作 (6)1.4 设备系统(StoneOS)升级 (6)1.4.1 通过sysloader升级 (6)1.4.2 通过CLI升级 (9)1.4.3 通过WebUI升级 (9)1.5 许可证安装 (10)1.5.1 CLI命令行安装 (10)1.5.2 WebUI安装 (11)2 基础上网配置 (11)2.1 接口配置 (11)2.2 路由配置 (13)2.3 策略配置 (14)2.4 源地址转换配置(SNAT) (15)3 常用功能配置 (16)3.1 PPPoE拨号配置 (16)3.2 动态地址分配(DHCP)配置 (17)3.3 IP-MAC地址绑定配置 (20)3.4 端到端IPSec VPN配置 (21)3.4.1 配置第一阶段P1提议 (22)3.4.2 配置ISAKMP网关 (23)3.4.3 配置第二阶段P2提议 (24)3.4.4 配置隧道 (25)3.4.5 配置隧道接口 (26)3.4.6 配置隧道路由和策略 (28)3.4.7 查看VPN状态 (29)3.5 远程接入SCVPN配置 (30)3.6 目的地址转换DNAT配置 (38)3.6.1 IP映射 (39)3.6.2 端口映射 (41)1设备管理安全网关支持本地与远程两种环境配置方法,可以通过CLI 和WebUI 两种方式进行配置。

CLI同时支持Console、Telnet、SSH等主流通信管理协议。

Hillstone山石网科基础配置手册50

Hillstone山石网科多核安全网关基础配置手册version 5.0目录第1章设备管理 (1)设备管理介绍 (1)终端Console登录 (1)WebUI方式登录 (1)恢复出厂设置 (2)通过CLI方式 (2)通过WebUI方式 (2)通过CLR按键方式 (4)StoneOS版本升级 (4)通过网络迅速升级StoneOS(TFTP) (4)通过WebUI方式升级StoneOS (6)许可证安装 (8)通过CLI方式安装 (8)通过WebUI方式安装 (8)第2章基础上网配置 (10)基础上网配置介绍 (10)接口配置 (10)路由配置 (11)策略配置 (13)源NAT配置 (14)第3章常用功能配置 (16)常用配置介绍 (16)PPPoE配置 (16)DHCP配置 (18)IP-MAC绑定配置 (20)端到端IPsec VPN配置 (22)SCVPN配置 (29)DNAT配置 (36)一对一IP映射 (37)一对一端口映射 (39)多对多端口映射 (42)一对多映射(服务器负载均衡) (45)第4章链路负载均衡 (47)链路负载均衡介绍 (47)基于目的路由的负载均衡 (48)基于源路由的负载均衡 (49)智能链路负载均衡 (49)第5章QoS配置 (52)QoS介绍 (52)IP QoS配置 (52)应用QoS配置 (54)混合QoS配置 (57)QoS白名单配置 (58)第6章网络行为控制 (59)URL过滤(有URL许可证) (59)配置自定义URL库 (62)URL过滤(无URL许可证) (63)网页关键字过滤 (64)网络聊天控制 (68)第7章VPN高级配置 (71)基于USB Key的SCVPN配置 (71)新建PKI信任域 (71)配置SCVPN (76)制作USB Key (77)使用USB Key方式登录SCVPN (79)PnPVPN (81)用户配置 (82)IKE VPN配置 (83)隧道接口配置 (87)路由配置 (88)策略配置 (89)PnPVPN客户端配置 (90)第8章高可靠性 (92)高可靠性介绍 (92)高可靠性配置 (93)关于本手册手册内容本手册为Hillstone山石网科多核安全网关的基础配置手册,对Hillstone山石网科多核安全网关的主要功能模块配置进行介绍,帮助用户快速掌握安全网关的WebUI配置。

hillstone配置手册(335)

服务热线:400 828 6655Hillstone山石网科多核安全网关高级功能配置手册V 5.0版本一.链路负载均衡 (3)**基于目的路由的流量负载 (4)**基于源路由的流量负载 (6)**基于策略路由的流量负载 (7)**智能链路负载均衡 (9)二.流量控制QOS配置10**配置IP Q O S (10)**配置应用Q O S (14)**配置混合Q O S (16)**配置Q O S白名单 (18)三.NBC网络行为控制配置19**URL过滤(有URL许可证) (20)**URL过滤(无URL库许可证) (25)**网页关键字过滤 (28)**网络聊天控制 (33)四.VPN高级配置37**基于USB-KEY的SCVPN配置 (35)**P N P-VPN (48)五.高可靠性HA配置63一.链路负载均衡当防火墙有多条链路接入,同时需要对内网的流量根据源地址,目的地址或者服务进行流量的负载分摊时,需要进行负载均衡的配置,以便保证流量的负载分担;在配置源地址,目的地址的负载均衡时,可以实现冗余,当某一条路由失效时,可以保证正常的流量转发。

配置多链路负载均衡前,先保证接口,snat和策略都配置正确。

1.确认接口的地址和掩码都配置正确,其中掩码的位数一定和运行商确认:2.两条源地址转换,使内网的流量可以分别nat成对应公网出口地址池的地址,去访问互联网:3.确认流量穿越防火墙时,防火墙策略允许(源和目的地址以及服务可以根据具体情况作相应修改):**基于目的路由的流量负载例:e0/1口接入10M电信,e0/2接入20M网通;实现所有访问公网的流量按1:2的比例分别从e0/1口和e0/2口转发出去。

即当设备总共转发3数值的流量时,e0/1转发1数值;e0/2口转发2数值。

Web页面配置如下:1.网络-〉路由-〉新建 :2.创建一条默认路由权值为2,即可得到配置如下:如此即可实现流量从e0/1转发和从e0/2转发的比是10:20即流量的1:2负载。

Hillstone 安全网关 Web 界面配置指导

Web界面配置指导Version 4.0Hillstone山石网科目录一、设备的登录 (2)二、基本上网配置 (3)三、端口映射 (8)四、IPSECVPN两种模式的配置 (14)五、SCVPN配置 (19)六、WEB认证上网功能配置 (23)七、URL日志记录 (26)八、IP-MAC绑定实现IP或MAC变更不能上网 (28)九、设备恢复出厂操作 (30)十、AAA服务器使用AD域类型的配置 (31)十一、SCVPN调用两个AAA服务器中的用户认证登录 (34)十二、HA配置注意事项 (35)一、设备的登录设备默认的管理接口为ethernet0/0,登录的ip为192.168.1.1,,默认的管理账号为hillstone,密码为hillstone。

把本地电脑网卡填写IP为192.168.1.2,使用web、telnet、ssh均可登录,,在浏览器中输入192.168.1.1 就可以通过WEBui的方式登录管理设备。

注意:如果是SG6000-NAV 系列的http的服务端口统一为9090,https的服务端口统一为8443。

所以默认登录该设备的WEBui的方式为http://192.168.1.1:9090,或h ttps://192.168.1.1:8443登录的账号密码都为hillstone二、基本上网配置1.设置接口信息购买的宽带地址是静态IP,一般会营业厅会告知IP地址、子网掩码、网关、DNS。

例如IP地址200.0.0.188 子网掩码255.255.255.0 或24,网关200.0.0.1DNS 202.106.0.20配置外网接口,ethernet0/1 为连接外网的接口【网络】>>【接口】,在接口列表中选择ethernet0/1,点击该接口后面的“编辑”按钮显示接口配置界面如下:配置完基本信息,点击“确认”上面是静态IP的使用,如果是ADSL拨号,【网络】>>【PPPoE客户端】新建填写使用的用户名和密码外网接口调用PPPoE,选择【设置路由】启用,勾选后不需要创建第2步的目的路由配置内网口,比如ethernet0/3连接内网:ethernet0/3的配置界面如下:配置完基本信息,点击“确认”2.增加内网上网的目的路由【网络】>>【路由】>>【目的路由】,填写完信息,点击“确认”3.增加内网用户上网的NAT配置【防火墙】>>【NAT】>>【源NAT】,点击“新建”选择“基本配置”:选择出接口,点击“确认”。

Hillstone山石网科基础配置手册.

Hillstone山石网科多核安全网关基础配置手册version 5.0目录第1章设备管理 (1)设备管理介绍 (1)终端Console登录 (1)WebUI方式登录 (1)恢复出厂设置 (2)通过CLI方式 (2)通过WebUI方式 (2)通过CLR按键方式 (4)StoneOS版本升级 (4)通过网络迅速升级StoneOS(TFTP) (4)通过WebUI方式升级StoneOS (6)许可证安装 (8)通过CLI方式安装 (8)通过WebUI方式安装 (8)第2章基础上网配置 (10)基础上网配置介绍 (10)接口配置 (10)路由配置 (11)策略配置 (13)源NAT配置 (14)第3章常用功能配置 (16)常用配置介绍 (16)PPPoE配置 (16)DHCP配置 (18)IP-MAC绑定配置 (20)端到端IPsec VPN配置 (22)SCVPN配置 (29)DNAT配置 (36)一对一IP映射 (37)一对一端口映射 (39)多对多端口映射 (41)一对多映射(服务器负载均衡) (44)第4章链路负载均衡 (46)链路负载均衡介绍 (46)基于目的路由的负载均衡 (47)基于源路由的负载均衡 (48)智能链路负载均衡 (48)第5章QoS配置 (51)QoS介绍 (51)IP QoS配置 (51)应用QoS配置 (53)混合QoS配置 (56)QoS白名单配置 (57)第6章网络行为控制 (58)URL过滤(有URL许可证) (58)配置自定义URL库 (61)URL过滤(无URL许可证) (62)网页关键字过滤 (63)网络聊天控制 (67)第7章VPN高级配置 (70)基于USB Key的SCVPN配置 (70)新建PKI信任域 (70)配置SCVPN (75)制作USB Key (76)使用USB Key方式登录SCVPN (78)PnPVPN (80)用户配置 (81)IKE VPN配置 (82)隧道接口配置 (86)路由配置 (87)策略配置 (88)PnPVPN客户端配置 (89)第8章高可靠性 (91)高可靠性介绍 (91)高可靠性配置 (92)关于本手册手册内容本手册为Hillstone山石网科多核安全网关的基础配置手册,对Hillstone山石网科多核安全网关的主要功能模块配置进行介绍,帮助用户快速掌握安全网关的WebUI配置。

HillStone最新配置手册

HillStone SA-2001配置手册之阿布丰王创作1网络端口配置22防火墙设置123VPN配置144流量控制的配置244.1P2P限流244.2禁止P2P流量254.3IP流量控制284.4时间的设置294.5统计功能325基础配置35本文是基于平安网关把持系统为Version 3.5进行编写,如版天职歧,配置过程有可能纷歧样.1 网络端口配置SA-2001平安网关前面板有5个千兆电口、1个配置口、1个CLR 按键、1个USB接口以及状态指示灯.下图为SA-2001的前面板示意图:将网线接入到E0/0.防火墙的ethernet0/0接口配有默认IP地址192.168.1.1/24,但该端口没有设置为DHCP服务器为客户端提供IP地址,因此需要将PC机的IP地址设置为同一网段,例如192.168.1.2/24才华连上防火墙.通过IE翻开192.168.1.1,然后输入默认的用户名和密码(均为hillstone)登录后的首页面.可以看到CPU、内存、会话等使用情况.很多品牌的防火墙或者路由器等,在默认情况下内网端口都是划分好而且形成一个小型交换机的,可是hillstone的产物却需要自己手工设置.在本文档中,我们准备将E0/0划分为UNTRUST口连接互联网,E0/1~E0/4总共4个端口我们则划到一个交换机中并作为TRUST口连接内网.在网络-接口界面中,新建一个bgroup端口,该端口是一个虚拟的端口.因为bgroup1接口需要提供路由功能,因此需要划入到三层平安域(trust)中.输入由集团信息中心提供的IP地址.在管理设置中,尽量将各个管理功能的协议翻开,尤其是HTTP功能.建好bgroup1之后,对网络-接口页面中的e0/1~e0/4分别修改,依次将它们划归为bgroup1.设置好交换机功能后,还需要设置DHCP功能,以便PC机接入时可以自动获取IP地址.新建一个DHCP地址池根据集团信息中心提供的IP地址段设置IP地址池. 租约里尽量将时间设年夜一些,这样在追查记录的时候,不会因为PC机的IP地址频繁发生变更而难以追踪.确定之后,POOL1的地址则建好了,不外,还需要修改DNS才华让PC机可以访问到集团内网.编纂POOL1进入高级配置界面. DNS1和DNS2分别设置为集团总部的10.0.1.11和10.0.1.13两个DNS.设置完地址池之后,需要将该地址池捆绑到bgroup1以便让bgroup1可以为PC机分配IP地址.确认以上步伐把持胜利后,将原来连接到E0/0的网线任意拔出到E0/1~E0/4的一个端口中,看看PC机是否可以获取到IP地址了.通过IPCONFIG/ALL命令可以看到,PC机这时候已经获取到IP 及DNS了.将原来的IE浏览器关闭,重新翻开IE浏览器、输入网关地址(即bgroup1的地址)并输入用户名密码.确认完E0/1-4的任意一个TRUST口能获取IP后,即可修改E0/0为对外连接端口.本文档中是以E0/0为ADSL拨号连接为示例.新建一个PPPOE配置输入ADSL的用户名及密码.将自动重连间隔修改为1,否则ADSL不会自动重拨.默认配置中,E0/0是属于trust域的,需要将该端口修改为untrust并将PPPOE捆绑到该端口.点击网络-接口,并修改E0/0的设置.启用设置路由.管理的协议中,原来默认均开启了e0/0所有的管理端口,我们可以在稍后确认所有的配置均调试完毕后关闭一些协议以增强防火墙的平安性.点击确定后,可以看到e0/0已经划入到untrust的平安域中.2 防火墙设置源NAT规则指定是否对符合条件的流量的源IP地址做NAT转换.通过基本选项的配置指定源NAT规则中流量应符合的条件.符合条件的流量才华依照规则指定的行为进行转换.HillStone平安网关与其他品牌的防火墙在战略配置中的其中一个区别就是NAT设置.其他防火墙一般都是自动设置好,但在HillStone中,必需要手工将上网行为和访问内网的NAT战略明确区分才行.建立一条让项目PC可以访问互联网时进行NAT转换的战略.在防火墙-NAT-源NAT中新建一条基本配置的战略源地址选择ipv4.bgroup1_subnet,出接口仍然是选择e0/0.行为选择NAT(出接口IP)NAT战略建立好之后,在防火墙-战略中需要新建访问战略.源平安域选择trust,目的平安域选择untrust,点击新建服务簿中选择ANY,即默认允许所有的网络应用均可使用.行为默认为允许3 VPN配置设置完网络端口的配置之后,开始设置VPN.HillStone的VPN 设置跟5GT或者FVS114有点区别,需要手工先设置合适的P1提议和P2提议.点击VPN-IPSec VPN.在P1提议中新建一个提议,如gemdale-p1.集团现在均使用pre-shared key-MD5-3DES-Group2的加密战略.同样的方式再新建一个P2.选用ESP-MD5-3DES-No PFS新建完P1和P2之后,开始新建一个IPSec VPN.在IKE VPN列表中点新建输入对端名称gemdale(可以随便起名,分歧防火墙设备均可以设置相同的名字.为方便识别,这里可以统一设置为gemdale).接口设置为对外连接的端口-E/0. 模式为野蛮模式(aggressive mode).静态IP61.144.195.60指向集团总部防火墙.本地ID一定要设置,一般由集团信息中心提供(常为城市+项目名+用途,如上海赵巷项目部为shzhaoxxmb).对端ID可以不用设置.提议1则选用前面新增的gemdale-p1.共享密钥为便于记忆可以设置与本地ID一致.(这些设置均须与集团信息中心协商)点击高级,增加DPD功能:勾选对端存活体检测(DPD)设置好步伐1之后,点击步伐2:隧道为便于管理,隧道的名称与本地ID值一致.模式为tunnel,提议名称选用前面设置好的gemdale-p2.自动连接:配置自动连接功能.默认情况下,该功能是关闭的,选择<启用>复选框开启该功能.平安网关提供两种触发建立SA的方式:自动方式和流量触发方式.自动方式时,设备每60秒检查一次SA的状态,如果SA未建立则自动发起协商请求;流量触发方式时,当有数据流量需要通过隧道进行传输时,该隧道才发起协商请求.默认情况下,系统使用流量触发方式.为了访问集团内网,需要制定一条不需要NAT转换的战略.点击防火墙-NAT-源NAT,在源NAT列表中,新建一条高级配置在源地址的地址簿中选择ipv4.bgroup1_subnet,这个就是平安网关的内部网段.在目的地址中,如果之前没有在对象-地址簿中建立过集团总部网段的信息,则可以直接通过点目的地址的地址簿,下拉菜单中会有【新建…】的提示点击【新建…】之后呈现下面的地址簿配置界面.名称起集团总部,IP地址填10.0.0.0,掩码为17位,即255.255.128.0建好集团总部这个地址簿之后,在目的地址的地址簿中就可以选择集团总部.出接口选择e0/0,行为选择不做NAT除建立一条访问集团总部内网的NAT战略之外,还需要继续新建VPN访问的战略.同样,在防火墙-战略中,选择新建一条从trust到untrust的战略.源地址选择ipv4.bgroup1_subnet,目的地址选择集团总部,行为选择【隧道】,隧道中选择之前在VPN建好的IPSEC VPN战略.将双向VPN战略构选,这样,就不需要再建一条从untrust到trust的VPN防火墙战略了(如果配置的时候忘记构选该选项,则需要再新建一条untrust到trust的战略,行为则要选择来自隧道).此时,点防火墙-战略可以看到之前设置好的3条战略.如果新建战略的时候顺序反了,例如新建了VPN的防火墙战略之后再建上网战略,则需要将点将顺序对换一下.下图为顺序建反的情况,必需要将ANY到ANY的战略放在VPN防火墙战略的下面,即将ID 为1的战略放在ID为2的战略下面.4 流量控制的配置使用HillStone的最年夜目的则是利用其丰富的流量控制管理功能实现项目上的网络流量控制.默认情况下,平安网关没有翻开应用识别功能,需要在网络-平安域中,将trust或者untrust或者两个平安域的应用识别启用.4.1 P2P限流对P2P流量,可以实行限流.即允许用户使用迅雷或者电驴等软件,但流量做了特另外限制,例如只允许上下行带宽为32kbps (相当于4Kbyte/秒).这里可以根据各项目的实际情况而放宽流量的年夜小.在QoS-应用QoS中添加一条控制战略.例如,规则名称起名为gemdale-p2p流量,接口绑定到bgroup1,应用选择P2P下载、P2P视频和HTTP_Download(这里的HTTP_Download其实不是是指IE中的直接下载,而是指封堵迅雷中的80端口P2P下载功能).注意上行和下行.HillStone中对上行和下行的界说与在一些专业级路由器相似,即根据端口的进出来决定上行还是下行.对bgroup1,PC机的下载流量对这个端口而言是出去的流量,因此是上行流量;而PC机上传的流量对这个端口而言是进到平安网关的流量,因此是下行流量.4.2 禁止P2P流量除限流这种控制方式之外,我们也可以选择直接禁止P2P流量.在对象-服务簿中,新建一个自界说服务组,并将P2P所用到的协议划分到该服务组中.例如,组名可以起禁止P2P服务,组成员选择P2P下载、P2P视频和HTTP_Download(这里的HTTP_Download其实不是是指IE中的直接下载,而是指封堵迅雷中的80端口P2P下载功能).建好自界说服务组之后,在防火墙-战略中新建一条从trust 到untrust的战略,该战略用于禁止P2P流量的下载.在服务簿中选择之前建好的禁止P2P服务,然后行为在选择拒绝.建好战略之后,可以看到新建的战略是位于默认上网战略(ID1)下面的,因此,还需要将该禁止战略放在ANY到ANY战略的上面.点击对其进行调整.将该条战略规则移到默认上网战略(ID 1)的前面移完之后再确认一下配置是否正确4.3 IP流量控制除控制P2P流量之外,我们还要对单个IP进行流量控制.这是基于一下几点考虑的:一、有可能P2P的软件不竭更新,而平安网关的应用特征库没有及时更新,可能会招致新的P2P流量呈现从而招致带宽资源全部被占用;二、PC也有可能中病毒而发生年夜流量从而招致带宽资源全部被占用;三、用户有可能通过IE直接下载一些年夜流量的软件在QoS-IP QoS中新建一个规则.规则名称起名gemdale-qos;接口绑定到bgroup1;IP地址从地址簿的下拉菜单中选择ipv4.bgroup1_subnet;对项目部,年夜大都都是选用2M的ADSL(下载到2M,上传到512K),因此,可以考虑将每个IP的流量限制在上行400kbps,下行100kbps.注意上行和下行.HillStone中对上行和下行的界说与在一些专业级路由器相似,即根据端口的进出来决定上行还是下行.对bgroup1,PC机的下载流量对这个端口而言是出去的流量,因此是上行流量;而PC机上传的流量对这个端口而言是进到平安网关的流量,因此是下行流量.4.4 时间的设置如果需要设置人性化的流量管理,可以考虑将时间考虑进去.例如,可以计划每天早上8:30到晚上8点半这个时间段禁止(或者限流)进行P2P的下载.在对象-时间内外新建一个时间表.在防火墙-战略中找到禁止P2P服务的规则,对它进行编纂,并将时间表的下拉菜单中选择之前新建的时间表规则.如果是限流P2P流量的设置,则在QoS-应用Qos中将上下行的时间表选中如果是对IP限流,则在QoS-IP QoS中增加上下行的时间表4.5 统计功能默认情况下,平安网关没有将流量情况进行统计,需要根据实际情况开启自己所需的功能.在监控-统计集里,构选接口+IP+应用带宽.(如果需要一登录平安网关即可在首页里看到统计,则还需要构选系统全局统计中的IP上下行带宽等.构选完毕之后,在监控-统计集里可以选择bgroup1看到项目上PC使用网络的情况.首页的界面可以看到前10IP的上下行带宽.不外,所有这些监控菜单中的统计数据均寄存在设备的缓存中而已,一旦平安网关重启则全部丧失.如果配合HIllStone的HSM 网管平台则可以解决这个问题.5 基础配置新设备购买过来之后,license一般都还没更新,需要让供应商将合法的License发给我们后自行更新.2010年1月1日之后,License至少有两个,一个是基础平台,一个是QOS.升级如下:上图是两个License.升级的时候将license:开头的一段拷贝到系统-许可证-许可证装置下面的手工框里,然后点确认.每导入一个License,系统会提示需要重启等两个license均导入之后点击右上角的重启确认即可.为便于对设备进行管理,可以为每台设备起一个名称,如果有网管软件的时候尤其重要.在系统-设备管理-基本信息中,为该主机名称起一个名字同时,为平安起见,需要修改登录密码.在平安性方面,为防止外部一些攻击,可以将连接互联网的E0/0的管理端口适当关闭(在网络-接口).例如,仅开放HTTPS.全部配置确认完毕,功能也均测试完毕之后,可以将该配置进行备份.。

山石基本上网配置

一.设备恢复出厂操作如果设备忘记登录的管理账号密码,只能通过恢复出厂设置的方式重新登录管理设备,恢复出厂设置步骤如下:1.设备断电2.用一个尖的东西,按住前面面板上的“CLR“按钮,设备加电3.等到前面面板上的“STA“和”ALM“指示灯同时变成红色,松开”CLR”按钮4.再等到”STA”指示灯变成绿色闪烁,设备就可以通过E0/0接口,通过默认的管理地址,默认的管理账号账号登录二.设备的登录设备默认的管理接口为E0/0,登录的ip为192.168.1.1,,默认的管理账号为hillstone,密码为hillstone。

默认情况下在浏览器中输入192.168.1.1 就可以通过WEBui的方式登录管理设备。

注意:SG6000-NAV 系列的http的服务端口统一为9090,https的服务端口统一为8443。

所以默认登录该设备的WEBui的方式为http://192.168.1.1:9090,登录的账号密码都为hillstone三.基本上网配置1.设置接口信息配置外网接口,比如ethernet0/1 为连接外网的接口网络>>接口,在接口列表中选择ethernet0/1,点击该接口后面的“编辑”按钮显示接口配置界面如下:配置完基本信息,点击“确认”配置内网口,比如ethernet0/3连接内网:网络>>接口,在接口列表中选择ethernet0/3,点击该接口后面的“编辑”按钮,显示ethernet0/3的配置界面如下:配置完基本信息,点击“确认”2.增加内网上网的目的路由网络>>路由>>目的路由,点击“新建”填写完信息,点击“确认”3.增加内网用户上网的NAT配置防火墙>>NAT>>源NAT,点击“新建”选择“基本配置”:选择出接口,点击“确认”。

4.增加内网用户访问外网的策略防火墙>>策略,源安全域选择“trust”,目前安全域选择“untrust”,点击“新建”点击“新建”显示如下:选择服务簿、设备行为,点击“确认”配置完以上四步后,就可以实现内部用户的基本上网。

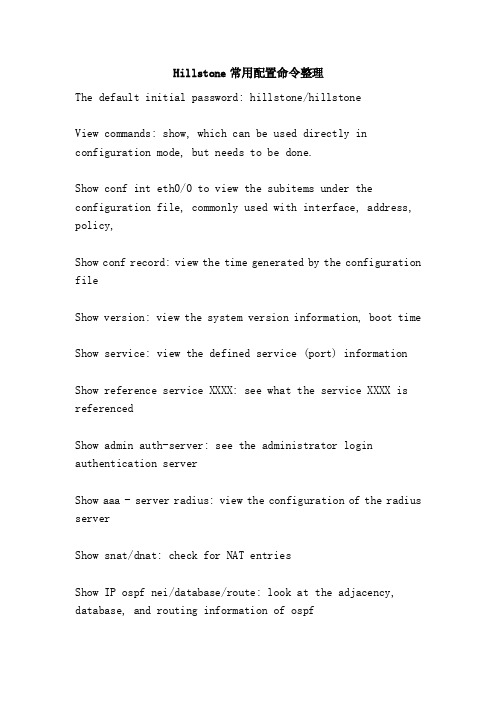

Hillstone常用配置命令整理

Hillstone常用配置命令整理The default initial password: hillstone/hillstoneView commands: show, which can be used directly in configuration mode, but needs to be done.Show conf int eth0/0 to view the subitems under the configuration file, commonly used with interface, address, policy,Show conf record: view the time generated by the configuration fileShow version: view the system version information, boot timeShow service: view the defined service (port) informationShow reference service XXXX: see what the service XXXX is referencedShow admin auth-server: see the administrator login authentication serverShow aaa - server radius: view the configuration of the radius serverShow snat/dnat: check for NAT entriesShow IP ospf nei/database/route: look at the adjacency, database, and routing information of ospfUnset all: clear all configurations and restore factory SettingsSave (all) : save the configurationReboot: restart the systemManagement:Enter configuration mode: conf, similar to cisco, but no terminalNTP server 192.168.0.xxx source eth0/0 prefer: define the NTP server and specify the source port as eth0/0NTP enable: open NTP time synchronizationClock zone China: set the time zone directly to ChinaConsole timeout 10: the serial port administration timeout is set to 10 minutesSSH timeout 10: when SSH is logged remotely, it is set to 10 minutesLogging traffic on: a global wide range of security policies, NAT log records. Specific to which policy/NAT is recorded, specified in the policy/NAT configuration entryLogging event to buffer severity number 102400: log the event to memory buffer with a warning buffer size of 102400 bytesLogging event to syslog severity warnings:Logging syslog 192.168.0.230 sour-interface eth0/0 udp 514Admin user XXXXX: add the system administrator userPassword XXXXX: define the login passwordAccess any: allows any login method, including:console/HTTP/HTTPS/SSH/TelnetPrivilege RXW: read/modify the configured permissions (RX for read-only permissions)Admin Max login - failure 5: allows maximum 5 password errorsAdmin lockout - duration 5: lock time after password trial, 5 minutesAdmin host: define the administrative console IP address, which can set the network segment, single machine, IP range, and define the method for remote login after specifying the above parameters.Password policy: administrator password policy, enter the subcommand configuration item. Note: only the length and complexity can be specified, and the valid period is not.The admin figure 1 specifies that the administrator password contains at least 2 uppercase, 2 lowercase, 2 digits, and 2symbolsThe admin min-length (4-16) specifies the minimum length of the administrator passwordSNMP - server group XXXXX v3 auth read-view mib2 defines the view group that SNMP v3 reads, and the write-view is undefinedSNMP - server engineID hillstone-test: the engine ID that defines SNMP v3SNMP - server user mgmtv3 group XXXXX v3 remote 192.168.0.223 auth sha XXXXXX (key)SNMP - server host 192.168.0.223 version 3: configure the IP for the remote administration serverInterface class:Int aggregate1: create aggregation port 1 (up to 4), remove the front and no can, but must be cancelled before deletion of other interfaces and aggregation of binding, aggregation, the configuration of the interface, the IP address of the interface configuration and the binding interface and security domainLacp enable: enable the lacp protocolInt aggregate1.301: create a child port on the aggregation port. The child port is also vlan, note: the MAC of the subport is the parent portInt eth0/0: in configuration mode, the entry to the interface configuration subitem is also more like Cisco, unlike ScreenOS, which is configured in a single commandAggregate aggregate1: adding eth0/0 to the aggregation port 1, note that the physical port that enters the aggregation should not belong to any other port or any security realm.Int eth0/0.1: create the subport of eth0/0Manage pings/HTTP/HTTPS/SSH/Telnet/SNMP, and configure the administration options for this interfaceIP address xx. Xx. Xx. XxZone XXXX: configure the zone that the interface belongs toInt redundant1: create redundant ports, increase the members with aggregation port, under the physical port input redundant redundant1, can add to red1 physical portPrimary eth0/0: specifies the main port of the redundant port of eth0/0Int redundant1.1: create a port on the redundant port, this part is basically the same ScreenOSSecurity object definitions and policy classes:Address XXXX: defines the network address objectIP 192.168.0.0/24: defines the IP address of the objectDescription "KKOA Net 192.168.0.0" : description of the address object, note the use of double quotation marks for Spaces in the descriptionHost: the domain nameRange 192.168.0.10192.168.0.20: define an address range Rename XXX: rename the objectMember XXX: you can add another address name as a member (not explicitly applicable scenario)Service pubsvc - winrdp: defines the service object (each object can define about 8 entries)TCP dst-port 33389 SRC - port 1024 65535 defines TCP service, target port 33389, source port range 1024-65535TCP dst-port 43389 SRC - port 1024 65535 adds a second port Policy-global: enter the definition access control policyRule from 10.97.0.0/16 to any from -zone trust to untrust service any permitRule 2 id from any to 192.168.3.235/32 from - zone untrust to - zone trust service pubsvc - winrdp permit inbound strategy, the destination address directly with the network IP,destination port and the external mapping ports, the with screenos with mip and cisco with IP network is different.Rule from any to any from - zone App service any permit. By default, there is no full-on option under screenos, only through policies.Id 2: enter the policy subcommand set that specifies the id numberMove 3 before 1: move the id3 policy to id1, which is to adjust the policy orderAddress translation and routing:IP vrouter trust - vr: enter the trust - vr (system defaults to this vrouter, not deleted)The IP route0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0 .0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.(1) in the first place, there is a large number of people in the country who are in the middle of the day3 from grp-appnet to Any service Any eif eth0/0 trans - to eif - IP mode dynamicport: convert the outbound from an IP group to the interface IPIn order to do this, you will be able to do the same thingDnatrule from any to 192.168.0.235 service pubsvc -winrdp trans - to 10.97.3.18 port 3389 log: inbound DNAT, more straightforwardIn order to do this, you will be able to do the same thing in the first place.Router ospf < cr > enters ospf configurationRouter - id 10.97.1.250: specify the router - idNetwork 10.97.1.32/30 area 30: specify the area of the network segment30 stub no - the summary areaArea reaching 30Redistribute static type 2 route - map: redistribute static routes into ospf, and the final route map can be associated with a filter table. Route - map configuration criteria can be ACL, interface, metric,HA:The HA Cluster configurationHa link interface - name: specifies the ha control connection interfaceThe ha link data interface interface - name: data - specifies the ha connection for the data connection. Once specified, the session information will be synchronized through the HA connection interface. Previously, you only supported the interface that configured the physical interface and the aggregation interface as Data Link. The user can specify up to one HA data connection interface.Ha link IP IP - address netmask: the ha connection interface is specified and the user needs to configure the IP address for the ha connection interfaceThe ha cluster cluster-id: cluster-id is 1-8Ha sync rdo session: start the runtime dynamic object's master/standby synchronizationHa group x: x is 0 minus 1, same as the VSD for ScreenOSPriority xx: the maximum 254, the higher the number, the higher the priorityPreempt: you only need to set up the scramble mode on the MasterMonitor track 1: set the monitoring conditions triggered by the failoverManage IP - address: the administrative IP address for the provisioning machineTrack 1: configure monitoring conditionsInt eth0/0 weight xx: specifies the monitor port and configures the weight values. Monitoring conditions can also be configured with arp/bandwidth/delay/DNS/HTTP/IP/TCP。

hillstone+基础配置文档

1.登录hillstone管理界面hillstone默认e0/0口为管理接口,默认管理地址192.168.1.1 默认管理帐号:hillstone 密码:hillstone2.设置地址簿在页面右上角“对象用户”内选择“地址薄”在“地址薄”对话框内选择“新建”在“名称”内为本地内网自定义一个名称,建议为“local”“成员”选择为“ip/掩码”,在空白框内输入集团提供的内网地址段以及掩码选择“添加”并确定。

3.设置接口在页面左上角选择“网络连接”,选择ethernet0/1设为内网接口。

选择“编辑”进入到“接口配置”对话框“绑定安全域”选择“三层安全域”“安全域”选择“trust”Ip配置:“类型”选择“静态ip”在空白处输入接口Ip地址、网络掩码“管理方式”全部勾选。

“逆向路由”选择“自动”DHCP 配置在“网络连接”,选择内网接口,选择“编辑”选择“dhcp”进入“dhcp配置”对话框“类型”选择“dhcp服务器”输入“网关”、“网络掩码”、“dns”、“地址池地址”等信息注意:如果自己内部有dns服务器,请将dns1设为内部dns的地址dns2设置为192.168.0.6或192.168.0.8如果内部没有dns服务器,请将dns1设置为192.168.0.6dns2设置为192.168.0.8选择“高级配置”选项卡“租约”默认为3600秒,建议设成4小时14400秒在“网络连接”中选择一个接口设为外网接口,选择“编辑”(这里以ethernet0/2为例)进入“接口配置”对话框“绑定安全域”选择“三层安全域”“安全域”选择“untrust”Ip配置:“类型”(根据运营商提供的链路类型选择“静态ip”或“pppoe”)静态ip:输入运营商所提供的公网ip地址以及掩码,管理方式:除http外全部勾选Pppoe:输入运营商所提供的帐号以及密码,勾选“pppoe”服务器提供的网关信息设置为默认路由。

HillStone最新配置手册

HillStone SA-2001配置手册之五兆芳芳创作1网络端口配置22防火墙设置123VPN配置144流量控制的配置245根本配置35本文是基于平安网关操纵系统为进行编写,如版本不合,配置进程有可能不一样.1 网络端口配置SA-2001平安网关前面板有5个千兆电口、1个配置口、1个CLR按键、1个USB接口以及状态指示灯.下图为SA-2001的前面板示意图:将网线接入到E0/0.防火墙的ethernet0/0接口配有默认IP 地址,但该端口没有设置为DHCP办事器为客户端提供IP地址,因此需要将PC机的IP地址设置为同一网段,例如192.168.1.2/24才干连上防火墙.通过IE打开192.168.1.1,然后输入默认的用户名和密码(均为hillstone)登录后的首页面.可以看到CPU、内存、会话等使用情况.良多品牌的防火墙或路由器等,在默认情况下内网端口都是划分好并且形成一个小型互换机的,但是hillstone的产品却需要自己手工设置.在本文档中,我们准备将E0/0划分为UNTRUST口连接互联网,E0/1~E0/4总共4个端口我们则划到一个互换机中并作为TRUST口连接内网.在网络-接口界面中,新建一个bgroup端口,该端口是一个虚拟的端口.因为bgroup1接口需要提供路由功效,因此需要划入到三层平安域(trust)中.输入由团体信息中心提供的IP地址.在办理设置中,尽量将各个办理功效的协议打开,尤其是HTTP功效.建好bgroup1之后,对网络-接口页面中的e0/1~e0/4辨别修改,依次将它们划归为bgroup1.设置好互换机功效后,还需要设置DHCP功效,以便PC机接入时可以自动获得IP地址.新建一个DHCP地址池按照团体信息中心提供的IP地址段设置IP地址池. 租约里尽量将时间设大一些,这样在追查记实的时候,不会因为PC机的IP地址频繁产生变动而难以追踪.确定之后,POOL1的地址则建好了,不过,还需要修改DNS才干让PC机可以拜访到团体内网.编辑POOL1进入初级配置界面.DNS1和DNS2辨别设置为团体总部的10.0.1.11和10.0.1.13两个DNS.设置完地址池之后,需要将该地址池捆绑到bgroup1以便让bgroup1可以为PC机分派IP地址.确认以上步调操纵成功后,将原来连接到E0/0的网线任意拔出到E0/1~E0/4的一个端口中,看看PC机是否可以获得到IP地址了.通过IPCONFIG/ALL命令可以看到,PC 机这时候已经获得到IP及DNS了.将原来的IE浏览器封闭,重新打开IE浏览器、输入网关地址(即bgroup1的地址)并输入用户名密码.确认完E0/1-4的任意一个TRUST口能获得IP后,便可修改E0/0为对外连接端口.本文档中是以E0/0为ADSL 拨号连接为示例.新建一个PPPOE配置输入ADSL的用户名及密码.将自动重连距离修改成1,不然ADSL不会自动重拨.默认配置中,E0/0是属于trust域的,需要将该端口修改成untrust并将PPPOE捆绑到该端口.点击网络-接口,并修改E0/0的设置.启用设置路由.办理的协议中,原来默认均开启了e0/0所有的办理端口,我们可以在稍后确认所有的配置均调试完毕后封闭一些协议以增强防火墙的平安性.点击确定后,可以看到e0/0已经划入到untrust的平安域中.2 防火墙设置源NAT法则指定是否对适合条件的流量的源IP地址做NAT转换.通过根本选项的配置指定源NAT法则中流量应适合的条件.适合条件的流量才干依照法则指定的行动进行转换.HillStone平安网关与其他品牌的防火墙在战略配置中的其中一个区别就是NAT设置.其他防火墙一般都是自动设置好,但在HillStone中,必须要手工将上网行动和拜访内网的NAT战略明确区分才行.成立一条让项目PC可以拜访互联网时进行NAT转换的战略.在防火墙-NAT-源NAT中新建一条根本配置的战略源地址选择ipv4.bgroup1_subnet,出接口仍然是选择e0/0.行动选择NAT(出接口IP)NAT战略成立好之后,在防火墙-战略中需要新建拜访战略.源平安域选择trust,目的平安域选择untrust,点击新建办事簿中选择ANY,即默认允许所有的网络应用均可使用.行动默认为允许3 VPN配置设置完网络端口的配置之后,开始设置VPN.HillStone的VPN设置跟5GT或FVS114有点区别,需要手工先设置适合的P1提议和P2提议.点击VPN-IPSec VPN.在P1提议中新建一个提议,如gemdale-p1.团体现在均使用pre-shared key-MD5-3DES-Group2的加密战略.同样的方法再新建一个P2.选用ESP-MD5-3DES-No PFS新建完P1和P2之后,开始新建一个IPSec VPN.在IKE VPN列表中点新建输入对端名称gemdale(可以随便起名,不合防火墙设备均可以设置相同的名字.为便利识别,这里可以统一设置为gemdale).接口设置为对外连接的端口-E/0. 模式为野蛮模式(aggressive mode).静态IP61.144.195.60指向团体总部防火墙.当地ID一定要设置,一般由团体信息中心提供(常为城市+项目名+用途,如上海赵巷项目部为shzhaoxxmb).对端ID可以不必设置.提议1则选用前面新增的gemdale-p1.同享密钥为便于记忆可以设置与当地ID一致.(这些设置均须与团体信息中心协商)点击初级,增加DPD功效:勾选对端存活体检测(DPD)设置好步调1之后,点击步调2:隧道为便于办理,隧道的名称与当地ID值一致.模式为tunnel,提议名称选用前面设置好的gemdale-p2.自动连接:配置自动连接功效.默认情况下,该功效是封闭的,选择<启用>复选框开启该功效.平安网关提供两种触发成立SA的方法:自动方法和流量触发方法.自动方法时,设备每60秒查抄一次SA的状态,如果SA未成立则自动倡议协商请求;流量触发方法时,当有数据流量需要通过隧道进行传输时,该隧道才倡议协商请求.默认情况下,系统使用流量触发方法.为了拜访团体内网,需要制定一条不需要NAT转换的战略.点击防火墙-NAT-源NAT,在源NAT列表中,新建一条初级配置在源地址的地址簿中选择ipv4.bgroup1_subnet,这个就是平安网关的内部网段.在目的地址中,如果之前没有在对象-地址簿中成立过团体总部网段的信息,则可以直接通过点目的地址的地址簿,下拉菜单中会有【新建…】的提示点击【新建…】之后出现下面的地址簿配置界面.名称起团体总部建好团体总部这个地址簿之后,在目的地址的地址簿中就可以选择团体总部.出接口选择e0/0,行动选择不做NAT除了成立一条拜访团体总部内网的NAT战略之外,还需要持续新建VPN拜访的战略.同样,在防火墙-战略中,选择新建一条从trust到untrust 的战略.源地址选择,目的地址选择团体总部,行动选择【隧道】,隧道中选择之前在VPN建好的IPSEC VPN战略.将双向VPN战略构选,这样,就不需要再建一条从untrust 到trust的VPN防火墙战略了(如果配置的时候忘记构选该选项,则需要再新建一条untrust到trust的战略,行动则要选择来自隧道).此时,点防火墙-战略可以看到之前设置好的3条战略.如果新建战略的时候顺序反了,例如新建了VPN的防火墙战略之后再建上网战略,则需要将点将顺序对调一下.下图为顺序建反的情况,必须要将ANY到ANY的战略放在VPN防火墙战略的下面,行将ID为1的战略放在ID为2的战略下面.4 流量控制的配置使用HillStone的最大目的则是利用其丰厚的流量控制办理功效实现项目上的网络流量控制.默认情况下,平安网关没有打开应用识别功效,需要在网络-平安域中,将trust或untrust或两个平安域的应用识别启用.4.1 P2P限流对于P2P流量,可以实行限流.即允许用户使用迅雷或电驴等软件,但流量做了特此外限制,例如只允许上下行带宽为32kbps(相当于4Kbyte/秒).这里可以按照各项目的实际情况而放宽流量的大小.在QoS-应用QoS中添加一条控制战略.例如,法则名称起名为gemdale-p2p流量,接口绑定到bgroup1,应用选择P2P下载、P2P视频和HTTP_Download(这里的HTTP_Download并不是是指IE中的直接下载,而是指封堵迅雷中的80端口P2P下载功效).注意上行和下行.HillStone中对上行和下行的定义与在一些专业级路由器相似,即按照端口的进出来决定上行仍是下行.对于bgroup1,PC机的下载流量对于这个端口而言是出去的流量,因此是上行流量;而PC机上传的流量对于这个端口而言是进到平安网关的流量,因此是下行流量.4.2 禁止P2P流量除了限流这种控制方法之外,我们也可以选择直接禁止P2P流量.在对象-办事簿中,新建一个自定义办事组,并将P2P 所用到的协议划分到该办事组中.例如,组名可以起禁止P2P办事,组成员选择P2P下载、P2P视频和HTTP_Download(这里的HTTP_Download并不是是指IE 中的直接下载,而是指封堵迅雷中的80端口P2P下载功效).建好自定义办事组之后,在防火墙-战略中新建一条从trust到untrust的战略,该战略用于禁止P2P流量的下载.在办事簿中选择之前建好的禁止P2P办事,然先行动在选择拒绝.建好战略之后,可以看到新建的战略是位于默认上网战略(ID 1)下面的,因此,还需要将该禁止战略放在ANY到ANY战略的上面.点击对其进行调整.将该条战略法则移到默认上网战略(ID 1)的前面移完之后再确认一下配置是否正确4.3 IP流量控制除了控制P2P流量之外,我们还要对单个IP进行流量控制.这是基于一下几点考虑的:一、有可能P2P的软件不竭更新,而平安网关的应用特征库没有实时更新,可能会导致新的P2P流量出现从而导致带宽资源全部被占用;二、PC也有可能中病毒而产生大流量从而导致带宽资源全部被占用;三、用户有可能通过IE直接下载一些大流量的软件在QoS-IP QoS中新建一个法则.法则名称起名gemdale-qos;接口绑定到bgroup1;IP地址从地址簿的下拉菜单中选择ipv4.bgroup1_subnet;对于项目部,大多数都是选用2M的ADSL(下载到2M,上传到512K),因此,可以考虑将每个IP的流量限制在上行400kbps,下行100kbps.注意上行和下行.HillStone中对上行和下行的定义与在一些专业级路由器相似,即按照端口的进出来决定上行仍是下行.对于bgroup1,PC机的下载流量对于这个端口而言是出去的流量,因此是上行流量;而PC机上传的流量对于这个端口而言是进到平安网关的流量,因此是下行流量.4.4 时间的设置如果需要设置人性化的流量办理,可以考虑将时间考虑进去.例如,可以筹划每天早上8:30到晚上8点半这个时间段禁止(或限流)进行P2P的下载.在对象-时间内外新建一个时间表.在防火墙-战略中找到禁止P2P办事的法则,对它进行编辑,并将时间表的下拉菜单中选择之前新建的时间表法则.如果是限流P2P流量的设置,则在QoS-应用Qos中将上下行的时间表选中如果是对IP限流,则在QoS-IP QoS中增加上下行的时间表4.5 统计功效默认情况下,平安网关没有将流量情况进行统计,需要按照实际情况开启自己所需的功效.在监控-统计集里,构选接口+IP+应用带宽.(如果需要一登录平安网关便可在首页里看到统计,则还需要构选系统全局统计中的IP上下行带宽等.构选完毕之后,在监控-统计集里可以选择bgroup1看到项目上PC使用网络的情况.首页的界面可以看到前10IP的上下行带宽.不过,所有这些监控菜单中的统计数据均存放在设备的缓存中罢了,一旦平安网关重启则全部丢失.如果配合HIllStone的HSM网管平台则可以解决这个问题.5 根本配置新设备采办过去之后,license一般都还没更新,需要让供给商将正当的License发给我们后自行更新.2010年1月1日之后,License至少有两个,一个是根本平台,一个是QOS.升级如下:上图是两个License.升级的时候将license:开头的一段拷贝到系统-许可证-许可证装置下面的手工框里,然后点确认.每导入一个License,系统会提示需要重启等两个license均导入之后点击右上角的重启确认便可.为便于对设备进行办理,可以为每台设备起一个名称,如果有网管软件的时候尤其重要.在系统-设备办理-根本信息中,为该主机名称起一个名字同时,为平安起见,需要修改登录密码.在平安性方面,为避免外部一些进犯,可以将连接互联网的E0/0的办理端口适当封闭(在网络-接口).例如,仅开放HTTPS.全部配置确认完毕,功效也均测试完毕之后,可以将该配置进行备份.。

山石防火墙常用命令

山石防火墙常用命令一、查看防火墙状态在使用山石防火墙时,我们常常需要了解防火墙的状态,以便及时调整和优化配置。

通过以下命令可以查看防火墙的状态信息:1. show firewall status:显示防火墙的状态信息,包括是否启用、当前运行模式等。

二、配置防火墙规则配置防火墙规则是使用山石防火墙的重要任务之一,它决定了哪些网络流量可以通过防火墙,哪些需要被阻止。

以下是常用的配置防火墙规则的命令:1. firewall policy:进入防火墙规则配置模式。

2. show firewall policy:显示当前配置的防火墙规则。

3. add firewall policy:添加一条新的防火墙规则。

4. set firewall policy:修改已存在的防火墙规则。

三、网络地址转换(NAT)防火墙中的网络地址转换(NAT)功能可以将内部网络的私有IP地址转换为公网IP地址,实现内部网络与外部网络的通信。

以下是常用的NAT命令:1. nat enable:启用NAT功能。

2. nat inside:指定内部网络。

3. nat outside:指定外部网络。

4. nat pool:配置NAT地址池。

5. nat static:配置静态NAT。

四、配置端口映射端口映射是防火墙的重要功能之一,它允许外部网络通过特定的端口访问内部网络的特定服务。

以下是常用的端口映射命令:1. port-map enable:启用端口映射功能。

2. port-map inside:指定内部网络。

3. port-map outside:指定外部网络。

4. port-map static:配置静态端口映射。

五、配置访问控制列表(ACL)访问控制列表(ACL)用于控制网络流量的进出规则,可以实现对特定IP地址、端口或协议的访问控制。

以下是常用的ACL命令:1. access-list enable:启用ACL功能。

2. access-list inbound:配置流量进入规则。

最新HillStone最新配置手册资料

HillStone SA-2001配置手册1 网络端口配置 (2)2 防火墙设置 (12)3 VPN配置 (14)4 流量控制的配置 (25)4.1P2P限流 (25)4.2禁止P2P流量 (26)4.3IP流量控制 (29)4.4时间的设置 (30)4.5统计功能 (33)5 基础配置 (36)本文是基于安全网关操作系统为Version 3.5进行编写,如版本不同,配置过程有可能不一样。

1 网络端口配置SA-2001安全网关前面板有5个千兆电口、1个配置口、1个CLR按键、1个USB接口以及状态指示灯。

下图为SA-2001的前面板示意图:将网线接入到E0/0。

防火墙的ethernet0/0接口配有默认IP地址192.168.1.1/24,但该端口没有设置为DHCP服务器为客户端提供IP地址,因此需要将PC机的IP地址设置为同一网段,例如192.168.1.2/24才能连上防火墙。

通过IE打开192.168.1.1,然后输入默认的用户名和密码(均为hillstone)登录后的首页面。

可以看到CPU、内存、会话等使用情况。

很多品牌的防火墙或者路由器等,在默认情况下内网端口都是划分好并且形成一个小型交换机的,但是hillstone的产品却需要自己手工设置。

在本文档中,我们准备将E0/0划分为UNTRUST口连接互联网,E0/1~E0/4总共4个端口我们则划到一个交换机中并作为TRUST口连接内网。

在网络-接口界面中,新建一个bgroup端口,该端口是一个虚拟的端口。

因为bgroup1接口需要提供路由功能,因此需要划入到三层安全域(trust)中。

输入由集团信息中心提供的IP地址。

在管理设置中,尽量将各个管理功能的协议打开,尤其是HTTP 功能。

建好bgroup1之后,对网络-接口页面中的e0/1~e0/4分别修改,依次将它们划归为bgroup1。

设置好交换机功能后,还需要设置DHCP功能,以便PC机接入时可以自动获取IP地址。

Hillstone山石网科基础配置手册.

Hillstone山石网科多核安全网关基础配置手册version 5.0目录第1章设备管理 (1)设备管理介绍 (1)终端Console登录 (1)WebUI方式登录 (1)恢复出厂设置 (2)通过CLI方式 (2)通过WebUI方式 (2)通过CLR按键方式 (4)StoneOS版本升级 (4)通过网络迅速升级StoneOS(TFTP) (4)通过WebUI方式升级StoneOS (6)许可证安装 (8)通过CLI方式安装 (8)通过WebUI方式安装 (8)第2章基础上网配置 (10)基础上网配置介绍 (10)接口配置 (10)路由配置 (11)策略配置 (13)源NAT配置 (14)第3章常用功能配置 (16)常用配置介绍 (16)PPPoE配置 (16)DHCP配置 (18)IP-MAC绑定配置 (20)端到端IPsec VPN配置 (22)SCVPN配置 (29)DNAT配置 (36)一对一IP映射 (37)一对一端口映射 (39)多对多端口映射 (41)一对多映射(服务器负载均衡) (44)第4章链路负载均衡 (46)链路负载均衡介绍 (46)基于目的路由的负载均衡 (47)基于源路由的负载均衡 (48)智能链路负载均衡 (48)第5章QoS配置 (51)QoS介绍 (51)IP QoS配置 (51)应用QoS配置 (53)混合QoS配置 (56)QoS白名单配置 (57)第6章网络行为控制 (58)URL过滤(有URL许可证) (58)配置自定义URL库 (61)URL过滤(无URL许可证) (62)网页关键字过滤 (63)网络聊天控制 (67)第7章VPN高级配置 (70)基于USB Key的SCVPN配置 (70)新建PKI信任域 (70)配置SCVPN (75)制作USB Key (76)使用USB Key方式登录SCVPN (78)PnPVPN (80)用户配置 (81)IKE VPN配置 (82)隧道接口配置 (86)路由配置 (87)策略配置 (88)PnPVPN客户端配置 (89)第8章高可靠性 (91)高可靠性介绍 (91)高可靠性配置 (92)关于本手册手册内容本手册为Hillstone山石网科多核安全网关的基础配置手册,对Hillstone山石网科多核安全网关的主要功能模块配置进行介绍,帮助用户快速掌握安全网关的WebUI配置。

山石防火墙命令

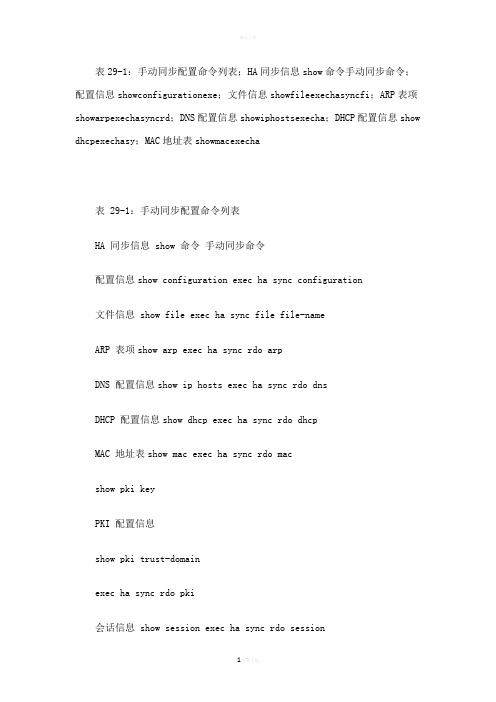

表29-1:手动同步配置命令列表;HA同步信息show命令手动同步命令;配置信息showconfigurationexe;文件信息showfileexechasyncfi;ARP表项showarpexechasyncrd;DNS配置信息showiphostsexecha;DHCP配置信息show dhcpexechasy;MAC地址表showmacexecha表 29-1:手动同步配置命令列表HA 同步信息 show 命令手动同步命令配置信息show configuration exec ha sync configuration文件信息 show file exec ha sync file file-nameARP 表项show arp exec ha sync rdo arpDNS 配置信息show ip hosts exec ha sync rdo dnsDHCP 配置信息show dhcp exec ha sync rdo dhcpMAC 地址表show mac exec ha sync rdo macshow pki keyPKI 配置信息show pki trust-domainexec ha sync rdo pki会话信息 show session exec ha sync rdo sessionshow ipsec saIPSec VPN 信息show isakmp saexec ha sync rdo vpn show scvpn client test show scvpnhost-check-profile show scvpn poolshow scvpnuser-host-binding show scvpn session SCVPN 信息show auth-user scvpn exec ha sync rdo scvpn show l2tp tunnelshow l2tp poolshow l2tp client{tunnel-name name [useruser-name]| tunnel-id ID}L2TP 信息show auth-user l2tp{interface interface-name| vrouter vrouter-name}exec ha sync rdo l2tpWeb 认证信息show auth-user webauth exec ha sync rdo webauth NTP 信息show ntp exec ha sync rdo ntpSCVPN 信息show scvpn exec ha sync rdo scvpn路由信息show ip route exec ha sync rdo route显示HA配置系统提供相应的 show 命令,查看HA 配置信息。

Hillstone多核安全网关命令手册说明书

Hillstoneဝᆀపࣶਖ਼ڔཝᆀਈෘഎ၄ݿྟୈۈ۾:StoneOS 5.0R3关于本手册本手册为Hillstone山石网科多核安全网关命令手册。

详细描述StoneOS中用到的所有命令,具体内容有命令的格式、使用方法、参数、默认值和使用实例等。

文档约定在本手册中,StoneOS命令语法描述使用以下约定:·大括弧({ }):指明该内容为必要元素。

·方括弧([ ]):指明该内容为可选元素。

·竖线(|):分隔可选择的互相排斥的选项。

·粗体:粗体部分为命令的关键字,是命令行中不可变部分,用户必须逐字输入。

·斜体:斜体部分为需要用户提供值的参数。

命令实例约定:·命令实例中需要用户输入部分用粗体标出。

·需要用户提供值的变量用斜体标出。

·命令实例包括不同平台的输出,可能会有些许差别。

目录怎样使用StoneOS CL I (1)CLI介绍 (1)命令模式和提示符 (1)执行模式 (1)全局配置模式 (1)子模块配置模式 (1)CLI命令模式切换 (1)命令行错误信息提示 (2)命令行的输入 (2)命令行的缩写形式 (2)自动列出命令关键字 (2)自动补齐命令关键字 (3)命令行的编辑 (3)查看历史命令 (3)快捷键 (3)过滤CLI输出信息 (4)分页显示CLI输出信息 (4)设置终端属性 (5)设置连接超时时间 (5)重定向输出 (5)StoneOS系统管理命令 (6)access (6)admin (6)admin host (7)admin user (8)allow-pwd-change (8){app | ips signature} stat-report (9)arp (10)bandwidth (11)bandwidth-threshold (12)delay-threshold (12)external-bypass enable (13)clock time (14)clock summer-time (15)clock zone (16)configure (16)console timeout (17)cpu (17)debug (19)delete configuration (20)desc (20)dns (21)dst-addr-based-session-counter (22)exec admin user password update (23)exec console baudrate (23)exec format (24)exec detach (24)exec customize (25)exec license apply (25)exec license install (26)exec license uninstall (27)exec webauth kickout (27)exit (28)expire (28)export configuration (29)group (30)hostname (30)http (31)http port (32)https port (33)https trust-domain (33)ike-id (34)import configuration (34)import customize (35)import image (36)interface (37)ip (37)language (39)match (39)monitor (41)nbt-cache enable (41)nbtstat ip2name (42)network-manager enable (42)network-manager host (43)ntp authentication (44)ntp authentication-key (44)ntp enable (45)ntp max-adjustment (45)ntp query-interval (46)ntp server (47)password (47)password(user) (48)password-policy (48)ping (49)privilege (50)reboot (51)role (51)role-expression (52)role-mapping-rule (52)rollback configuration backup (53)save (54)smtp (54)snmp-server contact (55)snmp-server engineID (55)snmp-server group (56)snmp-server host (57)snmp-server location (58)snmp-server manager (58)snmp-server port (59)snmp-server trap-host (59)snmp-server user (60)ssh port (61)ssh timeout (61)tcp (62)telnet authorization-try-count (63)telnet connection-interval (64)telnet timeout (65)threshold (66)traceroute (66)track (67)user (68)user-binding (69)user-group (69)webauth force-timeout (70)webauth http (71)webauth http-port (71)webauth https (72)webauth https-port (72)webauth reauth (73)webauth redirect (73)webauth sso-ntlm (74)webauth sso-ntlm-timeout (75)webauth timeout (75)web timeout (76)系统结构命令 (77)deny-session deny-type (77)deny-session percentage (77)deny-session timeout (78)fragment chain (79)fragment timeout (79)tcp-mss (80)tcp-rst-bit-check (80)tcp-seq-check-disable (81)tcp-syn-check (82)tcp-syn-bit-check (82)安全网关应用模式命令 (84)exec vrouter enable/disable (84)ip vrouter (84)forward-tagged-packet (85)l2-nonip-action (86)virtual-wire enable (86)virtual-wire set (87)vswitch (88)安全网关网络部署模式命令 (89)tap control-interface (89)tap lan-address (89)zone (绑定接口到Tap域) (90)zone (创建Tap域) (90)域(Zone)命令 (92)bind (92)vrouter (92)zone (93)接口(Interface)命令 (94)aggregate aggregate number (94)arp timeout (94)authenticated-arp (95)bgroup bgroup number (96)clear mac (96)combo (97)duplex (97)ftp (98)ftp port (99)holddown (99)holdup (100)interface aggregate number (101)interface aggregate number.tag (101)interface bgroup number (102)interface ethernet m/n (102)interface ethernetX/Y-pppoeZ (103)interface ethernet m/n.tag (104)interface loopback number (104)interface redundant number (105)interface redundant number.tag (105)interface tunnel number (106)interface vlan id (106)interface supervlan X (107)ip address (108)ip mtu (109)lacp (109)lacp max-bundle (110)lacp min-bundle (111)lacp system-priority (112)lacp period-short (112)load-balance mode (113)mac-clone (114)manage (114)mirror to (115)mirror filter (116)primary (117)proxy-arp (117)redundant redundant number (118)reverse-route (119)shutdown (119)speed (120)tunnel (121)webauth auth-arp-prompt (122)zone (122)地址(Address)命令 (124)address (124)host (124)ip (125)member (126)range (126)rename (127)服务(Service)命令 (128)app cache (128)app cache disable (129)app cache static disable (129)application-identify (130)clear app cache table (130)description (131)icmp (131)icmp type (132)longlife-sess-percent (133)protocol (134)servgroup (134)service (135)service service-name (136)tcp | udp application (137)策略(Policy)命令 (139)absolute (139)action (139)clear policy hit-count (140)clear policy hit-count default-action (141)default-action (141)description (142)disable (142)dst-addr (143)dst-host (143)dst-ip (144)dst-range (145)dst-zone (145)enable (146)log (147)import customize webredirect (147)move (148)name (149)periodic (149)periodic (150)policy-global (151)policy-qos-tag tag (151)role (152)user (152)user-group (153)rule (154)rule id (155)schedule (156)schedule (156)service (157)src-addr (157)src-host (158)src-ip (159)src-range (159)src-zone (160)web-redirect (161)安全控制命令 (163)arp (163)arp-disable-dynamic-entry (164)arp-inspection (164)arp-inspection rate-limit (165)arp-inspection trust (165)arp-inspection vlan (166)arp-l2mode (167)arp-learning (167)behavior-profile (168)clear arp (168)clear arp-spoofing-statistics (169)clear dhcp-snooping binding (170)dhcp-snooping(BGroup或者VSwitch接口) (170)dhcp-snooping(物理接口) (171)dhcp-snooping rate-limit (172)dhcp-snooping vlan (172)exec mac-address dynamic-to-static (173)exec urlfilter apply (173)export urlfilter-database (174)gratuitous-arp-send ip (175)host-blacklist (175)host-blacklist ip (176)host-blacklist mac (177)im (178)import urlfilter-database (178)mac-address-static (179)mac-learning (180)urlfilter (180)urlfilter domain-only (181)urlfilter rule type blacklist (181)urlfilter rule type keyword (182)urlfilter rule type whitelist (183)urlfilter unlimit-ip (183)urlfilter unlimit-ip (184)urlfilter whitelist-only (184)url-profile (185)认证与授权命令 (186)aaa-server (186)accounting (186)accounting enable (187)accounting port (188)accounting secret (188)admin auth-server (189)admin auth-server radius-server-name (190)agent (190)auth-method (191)auto-sync (191)backup-aaa-server (192)backup1 (193)backup2 (194)base-dn (194)debug aaa (195)group-class (195)host (196)login-dn (197)login-password (197)member-attribute (198)naming-attribute (198)port (Active-Directory / LDAP) (199)port (RADIUS) (199)retries (200)role-mapping-rule (201)secret (201)timeout (202)user-black-list (202)802.1X 认证协议命令 (204)aaa-server (204)dot1x allow-multi-logon (204)dot1x allow-multi-logon number (205)dot1x auto-kickout (205)dot1x control-mode (206)dot1x enable (207)dot1x max-user (207)dot1x port-control (208)dot1x profile (209)dot1x timeout (210)exec dot1x kickout (210)quiet-period (211)reauth-period (212)retransmission-count (212)server-timeout (213)tx-period (213)网络地址转换(NAT)命令 (215)dnatrule (215)dnatrule move (216)expanded-port-pool (217)nat (217)nat-enable (218)no dnatrule id (219)no snatrule id (219)snatrule (NAT) (220)snatrule(NAT444) (222)snatrule move (223)应用层识别与控制命令 (225)alg (225)alg h323 session-time (225)IPSec协议命令 (227)accept-all-proxy-id (227)anti-replay (227)authentication (228)auto-connect (229)compression deflate (manual) (229)compression deflate (P2) (230)connection-type (230)df-bit (231)dpd (232)encryption (P1) (232)encryption (manual) (233)encryption (P2) (234)encryption-key (235)group (P2) (236)hash (P1) (236)hash (manual) (237)hash (P2) (238)hash-key (239)id (239)interface (240)ipsec proposal (241)ipsec-proposal (241)isakmp peer (242)isakmp-peer (242)isakmp proposal (243)isakmp-proposal (244)lifesize (244)lifetime (P1) (245)lifetime(P2) (245)local-id (246)mode (协商模式) (247)mode (操作模式) (247)nat-traversal (248)peer (248)peer-id (249)pre-share (250)protocol (250)spi (251)track-event-notify (252)trust-domain (252)tunnel ipsec name auto (253)tunnel ipsec name manual (253)type (254)vpn-track (255)Secure Connect VPN命令 (256)aaa-server (256)anti-replay (256)address (257)allow-multi-logon (258)allow-multi-logon number (258)client-auth-trust-domain (259)client-cert-authentication (260)df-bit (261)dns (261)exclude address (262)exec scvpn approve-binding (263)exec scvpn clear-binding (263)exec scvpn increase-host-binding (264)exec scvpn kickout (265)exec scvpn no-host-binding-check (265)exec scvpn no-user-binding-check (266)exec sms send test-message to (266)export aaa user-password (267)export scvpn user-host-binding (268)host-check (268)https-port (269)idle-time (270)import pki cacert (271)import aaa user-password (271)import scvpn user-host-binding (272)interface (273)ip-binding role (273)ip-binding user (274)link-select (275)move (275)phone (276)pool (277)redirect-url (277)scvpn host-check-profile (278)scvpn pool (279)scvpn-udp-port (280)sms-auth enable (280)sms-auth expiration (281)sms modem (281)split-tunnel-route (282)ssl-protocol (283)trust-domain (283)tunnel scvpn (285)tunnel scvpn (285)user-host-verify (286)wins (287)拨号VPN命令 (288)exec generate-user-key rootkey (288)generate-route (288)ike_id (289)user (290)PnPVPN命令 (291)dhcp-pool-address (291)dhcp-pool-gateway (291)dhcp-pool-netmask (292)dns (293)peer_id fqdn (293)split-tunnel-route (294)tunnel-ip-address (295)user (295)wins (296)GRE命令 (297)destination (297)interface (297)next-tunnel ipsec (298)source (298)tunnel gre (299)L2TP命令 (301)aaa-server (301)accept-client-ip (301)address (302)allow-multi-logon (303)avp-hidden (303)clear l2tp (304)dns (304)exclude address (305)exec l2tp kickout (306)interface (306)ip-binding user (307)ppp-lcp-echo interval (308)keepalive (309)move (309)next-tunnel ipsec (310)pool (311)ppp-auth (311)l2tp pool (312)local-name (312)secret (313)transmit-retry (314)tunnel-authentication (314)tunnel l2tp (315)tunnel l2tp (316)tunnel-receive-window (316)wins (317)攻击防护命令 (318)ad all (318)ad arp-spoofing (318)ad dns-query-flood (319)ad huge-icmp-pak (321)ad icmp-flood (321)ad ip-directed-broadcast (322)ad ip-fragment (323)ad ip-option (324)ad ip-spoofing (324)ad ip-sweep (325)ad land-attack (326)ad ping-of-death (326)ad port-scan (327)ad session-limit (328)ad syn-flood (329)ad syn-proxy (331)ad tcp-anomaly (332)ad tear-drop (332)ad tear-drop (333)ad udp-flood (334)ad winnuke (335)clear ad zone (336)clear session-limit (337)交换命令 (338)bridge priority (338)enable (338)forward-delay (339)hello (339)interface vlan id (340)maximum-age (340)stp (341)stp cost (342)stp enable (342)stp priority (343)sub-vlan (343)supervlan (344)switchmode (344)vlan (345)路由命令 (347)access-list route (347)access-list name description (347)aggregate-address (348)area authentication (349)area default-cost (349)area range (350)area stub (351)area virtual-link (351)area virtual-link authentication (352)auto-cost reference-bandwidth (353)bind pbr-policy (354)clear ip bgp (354)continue (355)default-information originate (356)default-information originate (356)default-metric (357)default-metric(BGP) (357)description (358)distance(BGP) (359)distance (360)distance (360)distance ospf (361)domain (362)dst-addr (362)dst-host (363)dst-ip (364)dst-range (364)ecmp enable (365)ecmp-route-select (365)eif (366)enable (367)exec isp-network clear-predefine (367)iif (368)import vrouter (368)ip (369)ip igmp-proxy enable (370)ip igmp-proxy {router-mode | host-mode} (371)ip igmp-snooping enable (371)ip igmp-snooping {router-mode | host-mode | auto | disable} (372)ip multicast-routing (373)ip mroute (373)ip ospf authentication (374)ip ospf authentication-key (375)ip ospf cost (375)ip ospf dead-interval (376)ip ospf hello-interval (377)ip ospf message-digest-key (377)ip ospf priority (378)ip ospf retransmit-interval (378)ip ospf transmit-delay (379)ip rip authentication mode (380)ip rip authentication string (380)ip rip receive version (381)ip rip send version (381)ip rip split-horizon (382)ip route isp-name (384)ip route source (384)ip route source in-interface (385)ip vrouter (386)isp-network (387)llb inbound smartdns (388)llb-outbd-prox-detect (388)llb-outbd-prox-route (389)llb outbound proximity-route (390)match(OSPF) (390)match(PBR) (391)match id (392)max-route (393)move (394)neighbor(BGP) (394)neighbor A.B.C.D peer-group (395)neighbor {A.B.C.D | peer-group} activate (395)neighbor {A.B.C.D | peer-group} default-originate (396)neighbor {A.B.C.D | peer-group} description (396)neighbor {A.B.C.D | peer-group} next-hop-self (397)neighbor {A.B.C.D | peer-group} password (398)neighbor {A.B.C.D | peer-group} remote-as (398)neighbor {A.B.C.D | peer-group} shutdown (399)neighbor {A.B.C.D | peer-group} timers (399)neighbor(RIP) (400)nexthop (401)network(BGP) (401)network(RIP) (402)network area (403)passive-interface (403)pbr-policy (404)redistribute(BGP) (404)redistribute(RIP) (405)redistribute(OSPF) (406)route-map (406)route enable/disable (407)role (408)router bgp (409)router ospf (409)router rip (410)router-id (BGP) (411)router-id (OSPF) (411)service (412)set (412)src-addr (413)src-host (414)src-ip (414)src-range (415)subnet (416)timers (416)timers basic (417)timers spf (418)unknown-multicast drop (418)user (419)user-group (419)version (420)网络参数命令 (422)ac (422)address (422)authentication (423)auto-config interface (423)auto-connect (424)clear host (425)ddns enable (425)ddns name (426)dhcp-client ip (426)dhcp-client route (427)dhcp-relay enable (428)dhcp-relay server (428)dhcp-server enable (429)dhcp-server pool (429)dns (430)dns-proxy (430)domain (431)gateway (432)exclude address (432)idle-interval (433)ip address dhcp (433)ip dns-proxy black-list enable (434)ip dns-proxy white-list enable (434)ip dns-proxy black-list domain (435)ip dns-proxy white-list domain (435)ip address pppoe (436)ip domain lookup (437)ip domain name (437)ip domain retry (438)ip domain timeout (438)ip host (439)ip name-server (439)ip dns-proxy domain (440)ipmac-bind (441)lease (441)maxupdate interval (442)minupdate interval (443)netmask(DHCP) (443)netmask(PPPoE) (444)news (444)pop3 (445)pppoe enable group (445)pppoe-client group (446)pppoe-client group (446)relay-agent (447)route (448)server (448)schedule (449)service (450)smtp (450)static-ip (451)type (451)user(DDNS) (452)user(PPPoE) (452)wins (453)虚拟系统命令 (454)enter-vsys (454)export-to (454)profile (455)session (456)vsys(创建) (457)vsys(接口) (458)vsys-profile (458)vsys-shared (459)QoS管理命令 (460)bandwidth (460)class (460)class-map (461)exception-list (462)disable (462)flex-qos (463)flex-qos low-water-mark (463)flex-qos max-bandwidth (464)flex-qos-up-rate (465)ip-qos (465)match address (466)match application (467)match cos (467)match dscp (468)match ip-range (468)match policy-qos-tag (469)match precedence (470)match-priority (470)match role (471)police (472)priority (473)qos-profile (473)qos-profile (474)qos-profile(嵌套QoS Profile) (475)random-detect (476)role-qos (476)set cos (477)set dscp (478)set precedence (479)shape (479)shaping-for-egress (480)PKI配置命令 (482)crl (482)crl configure (482)enrollment (483)export pki (PKI信任域信息) (483)export pki (本地证书) (484)import pki (PKI信任域信息) (485)import pki (本地证书) (486)keypair (487)pki authenticate (487)pki crl request (488)pki enroll (488)pki export (489)pki import (490)pki import pkcs12 (490)pki key generate (491)pki key zeroize (491)pki key zeroize noconfirm (492)pki trust-domain (492)subject commonname (493)subject country (493)subject localityname (494)subject organization (495)subject organizationunit (495)subject stateorprovincename (496)url (496)高可靠性命令 (498)arp (498)description (498)exec ha sync (499)ha cluster (499)ha group (500)ha link interface (501)ha link ip (501)ha non-group (502)ha sync rdo session (503)ha traffic delay (503)ha traffic enable (504)hello interval (504)hello threshold (505)interface (506)manage ip (506)monitor track (507)preempt (507)priority (508)send gratuitous-arp (509)病毒过滤命令 (510)anti-malicious-sites (510)av enable (510)av max-decompression-recursion (511)av-profile (512)av signature update mode (512)av signature update schedule (513)av signature update server (513)exec av (514)exec av signature update (515)file-type (515)import av signature (516)label-mail (517)mail-sig (518)protocol-type (518)IPS命令 (520)attack-level (520)banner-protect enable (521)brute-force auth (521)brute-force lookup (522)command-injection-check (523)deny-method (523)exec block-ip remove (524)exec block-service remove (524)exec ips (525)external-link-check (527)ips enable (527)ips log disable (528)ips mode (529)ips profile (529)ips signature (530)ips sigset (530)max-arg-length (531)max-bind-length (532)max-black-list (533)max-cmd-line-length (533)max-content-type-length (534)max-content-filename-length (535)max-content-type-length (536)max-failure (536)max-input-length (537)max-path-length (538)max-reply-line-length (539)max-request-length (539)max-rsp-line-length (540)max-scan-bytes (541)max-text-line-length (541)max-uri-length (542)max-white-list (543)protocol-check (543)signature id (544)signature id number disable (545)sigset (546)sql-injection-check (546)virtual-host (547)web-acl (548)web-acl-check (548)xss-check enable (549)网络行为控制命令 (551)behavior (551)behavior-profile (551)bin-type (552)category (553)clear logging nbc (554)clear sslproxy notification (554)contentfilter(进入内容过滤配置模式) (555)contentfilter(绑定内容过滤Profile到策略规则) (555)contentfilter-profile (556)exec contentfilter apply (557)exec url-db update (557)exclude-html-tag (558)export log nbc (558)export pki (559)ftp (560)http (561)im (561)import pki (562)import sslproxy (563)import url-db (564)im-profile (564)keyword (565)keyword-category(URL过滤) (566)keyword-category(网页关键字) (567)keyword-category(Web外发信息) (567)keyword-category(邮件过滤) (568)logging (569)logging nbc to (569)mail (571)mail any (572)mail attach (572)mail control (573)mail enable (574)mail max-attach-size (575)mail others (576)mail-profile (576)mail {sender | recipient} (577)mail whitelist (578)msn | ymsg | qq (579)nbc-user-notification (579)remove database (580)ssl-decode (581)ssl-notification-disable (582)sslproxy (582)sslproxy exempt-match-subject (583)sslproxy-profile (583)sslproxy require-match-subject (584)sslproxy {require-mode | exempt-mode} (585)sslproxy trust-domain (585)sslproxy trustca-delete (586)url(添加URL条目) (586)url(绑定URL过滤Profile到策略规则) (587)url-category(新建URL类别) (588)url-category(URL过滤) (588)url-category(网页关键字) (589)url-category(Web外发信息) (589)url-db update mode (590)url-db update schedule (591)url-db update server (591)url-db-query (592)url-db-query server (593)url-profile (593)webpost (594)webpost all (595)webpost-profile (595)web-surfing-record (596)统计命令 (597)active (597)export statistics-set (597)filter (598)group-by (600)statistics address (601)statistics servgroup (602)statistics-set (602)target-data (603)日志命令 (605)export log event (605)logging (606)logging app-identification (607)logging alarm to (607)logging configuration to (608)logging content [hostname | username] (609)logging debug to (610)logging email to (610)logging event to (611)logging network to (612)logging facility (613)logging security to (613)logging sms (614)logging syslog (615)logging traffic to (616)logging traffic to syslog (616)GTP防护命令 (618)apn (618)gtp-profile(创建GTP Profile) (618)gtp-profile(绑定GTP Profile到策略规则) (619)imsi (620)imei (621)internal-inspect (621)message-type (622)message gtp-in-gtp-deny (623)message length (623)message log (624)message rate (624)message sanity-check (625)msisdn-filter (626)rat (626)rai (627)uli (628)IPv6命令 (630)ad huge-icmp-pak (630)ad ip-fragment (630)ad ip-spoofing (631)ad ipv6 nd-spoofing (633)ad icmp-flood (633)ad land-attack (634)ad ping-of-death (635)ad port-scan (636)ad syn-flood (636)ad syn-proxy (638)ad tcp-anomaly (639)ad tear-drop (639)ad udp-flood (640)address (641)clear ipv6 host (642)clear ipv6 neighbor (642)clear ipv6 nd-spoofing-statistics (643)clear ipv6 pmtu (643)destination (644)dnatrule (644)dnatrule (NAT64) (646)dnatrule move (647)dst-ip (648)dst-range (648)exec ipv6 nd-dynamic-to-static (649)export configuration (650)export image (650)export license (651)export log (652)export pki (652)export scvpn user-host-binding (653)export urlfilter-database (654)icmpv6 type (654)import application-signature (655)import configuration (656)import image (656)import ispfile (657)import license (658)import pki (658)import scvpn user-host-binding (659)import urlfilter-database (660)interface (660)ip (661)ip vrouter (662)ipv6 address (662)ipv6 address autoconfig (663)ipv6 dns-proxy domain (664)ipv6 dns64-proxy id (665)ipv6 enable (665)ipv6 general-prefix (666)ipv6 host (667)ipv6 mtu (667)ipv6 name-server (668)ipv6 neighbor (669)ipv6 nd adv-linkmtu (669)ipv6 nd hoplimit (670)ipv6 nd dad attempts (670)ipv6 nd-disable-dynamic-entry (671)ipv6 nd hoplimit (672)ipv6 nd-inspection (672)ipv6 nd-inspection deny-ra (673)ipv6 nd-inspection rate-limit (673)ipv6 nd-inspection trust (674)ipv6 nd-learning (675)ipv6 nd {managed-config-flag | other-config-flag} (675)ipv6 nd prefix (676)ipv6 nd ns-interval (677)ipv6 nd ra interval (678)ipv6 nd ra lifetime (678)ipv6 nd ra suppress (679)ipv6 nd reachable-time (680)ipv6 pmtu ageout-time (680)ipv6 pmtu enable (681)ipv6 route (682)ipv6 route source (682)ipv6 route source in-interface (683)ipv6 nd router-preference (684)no dnatrule id (685)no snatrule id (685)ping ipv6 (686)policy (687)range (687)rule (688)rule id (689)service (689)show dnat (690)show dnat server (691)show ipv6 dns (691)show ipv6 host (692)show ipv6 interface (693)show ipv6 neighbor (694)show ipv6 nd-spoofing-statistics (694)show ipv6 pmtu (695)show snat (695)show snat resource (696)snatrule (697)snatrule move (698)snmp-server ipv6-host (699)snmp-server ipv6-trap-host (700)snmp-server user (701)src-ip (702)src-range (702)Show命令 (704)show aaa-server (704)show access-list route (705)show ad zone (705)show address (707)show admin host (708)show admin user (708)show alg (709)show app cache status (710)show app logging (710)show arp (711)show arp-spoofing-statistics (711)show auth-user (712)show auth-user dot1x (712)show auth-user interface (714)show auth-user l2tp (714)show auth-user static (715)show auth-user scvpn (715)show auth-user webauth (716)show auth-user vrouter (717)show av-profile (717)show av signature info (718)show av zone-binding (718)show behavior-object (719)show behavior-profile (719)show block-ip (720)show block-notification (720)show block-service (721)show class-map (722)show clock (722)show configuration (723)show configuration running (723)show configuration backup (724)show configuration record (724)show console (725)show contentfilter-profile (726)show contentfilter category (727)show contentfilter count (727)show contentfilter keyword (728)show cpu (728)show database (729)show debug (729)show dhcp-server (730)show dhcp-snooping binding (730)show dhcp-snooping configuration (731)show dnat (731)show dnat server (732)show dns (733)show dns-address (733)show dot1x (734)show dp-filter ip (734)show external-bypass (735)show fib (736)show file (737)show flow deny-session (737)show fragment (738)show ftp (738)show gtp-profile (739)show ha cluster (740)show ha flow statistics (741)show ha group (741)show ha link status (742)show ha protocol statiscitc (742)show ha sync state (743)show ha sync statistic (744)show ha traffic (745)show host-blacklist (745)show http (746)show im-object (746)show im-profile (747)show image (747)show interface (748)show interface bind-tunnels (748)show interface supervlanX (749)show inventory (750)show ip bgp (750)show ip bgp neighbor (751)show ip bgp paths (751)show ip bgp summary (752)show ip hosts (752)show ip igmp-proxy (753)show ip igmp-snooping (753)show ip mroute (754)show ip ospf (755)show ip ospf database (755)show ip ospf database (756)show ip ospf interface (756)show ip ospf neighbor (757)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

id 2:进入指定id号的策略子命令集

move 3 before 1:将id3策略移到id1前,即调整策略顺序

admin user xxxxx:添加系统管理员用户

password xxxxx:定义登录密码

access any:允许任意登录方式,包含:console/http/https/ssh/telnet

privilege RXW:读取/修改配置的权限(RX为只读权限)

admin max-login-failure 5:允许最大5次密码错

priority xx:最大254,数值越小优先级越高

preempt:只需要Master上设置争抢模式

monitor track 1:设置failover触发的监控条件

manage ip ip-address:配置备机的管理IP地址

track 1:配置监控条件

int eth0/0 weight xx:指定监控端口,并配置权重值。监控条件还可以配置arp/bandwidth/delay/dns/http/ip/tcp等

snmp-server engineID Hillstone-test:定义snmp v3的引擎ID

snmp-server user mgmtv3 group xxxxx v3 remote 192.168.0.223 auth sha xxxxxx(key)

snmp-server host 192.168.0.223 version 3:配置远程管理服务器的IP

admin lockout-duration 5:密码试错后的锁定时间,5分钟

admin host:定义管理控制台IP地址,可设置网段、单机、IP范围,并在指定以上参数后,定义远程登录的方式。

password-policy:管理员密码策略,进入子命令配置项。注:仅可指定长度与复杂度,有效周期没有。

HA Cluster配置

ha link interface interface-name:指定 HA 控制连接接口

ha link data interface interface-name:data – 指定 HA 连接为数据连接。指定后,会话信息将通过 HA 连接接口同步完成。目 前仅支持将物理接口和集聚接口配置为 Data Link 的接口。用户最多可以指定 1 个 HA 数据连接接口。

manage ping/http/https/ssh/telnet/snmp 等,配置该接口的管理选项

ip address xx.xx.xx.xx/xx:配置IP地址

zone xxxx:配置该接口所属的zone

int redundant1:创建冗余端口,增加成员同聚合端口,在物理端口下输入redundant redundant1,即可添加物理端口至red1

logging event to buffer severity warnings size 102400:记录event到内存缓冲里,log等级为warning缓冲大小为102400 Byte

logging event to syslog severity warnings:

logging syslog 192.168.0.230 source-interface eth0/0 udp 514

缺省初始密码:hillstone/hillstone

查看命令:show,在配置模式下可以直接使用,但需要打全。

show conf int eth0/0 查看配置文件下的子项,常用的有interface、address、policy、

show conf record:查看配置文件生成的时间

show version:查看系统版本信息、开机时间

description "KKOA Net 192.168.0.0":对地址对象进行描述,注意描述中有空格的用双引号

host:定义域名对象

range 192.168.0.10 192.168.0.20 : 定义一个地址范围

rename xxx:重命名对象

member xxx:可以添加另一个地址名做为成员(暂不明确适用场景)

接口类:

int aggregate1:创建聚合端口1(最多4个),删除在前面加no即可,但注意删除前必须取消其它接口与聚合接口的绑定、聚合子接口的配置、接口的 IP 地址配置以及接口与 安全域的绑定

lacp enable:启用lacp协议

int aggregate1.301:在聚合端口上创建子端口。子端口同时也就是vlan号,注意:子端口的MAC同父端口

show ip ospf nei/database/route:查看OSPF的邻接、数据库及路由信息等

unset all:清除所有配置,恢复出厂设置

save(all):保存配置

reboot:重启系统

管理类:

进入配置模式:conf ,与cisco类似,但不需要带terminal

ntp server 192.168.0.xxx source eth0/0 prefer:定义NTP服务器,指定源端口为eth0/0

policy-global:进入定义访问控制策略

rule from 10.97.0.0/16 to any from-zone trust to untrust service any permit 出站策略

rule id 2 from any to 192.168.3.235/32 from-zone untrust to-zone trust service pubsvc-winrdp permit 入站策略,目的地址直接用外网IP,目的端口也是外部映射端口,这跟screenos用mip和cisco用内网IP都有所不同。

ha link ip ip-address netmask:HA 连接接口指定完毕,用户需要为 HA 连接接口配置 IP 地址

ha cluster cluster-id :cluster-id为1-8

ha sync rdo session:启动运行时动态对象的主/备同步

ha group x: x为0-1,与ScreenOS的VSD相同

primary eth0/0:指定eth0/0为冗余端口的主端口

int redundant1.1:在冗余端口上创建子端口,这一部分基本上同ScreenOS

安全对象定义及策略类:

address xxxx:定义网络地址对象

ip 192.168.0.0/24:定义该对象的IP地址

dnatrule from any to 192.168.0.235 service pubsvc-winrdp trans-to 10.97.3.18 port 3389 log:进站DNAT,比较直白的写法

snatrule/dnatrule move top/before/after:移动策略位置,系统以先后顺序执行nat操作。

router ospf <cr> 进入ospf 配置

router-id 10.97.1.250:指定router-id

network 10.97.1.32/30 area 30 :指定网段的area

area 30 stub no-summary

admin complexity 1 指定管理员密码至少包含2大写、2小写、2数字及2符号

admin min-length (4-16) 指定管理员密码的最小长度

snmp-server group xxxxx v3 auth read-view mib2 定义snmp v3读的视图组,write-view未定义

area 30 rang

redistribute static type 2 route-map:将静态路由重分布进ospf里,最后的route-map可以关联一个筛选表。route-map的配置条件可以是ACL、interface、metric、

HA相关:

service pubsvc-winrdp:定义服务对象(每个对象可以定义约8个条目)

tcp dst-port 33389 src-port 1024 65535 定义tcp服务,目标端口33389,源端口范围1024-65535

tcp dst-port 43389 src-port 1024 65535 添加第二条端口

snatrule id 3 from grp-Appnet to Any service Any eif eth0/0 trans-to eif-ip mode dynamicport:将一个IP组的出站转为接口IP

snatrule from 10.97.3.18 to any eif eth0/0 trans-to 192.168.0.232 mode dynamicport log:出站SNAT,转为指定IP

int eth0/0 :在配置模式下,进入接口配置子项,此处也更象Cisco,而不象ScreenOS在一条命令里配置完

aggregate aggregate1:将eth0/0添加到聚合端口1中,注意:进入聚合的物理端口应不属于其他端口及任何安全域。

int eth0/0.1:创建eth0/0下的子端口

地址转换及路由:

ip vrouter trust-vr:进入trust-vr (系统缺省带此vrouter,不可删除)

ip route 0.0.0.0 0.0.0.0 eth0/0 192.168.0.3 配置缺省路由,指向下一跳网关