cisco交换机ip和mac地址绑定

CISCO交换机上实现MAC和端口、IP和端口、IP和MAC的绑定

看看下面的配置:

1.先建立两个访问控制列表,一个是关于MAC地址的,一个是关于IP地址的。

3550(config)#mac access-list extended mac-n

//配置一个命名的MAC地址访问控制列表,命名为mac-n

补:我们也可以通过MAC地址来限制端口流量,此配置允许一TRUNK口最多通过100个MAC地址,超过100时,但来自新的主机的数据帧将丢失。

3550-1#conf t

3550-1(config)#int f0/1

3550-1(config-if)#switchport trunk encapsulation dot1q

2950 (config-if-range)#switchport port-security mac-address violation restrict

2950 (config-if-range)#switchport port-security mac-address sticky

这样交换机的48个端口都绑定了,注意:在实际运用中要求把连在交换机上的PC机都打开,这样才能学到MAC地址,并且要在学到MAC地址后保存配置文件,这样下次就不用再学习MAC地址了,然后用show port-security address查看绑定的端口,确认配置正确。

3550-1(config-if)#switchport mode trunk /配置端口模式为TRUNK。

3550-1(config-if)#switchport port-security maximum 100 /允许此端口通过的最大MAC地址数目为100。

思科交换机端口安全(Port-Security)

思科交换机端口安全(Port-Security)Cisco Catalyst交换机端口安全(Port-Security)1、Cisco29系列交换机可以做基于2层的端口安全,即mac地址与端口进行绑定。

2、Cisco3550以上交换机均可做基于2层和3层的端口安全,即mac 地址与端口绑定以及mac地址与ip地址绑定。

3、以cisco3550交换机为例做mac地址与端口绑定的可以实现两种应用:a、设定一端口只接受第一次连接该端口的计算机mac地址,当该端口第一次获得某计算机mac地址后,其他计算机接入到此端口所发送的数据包则认为非法,做丢弃处理。

b、设定一端口只接受某一特定计算机mac地址,其他计算机均无法接入到此端口。

4、破解方法:网上前辈所讲的破解方法有很多,主要是通过更改新接入计算机网卡的mac地址来实现,但本人认为,此方法实际应用中基本没有什么作用,原因很简单,如果不是网管,其他一般人员平时根本不可能去注意合法计算机的mac地址,一般情况也无法进入合法计算机去获得mac地址,除非其本身就是该局域网的用户。

5、实现方法:针对第3条的两种应用,分别不同的实现方法a、接受第一次接入该端口计算机的mac地址:Switch#config terminalSwitch(config)#inte**ce inte**ce-id 进入需要配置的端口Switch(config-if)#switchport mode access 设置为交换模式Switch(config-if)#switchport port-security 打开端口安全模式Switch(config-if)#switchport port-security violation {protect |restrict | shutdown }//针对非法接入计算机,端口处理模式{丢弃数据包,不发警告| 丢弃数据包,在console发警告| 关闭端口为err-disable状态,除非管理员手工激活,否则该端口失效。

交换机上IP与mac绑定方法

关于IP地址与MAC地址绑定方法的简单介绍地市各位网管:现将IP地址与MAC地址绑定命令简单介绍如下:1、请在IP地址网关所在三层设备上进行IP地址与MAC地址绑定2、请对vlan内的所有地址都进行绑定,这样效果比较好。

3、CISCO设备绑定方法如下:配置模式下:对已用的地址进行绑定:arp 10.34.2.47 047d.7b30.84fe arpa对没用的地址也要绑定一个空MAC地址arp 10.34.2.48 0000.0000.0000 arpa4、华为设备绑定方法有两种,方法如下:(1)配置模式下:user-bind static ip-address 10.34.7.196 mac-address 047d-7b30-865d vlan 424需在接口下调用,示例如下:interface Ethernet0/0/4description 25F-4Cport link-type accessport default vlan 424ntdp enablendp enablebpdu enableip source check user-bind enable注意:如果在此端口上调用user-bind后,接入此端口的IP地址如不进行绑定,则接不了办公网络。

(2)与思科设备一样(但某些华为设备VRP版本需要升级,升级步骤请见附件)配置模式下:已用的地址进行绑定:arp static 10.34.2.47 047D-7B30-84FE vid 950如配置错误,删除命令是undo arp static 10.34.2.47由于版本不同,如此策略不生效,可用arp static 10.34.2.47 047D-7B30-84FE 不加vid试一试。

如再不行,则需要VRP版本升级,请大家注意。

对没用的地址也要绑定一个空MAC地址arp static 10.34.2.48 0000-0000-0000 vid 950华为400电话:400-8302118 也可以电话咨询。

网络核心交换机与电脑IP地址绑定

怎样设置网络核心交换机实现对局域网所有电脑的IP-MAC定地址绑IP地址与MAC地址的关系:IP地址是根据现在的IPv4标准指定的,不受硬件限制比较容易记忆的地址,长度4个字节。

而MAC地址却是用网卡的物理地址,保存在网卡的EPROM 里面,与硬件有关系,比较难于记忆,长度为6个字节。

虽然在TCP/IP网络中,计算机往往需要设置IP地址后才能通讯,然而,实际上计算机之间的通讯并不是通过IP地址,而是借助于网卡的MAC地址。

IP地址只是被用于查询欲通讯的目的计算机的MAC地址。

ARP协议是用来向对方的计算机、网络设备通知自己IP对应的MAC地址的。

在计算机的ARJ缓存中包含一个或多个表,用于存储IP地址及其经过解析的以太网MAC地址。

一台计算机与另一台IP地址的计算机通讯后,在ARP缓存中会保留相应的MAC地址。

所以,下次和同一个IP地址的计算机通讯,将不再查询MAC地址,而是直接引用缓存中的MAC 地址。

在交换式网络中,交换机也维护一张MAC地址表,并根据MAC地址,将数据发送至目的计算机。

为什么要绑定MAC与IP 地址:IP地址的修改非常容易,而MAC 地址存储在网卡的EEPROM中,而且网卡的MAC地址是唯一确定的。

因此,为了防止内部人员进行非法IP盗用(例如盗用权限更高人员的IP地址,以获得权限外的信息),可以将内部网络的IP地址与MAC地址绑定,盗用者即使修改了IP地址,也因MAC地址不匹配而盗用失败:而且由于网卡MAC地址的唯一确定性,可以根据MAC地址查出使用该MAC 地址的网卡,进而查出非法盗用者。

目前,很多单位的内部网络,都采用了MAC地址与IP地址的绑定技术。

下面我们就针对Cisco的交换机介绍一下IP和MAC绑定的设置方案。

在Cisco中有以下三种方案可供选择,方案1和方案2实现的功能是一样的,即在具体的交换机端口上绑定特定的主机的MAC地址(网卡硬件地址),方案3是在具体的交换机端口上同时绑定特定的主机的MAC 地址(网卡硬件地址)和IP地址。

Cisco的MAC地址与IP绑定方法是什么

Cisco的MAC地址与IP绑定方法是什么交换机的主要功能包括物理编址、网络拓扑结构、错误校验、帧序列以及流控。

交换机还具备了一些新的功能,如对VLAN(虚拟局域网)的支持、对链路汇聚的支持,甚至有的还具有防火墙的功能。

对于Cisco的MAC地址与IP绑定方法,可能很多用户还不熟悉,下面一起看看!方法步骤1.方案1——基于端口的MAC地址绑定思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令:ng=1cellPadding=0width="80%"align=leftbgCol or=#ccccccborder=0>Switch#configterminal#进入配置模式Switch(config)#Interfacefastethernet0/1#进入具体端口配置模式Switch(config-if)#Switchportport-secruity#配置端口安全模式Switch(config-if)switchportport-securitymac-addressMAC(主机的MAC地址)#配置该端口要绑定的主机的MAC地址Switch(config-if)noswitchportport-securitymac-addressMAC(主机的MAC地址)#删除绑定主机的MAC地址注意:以上命令设置交换机上某个端口绑定一个具体的MAC地址,这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或者其他PC机想通过这个端口使用网络都不可用,除非删除或修改该端口上绑定的MAC地址,才能正常使用。

注意:以上功能适用于思科2950、3550、4500、6500系列交换机2.方案2——基于MAC地址的扩展访问列表Switch(config)Macaccess-listextendedMAC10#定义一个MAC地址访问控制列表并且命名该列表名为MAC10Switch(config)permithost0009.6bc4.d4bfany#定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机Switch(config)permitanyhost0009.6bc4.d4bf#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机Switch(config-if)interfaceFa0/20#进入配置具体端口的模式Switch(config-if)macaccess-groupMAC10in#在该端口上应用名为MAC10的访问列表(即前面我们定义的访问策略)Switch(config)nomacaccess-listextendedMAC10#清除名为MAC10的访问列表此功能与应用一大体相同,但它是基于端口做的MAC地址访问控制列表限制,可以限定特定源MAC地址与目的地址范围。

cisco的MAC地址与IP绑定

#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机

Switch(config)Ip access-list extended IP10

#定义一个IP地址访问控制列表并且命名该列表名为IP10

1.方案1——基于端口的MAC地址绑定

思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令:

Switch#config terminal

#进入配置模式

Switch(config)# Interface fastethernet 0/1

#进入具体端口配置模式

config#arp 192.168.0.2 0000.0000.0000 arpa

这样IP地址改成192.168.0.2 以后就上不了网了,希望大家试下。

有不对的地方,欢迎大家指正!!

绑定的工作实在太可怕了。工作量非常大。

在进行IP与MAC地址绑定时,除了把已经在使用的IP与MAC地址绑定,还得把同网段不在使用的IP与

和mac地质绑定就行了

单纯的ip和mac绑定在路由上座就行了,2950之类的二层交换机只能做端口和mac的绑定

IP 与MAC地址绑定 如IP地址:10.0.2.11 和 10.0.2.12

Set arp static 10.0.2.11 Mac_addr1

Set arp static 10.0.2.12 Mac_addr2

12月16日 10:00

kily

外加:

基于交换机的MAC地址与端口绑定

为了进一步解决这个问题,笔者又想到了基于交换机的MAC地址与端口绑定。这样一来,终端用户如果擅自改动本机网卡的MAC地址,该机器的网络访问将因其MAC地址被交换机认定为非法而无法实现,自然也就不会对局域网造成干扰了。

ip与mac地址的绑定命令

ARP -s 192.168.0.2 00-EO-4C-6C-08-75这样,就将你上网的静态IP地址192.168.0.4与网卡地址为00-EO-4C-6C-08-75的计算机绑定在一起了。

怎样用命令把IP地址与MAC地址绑定CISCO交换机或路由器上绑定IP和网卡的硬件地址网卡的MAC地址通常是惟一确定的,在路由器中建立一个IP地址与MAC地址的对应表,只有“IP-MAC地址相对应的合法注册机器才能得到正确的ARP应答,来控制IP-MAC不匹配的主机与外界通讯,达到防止IP地址的盗用。

比如局域网某一用户的IP地址为:202.196.191.190,MAC地址为:0010.40bc.b54e,在Cisco 的路由器或交换机的路由模块上使用命令:router(config)# arp 202.196.191.190 0010.40bc.b54e arpa把该IP地址与MAC地址进行绑定,若有人盗用该IP地址,因其MAC地址的唯一性,使得IP地址与MAC地址不匹配而盗用失败.对于哪些未分配的IP地址,我们可以为其绑定一个MAC地址,比如,0000.0000.0000,使其不被盗用.比如:202.196.190.119未被使用,通过以下命令把其绑定起来.router(config)# arp 202.196.191.190 0000.0000.0000 arpa总结:通过使用MAC地址和IP地址可以有效的防止IP地址被盗用的情况,虽然在前期收集用户MAC地址的时候比较麻烦,但是建立这样的机制能够为用户在管理网络时带来很多的方便。

所以,我们在构建网络的初期就应该将局域网内机器的MAC地址信息收集起来,为我们今后的网络管理工作带来便利!如果是Windows 98/Me,则运行“winipcfg”,在对话框看的IP地址就是,而“适配器地址”就是网卡的MAC地址。

而如果是Windows 2000/XP系统,则要在命令提示符下输入“ipconfig /all”。

谈谈IP-MAC端口绑定三种方式的优劣

谈谈IP、MAC与交换机端口绑定的方法Jack Zhai 信息安全管理者都希望在发生安全事件时,不仅可以定位到计算机,而且定位到使用者的实际位置,利用MAC与IP的绑定是常用的方式,IP地址是计算机的“姓名”,网络连接时都使用这个名字;MAC地址则是计算机网卡的“身份证号”,不会有相同的,因为在厂家生产时就确定了它的编号。

IP地址的修改是方便的,也有很多工具软件,可以方便地修改MAC地址,“身份冒充”相对容易,网络就不安全了。

遵从“花瓶模型”信任体系的思路,对用户进行身份鉴别,大多数人采用基于802.1x协议的身份认证技术(还可以基于应用的身份认证、也可以是基于Cisco 的EOU技术的身份认证),目的就是实现用户账号、IP、MAC的绑定,从计算机的确认到人的确认。

身份认证模式是通过计算机内安全客户端软件,完成登录网络的身份鉴别过程,MAC地址也是通过客户端软件送给认证服务器的,具体的过程这里就不多说了。

一、问题的提出与要求有了802.1x的身份认证,解决的MAC绑定的问题,但还是不能定位用户计算机的物理位置,因为计算机接入在哪台交换机的第几个端口上,还是不知道,用户计算机改变了物理位置,管理者只能通过其他网管系统逐层排查。

那么,能否可以把交换机端口与IP、MAC一起绑定呢?这样计算机的物理位置就确定了。

首先这是有关安全标准的要求:1)重要安全网络中,要求终端安全要实现MAC\IP\交换机端口的绑定2)有关专用网络中,要求未使用的交换机端口要处于关闭状态(未授权前不打开)其次,实现交换机端口绑定的目标是:∙∙防止外来的、未授权的计算机接入网络(访问网络资源)∙∙当有计算机接入网络时,安全监控系统能够立即发现该计算机的MAC与IP,以及接入的交换机端口信息,并做出身份验证,属于未授权的能够报警或终止计算机的继续接入,或者禁止它访问到网络的任何资源∙∙当有安全事件时,可以根据用户绑定的信息,定位到机器(MAC与IP)、定位到物理位置(交换机端口)、定位到人(用户账号、姓名、电话…)二、实现交换机端口信息绑定的策略根据接入交换机的安全策略,可以把端口信息绑定分为两种方式:静态方式与动态方式1、静态方式:固定计算机的位置,只能在预先配置好的交换机端口接入,未配置(授权申请)的不能接入网络。

cisco arp绑定

关于ARP表的设置和删除有以下几条命令:

Set arp [dynamic | static] {ip_addr hw_addr}( 设置动态或静态的ARP表);

应用ARP绑定IP地址和MAC地址 ARP(Address Resolution Protocol)即地址解析协议,这个协议是将IP地址与网络物理地址一一对应的协议。每台计算机的网卡的MAC地址都是唯一的。在三层交换机和路由器中有一张称为ARP的表,用来支持在IP地址和MAC地址之间的一一对应关系,它提供两者的相互转换,具体说就是将网络层地址解析为数据链路层的地址。

Set arp agingtime seconds(设置ARP表的刷新时间,如Set arp agingtime 300);

show arp (用来显示ARP表的内容);

clear arp [dynamic | static] {ip_addr hw_addr}(清除ARP表中的内容)。

ip_addr(IP地址),hw_addr(MAC地址);

Set arp static 20.89.21.1 00-80-1c-93-80-40(将将IP地址20.89.21.1和网卡MAC地址00-80-1c-93-80-40绑定);

Set arp static 20.89.21.3 00-00-00-00-00-00(对未用的IP进行绑定,将MAC地址设置为0);

交换机上实施IP与MAC的双向绑定(IPSG实例)

交换机上实施IP与MAC的双向绑定(IPSG实例)部门: xxx时间: xxx整理范文,仅供参考,可下载自行编辑在交换机上实施IP与 MAC的双向绑定说明:不能够在二层交换上做基于 IP的双向绑定,但可在三层交换机上完成SW1(config># interface FastEthernet0/1SW1(config-if># switchport mode accessSW1(config-if>#switchport port-securitySW1(config-if># switchport port-security violation restrict //shutdown protect restrict SW1(config-if># switchport port-security mac-address 00b0.6451.c920SW1(config-if># spanning-tree portfastSW1(config-if># ip access-group 11 in //调用ACLSW1(config-if># exitSW1(config># access-list 11 permit 192.168.2.69IPSG 实验配置步骤QQ截图20180514042234.jpg (18.5 KB>2018-5-14 04:22 SW(config># ipdhcp snoopingSW(config># ipdhcp snooping vlan 1,10SW(config># ipdhcp snooping verify mac-addressSW(config># ip source binding 0000.0000.0001 vlan 10 172.16.1.5 interface f0/5SW(config># interface f0/1SW(config-if># switchport mode accessSW(config-if># switchport port-securitySW(config-if># ip verify source vlandhcp-snooping port-securitySW(config># interface f0/5SW(config-if># switchport mode accessSW(config-if># switchport port-securitySW(config-if># ip verify source vlandhcp-snooping port-securitySW(config-if># endb5E2RGbCAPQQ截图20180514042350.jpg (31.34 KB>2018-5-14 04:24一、配置 SW1的防护功能SW1(config># ipdhcp snooping //启用 DHCP Snooping SW1(config># ipdhcp snooping information option //启用82 选项SW1(config># ipdhcp snooping vlan 10,20 //DHCP监听作用的 VLANSW1(config># ipdhcp database flash:dhcp.db //将 DHCP绑定信息保存到dhcp.db中SW1(config># ipdhcp snooping verify mac-addressSW1(config># interface f0/21SW1(config-if># switchport mode accessSW1(config-if># switchport port-securitySW1(config-if># ip verify source port-securitySW1(config># interface f0/23SW1(config-if># switchport mode accessSW1(config-if># switchport port-securitySW1(config-if># ip verify source port-security可选配//SW1(config># ip source binding 0000.0000.0001 vlan 10 172.16.1.1 interface f0/2可选配//SW1(config># ip source binding 0000.0000.0002 vlan 20 172.16.2.1 interface f0/1SW1(config># iparp inspection vlan 10,20 //ARP检测基于VLAN10 VLAN20SW1(config># iparp inspection validate src-mac dst-macip //基于源 MAC 目标 MAC和 IP//DHCP服务器的配置DHCP-SERVER 使用路由器来完成Router(config># ipdhcp pool vlan10 定义地址池Router(config-vlan># network 172.16.1.0255.255.255.0 定义地址池做用的网段及地址范围Router(config-vlan># default-router 172.16.1.254 定义客户端的默认网关Router(config-vlan># dns-server 218.108.248.200 定义客户端的dnsRouter(config-vlan>#exitRouter(config># ipdhcp pool vlan20Router(config-vlan># network 172.16.2.0 255.255.255.0 Router(config-vlan># default-router 172.16.2.254Router(config-vlan># dns-server 218.108.248.200Router(config-vlan># exitRouter(config># ipdhcp excluded-address 172.16.1.100172.16.1.254 //配置保留地址段Router(config># ipdhcp excluded-address 172.16.2.100172.16.2.254Router(config># interface e0/0Router(config-if># ip address 172.16.3.1 255.255.255.0 Router(config-if># no shutdown交换机上的配置SW1(config># interface vlan 10SW1(config-if># ip address 172.16.1.254 255.255.255.0 SW1(config-if># ip helper-address 172.16.3.1 //以单播向DHCP-SERVER发送请求SW1(config-if># interface vlan20SW1(config-if># ip address 172.16.2.254 255.255.255.0 SW1(config-if># ip helper-address 172.16.3.1p1EanqFDPw申明:所有资料为本人收集整理,仅限个人学习使用,勿做商业用途。

Cisco 2960系列交换机IP地址绑定操作说明

Cisco 2960系列交换机IP地址绑定操作说明用Telnet登录。

Telnetip输入“enable”(Cisco交换机可以用简写en,以下不再说明),申请进入“使能模式”,输入密码:“xxxx”;输入“conf t”命令,进入终端配置模式。

进行IP地址绑定。

命令示例如下ip source binding H.H.H vlan 1 A.B.C.D int fa0/?其中,H.H.H表示MAC地址,例如,MAC地址是01-23-45-67-89-AB,则输入:0123.4567.89ab。

A.B.C.D表示IP地址,依照所分配IP地址输入。

?表示交换机上的端口号。

按交换机端口来写。

配置完毕后,输入“end”退出终端配置模式。

输入:copy runn start,将配置文件保存到启动配置中。

- 1 -- 2 -(切记!一定要做这一步,并确认生效),否则掉电即失。

配置完成后,相应地,收购主机上必须按照规定IP 配置好。

可以用ping 命令验证配置是否生效。

若绑定错误,重新按上述方法配置即可。

若无法重新配置,可在绑定命令前加no 删除原绑定(注意不得使用通配符,否则可能删除所有先前存在的绑定)。

在“使能模式”下(命令提示符以#结尾)输入,show ip source binding 命令,可以查看已存在的配置。

如图:其中红色框线部分,Type 为static 的是静态绑定,就是通过配置交换机增加的绑定,其中有一些是监控主机的绑定地址,请不要随意调整监控主机绑定的端口号。

在调整监控主机对应的网络口之前,请确认重新修改了绑定。

此外,为了确保监控等关键业务主机通信正常,可以在所有工作完成后,在计算机上使用ping命令确认所有主机正常。

- 3 -。

CISCO交换机绑定MAC,IP地址

在cisco交换机中为了防止ip被盗用或员工乱改ip,可以做以下措施,既ip与mac地址的绑定,和ip与交换机端口的绑定。

一、通过IP查端口先查MAC地址,再根据MAC地址查端口:bangonglou3#show arp | include 208.41 或者show mac-address-table 来查看整个端口的ip-mac表nternet 10.138.208.41 4 0006.1bde.3de9 ARPA Vlan10bangonglou3#show mac-add | in 0006.1bde10 0006.1bde.3de9 DYNAMIC Fa0/17bangonglou3#exit二、ip与mac地址的绑定,这种绑定可以简单有效的防止ip被盗用,别人将ip改成了你绑定了mac地址的ip后,其网络不同,(tcp/udp协议不同,但netbios网络共项可以访问),具体做法:cisco(config)#arp 10.138.208.81 0000.e268.9980 ARPA这样就将10.138.208.81 与mac:0000.e268.9980 ARPA绑定在一起了三、ip与交换机端口的绑定,此种方法绑定后的端口只有此ip能用,改为别的ip后立即断网。

有效的防止了乱改ip。

cisco(config)# interface FastEthernet0/17cisco(config-if)# ip access-group 6 incisco(config)#access-list 6 permit 10.138.208.81这样就将交换机的FastEthernet0/17端口与ip:10.138.208.81绑定了。

============================================最常用的对端口安全的理解就是可根据MAC地址来做对网络流量的控制和管理,比如MAC地址与具体的端口绑定,限制具体端口通过的MAC地址的数量,或者在具体的端口不允许某些MAC地址的帧流量通过。

ip如何与mac地址绑定

arp -s %IP% %Mac%

del *.txt

exit

答案二:

来个不生成临时文件的更简洁的代码:

@echo off

for /f "tokens=1* delims=:" %%i in ('ipconfig /all^|find /i "Physical Address"') do set mac=%%j

if exist phyaddr.txt del phyaddr.txt

find "Physical Address" ipconfig.txt >phyaddr.txt

for /f "skip=2 tokens=12" %%M in (phyaddr.txt) do set ip=%%M

设置完后路由器可能要自动重启,可以再登录上去看看你设置后的窗口变化,一般设置窗口都有说明,仔细看看就不会错了。

我的路由器是tplink402m,其它的路由器大同小异,在相就窗口看下提示就行了。

四、怎样绑定本机IP地址与网卡MAC地址

1、首先要查看自己的IP地址和网卡的MAC地址。对于Windows 98/Me,执行Winipcfg,在对话框看到的IP地址就是要查的IP地址,而“适配器地址”就是网卡的MAC地址。在Windows 2000/XP系统下,要在命令提示符下输入“ipconfig /all”,显示列表中的“Physical Address”就是MAC地址,“IP Address”就是IP地址。要将二者绑定,输入“arp -s IP地址 MAC地址”,如“arp -s 192.168.0.78 54-44-4B-B7-37-21”即可。

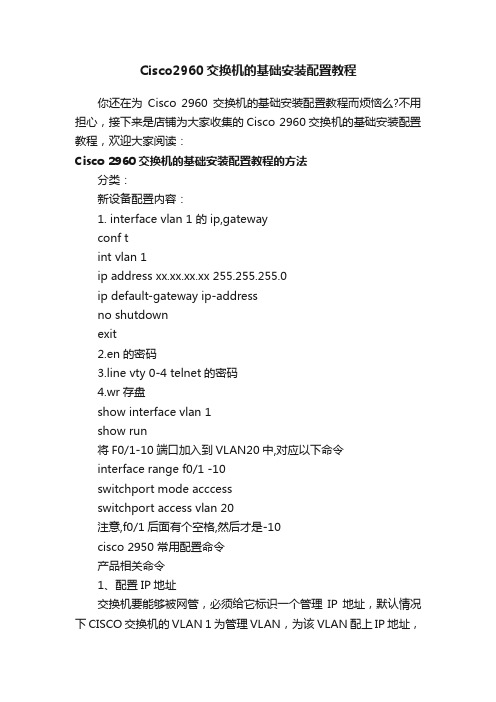

Cisco2960交换机的基础安装配置教程

Cisco2960交换机的基础安装配置教程你还在为Cisco 2960交换机的基础安装配置教程而烦恼么?不用担心,接下来是店铺为大家收集的Cisco 2960交换机的基础安装配置教程,欢迎大家阅读:Cisco 2960交换机的基础安装配置教程的方法分类:新设备配置内容:1. interface vlan 1 的ip,gatewayconf tint vlan 1ip address xx.xx.xx.xx 255.255.255.0ip default-gateway ip-addressno shutdownexit2.en的密码3.line vty 0-4 telnet的密码4.wr存盘show interface vlan 1show run将F0/1-10端口加入到VLAN20中,对应以下命令interface range f0/1 -10switchport mode acccessswitchport access vlan 20注意,f0/1后面有个空格,然后才是-10cisco 2950 常用配置命令产品相关命令1、配置IP地址交换机要能够被网管,必须给它标识一个管理IP地址,默认情况下CISCO交换机的VLAN 1为管理VLAN,为该VLAN配上IP 地址,交换机就可以被网管了。

命令如下:a、进入全局模式: Switch#configure terminalb、进入VLAN 1接口模式:Switch(config)#interface vlan 1c、配置管理IP地址:Switch(config-if) # ip address [A.B.C.D] [mask]如果当前VLAN 不是管理VLAN ,只需要将上面第b处命令的vlan的号码换成管理VLAN的号码即可。

2、打开SNMP协议a、进入全局模式: Switch#configure terminalb、配置只读的Community,产品默认的只读Community名为publicSwitch(config)#snmp-server community public roc、配置可写的Community,产品默认的可写Community名为privateSwitch(config)#snmp-server community private rw3、更改SNMP的Community密码a、将设备分组,并使能支持的各种SNMP版本Switch(config)#snmp-server group qycx123 v1Switch(config)#snmp-server group qycx 123 v2cSwitch(config)#snmp-server group qycx123 v3 noauthb、分别配置只读和可写community 如:Switch(config)#snmp-server community qycx123 roSwitch(config)#snmp-server community qycx123 rw4、保存交换机配置Switch#copy run start常用命令1、设置交换机密码a、更改远程TELNNET密码Switch#configure terminalSwitch(config)#line vty 0 4Switch(config-line)#password qycx123Switch(config-line)#loginSwitch(config-line)#exitb、更改进入全局配置模式时的密码Switch#configure terminalSwitch(config)#enable secret qycx1232、创建并划分VLANa、创建VLANSwitch#vlan databaseSwitch(vlan)#vlan 99 name office(创建vlan 99 并命名为office)b、将端口划分至vlanSwitch(config)#interface fastEthernet 0/8 Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 99(将8号快速以太口划分至vlan 99)3、常用调试命令a、显示所有配置命令:Switch#show runb、显示所有接口状态:Switch#show ip int briefc、显示所有VLAN的信息:Switch#show vlan brief 交换机支持的命令1. linux 命令:PCA login: root ;使用root用户password: linux ;口令是linux# shutdown -h now ;同init 0 关机# logout# login# ifconfig ;显示IP地址# ifconfig eth0 netmask ;设置IP地址# ifconfig eht0 netmask down ; 删除IP地址# route add 0.0.0.0 gw# route del 0.0.0.0 gw# route add default gw ;设置网关# route del default gw ;删除网关# route ;显示网关# ping# telnet2. 交换机支持的命令:交换机基本状态:switch: ;交换机的ROM状态rommon> ;路由器的ROM状态hostname> ;用户模式hostname# ;特权模式hostname(config)# ;全局配置模式hostname(config-if)# ;接口状态交换机口令设置:switch>enable ;进入特权模式switch#config terminal ;进入全局配置模式switch(config)#hostname ;设置交换机的主机名switch(config)#enable secret xxx ;设置特权加密口令switch(config)#enable password xxa ;设置特权非密口令switch(config)#line console 0 ;进入控制台口switch(config-line)#line vty 0 4 ;进入虚拟终端switch(config-line)#login ;允许登录switch(config-line)#password xx ;设置登录口令xx switch#exit ;返回命令交换机VLAN设置:switch#vlan database ;进入VLAN设置switch(vlan)#vlan 2 ;建VLAN 2switch(vlan)#no vlan 2 ;删vlan 2switch(config)#int f0/1 ;进入端口1switch(config-if)#switchport access vlan 2 ;当前端口加入vlan 2switch(config-if)#switchport mode trunk ;设置为干线switch(config-if)#switchport trunk allowed vlan 1,2 ;设置允许的vlanswitch(config-if)#switchport trunk encap dot1q ;设置vlan 中继switch(config)#vtp domain ;设置发vtp域名switch(config)#vtp password ;设置发vtp密码switch(config)#vtp mode server ;设置发vtp模式switch(config)#vtp mode client ;设置发vtp模式交换机设置IP地址:switch(config)#interface vlan 1 ;进入vlan 1switch(config-if)#ip address ;设置IP地址switch(config)#ip default-gateway ;设置默认网关switch#dir flash: ;查看闪存交换机显示命令:switch#write ;保存配置信息switch#show vtp ;查看vtp配置信息switch#show run ;查看当前配置信息switch#show vlan ;查看vlan配置信息switch#show interface ;查看端口信息switch#show int f0/0 ;查看指定端口信息3. 路由器支持的命令:路由器显示命令:router#show run ;显示配置信息router#show interface ;显示接口信息router#show ip route ;显示路由信息router#show cdp nei ;显示邻居信息router#reload ;重新起动路由器口令设置:router>enable ;进入特权模式router#config terminal ;进入全局配置模式router(config)#hostname ;设置交换机的主机名router(config)#enable secret xxx ;设置特权加密口令router(config)#enable password xxb ;设置特权非密口令router(config)#line console 0 ;进入控制台口router(config-line)#line vty 0 4 ;进入虚拟终端router(config-line)#login ;要求口令验证router(config-line)#password xx ;设置登录口令xxrouter(config)#(Ctrl+z) ; 返回特权模式router#exit ;返回命令路由器配置:router(config)#int s0/0 ;进入Serail接口router(config-if)#no shutdown ;激活当前接口router(config-if)#clock rate 64000 ;设置同步时钟router(config-if)#ip address ;设置IP地址router(config-if)#ip address second ;设置第二个IProuter(config-if)#int f0/0.1 ;进入子接口router(config-***if.1)#ip address ;设置子接口IProuter(config-***if.1)#encapsulation dot1q ;绑定vlan中继协议router(config)#config-register 0x2142 ;跳过配置文件router(config)#config-register 0x2102 ;正常使用配置文件router#reload ;重新引导路由器文件操作:router#copy running-config startup-config ;保存配置router#copy running-config tftp ;保存配置到tftprouter#copy startup-config tftp ;开机配置存到tftprouter#copy tftp flash: ;下传文件到flashrouter#copy tftp startup-config ;下载配置文件ROM状态:Ctrl+Break ;进入ROM监控状态rommon>confreg 0x2142 ;跳过配置文件rommon>confreg 0x2102 ;恢复配置文件rommon>reset ;重新引导rommon>copy xmodem: flash: ;从console传输文件Cisco 2960设置管理地址问题我这里有个2960,准备配置管理地址,配置应该没有问题,可是就是无法连通,在此台2960上也无法Ping通网关,相关配置如下interface GigabitEthernet0/2switchport mode trunkspanning-tree link-type point-to-pointinterface Vlan241ip address 192.168.241.53 255.255.255.0no ip redirectsno ip unreachablesno ip proxy-arpno ip route-cache!ip default-gateway 192.168.241.1交换机工作正常,但是使用Show inter vlan241,发现接口处于Down状态,使用No shutdown 命令也没有用,不知道怎么回事情?是不是和VTP有关?谢谢!网友1;方法两个:1、把你见vlan号给删除,给vlan1配置ip地址2、修改你配置vlan的native vlan网友2:cisco的vlan1默认为管理vlan,只要给它配各地址就行了网友3:1.show vlan看本交换机有没有VLAN241如果没有可以手工添加上去或者启用VTP学习2.show int g0/2 trunk信息网友4:1、show vlan brief 看一下有没有这个vlan2、如果数据vlan和管理vlan分开,看看上联的trunk起来没有网友5:29交换机管理VLAN默认就是VLAN1,你的问题有两种方法:1、取消VLAN241的IP地址interface vlan 1ip add 192.168.241.53 255.255.255.02、是将VLAN241设置成管理VLANinterface vlan 241ip add 192.168.241.53 255.255.255.0management-----------是将该VLAN设置成管理VLAN你任选一种就可以的Cisco 2960交换机中如何绑定IP与MAC地址请问:在2960交换机中如何进行端口MAC地址绑定,并同时绑定IP与MAC地址?网友1:conf tarp 192.168.1.1 0000.1001.2200 arpa fa0/1网友2:IP地址与MAC地址的关系: IP地址是根据现在的IPv4标准指定的,不受硬件限制长度4个字节。

思科交换机实现ip与mac地址绑定

用命令在绑定,具体方法如下:一、基于端口的MAC地址绑定思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令:Switch#config terminal进入配置模式Switch(config)#Interface fastethernet0/1#进入具体端口配置模式Switch(config-if)#Switchport port-secruity#配置端口安全模式Switch(config-if)switchport port-security mac-address MAC(主机的MAC地址)#配置该端口要绑定的主机的MAC地址Switch(config-if)no switchport port-security mac-address MAC(主机的MAC地址)#删除绑定主机的MAC地址二、基于MAC地址的扩展访问列表Switch(config)Mac access-list extended MAC#定义一个MAC地址访问控制列表并且命名该列表名为MACSwitch(config)permit host0009.6bc4.d4bf any#定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机Switch(config)permit any host0009.6bc4.d4bf#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机Switch(config-if)interface Fa0/20#进入配置具体端口的模式Switch(config-if)mac access-group MAC in#在该端口上应用名为MAC的访问列表(即前面我们定义的访问策略)Switch(config)no mac access-list extended MAC#清除名为MAC的访问列表三、IP地址的MAC地址绑定只能将应用1或2与基于IP的访问控制列表组合来使用才能达到IP-MAC绑定功能。

【Cisco2960交换机的基础安装配置教程】cisco2960交换机配置

【Cisco2960交换机的基础安装配置教程】cisco2960交换机配置你还在为Cisco 2960交换机的基础安装配置教程而烦恼么?不用担心,接下来是为大家收集的Cisco 2960交换机的基础安装配置教程,欢迎大家阅读:Cisco 2960交换机的基础安装配置教程的方法分类:新设备配置内容:1. interface vlan 1 的ip,gatewayconf tint vlan 1ip address xx.xx.xx.xx 255.255.255.0ip default-gateway ip-addressno shutdownexit2.en的密码3.line vty 0-4 telnet的密码4.wr存盘show interface vlan 1show run将F0/1-10端口加入到VLAN20中,对应以下命令interface range f0/1 -10switchport mode acccessswitchport access vlan 20注意,f0/1后面有个空格,然后才是-10cisco 2950 常用配置命令产品相关命令1、配置IP地址交换机要能够被网管,必须给它标识一个管理IP地址,默认情况下CISCO交换机的VLAN 1为管理VLAN,为该VLAN 配上IP 地址,交换机就可以被网管了。

命令如下:a、进入全局模式: Switch#configure terminalb、进入VLAN 1接口模式:Switch(config)#interface vlan 1c、配置管理IP地址:Switch(config-if) # ip address [A.B.C.D] [mask]如果当前VLAN 不是管理VLAN ,只需要将上面第b处命令的vlan的号码换成管理VLAN的号码即可。

2、打开SNMP协议a、进入全局模式: Switch#configure terminalb、配置只读的Community,产品默认的只读Community名为publicSwitch(config)#snmp-server community public roc、配置可写的Community,产品默认的可写Community名为privateSwitch(config)#snmp-server community private rw3、更改SNMP的Community密码a、将设备分组,并使能支持的各种SNMP版本Switch(config)#snmp-server group qycx123 v1Switch(config)#snmp-server group qycx 123 v2cSwitch(config)#snmp-server group qycx123 v3 noauthb、分别配置只读和可写community 如:Switch(config)#snmp-server community qycx123 roSwitch(config)#snmp-server community qycx123 rw4、保存交换机配置Switch#copy run start常用命令1、设置交换机密码a、更改远程TELNNET密码Switch#configure terminalSwitch(config)#line vty 0 4Switch(config-line)#password qycx123Switch(config-line)#loginSwitch(config-line)#exitb、更改进入全局配置模式时的密码Switch#configure terminalSwitch(config)#enable secret qycx1232、创建并划分VLANa、创建VLANSwitch#vlan databaseSwitch(vlan)#vlan 99 name office(创建vlan 99 并命名为office)b、将端口划分至vlanSwitch(config)#interface fastEthernet 0/8 Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 99 (将8号快速以太口划分至vlan 99)3、常用调试命令a、显示所有配置命令:Switch#show runb、显示所有接口状态:Switch#show ip int briefc、显示所有VLAN的信息:Switch#show vlan brief 交换机支持的命令1. linux 命令:PCA login: root ;使用root用户password: linux ;口令是linux# shutdown -h now ;同init 0 关机# logout# login# ifconfig ;显示IP地址# ifconfig eth0 netmask ;设置IP地址# ifconfig eht0 netmask down ; 删除IP地址# route add 0.0.0.0 gw# route del 0.0.0.0 gw# route add default gw ;设置网关# route del default gw ;删除网关# route ;显示网关# ping# telnet2. 交换机支持的命令:交换机基本状态:switch: ;交换机的ROM状态rommon> ;路由器的ROM状态hostname> ;用户模式hostname# ;特权模式hostname(config)# ;全局配置模式hostname(config-if)# ;接口状态交换机口令设置:switch>enable ;进入特权模式switch#config terminal ;进入全局配置模式switch(config)#hostname ;设置交换机的主机名switch(config)#enable secret xxx ;设置特权加密口令switch(config)#enable password xxa ;设置特权非密口令switch(config)#line console 0 ;进入控制台口switch(config-line)#line vty 0 4 ;进入虚拟终端switch(config-line)#login ;允许登录switch(config-line)#password xx ;设置登录口令xx switch#exit ;返回命令交换机VLAN设置:switch#vlan database ;进入VLAN设置switch(vlan)#vlan 2 ;建VLAN 2switch(vlan)#no vlan 2 ;删vlan 2switch(config)#int f0/1 ;进入端口1switch(config-if)#switchport access vlan 2 ;当前端口加入vlan 2switch(config-if)#switchport mode trunk ;设置为干线switch(config-if)#switchport trunk allowed vlan 1,2 ;设置允许的vlanswitch(config-if)#switchport trunk encap dot1q ;设置vlan 中继switch(config)#vtp domain ;设置发vtp域名switch(config)#vtp password ;设置发vtp密码switch(config)#vtp mode server ;设置发vtp模式switch(config)#vtp mode client ;设置发vtp模式交换机设置IP地址:switch(config)#interface vlan 1 ;进入vlan 1switch(config-if)#ip address ;设置IP地址switch(config)#ip default-gateway ;设置默认网关switch#dir flash: ;查看闪存交换机显示命令:switch#write ;保存配置信息switch#show vtp ;查看vtp配置信息switch#show run ;查看当前配置信息switch#show vlan ;查看vlan配置信息switch#show interface ;查看端口信息switch#show int f0/0 ;查看指定端口信息3. 路由器支持的命令:路由器显示命令:router#show run ;显示配置信息router#show interface ;显示接口信息router#show ip route ;显示路由信息router#show cdp nei ;显示邻居信息router#reload ;重新起动路由器口令设置:router>enable ;进入特权模式router#config terminal ;进入全局配置模式router(config)#hostname ;设置交换机的主机名router(config)#enable secret xxx ;设置特权加密口令router(config)#enable password xxb ;设置特权非密口令router(config)#line console 0 ;进入控制台口router(config-line)#line vty 0 4 ;进入虚拟终端router(config-line)#login ;要求口令验证router(config-line)#password xx ;设置登录口令xxrouter(config)#(Ctrl+z) ; 返回特权模式router#exit ;返回命令路由器配置:router(config)#int s0/0 ;进入Serail接口router(config-if)#no shutdown ;激活当前接口router(config-if)#clock rate 64000 ;设置同步时钟router(config-if)#ip address ;设置IP地址router(config-if)#ip address second ;设置第二个IP router(config-if)#int f0/0.1 ;进入子接口router(config-***if.1)#ip address ;设置子接口IProuter(config-***if.1)#encapsulation dot1q ;绑定vlan中继协议router(config)#config-register 0x2142 ;跳过配置文件router(config)#config-register 0x2102 ;正常使用配置文件router#reload ;重新引导路由器文件操作:router#copy running-config startup-config ;保存配置router#copy running-config tftp ;保存配置到tftprouter#copy startup-config tftp ;开机配置存到tftp router#copy tftp flash: ;下传文件到flashrouter#copy tftp startup-config ;下载配置文件ROM状态:Ctrl+Break ;进入ROM监控状态rommon>confreg 0x2142 ;跳过配置文件rommon>confreg 0x2102 ;恢复配置文件rommon>reset ;重新引导rommon>copy xmodem: flash: ;从console传输文件Cisco 2960设置管理地址问题我这里有个2960,准备配置管理地址,配置应该没有问题,可是就是无法连通,在此台2960上也无法Ping通网关,相关配置如下interface GigabitEthernet0/2switchport mode trunkspanning-tree link-type point-to-pointinterface Vlan241ip address 192.168.241.53 255.255.255.0no ip redirectsno ip unreachablesno ip proxy-arpno ip route-cache!ip default-gateway 192.168.241.1交换机工作正常,但是使用Show inter vlan241,发现接口处于Down状态,使用No shutdown 命令也没有用,不知道怎么回事情?是不是和VTP有关?谢谢!网友1;方法两个:1、把你见vlan号给删除,给vlan1配置ip地址2、修改你配置vlan的native vlan网友2:cisco的vlan1默认为管理vlan,只要给它配各地址就行了网友3:1.show vlan看本交换机有没有VLAN241如果没有可以手工添加上去或者启用VTP学习2.show int g0/2 trunk信息网友4:1、show vlan brief 看一下有没有这个vlan2、如果数据vlan和管理vlan分开,看看上联的trunk起来没有网友5:29交换机管理VLAN默认就是VLAN1,你的问题有两种方法:1、取消VLAN241的IP地址interface vlan 1ip add 192.168.241.53 255.255.255.02、是将VLAN241设置成管理VLANinterface vlan 241ip add 192.168.241.53 255.255.255.0management-----------是将该VLAN设置成管理VLAN你任选一种就可以的Cisco 2960交换机中如何绑定IP与MAC地址请问:在2960交换机中如何进行端口MAC地址绑定,并同时绑定IP与MAC地址?网友1:conf tarp 192.168.1.1 0000.1001.2200 arpa fa0/1网友2:IP地址与MAC地址的关系: IP地址是根据现在的IPv4标准指定的,不受硬件限制长度4个字节。

交换机解决ARP攻击的配置

交换机配置解决ARP攻击如何来解决ARP攻击没有实在太好的解决办法,目前有几种方法不过不能彻底解决像在DHC P上设置保留、在本机上设置IP与MAC绑定、装防护软件等,作用不大。

下面我来介绍一种方法,那就是在交换机上做IP与MAC绑定。

Cisco中有以下三种方案可供选择,方案1和方案2实现的功能是一样的,即在具体的交换机端口上绑定特定的主机的MAC地址(网卡硬件地址),方案3是在具体的交换机端口上同时绑定特定的主机的MAC地址(网卡硬件地址)和IP地址。

方法1——基于端口的MAC地址绑定思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式:Switch#config terminal#进入配置模式Switch(config)# Interface fastethernet 0/1#进入具体端口配置模式Switch(config-if)#Switchport port-secruity#配置端口安全模式Switch(config-if )switchport port-security mac-address 0009.6bc4.d4bf (主机的MAC地址)#配置该端口要绑定的主机的MAC地址Switch(config-if )no switchport port-security mac-address 0009.6bc4.d 4bf (主机的MAC地址)#删除绑定主机的MAC地址注意:以上命令设置交换机上某个端口绑定一个具体的MAC地址,这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或者其他PC机想通过这个端口使用网络都不可用,除非删除或修改该端口上绑定的MAC地址,才能正常使用。

以上功能适用于思科2950、3550、4500、6500系列交换机方法2——基于MAC地址的扩展访问列表Switch(config)Mac access-list extended MAC10#定义一个MAC地址访问控制列表并且命名该列表名为MAC10Switch(config)permit host 0009.6bc4.d4bf any#定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机Switch(config)permit any host 0009.6bc4.d4bf#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机Switch(config-if )interface Fa0/20#进入配置具体端口的模式Switch(config-if )mac access-group MAC10 in#在该端口上应用名为MAC10的访问列表(即前面我们定义的访问策略)Switch(config)no mac access-list extended MAC10#清除名为MAC10的访问列表此功能与应用与第一种方法相同,但它是基于端口做的MAC地址访问控制列表限制,可以限定特定源MAC地址与目的地址范围。

交换机上实施IP与 MAC的双向绑定(IPSG实例)

在交换机上实施IP与MAC的双向绑定说明:不能够在二层交换上做基于IP的双向绑定,但可在三层交换机上完成SW1(config)# interface FastEthernet0/1SW1(config-if)# switchport mode accessSW1(config-if)#switchport port-securitySW1(config-if)# switchport port-security violation restrict //shutdown protect restrictSW1(config-if)# switchport port-security mac-address 00b0.6451.c920SW1(config-if)# spanning-tree portfastSW1(config-if)# ip access-group 11 in //调用ACLSW1(config-if)# exitSW1(config)# access-list 11 permit 192.168.2.69IPSG 实验配置步骤SW(config)# ipdhcp snoopingSW(config)# ipdhcp snooping vlan 1,10SW(config)# ipdhcp snooping verify mac-addressSW(config)# ip source binding 0000.0000.0001 vlan 10 172.16.1.5 interface f0/5 SW(config)# interface f0/1SW(config-if)# switchport mode accessSW(config-if)# switchport port-securitySW(config-if)# ip verify source vlandhcp-snooping port-securitySW(config)# interface f0/5SW(config-if)# switchport mode accessSW(config-if)# switchport port-securitySW(config-if)# ip verify source vlandhcp-snooping port-securitySW(config-if)# end一、配置 SW1的防护功能SW1(config)# ipdhcp snooping //启用 DHCP SnoopingSW1(config)# ipdhcp snooping information option //启用 82 选项SW1(config)# ipdhcp snooping vlan 10,20 //DHCP监听作用的 VLANSW1(config)# ipdhcp database flash:dhcp.db //将 DHCP绑定信息保存到dhcp.db中SW1(config)# ipdhcp snooping verify mac-addressSW1(config)# interface f0/21SW1(config-if)# switchport mode accessSW1(config-if)# switchport port-securitySW1(config-if)# ip verify source port-securitySW1(config)# interface f0/23SW1(config-if)# switchport mode accessSW1(config-if)# switchport port-securitySW1(config-if)# ip verify source port-security可选配//SW1(config)# ip source binding 0000.0000.0001 vlan 10 172.16.1.1 interface f0/2可选配//SW1(config)# ip source binding 0000.0000.0002 vlan 20 172.16.2.1 interface f0/1SW1(config)# iparp inspection vlan 10,20 //ARP检测基于 VLAN10 VLAN20SW1(config)# iparp inspection validate src-mac dst-mac ip //基于源 MAC 目标 MAC 和 IP//DHCP服务器的配置DHCP-SERVER 使用路由器来完成Router(config)# ipdhcp pool vlan10 定义地址池Router(config-vlan)# network 172.16.1.0 255.255.255.0 定义地址池做用的网段及地址范围Router(config-vlan)# default-router 172.16.1.254 定义客户端的默认网关Router(config-vlan)# dns-server 218.108.248.200 定义客户端的dnsRouter(config-vlan)#exitRouter(config)# ipdhcp pool vlan20Router(config-vlan)# network 172.16.2.0 255.255.255.0Router(config-vlan)# default-router 172.16.2.254Router(config-vlan)# dns-server 218.108.248.200Router(config-vlan)# exitRouter(config)# ipdhcp excluded-address 172.16.1.100 172.16.1.254 //配置保留地址段Router(config)# ipdhcp excluded-address 172.16.2.100 172.16.2.254Router(config)# interface e0/0Router(config-if)# ip address 172.16.3.1 255.255.255.0Router(config-if)# no shutdown交换机上的配置SW1(config)# interface vlan 10SW1(config-if)# ip address 172.16.1.254 255.255.255.0SW1(config-if)# ip helper-address 172.16.3.1 //以单播向DHCP-SERVER发送请求SW1(config-if)# interface vlan20SW1(config-if)# ip address 172.16.2.254 255.255.255.0SW1(config-if)# ip helper-address 172.16.3.1。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

cisco交换机ip和mac地址绑定虽然在TCP/IP网络中,计算机往往需要设置IP地址后才能通讯,然而,实际上计算机之间的通讯并不是通过IP地址,而是借助于网卡的MAC地址。

IP地址只是被用于查询欲通讯的目的计算机的MAC地址。

ARP协议是用来向对方的计算机、网络设备通知自己IP对应的MAC地址的。

在计算机的 ARJ 缓存中包含一个或多个表,用于存储IP地址及其经过解析的以太网MAC地址。

一台计算机与另一台IP地址的计算机通讯后,在ARP缓存中会保留相应的MAC地址。

所以,下次和同一个IP地址的计算机通讯,将不再查询MAC地址,而是直接引用缓存中的MAC地址。

在交换式网络中,交换机也维护一张MAC地址表,并根据MAC地址,将数据发送至目的计算机。

为什么要绑定MAC与IP 地址:IP地址的修改非常容易,而MAC地址存储在网卡的EEPROM 中,而且网卡的MAC地址是唯一确定的。

因此,为了防止内部人员进行非法IP盗用(例如盗用权限更高人员的IP地址,以获得权限外的信息),可以将内部网络的IP地址与MAC地址绑定,盗用者即使修改了IP地址,也因MAC地址不匹配而盗用失败:而且由于网卡MAC地址的唯一确定性,可以根据MAC地址查出使用该MAC地址的网卡,进而查出非法盗用者。

目前,很多单位的内部网络,都采用了MAC地址与IP地址的绑定技术。

下面我们就针对Cisco 的交换机介绍一下IP和MAC绑定的设置方案。

在Cisco中有以下三种方案可供选择,方案1和方案2实现的功能是一样的,即在具体的交换机端口上绑定特定的主机的MAC地址(网卡硬件地址),方案3是在具体的交换机端口上同时绑定特定的主机的MAC地址(网卡硬件地址)和IP地址。

1.方案1——基于端口的MAC地址绑定思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令:Switch#config terminal#进入配置模式Switch(config)# Interface fastethernet 0/1#进入具体端口配置模式Switch(config-if)#Switchport port-secruity#配置端口安全模式Switch(config-if )switchport port-security mac-address MAC(主机的MAC地址)#配置该端口要绑定的主机的MAC地址Switch(config-if )no switchport port-security mac-address MAC(主机的MAC地址)#删除绑定主机的MAC地址注意:以上命令设置交换机上某个端口绑定一个具体的MAC地址,这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或者其他PC机想通过这个端口使用网络都不可用,除非删除或修改该端口上绑定的MAC地址,才能正常使用。

注意:以上功能适用于思科2950、3550、4500、6500系列交换机2.方案2——基于MAC地址的扩展访问列表Switch(config)Mac access-list extended MAC10#定义一个MAC地址访问控制列表并且命名该列表名为MAC10Switch(config)permit host 0009.6bc4.d4bf any#定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机Switch(config)permit any host 0009.6bc4.d4bf#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机Switch(config-if )interface Fa0/20#进入配置具体端口的模式Switch(config-if )mac access-group MAC10 in#在该端口上应用名为MAC10的访问列表(即前面我们定义的访问策略)Switch(config)no mac access-list extended MAC10#清除名为MAC10的访问列表此功能与应用一大体相同,但它是基于端口做的MAC地址访问控制列表限制,可以限定特定源MAC地址与目的地址范围。

注意:以上功能在思科2950、3550、4500、6500系列交换机上可以实现,但是需要注意的是2950、3550需要交换机运行增强的软件镜像(Enhanced Image)。

3.方案3——IP地址的MAC地址绑定只能将应用1或2与基于IP的访问控制列表组合来使用才能达到IP-MAC 绑定功能。

Switch(config)Mac access-list extended MAC10#定义一个MAC地址访问控制列表并且命名该列表名为MAC10Switch(config)permit host 0009.6bc4.d4bf any#定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机Switch(config)permit any host 0009.6bc4.d4bf#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机Switch(config)Ip access-list extended IP10#定义一个IP地址访问控制列表并且命名该列表名为IP10Switch(config)Permit 192.168.0.1 0.0.0.0 any#定义IP地址为192.168.0.1的主机可以访问任意主机Permit any 192.168.0.1 0.0.0.0#定义所有主机可以访问IP地址为192.168.0.1的主机Switch(config-if )interface Fa0/20#进入配置具体端口的模式Switch(config-if )mac access-group MAC10 in#在该端口上应用名为MAC10的访问列表(即前面我们定义的访问策略)Switch(config-if )Ip access-group IP10 in#在该端口上应用名为IP10的访问列表(即前面我们定义的访问策略)Switch(config)no mac access-list extended MAC10#清除名为MAC10的访问列表Switch(config)no Ip access-group IP10 in#清除名为IP10的访问列表上述所提到的应用1是基于主机MAC地址与交换机端口的绑定,方案2是基于MAC地址的访问控制列表,前两种方案所能实现的功能大体一样。

如果要做到IP与MAC地址的绑定只能按照方案3来实现,可根据需求将方案1或方案2与IP访问控制列表结合起来使用以达到自己想要的效果。

注意:以上功能在思科2950、3550、4500、6500系列交换机上可以实现,但是需要注意的是2950、3550需要交换机运行增强的软件镜像(Enhanced Image)。

后注:从表面上看来,绑定MAC地址和IP地址可以防止内部IP地址被盗用,但实际上由于各层协议以及网卡驱动等实现技术,MAC地址与IP地址的绑定存在很大的缺陷,并不能真正防止内部IP地址被盗用。

网络的飞速发展,使得大量的高端设备进入到局域网用户中,如何发挥这些设备的应有功能,节约重复投资,也是当前网络建设中的问题之一。

本文通过对联想三层交换机(3508GF)的ACL功能开发应用,来探讨信息网络安全中利用交换机的访问控制列表(ACL)来构建计算机网络安全体系的一种方法。

在通常的网络管理中,我们都希望允许一些连接的访问,而禁止另一些连接的访问,但许多安全工具缺乏网络管理所需的基本通信流量过滤的灵活性和特定的控制手段。

三层交换机功能强大,有多种管理网络的手段,它有内置的ACL(访问控制列表),因此我们可利用ACL(访问控制列表)控制Internet的通信流量。

以下是我们利用联想的三层交换机3508GF来实现ACL功能的过程。

利用标准ACL控制网络访问当我们要想阻止来自某一网络的所有通信流量,或者允许来自某一特定网络的所有通信流量,或者想要拒绝某一协议簇的所有通信流量时,可以使用标准访问控制列表来实现这一目标。

标准访问控制列表检查数据包的源地址,从而允许或拒绝基于网络、子网或主机IP地址的所有通信流量通过交换机的出口。

标准ACL的配置语句为:Switch#access-list access-list-number(1~99){permit|deny}{anyA|source[source-wildcard-mask]}{any|destination[destination-mask]}例1:允许192.168.3.0网络上的主机进行访问:Switch#access-list 1 permit 192.168.3.0 0.0.0.255例2:禁止172.10.0.0网络上的主机访问:Switch#access-list 2 deny 172.10.0.0 0.0.255.255例3:允许所有IP的访问:Switch#access-list 1 permit 0.0.0.0 255.255.255.255例4:禁止192.168.1.33主机的通信:Switch#access-list 3 deny 192.168.1.33 0.0.0.0 上面的0.0.0.255和0.0.255.255等为32位的反掩码,0表示“检查相应的位”,1表示“不检查相应的位”。

如表示33.0.0.0这个网段,使用通配符掩码应为0.255.255.255。

利用扩展ACL控制网络访问扩展访问控制列表既检查数据包的源地址,也检查数据包的目的地址,还检查数据包的特定协议类型、端口号等。

扩展访问控制列表更具有灵活性和可扩充性,即可以对同一地址允许使用某些协议通信流量通过,而拒绝使用其它协议的流量通过,可灵活多变的设计ACL的测试条件。

扩展ACL的完全命令格式如下:Switch#access-list access-list-number(100~199) {permit|deny} protocol{any|source[source-mask]}{any|destination[destination-mask]}[port-number]例1:拒绝交换机所连的子网192.168.3.0 ping通另一子网192.168.4.0:Switch#access-list 100 deny icmp 192.168.3.0 0.0.0.255 192.168.4.0 0.0.0.255 例2:阻止子网192.168.5.0 访问Internet(www服务)而允许其它子网访问:Switch#access-list 101 deny tcp 192.168.5.0 0.0.0.255 any www 或写为:Switch#access-list 101 deny tcp 192.168.5.0 0.0.0.255 any 80 例3:允许从192.168.6.0通过交换机发送E-mail,而拒绝所有其它来源的通信:Switch#access-list 101 permit tcp 192.168.6.0 0.0.0.255 any smtp基于端口和VLAN的ACL访问控制标准访问控制列表和扩展访问控制列表的访问控制规则都是基于交换机的,如果仅对交换机的某一端口进行控制,则可把这个端口加入到上述规则中。