IP地址与Mac地址绑定

双向绑定IP和MAC

局域网IP与mac双向绑定——防止恶意软件控制为了给大家带来良好的网络环境,阻止P2P终结者等恶意控制软件破坏局域网网络环境,并且市面上的arp防火墙,如:彩影arp,金山arp等对P2P终结者并无多大防御作用。

现在我们就来做一下网关与客户机的双向IP&MAC绑定来搞定它。

在操作过程中,请关掉arp防火墙(暂时),因为它对我们的操作有一定的影响。

等操作完成之后再打开。

若安装有彩影arp的用户,请不要让它在开机自动运行(方法下面有),可以开机后手动运行。

首先声明一点,绑定IP和MAC是为了防止arp欺骗,防御P2P终结者控制自己的电脑(网速),对自己的电脑没有一点负面影响。

不想绑定的同学可以不绑定,以自愿为原则。

但是若被控制网速,自己躲在屋里哭吧!(开玩笑)。

好了废话不多说,开始我们的客户机IP与MAC绑定教程吧!一.首先将路由即网关的IP和MAC查看下(路由IP一般都是192.168.1.1):开始→运行→cmd(回车)→arp/a就会出现如下图信息:其中第一个192.168.1.1即为路由IP,后面就是路由的MAC二.查看自己的IP和MAC有以下两种方法:①右键网上邻居→属性→右键本地连接→状态→支持→详细信息里面的实际地址即为自己的MAC地址,IP地址即为自己的IP地址。

②开始→运行→cmd(回车)→ipconfig/all(回车)会出来信息,如图:其中本地连接(以太网连接)里面的physical Address即为自己的MAC ,IP Address即为自己的IP地址。

三.不让彩影arp防火墙开机运行的方法(后面用到):开始→运行→msconfig(回车)→启动→将Antiarp.exe(彩影arp程序)前面的勾去掉→确定→退出而不重新启动→OK!启动里面的启动项目就是你安的软件的名称,命令就是你安在了哪里。

这样开机就不会自动运行它了,要想运行,手动打开桌面上它的程序就行。

若要恢复开机自动运行彩影arp,在启动中,将勾重新勾上就行了(不推荐)!若是不想让其他程序开机运行,和本操作一样!四.以管理员身份运行CMD(一般都是管理员身份,不是的很少,这个基本用不到)在命令界面(即进入CMD以后)直接按ctral+shift+(回车)就行了。

ip_mac地址绑定的问题

上海宝创(金盾)不支持厂家建议:上网行为主要管理的是人;建议采用认证的方式。

深信服科技(sinfor)支持通过准入规则的方式,客户端利用轻量agency同中心端的策略进行交互,如果符合的就通过,不符合的失去权限;可以把IP和mac绑定设置为一种策略,自动分发到agency,就可以控制终端的运行状态了;客户端自动安装一个插件,类似activeX;来达到对IP/MAC地址的绑定。网康科技不支持支持单网段的IP和MAC地址绑定。北信源防火墙支持客户端需要自动安装控件。

现象描述:

问题分析:

处理方法: (1)行业内对该问题得处理

目前对行业内部三个竞争对手的产品进行了调查,对于跨三层设备(路由方式)进行IP和MAC地址的绑定功能调查及部分实现方式如下:

1、基于端口的绑定模式;

2、基于MAC地址的访问列表;

3、基于IP和MAC的绑定

以上三种方式是目前对MAC绑定比较常用的方式。在三层结构的网络中,一般实现此功能都是在核心交换机上实现。其他的是实现方法需要安装客户端软件。

同时,MAC地址本身就是数据链路层的概念,当报文跨越路由设备时mac地址已经失去了其本身的意义,此时不同的子网中即使MAC地址相同也是完全可以正常工作的。早期设备因为没有很强大的驱动,因此MAC似乎成了一个硬件设备唯一的身份象征,但是现在网卡技术太成熟了,用户可以通过计算机的网络属性,网卡设置中的功能轻易的修改MAC

..................................

当实施IP—MAC绑定时,首先给绑定好的用户设置允许的策略,然后再找到未定义用户设置阻止。

当实施到此条策略时会查看经过的数据报文,将其中的IP地址与绑定表中的对应如A的IP进去后会找到相应A的MAC如果相匹配就顺利通过。如果用户C没有在绑定表中改成的用户B的IP,C用户会查找自己对应的CMAC而不是看后面的BMAC如果找不到仍可以上网。所以要做一个示定义的策略,限制其它的IP上网。

MAC地址绑定与IP绑定区别讲解

MAC地址绑定与IP绑定区别讲解在网络通信中,MAC地址绑定和IP地址绑定是两种常见的安全措施。

它们都是限制特定设备的访问权限,提高网络的安全性。

然而,它们之间存在一些区别。

本文将详细讲解MAC地址绑定与IP地址绑定的区别,并探讨它们各自的优劣势。

一、MAC地址绑定MAC地址(Media Access Control Address)是设备的物理地址,通常由设备的网卡厂商预先分配。

每个网络设备都拥有唯一的MAC地址,用于在局域网中进行数据通信。

MAC地址绑定是一种通过识别MAC地址来控制访问的方式。

1.1 原理MAC地址绑定基于一个简单的原理,即只有经过认证的MAC地址才能够通过网络设备进行通信。

网络管理员将特定设备的MAC地址与网络访问策略进行绑定,该设备在网络上的通信可以顺利进行。

非授权的设备将被阻止访问网络。

1.2 优势MAC地址绑定具有以下优势:(1)安全性高:由于MAC地址是设备的物理地址,无法被更改,因此MAC地址绑定提供了较高的安全性。

(2)易于配置:网络管理员可以通过简单的配置过程将MAC地址与网络绑定,不需要额外的设备或软件支持。

(3)不受IP地址变化的影响:即使IP地址发生变化,通过MAC地址绑定的设备仍然可以顺利访问网络。

1.3 缺点MAC地址绑定存在一些缺点:(1)繁琐的管理:对于大型网络而言,管理维护所有设备的MAC地址绑定是一项繁重的任务。

(2)无法在不同网络间漫游:由于MAC地址是局限在本地网络中,当设备从一个网络漫游到另一个网络时,需要重新进行MAC地址绑定。

二、IP地址绑定IP地址(Internet Protocol Address)是设备在网络上的标识,用于在广域网中进行数据通信。

IP地址绑定是一种通过识别IP地址来控制访问的方式。

2.1 原理IP地址绑定的原理是限制只有特定的IP地址才能够访问网络。

网络管理员将指定的IP地址与网络访问策略进行绑定,只有使用这些IP地址的设备可以顺利进行通信,其他设备将被拒绝访问。

IP和MAC地址绑定

1. 如何进行IP和MAC地址绑定,以防范ARP欺骗?用路由器做地址转换,上网频繁掉线,此时将PC机的网卡禁用一下或将PC机重启一下又可以上网了,并且不能上网时ping PC机的网关不通。

这种情况一般来说,都是中了ARP欺骗病毒,可以通过以下方法进行防范。

方法一:在路由器上静态绑定PC机的IP地址和MAC地址,在PC机上绑定路由器内网口的IP地址和MAC地址。

步骤如下:1) 在路由器上绑定PC机的IP地址和MAC地址,格式如下:[H3C]arp static 192.168.1.2 00e1-7778-9876注意:需要对该网段内的每一个IP都绑定MAC,没有使用的IP地址也需要绑定,可以任意指定其绑定的MAC地址,推荐使用0000-0000-0123等特殊MAC。

2) 在PC机上绑定路由器内网口的IP地址和MAC地址,命令格式如下:arp –s 192.168.1.1 00-0f-e2-21-a0-01方法二:让路由器定时发送免费ARP报文,刷新PC机的ARP表项进入路由器相应的内网接口,配置如下命令:[H3C-Ethernet1/0]arp send-gratuitous-arp 1方法三:ARP固化可以在全局视图和接口视图下配置ARP固化功能,使动态ARP转化为固定ARP,有效防范ARP 攻击。

固化ARP有三种方式:1) 全局视图下配置动态ARP固化[H3C] arp fixup2) 接口视图下配置动态ARP固化[H3C] interface ethernet 1/0/0[H3C-Ethernet1/0/0] arp fixup3) 配置指定固化ARP表项的功能[H3C] arp fixed 10.1.0.1 00-11-22【提示】1) PC机重启后,静态配置的arp表项会丢失,需要重新配置,可以在PC机上制作一个.bat 的批处理文件,放到启动项中。

2) arp send-gratuitous-arp 并非所有产品均支持,请查询网站上的配置手册和命令手册,确认您所使用的产品是否支持该功能。

TP-Link路由器中IP与MAC地址绑定怎么设置

TP-Link路由器中IP与MAC地址绑定怎么设置不同型号(同一型号不同版本)的TP-Link路由器中,IP与MAC 地址绑定的设置方法有些不同,本文主要介绍了TP-Link路由器中IP与MAC地址绑定的设置方法!TP-Link路由器中IP与MAC地址绑定的设置方法温馨提示:(1)、在TP-Link路由器中设置IP与MAC地址绑定之前,你自己需要先规划好,需要把哪个IP地址绑定到哪个MAC地址上。

实际上是在路由器中把某个IP地址与某台电脑(手机)绑定起来,确保电脑(手机)每次都能从路由器中获取到同一个IP地址。

(2)、另外,你还需要知道电脑、手机的MAC地址是多少?一、老款TP-Link路由器IP与MAC绑定设置1、打开TP-Link路由器设置页面在浏览器中输入192.168.1.1;;>在“用户名”、“密码”中输入:admin;;>点击“确定”。

旧TP-Link路由器登录界面2、IP与MAC绑定设置点击“DHCP服务器”;;>“静态地址分配”;;>“添加新条目”在“MAC地址”填写:电脑或者手机的MAC地址(本例中是:00-13-8F-A9-6C-CB);;>“IP地址”填写:需要绑定的一个IP地址(本例中是:192.168.1.101);;>然后点击“保存”旧TP-Link路由器IP与MAC地址绑定设置二、新款TP-Link路由器IP与MAC地址绑定设置1、进入设置页面打开浏览器,输入 ,输入密码进入路由器管理页面。

新TP-Link路由器登录界面2、IP与MAC地址绑定设置点击“应用管理”点击“应用管理”找到“IP与MAC绑定”的选项,点击“进入”点击“进入”在列表中查看未绑定条目,找到需要绑定的主机,点击添加到绑定设置中,如下:新TP-Link路由器IP与MAC地址绑定设置温馨提示:(1)、根据界面提示可编辑主机信息。

三种方法 教会你如何设置IP-MAC绑定

网络管理中,网管们是不是经常碰到IP地址冲突和盗用的情况?对此的回答无疑是肯定的。

IP地址冲突和盗用影响了网络的正常使用,如果被盗用的地址具有较高的权限,必将造成了大量的损失和潜在的安全隐患。

对此有没有一种好的解决方案呢?以下是一些网管朋友的实践经验,供大家参考。

方法一先点击“开始”选择“运行”,然后在里面输入Winipcfg命令,这就可以查出自己的网卡地址;记录后再到代理服务器端把上网的静态IP地址与所记录计算机的网卡地址进行捆绑,具体命令是:ARP -s192.168.0.4 00-EO-4C-6C-08-75这样,就将您上网的静态IP地址192.168.0.4与网卡地址为00 -EO-4C-6C-08-75的计算机绑定在一起了。

即使别人盗用此IP地址192.168.0.4,也无法通过代理服务器上网。

其中应注意的是此项命令仅在局域网中上网的代理服务器端有用,还要是静态IP地址,像一般的 Modem拨号上网是动态IP地址就不起作用。

方法二对于动态分配IP,做一个DHCP服务器来绑定用户网卡MAC地址和IP地址,然后再根据不同IP设定权限。

对于静态IP,如果用三层交换机的话,你可以在交换机的每个端口上做IP地址的限定,如果有人改了自己的IP地址,那么他的网络就不通了。

这俩个方法都是基于硬件设备的,对于单个或者几台电脑来说,设置起来并不是很复杂,只要有足够的时间和耐心,肯定可以进行绑定。

但对于整个公司有百来台设备来说,无疑将是一种负担。

另外,还有一种情况,是网管下面的人员为了逃避管理或是其他目的而自己随意IP,甚至会有不法员工泄露公司机密,这比被别人盗用IP更加可怕!网管事先可能感性的认为不会有此类情况,所以只绑定了部分电脑,那一旦出现机密泄露事件,我想损失的应该不只是网管的饭碗吧。

所以笔者认为聚生网管的软件方案是一个既简单有灵活的最佳方法。

方法三打开聚生网管的监控界面,如下图在左侧第四项“网络安全管理”选项中,就是可设置IP-MAC绑定,如下图仔细看下面的勾红,还可以设置自动发现新主机并进行绑定。

MAC地址与IP地址绑定

MAC地址与IP地址绑定1引言大多数解决“IP地址盗窃”的方案都采用MAC和IP地址之间的绑定策略,这是非常危险的。

本文将讨论这个问题。

这里需要注意的是,本文关注的是MAC和IP地址绑定策略的安全性,不具有任何黑客性质。

1.1为什么要绑定mac与ip地址影响网络安全的因素很多。

IP地址盗窃或地址欺骗是常见且有害的因素之一。

在现实中,许多网络应用都是基于IP的,比如流量统计、账户控制等,都将IP地址作为标记用户的重要参数。

如果有人窃取了合法地址并假装是合法用户,网络上传输的数据可能会被破坏、窃听,甚至被盗用,造成无法弥补的损失。

盗用外部网络的ip地址比较困难,因为路由器等网络互连设备一般都会设置通过各个端口的ip地址范围,不属于该ip地址范围的报文将无法通过这些互连设备。

但如果盗用的是ethernet内部合法用户的ip地址,这种网络互连设备显然无能为力了。

“道高一尺,魔高一丈”,对于ethernet内部的ip地址被盗用,当然也有相应的解决办法。

绑定mac地址与ip地址就是防止内部ip盗用的一个常用的、简单的、有效的措施。

1.2mac与IP地址的绑定原则ip地址的修改非常容易,而mac地址存储在网卡的eeprom中,而且网卡的mac地址是唯一确定的。

因此,为了防止内部人员进行非法ip盗用(例如盗用权限更高人员的ip地址,以获得权限外的信息),可以将内部网络的ip地址与mac地址绑定,盗用者即使修改了ip地址,也因mac地址不匹配而盗用失败:而且由于网卡mac地址的唯一确定性,可以根据mac地址查出使用该mac地址的网卡,进而查出非法盗用者。

目前,许多单位的内部网络,尤其是校园网,都采用了MAC地址和IP地址的绑定技术。

许多防火墙(硬件防火墙和软件防火墙)也在MAC地址和IP地址之间内置绑定功能,以防止网络内的IP地址被盗。

从表面上看来,绑定mac地址和ip地址可以防止内部ip地址被盗用,但实际上由于各层协议以及网卡驱动等实现技术,mac地址与ip地址的绑定存在很大的缺陷,并不能真正防止内部ip地址被盗用。

cisco的MAC地址与IP绑定

#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机

Switch(config)Ip access-list extended IP10

#定义一个IP地址访问控制列表并且命名该列表名为IP10

1.方案1——基于端口的MAC地址绑定

思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令:

Switch#config terminal

#进入配置模式

Switch(config)# Interface fastethernet 0/1

#进入具体端口配置模式

config#arp 192.168.0.2 0000.0000.0000 arpa

这样IP地址改成192.168.0.2 以后就上不了网了,希望大家试下。

有不对的地方,欢迎大家指正!!

绑定的工作实在太可怕了。工作量非常大。

在进行IP与MAC地址绑定时,除了把已经在使用的IP与MAC地址绑定,还得把同网段不在使用的IP与

和mac地质绑定就行了

单纯的ip和mac绑定在路由上座就行了,2950之类的二层交换机只能做端口和mac的绑定

IP 与MAC地址绑定 如IP地址:10.0.2.11 和 10.0.2.12

Set arp static 10.0.2.11 Mac_addr1

Set arp static 10.0.2.12 Mac_addr2

12月16日 10:00

kily

外加:

基于交换机的MAC地址与端口绑定

为了进一步解决这个问题,笔者又想到了基于交换机的MAC地址与端口绑定。这样一来,终端用户如果擅自改动本机网卡的MAC地址,该机器的网络访问将因其MAC地址被交换机认定为非法而无法实现,自然也就不会对局域网造成干扰了。

Cisco的MAC地址与IP绑定

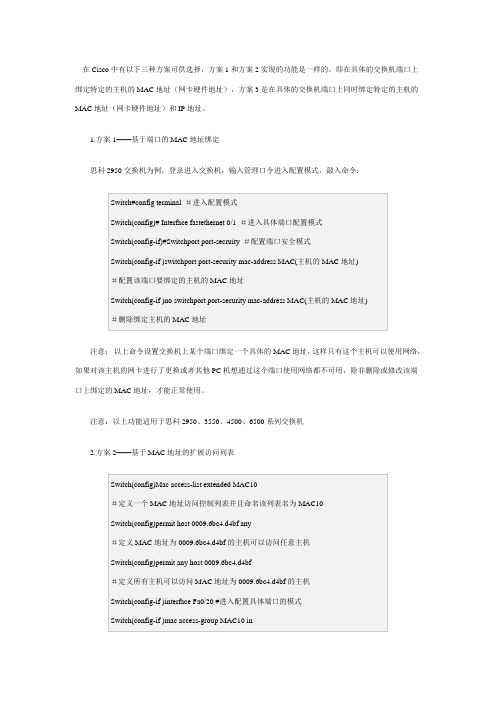

在Cisco中有以下三种方案可供选择,方案1和方案2实现的功能是一样的,即在具体的交换机端口上绑定特定的主机的MAC地址(网卡硬件地址),方案3是在具体的交换机端口上同时绑定特定的主机的MAC地址(网卡硬件地址)和IP地址。

1.方案1——基于端口的MAC地址绑定思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令:Switch#config terminal #进入配置模式Switch(config)# Interface fastethernet 0/1 #进入具体端口配置模式Switch(config-if)#Switchport port-secruity #配置端口安全模式Switch(config-if )switchport port-security mac-address MAC(主机的MAC地址)#配置该端口要绑定的主机的MAC地址Switch(config-if )no switchport port-security mac-address MAC(主机的MAC地址)#删除绑定主机的MAC地址注意:以上命令设置交换机上某个端口绑定一个具体的MAC地址,这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或者其他PC机想通过这个端口使用网络都不可用,除非删除或修改该端口上绑定的MAC地址,才能正常使用。

注意:以上功能适用于思科2950、3550、4500、6500系列交换机2.方案2——基于MAC地址的扩展访问列表Switch(config)Mac access-list extended MAC10#定义一个MAC地址访问控制列表并且命名该列表名为MAC10Switch(config)permit host 0009.6bc4.d4bf any#定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机Switch(config)permit any host 0009.6bc4.d4bf#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机Switch(config-if )interface Fa0/20 #进入配置具体端口的模式Switch(config-if )mac access-group MAC10 in此功能与应用一大体相同,但它是基于端口做的MAC地址访问控制列表限制,可以限定特定源MAC 地址与目的地址范围。

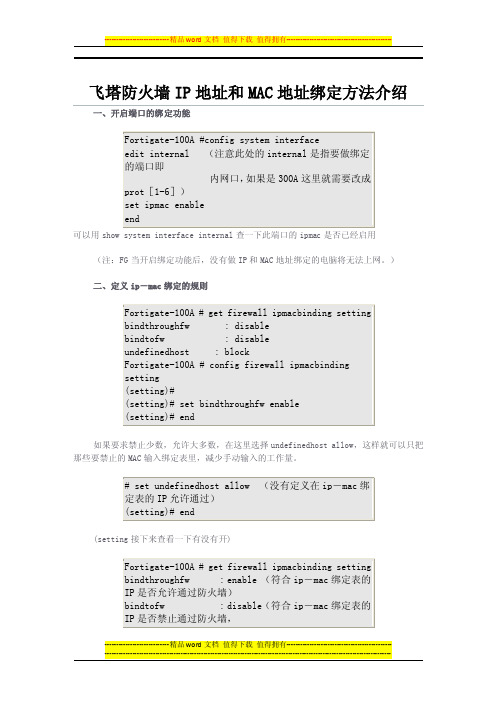

飞塔防火墙ip地址和mac地址绑定方法介绍

飞塔防火墙IP地址和MAC地址绑定方法介绍

一、开启端口的绑定功能

可以用show system interface internal查一下此端口的ipmac是否已经启用(注:FG当开启绑定功能后,没有做IP和MAC地址绑定的电脑将无法上网。

)

二、定义ip-mac绑定的规则

如果要求禁止少数,允许大多数,在这里选择undefinedhost allow,这样就可以只把那些要禁止的MAC输入绑定表里,减少手动输入的工作量。

(setting接下来查看一下有没有开)

继续,下面就进入做每台电脑的绑定步骤了。

三、定义对应的IP-mac对应表

这样便绑定完毕(注:一个MAC地址可以绑定多个IP)

如果要删除某条绑定,

但删除之后这一台仍不能上网,必须取消绑定功能

可以用下面的命令查看想绑定的IP和MAC有没有列在表里面

最后根据具体情况,在WEB页面里定义地址组和阻挡策略。

IP与MAC地址绑定

MAC与IP绑定

MAC与IP绑定是将客户机的网卡硬件地址和其对应IP 地址在服务器上建立静态的ARP 映射对,并且以此信息来授权其访问外部网络。

启用绑定后,可以有效防止局域网内IP 盗用和由于ARP 欺骗引起的攻击,非绑定IP 和MAC 地址将无法访问Internet 。

当您需要最网内主机做MAC地址绑定,本路由系统提供三种方式帮助您完成绑定工作,设置方法如下:

1)手动绑定

您需要手动一一填入需要绑定的主机IP和对应的MAC地址。

[提示] 怎样获取电脑的MAC地址?(以XP 、2000系统为列)

1)打开系统的“开始”菜单,点击“运行”,在运行栏里输入“CMD”命令,打开命令提示行。

2)输入命令“ipconfig /all”,即可得到主机的MAC地址,如下图,框选内容;

2)批量绑定

您可以将可以批量添加MAC地址。

格式为:IP<空格>MAC<空格>注释,其中注释可以省略。

3) 您还可以选择“从ARP导入”,路由系统将从您当前系统里得到的ARP缓存中导入相应信息。

您只需要打开网络内的主机,联上网络即可。

系统支持增量导入,即您不需要一次打开所有的主机,可分批导入。

华为S5300&S5700:IP地址与网卡MAC地址绑定(端口绑定法)

华为S5300/S5700:IP地址与网卡MAC地址绑定(端口绑定法)

1.V100R002版本,直接在物理接口上做:

进入端口2后,直接将IP:192.168.10.254与电脑网卡MAC地址:0030-18AF-989C进行绑定。

图中红线标记的是绑定语句,蓝线标记的是交换机给回的反馈信息,说明绑定成功。

使用dis cu命令查看配置信息发现:

在端口下,有2个服务被打开了。

Arp anti-attack check user-bind enable (arp协议抗攻击检查绑定服务),这个服务可以防止局域网内的arp欺骗,默认开启,可以手动用undo命令关闭,不影响IP与MAC地址绑定效果。

IP source check user-bind enable (Ip资源检查绑定服务),这个是决定绑定能否生效的关键命令,手动用undo命令关闭后,绑定就失效了。

2.V100R005版本,在sys视图下

再用dis cu命令查看

发现上面的2个服务没有自动打开,这时绑定是没有生效的,需要在端口4里输入IP source

check user-bind enable 才能使绑定生效。

注意:

这种方法的缺点是:设备必须是三层设备,而且必须有三层接口IP地址(也就是端口所在Vlan必须配置IP地址)才可以实现IP和端口绑定,而一般客户的绑定都是在接入层做的,而接入层是不会放三层交换机这种奢侈设备的,所以这种方法实用性并不强。

TP-Link路由器如何设置IP与MAC地址绑定.doc

TP-Link路由器如何设置IP与MAC地址绑定TP-Link路由器如何设置IP与MAC地址绑定TP-Link路由器IP与MAC地址绑定的设置方法一、老款TP-Link路由器IP与MAC绑定设置1、打开TP-Link路由器设置页面在浏览器中输入192.168.1.1 在用户名、密码中输入:admin 点击确定。

旧TP-Link路由器登录界面2、IP与MAC绑定设置点击DHCP服务器静态地址分配添加新条目在MAC地址填写:电脑或者手机的MAC地址(本例中是:00-13-8F-A9-6C-CB) IP地址填写:需要绑定的一个IP地址(本例中是:192.168.1.101) 然后点击保存旧TP-Link路由器IP与MAC地址绑定设置二、新款TP-Link路由器IP与MAC地址绑定设置1、进入设置页面打开浏览器,输入 ,输入密码进入路由器管理页面。

新TP-Link路由器登录界面2、IP与MAC地址绑定设置点击应用管理点击应用管理找到IP与MAC绑定的选项,点击进入点击进入在列表中查看未绑定条目,找到需要绑定的主机,点击添加到绑定设置中,如下:新TP-Link路由器IP与MAC地址绑定设置!TP-link路由器如何设置上网控制管控网络权限TP-link路由器如何设置上网控制管控网络权限TP-link路由器设置上网控制管控网络权限第一步、设置日程计划例如某小型企业需要实现经理电脑不受限制,所有员工在上班时间只能访问特定网站和应用,其他时间上网均不限制。

根据需求,制定以下配置表。

注意。

上数参数仅供参考,在设置规则时,根据实际需求定义。

登录路由器管理界面,点击上网控制日程计划增加单个条目,添加工作时间,如下图所示。

按照同样的设置方式,依次添加其它时间段的规则,总规则如下。

TP-link路由器设置上网控制管控网络权限第二步、设置访问目标1、填写目标网站域名点击上网控制访问目标增加单个条目,添加公司网站域名(以www.TP-link路由器 为例),如下图所示。

路由器应用—IP与MAC地址绑定应用举例

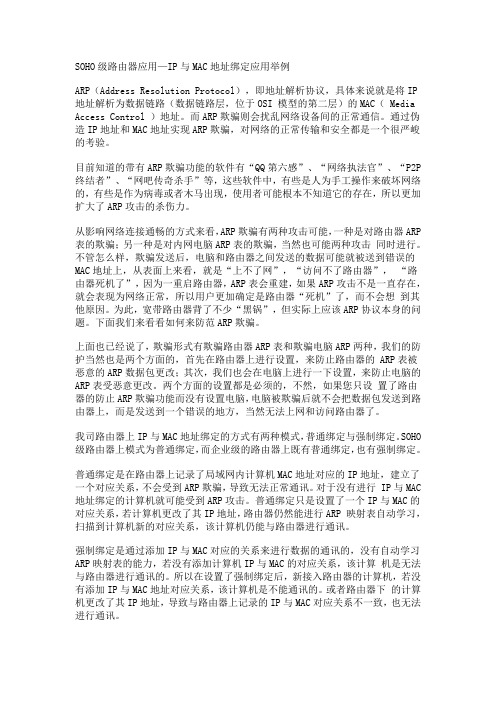

SOHO级路由器应用—IP与MAC地址绑定应用举例ARP(Address Resolution Protocol),即地址解析协议,具体来说就是将IP 地址解析为数据链路(数据链路层,位于OSI 模型的第二层)的MAC( Media Access Control )地址。

而ARP欺骗则会扰乱网络设备间的正常通信。

通过伪造IP地址和MAC地址实现ARP欺骗,对网络的正常传输和安全都是一个很严峻的考验。

目前知道的带有ARP欺骗功能的软件有“QQ第六感”、“网络执法官”、“P2P 终结者”、“网吧传奇杀手”等,这些软件中,有些是人为手工操作来破坏网络的,有些是作为病毒或者木马出现,使用者可能根本不知道它的存在,所以更加扩大了ARP攻击的杀伤力。

从影响网络连接通畅的方式来看,ARP欺骗有两种攻击可能,一种是对路由器ARP 表的欺骗;另一种是对内网电脑ARP表的欺骗,当然也可能两种攻击同时进行。

不管怎么样,欺骗发送后,电脑和路由器之间发送的数据可能就被送到错误的MAC地址上,从表面上来看,就是“上不了网”,“访问不了路由器”,“路由器死机了”,因为一重启路由器,ARP表会重建,如果ARP攻击不是一直存在,就会表现为网络正常,所以用户更加确定是路由器“死机”了,而不会想到其他原因。

为此,宽带路由器背了不少“黑锅”,但实际上应该ARP协议本身的问题。

下面我们来看看如何来防范ARP欺骗。

上面也已经说了,欺骗形式有欺骗路由器ARP表和欺骗电脑ARP两种,我们的防护当然也是两个方面的,首先在路由器上进行设置,来防止路由器的 ARP表被恶意的ARP数据包更改;其次,我们也会在电脑上进行一下设置,来防止电脑的ARP表受恶意更改。

两个方面的设置都是必须的,不然,如果您只设置了路由器的防止ARP欺骗功能而没有设置电脑,电脑被欺骗后就不会把数据包发送到路由器上,而是发送到一个错误的地方,当然无法上网和访问路由器了。

我司路由器上IP与MAC地址绑定的方式有两种模式,普通绑定与强制绑定。

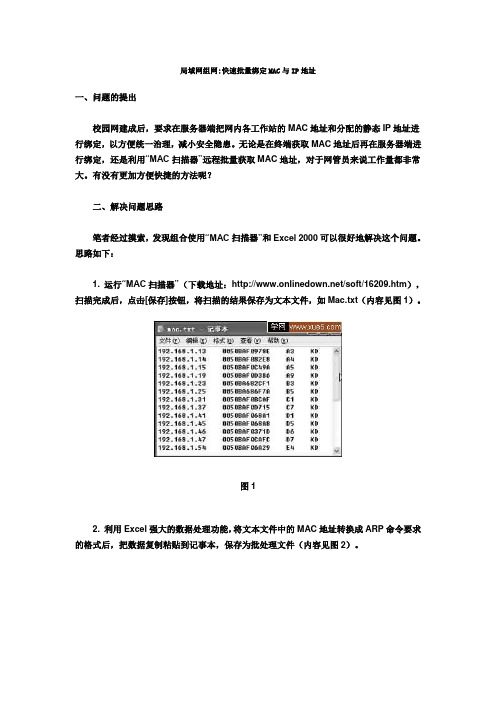

局域网组网快速批量绑定MAC与IP地址

局域网组网:快速批量绑定MAC与IP地址一、问题的提出校园网建成后,要求在服务器端把网内各工作站的MAC地址和分配的静态IP地址进行绑定,以方便统一治理,减小安全隐患。

无论是在终端获取MAC地址后再在服务器端进行绑定,还是利用“MAC扫描器”远程批量获取MAC地址,对于网管员来说工作量都非常大。

有没有更加方便快捷的方法呢?二、解决问题思路笔者经过摸索,发现组合使用“MAC扫描器”和Excel 2000可以很好地解决这个问题。

思路如下:1. 运行“MAC扫描器”(下载地址:/soft/16209.htm),扫描完成后,点击[保存]按钮,将扫描的结果保存为文本文件,如Mac.txt(内容见图1)。

图12. 利用Excel强大的数据处理功能,将文本文件中的MAC地址转换成ARP命令要求的格式后,把数据复制粘贴到记事本,保存为批处理文件(内容见图2)。

图23. 在服务器端运行这个批处理文件就大功告成了。

三、具体操作步骤1.将Mac.txt导入Excel工作簿(1)启动Excel 2000,新建一个工作簿,保存为“MAC地址表.xls”。

单击“数据→获取外部数据→导入文本文件”,在弹出的对话框中,选择用“MAC扫描器”获得的文本文件“Mac.txt”,单击[导入]按钮,弹出“文本导入向导”对话框。

(2)在“文本导入向导——3步骤之1”中点击“原始数据类型”,在“请选择最合适的文件类型”单选项下,修改默认的“固定宽度”为“分隔符号”,然后单击[下一步]按钮;进入“文本导入向导——3步骤之2”,在“分隔符号”多选项下,取消“Tab键”,只选中“空格”项,再单击[下一步]按钮;进入“文本导入向导——3步骤之3”,单击[完成]按钮,弹出“导入数据”对话框时,单击[确定],完成数据导入。

导入后的工作表如图3所示。

图32.利用Excel处理数据(1)在A列前插入一列,在A1单元格内输入绑定MAC地址的命令和参数“ARP -S”。

h3c 7506如何实现mac地址和ip地址绑定

有两种方式。

我先说第一种,动态绑定。

就是说你这个接口只能接入2个PC,只学前2个PC的mac。

如果当第三个PC接入的话,就会被拒绝。

配置案例如下:(1)配置Switch# 使能端口安全功能。

<Switch> system-view[Switch] port-security enable# 打开入侵检测Trap开关。

[Switch] port-security trap intrusion# 设置端口允许的最大安全MAC地址数为64。

[Switch] interface GigabitEthernet 1/0/1[Switch-GigabitEthernet1/0/1] port-security max-mac-count 64# 设置端口安全模式为autoLearn。

[Switch-GigabitEthernet1/0/1] port-security port-mode autolearn# 设置触发入侵检测特性后的保护动作为暂时关闭端口,关闭时间为30秒。

[Switch-GigabitEthernet1/0/1] port-security intrusion-mode disableport-temporarily[Switch-GigabitEthernet1/0/1] quit[Switch] port-security timer disableport 30(2)验证配置结果上述配置完成后,可以用display命令显示端口安全配置情况,如下:<Switch> display port-security interface gigabitethernet 1/0/1 Equipment port-security is enabledIntrusion trap is enabledDisableport Timeout: 30sOUI value:GigabitEthernet1/0/1 is link-upPort mode is autoLearnNeedToKnow mode is disabledIntrusion Protection mode is DisablePortTemporarilyMax MAC address number is 64Stored MAC address number is 0Authorization is permitted可以看到端口的最大安全MAC数为64,端口模式为autoLearn,入侵检测Trap开关打开,入侵保护动作为DisablePortTemporarily,入侵发生后端口禁用时间为30秒。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

IP地址与Mac地址绑定

拓扑图如下:

一、静态地址绑定:

[SW1]user-bind static ip-address 192.168.1.100 mac-address 5489-9828-5BB1

Info: 1 static user-bind item(s) added.

[SW1]user-bind static ip-address 192.168.1.200 mac-address 5489-9804-0D67 Info: 1 static user-bind item(s) added.

二、DHCP地址池中IP地址与Mac地址绑定

[SW1]ip pool 192network

[SW1-ip-pool-192network]gateway-list 192.168.1.1

[SW1-ip-pool-192network]network 192.168.1.0 mask 255.255.255.0

[SW1-ip-pool-192network]excluded-ip-address 192.168.1.240192.168.1.254 [SW1-ip-pool-192network]lease day 0 hour 12 minute 0

[SW1-ip-pool-192network]dns-list 202.106.0.20 8.8.8.8

[SW1-ip-pool-192network]

[SW1-ip-pool-192network]static-bind ip-address 192.168.1.120 mac-address

5489-986B-7896

注意在地址池中ip地址与Mac地址绑定时出现的错误:

[SW1-ip-pool-192network]static-bind ip-address 192.168.1.20 mac-address

5489-983E-384D

Error:The static-MAC is exist in this IP-pool.

错误:这个静态MAC地址在地址池中已经存在。

----DHCP已经给这个MAC地址分配IP了,不能绑定。

解决方法:

这个可能是因为这个MAC已经获取到其它IP了,你清空下DHCP地址池试试,普通视图用reset ip pool 踢出来。

例如,reset ip pool name 1 all 。

reset ip pool { interface interface-name | name ip-pool-name } { low-ip-address high-ip-address | all | conflict | expired | used }

参数说明

name ip-pool-nameIP地址池名称。

字符串形式,长度范围是1~64。

interface interface-name接口地址池名称,一般以接口类型和接口编号命名。

字符串形式,长度范围是1~64。

low-ip-address地址段的起始地址。

high-ip-address地址段的结束地址。

all所有的地址。

conflict冲突的IP地址。

expired过期的IP地址,处于空闲状态。

used使用的IP地址。

视图

用户视图、系统视图

缺省级别

3:管理级

使用指南

reset ip pool命令用来重置指定的IP地址池的地址状态至空闲状态。

指定地址段用来重置地址段内所有地址状态至空闲状态;指定all、conflict、expired、used等参数用来重置具体地址状态对应的地址。

三、基于vlan的IP地址与Mac绑定

[SW1]user-bind static ip-address 192.168.1.10 mac-address 1234-5678-3435 vlan 1。