华为路由交换基础知识学习笔记-DHCP

华为路由交换配置DHCP及DHCP中继

DHCP Server

DHCPACK(UNICAST)

DHCPREQUEST(BROADCAST) T2:使用时 间达到租 期的87.5% DHCPACK(UNICAST)

T

DHCP Relay 的通信过程

子网1

子网2

DHCP Server

DHCPDISCOVER DHCPOFFER DHCPREQUEST DHCPACK/NAK

配置从当前接口地址池分配地址,在接口视图下配置 dhcp select interface

DHCP Server配置(续)

创建DHCP全局地址池

请在系统视图下进行下列配置 ip-pool pool-name

配置动态分配的IP地址范围

请在DHCP地址池视图下进行下列配置 network ip-address mask [netmask ]

DHCP Relay 的通信过程分析(续)

DHCP Relay续订租约

子网1 DHCP Client

DHCPREQUEST(UNICAST)

子网2 DHCP Server

T1:使用时 间达到租 期的50%

DHCPACK(UNICAST)

T2:使用时 间达到租 期的87.5%

DHCPREQUEST(BROADC AST) DHCPACK(UNICAST)

xid

secs flags

由DHCP Client填充,从DHCP Client开始获得地址或地址续借 后所使用了的秒数。

八位中最左边的一位置位代表广播,反之代表单播。

DHCP报文中各个部分的含义

字段 ciaddr yiaddr siaddr giaddr chaddr sname file 含义 Client IP address,只有DHCP Client已经获得IP地址,并且能响应 ARP requests时,才能被填充。 ‘your’(Client)IP address bootstrap中,下一个Server的IP地址。 DHCP Relay代理的IP地址。 Client hardware address “服务器主机名”字段是一个空值终止串,由服务器填写。 Boot file name,是一个空值终止串。DHCPDISCOVER中是 “generic”名字或空字符;DHCPOFFER提供有效的目录路径全名。 可选参数域,定义的选项列表。DHCP报文“options”域的头四个八 位字节的十进制值分别为99、130、83、99,“options”域的剩余项 包括一列tagged参数。RFC 2132中介绍了全部的option的定义。

华为路由器IP地址及DHCP的设置方法

华为路由器I P地址及D H C P的设置方法本页仅作为文档封面,使用时可以删除This document is for reference only-rar21year.March华为路由器IP地址及DHCP的设置方法首先我们要通过consol口连接到路由器,自备consol线,点击“开始”->“所有程序”->“附件”->“通讯”->“超级终端”(如果没有超级终端的话,需要使用到安装光盘在添加删除组件中添加上它或使用类似于SecureCRT等软件进行连接)。

在出现的窗口中选择com3口如下图;点击配置进入新窗口并按图中的设置进行配置,设置好以后点击“应用”,如下图:选择“设置”选项卡将“终端仿真”设置成VT100,点击“确定”。

如下图:这样的话我们就可以成功的登录路由器了。

成功登录路由器以后按下面进行配置:<>system-view /*进入系统模式*/[]dhcp enable /*开启dhcp服务*/[]dhcp snooping enable /*开启dhcp过滤功能*/-----------------------------------[]interface e0/0/0 /*进入e/0/0接口*/[]ip address /*为e0/0/0配置IP地址*/[]dhcp select global /*dhcp从全局获取*/[]quit /*退出*/-------------------------------------[]ip pool 1 /*创建地址池*/[ip-pool-1]gateway-list /*网关地址*/[ip-pool-1]network mask /*需要启用dhcp服务的网络*/[ip-pool-1]dns-list /*dns列表*/[ip-pool-1]excluded-ip-address /*不参与dhcp分配的ip地址范围*/[ip-pool-1]lease day 10 hour 0 minute 0 /*地址租用天数*/---------------------------------------/*至此路由器下面的所有端口即可通讯了,且根据自己的IP地址对接口下的IP 地址进行分配IP地址,如果接口比较多的时候可以重复配置以上过程即可* /。

路由交换知识点总结

路由交换知识点总结一、路由器路由器是一个能够连接不同网络,并且能够传输数据包的设备。

它在网络中扮演着非常重要的角色,是实现网络互联的重要设备。

路由器可以连接不同网络,比如LAN和WAN,它能够将数据包从一个网络传输到另一个网络,并且能够找到最佳路径。

路由器通过路由表来决定数据包的转发路径。

二、路由表路由表是路由器中非常重要的数据结构,它记录了路由器连接的各个网络的信息。

路由表中包含了目的网络的地址、下一跳路由器地址和跃点数等信息,通过这些信息路由器能够找到转发数据包的最佳路径。

路由表会不断更新,以便路由器能够适应网络拓扑结构的变化。

三、路由交换协议路由交换协议是路由器之间进行数据包交换的规则,它决定了路由器之间如何进行数据包的转发和交换。

常见的路由交换协议包括RIP、OSPF、BGP等。

不同的路由交换协议有不同的工作原理和特点,选择合适的路由交换协议能够提高网络的性能和可靠性。

四、路由算法路由算法是路由器用来计算最佳路径的算法,它决定了数据包应该如何进行转发。

常见的路由算法包括距离向量算法和链路状态算法。

路由算法的选择会直接影响到网络中数据包的传输效率和延迟。

五、路由器的工作原理路由器的主要工作原理包括数据包的解封装和封装、路由表的更新、数据包的转发等。

数据包在到达路由器后,路由器根据路由表找到适当的转发路径,然后将数据包重新封装并发送到相应的下一个路由器。

六、路由器的分类路由器根据其功能和规模可以分为不同类型,比如边缘路由器、内部路由器、核心路由器等。

不同类型的路由器在网络中扮演的角色和功能也不同,选择合适的路由器对于网络的性能和可靠性非常重要。

七、负载均衡负载均衡是路由器中非常重要的功能,它能够将数据包均匀地分配到不同的路径上,从而提高网络的整体性能。

负载均衡可以根据路由器的负载情况和网络拓扑结构来进行动态调整,从而实现网络资源的有效利用。

八、路由器的故障排除在网络中,路由器可能会出现各种故障,比如链路故障、路由器故障等。

华为路由器 配置DHCP

华为路由器配置DHCP华为路由器配置DHCP1:概述本文档旨在向用户提供在华为路由器上配置动态主机配置协议(DHCP)的详细步骤和说明。

DHCP是一种网络协议,可自动分配IP 地址和其他网络配置信息给连接到网络的设备。

2:准备工作在开始配置DHCP之前,请确保您已经完成了以下准备工作:- 确保您拥有合适的管理员权限来进行配置。

- 确保您已经连接到华为路由器,并具备访问路由器的权限。

- 确保您已经了解了DHCP的基本概念和工作原理。

3:配置DHCP服务器3.1 登录路由器管理界面打开您的浏览器,并输入路由器的管理界面地址。

输入正确的用户名和密码登录路由器管理界面。

3.2 进入DHCP配置页面在管理界面中,找到并“网络设置”或类似的选项。

在网络设置页面中,选择“DHCP服务器”或类似的选项,进入DHCP配置页面。

3.3 启用DHCP服务器在DHCP配置页面中,找到“DHCP服务器状态”或类似的选项。

将其设置为“启用”,启用DHCP服务器功能。

3.4 配置IP地址池在DHCP配置页面中,找到“IP地址池”或类似的选项。

配置IP地址池的起始地址和结束地址,以指定DHCP服务器可以分配的IP地址范围。

3.5 配置租约时间在DHCP配置页面中,找到“租约时间”或类似的选项。

配置租约时间,即客户端使用DHCP分配的IP地址的有效期。

3.6 配置其他选项根据需要,您还可以在DHCP配置页面中配置其他选项,如DNS服务器、网关地址等。

这些选项将在DHCP分配IP地址时一同发送给客户端设备。

4:保存和应用配置在完成DHCP配置后,务必保存并应用配置,以使配置生效。

5:附件本文档不涉及附件。

6:法律名词及注释本文档不涉及法律名词及注释。

《HCNP路由交换学习指南》读书笔记PPT模板思维导图下载

5

2.5 习题

第3章 OSPF

3.1 OSPF的 1

基本概念

3.2 LSA及特 2

殊区域

3 3.3 OSPF协

议特性

4 3.4 配置及实

现

5

3.5 习题

第4章 IS-IS

4.1 IS-IS概 1

述

4.2 IS-IS的 2

基本概念

3

4.3 协议特性

4 4.4 配置及实

现

5

4.5 习题

最新版读书笔记,下载可以直接修改

《HCNP路由交换学习指南》

PPT书籍导读

读书笔记模板

最

新

版

本

01 内容提要

03 致谢 05 第2章 RIP

目录

02 序 04 第1章 路由基础 06 第3章 OSPF

07 第4章 IS-IS

目录

08 第5章 路由重分发

09

第6章 路由策略与 PBR

010 第7章 BGP

8.2 VLAN

8.3 实现VLAN之 间的通信

8.4 MUX VLAN

8.6 企业交换网 络

8.5 VLAN聚合

8.7 习题

第9章 以太网安全

9.1 MAC地 1

址表的配置及 管理

2

9.2 接口安全

3 9.3 MAC地

址漂移与应对

4 9Байду номын сангаас4 DHCP

Snooping

5

9.5 习题

第10章 STP

0 3

6.3 FilterPolicy

0 4

6.4 IP前 缀列表

0 6

6.6 习题

0 5

6.5 PBR

路由与交换知识点总结

路由与交换知识点总结一、路由基础知识1.1 路由的概念路由是将数据包从源地址传输到目的地址的过程。

路由器是一种可以通过网络传输和转发数据包的设备。

路由器根据规则从一个网络到另一个网络传输数据包,这些规则可以是基于多种因素,如最短路径、最低成本或者其他由网络管理员设定的规则。

1.2 路由的作用路由的作用是建立网络之间的连接,实现不同网络之间的通信。

通过路由器,数据包可以在不同的网络之间传输和转发,实现全网的通信。

1.3 路由器的工作原理路由器通过查找路由表,根据数据包的目的地址确定传输路径。

路由器会根据目的地址选择最佳路径,并将数据包转发到下一个路由器或者最终目的地。

这一过程涉及路由协议、数据包封装、解封装等多个步骤。

1.4 路由表路由表是路由器用于决定数据包传输路径的重要依据,路由表记录了目的网络的地址和下一跳地址。

当路由器接收到数据包时,会根据路由表来进行转发决策。

1.5 路由协议路由协议是路由器之间进行路由信息交换和学习的规定。

常见的路由协议有静态路由、动态路由等。

静态路由是由网络管理员手动配置的路由信息,而动态路由则是路由器之间通过路由协议自动学习和更新路由信息。

1.6 路由器的分类路由器根据其作用范围和用途可以分为边界路由器、核心路由器、分布式路由器等。

边界路由器主要用于连接不同网络之间的数据传输,核心路由器则用于承载大量数据流量的高速转发,分布式路由器则用于连接不同子网的数据传输。

二、交换基础知识2.1 交换技术的概念交换技术是指通过交换设备实现不同设备之间的通信和数据传输。

交换技术主要包括数据交换、交换机、交换网络等。

2.2 数据交换数据交换是计算机网络中的一种重要技术,通过交换设备将数据从源地址传输到目的地址。

数据交换可以包括电路交换、分组交换等多种形式。

2.3 交换机交换机是一种用于交换网络数据包的设备。

交换机可以根据MAC地址和端口信息来实现数据包的转发和分发,是局域网中重要的数据交换设备。

华为交换机路由器常见开局配置指导

华为交换机路由器常见开局配置指导 5.3 配置网络互连互通 ..................................................... 51 5.3.1 通过快速向导配置实现上网 .......................................... 51 5.3.2 配置静态 IP 地址上网 .............................................. 56 5.3.3 配置 PPPoE 拨号上网 .............................................. 59 5.4 配置 DHCP 服务器 ..................................................... 61 5.5 映射内网服务器....................................................... 62 5.6 限速配置............................................................ 64 5.6.1 基于 IP 地址限速 ................................................. 65 5.6.2 基于内网用户限速................................................. 66 5.7 公网多出口配置....................................................... 69 5.7.1 基于源地址的多出口 ............................................... 69 5.7.2 基于目的地址的多出口 ............................................. 73 6 常见网络故障维护方法 ...................................................... 76 6.1 删除多余配置 ........................................................ 76 6.2 密码恢复............................................................ 77 6.2.1 Console 密码恢复 ................................................ 77 6.2.2 Telnet 密码恢复 ................................................. 77 6.2.3 Web 密码恢复.................................................... 77 6.3 信息采集............................................................ 77 6.4 本地端口镜像配置 ..................................................... 82 6.5 流量统计配置 ...................................................局配置指导

华为路由器基础配置

华为路由器基础配置华为路由器基础配置华为路由器是一款高性能路由器,广泛应用于家庭和中小企业网络中。

正确配置华为路由器可以使其发挥最佳的网络性能和安全性。

下面我们将介绍华为路由器的基础配置,帮助大家更好地使用这款设备。

一、网络设置1、WAN口设置:根据您的上网方式,选择正确的WAN口连接类型,如动态IP(DHCP)、静态IP等。

确保已正确设置WAN口IP地址、子网掩码和网关。

2、LAN口设置:设置LAN口IP地址和子网掩码。

确保LAN口和WAN口在同一网段内。

3、Wi-Fi设置:根据您的需求,设置Wi-Fi名称(SSID)和密码。

建议使用强密码来确保网络安全。

4、端口映射:根据您的需求,设置端口映射,将内网IP地址的端口映射到公网IP地址。

二、安全设置1、密码设置:为路由器设置管理员密码,确保密码强度足够,避免使用简单密码。

2、防火墙设置:开启防火墙,防止来自公网的未经授权的访问。

根据需要设置防火墙规则,允许必要的网络流量通过。

3、网络安全控制:根据您的需求,设置网络安全控制,如IP与MAC 地址绑定、访问控制列表(ACL)等。

三、其他功能配置1、DHCP服务:根据您的网络拓扑和设备数量,设置DHCP服务,为网络中的设备自动分配IP地址。

2、动态IP分配:配置动态IP(DHCP)分配,使客户端设备能够自动获取IP地址和DNS服务器地址。

3、无线AP设置:如果您需要扩展无线网络覆盖范围,可以配置无线AP模式,将多个AP设备连接在一起形成一个无线网络。

4、模块配置:根据您的需求,添加所需的模块,如防火墙模块、VPN 模块等。

以上是华为路由器基础配置的简要介绍。

正确配置华为路由器将有助于提高网络性能和安全性。

如果大家有任何疑问,建议参考华为路由器用户手册或咨询专业技术人员。

思科路由器查看配置命令在计算机网络管理中,路由器是网络拓扑结构中不可或缺的一部分。

特别是在复杂的网络环境中,思科路由器扮演着至关重要的角色。

华为交换机DHCP服务配置命令+详解

华为交换机 DHCP服务配置命令+详解时间:2010-02-18 22:15来源:未知作者:admin 点击:1653次【命令】debugging dhcp server { events | packet | ip-relation } undo debugging dhcp server { events | packet | ip-relation } 【视图】所有视图【参数】events:表示DHCP 服务器的协议事件,包括地址分配、数据更新。

packet:表示DHCP 服务器的各种【命令】debugging dhcp server { events | packet | ip-relation } undo debugging dhcp server { events | packet | ip-relation }【视图】所有视图【参数】events:表示DHCP 服务器的协议事件,包括地址分配、数据更新。

packet:表示DHCP 服务器的各种接收和发送的协议报文。

ip-relation:表示连接状态的改变,即地址的分配情况。

【描述】debugging dhcp server 命令用来打开DHCP 服务器的报文、事件、连接调试开关。

undo debugging dhcp server 命令用来关闭DHCP 服务器的报文、事件、连接调试开关。

【命令】dhcp enableundo dhcp enable【视图】系统视图【参数】无【描述】dhcp enable 命令用来启动DHCP 服务,undo dhcp enable 命令用来关闭DHCP 服务。

缺省情况下,启动DHCP 服务。

在进行DHCP 配置之前,首先需要启动DHCP 服务。

只有启动该服务后,其它相关的DHCP 配置才能生效。

【命令】dhcp server forbidden-ip low-ipaddress [ high-ipaddress ] undo dhcp server forbidden-ip low-ipaddress [ high -ipaddress ]【视图】系统视图【参数】low-ipaddress:表示不参与自动分配的最小IP 地址。

华为交换机基于全局的DHCP配置

# 配置IP地址池2的属性(地址池范围、DNS地址、出口网关、NetBIOS地址和地址池租期)。

[SwitchA] ip pool 2

[SwitchA-ip-pool-2] network 10.1.1.128 mask 255.255.255.128

[SwitchA-ip-pool-2] dns-list 10.1.1.2

[SwitchA-ip-pool-2] nbns-list 10.1.1.4 #配置DHCP 客户端的NetBIOS 服务器地址

[SwitchA-ip-pool-2] gateway-list 10.1.1.129

[SwitchA-ip-pool-2] lease day 2

VPN instance : --

IP address Statistic

Total :250

Used :6 Idle :242

Expired :0 Conflict :0 Disable :2

-----------------------------------------------------------------------

Pool-name : 1

Pool-No : 0

Position : Local Status : Unlocked

[SwitchA-ip-pool-2] quit

3. 配置VLANIF接口下地址分配方式

# 配置接口GigabitEthernet0/0/1和GigabitEthernet0/0/2分别加入相应的VLAN。

[SwitchA] vlan batch 10 20

华为交换机DHCP配置

[SwitchA]interface Vlan-interface 10

4. 为VLAN接口10配置IP地址

[SwitchA-Vlan-interface10]ip address 10.1.1.1 255.255.255.0

5. 在VLAN接口10上选择接口方式分配IP地址

【补充说明】

也可以在全局配置模式下,使能某个或某些VLAN接口上的DHCP中继功能,例如:[SwitchA]dhcp select relay interface Vlan-interface 10

3,DHCP Snooping

『配置环境参数』

1. DHCP Server连接在交换机SwitchA的G1/1端口,属于vlan10,IP地址为10.10.1.253/24

[SwitchA-Vlan-interface10]ip address 10.1.1.1 255.255.255.0

5. 在VLAN接口10上选择全局地址池方式分配IP地址

[SwitchA-Vlan-interface10]dhcp select global

6. 创建全局地址池,并命名为”vlan10”

利用全局地址池方式,可以完成为用户分配与三层交换机本身VLAN接口地址不同网段的IP地址。

2,DHCP Relay配置

『配置环境参数』

1. DHCP Server的IP地址为192.168.0.10/24

2. DHCP Server连接在交换机的G1/1端口,属于vlan100,网关即交换机vlan接口100的地址192.168.0.1/24

3. E0/1-E0/10属于vlan10,网段地址10.10.1.1/24

华为路由交换基础及常用配置命令梳理

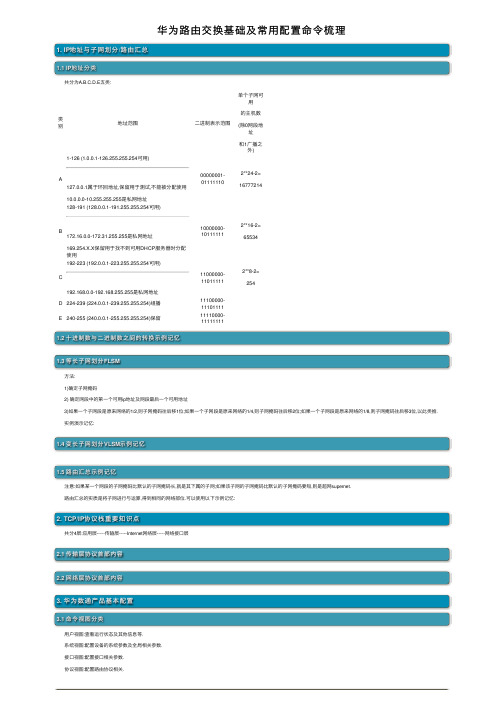

华为路由交换基础及常⽤配置命令梳理1. IP地址与⼦⽹划分/路由汇总1.1 IP地址分类 共分为A.B.C.D.E五类:类别地址范围⼆进制表⽰范围单个⼦⽹可⽤的主机数(除0⽹段地址和1⼴播之外)A1-126 (1.0.0.1-126.255.255.254可⽤)127.0.0.1属于环回地址,保留⽤于测试,不能被分配使⽤10.0.0.0-10.255.255.255是私⽹地址00000001-011111102**24-2=16777214B 128-191 (128.0.0.1-191.255.255.254可⽤)172.16.0.0-172.31.255.255是私⽹地址169.254.X.X保留⽤于找不到可⽤DHCP服务器时分配使⽤10000000-101111112**16-2=65534C192-223 (192.0.0.1-223.255.255.254可⽤) 192.168.0.0-192.168.255.255是私⽹地址11000000-110111112**8-2=254D224-239 (224.0.0.1-239.255.255.254)组播11100000-11101111E240-255 (240.0.0.1-255.255.255.254)保留11110000-111111111.2 ⼗进制数与⼆进制数之间的转换⽰例记忆1.3 等长⼦⽹划分FLSM ⽅法: 1)确定⼦⽹掩码 2) 确定⽹段中的第⼀个可⽤ip地址及⽹段最后⼀个可⽤地址 3)如果⼀个⼦⽹段是原来⽹络的1/2,则⼦⽹掩码往后移1位;如果⼀个⼦⽹段是原来⽹络的1/4,则⼦⽹掩码往后移2位;如果⼀个⼦⽹段是原来⽹络的1/8,则⼦⽹掩码往后移3位,以此类推. 实例演⽰记忆:1.4 变长⼦⽹划分VLSM ⽰例记忆1.5 路由汇总⽰例记忆 注意:如果某⼀个⽹段的⼦⽹掩码⽐默认的⼦⽹掩码长,就是其下属的⼦⽹;如果该⼦⽹的⼦⽹掩码⽐默认的⼦⽹掩码要短,则是超⽹supernet. 路由汇总的实质是将⼦⽹进⾏与运算,得到相同的⽹络部位.可以使⽤以下⽰例记忆:2. TCP/IP协议栈重要知识点 共分4层:应⽤层-----传输层-----Internet⽹络层-----⽹络接⼝层2.1 传输层协议⾸部内容2.2 ⽹络层协议⾸部内容3. 华为数通产品基本配置3.1 命令视图分类 ⽤户视图:查看运⾏状态及其他信息等. 系统视图:配置设备的系统参数及全局相关参数. 接⼝视图:配置接⼝相关参数. 协议视图:配置路由协议相关.3.2 设置路由器时间和名称<Huawei>system-view #进⼊系统视图命令[Huawei]sysname R1 #sysname更改路由器的名字[R1]<R1>display version #显⽰操作系统版本<R1>? #查看可⽤命令<R1>display clock #显⽰时间<R1>clock timezone BJ add 08:00 #更改时区<R1>clock datetime 22:36:54 2019-10-17 #设置时间<R1>display clock2019-10-17 22:36:58ThursdayTime Zone(BJ) : UTC+08:00# 设置设备当前⽇期和时间为2012年1⽉1⽇0时0分0秒。

华为三层交换机说明 DHCP配置

目录

Quidway S8500 系列路由交换机 操作手册 DHCP

第 4 章 DHCP Snooping 配置..................................................................................................4-1 4.1 DHCP Snooping 原理介绍 ................................................................................................. 4-1 4.1.1 DHCP Snooping 介绍.............................................................................................. 4-1 4.1.2 DHCP Snooping 与 ACL 的关系.............................................................................. 4-2 4.1.3 DHCP Snooping 支持 Option 82 的工作机制 .......................................................... 4-3 4.2 DHCP Snooping 配置任务简介 .......................................................................................... 4-4 4.2.1 需要注意的事项 ....................................................................................................... 4-5 4.3 DHCP Snooping 显示和维护.............................................................................................. 4-6 4.4 DHCP Snooping 典型配置举例 .......................................................................................... 4-7 4.5 典型错误组网方式 .............................................................................................................. 4-9

华为AR系列路由器 01-03 DHCP配置

3 DHCP配置关于本章3.1 DHCP简介3.2 DHCP基本概念3.3 DHCP原理描述3.4 DHCP配置注意事项3.5 配置DHCP3.6 DHCP配置举例3.7 DHCP常见配置错误3.8 DHCP FAQ3.1 DHCP简介定义动态主机配置协议DHCP(Dynamic Host Configuration Protocol)是一种用于集中对用户IP地址进行动态管理和配置的技术。

即使规模较小的网络,通过DHCP也可以使后续增加网络设备变得简单快捷。

DHCP是在BOOTP(BOOTstrap Protocol)基础上发展而来,但BOOTP运行在相对静态(每台主机都有固定的网络连接)的环境中,管理员为每台主机配置专门的BOOTP参数文件,该文件会在相当长的时间内保持不变。

DHCP从以下两方面对BOOTP进行了扩展:●DHCP允许计算机动态地获取IP地址,而不是静态为每台主机指定地址。

●DHCP能够分配其他配置参数,例如客户端的启动配置文件,使客户端仅用一个消息就获取它所需要的所有配置信息。

DHCP协议由RFC 2131定义,采用客户端/服务器通信模式,由客户端(DHCPClient)向服务器(DHCP Server)提出配置申请,服务器返回为客户端分配的配置信息。

DHCP可以提供两种地址分配机制,网络管理员可以根据网络需求为不同的主机选择不同的分配策略。

●动态分配机制:通过DHCP为主机分配一个有使用期限(这个使用期限通常叫做租期)的IP地址。

这种分配机制适用于主机需要临时接入网络或者空闲地址数小于网络主机总数且主机不需要永久连接网络的场景。

●静态分配机制:网络管理员通过DHCP为指定的主机分配固定的IP地址。

相比手工静态配置IP地址,通过DHCP方式静态分配机制避免人工配置发生错误,方便管理员统一维护管理。

受益DHCP受益主要有以下两点:●降低客户端的配置和维护成本DHCP易配置部署,对于非技术用户,DHCP能够将客户端与配置相关的操作降至最低,并能够降低远程部署和维护成本。

交换路由知识点总结

交换路由知识点总结交换知识点总结交换机五种⼯作状态1.学习状态:交换机接到数据帧,就会吐其中的源mac地址,组建⾃⼰的mac地址表。

2.转发过程:交换机学习完mac地址,就会依据数据帧中的⽬的mac地址对对应mac地址表,若表中存有⽬的mac地址则按其说明转发。

3.泛红:当交换机接到⼀个在mac地址表中没有的⽬的mac地址数据帧,就会向除源接⼝以外的所有接⼝发送该数据帧。

4.过滤:当交换机接到⼀个数据帧,源地址和⽬的地址都在同⼀个接⼝下时,则丢弃该帧,不会泛红,称为过滤。

5.⽼化:交换机学习完mac地址,组建mac地址表。

并定义时间戳,当时间戳到期前仍未有关于该mac地址的通信,则删除该条⽬,成为⽼化。

⽼化默认时间为300秒。

交换机内部转发的三种⽅式“1、直通转发:直接检查数据帧中的MAC地址⽽转发,转发速度快,但是容易将碎⽚帧、惨帧、破损帧⼀并转发。

2、碎⽚转发:只检查数据帧的64个字节⽽转发,可以减少碎⽚帧、惨帧、破损帧的转发,但转发过程中出现延时⼏率。

3、存储转发:接收到完整的数据帧后再转发,特点:可以将碎⽚帧、惨帧、破损帧的数量降到最低。

vlan的⽬的?解决交换机在进⾏局域⽹互连时⽆法限制⼴播的问题,这种技术可以把⼀个Vlan划分成多个逻辑Lan,每个Vlan是⼀个⼴播域,Vlan内的主机通信就和⼀个lan内⼀样,⽽Vlan之间不能通信,这样,⼴播报⽂被限制在⼀个Vlan内。

Vlan的优点?1.限制⽹络上的⼴播2.增强局域⽹的安全性3.增加了⽹络连接的灵活性Vlan是在数据链路层的,划分⼦⽹是在⽹络层的,所以不同⼦⽹之间的Vlan即使同名也不可以互通。

组建VlaN的条件?Vlan是建⽴在物理⽹络基础上的⼀种逻辑⼦⽹,因此建⽴Vlan需要相应的设备⽀持Vlan 技术,当⽹络中不同Vlan通信,需要路由的⽀持。

Vlan的划分?基于端⼝、基于mac、基于⽹络、基于策略Vlan的两种配置⽅法?1.全局模式下2.vlan database(只⽀持1-1005个vlan)注意:⼀旦删除了VLAN,需要⼿动将端⼝移动到别的VLAN,否则这些接⼊端⼝将进⼊“⾮活跃”状态。

华为路由器DHCP为多个VLAN分配IP地址

华为路由器DHCP为多VLAN网络分配IP地址2016年8月12日8:07一、环境: 1.Huawei AR2220 路由器,接内网GE/0/0/0 ip:10.10.10.1/24三个地址池: 地址池gateway192.168.10.0/24 192.168.10.1192.168.20.0/24 192.168.20.1192.168.30.0/24 192.168.30.12.Quidway S5700‐28C‐HI 交换机三个vlan:Vlan 10 ip:192.168.10.1/24Vlan 20 ip:192.168.20.1/24Vlan 30 ip:192.168.30.1/24默认Vlan 1 ip:10.10.10.2/243.3台主机,分别在不同Vlan中拓扑图:二、路由器配置#端口添加IP[Huawei]interface GigabitEthernet 0/0/0[Huawei‐GigabitEthernet0/0/0]ip add[Huawei‐GigabitEthernet0/0/0]ip address 10.10.10.1 255.255.255.0路由器上面添加到各个Vlan的静态路由[Huawei]ip route‐static 192.168.10.0 255.255.255.0 10.10.10.2 [Huawei]ip route‐static 192.168.20.0 255.255.255.0 10.10.10.2[Huawei]ip route‐static 192.168.30.0 255.255.255.0 10.10.10.2开启DHCP功能[Huawei]dhcp enable配置开启DHCP数据保存功能[Huawei]dhcp server database enable设备作为DHCP服务器时,用户可以启用DHCP数据保存功能,定时将地址信息保存到存储设备中。

华为dhcp命令详解和配置案例整理

dhcp relay release命令用来通过DHCP Relay向DHCP服务器发出释放客户端申请到的IP地址的请求。

命令格式

dhcp relay release client-ip-address mac-address [ server-ip-address | vpn-instance vpn-instance name ]

在Switch上使用display ip pool命令用来查看IP地址池配置情况。

向DHCP服务器组中添加DHCP服务器。

每个DHCP服务器组下最多可以配置20个DHCP服务器。不指定索引时,系统将自动分配一个空闲的索引。

DHCP维护

在确认需要清除DHCP服务器的统计信息后,请在用户视图下执行reset dhcp server statistics命令。

在确认需要清除DHCP中继的统计信息后,请在用户视图下执行reset dhcp relay statistics命令。

dns-list 202.106.0.20 8.8.4.4

配置DNS主和备

lease day 1 hour 1 minute 1

配置IP地址租期,此配置为一天一小时一分钟,默认为一天,unlimited为无限

excluded-ip-address 192.168.1.100 192.168.1.254

[Quidway] ip pool 1

[Quidway-ip-pool-1] network 10.1.1.0 mask 255.255.255.128

[Quidway-ip-pool-1] dns-list 10.1.1.2

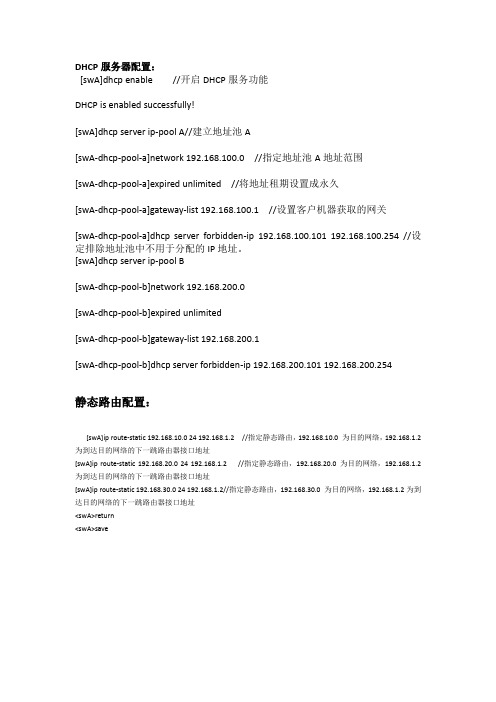

华为DHCP静态路由配置

DHCP服务器配置:[swA]dhcp enable//开启DHCP服务功能DHCP is enabled successfully![swA]dhcp server ip-pool A//建立地址池A[swA-dhcp-pool-a]network 192.168.100.0//指定地址池A地址范围[swA-dhcp-pool-a]expired unlimited//将地址租期设置成永久[swA-dhcp-pool-a]gateway-list 192.168.100.1//设置客户机器获取的网关[swA-dhcp-pool-a]dhcp server forbidden-ip 192.168.100.101 192.168.100.254//设定排除地址池中不用于分配的IP地址。

[swA]dhcp server ip-pool B[swA-dhcp-pool-b]network 192.168.200.0[swA-dhcp-pool-b]expired unlimited[swA-dhcp-pool-b]gateway-list 192.168.200.1[swA-dhcp-pool-b]dhcp server forbidden-ip 192.168.200.101 192.168.200.254静态路由配置:[swA]ip route-static 192.168.10.0 24 192.168.1.2 //指定静态路由,192.168.10.0 为目的网络,192.168.1.2为到达目的网络的下一跳路由器接口地址[swA]ip route-static 192.168.20.0 24 192.168.1.2//指定静态路由,192.168.20.0 为目的网络,192.168.1.2为到达目的网络的下一跳路由器接口地址[swA]ip route-static 192.168.30.0 24 192.168.1.2//指定静态路由,192.168.30.0 为目的网络,192.168.1.2为到达目的网络的下一跳路由器接口地址<swA>return<swA>save。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

DHCP

1 DHCP产⽣背景

1.1 ⼿⼯配置⽹络参数存在的问题

⼈员素质要求⾼

容易出错

灵活性差

IP地址资源利⽤率低

⼯作量⼤

1.2 DHCP优点

效率⾼

灵活性强

易于管理

2 DHCP基本原理

2.1 四个阶段

2.1.1 发现阶段:主机上的DHCP Client开始运⾏后,向⾃身所在⼆层⼴播域⼴播⼀个

DHCP Discover消息寻找DHCP Server。

2.1.2 提供阶段:每⼀个接收到DHCP Discover消息的DHCP Server都会从⾃⼰维护的地址池

中选择⼀个合适的IP地址,通过DHCP Offer消息以单播⽅式发送给DHCP Client。

2.1.3 请求阶段:主机上的DHCP Client收到若⼲个DHCP Offer消息后,根据某种原则确定

⾃⼰将要接受哪个Offer(通常为最先收到的那个),再以⼴播⽅式向所在⼆层⼴播域⼴

播⼀个DHCP Request消息,表明⾃⼰希望获取到所接受的那个DHCP Server提供的IP。

注

意,这个Request消息中带有那个DHCP Server的标识(Server Identifier),表明该主机只

接受那个DHCP Server所给出的Offer。

2.1.4 确认阶段:被请求的DHCP Server以单播⽅式向主机上的DHCP Client发送⼀个DHCP

Ack消息。

注意,DHCP Server也可能因为某种原因向主机上的DHCP Client发送⼀个DHCP

Nak消息,表明此次获取IP的尝试失败了。

此时,主机只能回到发现阶段重新开始尝试获

取IP。

2.2 IP地址租约期和续租

2.2.1 租约期(Duration Lease):DHCP Server每次给DHCP Client分配⼀个IP地址时,只

是和Client定⽴了⼀个关于这个IP地址的租约(Lease),DHCP协议规定租约期的缺省值

不得⼩于1h,实际部署时缺省值⼀般为24h。

超过租约期,Client将不能继续使⽤该IP,

但在到期前可以续租。

2.2.2 续租:租约期到达50%时,Client会以单播⽅式向Server发送⼀个DHCP Request消

息,请求续租当前使⽤的IP(即重新开始计算租约期),如果租约期87.5%的时间之前

Client收到了Server回应的Ack消息,则续租成功。

如果过了87.5%未收到Ack,则Client向

所在⼆层⼴播域⼴播⼀个DHCP Request消息请求续租,在租约期满前如果得到Server回

应的Ack,则续租成功。

超过租约期,Client必须重新申请IP。

3 DHCP Relay

3.1 作⽤:

DHCP Relay专⻔在DHCP Client和DHCP Server之间中转DHCP消息。

通过DHCP Relay的中转,⼀个DHCP Server可以同时为多个⼆层⼴播域的DHCP Client提供DHCP服务,进⼀步提⾼IP地址使⽤效率。

3.2 位置:DHCP Relay必须与DHCP Client位于同⼀个⼆层⼴播域,但不要求必须和DHCP

Server位于同⼀个⼆层⼴播域。

3.3 通信⽅式:

DHCP Relay和DHCP Client之间以⼴播⽅式交换DHCP消息(⼆层通信)

DHCP Relay和DHCP Server之间以单播⽅式交换DHCP消息(三层通信)

4 DHCP⾯临的三⼤安全威胁

4.1 DHCP饿死攻击

4.1.1 原理:攻击者持续、⼤量地向DHCP Server申请IP地址,直到耗尽DHCP Server地址池

中的IP地址。

4.1.2 漏洞:DHCP Server向申请者分配IP时,⽆法区分合法⽤户和⾮法⽤户。

4.2 仿冒DHCP Server攻击

4.2.1 原理:攻击者仿冒DHCP Server,向DHCP Client分配错误的IP地址、⽹关地址等参

数。

4.2.2 漏洞:DHCP Client⽆法分辨DHCP Server的合法性。

4.3 DHCP中间⼈攻击

4.3.1 漏洞:假设主机为A,中间⼈攻击者为B,Server为S,攻击者利⽤ARP机制,让主机

学习到IP-S和MAC-B的映射关系,让Server学习到IP-A和MAC-B的映射关系,如此,主机

和Server之间交换的报⽂都会经过攻击者中转,攻击者可轻易篡改DHCP报⽂。

4.3.2 漏洞:从本质上讲,中间⼈攻击是⼀种Spoofing IP/MAC攻击,中间⼈利⽤虚假的IP

和MAC映射关系同时欺骗主机Client和Server。

4.4 DHCP Snooping技术

4.4.1 针对DHCP饿死攻击,DHCP Snooping⽀持在端⼝下对DHCP Request报⽂的源MAC和

CHADDR(Client Hardware Address,DHCP消息中的⼀部分,由DHCP Client填写,实质

为Client的MAC。

)进⾏⼀致性检查,同则转发,异则丢弃。

4.4.2 针对仿冒DHCP Server攻击,DHCP Snooping⽀持将交换机与DHCP Server相连的端⼝

设置为信任端⼝,将其他端⼝设置为⾮信任端⼝,丢弃从⾮信任端⼝收到的DHCP响应报⽂。

4.4.3 针对DHCP中间⼈攻击,DHCP Snooping使交换机能够侦听往来于DHCP Client和

DHCP Server之间的DHCP消息,收集真实的IP(Sever分配给Client的IP)与MAC(DHCP

消息中CHADDR字段值)绑定关系并记录到DHCP Snooping中。

4.5 DHCP和IPSG技术联动(了解)

IPSG(IP Source Guard):防范针对源IP地址进⾏欺骗的攻击⾏为。

以上内容整理于幕布⽂档。