Juniper pppoe 简单拨号上网

juniper防火墙之图解l2tp vpn配置

这个是网络下载的版本,讲得比较清楚。

但有个注意的地方:1)就是VPN提供的地址池不能与内网同网段,如广州平台是192.168.10.0/24网段,提供给VPN客户端的不能用此网段,所以我分配了一个192.168.11.0/24网段,原因是:如果同网段,数据包就不能经过防火墙再到VPN客户端,就是因为同网段了。

如果不同网段:数据就是这样走的:VPN客户端(192.168.11.1/24----防火墙(192.168.10.245/24)---服务器(192.168.10.250)),不同网段就是为了让数据知道走防火墙这一步。

以下的配置也是分配了一个192.168.2.0网段的IP,与内网192.168.1.0区分开。

2)由于网管网的防火墙不是默认网关,所以要在每个服务器上加一条走网管网的路由,如:ro ute add 192.168.11.0 mask 255.255.255.0 192.168.10.2453)具体配置后的配置文件星期一再转发给大家。

4)以下是配置流程,与实操基本一样。

L2TP隧道(L2TP Tunnel)是指在第二层隧道协议(L2TP)端点之间的逻辑链接:LAC(L2TP 接入聚合器)和LNS(L2TP网络服务器)。

当LNS是服务器时,LAC是隧道的发起人,它等待新的隧道。

一旦一个隧道被确立,在这个点之间的新通信将是双向的。

为了对网络有用,高层协议例如点对点协议(PPP)然后通过L2TP隧道。

今天刚好在学Juniper防火墙的时候,刚好学到L2TP VPN的配置,那么今天我们来看看使用Juniper防火墙来做L2TP VPN。

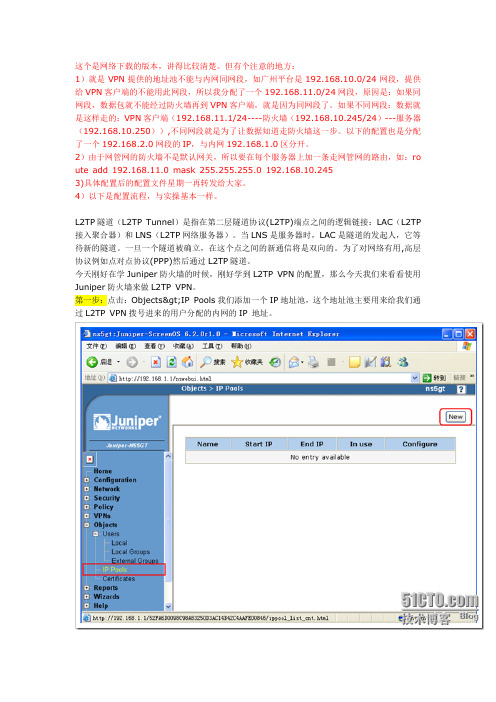

第一步:点击:Objects>IP Pools我们添加一个IP地址池,这个地址池主要用来给我们通过L2TP VPN拨号进来的用户分配的内网的IP 地址。

如上图:IP Pool Name就是给我们地址池起上一个名字,以便我们以后好调用。

Start IP:我们地址池起始的IP地址End IP:我们地址池结束的IP地址输入好以后点击OK就行了。

juniper ssg 5 配置手册

爱屋吉屋JUNIPER SSG 5 配置文档2015年1月9日上海荟诚孙栋目录一、登录控制台 (2)二、配置外网接口 (3)三、配置DHCP服务器 (5)四、配置路由 (8)五、策略配置 (9)六、更改HTTP 端口 (9)七、其他常用功能(非必要配置) (10)八、PPPOE配置方式 (12)一、登录控制台1.PC机直接访问http://192.168.1.1登录 juniper 管理控制台2.输入默认用户名和密码,点击login。

二、配置外网接口1.依次点击左侧菜单栏Network——Interface——list ,如下图所示:如外网为PPPOE拨入方式,请参考文档第八章,PPPOE配置方式。

2.如外网IP地址为静态IP,按照下图配置:3.点击Apply ,后点击 OK 。

三、配置DHCP服务器1.依次点击左侧菜单栏Network——Interface——DHCP ,如下图所示:点击编辑,配置内网DHCP服务器。

2.填写正确的内网关地址和子网掩码,DNS一般运营商会给出,以下供参考:上海电信DNS:202.96.209.133、202.96.209.6、202.96.209.5上海联通DNS:210.22.70.3、210.22.84.3点击Apply ,后点击(Advanced Options)高级配置。

3.正确填写备用DNS后,点击OK。

4.点击address,配置DHCP自动分配内网IP段地址。

5.点击Edit ,配置DHCP分配的地址范围。

6.填写开始IP地址和结束IP地址,点击OK。

四、配置路由1.依次点击左侧菜单栏Network——Routing——Destination,点击New,添加默认路由。

2.添加0.0.0.0 ,默认路由,选择Gateway ,选择外网出接口Ethernet0/0,配置外网地址,点击OK。

3.配置完成后查看默认路由,Gateway依据运营商给的地址为准!!!五、策略配置1.依次点击左侧菜单栏Policy——Policies ,确认Trust To Untrust允许所有流量通过。

PPPOE拨号上网实验案例

PPPoE拨号上网实验案例实际需求:PC能够通过拨号实现PC与运营商通信1、AR2为pppoe服务器,使用ppp中chap认证,用户名为user1,密码为Huawei@123,地址池如图提供IP地址2、AR1为pppoe客户端,客户端拨号进行认证,认证通过,获取服务器提供的IP地址信息3、实现PC端与ISP的通信配置实验命令行:R1为客户端:配置访问控制列表,使用Easy-ip允许进行NAT转换acl number 2000rule 5 permit source 10.1.0.0 0.0.0.255创建配置虚拟拨号接口interface Dialer1link-protocol pppppp chap user user1ppp chap password cipher Huawei@123ip address ppp-negotiatedialer user user1dialer bundle 1nat outbound 2000配置启用PPPoE客户端功能interface GigabitEthernet0/0/0pppoe-client dial-bundle-number 1内网为静态配置IP地址interface GigabitEthernet0/0/1ip address 10.1.0.1 255.255.255.0配置一条缺省静态路由协议,能够实现内外网的互通ip route-static 0.0.0.0 0.0.0.0 Dialer1R2:配置PPPoE服务器地址池ip pool aaagateway-list 12.1.1.2network 12.1.1.0 mask 255.255.255.252配置服务器虚拟模板interface Virtual-Template1ppp authentication-mode chapremote address pool aaaip address 12.1.1.2 255.255.255.252配置开启PPPoeE服务器功能interface GigabitEthernet0/0/0pppoe-server bind Virtual-Template 1配置需要验证的用户名和密码aaalocal-user user1 password cipher Huawei@123locla-user user1 service-type ppp所有配置完成后进行测试验证测试1:display ip interface brief dialer 1 进行测试R1接口是否获取到IP地址<R1>display ip interface brief dialer 1*down: administratively down^down: standby(l): loopback(s): spoofingInterface IP Address/Mask Physical Protocol Dialer1 12.1.1.1/32 up up(s)验证测试2:PC1配置好IP地址10.1.0.100,子网掩码255.255.255.0,网关地址10.1.0.1 ping 12.1.1.2能够通信PC>ping 12.1.1.2Ping 12.1.1.2: 32 data bytes, Press Ctrl_C to breakFrom 12.1.1.2: bytes=32 seq=1 ttl=254 time=47 msFrom 12.1.1.2: bytes=32 seq=2 ttl=254 time=31 msFrom 12.1.1.2: bytes=32 seq=3 ttl=254 time=16 msFrom 12.1.1.2: bytes=32 seq=4 ttl=254 time=16 msFrom 12.1.1.2: bytes=32 seq=5 ttl=254 time=16 ms--- 12.1.1.2 ping statistics ---5 packet(s) transmitted5 packet(s) received0.00% packet lossround-trip min/avg/max = 16/25/47 ms实验拓展:现网中内网使用DHCP服务器提供相应的IP地址,实现DHCP与PPPoE的联动,思考让路由器R1实现DHCP服务器的功能命令行如下:<R1>system-view[R1]dhcp enable[R1]ip pool aaa[R1-ip-pool-aaa]network 10.1.0.0 mask 24[R1-ip-pool-aaa]gateway-list 10.1.0.1[R1-ip-pool-aaa]dns-list 192.168.4.6 202.102.152.3[R1-ip-pool-aaa]quit[R1]interface g0/0/1[R1-GigabitEthernet0/0/1]ip address 10.1.0.1 24[R1-GigabitEthernet0/0/1]dhcp select global验证:步骤一、点开PC,选择基础设置--DHCP--应用--命令行--ipconfig能够正常获取到相应的IP地址步骤二PC>ipconfigLink local IPv6 address...........: fe80::5689:98ff:fe31:6ba3 IPv6 address......................: :: / 128IPv6 gateway......................: ::IPv4 address......................: 10.1.0.254Subnet mask.......................: 255.255.255.0 Gateway...........................: 10.1.0.1Physical address..................: 54-89-98-31-6B-A3DNS server........................: 192.168.4.6 202.102.152.3步骤三ping 12.1.1.2能够通信。

Juniper SRX210 pppoe配置示例

set security screen ids-option untrust-screen tcp syn-flood source-threshold 1024

set system services web-management https system-generated-certificate

set system services web-management https interface vlan.0

set system services dhcp router 172.17.0.254

set interfaces ge-0/0/0 unit 0 encapsulation ppp-over-ether

set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members vlan-trust

set interfaces fe-0/0/2 unit 0 family ethernet-switching vlan members vlan-trust

set security zones security-zone trust host-inbound-traffic system-services all

set security zones security-zone trust host-inbound-traffic protocols all

set security nat source rule-set trust-to-untrust rule source-nat-rule match source-address 172.17.0.0/24

juniper MX 路由系列 pppoe配置简单手册

如何配置动态 PPPOE

上面的准备工作做好后,就可以进行 PPPOE 的相关配置了。PPPOE 配置可以手工配置, 即手动的添加 PP0 的子接口(MX 设备的 PPPOE 端口是以 PP0 命名的),也可以采用动 态配置的方法。这里介绍动态配置的方法,具体配置如下: dynamic-profiles { pppoe { //pppoe为自定义的dynamic-profilepp0 { unit "$junos-interface-unit" { ppp-options { pap;//这里有pap和chap 2个选项,可以任选其一 } pppoe-options { underlying-interface "$junos-underlying-interface"; server; } keepalives interval 30;//存活时间 family inet { unnumbered-address lo0; } } } } 其中以“$”开头字符串均是 JUNOS 预定义好的变量。

} } policer 10m {//10m限速 if-exceeding { bandwidth-limit 10m; burst-size-limit 1m; } then discard; } policer 1m {//1m限速 if-exceeding { bandwidth-limit 1m; burst-size-limit 1m; } then discard; } } 在dynamic-profile下增加相应配置要求radius返回filter名称 dynamic-profiles { pppoe { interfaces { pp0 { unit "$junos-interface-unit" { ppp-options { pap; } pppoe-options { underlying-interface "$junos-underlying-interface"; server; } keepalives interval 30; family inet { filter { input "$junos-input-filter";// junos-input-filter为系统 预定义变量,具体名称需要radius返回 output "$junos-output-filter";// junos-output-filter为系 统预定义变量,具体名称需要radius返回 } unnumbered-address lo0; } } } } }

Juniper路由器配置命令介绍

Juniper路由器配置命令介绍Juniper路由器配置命令介绍目录1、简介2、配置基础命令2.1 进入操作模式2.2 配置系统参数2.3 设置管理接口2.4 配置路由表3、高级配置命令3.1 OSPF配置3.2 BGP配置3.3 VRF配置3.4 MPLS配置4、安全配置命令4.1 配置防火墙4.2 配置安全策略4.3 配置VPN4.4 配置ACL5、故障排查命令5.1 显示命令5.2 路由故障排查5.3 硬件故障排查5.4 访问控制故障排查6、性能优化命令6.1 接口配置6.2 QoS配置6.3 缓存配置6.4 动态路由配置1、简介Juniper路由器是一种支持多种网络协议的高性能路由器。

本文档介绍了Juniper路由器的配置命令,并根据功能分类进行了细化。

2、配置基础命令2.1 进入操作模式- login:登录路由器- cli:进入命令行操作模式- configure:进入配置操作模式2.2 配置系统参数- set system hostname <hostname>:设置路由器主机名- set system domn-name <domn-name>:设置路由器域名- set system time-zone <time-zone>:设置时区- set system name-server <ip-address>:设置DNS服务器2.3 设置管理接口- set interfaces <interface> unit <unit> family inet address <ip-address/mask>:配置管理接口的IP地质- set interfaces <interface> unit <unit> family inet address dhcp:使用DHCP分配管理接口的IP地质2.4 配置路由表- set routing-options static route <destination> next-hop <next-hop>:配置静态路由- set routing-options router-id <id>:配置路由器ID- set protocols ospf area <area> interface <interface>:配置接口与OSPF区域的关联3、高级配置命令3.1 OSPF配置- set protocols ospf area <area> interface <interface>:配置接口与OSPF区域的关联- show ospf neighbor:显示OSPF邻居信息- show ospf route:显示OSPF路由表3.2 BGP配置- set protocols bgp group <group-name> neighbor<neighbor-address>:配置BGP邻居- set protocols bgp group <group-name> family <family>:配置BGP邻居的地质族- show bgp neighbor:显示BGP邻居信息- show bgp summary:显示BGP邻居摘要信息3.3 VRF配置- set routing-instances <instance-name> interface<interface>:配置接口与VRF的关联- set routing-instances <instance-name> routing-options static route <destination> next-hop <next-hop>:配置静态路由3.4 MPLS配置- set protocols mpls interface <interface>:启用接口的MPLS功能- set protocols mpls label-switched-path <LSP-name> to <destination-address> : 配置LSP的路径4、安全配置命令4.1 配置防火墙- set security policies from-zone <from-zone> to-zone <to-zone> policy <policy-name> match <match-conditions> then permit/deny:配置安全策略4.2 配置安全策略- set security zones security-zone <zone-name> address-book address <address-name> <ip-address>:配置地质对象- set security zones security-zone <zone-name> host-inbound-traffic system-services <services>:配置允许进入防火墙的服务4.3 配置VPN- set security ike proposal <proposal-name> authentication-method <method>:配置IKE提议- set security ike gateway <gateway-name> ike-policy <policy-name>:配置IKE网关- set security ipsec vpn <vpn-name> bind-interface<interface>:绑定VPN到接口4.4 配置ACL- set firewall family inet filter <filter-name> term <term-name> from protocol <protocol>:配置ACL规则- set firewall family inet filter <filter-name> term <term-name> then accept/discard:配置ACL规则动作5、故障排查命令5.1 显示命令- show interfaces <interface> detl:显示接口详细信息- show route <destination> : 显示路由信息- show chassis hardware:显示硬件信息5.2 路由故障排查- show bgp summary:显示BGP邻居摘要信息- show ospf neighbor:显示OSPF邻居信息- show route protocol <protocol>:显示指定协议的路由5.3 硬件故障排查- show chassis hardware:显示硬件信息- show log messages:显示系统日志消息- request support information:收集支持信息文件5.4 访问控制故障排查- show security policies from-zone <from-zone> to-zone <to-zone> policy <policy-name>:显示安全策略信息- show security zones interfaces:显示接口与安全域的关联信息6、性能优化命令6.1 接口配置- set interfaces <interface> mtu <mtu-size>:设置接口MTU大小- set interfaces <interface> description <description>:设置接口描述6.2 QoS配置- set class-of-service interfaces <interface> unit<unit> scheduler-map <map-name>:为接口配置调度器映射- set class-of-service scheduler-maps <map-name> forwarding-class <forwarding-class> scheduler <scheduler-name>:配置调度器映射6.3 缓存配置- set forwarding-options cache hit-cache-size <size>:设置缓存大小- set forwarding-options cache timeout <timeout-value>:设置缓存超时时间6.4 动态路由配置- set protocols ospf area <area> interface <interface> passive:将接口设置为OSPF被动接口- set routing-instances <instance-name> interface <interface> passive:将接口设置为VRF被动接口附件:无法律名词及注释:无。

JuniperSSG-5-SH新手配置手册

JuniperSSG-5-SH新手配置手册要学SSG5之前,当然是要先知道什么是SSG5,本篇文章,会先对SSG5作简单的介绍让大家知道SSG5是什么? 它有哪些功能? 以及如何运用它?Juniper SSG-5(基本型)参数细节(2007.07上市)基本规格防火墙类型:企业级防火墙网络吞吐量:160Mbps并发连接数:4000主要功能:地址转换,防火墙,统一威胁管理/ 内容安全,VoIP 安全性,vpn,防火墙和VPN 用户验证,路由,封装,流量管理(QoS),系统管理,日志记录和监视网络网络管理:系统管理,NetIQ WebTrends,SNMP (v2),SNMP full custom MIB,console,telne,SSH,NetScreen-Security Manager,All management via VPN tunnel on any interface,Rapid deployment端口类型:7x 10/100,广域网:出厂配置的RS232 Serial/AUX 或 ISDN BRI S/T 或 V.92安全性过滤带宽:40Mbps人数限制:无用户数限制入侵检测:Dos,DDoS安全标准:CSA,CB端口参数控制端口:console电气规格电源电压:100~240 VAC外观参数产品质量:0.59kg长度(mm):143宽度(mm):222高度(mm):41环境参数工作温度:0~40工作湿度:10% - 90%,非冷凝存储温度:-20~ 65℃存储湿度:10% - 90%,非冷凝企业用途一般网络工程师最头痛的莫过于受到外部网络的攻击,有了SSG5 让你的外网可以搭建简单而又不失安全性。

如果公司有一条与外线相连,通过SSG5可以轻轻松松帮你建立site to site 的VPN。

SSG5三十天就上手-Day 2 SSG5 如何还原到出厂设定值。

方法一:在SSG5的后面有一个Reset 的针孔,如果今天只是要跟你说用针插一下这个孔,那我就略掉了。

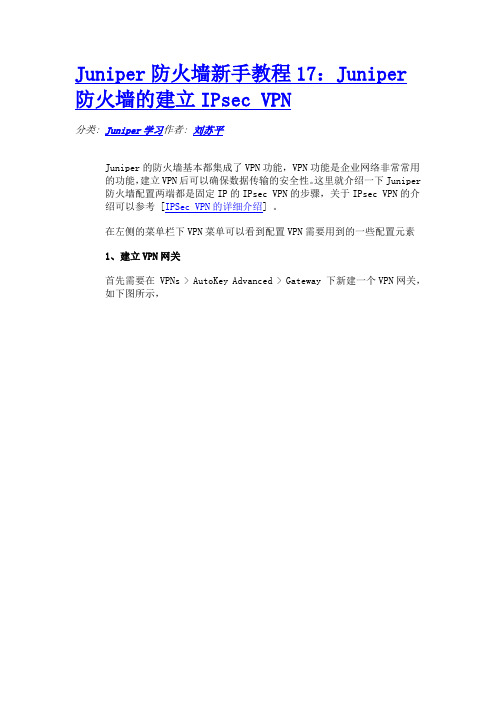

Juniper防火墙新手教程17:Juniper防火墙的建立IPsec VPN

Juniper防火墙新手教程17:Juniper 防火墙的建立IPsec VPN分类: Juniper学习作者: 刘苏平Juniper的防火墙基本都集成了VPN功能,VPN功能是企业网络非常常用的功能,建立VPN后可以确保数据传输的安全性。

这里就介绍一下Juniper防火墙配置两端都是固定IP的IPsec VPN的步骤,关于IPsec VPN的介绍可以参考 [IPSec VPN的详细介绍] 。

在左侧的菜单栏下VPN菜单可以看到配置VPN需要用到的一些配置元素1、建立VPN网关首先需要在 VPNs > AutoKey Advanced > Gateway 下新建一个VPN网关,如下图所示,这个界面下我已经建立了多个VPN网关,这台Juniper防火墙是放在上海的办公室的,需要和北京的办公室建立一个IPsec VPN。

其中“Peer Type”表示VPN的类型,Dialup是拨号VPN,Dynamic是一端是动态地址的VPN,static是两端都是固定IP的VPN。

Gateway name 起个容易记得住的名称,因为如果VPN多了就分部清是到哪里的VPN网关了Remote gateway 填远端防火墙的外网IP地址Dynamic IP Address 如果对端是adsl拨号这样的动态IP,需要填写远端的Peer ID,该 Peer ID需要在远端预设,名称的自己随便起,只要网关的 Peer ID和远端的Local ID一样就可以了,关于local id的设置在下面介绍。

点击advanced进入高级设置:Preshared Key 这是预设共享密钥,非常重要,VPN建立时验证使用的,两端要保持一致local ID 这是用在有一端是动态IP,也就是给动态IP的一端起个名字,这样IP地址变了可以根据local ID来识别动态IP端得防火墙设备。

要与远端防火墙的peer id保持一致。

Outgoing Interface 这是指定出口的接口,一半来说是Untrust接口,截图是在编辑模式,因此不能修改,在新建模式是可以选择接口的。

Juniper_SSG-5(NS-5GT)vpn防火墙配置手册

Juniper SSG-5(NS-5GT)防火墙配置手册初始化设置 (2)Internet网络设置 (6)一般策略设置 (16)VPN连接设置 (28)初始化设置1.将防火墙设备通电,连接网线从防火墙e0\2口连接到电脑网卡。

2.电脑本地连接设置静态IP地址,IP地址192.168.1.2(在192.168.1.0/24都可以),子网掩码255.255.255.0,默认网关192.168.1.1,如下图:3.设置好IP地址后,测试连通,在命令行ping 192.168.1.1,如下图:4.从IE浏览器登陆防火墙web页面,在地址栏输入192.168.1.1,如下图向导选择最下面No, skip——,然后点击下面的Next:5.在登录页面输入用户名,密码,初始均为netscreen,如下图:6.登陆到web管理页面,选择Configuration – Date/Time,然后点击中间右上角Sync Clock With Client选项,如下图:7.选择Interfaces – List,在页面中间点击bgroup0最右侧的Edit,如下图:8.此端口为Trust类型端口,建议IP设置选择Static IP,IP Address输入规划好的本地内网IP地址,如192.168.22.1/24,Manage IP 192.168.22.1。

之后勾选Web UI,Telnet,SSH,SNMP,SSL,Ping。

如下图:Internet网络设置1.修改本地IP地址为本地内网IP地址,如下图:2.从IE浏览器打开防火墙web页面,输入用户名密码登陆,如下图:3.选择Interfaces – List,点击页面中ethernet0/0最右侧的Edit选项,如下图:4.此端口为Untrust类型端口,设置IP地址有以下三种方法:(根据ISP提供的网络服务类型选择)A.第一种设置IP地址是通过DHCP端获取IP地址,如下图:B.第二种设置IP地址的方法是通过PPPoE拨号连接获取IP,如下图,然后选择Create new pppoe setting,在如下图输入本地ADSL pppoe拨号账号,PPPoE Instance输入名称,Bound to Interface选择ethernet0/0,Username和Password输入ADSL账号密码,之后OK,如下图:PPPoE拨号设置完毕之后,点击Connect,如下图:回到Interface –List,可以看到此拨号连接的连接状态,如下图:ethernet0/0右侧PPPoE一栏有一个红叉,表示此连接已经设置但未连接成功,如连接成功会显示绿勾。

PPPOE拨号上网认证用户手册

PPPOE拨号上网认证用户手册信息技术中心路由器设置PPPOE拨号方法以常用路由器pppoe拨号设置为例路由器的背面板,分别有一个WAN口和四个LAN口。

WAN口是用来连接到Internet(进户网线),LAN口则用来连接电脑的网卡。

用网线将这些端口连接好,然后接通电源,就可以对路由器进行配置。

步骤一:设置电脑的IP地址。

1、XP系统:⑴右键点击“网上邻居”——“属性”后,找到“本地连接”——“属性”(如下图)⑵如下图所示,点击TCP/IP后点击“属性”⑶如下图所示,将IP地址设置为“自动获取IP地址”2、 WIN7系统:⑴如下图所示,打开开始菜单,点击“控制面板”。

⑵如下图所示,点击“网络和Internet”。

⑶如下图所示,点击“网络和共享中心”。

⑷如下图所示,在界面左上方,点击“更改适配器设置”。

⑸如下图所示,在“本地连接属性”中,将IP地址设置为“自动获取IP地址”。

(另外一种进入路由器的电脑IP设置方法):可以将本地连接IP地址设为192.168.1.100,子网掩码为255.255.255.0(注意有些路由器需要把本地连接IP地址设为192.168.0.100),点击确定按钮,然后用网线连接PC机和路由器的“LAN口”(什么是lan口见注意事项4点)。

步骤二:打开IE浏览器,在地址栏中输入路由器的地址192.168.1.1(注意:有些路由器是192.168.0.1),然后按下回车键,在弹出的对话框中输入用户名密码,默认用户名为admin,密码也是admin(有些路由器用户名admin,密码为空),然后单击确定按钮。

步骤三:以此点击“网络参数”、“WAN 口设置”,然后将右边的WAN 口连接类型选择为“pppoe ”拨号模式,接着在“上网账号”和“上网口令”处设置用户名和密码(用户名为:信息中心分配账户,密码默认:信息中心分配密码)。

此次PPPOE 认证上网账号及口令与无线网账号密码统一,均为身份证后10位,如用户已经更改过无线账号的密码,请以更改后的密码为准。

Juniper防火墙中文版配置手册说明

Juniper防⽕墙中⽂版配置⼿册说明Juniper SSG-5防⽕墙配置⼿册中⽂版初始化设置1.将防⽕墙设备通电,连接⽹线从防⽕墙e0\2⼝连接到电脑⽹卡。

2.电脑本地连接设置静态IP地址,IP地址192.168.1.2(在192.168.1.0/24都可以),⼦⽹掩码255.255.255.0,默认⽹关192.168.1.1,如下图:3.设置好IP地址后,测试连通,在命令⾏ping 192.168.1.1,如下图:4.从IE浏览器登陆防⽕墙web页⾯,在地址栏输⼊192.168.1.1,如下图向导选择最下⾯No, skip——,然后点击下⾯的Next:5.在登录页⾯输⼊⽤户名,密码,初始均为netscreen,如下图:6.登陆到web管理页⾯,选择Configuration – Date/Time,然后点击中间右上⾓Sync Clock With Client选项,如下图:7.选择Interfaces – List,在页⾯中间点击bgroup0最右侧的Edit,如下图:8.此端⼝为Trust类型端⼝,建议IP设置选择Static IP,IP Address输⼊规划好的本地内⽹IP地址,如192.168.22.1/24,Manage IP 192.168.22.1。

之后勾选Web UI,Telnet,SSH,SNMP,SSL,Ping。

如下图:Internet⽹络设置1.修改本地IP地址为本地内⽹IP地址,如下图:2.从IE浏览器打开防⽕墙web页⾯,输⼊⽤户名密码登陆,如下图:3.选择Interfaces – List,点击页⾯中ethernet0/0最右侧的Edit选项,如下图:4.此端⼝为Untrust类型端⼝,设置IP地址有以下三种⽅法:(根据ISP提供的⽹络服务类型选择)A.第⼀种设置IP地址是通过DHCP端获取IP地址,如下图:B.第⼆种设置IP地址的⽅法是通过PPPoE拨号连接获取IP,如下图,然后选择Create new pppoe setting,在如下图输⼊本地ADSL pppoe拨号账号,PPPoE Instance输⼊名称,Bound to Interface选择ethernet0/0,Username和Password输⼊ADSL账号密码,之后OK,如下图:PPPoE拨号设置完毕之后,点击Connect,如下图:回到Interface –List,可以看到此拨号连接的连接状态,如下图:ethernet0/0右侧PPPoE⼀栏有⼀个红叉,表⽰此连接已经设置但未连接成功,如连接成功会显⽰绿勾。

JuniperSRX详细配置手册(含注释)

JuniperSRX详细配置手册(含注释)Juniper SRX标准配置第一节系统配置 (3)1.1、设备初始化 (3)1.1.1登陆 (3)1.1.2设置root用户口令 (3)1.1.3设置远程登陆管理用户 (3)2、系统管理 (4)1.2.1 选择时区 (4)1.2.2 系统时间 (4)1.2.3 DNS服务器 (5)1.2.4系统重启 (5)1.2.5 Alarm告警处理 (5)1.2.6 Root密码重置 (6)第二节网络设置 (7)2.1、Interface (7)2.1.1 PPPOE (7)2.1.2 Manual (8)2.1.3 DHCP (8)2.2、Routing (9)Static Route (9)2.3、SNMP (9)第三节高级设置 (9)3.1.1 修改服务端口 (9)3.1.2 检查硬件序列号 (9)3.1.3 内外网接口启用端口服务 (10)3.1.4 创建端口服务 (10)3.1.5 VIP端口映射 (10)3.1.6 MIP映射 (11)3.1.7禁用console口 (12)3.1.8 Juniper SRX带源ping外网默认不通,需要做源地址NAT (12)3.1.9 设置SRX管理IP (12)3.2.0 配置回退 (13)3.2.1 UTM调用 (13)3.2.2 网络访问缓慢解决 (13)第四节VPN设置 (14)4.1、点对点IPSec VPN (14)4.1.1 Route Basiced (14)4.1.2 Policy Basiced (17)4.2、Remote VPN (19)4.2.1 SRX端配置 (19)4.2.2 客户端配置 (20)第一节系统配置1.1、设备初始化1.1.1登陆首次登录需要使用Console口连接SRX,root用户登陆,密码为空login: rootPassword:--- JUNOS 9.5R1.8 built 2009-07-16 15:04:30 UTCroot% cli /***进入操作模式***/root>root> configureEntering configuration mode /***进入配置模式***/[edit]Root#1.1.2设置root用户口令(必须配置root帐号密码,否则后续所有配置及修改都无法提交)root# set system root-authentication plain-text-passwordroot# new password : root123root# retype new password: root123密码将以密文方式显示root# show system root-authenticationencrypted-password"$1$xavDeUe6$fNM6olGU.8.M7B62u05D6."; # SECRET-DATA 注意:强烈建议不要使用其它加密选项来加密root和其它user口令(如encrypted-password 加密方式),此配置参数要求输入的口令应是经加密算法加密后的字符串,采用这种加密方式手工输入时存在密码无法通过验证风险。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

edit security nat source rule-set access-internet

set from zone trust

set to zone untrust

edit rule 1

set match source-address 192.168.1.0/24

set then source-nat interface

1.PPPoE配置

set pppoe interface eth4

ser pppoe usernamቤተ መጻሕፍቲ ባይዱ xxxx password xxxx

set flow tcp-mss 1420

2.set interface lo.1 nat

Juniper SRX防火墙

CHAP配置

set interfaces g0/0/0.0 encapsulation ppp-over-ether

set interfaces pp0.0 ppp-option chap default-chap-secret xxxxx

set interfaces pp0.0 ppp-option chap local-name xxxxx

set interfaces pp0.0 ppp-option chap passive

计入untrust zone

edit security zones security-zone untrust

set interfaces pp0.0 host-inbound-traffic system-services ping

定义默认路由和NAT

set routing-options static route 0/0 next-hop pp0.0

PAP

set interfaces pp0.0 ppp-options pap default-password xxxxx

set interfaces pp0.0 ppp-options pap local-name xxxxx

set interfaces pp0.0 ppp-options pap local-password xxxxx

set interfaces pp0.0 pppoe-options auto-reconnect 3

set interfaces pp0.0 pppoe-options client

set interfaces pp0.0 family inet mtu 1492

set interfaces pp0.0 family inet negotiate-address

set interfaces pp0.0 ppp-options pap passive

pppoe参数设置

set interfaces pp0.0 pppoe-options underlying-interface ge-0/0/0.0

set interfaces pp0.0 pppoe-options idle-timeout 0