Oracle数据库审计

查询oracle数据库审计信息的方法

查询oracle数据库审计信息的方法查询Oracle数据库审计信息的方法1. 概述Oracle数据库的审计功能是一种重要的安全功能,可以帮助管理员监控数据库中的活动,并跟踪和记录对数据库的访问和操作。

审计信息可以用于检测并响应数据库中的潜在安全威胁,同时也可以用于满足合规性要求。

本文将介绍查询Oracle数据库审计信息的方法,帮助管理员获取有关数据库活动的详细报告和分析。

2. 启用审计功能在开始查询审计信息之前,首先需要确保已经启用了Oracle数据库的审计功能。

审计功能通过以下步骤来启用:1) 以sysdba或sysoper权限连接到数据库。

2) 运行以下命令来启用审计功能:ALTER SYSTEM SET audit_trail = db SCOPE=spfile;3) 重启数据库实例使更改生效:SHUTDOWN IMMEDIATE;STARTUP;启用审计功能后,数据库将开始记录指定的审计信息。

3. 查询审计信息要查询Oracle数据库中的审计信息,可以使用以下方法之一:1) 使用Oracle自带的审计视图Oracle提供了一系列的审计视图,用于访问和查询审计信息。

一些常用的审计视图包括:DBA_AUDIT_TRAIL,DBA_COMMON_AUDIT_TRAIL,DBA_FGA_AUDIT_TRAIL等。

管理员可以根据自己的需要选择适当的视图,并使用标准的SQL查询语句来检索审计信息。

可以查询DBA_AUDIT_TRAIL视图来获取数据库级别的审计信息: SELECT * FROM DBA_AUDIT_TRAIL;或者可以查询DBA_COMMON_AUDIT_TRAIL视图来获取通用的审计信息:SELECT * FROM DBA_COMMON_AUDIT_TRAIL;2) 使用审计报告工具除了使用审计视图,还可以使用一些第三方的审计报告工具来查询和分析审计信息。

这些工具通常提供更直观和丰富的报告和分析功能,可以帮助管理员更方便地浏览和理解审计信息。

oracle 审计日志 设置规则

oracle 审计日志设置规则Oracle 审计日志设置规则在使用Oracle数据库的过程中,审计日志是十分重要的安全措施之一。

它可以记录所有数据库中的操作,包括用户登录、数据更改、数据访问等。

通过设置审计日志规则,您可以更好地监控和保护数据库的安全性。

以下是一些设置Oracle审计日志规则的重要步骤:1. 定义审计目标:首先,您需要明确设置审计日志的目标。

考虑您需要监控的数据库操作类型,比如是否需要审计所有用户的登录、所有的数据更新操作等。

2. 创建审计策略:在Oracle数据库中,您可以使用`DBMS_AUDIT_MGMT` 包来创建审计策略。

通过指定数据库对象和操作类型,您可以定义审计规则。

例如,您可以设置审计规则仅审计某个特定用户的操作,并排除其他用户。

3. 启用审计选项:在设置好审计规则后,您需要启用审计选项以开始记录审计日志。

可以通过以下步骤启用审计选项:- 使用`DBMS_AUDIT_MGMT.SET_AUDIT_TRAIL_PROPERTY`过程,将审计日志输出到特定的目标文件或操作系统日志中。

- 使用`DBMS_AUDIT_MGMT.ENABLE_AUDIT_OPTION`过程,启用需要审计的操作项。

4. 监控审计日志:一旦启用审计选项,数据库将开始记录相应的操作到审计日志文件中。

您可以使用SQL查询或Oracle Enterprise Manager等工具来监控审计日志。

定期检查审计日志以确认是否出现不寻常的活动或潜在的安全威胁。

5. 设置审计日志管理策略:审计日志的文件管理很重要,您可以使用`DBMS_AUDIT_MGMT`包中的过程设置审计日志的管理策略。

可以定义审计日志的保留时间、日志文件的大小限制等。

定期清理旧的审计日志,以确保系统性能和安全。

通过设置Oracle审计日志规则,您可以更好地了解数据库中发生的操作,并及时发现潜在的安全问题。

请确保审计日志的记录和审计管理策略的设置符合您的安全需求,并进行定期的审计日志分析。

oracle 审计参数

oracle 审计参数

Oracle数据库的审计参数主要包括以下几个方面:

1. audit_file_dest:该参数用于指定审计记录的存放路径。

如果采用操作系统存放审计记录,此目录是存放记录的路径。

2. audit_sys_operations:该参数取值true或false,当设置为true时,所有sys用户(包括以sysdba、sysoper身份登录的用户)的操作都会被记录。

3. audit_syslog_level:这个参数一般不常用。

4. audit_trail:该参数控制审计功能的参数,可以设置为以下几种:NONE(不开启)、DB(开启审计功能)、OS(审计记录写入一个操作系统文件)、TRUE(与参数DB一样)、FALSE(不开启审计功能)。

如需了解更多关于Oracle数据库的审计参数,建议咨询Oracle数据库的专业人士。

Oracle 11g数据库审计功能解析

Oracle 11g数据库审计功能解析本文我们主要介绍一个Oracle 11g数据库中审计功能的应用实例,希望能够对您有所帮助。

在用户的profile 属性里面有一个属性:FAILED_LOGIN_ATTEMPTS,该参数默认值是10. 即当我们用户连续10次输入错误密码,这个用户就会被锁住。

用户连词失败次数是在表USER$ 中的lcount字段记录的。

该值默认为0. 当失败一次,该值加1. 成功登录,该值清零。

一般在生产环境下,会根据具体情况设置这个参数,如果防止用户被锁,则将这个参数设置为UNLIMITED. 这个是注意的地方。

当然设置成无限也有它的弊端,比如不能防止暴力破解数据库密码。

有关profile 的更多内容参考:Oracle 用户profile 属性在Oracle 11g中默认启用了对登录注销操作LOGON/LOGOFF的审计,那么如果我们发现用户被锁,那么可以应用11g的审计功能来查看从哪台机器上发来的链接失败导致用户被锁,可以帮助我们定位问题。

脚本如下:1.SQL> selectos_username,userhost,terminal,username,count(*)2. 2 from dba_audit_trail3.3 where returncode = 10174.4 group byos_username,userhost,username,terminal;5. OS_USERNAME USERHOST TERMINAL USERNAME COUNT(*)6.------------------------------------------------------------ ------------------------ ----------7. DavidDai\Administrator WORKGROUP\DAVIDDAI DAVIDDAI ICD 78.DavidDai\Administrator WORKGROUP\DAVIDDAI DAVIDDAI SYSTEM 99. DavidDai\Administrator WORKGROUP\DAVIDDAI DAVIDDAI SYS 310.DavidDai\Administrator WORKGROUP\DAVIDDAI DAVIDDAI EXIT 1注意:对于LOGON PER SECOND很高的数据库,如果应用程序配置文件中的数据库用户密码不正确,同时应用在短期内发起大量会话登录数据库的话可能引发频繁的dc_users字典缓存锁,用户登录无法成功,乃至整个实例hang住。

oracle审计用户

oracle审计用户oracle审计主要用于记录用户对数据库所做的操作,基于配置的不同,审计的结果会放在操作系统文件中或者系统表中,默认情况下,使用管理员权限连接实例,开启及关闭数据库是会强制进行审计的,其它的基础的操作则没有进行审计,在一些安全性要求比较高的环境是需要做一些审计的配置的,下文简单介绍一下oracle中审计的配置方法,几种审计方法的不同,以及如何对管理员进行审计.一。

oracle中审计的配置:1.审计相关的三个重要参数:a.audit_file_dest:指定审计文件存放的位置:b.audit_trail:指定审计的类型:none:为系统默认值,不进行审计DB:将审计结果放在数据库表中,aud$,通常只记录连接的信息.DB_EXTENDED:将审计结果放在数据库表中,记录具体执行语句OS:将审计结果记录在操作系统文件中,文件位置由audit_file_dest参数指定,(windows系统中将直接在事件查看器的系统日志中记录)XML:将审计结果记录在audit_file_dest指定位置下的XML文件中。

c.audit_sys_operations:是否对sysdba用户做审计,关于sysdba 用户审计的结果,linux存放在audit_file_dest参数指定位置的aud文件中,windows存放在事件查看器的系统日志中2.审计的级别:开启审计后,可在statement语句、privilege权限和object对象级别对数据库进行审计。

a.statement:按语句来审计如audit table xxx;b.privilege:按权限来审计,如audit lect any tablec.object:按对象来审计,如audit all ployees by HR,只会对hr 用户对employees表执行的操作做审计3.审计的其它相关选项:by access 每个被审计的操作都会生成一条记录by ssion 默认值,每个会话里同类型操作只会生成一条audit trailwhenever successful:操作成功才审计whenever not successful:操作不成功才审计4.查询审计结果的视图沈阳成人英语培训浙江大学2023年录取分数线dba_audit_trail:查看所有的普通审计记录kptdba_fga_audit_trail:查看所有细粒度审计记录sys.aud$审计结果实际存放的系统表5.取消审计: noaudit lect any table6.开启审计方法a.查看参数SQL show parameter auditNAME TYPE VALUE-----------------------------------------------------------------------------audit_file_dest string /u01/oracle/product/admin/orcl/adumpaudit_sys_operations boolean FALSEaudit_syslog_level stringaudit_trail string NONEb.设置审计类型并重启数据库SQL alter system t audit_trail = db_extended scope=spfile;existenceSystem altered.c.审计用户对表操作SQL audit table ;音标mp3Audit succeeded.d.切换用户后创建表SQLconnecttest/********.1.12/orclConnected.SQL create table audtest (id int);Table created.e.管理员登录查看审计结果SQLconnectsys/**********.1.12/orclassysdbaConnected.SQL lect urname,sql_text from dba_audit_trail;USERNAME------------------------------SQL_TEXT--------------------------------------------------------------------------------TESTmy hobbiescreate table audtest (id int)f.审计系统管理员操作SQL alter system t audit_sys_operations= true scope=spfile; vrf System altered.SQLconnectsys/**********.1.12/orclassysdbaConnected.SQL create table systest (id int);Table created.SQLconnectsys/**********.1.12/orclassysdba Connected.SQL create table systest (id int);Table created.SQL create table systest1 (id int);Table created.g.查看系统管理员审计结果Audit file /u01/oracle/product/admin/orcl/adump/ora_5895.aud Oracle Databa 10g Enterpri Edition Relea 10.2.0.1.0 - Production 北京西班牙语培训With the Partitioning, OLAP and Data Mining options ORACLE_HOME = /u01/oracle/product/10.2/db1System name: LinuxNode name: oracle1Relea: 2.6.9-55.ELsmpVersion: #1 SMP Fri Apr 20 17:03:35 EDT 2023 Machine: i686Instance name: orclRedo thread mounted by this instance: 1Oracle process number: 20Unix process pid: 5895, image: oracleorcl@oracle1Mon Mar 28 23:03:28 2023ACTION : 'CONNECT'DATABASE USER: 'sys'PRIVILEGE : SYSDBACLIENT USER: AdministratorCLIENT TERMINAL: PC-20230718IUGMSTATUS: 0Mon Mar 28 23:03:42 2023ACTION : 'create table systest (id int)'DATABASE USER: 'sys'PRIVILEGE : SYSDBACLIENT USER: AdministratorCLIENT TERMINAL: PC-20230718IUGMSTATUS: 0Mon Mar 28 23:08:09 2023ACTION : 'create table systest1 (id int)'swift code是什么方式状语DATABASE USER: 'sys'PRIVILEGE : SYSDBACLIENT USER: AdministratorCLIENT TERMINAL: PC-20230718IUGMSTATUS: 0"ora_5895.aud" 38L, 995C。

Oracle11g数据库审计

Oracle11g数据库审计问题描述:使⽤Oracle 11g的数据库审计问题解决:(1)激活数据库审计(1.1)查看数据库审计是否已经开启如上图所⽰:⾸先使⽤⽤户登陆sqplus,(普通⽤户,或者dba都可以),然后使⽤conn /as sysdba注意:(a)以上使⽤sqlplus可以成功进⾏数据库审计的命令操作,但是在使⽤PL/SQL Developer command line进⾏数据库审计操作时,有些命令⽆法识别例如shutdown immediate (重启数据库)(b)以上使⽤conn / as sysdba 进⾏数据库登陆,使⽤其他⽤户登陆进⾏数据库审计操作时不起作⽤的(1.2)查看数据库审计是否已经开启如上所⽰,使⽤ show parameter audit ;可以查看数据库审计的信息其中audit_sys_operations 的value为false,意味着数据库审计未开启其中audit_trail 的value为DB参数详解:AUDIT_TRAIL启⽤或禁⽤数据库审计。

当设置该参数为NONE或FALSE时,将禁⽌数据库审计;当设置该参数为OS时,将激活数据库审计,并将审计记录写⼊到OS审计跟踪⽂件中;当设置该参数为DB或TRUE时,将激活数据库审计,并将审计记录写⼊到数据字典SYS.AUD$中;当设置该参数为DB_EXTENDED时,不仅将审计记录写⼊到数据字典SYS.AUD$中,还会填充该数据字典的SQLBIND和SQLTEXT列。

(1.3)激活数据库审计如上所⽰修改系统信息,激活数据库审计参数详解:spfile是存储初始化参数的⽂件,还有⼀种是pfile也是存储初始化参数的⽂件,spfile是服务器端维护的,pfile是客户端维护的spfile只能通过系统更改,pfile可以⼿动修改。

(1.4)重启数据库-----应⽤对系统的修改重新查看审计的信息如上显⽰了audit_sys_operations 的值为true,同时audit_trail 的值为db_extended说明数据库审计已经激活注意:以上重新启动数据库使⽤了startup force 命令,同时也可以分别使⽤:shutdown immediate ; 关闭数据库startup;启⽤数据库(2)使⽤审计信息注意:(a) 审计⼀般只⽤于对普通⽤户操作,⼀般不审计SYS⽤户(b) 对于windows系统,对sys⽤户的审计信息并不存在AUDIT_FILE_DEST参数指定的⽬录⾥,⽽是在windows的事件管理器中。

查看oracle数据库审计信息的语句

查看Oracle数据库审计信息的语句引言Oracle数据库是当前企业级应用最常用的关系型数据库之一,其中的审计功能是保证数据库安全的重要一环。

通过查看数据库审计信息,可以了解数据库的操作记录,追踪异常行为,及时发现安全风险,对数据库进行有效监控和管理。

本文将介绍如何使用语句查看Oracle数据库的审计信息。

了解Oracle数据库审计功能在进行数据库审计之前,首先需要了解Oracle数据库本身提供的审计功能。

Oracle数据库提供了多种审计选项,包括标准审计、细粒度审计和Flashback Data Archive。

标准审计可以记录用户登录和特权操作,细粒度审计可以监控数据库对象的具体访问和修改,Flashback Data Archive可以记录历史数据的变更。

在实际使用中,可以根据具体需求选择合适的审计选项,并配置审计参数。

使用下面的语句查看Oracle数据库审计信息:SELECT os_username, username, userhost, terminal, timestamp, action_name, retu rncode, SQL_TEXTFROM dba_audit_trailWHERE timestamp BETWEEN TO_DATE('2021-01-01 00:00:00', 'YYYY-MM-DD HH24:MI:SS') AND TO_DATE('2021-12-31 23:59:59', 'YYYY-MM-DD HH24:MI:SS')ORDER BY timestamp;该语句使用了dba_audit_trail视图来查询数据库的审计信息。

下面分别解释每个字段的含义:•os_username:操作系统的用户名•username:数据库用户名•userhost:登录用户的主机名•terminal:登录用户的终端•timestamp:操作的时间戳•action_name:操作的类型,如SELECT、INSERT等•returncode:操作的返回代码•SQL_TEXT:执行的SQL语句该语句通过WHERE子句限定了查询的时间范围,并通过ORDER BY子句按照时间顺序排序结果。

oracle19c 查询审计内容

oracle19c 查询审计内容Oracle Database 19c 提供了强大的审计功能,可以用于监控和记录数据库中发生的各种事件。

审计功能可以用于跟踪用户活动、敏感数据的访问、系统权限的变更等。

以下是一些在 Oracle Database 19c 中查询审计内容的常见方法:审计视图:Oracle 提供了多个视图,通过这些视图可以查询审计信息。

一些常见的审计视图包括:DBA_AUDIT_TRAIL: 包含了数据库级别的审计信息,如登陆、创建对象、DDL 操作等。

DBA_COMMON_AUDIT_TRAIL: 提供了与 DBA_AUDIT_TRAIL 类似的信息。

DBA_FGA_AUDIT_TRAIL: 用于审计 Fine-Grained Auditing(FGA)的信息,即对敏感数据的访问。

ALL_AUDIT_POLICIES: 包含启用的审计政策的信息。

例如,查询数据库级别的审计日志可以使用以下 SQL 语句:SELECT * FROM DBA_AUDIT_TRAIL;审计选项:在 Oracle 19c 中,你可以使用 AUDIT 和 NOAUDIT 语句启用或禁用审计选项。

例如,启用对表的 SELECT 操作审计:AUDIT SELECT ON schema.table_name BY ACCESS;查询已启用的审计选项可以使用以下 SQL 语句:SELECT * FROM DBA_STMT_AUDIT_OPTS;审计策略:在 Oracle 中,你还可以使用审计策略(Audit Policy)来定义和启用审计。

审计策略提供了更灵活的方式来控制审计,可以基于标签、条件等进行配置。

CREATE AUDIT POLICY my_policyACTIONS ALLWHEN 'SYS_CONTEXT(''USERENV'', ''SESSION_USER'') = ''HR''';查询已定义的审计策略:SELECT * FROM ALL_AUDIT_POLICIES;请注意,对于真实的生产环境,审计功能的配置和使用需要仔细考虑,并且应该遵循最佳实践和安全标准。

查看oracle数据库审计信息的语句

查看oracle数据库审计信息的语句Oracle数据库中,可以通过以下几种方式查看审计信息:1. 通过查询V$AUDIT_TRAIL视图来查看审计日志信息。

V$AUDIT_TRAIL提供了数据库的各种审计信息,包括审计的操作类型、对象名称、时间戳和用户信息等等。

例如:SELECT * FROM V$AUDIT_TRAIL;该查询将返回一个结果集,包含了所有的审计信息。

2. 通过使用Oracle Enterprise Manager(OEM)来查看审计信息。

OEM是一种图形化的管理工具,可以方便地查看数据库的各种统计信息和审计日志信息。

打开OEM后,在“监控”标签页下,选择“审计”选项,即可查看数据库的审计信息。

3. 通过使用跟踪工具(例如Oracle Trace File Analyzer,简称TFA)来获取审计信息。

TFA可以自动收集数据库的故障信息和性能统计信息,并生成完整的诊断报告。

在TFA中,可以通过以下命令来查看审计信息:$tfactl diagcollect –type=audit该命令将在TFA诊断路径中生成一个名为“audit”的目录,并存储所有相关的审计信息。

4. 通过日志文件来查看审计信息。

在Oracle数据库中,可以启用审计日志,并将其写入到特定的日志文件中。

通过查看这些日志文件,可以了解数据库中发生的所有审计事件。

在Oracle中,启动审计日志的命令如下:AUDIT ALL BY DEFAULT;该命令将启用所有的审计日志,并将其写入到默认的日志文件中。

综上所述,Oracle数据库中有多种方式可以查看审计信息,包括使用视图、图形化管理工具、跟踪工具和日志文件等。

这些方法提供了不同的查询功能和可视化方式,用户可以选择适合自己的方法来获取需要的审计信息。

Oracle-audit审计

最好把aud$移动到其他的表空间上。可以使用下面的语句来进行移动:

1创建审计用的表空间(sys用户)

SQL>createtablespaceaudit_dataloggingdatafile'/oracle/oradata/xxx/audit01.dbf'size20mautoextendoffextentmanagementlocalsegmentspacemanagementauto;

selectindex_name,tablespace_namefromdba_indexeswhereindex_namelike'%AUDIT%';

5开启数据库审计

altersystemsetaudit_sys_operations=truescope=spfile;

altersystemsetaudit_trail=db,extendedscope=spfile;

------------------------------------------------------------------------------

--审计迁移案例

1安装数据库的审计功能

conn /assysdba;

SQL> @$ORACLE_HOME/rdbms/admin/cataudit.sql安装审计软件

AUDITDELETE,UPDATE,INSERTONscott.emp;

10审计用户的delete、updet、insert操作

altersystemsetaudit_trail=DB_EXTENDEDscope=spfile;

查看oracle数据库审计信息的语句

查看oracle数据库审计信息的语句Oracle数据库中的审计信息记录了数据库中发生的各种事件,如用户登录、表格访问、DDL语句执行等。

通过查看这些审计信息,可以更好地了解数据库的使用情况和安全性。

以下是查看Oracle数据库审计信息的几个常用语句:1. 查看所有审计信息SELECT * FROM dba_audit_trail;该语句可以查看所有数据库中的审计信息,包括用户登录、表格访问、DDL语句执行等。

2. 查看特定用户的审计信息SELECT * FROM dba_audit_trail WHERE username='username';该语句可以查看特定用户在数据库中的审计信息。

3. 查看特定时间范围内的审计信息SELECT * FROM dba_audit_trail WHERE timestamp BETWEEN'start_time' AND 'end_time';该语句可以查看指定时间范围内的审计信息。

start_time和end_time应替换为实际的时间值。

4. 查看特定操作类型的审计信息SELECT * FROM dba_audit_trail WHEREaction_name='action_type';该语句可以查看指定操作类型的审计信息。

action_type应替换为实际的操作类型,如SELECT、INSERT、UPDATE等。

5. 查看特定对象的审计信息SELECT * FROM dba_audit_trail WHEREtable_name='table_name';该语句可以查看指定表格的审计信息。

table_name应替换为实际的表格名称。

通过以上几个语句,可以较为全面地查看Oracle数据库中的审计信息,有利于监控数据库的使用情况和安全性。

oracle查询审计日志语句

oracle查询审计日志语句Oracle数据库是企业级应用程序所使用的最流行的数据库之一,其强大的功能和灵活性使得它成为了许多企业的首选。

但是,随着数据库规模和使用量的不断增加,安全性和合规性问题也日益突出。

在这种情况下,审计日志成为了数据库管理和安全团队必不可少的一部分。

Oracle提供了一种内置的审计功能,可以对数据库的每个活动进行跟踪和记录,从而提高数据库的安全性和合规性。

本文将介绍一些常用的Oracle查询审计日志语句。

1. 查看审计选项通过以下语句,可以查看当前数据库的审计选项:SELECT * FROM DBA_STMT_AUDIT_OPTS;该语句将返回一个结果集,其中包含每个审计选项的详细信息。

例如,可以查看是否开启了SQL语句的审计、是否开启了模式更改的审计、是否开启了系统事务的审计等等。

2. 查看审计跟踪记录Oracle的审计功能可以记录所有用户和系统活动,了解到数据库中发生的事情。

通过以下语句,可以查看审计跟踪记录:SELECT * FROM SYS.AUD$;该语句将返回一个结果集,其中包含了所有的审计跟踪记录。

通过该结果集,可以查看用户的登录和注销、SQL语句的执行、DDL语句的执行等等。

3. 查看特定用户的审计记录有时候,我们需要查看某个特定用户的审计记录。

通过以下语句,可以查看特定用户的审计记录:SELECT * FROM SYS.AUD$ WHERE AUDSID = ( SELECT DISTINCT SES$SID FROM SYS.SES$ WHERE USERNAME = 'username');该语句将返回一个结果集,其中包含了该用户的所有审计记录。

通过该结果集,可以查看该用户的SQL语句、DDL语句、登录和注销等信息。

4. 查看特定时间段的审计记录在某些情况下,我们需要查看特定时间段的审计记录。

通过以下语句,可以查看特定时间段内的审计记录:SELECT * FROM SYS.AUD$ WHERE TIMESTAMP BETWEENTO_DATE('start_time','yyyy-mm-dd hh24:mi:ss') ANDTO_DATE('end_time','yyyy-mm-dd hh24:mi:ss');该语句将返回一个结果集,其中包含了特定时间段内的所有审计记录。

oracle审计日记

oracle审计日记Oracle审计日记今天我将记录一下我在Oracle审计过程中的一些观察和体会。

Oracle审计是数据库管理中非常重要的一环,通过审计日志可以追踪数据库的操作行为,保证数据的安全和合规性。

我需要说明一下审计日志的作用和重要性。

审计日志可以记录数据库中的各种操作行为,如登录、查询、插入、更新、删除等,通过对这些操作的审计,可以及时发现潜在的安全威胁和违规行为。

同时,审计日志也是数据库管理人员进行故障排查和性能优化的重要依据,可以帮助我们快速定位问题并做出相应的处理和优化。

在进行Oracle审计时,我们首先需要配置审计策略。

通过设置审计策略,可以指定需要审计的操作类型、对象和用户等信息。

例如,我们可以设置只审计管理员用户的操作,或者只审计对敏感数据表的操作。

审计策略的设置需要根据具体的业务需求和安全要求进行调整,以达到最佳的审计效果。

接下来,我将介绍一些常用的审计日志信息。

首先是登录审计。

通过登录审计,我们可以了解到谁在什么时间登录了数据库,通过哪种方式登录的,以及登录是否成功等。

这些信息对于监控数据库的安全性非常重要。

其次是执行语句审计。

通过执行语句审计,我们可以了解到具体的SQL语句是如何执行的,包括执行时间、执行计划、影响的行数等信息。

这些信息对于优化SQL语句和排查性能问题非常有帮助。

另外,还有对象审计和敏感数据审计等,可以根据具体的需求进行配置和使用。

在实际的审计过程中,我们还需要注意一些问题。

首先是审计日志的保留和管理。

由于审计日志的产生量较大,我们需要定期清理和归档审计日志,以防止日志文件过大导致系统性能下降。

其次是审计日志的分析和报告。

审计日志的分析可以帮助我们发现异常行为和安全漏洞,及时采取措施进行处理。

而审计日志的报告可以向上级领导和安全团队汇报数据库的安全状况和审计结果,以便制定相应的安全策略和措施。

我想强调一下审计日志的重要性和必要性。

通过对数据库操作的审计,可以及时发现和防止潜在的安全威胁和违规行为,保障数据库的安全和合规性。

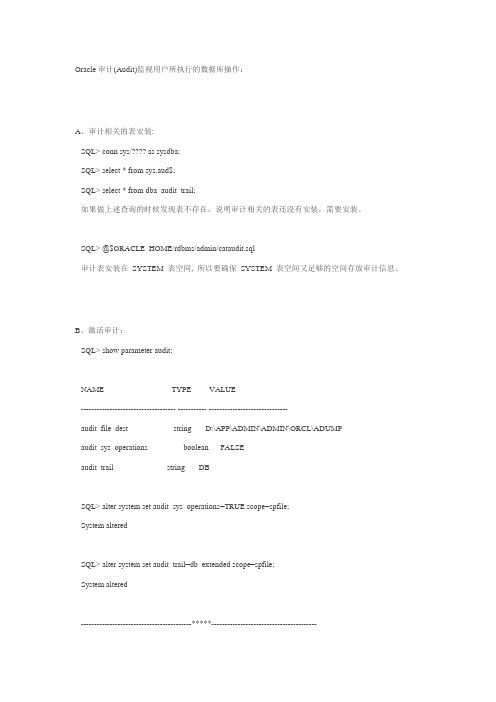

Oracle审计(Audit)监视用户所执行的数据库操作实例

Oracle审计(Audit)监视用户所执行的数据库操作:A、审计相关的表安装:SQL> conn sys/???? as sysdba;SQL> select * from sys.aud$;SQL> select * from dba_audit_trail;如果做上述查询的时候发现表不存在,说明审计相关的表还没有安装,需要安装。

SQL> @$ORACLE_HOME/rdbms/admin/cataudit.sql审计表安装在SYSTEM 表空间, 所以要确保SYSTEM 表空间又足够的空间存放审计信息。

B、激活审计:SQL> show parameter audit;NAME TYPE VALUE------------------------------------ ----------- ------------------------------audit_file_dest string D:\APP\ADMIN\ADMIN\ORCL\ADUMPaudit_sys_operations boolean FALSEaudit_trail string DBSQL> alter system set audit_sys_operations=TRUE scope=spfile;System alteredSQL> alter system set audit_trail=db_extended scope=spfile;System altered------------------------------------------*****----------------------------------------Audit_trail参数值:None: 是默认值,不做审计;DB:将audit trail记录在数据库的审计相关表中,审计的结果只有连接信息;DB_Extended:这样审计结果里面除了连接信息还包含了当时执行的具体语句;OS:将audit trail记录在操作系统文件中,文件名由audit_file_dest 参数指定;XML:10g 里新增的。

oracle19c 查询审计内容

oracle19c 查询审计内容

【原创实用版】

目录

1.Oracle19c 简介

2.Oracle19c 的审计功能

3.查询审计内容的方法

4.结论

正文

一、Oracle19c 简介

Oracle19c 是甲骨文公司(Oracle)发布的一款关系型数据库管理系统。

它是 Oracle 数据库系列的最新版本,具有许多创新功能和性能改进。

Oracle19c 提供了高度可扩展、高性能和安全的数据库解决方案,适用于各种规模企业和组织的不同业务需求。

二、Oracle19c 的审计功能

Oracle19c 的审计功能可以帮助企业和组织更好地监控和分析数据

库活动,从而提高数据库安全性和数据完整性。

Oracle19c 审计功能包括:

1.数据库审计:可以对数据库中的数据进行审计,检查数据的更改、删除和插入操作。

2.语句审计:可以对数据库中的 SQL 语句进行审计,检查语句的执行情况和结果。

3.异常审计:可以对数据库中的异常情况进行审计,检查异常的原因和影响。

4.性能审计:可以对数据库的性能进行审计,检查性能瓶颈和问题。

三、查询审计内容的方法

在 Oracle19c 中,可以使用 AUDIT 命令来查询审计内容。

以下是一个简单的示例:

```

SELECT * FROM dba_audit_trails;

```

这个命令将返回所有审计轨迹的信息,包括审计用户、审计时间、审计操作和审计结果等。

可以根据需要添加其他条件来筛选审计内容。

四、结论

Oracle19c 的审计功能可以帮助企业和组织更好地保护数据库的安全和完整性。

oracle审计规则100条

oracle审计规则100条Oracle是一种常用的关系型数据库管理系统,被广泛应用于企业的数据存储和管理中。

为了确保数据库的安全性和合规性,Oracle审计规则起到了重要的作用。

下面将介绍100条Oracle审计规则,以帮助企业更好地管理和保护其数据库。

1. 启用审计功能,记录所有数据库活动。

2. 定期审查审计日志,发现异常活动。

3. 限制对审计日志的访问权限,只允许授权人员查看。

4. 对数据库管理员进行背景调查,确保其信任和可靠性。

5. 确保数据库管理员不滥用其权限。

6. 对数据库管理员的操作进行审计。

7. 确保数据库管理员的密码强度,定期更换密码。

8. 禁止共享数据库管理员账号和密码。

9. 禁止使用默认的数据库管理员账号和密码。

10. 禁止使用弱密码,如123456、password等。

11. 禁止使用与用户名相同的密码。

12. 禁止使用容易被猜测的密码,如生日、电话号码等。

13. 禁止使用过去使用过的密码。

14. 禁止将密码存储在明文形式。

15. 启用密码复杂性检查,要求密码包含大小写字母、数字和特殊字符。

16. 设置密码过期策略,定期要求用户更换密码。

17. 禁止共享数据库账号和密码。

18. 禁止使用默认的数据库账号和密码。

19. 禁止使用弱密码,如123456、password等。

20. 禁止使用与用户名相同的密码。

21. 禁止使用容易被猜测的密码,如生日、电话号码等。

22. 禁止使用过去使用过的密码。

23. 禁止将密码存储在明文形式。

24. 启用密码复杂性检查,要求密码包含大小写字母、数字和特殊字符。

25. 设置密码过期策略,定期要求用户更换密码。

26. 禁止使用未经授权的数据库连接工具。

27. 禁止使用未经授权的数据库客户端。

28. 禁止使用未经授权的数据库驱动程序。

29. 禁止使用未经授权的数据库插件。

31. 禁止使用未经授权的数据库脚本。

32. 禁止使用未经授权的数据库存储过程。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Oracle 数据库专题

---------

数据库安全性

------

数据库审计

XMOUG MEMBER

编写人: Empoli Liu 2010年9月

背景:

数据库审计,顾名思义,就是捕捉和存储发生在数据库内部的事件信息。

本文档重点关注,

1:标准的数据库审计(Standard database auditing)通过初始化参数AUDIT_TRAIL控制实例级别的审计。

2:基于值的审计 (Value-based auditing)

它拓展了标准数据库审计,不仅捕捉审计事件,还捕捉那些被insert,update和delete的值。

基于值的审计通过触发器来实现。

3: 细粒度审计 (Fine-grained auditing)

它拓展了标准数据库审计,捕捉准确的SQL语句。

接下来具体分析,每种审计都有相对应的介绍与实验。

操作系统版本:Redhat Enterprise Linux 5.1

数据库版本: Oracle 10g

数据库审计介绍与实验一(标准的数据库审计)

Audit_trail 相当于是一个开关,默认不打开。

那么,如何打开呢?由于audit_trail参数值有多种,这里只列举两种。

如下是第一种,audit_trail=db

标准数据库审计的数据放于基表aud$上,而aud$位于system表空间上,众所周知,system 表空间是存放数据字典表的地方,为避免因审计而较大的影响数据库的性能,应将此表移到其它表空间上。

生产环境建议建一个单独的表空间存放审计表,本文将审计表移动到users 表空间上,如下图

底层表是AUD$,那么如何知道上层该查询哪些表呢?

Select * from dict d where d.table_name like ‘%AUD%’;

参数audit_trail=db后,就可以开始审计了,如下图

凡是有谁查询hr用户的employees表,就将它记录进aud$ 表。

而此时,我再以hr用户登录,然后再次查询,发现底层aud$表又记了一条记录,

而后,我又想,如果是同一个session查多次会怎么样?

同一个hr我让它查两次

发现,同一个session查多次只会记录一次。

总结:默认情况下,同一session查多次只会记录一次,不同session不论用户是否相同,查几次就会记录几次。

继续往下思考

如果我要让它哪怕是同一个session,查一次就要它记录一次怎么做?OK,如下(默认是by session,所依此处改成by access)

再看,同一session差了两次

数据也就跟着记录了两次

缺点:对数据库的影响极大,会造成最多50%性能的下降。

接下来,将audit_trail改为另一个值db_extended

审计都是大动作,所以都要经历一次数据库的重启。

Db_extended的审计程度可以细化到用户执行了哪条SQL语句。

这个是audit_trail=db所做不到的。

如下

数据库审计介绍与实验二(基于值的审计)

创建一个表sys_log,此表用来记录sys以sysdba角色登录数据库的情况。

创建一个触发器,在sys登录数据库时就往sys_log表中插入此sys在何时,何地,以何种操作系统用户的方式登录数据库中。

Conn / as sysdba与conn sys/oracle 由于都是以本地方式登录,所以IP不会记录。

通过tnsname网络方式登录就会记录IP。

数据库审计介绍与实验三(细粒度审计)

首先,创建一张表。

其次,创建一个存储过程。

细粒度审计需要fire a procedure意译为触发一个存储过程。

之后,加上一个规则,这个规则就是你想审计的内容。

本例的意思是,凡是有人查了employee_id=100的salary就将包含它查询所用SQL语句的相关信息记录下来。

(图中department_id=100应该为employee_id=100,policy_name应为policyhr)。