ACS5.3与AD用户数据库联动设备管理

acs系列交通信号控制机用户手册

交通信号控制机用户手册

用户安全使用注意事项

1.概述

本 手 册 的 使 用 对 象 是 具 有 资 格 安 装 、操 作 和 维 护 交 通 信 号 控 制 机 的技术人员。其内容包括正确使用信号控制机的所有的必要信息。 当然,为了更好地使用我们的产品,请您仔细阅读本说明书,以免 由于错误操作而引起设备损坏。

联系方式 浙江中控电子技术有限公司 地址:杭州市滨江区六和路 309#中控科技园 邮 编 : 310053 电 话 : 0571-86667999 传 真 : 0571-86667816 网站:

2

ACS 系列交通信号控制机用户手册

目录

1.概述.............................................................................................................................................1 2.合格用户.....................................................................................................................................1 3.应用的一致性...........................................................................................错误!未定义书签。 4.安装和启动装置.........................................................................................................................2 5.操作装置...................................................................................................错误!未定义书签。 6.预防性维护或设备保养...........................................................................错误!未定义书签。 目录 ..................................................................................................................................................3 第一章 产品介绍.............................................................................................................................5

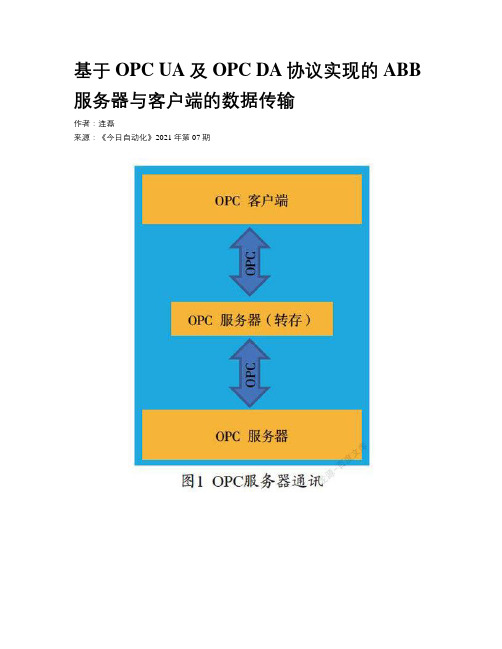

基于OPC UA及OPC DA协议实现的ABB服务器与客户端的数据传输

基于OPC UA及OPC DA协议实现的ABB 服务器与客户端的数据传输作者:***来源:《今日自动化》2021年第07期[摘要]散貨工业自动化堆取料控制系统中,最终客户端需要能够连接多台设备,对多个服务器进行数据的监控,转储;现场使用的AC800M系列PLC,通过使用ABB组态软件OPC SERVER FOR AC800M_5.1能够实现客户端与服务器间两台计算机间的OPC数据访问连接,但其仅能实现单对单的连接,无法满足现场一台客户端计算机读取多台服务器端计算机和工控PLC间的数据需求。

如何通过OPC DA 协议将服务器计算机上的监控数据转存到OPC UA协议计算机服务器上,以及客户端计算机如何进行远程访问OPC UA计算机服务器上的数据,从而实现多对多的数据访问传输,以及借此方式如何通过上位机通讯组态以达到中控远程操作时能够对设备当前状态进行实时的监控和远程的控制。

[关键词]ABB;OPC UA服务器;OPC DA服务器;PLC;工业系统;上位机[中图分类号]U673.3 [文献标志码]A [文章编号]2095–6487(2021)07–0–03Data Transmission between ABB server and ClientBased on OPC UA and OPC DA ProtocolLian Lei[Abstract]In the bulk cargo industrial automation stacking and reclaiming control system, the final client needs to be able to connect multiple devices to monitor and dump data on multiple servers; the AC800M series PLC used on site, through the use of ABB configuration software OPC SERVER FOR AC800M_5.1 can realize the OPC data access connection between the two computers between the client and the server, but it can only realize a one-to-one connection, which cannot meet the requirements of a client computer to read multiple server-side computers and industrial control on site Data requirements between PLCs. How to transfer the monitoring data on the server computer to the OPC UA protocol computer server through the OPC DA protocol and how the client computer remotely access the data on the OPC UA computer server, so as to realize the many-to-many data access transmission and use this How to achieve real-time monitoring and remote controlof the current state of the equipment through the communication configuration of the upper computer to achieve the remote operation of the central control.[Keywords]ABB; OPC UA server; OPC DA server; PLC; industrial system; host computer1 概述无人散货码头和自动化作业趋势,在当前时代潮流中愈演愈烈。

ABBACS510用户使用说明

低压交流传动用户手册ACS510-01 变频器(1.1...160 kW)2 ACS510 用户手册ACS510 变频器手册Industrial IT 标记及Drive IT产品名称为ABB公司所持有的注册商标。

CANopen 为CAN 组织所持有的注册商标。

ControlNet 为ControlNet 国际组织所持有的注册商标。

DeviceNet 为Open DeviceNet 供应商协会所持有的注册商标。

DRIVECOM 为DRIVECOM 用户组织所持有的注册商标。

Interbus 为Interbus Club 组织所持有的注册商标。

LonWorks 为Echelon 公司所持有的注册商标。

Metasys 为Johnson Controls 公司所持有的注册商标。

Modbus 和Modbus Plus 为施耐德公司所持有的注册商标。

Profibus 为Profibus 贸易组织所持有的注册商标。

Profibus-DP 为西门子公司所持有的注册商标。

通用手册ACS510-01 用户手册(1.1…160 kW)• 安全指南• 安装• 启动• 内置现场总线• 现场总线适配器• 诊断• 维护• 技术数据可选件手册( 现场总线适配器、I/O 扩展模块等。

手册和可选件一起发货)继电器输出扩展模块• 安装• 启动• 诊断• 技术数据© 2009 ABB 版权所有ACS510 用户手册3安全指南安全指南警告! 只允许专业技术人员安装ACS510!警告! 即使电机已经停止, 功率端子U1, V1, W1和U2, V2, W2 以及UDC+, UDC-或BRK+ , BRK- 上面依然存在危险电压!警告! 主回路电源得电后即存在危险电压。

电源断开后等候5 分钟(让中间回路电容充分放电)再打开前面板。

警告! ACS510 断电后,在继电器端子上( RO1…RO3 ) 依然可能有外部危险电压。

警告! 当两个或两个以上的变频器的控制端子并联使用时,用于控制连接的辅助电源应来自同一个单元或外部电源。

ACS5.6客户端和服务器完整配置和解析

硬件安装要求要求分配80G以上硬盘空间安装过程选[1]根据提示输入setup,根据提示输入相关配置信息安装完成后可以查看acs服务的状态show applicationshow application version acsshow application status acs修改时区和时间(config)#clock timezone Asia/Shanghai #clock set AUG 15 08:56:00 2016Licensehttps://ip地址默认web账号 acsadmin/default进入web页面会提示上传lic文件,点浏览,选择上传acs5.6_base 成功进入管理页面后,选择“System Administration”、“Configuration”、“Licensing”、“Feature Options”,上传acs5.6_featureACS配置逻辑:根据收到的请求的认证类型(radius还是tacacs),由ServicesSelectionRules的设置交给指定的AccessServices处理。

由Identity指定的用户数据库(内部/外部)和请求中的用户名比对,根据用户和设备的分类交给指定的Shell Profile和command set授权应和认证配合使用,假设对vty启用本地认证和aaa授权,则无法telnet,提示授权失败。

浏览器IE11不能查看报告,火狐配置“接入策略”不能保存,建议结合使用1.设备分组网络结构默认将网络设备即AAA client分为2个网络设备组,分别为Location位置、Device Type设备类型。

根据需求依次点击Network Resources >Network Device Group> Create 在根组下创建子组,更明细的划分网络设备所在组。

2.用户组依次点击Users and Identity Stores > Identity Groups > Create新增用户组。

ACS550用户使用手册.

ACS550 用户使用手册纸189页嵌入式现场总线概览设立的ACS550能够使用标准的串行通信协议从外部系统接受控制。

当使用串行通讯时,ACS550能够做到下面的事情:从现场总线接受所有的控制信息或者被总线控制的集合体和其他可用的控制路径所控制,例如数字或模拟的投入和控制面板。

两个基本串行通信可被配置嵌入式现场总线-----采用RS485接口使用在终端X1:28….32上的控制板,一种控制系统通信网的驱动器使用的Modbus 协议。

(对于协议和外形的描述,参见这一章后面的Modbus 协议电子数据和ABB 控制配置文件技术数据两部分)现场总线适配器-----参见221页现场总线适配器章节。

控制接口总体上, Modbus 和驱动器之间的基本控制接口包括下面的部分:输出字---控制字---参考资料1---参考资料2输入字---状态字---实际价值1---实际价值2纸190页---实际价值3---实际价值4---实际价值5---实际价值6---实际价值7---实际价值8这些字的内容被概况定义了,关于使用的概况的细节参见209页ABB 控制配置文件技术数据部分。

说明:关于字输入和输出的使用是从现场总线控制器的角度看的,例如输出描述数据流从现场总线控制器到驱动器,从驱动器的角度显示的是输入。

规划网络规划应解决下列问题:什么类型和数量的设备必须是连接到网络?什么控制信息必须设置到驱动器?什么反馈信息必须送交从驱动器的控制系统?机械和电气安装----嵌入式现场总线警告!连接应该只在驱动器断开电源时。

驱动器终端28….32是为了RS485通信。

使用贝尔登9842或相等物。

贝尔登9842是一种扭曲的,对屏蔽电缆的波阻抗是120欧姆。

在使用上述其中一种双屏蔽双绞线的485链接。

使用此对连接所有A (- )终端一起和所有B(+ )终端在一起。

使用一个电线在其他两个的逻辑地面(终端31 ),造成一个电线使用。

在任何时候不直接连接地面485网络。

ACS 授权配置9页

1, ACS基本配置ACS的安装这里不讲了,网上google一下就有很多。

这里主要讲一下ACS 的基本配置,以便于远程管理访问。

ACS正确安装后应该可以通过http://ip:2002/远程访问,当然要确保中间是否有防火墙等策略。

然后就是通过正确的帐号和密码进行登录管理。

下面是建立ACS管理帐户的图示。

a,本地登录ACS界面,点击左边的“Administration Control”按钮,进入下一个界面;b,点击“Add Administrator”,进入配置界面;c,根据提示填写,一般选择全部权限,方便管理,当然如果有特殊管理帐户,可以分给不同权限,比如说只能管理某些group等;d,然后“Submit”,就可以通过这个账户进行远程管理了。

2, ACS访问原理ACS主要是应用于运行Cisco IOS软件的思科网络设备,当然,ACS也全部或部分地适用于不运行Cisco IOS软件的各种其他思科网络设备。

这其中包括:· Cisco Catalyst交换机(运行Cisco Catalyst操作系统[CatOS])· Cisco PIX防火墙· Cisco VPN 3000系列集中器不运行Cisco IOS软件的思科设备(如运行CatOS的Cisco Catalyst交换机、运行Cisco PIX操作系统的Cisco PIX防火墙或Cisco VPN 3000集中器)可能也支持启用特权、TACACS+(验证、授权和记帐[AAA])命令授权或以上两者。

随着对集中管理控制和审计的需求的增加,本文作者预计目前不支持TACACS+命令授权的其他思科网络设备将得以改进,支持TACACS+命令授权。

为最快了解思科设备的支持水平,请查看有关设备的最新文档。

运行Cisco IOS软件的思科设备提供了两个网络设备管理解决方案:· 启用权利(Enable priviledges)· AAA命令授权Cisco IOS软件有16个特权级别,即0到15(其他思科设备可能支持数目更少的特权级别;例如,Cisco VPN 3000集中器支持两个级别)。

cisco_acs使用

简易使用手册1.ACS 基本配置1.1设置ACS 管理员帐号Step 1>点击ACS 界面左边的Administration control 按钮,然后点击Administrator control 界面中的Add AdministratorStep 2>点击Add administrator 后出现此账户的诸多选项,逐一填写后点击Submit这里是填写管理员的密码下面的页面选项是管理员的属性选项,这里控制这个账号管理员可以拥有的权限,如果这个账号需要某个权限必须在对于权限前打对勾这个选项是控制这个管理员可以管理那个user group 的选项。

如果不选择默认是不可以管理任何组的,所以这里必须选择这个管理员可以控制的组。

控制ACS 的访问策略和HTTP 设置ACS 连接策略(idle timeout ) 管理员账号安全策略(账号长度,存活时间等)Step3>设置了管理员后就可以通过web界面登录到ACS服务器对ACS进行配置1.2 ACS网络设置(添加Tacacs+ 客户端)Step1>点击ACS界面的Network Configuration按钮,出现网络配置界面,然后点击Add Entry,这里需要注意cisco acs软件在默认情况下没有打开Network Device Groups(NDG)功能的。

如果要启用NDG功能你必须在interface Configuration中打开这个功能。

见下图:ACS高级功能设置interface Configuration这个选项控制是否打开NDG功能Step2>填写设备组的名称以及key这里需要注意,见后面注释。

注一:在这里如果填写了KEY值,那么在认证时候属于这个组的设备的KEY就全部匹配这里配置的KEY了。

而不是匹配在设备添加时候填写的KEY。

也就是说NDG的KEY的权限比在属于组的设备的KEY优先级高。

如果在认证日志里发现“Key Mismatch”的情况,首先检查设备和你配置的KEY是否一致,然后可以检查这个设备所属的组是否配置了KEY。

ACS+AD无线认证-调试报告

一、无线控制器调试1、控制器初始化跳过2、接口配置配置虚拟接口用于AP用户进行接入,DHCP由内部交换机分配,AP地址由Managenent进行分配。

如果AP获取不到地址可以手动指定AP地址以及控制器地址。

3、DHCP配置4、SSID分配分配四个SSIDXCKG用于内部域用户直接登录配置如下:配置如下:XCKG-Vendor供合作伙伴使用,使用权限为4小时,同时可以访问任意网络,账户的开通同样使用手机号,配置如下:XCMOBILE用于手机PAD等无线客户端用,采用域账户名和密码进行登录,享有全部权限,配置如下:5、本地认证配置新建用户可选择实效性6、远程ACS认证配置7、访问控制设置8、WEB推送定义跳转页面二、ACS调试1、初始化定义设备地址与用户名密码等,同时注意Nameserver地址为域服务器地址。

2、设备类型定义3、设备注册,包括控制器与客户网关设备注册,区分地址。

4、ACS与AD结合捆绑测试要成功,成功后保存,测试如下5、新建策略组6、编辑策略组支持的协议7、选择策略为AD1如下:8、新建规则,匹配选择如图:9、可查看策略匹配次数10、ACS证书制作,生成本地与AD结合证书点击增加按钮点击finish完成制作的证书会有如下显示:选择导出,下载文件11、ACS证书制作,登录证书服务器制作认证证书登录CA服务器主页选择申请证书选择高级证书申请选择64编码选项复制从ACS生成的本地证书里面的内容,粘贴至图中对话框证书模版选择WEB服务器并提交选择64位编码下载证书12、ACS证书制作,导入生成的证书到ACS选择EAP 选项13、 查看设备注册状态用于排错 选择Launch选择radius认证部分选择匹配条件搜出得出如下信息三、测试经过测试,选择不同的SSID需要不同的认证信息,认证信息可以本地建库也可以通过远端域控服务器内的用户资源进行认证,采用域认证的时候可以通过三层WEB认证获取域内活动目录进行认证,也可以通过二层802.1X进行认证,通过PEAP的方式推送本地计算机名与密码或者采用域用户名和密码,首次加入域需要进行有线注册,加入后域内计算机开机就可以直接通过域验证进入系统并开启无线网络服务。

ACS5.3配置文档v1.0(个人随笔)

ACS5.3配置文档v1.0(个人随笔)ACS 5.3配置文档文档修订记录文档编号:目录第一章 ACS5.3介绍 (4)1.1AAA基本理论 (4)1.1.1 A UTHENTICATION (4)1.1.2 A UTHORIZATION (4)1.1.3 A CCOUNTING (4)1.2AAA应用场景 (5)1.3AAA两大通讯协议 (5)1.4传统4.X基于组的策略模型 (6)1.5ACS5.3的最新特性 (6)1.6ACS5.3基于规则的策略模型 (7)第二章 ACS安装 (8)2.1平台准备 (8)2.1.1 软件版本 (8)2.1.2 虚拟硬件环境要求 (8)2.2安装步骤 (8)2.2.1 虚拟环境搭建 (8)2.2.2 运行虚拟机 (9)2.2.3 登陆 (12)2.2.4 L ICENSE注册 (12)第三章 ACS基本认证 (13)3.1配置主备同步 (13)3.1.1 备设备注册 (13)3.1.2 主设备查看状态 (13)3.2创建用户、用户组 (14)3.2.1 主设备创建用户组 (14)3.2.2 主设备创建用户 (14)3.3纳管AAA CLIENTS (14)第四章 ACS高级策略应用 (15)4.1配置网络资源(NDG) (15)4.1.1 编辑网络资源位置 (15)4.1.2 编辑网络设备类型 (15)4.1.3 编辑网络设备所属 (16)4.2配置策略元素 (16)4.2.1 定义设备FILTER(定义一个设备过滤组以便以后调用) (16) 4.2.2 定义授权级别 (17)4.2.3 定义精细化授权 (18)4.3配置访问策略 (18)4.3.1 编辑默认的设备管理策略 (18) 4.3.2 自定义设备管理策略 (21)第五章 AAA审计 (22)5.1选择LOG数据存储位置 (22) 5.2查看监控报表 (22)第六章 ACS主备切换测试 (24) 6.1实验拓扑 (24)6.2实验步骤 (24)6.3实验结果 (26)第一章 ACS5.3介绍1.1AAA基本理论1.1.1 Authentication知道什么密码用户名和密码拥有什么银行卡数字证书你是谁指纹1.1.2 Authorization授权用户能够使用的命令授权用户访问的资源授权用户获得的信息1.1.3 Accounting什么人什么时间做了什么事情1.2AAA应用场景1.3AAA两大通讯协议Radius vs Tacacs+ 区别1.5ACS5.3的最新特性例如上图:同一个用户访问时间和访问场景的不同给予不同的授权结果。

ACS和AD整合

ACS和AD整合⼀.测试架构及设备配置:1.架构图:2.设备配置:A.Cisco Catalyst 3750-24TS交换机,Version 12.1(19)EA1dB.⼀台Windows 2003 Server SP1服务器做为AD ServerC.⼀台Windows 2000 Server SP4服务器做为ACS Server和CA ServerD.⼀台Windows 2003 Server SP1⼯作站做为终端接⼊设备E.Cisco Secure ACS for Windows version 3.3.1⼆.AD及CA安装:AD&CA安装(在此不做介绍),装CA的SERVER要在登⼊AD后再安装CA服务.三.AD配置:1.创建OU.2.在OU下建GROUP,⽐如:NETGroup,SYSGroup等3.再创建User,把对应的User加⼊到各⾃的Group中,便于管理,在ACS中也需要,在ACS配置中再介绍.四.ACS的安装与配置.1.ACS的安装:A.安装ACS的SERVER必须登⼊到AD中.B.ACS软件安装很简单,下⼀步下⼀步,到完成.C.还需安装Java的插件.2.ACS的配置:A.在ACS服务器上申请证书:在ACS服务器浏览器上键http://192.168.68.19/certsrv进⼊证书WEB申请页⾯,登录⽤户采⽤域管理⽤户账号.选择“Request a certificate→Advanced request→Submit a certificate request to this CA using a form”,接下来Certificate Template处选择“Web Server”,Name:处填⼊“TSGNET”,Key Options:下的Key Size:填⼊“1024”,同时勾选“Mark keys as exportable”及“Use local machine store”两个选项,然后submit.出现安全警告时均选择“Yes”,进⾏到最后会有Certificate Installed的提⽰信息,安装即可.B.进⾏ACS证书的配置:进⼊ACS的配置接⼝选择System Configuration→ACSCertificate Setup→Install ACS Certificate进⼊如下图⽚,填写申请的“TSGNET” 证书,再Submit.按提⽰重启ACS服务,出现如下图⽚即OK:C.配置ACS所信任的CA:选择System Configuration→ACS Certificate Setup→Install ACS Certificate→Edit Certificate Trust List”,选择AD Server上的根证书做为信任证书,如下图所⽰:D.重启ACS服务并进⾏PEAP设置:选择“System Configuration→Global Authentication Setup”,勾选“Allow EAP-MSCHAPv2”及“Allow EAP-GTC”选项,同时勾选“Allow MS-CHAP Version 1 Authentication”&“Allow MS-CHAP Version 2 Authentication”选项,如下图所⽰:E.配置AAA Client:选择“Network Configuration→Add Entry”,在“AAA Client”处输⼊交换机的主机名,“AAA Client IP Address”处输⼊C3750的管理IP地址,在“Key”处输⼊RADIUS认证密钥tsgacs,“Authenticate Using”处选择“RADIUS(IETF)”,再Submit+Restart,如下图所⽰:F.配置外部⽤户数据库:选择“External User Databases→Database Configuration→Windows Database→Create New Configuration”,建⼀个Database的名称/doc/4d16584655.html,Submit,如下图:再选择“External User Databases→Database Configuration→Windows Database→Configure”,在Configure Domain List处将ACS Server所在的域名称移动到“Domain List”中.要注意⼀点ACS Server应加⼊到域中.如下图所⽰:同时“Windows EAP Settings”的“Machine Authentication”下勾选“Enable PEAP machine authentication”和“Enable EAP-TLS machine authentication.EAP-TLS andPEAP machine anthentication name prefix.” 选项,其中默认的“host/”不⽤改动,如下图所⽰:再选择“External User Databases→Unknown User Policy→Check the following external user databases”,将“External Databases”移动到右边的Selected Databases窗⼝中,完成后再重启服务,如下图所⽰:G.配置ACS Group Mapping:由于使⽤AD的⽤户名作为认证,⽤ACS作为⽤户访问的授权,因此须将此ACS中的Group与AD的Group映射.External User Database→Database GroupMappings→/doc/4d16584655.html→New Configure”,在Detected Domains中选择PCEBGIT,如下图:再Submit,确定后出现另⼀画⾯,选择PCEBGIT,如下图所⽰:选择PCEBGIT→Add Mapping,如下图,把NT Groups中的Group添加到Selected中,以DBAGroup为例,这⾥的DBAGroup就是PCEBGIT域中的DBAGroup,添加后,再在CiscoSecure group中选择ACS的GROUP(ACS中的GROUP默认名称是Group 1…,这个名称可以更改,为便于管理给他改名为DBA),再Submit即可.H.配置Group的授权:通过ACS的Group来配置⽤户访问的权限,⽐如访问⽹络中哪⼀个VLAN及什么时间可以访问⽹络等.现以不同的⽤户访问不同的VLAN为例.⾸先要在InterfaceConfiguration→RADIUS (IETF)下勾选Tunnel-Type; Tunnel-Medium-Type; Tunnel-Private-Group-ID.如下图所⽰:再选择Group Setup→Group:DBA→Edit Settings, 勾选Tunnel-Type; Tunnel-Medium-Type; Tunnel-Private-Group-ID.其中Tunnel-Type设为VLAN; Tunnel-Medium-Type设为802; Tunnel-Private-Group-ID设此Group⽤户所要访问的VLAN号,现以68为例.如下图所⽰:点Submit+Restart即可.到此ACS的配置就完成了!为例介绍绍):五.AAA Client的配置(以架构图上3750为例介1. 配置⼀个交换机本地的⽤户名/⼝令,⽤于交换机本地认证,同时可以让交换机在ACS认证失败后能登⼊.TSG_LAB_02#conf tTSG_LAB_02(config)# username cisco password *****2. 配置ACS认证:TSG_LAB_02 (config)#aaa new-modelTSG_LAB_02 (config)# aaa authentication login default localTSG_LAB_02 (config)# aaa authentication dot1x defaultgroup radius3. 配置ACS授权:TSG_LAB_02 (config)# aaa authorization network defaultgroup radius4. 指定ACS Server地址和key,他是和ACS服务器交换的密钥.TSG_LAB_02 (config)# radius-server host 192.168.68.19key tsgacs5. 应⽤到VTY上(下⾯是VTY采⽤本地认证):TSG_LAB_02 (config)# line vty 0 4TSG_LAB_02 (config-line)#password ******TSG_LAB_02 (config-line)#login authentication local6. 802.1X配置:TSG_LAB_02 (config)# dot1x system-auth-controlTSG_LAB_02 (config)# interface FastEthernet1/0/24TSG_LAB_02 (config-if) # switchport mode accessTSG_LAB_02 (config-if) # dot1x port-control auto六.配置接⼊设备PC(在OA装机时完成的动作):1.将终端设备加⼊域.2.在终端设备上⼿动安装根证书登录域后在浏览器上键⼊http://192.168.68.19/certsrv进⼊证书WEB申请页⾯,登录⽤户采⽤域管理⽤户账号.选择“Retrieve the CA certificate or certificate revocation list→Download CA certificate→Install Certificate→Automatically select the certificate store based on the typeof the certificate”,按下⼀步结束证书安装.3.进⾏PC上的802.1x认证设置:在⽹卡的连接属性中选择“验证→为此⽹络启⽤ IEEE 802.1x 验证”,EAP 类型选为“受保护的(PEAP)”,勾选“当计算机信息可⽤时验证为计算机”,然后再点“内容”,在EAP属性窗⼝中选择“确认服务器认证”,同时在“在受信任的⽬录授权认证单位”窗⼝中选择对应的ROOT CA,这⾥为ACSTEST,认证⽅法选成“EAP-MSCHAP v2”.再点“设定”按钮勾选选项即可,如下图所⽰:备注:对于WINXP和WIN2003 OS它⾃带802.1X认证.如果是WIN2000 OS须要在“开始” →“设定” →“控制台” →“系统管理⼯具” →“服务”中把Wireless Configuration服务打开,此服务默认状态下启动类型是“⼿动”,把它改为“⾃动” 即可.这样的话在⽹卡内容中才会有“验证”选项!。

ACS 5.2+AD+Machine&User Auth

802.1x –ACS 5.2结合Active Directory进行Machine&User认证配置目录一、测试环境 (1)1. 拓扑 (1)2. 准备 (1)二、配置ACS 5.2 (2)1. 配置ACS与Active Directory结合 (2)2. 创建ACS Group (4)3. 创建用于802.1x认证的Authorization Profiles (4)4. 创建Access Service (5)三、Windows客户端配置PEAP (10)1. Windows 2000 & Windows XP (SP1,SP2) (10)2. Windows Vista & Windows XP (SP3) (11)3. Windows 7 (13)一、测试环境1. 拓扑2. 准备a. ACS的name-server设置为域控制器的IP。

b. ACS的timezone设置为Asia/Chongqing。

c. ACS的NTP设置为域控制器的IP。

二、配置ACS 5.21. 配置ACS与Active Directory结合a.登录ACS Web GUI,“Users and Identity Stores”->“External Identity Stores”->“Active Directory”,在“General”分栏中,“Active Directory Domain Name:”填写AD域名(e.g. ),“Username:”与“Password:”填写AD域管理员账号和密码,点击“Test Connection”测试连接是否成功。

勾选“Enable password change”、“Enable machine authentication”、“Enable Machine Access Restrictions”,最后点击“Save Changes”。

ACS 5.3 安装 -破解-升级教程

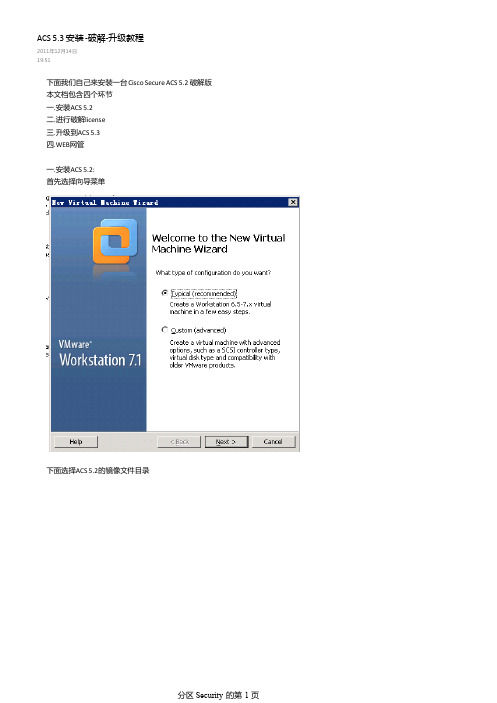

ACS 5.3 安装-破解-升级教程2011年12月14日19:51下面我们自己来安装一台Cisco Secure ACS 5.2 破解版本文档包含四个环节一.安装ACS 5.2二.进行破解license三.升级到ACS 5.3四.WEB网管一.安装ACS 5.2:首先选择向导菜单下面选择ACS 5.2的镜像文件目录如果你是高级版本的VM比如7.1以上可能会让你设置linux的登录账户设置VM设备名称以及保存路径设置硬盘大小,在下面的单选项中我设置硬盘文件和其他文件在一起并没有为硬盘建立单独文件。

当准备创建VM时我们可以看到下面有个选项是自定义硬件的点击它我们就进入了下面这个硬件定义的菜单,里面没用的东西可以删除比如声卡,打印机等等,内存可以做适当调整,一般来说1G内存够了当这些都设置好以后点OK,就会进入下面的安装界面,选择1使用键盘鼠标安装ACS 5.2经过一些列文件读取以后选择“Yes”进行安装当大家看到进程到49%的时候会卡住,这里是一个大文件,我开始以为死机了。

别着急,耐心等待,判定他是否死机注意观察VM的硬盘和光驱。

安装完成以后第一次进入系统要使用setup进行初始化根据向导设置hostname,ip等参数输入密码时要有数字,大小写,不能用“cisco”大小写都不行,最后一个选项说网关ping不通是否从新尝试,选了N从新启动以后漫长的等待之后总算看到了登入界面,输入之前设置的用户名和密码以后我们的ACS 5.2就安装完成了。

二.进行破解license:首先将设备从启下面我们开始破解ACS 5.2的license,否则没有license无法使用https进行正常的网管当设备从起至以下界面按“e”进入编辑模式出现下列菜单,使用上下箭头将光标移到第二行Kernel 再按“e”编辑进入以后输入“single”回车就回到了这个选项然后按“b”进行启动进入用户界面首先使用cd /media (进入media目录)Mkdir cdrom(创建cdrom目录)mount -t iso9660 /dev/cdrom /media/cdrom(挂载光驱,这里提示我们说光驱是只读设备,这个不用管)挂载完光驱以后使用cd /media/cdrom进入cdrom目录使用ls列文件目录cp flexlm-10.9.jar /opt/CSCOacs/mgmt/apache-tomcat-6.0.18/lib/flexlm-10.9.jar(替换文件进行破解,破解完成。

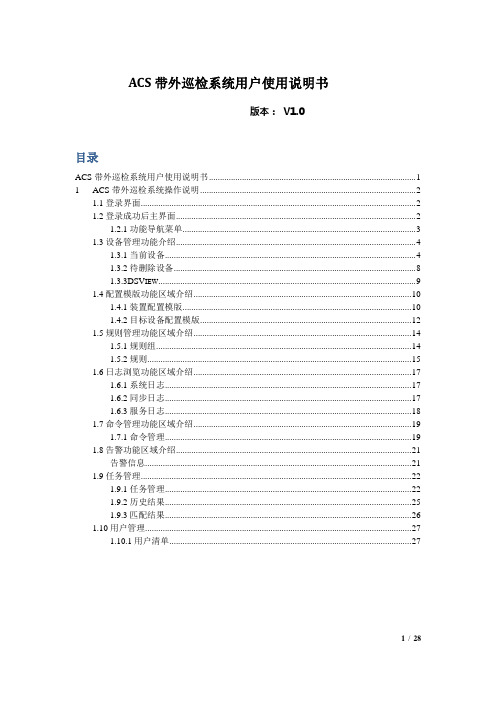

ACS带外巡检系统用户手册

ACS带外巡检系统用户使用说明书版本:V1.0目录ACS带外巡检系统用户使用说明书 (1)1ACS带外巡检系统操作说明 (2)1.1登录界面 (2)1.2登录成功后主界面 (2)1.2.1功能导航菜单 (3)1.3设备管理功能介绍 (4)1.3.1当前设备 (4)1.3.2待删除设备 (8)1.3.3DSV IEW (9)1.4配置模版功能区域介绍 (10)1.4.1装置配置模版 (10)1.4.2目标设备配置模版 (12)1.5规则管理功能区域介绍 (14)1.5.1规则组 (14)1.5.2规则 (15)1.6日志浏览功能区域介绍 (17)1.6.1系统日志 (17)1.6.2同步日志 (18)1.6.3服务日志 (18)1.7命令管理功能区域介绍 (19)1.7.1命令管理 (19)1.8告警功能区域介绍 (21)告警信息 (21)1.9任务管理 (22)1.9.1任务管理 (22)1.9.2历史结果 (25)1.9.3匹配结果 (26)1.10用户管理 (27)1.10.1用户清单 (27)1ACS带外巡检系统操作说明1.1登录界面在浏览器中输入http://ACS巡检系统服务器IP地址,即可打开系统登录界面,如下图:图1.1-1系统登录界面显示输入正确的用户名和密码(管理员默认账号:admin 密码:admin),点击按钮或即可登录巡检系统,如果用户名或密码错误则会提示错误原因。

1.2登录成功后主界面登录成功后主界面显示如下图所示:图1.2-1系统主页界面显示主界面区域说明列表:表1.2-2主界面区域说明序号区域说明1 功能导航菜单2 用户状态栏3 基本信息页4 告警弹出框1.2.1功能导航菜单表1.2.1-3主界面功能菜单列表编号主功能菜单菜单包含功能1 设备管理当前设备待删除设备DSView1.3设备管理功能介绍1.3.1当前设备2配置模版装置模版目标设备模版 3规则管理规则组规则 4日志浏览同步日志系统日志 服务日志 5任务管理任务管理历史结果 匹配结果6 命令管理 命令管理告警管理 告警信息用户管理用户清单图1.3.1-1系统登录界面显示表1.3.2-2用户组管理基本信息页显示列表序号区域说明1 功能按钮菜单2 当前设备显示列表表1.3.2-3用户组功能按钮说明列表编号按钮名称功能说明1 装置配置配置装置(可批量配置)2 目标设备配置配置目标设备(可批量配置)3 巡检设置目标设备为进行巡检4 取消巡检设置目标设备为不进行巡检5 刷新刷新当前页设备状态6 查询按装置或者目标设备分别进行查询当前设备管理按钮功能详细介绍:1.“装置配置”“编辑用户组”实现对装置的配置。

ACS与AD同步

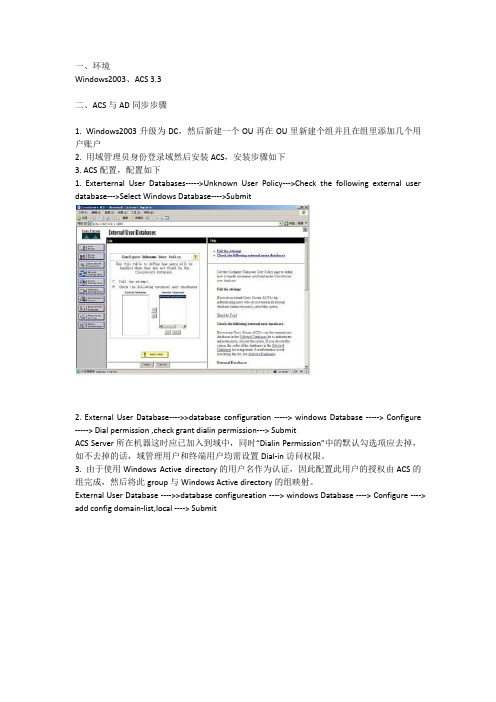

一、环境Windows2003、ACS 3.3二、ACS与AD同步步骤1. Windows2003升级为DC,然后新建一个OU再在OU里新建个组并且在组里添加几个用户账户2. 用域管理员身份登录域然后安装ACS,安装步骤如下3. ACS配置,配置如下1. Exterternal User Databases----->Unknown User Policy--->Check the following external user database--->Select Windows Database---->Submit2. External User Database---->>database configuration -----> windows Database -----> Configure -----> Dial permission ,check grant dialin permission---> SubmitACS Server所在机器这时应已加入到域中,同时“Dialin Permission”中的默认勾选项应去掉,如不去掉的话,域管理用户和终端用户均需设置Dial-in访问权限。

3. 由于使用Windows Active directory的用户名作为认证,因此配置此用户的授权由ACS的组完成,然后将此group与Windows Active directory的组映射。

External User Database ---->>database configureation ----> windows Database ----> Configure ----> add config domain-list,local ----> SubmitExternal User Database---->database group mapping----->windows Database --->domain ,local-> Add mapping---->Windows users group, Cisco acs group group1-----> Submit三、ACS Radius Server配置步骤1. 添加Radius ClientNetwork ConfigurationAdd Entry2. 配置Radius Client在AAA Client IP Address里填入Radius Client的ip地址在Key里填入Radius的秘钥在Authenticate Using里填入Radius(IETF)3. 配置Radius ServerNetwork Configuration ---->>Link已经存在的server link,在本例中为yxsec在AAA Server IP Address里填入Radius Server IP由于本例ACS与AD都是同在一台机上所以不需要填此项,此项自动为本机IP在Key项里填入Radius的密钥AAA Server Type为RadiusTraffic Type为inbound/outbound四、最后重启ACS服务System Configuration ---->> Service Control ----> Restart。

ACS完全配置手册范本

.全码科技---技术部全码科技技术部雪寒第1章章目录第1章目录1.11.1.11.1.21.1.31.1.41.1.51.1.61.1.71.1.81.1.91.1.101.1.111.1.121.1.13ACS 的配置ACS 的配置11AAA 的配置超级用户的配置定义管理策略配置使用外部 Windows 数据库接口(Interface)的配置系统备份日志的配置创建网络设备组(Network Device Group)配置冗余服务器(Backup Server)配置命令授权创建用户外数据库映射数据库的映射匿名用户策略(Unknown User Policy)2 2 4 11 12 14 15 17 21 25 31 33 35 361.1 AAA 的配置1.1.1 超级用户的配置在 Cisco ACS Engine 上首先进行管理员(administrator user)或超级用户(super user)的设置。

此用户拥有使用 ACS 所有功能的权限,因此此账户消息必须进行,它是管理所有 ACS 应用资源的关键。

请参考如下的配置步骤进行管理员用户的创建:第一步:在 Aministration Control 菜单下,点击 Add Administrator 按钮添加管理员。

插图0-1 ACS 添加管理员第二步:键入管理员的名字及密码并点击 Grant All 按钮,然后点击 Submit。

插图0-2 ACS 添加管理员(续)添加管理员(1.1.2 定义管理策略起初 Cisco ACS Engine 只能通过 Console 来进行本地访问,一旦管理策略建立好后,Cisco ACS Engine 可以通过配置的管理策略进行远程访问。

管理策略包括访问策略(Access Policy),会话策略(Session Policy),和审计策略(Audit Policy)。

首先进行访问策略的配置,使其只允许用 HTTPS 进行远程访问,并且限制访问端口围为 2000-2999 从而制定相应的防火墙策略。

ACS5基本IOS设备管理配置详解

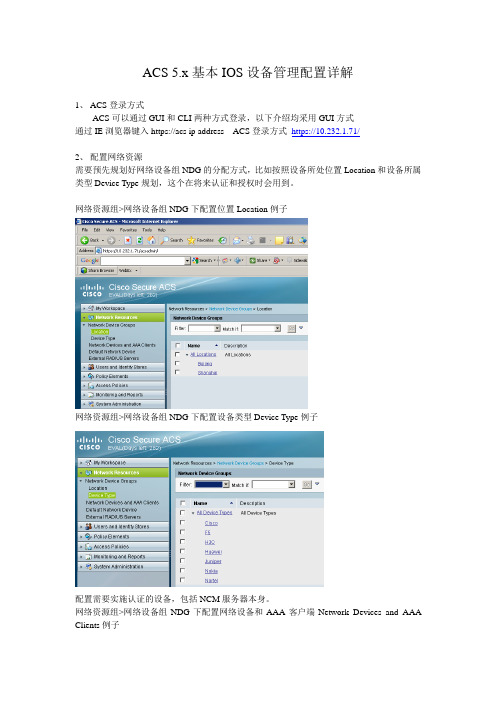

ACS 5.x基本IOS设备管理配置详解1、ACS登录方式ACS可以通过GUI和CLI两种方式登录,以下介绍均采用GUI方式通过IE浏览器键入https://acs ip address ACS登录方式https://10.232.1.71/2、配置网络资源需要预先规划好网络设备组NDG的分配方式,比如按照设备所处位置Location和设备所属类型Device Type规划,这个在将来认证和授权时会用到。

网络资源组>网络设备组NDG下配置位置Location例子网络资源组>网络设备组NDG下配置设备类型Device Type例子配置需要实施认证的设备,包括NCM服务器本身。

网络资源组>网络设备组NDG下配置网络设备和AAA客户端Network Devices and AAA Clients例子以配置设备6509为例,将此设备分配到”北京”站点和”思科”设备组,指定IP地址,选择TACACS+协议,配置TACACS+ KEY,选择single connect device 将所有的TACACS+协议交互信息在单一TCP连接中传输。

以配置北电设备为例,选择RADIUS协议。

3、配置用户和用户组配置身份组别例子,建立办公网运维管理、生产网运维管理、生产网配置监控三个组别创建用户名,密码,分配用户到某个组别中。

4、配置策略元素配置授权和许可策略,其中设备管理包括shell profiles和Command Sets对于客户端接入包括网络接入(Authorization Profiles)和命名的许可对象(Downloadable ACLs)以下是定义一个下载ACL的例子配置ACL-CISCO的例子配置时间段策略元素,可以控制某个时间对设备的访问权限。

创建一个full time 的例子在网络控制条件Network Conditions中定义设备过滤策略元素定义了两个过滤策略元素的例子,一个是基于LOCATION,一个是基于IP地址。

云服务安全管理规范

云服务安全管理规范第一章云服务安全管理概述 (3)1.1 云服务安全管理简介 (3)1.2 云服务安全管理体系 (4)第二章云服务安全策略制定 (4)2.1 安全策略制定原则 (4)2.1.1 合规性原则 (4)2.1.2 全面性原则 (5)2.1.3 动态性原则 (5)2.1.4 可行性原则 (5)2.1.5 权衡性原则 (5)2.2 安全策略内容与范围 (5)2.2.1 基础设施安全策略 (5)2.2.2 平台安全策略 (5)2.2.3 应用安全策略 (5)2.2.4 数据安全策略 (5)2.2.5 身份与访问管理策略 (5)2.2.6 应急响应策略 (6)2.3 安全策略实施与评估 (6)2.3.1 安全策略实施 (6)2.3.2 安全策略培训与宣传 (6)2.3.3 安全策略评估 (6)2.3.4 安全策略审计 (6)2.3.5 安全策略更新 (6)第三章身份与访问管理 (6)3.1 身份认证与授权 (6)3.1.1 身份认证 (6)3.1.2 授权 (6)3.2 访问控制策略 (7)3.2.1 访问控制原则 (7)3.2.2 访问控制措施 (7)3.3 多因素认证 (7)第四章数据安全 (8)4.1 数据加密与保护 (8)4.1.1 加密策略 (8)4.1.2 数据保护 (8)4.2 数据备份与恢复 (8)4.2.1 备份策略 (8)4.2.2 恢复策略 (9)4.3 数据隐私与合规 (9)4.3.1 数据隐私保护 (9)4.3.2 合规性要求 (9)5.1 网络隔离与访问控制 (9)5.1.1 网络隔离 (9)5.1.2 访问控制 (9)5.2 网络入侵检测与防护 (10)5.2.1 入侵检测 (10)5.2.2 防护措施 (10)5.3 安全审计与合规 (10)5.3.1 安全审计 (10)5.3.2 合规性检查 (10)第六章应用安全管理 (11)6.1 应用安全开发与测试 (11)6.1.1 安全开发流程 (11)6.1.2 安全开发工具和技术 (11)6.1.3 安全测试 (11)6.2 应用安全运维 (12)6.2.1 安全运维策略 (12)6.2.2 安全运维工具和技术 (12)6.3 应用安全事件响应 (12)6.3.1 安全事件分类 (12)6.3.2 安全事件响应流程 (12)第七章安全事件管理与应急响应 (13)7.1 安全事件分类与级别 (13)7.1.1 安全事件分类 (13)7.1.2 安全事件级别 (13)7.2 安全事件响应流程 (13)7.2.1 事件报告 (13)7.2.2 事件评估 (13)7.2.3 事件响应 (14)7.2.4 事件调查与处理 (14)7.2.5 事件报告与通报 (14)7.3 应急预案与演练 (14)7.3.1 应急预案 (14)7.3.2 应急演练 (14)第八章云服务安全合规 (15)8.1 国家法律法规与标准 (15)8.1.1 法律法规概述 (15)8.1.2 国家标准与行业标准 (15)8.2 行业规范与要求 (15)8.2.1 行业协会与自律组织 (16)8.2.2 行业规范与要求 (16)8.3 合规性评估与审计 (16)8.3.1 合规性评估 (16)8.3.2 合规性审计 (16)9.1 安全意识培训 (17)9.1.1 目的与意义 (17)9.1.2 培训内容 (17)9.1.3 培训方式 (17)9.2 安全技能培训 (17)9.2.1 目的与意义 (17)9.2.2 培训内容 (17)9.2.3 培训方式 (18)9.3 安全培训评估 (18)9.3.1 评估目的 (18)9.3.2 评估内容 (18)9.3.3 评估方法 (18)9.3.4 评估周期 (18)第十章云服务安全监控与改进 (18)10.1 安全监控策略 (18)10.1.1 制定安全监控策略的原则 (18)10.1.2 安全监控策略内容 (19)10.2 安全监控工具与技术 (19)10.2.1 监控工具选型 (19)10.2.2 监控技术 (19)10.3 安全改进与持续优化 (20)10.3.1 安全改进措施 (20)10.3.2 持续优化 (20)第一章云服务安全管理概述1.1 云服务安全管理简介云计算技术的快速发展,云服务已成为企业数字化转型的重要支撑。

ACS 和AD 配合实现动态VLAN 接入

ACS和AD配合实现动态VLAN接入作者:黄翰涛目录配置前注意事项: (2)配置步骤: (3)一、证书的安装 (3)1下载根证书 (3)2下载ACS服务器证书 (5)3安装证书 (13)二、添加WLC (17)三、配置windows数据库 (19)四、配置动态vlan接入 (24)配置前注意事项:1、安装ACS的服务器在安装ACS前要先加入域中,并以域的管理员身份登陆2、在安装ACS时要选择Also check the Windows User Database3、在域服务器上安装CA配置步骤:一、证书的安装1下载根证书第一步:在本机的浏览器上输入http://证书服务器-IP/certsrv,出现下面的界面,然后选择“下载一个CA证书,证书链或CRL”,(本例中证书服务器和域服务器在同一服务器上)第二步:在下面的页面中选择“base64”和“下载CA证书”载完毕2下载ACS服务器证书第一步:在浏览器中输入http://ACS-IP:2002,在出现登陆界面时输入安装时定义的用户名和口令,出现如下界面第二步:点击“system configuration”,然后点击“ACS certificate setup”第三步:点击“generate certificate signing request ”第四步:在“certificate subject”处输入“CN=liningacs01”(本机名),在“pravite key file”处输入pravite key file文件名和在ACS上存储的路径(如c:\PK),在“pravite key password”处输入pravite key口令,在“retype pravite key password”再输入pravite key口令,在“key length”处选择“1024 bits”,在“digest to sign with”处选择“sha1”,点击提交将会在页面的右侧生成requst。

如何在ACS中导入H3C私有Radius属性

如何在ACS中导⼊H3C私有Radius属性如何在ACS中导⼊H3C私有Radius属性实际项⽬中经常遇到我司设备telnet管理⽤户到ACS Radius Server认证的情况,并由ACS 给telnet⽤户下发权限,为了使对应⽤户获得相应权限,需要导⼊H3C的⽤户级别的私有Radius属性到ACS中,以保证⽤户权限正常下发。

本⽂档以ACS 4.0为例。

1.编写h3c.ini⽂件(绿⾊部分即为⽂件内容)[User Defined Vendor]Name=HuaweiIETF Code=2011VSA 29=hw_Exec_Privilege[hw_Exec_Privilege]Type=INTEGERProfile=IN OUTEnums=hw_Exec_Privilege-Values[hw_Exec_Privilege-Values]0=Access1=Monitor2=Manager3=Administrator[Encryption-Type]1=12=23=3[Ftp_Directory]Type=STRINGProfile=OUT此⽂件主要⽤于定义私有属性的值2.将上⾯定义的⽂件导⼊到ACS中ACS提供了命令接⼝来导⼊私有属性,此步骤主要将h3c.ini通过命令导⼊到ACS中去。

导⼊过程如下: (1) 点击ACS Server的windows开始菜单,在运⾏中输⼊cmd,打开⼀个命令⾏窗⼝。

(2) 进⼊ACS的bin⽬录,在默认安装的情况下,该⽬录为c:\Program Files\CiscoSecure ACS v4.0\bin(3) 执⾏导⼊命令:选择y,继续3.查看是否导⼊成功导⼊完毕,可以通过命令来查看:可以看到UDV 0 已经添加了RADIUS (Huawei) 私有属性另外可以进⼊ACS页⾯来查看:(1)进⼊Interface Configuration可以看到如下:(2)点击进⼊看到如下内容:(3)进⼊Group Setup ,选择要编辑的Group,然后在Jump To中选择“Radius(Huawei)”,可以看到添加的属性值4.如果不慎在导⼊过程中出现错误时,可以在命令⾏界⾯删除添加属性,以便重新添加如上图,删除了添加的UDV 0 属性。

一种基于ADACS_N平台的DCS二层操作命令自动执行工具研究

一种基于 ADACS_N 平台的 DCS 二层操作命令自动执行工具研究发布时间:2021-04-30T07:08:52.353Z 来源:《福光技术》2021年1期作者:孙海波童辉[导读] 替代测试人员执行一系列的测试操作,能够有效提升测试效率,减轻人员测试负荷。

中核武汉核电运行技术股份有限公司 430074摘要:ADACS_N 平台是法国源讯公司开发的作为核电站操作和监视系统(DCS 二层)的应用平台,能够实现对整个电站的监视和控制。

核电厂 DCS( 分布式控制系统 ) 是核电机组的控制中枢,承担着在各类正常、异常和事故工况下控制机组状态的重要功能,操纵员的控制保护指令经由DCS 系统传递至现场设备的执行机构。

而核电厂全范围模拟机(FSS)作为虚拟化的核电机组,是核电厂操纵员培训、考核以及各种运行验证的重要工具和平台,它是一系列专业软件、工程数据与硬件设备的耦合体,工程复杂度很高,其研制过程包含大量的调试和测试工作,因此,测试人员需要在 DCS 二层界面上执行大量的操作命令。

为提高测试效率,减轻测试负荷,开发操作命令自动化执行工具能带来巨大帮助。

本文将重点介绍一种基于ADACS_N 平台的DCS 操作命令自动化执行工具的开发及应用。

关键字:核电厂;全范围模拟机;测试;操作命令;自动执行;工具引言核电厂全范围模拟机在集成调试和验收测试过程中,需要在 DCS 的人机交互界面上执行大量的操作命令,以验证模拟机的各项功能和性能是否满足设计要求。

调试和测试活动中根据测试文档内容,需要在 DCS 工程画面上进行大量的切换和设备操作,且存在很多重复性和标准化的操作步骤,开发一套自动化的操作命令执行工具,替代测试人员执行一系列的测试操作,能够有效提升测试效率,减轻人员测试负荷。

1.概述福清 1 号机组采用了法国源讯公司的 ADACS_N 平台作为电站操作和监视系统(DCS 二层)的应用平台,实现对整个电站的监视和控制。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ACS5.3与AD用户数据库联动设备管理王小哥一、实验拓扑: (3)二、实验所使用工具软件: (3)三、实验要求: (3)四、准备工作: (4)1、配置R2: (4)2、安装域控: (5)五、设置NTP: (14)1、创建NTP服务器 (14)1、注意事项: (16)六、配置AAA: (16)七、配置AD服务器,创建组织单位,组,用户: (19)八、配置ACS服务器,映射AD组和用户,及配置策略: (19)第一次测试:测试ACS与域连通性: (20)第二次测试:测试映射单独用户 (25)九、映射AD中的组和用户后,在ACS中创建访问策略: (25)1、Console测试登录: (28)2、Telnet测试登录: (28)十、实验优化: (28)1、实验要求: (28)1、实验过程: (29)第四次测试: (36)1、Console 登录R1: (36)2、SSH登录R1: (36)3、Console登录R2: (36)4、Telnet登录R2: (37)一、实验拓扑:二、实验所使用工具软件:GNS3,路由器IOS:C7200-ADVENTERPRISEK9-M), Version15.2(4)S,Vmware虚拟机,server2008,ACS5.3,secureCRT三、实验要求:1、在server2008域中创建testlocaluser2用户,密码P@ssw0rd,在R2可与ACS通信情况下console登录15级,在R2与ACS不可通信情况下console登录也为15级,testlocaluser2的密码为testlocaluser2。

2、在server2008域中创建testtelnetuser2密码P@ssw0rd用户,在R2可与ACS通信情况下telnet登录5级,在R2与ACS不可通信情况下无法登陆。

四、准备工作:1、配置R2:R2#show runhostname R2no aaa new-modelip domain name ip name-server 20.0.0.2ip cefipv6 multicast rpf use-bgpno ipv6 cefinterface FastEthernet5/1ip address 20.0.0.4 255.255.255.0speed autoduplex auto!ip forward-protocol nd!line con 0exec-timeout 0 0logging synchronousstopbits 1line aux 0stopbits 1line vty 0 4Login2、安装域控:(1)、设置windows服务器IP地址:若环境中有网关,将网关填入实验需要将IPV6去掉,或者为IPV6配置静态IP:(2)、在服务器管理器中添加角色(3)、选择域服务:(4)、安装域服务:(5)、到达这个界面后,我们需要运行dcpromo命令来完成域服务的安装。

(6)、运行dcpromo(7)、选择在新林中新建域:(8)、输入FQDN(9)、林功能级别:(10)、同样,域功能级别我们也选择2003(11)、设置DNS:(12)、确定数据库、日志文件和sysvol位置:(13)、设置目录服务还原模式的密码:(14)、等待完成安装即可:关于域安装详细操作步骤请参考:/1355103/299629/五、设置NTP:1、创建NTP服务器在windows server 2008域控制器上设置NTP:查看服务器是否开放UDP123端口,在CMD中输入netstat -an查看:2、打开域组策略,设置NTP:(1)、(2)、编辑组策略:(3)、右键编辑,打开组策略页面:启用windows NTP 服务器(4)、配置ACS成为NTP客户端,向Windows server 2008 同步时间:(5)、查看ACS服务器是否同步AD-NTP的时间:1、注意事项:(1)、本实验中最重要的地方时ACS服务器需要配置域名,name-server,时区,NTP的IP地址。

若时间不同步,则在ACS服务器中无法关联AD。

(2)、ACS服务器NTP时间同步很慢,需要等待一段时间才能看到效果。

六、配置AAA:R2#show runhostname R2 //配置路由器主机名!enable secret 4 tnhtc92DXBhelxjYk8LWJrPV36S2i4ntXrpb4RFmfqY //创建enable密码aaa new-model //开启AAAaaa group server tacacs+ testacsgroupserver name testacs //设置tacacs服务器组名aaa authentication login console group testacsgroup local //配置console下认证aaa authentication login telnet group testacsgroup //配置telnet下认证aaa authentication enable default none //配置enable下认证aaa authorization console //全局开启console下授权aaa authorization exec console group testacsgroup none //配置console下授权aaa authorization exec telnet group testacsgroup //配置telnet下级别授权aaa authorization commands 5 telnet group testacsgroup //配置telnet下命令5级授权aaa authorization commands 15 console group testacsgroup none //配置console下命令15级授权aaa accounting exec console start-stop group testacsgroup //配置console下审计aaa accounting exec telnet start-stop group testacsgroup //配置telnet下级别审计aaa accounting commands 0 console start-stop group testacsgroup //配置console下0级命令审计aaa accounting commands 0 telnet start-stop group testacsgroup //配置telnet下0级命令审计aaa accounting commands 1 console start-stop group testacsgroup //配置console下1级命令审计aaa accounting commands 1 telnet start-stop group testacsgroup //配置telnet下1级命令审计aaa accounting commands 5 telnet start-stop group testacsgroup //配置telnet下5级命令审计aaa accounting commands 15 console start-stop group testacsgroup //配置console下15级命令审计ip domain name //配置域名,name-server的IP地址ip name-server 20.0.0.2username testlocaluser2 secret 4 gMV0sHFrpBTIlie.81v.iZ9usWfDCfmxwEq5AUsY3Lw //配置本地console用户名密码tacacs server testacs //配置tacacs服务器IP和KEYaddress ipv4 20.0.0.1key ciscoline con 0 //在console下配置认证,授权,审计 exec-timeout 0 0authorization commands 15 consoleauthorization exec consoleaccounting commands 0 consoleaccounting commands 1 consoleaccounting commands 15 consoleaccounting exec consolelogging synchronouslogin authentication consolestopbits 1line aux 0stopbits 1line vty 0 4 //在VTY下配置认证,授权,审计 authorization commands 5 telnetauthorization exec telnetaccounting commands 0 telnetaccounting commands 1 telnetaccounting commands 5 telnetaccounting exec telnetlogin authentication telnettransport input telnetline vty 5 1869authorization commands 5 telnetauthorization exec telnetaccounting commands 0 telnetaccounting commands 1 telnetaccounting commands 5 telnetaccounting exec telnetlogin authentication telnettransport input telnet //只允许telnet七、配置AD服务器,创建组织单位,组,用户:八、配置ACS服务器,映射AD组和用户,及配置策略:1、定义AAA客户端:2、映射AD组,填入域名,AD服务器的用户名密码,并保存第一次测试:测试ACS与域连通性:(1)、(2)、选择我们需要的组:并保存我们在telnet组织单位中新创建一个用户test并加入telnet组。

在ACS中输入要映射的单独用户:并点击select查询点选账户名之后保存:我们再创建一个级别为6级,命令级别也为6级的策略:我们在访问策略中添加用户名字段,并创建策略:创建策略:并注意策略顺序:第二次测试:测试映射单独用户九、映射AD中的组和用户后,在ACS中创建访问策略:(1)、创建访问服务:(2)、创建服务选择策略:(3)、身份认证:(4)、定义授权选项:(5)、创建授权策略:(6)、授权策略创建完成并修改默认策略:1、Console测试登录:2、Telnet测试登录:十、实验优化:1、实验要求:所有网络设备与ACS可通信情况下,在一个访问策略中实现使用ACS内部数据库console登录R1为15级,在网络设备与ACS无法通信时使用console调用网络设备本地数据库登录仍为15级,使用ACS 内部数据库ssh登录R1为2级,在网络设备与ACS无法通信时使用ssh无法登陆。