配置NAT实现双ISP接入

cisco路由器双线接入配置

cisco路由器双线接入配置双线接入配置示例:1.背景和目标在本文档中,将详细介绍如何配置Cisco路由器实现双线接入。

双线接入是通过连接两个不同的ISP(互联网服务提供商)线路来实现高可靠性和带宽扩展的方法。

以下是配置的目标: - 实现双线接入,增加带宽并提高网络的高可用性。

- 设置适当的路由策略,以便在主线路故障时自动切换到备用线路。

2.设备和拓扑在本示例中,我们将使用以下设备进行配置:- Cisco路由器(模型:)- 两个ISP提供的线路(线路1和线路2)网络拓扑如下:```+-------------+---- ISP 1 -------- Line 1 ----+---------------+----+---------------+---- Cisco -------- 路由器 ----+---------------+----+---------------+---- ISP 2 -------- Line 2 ----+-------------+```3.物理连接进行双线接入配置之前,确保正确连接ISP提供的线路到Cisco路由器的相应接口。

线路1连接到接口GigabitEthernet0/0,线路2连接到接口GigabitEthernet0/1.4.IP 地质分配为了正确配置双线接入,您需要为每个接口分配一个IP地质。

例如:- 接口GigabitEthernet0/0:- IP地质.192.168.1.1- 子网掩码.255.255.255.0- 接口GigabitEthernet0/1:- IP地质.192.168.2.1- 子网掩码.255.255.255.0确保您将IP地质和子网掩码与实际环境相匹配。

5.配置路由器下面是如何配置Cisco路由器实现双线接入的基本步骤:5.1.创建静态路由配置静态路由以指定流量如何流向ISP线路。

使用以下命令创建静态路由:```ip route 0.0.0.0 0.0.0.0 <ISP基础路由器IP地质> global```5.2.配置路由跟踪配置路由跟踪以实现对主线路的连通性监控和故障切换功能。

1台服务器做双出口NAT server的配置

1台服务器做双出口NAT server的配置服务器是现代计算机网络中扮演重要角色的设备之一,它能够提供各种网络服务和资源。

在网络环境中,为了实现双出口NAT(Network Address Translation)服务器的配置,可以采取以下步骤。

1. 准备工作在开始配置之前,需要确保以下几项准备工作已经完成:- 一台服务器:选择一台性能稳定可靠的服务器作为NAT服务器。

- 双网卡:服务器需要具备至少两个网卡,一个用于连接外部网络(WAN口),一个用于连接内部网络(LAN口)。

- 操作系统:选择适合的操作系统,如Linux或Windows Server,并安装在服务器上。

2. 连接网络将WAN口网卡连接至外部网络,如接入互联网的路由器或防火墙。

将LAN口网卡连接至内部网络,如局域网交换机或路由器。

3. 配置网络接口在操作系统中配置服务器上的两个网卡,以确保网络连接正常。

具体步骤如下:- 打开操作系统的网络配置界面。

- 对于WAN口网卡,设置其IP地址、子网掩码、网关和DNS服务器等参数,这些参数一般由互联网服务提供商(ISP)提供。

- 对于LAN口网卡,设置其IP地址、子网掩码。

- 确保双网卡的网络连接状态正常。

4. 安装NAT软件根据操作系统的类型和版本,选择并安装适合的NAT软件。

常见的NAT软件有Linux环境下的iptables、nftables,Windows环境下的Windows NAT等。

在安装过程中,根据软件提供的安装向导进行配置和设置。

5. 配置NAT规则配置NAT软件的规则,以实现双出口NAT的功能。

具体配置步骤如下:- 打开NAT软件的配置文件或控制台。

- 设置源地址转换(Source NAT)规则:将内部网络的IP地址转换为外部网络可访问的IP地址。

配置源地址转换规则时,需指定源地址和转换后的地址。

- 设置目标地址转换(Destination NAT)规则:将外部网络的请求映射到内部网络中相应的主机或服务。

双ISP接入router

项目实践2811路由器有两根外线接入,一根光纤和一条ADSL 。

要实现这两条线路能同时使用,达到分流的效果。

具体配置如下:cisco2811#sh runBuilding configuration...Current configuration : 4386 bytes!version 12.4service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryption!hostname cisco2811!boot-start-markerboot-end-marker!logging buffered 51200 warningsenable password changhang!no aaa new-model!!ip cefno ip dhcp use vrf connectedip dhcp excluded-address 192.168.1.1 192.168.1.30!ip dhcp pool pool1network 192.168.1.0 255.255.255.0default-router 192.168.1.1dns-server 202.96.128.86!!interface FastEthernet0/0 ---光纤接入ip address 121.22.11.209 255.255.255.248ip nat outsideip virtual-reassemblyduplex autospeed auto!interface FastEthernet0/1 ---ADSL接入no ip addressip tcp adjust-mss 1442duplex autospeed autopppoe-client dial-pool-number 1!interface FastEthernet0/0/0 ---局域网接口ip address 192.168.1.1 255.255.255.0ip nat insideip virtual-reassemblyduplex autospeed auto!interface Dialer1mtu 1492ip address negotiatedip nat outsideip virtual-reassemblyencapsulation pppdialer pool 1dialer-group 1ppp authentication pap callinppp pap sent-username sz445637@163.gd password 0 ******!ip route 0.0.0.0 0.0.0.0 Dialer1ip route 0.0.0.0 0.0.0.0 121.22.11.214!!ip http serverip http authentication localip http timeout-policy idle 60 life 86400 requests 10000!ip nat inside source route-map isp1 interface FastEthernet0/0 overload ip nat inside source route-map isp2 interface Dialer1 overload!access-list 101 permit ip 192.168.1.0 0.0.0.254 anyaccess-list 102 permit ip 192.168.1.1 0.0.0.254 anydialer-list 1 protocol ip permit!route-map isp2 permit 10match ip address 102set interface Dialer1!route-map isp1 permit 10match ip address 101set interface FastEthernet0/0!!line con 0exec-timeout 60 0logging synchronousloginline aux 0line vty 0 4privilege level 15password ******login localtransport input allline vty 5 15privilege level 15login localtransport input telnet!scheduler allocate 20000 1000!end缺点是不能实现链路冗余。

配置NAT Server双出口举例

1配置NAT Server双出口举例本例给出一个同时接入两个运营商网络的企业配置内部服务器的案例。

这个企业从每个运营商处都获取到了一个公网IP地址,为了保证所有用户的访问速度,需要让不同运营商的用户通过访问相应的运营商的IP来访问公司提供的服务,而不需要经过运营商之间的中转。

组网需求如图1所示,某公司内部网络通过SRG与两个运营商网络连接。

公司内网有一台FTP Server同时对两个运营商网络提供服务器,其真实IP是10.1.1.2。

ISP1网络中的用户可以通过1.1.1.2访问FTP Server,ISP2网络中的用户可以通过2.2.2.2访问FTP Server。

要实现这一需求,只要将两个运营商网络划入不同的安全区域,使用nat server的zone参数对不同的安全区域发布不同的公网IP即可。

图1 配置多对一的内部服务器组网图操作步骤1.创建安全区域。

2.<SRG> system-view3.[SRG] firewall zone dmz4.[SRG-zone-dmz] quit5.[SRG] firewall zone name ISP16.[SRG-zone-isp1] set priority 107.[SRG-zone-isp1] quit8.[SRG] firewall zone name ISP29.[SRG-zone-isp2] set priority 2010.[SRG-zone-isp2] quit11.配置各接口的IP地址,并将其加入安全区域。

12.[SRG] interface GigabitEthernet 0/0/213.[SRG-GigabitEthernet0/0/2] ip address 10.1.1.1 2414.[SRG-GigabitEthernet0/0/2] quit15.[SRG] interface GigabitEthernet 0/0/316.[SRG-GigabitEthernet0/0/3] ip address 1.1.1.1 2417.[SRG-GigabitEthernet0/0/3] quit18.[SRG] interface GigabitEthernet 5/0/019.[SRG-GigabitEthernet5/0/0] ip address 2.2.2.1 2420.[SRG-GigabitEthernet5/0/0] quit21.[SRG] firewall zone dmz22.[SRG-zone-dmz] add interface GigabitEthernet 0/0/223.[SRG-zone-dmz] quit24.[SRG] firewall zone ISP125.[SRG-zone-isp1] add interface GigabitEthernet 0/0/326.[SRG-zone-isp1] quit27.[SRG] firewall zone ISP228.[SRG-zone-isp2] add interface GigabitEthernet 5/0/029.[SRG-zone-isp2] quit30.配置内部服务器,对不同的安全区域发布不同的公网IP地址。

校园网多ISP接入的设计与实现_以苏州科技学院为例

第 18 卷 第 3 期 2007 年 8 月苏州市职业大学学报Journal of Suzhou Vocational UniversityVol.18 No.3 Aug . 2007校园网多 ISP 接入的设计与实现———以苏州科技学院为例袁海峰( 苏州科技学院 网络管理中心, 江苏 苏州 215011)摘 要: 使用华为 S3528P 交换机、港湾 G503 防火墙和 SSR2000 交换机的策略路由和地址转换技术, 以苏州科技学 院为例成功地完成了校园网的多出口解决方案, 优化了网络的配置。

关键词: 策略路由; 地址转换( NAT ) ; 校园网 中图分类号: TP393 文献标识码: A文章编号: 1008- 5475( 2007) 03- 0064- 030 引言中国教育和科研计算机网(CERNET)是 主要面向教育和科研单位服务的全国性学术计算机互联网 络, 由于它流量资费政策的严重不合理, 与中国互联 网络发展的不和谐, 使得许多学校不得不对国际出 口进行限制, 这势必影响教学科研工作的进行。

现在 许多学校都采用了教育网和电信(或者联通、铁通等) 的 多 出 口 方 案 , 由 于 电 信 ISP (Internet Service Provider 网络服务商)具有较高的接入带宽且接入费 用较低, 可以有效提高校园网网络出口带宽, 于是我 院选择电信作为第二出口, 可以起到合理分配网络 资源, 达到增加网络速度, 减少 CERNET 国际流量 费用的目的。

1 校园网络出口现状分析 1.1 校园网络出口现状校园网络出口主要有华为 S3528P 三层交换机、 港 湾 G503 防 火 墙 和 一 台 较 老 的 SSR2000, 华 为 S3528P 主要做策略路由功能, 港湾 G503 防火墙和 SSR2000 交 换 机 做 NAT ( Network Address Translator ) 。

双网卡实现NAT软路由上网

双网卡实现NAT软路由上网NAT也可以上LAN的计算机上网,这就是Windows 2000中的IP路由。

软路由安装前的准备1、在欲设置为软路由的计算机中安装Windows 2000 Server。

2、在欲设置为软路由的计算机中正确安装两块网卡。

3、在欲设置为软路由的计算机中安装TCP/IP协议,并为两块网卡分别配置IP地址信息(例如,202.103.53.69和10.0.0.1/255.0.0.0)。

4、建立DHCP。

软路由的安装以域用户管理员的身份登录,并执行下述操作。

1、依次单击“开始/程序/管理工具/路由和远程访问”,打开“路由和远程访问”窗口。

2、单击“操作”菜单,选择“配置并启用路由和远程访问”命令,运行“路由和远程访问服务器安装向导”,单击[下一步]。

2、由于我们在这里要安装的是路由器,所以,选择“网络路由器”选项,并单击[下一步]。

3、通常情况下,局域网计算机中只安装TCP/IP协议和NetBEUI协议,而且只有TCP/IP协议拥有路由功能。

AppleTalk协议仅用于苹果计算机之间的通讯。

由于TCP/IP协议已经显示于“协议”列表之中,因此,选择“是,所有可用的协议都在列表上”选项,并单击[下一步]。

4、本例中不安装远程访问服务,因此,选择“否”,不使用请求拨号访问远程网络。

单击[下一步]。

5、完成“路由和远程访问服务器安装向导”,单击[完成]。

软路由的设置1、依次单击“开始/程序/管理工具/路由和远程访问”,打开“路由和远程访问”窗口。

2、右键单击要启用路由的服务器名,然后单击“属性”,显示“属性”对话框。

3、在“常规”选项卡上,选中“路由器”复选框,并选择“仅用于局域网(LAN) 路由选择”选项,单击[确定]。

4、在“路由和远程访问”窗口中,打开左侧目录树“IP路由选择”,右击“常规”,并在快捷菜单中选择“新路由选择协议”,显示“新路由选择协议”对话框,(见图3)。

5、在“路由选择协议”列表中选中“网络地址转换(NAT)”,并单击[确定]。

配置NAT_Server双出口举例讲解

出口网关双链路接入不同运营商举例一USG作为校园或大型企业出口网关可以实现内网用户通过两个运营商访问Internet,还可以实现外网用户访问内网服务器,并保护内网不受网络攻击。

组网需求某学校网络通过USG连接到Internet,校内组网情况如下:∙校内用户主要分布在教学楼和宿舍区,通过汇聚交换机连接到USG。

图书馆内部署的两台服务器是该校主页、招生及资源共享等网站。

∙学校分别通过两个不同运营商(ISP1和ISP2)连接到Internet,两个运营商分别为该校分配了5个IP地址。

ISP1分配的IP地址是200.1.1.1~200.1.1.5,ISP2分配的IP地址是202.1.1.1~202.1.1.5,掩码均为24位。

该学校网络需要实现以下需求:∙校内用户能够通过两个运营商访问Internet,且去往不同运营商的流量由USG上连接该运营商的对应的接口转发。

∙当一条链路出现故障时,流量可以被及时切换到另一条链路上,避免网络长时间中断。

∙校内用户和校外用户都可以访问图书馆中部署的2台服务器。

∙保护内部网络不受SYN Flood、UDP Flood和ICMP Flood的攻击。

图1 出口网关双链路接入不同运营商举例一组网图项目数据说明(1)接口号:GigabitEthernet 0/0/0IP地址:10.1.1.1/16安全区域:Trust 接口(1)是连接内网汇聚交换机的接口。

校内用户分配到网段为10.1.0.0/16的私网地址和DNS 服务器地址100.1.1.1/24,部署在Trust区域。

(2)接口号:GigabitEthernet 0/0/1IP地址:192.168.1.1/24安全区域:DMZ 接口(2)是连接图书馆内服务器的接口。

图书馆区部署在DMZ区域。

(3)接口号:GigabitEthernet 0/0/2IP地址:200.1.1.1/24安全区域:ISP1安全优先级:15 接口(3)是连接ISP1的接口,去往ISP1所属网段的数据通过接口(3)转发。

cisco asa5200双isp

ASA5520,双ISP接入配置实现功能如下:1,部分网通站点走网通线路,其余走电信实现负载均衡(电信为主)2,任何一条链路断掉,另一条可以继续用3,电信网通口上都启用VPNClient,保证电信,网通客户端都可以顺利拨入jxwsj(config)# show run: Saved:ASA Version 7.0(5)!hostname jxwsjdomain-name enable password fCoWG.vztqKmZjts encryptednamesdns-guard!interface GigabitEthernet0/0description tocncnameif outsidesecurity-level 0ip address 网通IP 255.255.255.248!interface GigabitEthernet0/1nameif insidesecurity-level 100ip address 192.1.5.2 255.255.255.0!interface GigabitEthernet0/2description to cntnameif ctsecurity-level 0ip address 电信IP 255.255.255.248!interface GigabitEthernet0/3nameif govsecurity-level 40ip address 21.36.255.14 255.255.255.0!interface Management0/0nameif managementsecurity-level 100ip address 192.168.1.1 255.255.255.0management-only!passwd nRRwDj.AHmVtB9jY encryptedftp mode passiveaccess-list 110 extended permit ip any anyaccess-list 150 extended permit tcp any any eq wwwaccess-list 150 extended permit tcp any any eq 8080access-list 150 extended permit tcp any any eq lotusnotesaccess-list 150 extended permit icmp any anyaccess-list 150 extended deny ip any anyaccess-list inside_in extended permit ip any anyaccess-list 102 extended permit ip 192.168.0.0 255.255.255.0 192.168.200.0 255.255.255.0 access-list 102 extended permit ip 192.168.1.0 255.255.255.0 192.168.200.0 255.255.255.0 access-list 102 extended permit ip 192.168.3.0 255.255.255.0 192.168.200.0 255.255.255.0 access-list 102 extended permit ip 192.168.4.0 255.255.255.0 192.168.200.0 255.255.255.0 access-list 102 extended permit ip 192.1.5.0 255.255.255.0 192.168.200.0 255.255.255.0 access-list tempdeny extended deny ip host 192.168.3.11 anyaccess-list tempdeny extended deny ip host 192.168.3.12 anyaccess-list tempdeny extended deny ip host 192.168.3.13 anyaccess-list tempdeny extended deny ip host 192.168.3.14 anyaccess-list tempdeny extended permit ip any anyaccess-list 111 extended permit ip any anypager lines 24logging asdm informationalmtu outside 1500mtu inside 1500mtu gov 1500mtu management 1500mtu ct 1500ip local pool vpdn 192.168.200.1-192.168.200.100no failoverasdm image disk0:/asdm505.binno asdm history enablearp inside 192.168.3.14 0016.1727.a178arp inside 192.168.3.13 000a.480b.2295arp inside 192.168.3.12 0030.1b31.a88barp inside 192.168.3.11 000a.480e.24a4arp timeout 14400global (outside) 1 interfaceglobal (gov) 1 interfaceglobal (ct) 1 interfacenat (inside) 0 access-list 102nat (inside) 1 0.0.0.0 0.0.0.0access-group 110 in interface outsideaccess-group tempdeny in interface insideaccess-group 150 in interface govaccess-group 111 in interface ctroute outside 0.0.0.0 0.0.0.0 网通网关254route outside 222.160.0.0 255.224.0.0 网通网关1 route outside 222.162.0.0 255.255.0.0 网通网关1 route outside 222.160.0.0 255.254.0.0 网通网关1 route outside 222.136.0.0 255.248.0.0 网通网关1 route outside 222.132.0.0 255.252.0.0 网通网关1 route outside 222.128.0.0 255.252.0.0 网通网关1 route outside 221.216.0.0 255.248.0.0 网通网关1 route outside 221.213.0.0 255.255.0.0 网通网关1 route outside 221.212.0.0 255.255.0.0 网通网关1 route outside 221.208.0.0 255.252.0.0 网通网关1 route outside 221.207.0.0 255.255.192.0 网通网关1 route outside 221.204.0.0 255.254.0.0 网通网关1 route outside 221.200.0.0 255.252.0.0 网通网关1 route outside 221.199.192.0 255.255.240.0 网通网关1 route outside 221.199.128.0 255.255.192.0 网通网关1 route outside 221.199.32.0 255.255.240.0 网通网关1 route outside 221.199.0.0 255.255.224.0 网通网关1 route outside 221.198.0.0 255.255.0.0 网通网关1 route outside 221.196.0.0 255.254.0.0 网通网关1 route outside 221.192.0.0 255.252.0.0 网通网关1 route outside 221.14.0.0 255.254.0.0 网通网关1 route outside 221.13.128.0 255.255.128.0 网通网关1 route outside 221.13.64.0 255.255.224.0 网通网关1 route outside 221.13.0.0 255.255.192.0 网通网关1 route outside 125.210.0.0 255.255.0.0 网通网关1 route outside 58.100.0.0 255.255.0.0 网通网关1 route outside 219.82.0.0 255.255.0.0 网通网关1 route outside 218.108.0.0 255.255.0.0 网通网关1 route outside 221.12.128.0 255.255.192.0 网通网关1 route outside 221.12.0.0 255.255.128.0 网通网关1 route outside 221.11.128.0 255.255.224.0 网通网关1 route outside 221.11.0.0 255.255.128.0 网通网关1 route outside 221.10.0.0 255.255.0.0 网通网关1 route outside 221.8.0.0 255.254.0.0 网通网关1route outside 221.7.128.0 255.255.128.0 网通网关1 route outside 221.7.64.0 255.255.224.0 网通网关1 route outside 221.7.0.0 255.255.192.0 网通网关1 route outside 221.6.0.0 255.255.0.0 网通网关1route outside 221.4.0.0 255.254.0.0 网通网关1route outside 221.3.128.0 255.255.128.0 网通网关1 route outside 221.0.0.0 255.252.0.0 网通网关1route outside 218.67.128.0 255.255.128.0 网通网关1 route outside 218.60.0.0 255.254.0.0 网通网关1 route outside 218.56.0.0 255.252.0.0 网通网关1 route outside 218.28.0.0 255.254.0.0 网通网关1 route outside 218.26.0.0 255.254.0.0 网通网关1 route outside 218.24.0.0 255.254.0.0 网通网关1 route outside 218.12.0.0 255.255.0.0 网通网关1 route outside 218.11.0.0 255.255.0.0 网通网关1 route outside 218.10.0.0 255.255.0.0 网通网关1 route outside 218.8.0.0 255.254.0.0 网通网关1route outside 218.7.0.0 255.255.0.0 网通网关1route outside 202.111.160.0 255.255.224.0 网通网关1 route outside 202.111.128.0 255.255.224.0 网通网关1 route outside 202.110.192.0 255.255.192.0 网通网关1 route outside 202.110.64.0 255.255.192.0 网通网关1 route outside 202.110.0.0 255.255.192.0 网通网关1 route outside 202.108.0.0 255.255.0.0 网通网关1 route outside 202.107.0.0 255.255.128.0 网通网关1 route outside 202.106.0.0 255.255.0.0 网通网关1 route outside 202.102.224.0 255.255.224.0 网通网关1 route outside 202.102.128.0 255.255.192.0 网通网关1 route outside 202.99.224.0 255.255.224.0 网通网关1 route outside 202.99.192.0 255.255.224.0 网通网关1 route outside 202.99.128.0 255.255.192.0 网通网关1 route outside 202.99.64.0 255.255.192.0 网通网关1 route outside 202.99.0.0 255.255.192.0 网通网关1 route outside 202.98.0.0 255.255.224.0 网通网关1 route outside 202.97.192.0 255.255.192.0 网通网关1 route outside 202.97.160.0 255.255.224.0 网通网关1 route outside 202.97.128.0 255.255.224.0 网通网关1 route outside 202.96.64.0 255.255.224.0 网通网关1 route outside 202.96.0.0 255.255.192.0 网通网关1 route outside 61.189.0.0 255.255.128.0 网通网关1 route outside 61.182.0.0 255.255.0.0 网通网关1 route outside 61.181.0.0 255.255.0.0 网通网关1 route outside 61.180.128.0 255.255.128.0 网通网关1 route outside 61.179.0.0 255.255.0.0 网通网关1 route outside 61.176.0.0 255.255.0.0 网通网关1 route outside 61.168.0.0 255.255.0.0 网通网关1 route outside 61.167.0.0 255.255.0.0 网通网关1 route outside 61.163.0.0 255.255.0.0 网通网关1 route outside 61.162.0.0 255.255.0.0 网通网关1 route outside 61.161.128.0 255.255.128.0 网通网关1route outside 61.159.0.0 255.255.192.0 网通网关1route outside 61.158.128.0 255.255.128.0 网通网关1route outside 61.156.0.0 255.255.0.0 网通网关1route outside 61.148.0.0 255.254.0.0 网通网关1route outside 61.139.128.0 255.255.192.0 网通网关1route outside 61.138.128.0 255.255.192.0 网通网关1route outside 61.138.64.0 255.255.192.0 网通网关1route outside 61.138.0.0 255.255.192.0 网通网关1route outside 61.137.128.0 255.255.128.0 网通网关1route outside 61.136.64.0 255.255.192.0 网通网关1route outside 61.135.0.0 255.255.0.0 网通网关1route outside 61.134.96.0 255.255.224.0 网通网关1route outside 61.133.0.0 255.255.128.0 网通网关1route outside 61.55.0.0 255.255.0.0 网通网关1route outside 61.54.0.0 255.255.0.0 网通网关1route outside 61.52.0.0 255.254.0.0 网通网关1route outside 61.48.0.0 255.252.0.0 网通网关1route outside 60.220.0.0 255.252.0.0 网通网关1route outside 60.216.0.0 255.254.0.0 网通网关1route outside 60.208.0.0 255.248.0.0 网通网关1route outside 60.31.0.0 255.255.0.0 网通网关1route outside 60.24.0.0 255.248.0.0 网通网关1route outside 60.16.0.0 255.248.0.0 网通网关1route outside 60.13.128.0 255.255.128.0 网通网关1route outside 60.13.0.0 255.255.192.0 网通网关1route outside 60.12.0.0 255.255.0.0 网通网关1route outside 60.10.0.0 255.255.0.0 网通网关1route outside 60.8.0.0 255.254.0.0 网通网关1route outside 60.0.0.0 255.248.0.0 网通网关1route inside 192.168.0.0 255.255.255.0 192.1.5.1 1route inside 192.168.3.0 255.255.255.0 192.1.5.1 1route inside 192.168.4.0 255.255.255.0 192.1.5.1 1route inside 192.168.1.0 255.255.255.0 192.1.5.1 1route gov 21.0.0.0 255.0.0.0 21.36.255.1 1route ct 0.0.0.0 0.0.0.0 电信网关1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 timeout mgcp-pat 0:05:00 sip 0:30:00 sip_media 0:02:00timeout uauth 0:05:00 absolutegroup-policy clientgroup internalgroup-policy clientgroup attributesvpn-idle-timeout 20split-tunnel-policy tunnelallwebvpnusername zmkm password B1MJgn6i2mF.NKjz encrypted username owen password G7ZPUlDLDg6W94ag encrypted username cisco password e1OkT/res2LB3io6 encryptedhttp server enablehttp 192.168.0.2 255.255.255.255 insidehttp 192.168.1.0 255.255.255.0 managementno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstart crypto ipsec transform-set aaades esp-3des esp-md5-hmaccrypto ipsec transform-set aaades1 esp-3des esp-md5-hmaccrypto dynamic-map dynomap 10 set transform-set aaadescrypto dynamic-map dynomap1 20 set transform-set aaades1crypto map vpnpeer 20 ipsec-isakmp dynamic dynomapcrypto map vpnpeer interface outsidecrypto map vpnpeer1 30 ipsec-isakmp dynamic dynomap1crypto map vpnpeer1 interface ctisakmp identity addressisakmp enable outsideisakmp enable ctisakmp policy 10 authentication pre-shareisakmp policy 10 encryption 3desisakmp policy 10 hash md5isakmp policy 10 group 2isakmp policy 10 lifetime 86400tunnel-group huhao type ipsec-ratunnel-group huhao general-attributesaddress-pool vpdnauthorization-server-group LOCALdefault-group-policy clientgrouptunnel-group huhao ipsec-attributespre-shared-key *tunnel-group cnt type ipsec-ratunnel-group cnt general-attributesaddress-pool vpdnauthentication-server-group noneauthorization-server-group LOCALdefault-group-policy clientgrouptunnel-group cnt ipsec-attributespre-shared-key *telnet 0.0.0.0 0.0.0.0 insidetelnet timeout 5ssh 0.0.0.0 0.0.0.0 outsidessh 0.0.0.0 0.0.0.0 ctssh timeout 60console timeout 0dhcpd address 192.168.1.2-192.168.1.254 management dhcpd lease 3600dhcpd ping_timeout 50Cryptochecksum:38caa994b55d5b8bf627a1e972ed56ee : end。

cisco双ISP线路接入,链路自动切换方案

cisco双ISP线路接入,链路自动切换方案最近接到的一个项目,客户总部在惠州,分部在香港,在香港分部设有ERP服务器与邮件服务器,总部出口为铁通10M光纤与网通1M DDN 专线(新增),原总部是用netscreen 防火墙与香港的pix 515作IPsec VPN对接,现客户要求是新增一条网通DDN专线用来专跑ERP 数据业务,就是要求平时总部去分部访问ERP服务器的数据走DDN专线,访问邮件服务器的数据走ipsec VPN,但当这两条链路其中有出现故障中断时,能做到链路自动切换,例DDN专线出现故障,原走这条线路的ERP数据能自动切换到ipsec VPN线路去,如果线路恢复线路又自动切换。

对netscreen 作了研究它是支持策略路由,但好像不支持线路检测(如知道者请提供资料,学习一下)。

为满足客户要求,我推荐用思科1841路由器,思科支持策略路由与线路检测,一直有看过相应的文档,但没实施过,呵呵,终于有机会了。

解方案如下图:IP分配如下:总部IP段为:192.168.1.0/24 网关:192.168.1.111/24netscreen ssg-140 和透明接入,R1配置:FastEthernet0/0 -- 192.168.1.111/24FastEthernet0/1 -- 192.168.2.1/24 (铁通线路 IP 有改^_^)Serial0/0 --- 192.168.3.1/24 (网通线路)PIX 515配置:Ethernet1 (outside) -- 192.168.2.2/24Ethernet0 (inside) -- 192.168.4.1/24R2配置:FastEthernet0/0 -- 192.168.4.2/24FastEthernet0/1-- 192.168.5.1/24Serial0/0 -- 192.168.3.2/24下面只列出重点部分:VPN配置R1----PIX515R1:第一步:在路由器上定义NAT的内部接口和外部接口R1(config)#int f0/0R1(config-if)#ip nat insideR1(config-if)#exitR1(config)#int f0/1R1(config-if)#ip nat outsideR1(config-if)#exit第二步:定义需要被NAT的数据流(即除去通过VPN传输的数据流)R1(config)#access-list 101 deny ip 192.168.1.0 0.0.0.255 192.168.4.0 0.0.0.255 R1(config)#access-list 101 deny ip 192.168.1.0 0.0.0.255 192.168.5.0 0.0.0.255 R1(config)#access-list 101 permit ip any any第三步:定义NAT。

2011下半年网络管理员考题试卷及答案-下午卷

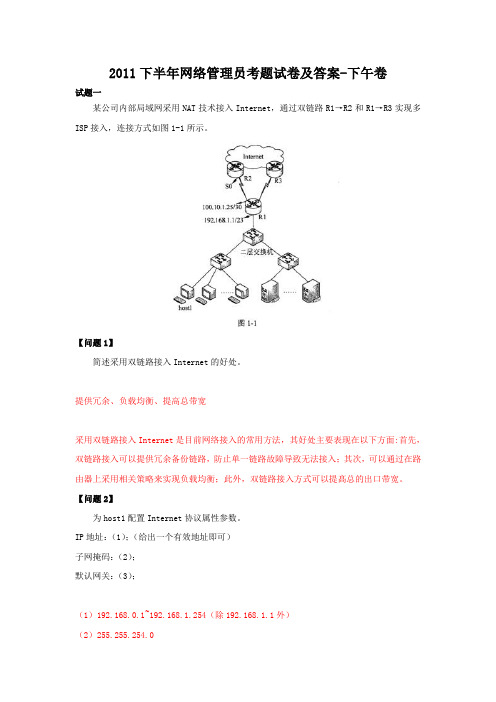

2011下半年网络管理员考题试卷及答案-下午卷试题一某公司内部局域网采用NAT技术接入Internet,通过双链路R1→R2和R1→R3实现多ISP接入,连接方式如图1-1所示。

【问题1】简述采用双链路接入Internet的好处。

提供冗余、负载均衡、提高总带宽采用双链路接入Internet是目前网络接入的常用方法,其好处主要表现在以下方面:首先,双链路接入可以提供冗余备份链路,防止单一链路故障导致无法接入;其次,可以通过在路由器上采用相关策略来实现负载均衡;此外,双链路接入方式可以提髙总的出口带宽。

【问题2】为host1配置Internet协议属性参数。

IP地址:(1);(给出一个有效地址即可)子网掩码:(2);默认网关:(3);(1)192.168.0.1~192.168.1.254(除192.168.1.1外)(2)255.255.254.0(3)192.168.1.1host1通过二层交换机与路由器相连组成一个网络,该网络的网关地址即与之相连的路由器接口地址,从图中可以看出为192.168.1.1;该网络的网络地址可以由网关的子网掩码算出,即192.168.0.0/23。

故host1的Internet协议属性参数为:IP地址:192.168.0.1~192.168.1.254(除192.168.1.1外)子网掩码:255.255.254.0默认网关:192.168.1.1【问题3】为路由器R2的SO接口配置Internet协议属性参数。

IP地址:(4);子网掩码:(5);(4)100.10.1.26(5)255.255.255.252由路由器R1与R2相连的接口地址为100.10.1.25/30,可以算出路由器R2的S0接口配置Internet协议属性参数为: .IP地址:100.10.1.26子网掩码:255.255.255.252(4)100.10.1.26(5)255.255.255.252由路由器R1与R2相连的接口地址为100.10.1.25/30,可以算出路由器R2的S0接口配置Internet协议属性参数为: .IP地址:100.10.1.26子网掩码:255.255.255.252【问题4】若某一时刻R1的NAPT变换表如表1-1所示,由Internet发往R1的报文信息如图1-2所示,填写图中空缺信息。

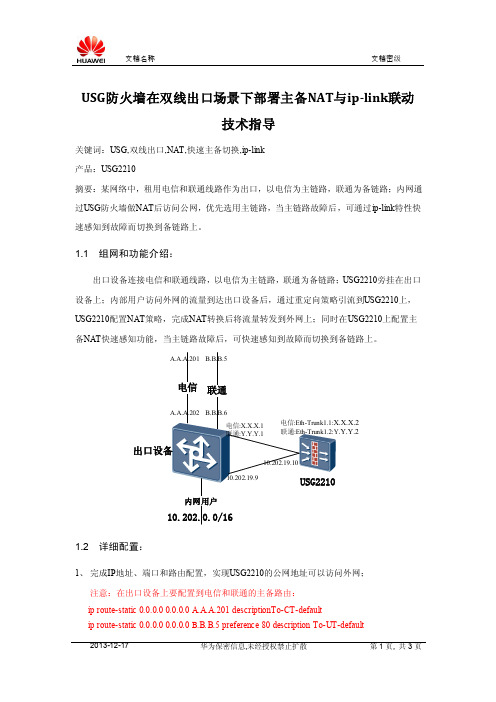

USG防火墙在双线出口场景下部署主备NAT与ip-link联动技术指导

USG 防火墙在双线出口场景下部署主备NAT 与ip-link 联动

技术指导

关键词:USG,双线出口,NAT,快速主备切换,ip-link

产品:USG2210

摘要:某网络中,租用电信和联通线路作为出口,以电信为主链路,联通为备链路;内网通过USG 防火墙做NAT 后访问公网,优先选用主链路,当主链路故障后,可通过ip-link 特性快速感知到故障而切换到备链路上。

1.1 组网和功能介绍:

出口设备连接电信和联通线路,以电信为主链路,联通为备链路;USG2210旁挂在出口设备上;内部用户访问外网的流量到达出口设备后,通过重定向策略引流到USG2210上,USG2210配置NAT

策略,完成NAT 转换后将流量转发到外网上;同时在USG2210上配置主备NAT 快速感知功能,当主链路故障后,可快速感知到故障而切换到备链路上。

.Y.Y.2

1.2 详细配置:

1、 完成IP 地址、端口和路由配置,实现USG2210的公网地址可以访问外网;

注意:在出口设备上要配置到电信和联通的主备路由:

ip route-static 0.0.0.0 0.0.0.0 A.A.A.201 descriptionTo-CT-default

ip route-static 0.0.0.0 0.0.0.0 B .B.B.5 preference 80 description To-UT-default

2、在出口设备上配置重定向策略,将访问外网的流量引入到USG2210上:

3、在防火墙上配置NAT功能

4、配置主备NAT快速感知功能,可实现主备切换

1.3 场景验证:

采用长ping的方法,观察主链路故障后,会丢多少包:。

双ISP配置实验:包括负载均衡+冗余备份

ip address 200.200.2.253 255.255.255.0 ip nat outside int s1 ip address 200.200.1 .253 255.255.255.0 ip nat outside ip nat pool isp1_pool 200.200.10.1 200.200.10.250 netmask 255.255.255.0 ip nat pool isp2_pool 200.200.20.1 200.200.20.250 netmask 255.255.255.0 ip nat inside source route- map isp1 poo l isp1_pool ip nat inside source route- map isp2 pool isp2_pool ip route 200.168.1.0 255.255.255.0 200.200.2.254 ip route 200.168.2.0 255.255.255.0 200.200.2.254 ip route 200.168.3.0 255.255.255.0 200.200.2.254 ip route 201.168.1.0 255.255.255.0 200.200.1 .254 ip route 201.168.2.0 255.255.255.0 200.200.1.254 ip route 201.168.3.0 255.255.255.0 200.200.1.254 ip route 0.0.0.0 0.0.0.0 200.200.2.254 ip route 0.0.0.0 0.0.0.0 200.200.1.254 access -list 1 permit 192.168.0.0 0.0.0.255 access -list 2 permit 200.200.1 .254 access -list 3 permit 200.200.2.254 route- map isp2 permit 10 match ip address 1 match ip next- hop 3 ! route- map isp1 permit 10 match ip address 1 match ip next- hop 2 ! 以上是关键的配置。另 外 , 即使添加了 set interface语句仍然可以成功, 但是确是多余的配置 , 无用功。 route- map isp2 permit 10 match ip address 1 match ip next- hop 3 set interface Serial0 ! route- map isp1 permit 10 match ip address 1 match ip next- hop 2 set interface Serial1 配置中的映射表还可以配置为 , 需要注意m a t ch interface 表 示 的 使 出 站 接 口, 而非入站接口。 route- map isp2 permit 10 match ip address 1 match interface Serial0 !

H3C-路由器双出口NAT服务器的典型配置

H3C- 路由器双出口NAT服务器的典型配置在公司或者组织中,我们通常需要一个网络管理工具,这个工具可以管理和监控网络中的所有设备,保证网络的安全和稳定性。

其中,路由器双出口NAT服务器是一种非常常见的网络管理工具。

本文将介绍 H3C 路由器双出口 NAT 服务器的典型配置方法。

前置条件在进行配置之前,需要确保以下条件:•路由器需要复位为出厂设置状态。

•电脑需要连接到路由器的任意一口网卡上。

•管理员需要知道所需配置的类型和参数。

网络环境在这里,我们假设 LAN 网段为 192.168.1.0/24,WAN1 网卡 IP 地址为10.0.0.1/24,WAN2 网卡 IP 地址为 20.0.0.1/24。

配置步骤步骤1 分别配置两个 WAN 口•登录到 H3C 路由器上,使用管理员权限。

•分别进入 WAN1 和 WAN2 的配置页面,输入以下指令:interface GigabitEthernet 0/0/0undo portswitchip address 10.0.0.1 24nat server protocol tcp global current-interface 80 inside 192.168.1.10 80region member CNinterface GigabitEthernet 0/0/1undo portswitchip address 20.0.0.1 24nat server protocol tcp global current-interface 80 inside 192.168.1.10 80region member CN步骤2 配置路由策略•在路由器上进入配置模式,输入以下指令:ip route-static 0.0.0.0 0.0.0.0 10.0.0.254ip route-static 0.0.0.0 0.0.0.0 20.0.0.254 preference 10route-policy Wan1 permit node 10route-policy Wan2 deny node 20interface GigabitEthernet 0/0/0ip policy route-map Wan1interface GigabitEthernet 0/0/1ip policy route-map Wan2步骤3 配置防火墙•进入防火墙配置页面,输入以下指令:user-interface vty 0 4protocol inbound sshacl number 3000rule 0 permit source 192.168.1.0 0.0.0.255rule 5 permit source 10.0.0.0 0.0.0.255rule 10 permit source 20.0.0.0 0.0.0.255firewall packet-filter 3000 inbound步骤4 配置虚拟服务器•进入虚拟服务器配置页面,输入以下指令:ip name-server 192.168.1.1acl name WAN1rule 0 permit destination 10.0.0.0 0.255.255.255rule 5 denyacl name WAN2rule 0 permit destination 20.0.0.0 0.255.255.255rule 5 denyip netstream inboundip netstream export source 192.168.1.1 9991ip netstream timeout active-flow 30flow-export destination 192.168.1.2 9991flow-export enable结论以上是 H3C 路由器双出口 NAT 服务器的典型配置方法,这套配置可以满足大部分企业网络环境的需求。

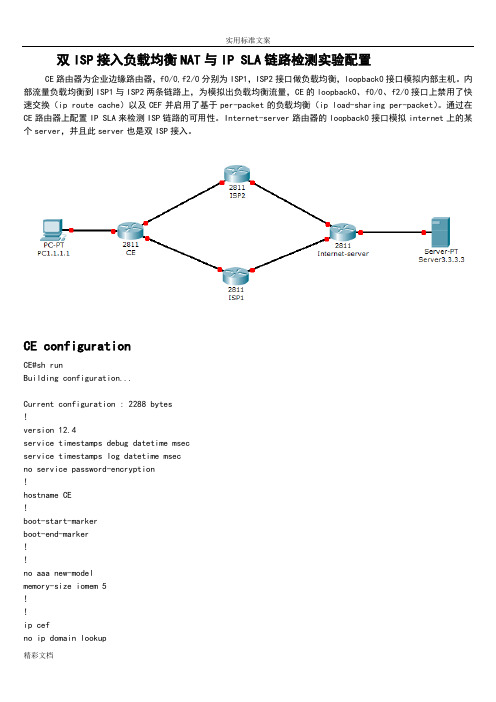

双ISP接入负载均衡NAT与IPSLA链路检测实验配置

双ISP接入负载均衡NAT与IP SLA链路检测实验配置CE路由器为企业边缘路由器,f0/0,f2/0分别为ISP1,ISP2接口做负载均衡,loopback0接口模拟内部主机。

内部流量负载均衡到ISP1与ISP2两条链路上,为模拟出负载均衡流量,CE的loopback0、f0/0、f2/0接口上禁用了快速交换(ip route cache)以及CEF并启用了基于per-packet的负载均衡(ip load-sharing per-packet)。

通过在CE路由器上配置IP SLA来检测ISP链路的可用性。

Internet-server路由器的loopback0接口模拟internet上的某个server,并且此server也是双ISP接入。

CE configurationCE#sh runBuilding configuration...Current configuration : 2288 bytes!version 12.4service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryption!hostname CE!boot-start-markerboot-end-marker!!no aaa new-modelmemory-size iomem 5!!ip cefno ip domain lookup!!ip sla monitor 1type echo protocol ipIcmpEcho 172.16.2.1 source-interface FastEthernet0/0ip sla monitor schedule 1 life forever start-time nowip sla monitor 2type echo protocol ipIcmpEcho 172.31.2.1 source-interface FastEthernet2/0ip sla monitor schedule 2 life forever start-time now!!!!track 1 rtr 1 reachability #将track与ip sla 关联起来,track根据ip sla的返回代码来断定链路UP/DOWN !track 2 rtr 2 reachability!!!!!interface Loopback0ip address 1.1.1.1 255.255.255.255ip load-sharing per-packetip nat insideip virtual-reassemblyno ip route-cache cefno ip route-cache!interface FastEthernet0/0description isp1ip address 172.16.1.1 255.255.255.0ip load-sharing per-packetip nat outsideip virtual-reassemblyno ip route-cache cefno ip route-cacheduplex autospeed auto!interface Serial1/0no ip addressshutdownserial restart-delay 0!interface Serial1/1no ip addressshutdownserial restart-delay 0!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!interface FastEthernet2/0description isp2ip address 172.31.1.1 255.255.255.0ip load-sharing per-packetip nat outsideip virtual-reassemblyno ip route-cache cefno ip route-cacheduplex autospeed auto!ip http serverno ip http secure-server!ip route 0.0.0.0 0.0.0.0 FastEthernet0/0 172.16.1.2 track 1 #根据track reachability状态UP/DOWN默认路由ip route 0.0.0.0 0.0.0.0 FastEthernet2/0 172.31.1.2 track 2ip route 172.16.2.1 255.255.255.255 FastEthernet0/0 #首先解决IP SLA 检测目标的路由,而后默认路由才能UPip route 172.31.2.1 255.255.255.255 FastEthernet2/0!ip nat inside source route-map isp1 interface FastEthernet0/0 overloadip nat inside source route-map isp2 interface FastEthernet2/0 overload #通过使用route map来匹配数据包的路由出接口!access-list 1 permit 1.1.1.1access-list 100 permit ip host 1.1.1.1 host 3.3.3.3 # 此ACL仅用于debug调试!route-map isp2 permit 10match ip address 1match interface FastEthernet2/0!route-map isp1 permit 10match ip address 1match interface FastEthernet0/0!!control-plane!!!!!!!!!!line con 0logging synchronousline aux 0line vty 0 4login!!EndISP1 configurationISP1#sh runBuilding configuration...Current configuration : 955 bytes!version 12.4service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption!hostname ISP1!boot-start-markerboot-end-marker!!no aaa new-modelresource policy!ip cef!!!!no ip domain lookup!!!!!!!!!!interface FastEthernet0/0ip address 172.16.1.2 255.255.255.0 duplex half!interface Serial1/0no ip addressshutdownserial restart-delay 0!interface Serial1/1ip address 172.16.2.2 255.255.255.0 serial restart-delay 0!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!interface FastEthernet2/0no ip addressshutdownduplex halfip route 3.3.3.3 255.255.255.255 Serial1/1 no ip http serverno ip http secure-server!!!logging alarm informational!!!!!control-plane!!line con 0logging synchronousstopbits 1line aux 0stopbits 1line vty 0 4login!!EndISP2 configurationISP2#sh runBuilding configuration...Current configuration : 955 bytes!version 12.4service timestamps debug datetime msec service timestamps log datetime msecno service password-encryption!hostname ISP2!boot-start-markerboot-end-marker!!no aaa new-modelresource policy!ip cef!!!!no ip domain lookup!!!!!!!!!!interface FastEthernet0/0no ip addressshutdownduplex half!interface Serial1/0ip address 172.31.2.2 255.255.255.0 serial restart-delay 0!interface Serial1/1no ip addressshutdownserial restart-delay 0!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!interface FastEthernet2/0ip address 172.31.1.2 255.255.255.0 duplex halfip route 3.3.3.3 255.255.255.255 Serial1/0no ip http serverno ip http secure-server!!!logging alarm informational!!!!!control-plane!!line con 0logging synchronousstopbits 1line aux 0stopbits 1line vty 0 4login!!EndInternet-server configurationInternet-server#sh runBuilding configuration...Current configuration : 1065 bytes!version 12.4service timestamps debug datetime msec service timestamps log datetime msecno service password-encryption!hostname Internet-server!boot-start-markerboot-end-marker!!no aaa new-modelresource policy!ip cef!!!!no ip domain lookup!!!!!!!!!!interface Loopback0ip address 3.3.3.3 255.255.255.255 !interface FastEthernet0/0no ip addressshutdownduplex half!interface Serial1/0ip address 172.16.2.1 255.255.255.0 serial restart-delay 0!interface Serial1/1ip address 172.31.2.1 255.255.255.0 serial restart-delay 0!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!interface FastEthernet2/0no ip addressshutdownduplex half!ip route 172.16.0.0 255.255.0.0 Serial1/0 ip route 172.31.0.0 255.255.0.0 Serial1/1 no ip http serverno ip http secure-server!!!logging alarm informational!!!!!control-plane!!line con 0logging synchronousstopbits 1line aux 0stopbits 1line vty 0 4login!!EndShow信息Debug测试走F2/0的包,源IP被NAT成ISP2接口IP走F0/0的包,源IP被NAT成ISP1接口IPShutdown internet-server路由器的S1/0接口,测试IP SLA由于IP SLA monitor 1 检测目标ping不同,ISP1的默认路由DOWN掉,只剩下ISP2的默认路由IP SLA monitor 1 return code为timeout,track 1 reachability为down,因此ISP1默认路由DOWN掉。

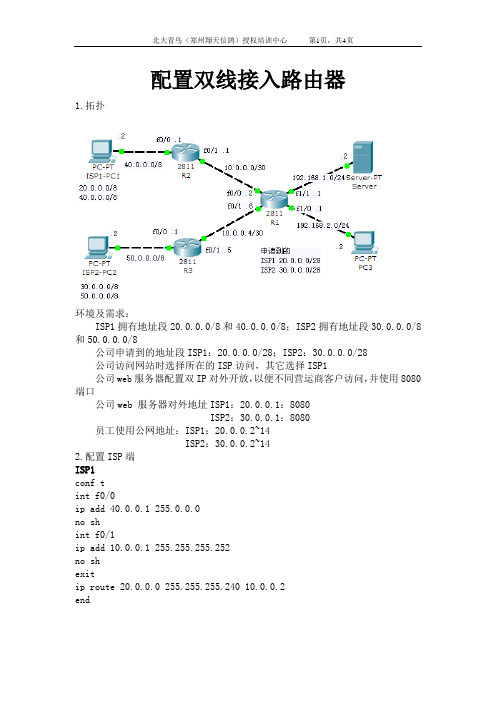

ISP双线接入

配置双线接入路由器1.拓扑环境及需求:ISP1拥有地址段20.0.0.0/8和40.0.0.0/8;ISP2拥有地址段30.0.0.0/8和50.0.0.0/8公司申请到的地址段ISP1:20.0.0.0/28;ISP2:30.0.0.0/28公司访问网站时选择所在的ISP访问,其它选择ISP1公司web服务器配置双IP对外开放,以便不同营运商客户访问,并使用8080端口公司web 服务器对外地址ISP1:20.0.0.1:8080ISP2:30.0.0.1:8080员工使用公网地址:ISP1:20.0.0.2~14ISP2:30.0.0.2~142.配置ISP端ISP1conf tint f0/0ip add 40.0.0.1 255.0.0.0no shint f0/1ip add 10.0.0.1 255.255.255.252no shexitip route 20.0.0.0 255.255.255.240 10.0.0.2endISP2conf tint f0/0ip add 50.0.0.1 255.0.0.0no shint f0/1ip add 10.0.0.5 255.255.255.252no shexitip route 30.0.0.0 255.255.255.240 10.0.0.6end3.配置内网路由直连conf tint f0/0ip add 10.0.0.2 255.255.255.252no shint f0/1ip add 10.0.0.6 255.255.255.252no shint f1/1ip add 192.168.1.1 255.255.255.0no shint f1/0ip add 192.168.2.1 255.255.255.0no shendsh ip int b4.配置NATconf tip nat inside source static tcp 192.168.1.2 80 20.0.0.1 8080 extendable ip nat in s s tcp 192.168.1.2 80 30.0.0.1 8080 exaccess-list 101 deny ip any 30.0.0.0 0.0.0.255access-list 101 deny ip any 50.0.0.0 0.0.0.255acc 101 permit ip any anyacc 102 per ip any 30.0.0.0 0.0.0.255acc 102 per ip any 50.0.0.0 0.0.0.255ip nat pool isp1 20.0.0.2 20.0.0.14 net 255.255.255.240ip nat pool isp2 30.0.0.2 30.0.0.14 net 255.255.255.240ip nat in s list 101 pool isp1 ovip nat in s list 102 pool isp2 ovip route 0.0.0.0 0.0.0.0 10.0.0.1ip route 0.0.0.0 0.0.0.0 10.0.0.5 50ip route 30.0.0.0 255.0.0.0 10.0.0.5ip route 50.0.0.0 255.0.0.0 10.0.0.5int r f1/0,f1/1ip nat inint r f0/0 -1ip nat outendCisco PT似乎不支持extendable扩展命令,以下是小凡拓扑(接口不同)小凡的接口是:int f0/0ip nat inint f1/0ip nat inint f2/0ip nat outint f3/0ip nat outendISP1客户访问公司服务器需使用20.0.0.1:8080ISP2客户访问公司服务器需使用30.0.0.1:8080ISP使用动态路由协议(没学过电信级的动态路由协议),不必担心ISP路由具体指向,你申请到IP即可作者:alanzan落雨交流:alanzan@。

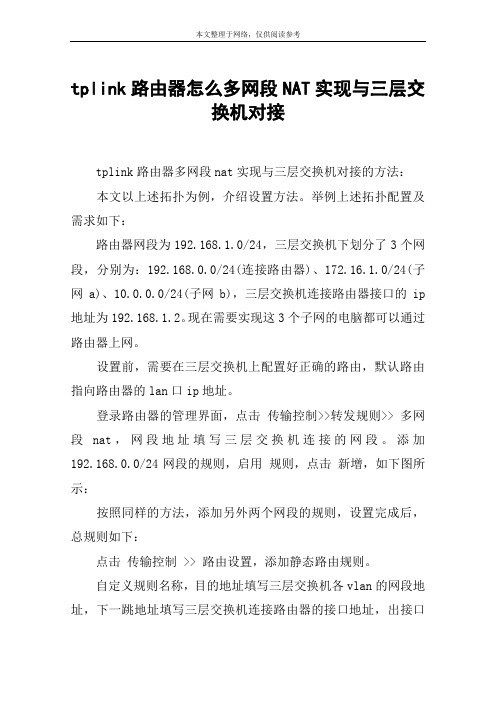

tplink路由器怎么多网段NAT实现与三层交换机对接

tplink路由器怎么多网段NAT实现与三层交

换机对接

tplink路由器多网段nat实现与三层交换机对接的方法:

本文以上述拓扑为例,介绍设置方法。

举例上述拓扑配置及需求如下:

路由器网段为192.168.1.0/24,三层交换机下划分了3个网段,分别为:192.168.0.0/24(连接路由器)、172.16.1.0/24(子网a)、10.0.0.0/24(子网b),三层交换机连接路由器接口的ip 地址为192.168.1.2。

现在需要实现这3个子网的电脑都可以通过路由器上网。

设置前,需要在三层交换机上配置好正确的路由,默认路由指向路由器的lan口ip地址。

登录路由器的管理界面,点击传输控制>>转发规则>> 多网段nat,网段地址填写三层交换机连接的网段。

添加192.168.0.0/24网段的规则,启用规则,点击新增,如下图所示:

按照同样的方法,添加另外两个网段的规则,设置完成后,总规则如下:

点击传输控制 >> 路由设置,添加静态路由规则。

自定义规则名称,目的地址填写三层交换机各vlan的网段地址,下一跳地址填写三层交换机连接路由器的接口地址,出接口

选择lan口,如下图所示:

同样的方式,添加其它网段的静态路由规则,设置完成后,总规则如下:

至此,路由器设置完成,三层交换机下的各网段对应的电脑均可通过路由器实现共享上网。

tplink路由器的。

双ISP

企业双ISP接入,实现负载分担,冗余,故障检测和自动切换需求:不同vlan的可以按要求走不同的isp从而分担流量,当一个isp故障,可以迅速检测并且自动切换到另外一个isp。

基本思路:策略路由结合track,sla实现;路由配置如下,其他略(*由于和isp之间通常会有光电转换,所以无法直接发现对方接口故障,使用SLA ping来测试对方isp是否故障)ip sla monitor 10type echo protocol ipIcmpEcho 100.1.1.1 source-ipaddr 100.1.1.2timeout 800frequency 1ip sla monitor schedule 10 life forever start-time now (*SLA探测)ip sla monitor 20type echo protocol ipIcmpEcho 200.1.1.1 source-ipaddr 200.1.1.2timeout 800frequency 1ip sla monitor schedule 20 life forever start-time now (*SLA探测)!track 1 rtr 10 reachability(*调用SLA)!track 2 rtr 20 reachability(*调用SLA)!interface FastEthernet0/0ip address 100.1.1.2 255.255.255.252ip nat outsideip virtual-reassemblyduplex autospeed auto!interface FastEthernet1/0ip address 200.1.1.2 255.255.255.252ip nat outsideip virtual-reassemblyduplex autospeed auto!interface FastEthernet2/0ip address 192.168.200.2 255.255.255.252ip nat insideip virtual-reassemblyip policy route-map pbrduplex autospeed auto!router ospf 100log-adjacency-changesnetwork 192.168.200.0 0.0.0.3 area 0default-information originate metric 100!ip http serverno ip http secure-serverip route 0.0.0.0 0.0.0.0 100.1.1.1 track 1(*利用rtr 跟踪,及时调整默认路由)ip route 0.0.0.0 0.0.0.0 200.1.1.1 track 2(*利用rtr 跟踪,及时调整默认路由)!!ip nat inside source route-map isp1 interface FastEthernet0/0 overloadip nat inside source route-map isp2 interface FastEthernet1/0 overload!!ip access-list extended vlan10permit ip 192.168.1.0 0.0.0.255 anyip access-list extended vlan20permit ip 192.168.2.0 0.0.0.255 anyaccess-list 10 deny 100.1.1.2 (*防止自己用来探测的数据被nat)access-list 20 deny 200.1.1.2 (*防止自己用来探测的数据被nat)!route-map isp2 deny 5match ip address 20 (*防止自己用来探测的数据被nat)!route-map isp2 permit 10match interface FastEthernet1/0!route-map isp1 deny 5match ip address 10 (*防止自己用来探测的数据被nat)!route-map isp1 permit 10match interface FastEthernet0/0!route-map pbr permit 10match ip address vlan10set ip next-hop verify-availability 100.1.1.1 1 track 1(*根据下一跳的可达性,转发数据)!route-map pbr permit 20match ip address vlan20set ip next-hop verify-availability 200.1.1.1 2 track 2(*根据下一跳的可达性,转发数据)!route-map pbr permit 30set interface Null0(*除了vlan 10,20的流量其他的直接丢弃,因为如果不做,那么策略路由不处理,按路由表将转发,虽然没有nat,isp会丢弃,但是浪费路由器资源;不过这些策略路由如果没特殊需求可以不做,路由器本身默认路由就已经实现负载均衡了)。

cisco 双线接入负载均衡方案

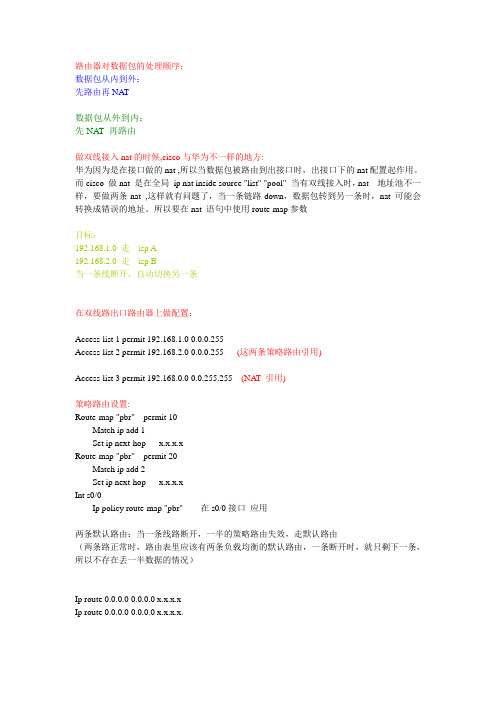

路由器对数据包的处理顺序:数据包从内到外:先路由再NAT数据包从外到内:先NAT 再路由做双线接入nat的时候,cisco与华为不一样的地方:华为因为是在接口做的nat ,所以当数据包被路由到出接口时,出接口下的nat配置起作用。

而cisco 做nat 是在全局ip nat inside source "list" "pool" 当有双线接入时,nat 地址池不一样,要做两条nat ,这样就有问题了,当一条链路down,数据包转到另一条时,nat 可能会转换成错误的地址。

所以要在nat 语句中使用route-map参数目标:192.168.1.0 走isp A192.168.2.0 走isp B当一条线断开,自动切换另一条在双线路出口路由器上做配置:Access-list 1 permit 192.168.1.0 0.0.0.255Access-list 2 permit 192.168.2.0 0.0.0.255 (这两条策略路由引用)Access-list 3 permit 192.168.0.0 0.0.255.255 (NAT 引用)策略路由设置:Route-map "pbr" permit 10Match ip add 1Set ip next-hop x.x.x.xRoute-map "pbr" permit 20Match ip add 2Set ip next-hop x.x.x.xInt s0/0Ip policy route-map "pbr" 在s0/0接口应用两条默认路由:当一条线路断开,一半的策略路由失效,走默认路由(两条路正常时,路由表里应该有两条负载均衡的默认路由,一条断开时,就只剩下一条,所以不存在丢一半数据的情况)Ip route 0.0.0.0 0.0.0.0 x.x.x.xIp route 0.0.0.0 0.0.0.0 x.x.x.x.NA T:Route-map "nat-1" permit 10Match int s0/1 (表示如果源为access-list 3且下一跳为s0/1,匹配)Match ip add 3Route-map "nat-2" permit 20Match int s0/2Match ip add 3 (表示如果源为access-list 3且下一跳为s0/2,匹配)Int s0/0Ip nat insideInt s0/1Ip nat outsiedInt s0/2Ip nat outsideIp nat inside source route-map "nat-1" "pool-1"Ip nat inside source route-map "nat-2 " "pool-2"这样做也是有缺点的: 当一条线路的接口没有down 时,而是isp 那条的数据传输出现问题时,还是无法做达到备份的,现在的情况只是做到连接isp线路的路由器接口down掉时做到备份。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

拓扑图:

实验要求:

1.满足图中要求

2.

配置:

R1上

R1>en

R1#conf t

R1(config)#int fa0/0

R1(config-if)#ip address 12.1.1.10 255.255.255.0 R1(config-if)#no shutdown

R1(config-if)#exit

R1(config)#ip route 0.0.0.0 255.255.255.0 fa0/0

R2

R2>en

R2#conf t

R2(config)#int fa0/0

R2(config-if)#ip address 12.1.1.1 255.255.255.0 R2(config-if)#ip nat inside

R2(config-if)#no shutdown

R2(config-if)#exit

R2(config)#int fa1/0

R2(config-if)#ip address 23.1.1.2 255.255.255.0

R2(config-if)#ip nat outside

R2(config-if)#no shutdown

R2(config-if)#exit

R2(config)#int fa2/0

R2(config-if)#ip address 24.1.1.2 255.255.255.0

R2(config-if)#ip nat outside

R2(config-if)#no shutdown

R2(config-if)#exit

R2(config)#access-list 1 permit 12.1.1.0 0.0.0.255

R2(config)#route-map aaa permit 10

R2(config-route-map)#match ip addressress 1

R2(config-route-map)#match interface FastEthernet1/0

R2(config-route-map)#exit

R2(config)#route-map bbb permit 10

R2(config-route-map)#match ip addressress 1

R2(config-route-map)#match interface FastEthernet2/0

R2(config-route-map)#exit

R2(config)#ip route 0.0.0.0 0.0.0.0 23.1.1.3

R2(config)#ip route 0.0.0.0 0.0.0.0 24.1.1.4

R2(config)#ip route 5.5.5.0 255.255.255.0 23.1.1.3

R2(config)#ip route 123.1.1.5 255.255.255.255 24.1.1.4

R2(config)#ip nat inside source route-map aaa interface Fa1/0 R2(config)#ip nat inside source route-map bbb interface Fa2/0

R3上

R3>en

R3#conf t

R3(config)#int fa0/0

R3(config-if)#ip address 23.1.1.3 255.255.255.0

R3(config-if)#no shutdown

R3(config-if)#exit

R3(config)#int fa1/0

R3(config-if)#ip address 123.1.1.3 255.255.255.0

R3(config-if)#no shutdown

R3(config-if)#exit

R3(config)#ip route 24.1.1.0 255.255.255.0 123.1.1.4

R3(config)#ip route 5.5.5.0 255.255.255.0 123.1.1.5

R4上

R4>en

R4#conf t

R4(config)#int fa0/0

R4(config-if)#ip address 24.1.1.4 255.255.255.0

R4(config-if)#no shutdown

R4(config-if)#exit

R4(config)#int fa1/0

R4(config-if)#ip address 123.1.1.4 255.255.255.0

R4(config-if)#no shutdown

R4(config-if)#exit

R4(config)#ip route 23.1.1.0 255.255.255.0 123.1.1.3 R4(config)#ip route 5.5.5.0 255.255.255.0 123.1.1.5

R5上

R5>en

R5#conf t

R5(config)#int fa0/0

R5(config-if)#ip address 123.1.1.5 255.255.255.0

R5(config-if)#no shutdown

R5(config-if)#exit

R5(config)#int lookback 0

R5(config-if)#ip address 5.5.5.5 255.255.255.0

R5(config-if)#no shutdown

R5(config-if)#exit

R5(config)#ip route 23.1.1.0 255.255.255.0 123.1.1.3 R5(config)#ip route 24.1.1.0 255.255.255.0 123.1.1.4。