2018CISSP考纲变革及备考重点解析知识点解读

CISSP备考中文详解(超详细的中文备考资料)

复习书籍

目前市面上 CISSP 考试复习的书籍不少,内容虽然大同小异,但写作风格写作水平是大不相同,有的追求语言生动易懂, 有的则比较详细枯燥。考生如何选择适合自己的 CISSP 复习材料?J0ker 觉得选择的标准应该由考生自身的语言水平、信息安 全从业经验等来决定,在语言水平差不多的情况下,如果考生的从业经验较多,但对概念的把握上仍有欠缺,可以选择 CISSP official guide 解释概念较为详细的材料;如果考生平时主要从事咨询或管理类的工作,具体技术方面的经验不足,则可以选择 CISSP All in One 3rd 或者 Pre guide 2nd 这样的材料,它们生动的描述会使技术方面的难题变得容易理解;还可以准备一本 E xam Cram 的 CISSP 小书,出差或旅行时可以随手翻阅。

付),所以在本系列文章中依然沿用(ISC)2 修改前的 CBK 名称和内容,J0ker 会按照 CISSP Official Guide 的内容安排给大家 介绍一下复习中的心得和要点,限于 J0ker 自己水平和各人的情况不同可能有所不足,请大家原谅。

Where to ask

如果考生在复习 CISSP 知识的过程中遇到问题,可以选择论坛等在线途径向 CISSP 们请教,国外较好的是 的 论坛,因为在 的论坛上回答一定数量的问题可以得到 CPE 的奖励,CISSP 们通常会比较乐意回答论坛上的问题。中 文方面的资源可以选择国内的 的论坛,上面同样有许多热心的 CISSP 会回答考生各方面问题,不仅仅是 CISS P 知识点,还包括 CISSP 考试的方方面面。J0ker 也欢迎大家来询问 CISSP 方面的问题,J0ker 会尽自己一份微薄之力为大家 的 CISSP 历程提供尽可能多的帮助 : )

2018CPA《公司战略与风险管理》各章节考点总结

横向分工结构的基本协调机制、战略稳定性与文化适应性、信息技术与组织变更、信息技术与企业价值链

五、公司治理

三大公司治理问题(新增)、大数据时代企业战略转型(新增)

六、风险与风险管理

风险管理策略、企业面对的风险种类(主观题必考)

德尔菲法、马尔科夫分析法

七、内部控制

内部控制的应用(能力等级提升+主观题必考)

钻石模型分析

互补互动作用力理论、核心能力的辨别

三、战略选择

一体化战略、密集型战略、企业战略联盟、 Nhomakorabea本竞争战略、市场营销战略、财务战略、发展中国家企业国际化经营动因、业务单位战略(主观题必考)、总体战略的主要类型(主观题必考)、发展战略的主要途径(主观题必考)、职能战略(主观题必考)

产能计划类型

四、战略实施

几乎一定会考察的考点

很可能考察的考点

几乎不会考察的考点

一、战略与战略管理

公司战略的层次

战略管理的内涵(新增)

战略管理的特征(新增)

二、战略分析

宏观环境分析、产品生命周期、产业五种竞争力、产业内的战略群组、企业资源分析、价值链分析、波士顿矩阵、SWOT分析、企业外部环境分析(主观题必考)、企业内部环境分析(主观题必考)

CISSP复习笔记

CISSP复习笔记1.安全管理基础概念1.标识组织的所有信息资产2.分析安全风险3.定义安全的重要性,随时有警觉的心4.对安全管理有实施的计划2. 安全所要具备的要素1、CIAC 机密性避免资产被未经过授权的人存取包括授权的和非授权的A 可用性及时而稳定的获取资源I 完整性避免未经授权的人做修改和经授权的人做未经允许的修改3.IT安全需要1.功能面(防火墙的功能就是过滤)2.确保功能可以达到(通过Log file也确定是否正确)3.首先定义安全策略()4.安全考量1.技术面2.组织架构3.公司文化4.管理5.业务运营6.风险5.安全政策成功因素1.最重要的是高层主管支持2.与工作相融合不能有冲突的部分3.思考以下部分(业务流程、技术流程呢个、管理流程)4.具体的实现(隐私权()、身份管理(对主管进行调查确信可信任)、应用程序、基础架构、管理)6.安全问题解决思考1.不同的需求都考虑在范围内2.ERP->VPN->CRM(客户关系管理)->ERP3.必须要求一致性7.实施安全政策1.软硬件配置标准(例如防毒、防火墙)2.变更(例如文件的销毁,用户的注册等等)3.基线(最小的安全等级和一致性、例如windows 2003必须打哪些补丁)以上三个都有强制性4.可有可无的标准(TCSEC和ITSEC规划等等他们的差别是TCSEC 主要是系统、ITSEC 加入网络)8.如何做好安全管理1.定义角色和责任1.一起定义角色和责任(最高层主管、信息安全专家、owners(拥有者)、管理员、用户)2.雇佣人员事要注意(验证员工的工作履历、验证员工学历、签署合约、对高层进行背景调查)3.离职慎重处理(有两种情况第一个是自愿离职可以给一定缓冲时间、第二个是公司开除不要留任何缓冲时间)4.工作方面的事项(重要的工作项目要分工(避免私下串通)、定期工作轮换(舞弊的安全问题)、强制性休假)5.确保公司一定程度的安全(内部和外部的审计、高层做不定期的抽查以及安全措施和改进的地方、渗透测试、安全意识宣传(让公司了解安全重要)、技能培训、更深入的培训(让他们知道什么是密码学))2. 分级制度1.重要性(标识重要资产、等级高的进行保护、增加企业的优势、保护法律诉讼文件、根据等级来进行优先恢复减小公司损失)2.方向(公务类别、竞争对手有关的类别、公司财务有关的类别)3.谁来实施分级(拥有者来进行分级:足够的知识、要了解法律要求、讲求一直性、分级标准定义、加密和解密还有过期性(销毁程序等))4.注意事项(贴上警告标签、定期严查重要的资料例如备份、资料删除的时候要注意是否被彻底删除干净、遵循适当的删除策略)3.风险管理和分析1.风险管理目的(找出威胁来源,让风险做到可以接受的)2.风险如何形成(威胁和弱点共同存在)例如公司没有安装防火墙就属于公司的弱点,网络上的黑客就是对公司的威胁,如果黑客利用公司的弱点进行攻击成功,那么就有一个风险3.风险分析重要性(在企业内部标识风险,及时做好防御措施、考虑法律法规)4.新的威胁的产生(新的技术、文化的改变、新产品的出现)5.成功关键要素(1.高层主管的支持、2.成立风险评估小组、3.寻找人员加入小组)6.公司现有状况可以做到的程度7.风险分析类型(定量(数字化)、定性(情景以高中低来进行划分))CISSP复习笔记-第2章信息安全治理与风险管理2.1 安全基本原则2.1.1可用性(availability)确保授权的用户能够对数据和资源进行及时的和可靠的访问措施:回滚、故障切换配置反面:破坏(destruction)2.1.2 完整性(integrity)保证信息和系统的准确性和可靠性,并禁止对数据的非授权更改措施:配置管理(系统完整性)、变更控制(进程完整性)、访问控制(物理的和技术的)反面:篡改(alteration)2.1.3 机密性(confidentiality)确保在数据处理的每一个交叉点上都实施了必要级别的安全保护并阻止未经授权的信息披露措施:访问控制(物理的和技术的)反面:披露(disclosure)肩窥(shoulder surfing),社会工程(social engineering)2.2 安全定义脆弱性(vulnerability):缺少安全措施或采用的安全措施有缺陷威胁(threat):利用脆弱性带来的潜在危险风险(risk):威胁主体利用脆弱性的可能性以及相应的业务影响暴露(exposure):造成损失的实例控制(control)或对策(countermeasure):消除或降低潜在的风险2.3 控制类型按类型分:管理控制(软控制)、技术控制(逻辑控制)、物理控制按功能分o威慑性(deterent):威慑潜在攻击者o预防性(preventive):避免意外事件的发生o纠正性(corrective):意外事件发生后修补组件或系统,例如计算机映像o恢复性(recovery):使环境恢复到正常的操作状态,例如数据备份o检测性(detective):帮助识别以外活动和潜在入侵者o补偿性(compensating):提供可替代的控制方法2.4 安全框架2.4.1 ISO/IEC 27000系列组织安全规划的必要组成部分英国标准7799(British Standard 7799,BS7799)信息安全管理体系(Information Security Management System,ISMS)ISO/IEC 27000:世界上从全盘考虑的安全控制管理的最佳行业实践o戴明环:计划-执行-检查-处理,Plan-Do-Check-Action,PDCA2.4.2 企业架构框架汇总安全规划中所列出的要求,并将之集成到公司现有业务结构中2. Zachman框架John Zachman开发,用于定义和理解商业环境二维模型o横向为5W1H:什么(数据)、如何(功能)、哪里(网络)、谁(人)、何时(时间)、为何(动机)o纵向为不同的视角:计划人员、所有者、设计人员、建设人员、实施人员、工作人员3. 开放群组架构框架(The Open Group Architecture Framework,TOGAF)开放群组(Open Group)开发,用于定义和理解商业环境业务架构、数据架构、应用程序架构、技术架构4. 面向军事的架构框架美国国防部架构框架(Department of Defense Architecture Framework,DoDAF)?英国国防部架构框架(British Ministry of Defense Architecture Framework,MoDAF)5. 企业安全架构舍伍德的商业应用安全架构(Sherwood Applied Business Security Architecture,SABSA):风险驱动的企业安全架构,将安全映射到商业计划,与Zachman框架相似满足服务水平协议(Service Level Agreement,SLA)2.4.3 安全控制开发关注要落实到位的控制目标,以达成安全规划和企业架构所列出的目标信息及相关技术的控制目标(Control Objectives for Information and related Technology,CobiT):一组控制目标集,用来作为IT治理的框架,由ISACA和ITGI开发,分成4个领域o计划和组织(plan and organize)o获得与实现(acquire and implement)o交付与支持(deliver and support)o监控与评价(monitor)SP 800-53:由NIST开发的用于保障美国联邦系统安全的控制集2.4.4 COSO框架发起组织委员会(Committee Of Sponsoring Organizations)1985年开发,用来处理财务欺诈活动并汇报,应对萨班斯-奥克斯利法案(Sarbanes-Oxley Act,SOX)2.4.5 流程管理开发安全控制是工具,流程是如何使用这些工具信息技术基础设施库(Information Technology Infrastructure Library,ITIL):IT服务管理的最佳实践的事实标准六西格玛:摩托罗拉开发,目标是在生产过程中识别和消除缺陷能力成熟度模型集成(Capability Maturity Model Integration)2.7 风险评估和分析2.7.6 定量(Quantitative)分析自动风险分析:减少风险分析任务的手动难度,进行快速计算单一损失期望(Single Loss Expectany,SLE)暴露因子(Exposure Factor,EF)资产价值×EF=SLE年发生比率(Annualized Rate of Occurrence)年度损失期望(Annual Loss Expectancy)SLE×ARO=ALE因为数据本身多少会有一些主观性,因此无法做到完全客观不确定性:对估计缺乏信心的程度2.7.7 定性(Qualitative)分析Delphi技术:匿名投票定性和定量的目标都是评估公司面临的实际风险并给出威胁的严重程度等级(severity level),注意与定性分析给出的风险评级区分开2.7.8 保护机制实现防护措施前的ALE - 实现防护措施后的ALE - 防护措施每年的成本= 防护措施对公司的价值2.7.10 总风险与剩余风险威胁×脆弱性×资产价值=总风险总风险×控制间隙=剩余风险总风险-对策=剩余风险2.7.11 处理风险转移:买保险规避:终止引入风险的活动缓解:把风险降低至可接受的级别接受2.8 策略、标准、基准、指南和流程策略:高级管理层(或是选定的董事会和委员会)制定的一个全面声明,它规定安全在组织机构内所扮演的角色,分规章性策略、建议性策略、指示性策略?标准:强制性的活动、动作或规则,可以为策略提供方向上的支持和实施基准:所需要的最低保护级别指南:没有应用特定标准时向用户、IT人员、运营人员及其他人员提供的建议性动作和操作指导流程:为达到特定目标而应当执行的详细的、分步骤的任务2.9 信息分类商业公司:机密(confidential)、隐私(private)、敏感(sensitive)、公开(public)?军事机构:绝密(top secret)、秘密(secret)、机密(confidential)、敏感但未分类(Sensitive But Unclassified,SBU)、未分类(unclassified)2.11 安全指导委员会2.11.2 数据所有者对特定信息的子集和应用负最终责任2.11.3 数据看管员负责数据的保护与维护工作2.11.17 人员安全职责分离:预防性管理措施岗位轮换:检测性管理措施强制休假:检测性管理措施CISSP复习笔记-第2章信息安全治理与风险管理2.1 安全基本原则2.1.1可用性(availability)确保授权的用户能够对数据和资源进行及时的和可靠的访问措施:回滚、故障切换配置反面:破坏(destruction)2.1.2 完整性(integrity)保证信息和系统的准确性和可靠性,并禁止对数据的非授权更改措施:配置管理(系统完整性)、变更控制(进程完整性)、访问控制(物理的和技术的)反面:篡改(alteration)2.1.3 机密性(confidentiality)确保在数据处理的每一个交叉点上都实施了必要级别的安全保护并阻止未经授权的信息披露措施:访问控制(物理的和技术的)反面:披露(disclosure)肩窥(shoulder surfing),社会工程(social engineering)2.2 安全定义脆弱性(vulnerability):缺少安全措施或采用的安全措施有缺陷威胁(threat):利用脆弱性带来的潜在危险风险(risk):威胁主体利用脆弱性的可能性以及相应的业务影响暴露(exposure):造成损失的实例控制(control)或对策(countermeasure):消除或降低潜在的风险2.3 控制类型按类型分:管理控制(软控制)、技术控制(逻辑控制)、物理控制按功能分o威慑性(deterent):威慑潜在攻击者o预防性(preventive):避免意外事件的发生o纠正性(corrective):意外事件发生后修补组件或系统,例如计算机映像o恢复性(recovery):使环境恢复到正常的操作状态,例如数据备份o检测性(detective):帮助识别以外活动和潜在入侵者o补偿性(compensating):提供可替代的控制方法2.4 安全框架2.4.1 ISO/IEC 27000系列组织安全规划的必要组成部分英国标准7799(British Standard 7799,BS7799)信息安全管理体系(Information Security Management System,ISMS)ISO/IEC 27000:世界上从全盘考虑的安全控制管理的最佳行业实践o戴明环:计划-执行-检查-处理,Plan-Do-Check-Action,PDCA2.4.2 企业架构框架汇总安全规划中所列出的要求,并将之集成到公司现有业务结构中2. Zachman框架John Zachman开发,用于定义和理解商业环境二维模型o横向为5W1H:什么(数据)、如何(功能)、哪里(网络)、谁(人)、何时(时间)、为何(动机)o纵向为不同的视角:计划人员、所有者、设计人员、建设人员、实施人员、工作人员3. 开放群组架构框架(The Open Group Architecture Framework,TOGAF)开放群组(Open Group)开发,用于定义和理解商业环境业务架构、数据架构、应用程序架构、技术架构4. 面向军事的架构框架美国国防部架构框架(Department of Defense Architecture Framework,DoDAF)?英国国防部架构框架(British Ministry of Defense Architecture Framework,MoDAF)5. 企业安全架构舍伍德的商业应用安全架构(Sherwood Applied Business Security Architecture,SABSA):风险驱动的企业安全架构,将安全映射到商业计划,与Zachman框架相似满足服务水平协议(Service Level Agreement,SLA)2.4.3 安全控制开发关注要落实到位的控制目标,以达成安全规划和企业架构所列出的目标信息及相关技术的控制目标(Control Objectives for Information and related Technology,CobiT):一组控制目标集,用来作为IT治理的框架,由ISACA和ITGI开发,分成4个领域o计划和组织(plan and organize)o获得与实现(acquire and implement)o交付与支持(deliver and support)o监控与评价(monitor)SP 800-53:由NIST开发的用于保障美国联邦系统安全的控制集2.4.4 COSO框架发起组织委员会(Committee Of Sponsoring Organizations)1985年开发,用来处理财务欺诈活动并汇报,应对萨班斯-奥克斯利法案(Sarbanes-Oxley Act,SOX)2.4.5 流程管理开发安全控制是工具,流程是如何使用这些工具信息技术基础设施库(Information Technology Infrastructure Library,ITIL):IT服务管理的最佳实践的事实标准六西格玛:摩托罗拉开发,目标是在生产过程中识别和消除缺陷能力成熟度模型集成(Capability Maturity Model Integration)2.7 风险评估和分析2.7.6 定量(Quantitative)分析自动风险分析:减少风险分析任务的手动难度,进行快速计算单一损失期望(Single Loss Expectany,SLE)暴露因子(Exposure Factor,EF)资产价值×EF=SLE年发生比率(Annualized Rate of Occurrence)年度损失期望(Annual Loss Expectancy)SLE×ARO=ALE因为数据本身多少会有一些主观性,因此无法做到完全客观不确定性:对估计缺乏信心的程度2.7.7 定性(Qualitative)分析Delphi技术:匿名投票定性和定量的目标都是评估公司面临的实际风险并给出威胁的严重程度等级(severity level),注意与定性分析给出的风险评级区分开2.7.8 保护机制实现防护措施前的ALE - 实现防护措施后的ALE - 防护措施每年的成本= 防护措施对公司的价值2.7.10 总风险与剩余风险威胁×脆弱性×资产价值=总风险总风险×控制间隙=剩余风险总风险-对策=剩余风险2.7.11 处理风险转移:买保险规避:终止引入风险的活动缓解:把风险降低至可接受的级别接受2.8 策略、标准、基准、指南和流程策略:高级管理层(或是选定的董事会和委员会)制定的一个全面声明,它规定安全在组织机构内所扮演的角色,分规章性策略、建议性策略、指示性策略?标准:强制性的活动、动作或规则,可以为策略提供方向上的支持和实施基准:所需要的最低保护级别指南:没有应用特定标准时向用户、IT人员、运营人员及其他人员提供的建议性动作和操作指导流程:为达到特定目标而应当执行的详细的、分步骤的任务2.9 信息分类商业公司:机密(confidential)、隐私(private)、敏感(sensitive)、公开(public)?军事机构:绝密(top secret)、秘密(secret)、机密(confidential)、敏感但未分类(Sensitive But Unclassified,SBU)、未分类(unclassified)2.11 安全指导委员会2.11.2 数据所有者对特定信息的子集和应用负最终责任2.11.3 数据看管员负责数据的保护与维护工作2.11.17 人员安全职责分离:预防性管理措施岗位轮换:检测性管理措施强制休假:检测性管理措施CISSP复习笔记-第3章访问控制3.1 访问控制概述主体:用户、程序、进程客体:计算机、数据库、文件、目录、窗口、打印队列、接口、设备(一般不将程序或进程视为客体)3.3 身份标识、身份验证、授权与可问责性确保可问责性的唯一方法是主体能够被唯一标识,并且主体的动作被记录在案3.3.1 身份标识与身份验证三种因素可用于身份验证o某人知道的内容:密码、PIN、认知密码、图形验证码o某人所拥有的物品:钥匙、证件、tokeno某人的身份:基于物理特征,生物测定学(biometrics)强(双因素)身份验证:至少包含三种因素中的二种安全身份o唯一性:每个用户必须具有用于问责的唯一IDo非描述性:任何凭证都不应当表明账户的目的o签发:上述元素由权威机构提供,用于证明身份一对一:验证/认证(verification/authentication),一对多:识别(identification)身份管理(Identity Manageme,IdM)目录o基于X.500标准和某种协议,例如轻量级目录访问协议(Lightweight Directory Access Protocol,LDAP)o Windows环境会登入域控制器(Domain Controller,DC),它的数据库中运行一个层次化的活动目录服务(Active Directory,AD)o问题:由于不是使用必要的客户端软件创建,因此无法管理许多遗留设备和应用程序目录在身份管理中的角色o所有资源信息、用户属性、授权资料、角色、潜在的访问控制策略及其他内容都存储在目录中o元目录:从不同的来源收集必要信息并将它们保存在一个中央目录内,需要定期与身份存储库同步o虚拟目录:与元目录相似,可以替代元目录,虚拟目录中没有数据,只是只想驻留实际数据的位置Web访问管理(Web Access Management,WAM)o用户与基于Web的企业资源之间的主要网关o通常WAM工具还提供单点登录功能3.3.2 密码管理密码同步自助式密码重设辅助式密码重设遗留单点登录账户管理用户指配(user provisioning):为响应业务过程而创建、维护、删除存在于一个或多个系统、目录、应用程序中的用户对象与属性用户资料更新联合身份(federated identity):以在两个或多个地点链接一名用户的独特身份为基础,因而不需要同步或合并目录信息,是公司和客户能更加方便地访问分布式资源1. 访问控制和标记语言服务供应标记语言(Service Provisioning Markup Language,SPML):允许驻留在一个组织或者多个组织上的应用程序之间交换供应数据,允许用户算理,允许位于不同平台上的服务供应集成和互操作可拓展访问控制标记语言(Extensible Access Control Markup Language,XACML):用来向Web服务和其他企业应用程序提供的资产表述安全策略和访问权限2. 生物测定学误拒率(False Rejection Rate,FRR):1类错误,误报率误受率(False Acceptance Rate,FAR):2类错误,漏报率交叉错误率(Crossover Error Rate):FRR=FAR,也称相等错误率(Equal Error Rate)指纹:曲线、分叉、微小特征手掌扫描:沟槽、脊状突起、折缝手部外形:手掌和手指的长度、宽度、外形视网膜扫描:眼球后方视网膜上血管的图案,类似测眼压,用户体验最差虹膜扫描:图案、分叉、颜色、环状、光环、皱纹,光学部件必须放置于合适的位置,以保证阳光没有照入光圈中动态签名:签名过程中引起的物理移动转换成电信号动态击键:输入具体短语时产生的电信号声纹:不同人语音模式存在的微小差别面部扫描:骨骼结构、鼻梁、眼眶、额头、下颚形状手形拓扑:整个手形及其弯曲部分的不同起伏形状3. 密码限幅级别(clipping level):登陆失败次数的上限5. 一次性密码(One-Time Passwd,OTP)同步令牌:基于时间或计数器,令牌和身份验证服务器必须共享用于加密和解密的相同安全密钥异步令牌:基于挑战/响应机制8. 存储卡门禁卡,磁条卡9. 智能卡本身包含微处理器和集成电路接触式:银行卡;非接触式:公交卡不容易被复制、篡改。

CISSP要点-操作安全

操作安全是关于为保持一个网络、计算机系统、应用程序和环境运转,并运行在一个安全和受保护的方式下所发生的一切事情。

它包括确保人员、应用程序和服务器仅拥有访问他们所需要的资源的权限,并通过监控、审计和报告控制实施监督。

操作是在网络己开发并得到实现后才产生的。

这包括一个运行环境的持续维护和那些每天或每周应该发生的行为,这些行为实际上是日常事务,确保网络和个人计算机持续、正确、安全地运行。

操作安全包括确保人员、应用程序、设备和整个环境的安全得到合理、充分的保障。

操作安全包括确保人员、应用程序、设备和整个环境的安全得到合理、充分的保障。

公司和公司中的高级主管很多时候都有法律义务来确保资源是受保护的、确保安全措施是适当的,还要确保安全机制己被测试过,可以担保它们仍能提供必要的保护等级。

操作安全包括确保物理和环境问题得到适当解决,如温度和湿度控制、媒介重用、处理及包含敏感信息的媒介的销毁。

总体而言,操作安全涉及配置、性能、容错、安全性、稽核和检查管理,其目的在于确保适当的操作标准和合规性要求得到满足。

行政管理是操作安全中一个非常重要的环节。

行政管理的一个方面是处理人员问题,包括职责分割和岗位轮换。

职责分割(Separation of Duties)的目的是确保一个独立行动的人通过任何方法都无法危及公司的安全。

组织应建立一个完整的职位列表,说明与每个职位有关的任务和责任。

岗位轮换(Job Rotation)意味着在某个公司里很多人执行同一个岗位的任务,这使得这个公司挺有不止一个人理解一个特定职位的任务和责任,这样在某个人离开了公司或不在的情况下便能提供后备人员。

岗位轮换也能帮助确定欺诈行为,因此被认为是一种侦测类的控制。

最小特权(Least Privilege)和须知(Need-to^Know)也是应该在操作环境中执行的行:政类控制。

最小特权意味着个人应该仅有足够的许可和权限来履行他在公司的任务而不超出范围。

最小特权和须知存在共生关系,每个用户应该对他被允许访问的资源有须知。

CISSP学习笔记(中文)

注:此文档为我第一次看完all in one整理出来的,没什么框架,仅仅是一些知识点,里面很大部分内容来源于书中章节结尾的“快速提示”和文中的关键术语。

望各位大大勿喷,有错误的地方还望包涵,谢谢!第二章信息安全治理与风险管理1.安全的目标是对数据和资源提供可用性,完整性和机密性保护2.脆弱性指的是缺少防护措施或防护措施存在能够被利用的缺陷3.威胁时某人或某物有意或无意地利用某种脆弱性并导致资产损失的可能性4.风险是威胁主体利用脆弱性的可能性及相应的潜在损失5.对策,也叫防护措施或者控制措施,能够缓解风险6.控制可以是行政性的,技术性的或物理性的,能够提供威慑性,防御性,检测性,纠正性或恢复性保护7.补偿控制室由于经济或业务功能性原因而采用的备选控制8.CobiT是控制目标架构,允许IT治理9.ISO/IEC2701是建立,实施,控制和改进信息安全管理体系的标准10.ISO/IEC27000系列源自BS7799,是国际上有关如何开发和维护安全计划的最佳实践11.企业架构框架用来为特定开发架构和呈现视图信息12.信息安全管理体系(ISMS)是一套策略,流程和系统的集合,用来管理ISO/IEC27001中列出的信息资产所面临的风险13.企业安全架构是企业结构的额子集,描述当前和未来的安全过程,体系和子单元,以确保战略一致性14.蓝图是把技术集成进入业务流程的功能性定义15.企业架构框架用来构建最符合组织需求和业务驱动力的单一架构16.Zachman是企业架构框架,SABSA是安全企业架构框架17.COSO是治理模型,用来防止公司环境内出现欺诈18.ITIL是一套IF服务管理的最佳实践19.六格西玛用来识别进程中的缺陷,从而对进程进行改进20.企业安全架构应该配合战略调整,业务启用,流程改进和安全有效性等21.NIST800-53的控制类别分为:技术性的,管理性的和操作性的22.OCTAVE是团队型的,通过研讨会而管理风险的方法,通常用于商业部门23.安全管理应该由顶而下进行(从高级管理层向下至普通职员)24.风险可以转移,规避,缓解和接受25.威胁X脆弱性X资产价值=总风险26.总风险X控制间隙=剩余风险27.风险分析有下列4个主要目标:1、确定资产及其价值;2、识别脆弱性和威胁;3、量化潜在威胁的肯呢关系与业务影响;4、在威胁的影响和对策的成本之间达到预算的平衡28.失效模式及影响分析(Failure Modes and Effect Analysis,FMEA)是一种确定功能,标识功能失效以及通过结构化过程评估失效原因和失效影响的方法29.故障树分析是一种有用的方法,用于检测复杂环境和系统中可能发生的故障30.定量风险分析会尝试为分析中的各个组件指派货币价值31.纯粹的定量风险分析是不可能的,因为定性项无法被精确量化32.在执行风险分析时,了解不确定性程度非常重要,因为它表明团队和管理层对于分析数据的信任程度33.自动化风险分析工具可以减少风险分析中的手动工作量。

2018年CISA考试大纲

2018年CISA考试大纲一、考试概述CISA(Certified Information Systems Auditor,信息系统审计师)考试是国际信息系统审计协会(ISACA)颁布的一项全球性认证考试。

本次考试旨在对信息系统审计员的专业知识、技能和能力进行全面评估,以确保其具备有效审计组织信息系统的能力。

二、考试结构CISA考试分为五个领域,每个领域的权重不同。

考试时间为4小时,共包含150道选择题,考生需要达到450分(满分为800分)才能取得合格证书。

1. 信息系统审计过程(21%)本领域关注信息系统审计师应掌握的审计准则、技术和工具,涵盖计划与组织审计、信息系统评估、风险管理和报告等方面的知识。

2. 信息技术和业务管理(17%)本领域关注信息系统审计员对组织信息技术和业务流程的了解,包括战略管理、合规性和机构的结构和职责等方面的知识。

3. 信息系统采购和开发、测试和实施(12%)本领域关注信息系统审计员在信息系统采购、开发、测试和实施过程中的审计角色和责任,涉及合同管理、风险识别和资源优化等方面的知识。

4. 信息系统运营、维护与支持(23%)本领域关注信息系统审计员在信息系统运营、维护与支持期间的审计职责和角色,包括IT服务管理、故障排除和变更管理等方面的知识。

5. 保护信息资产(27%)本领域关注信息系统审计员在保护信息资产方面的职责和角色,包括信息安全政策、访问控制和身份管理等方面的知识。

三、考试准备1. 学习大纲考生应仔细学习并理解CISA考试大纲,确保掌握每个考试领域的重点知识。

2. 参加培训课程参加CISA培训课程可以帮助考生系统地学习和理解考试所需的知识。

选择权威认证机构的培训课程,确保获得高质量的培训内容。

3. 备考资料参考相关的备考资料,如教材、练习题和模拟试卷,加强对知识点的理解和掌握,并模拟真实考试环境进行练习。

四、考试注意事项1. 时间管理合理安排考试时间,确保能有足够时间完成每个考试领域的题目。

信息系统项目管理师知识点汇总

信息系统项目管理师知识点汇总2018年3月12日目录1. 战略管理层次 (8)(1)目标层 (8)(2)方针层 (8)(3)行为层 (8)2. 项目经理5中权利来源 (8)(4)职位权利 (8)(5)惩罚权利 (8)(6)奖励权利 (8)(7)专家权利 (9)(8)参照权利 (9)3. 团队形成阶段 (9)(9)形成阶段 (9)(10)震荡阶段 (9)(11)规范阶段 (9)(12)发挥阶段 (9)(13)解散阶段 (9)4. 面向对象方法 (10)5. 操作系统安全 (10)6. 软件生存周期5个基本过程、9个支持过程和7个组织过程 (10)(1)5个基本过程 (10)(2)9个支持过程 (10)(3)7个组织过程 (11)7. 软件测试 (11)(14)黑盒测试 (11)(15)白盒测试 (11)(16)灰盒测试 (12)8. 软件集成技术(企业应用集成EAI) (12)9. 软件架构设计评估 (12)10. 人工智能(AI) (12)11. 区块链 (13)12. 商业智能 (13)13. 监理四控,三管,一协调 (14)14. 质量管理新7中工具 (14)(17)亲和图 (15)(18)过程决策程序图(PDPC) (15)(19)关联图 (16)(20)树形图 (16)(21)优先矩阵 (16)(22)活动网络图 (16)(23)矩阵图 (17)15. 质量管理旧7种工具 (17)(1)因果图(鱼骨图,石川图) (17)(2)流程图(过程图) (18)(3)核查表(统计表) (18)(4)帕累托图 (18)(5)直方图 (19)(6)控制图(7点原则) (19)(7)散点图 (19)16. 合同管理 (20)17. 双因素理论VS层次需求理论 (20)18. 辅助功能研究 (20)19. 物料清单 (20)20. 信息物理系统(CPS) (20)21. 建议的需求状态表 (21)22. 质量控制的作用 (21)23. 基准分析 (21)24. 商业风险 (21)25. 软件需求分析阶段划分 (21)26. 实时信息系统 (22)27. 批处理信息系统 (22)28. 管理信息系统 (22)29. 联网信息系统 (22)30. 物流柔性化战略 (22)31. 云计算 (22)32. 信息资源管理 (22)33. 信息系统生命周期 (23)34. 软件视图 (23)35. 面向服务的体系结构 (23)36. 软件需求分析方法 (23)(8)面向对象的分析方法 (23)(9)结构化分析 (23)37. 质量途径 (24)38. 合同内容约定不明确的规定 (24)39. 大型项目WBS分解 (25)40. BPR原则 (25)41. 企业的流程管理分层 (25)42. 团队建设方法 (25)43. 范围管理过程 (26)44. 信息系统审计基本业务 (26)45. 访问控制分类 (26)(1)强制访问控制(MAC) (26)(2)自主访问控制(DAC) (26)46. 控制账户 (26)47. 项目型组织 (27)48. 书面合同 (27)49. 对称算法的优缺点 (27)51. 软件技术评审 (27)52. 软件管理评审 (28)53. 软件评审 (28)54. 软件检查 (28)(1)功能检查 (28)(2)综合检查 (28)55. 冒烟测试 (28)56. 集成测试 (28)57. 回归测试 (29)58. 软件测试过了过程 (29)59. 概要设计评审 (29)60. 软件度量3个维度 (29)61. 风险类别 (29)62. 结构化项目选择和优先级排列方法 (29)63. 配置管理3中基线 (29)64. 耦合性 (30)65. 业务流程 (30)66. 创建基线或发行基线步骤 (30)67. 软件需求 (30)(1)业务需求(Business requirement) (30)(2)用户需求(user requirement) (30)(3)功能需求(functional requirement) (30)68. 要约邀请 (31)69. 软件著作权 (31)70. 项目绩效审计 (31)71. 项目经济评价方法 (31)(1)静态分析法 (31)(2)动态分析法 (31)72. 成本效益分析 (32)73. 投资回收期 (32)74. 配置管理过程 (32)75. 配置项版本管理 (33)76. 配置项分类 (33)77. 系统方法论的基本原则 (33)78. 质量成本 (33)79. 软件质量保证 (34)80. 软件质量 (34)(1)软件使用质量 (34)(2)外部和内部质量 (34)81. 监理规划 (35)82. 监理实施细则 (35)83. 软件工程管理 (35)84. 过程和产品质量保证 (35)86. 软件设计 (36)87. 文档编制计划 (36)88. 软件审计 (37)89. 软件测是发现错误 (37)90. 接口 (37)91. 中间件 (37)92. UML9中图 (37)(1)用例图 (37)(2)类图 (38)(3)对象图 (40)(4)顺序图 (40)(5)协作图 (40)(6)状态图 (41)(7)活动图 (41)(8)构件图(组件图) (42)(9)部署图 (42)93. 软件文档类别 (43)(1)开发文档 (43)(2)管理文档 (43)(3)产品文档 (44)94. 用于系统常用的保密技术 (44)95. 密码等级 (44)96. 截取 (44)97. 窃取 (44)98. 基于角色的访问机制 (44)99. 入侵检测系统IDS (44)100. 安全策略 (45)101. 著作权法不包含的内容 (45)102. WBS工作分解原则 (45)103. DIPP分析法 (45)104. 项目论证程序 (45)105. 风险识别输出 (46)106. 项目评估 (46)107. 组织分解结构 (46)108. 网络安全审计等级 (46)(4)系统级审计 (46)(5)应用级审计 (46)(6)用户级审计 (47)109. 安全审计 (47)110. 计算机信息系统安全保护等级划分 (47)111. 信息系统安全三维空间 (47)(1)安全空间 (48)(2)安全机制 (48)(4)安全技术 (48)112. RFID射频识别 (48)113. 综合布线子系统 (49)114. TCP/IP协议各层主要协议 (49)115. 总监理工程师职责 (50)116. SMTP (50)117. 面向对象的基本概念 (50)(1)对象 (50)(2)类 (51)(3)类和对象的关系 (51)(4)抽象 (51)(5)封装 (51)(6)继承 (51)(7)多态 (52)(8)接口 (52)(9)消息 (52)(10)组件 (52)(11)模式 (52)(12)复用 (52)118. UML图中类之间的关系 (52)(1)依赖 (52)(2)泛化 (53)(3)关联 (53)(4)聚合 (54)(5)组合 (55)(6)实现 (55)119. 废标 (55)120. 项目财务分析 (56)(1)静态分析 (56)(2)动态分析法 (56)121. 项目章程 (56)122. 项目范围说明书 (56)123. 政府采购的招标程序 (57)124. 询问问题类型 (57)125. 风险定性分析 (57)126. 风险的分类 (57)(1)积极风险(正面风险) (57)(2)消极风险(负面风险) (58)127. 风险应对策略 (58)(1)积极风险应对策略 (58)(2)消极风险应对策略 (58)128. 基线 (59)129. 配置项版本号 (59)(2)正式 (59)(3)修改 (59)130. 国家电子政务总体框架构成 (59)1.战略管理层次(1)目标层目标层主要介绍和说明组织的战略目标,以及确定目标的主要依据,以及对战略目标的上层分解等内容(2)方针层方针层主要说明了在组织目标达成过程中,组织应该坚持的主要原则和方针。

2018年软件水平考试信息系统项目管理师第三版项目知识结构图(口诀记忆版)

计算机软件水平考试中的信息系统项目管理师项目管理共涉及九大知识点:项目整理管理、项目范围管理、项目时间管理、项目成本管理、项目质量管理、人力资源管理、项目沟通管理、项目风险管理、项目采购管理。

为了便于广大考生记忆, 特别整理了九大知识点的框架结构图和记忆口诀。

一、项目整体管理:五个项目过程组启动过程组——制定项目章程 计划过程组——制订项目管理计划 执行过程组——指导和管理项目执行监控过程组——监控项目工作、整体变更控制 收尾过程组——结束项目或阶段“章计指控整结”(1)制定项目章程:(启动)协书环组论章程(2)制订项目管理计划(规划)章环组过得计划(3)指导与管理项目执行(执行)项管环组批更,交绩数请项文(4)监控项目工作(监控)项目分析技术包括:回归分析;分组方法;因果分析;根本原因分析;预测方法(时间序列、情景构建、模拟等);失效模式与影响分析;故障树分析;储备分析;趋势分析;挣值管理;差异分析。

项管环组进成预,绩息确请报项文(5)实施整体变更控制(监控)项管环组请报,批更日志项文(6)结束项目或阶段(收尾)项管验交组资产,产服成果组产更工具和技术记忆口诀:章项引专,专信会指监多分,专会整结更分。

制定项目章程:引专制订项目管理计划:引专 指导与管理项目执行:专信会监控项目工作:专信分会(分析技术)实施整体变更控制:专更会(变更控制工具) 结束项目或阶段:专分会(分析技术)二、项目范围管理:“规需定,贱人制” 规——规划范围管理 需——收集需求 定——范围定义 贱——创建WBS 人——确认范围 制——控制范围(1)规划范围管理(规划)项章环组范需管(2)收集需求(规划)群体创新技术:头脑风暴法、名义技术小组、德尔菲技术、概念/思维导图、亲和图、多标准决策分析等。

群体决策技术:一致同意(Unanimity )、大多数原则(Majority )、相对多数原则(Plurality )、独裁(Dictatorship )范需干管章登册,需求文件跟矩阵 (3)定义范围(规划)口诀:范章需组范书文 (4)创建WBS (规划)口诀: 范管范书需环组,输出范基文件更(5)确认范围(监控)口诀:项管需文踪交绩,验交请绩文件更(6)控制范围(监控)口诀:项管需文踪绩组,绩息请项文组更 工具记忆口诀:规划范围管理:专会(专家判断、会议)收集需求:访焦引群创群决,问观原标系文(访谈、焦点小组、引导式研讨会、群体创新技术、群体决策技术,问卷调查、观察、原型法、标杆对照、系统交互图、文件分析) 定义范围:专产引备(专家判断、产品风险、引导式研讨会、备选方案生成) 创建WBS :专解(专家判断、分解技术)确认范围:检查群决(检查、群体决策技术) 控制范围:偏差(偏差分析)专会//访焦引群创群决,问观原标系文//专产引/备/专解//检查群决//偏差。

2018软考信息系统项目管理师项目整体管理知识点总结

2018软考信息系统项目管理师项目整体管理知识点总结2018年上半年软考高项信息系统项目管理师的小伙伴是很多的,但是由于教材比较厚,知识点比较多,时间比较紧,所以复习和准备考试就成了头等大事,甚至有些人直接准备裸考了。

这可是万万要不得的,所以今天小编就来给大家贡献一下项目整体管理知识点!1.项目章程是正式批准的项目文件。

项目经理最好在规划之前委派,最好制定项目章程时。

2.项目章程是实施组织外部签发的。

3.项目章程批准,标志项目正式启动。

项目经理应该参与制定项目章程。

4.项目章程启动者签字,即项目获得批准。

5.项目工作说明书,对项目提供的产品或服务的文字说明。

6.项目启动会议,一般由项目经理负责组织和召开。

是启动项目的一种常用方式。

确定目标,范围,需求,背景及职责与权限。

7.成果性目标和约束性目标。

8.项目章程内容:项目目的或批准的原因,项目成功的标准,项目描述,主要风险,里程碑进度计划,总体预算,审批要求,项目经理的职责和职权,发起人和其它批准项目章程的人员的姓名和职权。

9.经过确认和批准的计划就是基准。

10.项目管理计划,就是一个整体计划,包括进度,成本,质量,过程,人员配备管理等各子计划。

详略均可。

11.整体管理计划和各分计划,互为输入。

12.PMIS,项目管理信息系统。

用于归纳,综合和传播项目管理程序输出的工具和技术组成。

13.凡是监控过程,输入有计划和绩效;输出有变更和更新。

14.绩效报告是正式的。

B,变更控制委员会。

16.变更流程:1、变更申请;2、变更的影响分析;3、CCB批准或拒绝;4、变更实施;5、验证与发布。

17.论文:以该项目为例,讨论了项目的整体管理,从制定项目章程,。

以及监控,结束等方面进行畅述。

好了,柚子今天就把2018年软考高项信息系统项目管理师的项目配置管理重点放到这里了,里面要掌握的内容还是有不少的,大家要记牢哦!希望对各位备战2018年软考软考高项信息系统项目管理师的考生有所帮助,也希望大家能持续关注柚子发布的资料和信息!。

2018年注册会计师《公司战略与风险管理》考试大纲解读

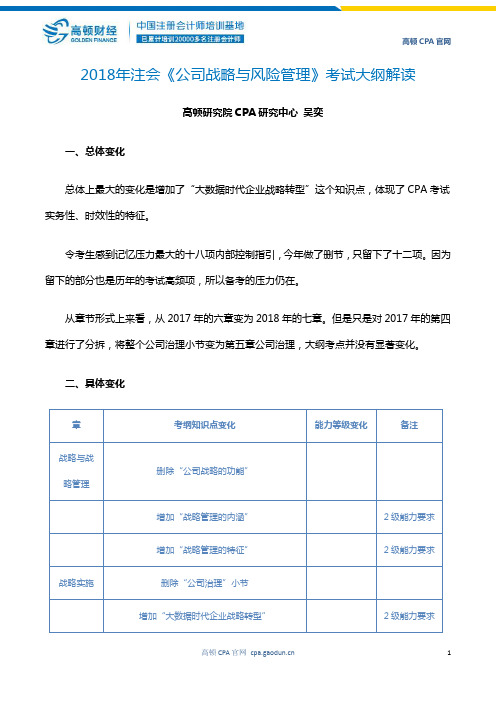

2018年注会《公司战略与风险管理》考试大纲解读高顿研究院CPA研究中心吴奕一、总体变化总体上最大的变化是增加了“大数据时代企业战略转型”这个知识点,体现了CPA考试实务性、时效性的特征。

令考生感到记忆压力最大的十八项内部控制指引,今年做了删节,只留下了十二项。

因为留下的部分也是历年的考试高频项,所以备考的压力仍在。

从章节形式上来看,从2017年的六章变为2018年的七章。

但是只是对2017年的第四章进行了分拆,将整个公司治理小节变为第五章公司治理,大纲考点并没有显著变化。

二、具体变化章考纲知识点变化能力等级变化备注战略与战删除“公司战略的功能”略管理增加“战略管理的内涵”2级能力要求增加“战略管理的特征”2级能力要求战略实施删除“公司治理”小节增加“大数据时代企业战略转型”2级能力要求公司治理原战略实施中的“公司治理”小节增加“企业与其他利益相关者之间的关系问题”2级能力要求“公司治理原则”3级能力要求变为2级能力要求风险与风险管理删除“企业风险管理的特征”“进行风险评估”3级能力要求变为2级能力要求内部控制内部控制的应用中删除:“人力资源”、“企业文化”、“研究与开发”、“业务外包”、“信息传递”、“信息系统”十八项变为十二项能力等级1——知识理解能力;能力等级2——基本应用能力;能力等级3——综合运用能力三、考纲变化解读1.考试目标变化2018年的考试目标中删除“公司治理的主要内容”;变更为“公司治理的概念及理论”“公司内部治理结构和外部治理机制”“公司治理的基础设施”。

实质上目标并没有太大变化,只是表述更为具体、明确,但是可以看出公司治理这部分内容的重要性进一步凸显,预计该知识点2018年考试的分值将有所提升。

“风险和风险管理的概念”改为“风险管理基本原理”。

新的考核目标较之2017年范围有所变化,新涵盖了风险的种类这个知识点,考虑到历年风险的种类一直是考核的热点,所以该变化不会对备考策略产生影响。

CISP培训内容笔记

CISP培训内容笔记CISP内容笔记说明:2信息安全保障2发展历史2安全模型4信息安全实践6美国6英国6德国7其它西方国家7我国8安全评估与测评9信息系统安全保障评估9密码学11信息安全标准13标准与标准化13等级保护18信息安全法律法规与政策19重要安全管理过程24信息安全工程原理26信息安全工程的基础26能力成熟度模型29由来29基本思想29以过程为中心 VS 以产品为中心29常见的能力成熟度模型30系统安全工程30为什么要学习安全工程能力成熟度模型?30 SSE-CMM30域维:由所有定义的安全工程过程区构成。

32工程类PA:32项目类和组织类PA33能力维:代表组织实施这一过程的能力。

33风险过程:34工程过程35保证过程36能力级别代表安全工程组织的成熟级别38SSE-CMM的使用细节39SSE-CMM应用实例41访问控制与审计43软件安全开发45说明:重要度:蓝色 < 暗红色 < 红色信息安全保障信息安全保障主要分五大类:信息安全管理、信息安全技术、信息安全保障、信息安全工程和信息安全标准法规。

发展历史从通信安全(Communication Security)-〉计算机安全(Computer Security)-〉信息系统安全(Information Security)-〉信息安全保障(Information Assurance)-〉网络空间安全/信息安全保障(CS/IA:Cyber Security/Information Assurance)1.中国:中办发27号文《国家信息化领导小组关于加强信息安全保障工作的意见》,是信息安全保障工作的纲领性文件。

2.信息安全的特征:是系统的安全;动态的安全;无边界的安全;非传统的安全。

信息安全的内因:信息系统的复杂性(过程复杂,结构复杂,应用复杂)。

信息安全的外因:人为和环境的威胁(威胁和破坏)。

3.安全保障需要贯穿系统生命周期。

2018上半年全国软件水平考试(软考)系统集成项目管理工程师第三章重要考点1

2018上半年全国软件水平考试(软考)系统集成项目管理工程师第三章重要考点(1)2018年上半年软考中项系统集成项目管理工程师的小伙伴是很多的,但是由于教材比较厚,知识点比较多,时间比较紧,所以复习和准备考试就成了头等大事,甚至有些人直接准备裸考了。

这可是万万要不得的,所以今天小编就来给大家准备系统集成项目管理工程师教材第二章的考试重点了。

3.信息系统集成专业技术知识3.1信息系统建设●信息系统集成(概念、类型)概念:是指将计算机软件、硬件、网络通信等技术和产品集成成为能够满足用户特定需求的信息系统,包括总体策划、设计、开发、实施、服务及保障。

类型:设备系统集成、应用系统集成(ApplicationSystemIntegration)。

其中设备系统集成包括:智能建筑系统集成(IntelligentBuildingIntegration)、计算机网络系统集成(ComputerNetworkSystemIntegration)、安防系统集成(SecuritySystemIntegration)。

●信息系统的生命周期、各阶段目标及主要工作内容生命周期:立项、开发、运维、消亡。

立项:概念形成阶段、需求分析阶段;开发:总体规划阶段、系统分析阶段、系统设计阶段、系统实施阶段、系统验收阶段;运维:排除性运维、适应性运维、完善性运维、预防性运维。

●信息系统开发方法结构化方法;原型法;面向对象方法。

(1)结构化方法:(面向过程)结构化方法是按照信息系统生命周期,应用结构化系统开发方法,把整个系统的开发过程分为若干阶段,然后一步一步的依次执行,前一阶段是后一阶段的工作依据;每个阶段又划分为详细的工作步骤,顺序作业。

结构化方法特点:(1)遵循用户至上原则;(2)严格区分工作阶段,每个阶段有明确的任务和取得的成果;(3)强调系统开发过程的整体性和全局性;(4)系统开发过程工程化,文档资料标准化。

结构化方法优点:理论基础严密,它的指导思想是用户需求在系统建立之前就能被充分了解和理解,注重开发过程的整体性和全局性。

Cissp知识点

Domain 1 - Information Security and Risk ManagementInformation Security and Risk Management Mainframe DaysIn the Good Old Days –Who Knew?Today‟s EnvironmentSecurity DefinitionsVulnerabilitiesExamples of Some Vulnerabilities that Are Not Always ObviousRisk – What Does It Really Mean?RelationshipsWho Deals with Risk?Overall Business RiskWho?AIC TriadAvailabilityIntegrityConfidentialityWho Is Watching?Social EngineeringWhat Security People Are Really ThinkingSecurity ConceptsSecurity?The Bad Guys Are MotivatedIf Not Obscurity – Then What?Open StandardsCommon Open StandardsWithout Standards“Soft” ControlsLogical ControlsPhysical ControlsAre There Gaps?Understanding DriversHolistic SecurityNot Always So EasyWhat Is First?Different Types of LawHow Is Liability Determined?Examples of Due DiligenceExamples of Due CarePrudent Person RulePrudent PersonTaking the Right StepsRegulationsWhy Do We Need Regulations?Risk ManagementWhy Is Risk Management Difficult?Necessary Level of Protection Is Different for Each OrganizationSecurity Team/CommitteeRisk Management ProcessPlanning Stage – TeamAnalysis ParalysisPlanning Stage – ScopePlanning Stage – Analysis MethodRisk Management ToolsDefining Acceptable LevelsAcceptable Risk LevelCollecting and Analyzing Data Methods What Is a Company Asset?Data Collection – Identify AssetsData Collection – Assigning ValuesAsset ValueData Collection – Identify ThreatsData Collection – Calculate RisksScenario Based – QualitativeRisk ApproachQualitative Analysis StepsWant Real Answers?Qualitative Risk Analysis RatingsQualitative RisksQuantitative Analysis StepsQuantitative AnalysisHow Often Will This Happen?ARO Values and Their MeaningCalculate ALEALE Value UsesRelationshipsCalculate Risks – ALE ExampleYour Turn!ALE CalculationCan a Purely Quantitative Analysis Be Accomplished? Risk TypesExamples of Types of LossesDelayed LossCost/Benefit AnalysisCost of a CountermeasureCost/Benefit Analysis Countermeasure Criteria Calculating Cost/BenefitControlsControl Selection RequirementsQuantitative AnalysisQuantitative Analysis DisadvantagesQualitative Analysis ApproachQualitative Analysis DisadvantagesCan You Get Rid of All Risk?Calculating Residual RiskUncertainty AnalysisDealing with RiskManagement‟s Response to Identified RisksRisk AcceptanceRisk Analysis Process SummaryComponents of Security ProgramA Layered ApproachIn Security, You Never Want Any Surprises Building FoundationSecurity RoadmapFunctional and Assurance RequirementsBuilding FoundationMost OrganizationsSilo Security StructureIslands of Security Needs and ToolsGet Out of a Silo ApproachSecurity Is a ProcessApproach to Security ManagementResult of Battling ManagementIndustry Best Practices StandardsISO/IEC 17799Pieces and PartsNumberingNew ISO StandardsCOBITInside of COBITCOBIT – Control Objectives MeasurementsInformation Technology Infrastructure Library Security GovernanceSecurity Program ComponentsPolicy FrameworkPolicy TypesOrganizational PolicyPolicy Approved – Now What?Issue-Specific PoliciesASP Policy ExampleSystem-Specific PoliciesStandardsStandard ExampleBaselineData Collection for MetricsGuidelinesProceduresTying Them TogetherProgram SupportEntity RelationshipsSenior Management‟s RoleSecurity RolesCustodianAuditorAccessInformation ClassificationInformation Classification ProgramData LeakageDo You Want to End Up in the News? Types of Classification LevelsData Protection LevelsClassification Program StepsInformation Classification Components Procedures and GuidelinesClassification LevelsInformation Classification CriteriaCriteria ExampleOr NotInformation Owner RequirementsClearly LabeledTesting Classification ProgramWho Is Always Causing Problems? Employee ManagementEmployee Position and ManagementHiring and Firing IssuesA Few More ItemsUnfriendly TerminationSecurity Awareness and TrainingTraining CharacteristicsAwarenessSecurity Enforcement IssuesAnswer This QuestionDomain 1 Review Domain 2 - Access Control Domain Objectives Agenda 1DefinitionsAccess Control Mechanism Examples Technical ControlsAdministrative ControlsAccess Control CharacteristicsPreventive ControlsPreventive - Administrative Controls Preventive – Physical ControlsPreventive - Technical ControlsControl CombinationsDetective - Administrative ControlDetective ExamplesAdministrating Access ControlOS, Application, DatabaseAdministrating Access ControlAuthorization CreepAccountability and Access ControlTrusted PathFake Login Pages Look ConvincingWho Are You?Identification IssuesAuthentication Mechanisms Characteristics Strong AuthenticationFraud ControlsInternal Control Tool: Separation of Duties Authentication Mechanisms in Use Today Biometrics TechnologyBiometric DevicesExampleVerification StepsWhat a Person IsWhy Use Biometrics?Biometric TypeIdentification or Authentication?Iris SamplingIrisFinger ScanHand GeometryFacial RecognitionComparisonBiometrics VerificationIssuesDownfalls to Biometric UseBiometrics Error TypesCrossover Error RateBiometric System TypesPasswordsPassword GeneratorsPassword “Shoulds”Support IssuesPassword AttacksAttack StepsMany Tools to Break Your PasswordRainbow TablePasswords Should NOT Contain…What‟s Left?Countermeasures for Password Cracking Cognitive PasswordsOne-Time Password Authentication Synchronous TokenOne Type of SolutionSynchronous StepsAdministrator ConfiguresChallenge Response Authentication Asynchronous Token DeviceAsynchronous StepsChallenge Response Authentication Cryptographic KeysPassphrase AuthenticationKey ProtectionMemory CardsMemory Card CharacteristicsSmart CardCharacteristicsCard TypesSmart Card AttacksSoftware AttackSide Channel AttackSide Channel Data CollectionMicroprobingIdentity ManagementHow Are These Entities Controlled?Some Current IssuesManagementTypical ChaosDifferent IdentitiesIdentity Management TechnologiesDirectory ComponentEnterprise DirectoryDirectory ResponsibilitiesAuthoritative SourcesMeta DirectoryDirectory InteractionsWeb Access ManagementWeb AccessPassword ManagementLegacy Single Sign-OnAccount Management SystemsProvisioning ComponentProvisioningNot Just ComputersProfile UpdateWorking TogetherEnterprise DirectoryIdentity Management Solution Components Right for Your CompanyWhat you need to knowFederated IdentityIdentity TheftFake Login ToolsHow Do These Attacks Work?Attempts to Get Your CredentialsHow Do These Work?Instructional EmailsKnowing What You Are Disposing of Is Important Other ExamplesAnother Danger to Be Aware of… SpywareIs Someone Watching You? What Does This Have to Do with My Computer? Sometimes You Know that Software Is Installing on Your SystemNew Spyware Is Being Identified Every Week Spyware Comes in Many Different FormsHow to Prevent SpywareDifferent TechnologiesSingle Sign-on TechnologySingle Sign-onDirectory Services as a Single Sign-on Technology Active DirectorySome Technologies Can Combine Services Security DomainDomains of TrustDomain IllustrationThin ClientsExampleKerberos as a Single Sign-on Technology Kerberos Components Working TogetherPieces and PartsMore Components of KerberosKDC ComponentsKerberos StepsTicketsTicket ComponentsAuthenticatorsSteps of ValidationKerberos SecurityWhy Go Through All of this Trouble?Issues Pertaining to KerberosKerberos IssuesSESAME as a Single Sign-on Technology SESAME Steps for AuthenticationComboModels for AccessAccess Control ModelsDiscretionary Access Control ModelACL AccessFile PermissionsEnforcing a DAC PolicySecurity IssuesMandatory Access Control ModelMAC Enforcement Mechanism – LabelsFormal ModelSoftware and HardwareSoftware and Hardware GuardsWhere Are They Used?SELinuxMAC Versus DACRole-Based Access ControlRBAC HierarchyRBAC and SoDAcquiring Rights and PermissionsRule-Based Access ControlFirewall ExampleAccess Control MatrixCapability TablesUser Capability TablesTemporal Access ControlAccess Control AdministrationAccess Control MethodsCentralized ApproachRemote Centralized AdministrationRADIUSRADIUS StepsRADIUS CharacteristicsTACACS+ CharacteristicsDiameter CharacteristicsDiameter ProtocolMobile IPDiameter ArchitectureTwo PiecesAVPDecentralized Access Control Administration Controlling Access to Sensitive Data Protecting Access to System Logs Accountability = Auditing EventsAgenda 2IDSIDS StepsNetwork IDS SensorsHost IDSCombinationTypes of IDSsSignature-Based ExampleBehavior-Based IDSStatistical AnomalyStatistical IDSProtocol AnomalyWhat Is a Protocol Anomaly?Protocol Anomaly IssuesTraffic AnomalyIDS Response MechanismsResponses to AttacksIDS IssuesIntrusion Prevention SystemDifferencesVulnerable IDSTrapping an IntruderDomain 2 ReviewDomain 3 - Cryptography Objectives Services Provided by Cryptography Cryptographic DefinitionsCipherCryptanalysisA Few More DefinitionsNeed Some More Definitions?Now This Would be Hard WorkSymmetric Cryptography – Use of Secret Keys Historical Uses of Symmetric Cryptography –HieroglyphicsScytale CipherSubstitution CiphersSimple Substitution Cipher AtbashSimple Substitution Cipher Caesar Cipher Caesar Cipher ExampleSimple Substitution Cipher ROT13 Historical UsesPolyalphabetic Cipher – Vigenere Cipher Polyalphabetic SubstitutionVigenere AlgorithmEnigma MachineU-Boats had Enigma MachinesCode BookHistorical Uses of Symmetric Cryptography – Running Key and ConcealmentAgenda 1Transposition CiphersKey and Algorithm RelationshipDoes Size Really Matter?It Does with Key SizesKey spaceWays of Breaking Cryptosystems – Brute ForceBrute Force ComponentsWays of Breaking Cryptosystems – Frequency Analysis Strength of a CryptosystemDo You Know What You are Doing?Developing Cryptographic Solutions In-House Characteristics of Strong AlgorithmsOpen or Closed More Secure?Agenda 2Types of Ciphers Used TodayType of Symmetric Cipher – Block CipherS-Boxes Used in Block CiphersBinary Mathematical Function 1Type of Symmetric Cipher – Stream Cipher Symmetric CharacteristicsInitialization VectorsSecurity HolesStrength of a Stream CipherLet‟s Dive in DeeperSymmetric Key CryptographyOut-of-Band TransmissionSymmetric Key Management IssueSymmetric Algorithm ExamplesSymmetric DownfallsWhy?Asymmetric CryptographyKey FunctionsPublic Key Cryptography AdvantagesAsymmetric Algorithm DisadvantagesConfusing NamesSymmetric versus AsymmetricAsymmetric Algorithm ExamplesQuestions 1When to Use Which KeyUsing the Algorithm Types TogetherEncryption StepsReceiver's Public Key Is Used to Encrypt the Symmetric KeyReceiver‟s Private Key Is Used to Decrypt the Symmetric KeyDigital EnvelopeE-mail SecuritySecret versus Session KeysAsymmetric Algorithms We Will Dive Into Asymmetric Algorithm – Diffie-HellmanDiffie-HellmanKey Agreement SchemesAsymmetric Algorithm – RSA Factoring Large NumbersRSA OperationsRSA Key SizeEl GamalECCECC BenefitsAsymmetric MathematicsAsymmetric SecurityMathematicsSymmetric Ciphers We Will Dive Into Symmetric Algorithms – DESBlock CipherDouble DESEvolution of DESModes of 3DESEncryption ModesBlock Cipher Modes – CBCIV and CBCCBC ExampleDifferent Modes of Block Ciphers –ECB ECB versus CBCBlock Cipher Modes – CFB and OFB CFB and OFB ModesCounter ModeModes SummarySymmetric Cipher – AESIDEARC4RC5Agenda 3Data IntegrityHashing StepsProtecting the Integrity of DataHashing AlgorithmsData Integrity MechanismsHashing StrengthQuestion 1Weakness in Using Only Hash Algorithms More Protection in Data IntegrityMACHMAC – SenderHMAC – ReceiverAnother LookWhat ServicesAuthentication TypesCBC-MACMAC Using Block CiphersIntegrity?What Services?Question 2Digital SignaturesOne More Look 1U.S. Government StandardWhat is…Not Giving up the FarmZero Knowledge ProofMessage Integrity ControlsSecurity Issues in HashingExample of a Birthday Attack Birthday Attack IssuesKey ManagementKey BackupKey Management (Cont.)Key UsageCryptoperiodM-of-NKey TypesAgenda 4Why Do We Need a PKI?PKI and Its ComponentsComponents of PKIPKIPKI StepsRA RolesCALet‟s Walk Through an ExampleDigital CertificatesCertificateSigning the CertificateVerifying the CertificateTrusted CA‟sNon-Trusted CAOne More Look 2What Do You Do with a Certificate?Components of PKI, Repository, and CRLs Revoked?CRL ProcessDifferent Uses for CertificatesLifecycle of a CertificateCross CertificationPKI and TrustAgenda 5Historical Uses of Symmetric Cryptography – Vernam CipherBinary Mathematical Function 2One-Time Pad in ActionOne-Time Pad CharacteristicsSteganographySteganography UtilitiesDigital WatermarkingLink versus End-to-End EncryptionEnd-to-End EncryptionEncryption LocationEmail StandardsYou DecideNon-HierarchicalSecure ProtocolsSSL Connection SetupExample - SSLValidating CertificateSecure Protocols (Cont.)SSL and the OSI ModelE-CommerceHow Are You Doing?Hard the First Times ThroughSecure Email StandardAgenda 6Network Layer ProtectionIPSec Key ManagementIPSec Handshaking ProcessVPN EstablishmentSAs in UseKey Issues Within IPSecConfiguration of SA ParametersIPSec Configuration OptionsIPSec Is a Suite of ProtocolsAH and ESP ModesIPSec Modes of OperationVPN Establishment (Cont.)ReviewQuestions 2Attack TypesAttacks on CryptosystemsKnown-Plaintext AttackChosen-Plaintext AttackChosen-Ciphertext AttackAdaptive AttacksSide Channel AttacksDomain 3 ReviewDomain 4 - Physical Security Objectives Physical Security – ThreatsDifferent Types of ThreatsCategories of ThreatsWake Up CallNot Just HackingNumber One PriorityLegal IssuesPlanning PhasePhysical Security Program Goals Measurable ResultsPlanning ProcessRisk Assessment Needs to be Carried Out DeterrenceDeterrence OptionsDelayAnother Delay ApproachLayered Defense ModelLayers of DefenseDetectionAssessmentResponseWeak Link in the ChainPart of the Overall Security ProgramControls with the Same GoalsAgenda 1Threat CategoriesCrime Prevention through Environmental Design Crux of ApproachProtection Built InCPTED ExamplesNatural Access ControlAccess ControlCPTED Main StrategiesTarget HardeningAccess BarriersFacility Site SelectionUrban CamouflageFacility Construction Earthquake ProtectionConstruction MaterialsRebar Encased in ConcretePentagon with ReinforcementsFire Resistance WallsData CenterData Center ProtectionDesigning a Secure SiteLevels of ProtectionDoor TypesHollow-Core DoorsSolid Core DoorsBullet Proof DoorDoor ComponentDoor Lock TypesWindow TypesControlling AccessSensitive AreasPossible ThreatsSecurity ZonesVarious SensorsLock TypesControlling KeysSmart LocksLock PickingEntry Access ControlFacility AccessWireless Proximity DevicesDevice TypesPiggybackingEntrance ProtectionMantrapsDoor ConfigurationsExternal Boundary ProtectionPerimeter Protection – FencingDetection FencingDetecting IntrudersFencing CharacteristicsFencing IssuesGatesWhat Level of Protection is Needed? BollardsPerimeter Protection – LightingProperly Laid OutLighting IssuesPerimeter Security – Security GuardsGuard TasksSecurity GuardsMonitoringLevel of Detail that is RequiredCCTVItems to Consider about CCTVsCCTV ComponentsCCTV Lens TypesCCTV Components (Cont.)Agenda 2Types of Physical Intrusion Detection Systems Intrusion Detection CharacteristicsElectro-Mechanical SensorsVolumetric SensorsAlarm SystemsSecuring Mobile DevicesStolen Laptops (partial list..)Agenda 3HVAC AttributesEnvironmental ConsiderationsWho‟s Got Gas?Documentation of ProceduresElectrical PowerBackup PowerProblems with Steady Power CurrentPower InterferenceDisturbancesProtection Against Electromagnetic Discharge DefinitionsPower Preventive MeasuresDevice ProtectionConsistent Power FlowStatic ElectricityAgenda 4Fire PreventionNot AllowedComponents of FireFire SourcesAutomatic Detector MechanismsFire DetectionFire Suppression AgentsFire TypesEmergency Power Off SwitchEmployees Need to be TrainedFire Suppression SystemsFire ExtinguishersEmergency ProceduresDrills and TestingWater DetectorsFull ProgramDomain 5 - Security Architecture and Design ObjectivesAgenda 1Computer ArchitectureCentral Processing Unit (CPU)RegistersArithmetic Logic UnitControl UnitProcessing DataRegister TypesProgram Status Word (PSW)Trust LevelsProcessMemory Segment AssignmentThreadsProcess and ThreadProcess StatesAgenda 2InterruptsInterrupt MaskingProcess TableMoving InformationStacks BusesProcessor and Buses32-Bit versus 64-BitWorking TogetherMultiprocessingMultiprocessorSystem FunctionalityMultitasking TypesMultitaskingDeadlockAgenda 3Memory TypesCache TypesRead Only MemoryVirtual MemorySwappingTypes of MemoryArchitecture ComponentsMemory Manager ResponsibilitiesMemory ProtectionMemory Manager Responsibilities (Cont.) Memory AddressingBase and Limit AddressesShared MemoryMemory Protection (Cont.)Memory LeaksAgenda 4CPU and OSSystem Protection – Levels of TrustTrust Levels (Cont.)System Protection - Protection RingsWhat Does It Mean to Be in a Specific Ring? System Protection – LayeringSystem Call InterfacesAPI Application Programming InterfaceSystem Protection - Application Program Interface Process ProtectionProcess IsolationVirtual MappingProcess IDVirtual MachinesVMWareInput/Output DevicesI/O AddressingDevice TypesDevice DriversSecurity IssuesSoftware ComplexityTypes of CompromisesAgenda 5Trusted Computing BaseTCBHardened KernelExecution DomainsSimple DefinitionMain Functions of TCBProcess ActivationExecution Domain SwitchingSecurity PerimeterEvaluationSystem Protection - Reference Monitor Security Kernel RequirementsTying Concepts TogetherAgenda 6Security LevelsMAC ModesModes of OperationMAC Modes (Cont.)Agenda 7Enterprise ArchitectureObjectivesWithout an Enterprise Security Architecture Can‟t Just Wing ItJust RightBreaking Down the Components Strategic AlignmentBusiness EnablementProcess EnhancementProcess Enhancement Requires… Security FoundationSecurity EffectivenessAre We Doing it Right?Integration of ComponentsHow Do We Do All of This?Security Enterprise ArchitectureIndustry ModelSecurity RoadmapTrust ZonesInfrastructure LevelApplication LayerComponent LayerBusiness Process LayerHolistic SecurityAgenda 8Access Control ModelsPolicy versus ModelState MachineInformation FlowInformation Flow ModelBell-LaPadulaRules of Bell-LaPadulaRules ClarifiedTranquility TypesBibaDefinition of IntegrityBiba Access RulesClark-WilsonGoals of ModelClark Wilson ComponentsClark-Wilson (Cont.)Clark-Wilson ModelNon-Interference ModelLattice-Based Access ControlLattice ApproachUnderstanding LatticeAccess Control Matrix ModelAccess Control MatrixBrewer and Nash Model – Chinese Wall Brewer and NashTake-Grant Model Graham-Denning ModelAgenda 9Trusted Computer System Evaluation Criteria (TCSEC) TCSECTCSEC Rating BreakdownEvaluation Criteria - ITSECITSEC RatingsITSEC – Good and BadCommon CriteriaCommon Criteria StandardSecurity Functional RequirementsSecurity Assurance RequirementsCommon Criteria ComponentsCommon Criteria RequirementsPackage RatingsCommon Criteria OutlineCertification Versus AccreditationDomain 5 ReviewDomain 6 - Law, Investigation and Ethics Objectives Not Just Fun and GamesExamples of Computer CrimesWho Perpetrates These Crimes?Types of Motivation for AttacksA Few Attack TypesDumpster DivingTelephone FraudPrivacy of Sensitive DataPrivacy Issues – U.S. Laws as ExamplesEuropean Union Principles on PrivacyRouting Data Through Different Countries Employee Privacy IssuesAgenda 1Civil LawCriminal LawAdministrative LawU.S. Federal LawsTrade SecretCopyrightMore Intellectual Property LawsSoftware LicensingSoftware PiracyDigital Millennium Copyright ActAgenda 2Computer Crime and Its BarriersCountries Working TogetherWorldwide CybercrimeSecurity Principles for International UseDetermine if a Crime Has Indeed Been Committed Bringing in Law EnforcementCitizen versus Law Enforcement Investigation Investigation of Any CrimeRole of Evidence in a TrialEvidence RequirementsChain of CustodyHow Is Evidence Processed?Hearsay EvidenceHearsay Rule ExceptionAgenda 3Preparing for a Crime Before It HappensIncident HandlingEvidence Collection TopicsComputer ForensicsHidden SecretsTrying to Trap the Bad GuyCompanies Can Be Found LiableSets of Ethics(ISC)2Computer Ethics InstituteInternet Architecture BoardDomain 6 ReviewDomain 7 - Telecommunications and Networking Agenda 1OSI ModelOSI LayersNetworking CommunicationsAn Older ModelData EncapsulationApplication LayerOSI – Application LayerPresentation LayerOSI – Presentation LayerOSI – Session LayerClient/Server ModelClient/Server Session LayerTransport LayerTransport Layer AnalogyTransport ProtocolsOSI – Network LayerHere to ThereNetwork LayerOSI – Data LinkData LinkSublayersOSI – Physical LayerPhysical LayerLayers Working TogetherProtocols at Each LayerDevices Work at Different LayersTypes of NetworksNetwork Topologies – Physical LayerTopology Type – BusTopology Type – RingTopology Type – StarNetwork Topologies – MeshMesh TopologiesSummary of TopologiesAgenda 2LAN Media Access TechnologiesMedia AccessOne Goal of Media Access Technologies Collision DomainBack Off, BuddyCarrier Sense Multiple AccessCSMA/Collision Avoidance (CSMA/CA)Media Access Technologies – EthernetMedia Access Technologies – Token Passing Token‟s RoleOther Technologies Media Access Technologies – Polling Agenda 3Cabling Types – CoaxialCoaxialCabling Types – Twisted PairCable TypesTypes of Cabling – FiberMultimode vs. Single ModeSignal and Cable IssuesSignaling IssuesTransmission Types – Analog and Digital Transmission Types – Synchronous AsynchronousTransmission Types – Baseband Transmission Types – BroadbandCabling Issues – Plenum-Rated Transmission Types – Number of Receivers Internet Group Management Protocol MulticastingNetwork TechnologiesExtranetNetwork Technologies (Cont.)EDI EvolutionNetworking DevicesNetwork Device – RepeaterNetwork Device – HubNetworking Device – BridgeForwarding Table ExampleNetwork Devices – SwitchVirtual LANVLANInterfaces and VLANsSniffersNetworking Devices – RouterHopsRoutersBridges Compared to RoutersNetwork Devices – GatewayAgenda 4Port and Protocol RelationshipClient PortsConceptual Use of PortsTCP/IP SuiteUDP versus TCPTCP SegmentSYN FloodTeardrop AttackSource RoutingSource Routing TypesIP Address RangesIPv6ProtocolsProtocols – ARPIP to MAC MappingHow ARP WorksARP PoisoningICMP PacketsA Way Hackers Use ICMPPing StepsProtocols – SNMPSNMP in ActionSNMPSNMP OutputPOP3 and SMTPProtocols – SMTPMail RelayProtocols – FTP, TFTP, TelnetProtocols – RARP and BootPDHCP – Dynamic Host Configuration Protocol Agenda 5Networking Device – Bastion HostNetwork ConfigurationsDMZ ConfigurationsFirewall ComparisonsNetwork Devices – FirewallsFirewall Types – Packet FilteringPacket Filtering FirewallPacket Filtering Firewall WeaknessesPacket FilteringRule Set ExampleFirewall Types – Proxy FirewallsFirewall Types – Circuit-Level Proxy Firewall Circuit-Level ProxyFirewall Types – Application-Layer Proxy Application-Layer Proxy AdvantagesApplication-Layer Proxy Disadvantages Dedicated Proxy ServersFirewall Types – StatefulState TableCompareFirewall Types – Kernel ProxiesFirewall based VPN DevicesBest PracticesFirewall PlacementPacket Filtering (Cont.)Screened HostFirewall Architecture Types – Multi- or Dual-Homed Screened SubnetAgenda 6Dial-Up Protocols and Authentication Protocols Dial-Up Protocol – SLIPDial-Up Protocol – PPPPPPPPP versus SLIPAuthentication Protocols – PAPAuthentication Protocols – CHAPAuthentication Protocol – EAPData InspectionVirtual Private Network TechnologiesWhat Is a Tunneling Protocol?AnalogyExamplesTunneling Protocols – PPTPTunneling Protocols – L2TPL2TP EncapsulationTunneling Protocols – IPSecIPSec Basic FeaturesIPSec Transport ModeIPSec Tunnel ModeSecurity Associations (SAs) Combining SasIterated TunnellingAgenda 7SDLC and HDLCLayer 3 at Layer 2MPLSMultiprotocol Label SwitchingQuality of Service (QoS)QoS ServicesAutonomous SystemsRouting ProtocolsRoutingRouting Protocols (Cont.)OSPFOSPF Packet ValuesIGRPBGPRouting Protocol AttacksMetropolitan Area Network TechnologiesMAN Technologies – FDDIFDDISONET RingsMAN Technologies – SONETConnecting NetworksNetwork ServicesNetwork Service – DNSDNS Server StructureName Resolving StepsSplit DNSHost Name Resolution AttacksNetwork Service – NATTypes of NATPATNISStoring DataNIS+ AuthenticationAgenda 8WAN Technologies Are Circuit or Packet Switched PSTNConnecting to the PSTNCircuit SwitchingSteps of ConnectionsMultiplexingTypes of MultiplexingTDM ProcessStatistical Time Division MultiplexingFDMFDM ProcessPacket SwitchingCircuit versus Packet SwitchingWAN Technologies – Packet SwitchedWAN Technologies – X.25X.25WAN Technologies – Frame RelayWAN ExampleFrame RelayPVC and SVCWAN Technologies – ATMCell SwitchingWide Area Network Technologies。

CISSP要点-第四章访问控制

CISSP认证考试指南第四章访问控制知识点汇总访问是主体和客体之间的一种信息传输。

主体是访问客体的主动实体;客体是被访问的被动实体。

主体可以是一个用户、程序、进程。

机密性就是保护信息不对未授权的主体泄漏。

能够提供机密性的安全机制包括加密、逻辑和物理访问控制、传输协议、数据库视图和流量控制等。

身份管理解决方案包括目录、Web访问管理、密码管理、遗留单点登录、账户管理和配置文件更新等。

密码同步降低了保留不同系统的各种密码的复杂性。

自助式密码重设通过允许用户重新设置他们的密码,减少帮助桌面收到的电话数量。

辅助式密码重设为帮助桌面减少有关密码问题的决策处理。

身份管理目录中包含所有资源信息、用户属性、授权配置文件、角色和访问控制策略,以便其他身份管理应用程序有一个集中式的资源来收集这些信息。

提供身份管理解决方案的账户管理产品常常采用自动化的工作流程组件。

用户配置是指为响应业务流程而创建、维护和删除存在于一个或几个系统、目录或应用程序中的用户对象和属性。

人力资源数据库常被认为是用户实体的权威来源,因为这里是最早创建并正确维护用户实体的地方。

一共有三种主要的访问控制模型:自主型、强制型和非自主型访问控制。

自主访问控制(DAC)使数据拥有者能确定哪些主体可以访问他们拥有的文件和资源。

非自主性访问控制只用基于角色的访问控制方法来决定访问控制权限。

强制型访问控制(MAC)采用安全标签系统。

用户具有访问等级,资源则有安全标签,标签上面有数据的分类。

MAC比较二者来决定访问控制的能力。

基于角色的访问控制模式允许资源基于用户的角色和职责在公司中进行访问。

有三种主要的限制性接口:菜单和命令、数据库视图和物理限制接口。

访问控制列表和客体绑定在一起,标出什么样的主体才能访问它。

访问能力表和主体绑定在一起,标出主体能访问什么样的客体。

访问控制可以用两种方式进行管理:集中式和分散式集中控制的例子有RADIUS、TACACSS+和Diameter。

2018年注册会计师《审计》考试大纲解读

2018年注会《审计》考试大纲解读高顿研究院CPA研究中心——王依然一、总体变化2018年CPA《审计》考纲未发生重大变化,主要变化集中在“第一章审计概述”、“第五章信息技术对审计的影响”和“第二十章企业内部控制审计”,其中“第五章信息技术对审计的影响”变化最大。

由于大数据时代的到来,信息化对注册会计师的审计技术和方法带来了巨大的影响,所以考纲在“第五章信息技术对审计的影响”作出了重大调整,在“数据分析”中增加了“数据分析的应用”,除此之外,还新增了“注册会计师在信息化环境下面临的挑战”和“信息技术对审计的影响”。

二、具体变化1.新增内容在“第一章审计概述”中新增了“审计报告和信息差距”。

在“第五章信息技术对审计的影响”中新增了“注册会计师在信息化环境下面临的挑战”、“信息技术对审计的影响”和“数据分析的应用”。

2.考纲知识点及能力等级的变化编章考纲知识点变化能力等级变化一、审计基本原理第一章审计概述1. 将“职业责任和公众期望”改为“职业责任和期望差距”2. 新增“审计报告和信息差距”新增部分等级为1级,其余未变化第三章审计证据将“分析程序的目的”改为“分析程序概述”能力等级无变化第五章信息技术对审计的影响1. 将“信息技术与财务报告的关系”改为“信息技术对企业财务报告的影响”2. 将“信息技术对内部控制的积极影响”改为“信息技术对企业内部控制的影响”3. 将“IT控制对控制风险和实质性程序的影响”改为“信息技术1.“计算机辅助审计技术和电子表格的运用”能力等级均由1级变为2级2.“数据分析”能力等级均由3级变为1级应用控制对控制风险和实质性程序的影响”4. 将“数据分析的作用”改为“数据分析的作用及应用”5. 新增“注册会计师在信息化环境下面临的挑战”、“信息技术对审计的影响”6. 将“数据分析”和“不同信息技术环境下的问题”两节内容位置互换二、审计测试流程第七章第八章无变化无变化三、各类交易和账户余额的审计第九章至第十二章无变化无变化四、特殊项目的考虑第十三章至第十七章无变化无变化五、完成审计工作与出具审计报告第十八章第十九章无变化无变化六、企业内部控制审计第二十章企业内部控制审计1. 删除“信息系统控制的测试”2. 将“强调事项、非财务报告内部控制重大缺陷”中的两个内容分开列示无变化七、质量控制第二十一章无变化无变化八、职业道德第二十二章、第二十三章无变化无变化备注:等级1——知识理解能力;等级2——基本应用能力;等级3——综合运用能力。

CISSP-D1:安全和风险管理知识点

知识域1:安全和风险管理内容概述安全和风险管理知识域包含了许多基本的信息安全概念、原则以及信息安全管理相关活动和方法。

该知识域涵盖了在企业信息安全中相关的基本概念和原则,包括:机密性、完整性和可用性等;还涵盖了信息安全治理的主要概念和方法,包括安全治理的概念、企业中安全相关的组织角色和责任、安全管理计划编制以及安全策略结构;信息安全专业人员需要参与到相关的安全管理活动中,主要包括制定和实施相关的策略来支持风险管理活动,最终符合法律、法规等要求,以及在出现不可预见的灾难情况下确保企业业务的连续运营。

安全和风险管理知识域在CISSP CBK中包括(源自于:CBK5):一、理解和应用机密性、完整性和可用性的概念•理解由保密性、完整性和可用性组成的CIA三元组。

保密性原则是指客体不会被泄露给未经授权的主体。

完整性原则是指客体保持真实性且只被经过授权的主体进行有目的的修改。

可用性原则指被授权的主体能实时和不间断地访问客体。

了解这些原则为什么很重要,并了解支持它们的机制,以及针对每种原则的攻击和有效的控制措施。

••能够解释身份标识是如何工作的。

身份标识是下属部门承认身份和责任的过程。

主体必须为系统提供标识,以便启动身份验证、授权和问责制的过程。

••理解身份验证过程。

身份验证是验证或测试声称的身份是否有效的过程。

身份验证需要来自主体的信息,这些信息必须与指示的身份完全一致。

••了解授权如何用于安全计划。

一旦对主体进行了身份验证,就必须对其访问进行授权。

授权过程确保所请求的活动或对象访问是可能的,前提是赋予已验证身份的权利和特权。

•二、评估和应用安全治理原则•理解安全治理。

安全治理是与支持、定义和指导组织安全工作相关的实践集合。

••能够解释审计过程。

审计(或监控追踪和记录)主体的操作,以便在验证过的系统中让主体为其行为负责。

审计也对系统中未经授权的或异常的活动进行检测。

需要实施审计来检测主体的恶意行为、尝试的入侵和系统故障,以及重构事件、提供起诉证据、生成问题报告和分析结果。

2018年信息系统项目管理师重点和考点梳理回顾

2018年信息系统项目管理师重点考点梳理回顾1、项目目标特性:优先性,层次性,多目标性(鲜橙多);项目特点:临时性、独特性、渐进性。

2、PMO 位于组织任何位置,项目组合管理是PMO 的战略职能。

3、项目生命期特征:初始阶段费用和人员水平低,不确定性和项目干系人影响高。

4、事前检查、事中评审、事后审计。

5、项目阶段末可以进行一次审查,目的是取得对结束当前阶段并启动下一阶段的核准。

6、项目生命期是产品生命期的一部分。

7、结构化方法:过程工程化与文档资料标准化,特点(面向过程、逻辑性强、按步走);原型法:抛弃型和进化型原型,特点(用于需求不明、管理方法结构化程度不高的系统);面向对象方法:对象由属性和操作组成,对象间通过消息传递、封装、多态、继承。

8、五大过程组:启动,规划,执行,监控,收尾;PDCA:计划,执行,检查,行动。

9、可研的内容:技术,经济,运行环境,其他方面(法律,社会)可行性分析。

基金运气10、可研的步骤:1)确定项目规模和目标,2)研究正在运行的系统,3)建立新系统的逻辑模型,4)导出和评价各种方案,5)推荐可行性方案,6)编写可行性方案,7)递交可行性方案。

木桶鸡粗腿变焦11、投资前期四个阶段:机会研究,初步可行性研究,详细可行性研究,评估与决策。

12、项目论证三个阶段:机会研究(寻求投资机会,鉴别投资方向,±30%),初步可行性研究(项目是否有生命力,是否赢利,±20%),详细可行性研究(详细技术经济论证,多方案中选择最优方案,±10%)。

13、项目论证:分为内部论证和外部论证,可以贯穿于可行性研究的整个阶段,项目评估由第三方进行;论证和评估可以同时进行。

14、项目章程:正式批准一个项目或者批准项目是否进入下一阶段的文档,并对项目经理授权。

由组织外的发起人或资助人发布。

15、项目章程内容:①项目目的或批准项目的原因②可测量的项目目标和相关的成功标准③项目的总体要求④概括性的项目描述⑤项目的主要风险⑥总体里程碑进度计划⑦总体预算⑧项目审批要求⑨委派的项目经理及其职责和职权。

财信复习重点(1)

二、名词解释1.信息:是经过加工之后的一种数据形式,是系统传输和处理的对象。

2.系统:是由处于一定的环境中相互联系和作用的若干组成不分解和而成,为达到整体目的而存在的集合体。

3.信息系统:是由人,计算机硬件软件和数据资源组成,它能及时正确地收集,加工,存储,传递和提供信息,最终实现组织中各项活动的管理,调节和控制的人机系统.4.管理信息系统MIS:是由计算机技术,网络通讯技术,信息技术,管理科学理论和人组成的人—机系统,是能进行管理信息收集,传递,存储,加工维护和使用的系统5.C/S模式:客户机/服务器模式,是指将需要处理的工作分配给网络系统中的客户机端和服务器端处理的一种程序应用网络环境。

6.B/S模式:浏览器/服务器结构客户端可以直接使用浏览器进行数据的输入和输出,而不必为客户端开发特定的软件7.业务系统规划法BSP:帮助建立一个既支持短期信息需求,又支持长期信息需求的管理信息系统规划。

8.关键成功因素法:通过分析找出企业成功的关键因素,然后再围绕这些关键因素来确定系统的需求,并进行规划。

9.可行性分析:是指在管理信息系统开发之前,分析在组织内外当前的具体条件下进行系统开发项目的必要性和可能性。

10.企业流程重组:就是对企业业务过程进行根本的再思考和彻底的再设计,以求企业当代关键的性能指标获得巨大的提高,如成本、质量、服务和速度。

11.非结构化决策:是指决策方法和决策过程没有可遵循的固定规律,没有固定的模型和决策规则可以遵循的决策。

12.决策支持系统DSS:是一个以管理科学、系统科学、行为科学为基础,以数学、信息技术、计算机技术为手段,面向半结构化和非结构化决策问题,辅助决策者进行决策活动的计算机信息系统。

13.群体决策:相对个人而言的,两个或更多人召集在一起,讨论实质性问题,提出解决某一问题的若干方案(设计解决问题的策略),评价这些策略各自的优劣,最后作出决策。

14.物料清单BOM:是产品结构的技术性描述文件。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1. 理解和应用机密性、完整性、可用性概念《概念的理解》2. 评估和应用安全治理原则1. 安全功能与业务战略、目的、使命、目标一致(例如:商业案例、预算和资源)《战略一致性》2. 组织流程(例如:收购、剥离、治理委员会)3. 组织角色和责任4. 安全控制框架5. 尽职关注/尽职勤勉(尽职调查)3. 确定合规要求1. 合同、法律、行业标准和监管要求2. 隐私要求4. 理解在全球范围内涉及信息安全的法律和监管问题1. 计算机犯罪和数据泄露2. 许可与知识产权的要求(例如:版权、商标、数字版权管理)3. 进口/出口控制4. 跨境数据流5. 隐私5. 理解、遵循和促进职业道德1. (ISC)2职业道德规范2. 组织道德规范6. 制定、记录和实施安全政策、标准、程序和指南7. 对业务连续性(BC )需求进行识别、分析和排优先级1. 制定和记录范围和计划2. 开展业务影响分析(BIA)《风险评估-业务影响分析-制定策略-开发计划-培训测试-维护》8.促进和执行人员安全政策和程序1. 候选人甄选和聘用(例如:证明人核实、教育背景查证)2. 雇佣协议和政策3. 入职和聘用终止过程4. 供应商、顾问和承包商的协议和控制5. 政策合规要求6. 隐私政策要求9. 理解和应用风险管理概念1. 识别威胁和漏洞2. 风险评估/分析(定性分析、定量分析、混合分析)3. 风险响应风险分配/接受(例如:系统授权)4. 对策的选择和实施控制适用类型(例如:预防性、检测性、纠正性)《物理、技术、管理》5. 安全控制评估(SCA )6. 监测和衡量7. 资产估值8. 报告9. 持续改进10. 风险框架10. 理解和应用威胁建模的概念和方法1. 威胁建模概念2. 威胁建模方法11. 将基于风险的管理理念应用到供应链中1. 与硬件、软件和服务相关的风险2. 第三方评估和监测3. 最低安全要求4. 服务级别要求12. 建立并维持安全意识宣贯、教育和培训计划1. 意识宣贯与培训的方法和技术2. 定期内容评审3. 方案效果评价第2章.资产安全-知识点1. 识别与分类信息和资产(例如: 敏感性、关键性)1. 数据分类2. 资产分类《资产分类排序:记录、分配、标记、评审、解除》2. 确定与维护信息与资产所有权3. 保护隐私《隐私保护的第一步是数据最小化》1. 数据所有者2. 数据处理者3. 数据残留《清除、根除、净化Sanitizing 》《排序:物理销毁>消磁>覆写>格式化》4. 数据收集限制4. 确保适当的资产保留5. 确定数据安全控制1. 理解数据状态《静态数据、动态数据》2. 确定范围和剪裁3. 标准的选择4. 数据保护方法6. 建立信息和资产处理要求(例如:敏感信息的标记、存储和销毁)第3章.安全工程-知识点1. 使用安全设计原则实施和管理工程流程2. 理解安全模型的基本概念《BLP、Biba》3. 基于系统安全要求选择控制4. 理解信息系统的安全能力(例如:内存保护、可信平台模块(TPM )、加密/解密)5. 评估和减轻安全架构、设计和解决方案的脆弱性1. 客户端系统2. 服务器端系统3. 数据库系统(例如:数据推理、聚合、挖掘、分析、数据仓库)4. 密码系统5. 工业控制系统(ICS)《人机界面控制服务器历史数据应用服务器工作站》6. 基于云的系统7. 分布式系统8. 物联网(IoT)6. 评估和缓解Web系统中的漏洞(例如,XML,OWASP)《XSS,SQL注入攻击》《SAML :安全断言标记语言》《XACML :用于决定请求/响应的通用访问控制策略语言和执行授权策略的框架》《OAuth 2.0:使用的是令牌》《CVE (Common Vul nerabilities & Exposures) 公共漏洞和暴露》7. 评估和缓解移动系统中的漏洞8. 评估和缓解嵌入式设备中的漏洞9. 应用密码学1. 密码生命周期(例如:密钥管理、算法选择)2. 加密方法(例如:对称,非对称,椭圆曲线)《ECC 的优点效率高》3. 公钥基础设施(PKI )《数字证书》《CA 交叉认证》4. 密钥管理实践5. 数字签名6. 不可否认性7. 完整性(例如:散列)8. 理解密码攻击方法(例如暴力破解、唯密文攻击、已知明文攻击)数字版权管理(DRM )《密码学的实际应用》10. 将安全原则应用于场地与设施设计11. 实施场地和设施安全控制1. 配线间/中间配线设施2. 服务器机房/数据中心3. 介质存储设施4. 证据存储5. 限制区和工作区安全6. 公用设施与供热通风空调系统(HVAC )《机房正气压》7. 环境问题(例如:渗漏、洪灾)8. 火灾预防、检测和灭火《5 类火》《CPTED :Crime Prevention Through Environmental Design第4章.通信与网络安全 -知识点1. 在网络架构中实现安全设计原则1. 开放系统互连(OSI )与传输控制协议/ 互联网协议(TCP/IP )模型《7 层协议、TCP /IP 4 层》2. 互联网协议(IP )网络3. 多层协议的含义(DNP3 )4. 聚合协议(MPLS, VoIP, iSCSI )5. 软件定义网络(SDN )6. 无线网络2. 安全网络组件1. 硬件操作(例如:调制解调器、交换机、路由器、无线接入点、移动设备)2. 传输介质3. 网络访问控制(NAC )设备(例如:防火墙、代理服务器)4. 端点安全5. 内容分发网络(CDN )3. 根据设计实现安全通信通道1. 语音2. 多媒体协作(例如:运程会议技术、即时消息)3. 远程访问(例如:VPN、屏幕截取、虚拟应用/桌面、远程办公)4. 数据通信(例如:VLAN, TLS/SSL)5. 虚拟网络(例如:SDN 、虚拟SAN 、来宾操作系统、端口隔离)第5章.身份与访问控制-知识点1. 控制资产的物理和逻辑访问1. 信息2. 系统3. 设备4. 设施2. 管理人员、设备、服务的身份标识和验证1. 身份管理实施(例如:SSO, LDAP)2. 单/多因素认证(例如:因素、强度、错误、生物识别)《生物识别:FRR 、FAR ,精度比较》3. 问责4. 会话管理(例如:超时、屏保)5. 身份注册与证明6. 联合身份管理(例如:SAML )SAML 安全断言语言(Security Assertion Markup Language ),是一个基于XML 的协议。

是一个联合身份标准。

用于传送身份信息,可用于实现单点登录。

类似于Kerberos 依赖于KDC ,SAML 依赖于IDP(Identity provider)SAML 有一项功能叫策略执行(policy enforcement )。

7. 凭证管理系统3. 集成第三方身份服务1. 内部部署2. 云3. 联合(federated)4. 实施和管理授权机制1. 基于角色的访问控制(RBAC)2. 基于规则的访问控制3. 强制访问控制(MAC )4. 自主访问控制(DAC )5. 基于属性的访问控制(ABAC )5. 管理身份和访问供给(provisioning )生命周期1. 用户访问评审2. 系统帐户访问评审3. 供给与解除供给《SPML 》第6章.安全评估和测试 -知识点1. 设计和验证评估、测试和审计策略1. 内部2. 外部3. 第三方《安全评估标准CC》《ISO/IEC 15408 ——信息技术—安全技术—IT 安全评估准则》CC 7 个评估保证级别(EAL)功能、结构、系统、半正式、正式地验证设计和测试。

EAL1: Functionally Tested;EAL2: Structurally Tested;EAL3: Methodically Tested and Checked;EAL4: Methodically designed, Tested, and Revised;EAL5: Semi-formally Designed and Tested;EAL6: Semi-formally Verified Design and Tested;EAL7: Formally Verified Design and Tested.《CC 里面的PP 定义了可重用的安全需求》《BSIMM, 15408 ,soc3 ,27001 》2. 执行安全控制测试1. 漏洞评估2. 渗透测试《盲测、双盲、针对性测试》《得到管理层书面批准授权》《发生在运维阶段》《目的是评估而不是检测》3. 日志评审4. 合成交易5. 代码评审和测试(例如:静态、动态、模糊测试)6. 误用例测试7. 测试覆盖率分析8. 接口测试《单元测试、集成测试、系统测试、验收测试》《回归测试、结构测试、功能测试、非功能测试》3. 收集安全流程数据(例如技术和行政)1. 账户管理2. 管理评审和批准3. 关键绩效和风险指标4. 备份验证数据5. 培训和意识宣贯6. 灾难恢复(DR )和业务连续性(BC)4. 分析测试输出与生成报告5. 执行或促进安全审计1. 内部2. 外部3. 第三方第7章.安全运营-知识点1. 理解与支持调查1. 证据采集与处理(例如:监管链、访谈)2. 报告与记录3. 调查技术4. 数字取证工具,手段和程序《forensics ,e-discovery 》2. 理解调查类型的要求1. 行政2. 刑事3. 民事4. 监管3. 执行记日志和监测活动1. 入侵检测和防御2. 安全信息和事件管理(SIEM )3. 连续监测4. 出流(Egress )监测(例如:数据丢失防护、信息伪装、数字水印)4. 安全供给资源1. 资产清单2. 资产管理3. 配置管理5. 理解和应用基本的安全运营概念1. 知所必须/最小权限2. 职责分离3. 特权帐户管理4. 岗位轮换《防止共谋的方法是岗位轮换,而不是职责分离(导致共谋)》5. 信息生命周期6. 服务级别协议(SLA )《SLA 需要定期审查》6. 应用资源保护技术1. 介质管理2. 硬件和软件资产管理7. 执行事件管理1. 检测2. 响应3. 缓解4. 报告5. 恢复6. 补救7. 经验教训8. 运营和维护、检测和预防措施1. 防火墙《包过滤/状态检测/动态包过滤》2. 入侵检测和防御系统《HIDS/NIDS, 特征/行为》3. 白名单/黑名单4. 第三方提供的安全服务5. 沙箱《行为阻断》6. 蜜罐/蜜网《检测性控制、Enticement /Entrapment 》7. 反恶意软件《考各种攻击:smurf 攻击(基于ping 程序利用ICMP 协议的攻击)SYN FLOOD 攻击TCP 序列号劫持/ 会话劫持——中间人攻击DNS 中毒/域欺骗pharming 竞争条件》9. 实施与支持补丁和漏洞管理10. 理解并参与变更管理流程11. 实施恢复策略1. 备份存储策略《RPO 》2. 恢复站点策略《RTO 》《冗余站点、热站、温站、冷站》3. 多处理站点4. 系统韧性、高可用性、服务质量(QoS )和容错《RAID 0 、1、3、5、10》12. 实施灾难恢复(DR )过程1. 响应2. 人员3. 通信4. 评估5. 恢复6. 培训和意识宣贯13. 测试灾难恢复计划(DRP )1. 核对测试/桌上测试2. 穿行测试3. 模拟测试4. 并行测试5. 全面中断测试14. 参与业务连续性(BC )计划和演练15. 实施和管理物理安全1. 周边安全控制2. 内部安全控制16. 解决人员安全问题1. 旅行人员2. 安全培训和意识3. 应急管理4. 胁迫第8章.软件开发安全-知识点1. 理解安全并将其融入软件开发生命周期(SDLC )1. 开发方法《瀑布模型、V 字模型、原型法、快速开发、敏捷开发》2. 成熟度模型3. 运营和维护4. 变更管理5. 集成产品团队2. 在开发环境中识别和应用安全控制1. 软件环境安全2. 配置管理作为安全编码的一个方面3. 代码库安全3. 评估软件安全的有效性1. 审计变更与记变更日志2. 风险分析与缓解《验证、确认、认证、认可》4. 评估获取的软件的安全影响5. 定义和应用安全编码指南和标准1. 源代码级安全弱点和漏洞《堆栈溢出,可以执行任意代码》2. 应用编程接口安全3. 安全编码实践。