2019年Juniper防火墙基本命令

juniper之常用命令

OSPF中路由重发布配置

enable ospf export direct [cost <metric> [ase-type-1 | ase-type-2] {tag <number>} | <route map>]

show ospf

show access-list {<name> | port <portlist>}

show access-list-monitor

show ospf area <area identifier>

show ospf area detail

show ospf ase-summary

13.Access-Lists配置

create access-list icmp destination source

create access-list ip destination source ports

create access-list tcp destination source ports

6.port-channel配置

enable sharing <port> grouping <portlist> {port-based | address-based | round-robin}

show port sharing //查看配置

7.stp配置

enable stpd //启动生成树

show diag

show iparp

Juniper防火墙基本命令

Juniper防火墙基本命令Juniper防火墙基本命令常用查看命令Get int查看接口配置信息Get int ethx/x查看指定接口配置信息Get mip查看映射ip关系Get route查看路由表Get policy id x查看指定策略Get nsrp查看nsrp信息,后可接参数查看具体vsd组、端口监控设置等Get per cpu de查看cpu利用率信息Get per session de查看每秒新建会话信息Get session查看当前会话信息,后可匹配源地址、源端口、目的地址、目的端口、协议等选项Get session info查看当前会话数量Get system查看系统信息,包括当前os版本,接口信息,设备运行时间等Get chaiss查看设备及板卡序列号,查看设备运行温度Get counter stat查看所有接口计数信息Get counter stat ethx/x查看指定接口计数信息Get counter flow zone trust/untrust查看指定区域数据流信息Get counter screen zone untrust/trust查看指定区域攻击防护统计信息Get tech-support查看设备状态命令集,一般在出现故障时,收集该信息寻求JTAC支持常用设置命令Set int ethx/x zone trust/untrust/dmz/ha配置指定接口进入指定区域(trust/untrust/dmz/ha等)Set int ethx/x ip x.x.x.x/xx配置指定接口ip地址Set int ethx/x manage配置指定接口管理选项,打开所有管理选项Set int ethx/x manage web/telnet/ssl/ssh配置指定接口指定管理选项Set int ethx/x phy full 100mb配置指定接口速率及双工方式Set int ethx/x phy link-down配置指定接口shutdownSet nsrp vsd id 0 monitor interface ethx/x配置ha监控端口,如此端口断开,则设备发生主/备切换Exec nsrp vsd 0 mode backup手工进行设备主/备切换,在当前的主设备上执行set route 0.0.0.0/0 interface ethernet1/3 gateway 222.92.116.33配置路由,需同时指定下一跳接口及ip地址所有set命令,都可以通过unset命令来取消,相当于cisco中的no所有命令都可以通过“TAB”键进行命令补全,通过“?”来查看后续支持的命令防火墙基本配置create account [admin | user] <username> 回车输入密码:再次输入密码:configure account admin 回车输入密码:再次输入密码:2.port配置config ports <portlist> auto off {speed [10 | 100 | 1000]} duplex [half | full] auto off3.Vlan配置无论是核心还是接入层,都要先创建三个Vlan,并且将所有归于Default Vlan的端口删除:config vlan default del port allcreate vlan Servercreate vlan Usercreate vlan Manger定义802.1q标记config vlan Server tag 10config vlan User tag 20config vlan Manger tag 30设定Vlan网关地址:config vlan Server ipa 192.168.41.1/24config vlan User ipa 192.168.40.1/24config vlan Manger ipa 192.168.*.*/24Enable ipforwarding 启用ip路由转发,即vlan间路由Trunk 配置config vlan Server add port 1-3 tconfig vlan User add port 1-3 tconfig vlan manger add port 1-3 t4.VRRP配置enable vrrpconfigure vrrp add vlan UserVlanconfigure vrrp vlan UserVlan add master vrid 10 192.168.6.254configure vrrp vlan UserVlan authentication simple-password extremeconfigure vrrp vlan UserVlan vrid 10 priority 200configure vrrp vlan UserVlan vrid 10 advertisement-interval 15configure vrrp vlan UserVlan vrid 10 preempt5.端口镜像配置首先将端口从VLAN中删除enable mirroring to port 3 #选择3作为镜像口config mirroring add port 1 #把端口1的流量发送到3config mirroring add port 1 vlan default #把1和vlan default的流量都发送到36.port-channel配置enable sharing <port> grouping <portlist> {port-based | address-based | round-robin}show port sharing //查看配置7.stp配置enable stpd //启动生成树create stpd stp-name //创建一个生成树configure stpd <spanning tree name> add vlan <vlan name> {ports <portlist> [dot1d | emistp | pvst-plus]}configure stpd stpd1 priority 16384configure vlan marketing add ports 2-3 stpd stpd1 emistp8.DHCP 中继配置enable bootprelayconfig bootprelay add <dhcp server ip>9.NA T配置Enable nat #启用natStatic NA T Rule Exampleconfig nat add out_vlan_1 map source 192.168.1.12/32 to 216.52.8.32/32Dynamic NA T Rule Exampleconfig nat add out_vlan_1 map source 192.168.1.0/24 to 216.52.8.1 - 216.52.8.31Portmap NA T Rule Exampleconfig nat add out_vlan_2 map source 192.168.2.0/25 to 216.52.8.32 /28 both portmapPortmap Min-Max Exampleconfig nat add out_vlan_2 map source 192.168.2.128/25 to 216.52.8.64/28 tcp portmap 1024 - 819210.OSPF配置enable ospf 启用OSPF进程create ospf area <area identifier> 创建OSPF区域configure ospf routerid [automatic | <routerid>] 配置Routeridconfigure ospf add vlan [<vlan name> | all] area <area identifier> {passive} 把某个vlan加到某个Area中去,相当于Cisco中的network的作用configure ospf area <area identifier> add range <ipaddress> <mask> [advertise | noadvertise] {type-3 | type-7} 把某个网段加到某个Area中去,相当于Cisco中的network的作用configure ospf vlan <vlan name> neighbor add <ipaddress>OSPF中路由重发布配置enable ospf export direct [cost <metric> [ase-type-1 | ase-type-2] {tag <number>} | <route map>]enable ospf export static [cost <metric> [ase-type-1 | ase-type-2] {tag <number>} | <route map>]enable ospf originate-default {always} cost <metric> [ase-type-1 | ase-type-2] {tag <number>} enable ospf originate-router-id11.SNMP配置enable snmp accessenable snmp trapscreate access-profile <access profile> type [ipaddress | vlan]config snmp access-profile readonly [<access_profile> | none]配置snmp的只读访问列表,none 是去除config snmp access-profile readwrite [<access_profile> | none] 这是控制读写控制config snmp add trapreceiver <ip address> {port <udp_port>} community <communitystring> {from <source ip address>} 配置snmp接收host和团体字符串12.安全配置disable ip-option loose-source-routedisable ip-option strict-source-routedisable ip-option record-routedisable ip-option record-timestampdisable ipforwarding broadcastdisable udp-echo-serverdisable irdp vlan <vlan name>disable icmp redirectdisable web 关闭web方式访问交换机enable cpu-dos-protect13.Access-Lists配置create access-list icmp destination sourcecreate access-list ip destination source portscreate access-list tcp destination source portscreate access-list udp destination source ports14.默认路由配置config iproute add default <gateway>15.恢复出厂值,但不包括用户改的时间和用户帐号信息unconfig switch {all}16.检查配置show versionshow configshow sessionshow management 查看管理信息,以及snmp信息show bannershow ports configurationshow ports utilization ?show memory/show cpu-monitoringshow ospfshow access-list {<name> | port <portlist>}show access-list-monitorshow ospf area <area identifier>show ospf area detailshow ospf ase-summaryshow ospf interfaces {vlan <vlan name> | area <area identifier>} unconfigure ospf {vlan <vlan name> | area <area identifier>}switchshow switchshow configshow diagshow iparpshow iprouteshow ipstatshow logshow tech allshow version detail17.备份和升级软件download image [<hostname> | <ipaddress>] <filename> {primary | secondary}upload image [<hostname> | <ipaddress>] <filename> {primary | secondary}use image [primary | secondary]18.密码恢复。

2019年JuniperSSG防火墙配置手册

Juniper SSG-5(NS-5GT)防火墙配置手册初始化设置....................................................................................................... 错误!未定义书签。

Internet网络设置 ............................................................................................. 错误!未定义书签。

一般策略设置................................................................................................... 错误!未定义书签。

VPN连接设置.................................................................................................. 错误!未定义书签。

一般策略设置1.首先可以指定IP地址,根据IP地址作策略,选择Policy – Policy Elements – Addresses – List,然后在中间页面选择Trust,然后点击New,如下图:2.在Address Name为指定IP地址设置识别名称,然后在下面输入具体IP,如下图:3.设置之后如下图:4.再设置一个指定IP地址,如下图:5.设置之后两个都可以显示出来,如下图:6.设置多个指定IP组,选择Policy – Policy Elements – Addresses – Groups,如下图:中间页面的Zone选择Trust,点击右侧的New。

7.为此IP组起识别名称,下面将需要加入组的IP添加到组里,点OK,如下图:8.根据需求可以自定义服务,选择Policy – Policy Elements – Services – Customs,如下图:点击右侧New9.输入此自定义服务的识别名称,然后下面可以选择服务类型和服务端口,如下图:10.设置完之后如下图:11.定制多个服务组,选择Policy – Policy Elements – Services – Groups,点击页面中间右侧的New,如下图:12.为此定制服务组设置识别名称,将需要的服务添加进入,点击OK。

JuniperSRX系列防火墙日常监控命令

JuniperSRX系列防火墙日常监控命令Juniper SRX系列防火墙日常监控命令查看版本admin@#run show version查看机箱环境user@host> show chassis environmentuser@host> show chassis environment cbuser@host> show chassis environment cb 0user@host> show chassis environment pem查看机箱告警(正常情况下不能存在大量硬件错识信息)user@host> show chassis alarms查看日志信息(正常工作情况下,日志中不应该有大量重复的信息,如端口频繁up/down、大量用户认证失败信息等。

)user@host> show log messages查看机箱硬件信息user@host> show chassis hardware查看机箱路由引擎信息user@host> show chassis routing-engine查看机箱FPC信息user@host> show chassis fpcuser@host> show chassis fpc detailuser@host> show chassis fpc pic-status系统关机/重启user@host> request system halt/reboot板卡上线/下线user@host>request chassis fpc slot slot-number offlineuser@host>request chassis fpc slot slot-number online防火墙设备指示灯检查(直接查看防火墙前面板的LED 指示灯)Status :系统状态。

黄色闪烁表示系统正常启动;绿色闪烁表示系统正常工作。

Juniper SRX系列防火墙日常监控命令

Juniper SRX系列防火墙日常监控命令查看版本admin@#run show version查看机箱环境user@host> show chassis environmentuser@host> show chassis environment cbuser@host> show chassis environment cb 0user@host> show chassis environment pem查看机箱告警(正常情况下不能存在大量硬件错识信息)user@host> show chassis alarms查看日志信息(正常工作情况下,日志中不应该有大量重复的信息,如端口频繁up/down、大量用户认证失败信息等。

)user@host> show log messages查看机箱硬件信息user@host> show chassis hardware查看机箱路由引擎信息user@host> show chassis routing-engine查看机箱FPC信息user@host> show chassis fpcuser@host> show chassis fpc detailuser@host> show chassis fpc pic-status系统关机/重启user@host> request system halt/reboot板卡上线/下线user@host>request chassis fpc slot slot-number offlineuser@host>request chassis fpc slot slot-number online防火墙设备指示灯检查(直接查看防火墙前面板的LED 指示灯)Status :系统状态。

黄色闪烁表示系统正常启动;绿色闪烁表示系统正常工作。

2019年Juniper_SRX中文配置手册及图解

前言、版本说明 .............................................................................................. 错误!未定义书签。

一、界面菜单管理 ...................................................................................... 错误!未定义书签。

2、WEB管理界面 ..................................................................................... 错误!未定义书签。

(1)Web管理界面需要浏览器支持Flash控件。

...................... 错误!未定义书签。

(2)输入用户名密码登陆:......................................................... 错误!未定义书签。

(3)仪表盘首页............................................................................. 错误!未定义书签。

3、菜单目录............................................................................................. 错误!未定义书签。

二、接口配置 .................................................................................................. 错误!未定义书签。

1、接口静态IP........................................................................................ 错误!未定义书签。

Juniper路由器配置命令介绍

Juniper路由器配置命令介绍Juniper路由器配置命令介绍目录1、简介2、配置基础命令2.1 进入操作模式2.2 配置系统参数2.3 设置管理接口2.4 配置路由表3、高级配置命令3.1 OSPF配置3.2 BGP配置3.3 VRF配置3.4 MPLS配置4、安全配置命令4.1 配置防火墙4.2 配置安全策略4.3 配置VPN4.4 配置ACL5、故障排查命令5.1 显示命令5.2 路由故障排查5.3 硬件故障排查5.4 访问控制故障排查6、性能优化命令6.1 接口配置6.2 QoS配置6.3 缓存配置6.4 动态路由配置1、简介Juniper路由器是一种支持多种网络协议的高性能路由器。

本文档介绍了Juniper路由器的配置命令,并根据功能分类进行了细化。

2、配置基础命令2.1 进入操作模式- login:登录路由器- cli:进入命令行操作模式- configure:进入配置操作模式2.2 配置系统参数- set system hostname <hostname>:设置路由器主机名- set system domn-name <domn-name>:设置路由器域名- set system time-zone <time-zone>:设置时区- set system name-server <ip-address>:设置DNS服务器2.3 设置管理接口- set interfaces <interface> unit <unit> family inet address <ip-address/mask>:配置管理接口的IP地质- set interfaces <interface> unit <unit> family inet address dhcp:使用DHCP分配管理接口的IP地质2.4 配置路由表- set routing-options static route <destination> next-hop <next-hop>:配置静态路由- set routing-options router-id <id>:配置路由器ID- set protocols ospf area <area> interface <interface>:配置接口与OSPF区域的关联3、高级配置命令3.1 OSPF配置- set protocols ospf area <area> interface <interface>:配置接口与OSPF区域的关联- show ospf neighbor:显示OSPF邻居信息- show ospf route:显示OSPF路由表3.2 BGP配置- set protocols bgp group <group-name> neighbor<neighbor-address>:配置BGP邻居- set protocols bgp group <group-name> family <family>:配置BGP邻居的地质族- show bgp neighbor:显示BGP邻居信息- show bgp summary:显示BGP邻居摘要信息3.3 VRF配置- set routing-instances <instance-name> interface<interface>:配置接口与VRF的关联- set routing-instances <instance-name> routing-options static route <destination> next-hop <next-hop>:配置静态路由3.4 MPLS配置- set protocols mpls interface <interface>:启用接口的MPLS功能- set protocols mpls label-switched-path <LSP-name> to <destination-address> : 配置LSP的路径4、安全配置命令4.1 配置防火墙- set security policies from-zone <from-zone> to-zone <to-zone> policy <policy-name> match <match-conditions> then permit/deny:配置安全策略4.2 配置安全策略- set security zones security-zone <zone-name> address-book address <address-name> <ip-address>:配置地质对象- set security zones security-zone <zone-name> host-inbound-traffic system-services <services>:配置允许进入防火墙的服务4.3 配置VPN- set security ike proposal <proposal-name> authentication-method <method>:配置IKE提议- set security ike gateway <gateway-name> ike-policy <policy-name>:配置IKE网关- set security ipsec vpn <vpn-name> bind-interface<interface>:绑定VPN到接口4.4 配置ACL- set firewall family inet filter <filter-name> term <term-name> from protocol <protocol>:配置ACL规则- set firewall family inet filter <filter-name> term <term-name> then accept/discard:配置ACL规则动作5、故障排查命令5.1 显示命令- show interfaces <interface> detl:显示接口详细信息- show route <destination> : 显示路由信息- show chassis hardware:显示硬件信息5.2 路由故障排查- show bgp summary:显示BGP邻居摘要信息- show ospf neighbor:显示OSPF邻居信息- show route protocol <protocol>:显示指定协议的路由5.3 硬件故障排查- show chassis hardware:显示硬件信息- show log messages:显示系统日志消息- request support information:收集支持信息文件5.4 访问控制故障排查- show security policies from-zone <from-zone> to-zone <to-zone> policy <policy-name>:显示安全策略信息- show security zones interfaces:显示接口与安全域的关联信息6、性能优化命令6.1 接口配置- set interfaces <interface> mtu <mtu-size>:设置接口MTU大小- set interfaces <interface> description <description>:设置接口描述6.2 QoS配置- set class-of-service interfaces <interface> unit<unit> scheduler-map <map-name>:为接口配置调度器映射- set class-of-service scheduler-maps <map-name> forwarding-class <forwarding-class> scheduler <scheduler-name>:配置调度器映射6.3 缓存配置- set forwarding-options cache hit-cache-size <size>:设置缓存大小- set forwarding-options cache timeout <timeout-value>:设置缓存超时时间6.4 动态路由配置- set protocols ospf area <area> interface <interface> passive:将接口设置为OSPF被动接口- set routing-instances <instance-name> interface <interface> passive:将接口设置为VRF被动接口附件:无法律名词及注释:无。

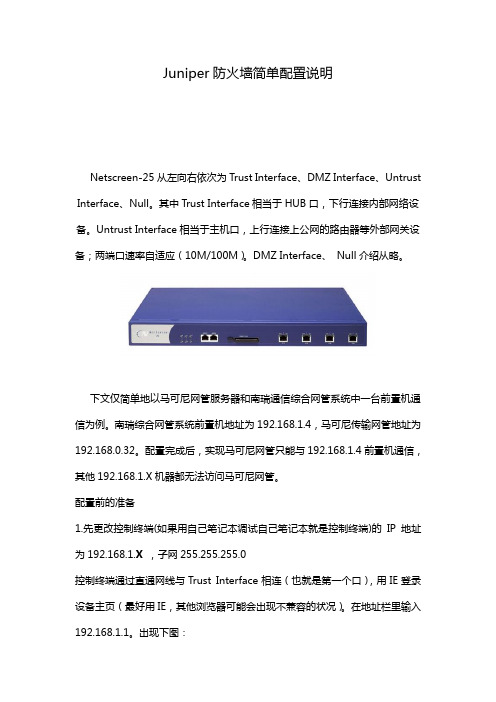

Juniper防火墙简单配置说明

Juniper防火墙简单配置说明Netscreen-25从左向右依次为Trust Interface、DMZ Interface、Untrust Interface、Null。

其中Trust Interface相当于HUB口,下行连接内部网络设备。

Untrust Interface相当于主机口,上行连接上公网的路由器等外部网关设备;两端口速率自适应(10M/100M)。

DMZ Interface、 Null介绍从略。

下文仅简单地以马可尼网管服务器和南瑞通信综合网管系统中一台前置机通信为例。

南瑞综合网管系统前置机地址为192.168.1.4,马可尼传输网管地址为192.168.0.32。

配置完成后,实现马可尼网管只能与192.168.1.4前置机通信,其他192.168.1.X机器都无法访问马可尼网管。

配置前的准备1.先更改控制终端(如果用自己笔记本调试自己笔记本就是控制终端)的IP地址为192.168.1.X,子网255.255.255.0控制终端通过直通网线与Trust Interface相连(也就是第一个口),用IE登录设备主页(最好用IE,其他浏览器可能会出现不兼容的状况)。

在地址栏里输入192.168.1.1。

出现下图:跳跃过初始化防火墙步骤. 选择第三行,点击next.输入缺省登陆帐号: netscreen 密码:netscreen登陆后出现主页面展开左边资源树,单击Interface后,出现下图界面。

首先配置ethernet1口(即第一个口)的IP和子网掩码。

单击上图ethernet1行中的Edit,出现下图:Netscreen-25防火墙默认第一个口为Trust区,即信任区。

选择Static IP输入ethernet1端口的配置地址192.168.1.243/24后点击Apply 后单击OK。

如果不点击OK,设备重启配置则无效。

用同样方法配置第三个口Untrust区,即非信任区。

设置IP为192.168.0.243/24设置完成后点击OK,保存设置。

Juniper SRX防火墙配置手册-命令行模式

Juniper SRX防火墙简明配置手册目录一、JUNOS操作系统介绍 (3)1.1 层次化配置结构 (3)1.2 JunOS配置管理 (4)1.3 SRX主要配置内容 (5)二、SRX防火墙配置对照说明 (6)2.1 初始安装 (6)2.1.1 登陆 (6)2.1.2 设置root用户口令 (6)2.1.3 设置远程登陆管理用户 (7)2.1.4 远程管理SRX相关配置 (7)2.2 Policy (8)2.3 NAT (8)2.3.1 Interface based NAT (9)2.3.2 Pool based Source NAT (10)2.3.3 Pool base destination NAT (11)2.3.4 Pool base Static NAT (12)2.4 IPSEC VPN (13)2.5 Application and ALG (15)2.6 JSRP (15)三、SRX防火墙常规操作与维护 (19)3.1 设备关机 (19)3.2设备重启 (20)3.3操作系统升级 (20)3.4密码恢复 (21)3.5常用监控维护命令 (22)Juniper SRX防火墙简明配置手册SRX系列防火墙是Juniper公司基于JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

目前Juniper公司的全系列路由器产品、交换机产品和SRX安全产品均采用统一源代码的JUNOS操作系统,JUNOS是全球首款将转发与控制功能相隔离,并采用模块化软件架构的网络操作系统。

JUNOS作为电信级产品的精髓是Juniper真正成功的基石,它让企业级产品同样具有电信级的不间断运营特性,更好的安全性和管理特性,JUNOS软件创新的分布式架构为高性能、高可用、高可扩展的网络奠定了基础。

基于NP架构的SRX系列产品产品同时提供性能优异的防火墙、NAT、IPSEC、IPS、SSL VPN和UTM等全系列安全功能,其安全功能主要来源于已被广泛证明的ScreenOS操作系统。

JUNIPER路由器中常用命令总结

JUNIPER路由器中常⽤命令总结前些⽇⼦认真看了⼀下Juniper路由器的⼀些命令。

在这⾥总结⼀下。

⽅便以后使⽤Juniper路由器的命令主要分为两个部分,⼀个是operational,主要是复杂查看⽬前⽹络的配置情况(只能查看,不能修改。

感觉权限⽐较低);另⼀个是configuration,主要⽤来查看和修改配置(感觉权限⾼⼀些)。

刚进⼊到Juniper路由器时,默认进⼊的是operation,输⼊edit命令之后,就进⼊到了[edit]⽬录下,也就是进⼊了configuration。

基础配置命令(如未说明则在[edit]⽬录下)1、配置主机名字:set system host-name router12、配置域名: set system domain-name 3、配置fxp0接⼝(以太⽹中通过这个接⼝进⾏路由器的配置)。

Set interfaces fxp0 unit 0 family inet address 192.168.15.1/2 44、配置备份路由器:set system backup-router 192.168.15.25、配置DNS服务器:set system name-server 192.168.15.36、配置root⽤户的密码:set system root-authentication plain-text-password(密码中不可以全是⼤写、全是⼩写、全是数字)7、设置ntp服务器: set system ntp server 192.168.2.28、提交修改:commit9、查看提交是否合法: commit check10、在当天特定时间进⾏提交 commit at 22:4511、在特定⽇期的特定时间提交: commit at “2005-02-26 10:45”12、取消commit的操作 clear system commit13、为了避免提交带来意外的损害采⽤:commit confirmed,会在10分钟以后⾃动回滚14、与14相同,但在⼀分钟以后⾃动回滚:commit confirmed 115、提交信息,并同步到备份路由器上: commit synchronize配置服务:1、设置ssh服务:set system services ssh2、配置ftp服务: set system services ftp3、删除ftp服务: delete system services ftp权限设置:1、设置root⽤户ssh登录的密码:set system root-authentication ssh password2、禁⽌root⽤户使⽤ssh登录:[edit system ] set services ssh root-login deny3、设置密码要求:[edit system login] set password maximun-length 20 set password minimum-length 8 set password mi nimum-changes 24、设置密码加密算法:set system login password formate md55、查看⾃⼰的权限,以及可以设置的权限: show cli authorization进⼊与退出命令:1、Edit2、修改root的配置:configure3、避免多⼈修改导致设置丢失采⽤ configure exclusive4、查看⽬前修改区域有谁在线:[edit]status(只能看见⽐你先登录的⼈,后⾯登录的信息看不见)5、强制要求别⼈下线:request system logout user mike6、进⼊到根⽬录 top7、退出configuration 模块:quit8、退出configuration模块:exit configuration-mode9、提交并退出:commit and-quit10、退出当前⽬录:exit11、进⼊到某⽬录 edit ⽬录名字查看命令:1、查看当前⽬录地下的设置 [edit]show2、查看你设置的命令 show | display set3、查看你新增的命令 show | compare(+表⽰你增加的命令,-表⽰你删除的命令。

Juniper防火墙命令配置、界面配置、中文解释对照表

参数时区设置虚拟路由器设置ALG认证和管理员属性ZONE设置接口设置Flow设置HA设置SNMP VPN命令set clock dst-offset clock ntpset clock timezone 8set ntp server x.x.x.xset ntp server backup1 "x.x.x.x"set ntp server backup2 "x.x.x.x"set ntp max-adjustment 0set vrouter trust-vr sharableunset vrouter "trust-vr" auto-route-exportunset alg sip enableunset alg mgcp enableunset alg sccp enableunset alg sunrpc enableunset alg msrpc enableunset alg rtsp enableunset alg h323 enableset auth-server "Local" id 0set auth-server "Local" server-name "Local" set auth-server "XXXX" id 1set auth-server "XXXX" server-name "x.x.x.x" set auth-server "XXXX" account-type admin set auth default auth server "Local"set auth-server "XXXX" radius secret "xxxx"set auth-server "ACS" radius port 1646set admin name "ccb"set admin password "xxxxxxxxx"set admin manager-ip x.x.x.x x.x.x.xset admin auth timeout 10set admin auth server "XXXX"set admin auth banner console login "Access is….ly" set admin privilege get-externalset admin format dosset zone "Trust" vrouter "untrust-vr"set zone "Untrust" vrouter "untrust-vr"set zone "DMZ" vrouter "untrust-vr"unset zone "Trust" tcp-rstset zone "Trust" blockunset zone "Untrust" tcp-rstset zone "Untrust" blockset zone "Untrust" screen tear-dropset zone "Untrust" screen syn-floodset zone "Untrust" screen ping-deathset zone "Untrust" screen ip-filter-srcset zone "Untrust" screen landset zone "Untrust" screen alarm-without-dropset interface "ethernet1/1" zone "xxx"set interface ethernet1/1 ip x.x.x.x/xset interface ethernet1/1 routeset interface ethernet1/1 manage-ipset interface ethernet1/1 ip manageableset interface ethernet1/1 manage xxxxunset flow tcp-syn-checkset flow tcp-syn-bit-checkset flow syn-proxy syn-cookieset flow reverse-route clear-text peferset flow reverse-route tunnel alwaysset flow no-tcp-seq-checkset nsrp cluster id 1set nsrp rto-mirror syncset nsrp rto-mirror session ageout-ackunset nsrp rto-mirror session pingset nsrp vsd-group id 0 priority 20set nsrp vsd-group id 0 monitor interface ethernet1/1 set nsrp monitor track-ip ipset nsrp monitor track-ip ip x.x.x.x threshold 10set nsrp vsd-group master-always-existset ntp no-ha-syncset snmp community "xxx" Read-Only Trap-on version v1set snmp host "bbb" y.y.y.y 255.255.255.255 trap v2set snmp name xxxxset snmp port listen 161set snmp port trap 162set pki authority default scep mode "auto"set pki x509 default cert-path partialset ike respond-bad-spi 1unset ike ikeid-enumerationunset ike dos-protectionunset ipsec access-session enableset ipsec access-session maximum 5000set ipsec access-session upper-threshold 0set ipsec access-session lower-threshold 0set ipsec access-session dead-p2-sa-timeout 0unset ipsec access-session log-errorunset ipsec access-session info-exch-connectedunset ipsec access-session use-error-logset interface tunnel.1 zone untrustset interface tunnel.1 ip unnumbered interface ethernet3set ike gateway To_Paris address 2.2.2.2 main outgoing-interface ethernet3 preshare h1p8A24nG5 proposal pre-g2-3des-shaset vpn Tokyo_Paris gateway To_Paris sec-level compatibleset vpn Tokyo_Paris bind interface tunnel.1set vpn Tokyo_Paris proxy-id local-ip 10.1.1.0/24 remote-ip10.2.2.0/24 anywebConfiguration > Date/Time > Configuration > Date/Time > Configuration > Date/Time > Set Time Zone_hours_minutes from GMT Configuration > Date/Time>Primary Server IP/Name: X.X.X.X Configuration > Date/Time>Backup Server1 IP/Name: X.X.X.X Configuration > Date/Time>Backup Server2 IP/Name: X.X.X.X Configuration >Date/Time>Automatically synchronize with an Internet Time Server (NTP): ( 选择 )Maximum time adjustment seconds:0Network > Routing > Virtual Routers > Edit ( 对于 trust-vr):Shared and accessible by other vsys ( 选择 )Network > Routing > Virtual Router > Edit ( 对于 trust-vr): 取消选择Auto Export Route to Untrust-VR,然后单击 OK。

Juniper防火墙基本命令

Juniper防火墙基本命令常用查看命令Get int查看接口配置信息Get int ethx/x查看指定接口配置信息Get mip查看映射ip关系Get route查看路由表Get policy id x查看指定策略Get nsrp查看nsrp信息,后可接参数查看具体vsd组、端口监控设置等Get per cpu de查看cpu利用率信息Get per sessionde查看每秒新建会话信息Get session查看当前会话信息,后可匹配源地址、源端口、目的地址、目的端口、协议等选项Get session info查看当前会话数量Get system查看系统信息,包括当前os版本,接口信息,设备运行时间等Get chaiss查看设备及板卡序列号,查看设备运行温度Get counter stat查看所有接口计数信息Get counter stat ethx/x查看指定接口计数信息Get counter flow zone trust/untrust查看指定区域数据流信息Get counter screen zone untrust/trust查看指定区域攻击防护统计信息Get tech-support查看设备状态命令集,一般在出现故障时,收集该信息寻求JTAC支持常用设置命令Set int ethx/x zone trust/untrust/dmz/ha配置指定接口进入指定区域(trust/untrust/dmz/ha等)Set int ethx/x ip x.x.x.x/xx配置指定接口ip地址Set int ethx/x manage配置指定接口管理选项,打开所有管理选项Set int ethx/x manage web/telnet/ssl/ssh配置指定接口指定管理选项Set int ethx/x phy full 100mb配置指定接口速率及双工方式Set int ethx/x phy link-down配置指定接口shutdownSet nsrp vsd id 0 monitor interface ethx/x配置ha监控端口,如此端口断开,则设备发生主/备切换Exec nsrp vsd 0 mode backup手工进行设备主/备切换,在当前的主设备上执行set route 0.0.0.0/0 interface ethernet1/3 gateway 222.92.116.33配置路由,需同时指定下一跳接口及ip地址所有set命令,都可以通过unset命令来取消,相当于cisco中的no所有命令都可以通过“TAB”键进行命令补全,通过“?”来查看后续支持的命令防火墙基本配置create account [admin | user]<username> 回车输入密码:再次输入密码:configure account admin 回车输入密码:再次输入密码:2.port配置config ports <portlist> auto off{speed [10 | 100 | 1000]} duplex [half | full] auto off3.Vlan配置无论是核心还是接入层,都要先创建三个Vlan,并且将所有归于Default Vlan的端口删除:config vlan default del port allcreate vlan Servercreate vlan Usercreate vlan Manger定义802.1q标记config vlan Server tag 10config vlan User tag 20config vlan Manger tag 30设定Vlan网关地址:config vlan Server ipa 192.168.41.1/24config vlan User ipa 192.168.40.1/24config vlan Manger ipa 192.168.*.*/24Enable ipforwarding 启用ip路由转发,即vlan间路由Trunk 配置config vlan Server add port 1-3 tconfig vlan User add port 1-3 tconfig vlan manger add port 1-3 t4.VRRP配置enable vrrpconfigure vrrp add vlan UserVlanconfigure vrrp vlan UserVlan add master vrid 10192.168.6.254configure vrrp vlan UserVlan authentication simple-passwordextremeconfigure vrrp vlan UserVlan vrid 10 priority 200configure vrrp vlan UserVlan vrid 10 advertisement-interval15configure vrrp vlan UserVlan vrid 10 preempt5.端口镜像配置首先将端口从VLAN中删除enable mirroring to port 3 #选择3作为镜像口config mirroring add port 1 #把端口1的流量发送到3config mirroring add port 1 vlan default #把1和vlandefault的流量都发送到36.port-channel配置enable sharing <port> grouping<portlist> {port-based |address-based | round-robin} show port sharing //查看配置7.stp配置enable stpd //启动生成树create stpd stp-name //创建一个生成树configure stpd <spanning treename> add vlan <vlanname> {ports<portlist> [dot1d | emistp |pvst-plus]}configure stpd stpd1 priority 16384configure vlan marketing add ports 2-3 stpd stpd1 emistp8.DHCP 中继配置enable bootprelayconfig bootprelay add <dhcp serverip>9.NAT配置Enable nat #启用natStatic NAT Rule Exampleconfig nat add out_vlan_1 map source 192.168.1.12/32 to216.52.8.32/32Dynamic NAT Rule Exampleconfig nat add out_vlan_1 map source 192.168.1.0/24 to216.52.8.1 - 216.52.8.31 Portmap NAT Rule Exampleconfig nat add out_vlan_2 map source 192.168.2.0/25 to216.52.8.32 /28 both portmap Portmap Min-Max Exampleconfig nat add out_vlan_2 map source 192.168.2.128/25 to216.52.8.64/28 tcp portmap 1024 - 819210.OSPF配置enable ospf 启用OSPF进程create ospf area <area identifier>创建OSPF区域configure ospf routerid [automatic |<routerid>] 配置Routeridconfigure ospf add vlan [<vlanname> | all] area <areaidentifier> {passive}把某个vlan加到某个Area中去,相当于Cisco中的network的作用configure ospf area <areaidentifier> add range<ipaddress><mask> [advertise | noadvertise]{type-3 | type-7} 把某个网段加到某个Area中去,相当于Cisco中的network的作用configure ospf vlan <vlan name>neighbor add <ipaddress>OSPF中路由重发布配置enable ospf export direct [cost<metric> [ase-type-1 | ase-type-2]{tag <number>}|<route map>]enable ospf export static [cost<metric> [ase-type-1 | ase-type-2]{tag <number>}|<route map>]enable ospf originate-default {always} cost<metric> [ase-type-1 | ase-type-2]{tag<number>}enable ospf originate-router-id11.SNMP配置enable snmp accessenable snmp trapscreate access-profile <accessprofile> type [ipaddress | vlan]config snmp access-profile readonly[<access_profile> |none]配置snmp的只读访问列表,none是去除config snmp access-profile readwrite[<access_profile> | none]这是控制读写控制config snmp add trapreceiver <ipaddress> {port<udp_port>}community<communitystring> {from<source ip address>} 配置snmp接收host和团体字符串12.安全配置disable ip-option loose-source-routedisable ip-option strict-source-routedisable ip-option record-routedisable ip-option record-timestampdisable ipforwarding broadcastdisable udp-echo-serverdisable irdp vlan <vlan name>disable icmp redirectdisable web 关闭web方式访问交换机enable cpu-dos-protect13.Access-Lists配置create access-list icmp destination sourcecreate access-list ip destination source portscreate access-list tcp destination source portscreate access-list udp destination source ports14.默认路由配置config iproute add default<gateway>15.恢复出厂值,但不包括用户改的时间和用户帐号信息unconfig switch {all}16.检查配置show versionshow configshow sessionshow management 查看管理信息,以及snmp信息show bannershow ports configurationshow ports utilization ?show memory/show cpu-monitoringshow ospfshow access-list {<name> | port<portlist>}show access-list-monitorshow ospf area <areaidentifier>show ospf area detailshow ospf ase-summaryshow ospf interfaces {vlan <vlanname> | area <areaidentifier>}unconfigure ospf {vlan <vlan name>| area <area identifier>}switchshow switchshow configshow diagshow iparpshow iprouteshow ipstatshow logshow tech allshow version detail17.备份和升级软件download image [<hostname> |<ipaddress>]<filename> {primary | secondary} upload image [<hostname> |<ipaddress>]<filename> {primary | secondary}use image [primary | secondary]18.密码恢复。

juniper防火墙常用配置

juniper防火墙常用配置1.Juniper防火墙管理配置的基本信息Juniper防火墙常用管理方式:①通过Web浏览器方式管理。

推荐使用IE浏览器进行登录管理,需要知道防火墙对应端口的管理IP地址;Juniper防火墙缺省管理端口和IP地址:Juniper防火墙缺省登录管理账号:①用户名:②密码:NS-5GT NAT/Route模式下的基本配置注:NS-5GT设备的物理接口名称叫做trust和untrust;缺省Zone 包括:trust和untrust,请注意和接口区分开。

① Unset interface trust ip (清除防火墙内网端口的IP地址);② Set interface trust zone trust(将内网端口trust分配到trust zone);③(设置内网端口trust的IP地址,必须先定义zone,之后再定义IP地址);④ Set interface untrust zone untrust(将外网口untrust分配到untrust zone);⑤(设置外网口untrust的IP地址);⑥(设置防火墙对外的缺省路由网关地址);⑦ Set policy from trust to untrust any any any permit log(定义一条由内网到外网的访问策略。

策略的方向是:由zone trust 到zone untrust,源地址为:any,目标地址为:any,网络服务为:any,策略动作为:permit允许,log:开启日志记录);⑧ Save (保存上述的配置文件)。

NS-25-208 NAT/Route模式下的基本配置我们在做nat地址转换的时候要注意当前内网接口和外网接口的模式,正常的应该是:⑦ Set policy from trust to untrust any any any permit log(定义由内网到外网的访问控制策略);⑧ Save (保存上述的配置文件)3.Juniper防火墙几种常用功能的配置这里讲述的Juniper防火墙的几种常用功能主要是指基于策略的NAT的实现,包括:MIP(映射IP)、VIP(虚拟IP)和DIP,这三种常用功能主要应用于防火墙所保护服务器提供对外服务。

Juniper防火墙基本命令

Juniper防火墙基本命令常用查看命令Get int查看接口配置信息Get int ethx/x查看指定接口配置信息 Get mip查看映射ip关系 Get route查看路由表Get policy id x查看指定策略Get nsrp查看nsrp信息,后可接参数查看具体vsd组、端口监控设置等 Get per cpu de查看cpu利用率信息Get per sessionde查看每秒新建会话信息 Get session查看当前会话信息,后可匹配源地址、源端口、目的地址、目的端口、协议等选项Get session info查看当前会话数量Get system查看系统信息,包括当前os版本,接口信息,设备运行时间等 Get chaiss查看设备及板卡序列号,查看设备运行温度 Get counter stat查看所有接口计数信息Get counter stat ethx/x查看指定接口计数信息Get counter flow zone trust/untrust查看指定区域数据流信息Get counter screen zone untrust/trust查看指定区域攻击防护统计信息Get tech-support查看设备状态命令集,一般在出现故障时,收集该信息寻求JTAC支持常用设置命令Set int ethx/x zone trust/untrust/dmz/ha配置指定接口进入指定区域(trust/untrust/dmz/ha等) Set int ethx/x ip x.x.x.x/xx配置指定接口ip地址Set int ethx/x manage配置指定接口管理选项,打开所有管理选项Set int ethx/x manage web/telnet/ssl/ssh配置指定接口指定管理选项 Set int ethx/x phy full 100mb配置指定接口速率及双工方式 Set int ethx/x phy link-down配置指定接口shutdownSet nsrp vsd id 0 monitor interface ethx/x配置ha监控端口,如此端口断开,则设备发生主/备切换Exec nsrp vsd 0 mode backup手工进行设备主/备切换,在当前的主设备上执行set route 0.0.0.0/0 interface ethernet1/3 gateway 222.92.116.33配置路由,需同时指定下一跳接口及ip地址所有set命令,都可以通过unset命令来取消,相当于cisco中的no所有命令都可以通过“TAB”键进行命令补全,通过“?”来查看后续支持的命令防火墙基本配置create account [admin | user]<username> (创建账户)回车输入密码:再次输入密码:configure account admin (配置账户)回车输入密码:再次输入密码: 2.port配置config ports <portlist> auto off{speed [10 | 100 | 1000]} duplex [half | full] auto off 配置端口的限速和工作模式(全和半) 3.Vlan配置无论是核心还是接入层,都要先创建三个Vlan,并且将所有归于Default Vlan的端口删除: config vlan default del port all 清除默认VLAN里面所有端口 create vlan Server create vlan User创建vlan server user和mangercreate vlan Manger 定义802.1q标记config vlan Server tag 10 config vlan User tag 20 config vlan Manger tag 30 设定Vlan网关地址:config vlan Server ipa 192.168.41.1/24 config vlan User ipa 192.168.40.1/24 config vlan Manger ip a 192.168.*.*/24Enable ipforwarding 启用ip路由转发,即vlan间路由 Trunk 配置config vlan Server add port 1-3 t config vlan User add port 1-3 t config vlan manger add port 1-3 t 4.VRRP配置enable vrrp 开启虚拟路由冗余协议configure vrrp add vlan UserVlan 在VLAN里面添加vrrpconfigure vrrp vlan UserVlan add master vrid 10 192.168.6.254 configure vrrp vlan UserVlan auth entication simple-passwordextreme configure vrrp vlan UserVlan vrid 10 priority 200 configure vrrp vlan UserVlan vrid 10 advertisement-interval15 configure vrrp vlan UserVlan vrid 1 0 preempt 5.端口镜像配置首先将端口从VLAN中删除enable mirroring to port 3 #选择3作为镜像口 config mirroring add port 1 #把端口1的流量发送到3config mirroring add port 1 vlan default #把1和vlandefault的流量都发送到3 6.port-channel 配置enable sharing <port> grouping<portlist> {port-based |address-based | round-robin} show port s haring //查看配置 7.stp配置enable stpd //启动生成树create stpd stp-name //创建一个生成树configure stpd <spanning treename> add vlan <vlanname> {ports<portlist> [dot1d | emistp |pvst -plus]}configure stpd stpd1 priority 16384configure vlan marketing add ports 2-3 stpd stpd1 emistp 8.DHCP 中继配置 enable bootprelay config bootprelay add <dhcp serverip> 9.NAT配置Enable nat #启用nat Static NAT Rule Exampleconfig nat add out_vlan_1 map source 192.168.1.12/32 to216.52.8.32/32 Dynamic NAT Rule Exam pleconfig nat add out_vlan_1 map source 192.168.1.0/24 to216.52.8.1 - 216.52.8.31 Portmap NAT R ule Exampleconfig nat add out_vlan_2 map source 192.168.2.0/25 to216.52.8.32 /28 both portmap Portmap Min-Max Exampleconfig nat add out_vlan_2 map source 192.168.2.128/25 to216.52.8.64/28 tcp portmap 1024 - 819 2 10.OSPF配置enable ospf 启用OSPF进程create ospf area <area identifier>创建OSPF区域configure ospf routerid [automatic |<routerid>] 配置Routeridconfigure ospf add vlan [<vlanname> | all] area <areaidentifier> {passive}把某个vlan加到某个Area中去,相当于Cisco中的 network的作用configure ospf area <areaidentifier> add range<ipaddress><mask> [advertise | noadvertise]{type-3 | type-7} 把某个网段加到某个Area中去,相当于Cisco中的network的作用configure ospf vlan <vlan name>neighbor add <ipaddress> OSPF中路由重发布配置enable ospf export direct [cost<metric> [ase-type-1 | ase-type-2]{tag <number>} |<route map>] enable ospf export static [cost<metric> [ase-type-1 | ase-type-2]{tag <number>} |<route map>] enable ospf originate-default {always} cost<metric> [ase-type-1 | ase-type-2]{tag <number>} enable ospf originate-router-id 11.SNMP配置enable snmp access启用SNMP访问 enable snmp traps启用SNMP限制create access-profile <accessprofile> type [ipaddress | vlan]config snmp access-profile readonly[<access_profile> |none]配置snmp的只读访问列表,none 是去除config snmp access-profile readwrite[<access_profile> | none]这是控制读写控制 config snmp add trapreceiver <ipaddress> {port<udp_port>}community<communitystring> {from<source ip address>} 配置snmp接收host和团体字符串 12.安全配置disable ip-option loose-source-route禁止散发源路由 disable ip-option strict-source-route禁止静态源路由 disable ip-option record-route 禁用路由记录。

juniper防火墙命令大全(中文)

本文纯属个人爱好进行翻译整理的,如有差错望谅解并给出改正,现在正学习juniper防火墙相关知识,如有想一起研究探讨的朋友请加QQ 64064996 共同研究,一起进步!期待….高手进来执教~~~~~~~~~~~~~~ 群:154168237 加QQ与群的朋友请标明 IT爱好者,谢谢#---表示翻译不一定准确*---表示常用命令>get ?Address show address book 显示地址信息admin show admin information 显示管理员信息alarm show alarm info 显示报警信息alg application layer gateway information 应用层网关信息alg-portnum get ALG port num 获得ALG接口号码alias get alias definitions 得到别名定义arp show ARP entries 显示ARP记录asp aspattack show attacks 显示攻击信息auth show authentication information 显示登陆信息认证信息auth-server authentication server settings 认证服务器设置backup backup information 备份信息chassis show chassis information 显示机架信息(机架温度….)clock show system clock 显示系统时钟config show system configuration 显示系统配置信息console show console parameters 显示控制台参数设置counter show counters 显示计数器仪表di get deep inspection parameters 深入检测参数dialer get dialer information 得到拨号器信息dip show all dips in a vsys or root 显示所有dip里的虚拟系统或者根dip-in show incoming dip table info 显示进入DIP表的信息dns show dns info 显示DNS信息domain show domain name 显示域名dot1x display IEEE802.1X global configuration 显示IEEE802.1X全局配置driver show driver info 显示驱动信息envar show environment variables 显示环境变量信息event show event messages 显示事件消息file show file information 显示文件信息firewall show firewall protection information 显示防火墙保护信息gate show gate info 阀门信息显示global-pro global-pro settings 全局设置 #group show groups 显示组信息group-expression group expressions details 组的表达方式详细信息hostname show host name 显示主机名igmp IGMPike get IKE info 得到密钥信息infranet Infranet Controller configuration Infranet控制器配置interface show interfaces 显示接口信息ip get ip parameters 获得IP参数ip-classification Show IP classification 显示IP分类ippool get ippool info 得到IP地址池信息ipsec get ipsec information 得到安全协议的信息irdp show IRDP status 显示IRDP的状态地位l2tp get l2tp information 得到L2TP的信息license-key get license key info 得到许可证密钥信息log show log info 显示日志信息mac-learn show mac learning table 透明模式下显示MAC地址信息memory show memory info 显示内存信息mip show all mips in a vsys or root 显示所有MIP的虚拟系统或者根multicast-group-policy multicast group policy 多播组策略nrtp show nrtp information 显示NRTP信息nsmgmt show NSM agent status/configuration 显示NSM代理/配置状态nsrp show nsrp info 显示冗余协议信息ntp get ntp parameters 得到NTP参数os show task information 显示任务信息password-policy password policy 密码策略performance get performance info 获得性能信息pim show global PIM-SM information 显示全球sm信息#pki show the pki settings 显示pki 设置参数policy show policy 显示策略信息ppp get PPP settings 得到PPP设置参数pppoe how pppoe configuration and statistics 如何配置和统计pppoe # proxy-id vpn proxy-id setting vpn 代理ID的设置信息rm show resource management info 显示资源管理信息route show routes in a vrouter 查看路由信息sa show security association 显示安全协议sa-filter config debug message per SA filter 过滤器 #scheduler show scheduler 显示虚拟机信息scp show SCP status 显示SCP 状态service show service book 显示服务目录session show all sessions 显示所有会话信息snmp show SNMP information 显示简单网络管理协议的信息snmpwalk snmp walk ?socket show socket info 显示插座信息ssh show SSH status 显示SSH 状态ssl show ssl info 显示ssl 信息syslog show syslog information 显示系统日志信息system show system info 显示系统信息tech-support show tech support information 显示技术支持信息timer show timer info 显示时钟计时器信息traffic-shaping show traffic shaping info 显示传输形成信息 #url show url filter information 显示 URL 过滤信息user show user 显示用户信息user-group user group settings 用户组设置vip show virtual IP info 显示虚拟IP信息vpn show vpn session 显示VPN会话信息vpn-group Keyword for showing vpn group setup vpn关键字组的设置vpnmonitor show vpn monitor parameters显示vpn监控参数vrouter show virtual router info 显示虚拟路由器信息webauth webauth settings webauth设置webtrends show webtrends information 显示电子商务信息xauth get xauth information 得到扩展认证的信息xlate show xlate ctx infozone configure zone 配置区域> ?Clear clear dynamic system info 清晰的动态系统信息Delete delete persistent info in flash 删除信息:在flash中持续exec exec system commands 执行系统命令exit exit command console 退出命令控制台get get system information 获得系统信息mtrace multicast traceroute from source to destination 多播traceroute从来源到目的地ping ping other hostreset reset system 重启系统save save command 保存命令set configure system parameters 配置系统参数命令trace-route trace route 跟踪路由到目的地址unset unconfigure system parameters 删除系统配置参数>clear ?admin clear admin information 清除的管理员信息alarm clear alarm infoalg application layer gateway information 应用层网关信息arp clear ARP entries in the current vsys 明确在当前vsys ARP条目auth clear user authentication table 清除用户认证表cluster cluster option 集群选择config clear config related setting 清除相关配置设定counter clear counters 清除接口计数器dbuf clear debug buffer 清除debug 缓冲器dhcp clear dhcp 清除dhcpdip-in clear incoming dip entries 清除进入dip条目dns clear dns cache table 清除dns缓存服务器dot1x clear IEEE802.1X info 清除IEEE802.1X信息event clear event messages 清除事件消息igmp IGMPike Clear IKE info 清除 IKE 信息ike-cookie clear ike cookieinterface clear interfaces 清除接口ippool clear ippool info 清除ip地址池信息ipsec get ipsec information 得到网际协议安全信息l2tp clear l2tp 清除 2层隧道协议log clear log info 清除日志信息mac-learn clear mac learning tablemulticast clear multicast informationnrtp clear nrtp resourcesnsrp clear nsrp infopppoe clear pppoe statisticssa clear sa ike valuesa-statistics clear statistics in security associationsession clear session tablesnmp clear snmptraffic-shaping clear traffic shaping paramtersvrouter clear vrouter param> delete ?Cluster cluster option 删除集群选择Crypto delete crypto info 删除密码信息file delete a file 删除一个文件node_secret clear SecurID stored node secret 清除存储节点SecurID秘密nsmgmt delete nsmgmt private/public keys 删除nsmgmt私人和公共钥匙pki delete a PKI object 删除一个PKI对象ssh delete SSH 删除 SSHccie-> exec ?admin exec ADMIN commands 执行管理员命令alg application layer gateway information 执行应用层网关信息attack-db perform attack database update or checking数据库进行更新或攻击的检查auth user authentication actions 用户身份认证的行为backup exec backup command 执行备份命令config config exec command 配置执行命令dhcp exec dhcp command执行dhcp命令dialer exec dialer commands 执行拨号器命令dns refresh all dns entries 刷新所有dns条目igmp IGMPike IKE exec commands 执行密钥命令infranet Infranet Confroller configurationinterface Interface configuration 执行接口配置license-key set feature configuration 设置功能配置log exec log commands 执行日志命令modem exec modem Hayes Command Set 执行的命令集现代海耶斯nsrp exec nsrp commandsntp exec ntp command执行nsrp命令password perform password verification 执行密码验证pki PKI exec commands 执行命令policy policy verify 执行策略验证pppoe maintain pppoe connection 保持pppoe连接proxy-id exec proxy id update command执行代理身份更新命令save save command 保存命令ssh exec SSH commands 执行 SSH 命令switch test switch module 测试交换机模块syslog syslog configuration 执行系统日志配置usb-device exec usb command 执行USB 命令vrouter execute vrouter commands 虚拟路由命令ccie-> exit ?<return><string>> mtrace ?由源向目标跟踪解析组播地址路径destination mtrace to the destination mtrace到目的地source mtrace from source mtrace从源> ping ?<return><string> host name> reset ?<return>no-prompt no confirmation 无法确认save-config save configurations 保存配置> save ?<return>attack-db save attack database 保存攻击数据库config save configurations 保存配置image-key save image key 保存关键图像software save software 保存软件ccie-> set ?address define address book entry 定义通讯录条目admin admin commandalarm set alarm parameters 参数设置闹钟alg attach algalias set alias 设置别名arp set arp entries arp条目集attack set attack 设置攻击auth user authentication settings 用户认证设置auth-server authentication server settings 认证服务器设置clock system clock adjustment 系统时钟调整common-criteria Common Criteria function 普遍的标准功能config set/unset config 设置/删除配置console console parameters 控制台参数dbuf set debug buffer 缓冲设置调试di set deep inspection parameters 深度检测参数设置dialer set dialer parameters 拨号器参数设置dip port-translated dip attribute & dip group configuration dns dns configuration dns配置domain domain name 域名envar set environment variables 设置环境变量ffilter flow filter configuration 流过滤配置fips-mode FIPS mode functionfirewall enable firewall protection 使防火墙保护flow flow configuration 流程配置group define address/ser vice groups 定义地址/ ser副组group-expression group expression details 集团表达细节hostname name of this host 主机名ike config Internet Key Exchange 配置网络匙交换infranet Infranet Controller configuration Infranet控制器配置interface interface command接口命令ip set ip parameters设置IP参数ippool ippool settingsipsec set ipsec access sessionl2tp l2tp configuration l2tp配置license-key license-key 密钥许可证log set log config 配置日志信息mac configure static mac entry into mac learning table 配置静态mac进入MAC学习表multicast-group-policy multicast group policy 多播组策略nsmgmt set NSM agent configuration NSM代理配置设置nsrp NetScreen Redundancy Protocol command NetScreen冗余协议命令ntp set ntp parameters ntp参数设置password-policy password policy 密码策略pki PKI Configuration PKI配置policy policy configuration 策略配置ppp set PPP settings 设置PPP设置pppoe pppoe configuration pppoe配置proxy-id vpn proxy-id setting vpn proxy-id设置sa-filter config debug message per SA filter 配置调试信息/ SA的过滤器scheduler scheduler parameters 调度参数scp set SCP 集单片机service service configuration 服务配置snmp snmp command snmp(简单网络管理协议)命令ssh set SSHssl set ssl configuration ssl配置设置syslog syslog configuration syslog配置tftp tftp settings 配置设置timer timer configurationtraffic-shaping set traffic shaping infourl Web filtering configuration 网页过滤配置user user database 用户数据库user-group user group settings 用户组设置vip virtual ip configuration虚拟ip配置vpn vpn configuration vpn配置vpn-group Keyword for define vpn group 为定义vpn关键字组vpnmonitor vpn monitor parameters vpn监测参数vrouter configure vrouter 配置vrouterwebauth webauth settings webauth设置webtrends webtrends configurat ionxauth xauth configurationzone configure security zone 配置的安全地带。

(精选文档)Juniper-SSG防火墙配置手册

Juniper SSG防火墙配置手册初始化设置 (2)Internet网络设置 (6)一般策略设置 (15)VPN连接设置 (27)初始化设置1.将防火墙设备通电,连接网线从防火墙e0\2口连接到电脑网卡。

2.电脑本地连接设置静态IP地址,IP地址192.168.1.2(在192.168.1.0/24都可以),子网掩码255.255.255.0,默认网关192.168.1.1,如下图:3.设置好IP地址后,测试连通,在命令行ping 192.168.1.1,如下图:4.从IE浏览器登陆防火墙web页面,在地址栏输入192.168.1.1,如下图向导选择最下面No, skip——,然后点击下面的Next:5.在登录页面输入用户名,密码,初始均为netscreen,如下图:6.登陆到web管理页面,选择Configuration – Date/Time,然后点击中间右上角Sync Clock With Client选项,如下图:7.选择Interfaces – List,在页面中间点击bgroup0最右侧的Edit,如下图:8.此端口为Trust类型端口,建议IP设置选择Static IP,IP Address输入规划好的本地内网IP地址,如192.168.22.1/24,Manage IP 192.168.22.1。

之后勾选Web UI,Telnet,SSH,SNMP,SSL,Ping。

如下图:Internet网络设置1.修改本地IP地址为本地内网IP地址,如下图:2.从IE浏览器打开防火墙web页面,输入用户名密码登陆,如下图:3.选择Interfaces – List,点击页面中ethernet0/0最右侧的Edit选项,如下图:4.此端口为Untrust类型端口,设置IP地址有以下三种方法:(根据ISP提供的网络服务类型选择)A.第一种设置IP地址是通过DHCP端获取IP地址,如下图:B.第二种设置IP地址的方法是通过PPPoE拨号连接获取IP,如下图,然后选择Create new pppoe setting,在如下图输入本地ADSL pppoe拨号账号,PPPoE Instance输入名称,Bound to Interface选择ethernet0/0,Username和Password输入ADSL账号密码,之后OK,如下图:PPPoE拨号设置完毕之后,点击Connect,如下图:回到Interface –List,可以看到此拨号连接的连接状态,如下图:ethernet0/0右侧PPPoE一栏有一个红叉,表示此连接已经设置但未连接成功,如连接成功会显示绿勾。

Juniper SRX防火墙配置手册-命令行模式

Juniper SRX防火墙简明配置手册目录一、JUNOS操作系统介绍 (3)1.1 层次化配置结构 (3)1.2 JunOS配置管理 (4)1.3 SRX主要配置内容 (5)二、SRX防火墙配置对照说明 (6)2.1 初始安装 (6)2.1.1 登陆 (6)2.1.2 设置root用户口令 (6)2.1.3 设置远程登陆管理用户 (7)2.1.4 远程管理SRX相关配置 (7)2.2 Policy (8)2.3 NAT (8)2.3.1 Interface based NAT (9)2.3.2 Pool based Source NAT (10)2.3.3 Pool base destination NAT (11)2.3.4 Pool base Static NAT (12)2.4 IPSEC VPN (13)2.5 Application and ALG (15)2.6 JSRP (15)三、SRX防火墙常规操作与维护 (19)3.1 设备关机 (19)3.2设备重启 (20)3.3操作系统升级 (20)3.4密码恢复 (21)3.5常用监控维护命令 (22)Juniper SRX防火墙简明配置手册SRX系列防火墙是Juniper公司基于JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

目前Juniper公司的全系列路由器产品、交换机产品和SRX安全产品均采用统一源代码的JUNOS操作系统,JUNOS是全球首款将转发与控制功能相隔离,并采用模块化软件架构的网络操作系统。

JUNOS作为电信级产品的精髓是Juniper真正成功的基石,它让企业级产品同样具有电信级的不间断运营特性,更好的安全性和管理特性,JUNOS软件创新的分布式架构为高性能、高可用、高可扩展的网络奠定了基础。

基于NP架构的SRX系列产品产品同时提供性能优异的防火墙、NAT、IPSEC、IPS、SSL VPN和UTM等全系列安全功能,其安全功能主要来源于已被广泛证明的ScreenOS操作系统。

juniper基本配置

作者:红盟过客CCIE理论RHCEQQ:369136929时间:2007年夏天地点:浙江杭州软件:Visio2003CorelDRAW12WPS2007SecureCRT5.1Juniper常用命令设置用用户名密码juniper->set admin user redhat password redhat设置防火墙名juniper->set host ccieccie->更改用户密码ccie->set admin password123456设置密码长度,必需自己也满足设置长度ccie->set admin password restrict length6重置设备到出厂缺省设置如果丢失了admin密码,可以使用下列步骤将NetScreen设备重置为其缺省设置。

此时将会丢失配置内容,但会恢复设备访问。

要执行此操作,需要建立控制台连接.1.出现登录提示时,键入设备的序列号。

2.出现密码提示时,再次键入该序列号。

将显示以下消息:!!!!Lost Password Reset!!!!You have initiated a command to reset the device to factory defaults,clearing allcurrent configuration,keys and settings.Would you like to continue?y/n3.按Y键。

将显示以下消息:!!Reconfirm Lost Password Reset!!If you continue,the entire configuration of the device will be erased.Inaddition,a permanent counter will be incremented to signify that this device has been reset.This is your lastchance to cancel this command.If you proceed,the device will return to factory default configuration,whichis:System IP:192.168.1.1;username:netscreen;password:netscreen.Would you like to continue?y/n4.按Y键重置设备。

juniper防火墙简单配置(Juniper firewall simple configuration)

juniper防火墙简单配置(Juniper firewall simple configuration)取消重点保护使设置时钟的时区7设置时钟DST重复启动2 0 3日02:00结束平日1 0 11 02:00vrouter信任虚拟共享设置设置“不信任vrouter VR”出口集vrouter信任VR”设置自动路径导出出口集appleichat使ALG不appleichat重新装配使ALG集ALG SCTP使认证服务器设置“本地”ID 0认证服务器设置“本地”服务器名称“地方”认证服务器设置“本地”ID 1认证服务器设置“本地”服务器名称“地方”设置默认的认证服务器认证的“地方”设置认证RADIUS记帐端口1646设置管理员名称”txbfhq”设置管理员密码”npd4p / ryerllc51dfsub2fgt96d5on”设置管理访问尝试1集失败960管理员访问锁设置管理员认证网络超时0设置管理认证服务器的“本地”设置管理员认证远程根设置管理格式设置区的“信任”vrouter信任VR”设置区的“不信任”的vrouter信任VR”集区dmz vrouter信任VR”集区”vrouter VLAN”“信任VR”设置区的“不信任”的信任vrouter屯“VR”设置区的“信任”的TCP RST不带“不信任”的块不带“不信任”的TCP RST集区”管理”模块不带“V1信任“TCP RST不带“V1不信任”的TCP RST不带“DMZ”TCP RST不带“v1-dmz”TCP RST不带“VLAN”TCP RST设置区的“信任”屏幕IP欺骗基于区不带“不信任”的屏幕的泪滴不带“不信任”的屏幕SYN洪水不带“不信任”的屏幕平死不带“不信任”的屏幕的IP筛选器SRC 不带“不信任”的屏幕的土地设置区的“不信任”的屏幕区基于IP欺骗集区V1不信任”的屏幕的泪滴集区V1不信任”的屏幕SYN洪水集区V1不信任”的屏幕平死集区V1不信任”屏幕的IP筛选器SRC集区V1不信任”屏幕的土地集区dmz屏幕报警不降集区“DMZ”屏幕上的隧道集区dmz屏幕ICMP洪水集区dmz屏幕泛滥集区dmz屏幕WinNuke集区dmz屏幕端口扫描集区dmz屏幕IP扫描集区“DMZ”屏幕的泪滴集区dmz屏幕SYN洪水集区dmz屏幕IP欺骗集区dmz屏平死集区“DMZ”屏幕的IP筛选器SRC 集区“DMZ”屏幕的土地集区“DMZ”屏幕的SYN片段集区dmz屏幕TCP没有国旗集区dmz筛选未知协议集区dmz屏幕IP不坏的选择集区“DMZ”屏幕的IP记录路由集区“DMZ”屏幕选择IP时间戳集区dmz屏幕IP安全选择集区dmz屏幕IP松散的src路径集区dmz屏幕IP严格的src路径集区“DMZ”屏幕选择IP流集区dmz屏幕ICMP片段集区dmz ICMP大屏幕集区dmz屏幕同翅集区dmz屏翅无确认集区dmz屏幕限制会话的源IP集区dmz屏幕SYN ACK ACK代理集区dmz屏幕块碎片集区dmz屏幕限制会话的IP目标集区dmz屏幕组件块拉链集区dmz屏幕组件块罐集区dmz屏幕组件块EXE集区dmz屏幕组件阻止ActiveX集区dmz屏幕ICMP ID集区dmz屏幕TCP扫描集区dmz屏幕UDP扫描集区dmz屏幕IP欺骗下降RPF路由设置界面“Ethernet0 / 0区”“信任”设置界面“Ethernet0 / 1“区”非军事区”设置界面“Ethernet0 / 2区”“不信任”设置界面“Ethernet0 / 3“区”V1空”设置IP 10.0.3.9/24接口Ethernet0 / 0设置NAT接口Ethernet0 / 0设置接口VLAN1的IP设置IP 192.168.2.1/24接口Ethernet0 / 1 设置NAT接口Ethernet0 / 1设置IP 218.89.188.50/24接口Ethernet0 / 2 设置NAT接口Ethernet0 / 2设置接口VLAN1绕过其他IPSec设置接口VLAN1旁路非IP设置接口Ethernet0 / 0 IP管理设置接口Ethernet0 / 1 IP管理设置接口Ethernet0 / 2 IP管理设置接口Ethernet0 / 1管理SSH设置管理Telnet接口Ethernet0 / 1设置管理SNMP接口Ethernet0 / 1设置接口Ethernet0 / 1管理SSL设置接口Ethernet0 / 1管理网络设置接口Ethernet0 / 2管理平设置接口Ethernet0 / 2管理SSH设置管理Telnet接口Ethernet0 / 2设置管理SNMP接口Ethernet0 / 2设置接口Ethernet0 / 2管理SSL设置接口Ethernet0 / 2管理网络设置接口Ethernet0接口IP 8079 / 1 VIP“http”218.89.189.232设置接口Ethernet0接口IP 8080 / 1 VIP“http”218.89.188.50设置接口Ethernet0接口IP 8077 / 1 VIP“http”10.0.3.10设置接口Ethernet0接口IP 8078 / 1 VIP“http”10.0.3.9设置界面“Ethernet0 / 2“218.89.188.50主机子网掩码255.255.255.255 10.0.3.10 MIP VR”信任VR”设置流量没有TCP序列检查设置流SYN校验设置流TCP SYN位检查设置流量反向路径清晰的文本选择设置流量反向路由隧道总是设置默认的权限模式PKI SCEP“自动”设置默认路径部分PKI X509证书设置地址的“信任”“10.0.3.1 / 24“10.0.3.1 255.255.255.0设置地址的“信任”“218.89.189.1 / 24“218.89.189.1 255.255.255.0设置地址“DMZ”“123”192.168.2.3 255.255.255.255设置地址“DMZ”kbx”10.0.3.10 255.255.255.0设置地址“DMZ”oda1”1.2.1.8 255.255.255.255设置地址“DMZ”oda2”1.2.1.8 255.255.255.255设置用户“恒源祥”UID 3设置用户“恒源祥”型奥特湾设置用户“恒源祥”密码“rvx4ldt9nz8bftsee1cajiiyq + nq9j3hyq = =“设置用户“恒源祥”“启用”设置用户“DW”UID 4设置用户“DW”型奥特湾设置用户“DW”密码“jbbrzotvn7ma6ssjcacxvyrw9jnjo3uwmg = =“设置用户“DW”“启用”设置用户的“kbx UID 1设置用户的“kbx”型奥特湾设置用户的“kbx“密码”sbofmfycngvprksk1mcvhzgdovnjbjd5rq = =“设置用户的“kbx”“启用”设置密码策略出口设置IKE响应不良SPI 1集艾克IKEv2 IKE SA软寿命60撤消艾克ikeid枚举撤消艾克DOS保护设置访问会话启用IPSec集IPSec接入会话最大5000集IPSec接入会话上限0集IPSec接入会议门槛降低0集IPSec接入会话dead-p2-sa-timeout 0 设置IPSec接入会话日志错误设置IPSec接入会话信息交换连接设置IPSec接入会话使用错误日志设置“不信任vrouter VR”出口集vrouter信任VR”出口设置URL协议Websense出口将策略ID从“信任”设置为“信任”、“任何”、“任何”、“任何”允许日志。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Juniper防火墙基本命令常用查看命令Get int查看接口配置信息Get int ethx/x查看指定接口配置信息Get mip查看映射ip关系Get route查看路由表Get policy id x查看指定策略Get nsrp查看nsrp信息,后可接参数查看具体vsd组、端口监控设置等Get per cpu de查看cpu利用率信息Get per sessionde查看每秒新建会话信息Get session查看当前会话信息,后可匹配源地址、源端口、目的地址、目的端口、协议等选项Get session info查看当前会话数量Get system查看系统信息,包括当前os版本,接口信息,设备运行时间等Get chaiss查看设备及板卡序列号,查看设备运行温度Get counter stat查看所有接口计数信息Get counter stat ethx/x查看指定接口计数信息Get counter flow zone trust/untrust查看指定区域数据流信息Get counter screen zone untrust/trust查看指定区域攻击防护统计信息Get tech-support查看设备状态命令集,一般在出现故障时,收集该信息寻求JTAC支持常用设置命令Set int ethx/x zone trust/untrust/dmz/ha配置指定接口进入指定区域(trust/untrust/dmz/ha等)Set int ethx/x ip 配置指定接口ip地址Set int ethx/x manage配置指定接口管理选项,打开所有管理选项Set int ethx/x manage web/telnet/ssl/ssh配置指定接口指定管理选项Set int ethx/x phy full 100mb配置指定接口速率及双工方式Set int ethx/x phy link-down配置指定接口shutdownSet nsrp vsd id 0 monitor interface ethx/x配置ha监控端口,如此端口断开,则设备发生主/备切换Exec nsrp vsd 0 mode backup手工进行设备主/备切换,在当前的主设备上执行set route interface ethernet1/3 gateway 配置路由,需同时指定下一跳接口及ip地址所有set命令,都可以通过unset命令来取消,相当于cisco中的no所有命令都可以通过“TAB”键进行命令补全,通过“?”来查看后续支持的命令防火墙基本配置create account [admin | user]<username> 回车输入密码:再次输入密码:configure account admin 回车输入密码:再次输入密码:配置config ports <portlist> auto off{speed [10 | 100 | 1000]} duplex [half | full] auto off配置无论是核心还是接入层,都要先创建三个Vlan,并且将所有归于Default Vlan的端口删除:config vlan default del port allcreate vlan Servercreate vlan Usercreate vlan Manger定义标记config vlan Server tag 10config vlan User tag 20config vlan Manger tag 30设定Vlan网关地址:config vlan Server ipa vlan User ipa vlan Manger ipa .*.*/24Enable ipforwarding 启用ip路由转发,即vlan间路由Trunk 配置config vlan Server add port 1-3 tconfig vlan User add port 1-3 tconfig vlan manger add port 1-3 t配置enable vrrpconfigure vrrp add vlan UserVlanconfigure vrrp vlan UserVlan add master vrid vrrp vlan UserVlan authenticationsimple-passwordextremeconfigure vrrp vlan UserVlan vrid 10 priority 200configure vrrp vlan UserVlan vrid 10 advertisement-interval15configure vrrp vlan UserVlan vrid 10 preempt5.端口镜像配置首先将端口从VLAN中删除enable mirroring to port 3 #选择3作为镜像口config mirroring add port 1 #把端口1的流量发送到3config mirroring add port 1 vlan default #把1和vlandefault的流量都发送到3配置enable sharing <port> grouping<portlist> {port-based |address-based | round-robin} show port sharing 全配置disable ip-option loose-source-routedisable ip-option strict-source-routedisable ip-option record-routedisable ip-option record-timestampdisable ipforwarding broadcastdisable udp-echo-serverdisable irdp vlan <vlan name>disable icmp redirectdisable web 关闭web方式访问交换机enable cpu-dos-protect-Lists配置create access-list icmp destination sourcecreate access-list ip destination source portscreate access-list tcp destination source portscreate access-list udp destination source ports14.默认路由配置config iproute add default<gateway>15.恢复出厂值,但不包括用户改的时间和用户帐号信息unconfig switch {all}16.检查配置show versionshow configshow sessionshow management 查看管理信息,以及snmp信息show bannershow ports configurationshow ports utilization ?show memory/show cpu-monitoringshow ospfshow access-list {<name> | port<portlist>}show access-list-monitorshow ospf area <areaidentifier>show ospf area detailshow ospf ase-summaryshow ospf interfaces {vlan <vlanname> | area <areaidentifier>} unconfigure ospf {vlan <vlan name>| area <area identifier>} switchshow switchshow configshow diagshow iparpshow iprouteshow ipstatshow logshow tech allshow version detail17.备份和升级软件download image [<hostname> |<ipaddress>]<filename> {primary | secondary} upload image [<hostname> |<ipaddress>]<filename> {primary | secondary}use image [primary | secondary]18.密码恢复。

Extreme交换机在你丢失或忘记密码后,需要重新启动交换机,常按空格键,进入Bootrom 模式,输入“h”,选择“d: Force Factory default configuration”清除配置文件,最后选择“f: Boo t onboard flash”重新启动后密码会被清除掉。

注意:恢复密码后,以前的配置文件将会被清空。

对于extreme x450e-48p 进入bootrom 后输入h,然后boot 1 回车即可licese 的添加:enable licese xxxx-xxxx-xxxx-xxxx-xxxx会提示添加成功,显示Advanced Edge为成功# show licensesEnabled License Level:Advanced EdgeEnabled Feature Packs:None步骤:a,# show versionSwitch : 800190-00-04 0804G-80211 Rev BootROM: IMG: :Image : ExtremeXOS version v1161b9 byrelease-manageron Wed Nov 29 22:40:47 PST 2006BootROM : 其中0804G-80211 为交换机的serial numberb然后在装有licese的信封里找到voucher serial numberc根据这两个serial number 在指定网站上查找liceses 的key 共16位,d然后enable licese输入key值即可NS系列防火墙安装与管理NetScreen防火墙支持多种管理方式:WEB管理,CLI (Telnet)管理等,由于一般调试工作中,我们最常用的也就是前面两种。