https请求的抓包方法

charles中sslproxy设置(https抓包)

charles中sslproxy设置(https抓包)

以下针对PC抓包进⾏介绍:

PC端设置

1、启动Charles软件,在菜单中找到 Help -> SSL Proxying ->Install Charles Root Certificate.(安装导⼊证书:跟随提⽰完成就可)

2、菜单中找到 proxy -> SSL proxy setting -> 勾选Enable SSL Proxying -> locations ⾥添加⼀个 host 为 * 的通配符即可通配所有域名(否则charles抓包时会存在过滤掉某些请求的情况,host和port填上*,表⽰匹配抓取所有的请求)

注意:只要在PC上进⾏抓取https的请求,就要这样去勾选上并启⽤

⼿机端设置(同fiddler)

1、设置⼿机wifi 的代理 ip 和端⼝号(将⼿机和电脑所处⽹络保持⼀致)--实在不清楚就百度

2、⼿机上设置IP和端⼝,如果不知道可在安装charles的电脑上cmd查看ip地址,然后还需要在charles上设置端⼝;(设置端⼝就如同⼀个验证码,两端保持⼀致才能实现通信)

此时下载的是个.pem 格式的,需要⼿动更改为.crt 格式),在⼿机上:系统设置→更多设置→系统安全→加密与凭据→从存储设备安装

4、根据提⽰下⼀步直⾄安装完成。

mac下的抓包工具Charles(Https抓包教程)

mac下的抓包⼯具Charles(Https抓包教程)转载在mac下⾯,居然没有好的抓包⼯具,这让我⼗分纠结,毕竟不可能为了抓⼀个http包就跑到win下折腾。

或许有⼈说tcpdump这么好的⼯具,你怎么不⽤。

说实话,tcpdump太复杂了,我还没有细看,再加上不是所见所得,所以,⽤起来不是那么习惯⼜有⼈说,wireshark怎么不⽤?好吧,其实我是有装wireshark,只是启动的时候会启动XQuartz,有点慢,当然这不是主要的,⽽是wireshark功能太强⼤了,以⾄于都不会写过滤器。

也有⼈说,图⽅便的话,完全可以⽤chrome⾃带的抓包⼯具啊?在没有找到这个⼯具之前,你可以尝试在地址栏输⼊:chrome://chrome-urls/,你会发现chrome原来有这么多的隐藏⼯具,嗯。

我要说的就是其中的⼀个:chrome://net-internals/ ,在Events中,你可以进⾏过滤,不过,针对https的包,内容没法显⽰越来越怀念windows下⾯,smartsniff完全就是wireshark的简化版,抓起包来刷刷的,过滤数据也很⽅便。

当然,mac下⾯的charles就真⼼不错了,试⽤了⼀下,果然对于https的包也能够抓取。

这⾥有⼀个简单的教程(实际操作略有出⼊):HTTP抓包1. 打开Charles程序2. 查看Mac电脑的IP地址,如192.168.1.73. 打开iOS设置,进⼊当前wifi连接,设置HTTP代理Group,将服务器填为上⼀步中获得的IP,即192.168.1.7,端⼝填88884. iOS设备打开你要抓包的app进⾏⽹络操作5. Charles弹出确认框,点击Allow按钮即可HTTPS抓包1. 下载Charles证书,解压后导⼊到iOS设备中(将crt⽂件作为邮件附件发给⾃⼰,再在iOS设备中点击附件即可安装;也可上传⾄dropbox之类的⽹盘,通过safari下载安装)2. 在Charles的⼯具栏上点击设置按钮,选择Proxy Settings…3. 切换到SSL选项卡,选中Enable SSL Proxying,别急,选完先别关掉,还有下⼀步4. 这⼀步跟Fiddler不同,Fiddler安装证书后就可以抓HTTPS⽹址的包了,Charles则⿇烦⼀些,需要在上⼀步的SSL选项卡的Locations表单填写要抓包的域名和端⼝,点击Add按钮,在弹出的表单中Host填写域名,⽐如填,Port填443接下来就跟HTTP抓包⼀样了---EOF---上⽂中的⼀些操作,其实是有点出⼊的(HTTPS)抓包MAC OS XDownload and unzip the . The bundle contains the Charles CA Certificate file.Run the Keychain Access utility from the Applications/Utilities folder. This tool enables you to manage your certificates.Choose the "login" keychain then go to the File menu and choose Import. Choose the .crt file you downloaded above, and ensure that the login keychain is chosen in the dropdown menu.Complete the import and the Charles CA SSL Certificate will now be trusted for your login account.Move the Charles Proxy SSL Proxying certificate from your login keychain to the System keychain by drag-and-drop if you want all users on the machine to trust it.You will need to quit and reopen Safari to see the change.GOOGLE CHROMEOn Mac OS X, please follow the instructions for Mac OS X above. These instructions only apply on Windows.Open the Options dialog, go to the "Under the Hood" tab, then click the "Manage certificates" button.Go to the Trusted Root Certification Authorities tab and click Import.Find the charles-proxy-ssl-proxying-certificate.crt file. On Windows and Linux it is in the docs directory in your Charles installation directory. On Mac OS X (or if you can’t find it) you can download and unzip .Choose the charles-proxy-ssl-proxying-certificate.crt file, then click Next and Finish, leaving the default options, until you complete theimport. Chrome will now always trust certificates signed by Charles.After importing you can delete the charles-proxy-ssl-proxying-certificate.crt file if you downloaded it.---如果⽤chrome,那就直接可以使⽤/如果firefox,会有插件提⽰你安装/如果是safari,则需要打开证书管理器,将刚才导⼊的证书把login改为system(这样所有⽤户就都能使⽤了,不过都是⾃⼰的电脑,⽆所谓了),safari可能需要重启下浏览器经此,我终于可以抓包了。

iPhone上网络抓包方法详解

iPhone上⽹络抓包⽅法详解

iPhone上⽹络抓包⽅法详解

Mac上常⽤抓包⼯具: Charles, Fiddler, Wireshark

Wi-Fi环境下抓包 (以Charles为例)

1. Mac和iPhone连接相同Wi-Fi

2. 打开Charles,Help->Local IP Address

3. 打开iPhone⽆线局域⽹设置,选中连接的Wi-Fi,配置代理,服务器输⼊步骤2中的ip地址,端⼝号默认8888

4. 设置好之后,就可以在Charles中看到⼿机上的所有请求

Charles还有许多其他的功能,可以抓https请求,设置过滤规则,设置断点,替换本地⽂件,设置⽩名单⿊名单等等移动⽹络下抓包

rvictl命令:xcode的Command Line Tools

步骤

1. ⼿机通过usb线连接到PC

2. 查看⼿机的UDID,因为rvictl需要使⽤它。

Xcode->Window->Device and Simulators

3. 建⽴连接格式:

rvictl -s <UDID>

这样,PC上就多了⼀个虚拟的端⼝rvi0。

可以⽤ -l参数查看有哪些虚拟端⼝:

4. 打开Wireshark, 选择端⼝号进⾏抓包

5. 也可以使⽤tcpdump进⾏抓包

开始抓包并写⼊⽂件

tcpdump -i rvi0 -p -vv -s 0 -w ~/Desktop/2014log.pcap

抓包完成就停⽌抓包

ctrl + Z

6. 最后,好习惯是⽤完关闭

rvictl -x <UDID>。

wireshark抓取https协议

wireshark抓取https协议

作者:张春醒确认wireshark版本:

我使用的wireshark版本是2.4.3,低版本wireshark对https支持有限。

第一种方法(keylogfile法):

1.设置windows环境变量,添加SSLKEYLOGFILE=E:\sslkeylog.log

2.wireshark首选项,ssl协议,最后的log filename选择E:\sslkeylog.log

3.开启wireshark抓包后,使用浏览器访问https网站。

观察到已经有明文http包了。

追踪流->ssl流,可以查看完整http信息

第二种方法(服务器私钥法):

1.把服务器私钥拷贝到windows机器

两种形式:

a)p12格式的文件,例如:test.keystore.p12 + 密码

b)无密码的pem文件,例如:test.clear.pem

生成方法参见《转换keystore证书到PEM格式文件.doc》

2.给wireshark设置服务器私钥

wireshark首选项-> ssl ->RSA Key List

或者

3.打开第一种方法抓取的https包,也同样能看到http数据了。

安卓app抓取https数据流程及解决方案

手机连上fiddler

• 首先打开fiddler软件,设置tools | Fiddler Options | Connections,如果Allow remote computers to connect没有勾选上一定要勾选 上。 • Pc端输入命令ipconfig查看IPv4地址 • 手机端 设置|WLAN|长按当前连接的无线网 比如NCF|修改网络|显示高级选项|代理->手 动,在代理服务器主机名处输入刚查看到 的IPv4地址,然后再代理服务器端口处输入 8888并点击保存Leabharlann 抓取并查看http通信接口数据

• 此时在手机端如有任何的http/https接口通 讯都能在fiddler中看到了,点击任意一条接 口记录,右侧框内点击 Inspectors|WebForms能查看到当前接口所 有字段,展示方式为键值对name为字段名, Value为字段值,下方点击TextView能查看 到接口返回数据。

手机安装fiddler假证书查看https 数据

• 如果手机没添加信任fiddler假证书,查看 https的接口是看不到任何字段的。 • 这时要从fiddler导出假证书,tools|Fiddler Options|HTTPS|点击Export Root Certificate to Desktop。然后把此证书考到手机中。 • 手机端设置方法是:设置|安全|从存储设备 安装选中刚才考进来的证书,此时手机 设备已经信任了此证书。 • 再查看https接口的时候,如果某个app的代 码验证证书的方式为信任所有证书或者只

防止代理安装假证书查看https接 口解决方案

•把服务端证书拷贝一份放置在客户端,调用 接口前首先验证此证书(具体实现见代码), 服务端配置如:<Connector port=“8443” protocol=“org.apache.coyote.http11.Http11Prot ocol” SSLEnabled=“true” maxThreads=“150” scheme=“https” secure=“true” clientAuth="false" sslProtocol="TLS" keystoreType="PKCS12" keystoreFile="C:/apache-tomcat6.0.43/conf/sss_true.p12"

Wireshark抓包分析HTTPS与HTTP报文的差异

Wireshark抓包分析HTTPS与HTTP报⽂的差异⼀、什么是HTTPS:HTTPS(Secure Hypertext Transfer Protocol)安全超⽂本传输协议它是⼀个安全通信通道,它基于HTTP开发,⽤于在客户计算机和服务器之间交换信息。

它使⽤安全套接字层(SSL)进⾏信息交换,简单来说它是HTTP的安全版。

它是由Netscape开发并内置于其浏览器中,⽤于对数据进⾏压缩和解压操作,并返回⽹络上传送回的结果。

HTTPS实际上应⽤了Netscape的安全全套接字层(SSL)作为HTTP应⽤层的⼦层。

(HTTPS使⽤端⼝443,⽽不是象HTTP那样使⽤端⼝80来和TCP/IP进⾏通信。

)SSL使⽤40 位关键字作为RC4流加密算法,这对于商业信息的加密是合适的。

HTTPS和SSL⽀持使⽤X。

509数字认证,如果需要的话⽤户可以确认发送者是谁。

⼆、HTTPS和HTTP的区别:https协议需要到ca申请证书,⼀般免费证书很少,需要交费。

http是超⽂本传输协议,信息是明⽂传输,https 则是具有安全性的ssl加密传输协议 http和https使⽤的是完全不同的连接⽅式⽤的端⼝也不⼀样:前者是80,后者是443。

http的连接很简单,是⽆状态的 HTTPS协议是由SSL+HTTP协议构建的可进⾏加密传输、⾝份认证的⽹络协议要⽐http协议安全。

三、⽐较操作步骤:***https传输中抓包***1.开启wireshark并配置受监听的⽹卡,点击捕获->选项2.选择正在使⽤的⽹卡,点击开始。

3.电脑中开启浏览器或其他应⽤的时候都会有流量产⽣,有流量产⽣就会被wireshark捕捉到,下图为刚刚开启wireshark后的捕捉状态,会抓到各种各样的流量,稍后我们会进⾏过滤操作。

4.浏览器中输⼊带有https的⽹址,让wireshrk可以抓到包。

5.再次返回到wireshark页⾯,然后在应⽤显⽰过滤器⼀栏中输⼊过滤语句,本例中输⼊ip.dst == 192.168.12.93,即指定wireshark只列出⽬标地址是192.168.12.93的流量。

如何使用wireshark解密https抓包

如何使用Wireshark解密网页https抓包目录1. 配置系统环境变量 (3)1.1. 点击Windows徽标,打开Windows设置 (3)1.2. 点击系统,进入设置 (3)1.3. 点击关于,再选择高级系统设置 (4)1.4. 添加新的系统环境变量 (4)2. 配置Wireshark (5)3. 测试解密https抓包 (6)3.1. 使用WireShark开启抓包 (6)3.2. 使用FireFox浏览器访问https网页 (7)3.3. 在Wireshark查看解密后的https报文 (7)1.配置系统环境变量1.1.点击Windows徽标,打开Windows设置1.2.点击系统,进入设置1.3.点击关于,再选择高级系统设置在系统属性页面,切换到高级标签页,再点击环境变量。

1.4.添加新的系统环境变量1)点击新建。

2)变量名输入SSLKEYLOGFILE,变量值任意新建或者选择一个文件用来存放浏览器输出的日志。

3)逐个点击窗口的确定按钮,直至关闭系统属性设置窗口,保证设置的系统环境变量生效。

2.配置Wireshark1)再编辑菜单下打开wireshark的首选项设置2)先选择Protocol。

3)下拉找到TLS,并在(Pre)-Master-Secret log filename的输入框中输入上一节设置的SSLKEYLOGFILE系统变量的变量值,即设置的日志文件路径。

3.测试解密https抓包3.1.使用WireShark开启抓包点击捕获菜单上的开始捕获按钮或者工具栏上的开始捕获按钮,开启抓包。

3.2.使用FireFox浏览器访问https网页3.3.在Wireshark查看解密后的https报文可以看到https报文已经被解密,可以看到报文内容,软件界面底部出现了Decrypted TLS 标签。

fiddler 抓包原理

fiddler 抓包原理Fiddler抓包原理Fiddler是一种常用的抓包工具,可以用于分析和监测网络流量。

它能够截获HTTP和HTTPS请求,并提供详细的数据分析和调试功能。

本文将介绍Fiddler的抓包原理和工作流程。

一、Fiddler的基本原理Fiddler的抓包原理是通过将计算机配置成代理服务器,拦截和记录网络请求和响应数据。

它截获浏览器和服务器之间的通信,并能够捕获HTTP和HTTPS请求的数据包。

具体的工作流程如下:1. 设置代理:Fiddler在计算机上创建一个代理服务器,将浏览器的HTTP和HTTPS请求转发到真实的服务器。

为了实现这一点,需要将浏览器的代理设置为Fiddler的监听地址和端口。

2. 拦截请求:当浏览器发起HTTP或HTTPS请求时,请求会经过Fiddler代理服务器。

Fiddler会截获请求,并在界面上显示请求的详细信息,包括请求方法、URL、请求头和请求体等内容。

3. 转发请求:Fiddler将截获的请求转发到真实的服务器,并获取服务器的响应数据。

4. 拦截响应:Fiddler会截获服务器的响应数据,并在界面上显示响应的详细信息,包括响应状态码、响应头和响应体等内容。

5. 转发响应:Fiddler将截获的响应数据转发给浏览器,浏览器接收到响应后进行渲染和显示。

二、Fiddler的工作流程Fiddler的工作流程可以分为以下几个步骤:1. 启动Fiddler:运行Fiddler应用程序后,Fiddler会自动配置计算机的代理设置,并开始监听网络流量。

2. 设置代理:将浏览器的代理设置为Fiddler的监听地址和端口。

这样,浏览器发起的所有HTTP和HTTPS请求都会经过Fiddler代理服务器。

3. 发起请求:当浏览器发起HTTP或HTTPS请求时,请求会经过Fiddler代理服务器。

4. 截获请求:Fiddler会截获请求,并在界面上显示请求的详细信息。

用户可以查看请求的URL、请求头和请求体等信息。

android7.0以上https抓包(无需root)

android7.0以上https抓包(⽆需root)

⼀、声明

⼤家都知道android7.0以上,有android的机制不在信任⽤户证书,导致https协议⽆法抓包。

除⾮把证书装在系统信任的证书⾥,此时⼿机需要root权限。

⼤家都知道root⼿机是⾮常繁琐的,对于⼤多数来说是不切实际的,那android7.0以上有没有不需要root的解决⽅案,答案当然是有的,我们主要安装两个app就可以解决。

⼆、安装VirtualXposed + JustTrustMe apk包

这个apk其实可以理解为⼿机内装⼀个虚拟机,然后在虚拟机内运⾏我需要抓包的应⽤,该虚拟机内是不需要证书验证的。

然后就可以随⼼所以的玩耍抓包了

下载地址:

⽹盘地址:

提取码:k0fk

三、操作步骤

apk设置

1、安装完成进⼊VirtualXposed apk应⽤,点击6个⼩点进⼊设置页⾯

2、进⼊设置页⾯,点击模块管理,勾选JustTrustMe(当然我并没有找到它,可能是我这个版本不需要在⼿动选择了,安装之后⾃动识别到了)

3、重启VirtualXposed

4、重启之后我们重新进去设置页⾯,添加我们需要抓包的应⽤即可,我这⾥选择的安居客做案例

5、设置Fiddler代理,此处不再说明,相信设置代理⼤家能⾃⼰解决,⼿机设置wifi⾥⾯代理改成⼿动。

输⼊ip,端⼝:默认8888,注意⼿机和电脑在⼀个wifi下就ok

6、回到VirtualXposed 上滑解锁,打开我们之前安装的安居客,则发现Fiddler已经成功抓取到安居客的HTTPS的数据包

好了。

接下来我们就可以愉快的抓包了,完美解决android7.0以上https⽆法抓包的问题。

苹果手机上使用Burp Suite捕捉HTTPS通信包方法

前言:在使用Burp代理分析移动设备应用通信的时候,会遇到使用SSL/TLS的应用,这时候就会因为证书验证不通过而无法抓包分析,如下图所示,为在PC上使用burp代理分析iOS设备上facebook登陆通信时弹出的错误提示。

这时候就需要在移动设备上安装证书,使其信任Burp代理。

下面介绍了如何导出Burp证书,安装Burp证书,并设置代理抓包的方法。

一、导出Burp证书

第一步:运行BurpSuite

java -jar burpsuite_pro_v1.4.07.jar

设置Proxy-options

第二步:打开firefox,设置Network Settings

第三步:在浏览器中输入https://

点击Add Exception

点击View

选择PortSwigger CA,点击Export,导出证书(加上cer后缀是为了便于iOS设备识别)

二、在iOS设备上安装该证书

将该证书存放在网站目录里,然后通过设备浏览器访问该路径(e.g. http://10.0.0.4/PortSwiggerCA.cer),安装证书

三、设置iOS设备使用Mac上的BurpSuite代理第一步:在mac上运行Burp,设置proxy options

第二步:设置iOS设备的HTTP代理

第三步:运行应用,分析通信包(下面是登陆facebook的通信包)。

wireshark怎么抓包wireshark抓包详细图文教程

w i r e s h a r k怎么抓包w i r e s h a r k抓包详细图文教程The manuscript can be freely edited and modifiedwireshark是非常流行的网络封包分析软件;功能十分强大..可以截取各种网络封包;显示网络封包的详细信息..使用wireshark的人必须了解网络协议;否则就看不懂wireshark了..为了安全考虑;wireshark只能查看封包;而不能修改封包的内容;或者发送封包..wireshark能获取HTTP;也能获取HTTPS;但是不能解密HTTPS;所以wireshark看不懂HTTPS中的内容;总结;如果是处理HTTP;HTTPS还是用Fiddler;其他协议比如TCP;UDP就用wireshark.wireshark开始抓包开始界面wireshark是捕获机器上的某一块网卡的网络包;当你的机器上有多块网卡的时候;你需要选择一个网卡..点击Caputre->Interfaces..出现下面对话框;选择正确的网卡..然后点击"Start"按钮;开始抓包Wireshark窗口介绍WireShark主要分为这几个界面1.DisplayFilter显示过滤器; 用于过滤2.PacketListPane封包列表;显示捕获到的封包;有源地址和目标地址;端口号..颜色不同;代表3.PacketDetailsPane封包详细信息;显示封包中的字段4.DissectorPane16进制数据5.Miscellanous地址栏;杂项使用过滤是非常重要的;初学者使用wireshark时;将会得到大量的冗余信息;在几千甚至几万条记录中;以至于很难找到自己需要的部分..搞得晕头转向..过滤器会帮助我们在大量的数据中迅速找到我们需要的信息..过滤器有两种;一种是显示过滤器;就是主界面上那个;用来在捕获的记录中找到所需要的记录一种是捕获过滤器;用来过滤捕获的封包;以免捕获太多的记录..在Capture->CaptureFilters中设置保存过滤在Filter栏上;填好Filter的表达式后;点击Save按钮;取个名字..比如"Filter102";Filter栏上就多了个"Filter102"的按钮..过滤表达式的规则表达式规则1.协议过滤比如TCP;只显示TCP协议..2.IP过滤3.端口过滤tcp.port==80; 端口为80的tcp.srcport==80; 只显示TCP协议的愿端口为80的..4.Http模式过滤5.逻辑运算符为AND/OR常用的过滤表达式TCP包的具体内容从下图可以看到wireshark捕获到的TCP包中的每个字段..看到这;基本上对wireshak有了初步了解;现在我们看一个TCP三次握手的实例三次握手过程为这图我都看过很多遍了;这次我们用wireshark实际分析下三次握手的过程..在wireshark中输入http过滤;然后选中GET/tankxiaoHTTP/1.1的那条记录;右键然后点击"FollowTCPStream";这样做的目的是为了得到与浏览器打开网站相关的数据包;将得到如下图图中可以看到wireshark截获到了三次握手的三个数据包..第四个包才是HTTP的;这说明HTTP的确是使用TCP建立连接的..第一次握手数据包客户端发送一个TCP;标志位为SYN;序列号为0;代表客户端请求建立连接..如下图第二次握手的数据包服务器发回确认包;标志位为SYN;ACK.将确认序号AcknowledgementNumber设置为客户的ISN加1以.即0+1=1;如下图第三次握手的数据包客户端再次发送确认包ACKSYN标志位为0;ACK标志位为1.并且把服务器发来ACK的序号字段+1;放在确定字段中发送给对方.并且在数据段放写ISN的+1;如下图:就这样通过了TCP三次握手;建立了连接。

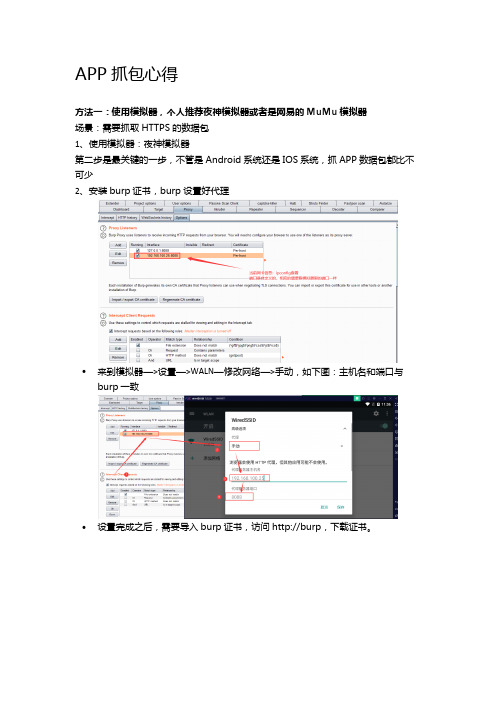

app抓包详细操作步骤

APP抓包心得方法一:使用模拟器,个人推荐夜神模拟器或者是网易的MuMu模拟器场景:需要抓取HTTPS的数据包1、使用模拟器:夜神模拟器第二步是最关键的一步,不管是Android系统还是IOS系统,抓APP数据包都比不可少2、安装burp证书,burp设置好代理•来到模拟器—>设置—>WALN—修改网络—>手动,如下图:主机名和端口与burp一致•设置完成之后,需要导入burp证书,访问http://burp,下载证书。

•下载完成后把证书改名:crt格式(ps:模拟器或手机支持的格式)•导入到模拟器中•设置->安全->SD卡安装证书,找到对应的证书•安装下一步,任意命名即可。

3、burp抓包成功,如下图方法二(在安装有证书的前提下没有安装证书的回头看方法一):Proxifier+burp 场景:APP识别到模拟器开有代理,导致数据包错误或者hi不能正常打开访问APP,这种情况我们可以利用以代理的方式,达到绕过的效果。

1、burp设置好代理2、关闭模拟器的代理,不需要开启代理!3、下载Proxifier并打开修改完成,如下图:IP与端口需要对应BURP设置的IP和端口4、点击配置文件—>代理规则—>设置代理规则—>添加一条代理规则代理的名称任意填,应用程序需要抓取模拟器程序的进程,这里用的夜神。

multiplayermanager.exe; nox.exe; noxrepair.exe; noxvmsvc.exe; noxvmhandle.exe选取进程试最好是点击浏览,找到该进程的文件路径,并选取防止找不到路径导致找不到包5、确定完成即可,运行APP可以看到模拟器的数据,如下图:6、burp抓包成功,如下图方法三:夜神+xposed+JustTrustMe 可突破双向验证环境准备:夜神模拟器(Android 5版本)、JustTrustMe、xposed安装完成如下图:•安装xposed生成一个APP•安装完成之后会打个绿√(踩坑点:xposed貌似不支持Android 7版本的)•安装完成后,可以专门绕过一些对模拟器有防护的APP,然后抓包方式与方法一一致。

转载意外发现的Android硬核https抓包,在多个app亲测ok,自定义ssl也无用哦~

转载意外发现的Android硬核https抓包,在多个app亲测ok,⾃定义ssl也⽆⽤哦~前提条件复制代码隐藏代码⼀台root⼿机frida环境⼀套还要会搜索(回复⽐较慢)开启抓包复制代码隐藏代码1. ⼿机中执⾏ tcpdumptcpdump -i any -s 0 -w /sdcard/Download/capture.pcap2. ⼿机没有tcpdump的下载地址https:///android-tcpdump/downloadsadb push tcpdump /data/local/tmp/ (如果遇到权限不够的,先push到sdcard/ 再移动过去)2.1在⼿机中执⾏给权限chmod 777 tcpdump2.2继续执⾏1./tcpdump -i any -s 0 -w /sdcard/Download/capture.pcaphook app拿到sslkeyfrida -U -f package -l ./sslkeyfilelog.js --no-pause复制代码隐藏代码// frida 命令选项更多关于frida信息可以查看frida官⽅信息 https://frida.re/docs/home/C:\Users\User>frida -hUsage: frida [options] targetOptions:--version show program's version number and exit-h, --help show this help message and exit-D ID, --device=ID connect to device with the given ID-U, --usb connect to USB device-R, --remote connect to remote frida-server-H HOST, --host=HOST connect to remote frida-server on HOST-f FILE, --file=FILE spawn FILE-F, --attach-frontmostattach to frontmost application-n NAME, --attach-name=NAMEattach to NAME-p PID, --attach-pid=PIDattach to PID--stdio=inherit|pipe stdio behavior when spawning (defaults to “inherit”)--runtime=duk|v8 script runtime to use (defaults to “duk”)--debug enable the Node.js compatible script debugger-l SCRIPT, --load=SCRIPTload SCRIPT-P PARAMETERS_JSON, --parameters=PARAMETERS_JSONParameters as JSON, same as Gadget-C CMODULE, --cmodule=CMODULEload CMODULE-c CODESHARE_URI, --codeshare=CODESHARE_URIload CODESHARE_URI-e CODE, --eval=CODE evaluate CODE-q quiet mode (no prompt) and quit after -l and -e--no-pause automatically start main thread after startup-o LOGFILE, --output=LOGFILEoutput to log file--exit-on-error exit with code 1 after encountering any exception inthe SCRIPT复制代码隐藏代码function startTLSKeyLogger(SSL_CTX_new, SSL_CTX_set_keylog_callback) {console.log("start----")function keyLogger(ssl, line) {console.log(new NativePointer(line).readCString());}const keyLogCallback = new NativeCallback(keyLogger, 'void', ['pointer', 'pointer']);Interceptor.attach(SSL_CTX_new, {onLeave: function(retval) {const ssl = new NativePointer(retval);const SSL_CTX_set_keylog_callbackFn = new NativeFunction(SSL_CTX_set_keylog_callback, 'void', ['pointer', 'pointer']);SSL_CTX_set_keylog_callbackFn(ssl, keyLogCallback);}});}startTLSKeyLogger(Module.findExportByName('libssl.so', 'SSL_CTX_new'),Module.findExportByName('libssl.so', 'SSL_CTX_set_keylog_callback'))// https://codeshare.frida.re/@k0nserv/tls-keylogger/将抓包⽂件拿到pc将/sdcard/Download/capture.pcap pull 到pc保存frida输出的打印信息到sslkey.txt(还没做到⼀键傻⽠化)复制代码隐藏代码// 格式是这样紫的,不要参杂别的哟~CLIENT_RANDOM 557e6dc49faec93dddd41d8c55d3a0084c44031f14d66f68e3b7fb53d3f9586d 886de4677511305bfeaee5ffb072652cbfba626af1465d09dc1f29103fd947c997f6f28962189ee809944887413d8a20 CLIENT_RANDOM e66fb5d6735f0b803426fa88c3692e8b9a1f4dca37956187b22de11f1797e875 65a07797c144ecc86026a44bbc85b5c57873218ce5684dc22d4d4ee9b754eb1961a0789e2086601f5b0441c35d76c448 CLIENT_RANDOM e1c1dcaaf73a8857ee60f5b38979084c3e95fdebd9791bbab985a8f954132426 41dcf3d5e41cb469494bf5014a1ecca9f40124f5728895265fadd38f8dc9d5ac15c5fa6588c1ea68f38476297fe76183 CLIENT_RANDOM 66c4f37afb2152e3837c8a7c48ce51e8307e6739e1fe3efc542887bbcae4f02a bbafe4881084570af01bed59f95bfcf7bc49d2e55acbc7fe33c1e06f8ff0bc2e747c2c428e7cd13f1c77c2141085f951 CLIENT_RANDOM 8d0d92154ee030486a2b13f9441f85ef33c5e06732fbb06a1ac81fe34b6f2ce3 8270b34eee784e7f7de45f39af36f26e6abf99bb52fa8350945e3ebf79dc1c53a0693c24b0780ce3a54d39fd4b5b5149 CLIENT_RANDOM b5d58899346db525f14312cfb52c1247ed7adb710ae43428bd331ce27d77dbc1 9effd5b469ef6fdf7a056ea50fc3ff0fdf9fa40ae709805bea8678ddce404f211ed534623876a5c616f3e7bc43121f48 CLIENT_RANDOM af1b3f9ba0b4c27756c93595eb54cac6f0d8c6e9e4f0fcb1a36c45f0cd12060d 696a6fff39bf6c9863901a2145703de948c37e1abf6b4c03628118bee11c292239304ee020c71ff31a293fc6b9439364 CLIENT_RANDOM e2a3d8e6b638976aa27c8cf031be5e6b03cf7ffa573be101816d5103025d404b 2b006379423d7252c864a129b6c5a693b75d477dc5d3f894af5f02db755c4f6dd54470b659882871c62ce002792e211a CLIENT_RANDOM 1c8cfe911e2111d80dc81c275c791c04467e8d7bca16963acec6a20051429981 bf08334d973d44d80c8f4542c2356a5fd9e0d390afde0374179cc81dd82aaa15aae52604988e9c9616ad0795c79c81ed 打开.pcap⽂件进⼊Wireshark复制代码隐藏代码// Wireshark快速过滤(http.request or tls.handshake.type eq 1) and !(ssdp)// 快速参考// https:///p/5525594600db设置Wireshark tls[b]编辑--> ⾸选项--> Protocols--> TLS 选择到tls 后将之前的sslkey.txt导⼊下。

https请求的抓包方法

对于https协议的接口的抓包方法一、使用fiddler1.使用fiddler对浏览器访问的https接口抓包默认设置下的fiddler是不能解密https协议的请求的内容的,在fiddler上抓到的https 协议的请求都是如下图所示,但是看不到其中的传参以及返回结果的内容:如果想要用fiddler抓到浏览器访问的https接口,需要在fiddler做如下设置:a)进入菜单栏,Tools->Fiddler Options:b)切换到https选项卡,勾选如下选项:c)按照上面步骤勾选后,会弹出如下提示框,提示意思大概就是fiddler会生成一个唯一的根证书,我们要配置Windows,使Windows信任这个CA证书,所以点击Yes即可:d)点击Yes之后,Windows会马上弹出下面的弹窗,我们点击“是”,就能将DO_NOT_TRUST_FiddlerRoot这个由fiddler生成的CA证书导入到浏览器,也就完成了上面C步骤所述的配置Windows,使Windows信任这个CA证书的步骤:完成了上面的配置后,即可以在浏览器发起一个https协议的请求:此时可以在fiddler抓到这个请求,并能看到传参内容和返回的内容返回的内容:2.使用fiddler对app访问的https接口抓包首先要先在fiddler进行设置,步骤与上面的一样,但是不用导入证书到浏览器,这里不再赘述。

Android:要使用fiddler抓到app发出的https请求,需要在app端安装fiddler生成的CA证书,在Android的app端安装fiddler生成的CA证书步骤如下:a)设置手机代理服务器,代理到自己的电脑:b)使用手机内置浏览器访问代理服务器地址:c)点击这里:d)此时会弹出安装证书的提示,要先命名证书:-->e)点击确定后,系统还会提示要求设置屏幕锁屏密码,以策安全,按照系统提示一步一步做就行。

wireshark解析https协议方法

wireshark解析https协议方法Wireshark是一个开源的网络分析工具,可以捕获和分析网络数据包。

它可以用于解析HTTP和HTTPS协议,并提供了一些方法来分析和理解HTTPS流量。

HTTPS(Hypertext Transfer Protocol Secure)是一种基于HTTP的加密协议,用于保护网络通信的安全性。

它使用SSL(Secure Sockets Layer)或TLS(Transport Layer Security)协议来加密数据包,并提供身份验证和数据完整性。

要解析HTTPS协议,首先需要捕获HTTPS流量。

Wireshark可以通过在网络适配器上启动抓包来捕获流量。

在Wireshark的主界面上,选择要捕获的适配器,并点击"Start"按钮开始抓包。

在捕获HTTPS流量后,可以使用以下方法来解析和分析HTTPS协议:1. 定位HTTPS流量:Wireshark会将捕获的数据包按照协议进行分类。

在过滤器框中输入"ssl"或"tls"可以过滤出HTTPS流量,只显示与HTTPS相关的数据包。

2. 解析SSL握手:SSL握手是建立HTTPS连接的过程。

在Wireshark 中,可以右键点击任意一个HTTPS数据包,选择"Follow",再选择"SSL Stream"来查看SSL握手的详细信息。

这些信息包括协商的加密算法、证书链、密钥交换等。

3. 查看证书:HTTPS使用数字证书来进行身份验证。

在Wireshark中,可以选择一个HTTPS数据包,右键点击选择"Decode As",然后选择"SSL"来解码SSL流量。

这样可以查看到证书的详细信息,包括颁发机构、有效期、公钥等。

4. 解密HTTPS流量:由于HTTPS使用加密算法来保护数据的机密性,Wireshark默认情况下无法解密HTTPS流量。

charles抓包高级用法

Charles抓包高级用法一、什么是Charle s抓包工具C h ar le s是一款功能强大的代理服务器,主要用于W eb和移动设备的调试。

通过C ha rl es,我们可以查看并记录网络请求和响应,用于分析和调试网络通信。

二、Charle s的基本使用方法2.1安装与设置首先,我们需要下载并安装C ha rl es。

安装完成后,打开Ch a rl es,并根据需要进行一些基本的设置。

例如,配置SS L证书以便进行HT TP S 的抓包。

2.2设置代理在开始抓包之前,我们需要设置要代理的设备。

这可以通过修改设备的网络设置来实现,将设备的代理服务器设置为我们电脑上运行的C h ar le s代理服务器。

2.3开始抓包一切准备就绪后,我们可以开始抓包了。

在C ha rl es的窗口中,我们可以看到所有的网络请求和响应。

可以通过过滤器、搜索等功能来筛选和查找我们关注的请求。

2.4修改请求和响应除了仅仅查看请求和响应外,Ch ar le s还支持修改和篡改网络请求和响应。

通过C ha rl es的"M ap Lo ca l"功能,我们可以将指定的请求重定向到本地文件,方便离线测试。

三、Charle s的高级用法3.1S S L代理在某些情况下,我们可能需要查看和分析H TT PS请求。

为此,我们可以设置C ha rl es作为S SL代理来完成。

这样,Ch ar le s将对HT TP S请求进行解密,以便我们能够查看明文的请求和响应。

3.2远程代理除了在本地调试时使用C ha rl es外,我们还可以将C ha rl es设置为远程代理。

这样,我们可以通过远程访问的方式,将C ha rl es应用于远程服务器或云平台的调试中。

3.3自动化测试借助Ch ar le s的能力,我们可以进行自动化测试。

通过C har l es的A P I和命令行工具,我们可以实现脚本化的抓包操作,并自动化地模拟各种网络情况,以便进行性能测试和异常情况的模拟。

wireshark怎么抓包wireshark抓包详细图文教程

w i r e s h a r k怎么抓包w i r e s h a r k抓包详细图文教程This model paper was revised by the Standardization Office on December 10, 2020wireshark怎么抓包、wireshark抓包详细图文教程wireshark是非常流行的网络封包分析软件,功能十分强大。

可以截取各种网络封包,显示网络封包的详细信息。

使用wireshark的人必须了解网络协议,否则就看不懂wireshark了。

为了安全考虑,wireshark只能查看封包,而不能修改封包的内容,或者发送封包。

wireshark能获取HTTP,也能获取HTTPS,但是不能解密HTTPS,所以wireshark看不懂HTTPS中的内容,总结,如果是处理HTTP,HTTPS 还是用Fiddler,其他协议比如TCP,UDP 就用wireshark.wireshark 开始抓包开始界面wireshark是捕获机器上的某一块网卡的网络包,当你的机器上有多块网卡的时候,你需要选择一个网卡。

点击Caputre->Interfaces.. 出现下面对话框,选择正确的网卡。

然后点击"Start"按钮, 开始抓包Wireshark 窗口介绍WireShark 主要分为这几个界面1. Display Filter(显示过滤器),用于过滤2. Packet List Pane(封包列表),显示捕获到的封包,有源地址和目标地址,端口号。

颜色不同,代表3. Packet Details Pane(封包详细信息), 显示封包中的字段4. Dissector Pane(16进制数据)5. Miscellanous(地址栏,杂项)使用过滤是非常重要的,初学者使用wireshark时,将会得到大量的冗余信息,在几千甚至几万条记录中,以至于很难找到自己需要的部分。

使用charls抓包微信小程序的解决方案(终极解决,各种坑不怕,亲测可用,不服来战!)

使⽤charls抓包微信⼩程序的解决⽅案(终极解决,各种坑不怕,亲测可⽤,不服来战!)第⼀步:使⽤charles进⾏https抓包使⽤charles进⾏https抓包使⽤Charles进⾏HTTPS抓包(包括安装信任证书以及抓包出现⽆法抓包unknown和证书⽆效解决⽅案)因为微信⼩程序都是https的请求,所以必须要能解析https,要解析https,就要证书最近很多同⾏使⽤第⼀步所说的配置之后,发现获取的https响应数据依然是乱码。

所以,请进⾏第⼆步设置。

第⼆步:Android 7.0 之后抓包 unknown 和证书⽆效的解决⽅案(⽆需改代码)其中那个把⽤户证书改成系统证书的命令太风骚了,我忍不住要记下来:系统证书⽬录:/system/etc/security/cacerts/其中的每个证书的命名规则如下:<Certificate_Hash>.<Number>⽂件名是⼀个Hash值,⽽后缀是⼀个数字。

⽂件名可以⽤下⾯的命令计算出来:openssl x509 -subject_hash_old -in <Certificate_File>这个<Certificate_File> 就是你下载的证书的名字,你计算出hash值以后,就把原来证书的名字,就是这个<Certificate_File>,改成hash值点Number的格式(<Certificate_Hash>.<Number>的格式)后缀名的数字是为了防⽌⽂件名冲突的,⽐如如果两个证书算出的Hash值是⼀样的话,那么⼀个证书的后缀名数字可以设置成0,⽽另⼀个证书的后缀名数字可以设置成1操作步骤:将抓包软件的证书⽤上述命令计算出 Hash 值,将其改名并复制到系统证书⽬录此时你应该可以在设置->安全->加密与凭据->信任的凭据的系统标签页看到你新加⼊的证书,将其启⽤即可顺利抓包到这⾥了,其实还有个问题,⽤⾃⼰的⼿机去root,肯定不划算,如果⼿边苹果机也不好找的话,是不是就搞不成了?那也不是,办法总⽐困难多。

burpsuite抓包技巧

burpsuite抓包技巧

Burp Suite是一款常用的渗透测试工具,它包含了多个模块,其中的Proxy模块可以用于抓包和修改HTTP/HTTPS请求。

以下是Burp Suite抓包的技巧:

配置浏览器代理:在浏览器的代理设置中,将HTTP代理和HTTPS代理均设置为127.0.0.1:8080,这样浏览器中的所有HTTP/HTTPS请求都会经过Burp Suite代理进行拦截和修改。

抓取HTTP/HTTPS请求:在浏览器中访问目标网站时,Burp Suite代理会自动拦截HTTP/HTTPS 请求,将请求显示在Proxy模块的“Intercept”标签页中。

在该标签页中,可以对请求进行修改、转发或丢弃等操作。

以上是Burp Suite抓包的基本步骤和技巧,但请注意,渗透测试需要专业的技能和经验,请在合法的情况下进行测试。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

对于https协议的接口的抓包方法

一、使用fiddler

1.使用fiddler对浏览器访问的https接口抓包

默认设置下的fiddler是不能解密https协议的请求的内容的,在fiddler上抓到的https 协议的请求都是如下图所示,但是看不到其中的传参以及返回结果的内容:

如果想要用fiddler抓到浏览器访问的https接口,需要在fiddler做如下设置:

a)进入菜单栏,Tools->Fiddler Options:

b)切换到https选项卡,勾选如下选项:

c)按照上面步骤勾选后,会弹出如下提示框,提示意思大概就是fiddler会生成

一个唯一的根证书,我们要配置Windows,使Windows信任这个CA证书,

所以点击Yes即可:

d)点击Yes之后,Windows会马上弹出下面的弹窗,我们点击“是”,就能将

DO_NOT_TRUST_FiddlerRoot这个由fiddler生成的CA证书导入到浏览器,也就

完成了上面C步骤所述的配置Windows,使Windows信任这个CA证书的步

骤:

完成了上面的配置后,即可以在浏览器发起一个https协议的请求:

此时可以在fiddler抓到这个请求,并能看到传参内容和返回的内容

返回的内容:

2.使用fiddler对app访问的https接口抓包

首先要先在fiddler进行设置,步骤与上面的一样,但是不用导入证书到浏览器,这里不再赘述。

Android:

要使用fiddler抓到app发出的https请求,需要在app端安装fiddler生成的CA证书,在Android的app端安装fiddler生成的CA证书步骤如下:

a)设置手机代理服务器,代理到自己的电脑:

b)使用手机内置浏览器访问代理服务器地址:

c)点击这里:

d)此时会弹出安装证书的提示,要先命名证书:

-->

e)点击确定后,系统还会提示要求设置屏幕锁屏密码,以策安全,按照系统提示

一步一步做就行。

完成证书安装后,在app发起https协议的请求,可以看到fiddler能抓到请求,并能看到传参和返回的内容。

需要注意的是,每条https 请求之前都仍然会有Tunnel to :443的请求出现,这个

是https数据传输前的握手过程。

则可进行删除。

iOS:

iOS也可以通过浏览器访问来安装fiddler的证书。

a)首先设置代理服务器,代理到自己的电脑:

b)使用safari访问代理服务器地址:

c)点击”FiddlerRoot certificate”,会弹出如下窗口,此时我们安装这个证书即可:

↓

d)完成证书安装后,在app发起https协议的请求,可以看到fiddler能抓到请求,

并能看到传参和返回的内容。

e)安装证书后,如果要删除,则进入设置->通用->描述文件中,删除描述文件即

可。

-->

二、使用Charles

1.使用charles对浏览器访问的https接口抓包

首先要安装3.10版本以上的Charles。

Charles对https抓包的原理和fiddler是一样的,Charles作为代理,先与客户端之间建立一个https连接,代理获得请求(解密)后,再与目标服务器之间又建立一个https连接,所以用Charles抓包也是需要先在浏览器导入一个证书。

导入证书操作步骤如下:

a)进入菜单栏,Help->SSL Proxying->Install Charles Root Certificate:

b)此时会有如下提示,点击“安装证书”,然后按照证书向导一步一步进行操作,

即可安装成功。

完成了证书的导入:

c)Charles也要做相应的配置,进入Proxy->SSL Proxying Settings:

d)在SSL Proxying Settings中勾选Enable SSL Proxying,并在Locations中输入要抓

取的url的host和端口号:

e)完成以上配置之后,在浏览器发起一个https的请求,可以在Charles看到相

应的抓包解密结果:

2.使用Charles对app访问的https接口抓包

要先在Charles进行设置,步骤与上面的一样,不再赘述。

Android:

以下方法对3.10版本及以上的Charles有效。

要使用Charles抓到app发出的https请求,需要在app端安装Charles的CA证书,在Android的app端安装Charles生成的CA证书步骤如下:

a)设置手机代理服务器,代理到自己的电脑:

b)用手机内置浏览器访问以下url:/getssl,此时会

下载证书并弹出安装提示,要先命名证书:

-->

c)点击确定后,系统还会提示要求设置屏幕锁屏密码,按照系统提示一步一步做

就行。

完成证书安装后,在app发起https协议的请求,可以看到charles能抓

到请求,并能看到传参和返回的内容。

则可进行删除。