使用wireshark分析HTTPS流程的建立

wireshark 格式解析

wireshark 格式解析【原创实用版】目录1.Wireshark 简介2.Wireshark 的格式解析功能3.Wireshark 的主要应用场景4.使用 Wireshark 进行格式解析的步骤5.总结正文Wireshark 是一款功能强大的网络协议分析工具,广泛应用于网络故障排查、网络安全分析以及网络协议研究等领域。

作为一款开源软件,Wireshark 支持多种操作系统,如 Windows、Linux 和 macOS 等。

通过捕获和分析网络数据包,Wireshark 能帮助用户深入了解网络通信的细节。

Wireshark 的格式解析功能是其一大特点,它可以解析各种常见的网络协议,如 TCP、UDP、HTTP、HTTPS 等。

通过解析协议,Wireshark 能将网络数据包转换为易于理解的文本格式,方便用户分析网络通信的过程。

Wireshark 的主要应用场景包括:1.网络故障排查:通过捕获和分析网络数据包,Wireshark 能帮助用户定位网络故障,从而快速解决问题。

2.网络安全分析:Wireshark 能够解析网络数据包,帮助用户发现潜在的网络安全风险,如 SQL 注入、跨站脚本攻击等。

3.网络协议研究:Wireshark 的格式解析功能有助于用户深入了解网络协议的实现细节,从而更好地进行协议研究。

使用 Wireshark 进行格式解析的步骤如下:1.安装和启动 Wireshark:根据操作系统选择合适的版本进行安装,并启动 Wireshark。

2.选择网络接口:在 Wireshark 主界面,选择需要捕获数据包的网络接口,如 Wi-Fi、以太网等。

3.启动捕获:点击 Wireshark 界面上的“Start”按钮,开始捕获网络数据包。

4.解析数据包:捕获到的数据包会以列表形式展示,用户可以双击某个数据包,查看其详细信息。

Wireshark 会自动解析数据包,并以文本形式展示协议内容。

5.分析结果:用户可以根据解析结果,分析网络通信的过程,找出问题所在。

Wireshark抓包分析HTTPS与HTTP报文的差异

Wireshark抓包分析HTTPS与HTTP报⽂的差异⼀、什么是HTTPS:HTTPS(Secure Hypertext Transfer Protocol)安全超⽂本传输协议它是⼀个安全通信通道,它基于HTTP开发,⽤于在客户计算机和服务器之间交换信息。

它使⽤安全套接字层(SSL)进⾏信息交换,简单来说它是HTTP的安全版。

它是由Netscape开发并内置于其浏览器中,⽤于对数据进⾏压缩和解压操作,并返回⽹络上传送回的结果。

HTTPS实际上应⽤了Netscape的安全全套接字层(SSL)作为HTTP应⽤层的⼦层。

(HTTPS使⽤端⼝443,⽽不是象HTTP那样使⽤端⼝80来和TCP/IP进⾏通信。

)SSL使⽤40 位关键字作为RC4流加密算法,这对于商业信息的加密是合适的。

HTTPS和SSL⽀持使⽤X。

509数字认证,如果需要的话⽤户可以确认发送者是谁。

⼆、HTTPS和HTTP的区别:https协议需要到ca申请证书,⼀般免费证书很少,需要交费。

http是超⽂本传输协议,信息是明⽂传输,https 则是具有安全性的ssl加密传输协议 http和https使⽤的是完全不同的连接⽅式⽤的端⼝也不⼀样:前者是80,后者是443。

http的连接很简单,是⽆状态的 HTTPS协议是由SSL+HTTP协议构建的可进⾏加密传输、⾝份认证的⽹络协议要⽐http协议安全。

三、⽐较操作步骤:***https传输中抓包***1.开启wireshark并配置受监听的⽹卡,点击捕获->选项2.选择正在使⽤的⽹卡,点击开始。

3.电脑中开启浏览器或其他应⽤的时候都会有流量产⽣,有流量产⽣就会被wireshark捕捉到,下图为刚刚开启wireshark后的捕捉状态,会抓到各种各样的流量,稍后我们会进⾏过滤操作。

4.浏览器中输⼊带有https的⽹址,让wireshrk可以抓到包。

5.再次返回到wireshark页⾯,然后在应⽤显⽰过滤器⼀栏中输⼊过滤语句,本例中输⼊ip.dst == 192.168.12.93,即指定wireshark只列出⽬标地址是192.168.12.93的流量。

使用wireshark分析HTTPS作业流程的建立

使用wireshark分析HTTPS步骤建立摘要: https步骤一、概要为了网站和用户安全性,现在很多网站全部是https,大家全部知道tcp经过三次握手建立连接,而且还有很多同学对https连接建立步骤不太明白,包含我自己,经过借助于wireshark这种抓包工具,我们能够尝试着了解一下大约步骤。

(图1)本图是用户端(10.0.45.103)访问服务端(114.215.88.85)经过wireshark抓包显示出来双方交互数据,访问是经过https访问服务器上一台nginx服务器服务。

请关注第一列No。

下文中很多时候会用no表示一次交互。

图中能够很显著看出tcp三次握手和以后TLS加密步骤建立。

二、tcp三次握手经过步骤图能够看出(也能够看图1 19368到19370这三个编号),首先用户端向服务端提议一个SYN请求,序号(Seq)为0,确定号(ACK)也为0,这代表是此次是由用户端提议首次请求。

此次请求数据长度为0然后服务端给用户端响应,此时服务端Seq也是0,值得是服务端第一回应,而且给用户端说,你请求我已经收到了(ACK=1),最终返还给用户端以后,用户端序号+1,而且对服务端响应做出确定,最终回给服务端,此时ACK=1,Seq=1tcp握手过程建立成功。

三、ssl连接建立经过以上能够看出,SSL也是建立在TCP基础上,经过tcp三次握手,接下来才是加密信道建立。

用户端和服务端建立安全连接大致经过以下多个步骤1.用户端:ClientHello2.服务端:Server Hello,Server certificate,Server Exchange,ServerHello Done3.用户端:client Exchange4.用户端:Application Data5.服务端:New Session6.服务端:Application Data接下来看这多个步骤中具体每一个步骤传输内容ClientHelloclient首先给服务端打招呼,对服务端说hello应用层没什么尤其用户端向服务端发送202个字节数据,而且用户端此时 seq num 为1 ,tcp三次握手已经经过了,所以用户端ack num 确定是服务端tcp最终一次信息。

wireshark协议树解析步骤

wireshark协议树解析步骤Wireshark是一款功能强大的网络分析工具,可以用于捕获、分析和解码网络数据包。

它可以解析多种网络协议,并以可视化的方式呈现协议树的结构。

以下是解析Wireshark协议树的一般步骤:2. 启动Wireshark:安装完成后,启动Wireshark应用程序。

主界面显示了可用的网络接口。

3. 选择捕获接口:Wireshark支持同时捕获多个网络接口的数据包。

选择一个接口来捕获所有传入和传出的数据包。

单击所需的接口即可开始捕获。

4. 开始数据包捕获:在单击接口后,Wireshark开始捕获数据包。

捕获进程将始终处于活动状态,直到您停止捕获。

5. 分析捕获的数据包:一旦停止捕获,Wireshark将显示捕获的数据包列表。

每个数据包都会显示源、目标IP地址、协议类型、长度和时间戳等信息。

6.选择要分析的数据包:从列表中选择您要分析的数据包。

您可以单击其中一个数据包以查看详细信息。

7. 查看协议树:选中一个数据包后,Wireshark将在下半部分显示包含协议树的详细信息。

协议树以树状结构显示,从最底层的数据链路层开始,逐级向上解析各个网络层,直到应用层。

8.展开协议树:在协议树中,您可以展开不同的协议层级以查看更详细的信息。

单击“+”或双击具有“+”符号的协议名称,以展开该层级。

9.查看协议详细信息:展开每个协议层级后,您可以查看该协议的详细信息。

例如,如果展开了“传输层”协议,您将看到TCP或UDP的详细信息。

10. 分析协议字段:在协议的详细信息中,您可以查看不同的字段和值。

Wireshark在对每个字段进行解码时会提供解析结果,如源端口、目标端口、标志位等。

11. 过滤数据包:如果您只想查看特定类型的数据包,可以使用Wireshark的过滤功能。

通过在过滤框中输入过滤条件,可以只显示符合该条件的数据包。

12.导出协议树:如果您想保存协议树,可以将其导出为纯文本或HTML格式。

wireshark抓包分析

wireshark抓包分析Wireshark抓包分析是一种网络安全技术,通过对网络数据包的捕捉和分析,可以深入了解网络通信过程中所传输的数据内容和各层协议的运行情况。

本文将从Wireshark抓包的基本原理、抓包的过程、常见应用场景以及分析方法等方面进行详细介绍。

首先,我们来了解一下Wireshark抓包的基本原理。

Wireshark是一款开放源代码的网络协议分析工具,可以在不同的操作系统上运行。

它使用网络接口(如网卡)来捕捉通过该接口的数据包,并对数据包进行解析和展示。

通过Wireshark的捕包功能,我们可以观察和分析网络通信过程中发送和接收的数据包,从而深入了解网络的运行情况和数据内容。

要进行Wireshark抓包,首先需要安装Wireshark软件,并打开它的图形界面。

在Wireshark的主界面上,我们可以选择要进行抓包的接口,如以太网、无线网卡等。

选择好接口后,点击开始按钮即可开始抓包。

在抓包过程中,Wireshark会实时捕捉到通过选择的接口发送和接收的数据包,并以列表的形式展示出来。

Wireshark抓包可以应用于各种网络场景中,例如网络故障排查、网络性能优化、网络安全分析等。

在网络故障排查方面,我们可以通过抓包分析来确定网络中出现的故障原因,找出导致网络延迟、丢包或连接中断的根源。

在网络性能优化方面,我们可以通过抓包分析来评估网络的带宽使用情况,找出网络瓶颈所在,并采取相应的措施来提高网络性能。

在网络安全分析方面,我们可以通过抓包分析来检测和识别网络中的恶意流量和攻击行为,以及监测网络中的异常行为和数据泄露等情况。

对于Wireshark抓包的分析方法,首先我们可以从数据包的基本信息入手,了解到达和离开主机的数据包的源地址和目的地址。

通过IP地址和端口号的对应关系,我们可以知道数据包的发送者和接收者,以及它们之间建立的连接。

其次,我们可以进一步分析数据包的内容,了解TCP、UDP、HTTP等各个层次的协议头的具体内容和传输过程。

利用wireshark分析HTTP协议实验报告

利用wireshark分析HTTP协议实验报告实验目的:通过利用Wireshark分析HTTP协议,实验理解HTTP协议的工作原理和常见的HTTP请求和响应消息的格式,并学会利用Wireshark工具进行网络流量分析和调试。

实验步骤:1.实验环境准备:b. 打开Wireshark工具,并选择适当的网络接口开始抓包。

2.抓取HTTP协议数据包:a. 在Wireshark工具中点击“开始”按钮,开始抓包。

c. 在Wireshark工具中停止抓包。

3.分析HTTP消息:a. 在Wireshark工具中选择一个HTTP数据包,并展开协议分析窗口。

b.分析HTTP请求消息的格式,包括请求方法、URL、HTTP版本、请求头和请求体等。

c.分析HTTP响应消息的格式,包括状态码、状态描述、响应头和响应体等。

4.进行HTTP会话分析:a. 在Wireshark工具中选择一个HTTP请求数据包,并右击菜单选择“Follow TCP Stream”选项。

b.分析TCP流的数据包,包括请求和响应的传输数据等。

5.进行HTTP分片分析:a. 在Wireshark工具中选择一个HTTP数据包,并展开协议分析窗口。

b.分析数据包的分片情况,包括分片的数量和分片的大小等。

6.进行HTTP身份认证分析:a. 在Wireshark工具中选择一个HTTPS数据包,并展开协议分析窗口。

b.分析HTTPS数据包的SSL/TLS握手过程和加密信息等。

实验结果:通过对Wireshark抓包和分析,我们可以得到一个完整的HTTP会话过程。

通过分析HTTP请求和响应消息的格式,可以了解到HTTP协议的工作原理和常见的消息头信息。

通过分析TCP流的数据包,可以了解到HTTP数据的传输情况和时序关系。

通过分析HTTP的分片情况,可以了解到HTTP数据在传输过程中可能发生的分片现象。

通过分析HTTPS数据包,可以了解到HTTPS协议的加密过程和身份认证机制。

wireshark使用教程怎么抓包

wireshark使用教程怎么抓包Wireshark是一款功能强大的网络抓包分析工具,它可以帮助用户捕获、分析和解释网络数据包。

下面是一个详细的Wireshark使用教程,包括如何抓包、分析捕获的数据包和一些常用的功能介绍。

一、Wireshark的安装与启动:1. 下载Wireshark安装包并安装。

2. 打开Wireshark应用程序。

二、捕获数据包:1. 在Wireshark界面中选择网络接口。

2. 点击“开始”按钮开始抓取数据包。

3. 在抓取过程中,Wireshark会显示捕获到的数据包列表。

三、数据包列表的解析:1. 列表中的每个数据包都包含了详细的信息,如源IP地址、目标IP地址、协议类型等。

2. 可以通过点击一个数据包来查看该数据包的详细信息。

四、过滤数据包:1. 可以通过在过滤框中输入过滤条件来筛选数据包。

2. 例如,输入“ip.addr==192.168.1.1”可以只显示与指定IP地址有关的数据包。

五、数据包信息的解析:1. 在数据包详细信息窗口中,可以查看每个数据包的各个字段的值。

2. 可以展开各个协议的字段,以查看更详细的信息。

六、统计功能的使用:1. Wireshark提供了各种统计功能,可以帮助用户分析捕获到的数据包。

2. 可以使用统计菜单中的功能,如协议统计、I/O图表等。

七、导出数据包:1. 可以将捕获到的数据包导出为不同的格式,如文本文件、CSV文件等。

2. 可以通过点击“文件”菜单中的“导出数据包”来进行导出操作。

八、详细配置:1. 通过点击“编辑”菜单中的“首选项”来进行详细配置。

2. 可以设置抓包过滤器、协议偏好等。

九、使用过滤器:1. 可以使用Wireshark提供的过滤器来查找特定类型的数据包。

2. 例如,可以使用“http”过滤器来查找HTTP协议相关的数据包。

十、常用捕包场景:1. 捕获HTTP请求与响应。

2. 捕获TCP/IP连接的建立与断开。

3. 捕获DNS查询与响应。

wireshark解析https协议方法

wireshark解析https协议方法Wireshark是一个开源的网络分析工具,可以捕获和分析网络数据包。

它可以用于解析HTTP和HTTPS协议,并提供了一些方法来分析和理解HTTPS流量。

HTTPS(Hypertext Transfer Protocol Secure)是一种基于HTTP的加密协议,用于保护网络通信的安全性。

它使用SSL(Secure Sockets Layer)或TLS(Transport Layer Security)协议来加密数据包,并提供身份验证和数据完整性。

要解析HTTPS协议,首先需要捕获HTTPS流量。

Wireshark可以通过在网络适配器上启动抓包来捕获流量。

在Wireshark的主界面上,选择要捕获的适配器,并点击"Start"按钮开始抓包。

在捕获HTTPS流量后,可以使用以下方法来解析和分析HTTPS协议:1. 定位HTTPS流量:Wireshark会将捕获的数据包按照协议进行分类。

在过滤器框中输入"ssl"或"tls"可以过滤出HTTPS流量,只显示与HTTPS相关的数据包。

2. 解析SSL握手:SSL握手是建立HTTPS连接的过程。

在Wireshark 中,可以右键点击任意一个HTTPS数据包,选择"Follow",再选择"SSL Stream"来查看SSL握手的详细信息。

这些信息包括协商的加密算法、证书链、密钥交换等。

3. 查看证书:HTTPS使用数字证书来进行身份验证。

在Wireshark中,可以选择一个HTTPS数据包,右键点击选择"Decode As",然后选择"SSL"来解码SSL流量。

这样可以查看到证书的详细信息,包括颁发机构、有效期、公钥等。

4. 解密HTTPS流量:由于HTTPS使用加密算法来保护数据的机密性,Wireshark默认情况下无法解密HTTPS流量。

wireshark怎么抓包wireshark抓包详细图文教程

w i r e s h a r k怎么抓包w i r e s h a r k抓包详细图文教程This model paper was revised by the Standardization Office on December 10, 2020wireshark怎么抓包、wireshark抓包详细图文教程wireshark是非常流行的网络封包分析软件,功能十分强大。

可以截取各种网络封包,显示网络封包的详细信息。

使用wireshark的人必须了解网络协议,否则就看不懂wireshark了。

为了安全考虑,wireshark只能查看封包,而不能修改封包的内容,或者发送封包。

wireshark能获取HTTP,也能获取HTTPS,但是不能解密HTTPS,所以wireshark看不懂HTTPS中的内容,总结,如果是处理HTTP,HTTPS 还是用Fiddler,其他协议比如TCP,UDP 就用wireshark.wireshark 开始抓包开始界面wireshark是捕获机器上的某一块网卡的网络包,当你的机器上有多块网卡的时候,你需要选择一个网卡。

点击Caputre->Interfaces.. 出现下面对话框,选择正确的网卡。

然后点击"Start"按钮, 开始抓包Wireshark 窗口介绍WireShark 主要分为这几个界面1. Display Filter(显示过滤器),用于过滤2. Packet List Pane(封包列表),显示捕获到的封包,有源地址和目标地址,端口号。

颜色不同,代表3. Packet Details Pane(封包详细信息), 显示封包中的字段4. Dissector Pane(16进制数据)5. Miscellanous(地址栏,杂项)使用过滤是非常重要的,初学者使用wireshark时,将会得到大量的冗余信息,在几千甚至几万条记录中,以至于很难找到自己需要的部分。

抓包分析SSLTLS连接建立过程【总结】

抓包分析SSLTLS连接建⽴过程【总结】1、前⾔ 最近在倒腾SSL⽅⾯的项⽬,之前只是虽然对SSL了解过,但是不够深⼊,正好有机会,认真学习⼀下。

开始了解SSL的是从https开始的,⾃从百度⽀持https以后,如今全站https的趋势越来越强烈,互联⽹对安全的认识越来越深⼊。

本⽂根据⾃⼰的实际情况,对SSL链接建⽴做个总结。

SSL相关的⾮对称加密和加密,涉及到公钥、私钥、证书、对称密钥,这些⾮常复杂,本⽂不会涉及。

本⽂重点介绍SSL的握⼿过程,客户端和服务端的步骤,通过wireshark抓包分析整个过程。

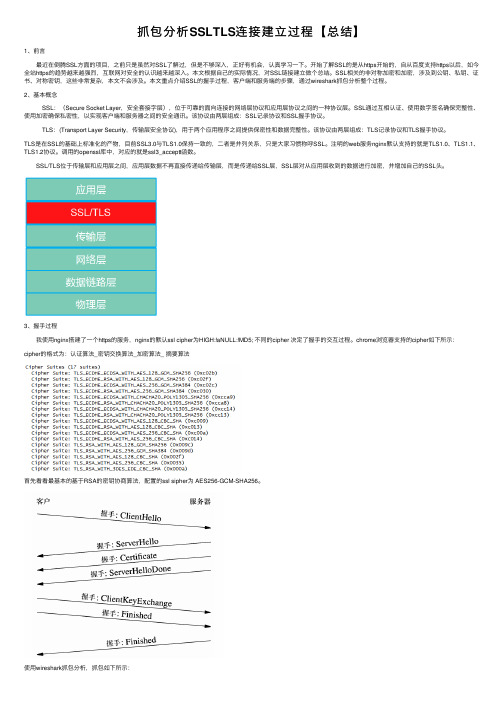

2、基本概念 SSL:(Secure Socket Layer,安全套接字层),位于可靠的⾯向连接的⽹络层协议和应⽤层协议之间的⼀种协议层。

SSL通过互相认证、使⽤数字签名确保完整性、使⽤加密确保私密性,以实现客户端和服务器之间的安全通讯。

该协议由两层组成:SSL记录协议和SSL握⼿协议。

TLS:(Transport Layer Security,传输层安全协议),⽤于两个应⽤程序之间提供保密性和数据完整性。

该协议由两层组成:TLS记录协议和TLS握⼿协议。

TLS是在SSL的基础上标准化的产物,⽬前SSL3.0与TLS1.0保持⼀致的,⼆者是并列关系,只是⼤家习惯称呼SSL。

注明的web服务nginx默认⽀持的就是TLS1.0、TLS1.1、TLS1.2协议。

调⽤的openssl库中,对应的就是ssl3_acceptt函数。

SSL/TLS位于传输层和应⽤层之间,应⽤层数据不再直接传递给传输层,⽽是传递给SSL层,SSL层对从应⽤层收到的数据进⾏加密,并增加⾃⼰的SSL头。

3、握⼿过程 我使⽤nginx搭建了⼀个https的服务,nginx的默认ssl cipher为HIGH:!aNULL:!MD5; 不同的cipher 决定了握⼿的交互过程。

chrome浏览器⽀持的cipher如下所⽰:cipher的格式为:认证算法_密钥交换算法_加密算法_ 摘要算法⾸先看看最基本的基于RSA的密钥协商算法,配置的ssl sipher为 AES256-GCM-SHA256。

wireshark数据包分析实战

wireshark数据包分析实战Wireshark数据包分析实战一、引言在网络通信中,数据包是信息传输的基本单位。

Wireshark是一款广泛应用于网络分析和故障排查的开源软件,能够捕获和分析网络数据包。

通过对数据包的深入分析,我们可以了解网络流量的组成、应用的运行状况以及网络安全问题。

本文将介绍Wireshark的使用以及数据包分析的实战案例。

二、Wireshark的安装和基本配置1. 下载和安装WiresharkWireshark可从其官方网站(https:///)下载。

选择与操作系统相对应的版本,然后按照安装程序的指示进行安装。

2. 配置网络接口在打开Wireshark之前,我们需要选择要捕获数据包的网络接口。

打开Wireshark后,点击菜单栏上的“捕获选项”按钮,选择合适的网络接口并点击“开始”按钮。

即可开始捕获数据包。

3. 设置Wireshark显示过滤器Wireshark支持使用显示过滤器将数据包进行过滤,使我们能够专注于感兴趣的数据包。

在Wireshark的过滤器输入框中键入过滤条件后,点击“应用”按钮即可应用过滤器。

三、Wireshark数据包分析实战案例以下是一些常见的Wireshark数据包分析实战案例,通过对实际数据包的分析,我们可以更好地了解网络通信的细节和问题的根源。

1. 分析网络流量分布通过Wireshark捕获一段时间内的数据包,我们可以使用统计功能来分析网络流量的分布情况。

在Wireshark的主界面上,点击“统计”菜单,可以选择多种统计图表和表格来展示数据包的分布情况,如流量占比、协议分布等。

通过分析流量分布,我们可以了解哪些应用使用了最多的带宽和网络资源。

2. 检测网络协议问题Wireshark可以帮助我们检测网络中的协议问题。

通过捕获数据包并使用过滤器来显示特定协议的数据包,我们可以检查是否有协议报文格式错误、协议版本不匹配等问题。

通过分析发现的问题,我们可以及时修复网络协议的错误配置。

wireshark的用法

wireshark的用法Wireshark是一个开源的网络流量分析工具,可以捕获和检测计算机网络中的数据包。

它是一个功能强大的工具,可以提供全面的网络分析功能,帮助用户深入了解网络问题的根本原因。

下面将详细介绍Wireshark的使用方法。

一、安装Wireshark二、启动Wireshark安装完成后,用户可以在应用程序菜单中找到Wireshark的图标,并点击打开软件。

启动后,Wireshark将会显示主界面窗口。

三、选择网络接口在开始捕获数据包之前,用户需要选择要监听的网络接口。

Wireshark将显示计算机上所有可用的网络接口(例如无线接口、以太网接口等)。

用户需要选择要监视的接口,并点击“开始”按钮来开始捕获数据包。

四、捕获数据包一旦开始捕获数据包,Wireshark将显示所有通过选定接口的网络流量。

用户可以看到源和目标IP地址、传输协议、数据包大小等详细信息。

同时,Wireshark会将捕获的数据包保存在一个缓冲区中。

五、过滤和分析数据包Wireshark提供了强大的过滤功能,以帮助用户仅显示特定的数据包。

用户可以使用过滤表达式来过滤数据包,例如,只显示来自特定IP地址的数据包或特定端口号的数据包。

用户可以在过滤器文本框中输入表达式,并按下回车键应用过滤器。

六、解析和重组数据包Wireshark可以解析和重组数据包,以显示它们的不同层次的信息。

用户可以展开每个数据包,以查看包含的以太网首部、IP首部、传输层协议首部等。

这将有助于用户深入了解数据包的内容,以便更好地分析网络问题。

七、统计和图形化工具Wireshark提供了各种统计和图形化工具,以帮助用户分析网络流量。

用户可以使用Wireshark来生成报告,显示各种统计信息,如流量分布、协议使用情况、数据包长度分布等。

此外,Wireshark还提供了用于以下目的的图形化工具:流量图、I/O图、端点图和网络仪表盘。

八、图形用户界面和命令行界面Wireshark提供了图形用户界面(GUI)和命令行界面(CLI)两种方式。

Wireshark网络抓包与分析手册

Wireshark网络抓包与分析手册第一章:引言Wireshark是一款强大的网络抓包工具,它可以帮助网络管理员和分析师深入了解和分析网络流量。

本手册将详细介绍Wireshark 的基本原理、使用方法和常见功能,以帮助初学者快速上手,并为专业用户提供一些进阶技巧。

第二章:Wireshark的安装与配置2.1 下载与安装Wireshark2.2 设置抓包接口2.3 配置抓包过滤器2.4 配置显示过滤器第三章:Wireshark工作流程与基本原理3.1 抓包原理与流程3.2 数据包分析3.3 报文解析第四章:抓包与分析常用技巧4.1 抓包与保存4.2 实时捕获与停止捕获4.3 导入与导出数据4.4 分组展示与隐藏4.5 过滤与搜索数据包4.6 统计与图形分析第五章:网络协议分析与故障排查5.1 TCP/IP协议分析5.2 HTTP协议分析5.3 DNS协议分析5.4 ICMP协议分析5.5 ARP协议分析5.6 VLAN与VLAN跳跃5.7 网络故障排查技巧第六章:流量分析与安全性检测6.1 流量分析方法与技巧6.2 检测网络攻击6.3 检测网络异常流量6.4 识别网络安全漏洞6.5 防御与应对策略第七章:Wireshark高级功能与扩展7.1 使用过滤器与表达式7.2 自定义显示列与颜色7.3 自定义协议解析器7.4 使用统计插件与扩展7.5 自动化与脚本扩展第八章:案例分析与实战应用8.1 企业内部网络问题排查8.2 网络性能优化分析8.3 网络流量监测与分析8.4 恶意软件分析与检测8.5 无线网络抓包与分析第九章:附录9.1 Wireshark常用命令与快捷键9.2 Wireshark配置文件说明9.3 Wireshark故障排除与常见问题解决通过本手册的学习,读者将能够掌握Wireshark的使用技巧,能够熟练进行网络抓包和数据包分析。

同时,读者还将学会如何利用Wireshark进行网络故障排查、安全性检测和流量分析等专业应用。

如何使用wireshark解密https抓包

如何使用Wireshark解密网页https抓包目录1. 配置系统环境变量 (3)1.1. 点击Windows徽标,打开Windows设置 (3)1.2. 点击系统,进入设置 (3)1.3. 点击关于,再选择高级系统设置 (4)1.4. 添加新的系统环境变量 (4)2. 配置Wireshark (5)3. 测试解密https抓包 (6)3.1. 使用WireShark开启抓包 (6)3.2. 使用FireFox浏览器访问https网页 (7)3.3. 在Wireshark查看解密后的https报文 (7)1.配置系统环境变量1.1.点击Windows徽标,打开Windows设置1.2.点击系统,进入设置1.3.点击关于,再选择高级系统设置在系统属性页面,切换到高级标签页,再点击环境变量。

1.4.添加新的系统环境变量1)点击新建。

2)变量名输入SSLKEYLOGFILE,变量值任意新建或者选择一个文件用来存放浏览器输出的日志。

3)逐个点击窗口的确定按钮,直至关闭系统属性设置窗口,保证设置的系统环境变量生效。

2.配置Wireshark1)再编辑菜单下打开wireshark的首选项设置2)先选择Protocol。

3)下拉找到TLS,并在(Pre)-Master-Secret log filename的输入框中输入上一节设置的SSLKEYLOGFILE系统变量的变量值,即设置的日志文件路径。

3.测试解密https抓包3.1.使用WireShark开启抓包点击捕获菜单上的开始捕获按钮或者工具栏上的开始捕获按钮,开启抓包。

3.2.使用FireFox浏览器访问https网页3.3.在Wireshark查看解密后的https报文可以看到https报文已经被解密,可以看到报文内容,软件界面底部出现了Decrypted TLS 标签。

wireshark抓https包

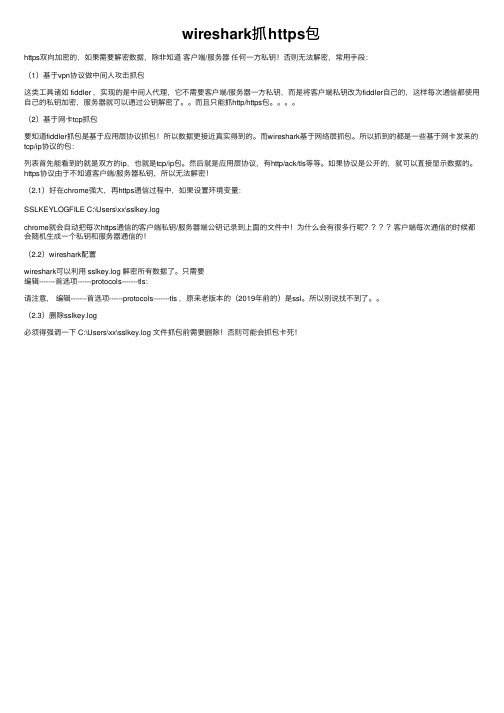

wireshark抓https包https双向加密的,如果需要解密数据,除⾮知道客户端/服务器任何⼀⽅私钥!否则⽆法解密,常⽤⼿段:(1)基于vpn协议做中间⼈攻击抓包这类⼯具诸如 fiddler ,实现的是中间⼈代理,它不需要客户端/服务器⼀⽅私钥,⽽是将客户端私钥改为fiddler⾃⼰的,这样每次通信都使⽤⾃⼰的私钥加密,服务器就可以通过公钥解密了。

⽽且只能抓http/https包。

(2)基于⽹卡tcp抓包要知道fiddler抓包是基于应⽤层协议抓包!所以数据更接近真实得到的。

⽽wireshark基于⽹络层抓包。

所以抓到的都是⼀些基于⽹卡发来的tcp/ip协议的包:列表⾸先能看到的就是双⽅的ip,也就是tcp/ip包。

然后就是应⽤层协议,有http/ack/tls等等。

如果协议是公开的,就可以直接显⽰数据的。

https协议由于不知道客户端/服务器私钥,所以⽆法解密!(2.1)好在chrome强⼤,再https通信过程中,如果设置环境变量:SSLKEYLOGFILE C:\Users\xx\sslkey.logchrome就会⾃动把每次https通信的客户端私钥/服务器端公钥记录到上⾯的⽂件中!为什么会有很多⾏呢客户端每次通信的时候都会随机⽣成⼀个私钥和服务器通信的!(2.2)wireshark配置wireshark可以利⽤ sslkey.log 解密所有数据了。

只需要编辑-------⾸选项------protocols-------tls:请注意,编辑-------⾸选项------protocols-------tls ,原来⽼版本的(2019年前的)是ssl。

所以别说找不到了。

(2.3)删除sslkey.log必须得强调⼀下 C:\Users\xx\sslkey.log ⽂件抓包前需要删除!否则可能会抓包卡死!。

wireshark应用层抓包分析

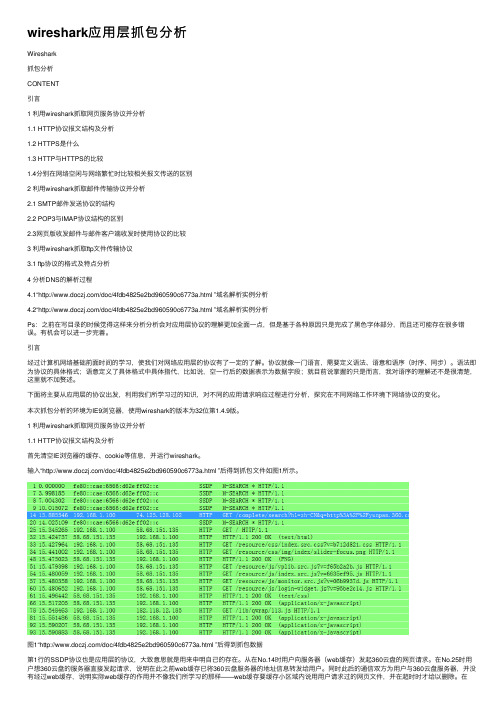

wireshark应⽤层抓包分析Wireshark抓包分析CONTENT引⾔1 利⽤wireshark抓取⽹页服务协议并分析1.1 HTTP协议报⽂结构及分析1.2 HTTPS是什么1.3 HTTP与HTTPS的⽐较1.4分别在⽹络空闲与⽹络繁忙时⽐较相关报⽂传送的区别2 利⽤wireshark抓取邮件传输协议并分析2.1 SMTP邮件发送协议的结构2.2 POP3与IMAP协议结构的区别2.3⽹页版收发邮件与邮件客户端收发时使⽤协议的⽐较3 利⽤wireshark抓取ftp⽂件传输协议3.1 ftp协议的格式及特点分析4 分析DNS的解析过程4.1“/doc/4fdb4825e2bd960590c6773a.html ”域名解析实例分析4.2“/doc/4fdb4825e2bd960590c6773a.html ”域名解析实例分析Ps:之前在写⽬录的时候觉得这样来分析分析会对应⽤层协议的理解更加全⾯⼀点,但是基于各种原因只是完成了⿊⾊字体部分,⽽且还可能存在很多错误。

有机会可以进⼀步完善。

引⾔经过计算机⽹络基础前⾯时间的学习,使我们对⽹络应⽤层的协议有了⼀定的了解。

协议就像⼀门语⾔,需要定义语法、语意和语序(时序、同步)。

语法即为协议的具体格式;语意定义了具体格式中具体指代,⽐如说,空⼀⾏后的数据表⽰为数据字段;就⽬前说掌握的只是⽽⾔,我对语序的理解还不是很清楚,这⾥就不加赘述。

下⾯将主要从应⽤层的协议出发,利⽤我们所学习过的知识,对不同的应⽤请求响应过程进⾏分析,探究在不同⽹络⼯作环境下⽹络协议的变化。

本次抓包分析的环境为IE9浏览器,使⽤wireshark的版本为32位第1.4.9版。

1 利⽤wireshark抓取⽹页服务协议并分析1.1 HTTP协议报⽂结构及分析⾸先清空IE浏览器的缓存、cookie等信息,并运⾏wireshark。

输⼊“/doc/4fdb4825e2bd960590c6773a.html ”后得到抓包⽂件如图1所⽰。

实验1 Wireshark协议分析-HTTP协议

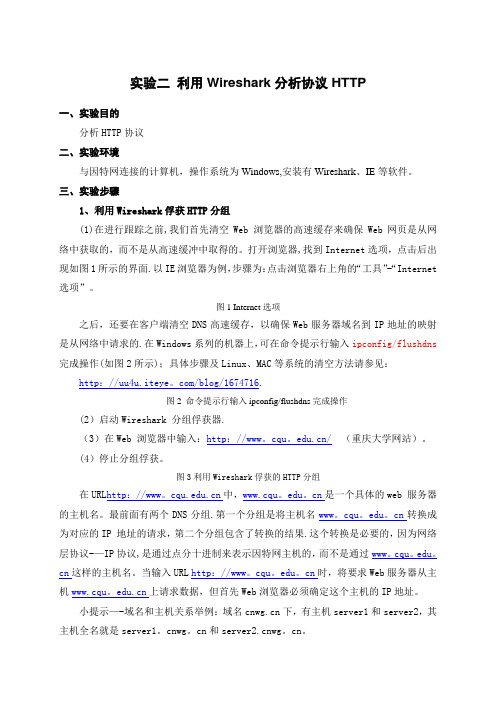

实验二利用Wireshark分析协议HTTP一、实验目的分析HTTP协议二、实验环境与因特网连接的计算机,操作系统为Windows,安装有Wireshark、IE等软件。

三、实验步骤1、利用Wireshark俘获HTTP分组(1)在进行跟踪之前,我们首先清空Web 浏览器的高速缓存来确保Web网页是从网络中获取的,而不是从高速缓冲中取得的。

打开浏览器,找到Internet选项,点击后出现如图1所示的界面.以IE浏览器为例,步骤为:点击浏览器右上角的“工具”-“Internet 选项”。

图1 Internet选项之后,还要在客户端清空DNS高速缓存,以确保Web服务器域名到IP地址的映射是从网络中请求的.在Windows系列的机器上,可在命令提示行输入ipconfig/flushdns 完成操作(如图2所示);具体步骤及Linux、MAC等系统的清空方法请参见:http://uu4u.iteye。

com/blog/1674716.图2 命令提示行输入ipconfig/flushdns完成操作(2)启动Wireshark 分组俘获器.(3)在Web 浏览器中输入:http://www。

cqu。

/(重庆大学网站)。

(4)停止分组俘获。

图3利用Wireshark俘获的HTTP分组在URL http://www。

中,www.cqu。

edu。

cn是一个具体的web 服务器的主机名。

最前面有两个DNS分组.第一个分组是将主机名www。

cqu。

edu。

cn转换成为对应的IP 地址的请求,第二个分组包含了转换的结果.这个转换是必要的,因为网络层协议-—IP协议,是通过点分十进制来表示因特网主机的,而不是通过www。

cqu。

edu。

cn这样的主机名。

当输入URL http://www。

cqu。

edu。

cn时,将要求Web服务器从主机www.cqu。

上请求数据,但首先Web浏览器必须确定这个主机的IP地址。

小提示—-域名和主机关系举例:域名下,有主机server1和server2,其主机全名就是server1。

wireshark抓取https加密报文,并解密

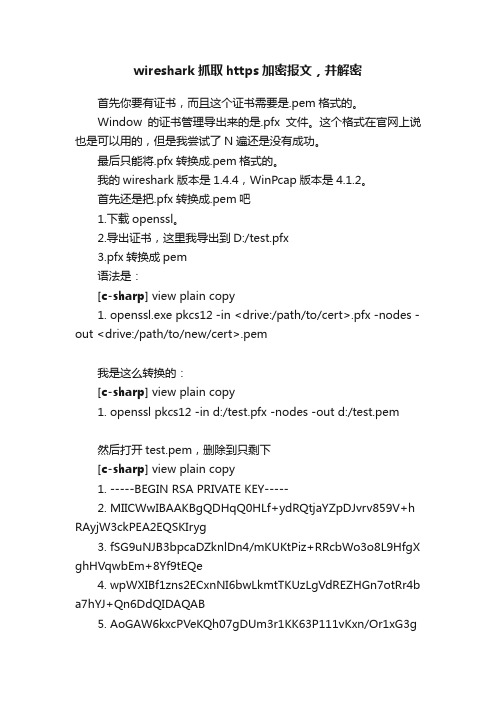

wireshark抓取https加密报文,并解密首先你要有证书,而且这个证书需要是.pem格式的。

Window的证书管理导出来的是.pfx文件。

这个格式在官网上说也是可以用的,但是我尝试了N遍还是没有成功。

最后只能将.pfx转换成.pem格式的。

我的wireshark版本是1.4.4,WinPcap版本是4.1.2。

首先还是把.pfx转换成.pem吧1.下载openssl。

2.导出证书,这里我导出到D:/test.pfx3.pfx转换成pem语法是:[c-sharp] view plain copy1.openssl.exe pkcs12 -in <drive:/path/to/cert>.pfx -nodes -out <drive:/path/to/new/cert>.pem我是这么转换的:[c-sharp] view plain copy1.openssl pkcs12 -in d:/test.pfx -nodes -out d:/test.pem然后打开test.pem,删除到只剩下[c-sharp] view plain copy1.-----BEGIN RSA PRIVATE KEY-----2.MIICWwIBAAKBgQDHqQ0HLf+ydRQtjaYZpDJvrv859V+h RAyjW3ckPEA2EQSKIryg3.fSG9uNJB3bpcaDZknlDn4/mKUKtPiz+RRcbWo3o8L9HfgX ghHVqwbEm+8Yf9tEQe4.wpWXIBf1zns2ECxnNI6bwLkmtTKUzLgVdREZHGn7otRr4b a7hYJ+Qn6DdQIDAQAB5.AoGAW6kxcPVeKQh07gDUm3r1KK63P111vKxn/Or1xG3gsLGZWu1dmXQ49EeQR2rK6.rretGP5ReFQB8MzeCNONqFzXTkvxnxW+wupjXt7m+Jmi drglTyjEgH+bkGdMNSAV7.rS+qQGlGSqElXHRyVFCQro0niv6oFytMI7XtPFmemYGAVA ECQQD6Nrv4wlykSzZ/8.ecIzUii8ZWTHbTaxjMFc3Q7CxcAGSoet0foHZWveU70pzUr Jt2zNPtGHgH7wuTEy9.6epUy98BAkEAzEcKSlwKe3FMYP31M/aoAtCQE1O3vrRGn 2UaFAPVADZ3MEzHGUd/10.bvtJ7yEVnXAVaBBwtVLLOJL+F7mbfemYdQJAIGgGYGm L5ht3q3rxlAQIEp5vNwUG11.GGjKgmR/DOrfu/DbMcAISfzww5LE5S0ZipafGNYR/SK/ Th4uKRHyr5jYAQJAN5tf12.Ab7sW44L7Js1FGAgfCOqFJjFe/Q3BUzQPIKOiPBKoatEx 2zfE6b0CVRIPgM00I8p13.HzLafxwEbxDncu8TwQJAFrsYOCEtQcpsJDvfLEi567uZg eoZ1dLAmh9s2W1xTB3u14.gEq15YBHenQM7ppc+Pu4juDvhSICGf7KU37blmQV1 w==15.-----END RSA PRIVATE KEY-----保存。

wireshark抓取https协议

wireshark抓取https协议

作者:张春醒确认wireshark版本:

我使用的wireshark版本是2.4.3,低版本wireshark对https支持有限。

第一种方法(keylogfile法):

1.设置windows环境变量,添加SSLKEYLOGFILE=E:\sslkeylog.log

2.wireshark首选项,ssl协议,最后的log filename选择E:\sslkeylog.log

3.开启wireshark抓包后,使用浏览器访问https网站。

观察到已经有明文http包了。

追踪流->ssl流,可以查看完整http信息

第二种方法(服务器私钥法):

1.把服务器私钥拷贝到windows机器

两种形式:

a)p12格式的文件,例如:test.keystore.p12 + 密码

b)无密码的pem文件,例如:test.clear.pem

生成方法参见《转换keystore证书到PEM格式文件.doc》

2.给wireshark设置服务器私钥

wireshark首选项-> ssl ->RSA Key List

或者

3.打开第一种方法抓取的https包,也同样能看到http数据了。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

使用wireshark分析HTTPS流程的建立使用wireshark分析HTTPS流程的建立摘要: https流程一、概要为了网站以及用户的安全性,现在很多的网站都是https,大家都知道tcp通过三次握手建立连接,并且还有很多的同学对https连接建立的流程不太明白,包括我自己,通过借助于wireshark这种抓包工具,我们可以尝试着了解一下大概的流程。

(图1)本图是客户端(10.0.45.103)访问服务端(114.215.88.85)通过wireshark抓包显示出来的双方交互数据,访问是通过https访问服务器上的一台nginx服务器服务。

请关注第一列的No。

下文中很多时候会用no表示一次交互。

图中可以很明显的看出tcp的三次握手以及之后的TLS加密流程的建立。

二、tcp的三次握手通过流程图可以看出(也可以看图1 的19368到19370这三个编号),首先客户端向服务端发起一个SYN的请求,序号(Seq)为0,确认号(ACK)也为0,这代表是本次是由客户端发起的首次请求。

本次请求的数据长度为0然后服务端给客户端响应,此时服务端的Seq也是0,值得是服务端的第一回应,并且给客户端说,你的请求我已经收到了(ACK=1),最后返还给客户端以后,客户端的序号+1,并且对服务端的响应做出确认,最后回给服务端,此时ACK=1,Seq=1tcp的握手过程建立成功。

三、ssl连接的建立通过以上可以看出,SSL也是建立在TCP的基础上的,经过tcp的三次握手,接下来才是加密信道的建立。

客户端和服务端建立安全连接大致经过以下几个步骤1.客户端:ClientHello2.服务端:Server Hello,Server certificate,Server Exchange,ServerHello Done3.客户端:client Exchange4.客户端:Application Data5.服务端:New Session6.服务端:Application Data接下来看这几个步骤中具体的每一个步骤传输的内容ClientHelloclient首先给服务端打招呼,对服务端说hello应用层没什么特别的客户端向服务端发送202个字节的数据,并且客户端此时的 seq num 为1 ,tcp 三次握手已经通过了,所以客户端ack num 确认的是服务端的tcp的最后一次信息。

由于这次发送的长度是202个字节,所以给服务端说,下一个字节序列号是从203开始的。

标志位为ACK和PSH但是这次多了一个 Secure Socket layer层。

协议使用的时候,用的是Handshake Protocol,给服务端发消息ClientHello详细的信息如下:Secure Socekts layer层使用的是版本是TLS 1.0HandShake Type的类型,是客户端打招呼 client helloHandShake protocol 协议使用的是TLS 1.2发送的信息还有客户端在本地生成的随机码(Random)然后客户端声明自己所支持的加密套件(Cipher Suites)这个客户端支持15种加密套件加密套件中表明了使用的对称加密算法,非对称加密算法,摘要算法以及使用的是TLS或者是SSL还有一些其他的信息第一行指明是否进行了压缩以及使用的压缩算法,第二行null表明未进行压缩,以及选用相关的压缩算法或者压缩工具剩下的就是一些扩展的字段了总结下来,客户端向服务端第一次打招呼(client Hello)的时候实际上主要发送了以下主要的信息客户端的随机数客户端所支持的加密套件以及客户端和服务器之间的sessionId接下来就是服务端对客户端Hello的第一次回应,也就是编号19372可以看到服务端使用的是443端口,序列号(Sequence number)也是1 ,并且回应客户端说我已经确认收到你的202个自己的数据(203-1),Flags表明本次是服务端反馈给客户端请求的应答(蓝色的文字也写出来了,这是一个队19371编号的应答)从图1可以看出这是一个TCP连接Server Hello接下来不等客户端反应,服务端又给客户端发送了19373的数据,而这个数据就是使用了TLS1.2协议了。

摘要信息中说明了这是服务端的的hello,Server hello,服务端秘钥交换,服务端hello done。

接下来看服务端发过来的具体都有什么。

传输控制层(transmission control protocol)和上面一样,主要是一些Flags,端口以及数据长度的确认等等,主要看一下安全套接字层的东西(Secure Sockets Layer)中的东西。

通过上图,可以看出服务端主要返回四种内容。

•Server Hello 服务端的回应客户端的hello信息•Certificate 服务端证书•Server key Exchange 服务器秘钥交换•Server Hello Done 服务器信息发送完毕详细看一下各个Record layer中的具体内容Server Hello在Server Hello中,服务器返回的服务端的随机数,所选用的TLS 版本,以及服务器最终选用的客户端和服务端交互的加密套件(TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030)),最终选用的加密套件是RSA非对称加密算法以及AES对称加密算法,用的是SHA384做摘要,注意,这个值必须是客户端发给服务端的列表中选出来的。

实际上如果客户端只能支持版本和安全性比较低的加密套件,这样服务端选择和客户端交互的时候也被迫只能使用低版本的加密套件,其安全性就会降低。

除了以上这些,服务端Server Hello时发送回来的还有是否使用了压缩以及一些其他的扩展字段CertificateServer Hello以后,服务端会发送公钥证书给客户端Certificates (953 bytes)Certificate Length: 950Certificate: 308203b23082029aa003020102020101300d06092a864886... (id-at-commonName=,id-at-organizationName=JD,id-at-stateO rProvinceName=BJ,id-at-countryName=CN)signedCertificateversion: v3 (2)serialNumber: 1signature (sha256WithRSAEncryption)Algorithm Id: 1.2.840.113549.1.1.11(sha256WithRSAEncryption)issuer: rdnSequence (0)rdnSequence: 7 items(pkcs-9-at-emailAddress=iloveme313@,id-at-commonName=wangteng fei,id-at-organizationalUnitName=section,id-at-organizationName=JD,i d-at-localityName=BJ,id-at-stateOrProvinceName=BJ,id-at-countryName= CN)RDNSequence item: 1 item (id-at-countryName=CN) RDNSequence item: 1 item(id-at-stateOrProvinceName=BJ)RDNSequence item: 1 item (id-at-localityName=BJ) RDNSequence item: 1 item(id-at-organizationName=JD)RDNSequence item: 1 item(id-at-organizationalUnitName=section)RDNSequence item: 1 item(id-at-commonName=wangtengfei)RDNSequence item: 1 item(pkcs-9-at-emailAddress=iloveme313@)validitynotBefore: utcTime (0)utcTime: 16-11-22 06:38:18 (UTC)notAfter: utcTime (0)utcTime: 17-11-22 06:38:18 (UTC)subject: rdnSequence (0)rdnSequence: 4 items(id-at-commonName=,id-at-organizationName=JD,id-at-stateO rProvinceName=BJ,id-at-countryName=CN)RDNSequence item: 1 item (id-at-countryName=CN) RDNSequence item: 1 item(id-at-stateOrProvinceName=BJ)RDNSequence item: 1 item(id-at-organizationName=JD)RDNSequence item: 1 item(id-at-commonName=)subjectPublicKeyInfoalgorithm (rsaEncryption)Algorithm Id: 1.2.840.113549.1.1.1 (rsaEncryption) subjectPublicKey:3082010a028*******be56d1a2b725cf5d6fa1997c83b221...modulus:0x00be56d1a2b725cf5d6fa1997c83b221de8452658b1e7c86...publicExponent: 65537extensions: 4 itemsalgorithmIdentifier (sha256WithRSAEncryption)Algorithm Id: 1.2.840.113549.1.1.11(sha256WithRSAEncryption)Padding: 0encrypted:41bfd96f86c44a731d6ff7af7e9e666703c744aa8c691d38...1中有证书的指纹,以及证书的签名信息Certificate:308203b23082029aa003020102020101300d06092a864886...(id-a t-commonName=,id-at-organizationName=JD,id-at-stateOrProv inceName=BJ,id-at-countryName=CN)看以看出,这个证书是针对这个域名签发的,然后就是一些签发机构信息等。