吉大正元数字签名服务器安装部署手册COM版VCTK S接口

CFCA工具包_服务器端 (C版)接口定义

中国金融认证中心China Financial Certification AuthorityCFCA工具包_服务器端(C版)接口定义Version 2.0.0.1目录1说明 (4)2整体结构 (4)3支持系统 (4)4接口定义 (4)4.1 加密库会话管理 (4)4.1.1 初始化加密库 (4)4.1.2 释放加密库 (4)4.1.3 打开加密库会话 (5)4.1.4 关闭会话 (5)4.2 证书解析 (5)4.2.1 构造公钥证书(.cer)证书 (5)4.2.2 解析证书扩展域 (6)4.2.3 解析证书链文件 (6)4.2.4 获得PFX中的私钥和证书 (6)4.3 验证证书有效性 (7)4.3.1 验证有效期、签名和离线吊销列表 (7)4.3.2 验证有效期、签名和在线吊销列表 (8)4.4 PKCS#1消息签名验签 (8)4.4.1 消息签名 (8)4.4.2 验证消息签名 (9)4.5 PKCS#7消息签名验签 (9)4.5.1 对消息分离、非分离式签名(同时签名) (9)4.5.2 对消息分离、非分离式签名(联合签名) (10)4.5.3 验证非分离式消息签名 (10)4.5.4 验证分离式消息签名 (11)4.6 PKCS#7文件签名验签 (11)4.6.1 设置文件操作时每次读取的长度 (11)4.6.2 分离式、非分离式文件签名(同时签名) (12)4.6.3 分离式、非分离式文件签名(联合签名) (12)4.6.4 验证非分离式文件签名 (13)4.6.5 验证分离式文件签名 (13)4.6.6 计算文件的签名值 (14)4.7 PKCS#7 消息加密解密(数字信封) (15)4.7.1 消息加密(数字信封) (15)4.7.2 消息解密(数字信封) (15)4.8 PKCS#7 文件加密解密(数字信封) (16)4.8.1 设置文件操作时每次读取的长度 (16)4.8.2 文件加密(数字信封) (16)4.8.3 文件解密(数字信封) (17)4.9 文摘 (17)4.7.14对消息做文摘 (17)4.7.15对文件做文摘 (18)4.10 密钥产生接口 (19)4.10.1 产生随机数 (19)4.10.2 产生对称密钥 (19)4.10.3 从硬件设备中获取密钥对句柄 (19)4.11 加解密接口 (20)4.11.1 对称、非对称加密 (20)4.11.2 对称、非对称解密 (21)4.11.3 口令加密 (21)4.11.4 口令解密 (22)4.12 Base64接口 (22)4.12.1 BASE64编码 (22)4.12.2 BASE64解码 (22)4.13 缓存接口 (23)4.13.1 申请数据缓存 (23)4.13.2 释放数据缓存 (23)4.13.3 释放密钥缓存 (23)4.13.4 释放证书上下文 (24)4.13.5 释放证书扩展域上下文 (24)4.14 获取错误信息接口 (24)4.15 获取版本信息 (24)5数据结构 (25)5.1 基本数据结构 (25)5.2 证书上下文数据结构 (25)5.3 证书扩展上下文数据结构 (26)5.4 动态库版本数据结构 (28)6自定义常量 (29)6.1 签名算法及产生签名密钥类型 (29)6.2 产生对称密钥类型及对称加密算法 (29)6.3 口令加密算法 (30)6.4 设备类型 (31)6.5 证书及CRL扩展域 (31)6.6 证书状态 (31)1说明该文档描述了针对CFCA工具包2.0需求定义的C版服务器端接口说明,主要包括对称密钥产生、加密设备非对称密钥对的获取、证书解析、在线和离线证书验证、PKCS#1签名验证、PKCS#7分离非分离式消息和文件形式签名验证、PKCS#7标准消息和文件形式数字信封制作和打开、BASE64编解码等功能。

吉大正元产品简介

注销

功能介绍-KM Server

机构管理

• 使用CA“通信证书”作为就证书注册 • 可限制CA机构能够提取的密钥类型和密钥数量

权限管理

• 超级管理员只能完成授权业务管理员操作 • 其他所有业务管理由业务管理员完成

审计管理

• 统计业务量 • 审计操作日志

• 两个基础设施:安全技术基础设施、安全管理基础设施

• 一个平台:应用安全支撑平台 • 五个统一服务:即统一的用户管理服务、统一的身份认 证服务、统一的授权服务、统一访问控制服务、统一的 安全审计服务。 保护原有用户投资、尽量避免调整应用

吉大正元产品体系介绍

安全 应用 应用 安全 支撑 平台 安全 管理 设施

功能介绍-RA Server

证书管理

• 证书申请、证书下载、证书查询、证书更新 • 证书冻结、证书解冻、证书注销 • 批量申请证书、批量下载证书

用户管理

• 用户组管理 • 添加用户、修改用户、删除用户 • 冻结用户、解冻用户、注销用户

功能介绍-RA Server

模板管理

• 获取已授权模板列表 • 设置审核策略:手动审核、自动审核

开发用API

JIT RA Toolkit JIT OCSP Toolkit

功能介绍-CA Server

CA Server的核心作用

• 签发、管理证书和CRL • 以证书为中心管理数据

业务管理员

证书管理 模板管理 超级管理 员 自定义扩展域管理 权限管理

系统初始化 系统管理 员 系统配置管理

功能介绍-OCSP Server

OCSP核心功能

• 提供在线证书状态查询服务 • 支持对多CA提供证书状态查询服务

吉大正元电子证书认证系统SRQ05技术白皮书

JIT SRQ05 V5.0.2吉大正元电子证书认证系统技术白皮书Version 1.2有意见请寄:************.cn中国·北京市海淀区知春路113号银网中心B座12层电话:86-010-******** 传真:86-010-********吉大正元信息技术股份有限公司声明本文档是吉大正元信息技术股份有限公司的机密文档,文档的版权属于吉大正元信息技术股份有限公司,任何使用、复制和公开此文档的行为都必须经过吉大正元信息技术股份有限公司的书面许可。

内部资料请注意保密版本、密级及修改记录目录1前言 (1)1.1应用场景描述 (1)1.2需求描述 (1)1.3术语和缩略语 (3)1.3.1术语 (3)1.3.2缩略语 (4)2产品概述 (5)2.1产品简介 (5)2.2产品实现原理 (5)2.3产品系统架构 (7)3功能流程 (8)3.1产品功能 (8)3.1.1认证中心(CA Server) (8)3.1.2注册中心(RA Server) (8)3.1.3密钥管理中心(KM Server) (8)3.1.4在线证书状态查询服务(OCSP Server) (8)3.2工作流程 (9)3.2.1认证中心(CA Server) (9)3.2.2注册中心(RA Server) (12)3.2.3密钥管理中心(KM Server) (16)3.2.4在线证书状态查询系统(OCSP Server) (20)4产品特点 (20)4.1丰富完备的功能 (20)4.2部署灵活、操作简单 (21)4.3完全符合国内、国际PKI建设标准 (21)4.4系统平台的高安全性 (22)4.5稳定的性能保证系统的高可用性 (23)4.6广泛的平台兼容性 (23)4.7系统架构的可扩展性 (24)4.8良好的易用性与安全清晰的管理模式 (24)4.9应用平台的开放性 (25)5运行部署 (25)5.1交付产品和系统配置 (25)5.1.1产品逻辑结构图 (25)5.1.2产品清单 (26)5.1.3推荐配置 (27)5.2产品规格和L ICENSE机制 (27)5.3系统组成 (27)5.3.1部署结构-全面型 (27)5.3.2部署结构-精简型 (29)5.3.3部署结构-密钥托管型 (30)6资质证书 (32)7典型案例 (32)图表目录图表1-1术语对照表 (4)图表1-2缩略语对照表 (4)图表2-1系统体系结构 (7)图表4-1SRQ05支持的标准 (22)图表5-1逻辑结构图 (25)图表5-2产品清单 (26)图表5-3推荐配置 (27)图表5-4部署结构图-全面型 (28)图表5-5系统组成清单-全面型 (29)图表5-6部署结构图-精简型 (29)图表5-7系统组成清单-精简型 (30)图表5-8部署结构图-密钥托管型 (31)图表5-9系统组成清单-密钥托管型 (31)1 前言1.1 应用场景描述在现实生活中,表达人身份的是居民身份证,而在当前信息化程度越来越高的网络环境中,证书越来越被广泛的用来代表人、设备、服务器等实体的身份;现实生活中,居民身份证是由公安局进行颁发和管理的,那么在网络环境中,用来颁发和管理身份证书就是公钥基础设施。

SURE签名验证服务器客户端接口使用手册(C版)

SURE签名验证服务器客户端接口手册(C版)山东确信信息产业股份有限公司2013年11月目录1 引言 (1)1.1概述 (1)1.2相关概念 (1)1.3使用方法 (1)2 接口说明 (3)2.1<客户端连接初始化接口> (3)2.2<客户端连接释放接口> (3)2.3<获取连接信息接口> (4)2.4<获取证书链数量接口> (5)2.5<获取本地证书信息接口> (5)2.6<获取服务端证书信息接口> (8)2.7<生成随机数接口> (9)2.8<数据/文件签名接口> (10)2.9<数据/文件验证签名接口> (12)2.10<数据签名初始化接口> (13)2.11<数据签名更新接口> (16)2.12<数据签名完成接口> (17)2.13<数据验证签名初始化接口> (17)2.14<数据验证签名更新接口> (18)2.15<数据验证签名完成接口> (18)2.16<数据签名句柄释放接口> (19)2.17<数据验证句柄释放接口> (19)2.18<PKCS7签名接口> (19)2.19<PKCS7验证接口> (21)2.20<封装数字信封接口> (22)2.21<解封数字信封接口> (25)2.22<验证证书有效性接口> (26)2.23<对称算法运算接口> (27)2.24<XML签名接口> (29)2.25<XML验证接口> (31)3 错误码定义 (31)1引言1.1概述SURE签名验证服务器客户端接口实现签名验证服务器所有功能的调用。

所有的功能性调用,都需要在初始化客户端连接之后进行,当不再使用服务器的时候,需要调用连接释放连接资源。

sun fire t2000 服务器 安装指南说明书

Sun Fire TM T2000 伺服器安裝指南Sun Microsystems, Inc.文件號碼:819-4539-112006 年 4 月,修訂版 A請將您對本文件的意見提交至:/hwdocs/feedback請回收Copyright 2006 Sun Microsystems, Inc., 4150 Network Circle, Santa Clara, California 95054, U.S.A. 版權所有。

Sun Microsystems, Inc. 對於本文件所述技術擁有智慧財產權。

這些智慧財產權包含 /patents 中列示的一項或多項美國專利,以及在美國與其他國家/地區擁有的一項或多項其他專利或申請中專利,但並不以此為限。

本文件及相關產品在限制其使用、複製、發行及反編譯的授權下發行。

未經 Sun 及其授權人 (如果有) 事先的書面許可,不得使用任何方法、任何形式來複製本產品或文件的任何部份。

協力廠商軟體,包含字型技術,其版權歸 Sun 供應商所有,經授權後使用。

本產品中的某些部份可能源自加州大學授權的 Berkeley BSD 系統的開發成果。

UNIX 是在美國和其他國家/地區的註冊商標,已獲得 X/OpenCompany, Ltd. 專屬授權。

Sun 、Sun Microsystems 、Sun 標誌、Java 、AnswerBook2、 、Sun Fire 和 Solaris 是 Sun Microsystems, Inc. 在美國及其他國家/地區的商標或註冊商標。

所有 SPARC 商標都是 SPARC International, Inc. 在美國及其他國家/地區的商標或註冊商標。

凡具有 SPARC 商標的產品都是採用 Sun Microsystems, Inc. 所開發的架構。

OPEN LOOK 和Sun™ Graphical User Interface (Sun 圖形化使用者介面) 是 Sun Microsystems, Inc. 為其使用者與授權者所開發的技術。

身份认证网关I系列用户手册V2.2.3_20101130

身份认证网关I系列用户手册V2.2.3吉大正元信息技术股份有限公司Jilin University Information Technologies Co., Ltd.目录1引言 (1)1.1编写目的 (1)2布署结构图 (1)3安装配置 (1)3.1介绍 (1)3.2W EB管理配置流程 (2)3.2.1安装管理员证书 (2)3.2.2系统管理员登录并配置 (5)3.2.3安全保密管理员登录并配置 (7)3.2.4审计管理员登录并配置 (12)4功能详解及使用方法 (14)4.1应用管理 (14)4.1.1添加应用 (14)4.1.2修改应用 (15)4.1.3删除应用 (16)4.2服务器管理 (16)4.2.1服务端口设置 (16)4.2.2申请站点证书 (17)4.2.3导入站点证书 (17)4.2.4导出站点证书 (18)4.2.5配置许可证 (19)4.2.6当前服务状态 (19)4.3认证管理 (20)4.3.1证书认证配置 (20)4.3.2口令认证配置 (23)4.4访问控制管理 (25)4.4.1访问控制设置 (25)4.4.2应用级访问控制 (25)4.4.3规则管理 (26)4.5P ORTAL页面定制 (29)4.5.1设置隐藏应用 (29)4.5.2设置默认Portal (30)4.5.3定制Portal页 (30)4.5.4定制登录页 (31)4.6相关产品设置 (31)4.6.1UMS配置 (31)4.6.2PMS配置 (32)4.6.4配置应用代码 (33)4.6.5配置默认权限 (33)4.7SSO管理 (34)4.7.1令牌设置 (34)4.7.2认证地址配置 (34)4.7.3应用从账号管理 (35)4.7.4模拟代填设置 (36)4.7.5在线用户 (37)4.8管理员配置 (37)4.8.1配置管理员证书 (37)4.8.2配置管理员根证书 (38)4.8.3管理员IP设置 (39)4.8.4管理员IP列表 (39)4.9日志管理 (39)4.9.1配置系统日志 (39)4.9.2查询系统日志 (40)4.9.3日志空间预警 (41)4.9.4日志打包下载 (42)4.10系统设置 (42)4.10.1网卡设置 (42)4.10.2配置DNS服务 (42)4.10.3本地HOSTS配置 (43)4.10.4静态路由设置 (43)4.10.5系统硬件信息 (43)4.10.6系统时间设置 (44)4.10.7可信时间源设置 (44)4.10.8手动同步设备时间 (44)4.10.9服务器启停 (45)4.11系统维护 (45)4.11.1恢复出厂默认值 (45)4.11.2备份恢复 (45)4.11.3系统升级 (46)4.12硬件管理 (46)4.12.1HA服务管理 (46)4.12.2网络诊断管理 (47)4.12.3SNMP服务管理 (50)4.12.4系统监控 (52)4.12.5网络监控 (53)5常见问题解答(FAQ) (55)5.1A GENT无法做重定向认证 (55)6附录模拟代填工具 (58)6.1.1CS模拟代填工具说明 (58)6.1.2CS模拟代替工具使用方法 (58)6.2附录2BS模拟代填 (61)6.2.1BS代填模板说明 (61)6.2.2BS代填工具使用方法 (62)1引言1.1 编写目的身份认证网关对外提供身份认证服务前需要对网关自身进行一系列的参数设置,为提高网关服务系统的易用性,我们提供专门的服务配置管理平台和WEB方式的操作界面,方便管理员对网关服务系统进行管理操作。

吉大正元数字签名服务器-安装部署介绍资料(COM版VCTKS接口)2.1.1

数字签名服务器v2.1.1安装部署手册(VSTK接口 COM版)V2.1.1长春吉大正元信息技术股份有限公司Jilin University Information Technologies Co., Ltd.目录1引言 (2)1.1概述 (2)1.2开发平台及编程语言 (2)1.3名词解释 (2)2程序部署 (3)2.1W INDOWS环境部署 (3)2.1.1安装 (3)2.1.2验证 (7)2.2示例说明(以A TTACH签名为例) (8)3接口说明 (9)4配置文件概述 (10)5示例代码 (10)6常见问题 (11)6.1编码转换 (11)6.2替换旧版VCTK (11)6.3过滤U KEY (11)6.4证书支持 (11)6.5CA发证 (11)6.6双证书过滤问题 (12)6.7非大文件接口的文件大小限制 (13)1引言1.1 概述该接口是以COM组件的形式提供签名服务。

主要完成以下功能接口:⏹签名、验签⏹加密、解密⏹打信封、解信封1.2 开发平台及编程语言⏹开发平台Windows 7 + sp1⏹编程语言C++⏹开发工具VC++ 2010 + sp11.3 名词解释●Digital Certificate(数字证书)Digital Certificate,是由国家认可的,具有权威性、可信性、公正性的第三方证书认证机构进行数字签名的一个可信的数字化文件。

数字证书包含公开密钥拥有者信息以及公开密钥的文件。

●IssuerDN数字证书颁发者的DN●Version数字证书的版本号●SN数字证书的序列号●Subjectdn数字证书主题●Digestalg摘要算法●数字签名被签发数据的哈希值经过私钥加密后的结果。

通过把使用公钥对数字签名解密得到的值与原始数据的哈希值相对照,就能验证数字签名。

●带签名的数字信封带数字签名的加密数据●不带签名的数字信封没有数字签名的加密数据2程序部署2.1 Windows环境部署2.1.1安装安装有2种方式:安装包和网页。

吉大正元数字签名服务器-安装部署手册(COM版 VCTK_S接口)2.1.1精编版

数字签名服务器v2.1.1安装部署手册(VSTK接口 COM版)V2.1.1长春吉大正元信息技术股份有限公司Jilin University Information Technologies Co., Ltd.目录1引言 (2)1.1概述 (2)1.2开发平台及编程语言 (2)1.3名词解释 (2)2程序部署 (3)2.1W INDOWS环境部署 (3)2.1.1安装 (3)2.1.2验证 (7)2.2示例说明(以A TTACH签名为例) (8)3接口说明 (9)4配置文件概述 (10)5示例代码 (10)6常见问题 (11)6.1编码转换 (11)6.2替换旧版VCTK (11)6.3过滤U KEY (11)6.4证书支持 (11)6.5CA发证 (11)6.6双证书过滤问题 (12)6.7非大文件接口的文件大小限制 (13)1引言1.1 概述该接口是以COM组件的形式提供签名服务。

主要完成以下功能接口:⏹签名、验签⏹加密、解密⏹打信封、解信封1.2 开发平台及编程语言⏹开发平台Windows 7 + sp1⏹编程语言C++⏹开发工具VC++ 2010 + sp11.3 名词解释●Digital Certificate(数字证书)Digital Certificate,是由国家认可的,具有权威性、可信性、公正性的第三方证书认证机构进行数字签名的一个可信的数字化文件。

数字证书包含公开密钥拥有者信息以及公开密钥的文件。

●IssuerDN数字证书颁发者的DN●Version数字证书的版本号●SN数字证书的序列号●Subjectdn数字证书主题●Digestalg摘要算法●数字签名被签发数据的哈希值经过私钥加密后的结果。

通过把使用公钥对数字签名解密得到的值与原始数据的哈希值相对照,就能验证数字签名。

●带签名的数字信封带数字签名的加密数据●不带签名的数字信封没有数字签名的加密数据2程序部署2.1 Windows环境部署2.1.1安装安装有2种方式:安装包和网页。

数字签名服务器-产品白皮书

数字签名服务器财政行业版产品白皮书Version有意见请寄中国·北京市海淀区知春路113号银网中心B座12层电话:86-0 传真:86-0吉大正元信息技术股份有限公司目录1前言............................................................................................................. 错误!未定义书签。

背景概述 .................................................................................................. 错误!未定义书签。

术语和缩略语 .......................................................................................... 错误!未定义书签。

2产品概述 ..................................................................................................... 错误!未定义书签。

产品简介 .................................................................................................. 错误!未定义书签。

产品结构 .................................................................................................. 错误!未定义书签。

部署结构 .................................................................................................. 错误!未定义书签。

API(Java版)程序员手册范本

JIT应用Toolkits API(Java版)程序员手册JIT所有(2001)Jilin University Information Technologies Co., Ltd.目录1引言 (4)1.1概述 (4)1.2开发平台及编程语言 (4)1.3注意事项 (4)1.4名词解释 (4)2系统结构 (4)2.1接口说明 (4)2.2配置文件说明 (4)3数据结构 (5)3.1基于口令产生密钥的基本信息 (5)3.2初始化CRL参数 (5)3.3时间基本信息 (6)3.4证书有效期类 (7)3.5初始化证书信息 (7)4全局常量定义 (8)4.1标识常量 (8)4.1.1所用到的配置文件 (8)4.1.2文件长度及密码长度 (8)4.1.3数据类型定义; (8)4.1.4信封类型定义 (9)4.1.5证书扩展类型定义 (9)4.1.6证书用户类型定义 (9)4.1.7证书状态定义 (9)4.1.8CRL验证证书方式 (10)4.1.9证书SN类型 (10)4.1.10证书存储方式 (10)4.1.11加密、解密、签名等算法 (10)4.1.12标准扩展域 (11)4.2错误代码 (11)5函数说明 (13)5.1类JIT_E NGINE (13)5.1.1构造函数 (13)5.1.2获取错误信息 (14)5.1.3释放引擎资源 (14)5.2类JIT_OCSP (15)5.2.1构造方法 (15)5.2.2查询证书状态 (16)5.2.3获取错误信息 (16)5.2.4释放OCSP资源 (17)5.3类JIT_CRL (17)5.3.1构造方法 (17)5.3.2获取CRL验证证书的方式getMode (18)5.3.3CRL验证证书 (18)5.3.4验证CRL签名 (19)5.3.5获取错误信息 (19)5.3.6释放CRL资源 (19)5.4类JIT_C ERTIFICATE (20)5.4.1构造方法 (20)5.4.2获取证书中eMail (22)5.4.3获取证书颁发者 (22)5.4.4获取证书序列号 (22)5.4.5获取证书主题 (23)5.4.6获取证书版本号 (23)5.4.7获取证书有效期 (23)5.4.8获取证书的应用类型 (24)5.4.9获取证书编码(二进制) (24)5.4.10获取证书的个人身份标识码 (25)5.4.11提取所需对象标识符对应的容 (25)5.4.12验证证书的有效性 (26)5.4.13验证证书的有效性(手工输入时间) (27)5.4.14获取错误信息 (28)5.4.15释放Certificate资源 (28)5.4.16扩展接口 (28)5.5类JIT_K EY (29)5.5.1构造方法 (29)5.5.2产生对称密钥 (30)5.5.3基于口令产生对称密钥 (30)5.5.4包装密钥 (31)5.5.5解包装密钥 (32)5.5.6获取错误信息 (32)5.5.7释放Key资源 (32)5.6类JIT_B IN (33)5.6.1构造方法 (33)5.6.2数据数字签名 (33)5.6.3验证数字签名 (34)5.6.4数据非对称加密 (35)5.6.5数据非对称解密 (36)5.6.6产生数据的MAC (36)5.6.7验证数据的MAC (37)5.6.8数据文摘 (38)5.6.9数据对称加密 (39)5.6.10数据对称解密 (39)5.6.11产生PKCS7数字信封 (40)5.6.12验证PKCS7数字信封 (42)5.6.13二进制数据转换成PEM编码 (45)5.6.14获取错误信息 (45)5.6.15释放bin资源 (46)5.7类JIT_B ASE64 (46)5.7.1构造方法 (46)5.7.2数据数字签名 (46)5.7.3验证数字签名 (47)5.7.4数据非对称加密 (48)5.7.5数据非对称解密 (49)5.7.6数据产生MAC (49)5.7.7验证数据的MAC (50)5.7.8数据文摘 (51)5.7.9数据对称加密 (52)5.7.10数据对称解密 (52)5.7.11产生PKCS7数字信封 (53)5.7.12验证PKCS7数字信封 (56)5.7.13PEM编码转换成二进制 (58)5.7.14获取错误信息 (58)5.7.15释放Base64资源 (59)5.8类JIT_E NV F ILE (59)5.8.1构造方法 (59)5.8.2产生PKCS7数字信封文件 (59)5.8.3验证PKCS7数字信封文件 (62)5.8.4获取错误信息 (63)5.8.5释放EnvFile资源 (63)5.9类JIT_LDAP (63)5.9.1构造方法 (64)5.9.2获取用户证书 (64)5.9.3释放获取的证书 (65)5.9.4获取错误信息 (66)5.9.5释放Ldap资源 (66)5.10类JIT_R ANDOM (66)5.10.1创造随机数 (66)1引言1.1概述➢JIT Toolkit_API(Java版)是以吉大正元电子证书认证系统为基础,方便用户进行二次开发,整合先进的Java技术,提供的工具包。

方正 圆明MT100 2200系列 说明书

方正科技服务器用户使用手册

—方正圆明 MT100 2200 系列机型(V1.0)

YMMT100 2200_102_000

敬

尊敬了您的安全和利益,在使用产品前请您仔 细阅读本产品用户使用手册及随机附带的全部资料。如果您未按照用户使用手册操 作和使用产品,而导致任何的人身伤害、财产或其他损失,方正科技将不承担责任。 关于本产品用户使用手册(以下简称“手册”) 手册版权属于方正科技所有; 手册提及的商标、字号属于它们各自的权利拥有者; 手册内容如同实际产品不一致,以实际产品为准。 如果您对手册的任何内容或条款存在不明或异议,请在购机后七日内向方正科 技提出书面异议,否则视为您已经同意、理解并接受本手册全部内容。 产品使用过程中,如果您遇到问题,欢迎致电咨询: 方正科技全程服务热线 4006-000-666 寻求相关的帮助。 方正科技保留对用户使用手册解释和修改的权利,对手册的任何修正、更新、 解释将在方正科技网站()予以公布,请您留意。

3.6.3 Intel Matrix RAID ........................................................................................ 37 3.6.3.1 创建 Intel Matrix RAID ................................................................................... 37 3.6.3.2 创建修复磁盘 ................................................................................................. 39 3.6.3.3 删除 SATA RAID 阵列 ..................................................................................... 40 4 硬件安装说明 ................................................................................................................. 45 4.1 圆明 MT100 2200 服务器安装所需工具与安全措施 ............................................ 45 4.1.1 所需工具 ........................................................................................................... 45 4.1.2 安全措施 ........................................................................................................... 45 4.2 圆明 MT100 2200 服务器前后面板功能说明 ........................................................ 46 4.3 圆明 MT100 2200 服务器内部结构说明 ................................................................ 49 4.4 圆明 MT100 2200 服务器前面板信号线缆说明 .................................................... 50 4.5 圆明 MT100 2200 服务器前面板、侧面板的拆卸 ................................................ 52 4.5.1 拆卸圆明 MT100 2200 服务器侧板 .................................................................. 52 4.5.2 拆卸圆明 MT100 2200 服务器前面板 .............................................................. 52 4.6 圆明 MT100 2200 服务器 CPU 的安装 .................................................................. 53 4.7 圆明 MT100 2200 服务器内存的安装..................................................................... 55 4.8 圆明 MT100 2200 服务器热插拔硬盘的安装 ........................................................ 56 4.9 圆明 MT100 2200 服务器热插拔硬盘盒的安装 .................................................... 56 4.10 圆明 MT100 2200 服务器 PCI 卡的安装 .............................................................. 56 4.11 圆明 MT100 2200 服务器 5.25 英寸设备的安装 ................................................. 57 4.12 圆明 MT100 2200 服务器前置 3.5 英寸设备的安装 ............................................ 57 4.13 主板锂电池的拆卸、安装 ..................................................................................... 58 4.14 圆明 MT100 2200 服务器跳线说明....................................................................... 59 5 IKVM 远程管理使用说明 .............................................................................................. 64 5.1 安装初始 ................................................................................................................... 64 5.2 功能简介 ................................................................................................................... 65 5.2.1 登录管理系统 .................................................................................................... 65 5.2.2 System Information ............................................................................................. 66 5.2.3 Server Health ...................................................................................................... 66 5.2.4 Configuration...................................................................................................... 67 5.2.5 Remote Control ................................................................................................... 68 5.2.6 Maintenance ....................................................................................................... 71 5.2.7 Language ............................................................................................................ 71 5.3 疑难解答 ................................................................................................................... 71

微签·签章服务器 开发及演示平台 使用手册说明书

微签·签章服务器开发及演示平台使用手册上海复园电子科技有限公司目录1系统概述 (3)2签章服务器软件安装 (3)2.1安装签章服务器软件 (3)2.2导入微签电子签章的使用授权 (5)3用户与角色 (6)3.1角色管理 (6)3.2用户管理 (7)4印章管理 (9)4.1数字证书管理 (9)4.2时间戳管理 (11)4.3签章管理 (11)5签章规则 (13)6系统参数 (15)7日志管理 (15)8API接口演示平台 (18)8.1接口演示平台软件安装 (18)8.2参数修改 (19)9接口演示平台的自动签章 (20)9.1修改路径至签章服务器 (20)9.2填写相关信息 (21)10数字证书签章验签 (23)10.1A DOBE READER验签 (24)10.2W EB页面验签效果 (25)1系统概述微签电子签章平台(WeiQianSeal)是上海复园电子科技有限公司根据多年的办公自动化、业务文档流转处理经验,开发的一套智能安全电子签章软件。

微签电子签章系统设计标准依据《中华人民共和国电子签名法》,实现对电子印章整个生命周期的管理,对所有电子印章安全方便的集中管理,对印章的使用进行全程监管,实现电子印章统一管理、安全可控。

微签提供WeiQian Web API接口,支持手动签章和自动签章两种接口方式,可以很方便地与各种Web业务系统整合,与协同办公平台、电子政务平台、OA 办公自动化系统、ERP、BMP等系统集成,打通无纸化办公的最后一个环节。

2签章服务器软件安装2.1安装签章服务器软件鼠标右键以管理员身份运行“WeiQianSeal.exe“安装程序,安装路径选择非系统盘,安装路径下无中文、无空格、无特殊字符。

安装成功后,本地服务中会有两个服务成功运行,如截图所示:Forwave-Signature-Service服务以管理员账户运行,以支持调用WPS进行文档转换成PDF及签章。

T网关2[1].2.30使用手册V2

![T网关2[1].2.30使用手册V2](https://img.taocdn.com/s3/m/be268e3c87c24028915fc3af.png)

JIT Cinas 身份认证网关使用手册Cinas-T 2.2.30吉大正元信息技术股份有限公司Jilin University Information Technologies Co., Ltd.更新记录2JIT Cinas身份认证网关T系列使用手册目录1引言 (1)1.1编写目的 (1)2网络结构 (1)3安装配置 (1)3.1介绍 (1)3.1.1T100/T200 (1)3.1.2T600 (2)3.2配置流程 (2)3.2.1安装管理员证书 (2)3.2.2安全管理员登录并配置 (5)3.2.3系统管理员登录并配置 (8)3.2.4审计管理员登录并配置 (11)3.2.5配置应用 (12)3.2.6通过portal访问应用 (14)4其他功能详解及使用方法 (15)4.1应用管理 (16)4.1.1添加后台应用 (16)4.1.2修改后台应用 (19)4.1.3删除后台应用 (20)4.1.4单点登录配置 (20)4.2服务器管理 (23)4.2.1服务器监控 (23)4.2.2配置许可证 (23)4.2.3配置信任根证书 (24)4.2.4配置证书状态验证 (25)4.3访问控制管理 (27)4.3.1应用访问控制 (28)4.3.2资源访问控制 (28)4.4管理员管理 (29)4.4.1配置管理员证书 (29)4.4.2管理员IP设置 (30)4.4.3管理员IP列表 (30)4.5P ORTAL页面定制 (30)4.5.1设置隐藏应用 (30)4.5.2设置默认Portal (30)4.5.3定制Portal页 (31)4.6用户管理 (31)4.6.1管理从帐号 (31)4.7设备管理 (32)4.7.1设备注册 (32)4.7.2设备审核 (33)吉大正元信息技术股份有限公司 14.7.3设备维护 (33)4.8相关产品配置 (33)4.8.1配置UMS&PMS (33)4.8.2配置应用代码 (34)4.9客户端配置 (34)4.9.1客户端监听配置 (34)4.9.2客户端超时设置 (35)4.10日志管理 (35)4.10.1配置系统日志 (35)4.10.2查询系统日志 (36)4.10.3记录资源设置 (37)4.10.4日志空间预警 (37)4.10.5日志打包下载 (37)4.11系统设置 (38)4.11.1静态DNS设置 (38)4.11.2静态路由设置 (38)4.11.3系统硬件信息 (38)4.11.4系统时间设置 (38)4.11.5服务器启停 (39)4.12系统维护 (39)4.12.1恢复出厂默认值 (39)4.12.2备份恢复 (39)4.12.3数据升级 (39)5常见问题解答 (40)5.1无法登录到管理界面 (40)5.2用户证书已被吊销 (40)5.3用户无权访问该资源 (40)5.4在PORTAL页面看不到要访问的应用 (40)5.5控件没有生效 (40)2JIT Cinas 身份认证网关T 系列 使用手册吉大正元信息技术股份有限公司 11 引言1.1 编写目的JIT Cinas 身份认证网关是用于服务器端建立安全通信信道,进行身份认证的硬件设备,通过数字证书实现用户与服务器之间的通信与交易安全并验证用户身份,满足用户对于信息传输的安全性及身份认证的需要。

数字签名服务软件安装指南说明书

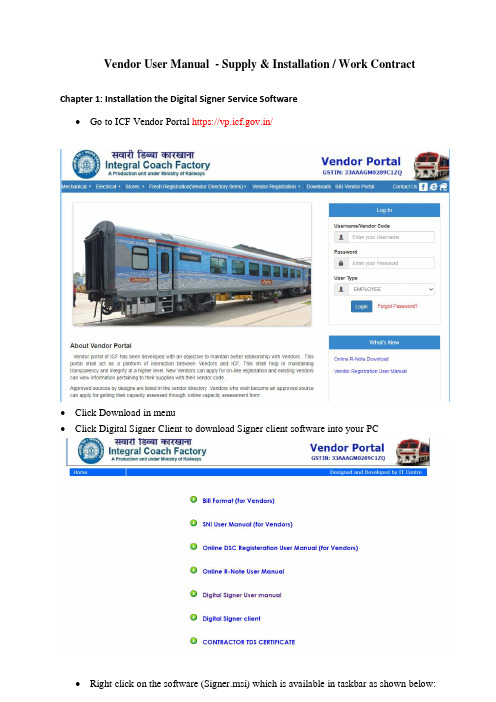

Vendor User Manual - Supply & Installation / Work Contract Chapter 1: Installation the Digital Signer Service Software•Go to ICF Vendor Portal https://.in/•Click Download in menu•Click Digital Signer Client to download Signer client software into your PC •Right click on the software (Signer.msi) which is available in taskbar as shown below:•Click on “show in folder” to view the software available in “downloads” .•Right Click on “Signer” Click on install button .Click on ‘Next’ to install the signer software.•Click on ‘Next’ button to ensure the signer software installed in C Drive Click on ‘Install’ to install the software in your system.•Now the signer software is installing.•Click on”Finish” to complete the installation•After the installation is complete, go to Desktop ->Click on “This PC/My Computer” -> •Click on “C-Drive”a.•Double click on ”Signer Folder” to view the ‘Signer exe’•Right click on Signer exe icon and click on “Run as administrator” to start the Signer Service.•After start the signer software, as shown below;•Before signing insert your digital signer key into your system.•Make sure that the digital signer key and emsigner icon present in your task bar.Chapter 2: Steps for Completion & Inspection Certificate by Vendor•The digital ‘Completion & Inspection Certificate for Supply & Installation items’ has been developed by IT Centre/ICF.•Salient features of the system (each step shall henceforth be electronic/digital/online and not manual)•Production supervisor shall allot coaches against the Purchase Order/Work Contract, which will be assigned to the vendor for supply and installation items, online.•On completion of the installation work, based on this coach allotment, the vendor shall submit the completion certificate with digital signature.•The completion certificate submitted by vendor is to be validated by the respective production supervisor and inspection supervisor online through OTP (One Time Password).•The production officer &inspection officer shall approve this process, digitally, using their digital signature.•This digitally signed completion &inspection certificate will be available online for verification by Accounts Department for payment for installation work. The online system shall eliminate complete paper work and it will speed up the bill processing of supply and installation works.Step 1: Login into Portal•Go to ICF Vendor Portal https://.in/•Click S&I Vendor Portal in Menu bar•You directly access S&I Vendor Portal using https://.in •Enter your Vendor Code•Enter your password•Select Vendor as user type•Click LoginYour Company details will be shownStep 2: Vendor-SNI Completion•Click Vendor-SNI Completion Tab•List of all allotment will be loaded•Click on Allotment number to View Allotment Print out Copy•Filter only Verify to View only pending completion by typing Verify•Click on Verify link, for which installation is completed•Always note down the Allotment Number which you are doing completion•Check the completed Coaches and Click Submit button•Once you submit, verify will be changed into Completed.•It is better to Complete Installation of all the coaches and do only once completion at the end , Avoid doing Multiple Partial completion .Step 3: Vendor-SNI E-Sign•Click Vendor-SNI E-Sign tab to do E-sign•It is important to do digital signature of Vendor Completion, Without digital signing , Production SSE will not able to proceed further . The Document remains pending at your end.•Click Pending to View Only Pending E-sign documents.•The last column Vendor E-signed date needs will be updated after digital signingBefore doing digital signature, ensure you have installed Emsigner Client software, Your Digital key is inserted into PC and Emsigner service is running.•Click on Icon to do E-sign.•Click unsigned PDF to View Completion Certificate to Check the Coach & Qty •Click icon to do E-sign•Select the Certificate & Click Sign•Enter your Pin and click Ok button•On Clicking Ok, Document is digitally signed and Vendor E-signed Date will be updated.•This is will available for production SSE to view. Follow up with Production SSE for Inspection Completion (IC) Certificate.•At each stage, after signing of ProdSSE, Document will be available in Vendor-SNI E-Sign tab. •Download the IC Certificate document after digital signing of Inspection officer. And Proceed with Payment processing。

吉大正元数字签名服务器-安装部署管理守则(COM版 VCTK_S接口)2.1.1

数字签名服务器v2.1.1安装部署手册(VSTK接口COM版)V2.1.1长春吉大正元信息技术股份有限公司JilinUniversityInformationTechnologiesCo.,Ltd.目录1引言1.1 概述该接口是以COM组件的形式提供签名服务。

主要完成以下功能接口:⏹签名、验签⏹加密、解密⏹打信封、解信封1.2 开发平台及编程语言⏹开发平台Windows7+sp1⏹编程语言C++⏹开发工具VC++2010+sp11.3 名词解释●DigitalCertificate(数字证书)DigitalCertificate,是由国家认可的,具有权威性、可信性、公正性的第三方证书认证机构进行数字签名的一个可信的数字化文件。

数字证书包含公开密钥拥有者信息以及公开密钥的文件。

●IssuerDN数字证书颁发者的DN●Version数字证书的版本号●SN数字证书的序列号●Subjectdn数字证书主题●Digestalg摘要算法●数字签名被签发数据的哈希值经过私钥加密后的结果。

通过把使用公钥对数字签名解密得到的值与原始数据的哈希值相对照,就能验证数字签名。

●带签名的数字信封带数字签名的加密数据●不带签名的数字信封没有数字签名的加密数据2程序部署2.1 Windows环境部署2.1.1安装安装有2种方式:安装包和网页。

●安装包方式执行JITComVCTK_S.exe进行安装安装完成后,64位系统会把文件安装到C:\ProgramFiles(x86)\JIT\Client 目录下,32位系统会把文件安装到C:\ProgramFiles\JIT\Client目录下。

●网页方式(针对IE)把JITComVCTK_S.cab文件放到访问网页的目录下修改index.html内容,version=当前VCTK_S的版本号若系统中没有安装VCTK_S,访问该网页时会自动进行下载安装。

遇到该提示,选择“允许阻止的内容”选择【是】,系统会自动下载并执行安装,安装过程与使用安装包安装相同若系统中的VCTK_S的版本小于网页指定的版本,则会提示卸载执行完卸载之后再次刷新网页,会进行自动安装工作。

吉大正元服务器密码机-技术白皮书

吉大正元服务器密码机-技术白皮书吉大正元服务器密码机技术白皮书SJY76 White Paper Version 1.0吉大正元信息技术股份有限公司2010年3月31日⏹的数据加密和解密运算。

⏹消息鉴别码的产生和验证:支持基于SSF33算法、SM1算法的MAC产生及验证。

⏹数据摘要的产生和验证:支持SHA-1、SHA224、SHA256、SHA384、SHA512等杂凑算法。

⏹数字签名的产生和验证:可以根据需要利用内部存储的RSA密钥对或外部导入RSA私钥对请求数据进行数字签名。

⏹数字信封功能:支持基于RSA密码算法的数字信封功能,并支持由内部密钥保护到外部密钥保护的数字信封转换功能。

⏹物理随机数的产生:采用由国家密码管理局批准使用的物理噪声源产生器芯片生成的随机数。

⏹用户访问权限控制:具有用户管理功能,提高了密码设备自身的安全性。

⏹密钥备份及恢复:支持基于主密钥保护下的密钥的备份和恢复功能,保证了安全应用系统的安全性和可靠性。

1.产品特点及关键技术⏹支持多种操作系统:应用服务器与密码机之间采用TCP/IP协议进行通信,可支持多种主流的操作系统,如MS Windows系列,Linux 系列,Solaris、AIX、HP-UX等Unix操作系统。

⏹支持标准接口:密码机API接口符合《公钥密码基础设施应用技术体系密码设备应用接口规范(试行)》标准接口规范,通用性好。

同时支持PKCS#11、MS-CSP、JCE等国际标准接口。

⏹三层密钥结构:采用“系统保护密钥-卡内RSA密钥对/KEK-会话密钥”的三层密钥保护结构,保证用户密钥及应用系统的安全性。

⏹安全密钥存储:保证关键密钥在任何时候不以明文形式出现在设备外,密钥备份文件也受到主密钥的保护。

⏹支持连接密码及白名单:通过连接密码和白名单的支持,实现了密码机对应用服务器的授权认证,进一步提高了系统的安全性。

⏹密钥使用授权:每对RSA密钥对对应一个授权保护码,以保证不同密码应用系统调用同一台密码设备时的密钥安全性。

吉大正元数字签名服务器-管理员手册20091215_2.0.22

V2.0.22

长春吉大正元信息技术股份有限公司 Jilin University Information Technologies Co., Ltd.

录

1. 引言 ................................................................................................................................................................... 4 1.1. 概述 ................................................................................................................................................... 4 1.2. 定义 ................................................................................................................................................... 4

2.1.1. V1000/V3000 ............................................................................................................................................. 6

3.1. 数字签名管理 ................................................................................................................................... 8 3.1.1. 签名管理 ................................................................................................................................................... 8 3.1.2. 验签管理 ................................................................................................................................................. 10 3.1.3. 服务监控 ................................................................................................................................................. 15 3.1.4. 权限管理 ................................................................................................................................................. 16 3.1.5. 业务日志 ................................................................................................................................................. 16 3.2. 数字信封管理 ................................................................................................................................. 20 3.2.1. 加密管理 ................................................................................................................................................. 20 3.2.2. 解密管理 ................................................................................................................................................. 23 3.2.3. 对称加解密管理 ..................................................................................................................................... 25 3.2.4. 服务监控 ................................................................................................................................................. 26 3.2.5. 权限管理 ................................................................................................................................................. 27

BJCASecCOM接口说明

BJCA安全应用组件(COM版)接口说明北京数字证书认证中心 2005年4月Copyright @ Beijing Certificate Authority1 技术指标 ------------------------------------------------------------------------------------------------------ 32 安装说明 ------------------------------------------------------------------------------------------------------ 32.1 文件说明 ----------------------------------------------------------------------------------------- 32.2 安装步骤 ----------------------------------------------------------------------------------------- 33 接口说明 ------------------------------------------------------------------------------------------------------ 43.1 证书接口ICertificate -------------------------------------------------------------------------- 43.1.1 importCert ---------------------------------------------------------------------------------- 43.1.2 exportCert ---------------------------------------------------------------------------------- 43.1.3 validateCert -------------------------------------------------------------------------------- 43.1.4 checkV alidaty ------------------------------------------------------------------------------ 43.1.5 getBasicCertInfoByOID ----------------------------------------------------------------- 53.1.6 getExtCertInfoByOID -------------------------------------------------------------------- 53.2 密码服务接口ICrypto ------------------------------------------------------------------------- 53.2.1 setUserCfg ---------------------------------------------------------------------------------- 63.2.2 setAlgFlag ---------------------------------------------------------------------------------- 63.2.3 signedData ---------------------------------------------------------------------------------- 63.2.4 verifySignedData -------------------------------------------------------------------------- 63.2.5 signedDataByP7 --------------------------------------------------------------------------- 63.2.6 verifySignedDataByP7 ------------------------------------------------------------------- 63.2.7 generateRandom --------------------------------------------------------------------------- 63.2.8 envelopedData ----------------------------------------------------------------------------- 63.3 设备接口IDeviceMgr ------------------------------------------------------------------------- 63.3.1 ChangeUserPin ---------------------------------------------------------------------------- 63.3.2 UserLogin ---------------------------------------------------------------------------------- 63.4 工具接口IUtil ----------------------------------------------------------------------------------- 63.4.1 base64EncodeString ---------------------------------------------------------------------- 73.4.2 base64EncodeFile ------------------------------------------------------------------------- 73.4.3 getUserList --------------------------------------------------------------------------------- 73.4.4 getUserInfoByContainer ----------------------------------------------------------------- 74 错误代码与宏定义 ----------------------------------------------------------------------------------------- 71技术指标➢支持的加密库:Microsoft CSPPKCS 11标准软算法实现➢支持的证书类型:X509证书PFX证书P7证书链➢支持的标准格式:RFC2459PKCS#1、PKCS#5、PKCS#7、PKCS#10、PKCS#11、PKCS#122安装说明2.1 文件说明➢BJCASecCOM.dll BJCA COM安全应用组件➢certc_all.dll 证书编码库➢bca_all.dll 密码服务库➢BJCA_ConfigManage.dll 用户环境库➢xerces-c_2_6.dll 用户环境支持库➢xerces-depdom_2_6.dll 用户环境支持库➢BJCASecCOM.cab 打包组件可嵌入网页中执行(已签名、支持脚本安全调用)➢Setup.exe 组件安装程序2.2 安装步骤➢网页嵌入:<object classid="clsid:相应接口的ClassID" codebase="打包组件的web路径#version=当前组件的文件版本号"></object>➢自动安装运行Setup.exe,按照安装提示步骤选择➢手动安装复制所有dll文件至windows系统目录(例如: c:\winnt\system32\)执行:regsvr32 BJCASecCOM.dll3接口说明3.1 证书接口ICertificateProgID: BJCASecCOM.CertificateClassID: {02BE3F91-A9E1-4D12-A65B-1E0D500292A7}3.1.1importCert功能:导入证书到组件参数:BSTR sCertSrc 证书来源(证书编码字符串、证书路径、智能卡)short SrcType 证书来源类型(详细见宏定义)BSTR(optional)sExt 证书来源附加信息P12证书口令或智能卡CSP名返回:SECCOM_SUCCESS 成功SECCOM_FAIL 失败3.1.2exportCert功能:从组件中导出证书参数:short DstType 证书目标类型(证书编码字符串、DER证书文件)BSTR(optional)sCertPath DER证书的路径返回:BSTR ret 到出的证书内容3.1.3validateCert功能:验证证书的有效性参数:BSTR sCertChain P7证书链路径BSTR(optional)sCRL 证书作废列表路径返回:SECCOM_SUCCESS 成功SECCOM_FAIL 失败3.1.4checkValidaty功能:检查证书剩余有效期参数:BSTR(optional)sDate 需检查的目标日期,格式YYYY/MM/DD,默认为当前日期返回:short ret 剩余天数3.1.5getBasicCertInfoByOID功能:根据证书OID编号取得证书基本信息参数:short OID 证书OID编号(详见宏定义)返回:BSTR ret OID对应的值3.1.6getExtCertInfoByOID功能:根据证书OID编号取得证书扩展信息参数:BSTR sOID 证书OID字符编码(详见宏定义)返回:BSTR ret OID对应的值3.2 密码服务接口ICryptoProgID: BJCASecCOM.CryptoClassID: {4F763EC7-657A-43A8-96D0-BD3AD6D5E17E}3.2.1setUserCfg功能:设置用户个人信息参数:short CfgFlag 设置用户使用类型(1:CSP,2:P11,3:软算法,0:未设置状态)BSTR sCfgValue 用户信息参数一(CSP:CSP名称,P11:P11库名,软算法:P12文件路径)BSTR sExt1CfgValue 用户信息参数二(CSP:CSP扩展库名,软算法:P12文件加密口令)BSTR sExt2CfgValue 用户信息参数三(CSP:智能卡Pin口令)返回:ECCOM_SUCCESS 成功SECCOM_FAIL 失败3.2.2setAlgFlag功能:设置算法标识参数:short AlgType 算法类型(1:Hash,2:对称算法,3:对称模式),默认为:sha-1 160、3DES参数:short AlgFlag 算法代号返回:ECCOM_SUCCESS 成功SECCOM_FAIL 失败3.2.3signedData功能:数字签名参数:BSTR sInData 签名原文BSTR(optional)sContainnerName CSP容器名返回:BSTR ret 签名结果3.2.4verifySignedData功能:验证数字签名参数:BSTR sInData 签名结果BSTR sCert 签名证书BSTR sOriData 签名原文返回:ECCOM_SUCCESS 成功SECCOM_FAIL 失败3.2.5signedDataByP7功能:P7格式数字签名(包含证书、原文)参数:BSTR sInData 签名原文BSTR(optional)sContainnerName CSP容器名返回:BSTR ret 签名结果3.2.6verifySignedDataByP7功能:验证P7格式数字签名参数:BSTR sInData P7数据包返回:ECCOM_SUCCESS 成功SECCOM_FAIL 失败3.2.7generateRandom功能:生成安全随机数参数:short RandomLen 随机数长度返回:BSTR ret 编码后的安全随机数3.2.8envelopedData功能:数字信封参数:BSTR sInData 需要加密的原文或者加密后的结果short Flag 数字信封标志位:1加密、0解密BSTR(optional)sContainerName CSP容器名返回:BSTR ret 加密或者解密结果3.2.9signedDataXML XML数字签名参数:sInDataXML XML格式的签名原文BSTR(optional) sContainnerName CSP容器名返回值:BSTR ret XML格式的签名结果3.2.10verifySignedDataXML XML验证数字签名参数:sInDataXML X XML格式的签名数据返回值:验证结果0为正确(详细错误信息见附录)3.2.11getXMLSignatureInfo 解析XML签名数据,获取签名值、XML原文、证书等信息参数:BSTR sInDataXML XML格式的签名数据Type:待解析的参数类型。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

数字签名服务器v2.1.1

安装部署手册

(VSTK接口 COM版)

V2.1.1

长春吉大正元信息技术股份有限公司

Jilin University Information Technologies Co., Ltd.

目录

2程序部署 ..........................................................................................................................................................

6.2替换旧版VCTK .......................................................................................................................................

1引言

1.1 概述

该接口是以COM组件的形式提供签名服务。

主要完成以下功能接口:

⏹签名、验签

⏹加密、解密

⏹打信封、解信封

1.2 开发平台及编程语言

⏹开发平台

Windows 7 + sp1

⏹编程语言

C++

⏹开发工具

VC++ 2010 + sp1

1.3 名词解释

●Digital Certificate(数字证书)

Digital Certificate,是由国家认可的,具有权威性、可信性、公正性的第三方证书认证机构进行数字签名的一个可信的数字化文件。

数字证书包含公开密钥拥有者信息以及公开密钥的文件。

●IssuerDN

数字证书颁发者的DN

●Version

数字证书的版本号

●SN

数字证书的序列号

●Subjectdn

数字证书主题

●Digestalg

摘要算法

●数字签名

被签发数据的哈希值经过私钥加密后的结果。

通过把使用公钥对数字签名解密得到的值与原始数据的哈希值相对照,就能验证数字签名。

●带签名的数字信封

带数字签名的加密数据

●不带签名的数字信封

没有数字签名的加密数据

2程序部署

2.1 Windows环境部署

2.1.1安装

安装有2种方式:安装包和网页。

●安装包方式

执行JITComVCTK_S.exe进行安装

安装完成后,64位系统会把文件安装到C:\Program Files (x86)\JIT\Client 目录下,32位系

统会把文件安装到C:\Program Files\JIT\Client 目录下。

●网页方式(针对IE)

把JITComVCTK_S.cab文件放到访问网页的目录下

修改index.html 内容,

version=当前VCTK_S的版本号

若系统中没有安装VCTK_S,访问该网页时会自动进行下载安装。

遇到该提示,选择“允许阻止的内容”

选择【是】,系统会自动下载并执行安装,安装过程与使用安装包安装相同

若系统中的VCTK_S的版本小于网页指定的版本,则会提示卸载

执行完卸载之后再次刷新网页,会进行自动安装工作。

2.1.2验证

安装完成后,在IE的管理加载项中查看

有对应项目并且启动表示安装成功,控件可用。

2.2 示例说明(以Attach签名为例)

使用之前需要引入控件对象,具体使用方法是

<object classid="clsid: B0EF56AD-D711-412D-BE74-A751595F3633" id=" JITComVCTKEx "></object>

Demo中files\org\attach_sign.htm文件

点击【签名】按钮时,调用attachSign()脚本函数,

1、调用Initialize 进行初始化,初始化参数是XML格式的字符串

其中,type项指定了UKey的接口类型,CSP代表使用Windows的证书,SKF代表国密Key,还有P11,PM等等。

dllname项指定了Key驱动dll文件的BASE64编码,例如图中表示mtoken_gm3000_JIT.dll。

后面的参数项是配置相关算法,基本上不用变。

所有的配置根据具体的使用情况进行变化。

2、调用 SetCert进行证书过滤选择,详细说明参考程序员手册。

3、调用 AttachSignStr 进行签名。

4、最后调用Finalize 进行资源释放。

3接口说明

参考《吉大正元数字签名服务器-程序员手册(COM版VCTK_S接口)2.0》4配置文件概述

无

5示例代码

参见测试Demo。

在VCTK_SDemo.zip文件内的“files”目录下存放着HTML调用COM Client的Demo程序,对

6常见问题

6.1 编码转换

强烈建议文件字符集编码方式都统一使用UTF-8,避免由于字符集不同导致验证失败问题。

6.2 替换旧版VCTK

首先,替换CAB包

然后,更改网页classid,

codeBase=JITComVCTK_S.cab#version=2,1,1,0

classid="clsid: B0EF56AD-D711-412D-BE74-A751595F3633"

添加初始化(Initialize)和结束方法(Finalize),具体参考上面的示例说明。

6.3 过滤Ukey

初始化参数是XML格式的字符串,其中设置了相关Key驱动名称,用户需要根据自己的Key添加对应的dllname,示例代码中只提供了部分Key驱动。

6.4 证书支持

支持软证书及Key证书,支持RSA和SM2 证书。

6.5 CA发证

若使用证书进行签名、验签功能,CA颁发证书的模板需要配置为签名证书模板,

(1)选择模板类型

(2)选择密钥用法

若使用证书进行信封操作,CA颁发证书的模板需要配置为双证书模板,

(1) 选择模板类型

(2)选择密钥用法

若证书模板配置不正确,会导致无法弹出对应的证书。

6.6 双证书过滤问题

若使用UKey进行RSA的业务操作,Key中有RSA证书,例如

这时,如果VCTK初始化参数同时配置了CSP和SKF,

这时会弹出两张同样的证书

这时因为CSP自动把UKey中的RSA证书安装到IE中,所以会同时显示两个一样的证书,解决该问题的方法是去掉初始化参数中CSP部分即可,

再次执行的结果如图,

6.7 非大文件接口的文件大小限制

做文件业务时,若输入的文件大于10M ,请使用大文件接口进行业务操作,非大文件接口输入大文件进行业务操作会提示异常,

6.8 IE10设置

修改IE的Internet选项,去掉保护模式

去掉阻止程序。