数字签名实例代码

数字签名方案的实现

数字签名方案的实现欧家权、应用数学、2111011451一:数字签名的背景随着信息、电子技术的迅速发展,全球己步入信息社会。

由于整个社会将形成一个巨大的计算机网络,任何部门的计算机网络一旦出现安全问题,都会直接影响到整个国家的网络安全,所以计算机网络安全问题已引起了各国的高度重视。

随着我国信息化进程的加快,网络化将向各经济部门、政府机关、军队、学校和社会团体等方向延伸,先进的计算机系统能把整个社会乃至军队联结起来。

计算机作为国家的关键基础设施和战略命脉,其安全状况直接影响到国家的安全和发展。

加密技术是保证信息安全的关键技术,其理论是信息安全的核心内容之一。

密码学是一门古老而又年轻的学科,1949年以前,密码学是一种艺术而并不是作为一门严格的科学存在。

1949年shannon[']发表的“保密系统的信息理论"一文为私钥密码系统建立了理论基础,从此密码学成为了一门科学。

而1976年Diffie和Hellman[2]的“密码学的新方向”则开创了公钥密码学的新纪元。

目前的数据加密、数字签名、消息认证等技术都是以密码技术作为基础设计出来的。

随着信息化的高速发展,密码学理论的研究和应用越来越受到重视。

数字签名的概念由Diffie和Hellman提出,是现代密码学最重要最基本的概念之一。

数字签名的设计思想等同于手写签名,即将签名者的身份与其签署的消息绑定,表示某人已对某消息进行了签字。

任何的验证者均能验证消息确实为签名者所签署,而伪造一个合法用户的签名却是困难的。

数字签名是实现数字通信中可认证性、完整性和不可否认性的重要密码技术,是应用最为广泛的公钥密码技术之一.综上所述,数字签名的应用范围相当广泛,而数字签名最重要的应用之一就是数字版权管理系统的应用。

随着网络和数字技术的快速发展,以数字形式存在的产品在人们的日常工作、学习和生活中占据越来越重要的地位。

这些数字产品包括:电影、音乐、图片、电视、软件、书籍、期刊等,我们通称之为数字内容.数字内容通常都是有版权的,版权所有者销售数字内容并希望获得最大的经济收益。

ecc数字签名算法的实现python

要实现 ECC(Elliptic Curve Cryptography)数字签名算法的功能,可以使用 Python 的`cryptography` 库。

以下是一个使用 ECC 算法进行数字签名的示例:```pythonfrom cryptography.hazmat.primitives import hashesfrom cryptography.hazmat.primitives.asymmetric import ecfrom cryptography.hazmat.primitives.serialization import Encoding, PublicFormat# 生成 ECC 密钥对private_key = ec.generate_private_key(ec.SECP256R1()) # 使用 SECP256R1 曲线public_key = private_key.public_key()# 要签名的数据data = b"Hello, world!"# 使用私钥进行签名signature = private_key.sign(data,ec.ECDSA(hashes.SHA256()))# 验证签名try:public_key.verify(signature,data,ec.ECDSA(hashes.SHA256()))print("Signature is valid.")except Exception:print("Signature is invalid.")# 将公钥导出为 PEM 格式public_key_pem = public_key.public_bytes(encoding=Encoding.PEM,format=PublicFormat.SubjectPublicKeyInfo)print("Public Key (PEM):")print(public_key_pem.decode())```上述示例中,首先通过 `ec.generate_private_key()` 生成了一个 ECC 密钥对,然后使用私钥对数据进行签名,签名时使用SHA256 哈希算法。

SSL-数字签名-数字信封-数字证书

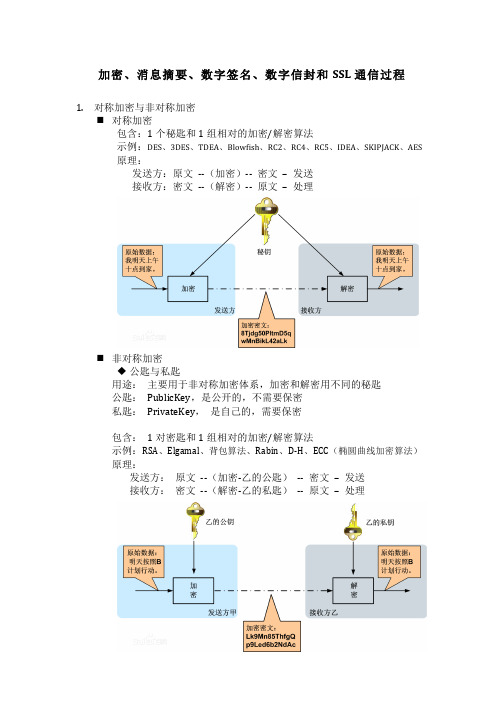

u 公匙与私匙 用途: 主要用于非对称加密体系,加密和解密用不同的秘匙 公匙: PublicKey,是公开的,不需要保密 私匙: PrivateKey, 是自己的,需要保密 包含: 1 对密匙和 1 组相对的加密/解密算法 示例:RSA、Elgamal、背包算法、Rabin、D-‐H、ECC(椭圆曲线加密算法) 原理:

图 4 数字签名示意图 1)Alice 准备了一份合同 M; 2)Alice 用摘要算法计算出该合同 M 的消息摘要 MD; 3)Alice 用自己的私钥对消息摘要 MD 进行加密,该密文 S 就是数字签名; 4)Alice 将合同 M 和合同的数字签名 S,一起传送到给接受者 Bob; 5)Bob 收到 Alice 的合同 M 及合同的数字签名 S; 6)Bob 用 Alice 公钥解密合同签名 S,得到 Alice 计算的合同摘要 MD; 7)Bob 采用相同摘要算法对收到的合同重新计算消息摘要 MD'; 8)Bob 比较 MD 与 MD'是否相等? 9)如结果相等,根据摘要算法的特性表明合同在传输过程中未被篡改。 同时由于非对称加密算法的特性可以断定合同确实是 Alice 发送的,因为用 Alice 公钥能解密成功的数据只有 Alice 用她自己私钥对其进行加密才能产 生,而她的私钥其它人是无法获取的。

继续进行) 证书是否过期,发行服务器证书的 CA 是否可靠,发行者证书的公钥能否正确解开 服务器证书的“发行者的数字签名”,服务器证书上的域名是否和服务器的实际域名 相匹配。 4) 客户端产生一个随机数用于后面通讯的“预主密码”,用服务器公钥对其加密,将其传 给服务器。 u 若服务器要求客户的身份认证(可选),客户端可以建立一个随机数然后对其进行

发送方: 原文 -‐-‐(加密-‐乙的公匙) -‐-‐ 密文 – 发送 接收方: 密文 -‐-‐(解密-‐乙的私匙) -‐-‐ 原文 – 处理

signedandenvelopeddata 使用实例

signedandenvelopeddata 使用实例SignedAndEnvelopedData 是一个在加密和数字签名中使用的数据结构,通常用于验证数据的完整性和来源。

下面是一个使用 SignedAndEnvelopedData 的简单示例:pythonfrom Crypto.Cipher import AESfrom Crypto.PublicKey import RSAfrom Crypto.Util.Padding import pad, unpadfrom Crypto.Signature import pkcs1_15# 创建接收者的公钥和私钥key = RSA.generate(2048)public_key = key.publickey()private_key = key# 创建消息message = b"Hello, World!"# 加密消息cipher = AES.new(private_key.dmp1, AES.MODE_EAX)ciphertext, tag = cipher.encrypt_and_digest(pad(message, AES.block_size))# 创建SignedAndEnvelopedData 对象signed_and_enveloped_data = pkcs1_15.SignedAndEnvelopedData( pkcs1_15.CMSAlgorithmIdentifier(cipher),pkcs1_15.OriginatorPublicKey(public_key),pkcs1_15.RecipientEncryptedKey(public_key),ciphertext,tag,)# 将SignedAndEnvelopedData 对象转换为字节串signed_and_enveloped_data_bytes = signed_and_enveloped_data.serialize() print(signed_and_enveloped_data_bytes)在这个示例中,我们首先生成一个RSA 公钥和私钥对。

数字签名及哈希函数

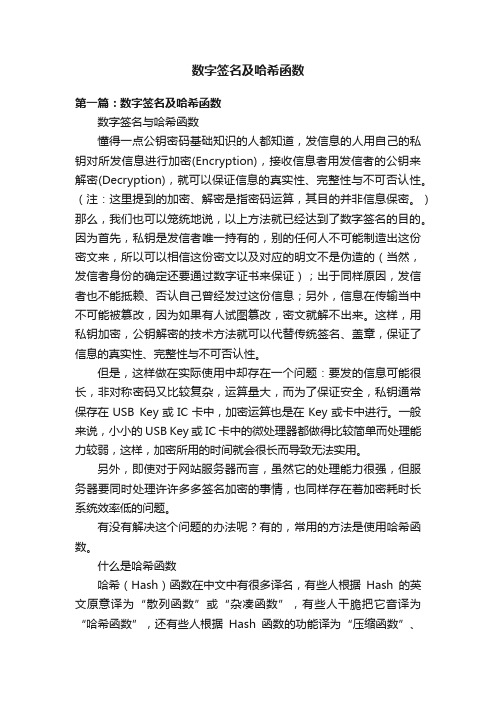

数字签名及哈希函数第一篇:数字签名及哈希函数数字签名与哈希函数懂得一点公钥密码基础知识的人都知道,发信息的人用自己的私钥对所发信息进行加密(Encryption),接收信息者用发信者的公钥来解密(Decryption),就可以保证信息的真实性、完整性与不可否认性。

(注:这里提到的加密、解密是指密码运算,其目的并非信息保密。

)那么,我们也可以笼统地说,以上方法就已经达到了数字签名的目的。

因为首先,私钥是发信者唯一持有的,别的任何人不可能制造出这份密文来,所以可以相信这份密文以及对应的明文不是伪造的(当然,发信者身份的确定还要通过数字证书来保证);出于同样原因,发信者也不能抵赖、否认自己曾经发过这份信息;另外,信息在传输当中不可能被篡改,因为如果有人试图篡改,密文就解不出来。

这样,用私钥加密,公钥解密的技术方法就可以代替传统签名、盖章,保证了信息的真实性、完整性与不可否认性。

但是,这样做在实际使用中却存在一个问题:要发的信息可能很长,非对称密码又比较复杂,运算量大,而为了保证安全,私钥通常保存在USB Key或IC卡中,加密运算也是在Key或卡中进行。

一般来说,小小的USB Key或IC卡中的微处理器都做得比较简单而处理能力较弱,这样,加密所用的时间就会很长而导致无法实用。

另外,即使对于网站服务器而言,虽然它的处理能力很强,但服务器要同时处理许许多多签名加密的事情,也同样存在着加密耗时长系统效率低的问题。

有没有解决这个问题的办法呢?有的,常用的方法是使用哈希函数。

什么是哈希函数哈希(Hash)函数在中文中有很多译名,有些人根据Hash的英文原意译为“散列函数”或“杂凑函数”,有些人干脆把它音译为“哈希函数”,还有些人根据Hash函数的功能译为“压缩函数”、“消息摘要函数”、“指纹函数”、“单向散列函数”等等。

1、Hash算法是把任意长度的输入数据经过算法压缩,输出一个尺寸小了很多的固定长度的数据,即哈希值。

基于Openssl的数字签名算法的实现

摘要随着计算机和互联网技术的不断发展、电子商务的广泛应用,信息安全问题变得越来越重要,而网络信息安全的核心在于密码技术。

椭圆曲线密码体制(ECC)是一种公钥密码体制,相对于以往基于有限域上离散对数问题或大整数分解问题的传统公钥算法,椭圆曲线密码算法具有安全性高、速度快、密钥短、实现时所需占用资源少的特点。

作为迄今为止每比特具有最高安全强度的密码系统,由于其算法的高效安全性,使其成为优于RSA的PKI体系的核心公钥算法,其224位的ECC安全性相当于2048位的RSA安全性,所以ECC技术在信息安全领域中的应用将会越来越广泛。

本设计正是基于这样的背景,在Microsoft Visual Studio6.0下的Microsoft Visual C++6.0编译环境中利用标准C语言并且借助密码学领域的开放源代码库OpenSSL设计与实现国家密码管理局21号公告(SM2椭圆曲线公钥密码)中的数字签名算法。

关键字: 椭圆曲线, SM2,Microsoft Visual C++6.0,C语言,OpenSSL,数字签名ABSTRACTWith the development and application of information technology and the electronic commerce,the problem of information security becomes more and more important,but the network information security core lies in the password technology.Elliptic Curve Cryptography(ECC) systems which is a public-key systems is characterized by higher safety property,faster speed,shorter key lengths and fewer computational resources for implementation thanother former traditional public-key algorithms based on the discrete logarithm infinite fields or the great integer factorization problem.So far,the ECC provides the highest strength-per-bit of any cryptosystem known.Because of its high efficiency of the algorithm,some people think it is the best public-key cryptosystem that is suitable for current use in future.The security of 224-bit ECC is equal to 2048-bit RSA.So the application of ECC technology in the field of information security will be more and more widely.Based on this background,This design will use C language with open source library OpenSSL of the field of cryptography to design and realize a complete system of Digital Signature of Chinese SM2 Elliptic curve public key crypto system.KEY WORD:Elliptic curve,SM2,Microsoft Visual C++6.0,C language,OpenSSL,Digital Signature目录摘要 (I)ABSTRACT (II)目录 ................................................................................................ I II 第一章引言.. (1)第二章数字签名的概念 (2)第三章椭圆曲线概述 (8)3.1有限域 (8)3.2射影平面和无穷远点 (9)3.3椭圆曲线 (10)3.4密码学中的椭圆曲线 (13)第四章椭圆曲线数字签名算法实现 (15)4.1椭圆曲线的参数选取 (15)4.2杂凑函数 (17)4.3数字签名算法流程 (18)4.4开放源代码工具O PEN SSL简介 (22)4.5基于O PEN SSL的椭圆曲线数字签名算法实现 (26)第五章数字签名结果验证 (29)第六章结论和感想 (31)致谢语 (32)参考文献 (33)附录A (34)附录B (36)英文文献 (39)第一章引言随着计算机技术和网络技术的高速发展和广泛应用,社会的信息化程度越来越高,大量的敏感信息通过公共通信设施和网络系统进行交换,尤其是互联网、电子商务和电子政务的迅猛发展,国家、企业和个人的信息都要求严格保密,如:军事机密、企业财务、银行密码等。

.keystore文件用法 -回复

.keystore文件用法-回复【.keystore文件用法】一、什么是.keystore文件?.keystore文件是Java开发中用于管理和存储密钥对的文件。

它包含了用于加密和解密数据的公钥和私钥。

通过使用.keystore文件,Java开发人员可以实现数据加密和数字签名等安全操作。

二、创建.keystore文件1. 打开命令行窗口。

2. 切换到Java的安装目录下的bin文件夹。

3. 执行以下命令来生成一个新的.keystore文件:keytool -genkeypair -alias mykey -keyalg RSA -keysize 2048-keystore mykeystore.keystore在执行命令时,你需要提供一些信息,如keystore的别名(alias)、密钥算法(keyalg)、密钥长度(keysize)以及keystore文件的名称。

4. 生成.keystore文件后,系统会提示你输入密钥库口令(keypass)和密钥口令(storepass)。

这两个口令用于保护.keystore文件和其中的密钥。

请确保记住这两个口令,因为它们将在之后的使用中用到。

5. 完成上述步骤后,你将在当前目录下找到一个名为mykeystore.keystore的文件,这就是你的.keystore文件。

三、.keystore文件的使用1. 加载.keystore文件在Java程序中,你可以使用密钥库工具类KeyStore来加载.keystore 文件。

以下是加载.keystore文件并获取密钥对的示例代码:KeyStore keyStore = KeyStore.getInstance("JKS");InputStream inputStream = newFileInputStream("mykeystore.keystore");keyStore.load(inputStream, storepass.toCharArray());PrivateKey privateKey = (PrivateKey) keyStore.getKey("mykey", keyPass.toCharArray());以上代码首先获取了KeyStore的实例,然后通过输入流加载.keystore文件,并输入相应的口令。

10个常用数字证书应用实例

10个常用数字证书应用实例10个常用数字证书应用实例数字证书主要应用于各种需要身份认证的场合,目前广泛应用于网上银行、网上交易等商务应用外,数字整数还可以应用于发送安全电子邮件、加密文件等方面,以下是10个数字证书最常用的应用实例,从中读者可以更好地了解数字证书技术及其应用。

一、保证网上银行的安全只要你申请并使用了银行提供的数字证书,即可保证网上银行业务的安全,即使黑客窃取了你的帐户密码,因为他没有你的数字证书,所以也无法进入你的网上银行帐户。

下面我们以建设银行的网上银行为例,介绍数字证书的安装与使用:1、安装根证书首先到银行营业厅办理网上银行申请手续;然后登录到各地建设银行网站,点击网站“同意并立即下载根证书”,将弹出下载根证书的对话框,点“保存”,把root.crt保存到你的硬盘上;双击该文件,在弹出的窗口中单击“安装证书”,安装根证书。

2、生成用户证书接下来要填写你的账户信息,按照你存折上的信息进行填写,提交表单,按“确定”后出现操作成功提示,记住你的账号和密码;进入证书下载的页面,点击“下载”,在新画面中(见图5)选择存放证书的介质为“本机硬盘(高级加密强度))”,点击“生成证书”按钮,将询问你是否请求一个新证书,接着询问你“是否要添加新的证书”,信任该站点,点“是”;系统将自动安装证书,最后出现“安装成功”画面。

图1 生成用户证书3、使用数字证书现在,你可以使用证书来确保网上银行的安全了,建议你把证书保存在USB盘上,使用网上银行时才插到电脑上,防止证书被盗。

重新进入建设银行网站,选择“证书客户登录”,选择正确的证书号,输入用户号和密码,即可登录你的网上银行帐户,办理转账、网上速汇通等业务。

二、通过证书防范你的网站被假冒目前许多著名的电子商务网站,都使用数字证书来维护和证实信息安全。

为了防范黑客假冒你的网站,你可以到广东省电子商务认证中心申请一个服务器证书,然后在自己的网站上安装服务器证书。

数字签名与身份认证

消息摘要

消息摘要由单向散列函数对一个消息作用 而生成。

消息摘要有固定的长度。

不同的消息其摘要不同,相同的消息其摘 要相同,因此摘要成为消息的“指纹”。

基本过程:

Alice对消息摘要签名

文件P

单

向

散 消息

散列签名

列 摘要 DA DA (H(P))

函 H(P)

数

H

文件P

Bob验证签名

EA 消息摘要H(P)

盲签名的过程:

(1)Alice将文件M乘一个随机数得M’,这个随机数通常称 为盲因子,Alice将盲消息M’送给Bob;

(2)Bob在M’上签名后,将其签名Sig(M’)送回Alice;

(3)Alice通过除去盲因子,可从Bob关于M’的签名Sig( M’)中得到Bob关于原始文件M的签名Sig(M)。

➢利用申请的数字证书在windows live mail中发送 数字签名信件

➢利用他人的数字证书在windows live mail中发 送加密信件

查看数字签名邮件

4.2 身份认证技术

4.2.1 身份认证的概念 4.2.2 身份认证的主要方法 4.2.3 身份认证的协议

➢身份认证概念

身份认证(身份识别):证实客户的真 实身份与其所声称的身份是否相符的过 程。它是通信和数据系统正确识别通信 用户或终端的个人身份的重要途径。

➢多重签名

多重签名是面对团体而使用的,即一个文 件需要多个人进行签署。

假设A和B都需要对文件进行签名: 一是A和B各对文件副本签名 二是先由A对文件签名,B再对A的签名结果 进行签名

数字时间戳(digital time-stamp)用于证明消息的收 发时间。因此需要一个可信任的第三方-时间戳权威 TSA(time stamp authority),来提供可信赖的且不可 抵赖的时间戳服务。

散列哈希和数字签名的生成和验证代码例程

printf("Memory has been allocated for the BLOB. \n");

}

else

{

HandleError("Out of memory. \n");

}

//--------------------------------------------------------------------

// verify the signature. This BLOB could be written to a file and

// sent to another user.

if(CryptExportKey(

hKey,

NULL,

PUBLICKEYBLOB,

●销毁哈希对象,使用函数CryptDestroyHash

●获得用来验证的公钥,函数CryptImportKey

●使用CryptCreateHash和CryptHashData重新计算哈希

●验证签名的哈希,使用函数CryptVerifySignature

●正常退出

Example C Program: Signing a Hash and Verifying the Hash Signature

C语言程序实例:计算哈希并验证哈希签名。

这段程序计算某些数据的哈希值并进行数字签名。在第二部分,将演示如何验证哈希值和数字签名。哈希使用用户的私钥进行签名,用户的公钥将被导出以便验证数字签名。

这段例程使用CryptoAPI函数演示了以下功能:

●获得CSP对象,使用函数CryptAcquireContext

The program hashes some data and signs that hash. In a second phase, the hash and its signature are verified. The hash is signed with the user's private key, and the signer's public key is exported so that the signature can be verified.

delphi实现数字签名

delphi实现数字签名ryptToAPI——除非特殊安全需要,只公布使用自己的接口,不支持微软接口。

由于使用CryptT oAPI,使用起来较繁琐,微软提供了CAPICOM组件,方便开发。

不论是硬证书或软证书,只要支持CryptToAPI接口,那么CAPICOM均可使用。

为此本次内容以CAPICOM,作为数字签名功能的基础。

有关数字签名的概念、原理,这里就不做介绍了,请自行google或百度。

利用证书对文件进行签名,从证书来源看,可分为两种:1、软证书:就是将*.pfx文件导入到系统中,这意味着,只要登录到PC中的用户,均可以使用该证书;2、硬证书:通常将证书存放到uKey中(smart card),这样的好处是,只有拥有usb key的人才有权限使用该证书。

USB Key通常支持CryptToAPI——除非特殊安全需要,只公布使用自己的接口,不支持微软接口。

由于使用CryptToAPI,使用起来较繁琐,微软提供了CAPICOM组件,方便开发。

不论是硬证书或软证书,只要支持CryptToAPI接口,那么CAPICOM均可使用。

为此本次内容以CAPICOM,作为数字签名功能的基础。

动手之前,首先要熟悉数字签名的过程。

通过分析,主要是两部分:数字签名(身份标识及防篡改)和数字信封;其实按业务流程,签名之前还有签章的过程(也就是通常的盖章);过程大致如下:发送方1、验证证书是否准备好?(若是硬证书,usbkey是否已插入;判断证书是否有效);2、对文件进行签名;3、对文件进行数字信封(公钥加密);4、可选:填入CSP(加密服务提供商,通常是在USB Key当中)信息接收方:1、获取文件,读取CSP信息;2、依据CSP信息,获取相关证书并验证;3、利用证书进行数字解封;4、签名验证,确认身份及文件的完整性(是否被篡改);依据以上分析,程序可这样设计,由于USB Key可能支持CAPICOM,也可能不支持,所以,后续可能会有相应由多种方法去执行签名。

第四章数字签名

r=f2(k, p, q, g)=(gk mod p) mod q

p q g

f2f 2 k

r x g

f1 m H

s

(a)

DSA的验证过程框图

w=f3(s′, q)=(s′) -1mod q;

v=f4(y, q, g, H(m′), w, r′)

=[(g(H(m′)w)

m′ s′ r′

mod qyr′w mod q)

签名者 签名有效 时间

源文件被修改后,签 名无效

数字签名应具有的性质

必须能够验证作者及其签名的日期时间;

必须能够认证签名时刻的内容; 签名必须能够由第三方验证,以解决争议; 因此,数字签名功能包含了认证的功能; WHY?

数字签名的设计要求

依赖性 唯一性 可验性 抗伪性 可用性

签名必须是依赖于被签名信息的一个比特模式,

(4) 用户为待签消息选取的秘密数k是满足0<k<q的随机数 或伪随机数。

(5) 签名过程。 用户对消息m的签名为(r, s), 其中 r=(gk mod p) mod q s=[k-1(H(m)+xr)] mod q H(m)是由SHA求出的杂凑值。

(6) 验证过程。 设接收方收到的消息为m′, 签名为(r′,s′)。 计算

签名方案2

(1)X→A: IDX‖ EkXY[m]‖ EkXA[IDX‖H(EkXY[m])] (2)A→Y:

EkAY[IDX‖EkXY[m]‖EkXA[IDX‖H(EkXY[m])]‖T]

kXY——X、Y共享的密钥

签名方案2存在的问题

仲裁者有可能和发方共谋以否认发方曾发

过的消息,也可以和收方共谋以伪造发方的签 名。

签名必须使用某些对发送者是唯一的信息,以防伪造与否认;

数字签名应用实例

题目:局域网内的文件传输-数字签名应用实例

院 系:计算机科学与工程

专业班级:信息安全11-2

学 号:

学生姓名:

指导教师:

2014年 12 月 14 日

安徽理工大学课程设计(论文)任务书

计算机院系计算机教研室

学 号

学生姓名

专业(班级)

设计题目

局域网内的文件传输-数字签名应用实例

设

计

技

术

参

}

使用RSA加密获取了两个密钥pubKey,priKey:

public class GenerateKeyPair {

public RSAKey Genenate() {

RSAKey rsa = new RSAKey();

try

{

java.security.KeyPairGenerator keygen = java.security.KeyPairGenerator.getInstance("RSA");

关键词:安全性,完整性,摘要验证,数字签名

1.

1.1

通过本程序了解各类加密算法的使用,了解数字签名的步骤,在文件传输过程中实现对文件完整性的判断,对各类加密算法有更深一步的了解。

(1)加深对RSA,MD5算法的理解。

(2)对输入输出流掌握的更加熟练,对RSA,MD5的方法基本掌握。

(3)添加功能使得有界面,并且使得用户使用更加顺手。

System.out.println("priKey=" + rsa.getPrikey());

System.out.println("写入对象pubkeys ok");

System.out.println("生成密钥对成功");

现代密码学第8章:数字签名

4

数字签名应满足的要求

① B伪造一个消息并使用与A共享的密 钥产生该消息的认证码,然后声称该消息来 自于A。 ② 由于B有可能伪造A发来的消息,所以 A就可以对自己发过的消息予以否认。 这两种欺骗在实际的网络安全应用中都 有可能发生,例如在电子资金传输中,收方 增加收到的资金数,并声称这一数目来自发 方。又如用户通过电子邮件向其证券经纪人 发送对某笔业务的指令,以后这笔业务赔钱 了,用户就可否认曾发送过相应的指令。

以上过程中,由于Y不知KXA,因此不能直接检查X的 签名,但Y认为消息来自于A因而是可信的。 所以在整个过程中,A必须取得X和Y的高度信任: X相信A不会泄露KXA,并且不会伪造X的签名; Y相信A只有在对EKAY[IDX‖M‖EKXA[IDX‖H(M)]‖T]中 的杂凑值及X的签名验证无误后才将之发给Y; X,Y都相信A可公正地解决争议。 如果A已取得各方的信任,则X就能相信没有人能伪造 自己的签名,Y就可相信X不能对自己的签名予以否认。

30

2.1 DSS的基本方式

首先将DSS与RSA的签名方式做一比较。 RSA算法既能用于加密和签名,又能用于密 钥交换。与此不同,DSS使用的算法只能提 供数字签名功能。图2用于比较RSA签名和 DSS签名的不同方式。

31

RSA 签名

5

数字签名应满足的要求

因此在收发双方未建立起完全的信任关 系且存在利害冲突的情况下,单纯的消息认 证就显得不够。数字签名技术则可有效解决 这一问题。类似于手书签名,数字签名应具 有以下性质: ① 能够验证签名产生者的身份,以及产生签 名的日期和时间。 ② 能用于证实被签消息的内容。 ③ 数字签名可由第三方验证,从而能够解决 通信双方的争议。

数字签名算法(RSA)

题目:数字签名算法(RSA)一、课题名称实现数字签名,其中加密算法使用RSA。

二、课题内容和要求1、主要任务与目标1)被发送文件采用某种算法对原始消息进行运算,得到一个固定长度的数字串,称为消息摘要(MD),不同的消息得到的消息摘要各异,但是对相同的消息它的消息摘要却是唯一的;2)发送方生成消息的消息摘要,用自己的私钥对摘要进行加密来形成发送方的数字签名;3)这个数字签名将作为消息的附件和消息一同用接收方的公钥进行加密,将加密后的密文一起发送给接收方;4)接收方首先把接收到的密文用自己的私钥解密,得到原始消息和数字签名,再用发送方的公钥解密数字签名,随后用同样的算法计算出消息摘要;5)如果计算出来的消息摘要和发送方发送给他的消息摘要(通过解密数字签名得到的)是相同的,这样接收方就能确认数字签名确实是发送方的,否则就认为收到的消息是伪造的或是中途被篡改的。

数字签名通过认证技术来辨认真伪。

认证技术主要包括数字签名认证、身份认证以及公开密钥证明等。

数字签名认证机制提供了一种对数字签名进行鉴别的方法;身份认证机制提供了辨别和确认通信双方真实身份的方法;公开密钥证明机制则对密钥进行验证。

网络时代中,人们验证数字签名来确定你正在和谁打交道,验证你的文件是否已被黑客篡改。

数据的安全性和真实性已成为网络安全中至关重要的一部分。

数字签名类似手书签名,它具有以下的性质:1)能够验证签名产生者的身份,以及产生签名的日期和时间;2)能用于证实被签消息内容;3)数字签名可由第三方验证,从而能够解决通信双方的争议。

为了实现数字签名的以上性质,它就应满足下列要求:1)签名是可信的:任何人都可以验证签名的有效性;2)签名是不可伪造的:除了合法的签名者外,任何人伪造其签名是困难的;3)签名是不可复制的:对一个消息的签名不能通过复制变为另一个消息的签名。

如果一个消息的签名是从别处复制得到的,则任何人都可以发现消息与签名之间的不一致性,从而可以拒绝签名的消息;4)签名的消息是不可改变的:经签名的消息不能篡改,一旦签名的消息被篡改,任何人都可以发现消息与签名之间的不一致性;5)签名是不可抵赖的:签名者事后不能否认自己的签名。

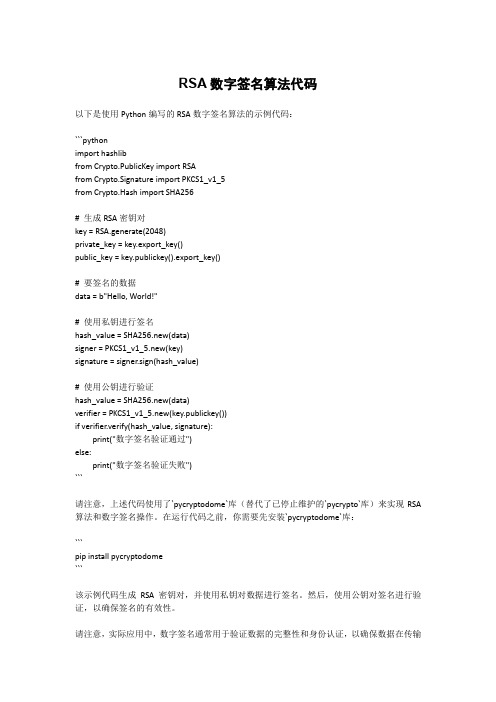

RSA数字签名算法代码

RSA数字签名算法代码以下是使用Python编写的RSA数字签名算法的示例代码:```pythonimport hashlibfrom Crypto.PublicKey import RSAfrom Crypto.Signature import PKCS1_v1_5from Crypto.Hash import SHA256# 生成RSA密钥对key = RSA.generate(2048)private_key = key.export_key()public_key = key.publickey().export_key()# 要签名的数据data = b"Hello, World!"# 使用私钥进行签名hash_value = SHA256.new(data)signer = PKCS1_v1_5.new(key)signature = signer.sign(hash_value)# 使用公钥进行验证hash_value = SHA256.new(data)verifier = PKCS1_v1_5.new(key.publickey())if verifier.verify(hash_value, signature):print("数字签名验证通过")else:print("数字签名验证失败")```请注意,上述代码使用了`pycryptodome`库(替代了已停止维护的`pycrypto`库)来实现RSA 算法和数字签名操作。

在运行代码之前,你需要先安装`pycryptodome`库:```pip install pycryptodome```该示例代码生成RSA密钥对,并使用私钥对数据进行签名。

然后,使用公钥对签名进行验证,以确保签名的有效性。

请注意,实际应用中,数字签名通常用于验证数据的完整性和身份认证,以确保数据在传输或存储过程中没有被篡改或伪造。

Java添加、验证PDF数字签名

Java添加、验证PDF数字签名在设置⽂档内容保护的⽅法中,除了对⽂档加密、添加⽔印外,应⽤数字签名也是⼀种有效防伪⼿段。

数字签名的⽂件⽐较容易验证,并且具有较⾼的权威性和可信度。

在PDF ⽂档中,有可直接添加或验证数字签名的功能⽅法,下⾯的⽂章中,将通过Java程序来介绍添加数字签名到PDF⽂档,以及验证签名是否有效。

使⽤⼯具:Spire.PDF for JavaJar⽂件获取及导⼊⽅法:⽅法1:可通过官⽹⽂件包。

下载后,解压⽂件,并将lib⽂件夹下的Spire.Pdf.jar⽂件导⼊到Java程序。

参考如下导⼊效果:(这⾥程序将jar⽂件分别导⼊了两个module)⽅法2:可通过仓库安装导⼊。

Java代码⽰例【⽰例1】添加数字签名到PDFimport com.spire.pdf.*;import com.spire.pdf.graphics.PdfImage;import com.spire.pdf.graphics.PdfTrueTypeFont;import com.spire.pdf.security.GraphicMode;import com.spire.pdf.security.PdfCertificate;import com.spire.pdf.security.PdfCertificationFlags;import com.spire.pdf.security.PdfSignature;import java.awt.*;import java.awt.geom.Point2D;import java.awt.geom.Rectangle2D;public class AddCertificate {public static void main(String[]args){//加载PDF⽂档PdfDocument doc = new PdfDocument();doc.loadFromFile("test.pdf");//加载pfx证书,及证书秘钥PdfCertificate cert = new PdfCertificate("Cermia.pfx","123654yes!");//添加数字签名到指定页⾯,并设置其位置和⼤⼩PdfSignature signature = new PdfSignature(doc, doc.getPages().get(2), cert, "MySignature");Rectangle2D rect = new Rectangle2D.Float();rect.setFrame(new Point2D.Float((float) doc.getPages().get(0).getActualSize().getWidth() - 340, (float) doc.getPages().get(0).getActualSize().getHeight() - 230), new Dimension(280, 150));signature.setBounds(rect);//设置签名为图⽚加⽂本模式signature.setGraphicMode(GraphicMode.Sign_Image_And_Sign_Detail);//设置签名的内容signature.setNameLabel("签字者:");signature.setName("Mia");signature.setContactInfoLabel("联系电话:");signature.setContactInfo("028********");signature.setDateLabel("⽇期:");signature.setDate(new java.util.Date());signature.setLocationInfoLabel("地点:");signature.setLocationInfo("成都");signature.setReasonLabel("原因:");signature.setReason("⽂档所有者");signature.setDistinguishedNameLabel("DN: ");signature.setDistinguishedName(signature.getCertificate().get_IssuerName().getName());signature.setSignImageSource(PdfImage.fromFile("sign.png"));//设置签名的字体signature.setSignDetailsFont(new PdfTrueTypeFont(new Font("Arial Unicode MS", Font.PLAIN, 9)));//设置⽂档权限为禁⽌更改signature.setDocumentPermissions(PdfCertificationFlags.Forbid_Changes);signature.setCertificated(true);//保存⽂档doc.saveToFile("AddSignature.pdf");doc.close();}}数字签名添加效果:【⽰例2】验证数字签名有效性import com.spire.pdf.*;import com.spire.pdf.security.PdfSignature;import com.spire.pdf.widget.PdfFormFieldWidgetCollection;import com.spire.pdf.widget.PdfFormWidget;import com.spire.pdf.widget.PdfSignatureFieldWidget;import javax.swing.*;public class ValidateSignature {public static void main(String[]args){//创建PdfDocument实例PdfDocument doc = new PdfDocument();//加载含有签名的PDF⽂件doc.loadFromFile("SignnedFile.pdf");//获取域集合PdfFormWidget pdfFormWidget = (PdfFormWidget) doc.getForm();PdfFormFieldWidgetCollection pdfFormFieldWidgetCollection = pdfFormWidget.getFieldsWidget();//遍历域for (int i = 0; i < pdfFormFieldWidgetCollection.getCount(); i++) {//判定是否为签名域if (pdfFormFieldWidgetCollection.get(i) instanceof PdfSignatureFieldWidget) {//获取签名域PdfSignatureFieldWidget signatureFieldWidget = (PdfSignatureFieldWidget) pdfFormFieldWidgetCollection.get(i);//获取签名PdfSignature signature = signatureFieldWidget.getSignature();//判定签名是否有效boolean result = signature.verifySignature();if (result) {String str1 =" 有效签名";JOptionPane.showMessageDialog(null,str1);} else {String str2 =" ⽆效签名";JOptionPane.showMessageDialog(null,str2);}}}}}验证结果:扩展:Java 添加签名域到PDF,可以参考。

ASP.NET中数字签名的实现

C P Par S am et s Daram =n e er w

基础 ,主 要 目的 是保 护 数据 保护 用 户的 标

S n aa i D t方法的第二个参数中指定哈希算法, g 如下面的代码所示,其中使用MD5 哈希算 法 :

系统 有对 称和 不 对称 两 种加 密 方法 在使 用 . E 技 术 创建 W E N T B应用 程 序的 过程中, 可以通过编程方式使用密码系统来加

Cp aa t  ̄) sP r me r I e

Par am . e C0rt n e N m e K ai r a l = Sg K e Co t n r in y naie ‘ Pa a . a s Cs Pr i r l g r m Fl g - p Ov de F a s. Us Ma hie y t r ‘ e c n Ke S 0 e R S A Cryp t v i eP r 0Ser c Ov i e r d

收方收到数据, 利用发送方的公钥来解密收到 的数字签名, 获得哈希值, 再对数据应用同样

的哈希 算挂 , 井将得 到的 哈希 值与 数据 附带 的

^ 户 B

哈希值比较, 进行完整性的棱验, 以确认签名

的台 j性 。 程 如 图 1 击 过 。 2 1 签 名数 据 .

.

] 守

b t{aD LS鲫 姗 ye r 出 i J

(r e t O in. MD5 ) aT x T Sg

识或数据不被} 漏,保护数据币遭受来授权 I ! } 篡改或者损坏,保证接收的数据来自某特定 的用户。加密是密码系统在实践中的应用 它是 用葬 法使 数 据 变得 不规 则 的过 程 。 密码

tee_asymmetricsigndigest 例子

tee_asymmetricsigndigest 例子tee_asymmetricsigndigest 是一个函数名,但从名字上看,它似乎与公钥加密和摘要函数有关。

在许多编程语言中,这样的函数通常用于生成一个数字签名,以确保数据的完整性和真实性。

以下是一个示例,展示了如何使用tee_asymmetricsigndigest 函数来生成一个数字签名:pythonimport tee_asymmetricsigndigest# 原始数据data = b"Hello, world!"# 生成数字签名signature = tee_asymmetricsigndigest(data)# 输出数字签名print(signature)在这个示例中,我们首先导入了tee_asymmetricsigndigest 函数。

然后,我们定义了一个原始数据字节串data,它包含要签名的数据。

接下来,我们调用tee_asymmetricsigndigest 函数,将data 作为参数传递给它。

该函数会对数据进行摘要计算,并生成一个数字签名,然后返回该签名。

最后,我们将生成的数字签名打印出来。

需要注意的是,tee_asymmetricsigndigest 函数的具体实现可能因编程语言和库而有所不同。

上述示例仅为演示目的,实际使用时需要根据具体的编程语言和库的文档来编写代码。

此外,为了使数字签名有效,还需要使用相应的公钥来验证签名的正确性。

这通常涉及到使用私钥对数据进行签名,然后使用公钥验证签名的有效性。

这些步骤超出了本示例的范围,但通常可以在相关文档中找到更多详细信息。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

在java中编程实现数字签名系统一个数字签名系统主要分为三个部分:1。

生成密钥对2。

在数据发送端对数据进行签名3。

在数据接收端对数据进行校验数据签名下面从这三个方面分别说明:1。

生成密钥对生成密钥对可用java提供的类KeyPairGenerator,用其中的getInstance方法创建KeypairGenerator对象,在用initialize进行初始化,最后用generateKeyPair生成密钥对,密钥对生成后,就可以将其写入文件中。

通过网络或其他方式公告用户,用户接收到数据文件和签名文件后,就可以使用公约来校验数据文件的数字签名,;判断数据在网络中的传输是否被非法修改。

////GenerateKeyPair.java/////////////import java.io.*;import java.security.*;public class GenerateKeyPair{public static void main(String[] args){boolean bHelp=false;//sign for show help.FileOutputStream fileOut;//输出密钥到文件byte[] pubkey;//存储已编码的公钥字节byte[] privKey;//存储已编码的私钥字节if(args.length!=1){System.out.println("Usage:GenerateKeyPair <keyname>;System.out.println("Option:");System.out.println("<keyname>:The key name that using to generate filename.");System.exit(0);}try{System.out.println("Generating a key pair.....");KeyPairGenarator keyGen=KeyPairGenerator.getInstance("DSA");//使用DSA算法KeyGen.initialize(1024,new SecureRandom());KeyPair pair=keyGen.generateKeyPair();PublicKey pub=pair.getPublic();PrivateKey priv=pair.getPrivate();pubkey=pub.getEncoded();privateKey= priv.getEncoded();fileOut=new FileOutputStream("PublicKey_"+args[0]);fileOut.write(pubKey);fileOut.close();fileOut=new FileOutputStream("privateKey_"+args[0]):fileOut.write(privateKey);file.out.close();System.out.println("OK!");}catch(Exception e){}}}}2.生成数字签名从私钥文件读取数据文件并将其转换为PrivateKey对象,可以使用KeyFactory类和PKCS8EncodeKeySpec类。

KeyFactory可以利用给定的蜜月规范来建立不透明的密钥对象,也可以适当的格式取出蜜月对象中的密钥信息。

Signature是个引擎类,提供了诸如DSA或是RSA with MD5这样的数字签名算法。

密码学上安全的签名算法可接受任意大小的输入和一个私月,并产生一个比较短的(常常是固定大小的)前名字揭穿。

并且,签名和公钥部反映有关私钥的任何内容。

Signature对象即可用于数据签名,也可用于校验某个签名是否为预制关联的数据的真实签名。

签名或教研签名的第一步是创建signature实例,为特定类型的签名算法或取signature对象的途径是调用signature德getInstance静态方法初始化方法有两个,取决于Signature的用途:initSign(...)////用于签名initVerify(.....)//用于校验如果sigature初始化为签名,则可将带钱数据通过update方法提供给对象在调用sign来产生签名即可。

下面以一个实例来说明。

///////////////////SignData.java////////////////import java.io.*;import java.security.*;import java.security.spec.*;public class SignData{public static void main(String [] args){FileOutputStream fileOut;byte b;if(args.length!=3){System.out.println("Usage:SignData <PrivateKey> <dataFile> <SignatureFile>"); System.out.println("Option:");System.out.println("<PrivateKey>:The file name of the private Key.");System.out.println("<DataFile>: The filename that want to signature."); System.out.println("<signatureFile>:the filename containing signture data.");}try{System.out.println("Generating a digital signature....");FileInputStream fileIn=new FileInputStream(args[0]);byte[] encodedprivateKey=new byte[fileIn.available()];finleIn.read(encodedprivateKey);fileIn.close();PKCS8EncodeKeySpec privKeySpec=new PKCS8EncodeKeySpec(encodedprivateKey);KeyFactory keyFactory=KeyFactory.getInstance("DSA");PrivateKey privKey=keyFactory.generatePrivate(privateKeySpec);Signature dsa=Signature.getInstance("SHA/DSA");dsa.initSign(privKey);FileInputStream fis=new FileInputStream(args[1]);while(fis.available()!=0){b=(byte)fis.read();dsa.update(b);}fis.close();byte[] sig=dsa.sign();fileOut=new FileOutputStream(args[2]);fileOut.write(sig);fileOut.close();System.out.println("OK");}catch(Exception e){/////////}}}///////////////////////End of SignData.java//////////////////SignData.java从文津中读取已编码的私钥字节,利用PKCS8EncodeKeySpec对象将已编码的四月字节转换为PrivateKey对象,然后利用Signature签名数据文件,生成签名数据,并将签名数据写道文件中。

//////VerifySign.java/////////////import java.io.*;import java.security.*;import java.security.spec.*;public class VerifySign{public static void main(String [] args){if(args.length!=3){System.out.println("Usage:VerifySign <PublicKey> <dataFile> <SignatureFile>"); System.out.println("Option:");System.out.println("<Public Key >The filename of the public key.");System.out.println("<DataFile>The filename that want to signature");System.out.println("<SignatureFile>:The file name containing signature data."); System.exit(0);}try{FileInputStream fileIn=new FileInputStream(args[0]);byte[] encodedpubKey =new byte[fileIn.available()];fileIn.read(encodedpubKey);fileIn.close();X509EncodedKeySpec pubKeySpec=new X509EncodedKeySpec(encodedpubKey);KeyFactory keyFactory=KeyFactory.getInstance("DSA");PublicKey pubKey=keyFactory.generatePublic(pubKeySpec);FileInputStream sigStream=new FileInputStream(args[2]);byte[] signature=new byte[sigStream.available()];sigStream.read(signature);sigStream.close();signature sigObj=Signature.getInstance("SHA1WithDSA");sigObj.initVerify(pubKey);fileIn=new FileInputStream(args[1]);byte b;while(fileIn.available())!=0){b=(byte)fileIn.read();sigObj.update(b);};fileIn.close();boolean verifies=sigObj.verify(signature);System.out.println("Signature verifies:"+verifies);}catch(Exception e){/////////////} } }。