ipsec穿越nat典型配置指导

直连IPSEC的野蛮模式NAT穿越

直连IPSEC的野蛮模式NAT穿越IPsec(Internet Protocol Security)是一种网络协议套件,用于实现网络通信的加密和认证。

野蛮模式(Aggressive Mode)是IPsec的一种传输模式,不需要建立安全通道即可交换密钥。

NAT(Network Address Translation)是用于在网络中分配和转换IP地址的技术。

在传统的IPsec通信中,通常使用隧道模式(Tunnel Mode)来传输IP数据包。

但是,当通信双方之间存在NAT设备时,隧道模式会受到限制。

为了解决这个问题,就出现了野蛮模式NAT穿越。

野蛮模式NAT穿越指的是在存在NAT设备的网络环境中,使用IPsec 的野蛮模式进行通信,并成功穿越NAT设备,实现加密和认证的目的。

下面将详细介绍野蛮模式NAT穿越的原理和实现过程。

野蛮模式NAT穿越的原理:1. NAT设备的限制:NAT设备通过转换IP地址和端口号来实现对网络地址的转换,但这会导致IPsec报文中的IP地址和端口号不一致,从而导致通信失败。

2. 野蛮模式的优势:野蛮模式不需要建立安全通道即可交换密钥,因此可以在初始的IKE(Internet Key Exchange)阶段就完成阶段一和阶段二的协商,减少了通信的时间和开销。

3.NAT穿越的技术:为了实现野蛮模式的NAT穿越,需要使用一些技术手段来绕过NAT设备的限制,包括端口映射和引导报文。

野蛮模式NAT穿越的实现步骤:1. 发起方(Initiator)向响应方(Responder)发送IKE_INIT请求。

该请求包含了发起方的随机数和IP地址等信息。

2.响应方收到IKE_INIT请求后,生成响应方的随机数和IP地址等信息,并使用这些信息生成哈希值和共享密钥。

3.发起方收到响应方的IKE_INIT响应后,生成发起方的哈希值和共享密钥。

4.握手阶段一结束后,发起方和响应方交换生成的哈希值和共享密钥。

IPsecVPN协议的NAT穿透与防火墙配置

IPsecVPN协议的NAT穿透与防火墙配置IPsec VPN协议的NAT穿透与防火墙配置在互联网时代,数据传输的安全性与稳定性成为了企业和个人用户所关注的重要问题。

虚拟私人网络(VPN)的出现有效地解决了这一问题,而IPsecVPN协议则在VPN中扮演着重要的角色。

然而,由于网络环境的复杂性,许多用户在使用IPsec VPN时遇到了NAT穿透和防火墙配置的问题。

本文将探讨这些问题,并提供适当的解决方案。

一、NAT穿透的概念及问题1. NAT穿透的概念NAT穿透指的是在网络中使用了网络地址转换(NAT)设备的情况下,如何实现对IPsec VPN的正常通信。

NAT设备通常会对传输的数据包进行源地址和目的地址的转换,以实现多个内部网络与外部网络的通信。

然而,这种地址转换对IPsec VPN的建立和传输过程产生了一定的影响。

2. NAT穿透的问题及解决方案在进行NAT穿透时,常见的问题包括:a) IPsec VPN的建立问题:由于NAT设备对数据包进行了地址转换,使得原始IP地址无法直接访问到VPN服务端。

为了解决此问题,可以使用NAT-T(NAT Traversal)技术,通过在IPsec数据包中封装额外的数据,以绕过NAT设备的限制。

b) IPsec数据包的加密问题:NAT穿透过程中,由于对数据包进行了地址转换,导致IPsec头部中的源地址和目的地址无法与实际通信双方相匹配。

为了解决此问题,可以使用NAT设备支持的IPsec Passthrough功能,将IPsec头部从转换中豁免,保证加密的完整性。

c) NAT设备与IPsec VPN设备的兼容性问题:不同厂商的NAT设备和IPsec VPN设备对NAT穿透的支持程度各不相同,可能存在兼容性问题。

解决此问题的方法是选择厂商间兼容性较好的设备,或者升级设备的固件以支持更高级的协议。

二、防火墙配置和IPsec VPN协议1. 防火墙的作用防火墙是网络安全的重要组成部分,通过规则配置来控制网络流量的进出,保护内部网络免受外部威胁。

IPSEC NAT 穿越 (两种解法) 小余出品

IPSEC NAT 穿越(两种解法)需求分析:如图,R2是上海总公司的路由器,R1是苏州分公司路由器,ISP1是长宽的路由,ISP2是电信路由器。

R2的外部地址是公网地址,R1的外部地址是私网地址。

在实际的工程中我们遇到这种问题太正常了,但恰好我们又需要在R1和R4之间建立IPSEC VPN。

NAT和IPSEC是互相冲突的,因为IPSEC保护私网地址和传输层内容,而NAT需要改这些.OK 我们开始解决这个问题!解法一:基于ESP穿越NAT配置如下R1:interface Loopback0ip address 192.168.12.1 255.255.255.0interface Ethernet0/0ip address 172.16.12.1 255.255.255.0half-duplexip route 0.0.0.0 0.0.0.0 172.16.12.2crypto isakmp policy 10authentication pre-sharecrypto isakmp keepalive 60 ISAKMP的DPDcrypto isakmp nat keepalive 10用于在NAT之后的情況,防止NAT丢弃转发条目crypto isakmp key cisco address 202.100.34.4crypto ipsec transform-set myset esp-des esp-md5-hmaccrypto ipsec nat-transparency spi-matching开启SIP-Matching,跟NAT特性有关access-list 101 permit ip 192.168.12.0 0.0.0.255 192.168.34.0 0.0.0.255 crypto map map 10 ipsec-isakmpset peer 202.100.34.4set transform-set mysetmatch address 101interface Ethernet0/0crypto map mapR2:interface Ethernet0/0ip address 172.16.12.2 255.255.255.0ip nat insideip virtual-reassembly IP分片虚拟重组half-duplexinterface Ethernet0/1ip address 202.100.23.2 255.255.255.0ip nat outsideip virtual-reassemblyhalf-duplexip route 0.0.0.0 0.0.0.0 202.100.23.3ip route 192.168.12.0 255.255.255.0 172.16.12.1ip nat service list 1 IKE preserve-portip nat service list 1 ESP spi-matchip nat inside source list 1 interface Ethernet0/1 overload ip nat inside source list 2 interface Ethernet0/1 overload access-list 1 permit 172.16.12.1access-list 2 permit 192.168.12.0 0.0.0.255R3:interface Ethernet0/0ip address 202.100.23.3 255.255.255.0half-duplexinterface Ethernet0/1ip address 202.100.34.3 255.255.255.0half-duplexR4:interface Loopback0ip address 192.168.34.4 255.255.255.0ip nat insideip virtual-reassembly!interface Ethernet0/0ip address 202.100.34.4 255.255.255.0ip nat outsideip virtual-reassemblyip route 0.0.0.0 0.0.0.0 202.100.34.3crypto isakmp policy 10authentication pre-sharecrypto isakmp keepalive 60 ISAKMP的DPDcrypto isakmp nat keepalive 10用于在NAT之后的情況,防止NAT丢弃转发条目crypto isakmp key cisco address 202.100.23.2crypto ipsec transform-set myset esp-des esp-md5-hmaccrypto ipsec nat-transparency spi-matching开启SIP-Matching,跟NAT特性有关access-list 101 permit ip 192.168.34.0 0.0.0.255 192.168.12.0 0.0.0.255 crypto map map 10 ipsec-isakmpset peer 202.100.23.2set transform-set mysetmatch address 101interface Ethernet0/0crypto map mapip nat inside source route-map nat-map interface Ethernet0/0 overload access-list 102 deny ip 192.168.34.0 0.0.0.255 192.168.12.0 0.0.0.255access-list 102 permit ip 192.168.34.0 0.0.0.255 any route-map nat-map permit 1match ip address 102测试结果解法二:基于UDP穿越NAT将cry ips nat-transparency spi-matching 改成cry ips nat-transparency udp-encapsulation即可测试:注意理解“crypto ipsec nat-transparency”这个命令,后面有两个参数,一个是NAT-T支持,一个是SPI-Matching。

IPSEC NAT穿越配置举例

下,配置ACL规则

port1 [ port2 ] ] [ icmp-type {icmp-type icmp-code | icmp-message} ]

[ precedence precedence ] [ dscp dscp ] [ established ] [ tos tos ] [ time-

Copyright © 2007 杭州华三通信技术有限公司

IPsec NAT穿越配置举例

3.2 配置步骤

配置野蛮模式下IPsec穿越NAT,需要以下步骤:

z 配置访问控制列表 z 配置 IKE 对等体 z 定义安全提议 z 创建安全策略 z 在接口上应用安全策略

1. 配置访问控制列表

在IPsec/IKE组建的VPN隧道中,若存在NAT网关设备,且NAT网关设备对VPN业务数据流进 行了NAT转换的话,则必须配置IPsec/IKE的NAT穿越功能。该功能删去了IKE协商过程中对UDP 端口号的验证过程,同时实现了对VPN隧道中NAT网关设备的发现功能,即如果发现NAT网关设 备,则将在之后的IPsec数据传输中使用UDP封装(即将IPsec报文封装到IKE协商所使用的UDP连 接隧道里)的方法,避免了NAT网关对IPsec报文进行篡改(NAT网关设备将只能够修改最外层的 IP和UDP报文头,对UDP报文封装的IPsec报文将不作修改),从而保证了IPsec报文的完整性 (IPsec数据加密解密验证过程中要求报文原封不动地被传送到接收端)。目前仅在IKE野蛮模式 下支持NAT穿越,主模式下不支持。

操作命令

在系统视图下,创建一个

1

高级访问控制列表

[H3C] acl number acl-number [ match-order { config | auto } ]

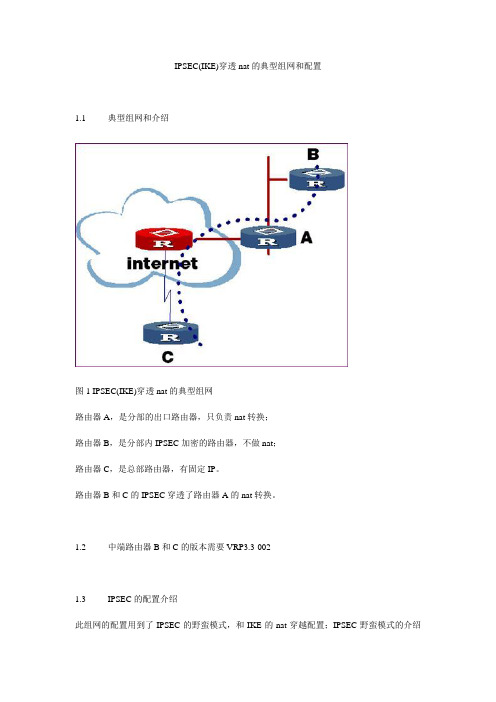

IPSEC(IKE)穿透nat的典型组网和配置

IPSEC(IKE)穿透nat的典型组网和配置1.1 典型组网和介绍图1 IPSEC(IKE)穿透nat的典型组网路由器A,是分部的出口路由器,只负责nat转换;路由器B,是分部内IPSEC加密的路由器,不做nat;路由器C,是总部路由器,有固定IP。

路由器B和C的IPSEC穿透了路由器A的nat转换。

1.2 中端路由器B和C的版本需要VRP3.3-0021.3 IPSEC的配置介绍此组网的配置用到了IPSEC的野蛮模式,和IKE的nat穿越配置;IPSEC野蛮模式的介绍和配置详见《配置手册》。

IKE的nat穿越配置仅一条命令:nat traversal1.4 配置1.4.1 总部路由器C的配置<Center>disp cur#sysname Center#tcp window 8#ike local id Center#ike peer otherexchange-mode aggressivepre-shared-key abcid-type nameremote-id P2nat traversallocal single-subnetpeer single-subnet#ipsec proposal center-1esp authentication-algorithm sha1 #ipsec policy center_1 2 isakmp security acl 100ike-peer otherproposal center-1#controller E1 3/0channel-set 0 timeslot-list 1#controller E1 3/1#interface Aux0async mode flowlink-protocol ppp#interface Ethernet1/0ip address 169.254.0.1 255.255.0.0 #interface Ethernet1/1#link-protocol pppip address 61.1.1.2 255.255.255.0nat outbound 102ipsec policy center_1#interface NULL0#interface LoopBack1ip address 192.168.2.1 255.255.255.0#acl number 100rule 0 permit ip source 192.168.2.0 0.0.0.255 destination 192.168.0.0 0.0.0.255 rule 2 deny ipacl number 102rule 0 deny ip source 192.168.0.0 0.0.255.255 destination 192.168.0.0 0.0.255.255 rule 1 permit ip source 192.168.2.0 0.0.0.255#ip route-static 0.0.0.0 0.0.0.0 61.1.1.1#user-interface con 0user-interface aux 0authentication-mode noneuser privilege level 3set authentication password simple a #return<Center>1.4.2 分部路由器B的配置<P2-1760> disp cur#sysname P2-1760#tcp window 8#ike local id P2#ike peer part-1exchange-mode aggressivepre-shared-key abcid-type nameremote-id Centerremote-address 61.1.1.2nat traversallocal single-subnetpeer single-subnet#ipsec proposal part-1esp authentication-algorithm sha1 #ipsec policy part_1 1 isakmp security acl 100ike-peer part-1proposal part-1#interface Aux0async mode protocollink-protocol ppp#interface Ethernet0/0ip address 16.1.1.2 255.255.255.252 ipsec policy part_1#interface Serial0/0clock DTECLK1link-protocol ppp#interface NULL0#interface LoopBack0ip address 192.168.0.1 255.255.255.0#acl number 100rule 1 permit ip source 192.168.0.0 0.0.0.255 destination 192.168.2.0 0.0.0.255 rule 2 deny ip#ip route-static 0.0.0.0 0.0.0.0 16.1.1.1#user-interface con 0user-interface aux 0user-interface vty 0 4user privilege level 3set authentication password simple a#return1.4.3 分部路由器A的nat配置<P1>disp cur#sysname P1#super password level 3 simple a#local-user a password simple a local-user a level 3#tcp window 8#controller E1 1/0#controller E1 1/1#interface Aux0async mode flowlink-protocol ppp#interface Ethernet0/0ip address 16.1.1.1 255.255.255.252 ##interface Serial2/0clock DTECLK1link-protocol pppip address ppp-negotiatenat outbound 101#interface Serial2/1clock DTECLK1link-protocol ppp#interface NULL0#acl number 101rule 0 permit ip source 192.168.0.0 0.0.0.255rule 1 permit ip source 16.1.1.0 0.0.0.3rule 2 deny ip#ip route-static 0.0.0.0 0.0.0.0 Serial 2/0ip route-static 192.168.0.0 255.255.255.0 16.1.1.2 #user-interface aux 0user-interface vty 0 4authentication-mode localset authentication password simple a#return此处必须注意的一点是:acl中必须包括路由器B的上行口地址网段,文中是16.1.1.0/30网段。

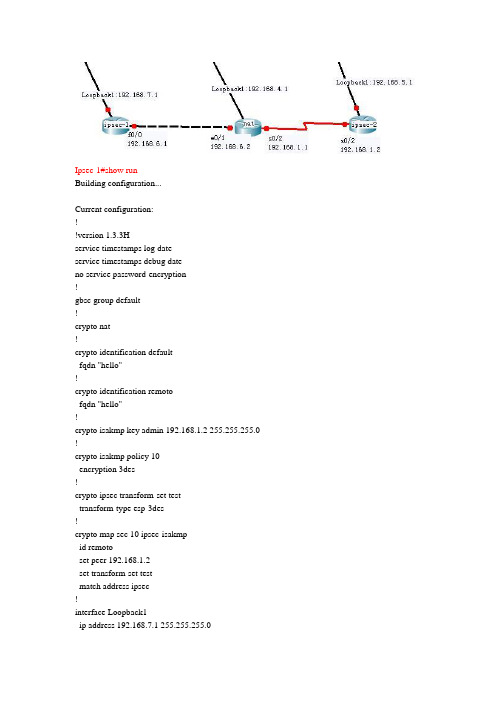

中职比赛路由ipsec穿越nat实例

Ipsec-1#show runBuilding configuration...Current configuration:!!version 1.3.3Hservice timestamps log dateservice timestamps debug dateno service password-encryption!gbsc group default!crypto nat!crypto identification defaultfqdn "hello"!crypto identification remotofqdn "hello"!crypto isakmp key admin 192.168.1.2 255.255.255.0 !crypto isakmp policy 10encryption 3des!crypto ipsec transform-set testtransform-type esp-3des!crypto map sec 10 ipsec-isakmpid remotoset peer 192.168.1.2set transform-set testmatch address ipsec!interface Loopback1ip address 192.168.7.1 255.255.255.0!interface FastEthernet0/0ip address 192.168.6.1 255.255.255.0no ip directed-broadcastcrypto map sec!interface FastEthernet0/3no ip addressno ip directed-broadcast!interface Serial0/1no ip addressno ip directed-broadcast!interface Serial0/2no ip addressno ip directed-broadcast!interface Async0/0no ip addressno ip directed-broadcast!ip route default 192.168.6.2!ip access-list extended IPSECpermit ip 192.168.7.1 255.255.255.0 192.168.5.1 255.255.255.0 !Nat#show runBuilding configuration...Current configuration:!!version 1.3.3Hservice timestamps log dateservice timestamps debug dateno service password-encryption!gbsc group default!interface Loopback0ip address 192.168.4.1 255.255.255.0!interface Loopback1no ip addressno ip directed-broadcastip nat inside!interface FastEthernet0/0no ip addressno ip directed-broadcast!interface Ethernet0/1ip address 192.168.6.2 255.255.255.0no ip directed-broadcastduplex halfip nat inside!interface Serial0/2ip address 192.168.1.1 255.255.255.0no ip directed-broadcastip nat outside!ip route default Serial0/2ip route default 192.168.6.1!ip access-list standard prpermit any!ip nat inside source list pr interface Serial0/2 !Ipsec-2#show runBuilding configuration...Current configuration:!!version 1.3.3Hservice timestamps log dateservice timestamps debug dateno service password-encryption!gbsc group default!crypto nat!crypto identification defaultfqdn "hello"!crypto identification remotofqdn "hello"!crypto isakmp key admin 192.168.6.1 255.255.255.0 !crypto isakmp policy 10encryption 3des!crypto ipsec transform-set testtransform-type esp-3des!crypto map sec 10 ipsec-isakmpid remotoset peer 192.168.6.1set transform-set testmatch address pr!interface Loopback1ip address 192.168.5.1 255.255.255.0no ip directed-broadcast!interface FastEthernet0/0no ip addressno ip directed-broadcast!interface Ethernet0/1no ip addressno ip directed-broadcastduplex half!interface Serial0/2ip address 192.168.1.2 255.255.255.0no ip directed-broadcastcrypto map secphysical-layer speed 64000!ip route default Serial0/2!ip access-list extended prpermit ip 192.168.5.1 255.255.255.0 192.168.7.1 255.255.255.0 !。

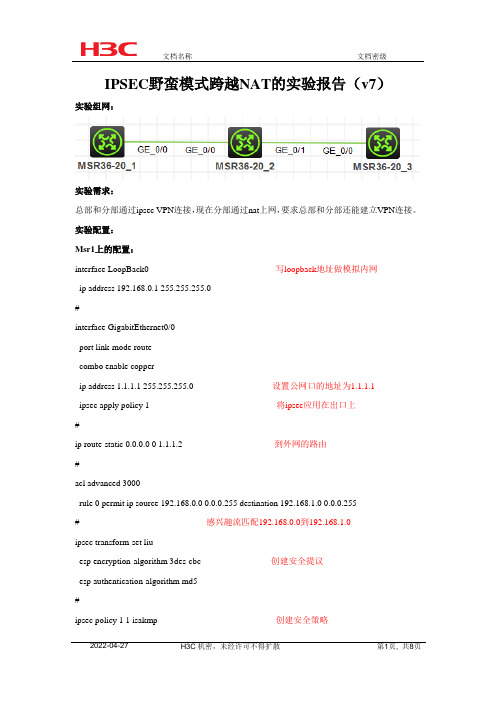

IPSEC野蛮模式互通v7使用模板NAT

IPSEC野蛮模式跨越NAT的实验报告(v7)实验组网:实验需求:总部和分部通过ipsec VPN连接,现在分部通过nat上网,要求总部和分部还能建立VPN连接。

实验配置:Msr1上的配置:interface LoopBack0 写loopback地址做模拟内网ip address 192.168.0.1 255.255.255.0#interface GigabitEthernet0/0port link-mode routecombo enable copperip address 1.1.1.1 255.255.255.0 设置公网口的地址为1.1.1.1ipsec apply policy 1 将ipsec应用在出口上#ip route-static 0.0.0.0 0 1.1.1.2 到外网的路由#acl advanced 3000rule 0 permit ip source 192.168.0.0 0.0.0.255 destination 192.168.1.0 0.0.0.255# 感兴趣流匹配192.168.0.0到192.168.1.0ipsec transform-set liuesp encryption-algorithm 3des-cbc 创建安全提议esp authentication-algorithm md5#ipsec policy 1 1 isakmp 创建安全策略transform-set liu 绑定安全提议security acl 3000 绑定兴趣流remote-address 2.2.2.2 设置对端的地址ike-profile 1 引用profile#ike profile 1 配置profilekeychain 1exchange-mode aggressive 选择模式为野蛮模式local-identity fqdn rt1 定义本段的名字#ike keychain 1pre-shared-key address 2.2.2.2 255.255.255.0 key cipher$c$3$Qe9XOAQz1WG1gqfgpF2vhoMwNfA/Sw==MSR2上的配置:interface GigabitEthernet0/0port link-mode routecombo enable copperip address 1.1.1.2 255.255.255.0#interface GigabitEthernet0/1 在0/1口上设置NATport link-mode routecombo enable copperip address 2.2.2.1 255.255.255.0nat outboundMSR3上的配置:interface LoopBack0ip address 192.168.1.1 255.255.255.0 起loopback口模拟内网的地址#interface GigabitEthernet0/0port link-mode routecombo enable copperip address 2.2.2.2 255.255.255.0 在外网口上配置IP地址应用ipsecipsec apply policy 1#ip route-static 0.0.0.0 0 2.2.2.1 写出公网的路由ipsec transform-set liu 写安全提议esp encryption-algorithm 3des-cbcesp authentication-algorithm md5#ipsec policy-template 1 1 模板的方式互联transform-set liu 引用安全提议local-address 2.2.2.2 设置本端的地址ike-profile 1#ipsec policy 1 1 isakmp template 1 引用安全模板#ike profile 1keychain 1exchange-mode aggressivematch remote identity fqdn rt1#ike keychain 1 这里需要注意配置这个地址为nat设备的地址不能是私网的地址pre-shared-key address 2.2.2.1 255.255.255.255 key cipher$c$3$OyYvNspnlpcz0xEthe6KUIeuj+EwGw==实验成功分析[H3C]dis ipsec saInterface: GigabitEthernet0/0IPsec policy: 1Sequence number: 1Mode: ISAKMPTunnel id: 0Encapsulation mode: tunnel 封装模式为tunnelPerfect forward secrecy:Path MTU: 1435 传输单元为1435Tunnel:local address: 1.1.1.1 本端地址remote address: 2.2.2.2 对端地址Flow:sour addr: 192.168.0.0/255.255.255.0 port: 0 protocol: ipdest addr: 192.168.1.0/255.255.255.0 port: 0 protocol: ip [Inbound ESP SAs]SPI: 4286909264 (0xff850b50)Connection ID: 12884901889Transform set: ESP-ENCRYPT-3DES-CBC ESP-AUTH-MD5 一般排查故障的时候可以看两端Sa的加密方式是否一致SA duration (kilobytes/sec): 1843200/3600SA remaining duration (kilobytes/sec): 1843199/3219Max received sequence-number: 4Anti-replay check enable: YAnti-replay window size: 64UDP encapsulation used for NAT traversal: Y nat穿越开启Status: Active[Outbound ESP SAs]SPI: 1462729958 (0x572f7ce6)Connection ID: 21474836480Transform set: ESP-ENCRYPT-3DES-CBC ESP-AUTH-MD5SA duration (kilobytes/sec): 1843200/3600SA remaining duration (kilobytes/sec): 1843199/3219Max sent sequence-number: 4UDP encapsulation used for NAT traversal: YStatus: Active[H3C]dis ike sa verboseConnection ID: 3Outside VPN:Inside VPN:Profile: 1Transmitting entity: InitiatorLocal IP: 1.1.1.1Local ID type: FQDNLocal ID: rt1Remote IP: 2.2.2.2Remote ID type: IPV4_ADDRRemote ID: 2.2.2.2Authentication-method: PRE-SHARED-KEYAuthentication-algorithm: SHA1Encryption-algorithm: DES-CBCLife duration(sec): 86400Remaining key duration(sec): 85991Exchange-mode: AggressiveDiffie-Hellman group: Group 1NAT traversal: Detected在外网的路由器上的sa<H3C>dis ipsec saInterface: GigabitEthernet0/0IPsec policy: 1Sequence number: 1Mode: Template 模式是模板的方式Tunnel id: 0Encapsulation mode: tunnelPerfect forward secrecy:Path MTU: 1435Tunnel:local address: 2.2.2.2remote address: 2.2.2.1 可以看到这边是到对端公网口的地址,而不是内网口的地址Flow:sour addr: 192.168.1.0/255.255.255.0 port: 0 protocol: ipdest addr: 192.168.0.0/255.255.255.0 port: 0 protocol: ip[Inbound ESP SAs]SPI: 1462729958 (0x572f7ce6)Connection ID: 21474836481Transform set: ESP-ENCRYPT-3DES-CBC ESP-AUTH-MD5可是查看此验证是否一致SA duration (kilobytes/sec): 1843200/3600SA remaining duration (kilobytes/sec): 1843199/2936Max received sequence-number: 4Anti-replay check enable: YAnti-replay window size: 64UDP encapsulation used for NAT traversal: Y v7自动开启NAT穿越Status: Active[Outbound ESP SAs]SPI: 4286909264 (0xff850b50)Connection ID: 21474836480Transform set: ESP-ENCRYPT-3DES-CBC ESP-AUTH-MD5SA duration (kilobytes/sec): 1843200/3600SA remaining duration (kilobytes/sec): 1843199/2936Max sent sequence-number: 4UDP encapsulation used for NAT traversal: YStatus: Active<H3C>dis ike sa verbose-----------------------------------------------Connection ID: 8Outside VPN:Inside VPN:Profile: 1Transmitting entity: Responder-----------------------------------------------Local IP: 2.2.2.2Local ID type: IPV4_ADDRLocal ID: 2.2.2.2Remote IP: 2.2.2.1Remote ID type: FQDNRemote ID: rt1Authentication-method: PRE-SHARED-KEYAuthentication-algorithm: SHA1Encryption-algorithm: DES-CBCLife duration(sec): 86400 Remaining key duration(sec): 85712 Exchange-mode: AggressiveDiffie-Hellman group: Group 1 NAT traversal: Detected。

ipsec穿越nat典型配置指导

IPSEC穿越NAT典型配置指导Huawei-3Com Technologies Co., Ltd.华为3Com技术有限公司IPSEC穿越NAT特性典型配置指导目录目录1 特性介绍 (2)2 特性的优点 (2)3 使用指南 (2)3.1 使用场合 (2)3.2 配置步骤 (2)3.2.1 配置IKE安全提议 (3)3.2.2 配置IKE对等体 (4)3.2.3 配置IPSEC访问控制列表 (4)3.2.4 配置IPSEC安全提议 (5)3.2.5 配置IPSEC安全策略 (5)3.2.6 应用IPSEC安全策略 (6)3.3 注意事项 (6)3.4 举例:隧道模式下的IPSEC穿越NAT (6)3.4.1 组网需求 (6)3.4.2 组网图 (7)3.4.3 硬件连接图 (7)3.4.4 配置 (7)3.4.5 验证结果 (11)3.4.6 故障排除 (11)4 关键命令 (12)4.1 nat traversal (12)5 相关资料 (13)5.1 相关协议和标准 (13)5.2 其他相关资料 (13)IPSEC 穿越NAT 特性典型配置指导 正文关键词:IPSEC ,NAT摘 要:本文简单描述IPSEC 及其穿越NAT 特性的特点,详细描述了路由器上配置IPSEC 穿越NAT 的基本方法和详细步骤,给出了一种IPSEC 穿越NAT 方法的配置案例。

缩略语:第1页1 特性介绍IPSec(IP Security)协议族是IETF制定的一系列协议,它为IP数据报提供了高质量的、可互操作的、基于密码学的安全性。

特定的通信方之间在IP层通过加密与数据源验证等方式,来保证数据报在网络上传输时的私有性、完整性、真实性和防重放。

IPSec通过AH(Authentication Header,认证头)和ESP(Encapsulating Security Payload,封装安全载荷)这两个安全协议来实现上述目标。

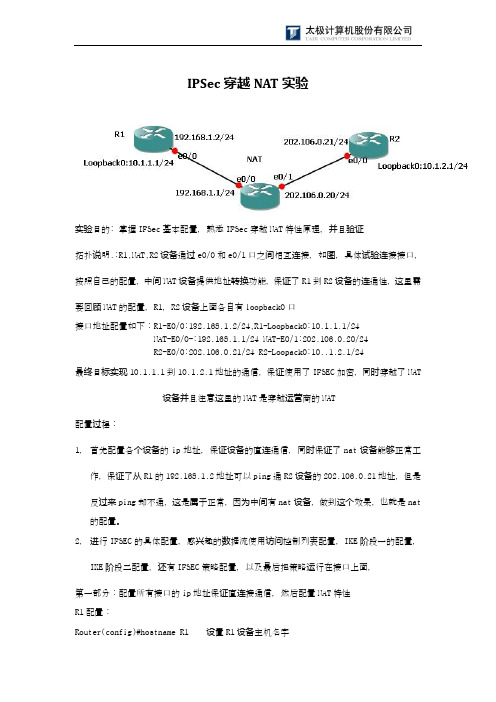

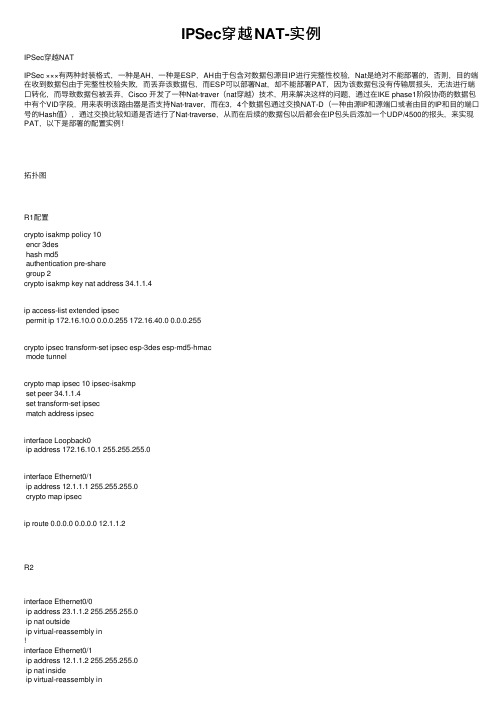

IPSec穿越NAT实验

IPSec穿越NAT实验实验目的: 掌握IPSec基本配置,熟悉IPSec穿越NAT特性原理,并且验证拓扑说明.:R1,NAT,R2设备通过e0/0和e0/1口之间相互连接,如图,具体试验连接接口,按照自己的配置,中间NAT设备提供地址转换功能,保证了R1到R2设备的连通性,这里需要回顾NAT的配置,R1,R2设备上面各自有loopback0口接口地址配置如下:R1-E0/0:192.168.1.2/24,R1-Loopback0:10.1.1.1/24NAT-E0/0-:192.168.1.1/24 NAT-E0/1:202.106.0.20/24R2-E0/0:202.106.0.21/24 R2-Loopack0:10..1.2.1/24最终目标实现10.1.1.1到10.1.2.1地址的通信,保证使用了IPSEC加密,同时穿越了NAT设备并且注意这里的NAT是穿越运营商的NAT配置过程:1,首先配置各个设备的ip地址,保证设备的直连通信,同时保证了nat设备能够正常工作,保证了从R1的192.168.1.2地址可以ping通R2设备的202.106.0.21地址,但是反过来ping却不通,这是属于正常,因为中间有nat设备,做到这个效果,也就是nat 的配置。

2,进行IPSEC的具体配置,感兴趣的数据流使用访问控制列表配置,IKE阶段一的配置,IKE阶段二配置,还有IPSEC策略配置,以及最后把策略运行在接口上面,第一部分:配置所有接口的ip地址保证直连接通信,然后配置NAT特性R1配置:Router(config)#hostname R1 设置R1设备主机名字R1(config)#interface Loopback0 建立loopback口,并且给接口配置地址R1(config-if)#ip address 10.1.1.1 255.255.255.0R1(config-if)#exitR1(config)#interface Ethernet0/0 给e0/0接口配置ip地址保证设备之间连通性R1(config-if)#ip address 192.168.1.2 255.255.255.0R1(config-if)#no shutdownNAT设备配置:Router(config)#hostname NAT 设置NAT设备主机名字NAT (config)#interface Ethernet0/1 给e0/1接口配置ip地址保证与R2设备之间连通性NAT(config-if)#ip address 202.106.0.20 255.255.255.0NAT (config-if)#no shutdownNAT (config-if)#ip nat outside 设置nat外网接口NAT (config-if)#exitNAT (config)#interface Ethernet0/0 给e0/0接口配置ip地址保证与R1设备之间连通性NAT (config-if)#ip address 192.168.1.1 255.255.255.0NAT (config-if)#no shutdownNAT (config-if)#ip nat inside 设置nat内网接口NAT (config)#access-list 10 permit 192.168.1.0 0.0.0.255 配置nat使用的访问控制列表NAT (config)#ip nat inside source list 10 interface Ethernet0/1 overload 配置nat保证网连通R2配置:Router(config)#hostname R2 设置R2设备主机名字R2(config)#interface Loopback0 建立loopback口,并且给接口配置地址R2(config-if)#ip address 10.1.2.1 255.255.255.0R2(config)#interface Ethernet0/0 给E0/0接口配置地址保证与NAT设备之间的连通性R2(config-if)#ip address 202.106.0.21 255.255.255.0R2(config-if)#no shutdown第二部分:1,首先在R1和R2上面配置访问控制列表定义感兴趣的数据流,也就是ipsec需要保护的数据流,镜像配置R1(config)#access-list 101 permit ip 10.1.1.0 0.0.0.255 10.1.2.0 0.0.0.255R2与 R1的互相为镜像R2(config)#access-list 101 permit ip 10.1.2.0 0.0.0.255 10.1.1.0 0.0.0.2552,配置R1与R2的IKE 的第一个阶段所需要的参数R1的配置:R1(config)#crypto isakmp policy 10R1(config-isakmp)#authentication pre-shareR1(config-isakmp)#hash shaR1(config-isakmp)#group 5R1(config-isakmp)#encryption 3desR1(config-isakmp)#exitR1(config)#crypto isakmp key 0 cisco address 202.106.0.21R2配置R2(config)#crypto isakmp policy 10R2(config-isakmp)#authentication pre-shareR2(config-isakmp)#hash shaR2(config-isakmp)#group 5R2(config-isakmp)#encryption 3desR2(config-isakmp)#exitR2(config)#crypto isakmp key 0 cisco address 0.0.0.0 0.0.0.0 这里意思是允许任何人给我建立ike的peer关系3,配置IPSec阶段2里面需要的传输集R1(config)#crypto ipsec transform-set r1 esp-3des esp-md5-hmacR2配置和R1的配置是一样里面的参数必须一致R2(config)#crypto ipsec transform-set r1 esp-3des esp-md5-hmac4,建立IPSEC策略,捆绑访问控制列表IKE PEER,以及传输集R1的配置:R1(config)#crypto map r1_map 10 ipsec-isakmp% NOTE: This new crypto map will remain disabled until a peerR1(config-crypto-map)#match address 101R1(config-crypto-map)#set peer 202.106.0.21R1(config-crypto-map)#set transform-set r1R1(config-crypto-map)#exitR2配置:R2(config)#crypto dynamic-map r2_dymap 10R2(config-crypto-map)#match address 101R2(config-crypto-map)#set transform-set r2R2(config-crypto-map)#exitR2(config)#crypto map r2_map 10 ipsec-isakmp dynamic r2_dymap discover这里需要用动态的map表,因为是一端ip地址是动态的,需要自动发现功能5,应用策略到接口上面R1配置:R1(config)#interface Ethernet0/0R1(config-if)#crypto map r1_mapR2配置:R2(config)#interface Ethernet0/0R2(config-if)#crypto map r2_map最后验证:在R1设备上面扩展PING,R1#ping 10.1.2.1 source 10.1.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 10.1.2.1, timeout is 2 seconds:Packet sent with a source address of 10.1.1.1!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 20/43/96 ms这种IPSEC的建立过程必须有R1触发,可以使用命令clear crypto sa和clear crypto isakmp清空所有设备的sa,然后从R2扩展PING发现不可以建立IPSEC可以在中间的NAT设备上面使用命令看NAT的会话表NAT#sh ip nat translationsPro Inside global Inside local Outside local Outside globaludp 202.106.0.20:500 192.168.1.2:500 202.106.0.21:500 202.106.0.21:500 udp 202.106.0.20:4500 192.168.1.2:4500 202.106.0.21:4500 202.106.0.21:4500发现nat穿越使用了4500端口。

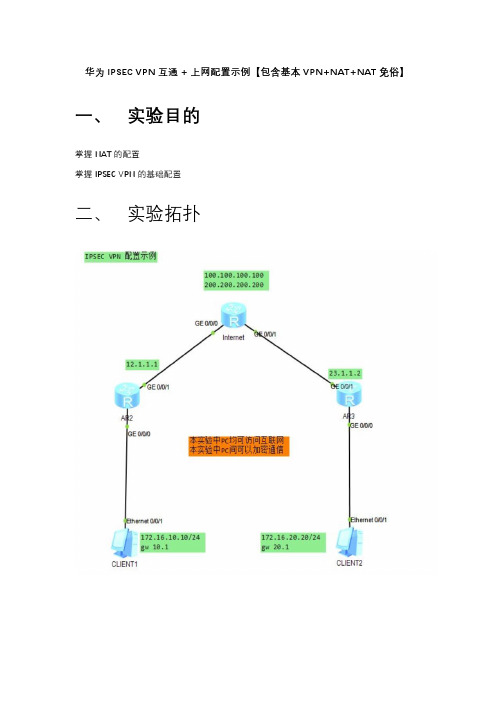

华为IPSEC VPN互通 + 上网配置示例【包含基本VPN+NAT+NAT免俗】

华为IPSEC VPN互通 + 上网配置示例【包含基本VPN+NAT+NAT免俗】一、实验目的掌握 NAT 的配置掌握 IPSEC VPN 的基础配置二、实验拓扑三、配置要点1.总公司的配置#sysname ZongGongSi#acl number 3000rule 5 deny ip source 172.16.10.0 0.0.0.255 destination 172.16.20.0 0.0.0.255 rule 10 permit ipacl number 3001rule 5 permit ip source 172.16.10.0 0.0.0.255 destination 172.16.20.0 0.0.0.255 #ipsec proposal test#ike proposal 1#ike peer test v2pre-shared-key simple passwordremote-address 23.1.1.2ipsec policy test 10 isakmpsecurity acl 3001ike-peer testproposal test#interface GigabitEthernet0/0/0ip address 172.16.10.1 255.255.255.0#interface GigabitEthernet0/0/1ip address 12.1.1.1 255.255.255.0ipsec policy testnat outbound 3000#ip route-static 0.0.0.0 0.0.0.0 12.1.1.22.分公司配置sysname FenGongSi#acl number 3000rule 5 deny ip source 172.16.20.0 0.0.0.255 destination 172.16.10.0 0.0.0.255 rule 10 permit ipacl number 3001rule 5 permit ip source 172.16.20.0 0.0.0.255 destination 172.16.10.0 0.0.0.255 #ipsec proposal test#ike peer test v2pre-shared-key simple passwordremote-address 12.1.1.1#ipsec policy test 10 isakmpsecurity acl 3001ike-peer testproposal test#interface GigabitEthernet0/0/0ip address 172.16.20.1 255.255.255.0#interface GigabitEthernet0/0/1ip address 23.1.1.2 255.255.255.0ipsec policy testnat outbound 3000#ip route-static 0.0.0.0 0.0.0.0 23.1.1.1#3.互联网的配置#sysname Internet#interface GigabitEthernet0/0/0ip address 12.1.1.2 255.255.255.0#interface GigabitEthernet0/0/1ip address 23.1.1.1 255.255.255.0#interface LoopBack100ip address 100.100.100.100 255.255.255.0 #interface LoopBack200ip address 200.200.200.200 255.255.255.0 #四、互通测试1.主机上 ping 分支上网PC>ping 172.16.20.20Ping 172.16.20.20: 32 data bytes, Press Ctrl_C to break From 172.16.20.20: bytes=32 seq=1 ttl=127 time=47 ms From 172.16.20.20: bytes=32 seq=2 ttl=127 time=47 ms From 172.16.20.20: bytes=32 seq=3 ttl=127 time=31 ms From 172.16.20.20: bytes=32 seq=4 ttl=127 time=16 ms From 172.16.20.20: bytes=32 seq=5 ttl=127 time=31 ms--- 172.16.20.20 ping statistics ---5 packet(s) transmitted5 packet(s) received0.00% packet lossround-trip min/avg/max = 16/34/47 msPC>ping 100.100.100.100Ping 100.100.100.100: 32 data bytes, Press Ctrl_C to break From 100.100.100.100: bytes=32 seq=1 ttl=254 time=31 ms From 100.100.100.100: bytes=32 seq=2 ttl=254 time=15 ms From 100.100.100.100: bytes=32 seq=3 ttl=254 time=31 ms From 100.100.100.100: bytes=32 seq=4 ttl=254 time=47 ms From 100.100.100.100: bytes=32 seq=5 ttl=254 time=47 ms --- 100.100.100.100 ping statistics ---5 packet(s) transmitted5 packet(s) received0.00% packet lossround-trip min/avg/max = 15/34/47 ms2.路由器上校验<ZongGongSi>dis ike sa v2Conn-ID Peer VPN Flag(s) Phase---------------------------------------------------------------3 23.1.1.2 0 RD 22 23.1.1.2 0 RD 1Flag Description:RD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO--TIMEOUTHRT--HEARTBEAT LKG--LAST KNOWN GOOD SEQ NO. BCK--BACKED UP<ZongGongSi>dis ipsec sa briefNumber of SAs:2Src address Dst address SPI VPN Protocol Algorithm------------------------------------------------------------------------------- 23.1.1.2 12.1.1.1 2433519709 0 ESP E:DES A:MD5-9612.1.1.1 23.1.1.2 2579144653 0 ESP E:DES A:MD5-96。

IPSec穿越NAT-实例

IPSec穿越NAT-实例IPSec穿越NATIPSec ×××有两种封装格式,⼀种是AH,⼀种是ESP,AH由于包含对数据包源⽬IP进⾏完整性校验,Nat是绝对不能部署的,否则,⽬的端在收到数据包由于完整性校验失败,⽽丢弃该数据包,⽽ESP可以部署Nat,却不能部署PAT,因为该数据包没有传输层报头,⽆法进⾏端⼝转化,⽽导致数据包被丢弃,Cisco 开发了⼀种Nat-traver(nat穿越)技术,⽤来解决这样的问题,通过在IKE phase1阶段协商的数据包中有个VID字段,⽤来表明该路由器是否⽀持Nat-traver,⽽在3,4个数据包通过交换NAT-D(⼀种由源IP和源端⼝或者由⽬的IP和⽬的端⼝号的Hash值),通过交换⽐较知道是否进⾏了Nat-traverse,从⽽在后续的数据包以后都会在IP包头后添加⼀个UDP/4500的报头,来实现PAT,以下是部署的配置实例!拓扑图R1配置crypto isakmp policy 10encr 3deshash md5authentication pre-sharegroup 2crypto isakmp key nat address 34.1.1.4ip access-list extended ipsecpermit ip 172.16.10.0 0.0.0.255 172.16.40.0 0.0.0.255crypto ipsec transform-set ipsec esp-3des esp-md5-hmacmode tunnelcrypto map ipsec 10 ipsec-isakmpset peer 34.1.1.4set transform-set ipsecmatch address ipsecinterface Loopback0ip address 172.16.10.1 255.255.255.0interface Ethernet0/1ip address 12.1.1.1 255.255.255.0crypto map ipsecip route 0.0.0.0 0.0.0.0 12.1.1.2R2interface Ethernet0/0ip address 23.1.1.2 255.255.255.0ip nat outsideip virtual-reassembly in!interface Ethernet0/1ip address 12.1.1.2 255.255.255.0ip nat insideip virtual-reassembly inip nat inside source list 1 interface Ethernet0/0 overloadaccess-list 1 permit anyip route 0.0.0.0 0.0.0.0 23.1.1.3ip route 172.16.10.0 255.255.255.0 12.1.1.1R3interface Ethernet0/0ip address 23.1.1.3 255.255.255.0!interface Ethernet0/1ip address 34.1.1.3 255.255.255.0R4crypto isakmp policy 10encr 3deshash md5authentication pre-sharegroup 2crypto isakmp key nat address 23.1.1.2 #是与NAT设备建⽴连接crypto ipsec transform-set ipsec esp-3des esp-md5-hmacmode tunnelip access-list extended ipsecpermit ip 172.16.40.0 0.0.0.255 172.16.10.0 0.0.0.255crypto map ipsec 10 ipsec-isakmpset peer 23.1.1.2set transform-set ipsecmatch address ipsecinterface Loopback0ip address 172.16.40.1 255.255.255.0interface Ethernet0/1ip address 34.1.1.4 255.255.255.0crypto map ipsecip route 0.0.0.0 0.0.0.0 34.1.1.3在R1设备上查看ipsec配置R1#show crypto sessionCrypto session current statusInterface: Ethernet0/1Session status: UP-ACTIVEPeer: 34.1.1.4 port 4500IKEv1 SA: local 12.1.1.1/4500 remote 34.1.1.4/4500 ActiveIPSEC FLOW: permit ip 172.16.10.0/255.255.255.0 172.16.40.0/255.255.255.0 Active SAs: 2, origin: crypto mapR1#show crypto isakmp saIPv4 Crypto ISAKMP SAdst src state conn-id status34.1.1.4 12.1.1.1 QM_IDLE 1001 ACTIVE在R2设备上查看nat转换R2#show ip nat translationsPro Inside global Inside local Outside local Outside global udp 23.1.1.2:4500 12.1.1.1:4500 34.1.1.4:4500 34.1.1.4:4500可以看到是重新封装的UDP4500端⼝在R1进⾏测试,完成实验R1#ping 172.16.40.1 source l0 repeat 10Type escape sequence to abort.Sending 10, 100-byte ICMP Echos to 172.16.40.1, timeout is 2 seconds: Packet sent with a source address of 172.16.10.1。

gre over ipsec 穿越nat

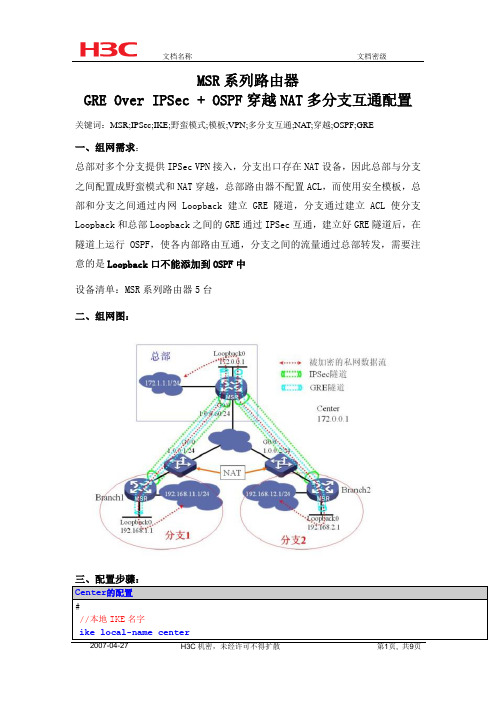

MSR系列路由器

GRE Over IPSec + OSPF穿越NAT多分支互通配置关键词:MSR;IPSec;IKE;野蛮模式;模板;VPN;多分支互通;NA T;穿越;OSPF;GRE

一、组网需求:

总部对多个分支提供IPSec VPN接入,分支出口存在NAT设备,因此总部与分支之间配置成野蛮模式和NAT穿越,总部路由器不配置ACL,而使用安全模板,总部和分支之间通过内网Loopback建立GRE隧道,分支通过建立ACL使分支Loopback和总部Loopback之间的GRE通过IPSec互通,建立好GRE隧道后,在隧道上运行OSPF,使各内部路由互通,分支之间的流量通过总部转发,需要注意的是Loopback口不能添加到OSPF中

设备清单:MSR系列路由器5台

二、组网图:

三、配置步骤:

四、配置关键点:

1) 大部分配置参考IPSec VPN多分支NAT穿越模板方式功能的配置;

2) 分支的ACL可以配置成精确的GRE流量;

3) 建立GRE隧道的地址必须是内网地址;

4) 不能将建立GRE隧道连接的Loopback接口加入到OSPF,否则连接会失效。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

IPSEC穿越NAT典型配置指导Huawei-3Com Technologies Co., Ltd.华为3Com技术有限公司IPSEC穿越NAT特性典型配置指导目录目录1 特性介绍 (2)2 特性的优点 (2)3 使用指南 (2)3.1 使用场合 (2)3.2 配置步骤 (2)3.2.1 配置IKE安全提议 (3)3.2.2 配置IKE对等体 (4)3.2.3 配置IPSEC访问控制列表 (4)3.2.4 配置IPSEC安全提议 (5)3.2.5 配置IPSEC安全策略 (5)3.2.6 应用IPSEC安全策略 (6)3.3 注意事项 (6)3.4 举例:隧道模式下的IPSEC穿越NAT (6)3.4.1 组网需求 (6)3.4.2 组网图 (7)3.4.3 硬件连接图 (7)3.4.4 配置 (7)3.4.5 验证结果 (11)3.4.6 故障排除 (11)4 关键命令 (12)4.1 nat traversal (12)5 相关资料 (13)5.1 相关协议和标准 (13)5.2 其他相关资料 (13)IPSEC 穿越NAT 特性典型配置指导 正文关键词:IPSEC ,NAT摘 要:本文简单描述IPSEC 及其穿越NAT 特性的特点,详细描述了路由器上配置IPSEC 穿越NAT 的基本方法和详细步骤,给出了一种IPSEC 穿越NAT 方法的配置案例。

缩略语:第1页1 特性介绍IPSec(IP Security)协议族是IETF制定的一系列协议,它为IP数据报提供了高质量的、可互操作的、基于密码学的安全性。

特定的通信方之间在IP层通过加密与数据源验证等方式,来保证数据报在网络上传输时的私有性、完整性、真实性和防重放。

IPSec通过AH(Authentication Header,认证头)和ESP(Encapsulating Security Payload,封装安全载荷)这两个安全协议来实现上述目标。

并且还可以通过IKE(Internet Key Exchange,因特网密钥交换协议)为IPSec提供了自动协商交换密钥、建立和维护安全联盟的服务,以简化IPSec的使用和管理。

如果两个IPsec设备之间存在一个或多个NAT设备,由于NAT设备会改变源IP地址和源端口,对IPsec报文和IKE协商都造成影响,因此必须配置IPSec/IKE的NAT穿越功能。

为了节省IP地址空间,ISP经常会在公网中加入NAT网关,以便于将私有IP地址分配给用户,此时可能会导致IPSec/IKE隧道的两端一端为公网地址,另一端为私网地址,所以必须在私网侧配置NAT穿越,保证隧道能够正常协商建立。

2 特性的优点IPSEC穿越NAT特性可以帮助用户穿过NAT网关在公网地址和私网地址间建立VPN隧道,极大拓展了IPSEC VPN的应用范围。

3 使用指南3.1 使用场合用户在公网和私网间建立VPN隧道时,若需要对传输数据进行验证和加密,则推荐使用IPSEC穿越NAT特性。

要求两侧作为VPN网关的路由器设备必须支持IPSEC穿越NAT特性,我司路由器设备均支持此特性。

路由器VRP版本要求是VRP 3.3 Release 0006及以上。

3.2 配置步骤IPSec协议有两种操作模式:传输模式和隧道模式。

在传输模式下,AH或ESP被插入到IP头之后但在所有传输层协议之前,或所有其他IPSec协议之前。

在隧道模式下,AH或ESP插在原始IP头之前,另外生成一个新头放到AH或ESP之前。

从安全性来讲,隧道模式优于传输模式。

它可第2页以完全地对原始IP数据报进行验证和加密;此外,可以使用IPSec对等体的IP地址来隐藏客户机的IP地址。

从性能来讲,隧道模式比传输模式占用更多带宽,因为它有一个额外的IP头。

因此,到底使用哪种模式需要在安全性和性能间进行权衡。

在传输模式和隧道模式下的IPSEC,均支持穿越NAT特性。

该特性删去了IKE协商过程中对UDP端口号的验证过程,同时实现了对VPN隧道中NAT网关设备的发现功能,即如果发现NAT网关设备,则将在之后的IPSec数据传输中使用UDP封装(即将IPSec报文封装到IKE协商所使用的UDP连接隧道里)的方法,避免了NAT网关对IPSec报文进行篡改(NAT网关设备将只能够修改最外层的IP和UDP报文头,对UDP报文封装的IPSec报文将不作修改),从而保证了IPSec报文的完整性(IPSec数据加密解密验证过程中要求报文原封不动地被传送到接收端)。

配置IPSEC穿越NAT,需要配置以下内容:●IKE 安全提议和IKE 对等体,为IPSec 提供自动协商交换密钥和建立安全联盟的服务,此外,IKE 对等体中设置的NAT 穿越功能开关可以保证协商及数据报文成功穿过NAT 网关●配置IPSEC 访问控制列表,来判断报文是否进行安全保护●配置IPSEC 安全提议,为安全联盟提供各种安全参数●配置IPSEC 安全策略,来决定何种报文采用何种安全提议●在接口上应用IPSEC 安全策略3.2.1 配置IKE安全提议IKE提议定义了一套属性数据来描述IKE协商怎样进行安全通信。

配置IKE提议包括创建IKE提议、选择加密算法、选择验证方法、选择验证算法、选择Diffie-Hellman组标识和设置安全联盟生存周期。

用户可以按照优先级创建多条IKE提议,但是协商双方必须至少有一条匹配的IKE提议才能协商成功。

协商时将从优先级最高的提议开始匹配一条双方都相同的提议,匹配的原则是:协商双方具有相同的加密算法、验证算法、验证方法和DH组标识。

执行ike proposal命令会进入IKE提议视图。

在IKE提议视图下可以配置加密算法、验证算法、组标识、生存周期和验证方法。

系统提供一条缺省的IKE提议,具有最低的优先级。

配置IKE提议,路由器上需要做如下配置:第3页1) 创建IKE安全提议。

2) 选择加密算法。

3) 选择验证方法。

4) 选择验证算法。

5) 选择Diffie-Hellman组标识。

6) 配置ISAKMP SA生存周期。

说明:在日常使用时通常省略IKE 安全提议的设置,直接使用缺省提议完成协商。

3.2.2 配置IKE对等体IKE对等体是成功实现第一阶段协商的关键配置。

在对等体中,需要设置协商模式,其中野蛮模式支持NAT穿越,而主模式不支持;需要配置IKE协商所使用的身份认证字,以保证双方协商的合法性;无论使用地址协商(id-type ip)还是NAME协商(id-type name),IPSEC SA的发起方必须配置对端安全网关设备的IP地址,当发起协商时,发起方会发送自己的IP地址给对端来标识自己的身份。

若使用NAME协商方式,则必须指定对端的NAME,且需要保证对方指定的IKE NAME与之相同,否则将代之以路由器名,这很可能发生校验错误而引起IKE协商失败;根据穿越NAT的需要,可选择配置NAT穿越功能。

此外,还可以配置本端安全网关ID的类型、指定对端安全网关设备的ID、配置子网类型等。

配置IKE对等体,路由器上需要做如下配置:1) 创建IPSEC对等体。

2) 配置IKE协商模式(IPSEC穿越NAT,必须配置为野蛮模式)。

3) 配置身份验证字(必须)。

4) 配置本端安全网关ID的类型。

5) 指定对端安全网关设备的ID。

6) 配置安全网关的IP地址。

7) 配置NAT穿越功能(必须)。

8) 配置IKE对等体的子网类型。

说明:以上配置都在IKE PEER 视图中完成。

3.2.3 配置IPSEC访问控制列表用于IPSec的访问控制列表的作用不同于在防火墙中所介绍的访问控制列表。

一般的访问控制列表是用来决定一个接口上哪些数据可通过,哪些要被拒绝;而IPSec是根据访问控制列表中的规则来确定哪些报文需要安全保护,哪些报文不需要安全保护,故用于IPSec的访问控制列表可称为加密访问控制列表。

加密访问控制列表匹配(permit)的报文将被保护,加密访问控制列表拒绝第4页(deny)的报文将不被保护。

加密访问控制列表既可用于加密入口数据流,也可用于加密出口数据流。

配置IPSEC访问控制列表,路由器上需要做如下配置:1) 创建IPSEC访问控制列表。

2) 配置相应的匹配规则(rule)。

说明:IPSec 对访问控制列表(ACL)中permit 的数据流进行保护,因此建议用户精确地配置ACL,只对确实需要IPSec 保护的数据流配置permit,避免盲目地使用关键字any。

建议用户将本端和对端的ACL 配置成互为镜像3.2.4 配置IPSEC安全提议安全提议保存IPSec需要使用的特定安全性协议以及加密/验证算法,为IPSec协商安全联盟提供各种安全参数。

为了能够成功的协商IPSec的安全联盟,两端必须使用相同的安全提议。

配置IPSEC安全提议,路由器上需要做如下配置:1) 定义安全提议。

2) 指定加密卡提议使用的加密卡(仅用于加密卡)。

3) 选择安全协议。

4) 选择安全算法。

5) 设置安全协议对IP报文的封装模式。

说明:必须首先通过transform 命令选择了相应的安全协议后,该安全协议所需的安全算法才可配置。

例如,如果使用transform 命令选择了esp,那么只有ESP 所需的安全算法才可配置,而AH 所需的安全算法则不能配置。

3.2.5 配置IPSEC安全策略安全策略规定了对什么样的数据流采用什么样的安全提议。

安全策略分为手工安全策略和IKE 协商安全策略,前者需要用户手工配置密钥、SPI等参数,在隧道模式下还需要手工配置安全隧道两个端点的IP地址;后者则由IKE自动协商生成这些参数。

IPSEC穿越NAT必须使用IKE自动协商方式配置安全策略。

配置IKE自动协商方式的IPSEC安全策略,路由器上需要做如下配置:第5页1) 用IKE创建安全策略。

2) 在安全策略中引用安全提议。

3) 在安全策略中引用访问控制列表。

4) 在安全策略中引用IKE对等体。

5) 配置安全联盟生存周期(可选)。

6) 配置协商时使用的PFS特性。

说明:必须首先通过transform 命令选择了相应的安全协议后,该安全协议所需的安全算法才可配置。

例如,如果使用transform 命令选择了esp,那么只有ESP 所需的安全算法才可配置,而AH 所需的安全算法则不能配置。

3.2.6 应用IPSEC安全策略为使定义的安全联盟生效,应在每个要加密的出站数据、解密的入站数据所在接口(逻辑的或物理的)上应用一个安全策略组,由这个接口根据所配置的安全策略组和对端加密路由器配合进行报文的加密处理。

当安全策略组被从接口上删除后,此接口便不再具有IPSec的安全保护功能。

应用IPSEC安全策略,路由器上需要做如下配置:●进入相应的接口视图●使能IPSEC 安全策略3.3 注意事项当配置IPSEC穿越NAT时,必须注意以下事项:1) IKE对等体中必须指定协商模式为野蛮模式。