ipsec-vpn配置实例

路由器IPSecVPN配置实验详解

路由器IPSecVPN配置实验详解一、实验目的本实验的目的是详细介绍路由器IPSecVPN配置的过程,使读者能够准确配置并建立IPSecVPN连接。

二、实验环境1·路由器型号:[路由器型号]2·路由器固件版本:[固件版本]3·电脑操作系统:[操作系统版本]三、实验步骤1·确定VPN连接类型a·了解IPSecVPN的工作原理b·确定使用的IPSecVPN连接类型(例如:站点到站点、站点到客户端等)2·升级路由器固件a·检查当前路由器固件版本b·如果需要升级,最新的固件版本并进行升级3·配置VPN隧道a·登录路由器管理界面b·导航到VPN设置页面c·选择创建新VPN隧道d·填写VPN隧道的相关配置信息,如隧道名称、本地和远程子网等e·配置隧道加密算法、认证方式等参数4·配置VPN策略a·在VPN设置页面,选择配置新的VPN策略b·输入策略名称、本地和远程子网等信息c·配置策略的加密和认证方式5·配置网络路由a·在VPN设置页面,选择配置路由b·添加需要通过VPN隧道访问的远程子网的路由信息6·测试VPN连接a·保存路由器配置,并让其生效b·确认本地和远程路由器连接状态正常c·通过ping命令测试本地和远程子网之间的连通性四、附件本文档涉及以下附件:1·VPN隧道配置截图(文件名:vpn_config·png)2·VPN策略配置截图(文件名:policy_config·png)3·路由配置截图(文件名:route_config·png)五、法律名词及注释1·IPSecVPN:Internet协议安全性(IPSec)虚拟私人网络(VPN)是一种通过Internet连接远程网络的安全通信方式。

ipsecvpn配置案例

ipsecvpn配置案例篇一:ipec_vpn配置实例环境:接口地址都已经配置完,路由也配置了,双方可以互相通信了密钥认证的算法2种:md5和ha1加密算法2种:de和3deIPec传输模式3种:AH验证参数:ah-md5-hmac(md5验证)、ah-ha-hmac(ha1验证)ESP加密参数:ep-de(de加密)、ep-3de(3de加密)、ep-null(不对数据进行加密)ESP验证参数:ep-md5-hma(md5验证)、ep-ha-hmac(采用ha1验证)1启用IKE协商routerA(config-iakmap)#hahmd5密钥认证的算法routerA(config-iakmap)#authenticationpre-hare告诉路由使用预先共享的密钥routerA(config)#cryptoiakmpkey123456addre20.20.20.22(123456是设置的共享密钥,20.20.20.22是对端的IP地址)。

routerB(config)#cryptoiakmppolicy1#建立IKE策略,优先级为1 routerB(config-iakmap)#hahmd5#指定hah算法为MD5(其他方式:ha,ra)routerB(config-iakmap)#authenticationpre-hare#使用预共享的密码进行身份验证routerB(config)#cryptoiakmpkey123456addre20.20.20.21(路由B和A的配置除了这里的对端IP地址变成了20.20.20.21,其他都要一样的)。

2配置IPSec相关参数routerA(cnfog)#cryptoipectranform-ettetah-md5-hamcep-de(tet传输模式的名称。

ah-md5-hamcep-de表示传输模式中采用的验证和加密参数)。

routerA(config)#ace-lit101permitip192.168.1.00.0.0.255192.168.2.00.0.0.255(定义哪些地址的报文加密或是不加密)routerB(config)#cryptoipectranform-ettetah-md5-hamcep-derouterB(config)#ace-lit101permitip192.168.2.00.0.0.255192.168.1.00.0.0.255(路由器B和A的配置除了这里的源和目的IP地址变了,其他都一样)3设置cryptomap(目的把IKE的协商信息和IPSec的参数,整合到一起,起一个名字)routerA(config)#cryptomaptetmap1ipec-iakmp(tetmap:给cryptomap起的名字。

IPsec VPN (cisco)配置一例

IPsec VPN (cisco)配置一例Cisco配置举例本例假设两端分别为广州和中山,两路由器之间简单用直接电缆连接,其地址分别假设如下表广州中山内部网段网号172.22.1.0172.22.2.0互连网段网号168.1.1.0167.1.1.0路由器内部端口IP地址172.22.1.100172.22.2.100路由器Internet端口IP地址168.1.1.1167.1.1.1路由器串口IP地址202.96.1.1202.96.1.2隧道端口IP地址192.168.1.1192.168.1.2则两端路由器配置分别如下:广州端路由器部分配置:crypto isakmp policy 1 ;配置IKE 策略1authentication pre-share ;IKE 策略1验证方法设为pre-sharegroup 2 ;1024-bit Diffie-Hellman,加密算法未设置则取缺省值:DES crypto isakmp key test123 address 202.96.1.2 ;设置Pre-share密钥为test123,此值两端需一致crypto ipsec transform-set VPNtag ah-md5-hmac esp-des ;设置AH散列算法为md5 ,!ESP加密算法为DES。

crypto map VPNdemo 10 ipsec-isakmp ;定义crypto mapset peer 202.96.1.2 ;设置隧道对端IP地址set transform-set VPNtag ;设置隧道AH及ESP,match address 101 ;!interface Tunnel0 ;定义隧道接口ip address 192.168.1.1 255.255.255.0 ;隧道端口IP地址no ip directed-broadcasttunnel source 202.96.1.1 ;隧道源端地址tunnel destination 202.96.1.2 ;隧道目的端地址crypto map VPNdemo ;应用VPNdemo 于此接口interface Serial0/0ip address 202.96.1.1 255.255.255.252 ;串口的Internet IP地址no ip directed-broadcastcrypto map VPNdemo ;应用VPNdemo 于串口!interface Ethernet0/1ip address 168.1.1.1 255.255.255.0 ;外部端口IP地址no ip directed-broadcastinterface Ethernet0/0ip address 172.22.1.100 255.255.255.0 ;内部端口IP地址no ip directed-broadcast!ip classlessip route 0.0.0.0 0.0.0.0 202.96.1.2 ;缺省路由ip route 172.22.2.0 255.255.0.0 192.168.1.2 ;到中山端内网静态路由(经过隧道)access-list 101 permit gre host 202.96.1.1 host 202.96.1.2 ;定义存取列表中山端路由器部分配置:crypto isakmp policy 1authentication pre-sharegroup 2crypto isakmp key test123 address 202.96.1.1crypto ipsec transform-set VPNtag ah-md5-hmac esp-des !crypto map VPNdemo 10 ipsec-isakmpset peer 202.96.1.1set transform-set VPNtagmatch address 101!interface Tunnel0ip address 192.168.1.2 255.255.255.0no ip directed-broadcasttunnel source Serial0/0tunnel destination 202.96.1.1crypto map VPNdemointerface Serial0/0ip address 202.96.1.2 255.255.255.252no ip directed-broadcastcrypto map VPNdemo!interface Ethernet0/1ip address 167.1.1.1 255.255.255.0no ip directed-broadcastinterface Ethernet0/0ip address 172.22.2.100 255.255.255.0no ip directed-broadcast!ip classlessip route 0.0.0.0 0.0.0.0 202.96.1.1ip route 172.22.1.0 255.255.0.0 192.168.1.1access-list 101 permit gre host 202.96.1.2 host 202.96.1.1。

017.Ipsec vpn教学实验

IPsec VPN 实验实验一:IPsec site-to-site VPN实验要求:1、R1 ,R2, R3为互联网络,R1,R3为公司2个分支站点设备,现在要求在R1和R3之间建立一条VPN 隧道,让公司内部可以访问。

实验步骤:1、按拓扑图配好IP地址,保证R1的S0/1和R3的S0/0能够通信,也就是说互联网通信正常。

2、在R1和R3上配置IPSEC 阶段1的配置:R1(config)#crypto isakmp policy 1R1(config-isakmp)#authentication pre-shareR1(config-isakmp)#hash shaR1(config-isakmp)#encryption aes 128R1(config-isakmp)#group 2R1(config-isakmp)#exitR1(config)#crypto isakmp key 0 cisco address 23.1.1.2 255.255.255.255定义隧道对端的IP地址和验证的密码接下来在R3上做相对应的配置:R3(config)#crypto isakmp policy 1R3(config-isakmp)#authentication pre-shareR3(config-isakmp)#hash shaR3(config-isakmp)#encryption aes 128R3(config-isakmp)#group 2R3(config-isakmp)#exitR3(config)#crypto isakmp key 0 cisco address 12.1.1.1 255.255.255.2553、在R1和R3上配置IPSEC阶段2的配置:R1(config)#crypto ipsec transform-set R1-R3 esp-aes 128 esp-sha-hmac定义加密转换集R1(config)#access-list 101 permit ip 192.168.1.0 0.0.0.255 172.16.1.0 0.0.0.255 定义感兴趣的流在R3上做相应的配置:R3(config)#crypto ipsec transform-set R3-R1 esp-aes 128 esp-sha-hmacR3(config)#access-list 101 permit ip 172.16.1.0 0.0.0.255 192.168.1.0 0.0.0.2554、在R1和R3上配置加密映射图:R1(config)#crypto map VPN-R3 10 ipsec-isakmpR1(config-crypto-map)#set peer 23.1.1.2R1(config-crypto-map)#match address 101R1(config-crypto-map)#set transform-set R1-R3R1(config)#crypto map VPN-R1 10 ipsec-isakmpR1(config-crypto-map)#set peer 12.1.1.1R1(config-crypto-map)#match address 101R1(config-crypto-map)#set transform-set R3-R15、在R1和R3上应用加密映射图并配置到达隧道对端内网的静态路由:R1(config)#interface s0/1R1(config-if)#crypto map VPN-R3R1(config)#ip route 172.16.1.0 255.255.255.0 23.1.1.2R3(config)#interface s0/0R3(config-if)#crypto map VPN-R1R3(config)#ip route 192.168.1.0 255.255.255.0 12.1.1.16、测试R3#ping 192.168.1.1 source 172.16.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.1.1, timeout is 2 seconds:Packet sent with a source address of 172.16.1.1.!!!!R3#show crypto engine connections activeID Interface IP-Address State Algorithm Encrypt Decrypt1 Serial0/0 23.1.1.2 set HMAC_SHA+AES_CBC 0 02001 Serial0/0 23.1.1.2 set AES+SHA 0 4 2002 Serial0/0 23.1.1.2 set AES+SHA 4 0大家可以看到有4个报文被加密和4个报文被解密。

IPSec_VPN配置案例

IPSec VPN配置案例经过上一篇文章的介绍,相信大家对IPSec VPN有了初步的认识。

光说不练,对知识点掌握不够牢固。

今天通过一个IPSec VPN配置来加深理解。

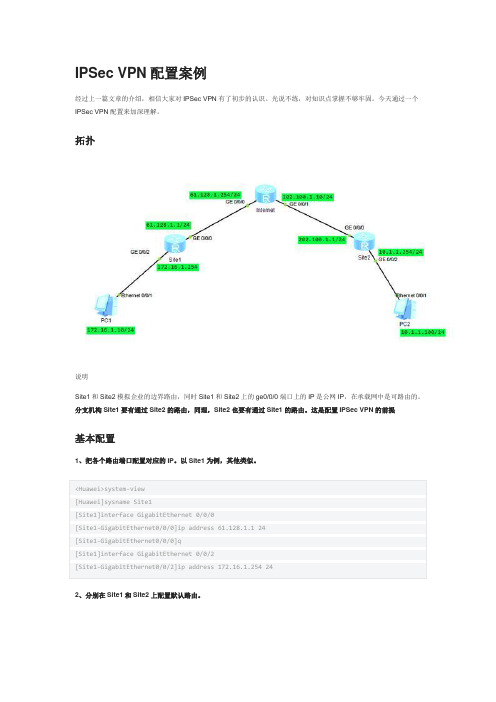

拓扑说明Site1和Site2模拟企业的边界路由,同时Site1和Site2上的ge0/0/0端口上的IP是公网IP,在承载网中是可路由的。

分支机构Site1要有通过Site2的路由,同理,Site2也要有通过Site1的路由。

这是配置IPSec VPN的前提基本配置1、把各个路由端口配置对应的IP。

以Site1为例,其他类似。

<Huawei>system-view[Huawei]sysname Site1[Site1]interface GigabitEthernet 0/0/0[Site1-GigabitEthernet0/0/0]ip address 61.128.1.1 24[Site1-GigabitEthernet0/0/0]q[Site1]interface GigabitEthernet 0/0/2[Site1-GigabitEthernet0/0/2]ip address 172.16.1.254 242、分别在Site1和Site2上配置默认路由。

3、验证分支Site1和Site2连通性。

IPSec VPN配置1、分别在site1和site2配置ACL识别兴趣流。

因为部分流量无需满足完整性和机密性要求,所以需要对流量进行过滤,选择出需要进行IPSec处理的兴趣流。

可以通过配置ACL来定义和区分不同的数据流。

2、配置IPSec安全提议。

缺省情况下,使用ipsec proposal命令创建的IPSec提议采用ESP协议、MD5认证算法和隧道封装模式。

在IPSec提议视图下执行下列命令可以修改这些参数。

1. 执行transform [ah | ah-esp | esp]命令,可以重新配置隧道采用的安全协议。

H3C-ER系列路由器IPSEC-VPN的典型配置

H3C ER系列路由器IPSEC VPN的典型配置ER系列路由器一端地址是静态IP,另一端是拨号方式获取IP时野蛮模式下的一对一IPSEC VPN的典型配置一、组网需求:某公司存在分支机构A和分支机构B,两端的出口路由器都是ER5200,分别为Router A 和Router B,Router A处为静态IP,Router B处为拨号方式获取的IP。

现在客户想在两个分支之间建立VPN来实现互通。

二、组网图:三、配置步骤:当一边的地址都是静态IP〔Router A〕,另外一边是拨号IP〔Router B〕时,可采用野蛮模式建立IPSEC VPN。

Router A设置:〔1〕设置虚接口:VPN→VPN设置→虚接口选择一个虚接口名称和与其相应的WAN1口绑定,单击<增加>按钮。

(2)设置IKE平安提议VPN→VPN设置→IKE平安提议输入平安提议名称,并设置验证算法和加密算法分别为MD5、3DES,单击<增加>按钮。

(3)设置IKE对等体VPN→VPN设置→IKE对等体输入对等体名称,选择对应的虚接口ipsec0。

在“对端地址〞文本框中输入Router B的IP地址为全0,选择野蛮模式的NAME类型,分别填写两端的ID。

(4)设置IPSec平安提议VPN→VPN设置→IPSec平安提议输入平安提议名称,选择平安协议类型为ESP,并设置验证算法和加密算法分别为MD5、3DES,单击<增加>按钮。

(5)设置IPSec平安策略VPN→VPN设置→IPSec平安策略Router B设置:〔1〕设置虚接口、〔2〕设置IKE平安提议、〔4〕设置IPSEC平安提议、〔5〕设置IPSec平安策略,以上四步的设置与Router A对应的步骤设置一致。

〔3〕设置IKE对等体VPN→VPN设置→IKE对等体输入对等体名称,选择对应的虚接口ipsec0。

在“对端地址〞文本框中输入Router A的IP地址,选择野蛮模式的NAME类型,分别填写两端的ID。

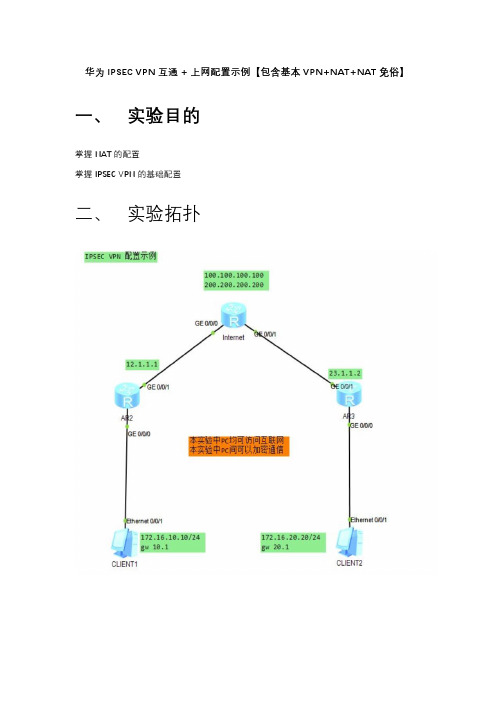

华为IPSEC VPN互通 + 上网配置示例【包含基本VPN+NAT+NAT免俗】

华为IPSEC VPN互通 + 上网配置示例【包含基本VPN+NAT+NAT免俗】一、实验目的掌握 NAT 的配置掌握 IPSEC VPN 的基础配置二、实验拓扑三、配置要点1.总公司的配置#sysname ZongGongSi#acl number 3000rule 5 deny ip source 172.16.10.0 0.0.0.255 destination 172.16.20.0 0.0.0.255 rule 10 permit ipacl number 3001rule 5 permit ip source 172.16.10.0 0.0.0.255 destination 172.16.20.0 0.0.0.255 #ipsec proposal test#ike proposal 1#ike peer test v2pre-shared-key simple passwordremote-address 23.1.1.2ipsec policy test 10 isakmpsecurity acl 3001ike-peer testproposal test#interface GigabitEthernet0/0/0ip address 172.16.10.1 255.255.255.0#interface GigabitEthernet0/0/1ip address 12.1.1.1 255.255.255.0ipsec policy testnat outbound 3000#ip route-static 0.0.0.0 0.0.0.0 12.1.1.22.分公司配置sysname FenGongSi#acl number 3000rule 5 deny ip source 172.16.20.0 0.0.0.255 destination 172.16.10.0 0.0.0.255 rule 10 permit ipacl number 3001rule 5 permit ip source 172.16.20.0 0.0.0.255 destination 172.16.10.0 0.0.0.255 #ipsec proposal test#ike peer test v2pre-shared-key simple passwordremote-address 12.1.1.1#ipsec policy test 10 isakmpsecurity acl 3001ike-peer testproposal test#interface GigabitEthernet0/0/0ip address 172.16.20.1 255.255.255.0#interface GigabitEthernet0/0/1ip address 23.1.1.2 255.255.255.0ipsec policy testnat outbound 3000#ip route-static 0.0.0.0 0.0.0.0 23.1.1.1#3.互联网的配置#sysname Internet#interface GigabitEthernet0/0/0ip address 12.1.1.2 255.255.255.0#interface GigabitEthernet0/0/1ip address 23.1.1.1 255.255.255.0#interface LoopBack100ip address 100.100.100.100 255.255.255.0 #interface LoopBack200ip address 200.200.200.200 255.255.255.0 #四、互通测试1.主机上 ping 分支上网PC>ping 172.16.20.20Ping 172.16.20.20: 32 data bytes, Press Ctrl_C to break From 172.16.20.20: bytes=32 seq=1 ttl=127 time=47 ms From 172.16.20.20: bytes=32 seq=2 ttl=127 time=47 ms From 172.16.20.20: bytes=32 seq=3 ttl=127 time=31 ms From 172.16.20.20: bytes=32 seq=4 ttl=127 time=16 ms From 172.16.20.20: bytes=32 seq=5 ttl=127 time=31 ms--- 172.16.20.20 ping statistics ---5 packet(s) transmitted5 packet(s) received0.00% packet lossround-trip min/avg/max = 16/34/47 msPC>ping 100.100.100.100Ping 100.100.100.100: 32 data bytes, Press Ctrl_C to break From 100.100.100.100: bytes=32 seq=1 ttl=254 time=31 ms From 100.100.100.100: bytes=32 seq=2 ttl=254 time=15 ms From 100.100.100.100: bytes=32 seq=3 ttl=254 time=31 ms From 100.100.100.100: bytes=32 seq=4 ttl=254 time=47 ms From 100.100.100.100: bytes=32 seq=5 ttl=254 time=47 ms --- 100.100.100.100 ping statistics ---5 packet(s) transmitted5 packet(s) received0.00% packet lossround-trip min/avg/max = 15/34/47 ms2.路由器上校验<ZongGongSi>dis ike sa v2Conn-ID Peer VPN Flag(s) Phase---------------------------------------------------------------3 23.1.1.2 0 RD 22 23.1.1.2 0 RD 1Flag Description:RD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO--TIMEOUTHRT--HEARTBEAT LKG--LAST KNOWN GOOD SEQ NO. BCK--BACKED UP<ZongGongSi>dis ipsec sa briefNumber of SAs:2Src address Dst address SPI VPN Protocol Algorithm------------------------------------------------------------------------------- 23.1.1.2 12.1.1.1 2433519709 0 ESP E:DES A:MD5-9612.1.1.1 23.1.1.2 2579144653 0 ESP E:DES A:MD5-96。

tp-link企业路由器应用——IPSEC VPN配置实例

企业路由器应用——IPSEC VPN配置实例(本文使用与TL-ER6120、TL-ER6110、TL-WVR300)TL-ER6110/6120,TL-WVR300是TP-LINK专为企业应用而开发的VPN路由器,具备强大的数据处理能力,并且支持丰富的软件功能,包括VPN、IP/MAC 地址绑定、常见攻击防护、访问控制列表、QQ/MSN/迅雷/金融软件限制、IP带宽控制、连接数限制及电子公告等功能,适合企业、小区、酒店等组建安全、高效、易管理的网络。

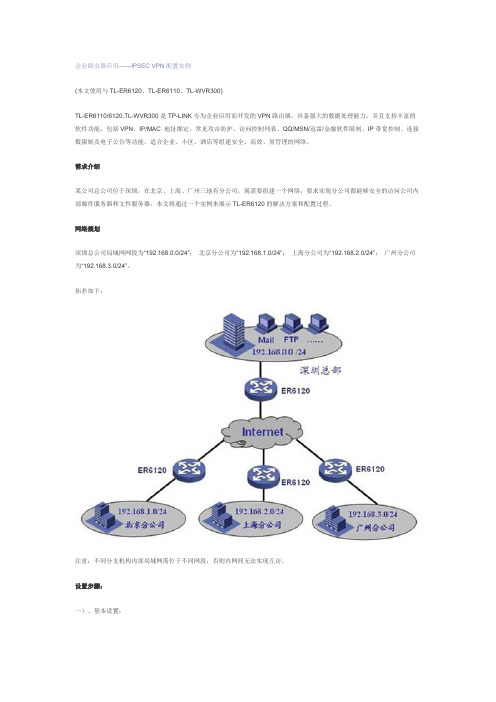

需求介绍某公司总公司位于深圳,在北京、上海、广州三地有分公司,现需要组建一个网络,要求实现分公司都能够安全的访问公司内部邮件服务器和文件服务器,本文将通过一个实例来展示TL-ER6120的解决方案和配置过程。

网络规划深圳总公司局域网网段为“192.168.0.0/24”;北京分公司为“192.168.1.0/24”;上海分公司为“192.168.2.0/24”;广州分公司为“192.168.3.0/24”。

拓扑如下:注意:不同分支机构内部局域网需位于不同网段,否则内网间无法实现互访。

设置步骤:一)、基本设置:1、设置路由器的WAN口模式:基本设置→WAN口设置,进入“WAN口模式”标签页,根据需求设置WAN口数量,此处我们选择为“单WAN口”,保存。

2、设置WAN口网络参数:基本设置→WAN口设置,“WAN1设置”标签页,设置WAN口网络参数以及该线路的上下行带宽值。

注意:请如实填写线路的上行与下行带宽值。

二)、IPsec VPN设置:此处以配置北京分公司与深圳总公司间的IPsec VPN为例,首先配置北京分公司的TL-ER6120:(1)、配置IKE安全提议:VPN→IKE,进入“IKE安全提议”标签页,选择合适的验证、加密算法以及DH组。

(2)、配置IKE安全策略:VPN→IKE,进入“IKE安全策略”标签页。

◆协商模式:主模式(Main mode)适用于对身份保护要求较高的场合;野蛮模式(Aggressive mode)适用于对身份保护要求较低的场合,推荐使用主模式。

IPSec_VPN实验

IPSec VPN 典型配置实验【实验目的】1、理解IPSec (IP Security )协议在网络安全中的作用。

2、理解IP 层数据加密与数据源验证的原理。

3、掌握实现IPSec VPN 的典型配置方法。

【实验内容】1、 按实验一中图1-1搭建本地配置环境,通过Console 接口对A 和B 进行IPSec VPN 配置。

配置要求为:安全协议采用ESP 协议,加密算法采用DES ,验证算法采用SHA1-HMAC-96。

2、 按图2-1拓扑结构组网,在A 和B 之间建立一个安全隧道,对PC A 代表的子网(10.1.1.x )与PC B 代表的子网(10.1.2.x )之间的数据流进行安全保护。

3、 从子网A 向子网B 发送数据包,对配置结果进行验证。

【实验环境】1、 H3C SecPath 硬件防火墙两台。

2、 PC 个人计算机两台。

3、 Console 口配置电缆两根。

4、 RJ-45直通(或交叉)网线三根。

【实验参考步骤】1、按图2-1拓扑结构组网。

2、按实验一相应步骤建立本地配置环境并进入系统视图。

3、配置IPSec VPN第一步:配置 A 防火墙A 防火墙B Ethernet1/0 208.38.163.1 Ethernet1/0 208.38.162.1 Ethernet0/0 22.1.2.1 Ethernet0/0 22.1.1.1 PC A : 22.1.1.2 PC B : 22.1.2.2 图2-1 IPSec VPN 组网图(1)定义ethernet 0/0(LAN口)为内部安全区域接口。

[H3C] firewall zone trust[H3C -zone-trust] add interface ethernet 0/0[H3C]quit定义ethernet 1/0(W AN口)为外部广域网接口。

[H3C] firewall zone untrust[H3C -zone-untrust] add interface ethernet 1/0[H3C]quit(2)配置一个访问控制列表,定义由子网10.1.1.x去子网10.1.2.x的数据流。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

网络拓扑

环境:接口地址都已经配置完,路由也配置了,双方可以互相通信了

密钥认证的算法2种:md5和sha1

加密算法2种: des和3des

IPsec传输模式3种:

AH验证参数:ah-md5-hmac(md5验证)、ah-sha-hmac(s ha1验证)

ESP加密参数:esp-des(des加密)、esp-3des(3des 加密)、esp-null(不对数据进行加密)

ESP验证参数:esp-md5-hmac(md5验证)、esp-sha-h mac(采用sha1验证)

1 启用IKE协商

routerA

routerA(config)#crypto isakmp policy 1

建立IKE协商策略(1是策略编号1-1000,号越小,优先级越高

routerA(config-isakmap)#hash md5 密钥认证的算法

routerA(config-isakmap)#authentication pre-sh are告诉路由使用预先共享的密钥

routerA(config)#crypto isakmp key 123456 addr ess 20.20.20.22 (123456是设置的共享密20.2 0.20.22是对端的IP地址)。

routerB

routerB(config)#crypto isakmp policy 1

routerB(config-isakmap)#hash md5

routerB(config-isakmap)#authentication pre-sh are

routerB(config)#crypto isakmp key 123456 addr ess 20.20.20.21 (路由B和A的配置除了这里的对端IP地址变成了20.20.20.21,其他都要一样的)。

2 配置IPSec相关参数

routerA

routerA(cnfog)#crypto ipsec transform-set tes

t ah-md5-hamc esp-des (test传输模式的名称。

a h-md5-hamc esp-des表示传输模式中采用的验证和

加密参数)。

routerA(config)#access-list 101 permit ip 192. 168.1.0 0.0.0.255 192.168.2.0 0.0.0.255(定义哪些地址的报文加密或是不加密)

routerB

routerB(config)#crypto ipsec transform-set te st ah-md5-hamc esp-des

routerB(config)#acess-list 101 permit ip 192.1 68.2.0 0.0.0.255 192.168.1.0 0.0.0.255(路由器B和A的配置除了这里的源和目的IP地址变了,其他都一样)

3设置crypto map (目的把IKE的协商信息和IPSe c的参数,整合到一起,起一个名字)

routerA

routerA(config)#crypto map testmap 1 ipsec-isa kmp (testmap:给crypto map起的名字。

1:优先级。

ipsec-isakmp:表示此IPSec链接采用IKE自动协商)

routerA(config-crypto-map)#set peer 20.20.20.2 2 (指定此VPN链路,对端的IP地址)。

routerA(config-crypto-map)#set transform-set t est (IPSec传输模式的名字)

routerA(config-crypto-map)#match address 10

1 (上面定义的ACL列表号)

routeB

routerB(config)#crypto map testmap 1 ipsec-isa kmp

routerB(config-crypto-map)#set peer 20.20.20.2 1 (和A路由的配置只有这里的对端IP不一样)routerB(config-crypto-map)#set transform-set t est

routerB(config-crypto-map)#match address 101

4 把crypto map 的名字应用到端口

routerA(config)#inter s0/0 (进入应用VPN的接口)

routerA(config-if)#crypto map testmap (testm ap:crypto map的名字)

B路由和A完全一样。

查看VPN的配置

查看安全联盟(SA)

Router#show crypto ipsec sa

显示crypto map 内的所有配置router#show crypto map

查看优先级

router#show crypto isakmp policy。