CCNP路由交换综合实验与排除

路由交换技术实验报告

路由交换技术实验报告本实验报告将路由与交换技术实验所需的关键内容整理成八个实验章节,每一章的内容结构一致。

每章第一部分是对实验所涉及技术的概述,让大家快速回忆理论课上的技术要点,为实验做技术准备。

第二部分是实验内容,说明具体实验,是每章的中心。

第三部分是本章的总结,以列表的方式总结了本章使用的命令,供读者参考。

如以下结构概述所述,每章的实验内容都涉及CCNP。

如果学生有任何疑问,可以阅读CCNP的相关资料和书籍,以达到更深的理解。

学习网络技术最好的方法就是自己做实验。

希望大家在实际环境中完成所有实验,熟练掌握配置命令。

网络上提供模拟器。

希望学员回国后能用模拟器模拟网络环境,熟悉配置命令。

第一和第二个实验是关于无线局域网的演示、网线的制作和路由器的基本使用,为后面六章的实验打下基础。

实验3和实验4主要是关于路由协议的配置,包括静态路由、RIP、IGRP 和单区域OSPF在路由器上的基本配置。

这部分知识已经发展成为第五学期的课程——CCNP高级路由技术。

第五个实验介绍了一种网络环境中常用的安全控制技术——IP访问控制列表,还涉及到TCP/IP协议栈的相关知识。

实验6和7是关于交换机的基本配置和VLAN配置。

这个知识点发展到了CCNP课程的第七学期——多层交换技术。

实验8介绍了两种流行的广域网技术,帧中继和NAT。

这个知识点被开发到CCNP课程的第六学期——远程访问技术。

实验一:制作网线,演示无线AP配置。

五类非屏蔽双绞线组网相对便宜灵活,在我国网络布线中应用广泛。

与传统有线局域网相比,无线局域网具有安装方便、使用灵活、易于扩展的特点。

近年来,随着适合无线局域网的产品价格逐渐降低,相应的软件也逐渐成熟,在网络建设中的应用越来越广泛。

这两部分作为思科网络技术的基础,需要大家去理解和掌握。

在本节中,我们向您介绍工程布线中常用的制作交叉线和直线的工具,并演示无线AP的配置。

1.1网线生产。

1.1.1网线和无线局域网技术概述。

CCNP中文实验手册

Gateway of last resort is not set

R2 的配置 R2(config)# key chain cisco Æ定义 chain 名称 R2(config-keychain)# key 1 Ækey 值编号,须一致 R2(config-keychain-key)# key-string aaa Æ定义密钥,须一致 R2(config)# interface s1 R2(config-if)# ip authentication mode eigrp 100 md5 Æ启用 eigrp 验证模式 md5 R2(config-if)# ip authentication key-chain eigrp 100 cisco Æ将 chain 应用到验证

步骤五:查看路由表

R1#show ip route Æ显示路由表,如下图显示证明验证通过 D 为 eigrp 路由 Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route

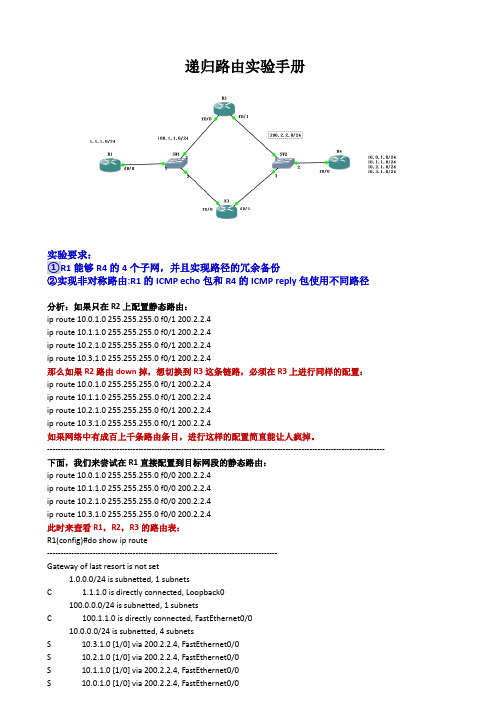

CCNP闫辉老师讲解【递归路由】实验手册(课堂笔记)

递归路由实验手册实验要求:①R1能够R4的4个子网,并且实现路径的冗余备份②实现非对称路由:R1的ICMP echo包和R4的ICMP reply包使用不同路径分析:如果只在R2上配置静态路由:ip route 10.0.1.0 255.255.255.0 f0/1 200.2.2.4ip route 10.1.1.0 255.255.255.0 f0/1 200.2.2.4ip route 10.2.1.0 255.255.255.0 f0/1 200.2.2.4ip route 10.3.1.0 255.255.255.0 f0/1 200.2.2.4那么如果R2路由down掉,想切换到R3这条链路,必须在R3上进行同样的配置:ip route 10.0.1.0 255.255.255.0 f0/1 200.2.2.4ip route 10.1.1.0 255.255.255.0 f0/1 200.2.2.4ip route 10.2.1.0 255.255.255.0 f0/1 200.2.2.4ip route 10.3.1.0 255.255.255.0 f0/1 200.2.2.4如果网络中有成百上千条路由条目,进行这样的配置简直能让人疯掉。

------------------------------------------------------------------------------------------------------------------------------ 下面,我们来尝试在R1直接配置到目标网段的静态路由:ip route 10.0.1.0 255.255.255.0 f0/0 200.2.2.4ip route 10.1.1.0 255.255.255.0 f0/0 200.2.2.4ip route 10.2.1.0 255.255.255.0 f0/0 200.2.2.4ip route 10.3.1.0 255.255.255.0 f0/0 200.2.2.4此时来查看R1,R2,R3的路由表:R1(config)#do show ip route--------------------------------------------------------------------------------------Gateway of last resort is not set1.0.0.0/24 is subnetted, 1 subnetsC 1.1.1.0 is directly connected, Loopback0100.0.0.0/24 is subnetted, 1 subnetsC 100.1.1.0 is directly connected, FastEthernet0/010.0.0.0/24 is subnetted, 4 subnetsS 10.3.1.0 [1/0] via 200.2.2.4, FastEthernet0/0S 10.2.1.0 [1/0] via 200.2.2.4, FastEthernet0/0S 10.1.1.0 [1/0] via 200.2.2.4, FastEthernet0/0S 10.0.1.0 [1/0] via 200.2.2.4, FastEthernet0/0R2(config)#do sh ip route----------------------------------------------------------------------------------------Gateway of last resort is not set100.0.0.0/24 is subnetted, 1 subnetsC 100.1.1.0 is directly connected, FastEthernet0/0C 200.2.2.0/24 is directly connected, FastEthernet0/110.0.0.0/24 is subnetted, 4 subnetsS 10.3.1.0 [1/0] via 200.2.2.4, FastEthernet0/1S 10.2.1.0 [1/0] via 200.2.2.4, FastEthernet0/1S 10.1.1.0 [1/0] via 200.2.2.4, FastEthernet0/1S 10.0.1.0 [1/0] via 200.2.2.4, FastEthernet0/1R3(config)#do show ip route-------------------------------------------------------------------------------------------Gateway of last resort is not set100.0.0.0/24 is subnetted, 1 subnetsC 100.1.1.0 is directly connected, FastEthernet0/0C 200.2.2.0/24 is directly connected, FastEthernet0/110.0.0.0/24 is subnetted, 4 subnetsS 10.3.1.0 [1/0] via 200.2.2.4, FastEthernet0/1S 10.2.1.0 [1/0] via 200.2.2.4, FastEthernet0/1S 10.1.1.0 [1/0] via 200.2.2.4, FastEthernet0/1S 10.0.1.0 [1/0] via 200.2.2.4, FastEthernet0/1可以看出R1,R2,R3都有了去往目标网络的完整路由表此时,如果ping目标网络可以通吗?当然不通,因为R1配置的静态路由只是告诉它去往4个目标网段要从f0/0接口发数据,到达R4的200.2.2.4。

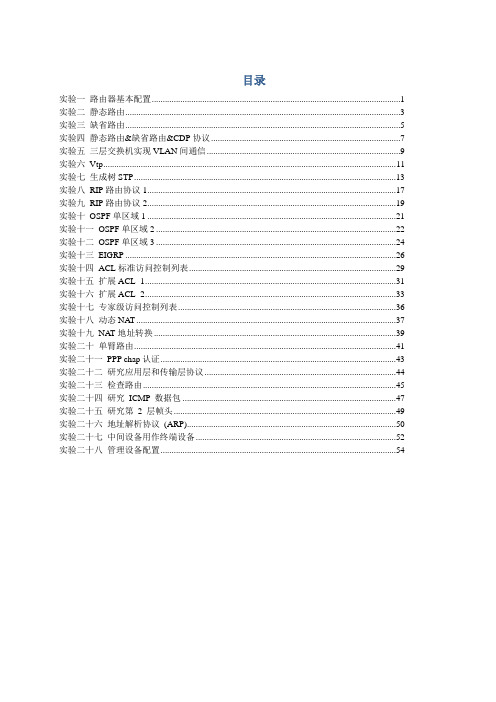

思科基础实验(中英文对照)CCNA,CCNP实验

目录实验一路由器基本配置 (1)实验二静态路由 (3)实验三缺省路由 (5)实验四静态路由&缺省路由&CDP协议 (7)实验五三层交换机实现VLAN间通信 (9)实验六Vtp (11)实验七生成树STP (13)实验八RIP路由协议1 (17)实验九RIP路由协议2 (19)实验十OSPF单区域1 (21)实验十一OSPF单区域2 (22)实验十二OSPF单区域3 (24)实验十三EIGRP (26)实验十四ACL标准访问控制列表 (29)实验十五扩展ACL -1 (31)实验十六扩展ACL -2 (33)实验十七专家级访问控制列表 (36)实验十八动态NAT (37)实验十九NAT地址转换 (39)实验二十单臂路由 (41)实验二十一PPP chap认证 (43)实验二十二研究应用层和传输层协议 (44)实验二十三检查路由 (45)实验二十四研究ICMP 数据包 (47)实验二十五研究第2 层帧头 (49)实验二十六地址解析协议(ARP) (50)实验二十七中间设备用作终端设备 (52)实验二十八管理设备配置 (54)实验一路由器基本配置一、实验设备一台路由器,一台PC,配置线一条。

二、实验要求1.更改路由器名称为RA2.设置password为cisco1,secret为cisco2,vty为cisco3,并要求所有密码都加密。

3.关闭域名查找,命令输入同步。

4.配置以太网口的IP为202.119.249.2195.设置登陆提示信息6.对串行口进行描述(描述信息为:welcome to lixin lab)7.将上述信息保存到tftp server8.将实验过程配置写在记事本中进行粘贴。

9.配置VTY访问权限。

10.禁止路由器进行域名解析。

三、实验步骤Router>enableRouter#configure terminalRouter(config)#hostname RA 设置路由器名RA(config)#enable password cisco1 设置密码RA(config)#enable secret cisco2 设置加密密码RA (config)#no ip domain-lookup关闭域名查找(当我们打错命令时,不会去查找DNS,造成延时)RA (config)#line console 0RA (config-line)#logging synchronous命令输入达到同步(信息提示不会打断你的输入)RA (config-line)#exec-timeout 0 0 设置永久不超时RA (config-line)#exitRA(config)#line vty 0 4RA(config-line)#(enable)password cisco3 设置vty密码RA(config-line)#exitRA(config)#service password-encryption 对密码加密RA(config)#int fastEthernet 0/0RA(config-if)#ip address 202.119.249.1 255.255.255.0 对以太网口fa0/0配置IP RA(config-if)#no shutdown 开启端口RA(config-if)#exitRA(config)#banner motd & welcome welcome to ccna lab & 设置登陆提示信息RA(config)#int fa0/1RA(config-if)#description this is a fast port 描述端口信息RA(config-if)#exitRA(config)#copy running-config tftp 把信息保存到tftp实验二静态路由一、实验设备两台28系列型号路由器通过串口相连。

OSPF实验报告-CCNP

Page 4

4

配置

R5: interface Serial1/1 no ip address encapsulation frame-relay serial restart-delay 0 ! interface Serial1/1.1 multipoint ip address 172.8.100.5 255.255.255.0 ip ospf network broadcast frame-relay map ip 172.8.100.4 504 broadcast frame-relay map ip 172.8.100.6 506 broadcast no frame-relay inverse-arp R6: interface Serial1/1 ip address 172.8.100.6 255.255.255.0 encapsulation frame-relay ip ospf network broadcast ip ospf priority 0 serial restart-delay 0 frame-relay map ip 172.8.100.5 605 broadcast no frame-relay inverse-arp 5 R4: interface Serial1/1 ip address 172.8.100.4 255.255.255.0 encapsulation frame-relay ip ospf network broadcast serial restart-delay 0 frame-relay map ip 172.8.100.5 405 broadcast no frame-relay inverse-arp

Page 18

18

ccnp考试试题

ccnp考试试题CCNP考试试题CCNP(Cisco Certified Network Professional)是思科公司颁发的网络专业认证,是全球范围内最受欢迎的网络工程师认证之一。

CCNP考试试题涵盖了网络基础知识、路由与交换、安全、无线网络等多个领域。

本文将从几个不同的角度探讨CCNP考试试题,帮助考生更好地了解考试内容和备考方法。

一、网络基础知识网络基础知识是CCNP考试的重要组成部分,涉及到网络的基本概念、协议、拓扑结构等内容。

考生需要掌握TCP/IP协议族、子网划分、网络地址转换(NAT)等知识点。

此外,对于网络设备的功能和特点,如路由器、交换机、防火墙等,也需要有一定的了解。

二、路由与交换路由与交换是CCNP考试的核心内容,考生需要掌握路由协议、交换技术、网络拓扑设计等知识。

常见的路由协议有RIP、OSPF、EIGRP、BGP等,考生需要了解它们的特点、工作原理和配置方法。

此外,对于交换技术,如VLAN、STP、EtherChannel等,也需要熟悉其原理和配置。

三、安全网络安全是当今互联网时代的重要议题,也是CCNP考试的一部分。

考生需要了解网络安全的基本概念、攻击类型、防御策略等。

常见的安全技术有防火墙、VPN、入侵检测系统(IDS)、入侵防御系统(IPS)等,考生需要了解它们的原理和配置方法。

四、无线网络无线网络是现代网络的重要组成部分,也是CCNP考试的考点之一。

考生需要了解无线网络的基本原理、标准、安全性等。

对于无线网络的配置和故障排除,考生需要熟悉无线控制器、轻量级接入点(LWAP)、无线局域网控制器(WLC)等设备的使用方法。

五、备考方法备考CCNP考试需要一定的计划和方法。

首先,考生可以通过官方网站了解考试大纲和参考书籍,明确考试内容和重点。

其次,可以通过参加培训班或自学的方式进行知识的学习和理解。

同时,做一些练习题和模拟考试,提高解题能力和应试技巧。

最后,要保持良好的心态和充足的复习时间,做好充分的准备。

CCNP902必考的6个实验(拓扑搭建,配置详解)

CCNP902 必考的 6 个实验

目录 CCNP902 必考的 6 个实验............................................................................................................... 1 一、 EIGRP-OSPF 重分发(配置 distance).................................................................................. 2 1.1 拓扑环境....................................................................................................................... 2 1.2 搭建实验环境............................................................................................................... 2 1.3 题目要求....................................................................................................................... 5 1) 不配置 distance,正常配置 .................................................................................... 5 2) 配置 dist

计算机网络交换路由综合实验报告

计算机网络交换路由综合实验报告交换路由综合试验1 交换试验1.1交换机的基本配置1.1.1试验目的学会交换机的基本配置,并了解如何查看交换机的系统和配置信息。

1.1.2试验内容使用交换机的命令行管理界面,学会交换机的全局配置、端口配置办法,察看交换机的系统和配置信息。

1.1.3技术原理交换机的管理方式基本分两种:带内管理和带外管理。

通过交换机的Console口管理交换机属于带外管理,不占用交换机的网络端口,其特点是需要使用配置线缆,近距离配置。

第一次配置必需利用Console端口举行。

配置交换机的设备名称和配置交换机的描述信息必需在全局配置模式下执行。

Hostname 配置交换机的设备名称,Banner motd配置每日提醒信息,Banner login配置交换机的登陆提醒信息。

察看交换机的系统和配置信息命令要在特权模式下进,Show######命令可以察看对应的信息,如Show version可以察看交换机的版本信息,类似可以用Show mac-address-table、Show running-config 等。

1.1.4试验功能更改交换机的提醒信息,配置交换机的端口。

1.1.5试验设备交换机(二层)一台,交换机(二层)一台1.1.6试验步骤s21a1#configure terminals21a1(config)# interface fastethernet 0/3 !举行F0/3的端口模式s21a1(config-if)#speed 10 !配置端口速率为10Ms21a1(config-if)#duplex half !配置端口为半双工模式s21a1(config-if)#no shutdown !开启该端口,使之转发数据s21a1(config-if)#exits21a1#show interface fastethernet 0/3 !查看端口的状态s21a1# show version !查看交换机的版本信息s35a1#configure terminals35a1(config)# interface fastethernet 0/3 !举行F0/3的端口模式s35a1(config-if)#speed 10 !配置端口速率为10Ms35a1(config-if)#duplex half !配置端口为半双工模式s35a1(config-if)#no shutdown !开启该端口,使之转发数据s35a1(config-if)#exits35a1#show interface fastethernet 0/3 !查看端口的状态s35a1# show version !查看交换机的版本信息1.2虚拟局域网VLAN1.2.1试验目的学会配置VLAN,包括一个交换机下的和跨交换机的。

《CCNP综合实验》课件

传输。

的安全风险。

网络性能监测和优化

1

性能指标收集

通过监测工具收集网络性能指标,如带宽利用率和延迟。

2

问题诊断

分析收集的性能数据,确定网络中的瓶颈和问题。

3

性能优化

根据问题诊断结果,采取必要的措施来优化网络性能。

IP地址规划和管理

IP地址分配

DHCP配置

采用合理的地址规划方案,确保每个设备都有唯

通过动态主机配置协议(DHCP)实现自动IP地址分

一的IP地址。

配和管理。

子网划分

IP地址冲突解决

划分子网以提高网络效率和安全性。

及时处理IP地址冲突,以避免网络中断和通信问

题。

VLAN和VTP配置

1

VLAN划分

将网络设备划分为多个虚拟局域网(VLAN),提高网络安全性和管理能力。

2

VLAN间路由

《CCNP综合实验》PPT课

件

提供CCNP综合实验的全面介绍。涵盖网络设计和实施、网络拓扑结构、网络

安全策略设计、网络性能监测和优化等内容。

网络设计和实现

1

3

全面规划

2

架构选择 ️

通过适当的规划和实践,设计和实施可靠和

将选择适合企业需求的网络架构,并利用最

高性能的企业网络。

新技术来优化企业网络。

OSPF和EIGRP协议配置

1

OSPF网络类型

选择适当的OSPF网络类型,如点到点和

EIGRP路由策略

2

广播。

配置增强内部网关路由协议(EIGRP)的路

由策略,以实现优化的路由选择。

3

OSPF区域划分

划分OSPF区域以提高路由计算和控制的

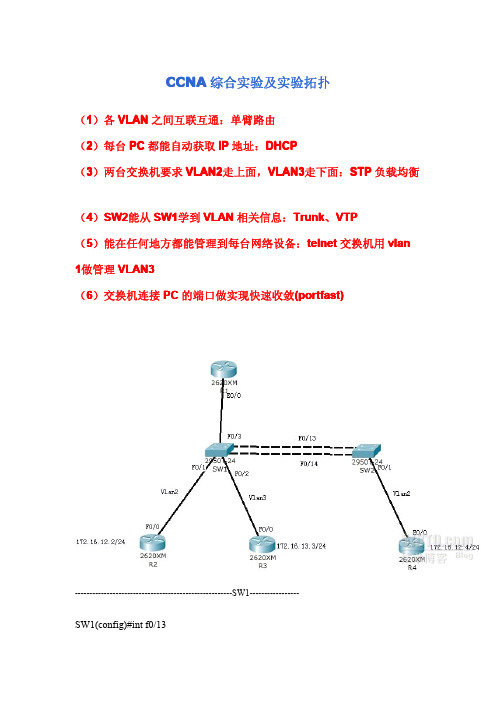

CCNA综合实验及实验拓扑

CCNA综合实验及实验拓扑(1)各VLAN之间互联互通:单臂路由(2)每台PC都能自动获取IP地址:DHCP(3)两台交换机要求VLAN2走上面,VLAN3走下面:STP负载均衡(4)SW2能从SW1学到VLAN相关信息:Trunk、VTP(5)能在任何地方都能管理到每台网络设备:telnet交换机用vlan 1做管理VLAN3(6)交换机连接PC的端口做实现快速收敛(portfast)------------------------------------------------------SW1-----------------SW1(config)#int f0/13SW1(config-if)#switchport trunk encapsulation dot1qSW1(config-if)#switchport mode trunk//配置trunkSW1(config-if)#int f0/14SW1(config-if)#switchport trunk encapsulation dot1qSW1(config-if)#switchport mode trunkSW1(config)#int f0/3SW1(config-if)#switchport mode trunk*修改了VTP的域为YB,并且创建了vlan2和vlan3.SW1#show vtp sVTP Version:2Configuration Revision:2Maximum VLANs supported locally:128Number of existing VLANs:7VTP Operating Mode:ServerVTP Domain Name:YBVTP Pruning Mode:DisabledVTP V2Mode:DisabledVTP Traps Generation:DisabledMD5digest:0x000xAB0x730xC70x590xF60x500xC8Configuration last modified by0.0.0.0at3-1-9300:15:43Local updater ID is172.16.14.10on interface Vl1(lowest numbered VLAN interface foundSW1(config)#enable password ciscoSW1(config)#line vty015SW1(config)#int vlan1SW1(config-if)#ip address172.16.14.10255.255.255.0SW1(config-line)#password ciscoSW1#show vlanVLAN Name Status Ports----------------------------------------------------------------------------1default active Fa0/3,Fa0/4,Fa0/5,Fa0/6Fa0/7,Fa0/8,Fa0/9, Fa0/10Fa0/11,Fa0/12,Fa0/15, Fa0/16Fa0/17,Fa0/18,Fa0/19, Fa0/20Fa0/21,Fa0/22,Fa0/23, Fa0/242VLAN0002active Fa0/13VLAN0003active Fa0/2*把F0/1分配给vlan2,把F0/2分配给vlan3.SW1(config)#int range f0/1-2SW1(config-if-range)#spanning-tree portfast//配置快速收敛的接口。

路由与交换技术 综合实验报告

HQ(config-router)#end

6.用PC1、PC2、PC3、PC4、PC5、PC6 ping Web Server,File Server,Intranet通。

7.点对点协议(PPP)为在点对点连接上传输多协议数据包提供了一个标准方法,PPP封装提供了不同网络层协议同时在同一链路传输的多路复用技术,PPP协议是一种点—点串行通信协议。

B2(config)#in s 0/0/0

B2(config-if)#en ppp

B2(config-if)#ppp authentication chap

HQ:

HQ(config)#username B2 password 0 cisco123

HQ(config)#in s 0/0/1

HQ(config-if)#en ppp

HQ(config)#access-list 10 deny 10.1.10.0 0.0.0.255

HQ(config)#access-list 10 permit any

测试:PC5 ping PC1

未配置ACL:

配置后:

2)拒绝主机10.1.10.5访问主机10.1.50.7,允许所有其它主机访问10.1.50.7。在B1上使用ACL编号115配置ACL。

在B1上配置如下:

B1(config)#in f 0/0

B1(config-if)#ip acc

B1(config-if)#ip access-group 115 in

B1(config-if)#exit

B1(config)#access-list 115 deny ip host 10.1.10.5 host 10.1.50.7

hcnp路由交换实验指南引用

hcnp路由交换实验指南引用1. 实验环境搭建

- 准备硬件设备:路由器、交换机、计算机等

- 连接网线并完成物理连接

- 配置设备地址和子网掩码

2. 路由器配置

- 访问路由器命令行界面

- 配置路由协议(、等)

- 配置路由重分布

- 配置访问控制列表()

3. 交换机配置

- 访问交换机命令行界面

- 配置和间路由

- 配置和端口镜像

- 配置链路聚合()

4. 网络测试和故障排除

- 使用和测试网络连通性

- 使用命令查看配置信息

- 使用命令进行故障排查

- 分析交换机地址表

5. 网络安全配置

- 配置身份验证和授权

- 配置和管理访问

- 配置实现网络访问控制

- 配置实现站点互连

6. 实验总结和报告撰写

- 总结实验过程和收获

- 分析存在的问题和解决方案

- 撰写实验报告并提交

以上是路由交换实验指南的一个基本框架,具体内容根据实验要求进行调整和扩展。

希望这个引用对您的学习和实验有所帮助。

计算机网络交换机、路由器仿真实验

至诚学院计算机网络实验报告实验一: 交换机、路由器仿真实验一、 实验目的:1) 掌握在交换机上建立、配置VLAN 的方法。

2) 学习路由器的基本配置,验证静态路由的理论原理。

二、 实验要求:1) 掌握模拟器Boson NetSim 的基本用法,能亲自用“Boson Network Designer ”设计一个网络拓扑结构,了解对在Boson NetSim for CCNP环境下配置Cisco 路由器及交换机的命令格式。

2)总结在交换机上实现VLAN 原理;掌握对配置过程中所涉及到的相关命令。

3)了解如何设置路由器的接口的IP地址、静态路由等的相关命令;加深对有关路由器根据路由表转发分组的原理的理解。

三、实验内容:(一)模拟器软件Boson NetSim的使用1.解压、安装模拟器Boson NetSim (如果本机事先没有安装Adobe Reader 7.0,还需要安装该软件,以便在Boson NetSim中能查看PDF文档,否则无法进入模拟器Boson NetSim)2.破解Boson NetSim (用注册机完成注册后,才能使用模拟器的配置功能)3.用“Boson Network Designer”加入一台交换机和两台PC机4.用“Boson NetSim for CCNP”测试两台PC机的连通性(注意PC机的IP设定,winipcfg 和ping 命令的使用)5.用“Boson Network Designer”加入两(更多)台交换机和若干台PC机6.用“Boson NetSim for CCNP”测试PC机的连通性7.用“Boson Network Designer”绘制一个如下图所示的网络拓扑图,并将其保存。

8.初步熟悉模拟器Boson NetSim for CCNP的使用。

将上一步所保存的拓扑文件导入到Boson NetSim for CCNP环境中,练习配置命令,结合所提供的参考资料,练习熟悉一些最基本的配置环境和命令。

CCNP小综合实验--罪恶的温柔

CCNP一个小综合实验:要求:1.SW1为VTP的Server,其他为Client2.SW1与SW2之间链路做捆绑3.PC1为vlan10,PC2为vlan204.SW1为vlan10的根,SW2为vlan10的备用根,SW2为vlan20的根,SW1为vlan20的备用根5.SW1与SW2通过HSRP来实现设备冗余6.SW1,SW2,中心路由器之间运行OSPF协议,当在SW1宇SW2上新增加网段的时候,中心路由器能够自动学习到新增加的网段。

7.中心与分公司之间通过DMVPN建立连接8.运行EIGRP协议,让公司之间的内网可以互通。

配置:基本配置:在各个路由器、交换机上配置ip在R1 R2 R3 R5上配置默认路由并做NATSW1 SW2与R5的接口采用路由接口,其他接口为交换端口1.sw1:vtp domain ciscosw2:vtp domain ciscovtp mode clientsw3:vtp domain ciscovtp mode client2.SW1:interface Port-channel1 switchport mode trunk !interface Port-channel2 switchport mode trunk interface FastEthernet1/3 switchport mode trunk channel-group 1 mode on !interface FastEthernet1/4 switchport mode trunk channel-group 1 mode on !interface FastEthernet1/5 switchport mode trunk channel-group 2 mode on !interface FastEthernet1/6 switchport mode trunk channel-group 2 mode on !SW2:!interface Port-channel1 switchport mode trunk !interface Port-channel2 switchport mode trunk !interface FastEthernet1/3 switchport mode trunk channel-group 1 mode on !interface FastEthernet1/4 switchport mode trunkchannel-group 1 mode on!interface FastEthernet1/5switchport mode trunkchannel-group 2 mode on!interface FastEthernet1/6switchport mode trunkchannel-group 2 mode on!SU为启用状态。

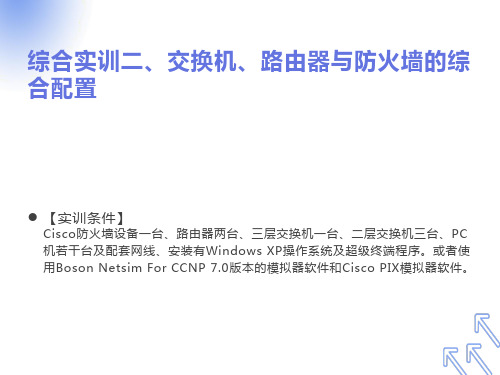

综合实训二、交换机、路由器与防火墙的综合配置

【实训条件】

Cisco防火墙设备一台、路由器两台、三层交换机一台、二层交换机三台、PC 机若干台及配套网线、安装有Windows XP操作系统及超级终端程序。或者使 用Boson Netsim For CCNP 7.0版本的模拟器软件和Cisco PIX模拟器软件。

二、实训拓扑图

RA F0/0

F0/1

F0/12 SW-A

F0/1

F0/2

FireWall

Lan

Wan

DMZ

ห้องสมุดไป่ตู้

Internet F0/0

WEB

F0/1 SW-1

F0/12

F0/12

F0/2 SW-2

VLAN1 PC10

VLAN2 VLAN3

PC20

PC30

VLAN1 PC04

VLAN20 VLAN30 PC5 PC6

三.各设备IP地址分配

三层交换机(SW-A):F0/12:;VLAN10:;

○ VLAN20:;; ● RA路由器:F0/1:;F0/0:;

○ Internet路由器:F0/0:; ○ Firewall:;;;

● WWW Server:; ● PC机:; ;; ● ;;;

#2022

四、实训需求分析

#2022

五、实训步骤

七.查看各设备的配置信息、接口的工作 状态、VLAN的信息、路由表的内容等;

八.测试各PC间是否能通信,并验证是否 可满足实训背景的要求;

九.完成实训后清除所有配置命令。

完

一、实训背景

某公司设有行政部、销售部和财务部,三个部门的电脑分别属于 VLAN10、VLAN20和VLAN30三个不同的子网,现要求它们之间 可以相互通信;公司为了上网向ISP申请了一段公网IP地址,范围 为,考虑到公司财务的安全,现要求公司除了财务部门的电脑外, 另外两个部门的电脑都可以访问互联网;为了保证内网的安全,公 司购买了一台Cisco PIX防火墙,并将公司的WEB服务器放在DMZ 区域供内、外网用户访问。假设你是该公司的网络管理员,你将如 何解决以上问题呢?

CCNP ICW实验手册

实验一:MPLS配置实验环境:三台路由器Ethernet接口相连,接口配置如图要求:在三台路由器相连的接口分别启用MPLS,查看相应的结果,在启用前使其在OSPF下互通。

步骤一:接口配置连通性,启用OSPF路由协议R1(config-if)#int e0/1R1(config-if)#ip add 10.1.1.1 255.255.255.0R1(config-if)#no shutdownR1(config)#int e0/0R1(config-if)#ip add 20.1.1.1 255.255.255.0R1(config-if)#no shR1(config)#router ospf 100 启用路由协议,发布接口R1(config-router)#net 10.1.1.0 0.0.0.255 area 0R1(config-router)#net 20.1.1.0 0.0.0.255 area 0R2(config)#int e0/1R2(config-if)#ip add 20.1.1.2 255.255.255.0R2(config-if)#no shR2(config-if)#int e0/0R2(config-if)#ip add 30.1.1.1 255.255.255.0R2(config-if)#no shR2(config)#router ospf 100R2(config-router)#net 20.1.1.0 0.0.0.255 area 0R2(config-router)#net 30.1.1.0 0.0.0.255 area 0R3(config)#int e0/1R3(config-if)#ip add 30.1.1.2 255.255.255.0R3(config-if)#no shR3(config-if)#int e0/0R3(config-if)#ip add 40.1.1.1 255.255.255.0R3(config-if)#no shR3(config-if)#exitR3(config)#router ospf 100R3(config-router)#net 30.1.1.0 0.0.0.255 area 0R3(config-router)#net 30.1.1.0 0.0.0.255 area 0步骤二:查看路由,并测试连通性R1#show ip route →查看路由表20.0.0.0/24 is subnetted, 1 subnetsC 20.1.1.0 is directly connected, Ethernet0/040.0.0.0/24 is subnetted, 1 subnetsO 40.1.1.0 [110/30] via 20.1.1.2, 00:00:15, Ethernet0/010.0.0.0/24 is subnetted, 1 subnetsC 10.1.1.0 is directly connected, Ethernet0/130.0.0.0/24 is subnetted, 1 subnetsO 30.1.1.0 [110/20] via 20.1.1.2, 00:00:15, Ethernet0/0 R2#show ip route20.0.0.0/24 is subnetted, 1 subnetsC 20.1.1.0 is directly connected, Ethernet0/140.0.0.0/24 is subnetted, 1 subnetsO 40.1.1.0 [110/20] via 30.1.1.2, 00:00:23, Ethernet0/0 10.0.0.0/24 is subnetted, 1 subnetsO 10.1.1.0 [110/20] via 20.1.1.1, 00:00:23, Ethernet0/130.0.0.0/24 is subnetted, 1 subnetsC 30.1.1.0 is directly connected, Ethernet0/0R3#show ip route →查看路由表,都也学到相关路由20.0.0.0/24 is subnetted, 1 subnetsO 20.1.1.0 [110/20] via 30.1.1.1, 00:00:06, Ethernet0/140.0.0.0/24 is subnetted, 1 subnetsC 40.1.1.0 is directly connected, Ethernet0/010.0.0.0/24 is subnetted, 1 subnetsO 10.1.1.0 [110/30] via 30.1.1.1, 00:00:06, Ethernet0/1 30.0.0.0/24 is subnetted, 1 subnetsC 30.1.1.0 is directly connected, Ethernet0/1R1#ping 40.1.1.1 →测试连通性Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 40.1.1.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/4 ms R3#ping 10.1.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/4 ms 步骤三:启用相关接口的MPLS,及快速转发功能R1(config)#ip cef →启用快速转发功能R1(config)#int e0/0R1(config-if)#mpls ip →接口启用MPLSR2(config)#ip cefR2(config)#int e0/1R2(config-if)#mpls ipR2(config-if)#int e0/0R2(config-if)#mpls ipR3(config)#ip cefR3(config)#int e0/1R3(config-if)#mpls ip步骤四:查看MPLS状态R1#show mpls forwarding-table →查看MPLS转发表Local Outgoing Prefix Bytes tag Outgoing Next Hop tag tag or VC or Tunnel Id switched interface16 16 40.1.1.0/24 0 Et0/0 20.1.1.217 Pop tag 30.1.1.0/24 0 Et0/0 20.1.1.2R2#show mpls forwarding-tableLocal Outgoing Prefix Bytes tag Outgoing Next Hop tag tag or VC or Tunnel Id switched interface16 Pop tag 40.1.1.0/24 0 Et0/0 30.1.1.217 Pop tag 10.1.1.0/24 0 Et0/1 20.1.1.1R3#show mpls forwarding-tableLocal Outgoing Prefix Bytes tag Outgoing Next Hop tag tag or VC or Tunnel Id switched interface16 Pop tag 20.1.1.0/24 0 Et0/1 30.1.1.117 17 10.1.1.0/24 0 Et0/1 30.1.1.1R1#show ip cef summary 查看CEF转发汇总信息及标记信息IP CEF with switching (Table Version 16), flags=0x016 routes, 0 reresolve, 0 unresolved (0 old, 0 new), peak 016 leaves, 18 nodes, 20896 bytes, 21 inserts, 5 invalidations0 load sharing elements, 0 bytes, 0 referencesuniversal per-destination load sharing algorithm, id 86C8F0BF3(0) CEF resets, 0 revisions of existing leavesResolution Timer: Exponential (currently 1s, peak 1s)0 in-place/0 aborted modificationsrefcounts: 4877 leaf, 4864 nodeTable epoch: 0 (16 entries at this epoch)Adjacency Table has 2 adjacenciesR2#show ip cef summaryIP CEF with switching (Table Version 17), flags=0x017 routes, 0 reresolve, 0 unresolved (0 old, 0 new), peak 017 leaves, 18 nodes, 21032 bytes, 22 inserts, 5 invalidations0 load sharing elements, 0 bytes, 0 referencesuniversal per-destination load sharing algorithm, id FCD3DE863(0) CEF resets, 0 revisions of existing leavesResolution Timer: Exponential (currently 1s, peak 1s)0 in-place/0 aborted modificationsrefcounts: 4879 leaf, 4864 nodeTable epoch: 0 (17 entries at this epoch)Adjacency Table has 4 adjacenciesR3#show ip cef summaryIP CEF with switching (Table Version 16), flags=0x016 routes, 0 reresolve, 0 unresolved (0 old, 0 new), peak 016 leaves, 18 nodes, 20896 bytes, 21 inserts, 5 invalidations0 load sharing elements, 0 bytes, 0 referencesuniversal per-destination load sharing algorithm, id 86B9347C3(0) CEF resets, 0 revisions of existing leavesResolution Timer: Exponential (currently 1s, peak 1s) 0 in-place/0 aborted modificationsrefcounts: 4877 leaf, 4864 nodeTable epoch: 0 (16 entries at this epoch)Adjacency Table has 2 adjacencies注:也可用show ip cef detail这条命令来查看详细信息R1#ping 40.1.1.1 测试连通性!!!!!R3#ping 10.1.1.1!!!!!步骤五:显示当前配置信息R1#show runhostname R1ip cef!interface Ethernet0/0ip address 20.1.1.1 255.255.255.0half-duplextag-switching ip!interface Ethernet0/1ip address 10.1.1.1 255.255.255.0half-duplex!router ospf 100network 10.1.1.0 0.0.0.255 area 0network 20.1.1.0 0.0.0.255 area 0!endR2#show runhostname R2!ip cef!interface Ethernet0/0ip address 30.1.1.1 255.255.255.0 half-duplextag-switching ip!interface Ethernet0/1ip address 20.1.1.2 255.255.255.0 half-duplextag-switching ip!router ospf 100network 20.1.1.0 0.0.0.255 area 0 network 30.1.1.0 0.0.0.255 area 0 !endR3#show runhostname R3!ip cef!interface Ethernet0/0ip address 40.1.1.1 255.255.255.0 half-duplex!interface Ethernet0/1ip address 30.1.1.2 255.255.255.0 half-duplextag-switching ip!router ospf 100network 30.1.1.0 0.0.0.255 area 0 network 40.1.1.0 0.0.0.255 area 0 !end实验二:ipsec site-to-siteVPN配置环境:两台路由器串口相连,接口配置如图要求:用两个LOOP口模拟VPN感兴趣流来建立IPSEC VPN,IKE1阶段用预共享密钥,IKE2阶段哈希算法用sha,加密算法用DES.步骤一:接口基本配置,并测试连通性R1(config)#int s0R1(config-if)#ip add 10.1.1.1 255.255.255.0R1(config-if)#clock rate 64000R1(config-if)#no shR1(config)#int loop 0R1(config-if)#ip add 1.1.1.1 255.255.255.0R2(config)#int s1R2(config-if)#ip add 10.1.1.2 255.255.255.0R2(config-if)#no shR2(config)#int loop 0R2(config-if)#ip add 1.1.2.1 255.255.255.0R1#ping 10.1.1.2 →测试连通性,再做IPSEC!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 28/31/32 msR2#ping 10.1.1.1!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 32/32/32 ms配置二:配置IKE1和IKE2两个阶段,并应用到接口R1(config)#crypto isakmp policy 10 →IKE1阶段策略R1(config-isakmp)#authen pre-share →将验证修改为预共享R1(config)#crypto isakmp key cisco address 10.1.1.2 →定义预共享密钥R1(config)#crypto ipsec transform myset esp-sha-hmac esp-des→定义2阶段的转换集R1(config)#access-list 100 permit ip 1.1.1.0 0.0.0.255 1.1.2.0 0.0.0.255→定义加密感兴趣流R1(config)#crypto map mymap 10 ipsec-isakmp →定义2阶段加密图% NOTE: This new crypto map will remain disabled until a peerand a valid access list have been configured.R1(config-crypto-map)#match address 100 →将列表应用到加密图R1(config-crypto-map)#set peer 10.1.1.2 →指定对等体R1(config-crypto-map)#set transform-set myset →将转换集映射到加密图R1(config)#int s0R1(config-if)#crypto map mymap →将加密图应用到接口R1(config)#ip route 1.1.2.0 255.255.255.0 20.1.1.2→指定隧道感兴趣流的路由走向R2(config)#crypto isakmp policy 10 →R2与R1端策略要匹配R2(config-isakmp)#authentication pre-shareR2(config-isakmp)#exitR2(config)#crypto isakmp key cisco address 10.1.1.1 →密钥一致,地址相互指R2(config)#crypto ipsec transform-set myset esp-des esp-sha-hmacR2(cfg-crypto-trans)#exit →两端必须匹配,默认即为tunnel模式R2(config)#access-list 102 permit ip 1.1.2.0 0.0.0.255 1.1.1.0 0.0.0.255→感兴趣流,两端互指R2(config)#crypto map mymap 10 ipsec-isakmp →加密图% NOTE: This new crypto map will remain disabled until a peerand a valid access list have been configured.R2(config-crypto-map)#set peer 10.1.1.1 →对端的物理地址R2(config-crypto-map)#set transform-set mysetR2(config-crypto-map)#match address 102R2(config-crypto-map)#exitR2(config)#ip route 1.1.1.0 255.255.255.0 10.1.1.1 →加密图感兴趣流的路由R2(config)#int s1R2(config-if)#crypto map mymap →加密映射应用到接口下步骤三:测试流是否加密,直接用接口ping出R1#ping 1.1.2.1!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 32/33/36 msR2#ping 1.1.1.1!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 32/33/36 ms分别在R1和R2上查看两个阶段的关联R1#show crypto isakmp sa →没有任何关联dst src state conn-id slotR2#show crypto isakmp sadst src state conn-id slotR1#show crypto ipsec sa 没有任何加密包,关联也没有建立interface: Serial0Crypto map tag: mymap, local addr. 10.1.1.1local ident (addr/mask/prot/port): (1.1.1.0/255.255.255.0/0/0)remote ident (addr/mask/prot/port): (1.1.2.0/255.255.255.0/0/0)current_peer: 10.1.1.2PERMIT, flags={origin_is_acl,}#pkts encaps: 0, #pkts encrypt: 0, #pkts digest 0#pkts decaps: 0, #pkts decrypt: 0, #pkts verify 0#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0, #pkts decompress failed: 0 #send errors 0, #recv errors 0local crypto endpt.: 10.1.1.1, remote crypto endpt.: 10.1.1.2path mtu 1500, media mtu 1500current outbound spi: 0inbound esp sas:inbound ah sas:inbound pcp sas:outbound esp sas:outbound ah sas:outbound pcp sas:R2#show crypto ipsec sainterface: Serial1Crypto map tag: mymap, local addr. 10.1.1.2local ident (addr/mask/prot/port): (1.1.2.0/255.255.255.0/0/0)remote ident (addr/mask/prot/port): (1.1.1.0/255.255.255.0/0/0)current_peer: 10.1.1.1PERMIT, flags={origin_is_acl,}#pkts encaps: 0, #pkts encrypt: 0, #pkts digest 0#pkts decaps: 0, #pkts decrypt: 0, #pkts verify 0#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0, #pkts decompress failed: 0 #send errors 0, #recv errors 0local crypto endpt.: 10.1.1.2, remote crypto endpt.: 10.1.1.1path mtu 1500, media mtu 1500current outbound spi: 0inbound esp sas:inbound ah sas:inbound pcp sas:outbound esp sas:outbound ah sas:outbound pcp sas:步骤四:用扩展ping来触发感兴趣流量R1#ping ipTarget IP address: 1.1.2.1Repeat count [5]: 10 →将包调为10个,否则一个ping看不到效果Extended commands [n]: ySource address or interface: 1.1.1.1Sending 10, 100-byte ICMP Echos to 1.1.2.1, timeout is 2 seconds:....!!!!!! →已经触发了感兴趣流,并且ping通Success rate is 60 percent (6/10), round-trip min/avg/max = 84/84/84 ms步骤五:再次查看两个阶段的关联,以及加密情况R1#show crypto isa sa →IKE1阶段关联已建立为快速模式dst src state conn-id slot10.1.1.2 10.1.1.1QM_IDLE 1 0R1#show crypto ipsec sa→IKE2阶段关联建立,并加密了流量,隧道也已成功建立interface: Serial0Crypto map tag: mymap, local addr. 10.1.1.1local ident (addr/mask/prot/port): (1.1.1.0/255.255.255.0/0/0)remote ident (addr/mask/prot/port): (1.1.2.0/255.255.255.0/0/0)current_peer: 10.1.1.2PERMIT, flags={origin_is_acl,}#pkts encaps: 6, #pkts encrypt: 6, #pkts digest 6#pkts decaps: 6, #pkts decrypt: 6, #pkts verify 6#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0, #pkts decompress failed: 0 #send errors 14, #recv errors 0local crypto endpt.: 10.1.1.1, remote crypto endpt.: 10.1.1.2path mtu 1500, media mtu 1500current outbound spi: 84AEB2E6inbound esp sas:spi: 0x1E44AB1D(507816733)transform: esp-des esp-sha-hmac ,in use settings ={Tunnel, }slot: 0, conn id: 2000, flow_id: 1, crypto map: mymapsa timing: remaining key lifetime (k/sec): (4607999/3520)IV size: 8 bytesreplay detection support: Yinbound ah sas:inbound pcp sas:outbound esp sas:spi: 0x84AEB2E6(2226041574)transform: esp-des esp-sha-hmac ,in use settings ={Tunnel, }slot: 0, conn id: 2001, flow_id: 2, crypto map: mymapsa timing: remaining key lifetime (k/sec): (4607999/3520)IV size: 8 bytesreplay detection support: Youtbound ah sas:outbound pcp sas:R2#show crypto isa sadst src state conn-id slot10.1.1.2 10.1.1.1 QM_IDLE 1 0R2#show crypto ipsec sainterface: Serial1Crypto map tag: mymap, local addr. 10.1.1.2local ident (addr/mask/prot/port): (1.1.2.0/255.255.255.0/0/0)remote ident (addr/mask/prot/port): (1.1.1.0/255.255.255.0/0/0)current_peer: 10.1.1.1PERMIT, flags={origin_is_acl,}#pkts encaps: 6, #pkts encrypt: 6, #pkts digest 6#pkts decaps: 6, #pkts decrypt: 6, #pkts verify 6#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0, #pkts decompress failed: 0 #send errors 0, #recv errors 0local crypto endpt.: 10.1.1.2, remote crypto endpt.: 10.1.1.1path mtu 1500, media mtu 1500current outbound spi: 1E44AB1Dinbound esp sas: →进站流已经产生spi: 0x84AEB2E6(2226041574)transform: esp-des esp-sha-hmac ,in use settings ={Tunnel, }slot: 0, conn id: 2000, flow_id: 1, crypto map: mymapsa timing: remaining key lifetime (k/sec): (4607999/3502)IV size: 8 bytesreplay detection support: Yinbound ah sas:inbound pcp sas:outbound esp sas: →出站流已经产生spi: 0x1E44AB1D(507816733)transform: esp-des esp-sha-hmac ,in use settings ={Tunnel, }slot: 0, conn id: 2001, flow_id: 2, crypto map: mymapsa timing: remaining key lifetime (k/sec): (4607999/3502)IV size: 8 bytesreplay detection support: Youtbound ah sas:outbound pcp sas:配置五:查看当前的配置R1#show runhostname R1!crypto isakmp policy 10authentication pre-sharecrypto isakmp key cisco address 10.1.1.2!crypto ipsec transform-set myset esp-des esp-sha-hmac!crypto map mymap 10 ipsec-isakmpset peer 10.1.1.2set transform-set mysetmatch address 102!interface Loopback0ip address 1.1.1.1 255.255.255.0!interface Serial0ip address 10.1.1.1 255.255.255.0clockrate 64000crypto map mymap!ip route 1.1.2.0 255.255.255.0 10.1.1.2!access-list 102 permit ip 1.1.1.0 0.0.0.255 1.1.2.0 0.0.0.255 !endR2#show runhostname R2!crypto isakmp policy 10authentication pre-sharecrypto isakmp key cisco address 10.1.1.1!crypto ipsec transform-set myset esp-des esp-sha-hmac!crypto map mymap 10 ipsec-isakmpset peer 10.1.1.1set transform-set mysetmatch address 102!interface Loopback0ip address 1.1.2.1 255.255.255.0!interface Serial1ip address 10.1.1.2 255.255.255.0crypto map mymap!ip route 1.1.1.0 255.255.255.0 10.1.1.1!access-list 102 permit ip 1.1.2.0 0.0.0.255 1.1.1.0 0.0.0.255 !end实验三:GRE VPN的配置环境:三台路由器串口相连,接口配置如图要求:在R1和R3之间建立GRE隧道,地址如图步骤一:接口配置连通性,R1(config)#int s0R1(config-if)#ip add 20.1.1.1 255.255.255.0R1(config-if)#no shR1(config-if)#int lo0R1(config-if)#ip add 10.1.1.1 255.255.255.0 →虚拟私有网络R1(config)#ip route 0.0.0.0 0.0.0.0 20.1.1.2 →上互联网的缺省路由ISP(config)#int s0 →ISP路由器虚拟互联网ISP(config-if)#ip add 30.1.1.1 255.255.255.0ISP(config-if)#cl ra 64000ISP(config-if)#no shISP(config-if)#int s1ISP(config-if)#ip add 20.1.1.2 255.255.255.0ISP(config-if)#cl ra 64000ISP(config-if)#no shR3(config)#int s1R3(config-if)#ip add 30.1.1.2 255.255.255.0R3(config-if)#no shR3(config-if)#int loo 0R3(config-if)#ip add 40.1.1.1 255.255.255.0→虚拟私有网络R3(config-if)#exitR3(config)#ip route 0.0.0.0 0.0.0.0 30.1.1.2→上互联网的缺省路由步骤二:测试哪些可达,哪些不可达R3#ping 10.1.1.1 →由于ISP没有私网的路由Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds:U.U.USuccess rate is 0 percent (0/5)R3#ping 20.1.1.1 →合法地址是能够通讯的Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 20.1.1.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 56/60/64 ms步骤三:实施GRE隧道技术R1(config)#int tunnel 0 →进入隧道接口R1(config-if)#ip add 100.1.1.1 255.255.255.0 →指定IP地址,两端要在一个网段R1(config-if)#tunnel source s0 →指定承载隧道的源和目的接口R1(config-if)#tunnel destination 30.1.1.2R1(config-if)#no shR1(config)#ip route 40.1.1.0 255.255.255.0 tunnel0 →为私有网络指路由走tunnel接口R3(config)#int tunnel 0R3(config-if)#ip add 100.1.1.2 255.255.255.0R3(config-if)#tunnel source s1 →互指源和目的R3(config-if)#tunnel destination 20.1.1.1R3(config-if)#no shR3(config-if)#exitR3(config)#ip route 10.1.1.0 255.255.255.0 tunnel 0 →指对端的私有网络步骤四:做PING测试R1#ping 40.1.1.1 →都已PING通,证明GRE隧道已建立Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 40.1.1.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 72/72/76 msR1#ping 10.1.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 72/72/76 ms步骤五:验证结果R1#show int tunnel 0Tunnel0 is up, line protocol is up →tunnel接口已经UPHardware is TunnelInternet address is 100.1.1.1/24R3#show int tunnel 0Tunnel0 is up, line protocol is upHardware is TunnelInternet address is 100.1.1.2/24R1#show int tunnel 0 accounting →tunnel接口的统计信息,包的统计Tunnel0Protocol Pkts In Chars In Pkts Out Chars Out IP 10 1000 10 1000R3#show int tunnel 0 accountingTunnel0Protocol Pkts In Chars In Pkts Out Chars Out IP 10 1000 10 1000步骤六:显示当前配置R1#show runhostname R1!interface Loopback0ip address 10.1.1.1 255.255.255.0!interface Tunnel0ip address 100.1.1.1 255.255.255.0tunnel source Serial0tunnel destination 30.1.1.2!interface Serial0ip address 20.1.1.1 255.255.255.0!ip route 0.0.0.0 0.0.0.0 20.1.1.2ip route 40.1.1.0 255.255.255.0 Tunnel0!EndISP#show runhostname ISP!interface Serial0ip address 30.1.1.1 255.255.255.0clockrate 64000!interface Serial1ip address 20.1.1.2 255.255.255.0clockrate 64000!endR3#show runhostname R3!interface Loopback0ip address 40.1.1.1 255.255.255.0!interface Tunnel0ip address 100.1.1.2 255.255.255.0tunnel source s1tunnel destination 20.1.1.1!interface Serial1ip address 30.1.1.2 255.255.255.0!ip route 0.0.0.0 0.0.0.0 30.1.1.2ip route 10.1.1.0 255.255.255.0 Tunnel0 !end实验四:静态VS.动态Crypto Map静态的crypto map条目的一个问题是,必须指定远程对等设备的IP地址.如果本地或者远程R动态获得它们的地址信息是,会变得非常困难.topology10.1.1.0/24-router1-172.16.171.10----172.16.171.20-router2-10.1.2.0/24Basic routeRouter1:ip route 0.0.0.0 0.0.0.0 172.16.171.20Router2:ip route 0.0.0.0 0.0.0.0 172.16.171.10IKE Phase I policyRouter1:crypto isakmp policy 1authentication per-sharedhash md5encryption 3desgroup 2crypto isakmp 6 key cisco address 172.16.171.20Router2:crypto isakmp policy 1authentication per-sharedhash md5encr 3desgroup 2crypto isakmp key cisco address 0.0.0.0 0.0.0.0IPSec Phase II policyRouter1:crypto ipsec transform-set cisco esp-des esp-sha-hmacaccess-list 101 permit ip 10.1.1.0 0.0.0.255 10.1.2.0 0.0.0.255Static Crypto Mapcrypto map vpn 10 ipsec-isakmpset peer 172.16.171.20set transform-set ciscomatch address list 101Router2:crypto ipsec transform-set cisco esp-des esp-sha-hmacDynamic Crypto Mapcrypto dynamic-map dynamap 10set transform-set ciscocrypto map vpn 10 ipsec-isakmp dynamic dynamapApply VPN ConfigurationRouter1:interface s0crypto map vpnRouter2:interface s0crypto map vpn实验五:IPSEC over GRE Configuration技术特点利用tunnel跑动态路由协议,ipsec over gretopology1.1.1.12.2.2.2| |Lo0 Lo0| |10.1.1.0/24-router1-172.16.171.10--------------172.16.171.20-router2-10.1.2.0 /24| || tunnel |----------------------------------------------------------Basic configurationRouter1:Interface tunnel 12ip add 192.168.100.1 255.255.255.0tunnel source 172.16.171.10tunnel dest 172.16.171.20router eigrp 100no aunet 1.1.1.0 0.0.0.255net 10.1.1.0 0.0.0.255net 192.168.100.0 0.0.0.255Router2:Interface tunnel 21ip add 192.168.100.2 255.255.255.0tunnel source 172.16.171.20tunnel dest 172.16.171.10router eigrp 100no aunet 2.2.2.0 0.0.0.255net 10.1.2.0 0.0.0.255net 192.168.100.0 0.0.0.255IKE Phase I policyRouter1:crypto isakmp policy 1authentication per-sharedhash md5encr 3desgroup 2crypto isakmp key cisco address 2.2.2.2 or 172.16.171.20Router2:crypto isakmp policy 1authentication per-sharedhash md5encr 3desgroup 2crypto isakmp key cisco address 1.1.1.1 or 172.16.171.10IPSec Phase II policyRouter1:crypto ipsec transform-set cisco esp-des esp-sha-hmacaccess-list 101 permit ip 10.1.1.0 0.0.0.255 10.1.2.0 0.0.0.255 crypto map cisco 10 ipsec-isakmpset peer 2.2.2.2 or 172.16.171.20set transform-set ciscoset pfsmatch address 101Router2:crypto ipsec transform-set cisco esp-des esp-sha-hmacaccess-list 101 permit ip 10.1.2.0 0.0.0.255 10.1.1.0 0.0.0.255 crypto map cisco 10 ipsec-isakmpset peer 1.1.1.1 or 172.16.171.10set transform-set ciscoset pfsmatch address 101Apply VPN ConfigurationRouter1:interface s0crypto map ciscointerface tu 12crypto map ciscoRouter2:interface s0crypto map ciscointerface tu 21crypto map cisconote:peer 设置为 1.1.1.1 or 2.2.2.2 时封装格式如下ip – gre – ip - esp – ip – datapeer 设置为 172.16.171.10 or 172.16.171.20 时封装格式如下ip – esp – ip – data实验6:GRE over IPSEC Configuration技术特点IPsec (ESP) tunnels only IP unicast trafficGRE encap non-ip and ip multicast or broadcast packets into ip unicast packets Using a GRE tunnel inside an ipsec tunnel uses only three SA (at maximum)topology10.1.1.0/24-router1-172.16.100.1----172.16.100.2-router2-10.1.2.0/24| || tunnel |-------------------------------------192.168.100.0/24Basic configurationRouter1:Interface tunnel 12ip add 192.168.100.1 255.255.255.0tunnel source 172.16.100.1tunnel dest 172.16.100.2router eigrp 100no aunet 10.1.1.0 0.0.0.255net 192.168.100.0 0.0.0.255Router2:Interface tunnel 21ip add 192.168.100.2 255.255.255.0tunnel source 172.16.100.2tunnel dest 172.16.100.1router eigrp 100no aunet 10.1.2.0 0.0.0.255net 192.168.100.0 0.0.0.255IKE Phase I policyRouter1:crypto isakmp policy 1authentication per-sharedhash md5encr 3desgroup 2crypto isakmp key cisco address 172.16.100.2Router2:crypto isakmp policy 1authentication per-sharedhash md5encr 3desgroup 2crypto isakmp key cisco address 172.16.100.1IPSec Phase II policyRouter1:crypto ipsec transform-set cisco esp-des esp-sha-hmac mode transportaccess-list 101 permit gre any anycrypto map cisco 10 ipsec-isakmpset peer 172.16.100.2set transform-set ciscoset pfsmatch address 101Router2:crypto ipsec transform-set cisco esp-des esp-sha-hmac mode transportaccess-list 101 permit gre any anycrypto map cisco 10 ipsec-isakmpset peer 172.16.100.1set transform-set ciscoset pfsmatch address 101Apply VPN ConfigurationRouter1:interface e0/0crypto map ciscoRouter2:interface e0/0crypto map cisco实验七:Ezvpn的配置环境:路由器(cisco)r1在一个公司的总部为EZVPN的server,远程internet用户要访问总部的内网,远程用户用的是cisco的EZVPN软件。

(整理)cisco实训项目案例(路由交换篇)-CCNA-CCNP-CCIE-实验项目.

实验1 路由器基础命令回顾一、实验目的通过本节的练习回顾、熟悉一期课程中涉及到的路由器的相关指令。

掌握路由器的基础配置。

二、实验需要的知识点一期路由器的基础知识。

三、实验步骤1、改写主机名。

把路由器的主机名改成:RouterA. 。

在全局模式下使用指令的关键字:hostname name2、配置密码。

进入特权模式的密码为cisco。

配置控制台的密码:cisco配置远程登录的密码:cisco在全局模式下使用指令的关键字:enable password password在全局模式下使用指令的关键字:line vty 0 4loginpassword password在全局模式下使用指令的关键字:line console 0loginpassword password3、配置时钟。

在全局模式下使用指令的关键字:clock set hh::mm::ss mm:dd:yy4、配置接口ip地址。

在路由器的环回接口配置ip地址:1.1.1.1/24 。

在e0接口上配置ip地址:192.1.1.1/24在全局模式下使用指令的关键字:interface interface在接口模式下使用指令的关键字:ip address ip address mask5、退出,有三种方法。

endexitlogout6、保存配置,有两种方法。

copy running-config stratup-configwrite7、停止域名解析查询。

在全局模式下使用指令的关键字:no ip domain lookup四、检测在特权模式下使用:show version2、在特权模式下使用:show interface {interface}3、在特权模式下使用:show flash4、在特权模式下使用:show running-config5、在特权模式下使用:show startup-config6、在特权模式下使用:show history7、在特权模式下使用:show clock8、ping 自己的环回口地址。

CCNP学习指南

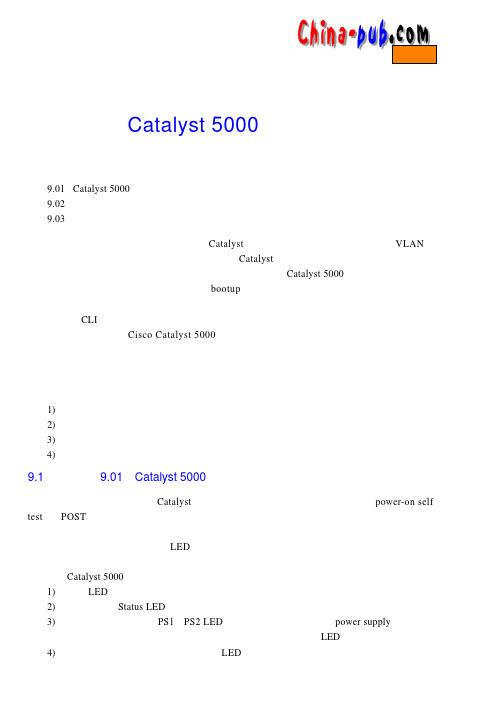

第9章Catalyst 5000交换机故障排除认证目标9.01 Catalyst 5000交换机的引导顺序9.02 物理层和数据链路层的故障排除9.03 排除网络层故障在前面几章中,我们已经学习了有关C a t a l y s t交换机的软件和硬件以及如何配置V L A N等方面的内容。

本章的主要目标是排除基于交换的C a t a l y s t网络故障。

故障排除是一门很复杂的学问,有着许许多多种可能性。

但这里,我们将着重介绍与Catalyst 5000系列交换机相关的故障排除。

这一章中,我们会介绍交换机的b o o t u p顺序以及在各阶段中出现的提示消息,并对这些消息进行详细的解释和说明,还会介绍该系列交换机的一些内置的诊断工具,并通过在命令行接口(C L I)状态下,通过一些其他的命令查看并诊断交换式网络的各种问题。

在前面已经介绍过Cisco Catalyst 5000交换机的一部分基本诊断命令,在大多数情况下,这些都是一般用途的诊断工具。

尽管如此,本章仍然要从一个不同的角度—也就是为了帮助网络正常启动并良好运行的角度,对这些命令再次进行分析。

本章后面一部分,会介绍与物理层、数据链路层和网络层的故障排除相关的内容。

排除故障时,通常应该采取的步骤是:1) 判定问题。

2) 收集故障现象和必要的数据。

3) 捕捉问题并进行故障隔离。

4) 解决问题,形成文字材料并归档,以便日后参考。

9.1 认证目标9.01:Catalyst 5000交换机的引导顺序和大多数网络设备一样,C a t a l y s t交换机也会按照一定的顺序进行加电自检(p o w e r-on self t e s t—P O S T)。

很好地理解正常操作期间交换机的各种动作,将有助于出现问题时进行故障排除。

由于交换机也有自己的操作系统软件,该软件会执行所有的诊断测试并启动各个模块。

交换机各个模块上亮起的不同的L E D表明了它的启动顺序,同时也是引导消息,这些都可以从与交换机的控制台端口相连接的终端上看到。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

show ip eigrp 2010 neighbor

2.neighbor s

2.1 AS

show ip eigrp 2010 neighbor

show ip protocols

EIGRP metric weight K1=1, K2=0, K3=1, K4=0, K5=0

R2: ip ospf hello-interval 5

通过如上命令进行接口下 OSPF的hello 发送间隔修改

*May 22 15:43:00.899: %OSPF-5-ADJCHG: Process 1, Nbr 1.1.1.1 on FastEthernet0/0 from FULL to DOWN, Neighbor Down: Dead timer expired

Timer intervals configured, Hello 10, Dead 40, Wait 40, Retransmit 5

oob-resync timeout 40

Hello due in 00:00:05

Index 1/1, flood queue length 0

Hardware is DEC21140, address is ca01.0c48.0000 (bia ca01.0c48.0000)

Internet address is 12.12.12.2/24

MTU 1500 bytes, BW 100000 Kbit, DLY 100 usec,

利用 router reflect 帮助 C 路由学习路由

区域

2.4.1 OSPF HAVE SAME ROUTER-ID

R2: router-id 1.1.1.1

Reload or use "clear ip ospf process" command, for this to take effect

*May 22 16:42:55.843: %OSPF-4-DUP_RTRID_NBR: OSPF detected duplicate router-id 1.1.1.1 from 12.12.12.1 on interface FastEthernet0/0

由于OSPF Router-id 相同导致的,结果是ospf adj

May 22 11:20:21.487: %DUAL-5-NBRCHANGE: IP-EIGRP(0) 2010: Neighbor 12.12.12.2 (Serial1/1) is up: new adjacency

R1: ip summary-add eigrp 2010 1.0.0.0 255.255.255.0

int s1/0

ip add 12.12.12.2 255.255.255.0 secondary

ip add 21.21.21.2 255.255.255.0

serial restart-delay 0

router eigrp 2010

net 21.21.21.0 0.0.0.255

如果看到如上消息意味着OSPF 进程已经形成了邻居关系

show ip protocols summary

index process name

0 connected

1 static

2 ospf 1

2.2 neighbor ts

2.2.1 hello /dead

2.3 hello send time /hold time mismatch

int s1/0

ip hold-time eigrp 20104

May 22 10:22:21.107: %DUAL-5-NBRCHANGE: IP-EIGRP(0) 2010: Neighbor 12.12.12.1 (Serial1/0) is down: Interface Goodbye received

多台路由器对同一网络的区域的宣告要一致

2.2.3 Authentication

int f0/0

ip ospf authentication

ip ospf authentication -key justech

debug ospf adj

R1: cle ip os procols

OSPF

2.1 ospf basic config

router ospf process

router-id x.x.x.x

network x.x.x.x x.x.x.x area id

*May 22 15:29:34.047: %OSPF-4-NORTRID: OSPF process 1 cannot start. There must be at least one "up" IP interface, for OSPF to use as router ID

2.2.4 stub area flag

骨干区域是不可以配置为特殊区域的 (stub nssa )

R2: area 0 stub

OSPF: Backbone can not be configured as stub area

router ospf 1

area 1 stub

show ip eigrp 2010 neighbors

在R1上加一个从地址,使其跟R2的主地址一样,相同子网,直接NO 多条命令

R1:show ip ei neighbors

network

3.1 宣告不精确

R1:net 1.1.1.0 255.255.255.255

修改宣告方式

3.2 由于过滤不精确导致宣告不成功

R1:access-list deny 1.1.1.0 0.0.0.255

router eigrp 2010

distribute-list 1 out s1/1

route configuration changed

关系不形成

更改 router-id 保证 router-id 不重复

2.4.2 OSPF MTU 问题

show int f0/0

FastEthernet0/0 is up, line protocol is up

汇总特性

突破常规,不一定按主类网地址汇总

1.1.1.0 255.255.255.0

1.1.2.0 255.255.255.0

可以汇总为:

1.1.0.0 255.255.0.0

当然也可以为: 1.0.0.0 255.0.0.0 标准准类路由

统一邻居的hello interval 最好统一到标准时间

Area id

*May 22 15:47:05.455: %OSPF-4-ERRRCV: Received invalid packet: mismatch area ID, from backbone area must be virtual-link but not found from 12.12.12.1, FastEthernet0/0

EIGRP标准配置

show run |brouter eigrp

router eigrp 2010

network 2.2.2.0 0.0.0.255

network 12.12.12.0 0.0.0.255

no auto-summary

May 22 10:03:01.427: %DUAL-5-NBRCHANGE: IP-EIGRP(0) 2010: Neighbor 12.12.12.1 (Serial1/0) is up: new adjacency

show ip eigrp 2010 neighbor

将计时器统一,或者将错误命令删除

eigrp broadcast ptp every 5 sec 60

EIGRP sec ip add

EIGRP 主从地址问题

eigrp 永远只使用接口主地址发送 Hello 消息,他要求直连设备必须在相同的子网

Gateway Distance Last Update

12.12.12.1 90 00:06:45

处理方法:重新配置,统一 AS NUMBER

metric changed K-value mismatch

EIGRP metric weight K1=1, K2=1, K3=1, K4=1, K5=1

reliability 255/255, txload 1/255, rxload 1/255

水平分割引起的路由不被学习问题

full mesh

建立full mesh 拓扑,增加IBGP PEER 数目让路由能够通过IBGP PEER

route reflect

当前路由器没有可用的激活接口IP当做 router-id 所以

ospf process 不能启用

*May 22 15:31:40.983: %OSPF-5-ADJCHG: Process 1, Nbr 1.1.1.1 on FastEthernet0/0 from LOADING to FULL, Loading Done

*May 22 16:04:50.751: %OSPF-5-ADJCHG: Process 1, Nbr 1.1.1.1 on FastEthernet0/0 from FULL to DOWN, Neighbor Down: Adjacency forced to reset

保持同一区域的区域宣称一致的,STUB,NSSA 或者都是普通

May 22 15:52:14.087: OSPF: Rcv pkt from 12.12.12.2, FastEthernet0/0 : Mismatch Authentication type. Input packet specified type 1, we use type 0