BT3下WPAP解全攻略。换字典、提取握手包、WIN下跑字典!

BT3替换字典及导出握手包

BT3下spoonwpa握手包导入/导出,字典的导入。

WINDOWS下破解握手包一、BT3下给spoonwpa导入新字典。

Usb 版BT3 在SPOONWPA 下,系统自带了一个文件名为wordlist.txt的字典文件,这个字典文件是在系统启动时解压生成的,存放在/USR/LOCAL/BIN/WIFISPOONFEEDER/SPOONW PA/LIB文件夹下。

有以下图页面的情况下可以进行更换字典文件操作更换字典文件具体操作方法:回到BT3系统桌面,依次进入/USR/LOCAL/BIN/WIFISPOONFEEDER/SPOONWPA/LIB用新字典替换掉“wordlist.txt”回到点击破解,这时就用的是自己新加的字典进行破解了。

{关于字典从哪里弄,可以上网搜些公认的好字典或者下载字典生成器自己做比如生日电话简单拼音单词字典等}二、BT3下spoonwpa握手包导入/导出。

在Usb 版BT3 运行SPOONWPA,系统会生成一个wscapture-01.cap 文件,这个握手包文件存放在/USR/LOCAL/BIN/WIFISPOONFEEDER/SPOONW PA/TMP文件夹下。

因为运行SPOONWPA 时系统会先将/USR/LOCAL/BIN/WIFISPOONFEEDER/SPOONWPA/TMP 文件夹下的文件清空(关机时也不能保存这个文件),所以涉及到必须要将握手包导出下次研究时再次导入的问题。

握手包导出:这个简单只要把wscapture-01.cap 文件拷贝出来存在别出就可以了。

握手包导入:只有当系统生成握手包文件且得到握手包后,“CRACKING”标签锁图标才会显示黄色的(可操作状态)、如下图,在这样情况下才能更换握手包文件但是但是重新运行SPOONWPA时,上次的握手包会被自动清除,“CRACKING”标签是灰色的不能直按进行操作,如下图这就需要让系统生成一个wscapture-01.cap文件,运行spoonwpa ”setting”按自身配置填好需要注意的是第三项MODE这次要填KNOWN VICTIM,这样就可以跳过"discovery"直接进行"handshake capture",如图任意输入二个MAC 地址,如“111111111111 和222222222222”,“VICTIM ESSID”框为“空”不用输,再点“LAUNCH AUTOMATED HANDSHAKE CAPTURE”按钮。

bt3破解大法

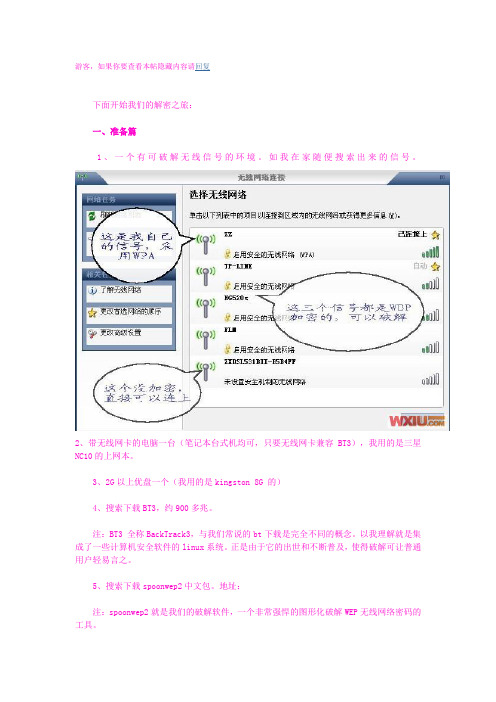

下面开始我们的解密之旅:一、准备篇1、一个有可破解无线信号的环境。

如我在家随便搜索出来的信号。

2、带无线网卡的电脑一台(笔记本台式机均可,只要无线网卡兼容BT3),我用的是三星NC10的上网本。

3、2G以上优盘一个(我用的是kingston 8G 的)4、搜索下载BT3,约900多兆。

注:BT3 全称BackTrack3,与我们常说的bt下载是完全不同的概念。

以我理解就是集成了一些计算机安全软件的linux系统。

正是由于它的出世和不断普及,使得破解可让普通用户轻易言之。

5、搜索下载spoonwep2中文包。

地址:注:spoonwep2就是我们的破解软件,一个非常强悍的图形化破解WEP无线网络密码的工具。

二、安装篇1、将优盘格式化,配置如下图,唯一要注意文件系统选为FAT32就可以了。

2、将刚才下载完成的bt3解压缩,复制到优盘,完成后会看到优盘目录下有两个文件夹,一个boot 一个BT3。

如下图:3、开始安装bt3系统。

点击开始-运行,输入CMD, 然后回车,进入命令行模式。

首先输入你优盘的盘符,我这里是h盘,输入h:然后回车,接下来输入 cd boot 回车,进入到boot文件夹下,最后 bootinst.bat 回车,就会开始安装BT3,如下图:然后安装会出现一个提示画面,我们别去管它,直接按任意键继续按任意键后,电脑会自动设置引导记录,整个过程大概10秒左右。

出现下面画面后,此优盘就可以引导系统进去bt3了。

4、集成spoonwep2软件。

首先把我们先前下载的spoonwep2解压缩,里面是六个扩展名为lzm的文件,将这六个文件复制到优盘\bt3\modules文件夹下,如图:三破解篇1、将安装好系统的优盘插入电脑,重启后进入bios,设置优盘为电脑第一启动顺序。

(这个如果没设置过,可以问一下其他人,或者在网上找找设置方法,每台电脑进入bios的方法也不同,如开机按F2,Del,F1等等)2、设置优盘启动后,电脑会自动带入我们进入bt3操作系统(如果出现界面选择,你要选择vesa mode),系统界面是这样的(漂亮吧):3、启动spoonwep2软件第一步:选择开始-backtrack->radio network analysis->80211->all->spoonwep2,跟windows操作一样启动spoonwep2后会看到选择网卡信息设置窗口,需要我们依次设置本地网卡接口,无线网卡芯片类型以及扫描模式,选择完毕后点next继续。

WPA抓包跑密教程

大家好,我是冰,由于很多的信号很强,但是后面都没有带WPS,怎么办呢,现在我给大家介绍一个简单的穷举抓包跑字典的办法来解决这个难题,

首先搜索信号,这个大家都会吧呵呵,

选择一个信号,点击启动,记住不是点击Reaver。

然后开始跑包,

抓到握手包后会给一个提示如下图

这里提示让选择一个密码,点OK 然后不用管它

然后会出现这个提示,继续点OK,下面弹出的画面关闭即可

随后会出现图下图的提示,继续OK

到虚拟机桌面,打开HOME,找到我们所需要的握手包

打开tmp文件夹,找到.CAP的文件,就是我们需要的包。

如下图

然后发送到U盘储存。

返回WIN系统桌面,打开EWSA这个程序

选择Options——语言——简体中文

导入我们刚刚获取的AP包:如下图

选择导入TCPDUMP文件

会提示是否有效如果提示的是“否”那说明我们的包没有正确的拷贝出来。

点击OK

随后我们设置字典。

选项——字典DIY,

这里我要说一下如果显卡好的话可以选择GPU选项这个功能,相对来说要快一些,

删除里面的内容——添加——导入我们的字典

完成后点击开始攻

好了这样密码就出来了!!!大家试试吧不懂得也可以问我,╰⋛⋋⊱⋋冰⋌⊰⋌⋚╯敬上。

蹭网工具WinAirCrackPack工具包BT3 (BackTrack 3)的使用介绍

蹭网工具WinAirCrackPack工具包\BT3 (BackTrack 3)的使用介绍破解静态WEP KEY全过程发现首先通过NetStumbler确认客户端已在某AP的覆盖区内,并通过AP信号的参数进行‘踩点’(数据搜集)。

NetStumbler 下载地址/downloads/通过上图的红色框框部分内容确定该SSID名为demonalex的AP为802.11b类型设备,Encryption属性为‘已加密’,根据802.11b所支持的算法标准,该算法确定为WEP。

有一点需要注意:NetStumbler对任何有使用加密算法的STA[802.11无线站点]都会在Encryption属性上标识为WEP算法,如上图中SSID为gzpia的AP使用的加密算法是WPA2-AES。

破解下载Win32版AirCrack程序集---WinAirCrackPack工具包(下载地址:/download/wireless/aircrack/WinAircrackPack.zip)。

解压缩后得到一个大概4MB的目录,其中包括六个EXE文件:aircrack.exe 原WIN32版aircrack程序airdecap.exe WEP/WPA解码程序airodump.exe 数据帧捕捉程序Updater.exe WIN32版aircrack的升级程序WinAircrack.exe WIN32版aircrack图形前端wzcook.exe 本地无线网卡缓存中的WEPKEY记录程序我们本次实验的目的是通过捕捉适当的数据帧进行IV(初始化向量)暴力破解得到WEP KEY,因此只需要使用airodump.exe(捕捉数据帧用)与WinAircrack.exe(破解WEP KEY用)两个程序就可以了。

首先打开ariodump.exe程序,按照下述操作:首先程序会提示本机目前存在的所有无线网卡接口,并要求你输入需要捕捉数据帧的无线网卡接口编号,在这里我选择使用支持通用驱动的BUFFALO WNIC---编号‘26’;然后程序要求你输入该WNIC的芯片类型,目前大多国际通用芯片都是使用‘Herme sI/Realtek’子集的,因此选择‘o’;然后需要输入要捕捉的信号所处的频道,我们需要捕捉的AP所处的频道为‘6’;提示输入捕捉数据帧后存在的文件名及其位置,若不写绝对路径则文件默认存在在winaircrack的安装目录下,以.cap结尾,我在上例中使用的是‘last’;最后winaircrack提示:‘是否只写入/记录IV[初始化向量]到cap文件中去?’,我在这里选择‘否/n’;确定以上步骤后程序开始捕捉数据包。

bt抓WPA握手包

抓WPA握手包的方法:

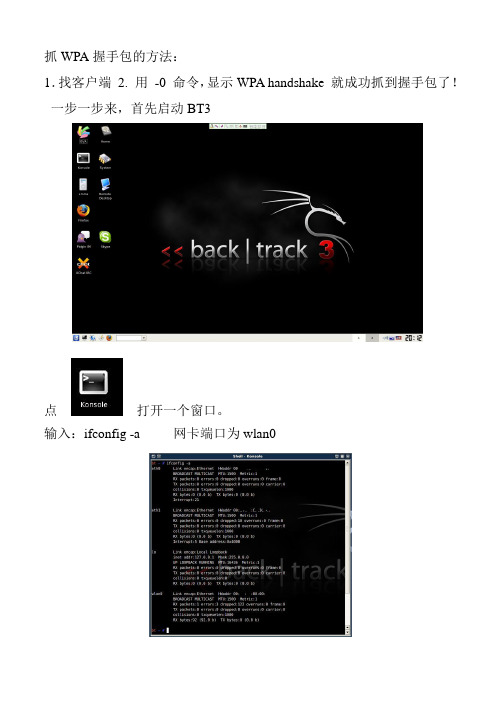

1.找客户端2. 用-0 命令,显示WPA handshake 就成功抓到握手包了!一步一步来,首先启动BT3

点打开一个窗口。

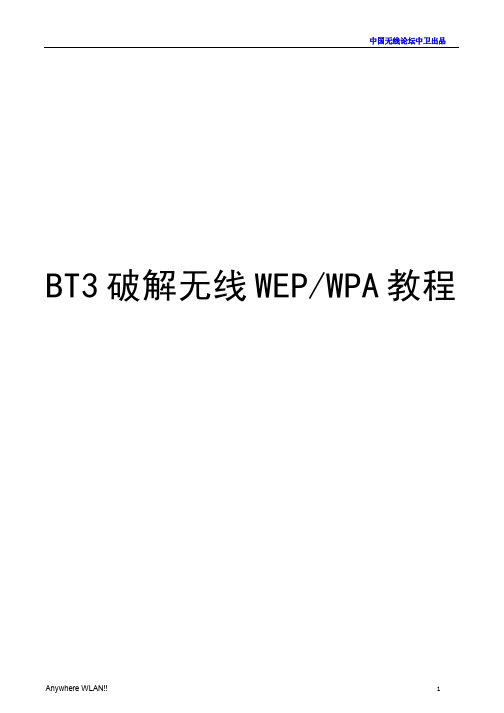

输入:ifconfig -a 网卡端口为wlan0

airodump-ng -w 123 --encrypt wpa wlan0

这个命令只显示WPA的,下面为客户端,图中的TP-LINK 42在1频道有客户端在。

记下AP的MAC 和合法客户端的MAC;

(当然也可以用spoonwpa 图形界面,寻找客户端,就是有√的)。

airmon-ng start wlan0 1

加载网卡监听在1频道

airodump-ng -w 123 -c 1 wlan0

抓包,存为文件名为123

aireplay-ng -0 10 -a 00xxxxxxxx42 -c 00xxxxxxxxxx wlan0

前面为AP的MAC,后面的为合法客户端的MAC。

不断重复-0命令,直到在最上端的左上角出现WPA handshake为止。

点桌面上的,里面有123.cap 文件,就是握手包,复制,再点

找一个储存介质,就是硬盘,粘贴到根目录下。

一定要粘贴到硬盘,不然重启,握手包就不见了。

用spoonwpa抓包在/usr/local/bin/wifispoonfeeder/spoonwpa/tmp 路径下。

下面就可以在win下用EWSA挂字典破解了!。

BT3研究学习无线WEP和WPA增加版教程

BT3破解无线WEP/WPA教程声明:任何不经别人同意而进入别人网络都是非法和不道德的行为。

本教程用于学习和交流,如要实验请拿自已的AP开刀!!题记:本人是中国无线论坛/的ID“中卫”,无线安全版块是本论坛一个特殊而重要的版块,我们一直非常努力的想把这个板块做好。

作为板块现阶段的的一个重点就是无线WEP 和WPA的破解内容。

我根据各位坛友的教程和自己的理解整理编辑成这篇《BT3破解无线WEP/WPA教程》。

由于本人也是初学者,缺乏专业的理论知识,因此文中不免存在理解的偏差甚至错误,希望各位朋友指正。

最后希望更多的朋友参与到教程的整理和编辑中,不断把教程修正和完善。

如果对教程有任何意见和建议,欢迎各位到论坛提问和交流。

谢谢!!中卫08年7月13日开放式WEP破解1.装备:IMBX60笔记本(内置Intel3945无线网卡)、BT3的U盘系统(需用syslinux命令来指定启动BT3的盘符)2.用户名:root密码:toor,进入图形界面:startx。

启动BT3后,(启动黑屏:xconf再输入startx) 3.加载3945网卡的驱动。

打开一个shell输入modprobe –r iwl3945卸载原来的网卡驱动输入modprobe ipwraw 加载可监听的网卡驱动注:不同的网卡有不同的加载方式LINUX驱动是通过模块进行加载的,可以用lsmod来查看机器已加载的模块然后可以通过modinfo ipwraw(模块名)来查看所加载驱动模块的版本信息最新的ipwraw的版本是ipwraw-ng-2.3.4-04022008.tar.bz2的。

最新的版本需要设置rate为1M设置命令为iwconfig wifi0 rate 1M这个版本的驱动支持3945无线网卡发射功率得设置,命令如下iwconfig wifi0 txpower 16(TXPOWER是你想设置的值min=-12 and max=16,单位为dBm)参数on/off可以打开和关闭发射单元,auto和fixed指定无线是否自动选择发射功率。

angwlan最新WPA破解全攻略

anywlan “” 关于 WPA加密安全性的探讨无线路由 WiFi 信号安全性测试请大家一定要用自己的 路由,不要把本文的方法用到破解他人的密码有可能涉及到 违法行为。

今天我就来说下用 spoonwpa 获得握手包后更换 BT3 的字典和 提取.cap握手包再用WinAircrackPack挂字典在WIN系统下破解 首先启动 BT3用 ifconfig–a 命令查看到端口为 wlan0输入 spoonwpa 启动 spoonwpa 工具第一项输入 ifconfig–a 命令查到的端口号 wlan0,后2 项照图选择就可以了。

点 LAUNCH 开始扫描WPA加密的信号正在扫描………………………..WPA的破解必须要有合法的无线客户端才能进行下去,就是选择 LIS 带钩的信号!选中要破解的信号及这个信号下的合法无线客户端点击 LAUNCH 开始获取握手包正在攻击选择的客户端………….出现金色的锁就是得到了握手包有时候客户端和路由的信号弱或者客户端没有活动很难得到握手包!现在我们插入 U盘拷贝出握手包留着以后学习用 WinAircrackPack在 WIN 系统下破解 插入 U盘后并安装 U盘的驱动驱动安装完成点确定就可以在 BT3 下打开 U盘了U盘里的中文文件夹有乱码……………………呵呵!在 usr/local/bin/wifispoonfeeder/spoonwpa/tmp下就可以找到握手包 wscapture01.cap将 wscapture01.cap拷贝到 U盘备用现在我们接着用 BT3 自带的字典破解我们刚才得到的握手包 点击那个金色的锁正在破解中……………………..破解过程中 CPU的占用到了 100%20 分钟过去了……………………..26 分钟过去了…………………………我耐性不好等不下去了,决定点 ABORT 停止用 BT3 自带的字典破解,换上我自己生成的 生日字典按图中的路径找到 wordlist.txt 文件将自己生成的字典文件更名为 wordlist.txt 并替换 BT3 自带的字典从 U盘拷贝 wordlist.txt 到 BT3然后在点击金色的锁继续用自己生成的“生日字典”在 BT3 下破解 WPA的密码很快密码就出来了,果然是个生日密码 呵呵!KEY FOUND! 的后面显示的就是WPA的密码 19760810根据上面的实战大家可以看出 WPA 的加密只要有合理的字典一样可以很快就破掉的, 所以我们只要根据中国人特点生成有针对性的字典就可以了!1、一般有常用的弱密码如1234567890 和常用的英文单词2、生日密码也是大家用的最多的密码3、在就是手机号做密码4、根据当地的座机号的位数和起始数生成电话密码字典给大家介绍几个好用的字典生成工具,可以生成很多种类的字典!下面我以“黑刀超级字典生成器”做个生日字典给大家看看!大家应该看到了吧,生日字典很小但作用却非常大!手机字典和座机字典就要根据自己的实际情况来制作了,我就不在做详细的介绍了!下面在介绍 WinAircrackPack 在 WIN 系统下挂字典的破解 运行 WinAircrack并选择英语无线路由 WiFi 信号安全性测试请大家一定要用自己的 路由测试,不要把本文的方法用到破解他人的密码有可能涉 及到违法行为。

打破wpa加密的神话:windows7下VM虚拟机BT3抓包 挂字典爆破

第一步:虚拟机启动BT3 接入RTL8187芯片的网卡输入ifconfig –a 查看网卡我的网卡是WLAN 0 如图1:第二步:输入spoonwpa弹出spoonwpa的jave窗口如图2:第三步:在弹出的spoonwpa JA VE窗口内NET CARD选WLAN 0DRIVER 选NORMALMODE 选UNKNOWN VICTIM 选好后点NEXT下一步如图3:第四步:选择扫描频道这里建议全频扫描直接点LAUNCH按钮进行扫描如图4:第五步:等待扫描结果根据网卡的天线和离无线路由AP的距离决定时间的长短耐心等待如图5:第六步:处理扫描出的结果参考图6要想成功破解必须满足以下几个条件:A: 信号要强(POW那一栏图中紫色圈住地方) 弱的建议你改装天线增强网卡接收功率如何改装自行百度去B: 必须有数据包(图中紫色圈住地方DATE栏)数字越大越好一直为0的建议改天等它有数据包的时候在破解C: 最好有客户端(图中紫色圈住地方CLIS 栏)打勾的表示有客户端从上面的图我们可以看扫描出二个无线AP 其中一个就在附近信号比较好能够满足我们的条件我们就拿他开刀!第七步:选择攻击的对象参看图7选择能够满足我们条件的那个我们点击它然后在下面查看哪一个网卡的信号比较强和数据包比较多经过查看我们选择一个最好的点击它一下如图红圈内发白的地方然后点击selection ok按钮(图中紫色圈住的地方)第八步:开始获取握手包如下图直接点击图中红圈的按钮!第九步:获得握手包参看下图如果成功获取握手包会出现图中紫色圈住的地方的金色标志第十步:直接攻击破解图中紫色圈住的地方为BT3自带的字典文件的位置我们可以通过U盘拷贝我们自己的字典替换自带的字典或者直接点击红色圈住地方按钮直接破解直到最下面出现found key第十一步:提取获得的握手包到windows下挂字典暴力破解首先插上U盘虚拟机作如下设置:如图把U盘连接到虚拟机使用不知道如何操作请自行baidu打开U盘挂载然后提取握手包握手包地址:/usr/local/bin/wifispoonfeeder/spoonwpa/tmp内里面的wscapture-01.cap就为握手包如下图复制进u盘内然后把U盘连接到主系统内把握手包复制到硬盘内如下图第十二步:利用EWSA这个软件进行挂字典爆破!打开EWSA这个软件首先导入数据------导入AP目标数据文件在弹出的对话框内找到存放握手包文件的路径选择握手包选好字典文件然后点开始攻击看你字典文件的大小以及机器的性能如果你机器四核的CPU加支持GPU运算的高性能显卡恭喜你你的速度爽死了慢慢等结果多试验几个字典文件。

BT3破解无线WEP和WPA傻瓜版教程+Bt3下载地址

BT3破解无线WEP和WPA傻瓜版教程+Bt3下载地址本无线网络密码破解傻瓜图文教程只做技术交流之用,提醒各位注意无线网络安全性,请勿用于其他用途,否则后果自负。

前言:面对电脑搜索到的无线网络信号,你是否怦然心动?但看到一个个“启用安全的无线网络”你是否又感到有一丝遗憾。

本人作为一个心动+遗憾的代表,充分发挥主观能动性,总算学有所成,终于能成功无线密码,这份成功的喜悦不敢独享,写下该篇教程。

注:1、本文针对的无线破解是指wep的破解,wpa破解现在仍是技术难题,不在本文讨论之列,如果你家无线路由需要加密,为保障安全也请采用wpa模式。

如果你不知道何谓wep、wpa,请百度一下,会给你一个专业的回答。

最简单的解释就是无线信号的密码,后者比前者加密程度高。

2、本文力求以傻瓜式、菜鸟式的方法解决问题,适合像我一样不懂的菜鸟。

下面开始我们的解密之旅:一、准备篇1、一个有可破解无线信号的环境。

如我在家随便搜索出来的信号。

2、带无线网卡的电脑一台(笔记本台式机均可,只要无线网卡兼容BT3),我用的是三星NC10的上网本。

3、2G以上优盘一个(我用的是kingston 8G 的)4、搜索下载BT3,约900多兆。

注:BT3 全称BackTrack3,与我们常说的bt下载是完全不同的概念。

以我理解就是集成了一些计算机安全软件的linux系统。

正是由于它的出世和不断普及,使得破解可让普通用户轻易言之。

5、搜索下载spoonwep2中文包。

地址:注:spoonwep2就是我们的破解软件,一个非常强悍的图形化破解WEP无线网络密码的工具。

二、安装篇1、将优盘格式化,配置如下图,唯一要注意文件系统选为FAT32就可以了。

2、将刚才下载完成的bt3解压缩,复制到优盘,完成后会看到优盘目录下有两个文件夹,一个boot 一个BT3。

3、开始安装bt3系统。

点击开始-运行,输入CMD, 然后回车,进入命令行模式。

首先输入你优盘的盘符,我这里是h盘,输入h:然后回车,接下来输入cd boot 回车,进入到boot文件夹下,最后bootinst.bat 回车,就会开始安装BT3。

BT3破解无线路由密码过程详解(第二篇:U盘版)

蹭网必备:BT3破解无线路由密码过程详解(第二篇:U盘版)BT3安装在硬盘上的,操作起来比较麻烦。

今天帖子的方法是将BT3安装在U盘或者SD卡上。

不明白BT3和无线信号密码破解是怎么回事的先自己百度一下吧,在这里就不详细介绍原理了。

本帖的思路:在U盘(或者SD卡)上安装BT3系统,从U盘启动进入BT3,利用Spoonwep2来破解wep 加密的无线信号。

====要求====1. 你的无线网卡比如支持BT3破解才可以,你可以对照附件中的列表查看自己的无限网卡是否支持bt3破解:BT3支持列表:1 Wireless Cards And Drivers2 Tested Card List2.1 PCI2.1.1 Asus WL-138g v22.1.2 Belkin F5D80012.1.3 CNet CWP-8542.1.4 Dlink DWL-AG5302.1.5 Dlink DWL-G5202.1.6 Dlink DWL-G5502.1.7 Dlink DWL-G5102.1.8 Foxconn WLL-33502.1.9 MSI PC60G2.1.10 Netgear WG311T2.1.11 Netgear WPN3112.1.12 SMC SMCWPCI-G2.2 Mini PCI (Built in)2.2.1 Broadcom BCM4306 802.11b/g (rev 3)2.2.2 Broadcom BCM4318 802.11b/g2.2.3 IBM AR5212 802.11abg NIC (rev 01)2.2.4 IPW21002.2.5 IPW22002.2.6 WN360G2.3 Mini PCIe (Built in)2.3.1 Broadcom BCM4311 802.11b/g2.3.2 IPW39452.3.3 IPWRAW (IPW3945 Monitor + Inject)2.3.4 IPW4965/IWL4965 agn2.3.5 Gigabyte GN-WS50G b/g2.4 PCMCIA Cards2.4.1 3COM 3CRWE154G72 v12.4.2 3COM 3CRPAG175B with XJACK Antenna2.4.3 Agere Systems ORiNOCO GOLD PC Card Classic 2.4.4 AirLink101 AWLC41302.4.5 ASUS WL100G2.4.6 Belkin F5D6020 v32.4.7 Belkin F5D7010 V10002.4.8 Belkin F5D7010 V3000UK2.4.9 Belkin F5D7010 V50002.4.10 Belkin F5D7010 V60002.4.11 Belkin F5D70112.4.12 Buffalo WLI-CB-G54HP2.4.13 Cisco AIR-LMC3502.4.14 Cisco AIR-PCM350-T2.4.15 Cisco Aironet AIR-CB21AG-A-K92.4.16 Dlink DW A-6452.4.17 Dlink DWL-650+2.4.18 Dlink DWL-G6502.4.19 Dlink DWL-G630,650+/-2.4.20 Dlink DWL-G650M2.4.21 Dlink DWL-G650+2.4.22 D-Link WNA-13302.4.23 Enterasys Roamabout 802.11 DS High Rate2.4.24 Gigabyte GN-WM01GT AirCruiserG Mach G 2.4.25 Lucent Technologies Orinoco Silver2.4.26 Linksys WPC11v42.4.27 Linksys WPC11v42.4.28 Linksys WPC54G v32.4.29 Motorola WN825G v22.4.30 NetGear MA4012.4.31 NetGear WPN5112.4.32 NetGear WPN511 - Range Max2.4.33 NetGear WG511T2.4.34 NetGear W AG511v22.4.35 NetGear WG511 v12.4.36 NetGear WG511v22.4.37 Netgear WG511U2.4.38 NetGear WPN511GR2.4.39 Netgear WPNT5112.4.40 PROXIM ORiNOCO 802.11b/g Gold (Model: 8470-WD)2.4.41 Senao NL-2511CD PLUS EXT22.4.42 Senao Sl-2511CD Plus EXT22.4.43 Senao SL-2511 CD PLUS (the one w/o external connectors)2.4.44 Sitecom WL-100b2.4.45 SMC 2532W-B2.4.46 SMC SMC2536W-AG2.4.47 SMC WCB-G2.4.48 SWEEX LW051 ver:1.02.4.49 TP-link SuperG&eXtended Range 108M Wireless Cardbus Adapter(TL-WN610G) 2.4.50 TP-link eXtended Range 54M Wireless Cardbus Adapter (TL-WN510G)2.4.51 Ubiquiti SRC2.4.52 Wistron WLAN 802.11a/b/g Cardbus CB9-GP2.4.53 X-Micro WLAN 11g PCMCIA Card (XWL-11GPAG)2.4.54 ZCom XI-325HP+2.4.55 Zyxel ZyAIR G-100 PCMCIA Card (FCC ID:N89-WE601l)2.5 USB Dongles2.5.1 Airlink101 AWLL30262.5.2 ALFA Networks AWUS036H2.5.3 ALFA Networks AWUS036S2.5.4 ASUS WL-167G2.5.5 A VM Fritz!Wlan USB V1.12.5.6 Belkin F5D7050 V12.5.7 Belkin F5D7050 (4000 series)2.5.8 Belkin F5D7050B2.5.9 Belkin F5D70512.5.10 Buffalo Airstation G54 WLI-U2-KG54-AI (2A)2.5.11 Chiefmax2.5.12 D-Link DWL 122 (USB) F/W3.2.1 H/W A12.5.13 D-Link DWL G122 (USB) F/W 2.03 B12.5.14 D-Link WUA-13402.5.15 Edimax EW-7317UG2.5.16 Edimax EW-7318USG2.5.17 Linksys WUSB54g v42.5.18 Linksys WUSB54GC2.5.19 MicroEdge MEG55A Wireless-G USB Dongle2.5.20 NetGear WG111v22.5.21 NetGear WG111T2.5.22 Netopia ter/gusb-e2.5.23 OvisLink Evo-w54usb2.5.24 SafeCom SWMULZ-54002.5.25 ZyDAS 12112.5.26 SMCWUSB-G EU2.5.27 MSI US54SE2.5.28 Hawking HWUG1目前已知支持bt3破解的几款上网本有:701,900,900HA等,不支持的有:联想S10,EeePC 1000H2. 要求你要破解到无线信号为wep加密(不能是wap),这个在破解的过程中能看出来是wep加密还是wap加密的。

利用EWSA跑字典破解操作步骤

利⽤EWSA跑字典破解操作步骤

利⽤EWSA跑字典破解操作步骤

操作步骤简述:先在CDLinux中抓到包之后,⽤U盘(也可以存⼊硬盘中)将握⼿包⽂件复制出来,再⽤⼀台⾼性能的电脑(性能越⾼跑字典越快)在Windows系统运⾏EWSA跑字典破解这个握⼿包找出密码。

详细操作步骤:(例如:我要抓包破解名为TPJIN这个路由器)

1、如下图所⽰,当你抓到包之后,单击“Cancel”按钮就⾏了。

2、打开桌⾯上的“⽂件系统”

3、单击“tmp”⽂件夹

4、插⼊U盘,U盘将⾃动打开,将⽂件“EC-17-2F-85-33-9E_handshake.cap.wkp”复制到U盘

5、弹出U盘:

6、⽤另⼀台⾼性能的电脑进⼊windows系统,打开这个⽂件夹:

7、双击安装包,安装该软件

8、按照以下步骤执⾏:

9、输⼊注册码,在这个⽂件中有注册码:

10、去掉下图中的钩,因为你现在运⾏这个程序是英⽂版的,需要先汉化⼀下(看后⾯)。

11、安装好该软件之后,桌⾯没有⾃动⽣成快捷⽅式,你需要创建快捷⽅式:

将以下这个汉化⽂件复制到该程序安装的⽬录下

12、第⼀次进⼊为英⽂版,如下图选择语⾔为简体中⽂

13、单击“打开项⽬”按钮

14、在U盘或硬盘中找到刚才那个握⼿包⽂件

15、单击路由“TPJIN”前⾯⼩正⽅形,把它钩上。

bt3及spoonwep2教程,破解无线网密码

BT3圖片教程破解無線網路密碼本無線網路密碼破解傻瓜圖文教程只做技術交流之用,提醒各位注意無線網路安全性,請勿用於其他用途,否則後果自負。

前言:面對電腦搜索到的無線網路信號,你是否怦然心動?但看到一個個“啟用安全的無線網路”你是否又感到有一絲遺憾。

本人作為一個心動+遺憾的代表,充分發揮主觀能動性,總算學有所成,終於能成功無線密碼,這份成功的喜悅不敢獨享,寫下該篇教程。

注:1、本文針對的無線破解是指wep的破解,wpa破解現在仍是技術難題,不在本文討論之列,如果你家無線路由需要加密,為保障安全也請採用wpa模式。

如果你不知道何謂wep、wpa,請百度一下,會給你一個專業的回答。

最簡單的解釋就是無線信號的密碼,後者比前者加密程度高。

2、本文力求以傻瓜式、菜鳥式的方法解決問題,適合像我一樣不懂的菜鳥。

以下兩個列表分別是經過測試可用BT3進行破解無線網路的無線網卡和筆記本,請大家對照一下,其實沒有你自己網卡的型號也無所謂,可以試一下。

筆記本型號/index.php/HCL:Laptops網卡型號/index.php/HCL:Wireless 下面開始我們的解密之旅:一、準備篇1、一個有可破解無線信號的環境。

如我在家隨便搜索出來的信號。

2、帶無線網卡的電腦一台(筆記本臺式機均可,只要無線網卡相容BT3),我用的是DEL1400的上網本。

3、2G以上優盤一個(我用的是kingston 4G的)4、搜索下載BT3,約900多兆。

下載地址:http://cesium.di.uminho.pt/pub/backtrack/bt3final_usb.iso注:BT3 全稱BackTrack3,與我們常說的bt下載是完全不同的概念。

以我理解就是集成了一些電腦安全軟體的linux系統。

正是由於它的出世和不斷普及,使得破解可讓普通用戶輕易言之。

5、搜索下載spoonwep2中文包。

下載地址:http://119.147.41.16/down?cid=939A75C3CA148C7CDC90A23A7F59EF37B95A1FCC&t=2&f mt=&usrinput=spoonwep2&dt=2002000&ps=0_0&rt=0kbs&plt=0注:spoonwep2就是我們的破解軟體,一個非常強悍的圖形化破解WEP無線網路密碼的工具。

WPA跑字典破解方法

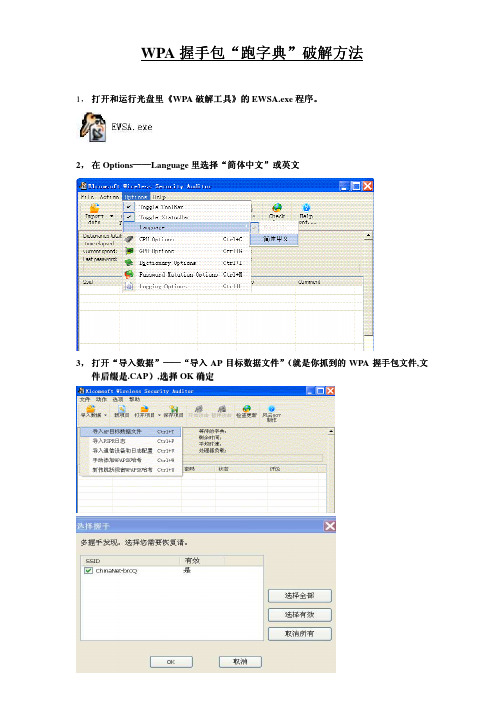

1,打开和运行光盘里

程序。

破解工具》》的EWSA.exe程序

打开和运行光盘里《《WPA破解工具

里选择““简体中文

简体中文””或英文

2,在Options——Language里选择

目标数据文件””(就是你抓到的WPA握手包文件,文导入数据””——

——““导入AP目标数据文件

3,打开

打开““导入数据

件后缀是.CAP),选择OK确定

4, 在“选项选项””————““新建字典选项新建字典选项””里,选择选择““添加添加””按钮按钮,,添加一个或多个密码字典

下面的字典可以同时选择几个字典。

光盘里的《WPA 破解工具》_《字典》文件夹里有一个wordlist.txt 的字典是我们常用的,先选择它来破解(如果之前已经用BT10破解没出密码,该字典不要再使用了,因为BT10的字典就是这个wordlist.txt )。

如果不行,可以选择光盘里的《WPA 破解工具》里的《WPA 字典》文件(解压缩后使用),也可以使用光盘里的《WPA 破解工具》里的字典生成工具来生成字典。

提示:字典太小字典太小,,密码不好破密码不好破;;字典太大字典太大,,破解时间太长破解时间太长。

所以选择字典很重要

所以选择字典很重要。

最好用速度快的台试机电脑运行“跑字典”,效率会相对高一点。

选择好字典后,选择““OK ”

5, 选择选择““开始攻击开始攻击””,开始破解密码

的窗口。

表格里会显示具体的密码

表格里会显示具体的密码。

密码已恢复””的窗口

弹出““密码已恢复

密码出来后的显示画面。

弹出

6,密码出来后的显示画面。

无限网络破解全攻略七之EWSA跑包与字典

七、无限网络破解全攻略七之EWSA跑包与字典首先,你需要有握手包(后缀为.cap),是之前你用水滴或奶瓶抓到的握手包,其次,跑包需要跑包软件和字典,本人用的EWSA软件,里面有EWSA4.0和5.0两个版本,使用方法差别不大,建议用5.0版本xp系统下使用;字典的自制不难,而且每个需要的字典也不同,这里就不教大家了,自己去琢磨吧!下面就开始教大家怎么跑包了:第一步,打开文件夹,双击“EWSA”图标打开程序第二步,点击“选项-CPU选项”出现以下页面点击“OK”第三步,点击“选项-GPU选项”,出现以下页面点击“OK”第四步,点击“导入数据-导入Tcpdump文件”,然后选择握手包,点击“打开”如果出现以下页面不用理会,点击“确定”第五步,握手包要显示“有效”才能进行跑包,将有效的握手包打钩点击“OK”第六步,点击“选项-字典DIY-字典设置-字典选择”,点击“新增”选择好你想要跑包的字典,然后点击“OK”(注意红圈里的方框要打钩!)第七步,点击“选项-字典DIY-字典设置-密码变化选项”,选择“禁用”后点击“OK”(注:这里选择禁用密码变动时为了让跑包的速度快些,只测试你加入的字典,当然你也可以选择密码变动,这样的好处就是增加测试字典容量,使测试密码变得更多,但坏处就是速度跑包变慢了!)第八步,将SSID下的方框打钩,点击“开始测试-字典设置”,然后就是等待。

如果以下页面那就恭喜你啦!如果你觉得中途想要停止跑包的话,可以点击“储存项目”保存跑包进度,下次直接点击“打开项目”选择你之前保存的项目接着跑!如果你最后还是没有跑出密码,说明你的字典没有这个握手包的密码,你需要换字典再跑!最后,本人给跑字典的各位一些忠告:首先,跑字典找密码需要一点点运气,如果密码是弱智的简单,那你跑出密码的可能性会很高,如果密码是很复杂的,那你跑出密码的几率就小很多了,因为复杂的密码对字典的要求就很高;其次跑字典是很伤电脑,程序运作起来,cpu占用时近100%,你无法用电脑干其他事,显卡的温度会升得很高,容易烧坏;最后是如果你的电脑配置一般,那么跑包的时间是你伤不起的!!。

Usb版BT3用SPOONWPA研究学习WPA更换字典和握手包的方法图解

Usb版BT3用SPOONWPA研究学习WPA更换字典和握手包的方法图解研究学习WPA关键是二个问题。

其一是要生成一个握手包文件(*.cap),取到握手包数据。

其二是要有一个字典文件(*.txt)。

在实际操作过程中会出现这样的情况。

一是要导出握手包文件(因一时无法完成研究学习WPA),等下次再继续研究学习时,导入握手包文件。

这就要做导入导出握手包文件的操作。

二是一个系统自带字典文件不能解决WPA问题,需要用自编的字典文件进行研究。

因为字典文件是*.txt文件,因此这个字典可以根据实际情况自已编写,研究学习时可以更换不同的字典。

下面就图解详说Usb版BT3在SPOONWPA下更换握手包和字典的操作。

一、更换字典操作。

Usb版BT3在SPOONWPA下,系统自带了一个文件名为wordlist.txt的字典文件,这个字典文件是在系统启动时解压生成的,存放在/USR/LOCAL/BIN/WIFISPOONFEEDER/SPOONWPA/LIB文件夹下。

在下图页面的情况下可以进行更换字典文件。

更换字典文件按如下操作。

1、回到图标桌面(如下图),点开HOME图标(以下均按红线框内操作。

)三恩无线论坛三恩无线论坛2、 点下图红线框内图标(向上一级文件夹)。

3、 出现下图时,点开USR 文件夹三恩无线论坛4、 点开LOCAL 文件夹5、 点开BIN 文件夹三恩无线论坛6、 点开WIFISPOONFEEDER 文件夹7、 点开SPOONWPA 文件夹三恩无线论坛8、 点开LIB 文件夹9、 下图红线框内的文件wordlist.txt 就是字典文件。

10、三恩无线论坛三恩无线论坛11、 改名后的字典文件 “wordlist.txt ”。

12、 回到SPOONWPA 页面,点红线框内按钮继续研究。

13、运行情况如下图,现在系统就是用自已的字典文件进行研究了。

这个字典不行还可以再换一个………换N 个都可以。

能不能研究出来就看你的字典文件好不好用了,不能责怪SPOONWPA研究不出来的。

BT3下破解WPA、WPA2

wep密码早已不再安全了很多软件都可以轻易把它破解出来(具体教程参见本人其他文章)所以更多的人选择了安全系数更高的WPA甚至WPA2加密方式,这样难道我们广大的蹭网一族只能寄希望于有人不设密码或使用简单的WEP密码?额,太悲观了,我们要主动出击!下面将给出WPA、WPA2在BT3下的破解方式。

(不过WPA、WPA2破解还是不要抱太大希望,首先CLIS即客户端必须要在线,其次要成功抓取破解的数据包-即握手包,再次即使成功获取握手包,能不能破解出密码也取决于字典好坏与运气等因素)BT3下破解WPA、WPA2需要用到spoonwpa软件,具体操作可以参见本人spoonwep2的使用教程,两者操作方法大同小异,只是wpa破解比wep多了一步获取握手包的步骤,并且wpa破解必须要在有客户端CLIS的情况下才可以进行!为方便懒人还是把WPA、WPA2教程给出来吧~1.集成spoonwpa并启动BT3。

具体操作方法和spoonwep2一样,把解压得到的lzm文件拷贝到X\bt3\modules目录下2.启动spoonwpa。

在窗体中输入spoonwpa后回车或用从菜单里点击启动3.设置。

(按照自己情况依次选好,不会的看spoonwep2教程不细说了)4.扫描。

并选定目标AP(必须要有CLIS才可以进行下一步)。

5.获取握手包。

点击SELECTION OK后,出现以下画面。

再点击LAUNCH AUTOMATED HANDSHAKE CAPTURE获取握手包过程中6.破解。

抓到握手包后,自动弹出以下画面点击中部“金色锁”开始自动破解。

下面是破解过程运气好的话可以成功破解,如图在WINDOWS XP系统里利用VMware虚拟机启动BT3破解无线WEP和WPA傻瓜版教程!一、准备工作1、下载 VMware 虚拟机!虚拟机里运行BT3可以避免硬件兼容性问题启动不了的情况内。

如果不想用虚拟机启动BT3,可以直接刻录BT3光盘从光盘启动电脑破解的人跳过次步骤!(虚拟机只支持USB网卡,内置网请用别的方法启动BT3!)2、准备一张USB接口的无线网卡推荐几块我用过的无线网卡,按信号强度排名。

无线wifi BT2 BT3 BT6 BT12 PJ WPA

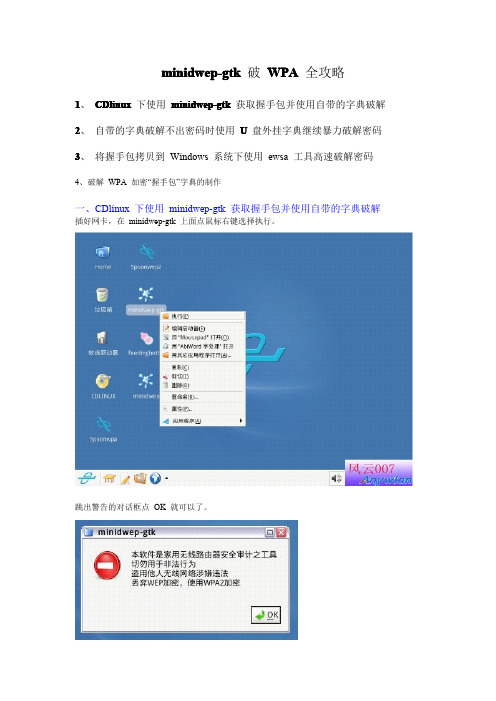

minidwep--gtk破WPA全攻略minidwep1、CDlinux下使用minidwepminidwep--gtk获取握手包并使用自带的字典破解2、自带的字典破解不出密码时使用U盘外挂字典继续暴力破解密码3、将握手包拷贝到Windows系统下使用ewsa工具高速破解密码4、破解WPA加密“握手包”字典的制作一、CDlinux下使用minidwep-gtk获取握手包并使用自带的字典破解插好网卡,在minidwep-gtk上面点鼠标右键选择执行。

跳出警告的对话框点OK就可以了。

点OK后出现设置的窗口把加密方式修改为“WPA/WPA2”,然后点“扫描”。

扫描到一个WPA2的信号并且有一个无线客户端在线。

点击“启动”开始攻击无线客户端……..如果没有客户端在线就点击“启动”程序会进入等待客户端出现再继续攻击的状态。

攻击中……………………攻击到客户端断线在自动连接就可以获取到“握手包”了。

跳出下面的画面就是得到了“握手包”,选择YES在点OK进入字典的选择界面。

wordlist.txt就是工具自带的字典,选择后点OK开始暴力破解密码。

暴力破解密码中………………………时间的长短与字典的大小和字典中有无正确的密码有关系。

自带的字典跑完都没有找到密码,点OK进入下一步。

提示将“握手包”拷贝到硬盘。

二、使用U盘外挂字典继续暴力破解密码关闭拷贝“握手包”的提示插入U盘,CDlinux自动打开U盘里的根目录。

关闭U盘的文件管理器。

如果是虚拟机启动要在“虚拟机→可移动设备”里面加载U盘并选择自动安装USB驱动准备好后点击“跑字典”出现选择“握手包”的界面,就是我们先抓到的握手包。

点file System再进入tmp文件夹00:0F:B5:E9:88:54-handshake.cap就是我们先抓到的“握手包”选择他在点OK提示找到一个“握手包”,点选“握手包”并点OK跳出选择字典的界面:选择U盘的字典就点disk、选择光盘里的字典就选择CDLINUX我这里点disk进入U盘选择了一个字典并点OK开始暴力破解暴力破解中………………………破解速度和字典的大小有直接关系,只要字典中有正确的密码存在就一定可以破解出来的。

最新无线WEP和WAP解破原理和方法详解

2

方法二:主动攻击(有客户端,少量通信或者没有通讯) 主动攻击其实就是使用ARP注入(-3 ARP-request attack mode)攻击抓取合法客户端的arp请求包。如果发现合法客户 端发给AP的arp请求包,攻击者就会向AP重放这个包。由于802.11b允许IV重复使用。所以AP接到这样的arp请求后就会 回复客户端,这样攻击者就能搜集到更多的IV了。当捕捉到足够多的IV就可以按上面的思路进行破解了。如果没有办 法获取arp请求包我们就可以用-0攻击使得合法客户端和AP断线后重新连接。-0 Deautenticate攻击实际就是无线欺骗。 这样我们就有机会获得arp请求包了。 方法三:主动攻击(无客户端模式) 只要能和AP建立伪链接,也称为虚连接(-1 fakeauth count attack mode),这样就能产生数据包了。收集两个IV 相同 的WEP 包, 把这两个包里的密文做XOR 运算。 得到一个XOR 文件。 用这个XOR文件配合伪造arp包的工具。 利CRC-32 的特点伪造一个arp包和原来的IV一起发给AP。这样就可以按上面的思路进行破解了。其中-2 Interactive,-4 Chopchop, -5 Fragment 都是属于上面这个攻击类型的。

WPA2(802.11i) = 802.1x + EAP + AES + CCMP

这里802.1x + EAP,Pre-shared Key是身份校验算法(WEP没有设置有身份验证机制);TKIP和AES是数据传输加 密算法(类似于WEP加密的RC4 算法);MIC和CCMP是数据完整性编码校验算法(类似于WEP中CRC32算法);EAP称为扩 展认证协议,是一种架构,而不是算法。常见的有LEAP,MD5,TTLS,TLS,PEAP,SRP,SIM,AKA。其中的TLS和TTLS 是双向认证模式, 这个认证方式是不怕网络劫持和字典攻击的。 而md5是单向认证的, 无法抵抗网络劫持和中间人攻击。 关于企业级的WPA如何破解就不属于本文的讨论范围了,我们只讨论家用级WPA-PSK的破解。 WPA认证方式: 802.1x + EAP (工业级的,安全要求高的地方用。需要认证服务器) Pre-shared Key (家庭用的,用在安全要求低的地方。不需要服务器)

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1、BT3下换字典P解

2、有针对性的生成字典

3、生成生日字典

4、WinAircrackPack挂字典在WIN系统下P解WPA信号

特别提示:这一步现在可以按我最新的教材跑字典,速度更快!

/bbs/viewthread.php?tid=49287&highlight =%2B%B7%E 7%D4%C6007

很多人问我如何得到握手包,大家可以注意下图中的那个信号有2个客户端。

我先是用第一个客户端作为对象攻击结果没有成功,后用第二个就很快就得到了握手包。

后来进路由证实第一个客户端并没有真正连接上路由,只是一个和我一样想ceng的人呵呵!

所以并不是所有的客户端都是“合法有效的客户端”,必须要能够正常接收到路由和“合法有效的客户端”的信号并且“合法有效的客户端”有一定的数据流获取握手包的速度就快!

合法有效的客户端:使用正确的密码连接路由并且有一定的数据流量才是合法有效的客户端

WPA研究详细介绍下载:

WPA破解全攻略anywlan 风云007.pdf (2.26 MB)

WinAircrackPack.rar (1.23 MB)

字典生成器.rar (1.75 MB)

生日+弱密码+常用单词字典.rar (44.13 KB)

包括6000多个英文单词+19500101到20001231生日密码+弱指令1800多个握手包.rar (152.04 KB)

提供一个非常有用的字典还有一个握手包,仅仅给大家测试使用。

需要强大的字典请自己用字典生成器按需要生成有针对性的字典。